智能算法浅介

By cooler

一个比方

在工程实践中,经常会接触到一些比较“新颖的算法”如模拟退火,遗传算法,禁忌搜索,神经网络等。这些由于有一些共同的特性(比如都是模拟了自然过程),通称为“智能算法”。它们在解决一些复杂的工程问题时大有用武之地。

这些算法都有什么含义?首先给出个局部搜索,模拟退火,遗传算法,禁忌搜索的形象比喻:

为了找出地球上最高的山,一群有志气的兔子们开始想办法。

1.兔子朝着比现在高的地方跳去。他们找到了不远处的最高山峰。但是这座山不一定是珠穆朗玛峰。这就是局部搜索,它不能保证局部最优值就是全局最优值。

(更好的比喻?)2.兔子喝醉了。他随机地跳了很长时间。这期间,它可能走向高处,也可能踏入平地。但是,他渐渐清醒了并朝最高方向跳去。这就是模拟退火。

3.兔子们吃了失忆药片,并被发射到太空,然后落到了地球上地任意地方。他们不知道自己的使命是什么。但是,如果你过几年就杀死一部分海拔底的兔子,多产的兔子们自己就会找到珠穆朗玛峰。这就是遗传算法。

4.兔子们知道一个兔的力量是渺小的。他们互相转告着,哪里的山已经找过,并且找过的每一座山他们都留下一只兔子做记号。他们制定了下一步去哪里寻找的策略。这就是禁忌搜索。

智能优化算法的概述

智能优化算法主要解决最优化问题。最优化问题主要分为函数优化问题和组合优化问题。函数优化问题主要是求解一个函数中,使得函数值最小的自变量的取值。组合优化问题是指在一个解空间里面,寻找最优解,使目标函数值最小。典型的组合优化问题有:旅行商问题(traveling salesman problem,TSP),加工调度问题(scheduling problem),0-1背包问题(knapsack problem),以及装箱问题(bin packing problem)等。

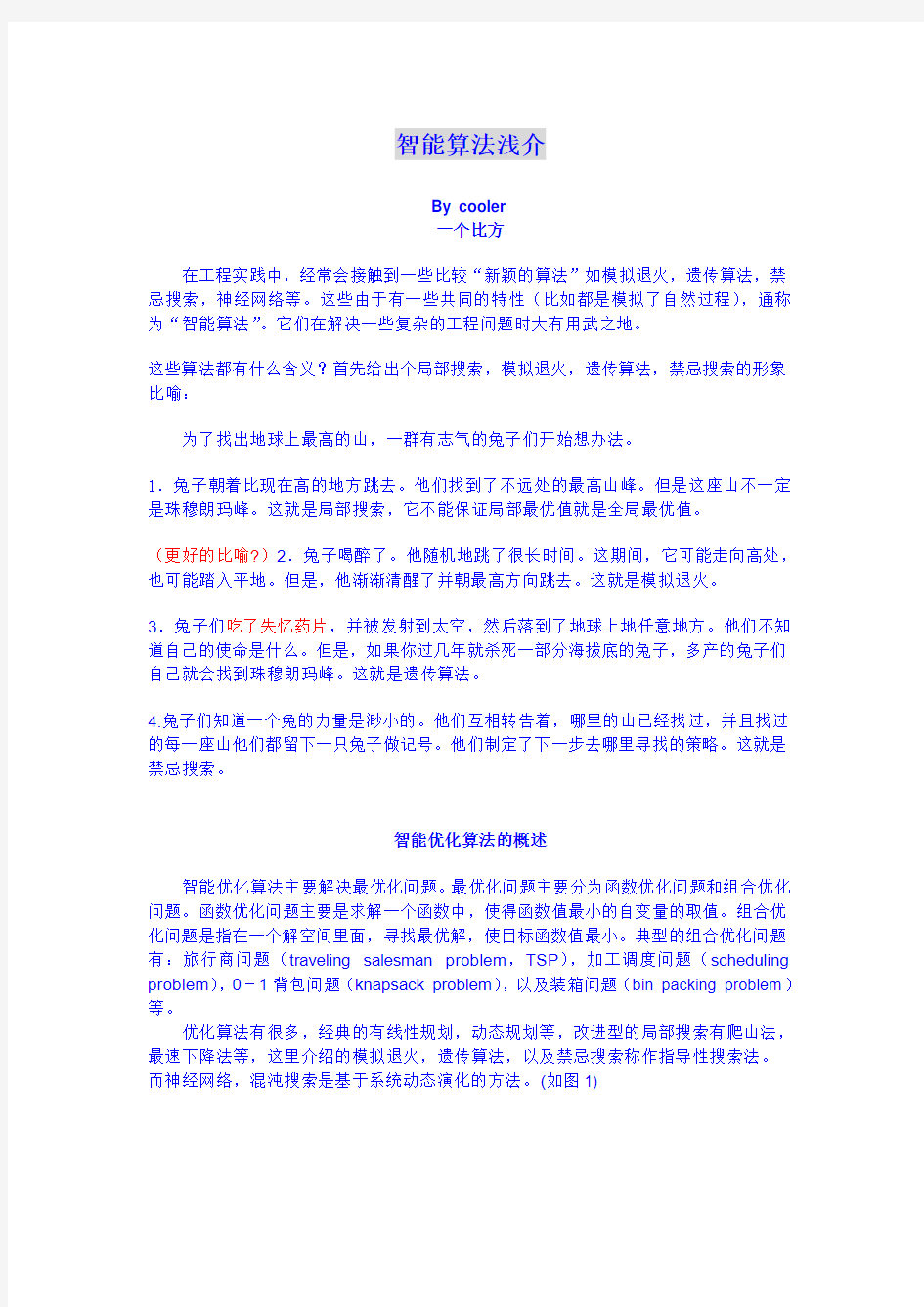

优化算法有很多,经典的有线性规划,动态规划等,改进型的局部搜索有爬山法,最速下降法等,这里介绍的模拟退火,遗传算法,以及禁忌搜索称作指导性搜索法。

而神经网络,混沌搜索是基于系统动态演化的方法。(如图1)

图1

优化思想里面经常提到邻域函数,它的作用是给出怎样由当前解得到一个(组)新的解。其具体实现方式要根据具体问题分析来定。

一般的,局部搜索就是基于贪婪思想利用邻域函数进行搜索,找到一个比现在好的值就放弃现在的而取之。但是,它一般只可以得到“局部极小解”,就是说,可能这只兔子登“登泰山而小天下”,但是却没有找到珠穆朗玛峰。而模拟退火,遗传算法,禁忌搜索,神经网络等从不同的角度和策略实现了改进,取得较好的“全局最小解”。

模拟退火算法(Simulated Annealing,SA)

模拟退火算法的依据是固体物质退火过程和组合优化问题之间的相似性。物质在加热的时候,粒子间的布朗运动增强,到达一定强度后,固体物质转化为液态,这个时候再进行退火,粒子热运动减弱,并逐渐趋于有序,最后达到稳定。

模拟退火的解不再像局部搜索那样最后的结果依赖初始点。它引入了一个接受概率p。如果新的点目标函数更好,则p=1,表示选取新点;否则,接受概率p是当前点,新点的目标函数以及另一个控制参数“温度”T的函数。也就是说,模拟退火没有像局部搜索那样每次都贪婪地寻找比现在好的点,目标函数差一点的点也有可能接受进来。随着算法的执行,系统温度T逐渐降低,最后终止于不再有可接受变化的低温。

模拟退火的典型特征是除了接受目标函数的改进外,还接受一个衰减极限,当T较大时,接受较大的衰减,当T逐渐减小时,接受较小的衰减,当T为0时,就不再接受衰减。这一特征意味着模拟退火与局部搜索相反,它能避开局部极小,并且还保持了局部搜索的通用性和简单性。

在物理上,先加热,让分子间互相碰撞,变成无序状态,内能加大,然后降温,最后的分子次序反而会更有序,内能比没有加热前更小。还是那只兔子,它喝醉后,对比较近的山峰视而不见,迷迷糊糊地跳一大圈子,反而更有可能找到珠峰。

值得注意的是,当T为0时,模拟退火就成为局部搜索的一个特例。

模拟退火的伪码表达:

procedure simulated annealing

begin

t:=0;

initialize temperature T

select a current string vc at random;

evaluate vc;

repeat

repeat

select a new string vn in the neighborhood of vc; (1)

if f(vc) then vc:=vn; else if random [0,1] then vc:=vn; until (termination-condition) (3) T:=g(T,t); (4) T:=t+1; until (stop-criterion) (5) end; 上面的程序中,关键的是(1)新状态产生函数,(2)新状态接受函数,(3)抽样稳定准则,(4)退温函数,(5)退火结束准则 (简称三函数两准则)是直接影响优化结果的主要环节。虽然理论证明初始值对于最后的结果没有影响,但是初温越高,得到高质量解的概率越大。所以,应该尽量选取比较高的初温。 上面关键环节的选取策略: (1)状态产生函数:候选解由当前解的邻域函数决定,可以取互换,插入,逆序等操作产生,然后根据概率分布方式选取新的解,概率可以取均匀分布,正态分布,高斯分布,柯西分布等。 (2)状态接受函数:这个环节最关键,但是,实验表明,何种接受函数对于最后结果影响不大,所以,一般选取min [1, exp ((f (vn)-f (vc))/T)]。 (3)抽样稳定准则:一般常用的有:检验目标函数的均值是否稳定;连续若干步的目标值变化较小;规定一定的步数; (4)退温函数:非时齐SA 算法中可以采用)log(/0k k t k +=α,但是温度下降很慢;快速SA 中,一般采用)1/(k t k +=β。目前,经常用的是1-=k k t t λ,λ是一个不断变化的值。 (5)退火结束准则:一般的有:设置终止温度;设置迭代次数;搜索到的最优值连续多次保持不变;检验系统熵是否稳定。 为了保证有比较优的解,算法往往采取慢降温,多抽样,终止温度设的低等方式,导致算法运行时间比较长,这也是模拟退火的最大缺点。人喝醉了酒办起事来都不利索,何 况兔子? 遗传算法(Genetic Algorithm, GA) “物竞天择,适者生存”,这就是进化论。自然界想做的事,就是遗传算法想做的事。如果把遗传算法用于优化问题,它完成的还不错,而如果把它看作对自然过程高度理想化的模拟,更能显出它本身的优雅——虽然生存竞争是残酷的。 遗传算法以一种群体中的所有个体为对象,并利用随机化技术指导对一个被编码的参数空间进行高效搜索。其中,选择、交叉和变异构成了遗传算法的遗传操作;参数编码、初始群体的设定、适应度函数的设计、遗传操作设计、控制参数设定五个要素组成了遗传算法的核心内容。作为一种新的全局优化搜索算法,遗传算法以其简单通用、健壮性强、适于并行处理以及高效、实用等显著特点,在各个领域得到了广泛应用,取得了良好效果,并逐渐成为重要的智能算法之一。 遗传算法的伪码: procedure genetic algorithm begin initialize a group and evaluate the fitness value ; (1) while not convergent (2) begin select; (3) if random[0,1] crossover; (4) if random (0,1) mutation; (5) end; end 上述程序中有五个重要的环节: (1)编码和初始群体的生成:GA在进行搜索之前先将解空间的解数据表示成遗传空间的基因型串结构数据,这些串结构数据的不同组合便构成了不同的点。然后随机产生N个初始串结构数据,每个串结构数据称为一个个体,N个体构成了一个群体。GA 以这N个串结构数据作为初始点开始迭代。 比如,旅行商问题中,可以把商人走过的路径进行编码,也可以对整个图矩阵进行编码。编码方式依赖于问题怎样描述比较好解决。初始群体也应该选取适当,如果选取的过小则杂交优势不明显,算法性能很差(数量上占了优势的老鼠进化能力比老虎强),群体选取太大则计算量太大。 (2)检查算法收敛准则是否满足,控制算法是否结束。可以采用判断与最优解的适配度或者定一个迭代次数来达到。 (3)适应性值评估检测和选择:适应性函数表明个体或解的优劣性,在程序的开始也应该评价适应性,以便和以后的做比较。不同的问题,适应性函数的定义方式也不同。根据适应性的好坏,进行选择。选择的目的是为了从当前群体中选出优良的个体,使它们有机会作为父代为下一代繁殖子孙。遗传算法通过选择过程体现这一思想,进行选择的原则是适应性强的个体为下一代贡献一个或多个后代的概率大。选择实现了达尔 文的适者生存原则。 (4)杂交:按照杂交概率(pc)进行杂交。杂交操作是遗传算法中最主要的遗传操作。通过杂交操作可以得到新一代个体,新个体组合了其父辈个体的特性。杂交体现了信息交换的思想。 可以选定一个点对染色体串进行互换,插入,逆序等杂交,也可以随机选取几个点杂交。杂交概率如果太大,种群更新快,但是高适应性的个体很容易被淹没,概率小了搜索会停滞。 (5)变异:按照变异概率(pm)进行变异。变异首先在群体中随机选择一个个体,对于选中的个体以一定的概率随机地改变串结构数据中某个串的值。同生物界一样,GA中变异发生的概率很低。变异为新个体的产生提供了机会。 变异可以防止有效基因的缺损造成的进化停滞。比较低的变异概率就已经可以让基因不断变更,太大了会陷入随机搜索。想一下,生物界每一代都和上一代差距很大,会是怎样的可怕情形。 就像自然界的变异适和任何物种一样,对变量进行了编码的遗传算法没有考虑函数本身是否可导,是否连续等性质,所以适用性很强;并且,它开始就对一个种群进行操作,隐含了并行性,也容易找到“全局最优解”。 禁忌搜索算法(Tabu Search,TS) 为了找到“全局最优解”,就不应该执着于某一个特定的区域。局部搜索的缺点就是太贪婪地对某一个局部区域以及其邻域搜索,导致一叶障目,不见泰山。禁忌搜索就是对于找到的一部分局部最优解,有意识地避开它(但不是完全隔绝),从而获得更多的搜索区间。兔子们找到了泰山,它们之中的一只就会留守在这里,其他的再去别的地方寻找。就这样,一大圈后,把找到的几个山峰一比较,珠穆朗玛峰脱颖而出。 当兔子们再寻找的时候,一般地会有意识地避开泰山,因为他们知道,这里已经找过,并且有一只兔子在那里看着了。这就是禁忌搜索中“禁忌表(tabu list)”的含义。那只留在泰山的兔子一般不会就安家在那里了,它会在一定时间后重新回到找最高峰的大军,因为这个时候已经有了许多新的消息,泰山毕竟也有一个不错的高度,需要重新考虑,这个归队时间,在禁忌搜索里面叫做“禁忌长度(tabu length)”;如果在搜索的过程中,留守泰山的兔子还没有归队,但是找到的地方全是华北平原等比较低的地方,兔子们就不得不再次考虑选中泰山,也就是说,当一个有兔子留守的地方优越性太突出,超过了“best to far”的状态,就可以不顾及有没有兔子留守,都把这个地方考虑进来,这就叫“特赦准则(aspiration criterion)”。这三个概念是禁忌搜索和一般搜索准则最不同的地方,算法的优化也关键在这里。 伪码表达: procedure tabu search; begin initialize a string vc at random,clear up the tabu list; cur:=vc; repeat select a new string vn in the neighborhood of vc; if va>best_to_far then {va is a string in the tabu list} begin cur:=va; let va take place of the oldest string in the tabu list; best_to_far:=va; end else begin cur:=vn; let vn take place of the oldest string in the tabu list; end; until (termination-condition); end; 以上程序中有关键的几点: (1)禁忌对象:可以选取当前的值(cur)作为禁忌对象放进tabu list,也可以把和当然值在同一“等高线”上的都放进tabu list。 (2)为了降低计算量,禁忌长度和禁忌表的集合不宜太大,但是禁忌长度太小容易循环搜索,禁忌表太小容易陷入“局部极优解”。 (3)上述程序段中对best_to_far的操作是直接赋值为最优的“解禁候选解”,但是有时候会出现没有大于best_to_far的,候选解也全部被禁的“死锁”状态,这个时候,就应该对候选解中最佳的进行解禁,以能够继续下去。 (4)终止准则:和模拟退火,遗传算法差不多,常用的有:给定一个迭代步数;设定与估计的最优解的距离小于某个范围时,就终止搜索;当与最优解的距离连续若干步保持不变时,终止搜索; 禁忌搜索是对人类思维过程本身的一种模拟,它通过对一些局部最优解的禁忌(也可以说是记忆)达到接纳一部分较差解,从而跳出局部搜索的目的。 人工神经网络(Artificial Neural Network,ANN) 神经网络从名字就知道是对人脑的模拟。它的神经元结构,它的构成与作用方式都在模仿人脑的运作,但是也仅仅是粗糙的模仿,远没有达到完美的地步。和冯·诺依曼机不同,神经网络计算非数字,非精确,高度并行,并且有自学习功能。 生命科学中,神经细胞一般称作神经元,它是整个神经结构的最基本单位。每个神经细胞就像一条胳膊,其中像手掌的地方含有细胞核,称作细胞体,像手指的称作树突, 是信息的输入通路,像手臂的称作轴突,是信息的输出通路;神经元之间错综复杂地连在一起,互相之间传递信号,而传递的信号可以导致神经元电位的变化,一旦电位高出一定值,就会引起神经元的激发,此神经元就会通过轴突传出电信号。 而如果要用计算机模仿生物神经,就需要人工的神经网络有三个要素:(1)形式定义人工神经元;(2)给出人工神经元的连接方式,或者说给出网络结构;(3)给出人工神经元之间信号强度的定义。 历史上第一个人工神经网络模型称作M -P 模型,非常简单: ???≥=-=+∑Other x x t S t S j i j ij i 001)() )(()1(θμωθ 其中,)(t S i 表示神经元i 在t 时刻的状态,为1表示激发态,为0表示抑制态;ij ω是神经元i 和j 之间的连接强度;i μ表示神经元i 的阈值,超过这个值神经元才能激发。 这个模型是最简单的神经元模型。但是功能已经非常强大:已经证明,不考虑速度和实现的复杂性,它可以完成当前数字计算机的任何工作。 以上这个M -P 模型仅仅是一层的网络,如果从对一个平面进行分割的方面来考虑的话,M -P 网络只能把一个平面分成个半平面,却不能够选取特定的一部分。而解决的办法就是“多层前向网路”。 图2 图2是多层前向网络的示意图。最下面的)1..0(-=m i X i 称作输入层,最上面一层称作输出层,任何一个中间层都接受来自前一层的所有输入,加工后传入后一层。每一层的神经元之间没有联系,输入输出层之间也没有直接联系,并且仅仅是单向联系,没有反馈。这样的网络被称作“多层前向网络”。数据在输入后,经过每一层的加权,最后输出结果。 图3 如图3,用可覆盖面来说明多层网络的功能:单层网络只能把平面分成两部分,双层网络就可以分割任意凸域,多层网络则可以分割任意区域。 为了让这种网络有合适的权值,必须给网络一定的激励,让它自己学习,调整。一种方法称作“向后传播算法(Back Propagation,BP)”,其基本思想是考察最后输出解和理想解的差异,调整权值,并把这种调整从输出层开始向后推演,经过中间层,达到输入层。 可见,神经网络是通过学习来达到解决问题的目的,学习没有改变单个神经元的结构和工作方式,单个神经元的特性和要解决的问题之间也没有直接联系,这里学习的作用是根据神经元之间激励与抑制的关系,改变它们的作用强度。学习样本中的任何样品的信息都包含在网络的每个权值之中。 BP算法中有考察输出解和理想解差异的过程,假设差距为w,则调整权值的目的就是为了使得w最小化。这就又包含了前文所说的“最小值”问题。一般的BP算法采用的是局部搜索,比如最速下降法,牛顿法等,当然如果想要得到全局最优解,可以采用模拟退火,遗传算法等。当前向网络采用模拟退火算法作为学习方法的时候,一般成为“波尔兹曼网络”,属于随机性神经网络。 在学习BP算法学习的过程中,(???BP只能用有监督的学习方法吗?)需要已经有一部分确定的值作为理想输出,这就好像中学生在学习的时候,有老师的监督。如果没有了监督,人工神经网络该怎么学习? 就像没有了宏观调控,自由的市场引入了竞争一样,有一种学习方法称作“无监督有竞争的学习”。在输入神经元i的若干个神经元之间开展竞争,竞争之后,只有一个神经元为1,其他均为0,而对于失败的神经元,调整使得向对竞争有利的方向移动,则最终也可能在一次竞争中胜利; 人工神经网络还有反馈网络如Hopfield网络,它的神经元的信号传递方向是双向的,并且引入一个能量函数,通过神经元之间不断地相互影响,能量函数值不断下降,最后能给出一个能量比较低的解。这个思想和模拟退火差不多。 人工神经网络应用到算法上时,其正确率和速度与软件的实现联系不大,关键的是它自身的不断学习。这种思想已经和冯·诺依曼模型很不一样。 总结 模拟退火,遗传算法,禁忌搜索,神经网络在解决全局最优解的问题上有着独到的优点,并且,它们有一个共同的特点:都是模拟了自然过程。模拟退火思路源于物理学中固体物质的退火过程,遗传算法借鉴了自然界优胜劣汰的进化思想,禁忌搜索模拟了人类有记忆过程的智力过程,神经网络更是直接模拟了人脑。 它们之间的联系也非常紧密,比如模拟退火和遗传算法为神经网络提供更优良的学习算法提供了思路。把它们有机地综合在一起,取长补短,性能将更加优良。 参考资料:1.(美)Z.米凯利维茨《演化程序——遗传算法和数据编码的结合》 2. 雷功炎《数学模型讲义》 3. 王凌《智能优化算法及应用》 简单讲解加密技术 加密技术是最常用的安全保密手段,利用技术手段把重要的数据变为乱码(加密)传送,到达目的地后再用相同或不同的手段还原(解密)。 加密技术包括两个元素:算法和密钥。算法是将普通的信息或者可以理解的信息与一串数字(密钥)结合,产生不可理解的密文的步骤,密钥是用来对数据进行编码和解密的一种算法。在安全保密中,可通过适当的钥加密技术和管理机制来保证网络的信息通信安全。 什么是加密技术呢?加密技术是电子商务采取的主要安全保密措施,是最常用的安全保密手段,利用技术手段把重要的数据变为乱码(加密)传送,到达目的地后再用相同或不同的手段还原(解密)。加密技术包括两个元素:算法和密钥。算法是将普通的文本(或者可以理解的信息)与一窜数字(密钥)的结合,产生不可理解的密文的步骤,密钥是用来对数据进行编码和解码的一种算法。在安全保密中,可通过适当的密钥加密技术和管理机制来保证网络的信息通讯安全。密钥加密技术的密码体制分为对称密钥体制和非对称密钥体制两种。相应地,对数据加密的技术分为两类,即对称加密(私人密钥加密)和非对称加密(公开密钥加密)。对称加密以数据加密标准(DES,Data Enc ryption Standard)算法为典型代表,非对称加密通常以RSA(Rivest Shamir Ad 1eman)算法为代表。对称加密的加密密钥和解密密钥相同,而非对称加密的加密密钥和解密密钥不同,加密密钥可以公开而解密密钥需要保密。 加密技术的种类:对称加密(私人密钥加密),非对称加密(公开密钥加密),单项加密。 对称加密:对称加密采用了对称密码编码技术,它的特点是文件加密和解密使用相同的密钥,即加密密钥也可以用作解密密钥,这种方法在密码学中叫做对称加密算法,对称加密算法使用起来简单快捷,密钥较短,且破译困难,除了数据加密标准(DES),另一个对称密钥加密系统是国际数据加密算法(IDEA),它比DNS的加密性好,而且对计算机功能要求也没有那么高。IDEA加密标准由PGP(Pretty Good Privacy)系统使用。 对称加密的种类:DES(数据加密的标准)使用56位的密钥。AES:高级加密标准。3 DES:三圈加密标准它作为现在加密算法的标准。 非对称加密:即公钥加密,非对称加密算法需要两个密钥:公开密钥(publickey)和私有密(privatekey)。公开密钥与私有密钥是一对,如果用公开密钥对数据进行加密,只有用对应的私有密钥才能解密;如果用私有密钥对数据进行加密,那么只有用对 HLDA学习笔记 题目: The Nested Chinese Restaurant Process and Bayesian Nonparametric Inferenc e o f Topic Hierarchies David M.BLEI 这个LDA领域的大牛,对LDA有诸多变形,这一片是将随机过程(stochastic process)用于无参贝叶斯推断上,构造主题层次树。 2012.9.17 刚刚开始学习,掌握了大概内容。 文中采用的方法:在贝叶斯无参推断(BNP)中,先验和后验分布不再受限于参数的分布,而是一般的随机过程。贝叶斯推断过程也不再受限于优先维空间,可以扩展到一般的无限维空间。 构造主题层次结构树(以JACM1987-2004年间536个摘要——abstract为例) 图中可以看到第一层是5个大的计算机的方向,每个方向中列出了前5个主题词,然后每个主题又有若干子主题。 该方法能够发现不同领域中基于唯一的输入数据中的有用的主题层次。通过为文档定义概率模型,不需要定义主题的层次,而是定义统计过程。 文章的结构:首先回顾随机过程和贝叶斯无参统计的必要背景;第3部 分:nested Chinese restaurant procee;第4部分:在层次主题模型中使用的拓扑;第5部分:近似后验推断算法;第6部分:样本和经验评估;第7部分:相关工作和讨论。 第2部分: Aldous 1985(Chinese restaurant process),Antoniak 1974(Dirichlet process mixture). 这部分有一系列的公式,暂时没有看懂,先跳过。 试卷 一、选择题 (一 ) 单项选择题 1、申诫罚是指对违反卫生法规的相对人(A ) A、在声誉上的惩诫 B、在行为上的惩诫 C、在政治上的惩诫 D、在行政上的惩诫 2、卫生行政强制执行时必须( B ) A、申请上级主管部门 B、申请法院 C、申请公安部门 D、申请有关组织 3、FDA 是什么机关的英文缩写( C ) A、卫生监督主管部门 B、食品监督所 C、食品药品监督管理局 D、 药品监督管理局 4、监督前的准备工作是( C ) A 预防性卫生监督的一个重要环节 B、日常行政管理的一个重要环节 C、经常性卫生监督的一个重要环节 D、许可证发放的一个重要环节 5、卫生监督责任是一种( C ) A、经济责任 B、政治责任 C、法律责任 D、行政责任 (二)多项选择题 1、卫生监督的功能( ACDE ) A、制约功能 B、保卫功能 C、规范功能 D、预防功能 E、促进功能 2、卫生监督行为的效力是( ABD ) A、确定力 B、执行力 C、说明力 D、拘束力 E、强制力 3、卫生监督与卫生行政司法的区别是(CDE ) A、最终目的不同 B、法律依据不同 C、作用不同 D、法律关系不同 E、程序不同 4、导致许可证无效的原因有( BDE) A、期限届满 B、无权机关颁发 C、许可活动中止 D、滥用职权颁发 E、申请人以欺诈手段取得 5、卫生监督程序的分类为( ACDE) A、内部程序 B、共同程序 C、外部程序 D、具体程序 E、一般程序 6、卫生监督的依据可分为( BCD ) A、行政依据 B、法定依据 C、技术依据 D、参照依据 E、管理依据 7、实施卫生行政处罚时应注意遵循的原则是(ACE ) A、决定与执行相分离 B、按照学术团体的要求 C、处罚法定 D、按照上级的规定 聚类分析算法解析 一、不相似矩阵计算 1.加载数据 data(iris) str(iris) 分类分析是无指导的分类,所以删除数据中的原分类变量。 iris$Species<-NULL 2. 不相似矩阵计算 不相似矩阵计算,也就是距离矩阵计算,在R中采用dist()函数,或者cluster包中的daisy()函数。dist()函数的基本形式是 dist(x, method = "euclidean", diag = FALSE, upper = FALSE, p = 2) 其中x是数据框(数据集),而方法可以指定为欧式距离"euclidean", 最大距离"maximum", 绝对值距离"manhattan", "canberra", 二进制距离非对称"binary" 和明氏距离"minkowski"。默认是计算欧式距离,所有的属性必须是相同的类型。比如都是连续类型,或者都是二值类型。 dd<-dist(iris) str(dd) 距离矩阵可以使用as.matrix()函数转化了矩阵的形式,方便显示。Iris数据共150例样本间距离矩阵为150行列的方阵。下面显示了1~5号样本间的欧式距离。 dd<-as.matrix(dd) 二、用hclust()进行谱系聚类法(层次聚类) 1.聚类函数 R中自带的聚类函数是hclust(),为谱系聚类法。基本的函数指令是 结果对象 <- hclust(距离对象, method=方法) hclust()可以使用的类间距离计算方法包含离差法"ward",最短距离法"single",最大距离法"complete",平均距离法"average","mcquitty",中位数法 "median" 和重心法"centroid"。下面采用平均距离法聚类。 hc <- hclust(dist(iris), method="ave") 2.聚类函数的结果 聚类结果对象包含很多聚类分析的结果,可以使用数据分量的方法列出相应的计算结果。 str(hc) 下面列出了聚类结果对象hc包含的merge和height结果值的前6个。其行编号表示聚类过程的步骤,X1,X2表示在该步合并的两类,该编号为负代表原始的样本序号,编号为正代表新合成的类;变量height表示合并时两类类间距离。比如第1步,合并的是样本102和143,其样本间距离是0.0,合并后的类则使用该步的步数编号代表,即样本-102和-143合并为1类。再如第6行表示样本11和49合并,该两个样本的类间距离是0.1,合并后的类称为6类。 head (hc$merge,hc$height) 卫生法规与监督学1 一、单项选择题 1、属于狭义卫生法的是 A 食品安全法 B 医疗事故处理条例 C 国际卫生条约 D 地方卫生规章 2、属于卫生法渊源的是 A 行政文件 B 行政法规 C 行政命令 D 行政决定 3、接诊的急性职业病的医疗卫生机构应向患者所在地卫生行政部门报告,报告的时间为 A 2小时以内 B 6小时以内 C 12小时以内 D 12—24小时之内 4、能够成为卫生法律关系客体的是 A 卫生方面的权利 B 卫生行政机关 C 医疗卫生单位 D 诊疗行为 5、患有下列疾病的患者,不得直接从事化妆品生产活动 A 发生于面部的湿疹 B 渗出性皮肤病 C 发生于手部的银屑病 D 艾滋病 6、依法可以从轻、减轻行政处罚的情形是 A 不满14周岁的人违法 B 已满14不满18周岁的人违法 C 精神病人在不能辨认自己行为能力时违法 D 违法行为在2年内未被发现的 7、申请人应当自知道该具体行政行为侵犯其合法权益之日起多少日内提出行政复议申请。 A 15 B 30 C 60 D 90 8、属于卫生监督功能的是 A 制约功能 B 惩罚功能 C 干预功能 D 调解功能 二、名词解释 1、卫生法律关系 2、法的正式解释 3、卫生行政即时控制 4、突发公共卫生事件 三、简答题 1、简述行政处罚法定原则所包含的三个基本要求 2、行政复议期间,有哪些情况时,具体行政行为可以停止执行 3、卫生监督证据收集的基本要求是什么 4、对化妆品产品的要求是什么 参考答案: 1、简述行政处罚法定原则所包含的三个基本要求 (1)处罚依据法定 (2)实施主体法定 (3)处罚程序法定 2、行政复议期间,有哪些情况时,具体行政行为可以停止执行 (1)被申请人认为需要停止执行的 (2)复议机关认为需要停止执行的 (3)申请人申请停止执行,复议机关认为其申请合理,裁决停止执行的 (4)法律、法规和规章规定停止执行的。 3、卫生监督证据收集的基本要求是什么 (1)收集证据要按法律规定的程序进行 (2)收集证据要主动及时 (3)收集证据要全面客观 (4)收集证据应深入发动群众 (5)收集证据要运用先进的检测技术 4、对化妆品产品的要求是什么 (1)化妆品的微生物学质量规定。对各种细菌、霉菌、粪大肠菌群、绿脓杆菌和金黄色葡萄球菌的规定 (2)对有毒有害物质的规定。对汞、铅、砷、甲醇等有具体的量的规定 四、论述题 1、结合实际,论实施职业病防治法的意义 2、谈谈你对突发公共卫生事件应急工作原则的理解 参考答案: 1、结合实际,论实施职业病防治法的意义 实验报告 课程:计算机保密_ _ 实验名称:数据的加密与解密_ _ 院系(部):计科院_ _ 专业班级:计科11001班_ _ 学号: 201003647_ _ 实验日期: 2013-4-25_ _ 姓名: _刘雄 _ 报告日期: _2013-5-1 _ 报告评分:教师签字: 一. 实验名称 数据加密与解密 二.运行环境 Windows XP系统 IE浏览器 三.实验目的 熟悉加密解密的处理过程,了解基本的加密解密算法。尝试编制基本的加密解密程序。掌握信息认证技术。 四.实验内容及步骤 1、安装运行常用的加解密软件。 2、掌握加解密软件的实际运用。 *3、编写凯撒密码实现、维吉尼亚表加密等置换和替换加解密程序。 4、掌握信息认证的方法及完整性认证。 (1)安装运行常用的加解密软件,掌握加解密软件的实际运用 任务一:通过安装运行加密解密软件(Apocalypso.exe;RSATool.exe;SWriter.exe等(参见:实验一指导))的实际运用,了解并掌握对称密码体系DES、IDEA、AES等算法,及非对称密码体制RSA等算法实施加密加密的原理及技术。 ?DES:加密解密是一种分组加密算法,输入的明文为64位,密钥为56位,生成的密文为64位。 ?BlowFish:算法用来加密64Bit长度的字符串或文件和文件夹加密软件。 ?Gost(Gosudarstvennyi Standard):算法是一种由前苏联设计的类似DES算法的分组密码算法。它是一个64位分组及256位密钥的采用32轮简单迭代型加密算法. ?IDEA:国际数据加密算法:使用128 位密钥提供非常强的安全性; ?Rijndael:是带有可变块长和可变密钥长度的迭代块密码(AES 算法)。块长和密钥长度可以分别指定成128、192 或256 位。 ?MISTY1:它用128位密钥对64位数据进行不确定轮回的加密。文档分为两部分:密钥产生部分和数据随机化部分。 ?Twofish:同Blowfish一样,Twofish使用分组加密机制。它使用任何长度为256比特的单个密钥,对如智能卡的微处理器和嵌入在硬件中运行的软件很有效。它允许使用者调节加密速度,密钥安装时间,和编码大小来平衡性能。 ?Cast-256:AES 算法的一种。 (同学们也可自己下载相应的加解密软件,应用并分析加解密过程) 任务二:下载带MD5验证码的软件(如:https://www.doczj.com/doc/6e886834.html,/downloads/installer/下载(MySQL):Windows (x86, 32-bit), MSI Installer 5.6.11、1.5M;MD5码: 20f788b009a7af437ff4abce8fb3a7d1),使用MD5Verify工具对刚下载的软件生成信息摘要,并与原来的MD5码比较以确定所下载软件的完整性。或用两款不同的MD5软件对同一文件提取信息摘要,而后比较是否一致,由此可进行文件的完整性认证。 卫生法规与监督学1 一、填空题 1、能够成为卫生监督依据的是卫生法律规范、和卫生监督证据。 2、卫生法律规范的具体表现形式,称为卫生法的法律形式。 3、法律规定的,能够引起法律关系产生、变更和消灭的情况,被称为法律事实。 4、对卫生法适用的基本要求是:公正、合法、正确和理。 5、化妆品标签上应用标签上注明产品名称、生产企业、产地,包装上要注明批号中文。 6、行政处罚法规定,违法行为在 2 年内未被发现的,不再给予行政处罚。 7、建设单位在建设项目职业病危害前,应当进行职业病危害控制效果评价,并向卫生行政部门报送职业病危害控制效果评价报告。 8、在证据可能灭失或者以后难以取得的情况下,经行政机关负责人批准。可以先行登记保存,并应在7日内及时做出处理决定。 二、名词解释 1、听证程序:是指行政机关为了查明案件事实、公正合理地实施行政处罚,在作出行政处罚决定前通过公开举行由有关利害关系人参加的听证会广泛听取意见的程序。 2、卫生法律关系:是指卫生法所调整的具有卫生权利义务内容的社会关系。 3、法的正式解释:1.立法解释 2.司法解释 3.行政解释 4.官方解释 4、一级复议制原则:是指除有法律特别规定的以外(可以经过两次复议),行政案件经过一级行政复议机关的一次复议后即告终结,申请人对复议决定不服的,不能再次申请复议。(一般只能向人民法院提起行政诉讼。) 三、简答题 1、突发公共卫生事件概念及应急工作原则 答:(1)以人为本,减少危害。(2)居安思危,预防为主。 (3)统一领导,分级负责。(4)依法规范,加强管理。 (5)快速反应,协同应对。(6)依靠科技,提高素质。 2、行政处罚的简易程序适用条件 答:(1)违法事实确凿;(2)对该违法行为处以行政处罚有明确、具体的法定依 据;(3)处罚较为轻微,即对个人处以50元以下的罚款或者警告,对组织处以 1000元以下的罚款或者警告。 大数据在教育方面的应用 《大数据视角分析学习变革》,远程教育杂志 大数据概念界定 国际数据公司(IDC)认为,大数据是符合4V特征的数据集,即海量的数据规模(Volume )、快速的数据流转和动态的数据体系(Velocity )、多样的数据类型( Variety )、巨大的数据价值(Value)}5。而《报告》则引用了国际著名的咨询公司麦肯锡(Mckinsey)在2011年对大数据的定义,认为大数据是指数据量极大,以至于无法使用常规数据软件进行获取、存储、管理和分析的数据,“大数据”具有数据量大、数据多样和数据产生速度快三大特征。教育领域中的大数据有广义和狭义之分,广义的教育大数据泛指所有来源于日常教育活动中人类的行为数据,它具有层级性、时序性和情境性的特征;而狭义的教育大数据是指学习者行为数据,它主要来源于学生管理系统、在线学习平台和课程管理平台等〕 教育数据挖掘 教育数据挖掘: 1.预测(Prediction)——觉知预料中的事实的可能性。例如,要具备知道一个学生在什么情况下尽管事实上有能力但却有意回答错误的能力。 2.聚类(Clustering)——发现自然集中起来的数据点。这对于把有相同学习兴趣的学生分在一组很有用。 3.相关性挖掘(Relationship Mining)——发现各种变量之间的关系,并对其进行解码以便今后使用它们。这对探知学生在寻求帮助后是否能够正确回答问题的可靠性很有帮助。 4.升华人的判断(Distillation for human judgment)——建立可视的机器学 习的模式。 5.用模式进行发现(Discovery with models)——使用通过大数据分析开发出的模式进行“元学习”(meta-study)。 学习分析 学习分析是综合运用信息科学、社会学、计算机科学、心理学和学习科学的理论和方法"通过对广义教育大数据的处理和分析"利用已知模型和方法去解释影响学习者学习重大问题"评估学习者学习行为"并为学习者提供人为的适应性反馈。例如,教师和学校根据学习分析的结果,调整教学内容、对有学习失败风险的学生进行干预等。学习分析一般包括数据采集%数据存储、数据分析、数据表示和应用服务五个环节。 基于大数据的自适应学习系统组成及运行流程 教育数据挖掘和学习分析典型应用 1.学习者知识建模 采集学习者与在线学习系统的交互数据(正确率、花费时间、请求帮助的数量和性质、错误应答的重复率),这些存在于课程、学习单元或者知识点层面,Onsophic公司的在线学习平台就是通过收集平台学习者的详细数据,建立学习知识模型,由此提供反馈和建议。2.学习者行为建模 中医大网校2021年1月卫生法律制度与监督学正考学习资料 提示:本学期题目出题顺序可能被打乱,请查找比对每一道题答案,并核实本科目是否 是您需要的材料!! 单选题 1.卫生法具有谁的意志性?(分值:1分) A.国家 B.政府 C.组织 D.人民 提示:题目难度适中,请复习中医大课程知识,完成相应作答 【正确答案】:A 2.从逻辑结构上分析,下列哪一个不是完整的卫生法律规则的构成部分?(分值:1分) A.即假定条件 B.事件原因 C.行为模式 D.法律后果 提示:题目难度适中,请复习中医大课程知识,完成相应作答 【正确答案】:B 3.下列哪项关于卫生法的法定解释是错误的?(分值:1分) A.立法解释 B.司法解释 C.行政解释 D.民事解释 提示:题目难度适中,请复习中医大课程知识,完成相应作答 【正确答案】:D 4.卫生监督法律关系产生的基础是(分值:1分) A.卫生法律规范 B.法律事实 C.卫生监督法律关系 D.卫生组织机构 提示:题目难度适中,请复习中医大课程知识,完成相应作答 【正确答案】:B 5.卫生法律规范的实现形式是(分值:1分) A.卫生法律规范 B.法律事实 C.卫生监督法律关系 D.卫生组织机构 提示:题目难度适中,请复习中医大课程知识,完成相应作答【正确答案】:C 6.卫生监督法律关系的主体种类包括(分值:1分) A.国家机关 B. 企事业单位,社会团体 C. 公民 D.以上都是 提示:题目难度适中,请复习中医大课程知识,完成相应作答【正确答案】:D 7.卫生监督主体的地位体现在(分值:1分) A.明确的法律关系 B.法定的监督权利 C. 垄断的监督资格 D.以上都是 提示:题目难度适中,请复习中医大课程知识,完成相应作答【正确答案】:D 8.卫生监督员与卫生监督机构的关系是(分值:1分) A.内容与形式 B.上级与下级 C.平等 D.制约 提示:题目难度适中,请复习中医大课程知识,完成相应作答【正确答案】:A 9.下列说法错误的是(分值:1分) A.政策由政府、党、地方机关等制定 B.国家机关依法制定法律 C.法律的调整范围广、灵活性大 D.法律实施依靠强制力 提示:题目难度适中,请复习中医大课程知识,完成相应作答【正确答案】:C 10.WB是什么的代号?(分值:1分) A.国家标准 B.行业标准 C.地方标准 D.企业标准 提示:题目难度适中,请复习中医大课程知识,完成相应作答【正确答案】:B 1、常见的几种加密算法: DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合; 3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高; RC2和RC4:用变长密钥对大量数据进行加密,比DES 快;IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性; RSA:由RSA 公司发明,是一个支持变长密钥的公共密钥算法,需要加密的文件块的长度也是可变的; DSA(Digital Signature Algorithm):数字签名算法,是一种标准的DSS(数字签名标准); AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,目前AES 标准的一个实现是Rijndael 算法; BLOWFISH,它使用变长的密钥,长度可达448位,运行速度很快; 其它算法,如ElGamal钥、Deffie-Hellman、新型椭圆曲线算法ECC等。 2、公钥和私钥: 私钥加密又称为对称加密,因为同一密钥既用于加密又用于解密。私钥加密算法非常快(与公钥算法相比),特别适用于对较大的数据流执行加密转换。 公钥加密使用一个必须对未经授权的用户保密的私钥和一个可以对任何人公开的公钥。用公钥加密的数据只能用私钥解密,而用私钥签名的数据只能用公钥验证。公钥可以被任何人使用;该密钥用于加密要发送到私钥持有者的数据。两个密钥对于通信会话都是唯一的。公钥加密算法也称为不对称算法,原因是需要用一个密钥加密数据而需要用另一个密钥来解密数据。 一、实验内容: 这学期的算法与设计课,老师布置了这四个问题,分别是货郎担问题,动态生成二维数组,对话框下拉列表,排序问题。 二、学习掌握: 基本程序描述: (1)货郎担问题:货郎担问题属于易于描述但难于解决的著名难题之一,至今世界上还有不少人在研究它。货郎担问题要从图g的所有周游路线中求取具有最小成本的周游路线,而由始点出发的周游路线一共有(n一1)!条,即等于除始结点外的n一1个结点的排列数,因此货郎担问题是一个排列问题。货郎担的程序实现了利用穷举法解决货郎担问题,可以在城市个数和各地费用给定的情况下利用穷举法逐一计算出每一条路线的费用,并从中选出费用最小的路线。从而求出问题的解 (2)费用矩阵:费用矩阵的主要内容是动态生成二维数组。首先由键盘输入自然数,费用矩阵的元素由随机数产生,并取整,把生成的矩阵存放在二维数组中,最后把矩阵内容输出到文件和屏幕上。它采用分支界限法,分支限界法的基本思想是对包含具有约束条件的最优化问题的所有可行解的解(数目有限)空间进行搜索。该算法在具体执行时,把全部可行的解空间不断分割为越来越小的子集,并为每个子集内的解计算一个下界或上界。动态生成二维n*n的数组程序利用指针表示数组的行和列,并逐一分配空间,在输入n的数值后,系统自动分配空间,生成n*n的数组,并产生随机数填充数组,最后将结果输入到指定文件中。 (3)Mfc:在下拉列表框中添加内容程序,在下拉列表对应的函数中利用addstring添加需要的内容。首先定义下拉列表框为ccombox型,并定义其属性名,利用addstring函数可以任意添加需要的内容。a排序问题:快速排序的运行时间与划分是否对称有关,其最坏情况发生在划分过程中产生的两个区域分别包含n-1个元素和1个元素的时候。其算法的时间复杂度为O(n 2),在最好的情况下每次划分的基准恰好为中值,可得其算法时间复杂度为O(n㏒n)。算法的实现和理解和代码实现完全是两回事,想要完全掌握一种算法,需要动手实践,用代码实现,才能理解透彻,真正掌握。b对话框下拉列表:这个项目简单易懂,轻松实现。 三.疑问与总结: 货郎担的问题,我认为穷举法相对比而言是比较初级的方法,费时耗力,适合在练习时选用,但是在实际问题中不建议采用。克鲁斯卡尔或者普里姆算法求取最小生成树的方法来解决货郎担的问题是更适合现实解决问题的。我认为程序可以用switch函数来将函数分成几个部分更人性化,比如分为解决问题的的选 聚类的定义 聚类是一个将数据集划分为若干个子集的过程,并使得同一集合内的数据对象具有较高的相似度,而不同集合中的数据对象则是不相同的,相似或不相似的度量是基于数据对象描述属性的聚类值来确定的,通常就是利用各个聚类间的距离来进行描述的。聚类分析的基本指导思想是最大程度地实现类中对象相似度最大,类间对象相似度最小。 聚类与分类不同,在分类模型中,存在样本数据,这些数据的类标号是已知的,分类的目的是从训练样本集中提取出分类的规则,用于对其他标号未知的对象进行类标识。在聚类中,预先不知道目标数据的有关类的信息,需要以某种度量为标准将所有的数据对象划分到各个簇中。因此,聚类分析又称为无监督的学习。 聚类主要包括以下几个过程: (1)数据准备:包括特征标准化和降维。 (2)特征选择、提出:从最初的特征中选择是有效的特征,并将其存储于向量中。 (3)特征提取:通过对所选择的特征进行转换,形成新的突出特征。 (4)聚类(或分组):首先选择合适特征类型的某种距离函数(或构造新的距离函数)进行接近程度的度量,然后执行聚类或分组。 聚类结果评估:指对聚类结果进行评估。评估主要有3种:外部有效性评估、内部有效性评估和相关性测试评估。 聚类算法的要求 (1)可扩展性。许多聚类算法在小数据集(少于200个数据对象)时可以工作很好;但一个大数据库可能会包含数以百万的对象。利用采样方法进行聚类分析可能得到一个有偏差的结果,这时就需要可扩展的聚类分析算法。 (2)处理不同类型属性的能力。许多算法是针对基于区间的数值属性而设计的。但是有些应用需要对实类型数据。如:二值类型、符号类型、顺序类型,或这些数据类型的组合。 (3)发现任意形状的聚类。许多聚类算法是根据欧氏距离和Manhattan距离来进行聚类的。基于这类距离的聚类方法一般只能发现具有类似大小和密度的 ASE128加密算法 介绍: 数据加密的基本过程就是对原来为明文的文件或数据按某种算法进行处理,使其成为不可读的一段代码,通常称为“密文”,使其只能在输入相应的密钥之后才能显示出本来内容,通过这样的途径来达到保护数据不被非法人窃取、阅读的目的。该过程的逆过程为解密,即将该编码信息转化为其原来数据的过程。 技术分类 加密技术通常分为两大类:“对称式”和“非对称式”。 对称式加密就是加密和解密使用同一个密钥,通常称之为“Session Key ”这种加密技术现在被广泛采用,如美国政府所采用的DES加密标准就是一种典型的“对称式”加密法,它的Session Key长度为56bits。 非对称式加密就是加密和解密所使用的不是同一个密钥,通常有两个密钥,称为“公钥”和“私钥”,它们两个必需配对使用,否则不能打开加密文件。这里的“公钥”是指可以对外公布的,“私钥”则不能,只能由持有人一个人知道。它的优越性就在这里,因为对称式的加密方法如果是在网络上传输加密文件就很难把密钥告诉对方,不管用什么方法都有可能被别窃听到。而非对称式的加密方法有两个密钥,且其中的“公钥”是可以公开的,也就不怕别人知道,收件人解密时只要用自己的私钥即可以,这样就很好地避免了密钥的传输安全性问题。 加密算法 一个加密系统S可以用数学符号描述如下: S={P, C, K, E, D} 其中 P——明文空间,表示全体可能出现的明文集合, C——密文空间,表示全体可能出现的密文集合, K——密钥空间,密钥是加密算法中的可变参数, E——加密算法,由一些公式、法则或程序构成, D——解密算法,它是E的逆。 当给定密钥kÎK时,各符号之间有如下关系: 常见算法 DES(Data Encryption Standard):对称算法,数据加密标准,速度较快,适用于加密大量数据的场合; 3DES(Triple DES):是基于DES的对称算法,对一块数据用三个不同的密钥进行三次加密,强度更高; RC2和RC4:对称算法,用变长密钥对大量数据进行加密,比DES 快; IDEA(International Data Encryption Algorithm)国际数据加密算法,使用128 位密钥提供非常强的安全性; 《算法图解》 第一章算法简介 1、二分查找:其输入必须是一个有序的元素列表 2、简单查找:每次猜测只能排除一个数字 ※对于包含n个元素的列表,用二分查找最多需要log2n步,而简单查找最多需要n步。 3、选择算法的方法:选择效率最高的算法,以最大限度地减少运行时间或占用空间。 4、线性时间:最多需要查找的次数与列表的长度相同。------O(n)<最糟糕的情况下> 5、二分查找的运行时间为对数时间(或log时间)。------O(log2n) 6、二分查找与简单查找的运行时间的增速不同。 7、大O表示法能够比较操作数,指出了算法运行时间的增速。 8、大O表示法:O(操作数) 9、二分查找的速度比简单查找的速度快得多。需要搜索的元素较多,最好选用二分查找。 10、算法的运行时间不是以秒为单位,是从其增速的角度度量的。 第二章选择排序 1、需要同时读取所有元素时,链表的效率很高。 2、仅当能够立即访问要删除的元素时,删除操作的运行时间才为O(1)。 3、数组支持随机访问,链表支持顺序访问。 4、链表数组结构查找速度比数组慢,其他方面和链表相当。 5、在同一个数组中,所有元素的类型都必须相同。 第三章递归 1、每个递归函数都有两部分:基线条件和递归条件。 2、调用另一个函数时,当前函数暂停并处于未完成状态。 3、调用栈:用于存储多个函数的变量的栈 4、递归函数没完没了地运行时,栈将不断地增大。每个程序可使用的调用栈空间都有限,程序用完这些空间(终将如此)后,将因栈溢出而终止。 5、所有函数调用都进入调用栈,调用栈可能很长,这将占用大量的内存。 第四章快速排序(分而治之)-------D&C算法 1、使用D&C解决问题的过程: (1)找出基线条件,这种条件必须尽可能简单 (2)不断将问题分解(或者说缩小规模),直到符合基线条件 2、编写涉及数组的递归函数时,基线条件通常是数组为空或只包含一个元素。 3、快速排序的基准值==哨兵位 4、合并排序的运行时间为O(n log2n) 5、快速排序在最糟情况下运行时间为O(n2),平均情况下运行时间为O(n log2n)。 6、快速排序的常量比合并排序小,如果它们的运行时间都为O(n log2n),快速排序的速度将更快。 第五章散列表 1、散列函数:将不同的输入映射到不同的数字 2、散列函数+数组=散列表 3、DNS解析:将网址映射到IP地址,可使用散列表实现 4、散列表的应用:查找、防止重复、缓存 5、散列表的冲突:给两个键分配的位置相同。最简单的解决办法:在这个位置存储一个链表。 6、不管数组多大,从中获取一个元素所需的时间都是相同的。 卫生监督学试题及答案一、名词解释: 微小气候 监督文书 抽象程序 射线装置 卫生监督 拘束力 放射性 放射事故 食品添加剂 卫生行政处罚 MPN值 经常性卫生监督 现场监督 学校应急事件 食品卫生质量标准 食品卫生标准 羁束 尘螨 监督文书 授权性 行政许可 卫生标准 卫生监督主体 授权性 监督标识 职业卫生 自由裁量 权限 职业病 标签 化验单 二、选择题: 1.卫生监督机构承担卫生监督责任的方式是 A. 处罚 B. 处分 C. 惩罚 D. 听证[] 2. 下列哪项不能作为卫生监督的证据。 A. 举报材料 B. 监督笔录 C. 检验报告单 D. 样品[] 3. 卫生监督可采用的强制性标准不包括: A. GB B. ZB C. 地方标准 D. 国际标准[] 4. 我国公共场所卫生标准中,甲醛浓度订为。 A. ≤0.12mg/m3。 B. ≤0.10mg/m3。 C. ≤0.15mg/m3。 D. ≤0.20mg/m3。[] 5. 国务院卫生行政部门全国食品卫生监督管理工作。 A. 主管 B. 负责 C. 兼管 D. 领导[] 6. 血站对献血者每次采集血液量一般为。 A. 100ml,两次采集间隔期不少于6个月 B. 200ml,两次采集间隔期不少于6个月。 C. 300ml,两次采集间隔期不少于一年。 D. 400ml,两次采集间隔期不少于一年。[] 7. 我国卫生法规定的检疫传染病暂没有包括。 A. 鼠疫 B. 非典 C. 霍乱 D. 黄热病[] 8. 经常性卫生监督属于。 A.事前监督 B.事后监督 C.事中监督 D.以上都不对[] 9. 领导性病防治工作 A.卫生行政部门 B.疾病控制机构 C.政府 D.卫生监督所[] 10. 禁止入境的疾病中不包括 A. 爱滋病 B.性病 C. 精神病 D.非典[] 11. 职业病必须具备的四个条件中没有 A.职工 B.环境 C.诊断 D.接触[] 12.哪项不是目前对食品的卫生要求 A.无毒 B.无害 C.无菌 D.感官性状[] 13.不得销售的化妆品不包括 聚类分析 采用欧式距离,分别运用类平均法、最短距离法、最长距离法,对31个省、直辖市、自治区分类。 1、类平均法 * * * * * * * * * * * * * * * * * * * H I E R A R C H I C A L C L U S T E R A N A L Y S I S * * * * * * * * * * * * * * * * * * * Dendrogram using Average Linkage (Between Groups) Rescaled Distance Cluster Combine C A S E 0 5 10 15 20 25 Label Num +---------+---------+---------+---------+---------+ 甘肃 28 -+ 宁夏 30 -+ 青海 29 -+-+ 河南 16 -+ | 新疆 31 -+ +-+ 黑龙江 8 -+ | | 陕西 4 -+-+ +-+ 内蒙古 5 -+ | | 陕西 27 -----+ +-+ 山东 15 ---+-+ | | 湖南 18 ---+ | | | 河北 3 -+-+ +-+ | 吉林 7 -+ +-+ | 湖北 17 ---+ | +---+ 四川 23 -+-+ | | | 云南 25 -+ +-+ | | 辽宁 6 ---+ | +-----+ 江西 14 -+-+ | | | 贵州 24 -+ +-----+ | | 安徽 12 ---+ | | 广西 20 -------+-----+ +-----------------------------+ 海南 21 -------+ | | 江苏 10 -+-------+ | | 重庆 22 -+ +---+ | | 天津 2 ---------+ +---+ | | 福建 13 -------------+ +-+ | 西藏 26 -----------------+ | 北京 1 ---------+ | 上海 9 ---------+---+ | 浙江 11 ---------+ +-----------------------------------+ 广东 19 -------------+ 算法设计心得体会 算法设计与分析学习心得 班级:物联网1201 姓名:刘潇学号:29 一、实验内容: 这学期的算法与设计课,老师布置了这四个问题,分别是货郎担问题,动态生成二维数组,对话框下拉列表,排序问题。 二、学习掌握: 基本程序描述: 货郎担问题:货郎担问题属于易于描述但难于解决的著名难题之一,至今世界上还有不少人在研究它。货郎担问题要从图g的所有周游路线中求取具有最小成本的周游路线,而由始点出发的周游路线一共有!条,即等于除始结点外的n一1个结点的排列数,因此货郎担问题是一个排列问题。货郎担的程序实现了利用穷举法解决货郎担问题,可以在城市个数和各地费用给定的情况下利用穷举法逐一计算出每一条路线的费用,并从中选出费用最小的路线。从而求出问题的解 费用矩阵:费用矩阵的主要内容是动态生成二维数组。首先由键盘输入自然数,费用矩阵的元素由随机数产生,并取整,把生成的矩阵存放在二维数组中,最后把矩阵内容输出到文件和屏幕上。它采用分支界限法,分支限界法的基本 思想是对包含具有约束条件的最优化问题的所有可行解的解空间进行搜索。该算法在具体执行时,把全部可行的解空间不断分割为越来越小的子集,并为每个子集内的解计算一个下界或上界。动态生成二维n*n的数组程序利用指针表示数组的行和列,并逐一分配空间,在输入n的数值后,系统自动分配空间,生成n*n的数组,并产生随机数填充数组,最后将结果输入到指定文件中。 Mfc:在下拉列表框中添加内容程序,在下拉列表对应的函数中利用addstring添加需要的内容。首先定义下拉列表框为ccombox型,并定义其属性名,利用addstring函数可以任意添加需要的内容。a排序问题:快速排序的运行时间与划分是否对称有关,其最坏情况发生在划分过程中产生的两个区域分别包含n-1个元素和1个元素的时候。其算法的时间复杂度为O(n 2),在最好的情况下每次划分的基准恰好为中值,可得其算法时间复杂度为O(n㏒n)。算法的实现和理解和代码实现完全是两回事,想要完全掌握一种算法,需要动手实践,用代码实现,才能理解透彻,真正掌握。b 对话框下拉列表:这个项目简单易懂,轻松实现。 三.疑问与总结: 货郎担的问题,我认为穷举法相对比而言是比较初级的方法,费时耗力,适合在练习时选用,但是在实际问题中不建议采用。克鲁斯卡尔或者普里姆算法求取最小生成树的方 卫生法律制度与监督学 【名解】 1、国家卫生监督:是指卫生行政机关或法律法规授权的卫生执法主体对管辖围有关单 位和个人执行卫生法律的情况予以监督检查的活动,主要包括公共卫生 监督、医政监督、药政监督和其他有关的卫生监督等。 2、卫生法的渊源:是指已被承认具有法律效力的卫生法律法规的各种具体外在表现形式, 是卫生法适用和解释中可援引意义上的规。 3、卫生立法:卫生法制定又称卫生立法,是指有权国家机关依照法定职权和法定程序制定、 修改、补充或废止卫生法律和其他规性卫生法律文件的一种专门性活动。 4、卫生司法:即卫生法的适用,是指国家司法机关及其司法人员,依据法定职权和法定程 序,运用卫生法律处理具体案件的专门活动。 5、卫生法的溯及力:法的溯及力即某一法对它生效以前的行为和事件是否适用,如果适用 就具有溯及力,反之则没有溯及力。 6、行政责任:是指行为主体因违反卫生法或因卫生法规定的事由,尚未构成犯罪时,依法 应当承担的不利法律后果。 7、羁束卫生监督行为:指凡是卫生法律、法规和规章对行为的容、形式、程序、围、 手段等作出了较详细、具体和明确规定,卫生监督机关严格依法 而实施的卫生监督行为。 8、自由裁量卫生监督行为:是指卫生监督机关有一定自由度的卫生监督行为。 9、依职权卫生监督行为:是指卫生监督机关依据公共卫生法律、法规赋予的职权,无需 相对人申请而由主动作出的行为。 10、依申请卫生监督行为:是指卫生监督机关被动情况下作出的行为,只有在相对人申请 的条件下,才能依法采取的卫生监督行为。 11、确定力:是指卫生监督行为依法有效成立后,即产生不可变更力,非依法定事实和程 序不得随意变更或撤销。 12、拘束力:是指卫生监督行为依法有效成立,行为的容对有关组织和人员具有约束和 限制的效力,必须遵守、服从。 13、卫生行政许可:是卫生行政部门根据公民、法人或者其他组织的申请,按照卫生法律、 法规、规章和卫生标准、规进行审查,准予其从事与卫生管理有关 的特定活动的行为。 14、卫生监督检查:是指卫生监督机构依法对卫生行政相对人遵守卫生法律规和具体行 政决定所进行的了解和调查,并依法处理的卫生行政执法活动。 15、卫生行政处罚:只是卫生行政部门为维护公民健康,保护公民、法人或其他组织的合 法权益,依法对相对人违反卫生行政法律规尚未构成犯罪的行为给 予的惩戒或制裁。 16、卫生行政强制措施:是指卫生行政部门为预防或制止危害公共健康的行为或事件的发生 或扩大,维持公共卫生的正常秩序,依法采取的强制限制相对人的 人身或财产流通的各种措施。 17、卫生行政强制执行:是指相对人逾期拒不履行法定义务或拒不执行卫生行政部门做出 的已生效的具体行政行为,由卫生行政部门申请人民法院强制其 履行其义务的行政行为。 https://www.doczj.com/doc/6e886834.html, 《机器学习》的总结与心得_深圳光环大数据培训 这段时间利用下班晚上和周末在家的时间把《机器学习》看了一遍,总的来说,除了前两章是基础,其余章节都是介绍模型方法,应用场景、理论推导、优化过程、算法等,每章都可独立阅读而不受其他章节影响。 如果只是每一章都看完,顶多就是了解了一种方法,相互之间是割裂的,这样当碰到一个实际问题,仍然无法思路完整的求解,因而有必要在阅读时就要有意识甚至刻意的建立起知识架构。实际上,所谓的机器学习,是面对一个具体的问题,从给定的数据中产生模型的算法,也就是说脱离了实际问题谈机器学习算法是毫无意义的。 参考本书的章节内容,加上自己在读书、工作中的一些理解,简单总结一下基于机器学习的一般性问题解决方法。 前面提到,脱离实际问题谈机器学习是毫无意义的,那么在给定数据集(所谓大数据)和具体问题的前提下,一般解决问题的步骤可以概括如下: 1、数据抽象 将数据集和具体问题抽象成数学语言,以恰当的数学符号表示。这样做自然是为了方便表述和求解问题,而且也更加直观。 2、设定性能度量指标 机器学习是产生模型的算法,一般来说模型都有误差。如果模型学的太好,把训练样本自身的一些特点当成所有潜在样本具有的一般性质,这种情况称为过拟合,这样的模型在面对新样本时就会出现较大误差,专业表述就是导致模型的泛化性能下降。 https://www.doczj.com/doc/6e886834.html, 与之相对的是欠拟合,模型对样本的一般性质都没学好,这种情况一般比较好解决,扩充数据集或者调整模型皆可。 而一般来说无论是机器学习还是现在很火的深度学习,面对的主要问题都是过拟合。那么为了保证模型的泛化能力足够强,必须要有衡量模型泛化能力的评价标准,也就是性能度量的设定。 很显然不同的性能度量会导致不同的评判结果,好的性能度量能够直观的显示模型的好坏,同时也能看到不同模型,或者模型的不同参数下对解决问题的程度好坏。 进一步,有的问题可以直接基于设定的性能度量直接做最优化,得出该问题的一般求解模型。 比如回归任务最常用的性能度量就是均方误差,目标就是让均方误差最小,这就直接转化成了一个最优化问题。 其他一些常用的有错误率与精度、查准查全率、ROC与AOC等。 当然更为重要的是,仅仅设定好性能度量是不够的,不同模型或者不同参数下得到的性能度量结果一般是不同的,一般来说不能简单的比较结果,而应该基于统计假设检验来做效果判定。也就是说通过比较检验的方法,我们就可以判断,如果观察到A比B好,在统计意义上A的泛化性能是否优于B,以及这个判断的把握有多大。 3、数据预处理 之所以要做数据预处理,是因为提供的数据集往往很少是可以直接拿来用的。简单讲解加密技术

HLDA学习笔记

2020年卫生法律标准制度及监督学考试试卷试题

聚类分析算法解析.doc

山东大学网络教育期末考试试题及答案-卫生法规与监督学1

数据加密实验报告

卫生法规与监督学1-3

大数据在教育方面的应用研究综述笔记

中国医科大学 2021年1月 卫生法律制度与监督学 正考-学习资料

常见的几种加密算法

精选最新算法设计心得体会范文

聚类算法学习笔记

ASE128加密算法

算法图解笔记

卫生监督学考试复习题及参考答案

统计学作业聚类分析

算法设计心得体会(2)

卫生法律规章制度与监督学题库

《机器学习》的总结与心得_深圳光环大数据培训