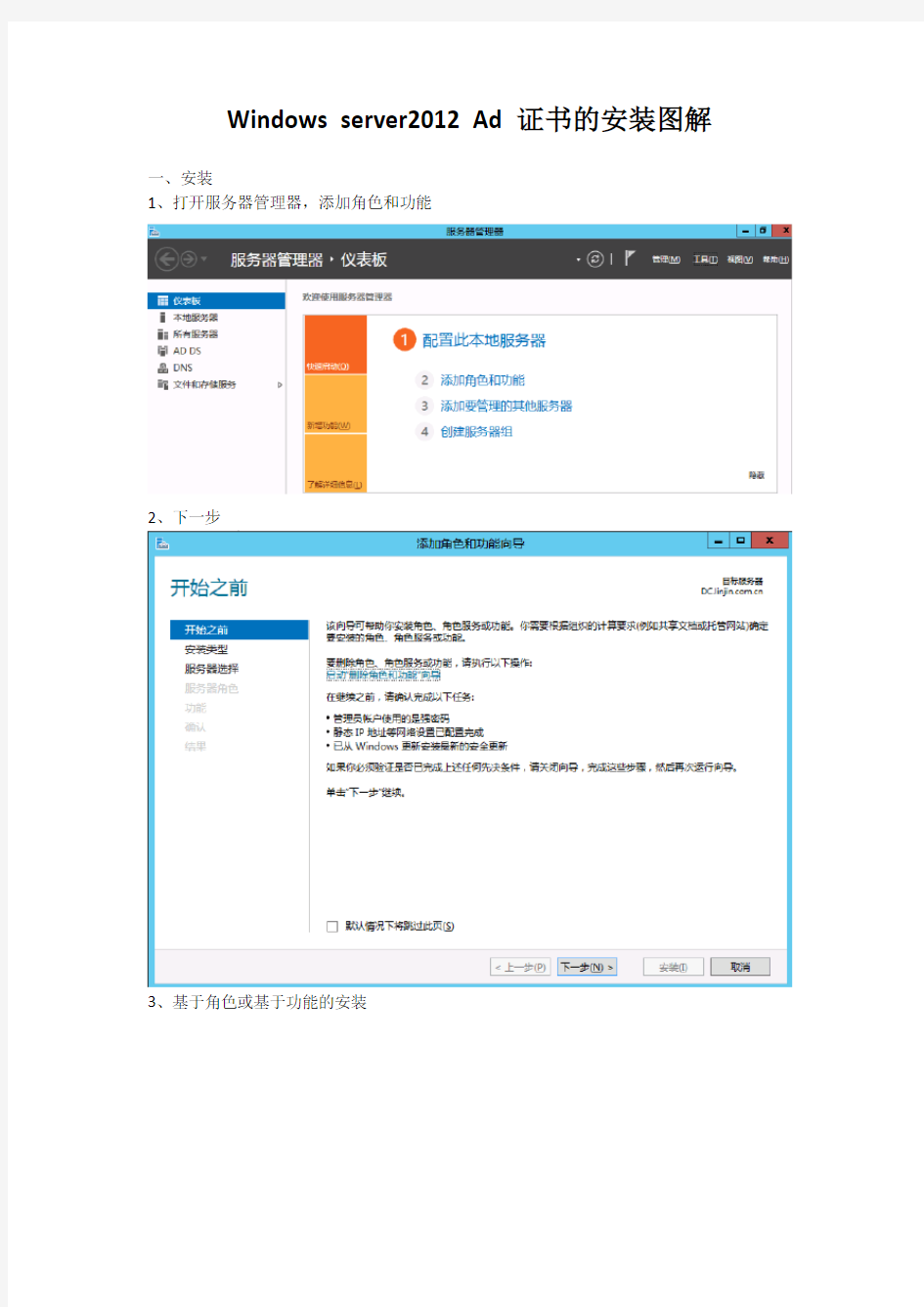

Windows server2012 Ad证书的安装图解

一、安装

1、打开服务器管理器,添加角色和功能

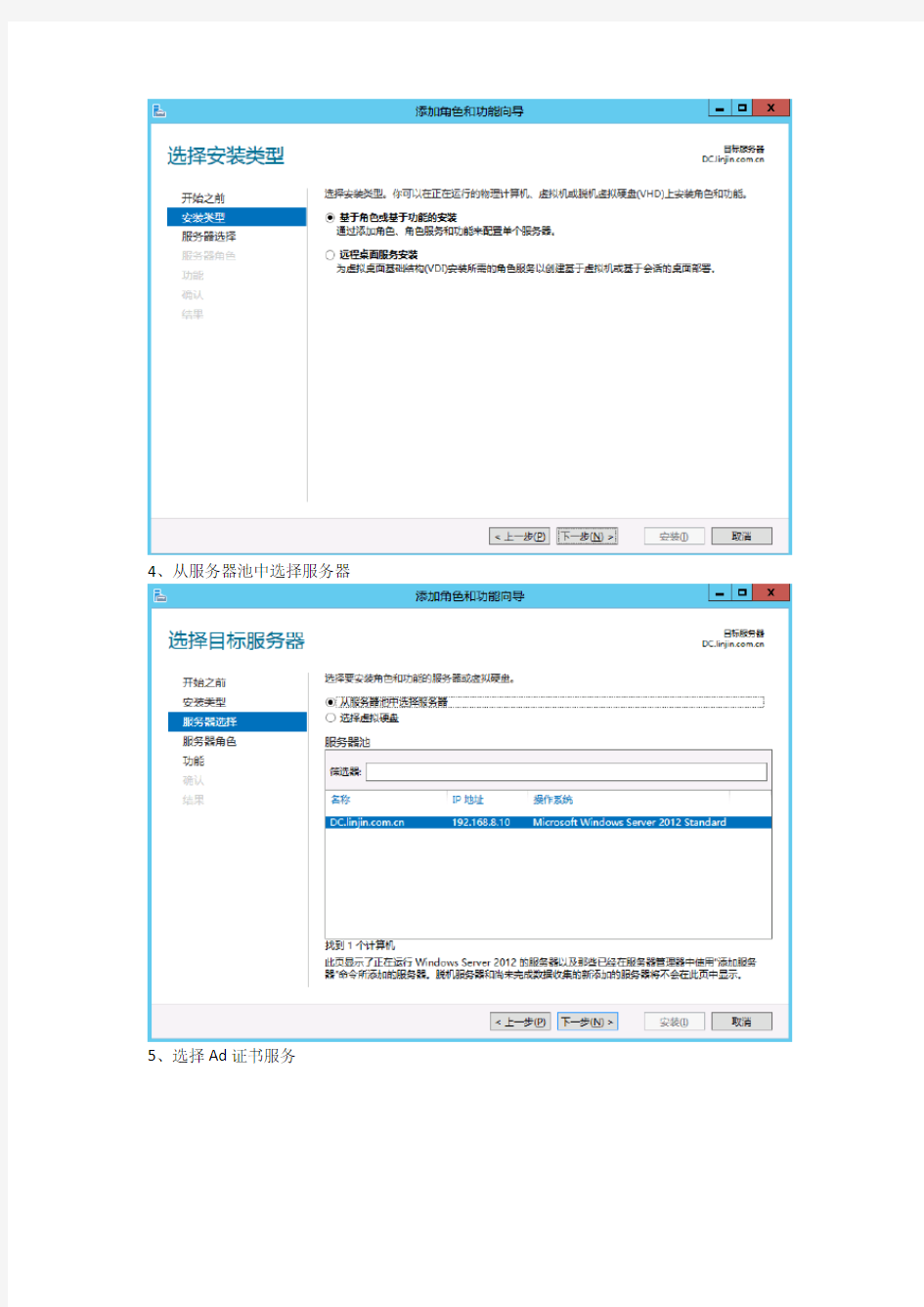

2、下一步

3、基于角色或基于功能的安装

4、从服务器池中选择服务器

5、选择Ad证书服务

6、下一步

7、下一步

8、添加角色服务,证书颁发机构、证书颁发机构WEB注册和证书注册策略WEB服务三项

9、添加功能

10、添加所需功能

11、继续下一步

12、下一步

13、下一步

14、下一步

15、安装完成

16、右上角小旗有提示

二、配置

1、配置证书

2、下一步

3、选择要配置的角色服务

4、指定CA,企业

5、根CA

6、创建新的私钥

7、下一步

8、下一步

9、设置有效期

10、证书安装数据库位置

11、选择验收类型

12、指定服务器身份验证证书

13、点击配置

14、配置进度

15、配置完成

16、可以在服务器管理器,看到AD CS的服务

实验二:安装和配置证书服务实验 实验目的: 1、安装一个独立存在的CA 2、从某个CA请求一个证书 3、发放证书 实验内容: 一、安装和设置证书服务 证书授权服务器是Windows 2000 Server的一个附件,它放在Windows 2000 Server的安装盘上。它可让你为建立和管理X509版本3的数字证书创建一个自定制的服务以作证书之用。你可以为Internet或者公司的内部网创建服务器证书,从而可让你的组织完全控制它自己的证书管理策略 它包含了一个向导来设置安装。要注意的是:你将需要在安装的时候提供精确的信息。在安装证书服务前先查看一下需要的信息。 要使用常用的设置选项来安装证书授权服务器附件,你可以使用以下的步骤: 1.将Windows 2000 Server CD-ROM放入光驱,然后选择Install Add-on Components 2.Windows组件向导将会提示你选择安装哪些组件。选择证书服务的选择框。你将会 马上看到一个对话框,提示你一旦安装证书服务,该计算机将不能重命名,也不能 加入或者由一个域中移走。 在选择YES来继续前,你应该考虑一下以下几点: 由于在安装证书服务后,除非你重新安装Windows 2000,否则你将不能修改计算机的名字,因此你需要确保你对当前的名字感到满意,或者在继续前先换一个名字。 在继续前你要确保计算机加入到适当的域中 3.接着,在Windows组件向导中选择证书授权类型,有四种类型: Enterprise root CA Enterprise subordinate CA Stand-alone root CA Stand-alone subordinate CA 4.一个网络上的第一个CA必须是一个root CA。要创建一个Enterprise CA,必须允 许Active Directory。一个Stand-alone CA 并不需要Active Directory。在你的局域网 中可选择Stand-alone CA 来实现证书服务。 证书授权服务不但定义证书服务功能如何在你的服务器上运作,还定义了你将需要如何来管理它。 5.在Windows组件向导中选择CA Identifying Information。输入适当的数据然后继续 安装。 6.在Windows组件向导中选择Data Storage Location。我建议使用默认的位置就可以 了。按Next继续。 7.如果你已经在你的计算机上安装并运行Internet Information Services,按Yes继续。 微软的证书服务将会提示你在继续安装前,必须停止Internet Information Services。 8.Windows组件向导将会设置组件,并且将文件拷贝到你的机器上。你可以通过安装 进度条来监视安装的过程。

服务器证书安装配置指南(Tomcat 6) 一、生成证书请求 1. 安装JDK 安装Tomcat需要JDK支持。如果您还没有JDK的安装,则可以参考Java SE Development Kit (JDK) 下载。下载地址: https://www.doczj.com/doc/5115266161.html,/javase/downloads/index.jsp 2. 生成keystore文件 生成密钥库文件keystore.jks需要使用JDK的keytool工具。命令行进入JDK下的bin目录,运行keytool命令。(示例中粗体部分为可自

定义部分,请根据实际配置情况作相应调整) keytool -genkey -alias server -keyalg RSA -keysize 2048 -keystore keystore.jks -storepass password 以上命令中,server为私钥别名(-alias),生成的keystore.jks文件默认放在命令行当前路径下。 3. 生成证书请求文件(CSR) Keytool -certreq -alias server -sigalg MD5withRSA -file certreq.csr -keystore keystore.jks -keypass password -storepass password

备份密钥库文件keystore.jks,并稍后提交证书请求文件certreq.csr,等待证书签发。 二、导入服务器证书 1. 获取服务器证书中级CA证书 为保障服务器证书在客户端的兼容性,服务器证书需要安装两张中级CA 证书(不同品牌证书,可能只有一张中级证书)。 从邮件中获取中级CA证书: 将证书签发邮件中的从BEGIN到 END结束的两张中级CA证书内容(包括“-----BEGIN CERTIFICATE-----”和“-----END CERTIFICATE-----”)分别粘贴到记事本等文本编辑器中,并修改文件扩展名,保存为intermediate1.cer和intermediate2.cer文件。 2. 获取服务器证书 您的keystore密码 将证书签发邮件中的从BEGIN到 END结束的服务器证书内容(包括

Windows CA 证书服务器配置(一) —— Microsoft 证书服务安装Windows CA 证书服务器配置(一) —— Microsoft 证书服务安装 2008-09-24 10:03 安装准备:插入Windows Server 2003 系统安装光盘 添加IIS组件: 点击‘确定’,安装完毕后,查看IIS管理器,如下: 添加‘证书服务’组件:

如果您的机器没有安装活动目录,在勾选以上‘证书服务’时,将弹出如下窗口: 由于我们将要安装的是独立CA,所以不需要安装活动目录,点击‘是’,窗口跳向如下:

默认情况下,‘用自定义设置生成密钥对和CA证书’没有勾选,我们勾选之后点击‘下一步’可以进行密钥算法的选择: Microsoft 证书服务的默认CSP为:Microsoft Strong Cryptographic Provider,

默认散列算法:SHA-1,密钥长度:2048——您可以根据需要做相应的选择,这里我们使用默认。点击‘下一步’: 填写CA的公用名称(以AAAAA为例),其他信息(如邮件、单位、部门等)可在‘可分辨名称后缀’中添加,有效期限默认为5年(可根据需要作相应改动,此处默认)。 点击‘下一步’:

点击‘下一步’进入组件的安装,安装过程中可能弹出如下窗口: 单击‘是’,继续安装,可能再弹出如下窗口: 由于安装证书服务的时候系统会自动在IIS中(这也是为什么必须先安装IIS 的原因)添加证书申请服务,该服务系统用ASP写就,所以必须为IIS启用ASP 功能,点击‘是’继续安装:

‘完成’证书服务的安装。 开始》》》管理工具》》》证书颁发机构,打开如下窗口: 我们已经为服务器成功配置完公用名为AAAAA的独立根CA,Web服务器和客户端可以通过访问该服务器的IIS证书申请服务申请相关证书。 此时该服务器(CA)的IIS下多出以下几项:

实训5:配置数字证书服务 实训环境 1.一台Windows Server 2016 DC,主机名为DC。 2.一台Windows Server 2016服务器并加入域,主机名为Server1。 3.一台Windows 10客户端并加入域,主机名为Win10。 实训操作 假设你是一家公司的网站管理员,需要你完成以下工作: 1.在DC上部署企业根CA。 打开“服务器管理器”,单击“添加角色和功能”,打开“添加角色和功能向导”窗口。 逐步单击“下一步”,在“服务器角色”界面中,勾选“Active Directory 证书服务”复选框,然后单击“下一步”。

在“AD CS角色服务”界面中,勾选“证书颁发机构”和“证书颁发机构Web注册”复选框,然后单击“下一步”。其中“证书颁发机构Web注册”角色,可以实现通过浏览器向CA进行证书申请的网站功能。 4.最后在“确认”界面中,单击“安装”,开始安装证书服务。 完成安装后,单击“配置目标服务器上的Active Directory证书服务”。

在“AD CS配置”向导中的“角色服务”界面,勾选“证书颁发机构”和“证书颁发机构Web注册”。 在“AD CS配置”向导中的“设置类型”界面,选择“企业CA”。

在“AD CS配置”向导中的“CA类型”界面,选择“根CA”。 全部保持默认设置并单击“下一步”,最后单击“配置”按钮,完成证书服务的配置

“证书服务”安装完成后,可以在“服务器管理器”的“工具”菜单中,打开“证书颁发机构”管理工具进行查看。 当域内的用户向企业根CA申请证书时,企业根CA会通过Active Directory 得知用户的相关信息,并自动核准、发放用户所要求的证书。 企业根CA默认的证书种类很多,而且是根据“证书模板”来发放证书的。例如,图中右方的“用户”模板内提供了可以用于将文件加密的证书、保护电子邮件安全的证书与验证客户端身份的证书。

Windows CA 证书服务器配置(二) ——申请数字证书在IE地址栏中输入证书服务系统的地址,进入服务主页: 点击‘申请一个证书’进入申请页面:

如果证书用作客户端身份认证,则可点击‘Web浏览器证书’或‘高级证书申请’,一般用户申请‘Web浏览器证书’即可,‘高级证书申请’里有更多选项,也就有很多专业术语,高级用户也可点击进入进行申请。 这里我们以点击申请‘Web浏览器证书’为例:

申请‘Web浏览器证书’,‘姓名’是必填项,其他项目可不填,但由于CA服务器的管理员是根据申请人的详细信息决定是否颁发的,所以请尽量多填,并且填写真实信息,因为CA管理员会验证申请人的真实信息,然后进行颁发。 需注意的一点是,‘国家(地区)’需用国际代码填写,CN代表中国。 如果想查看更多选项,请点击‘更多选项’:

在‘更多选项’里,默认的CSP为Microsoft Enhanced Cryptographic Provider ,选择其他CSP 不会对认证产生影响。 默认情况下‘启用强私钥保护’并没有勾选上,建议将它勾选上,点击提交后就会让申请人设置证书的安全级别,如果不将安全级别设置为高级并用口令进行保护,则只要机器上装有该证书,任何人都可以用它作为认证,所以建议将证书设置为高级安全级别,用口令进行保护。以下将作相应操作,点击‘提交’:

单击‘是’: 单击‘设置安全级别’: 将安全级别设置为‘高’,单击‘下一步’后会弹出口令设置窗口:

输入口令,对证书进行加密,并记住密码,因为在以后调用该证书的时候,浏览器会弹出输入密码的窗口。 单击‘完成’: 单击‘确定’,浏览器页面跳向如下:

Windows server 2008安装企业CA证书服务 CA(证书颁发机构) 为了保证网络上信息的传输安全,除了在通信中采用更强的加密算法等措施外,必须建立一种信任及信任验证机制,即通信各方必须有一个可以被验证的标识,这就需要使用数字证书,证书的主体可以是用户、计算机、服务等。证书可以用于多方面,例如Web用户身份验证、web服务器身份验证、安全电子邮件等。安装证书确保望上传递信息的机密性、完整性、以及通信双方身份的真实性,从而保障网络应用的安全性。 提示:CA分为两大类,企业CA和独立CA; 企业CA的主要特征如下: 1)企业CA安装时需要AD(活动目录服务支持),即计算机在活动目录中才可以。 2.当安装企业根时,对于域中的所用计算机,它都将会自动添加到受信任的根证书颁发机构的证书存储区域; 3.必须是域管理员或对AD有写权限的管理员,才能安装企业根CA; 独立CA主要以下特征: 1.CA安装时不需要AD(活动目录服务)。 2 .情况下,发送到独立CA的所有证书申请都 被设置为挂起状态,需要管理员受到颁发。 这完全出于安全性的考虑,因为证书申请者 的凭证还没有被独立CA验证; 在简单介绍完CA的分类后,我们现在AD (活动目录)环境下安装证书服务; 具体步骤如下: 1.域控制器上,在管理工具—服务器管理器—角色—打开添加角色向导—添加角色;AD安装服务; 2.点击—下一步,在选择角色服务中选择证书颁发机构和证书颁发机构Web注册;

3.在指定安装类型中选择”企业”,单击?下一步?; 4.在“CA类型中选择根CA”,单击下一步;

5.在设置私钥窗口中选择“新建私钥”,单击下一步; 6.在配置加密窗口,使用默认的加密服务程序、哈希算法和密钥长度,单击“下一步”;

第二周Windows server 2008安装企业CA证书服务 CA(证书颁发机构) 为了保证网络上信息的传输安全,除了在通信中采用更强的加密算法等措施外,必须建立一种信任及信任验证机制,即通信各方必须有一个可以被验证的标识,这就需要使用数字证书,证书的主体可以是用户、计算机、服务等。证书可以用于多方面,例如Web用户身份验证、web服务器身份验证、安全电子邮件等。安装证书确保望上传递信息的机密性、完整性、以及通信双方身份的真实性,从而保障网络应用的安全性。 提示:CA分为两大类,企业CA和独立CA; 企业CA的主要特征如下: 1)企业CA安装时需要AD(活动目录服务支持),即计算机在活动目录中才可以。 2.当安装企业根时,对于域中的所用计算机,它都将会自动添加到受信任的根证书颁发机构的证书存储区域; 3.必须是域管理员或对AD有写权限的管理员,才能安装企业根CA; 独立CA主要以下特征: 1.CA安装时不需要AD(活动目录服务)。 2 .情况下,发送到独立CA的所有证书申请都 被设置为挂起状态,需要管理员受到颁发。 这完全出于安全性的考虑,因为证书申请者 的凭证还没有被独立CA验证; 在简单介绍完CA的分类后,我们现在AD (活动目录)环境下安装证书服务; 具体步骤如下: 1.域控制器上,在管理工具—服务器管理器—角色—打开添加角色向导—添加角色;AD安装服务;

2.点击—下一步,在选择角色服务中选择证书颁发机构和证书颁发机构Web注册; 3.在指定安装类型中选择”企业”,单击?下一步?;

4.在“CA类型中选择根CA”,单击下一步; 5.在设置私钥窗口中选择“新建私钥”,单击下一步;

实验二:安装和配置证书服务 一、实验目的 (1)安装/删除证书服务 (2)安装一个独立存在的CA (3)从某个CA申请证书 (4)发放证书 二、实验环境 Windows 2003 三、实验内容 实验A:某公司要求有一个独立存在的根CA。相对于将为某公司发放证书的其他CA来说,这一根CA将位于认证链的顶部。 实验B:添加你的合伙者的CA作为一个信任的根CA。 实验C:请求一个计算机证书。在已经配置好某公司的所有CA之后,必须指定计算机证书,用以加密到各个计算机的所有的IP网络数据流。 实验D:给WORD文档用数字证书签名。 实验E:删除证书服务。 四、实验步骤 实验A 操作步骤: 1.在“控制面板”――“添加、删除windows组件”,在对话框里选择“证书服务”复选框。弹出的对话框如图所示,选择“是”。 2.在“证书颁发机构类型”对话框中,根据本实验目的,选择“独立根CA”,如图示 3.在“CA标识信息”对话框中,输入用户有关信息

4,在“数据储存位置”可以配置数据,数据库和日志的信息,一般情况默认。安装证书需要停止INTERNET信息服务,系统提示用户是否立即停止服务,如图示,点“确定”,以停止INTERNET信息服务 5,完成以上配置过程,系统完成证书服务的安装。 实验B 任务一:请求一个IPSEC证书 1.“开始”――“运行”,输入http://server/certsrv(这里的server是用户根CA的计算机名称,也可以是IP)。选择“检索CA证书或证书吊销列表” 2,单击“安装此CA证书路径”链接,交此证书安装在根路径。完成安装

实验C 任务一:请求一个IPSEC证书 1.“开始”――“运行”,输入http://server/certsrv(这里的server是用户根CA的计算机名称,也可以是IP)。如图所示,选择申请证书 2选择“高级申请” 3选择如图示 4,在“识别信息框中”,输入用户信息,在”I意图”文本框选择自己需要申请的证书,本实验则是选择“IPSEC”证书,在“密钥选项”选项中,选择“使用本地机器保存” 5出现“证书挂起”文本框,证书申请完成. 任务2:颁发证书

服务器证书安装配置指南(Apache for Linux) 作者:天威诚信服务与支持来源:本站原创点击数:更新时间:2010-2-23 一、安装准备 1. 安装Openssl 要使Apache支持SSL,需要首先安装Openssl支持。推荐下载安装openssl-0.9.8k.tar.gz 下载Openssl:https://www.doczj.com/doc/5115266161.html,/source/ tar -zxf openssl-0.9.8k.tar.gz //解压安装包 cd openssl-0.9.8k //进入已经解压的安装包 ./config //配置安装。推荐使用默认配置 make && make install //编译及安装 openssl默认将被安装到/usr/local/ssl 2. 安装Apache ./configure --prefix=/usr/local/apache --enable-so --enable-ssl --with-ssl=/usr/local/ssl --enable-mods-shared=all //配置安装。推荐动态编译模块 make && make install 动态编译Apache模块,便于模块的加载管理。Apache 将被安装到/usr/local/apache 二、生成证书请求文件 1. 创建私钥 在创建证书请求之前,您需要首先生成服务器证书私钥文件。 cd /usr/local/ssl/bin //进入openssl安装目录 openssl genrsa -out server.key 2048 //运行openssl命令,生成2048位长的私钥server.key文件。如果您需要对 server.key 添加保护密码,请使用 -des3 扩展命令。Windows环境下不支持加密格式私钥,Linux环境下使用加密格式私钥时,每次重启Apache都需要您输入该私钥密码(例:openssl genrsa -des3 -out server.key 204 8)。 2. 生成证书请求(CSR)文件 openssl req -new -key server.key -out certreq.csr Country Name: //您所在国家的ISO标准代号,中国为CN State or Province Name: //您单位所在地省/自治区/直辖市 Locality Name: //您单位所在地的市/县/区 Organization Name: //您单位/机构/企业合法的名称 Organizational Unit Name: //部门名称 Common Name: //通用名,例如:https://www.doczj.com/doc/5115266161.html,。此项必须与您访问提供SSL服务的服务器时所应用的域名完全匹配。

测试一安装IIS、CA证书服务、配置SSL与抓包 专业年级:班级:学号:姓名: (第一件事:将此文件改为“12安全245李大可.DOC”的形式) 一、实验目的: (1)掌握Windows环境下网络参数的配置与调试方法; (2)掌握Windows2003 Server环境下IIS的配置与使用方法; (3)掌握Windows2003 Server环境下FTP的配置与使用方法; (4)掌握Windows2003 Server环境下CA系统的配置与使用方法; (5)掌握SnifferPro协议分析抓包软件使用方法; 二、实验设备 逻辑图: 硬件:PC机二台和交换机一台,一台PC既作证书服务器,又作WWW服务器,另一台PC作为WWW客户机 软件:一台服务器安装Windows 2003 Server,一台PC安装WIN XP。 拓朴结构图:

三、任务描述 某大公司要求该公司的原材料供应商通过Internet访问该公司的原材料订单数据库,为了确保数据的安全性,要求对网络数据流进行加密,并对供应商进行合法认证。该公司技术人员决定利用windows2003 sever建立独立的CA中心,对供应商的计算机发放证书,并对订单数据库与供应商计算机之间的IP数据流利用SSL进行加密。 为此目的须先做一项调研,现在你要用分析软件对网络上的数据进行抓取,并找到目标数据包,获得分析样本。 四、实验内容和要求 1、在网络参数正常的WINDOWS系统环境中,设置指定网络参数。 2、安装IIS和FTP服务器并调试完成,其中文件内容须按指定要求。 3、安装独立根CA,用以发放证书;在两台机分别申请用户证书。 4、为供应商的计算机申请证书,对供应商进行合法认证。 5、安装SnifferPro协议分析抓包软件,并调试正常。 6、在访问WEB、FTP服务器期间,抓取指定的index.htm(内容有“24500008888”) 和mylib.log(内容有“My full name is XXXXX”)并截图证明。 ————注意事项:上面亮蓝色字体为你的学号,你的姓名全拼。 7、*为Web服务器申请、安装CA证书,防止网站欺骗,在Web服务器和访问客户之 间加密数据流;(此为可选择内容) 8、*抓好取对应的加密包数据。(此为可选择内容) 五、实验步骤: 同学们截图记录结果,并粘贴文档指定位置,实验报告中一定要是自己的实验结果! 1、实验准备: a)为了保存自己的数据,在桌面创建文件夹,文件夹为自己的班号和学号,如: 2班245。在该文件夹下放本次实验的数据存放在该实验一文件夹下。 b)为了避免各组的IP地址发生冲突,将本组机的IP地址设为192.168.X.1和 192.168.X.22,X为学号。 证书服务器、WEB服务器的IP: 客户机的IP: 下面请放置上文对应的截图:(图1、图2)