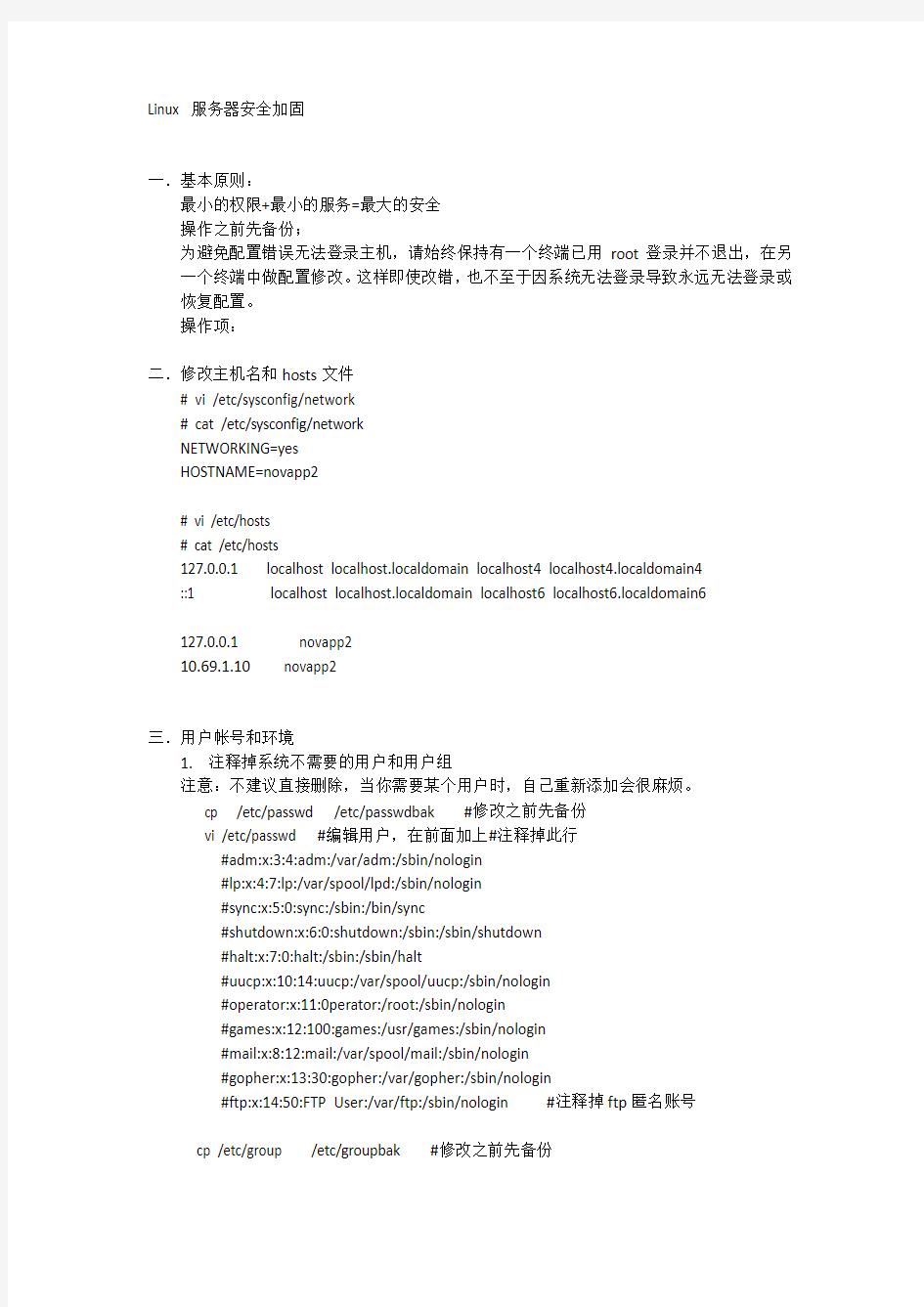

Linux 服务器安全加固

一.基本原则:

最小的权限+最小的服务=最大的安全

操作之前先备份;

为避免配置错误无法登录主机,请始终保持有一个终端已用root登录并不退出,在另一个终端中做配置修改。这样即使改错,也不至于因系统无法登录导致永远无法登录或恢复配置。

操作项:

二.修改主机名和hosts文件

# vi /etc/sysconfig/network

# cat /etc/sysconfig/network

NETWORKING=yes

HOSTNAME=novapp2

# vi /etc/hosts

# cat /etc/hosts

127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4

::1 localhost localhost.localdomain localhost6 localhost6.localdomain6

127.0.0.1 novapp2

10.69.1.10novapp2

三.用户帐号和环境

1.注释掉系统不需要的用户和用户组

注意:不建议直接删除,当你需要某个用户时,自己重新添加会很麻烦。

cp /etc/passwd /etc/passwdbak #修改之前先备份

vi /etc/passwd #编辑用户,在前面加上#注释掉此行

#adm:x:3:4:adm:/var/adm:/sbin/nologin

#lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin

#sync:x:5:0:sync:/sbin:/bin/sync

#shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown

#halt:x:7:0:halt:/sbin:/sbin/halt

#uucp:x:10:14:uucp:/var/spool/uucp:/sbin/nologin

#operator:x:11:0perator:/root:/sbin/nologin

#games:x:12:100:games:/usr/games:/sbin/nologin

#mail:x:8:12:mail:/var/spool/mail:/sbin/nologin

#gopher:x:13:30:gopher:/var/gopher:/sbin/nologin

#ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin #注释掉ftp匿名账号cp /etc/group /etc/groupbak #修改之前先备份

vi /etc/group #编辑用户组,在前面加上#注释掉此行

#adm:x:4:root,adm,daemon

#lp:x:7:daemon,lp

#uucp:x:14:uucp

#games:x:20:

#dip:x:40:

2.验证是否有账号存在空口令:

awk -F: '($2 == "") { print $1 }' /etc/shadow

3.检查除了root以外是否还有其它账号的UID为0:

awk -F: '($3 == 0) { print $1 }' /etc/passwd

4.用户的home目录许可权限设置为700

chmod 700 /home/username

5.是否有用户的点文件是所有用户可读写的

for dir in \

`awk -F: '($3 >= 500) { print $6 }' /etc/passwd`

do

for file in $dir/.[A-Za-z0-9]*

do

if [ -f $file ]; then

chmod o-w $file

fi

done

done

6.为用户设置合适的缺省umask值

cd /etc

for file in profile csh.login csh.cshrc bashrc

do

if [ 'grep -c umask $file' -eq 0 ];

then

echo "umask 022" >> $file

fi

chown root:root $file

chmod 444 $file

done

7.设备系统口令策略(修改迁备份文件,备份:cp -p /etc/login.defs /etc/login.defs.bak)

修改/etc/login.defs文件

将PASS_MIN_LEN最小密码长度设置为12位。

8.限制能够su为root 的用户(修改迁备份文件,备份:# cp -p /etc/pam.d/su

/etc/pam.d/su.bak)

# vi /etc/pam.d/su

在文件头部添加下面这样的一行

auth required pam_wheel.so use_uid

这样,只有wheel组的用户可以su到root

操作样例:

#usermod -G10 test 将test用户加入到wheel组

9.禁止普通用户通过sudo su命令进入root模式

# chmod 777 /etc/sudoers

# vi /etc/sudoers

apuser ALL=(ALL:ALL) ALL,!/bin/su

:wq (保存并退出)

# chmod 0440 /etc/sudoers

10.修改别名文件/etc/aliases(修改前备份文件: # cp -p /etc/aliases /etc/aliases.bak)

# vi /etc/aliases

注释掉不要的

#games: root

#ingres: root

#system: root

#toor: root

#uucp: root

#manager: root

#dumper: root

#operator: root

#decode: root

#root: marc

修改后执行/usr/bin/newaliases

11.设置自动注销时间

修改账户TMOUT的值,设置自动注销时间(修改前备份文件

备份:# cp -p /etc/profile /etc/profile.bak)

# vi /etc/profile

增加TMOUT=600

12.设置Bash保留历史命令的条数(修改前备份文件)

备份:# cp -p /etc/profile /etc/profile.bak

# vi /etc/profile

修改HISTSIZE=5

13.防止IP SPOOF (修改前备份文件: # cp -p /etc/host.conf /etc/host.conf.bak)

# vi /etc/host.conf 添加:nospoof on

14.使用日志服务器(修改前备份文件: # cp -p /etc/rsyslog.conf /etc/rsyslog.conf.bak)

使用日志服务器:

# vi /etc/rsyslog.conf 照以下样式修改

*.info;mail.none;authpriv.none;cron.none @192.168.10.199

这里只是作为参考,需要根据实际决定怎么配置参数

四.系统访问认证

1.限制 at/cron 给授权的用户 (修改前备份文件)

cd /etc/

mv cron.deny cron.deny.bak

mv at.deny at.deny.bak

echo > cron.allow

echo > at.allow

chown root:root cron.allow at.allow

chmod 400 cron.allow at.allow

Cron.allow和at.allow文件列出了允许允许crontab和at命令的用户名单, 在

多数系统上通常只有系统管理员才需要运行这些命令

2.Crontab文件限制访问权限

(修改前备份文件:

# mkdir /etc/cronfilebak

# cp -p /etc/cron.* /etc/cronfilebak/

# cp -p /etc/crontab /etc/crontab.bak

# cp -p /var/spool/cron /var/spool/cron.bak

)

chown root:root /etc/crontab

chmod 400 /etc/crontab

chown -R root:root /var/spool/cron

chmod -R go-rwx /var/spool/cron

chown -R root:root /etc/cron.*

chmod -R go-rwx /etc/cron.*

系统的crontab文件应该只能被cron守护进程(它以超级用户身份运行)来访问,

一个普通用户可以修改crontab文件会导致他可以以超级用户身份执行任意程序

3.建立恰当的警告banner

(修改前备份文件:

cp -p /etc/motd /etc/motd_bak

cp -p /etc/issue /etc/issue_bak

cp -p /etc/https://www.doczj.com/doc/5014397293.html, /etc/https://www.doczj.com/doc/5014397293.html,_bak

)

echo “Authorized uses only. All activity may be \

monitored and reported.” >>/etc/motd

chown root:root /etc/motd

chmod 644 /etc/motd

echo “Authorized uses only. All activity may be \

monitored and reported.” >> /etc/issue

echo “Authorized uses only. All activity may be \

monitored and reported.” >> /etc/https://www.doczj.com/doc/5014397293.html,

改变登录banner可以隐藏操作系统类型和版本号和其它系统信息,这些信息可以

会对攻击者有用.

4.限制root登录到系统控制台

(修改前备份文件:cp –p /etc/securetty /etc/securetty.bak)

cat <

通常应该以普通用户身份访问系统,然后通过其它授权机制

tty1

tty2

tty3

tty4

tty5

tty6

END_FILE

chown root:root /etc/securetty

chmod 400 /etc/securetty

(比如su命令和sudo)来获得更高权限,这样做至少可以对登录事件进行跟踪

5.设置守护进程掩码

(修改前备份文件:cp –p /etc/rc.d/init.d/functions/etc/rc.d/init.d/functions.bak)

vi /etc/rc.d/init.d/functions

设置为umask 022

系统缺省的umask 值应该设定为022以避免守护进程创建所有用户可写的文件

五.关闭系统不需要的服务

使用命令chkconfig|grep on 检查开机自启动的服务:

abrt-ccpp 0:off 1:off 2:off 3:on 4:off 5:on 6:off

abrtd 0:off 1:off 2:off 3:off 4:off 5:on 6:off

acpid 0:off 1:off 2:on 3:on 4:on 5:on 6:off

auditd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

autofs 0:off 1:off 2:off 3:on 4:on 5:on 6:off

blk-availability 0:off 1:on 2:on 3:on 4:on 5:on 6:off

certmonger 0:off 1:off 2:off 3:on 4:on 5:on 6:off

cgconfig 0:off 1:off 2:off 3:off 4:off 5:off 6:off

cpuspeed 0:off 1:on 2:on 3:on 4:on 5:on 6:off

crond 0:off 1:off 2:on 3:on 4:on 5:on 6:off

cups 0:off 1:off 2:on 3:on 4:on 5:on 6:off

haldaemon 0:off 1:off 2:off 3:on 4:on 5:on 6:off

ip6tables 0:off 1:off 2:on 3:off 4:on 5:on 6:off

iptables 0:off 1:off 2:on 3:on 4:on 5:on 6:off

irqbalance 0:off 1:off 2:off 3:on 4:on 5:on 6:off

kdump 0:off 1:off 2:off 3:off 4:on 5:on 6:off

lvm2-monitor 0:off 1:on 2:on 3:off 4:on 5:on 6:off

mcelogd 0:off 1:off 2:off 3:on 4:off 5:on 6:off

mdmonitor 0:off 1:off 2:on 3:on 4:on 5:on 6:off

messagebus 0:off 1:off 2:on 3:on 4:on 5:on 6:off

netconsole 0:off 1:off 2:off 3:off 4:off 5:off 6:off

netfs 0:off 1:off 2:off 3:on 4:on 5:on 6:off

network 0:off 1:off 2:on 3:on 4:on 5:on 6:off

nfslock 0:off 1:off 2:off 3:on 4:on 5:on 6:off

portreserve 0:off 1:off 2:on 3:on 4:on 5:on 6:off

postfix 0:off 1:off 2:on 3:on 4:on 5:on 6:off

restorecond 0:off 1:off 2:off 3:off 4:off 5:off 6:off

rpcbind 0:off 1:off 2:on 3:on 4:on 5:on 6:off

rpcgssd 0:off 1:off 2:off 3:on 4:on 5:on 6:off

rsyslog 0:off 1:off 2:on 3:on 4:on 5:on 6:off

sshd 0:off 1:off 2:on 3:on 4:on 5:on 6:off

sysstat 0:off 1:on 2:on 3:on 4:on 5:on 6:off

udev-post 0:off 1:on 2:on 3:on 4:on 5:on 6:off

服务说明:

auditd The audit package contains the user space utilities for storing and searching the audit records generate by the audit subsystem in the Linux 2.6 kernel.

blk-availability Controls availability of LVM2 block devices.

cgconfig Start cgconfigparser.

cgred This is a daemon for automatically classifying processes into cgroups based on UID/GID.

cpuspeed T his program monitors the system's idle percentage and reduces or raises the CPUs' clock speeds and voltages accordingly to minimize power consumption when idle and maximize perfor-mance when needed.

crond The daemon to execute scheduled commands.

ip6tables It's IPv6 packet filter administration.

iptables It's administration tool for IPv4 packet filtering and NAT.

lvm2-monitor Monitor LVM2 with using dmeventd.

netconsole It sends printk message from kernel on UDP.

netfs NFS clinet.

network Network system.

postfix SMTP service daemon.

rdisc D etect routers in local subnets.

restorecond It's the daemon that watches for file creation and then sets the default SELinux file context.

rsyslog It reads and/or clears kernel message ring buffer; set console_loglevel.

saslauthd saslauthd is a daemon process that handles plaintext authentication requests on behalf of the SASL library.

sshd OpenSSH sshd daemon.

udev-post Moves the generated persistent udev rules to /etc/udev/rules.d. (见https://www.doczj.com/doc/5014397293.html,/en/note?os=CentOS_6&p=initial_conf&f=4)

关闭不必要的服务

service acpid stop

chkconfig acpid off #电源进阶设定,常用在Laptop 上

service cpuspeed stop

chkconfig cpuspeed off #停用控制CPU速度主要用来省电

service cups stop

chkconfig cups off #停用Common UNIX Printing System 使系统支援印表机service ip6tables stop

chkconfig ip6tables off #禁止IPv6

六.防火墙加固:

清除预设表filter中所有规则链中的规则

Iptables –F

清除预设表filter中使用者自定链中的规则

Iptables -X

Iptables -Z

1、设置链的默认策略

a)禁止所有的包通过iptables

iptables -P INPUT DROP

iptables -P OUTPUT DROP

iptables -P FORWARD DROP

b)允许所有的包通过iptables

iptables -p INPUT ACCEPT

iptables -P OUTPUT ACCEPT

iptables -P FORWARD ACCEPT

2、查看iptables中filter表的规则

Iptables –L –n

3.设置iptables 中规则链

iptables -F

iptables -X

iptables -Z

iptables -P INPUT DROP

iptables -P FORWARD ACCEPT

iptables -P OUTPUT ACCEPT

iptables -A INPUT -p tcp -m tcp --dport 80 -j ACCEPT

iptables -A INPUT -s 124.133.239.162/32 -p tcp -m tcp --dport 12160 -j ACCEPT

iptables -A INPUT -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG FIN,SYN,RST,PSH,ACK,URG -j DROP

iptables -A INPUT -p tcp -m tcp --tcp-flags FIN,SYN,RST,PSH,ACK,URG NONE -j DROP

iptables -A INPUT -p tcp -m tcp ! --tcp-flags FIN,SYN,RST,ACK SYN -m state --state NEW -j DROP

iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

iptables -A INPUT -p icmp -m icmp --icmp-type 8 -j ACCEPT

iptables -A INPUT -p icmp -m icmp --icmp-type 0 -j ACCEPT

iptables -A INPUT -i lo -j ACCEPT

iptables -A OUTPUT -p tcp --sport 31337 -j DROP

iptables -A INPUT -s xmr.crypto-pool.fr -j DROP

iptables -A OUTPUT -d xmr.crypto-pool.fr -j DROP

iptables -A INPUT -s https://www.doczj.com/doc/5014397293.html, -j DROP

iptables -A OUTPUT -d https://www.doczj.com/doc/5014397293.html, -j DROP

七.ssh加固

1.配置空闲登出的超时间隔

vi /etc/ssh/sshd_config

ClientAliveInterval 300

ClientAliveCountMax 0

2.禁用 .rhosts 文件

vi /etc/ssh/sshd_config

IgnoreRhosts yes

3.禁用基于主机的认证

vi /etc/ssh/sshd_config

HostbasedAuthentication no

4.禁止 root 帐号通过 SSH 登录

vi /etc/ssh/sshd_config

PermitRootLogin no

5.用警告的 Banner

vi /etc/ssh/sshd_config

Banner /etc/issue

6.iptables防火墙处理 SSH 端口 # 12160

vi /etc/sysconfig/iptables(上面防火墙部分已经设置)

7.修改 SSH 端口

vi /etc/ssh/sshd_config

Port 12160

8.禁用空密码

vi /etc/ssh/sshd_config

PermitEmptyPasswords no

9.记录日志

vi /etc/ssh/sshd_config

LogLevel INFO

10.重启SSH

# systemctl restart sshd.service

八.封堵openssl的Heartbleed漏洞

检测方法:在服务器上运行以下命令确认openssl 版本

[root@dg ~]# openssl version

OpenSSL 1.0.1e-fips 11 Feb 2013

以上版本的openssl 存在Heartbleed bug,需要有针对性的打补丁。升级补丁:

[root@dg ~]# yum –y install openssl

验证:

[root@dg ~]# openssl version –a

Linux主机安全加固 V1.0 hk有限公司 二零一五年二月

一、修改密码策略 1、cp /etc/login.defs /etc/login.defs.bak 2、vi /etc/login.defs PASS_MAX_DAYS 90 (用户的密码不过期最多的天数) PASS_MIN_DAYS 0 (密码修改之间最小的天数) PASS_MIN_LEN 8 (密码最小长度) PASS_WARN_AGE 7 (口令失效前多少天开始通知用户更改密码) 按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。 二、查看系统是否已设定了正确UMASK值(022) 1、用命令umask查看umask值是否是 022, 如果不是用下面命令进行修改: cp/etc/profile/etc/profile.bak vi/etc/profile 找到umask 022,修改这个数值即可。 三、锁定系统中不必要的系统用户和组 1、cp /etc/passwd /etc/passwd.bak cp /etc/shadow /etc/shadow.bak 锁定下列用户 2、for i in admlp sync news uucp games ftp rpcrpcusernfsnobodymailnullgdm do usermod -L $i done 3、检查是否锁定成功 more /etc/shadow 如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。 4、禁用无关的组: 备份: cp /etc/group /etc/group.bak

Linux主机操作系统加固规范

目录 第1章概述 (3) 1.1 目的............................................................................................................ 错误!未定义书签。 1.2 适用范围..................................................................................................... 错误!未定义书签。 1.3 适用版本..................................................................................................... 错误!未定义书签。 1.4 实施............................................................................................................ 错误!未定义书签。 1.5 例外条款..................................................................................................... 错误!未定义书签。第2章账号管理、认证授权.. (4) 2.1 账号 (4) 2.1.1 用户口令设置 (4) 2.1.2 root用户远程登录限制 (4) 2.1.3 检查是否存在除root之外UID为0的用户 (5) 2.1.4 root用户环境变量的安全性 (5) 2.2 认证............................................................................................................ 错误!未定义书签。 2.2.1 远程连接的安全性配置 (6) 2.2.2 用户的umask安全配置 (6) 2.2.3 重要目录和文件的权限设置 (6) 2.2.4 查找未授权的SUID/SGID文件 (7) 2.2.5 检查任何人都有写权限的目录 (8) 2.2.6 查找任何人都有写权限的文件 (8) 2.2.7 检查没有属主的文件 (9) 2.2.8 检查异常隐含文件 (9) 第3章日志审计 (11) 3.1 日志 (11) 3.1.1 syslog登录事件记录 (11) 3.2 审计 (11) 3.2.1 Syslog.conf的配置审核 (11) 第4章系统文件 (13) 4.1 系统状态 (13) 4.1.1 系统core dump状态 (13)

网络安全主机安全加固 一、安全加固概述 网络与应用系统加固和优化服务是实现客户信息系统安全的关键环节。通过使用该项服务,将在客户信息系统的网络层、主机层和应用层等层次建立符合客户安全需求的安全状态,并以此作为保证客户信息系统安全的起点。 网络与应用系统加固和优化服务的目的是通过对主机和网络设备所存在安全问题执行以下操作: ●? 正确的安装; ●? 安装最新和全部OS和应用软件的安全补丁; ●? 操作系统和应用软件的安全配置; ●? 系统安全风险防范; ●? 提供系统使用和维护建议; ●? 系统功能测试; ●? 系统安全风险测试; ●? 系统完整性备份; ●? 必要时重建系统等。 上述工作的结果决定了网络与应用系统加固和优化的流程、实施的内容、步骤和复杂程度。具体说,则可以归纳为: (1)加固目标也就是确定系统在做过加固和优化后,达到的安全级别,通常不同环境下的系统对安全级别的要求不同,由此采用的加固方案也不同。 (2)明确系统运行状况的内容包括: ●? 系统的具体用途,即明确系统在工作环境下所必需开放的端口和服务等。 ●? 系统上运行的应用系统及其正常所必需的服务。

●? 我们是从网络扫描及人工评估里来收集系统的运行状况的。 (3)明确加固风险:网络与应用系统加固是有一定风险的,一般可能的风险包括停机、应用程序不能正常使用、最严重的情况是系统被破坏无法使用。这些风险一般是由于系统运行状况调查不清导致,也有因为加固方案的代价分析不准确,误操作引起。因此在加固前做好系统备份是非常重要的。 (4)系统备份:备份内容包括:文件系统、关键数据、配置信息、口令、用户权限等内容;最好做系统全备份以便快速恢复。 二.加固和优化流程概述 网络与应用系统加固和优化的流程主要由以下四个环节构成: 1. 状态调查 对系统的状态调查的过程主要是导入以下服务的结果: ●? 系统安全需求分析 ●? 系统安全策略制订 ●? 系统安全风险评估(网络扫描和人工评估) 对于新建的系统而言,主要是导入系统安全需求分析和系统安全策略制订这两项服务的结果。在导入上述服务的结果后,应确定被加固系统的安全级别,即确定被加固系统所能达到的安全程度。同时,也必须在分析上述服务结果的基础上确定对网络与应用系统加固和优化的代价。 2. 制订加固方案 制订加固方案的主要内容是根据系统状态调查所产生的结果制订对系统实施加固和优化的 内容、步骤和时间表。 3. 实施加固 对系统实施加固和优化主要内容包含以下两个方面: ●? 对系统进行加固 ●? 对系统进行测试

L i n u系统主机安全加 固 SANY标准化小组 #QS8QHH-HHGX8Q8-GNHHJ8-HHMHGN#

Linux主机安全加固 V1.0 hk有限公司 二零一五年二月 一、修改密码策略 1、cp/etc/login.defs/etc/ 2、vi/etc/login.defs PASS_MAX_DAYS90(用户的密码不过期最多的天数) PASS_MIN_DAYS0(密码修改之间最小的天数) PASS_MIN_LEN8(密码最小长度) PASS_WARN_AGE7(口令失效前多少天开始通知用户更改密码) 按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。 二、查看系统是否已设定了正确UMASK值(022) 1、用命令umask查看umask值是否是022, 如果不是用下面命令进行修改: /etc/profile/etc/profile.bak vi/etc/profile 找到umask022,修改这个数值即可。 三、锁定系统中不必要的系统用户和组 1、cp/etc/passwd/etc/passwd.bak cp/etc/shadow/etc/shadow.bak 锁定下列用户 2、foriinadmlpsyncnewsuucpgamesftprpcrpcusernfsnobodymailnullgdmdo usermod- L$idone 3、检查是否锁定成功 more/etc/shadow如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。 4、禁用无关的组: 备份: cp/etc/group/etc/group.bak

LINUX安全加固手册

目录 1概述 (3) 2 安装 (3) 3 用户帐号安全Password and account security (4) 3.1 密码安全策略 (4) 3.2 检查密码是否安全 (4) 3.3 Password Shadowing (4) 3.4 管理密码 (4) 3.5 其它 (5) 4 网络服务安全(Network Service Security) (5) 4.1服务过滤Filtering (6) 4.2 /etc/inetd.conf (7) 4.3 R 服务 (7) 4.4 Tcp_wrapper (7) 4.5 /etc/hosts.equiv 文件 (8) 4.6 /etc/services (8) 4.7 /etc/aliases (8) 4.8 NFS (9) 4.9 Trivial ftp (tftp) (9) 4.10 Sendmail (9) 4.11 finger (10) 4.12 UUCP (10) 4.13 World Wide Web (WWW) – httpd (10) 4.14 FTP安全问题 (11) 5 系统设置安全(System Setting Security) (12) 5.1限制控制台的使用 (12) 5.2系统关闭Ping (12) 5.3关闭或更改系统信息 (12) 5.4 /etc/securetty文件 (13) 5.5 /etc/host.conf文件 (13) 5.6禁止IP源路径路由 (13) 5.7资源限制 (13) 5.8 LILO安全 (14) 5.9 Control-Alt-Delete 键盘关机命令 (14) 5.10日志系统安全 (15) 5.11修正脚本文件在“/etc/rc.d/init.d”目录下的权限 (15) 6 文件系统安全(File System Security) (15) 6.1文件权限 (15) 6.2控制mount上的文件系统 (16) 6.3备份与恢复 (16) 7 其它 (16) 7.1使用防火墙 (16)

一.安全加固概述 网络设备与操作系统加固和优化服务是实现客户信息系统安全的关键环节。通过使用该项服务,将在客户信息系统的网络层、主机层等层次建立符合客户安全需求的安全状态,并以此作为保证客户信息系统安全的起点。 网络设备与操作系统加固和优化服务的目的是通过对主机和网络设备所存在安全问题执行以下操作: ●网络设备与操作系统的安全配置; ●系统安全风险防范; ●提供系统使用和维护建议; ●安装最新安全补丁(根据风险决定是否打补丁); 上述工作的结果决定了网络设备与操作系统加固和优化的流程、实施的内容、步骤和复杂程度。具体说,则可以归纳为: (1)加固目标也就是确定系统在做过加固和优化后,达到的安全级别,通常不同环境下的系统对安全级别的要求不同,由此采用的加固方案也不同。 (2)明确系统运行状况的内容包括: ●系统的具体用途,即明确系统在工作环境下所必需开放的端口和服务等。 ●系统上运行的应用系统及其正常所必需的服务。 ●我们是从网络扫描及人工评估里来收集系统的运行状况的。 (3)明确加固风险:网络设备与操作系统加固是有一定风险的,一般可能的风险包括停机、应用程序不能正常使用、最严重的情况是系统被破坏无法使用。这些风险一般是由于系统运行状况调查不清导致,也有因为加固方案的代价分析不准确,误操作引起。因此在加固前做好系统备份是非常重要的。 二.加固和优化流程概述 网络设备与操作系统加固和优化的流程主要由以下四个环节构成:

1. 状态调查 对系统的状态调查的过程主要是导入以下服务的结果: ●系统安全需求分析 ●系统安全策略制订 ●系统安全风险评估(网络扫描和人工评估) 对于新建的系统而言,主要是导入系统安全需求分析和系统安全策略制订这两项服务的结果。在导入上述服务的结果后,应确定被加固系统的安全级别,即确定被加固系统所能达到的安全程度。同时,也必须在分析上述服务结果的基础上确定对网络与应用系统加固和优化的代价。 2. 制订加固方案 制订加固方案的主要内容是根据系统状态调查所产生的结果制订对系统实施加固和优化的内容、步骤。 3. 实施加固 对系统实施加固和优化主要内容包含以下两个方面: ●对系统进行加固 ●对系统进行测试 对系统进行测试的目的是检验在对系统实施安全加固后,系统在安全性和功能性上是否能够满足客户的需求。上述两个方面的工作是一个反复的过程,即每完成一个加固或优化步骤后就要测试系统的功能性要求和安全性要求是否满足客户需求;如果其中一方面的要求不能满足,该加固步骤就要重新进行。 对有些系统会存在加固失败的情况,如果发生加固失败,则根据客户的选择,要么放弃加固,要么重建系统。 4. 生成加固报告 加固报告是向用户提供完成网络与应用系统加固和优化服务后的最终报告。其中包含以下内容:

1 概述............................... - 1 - 1.1 适用范围......................... - 1 - 2 用户账户安全加固 ........................ - 1 - 2.1 修改用户密码策略..................... - 1 - 2.2 锁定或删除系统中与服务运行,运维无关的的用户........ - 1 - 2.3 锁定或删除系统中不使用的组................ - 2 - 2.4 限制密码的最小长度..................... - 2 - 3 用户登录安全设置 ........................ - 3 - 3.1 禁止 root 用户远程登录.................. - 3 - 3.2 设置远程 ssh 登录超时时间................. - 3 - 3.3 设置当用户连续登录失败三次,锁定用户30分钟........ - 4 - 3.4 设置用户不能使用最近五次使用过的密码............ - 4 - 3.5 设置登陆系统账户超时自动退出登陆.............. - 5 - 4 系统安全加固........................... - 5 - 4.1 关闭系统中与系统正常运行、业务无关的服务.......... - 5 - 4.2 禁用“ CTRL+ALT+DEL重启系统................. -6 - 4.3 加密 grub 菜单....................... - 6 -

密级:商业秘密LINUX评估加固手册 安氏领信科技发展有限公司 二〇一五年十二月

目录 1、系统补丁的安装 (3) 2、帐户、口令策略的加固 (3) 2.1、删除或禁用系统无用的用户 (3) 2.2、口令策略的设置 (4) 2.3、系统是否允许ROOT远程登录 (5) 2.4、ROOT的环境变量设置 (5) 3、网络与服务加固 (5) 3.1、RC?.D中的服务的设置 (5) 3.2、/ETC/INETD.CONF中服务的设置 (6) 3.3、NFS的配置 (8) 3.4、SNMP的配置 (9) 3.5、S ENDMAIL的配置 (9) 3.6、DNS(B IND)的配置 (9) 3.7、网络连接访问控制的设置 (10) 4、信任主机的设置 (11) 5、日志审核的设置 (11) 6、物理安全加固 (11) 7、系统内核参数的配置 (13) 8、选装安全工具 (14)

1、系统补丁的安装 RedHat使用RPM包实现系统安装的管理,系统没有单独补丁包(Patch)。如果出现新的漏洞,则发布一个新的RPM包,版本号(Version)不变,Release做相应的调整。因此检查RH Linux的补丁安装情况只能列出所有安装的软件,和RH 网站上发布的升级软件对照,检查其中的变化。 通过访问官方站点下载最新系统补丁,RedHat公司补丁地址如下: https://www.doczj.com/doc/5014397293.html,/corp/support/errata/ rpm -qa 查看系统当前安装的rpm包 rpm -ivh package1安装RPM包 rpm -Uvh package1升级RPM包 rpm -Fvh package1升级RPM包(如果原先没有安装,则不安装) 2、帐户、口令策略的加固 2.1、删除或禁用系统无用的用户 询问系统管理员,确认其需要使用的帐户 如果下面的用户及其所在的组经过确认不需要,可以删除。 lp, sync, shutdown, halt, news, uucp, operator, games, gopher 修改一些系统帐号的shell变量,例如uucp,ftp和news等,还有一些仅仅需要FTP功能的帐号,检查并取消/bin/bash或者/bin/sh等Shell变量。可以在/etc/passwd中将它们的shell变量设为/bin/false或者/dev/null等。也可以通过passwd groupdel 来锁定用户、删除组。 passwd -l user1锁定user1用户 passwd -u user1解锁user1用户 groupdel lp 删除lp组。

L i n u x系统主机安全加 固 集团企业公司编码:(LL3698-KKI1269-TM2483-LUI12689-ITT289-

Linux主机安全加固 V1.0 hk有限公司 二零一五年二月 一、修改密码策略 1、cp/etc/login.defs/etc/ 2、vi/etc/login.defs PASS_MAX_DAYS90(用户的密码不过期最多的天数) PASS_MIN_DAYS0(密码修改之间最小的天数) PASS_MIN_LEN8(密码最小长度) PASS_WARN_AGE7(口令失效前多少天开始通知用户更改密码) 按要求修改这几个密码选项,修改完之后保存(:wq!)退出即可。 二、查看系统是否已设定了正确UMASK值(022) 1、用命令umask查看umask值是否是022, 如果不是用下面命令进 行修改: /etc/profile/etc/profile .bak vi/etc/profile 找到umask022,修改这个数值即可。 三、锁定系统中不必要的系统用户和组 1、cp/etc/passwd/etc/passwd.bak cp/etc/shadow/etc/shadow.bak 锁定下列用户 2、foriinadmlpsyncnewsuucpgamesftprpcrpcusernfsnobodymailnullgd mdo

usermod- L$idone 3、检查是否锁定成功 more/etc/shadow如:lp:!*:15980:0:99999:7:::lp帐户后面有!号为已锁定。 4、禁用无关的组: 备份: cp/etc/group/etc/group.bak

1概述- 1 - 1.1适用范围- 1 - 2用户账户安全加固- 1 - 2.1修改用户密码策略- 1 - 2.2锁定或删除系统中与服务运行,运维无关的的用户- 1 - 2.3锁定或删除系统中不使用的组- 2 - 2.4限制密码的最小长度- 2 - 3用户登录安全设置- 3 - 3.1禁止root用户远程登录- 3 - 3.2设置远程ssh登录超时时间- 4 - 3.3设置当用户连续登录失败三次,锁定用户30分钟- 5 - 3.4设置用户不能使用最近五次使用过的密码- 5 - 3.5设置登陆系统账户超时自动退出登陆- 6 - 4系统安全加固- 6 - 4.1关闭系统中与系统正常运行、业务无关的服务- 6 - 4.2禁用“CTRL+ALT+DEL”重启系统- 7 - 4.3加密grub菜单- 7 -

1概述 1.1适用范围 本方案适用于银视通信息科技有限公司linux主机安全加固,供运维人员参考对linux 主机进行安全加固。 2用户账户安全加固 2.1修改用户密码策略 (1)修改前备份配置文件:/etc/login.defs (2)修改编辑配置文件:vi /etc/login.defs,修改如下配置: (3)回退操作 2.2锁定或删除系统中与服务运行,运维无关的的用户 (1)查看系统中的用户并确定无用的用户 (2)锁定不使用的账户(锁定或删除用户根据自己的需求操作一项即可)锁定不使用的账户:

或删除不使用的账户: (3)回退操作 用户锁定后当使用时可解除锁定,解除锁定命令为: 2.3锁定或删除系统中不使用的组 (1)操作前备份组配置文件/etc/group (2)查看系统中的组并确定不使用的组 (3)删除或锁定不使用的组 锁定不使用的组: 修改组配置文件/etc/group,在不使用的组前加“#”注释掉该组即可删除不使用的组: (4)回退操作 2.4限制密码的最小长度

1概述.......................................................... - 1 - 1.1适用范围 ..................................................................................................... - 1 - 2用户账户安全加固.............................................. - 1 - 2.1修改用户密码策略 ...................................................................................... - 1 - 2.2锁定或删除系统中与服务运行,运维无关的的用户 .............................. - 1 - 3 4 4.2禁用“CTRL+ALT+DEL”重启系统............................................................... - 7 - 4.3加密grub菜单............................................................................................. - 7 -

1概述 1.1适用范围 本方案适用于银视通信息科技有限公司linux主机安全加固,供运维人员参考对linux 主机进行安全加固。 2用户账户安全加固 2.2锁定或删除系统中与服务运行,运维无关的的用户 (1)查看系统中的用户并确定无用的用户 (2)锁定不使用的账户(锁定或删除用户根据自己的需求操作一项即可) 锁定不使用的账户:

Linux加固方案 1加固目标 1.用户账号 2.权限分配 3.系统配置 1.1用户账号加固 1.1.1锁定系统中多余的自建帐号 查看账户、口令文件,与系统管理员确认不必要的账号。对于一些保留的系统伪帐户如:bin, sys,adm,uucp,lp, nuucp,hpdb, www, daemon等可根据需要锁定登陆。 使用cat /etc/passwd cat /etc/shadow查看 加固: 使用命令passwd -l <用户名>锁定不必要的账号。 使用命令passwd -u <用户名>解锁需要恢复的账号。 1.1.2设置口令策略 使用cat /etc/login.defs|grep PASS查看当前密码策略设置 口令应该具有一定复杂度,定期更换口令,输入错误一定数量后锁定 加固: #vi /etc/login.defs修改配置文件 PASS_MAX_DAYS 90 #新建用户的密码最长使用天数 PASS_MIN_DAYS 0 #新建用户的密码最短使用天数 PASS_WARN_AGE 7 #新建用户的密码到期提前提醒天数 PASS_MIN_LEN 9 #最小密码长度9 #vi /etc/pam.d/system-auth修改配置文件 auth required pam_env.so

auth required pam_tally2.so deny=3 unlock_time=300 连续输入错误3次,账户锁定5分钟。 1.1.3禁用root之外的超级用户 #cat /etc/passwd 查看口令文件,口令文件格式如下: login_name:password:user_ID:group_ID:comment:home_dir:command login_name:用户名 password:加密后的用户密码 user_ID:用户ID,(1 ~6000) 若用户ID=0,则该用户拥有超级用户的权限。查看此处是否有多个ID=0。 group_ID:用户组ID comment:用户全名或其它注释信息 home_dir:用户根目录 command:用户登录后的执行命令 加固: 使用命令passwd -l <用户名>锁定不必要的账号。 使用命令passwd -u <用户名>解锁需要恢复的账号。 1.1.4限制能够su为root的用户 检查方法: #cat /etc/pam.d/su,查看是否有auth required/lib/security/pam_wheel.so这样的配置条目 加固: #vi /etc/pam.d/su 在头部添加: auth required /lib/security/pam_wheel.so group=wheel 这样,只有wheel组的用户可以su到root #usermod -G10 test 将test用户加入到wheel组

目录 1.概述 (2) 1.1信息系统建设的规划模型 (2) 1.2服务器操作系统及数据安全的重要性 (3) 1.3面临的安全风险 (3) 1.4安全的服务器需求 (6) 2.linux系统服务器模块功能 (7) 2.1内核级文件强制访问控制模块 (7) 2.2内核级进程强制保护模块 (7) 2.3内核级网络强制访问模块 (8) 3启动和登录安全性 (9) 3.1 BIOS安全 (9) 3.2用户口令 (9) 3.3默认账号 (9) 3.4口令文件 (9) 3.5禁止Ctrl+Alt+Delete重新启动机器命令 (9) 3.6限制su命令 (10) 3.7减登录信息 (10)

1.概述 1.1信息系统建设的规划模型 信息建设框架图 如上图所示:根据建设对象和实现目标不同,客户的信息化建设架构应该分为四个部分,分别是IT基础设施建设和管理,安全系统建设和管理、安全网管平台建设和管理、应用系统建设和管理。建设的顺序也是自下而上依次或者同步进行。 但是在实际的建设工程中,集成商往往引导客户重视两头的建设——既基础设施建设和应用系统的建设——却对中间过程的安全系统建设及安全网络管理平台建设比较忽视(信息建设框架图中红色的模块部分)。即使在建设中涉及了部分内容,也只是网络安全的边界防护、PC终端的防病毒建设等等,对于数据库的数据安全以及服务器的自身安全管理并不是太重视。更不要说建设集中的安全的网络安全管理中心了。当基础设施结构越来越庞大、应用系统越来越复杂,业务和基础设施之间的脱节感就会越来越强,越来越多的问题也会被提出来,例如: ●什么是影响业务的主要瓶颈? ●业务带来的安全问题如何去解决? ●需要增加网络带宽吗?

Linux 服务器安全加固 一.基本原则: 最小的权限+最小的服务=最大的安全 操作之前先备份; 为避免配置错误无法登录主机,请始终保持有一个终端已用root登录并不退出,在另一个终端中做配置修改。这样即使改错,也不至于因系统无法登录导致永远无法登录或恢复配置。 操作项: 二.修改主机名和hosts文件 # vi /etc/sysconfig/network # cat /etc/sysconfig/network NETWORKING=yes HOSTNAME=novapp2 # vi /etc/hosts # cat /etc/hosts 127.0.0.1 localhost localhost.localdomain localhost4 localhost4.localdomain4 ::1 localhost localhost.localdomain localhost6 localhost6.localdomain6 127.0.0.1 novapp2 10.69.1.10novapp2 三.用户帐号和环境 1.注释掉系统不需要的用户和用户组 注意:不建议直接删除,当你需要某个用户时,自己重新添加会很麻烦。 cp /etc/passwd /etc/passwdbak #修改之前先备份 vi /etc/passwd #编辑用户,在前面加上#注释掉此行 #adm:x:3:4:adm:/var/adm:/sbin/nologin #lp:x:4:7:lp:/var/spool/lpd:/sbin/nologin #sync:x:5:0:sync:/sbin:/bin/sync #shutdown:x:6:0:shutdown:/sbin:/sbin/shutdown #halt:x:7:0:halt:/sbin:/sbin/halt #uucp:x:10:14:uucp:/var/spool/uucp:/sbin/nologin #operator:x:11:0perator:/root:/sbin/nologin #games:x:12:100:games:/usr/games:/sbin/nologin #mail:x:8:12:mail:/var/spool/mail:/sbin/nologin #gopher:x:13:30:gopher:/var/gopher:/sbin/nologin #ftp:x:14:50:FTP User:/var/ftp:/sbin/nologin #注释掉ftp匿名账号cp /etc/group /etc/groupbak #修改之前先备份

Red Hat Linux系统安全加固 Redhat是目前企业中用的最多的一类Linux,而目前针对Redhat攻击的黑客也越来越多了。我们要如何为这类服务器做好安全加固工作呢? 一. 账户安全 1.1 锁定系统中多余的自建帐号 检查方法: 执行命令 #cat /etc/passwd #cat /etc/shadow 查看账户、口令文件,与系统管理员确认不必要的账号。对于一些保留的系统伪帐户如:bin, sys,adm,uucp,lp, nuucp,hpdb, www, daemon等可根据需要锁定登陆。 备份方法: #cp -p /etc/passwd /etc/passwd_bak #cp -p /etc/shadow /etc/shadow_bak 加固方法: 使用命令passwd -l <用户名>锁定不必要的账号。 使用命令passwd -u <用户名>解锁需要恢复的账号。

图1 风险: 需要与管理员确认此项操作不会影响到业务系统的登录1.2设置系统口令策略 检查方法: 使用命令 #cat /etc/login.defs|grep PASS查看密码策略设置备份方法: cp -p /etc/login.defs /etc/login.defs_bak 加固方法:

#vi /etc/login.defs修改配置文件 PASS_MAX_DAYS 90 #新建用户的密码最长使用天数 PASS_MIN_DAYS 0 #新建用户的密码最短使用天数 PASS_WARN_AGE 7 #新建用户的密码到期提前提醒天数 PASS_MIN_LEN 9 #最小密码长度9 图2 风险:无可见风险 1.3禁用root之外的超级用户 检查方法: #cat /etc/passwd 查看口令文件,口令文件格式如下: login_name:password:user_ID:group_ID:comment:home_dir:command login_name:用户名 password:加密后的用户密码 user_ID:用户ID,(1 ~ 6000) 若用户ID=0,则该用户拥有超级用户的权限。查看此处是否有多个ID=0。 group_ID:用户组ID comment:用户全名或其它注释信息 home_dir:用户根目录 command:用户登录后的执行命令

Linux系统 安全加固配置规范

目录 1、目的 (4) 2、适用范围 (4) 3、具体设置 (4)

1、目的 本方案明确Linux系统安全配置基本要求; 通过实施本配置方案,建立Linux系统安全基线。 2、适用范围 本方案适用于Cent OS 系统。 3、具体设置 3.1物理安全 3.1.1设置服务器BIOS密码且修改引导次序,禁止从软驱、光驱、USB 方式启动系统。 3.2系统安装 3.2.1系统安装镜像应来自官方网站,安装系统前应对安装镜像进行完 整性校验,软件应按需安装; 3.2.2系统安装时应设置GRUB引导密码; 3.2.3系统安装毕后使用官方源进行更新,运行#yum update待更新软 件名,应对已知高危漏洞进行修补。漏洞信息参考CVE漏洞库 https://www.doczj.com/doc/5014397293.html,或Bugtraq 漏洞库https://www.doczj.com/doc/5014397293.html,; 3.2.4系统更新完毕后,运行#chkconfig --level 35 yum-update off 关闭系统自动更新服务。 3.2.5运行#rpm –qa > /var/5173/rpmlist,记录系统软件安装列表 信息。 3.3账号口令 3.3.1按照用户分配账号,避免不同用户间共享账号,避免用户账号和 设备间通信使用的账号共享;根据系统要求及业务需求,建立多用 户组,将用户账号分配到相应的用户组; 3.3.2编辑/etc/pam.d/system-auth,禁止空口令用户登陆,将以下字 段 auth sufficient pam_unix.so nullok try_first_pass password sufficient pam_unix.so md5 shadow nullok try_first_pass use_authtok 改为 auth sufficient pam_unix.so try_first_pass password sufficient pam_unix.so md5 shadow

Linux 系统安全加固手册 1.安装最新安全补丁: 安装操作系统提供商发布的最新的安全补丁 各常见的Linux 发布安全信息的web 地址: RedHat Linux: https://www.doczj.com/doc/5014397293.html,/support/ Caldera OpenLinux: https://www.doczj.com/doc/5014397293.html,/support/s ecurity/ Conectiva Linux: https://www.doczj.com/doc/5014397293.html,.br/atualizacoes/ Debian GNU/Linux: https://www.doczj.com/doc/5014397293.html,/security/ Mandrake Linux: https://www.doczj.com/doc/5014397293.html,/en/fupdates.php3 LinuxPPC: https://www.doczj.com/doc/5014397293.html,/support/updates/security/ S.u.S.E. : http://www.suse.de/security/index.html Yellow Dog Linux : https://www.doczj.com/doc/5014397293.html,/resources/errata.shtml 2.网络和系统服务: inetd/xinetd 网络服务: 确保只有确实需要的服务在运行: 先把所有通过ineted/xineted 运行的网络服务关闭,再打开确实需要的服务 绝大多数通过inetd/xinetd 运行的网络服务都可以被禁止,比如echo, exec, login, shell,who,finger 等.对于telnet, r 系列服务, ftp 等, 强烈建议使用SSH 来代替. 2 设置xinetd 访问控制 在/etc/xinetd.conf 文件的”default {}”块中加入如下行: only_from=

Linux安全加固 一. 账户安全 1.1 锁定系统中多余的自建帐号 检查方法: 执行命令 #cat /etc/passwd #cat /etc/shadow 查看账户、口令文件,与系统管理员确认不必要的账号。对于一些保留的系统伪帐户如:bin, sys,adm,uucp,lp, nuucp,hpdb, www, daemon等可根据需要锁定登陆。 备份方法: #cp -p /etc/passwd /etc/passwd_bak #cp -p /etc/shadow /etc/shadow_bak 加固方法: 使用命令passwd -l <用户名>锁定不必要的账号。 使用命令passwd -u <用户名>解锁需要恢复的账号。 风险: 需要与管理员确认此项操作不会影响到业务系统的登录 1.2设置系统口令策略 检查方法: 使用命令 #cat /etc/login.defs|grep PASS查看密码策略设置 备份方法: cp -p /etc/login.defs /etc/login.defs_bak 加固方法: #vi /etc/login.defs修改配置文件 PASS_MAX_DAYS 90 #新建用户的密码最长使用天数 PASS_MIN_DAYS 0 #新建用户的密码最短使用天数 PASS_WARN_AGE 7 #新建用户的密码到期提前提醒天数 PASS_MIN_LEN 9 #最小密码长度9

1.3禁用root之外的超级用户 检查方法: #cat /etc/passwd 查看口令文件,口令文件格式如下: login_name:password:user_ID:group_ID:comment:home_dir:command login_name:用户名 password:加密后的用户密码 user_ID:用户ID,(1 ~ 6000) 若用户ID=0,则该用户拥有超级用户的权限。查看此处是否有多个ID=0。 group_ID:用户组ID comment:用户全名或其它注释信息 home_dir:用户根目录 command:用户登录后的执行命令 备份方法: #cp -p /etc/passwd /etc/passwd_bak 加固方法: 使用命令passwd -l <用户名>锁定不必要的超级账户。 使用命令passwd -u <用户名>解锁需要恢复的超级账户。 风险:需要与管理员确认此超级用户的用途。 1.4 限制能够su为root的用户 检查方法: #cat /etc/pam.d/su,查看是否有auth required /lib/security/pam_wheel.so这样的配置条目 备份方法:#cp -p /etc/pam.d /etc/pam.d_bak 加固方法: #vi /etc/pam.d/su 在头部添加: auth required /lib/security/pam_wheel.so group=wheel 这样,只有wheel组的用户可以su到root #usermod -G10 test 将test用户加入到wheel组

LINUX安全加固手册 用户帐号安全Password and account security 43、1 密码安全策略 43、2 检查密码是否安全 43、3 Password Shadowing 43、4 管理密码 43、5 其它54 网络服务安全(Network Service Security) 54、1服务过滤Filtering 64、2/etc/inetd、conf 64、3R 服务 74、4Tcp_wrapper 74、5/etc/hosts、equiv 文件 84、6 /etc/services 84、7/etc/aliases 84、8 NFS 94、9Trivial ftp (tftp) 94、10 Sendmail 94、11 finger104、12UUCP104、13World Wide Web (WWW) –httpd104、14FTP安全问题115系统设置安全(System Setting Security)1 25、1限制控制台的使用1 25、2系统关闭Ping1 25、3关闭或更改系统信息1 25、4 /etc/securetty文件1 35、5 /etc/host、conf文件1 35、6禁止IP源路径路由1 35、7资源限制1 35、8 LILO安全1 45、9 Control-Alt-Delete 键盘关机命令1

45、10日志系统安全1 55、11修正脚本文件在“/etc/rc、d/init、d”目录下的权限156文件系统安全(File System Security)1 56、1文件权限1 56、2控制mount上的文件系统1 66、3备份与恢复167其它1 67、1使用防火墙1 67、2使用第三方安全工具161概述近几年来Internet变得更加不安全了。网络的通信量日益加大,越来越多的重要交易正在通过网络完成,与此同时数据被损坏、截取和修改的风险也在增加。 只要有值得偷窃的东西就会有想办法窃取它的人。Internet的今天比过去任何时候都更真实地体现出这一点,基于Linux的系统也不能摆脱这个“普遍规律”而独善其身。因此,优秀的系统应当拥有完善的安全措施,应当足够坚固、能够抵抗来自Internet的侵袭,这正是Linux之所以流行并且成为Internet 骨干力量的主要原因。但是,如果你不适当地运用Linux的安全工具,它们反而会埋下隐患。配置拙劣的安全系统会产生许多问题,本文将为你解释必须掌握的Linux安全知识。本文讲述了如何通过基本的安全措施,使Linux系统变得可靠。 2 安装使系统处于单独(或隔离)的网络中。以防止未受保护的系统连接到其它网络或互联网中受到可能的攻击安装完成后将下面软件卸载pumpapmdlsapnptoolsredhat-logosmt-stkernel-pcmcia-csSetserialredhat-r eleseejectlinuxconfkudzugdbcgetty_psraidtoolspciutilsmailcapsetconsol egnupg用下面的命令卸载这些软件:[root@deep]#rpm –e softwarename卸载它们之前最好停掉三个进程:[root@deep]# /etc/rc、d/init、d/apmd stop[root@deep]# /etc/rc、d/init、d/sendmail stop[root@deep]# /etc/rc、d/init、d/kudzu stop 3、用户帐号安全Password and account security 3、1 密码安全策略l 口令至少为6位,并且包括特殊字符l 口令不要太简单,不要以你或者有关人的相关信息构成的密码,比如生日、电话、姓名的拼音或者缩写、单位的拼音或者英文简称等等。l 口令必须有有效期l 发现有人