windows安全日志分析

- 格式:docx

- 大小:920.08 KB

- 文档页数:6

建立安全日志记录为了让大家了解如何追踪计算机安全日志功能的具体方面,首先需要了解如何启动安全日志。

大多数Windows计算机(除了某些域控制器版本系统)默认情况下不会向安全日志(Security Log)启动日志记录信息。

这样的设置有利也有弊,弊的方面在于,除非用户强迫计算机开始日志记录安全事件,否则根本无法进行任何追踪。

好的方面在于,不会发生日志信息爆满的问题以及提示日志已满的错误信息,这也是Windows Server 2003域控制器在没有任何预警下的行为。

安全日志事件跟踪可以使用组策略来建立和配置,当然你可以配置本地组策略对象,但是这样的话,你将需要对每台计算机进行单独配置。

另外,你可以使用Active Directory内的组策略为多台计算机设置日志记录配置。

要建立安全日志追踪,首先打开连接到域的计算机上的Group Policy Management Console (GPMC,组策略管理控制台),并以管理员权限登录。

在GPMC中,你可以看到所有的组织单位(OU)(如果你事先创建了的话)以及GPO(如果你创建了两个以上),在本文中,我们将假设你有一个OU,这个OU中包含所有需要追踪相同安全日志信息的计算机,我们将使用台式计算机OU和AuditLog GPO。

编辑AuditLog GPO然后展开至以下节点:Computer Configuration\Policies\Windows Settings\Security Settings\Local Policies\Audit Policy类别控制范围的简要介绍以下是关于每种类别控制范围的简要介绍:审计帐户登录事件–每次用户登录或者从另一台计算机注销的时候都会对该事件进行审计,计算机执行该审计是为了验证帐户,关于这一点的最好例子就是,当用户登录到他们的Windows XP Professional计算机上,总是由域控制器来进行身份验证。

windows日志审计策略Windows日志审计策略策略概述•审计策略是指对Windows操作系统日志进行监控和记录,以便对系统进行安全审计和风险管理。

•此文章将介紹Windows日志审计策略的相关类型和建议。

策略类型1.安全事件日志审计策略–监控系统安全事件,如登录、注销、权限变更、安全组操作等。

–建议记录成功和失败的事件,以便对安全问题展开调查。

–需要关注特权用户和远程访问的安全事件。

2.系统事件日志审计策略–监控系统级别的事件,如硬件故障、系统错误、服务启动和停止等。

–建议记录关键系统事件,以便进行故障排除和系统性能优化。

–可以提供对系统可用性和稳定性的评估。

3.应用程序事件日志审计策略–监控应用程序级别的事件,如程序错误、数据库连接失败、文件访问异常等。

–建议记录关键应用程序事件,以便进行故障排除和优化。

–可以提供对应用程序可用性和稳定性的评估。

4.文件和文件夹审计策略–监控文件和文件夹的访问、修改、删除等操作。

–建议针对重要系统文件和敏感数据文件进行审计。

–可以提供对文件和文件夹权限的监控和追踪。

5.注册表审计策略–监控注册表中关键项的访问、修改、删除等操作。

–建议记录对注册表关键项的操作,以便防止潜在的系统恶意修改和病毒感染。

–可以提供对系统注册表的安全性评估。

策略配置建议•合理选择和配置审计策略类型,根据实际安全需求进行调整。

•审计日志的保存应设置适当的存储空间,并定期备份和归档。

•定期检查审计日志,及时发现和处理异常事件。

•检查日志的完整性和保护,防止日志被篡改或删除。

•建议使用专业的日志管理工具来集中管理和分析日志信息。

总结•Windows日志审计策略是保障系统安全和性能的重要手段。

•建议根据具体场景和需求选择合适的策略类型,进行有效的监控和分析。

•审计策略的配置和管理能够帮助发现潜在的安全威胁和系统问题,提高系统可用性和稳定性。

注意:文章中不包含html字符,网址、图片及电话号码等内容。

使用CMD命令管理和监控Windows系统日志Windows系统日志是记录操作系统运行状态和事件的重要工具,它可以帮助我们了解系统的健康状况、故障排查和安全审计。

在Windows操作系统中,我们可以使用CMD命令来管理和监控系统日志,本文将介绍一些常用的CMD命令和技巧。

一、查看系统日志在CMD命令行中,我们可以使用`eventvwr`命令来打开事件查看器,通过该工具可以查看系统日志。

在打开的事件查看器中,我们可以看到系统日志、应用程序日志、安全日志等不同类型的日志。

通过CMD命令行,我们可以使用`wevtutil`命令来查看系统日志的详细信息。

例如,使用命令`wevtutil el`可以列出所有可用的日志文件,使用命令`wevtutil gl <日志名称>`可以查看指定日志的详细信息。

二、导出系统日志有时候,我们需要将系统日志导出为文件,以便后续分析和存档。

在CMD命令行中,我们可以使用`wevtutil`命令来导出系统日志。

例如,使用命令`wevtutil epl <日志名称> <导出文件路径>`可以将指定日志导出为文件。

导出的日志文件是以.evtx为扩展名的二进制文件,我们可以使用事件查看器工具打开并查看这些文件。

此外,我们还可以使用其他日志分析工具来对导出的日志文件进行深入分析。

三、清除系统日志系统日志会随着时间的推移不断增长,为了释放磁盘空间和提高系统性能,我们可以定期清除系统日志。

在CMD命令行中,我们可以使用`wevtutil`命令来清除系统日志。

例如,使用命令`wevtutil cl <日志名称>`可以清除指定的日志。

清除系统日志需要谨慎操作,我们应该在确认不再需要这些日志信息之前进行清除。

同时,我们也可以设置系统日志的最大大小,以控制日志文件的增长速度。

四、监控系统日志为了实时监控系统日志,我们可以使用CMD命令行中的`wevtutil`命令和PowerShell脚本来实现。

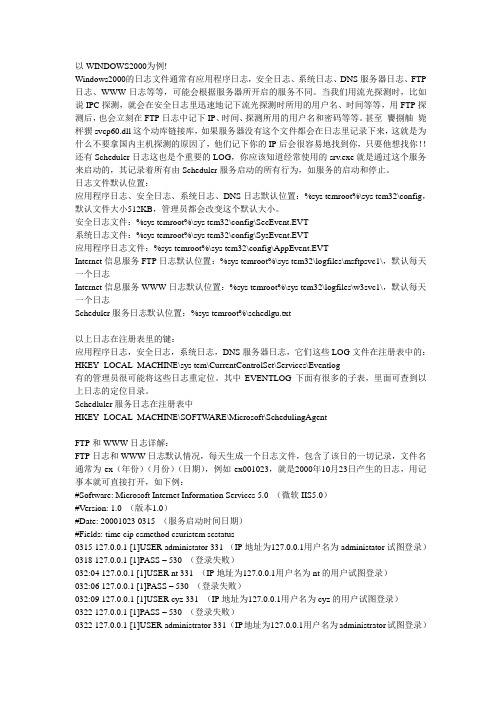

以WINDOWS2000为例!Windows2000的日志文件通常有应用程序日志,安全日志、系统日志、DNS服务器日志、FTP 日志、WWW日志等等,可能会根据服务器所开启的服务不同。

当我们用流光探测时,比如说IPC探测,就会在安全日志里迅速地记下流光探测时所用的用户名、时间等等,用FTP探测后,也会立刻在FTP日志中记下IP、时间、探测所用的用户名和密码等等。

甚至饔捌舳毙枰猰svcp60.dll这个动库链接库,如果服务器没有这个文件都会在日志里记录下来,这就是为什么不要拿国内主机探测的原因了,他们记下你的IP后会很容易地找到你,只要他想找你!!还有Scheduler日志这也是个重要的LOG,你应该知道经常使用的srv.exe就是通过这个服务来启动的,其记录着所有由Scheduler服务启动的所有行为,如服务的启动和停止。

日志文件默认位置:应用程序日志、安全日志、系统日志、DNS日志默认位置:%sys temroot%\sys tem32\config,默认文件大小512KB,管理员都会改变这个默认大小。

安全日志文件:%sys temroot%\sys tem32\config\SecEvent.EVT系统日志文件:%sys temroot%\sys tem32\config\SysEvent.EVT应用程序日志文件:%sys temroot%\sys tem32\config\AppEvent.EVTInternet信息服务FTP日志默认位置:%sys temroot%\sys tem32\logfiles\msftpsvc1\,默认每天一个日志Internet信息服务WWW日志默认位置:%sys temroot%\sys tem32\logfiles\w3svc1\,默认每天一个日志Scheduler服务日志默认位置:%sys temroot%\schedlgu.txt以上日志在注册表里的键:应用程序日志,安全日志,系统日志,DNS服务器日志,它们这些LOG文件在注册表中的:HKEY_LOCAL_MACHINE\sys tem\CurrentControlSet\Services\Eventlog有的管理员很可能将这些日志重定位。

Windows日志审计策略1. 介绍Windows日志审计是一种重要的安全措施,用于记录和监控Windows操作系统的活动。

通过审计策略的配置,可以实现对关键事件的监控和记录,以便及时发现和响应安全威胁。

本文将介绍Windows日志审计策略的概念、目的、配置方法和最佳实践。

2. 日志审计的目的日志审计的主要目的是提供对系统和应用程序的活动进行可追踪的记录,以便于后续的安全分析和调查。

通过审计日志,可以发现系统的异常行为、安全事件和潜在的威胁。

另外,日志审计也是符合合规要求的一项重要措施,例如PCI DSS、ISO 27001等。

3. Windows日志分类Windows日志可以分为以下几类:•安全日志(Security Log):记录安全相关的事件,如登录、权限更改、文件访问等。

•应用程序日志(Application Log):记录应用程序的事件和错误信息。

•系统日志(System Log):记录系统级的事件和错误信息,如启动、关机、硬件故障等。

•服务日志(Service Log):记录系统服务的事件和错误信息。

•DNS服务器日志(DNS Server Log):记录DNS服务器的事件和错误信息。

4. 配置Windows日志审计策略4.1 审计策略的配置方法Windows日志审计策略可以通过以下步骤进行配置:1.打开“本地安全策略”(Local Security Policy)。

2.在左侧导航栏中,选择“高级审计策略”(Advanced Audit PolicyConfiguration)。

3.在右侧窗口中,可以配置各类审计策略的详细设置。

4.2 审计策略的常见配置4.2.1 安全日志审计策略•登录/注销事件:成功登录、登录失败、注销等。

•文件和对象访问:对文件、目录、注册表等对象的访问。

•权限更改:对权限的更改操作。

•系统安全状态:安全策略的更改、安全选项的更改等。

4.2.2 应用程序日志审计策略•应用程序启动/停止事件。

如何在Windows CMD中进行系统日志审计在现代信息化社会中,数据的安全性与隐私保护成为了一个极其重要的问题。

对于企业和个人用户而言,了解自己系统的日志记录是非常必要的。

Windows操作系统提供了CMD命令行工具,可以方便地进行系统日志审计。

本文将介绍如何在Windows CMD中进行系统日志审计,以保障系统的安全性和稳定性。

一、查看系统日志在Windows CMD中,可以使用"eventvwr"命令来打开系统事件查看器。

系统事件查看器是Windows操作系统自带的一个功能强大的工具,可以用来查看系统的各种事件和日志信息。

打开CMD命令行工具后,输入"eventvwr"命令并回车,系统事件查看器将会弹出。

在左侧的面板中,可以看到各种系统日志分类,如应用程序日志、安全日志、系统日志等。

点击相应的分类,就可以查看到该分类下的具体日志信息。

二、筛选和过滤日志系统事件查看器提供了强大的筛选和过滤功能,可以帮助我们快速定位和查找需要的日志信息。

在事件查看器的右上角,有一个"筛选当前日志"的输入框。

在该输入框中,可以输入关键词或者条件,来筛选和过滤日志。

例如,可以输入特定的事件ID、关键字、日志级别等,来快速定位相关的日志信息。

三、导出和保存日志对于需要长期保存或者备份的日志信息,可以使用系统事件查看器提供的导出功能。

在事件查看器的顶部菜单栏中,点击"查看"->"导出列表",就可以将当前显示的日志信息导出为一个文件。

导出的文件可以选择不同的格式,如CSV、XML等。

选择合适的格式后,点击"保存"即可将日志信息保存到指定的位置。

四、使用命令行工具进行日志审计除了使用系统事件查看器外,还可以使用命令行工具进行系统日志审计。

Windows CMD提供了一些命令,可以帮助我们实现对系统日志的审计和管理。

分析系统错误日志及解决方案这几天有一个客户的服务器出现死机现象,上去看了下日志,里面有很多的错误日志,也不知道是不是死机的原因,先处理了再说日志内容:事件类型:错误事件来源:事件种类:无事件:日期:事件:用户:计算机:描述:权限设置未将服务器应用程序( 为{})的权限授予用户()。

可以使用组件服务管理工具修改此安全权限。

日志内容的意思是说,用户对为的应用程序没有本地激活的权限,所以找到这个应用程序,需要在组件服务管理工具里加上本地激活的权限即可。

以下是网操作方法:)由于在组件服务管理工具里,只显示组件名称和应用程序(),所以要先到注册表里找这个对应的应用程序的.)打开注册表,找到{}下面的,将的值复制出来。

) 在组件服务管理工具里找这个对应的应用程序,找到后打开应用程序的属性,在属性里的安全选项卡里的启动和激活权限下选择自定义编辑,在弹出的窗口中将用户添加进去,并勾选本地激活的权限即可。

结语:您是不是也会咯?以下内容为繁体版這幾天有一個客戶的服務器出現死機現象,上去看瞭下日志,裡面有很多的錯誤日志,也不知道是不是死機的原因,先處理瞭再說日志內容:事件類型:錯誤事件來源:事件種類:無事件:日期:事件:用戶:計算機:描述:權限設置未將服務器應用程序( 為{})的權限授予用戶()。

可以使用組件服務管理工具修改此安全權限。

日志內容的意思是說,用戶對為的應用程序沒有本地激活的權限,所以找到這個應用程序,需要在組件服務管理工具裡加上本地激活的權限即可。

以下是網操作方法:)由於在組件服務管理工具裡,隻顯示組件名稱和應用程序(),所以要先到註冊表裡找這個對應的應用程序的.)打開註冊表,找到{}下面的,將的值復制出來。

) 在組件服務管理工具裡找這個對應的應用程序,找到後打開應用程序的屬性,在屬性裡的安全選項卡裡的啟動和激活權限下選擇自定義編輯,在彈出的窗口中將用戶添加進去,並勾選本地激活的權限即可。

結語:您是不是也會咯?。

windows系统中的审计日志在Windows系统中,审计日志(Audit Log)是一种记录系统事件、用户活动和安全相关操作的机制。

通过审计日志,管理员可以追踪系统的变化和活动,以便进行安全审计和故障排除。

在Windows Server操作系统中,审计日志记录在安全日志(Security Log)中。

以下是一些常见的审计日志事件:1、用户登录和注销:记录用户成功或失败的登录和注销事件,包括用户名、IP、登录时间等信息。

2、访问权限更改:记录对文件、文件夹或系统对象的权限更改事件,包括用户名、对象名称、更改类型等信息。

3、审核策略更改:记录审核策略的更改事件,包括更改的类型、用户名和时间戳等信息。

4、文件和目录创建、删除和修改:记录文件和目录的创建、删除和修改事件,包括文件名、修改时间、用户名等信息。

5、络连接和断开:记录络连接和断开事件,包括客户端IP、连接时间、断开时间等信息。

6、审核策略失败:记录审核策略失败事件,包括失败的原因、时间戳和相关用户信息。

要查看Windows Server的审计日志,可以使用以下步骤:1、打开服务器管理器(Server Manager)。

2、选择“工具”(Tools)菜单,然后选择“事件查看器”(Event Viewer)。

3、在事件查看器窗口中,展开“安全”(Security)或“系统”(System)事件类别,然后选择要查看的日志条目。

4、在所选的事件条目上右键单击,然后选择“属性”(Properties)或“详细信息”(Details)选项卡来查看详细信息。

在查看审计日志时,需要注意以下几点:1、确保服务器已经启用了审核功能,否则不会有审计日志记录。

2、审核日志可能会对系统性能产生一定的影响,因此需要谨慎设置审核策略,并定期清理不需要的日志数据。

3、在处理敏感数据时,请确保采取适当的措施来保护审计日志的安全性和隐私性。

通过审计日志,管理员可以更好地了解系统的活动和安全事件,及时发现潜在的安全风险,并采取相应的措施来保护服务器和数据的安全性。

• 21•计算机犯罪现象越来越多,预防与遏制它们成为当前社会的技术难题,任何人在计算机中的操作都会在日志文件中留下痕迹。

日志文件种类很多,需要关注各种类型的日志文件进行合并取证分析。

首先介绍了Windows 日志,包括系统日志、安全日志、应用程序日志,然后说明了Windows 日志中事件类型,然后从web 日志的分析入手,剖析不同的日志文件我们分析时所要注意的重点内容。

日志分析对计算机取证有重要作用。

某一个日志会记录它所在系统或应用程序的各种信息。

在进行计算机取证分析时,我们要全面的分析多个日志文件,如果仅对单一日志文件分析那么我们可能会漏掉许多信息。

我们需要做的就是把所有获取的日志文件进行比对、整合、关联使得他们能够为我们形成一个较为完整的犯罪场景,为我们的进一步工作提供支持。

1 日志1.1 日志的概念日志(Log)起源于航海日志。

航海日志就是我们航海归来之后我们可以对在海上的工作进行分析,总的来说就是一个海上的日记。

日志(Log)表示在时间上连续地设置有由系统指定的对象的动作及其动作结果。

为了保持计算机系统资源的运行状态,系统会将任何活动和在操作中出现的一系列情况进行详细记录,并保存它们。

这些信息对于电脑犯罪取证人员来说是非常有用的。

1.2 Windows日志日志文件不同于我们系统中的其他文件,它有着不一样的用处与作用。

目前计算机中使用最多的Windows 操作系统,如今越来越多的Windows 操作系统日志以二进制形式保存,他们有着自己的存储方式,就是循环覆盖缓存。

它们记录了用户在系统里面完成了什么操作,还有做出了什么样的错误指令以及其他的一些记录。

我们通过查看系统的这些文件,不仅可以回看用户正确操作,同时也可以去搜索那些的错误操作以及不是系统用户本人做出的操作。

因此,无论是系统管理者还是黑客,都非常重视这些文件。

管理员可以通过这些文件查看系统的安全状态,并且找到入侵者的IP 地址或各种入侵证据。

window安全日志分析

今日服务器遭受入侵,入侵路径回溯:被入侵服务器->跳板机->办公网某主机。

因此整理记录windows被入侵相关信息。

本文只研究windows安全登录相关日志,介绍三种事件类型(登录,注销,尝试登陆)。

通过此日志可查看windows主机是否通过3389远程服务爆破进入。

注:windows日志有存储大小限制,有被覆盖的可能。

可修改,请自行百度。

1.1 windows日志位置

我的电脑右键管理:

刷选windows安全日志事件ID:4000-4700,登录相关

1.2 三种登录事件详解

1.2.1 事件4648(尝试登陆)

事件4648描述:

此事件发生在日志所在windows主机,表明日志所在windows主机尝试连接远程主机,无论连接成功与否,这里都会记录。

网络地址端口:经测试发现只有同一局域网(且同一C段)才会记录目标服务器ip端口。

1.2.2 事件4624(登陆成功)

事件4624描述:表示日志所在win主机被成功连接

“使用者”:指明本地系统上请求登录的帐户。

这通常是一个服务(例如Server 服务)或本地进程(例如Winlogon.exe 或Services.exe)。

“登录类型”:指明发生的登录种类。

最常见的类型是2 (交互式)和3 (网络)。

(登陆类型3:例如连接共享文件,打印机等;登陆类型7:解锁;登陆类型10:例如远程桌面等参考连接:/s/blog_5c39a08901012uu5.html)

“新登录”:指明新登录是为哪个帐户创建的,即登录的帐户。

“网络信息”:指明远程登录请求来自哪里。

“工作站名”并非总是可用,而且在某些情况下可能会留为空白。

1.2.3 事件4634(注销)

1.3 日志分析工具log_parser_lizard

工具介绍:

一个Log Parser的图形版,功能强大(可能需要安全相关依赖,我一开始安装了Log Parser)使用参考连接: /post/2012/03/26/Useful-tool-Log-Parser-Lizard-GUI.aspx

下载地址:https:///lizardlabsdataUS/LogParserLizardSetup.msi

获取15天免费key,需要注册邮箱:

https:///forms/d/e/1FAIpQLSeB09sSTV_kxMpHcWpxp5CFBFh_fE8SRRKm2E F0v3Chsk_3fA/viewform

工具界面:

执行查询:

我这里把相关安全日志单独copy一份,下面是我执行的语句:

相应字段:

执行结果:

strings难以查看,导出excel后,使用python处理了一下:

#! /usr/bin/python

# _*_ coding:utf-8 _*_

import xlrd

import xlwt

import time

workbook = xlrd.open_workbook('zhangsan.xlsx')

sheet = workbook.sheets()[0]

nrows = sheet.nrows

ncols = sheet.ncols

workbook1 = xlwt.Workbook()

sheet1 = workbook1.add_sheet('my sheet')

sheet1.write(0, 0, u'时间')

sheet1.write(0, 1, u'事件ID')

sheet1.write(0, 2, u'事件类型')

sheet1.write(0, 3, u'描述')

for i in range(1, nrows):

row = sheet.row_values(i)

timegenerated = xlrd.xldate_as_tuple(row[0], 0)

timegenerated = '{}/{}/{} {}:{}:{}'.format(timegenerated[0], timegenerated[1], timegenerated[2], timegenerated[3], timegenerated[4], timegenerated[5])

eventid = int(row[1])

string = str(row[2]).split('|')

if eventid == 4648:

event_type = u'尝试登录'

account_name01 = string[1]

account_domain01 = string[2]

account_name02 = string[5]

account_domain02 = string[6]

destination_servername01 = string[8]

ip_addr01 = string[12]

result = u'使用者:{}:{},凭证:{}:{},目标服务器:{},网络信息:{}'.format(account_name01, account_domain01, account_name02, account_domain02,

destination_servername01,

ip_addr01)

elif eventid == 4624:

event_type = u'登录成功'

account_name11 = string[1]

account_domain11 = string[2]

account_name12 = string[5]

account_domain12 = string[6]

login_type11 = string[8]

workstation11 = string[11]

ip_addr11 = string[18]

result = u'使用者:{}:{},登录用户:{}:{},登录类型:{},网络信息:{}:{}'.format(account_name11, account_domain11, account_name12, account_domain12, login_type11,

workstation11, ip_addr11)

elif eventid == 4634:

event_type = u'注销'

account_name21 = string[1]

account_domain21 = string[2]

login_type21 = string[4]

result = u'使用者:{}:{},登录类型:{}'.format(account_name21, account_domain21, login_type21)

else:

result = string

# print i, timegenerated, eventid, result

sheet1.write(i, 0, timegenerated)

sheet1.write(i, 1, eventid)

sheet1.write(i, 2, event_type)

sheet1.write(i, 3, result)

workbook1.save('zhanghang.xls')

最终处理结果如下:

希望此文可以给关注windows主机的同学提供一些新的思路。