(完整word版)(绝对可运行)加密图像中的可逆数据隐藏算法matlab代码(基于张新鹏教授的算法)

- 格式:doc

- 大小:42.51 KB

- 文档页数:5

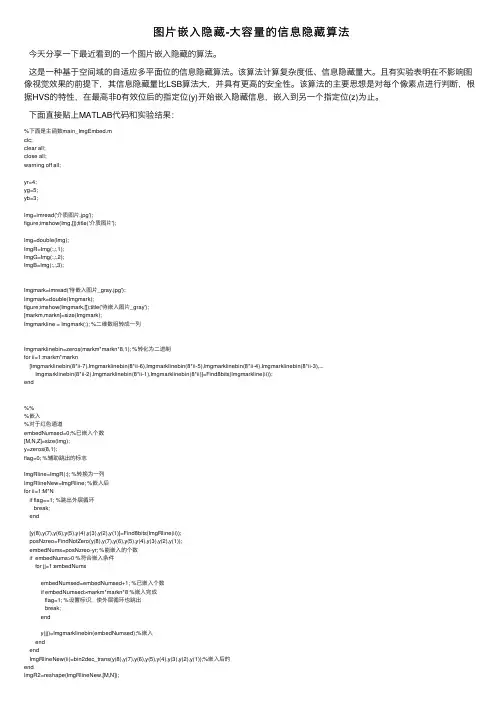

图⽚嵌⼊隐藏-⼤容量的信息隐藏算法今天分享⼀下最近看到的⼀个图⽚嵌⼊隐藏的算法。

这是⼀种基于空间域的⾃适应多平⾯位的信息隐藏算法。

该算法计算复杂度低、信息隐藏量⼤。

且有实验表明在不影响图像视觉效果的前提下,其信息隐藏量⽐LSB算法⼤,并具有更⾼的安全性。

该算法的主要思想是对每个像素点进⾏判断,根据HVS的特性,在最⾼⾮0有效位后的指定位(y)开始嵌⼊隐藏信息,嵌⼊到另⼀个指定位(z)为⽌。

下⾯直接贴上MATLAB代码和实验结果:%下⾯是主函数main_ImgEmbed.mclc;clear all;close all;warning off all;yr=4;yg=5;yb=3;Img=imread('介质图⽚.jpg');figure;imshow(Img,[]);title('介质图⽚');Img=double(Img);ImgR=Img(:,:,1);ImgG=Img(:,:,2);ImgB=Img(:,:,3);Imgmark=imread('待嵌⼊图⽚_gray.jpg');Imgmark=double(Imgmark);figure;imshow(Imgmark,[]);title('待嵌⼊图⽚_gray');[markm,markn]=size(Imgmark);Imgmarkline = Imgmark(:); %⼆维数组转成⼀列Imgmarklinebin=zeros(markm*markn*8,1); %转化为⼆进制for ii=1:markm*markn[Imgmarklinebin(8*ii-7),Imgmarklinebin(8*ii-6),Imgmarklinebin(8*ii-5),Imgmarklinebin(8*ii-4),Imgmarklinebin(8*ii-3),...Imgmarklinebin(8*ii-2),Imgmarklinebin(8*ii-1),Imgmarklinebin(8*ii)]=Find8bits(Imgmarkline(ii));end%%%嵌⼊%对于红⾊通道embedNumsed=0;%已嵌⼊个数[M,N,Z]=size(Img);y=zeros(8,1);flag=0; %辅助跳出的标志ImgRline=ImgR(:); %转换为⼀列ImgRlineNew=ImgRline; %嵌⼊后for ii=1:M*Nif flag==1; %跳出外层循环break;end[y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1)]=Find8bits(ImgRline(ii));posNzreo=FindNotZero(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));embedNums=posNzreo-yr; %能嵌⼊的个数if embedNums>0 %符合嵌⼊条件for jj=1:embedNumsembedNumsed=embedNumsed+1; %已嵌⼊个数if embedNumsed>markm*markn*8 %嵌⼊完成flag=1; %设置标识,使外层循环也跳出break;endy(jj)=Imgmarklinebin(embedNumsed);%嵌⼊endendImgRlineNew(ii)=bin2dec_trans(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));%嵌⼊后的endImgR2=reshape(ImgRlineNew,[M,N]);%对于G通道ImgGline=ImgG(:); %转换为⼀列ImgGlineNew=ImgGline; %嵌⼊后for ii=1:M*Nif flag==1; %跳出外层循环break;end[y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1)]=Find8bits(ImgGline(ii));posNzreo=FindNotZero(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));embedNums=posNzreo-yg; %能嵌⼊的个数if embedNums>0 %符合嵌⼊条件for jj=1:embedNumsembedNumsed=embedNumsed+1; %已嵌⼊个数if embedNumsed>markm*markn*8 %嵌⼊完成flag=1; %设置标识,使外层循环也跳出break;endy(jj)=Imgmarklinebin(embedNumsed);%嵌⼊endendImgGlineNew(ii)=bin2dec_trans(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));%嵌⼊后的endImgG2=reshape(ImgGlineNew,[M,N]);%对于B通道ImgBline=ImgB(:); %转换为⼀列ImgBlineNew=ImgBline; %嵌⼊后for ii=1:M*Nif flag==1; %跳出外层循环break;end[y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1)]=Find8bits(ImgBline(ii));posNzreo=FindNotZero(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));embedNums=posNzreo-yb; %能嵌⼊的个数if embedNums>0 %符合嵌⼊条件for jj=1:embedNumsembedNumsed=embedNumsed+1; %已嵌⼊个数if embedNumsed>markm*markn*8 %嵌⼊完成flag=1; %设置标识,使外层循环也跳出break;endy(jj)=Imgmarklinebin(embedNumsed);%嵌⼊endendImgBlineNew(ii)=bin2dec_trans(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));%嵌⼊后的endImgB2=reshape(ImgBlineNew,[M,N]);ImgNew=zeros(M,N,Z);ImgNew(:,:,1)=ImgR2;ImgNew(:,:,2)=ImgG2;ImgNew(:,:,3)=ImgB2;figure;imshow(uint8(ImgNew),[]);title('嵌⼊后的RGB图');imwrite(uint8(ImgNew),'介质图⽚_嵌⼊图像后.jpg'); %保存图⽚%%%提取嵌⼊图像flag=0;Imgmark_extractlinebin=zeros(markm*markn*8,1);extractNumsed=0;%已提取个数% R通道ImgRline2=ImgR2(:); %转换为⼀列for ii=1:M*Nif flag==1; %跳出外层循环break;end[y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1)]=Find8bits(ImgRline2(ii));posNzreo=FindNotZero(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));embedNums=posNzreo-yr; %已嵌⼊的个数if embedNums>0 %符合嵌⼊条件for jj=1:embedNumsextractNumsed=extractNumsed+1; %已提取个数if extractNumsed>markm*markn*8 %提取完成flag=1; %设置标识,使外层循环也跳出break;endImgmark_extractlinebin(extractNumsed)=y(jj);%提取endendend% G通道ImgGline2=ImgG2(:); %转换为⼀列for ii=1:M*Nif flag==1; %跳出外层循环break;end[y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1)]=Find8bits(ImgGline2(ii));posNzreo=FindNotZero(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));embedNums=posNzreo-yg; %已嵌⼊的个数if embedNums>0 %符合嵌⼊条件for jj=1:embedNumsextractNumsed=extractNumsed+1; %已提取个数if extractNumsed>markm*markn*8 %提取完成flag=1; %设置标识,使外层循环也跳出break;endImgmark_extractlinebin(extractNumsed)=y(jj);%提取endendend% G通道ImgBline2=ImgB2(:); %转换为⼀列for ii=1:M*Nif flag==1; %跳出外层循环break;end[y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1)]=Find8bits(ImgBline2(ii));posNzreo=FindNotZero(y(8),y(7),y(6),y(5),y(4),y(3),y(2),y(1));embedNums=posNzreo-yb; %已嵌⼊的个数if embedNums>0 %符合嵌⼊条件for jj=1:embedNumsextractNumsed=extractNumsed+1; %已提取个数if extractNumsed>markm*markn*8 %提取完成flag=1; %设置标识,使外层循环也跳出break;endImgmark_extractlinebin(extractNumsed)=y(jj);%提取endendend%⼆进制转⼗进制Imgmarklinedec=zeros(markm*markn,1); %转化为⼗进制for ii=1:markm*marknImgmarklinedec(ii)=bin2dec_trans(Imgmark_extractlinebin(8*ii-7),Imgmark_extractlinebin(8*ii-6),Imgmark_extractlinebin(8*ii-5),Imgmark_extractlinebin(8*ii-4),... Imgmark_extractlinebin(8*ii-3),Imgmark_extractlinebin(8*ii-2),Imgmark_extractlinebin(8*ii-1),Imgmark_extractlinebin(8*ii));endImgmarkextract=reshape(Imgmarklinedec,[markm,markn]);figure;imshow(Imgmarkextract,[]);title('提取的⽔印');imwrite(uint8(Imgmarkextract),'待嵌⼊图⽚_gray_提取结果.jpg'); %保存图⽚%检查提取的⽔印和原⽔印的区别difmarked=Imgmarkextract-Imgmark; %做差%发现差为0,即说明完全⼀致,提取正确3个⼦函数:(1)%bin2dec_trans.m%⼆进制转⼗进制function Data=bin2dec_trans(y7,y6,y5,y4,y3,y2,y1,y0)Data=y7*128+y6*64+y5*32+y4*16+y3*8+y2*4+y1*2+y0;end(2)% Find8bits.mfunction [y7,y6,y5,y4,y3,y2,y1,y0]=Find8bits(Data)y0=mod(Data,2);y7=fix(Data/128);Data=Data-y7*128;y6=fix(Data/64); Data=Data-y6*64;y5=fix(Data/32); Data=Data-y5*32;y4=fix(Data/16); Data=Data-y4*16;y3=fix(Data/8); Data=Data-y3*8;y2=fix(Data/4); Data=Data-y2*4;y1=fix(Data/2); Data=Data-y1*2;end(3)%FindNotZero.m%找出第⼀个不为零的数位从最⾼位(第⼋位)开始function posNzreo=FindNotZero(y7,y6,y5,y4,y3,y2,y1,y0)if y7~=0 posNzreo=8;elseif y6~=0 posNzreo=7;elseif y5~=0 posNzreo=6;elseif y4~=0 posNzreo=5;elseif y3~=0 posNzreo=4;elseif y2~=0 posNzreo=3;elseif y1~=0 posNzreo=2;else posNzreo=1;endend结果如图所⽰:(原图)(待嵌⼊的图像)欢迎⼀起交流。

基于粒子群算法的可逆数据隐藏技术研究随着信息技术的发展,数据存储已经成为现代社会必不可少的一项基础性工作。

然而,在数据发送和存储过程中,数据安全性问题也越来越引起人们的关注。

因此,可逆数据隐藏技术便应运而生。

可逆数据隐藏技术可以被简单地定义为一种将机密信息嵌入到另一个图像或媒体载体中的技术。

与此同时,无论数据的嵌入、提取还是载体的重建或还原,都要满足不损失信息、不影响载体质量和保证数据的安全性。

粒子群算法(Particle Swarm Optimization Algorithm,PSO)是一种高效的优化算法,它可以模拟社会群体中的学习与演化过程。

它的优点主要表现在其搜索速度快、容易实现以及不易陷入局部最优解等方面。

因此,在可逆数据隐藏技术中运用粒子群算法进行嵌入、提取和优化,也成为了研究热点。

粒子群算法的核心过程是对粒子个体中心及当前全局最优解进行向量运算,并根据此计算出下一步的位置和速度信息。

在可逆数据隐藏技术中,粒子群算法主要应用于嵌入数据信息。

其嵌入过程主要有两种方法:基于空域的嵌入和基于变换域的嵌入。

空域技术是指在考虑时域图像像素值的基础上进行数据的嵌入。

其实现主要包括两个过程:像素选择和像素调整。

空域嵌入技术具有嵌入效果好的特点,但它也存在两个问题:一是密度方面的问题,由于像素点的数量有限,不同的掩码策略会导致不同的嵌入率,从而影响到嵌入数据的完整性和一致性;二是嵌入率方面的问题,由于嵌入像素值是在像素之间插值完成的,所以嵌入率并不会随着嵌入数据量的增大而线性地变化。

变换域技术是指通过对图像进行频域或小波变换,将频率信息与嵌入数据信息进行匹配,实现数据嵌入的技术。

变换域技术的实现过程主要包括图像变换、系数选择、调整和量化。

变换域嵌入技术具有加密强度高的特点,但它也存在两个问题:一是随机因素的问题,不同的变换方式对应着不同的随机序列,嵌入的数据同样也会受到随机序列的限制,因此可能会导致嵌入效果的不一致性;二是稳定性的问题,由于嵌入过程采用的是随机策略,所以嵌入结果的质量与算法的稳定程度紧密相关。

《基于差值扩展的可逆数据隐藏》一、引言随着信息技术的迅猛发展,数字媒体的普及以及存储空间的扩大,数据的存储与传输成为了现代生活的重要环节。

在这一背景下,可逆数据隐藏技术作为信息隐藏技术的一种重要分支,越来越受到研究者的关注。

可逆数据隐藏技术是一种在不损害原始载体文件质量的前提下,向载体文件中嵌入秘密信息的技术。

本文将重点探讨基于差值扩展的可逆数据隐藏技术,并对其原理、实现方法及性能进行详细分析。

二、差值扩展可逆数据隐藏技术原理差值扩展可逆数据隐藏技术是一种基于图像处理的数据隐藏技术。

其基本思想是在原始载体图像中,通过分析像素间的差值来嵌入秘密信息。

该技术利用载体图像中像素之间的冗余性,在不明显改变图像视觉效果的前提下,通过修改部分像素的差值来嵌入秘密信息。

三、差值扩展可逆数据隐藏技术实现方法1. 预处理阶段:对原始载体图像进行预处理,包括灰度化、滤波等操作,以提高图像的鲁棒性和可逆性。

2. 差值分析阶段:对预处理后的图像进行差值分析,找出适合嵌入秘密信息的像素对。

3. 嵌入秘密信息阶段:根据秘密信息的特性,通过修改像素对的差值来嵌入秘密信息。

这一过程需要保证嵌入后的图像仍能保持较高的视觉质量。

4. 后处理阶段:对嵌入秘密信息后的图像进行后处理,包括调整图像亮度、对比度等操作,以进一步提高图像的视觉效果。

四、差值扩展可逆数据隐藏技术性能分析基于差值扩展的可逆数据隐藏技术具有较高的鲁棒性和可逆性。

在嵌入秘密信息后,原始图像的质量基本保持不变,同时能够保证秘密信息的完整性和安全性。

此外,该技术还具有较高的嵌入容量和较低的计算复杂度,使得其在实时性要求较高的场景中具有较好的应用前景。

五、应用领域与展望基于差值扩展的可逆数据隐藏技术在许多领域都有着广泛的应用前景。

例如,在军事领域中,可以利用该技术将重要的军事信息隐藏在图像中,以实现信息的隐蔽传输和存储;在医疗领域中,可以将病人的病历信息等敏感数据隐藏在医学影像中,以保证数据的安全性和隐私性;在司法领域中,可以利用该技术对电子文件进行篡改检测和溯源等操作。

基于图像插值技术的可逆数据隐藏算法童新安;李艳晓;袁可红【摘要】针对现有基于插值技术可逆数据隐藏算法具有较高的隐藏容量,但隐秘图像质量不是很高问题的问题,提出一种新的大容量图像可逆数据隐藏算法.首先对输入图像进行插值处理生成载体图像,然后对载体图像进行重叠分块,并计算分块中每一个非基准像素能隐藏的数据量,最后采用自适应的方法隐藏秘密数据.在Kodak图像集上的实验结果表明,本文算法能完整地提取隐藏的秘密数据且不会出现像素溢出现象;与相似的算法相比,该算法的秘密数据隐藏容量平均提升了约98%,隐秘图像质量平均提升了约6%.【期刊名称】《科学技术与工程》【年(卷),期】2019(019)008【总页数】7页(P157-163)【关键词】数据隐藏;可逆数据隐藏;图像插值技术;大容量【作者】童新安;李艳晓;袁可红【作者单位】洛阳理工学院数学与物理教学部,洛阳471023;洛阳理工学院数学与物理教学部,洛阳471023;洛阳理工学院数学与物理教学部,洛阳471023【正文语种】中文【中图分类】TP309信息隐藏技术按提取隐藏的信号后原始载体信号是否能完整地还原,可将其分为不可逆信息隐藏和可逆信息隐藏两大类。

对于传统的版权保护技术[1,2],虽隐藏的水印信号具有较强的鲁棒性,但载体信号在提取隐藏的水印信号后基本不能还原,这对失真较敏感的领域是不可行的。

可逆信息隐藏技术作为信息隐藏技术的一个分支,它在提取隐藏的秘密数据后能完整地还原原始载体信号,被广泛应用在对失真较敏感的领域。

目前,可逆数据隐藏算法按原理来分可将其分为基于差值扩展的可逆数据隐藏算法[3,4]、基于直方图平移[5—8]的可逆数据隐藏算法和基于插值的可逆数据隐藏算法[9—15]三类。

2003年,Tian[3]提出基于差值扩展的可逆数据隐藏算法。

该算法主要思想是利用载体图像中像素对的差值来隐藏数据,隐藏容量较高,但为实现盲提取隐藏的数据,该算法需对隐藏过程中产生的辅助数据进行压缩,再将其隐藏到载体信号中,使该算法真实隐藏容量降低了。

基于数据隐藏的可逆图像视觉变换算法唐洪祥;吴昊天【摘要】提出了一种新的基于可逆数据隐藏的图像加密算法,解决了已有算法过程复杂、信息嵌入量大、还原原始图像时产生失真等问题.利用图像中像素值最高位(MSB)对灰度影响最大的特点,将秘密图像的MSB位平面替换为事先选定的参考图像的MSB位平面,以掩饰秘密图像的视觉内容.提出的算法需要保存恢复原始图像所需的信息,采用基于直方图变换的可逆数据隐藏算法嵌入图像视觉变换信息,可以提高信息嵌入容量,并能根据提取的信息无损地还原出原始图像.【期刊名称】《传感器与微系统》【年(卷),期】2018(037)009【总页数】4页(P125-128)【关键词】图像视觉变换;像素值;最高位;嵌入容量;可逆数据隐藏【作者】唐洪祥;吴昊天【作者单位】江南大学数字媒体学院,江苏无锡214122;华南理工大学计算机科学与工程学院,广东广州510006【正文语种】中文【中图分类】TP309.20 引言可逆图像视觉变换技术是图像加密技术中重要的研究方向,可将原始图像转换成加密图像,并在加密图像中嵌入相应的变换信息,以便在恢复图像时能够根据变换信息无失真地恢复出原始图像。

文献[1]提出了一种基于影像镶嵌的图像视觉变换方法(secret-fragment-visible mosaic images),可以生成视觉上和参考图像相似的加密图像,并能够无失真地恢复原始图像,但只能从特定的图像数据库中选取参考图像。

文献[2]对此进行改进,分割后的图像块可以作0°,90°,180°或者270°旋转,每个原始图像块能够通过近可逆的颜色变换算法[3],使得产生的结果图像和原始图像的相似程度更高,但该方法仍不可逆。

为了让用户能较好地对图像信息加密,并将加密图像无失真地还原出原始图像,本文提出了一种可逆图像视觉变换算法,利用可逆数据隐藏算法[4~9]将图像变换信息嵌入到加密图像中,按照变换过程逆序操作,即可无失真地恢复出原始图像。

MATLAB中的图像压缩与加密技术引言:图像处理是计算机科学领域中的一个重要分支,它主要关注如何获取、处理和分析图像。

在数字图像处理中,图像压缩和加密是两个关键的技术,它们能够对图像进行有效地存储和保护。

本文将探讨MATLAB中的图像压缩与加密技术,介绍其基本原理和实现方法。

一、图像压缩技术1.1 无损压缩无损压缩技术是指在压缩图像时不丢失任何信息的技术。

其中最常见的算法是基于哈夫曼编码和算术编码的压缩算法。

哈夫曼编码通过建立变长编码表来实现对图像的压缩,出现频率较高的像素值会被分配短的编码,而出现频率较低的像素值则会被分配长的编码。

算术编码则是通过计算图像中每个像素值的出现概率来对图像进行编码,从而实现更高效的压缩。

1.2 有损压缩有损压缩技术是指在压缩图像时会丢失部分信息的技术,但通过控制丢失的信息量可以实现更高的压缩比。

著名的有损压缩算法包括JPEG和JPEG2000。

JPEG 算法使用离散余弦变换(DCT)将图像划分为多个8x8的块,然后对每个块进行频域变换,再通过量化和熵编码实现对图像的压缩。

JPEG2000引入了小波变换,使用位平面编码来对图像进行压缩,同时还具有更好的图像质量和可扩展性。

二、图像加密技术2.1 对称加密对称加密技术是指加密和解密使用相同的密钥的技术。

其中最常见的算法是DES和AES。

DES(数据加密标准)是一个对称密钥算法,它将64位的明文分成左右两个32位的块,然后进行16轮的加密操作,使用相同的密钥进行解密即可。

AES(高级加密标准)是DES的后继者,它支持128、192和256位密钥,并且具有更高的安全性和性能。

2.2 公钥加密公钥加密技术是指加密和解密使用不同的密钥的技术。

RSA算法是最常见的公钥加密算法之一,它依赖于大素数分解的难度。

在RSA算法中,每个用户都有一对密钥,一个是公钥用于加密,一个是私钥用于解密。

发送方使用接收方的公钥进行加密,接收方使用自己的私钥进行解密,从而实现安全的通信。

2010.111引言信息隐藏作为一门新兴学科越来越受到人们的重视,而如今成熟的信息隐藏算法基本上都是基于图像的,其中信息隐藏在图像空域中是一种最简单、有效的实现信息隐藏的手段。

Matlab 是由美国MATHWORKS 公司设计的强大的矩阵运算工具,它包含了大量的矩阵运算函数,以其强大的分析处理能力和运算能力而闻名,用以实现图像的处理非常适合。

在此介绍了一种简单的图像空域隐藏算法—LSB (最不重要位)隐秘算法。

主要是将隐秘信息嵌入到图像最不容易发觉的像素位,即最不重要位。

使用此算法的优点是隐藏效果好,不会破坏原图像的效果,隐藏信息多等,从而达到隐藏信息的目的。

2隐秘原理LSB 的嵌入方法是首先将要隐藏的信息以二进制的形式读入,再按照一定的算法选择它们要嵌入的位置。

如果要隐藏的信息的某一位为1,则它要嵌入的载体图像相应位置的像素值mod2的值为1;如果要隐藏的信息的某一位为0,则它要嵌入的载体图像相应位置的像素值mod2的值为0。

LSB 的提取方法是首先将确定隐藏信息嵌入的位置。

如果该位置的像素值mod2的值为1,则此处隐藏的信息为1;如果该位置的像素值mod2的值为0,则此处隐藏的信息为0。

但是选择选择嵌入的位置不同,抗攻击的能力是不同的,下面将介绍两种嵌入算法,并对其进行隐写分析比较。

算法一:顺序选择图像像素LSB 的嵌入算法,即将选取的像素点的最不重要位依次替换成秘密信息。

秘密消息的嵌入:for (i=1;i<=像素序列的个数;i++)Si ←Ci //Ci 为整个图像的像素集合,Si 是我们顺序选取的要隐//藏信息的像素的集合end forfor (i =1;i<=秘密信息长度;i++)S ji ←C ji ←Mi //将秘密信息Mi 存入选取的像素点Sjiend for秘密消息的提取:for (i=1;i<=像素序列的个数;i++)i ←→ji //计算存放第i 个消息位的指针jiMi ←LSB(Cji)//计算Cji 的LSB 位,恢复秘密信息end for算法二:随即选取像素点嵌入算法,即选出的嵌入信息的像素位置是随机的,这样可以增加隐秘信息的不可见性。

一种基于图像插值的可逆信息隐藏算法【摘要】本文将原始图像进行图像插值得到一副较大的图像作为载体图像,以重叠的3×3分块为单位嵌入秘密信息,通过计算分块的视觉影响因子确定该块是否能嵌入秘密信息。

在可嵌入秘密信息的块中,通过计算参照像素与非参照像素的差异确定何种隐藏方式。

实验结果表明本文算法不但提高了隐藏容量而且保持较好的图像质量。

【关键词】图像插值;可逆;信息隐藏1.图像插值“图像插值”一般讲就是将一副较小的图像进行放大,放大的过程就是选择信息较好的像素作为增加的像素,从而使放大后的图像视觉效果较好。

常见的插值方法有最近邻元法、双线内插法和三次内插法。

这些插值方法中,要么插值后得到的图像质量较差,要么计算复杂度较高。

本文为了在图像质量和计算复杂度之间达到较好的平衡,采用文献[2]的邻近像素插值法。

假设原始图像I为大小(w/2)×(h/2)的8位灰度图像,根据文献错误!未找到引用源。

邻近像素插值法得到一副大小为w×h的灰度图像F作为载体图像。

具体的计算方法如公式(1)所示,其中0≤j≤i,0≤m≤w/2-1,0≤n≤h/2-1。

(1)2.秘密信息嵌入(a)原始图像I (b)载体图像F图1 重叠的3×3分块根据文献[2]在载体图像中采用重叠的3×3分块从左至右,从上到下嵌入秘密信息,如图1所示,图1(a)为原始图像,图1(b)为载体图像。

在一个3×3分块中,令块中像素为F(i,j),F(i+1,j),F(i+2,j),F(i,j+1),F(i+1,j+1),F(i+2,j+1),F(i,j+2),F(i+1,j+2),F(i+2,j+2)其中i=0,2,4…w-2,j=0,2,4…h-2。

F(i,j),F(i+2,j),F(i,j+2),F(i+2,j+2)为原始图像中的像素即参照像素不用于嵌入秘密信息,其他5个像素则由参照像素产生可嵌入秘密信息。

Matlab在防止信息泄露中的应用指南随着互联网的飞速发展,信息泄露已经成为了一个普遍存在的问题。

无论是个人账号、公司机密还是国家安全,都面临着信息泄露的风险。

对于科研人员和企业来说,保护数据的安全性和保密性显得尤为重要。

在这个时候,Matlab这样的强大工具就发挥了重要作用。

本文将介绍Matlab在防止信息泄露中的应用指南。

Matlab是一种功能强大且灵活的数值计算和数据分析软件,广泛应用于科学与工程领域。

其强大的计算和分析功能可以帮助用户处理和加密敏感数据,并确保其不被未经授权的人员访问。

下面我们将详细讨论Matlab在防止信息泄露中的具体应用。

1. 数据加密与解密Matlab提供了多种加密算法和工具箱,可以对敏感数据进行加密保护。

用户可以使用AES(Advanced Encryption Standard)或RSA(Rivest, Shamir, Adelman)算法对数据进行加密,保证数据的机密性。

同时,Matlab还提供了相应的解密函数,可以方便地对加密数据进行解密。

通过使用这些加密和解密算法,用户可以在传输和存储过程中保护数据的机密性,从而有效地防止信息泄露。

2. 图像隐藏与提取在某些情况下,用户可能需要将敏感信息隐藏在图片中,以达到隐秘传输的目的。

Matlab提供了多种图像隐藏和提取的方法。

用户可以使用图像加密算法对敏感信息进行隐藏,并嵌入到普通图片中。

在接收端,用户可以使用相应的解密算法轻松提取出隐藏的信息。

这种方式可以避免直接传输敏感信息,增加了数据的安全性。

3. 音频加密与解密除了图像,Matlab还可以用于音频数据的加密保护。

用户可以使用音频加密算法对敏感的声音信息进行加密,并将其嵌入到常规的音频文件中。

在接收端,用户可以使用相应的解密算法轻松提取出加密的声音信息。

这种方式可以保护音频数据的机密性,防止未经授权的人员对声音信息的窃听。

4. 文本加密与解密在科学研究和企业管理中,文本的安全性至关重要。

基于MATLAB的图像信息隐藏算法研究与实现

陈小娥

【期刊名称】《绍兴文理学院学报》

【年(卷),期】2018(38)9

【摘要】网络技术和多媒体技术迅猛发展,为了更好地保障图像信息传输的安全性和可靠性,解决数字图像的版权保护问题,图像信息隐藏技术已成为图像处理领域的研究热点之一.采用MATLAB开发环境,提出了一种图像信息隐藏算法,实现了图像信息隐藏的两大基本功能,即信息的嵌入和信息的提取.同时,模拟常见的攻击方法,验证了添加隐藏信息后的图像的抗攻击能力.实验表明,该算法具有较强的鲁棒性,添加隐藏信息后的图像能有效地应对多种常见攻击,且隐藏的信息具有良好的不可见性.【总页数】7页(P86-92)

【作者】陈小娥

【作者单位】福建船政交通职业学院信息工程系,福建福州350007

【正文语种】中文

【中图分类】TP391

【相关文献】

1.基于LSB信息隐藏算法的MATLAB实现 [J], 马静

2.基于MATLAB的图像修复算法的研究与实现 [J], 李斌

3.基于BMP图像信息隐藏技术的研究与实现 [J], 黄革新;肖竞华

4.基于Matlab的图像去噪算法的研究与实现 [J], 胡鹏;徐会艳

5.基于图像的信息隐藏技术的研究与实现 [J], 胡云琴

因版权原因,仅展示原文概要,查看原文内容请购买。

(完整word版)matlab经典代码大全哈哈哈MATLAB显示正炫余炫图:plot(x,y1,'* r',x,y2,'o b')定义【0,2π】;t=0:pi/10:2*pi;定义函数文件:function [返回变量列表]=函数名(输入变量列表)顺序结构:选择结构1)if-else-end语句其格式为:if 逻辑表达式程序模块1;else程序模块2;End图片读取:%选择图片路径[filename, pathname] = ...uigetfile({'*.jpg';'*.bmp';'*.gif'},'选择图片');%合成路径+文件名str=[pathname,filename];%为什么pathname和filename要前面出现的位置相反才能运行呢%读取图片im=imread(str);%使用图片axes(handles.axes1);%显示图片imshow(im);边缘检测:global imstr=get(hObject,'string');axes (handles.axes1);switch strcase ' 原图'imshow(im);case 'sobel'BW = edge(rgb2gray(im),'sobel');imshow(BW);case 'prewitt'BW = edge(rgb2gray(im),'prewitt');imshow(BW);case 'canny'BW = edge(rgb2gray(im),'canny');imshow(BW);Canny算子边缘定位精确性和抗噪声能力效果较好,是一个折中方案end;开闭运算:se=[1,1,1;1,1,1;1,1,1;1,1,1]; %Structuring ElementI=rgb2gray(im);imshow(I,[]);title('Original Image');I=double(I);[im_height,im_width]=size(I);[se_height,se_width]=size(se);halfheight=floor(se_height/2);halfwidth=floor(se_width/2);[se_origin]=floor((size(se)+1)/2);image_dilation=padarray(I,se_origin,0,'both'); %Image to be used for dilationimage_erosion=padarray(I,se_origin,256,'both'); %Image to be used for erosion %%%%%%%%%%%%%%%%%% %%% Dilation %%%%%%%%%%%%%%%%%%%%%for k=se_origin(1)+1:im_height+se_origin(1)for kk=se_origin(2)+1:im_width+se_origin(2)dilated_image(k-se_origin(1),kk-se_origin(2))=max(max(se+image_dilation(k-se_origin(1):k+halfh eight-1,kk-se_origin(2):kk+halfwidth-1)));endendfigure;imshow(dilated_image,[]);title('Image after Dilation'); %%%%%%%%%%%%%%%%%%%% Erosion %%%%%%%%%%%%%%%%%%%%se=se';for k=se_origin(2)+1:im_height+se_origin(2)for kk=se_origin(1)+1:im_width+se_origin(1)eroded_image(k-se_origin(2),kk-se_origin(1))=min(min(image_erosion(k-se_origin(2):k+halfwidth -1,kk-se_origin(1):kk+halfheight-1)-se));endendfigure;imshow(eroded_image,[]);title('Image after Erosion'); %%%%%%%%%%%%%%%%%%%%%%%%%%%%% %%%%%%%%%%%%%%%%%%%%% Opening(Erosion first, then Dilation) %%% %%%%%%%%%%%%%%%%%%%%%%%%%% %%%%%%%%%%%%%%%%%%%%%se=se';image_dilation2=eroded_image; %Image to be used for dilationfor k=se_origin(1)+1:im_height-se_origin(1)for kk=se_origin(2)+1:im_width-se_origin(2)opening_image(k-se_origin(1),kk-se_origin(2))=max(max(se+image_dilation2(k-se_origin(1):k+hal fheight-1,kk-se_origin(2):kk+halfwidth-1)));endendfigure;imshow(opening_image,[]);title('OpeningImage'); %%%%%%%%%%%%%%%%%%%%%%%%%%%%%% %%%%%%%%%%%%%%%%%%%% Closing(Dilation first, then Erosion) %%% %%%%%%%%%%%%%%%%%%%%%%%%%% %%%%%%%%%%%%%%%%%%%%%se=se';image_erosion2=dilated_image; %Image to be used for erosionfor k=se_origin(2)+1:im_height-se_origin(2)for kk=se_origin(1)+1:im_width-se_origin(1)closing_image(k-se_origin(2),kk-se_origin(1))=min(min(image_erosion2(k-se_origin(2):k+halfwidt h-1,kk-se_origin(1):kk+halfheight-1)-se));endendfigure;imshow(closing_image,[]);title('Closing Image');Warning: Image is too big to fit on screen; displaying at 31% scale.> In truesize>Resize1 at 308In truesize at 44In imshow at 161图像的直方图归一化:I=imread(‘red.bmp’);%读入图像figure;%打开新窗口[M,N]=size(I);%计算图像大小[counts,x]=imhist(I,32);%计算有32个小区间的灰度直方图counts=counts/M/N;%计算归一化灰度直方图各区间的值stem(x,counts);%绘制归一化直方图图像平移:I=imread('shuichi.jpg');se=translate(strel(1),[180 190]);B=imdilate(I,se);figure;subplot(1,2,1),subimage(I);title('原图像');subplot(1,2,2),subimage(B);title('平移后图像');图像的转置;A=imread('nir.bmp');tform=maketform('affine',[0 1 0;1 0 0;0 0 1]);B=imtransform(A,tform,'nearest');figure;imshow(A);figure;imshow(B);imwrite(B,'nir转置后图像.bmp');图像滤波:B = imfilter(A,H,option1,option2,...)或写作g = imfilter(f, w, filtering_mode, boundary_options, size_options)其中,f为输入图像,w为滤波掩模,g为滤波后图像。

探讨Matlab如何实现混沌序列图像加密1混沌序列的生成原理混沌是确定性系统的伪随机性,又具有确定性。

其确定性是指其输出值由非线性系统的方程、参数和初始条件完全决定。

只有以上条件相同就可以恢复出原始的混沌序列。

而正是由于混沌序列有随机性这一特点,它才被广泛应用在图像加密技术中。

2混沌序列产生方法在图像置乱加密算法中常用的几种混沌序列生成器有Logistic映射、Hybrid 映射、Optically bistable(光学双稳)模型和Chebyshev映射等。

Logistic映射,即虫口模型,它是目前应用较为广泛的一种映射。

Logistic映射有比较形象的生物学解释。

假设,在某一范围内单一种类的昆虫繁殖时,其子代数量远远大于其亲代数量,这样可以认为,在子代出生后,其亲代的数量可忽略不计。

例如,设Mi是某种昆虫第i年的个体数目,其中Mi与i有关,i的取值为1,2,3,...而一维Logistic映射可以有如下数学表示:,其中为控制系数。

3加密技术设计原理运用异或运算将数据进行隐藏,连续使用同一数据对图像数据两次异或运算图像的数据不发生改变,利用这一特性对图像信息进行加密保护。

用户输入的密码必须在0~1之间任何一个数据进行加密,并且加密的程序与解密的程序输入的密码必须一致才能正确解密。

加密程序核心代码如下:for i=1:N-1 %进行N-1次循环m(i+1)=4*m(i)-4*m(i)^2;%循环产生密码endm=mod(1000*m,256);%1000*m除以256的余數m=uint8(m);%强制转换为无符号整型n=1;%定义变量nfor i=1:afor j=1:be(i,j)=bitxor(m(n),x(i,j));%将图像信息藏在e(i,j)矩阵中进行异或运算n=n+1;endEnd4运行结果与分析加密前图片:加密后图片:解密后图片5实验结果评估由实验结果,原图被加密后再显示出来,已经无法辨别其内容,成功实现了对图像数据的加密。

基于加密医学图像的可逆信息隐藏算法

郑洪英;程惠惠

【期刊名称】《计算机应用研究》

【年(卷),期】2015(32)12

【摘要】为了提高信息嵌入率和实现完全可逆信息隐藏技术,结合医学图像数据量大和同色像素连续性高的特点,提出了一种基于加密域的可逆信息隐藏算法.首先预处理图像并构造头部信息(head),即通过边缘检测算法检测出边缘,使嵌入率达到最大,用行程编码(RLC)对边界部分作无损压缩留出空间存放数据,使信息隐藏算法完全可逆;然后使用混沌算法加密图像;最后通过替换最低有效位的方法将水印信息嵌入到加密图像中.通过理论分析和仿真实验表明,该算法具有较高的信息嵌入容量,并且有较好的不可见性,从相关系数、熵值、峰值信噪比等方面分析,都达到了较高水平.【总页数】4页(P3706-3709)

【作者】郑洪英;程惠惠

【作者单位】重庆大学计算机学院,重庆400044;重庆大学计算机学院,重庆400044

【正文语种】中文

【中图分类】TP309.7

【相关文献】

1.基于密文医学图像的可逆信息隐藏算法 [J], 郑洪英;何洁;彭钟贤;肖迪

2.基于位平面压缩的密文医学图像可逆信息隐藏算法 [J], 郑洪英;任雯;程惠惠

3.基于秘密共享的同态加密图像可逆信息隐藏算法 [J], 周能;张敏情;刘蒙蒙

4.基于加密图像的可逆信息隐藏算法综述 [J], 庞明源;范贵进;孙容海

5.基于弹载遥测图像加密域的可逆信息隐藏算法 [J], 张伟;宋畅;洪文鹏;毕盛;卫俊杰

因版权原因,仅展示原文概要,查看原文内容请购买。

本科毕业论文题目:基于Matlab的光学图像加密解密技术院(部):理学院专业:光信息科学与技术班级:光信122姓名:韩硕学号:20121212082指导教师:王惠临完成日期:2016年6月4日目录摘要 (IV)ABSTRACT (V)1前言 (1)1。

1 选题背景及意义 (1)1。

2 Matlab软件介绍 (1)1.3 Matlab的主要特点 (2)1。

4 本文结构安排 (3)2基于Matlab进行图形图像处理基础 (4)2.1 Matlab中图形图像的分类 (4)2.1。

1 索引图像 (4)2。

1.2 灰度图像 (4)2。

1。

3 RGB图像 (4)2.1。

4 二值图像 (4)2.2 Matlab常用的图形图像处理函数(命令) (4)3图形图像的加密解密技术 (6)3。

1 图形图像加密传输理论框图以及图形图像加密特点 (6)3.2 置乱加密技术 (7)3.2。

1 随机打乱各层的行或列 (7)3.2。

2 像素点随机打乱 (12)3.2。

3 像素点RGB值的放大 (14)3。

2.4 灰度变换置乱 (15)3.3 基于混沌的图像加密解密技术 (17)3.3。

1 混沌加密原理 (17)3.3.2 用Matlab的实现基于混沌的图像置乱加密算法 (18)3.4 基于秘密分割加密解密技术 (19)3.4。

1 秘密分割加密算法的原理 (19)3.4.2秘密分割加密算法的Matlab实现 (20)4结论 (24)4。

1 总结 (24)4.2 展望 (24)谢辞 (26)参考文献 (27)摘要社会在进步,时代在发展,计算机技术在飞速发展,互联网技术也在日益进步,各种迹象都表明着我们已经进入了一个信息大爆炸的时代。

人们每天通过互联网获取大量的数字图像的信息,然而在信息的传送中,未经加密的原始的数据非常容易遭受非法途径的截取并被恶意更改。

因此,互联网时代如何确保图像信息安全传送越来越受到人们的重视。

基于此,也提出了不少图形加密解密的算法.本文基于Matlab语言的编程环境,对图像的加密和解密的技术进行了相关验证性的研究。

图像隐藏加密理论,算法以及程序摘要图片隐藏加密技术近年来得到了较大的发展,基于变换域的水印技术是目前研究的热点。

数字水印是利用数字作品中普遍存在的冗余数据和随机性,把标识版权的水印信息嵌入到数字作品中,从而可以起到保护数字作品的版权或其完整性的一种技术。

一个有效的图片隐藏加密系统至少具备以下三个最基本的特性:1.安全性:数据信息隐藏于数据图像中,不是文件头中,文件格式的变换不应导致水印信息的丢失。

2.隐蔽性:在数字图像作品中嵌入数字水印不会引起图像明显的降质,即含水印的图像与原始图像对人的感觉器官的刺激应该是无差别或差别很小,主观感觉变化很小。

3.鲁棒性:是指在经历有意或无意的信号处理过程后,水印信息仍能保持完整性或仍能被准确鉴别。

另外还有通用性、惟一性等特性。

数字水印的基本应用领域是版权保护、隐藏标识、认证和安全不可见通信等。

本文提出了一种图片隐藏加密的水印算法,实验结果表明这种算法具有较好的性能,实现的水印具有不可见性,而且具有较好的鲁棒性。

关键词:数字水印;Matlab程序AbstractImage hiding and encryption technology in recent years have seen great development, based on changing domain watermark technology is being studied. Digital watermark is the use of digital works prevailing in the redundant data and random nature of the logo copyright watermark information embedded in the digital works, so as to protect digital copyright or the integrity of a technology.An effective Digital watermark system at least the following three basic characteristics: 1. Security of data and information hidden in the digital image, not document and the format of the change should not lead to watermark information is missing. 2. hidden in the digital image works that are embedded in Digital watermark there is no image clear of quality, shallow the image of Original image of the People' s receptor of incentives should be no difference or very different, subjective feeling very little has changed. 3. robust, is an experienced intentionally or unintentionally signal processing, watermarks information has been able to maintain integrity or continue to be accurate identification. In addition, only a general nature and characteristics. Digital watermark and applied basic areas of copyright protection, hidden identification, authentication and security cannot see communications.This article presents a based on Image hiding and encryption results table this methodology with a better performance in achieving the watermark is see, and a fairly good robust.Key words: Digital watermarking; Matlab program目录引言 (5)第一章图片隐藏技术-----数字水印..................................................... 错误!未定义书签。

%This is the program of Reversible Data Hiding in Encrypted Domain clc; clear;

%===============Read image=========================== original_p=rgb2gray(imread('LENA.tif')); [m,n]=size(original_p);

%==============Image encryption====================== random_bits=rand(m,n*8)<=0.5; %伪随机序列 for i=1:m for j=1:n s=0; for k=0:7 b(k+1)=mod(fix(double(original_p(i,j))/(2^k)),2); eb(k+1)=xor(b(k+1),random_bits(i,8*j+k-7)); s=s+eb(k+1)*(2^k); end encrypted_image(i,j)=s; end end figure(1); subplot(1,2,1); imshow(original_p); hold on; title('Original image','fontsize',16); subplot(1,2,2); encrypted_image=uint8(encrypted_image); imshow(encrypted_image); title('Encrypted image','fontsize',16);

%================Data embedding====================== size=8; %分块大小 N=6;%置乱周期 number1=3; number2=N-number1; lim_row=fix(m/size); %图像的分块数 lim_col=fix(n/size); %图像的分块数 bitts=3; watermessage=rand(lim_row,lim_col)<0.5; %水印信息

%======pseudo_randomly======= for i=1:lim_row for j=1:lim_col block_image{i,j}=encrypted_image((size*i-size+1):size*i,(size*j-size+1):size*j); %分块 for k=1:size for t=1:size index=arnold(k,t,size,number1);%arnold is permutateion function; arno_block_image{i,j}(index(1)+1,index(2)+1)=block_image{i,j}(k,t); end end %数据嵌入 sum0=zeros(size/2,size); if watermessage(i,j)==0 for k=0:7 bbb{k+1}=mod(fix(double(arno_block_image{i,j}(1:size/2,:))/(2^k)),2); if kbbb{k+1}=~bbb{k+1}; end sum0=sum0+bbb{k+1}*(2^k); end data_image{i,j}=[sum0;double(arno_block_image{i,j}(size/2+1:size,:))]; end sum1=zeros(size/2,size); if watermessage(i,j)==1 for k=0:7 bbb{k+1}=mod(fix(double(arno_block_image{i,j}(size/2+1:size,:))/(2^k)),2); if kbbb{k+1}=~bbb{k+1}; end sum1=sum1+bbb{k+1}*(2^k); end data_image{i,j}=[double(arno_block_image{i,j}(1:size/2,:));sum1]; end for k=1:size for t=1:size index=arnold(k,t,size,number2);%arnold is permutateion function; re_data_image{i,j}(index(1)+1,index(2)+1)=data_image{i,j}(k,t); end end %合成嵌入数据后的图像 data_en_image((size*i-size+1):size*i,(size*j-size+1):size*j)=re_data_image{i,j}; end end %=====Encrypt image which contains data==== for i=1:lim_row*size for j=1:lim_col*size s=0; for k=0:7 b(k+1)=mod(fix(data_en_image(i,j)/(2^k)),2); eb(k+1)=xor(b(k+1),random_bits(i,8*j+k-7)); s=s+eb(k+1)*(2^k); end de_data_image(i,j)=s; end end figure(2); hold on; subplot(1,2,1); imshow(original_p); title('Original image','fontsize',16); subplot(1,2,2); imshow(uint8(de_data_image)); title('Decrypted image contains data','fontsize',16); %直接解密图像的峰值信噪比 sumsss=0; for i=1:lim_row*size for j=1:lim_col*size sumsss=(de_data_image(i,j)-double(original_p(i,j)))^2+sumsss; end end mse=sumsss/((lim_row*size)*(lim_row*size)); psnr=10*log10(255^2/mse);

%======Extract data and recover image======= for i=1:lim_row for j=1:lim_col block_de_image{i,j}=de_data_image((size*i-size+1):size*i,(size*j-size+1):size*j); %分块 for k=1:size for t=1:size index=arnold(k,t,size,number1);%arnold is permutateion function; ar_block_de_image{i,j}(index(1)+1,index(2)+1)=block_de_image{i,j}(k,t); end end sum0=zeros(size/2,size); sum1=zeros(size/2,size); for k=0:7 bbb0{k+1}=mod(fix(ar_block_de_image{i,j}(1:size/2,:)/(2^k)),2); bbb1{k+1}=mod(fix(ar_block_de_image{i,j}(size/2+1:size,:)/(2^k)),2); if kbbb0{k+1}=~bbb0{k+1}; bbb1{k+1}=~bbb1{k+1}; end sum0=sum0+bbb0{k+1}*(2^k); sum1=sum1+bbb1{k+1}*(2^k); end ar_H0_image{i,j}=[sum0;ar_block_de_image{i,j}(size/2+1:size,:)]; ar_H1_image{i,j}=[ar_block_de_image{i,j}(1:size/2,:);sum1]; for k=1:size for t=1:size index=arnold(k,t,size,number2);%arnold is permutateion function; H0_image{i,j}(index(1)+1,index(2)+1)=ar_H0_image{i,j}(k,t); H1_image{i,j}(index(1)+1,index(2)+1)=ar_H1_image{i,j}(k,t); end end f0=0; f1=0; for u=2:size-1 for v=2:size-1

f0=f0+abs(H0_image{i,j}(u,v)-(H0_image{i,j}(u-1,v)+H0_image{i,j}(u,v-1)+H0_image{i,j}(u+1,v)+H0_image{i,j}(u,v+1))/4);

f1=f1+abs(H1_image{i,j}(u,v)-(H1_image{i,j}(u-1,v)+H1_image{i,j}(u,v-1)+H1_image{i,j}(u+1,v)+H1_image{i,j}(u,v+1))/4); end end if (f0-f1)<0 extract_bits(i,j)=0; recover_image(size*i-size+1:size*i,size*j-size+1:size*j)=H0_image{i,j}; else extract_bits(i,j)=1; recover_image(size*i-size+1:size*i,size*j-size+1:size*j)=H1_image{i,j}; end end end figure(3); subplot(1,2,1); imshow(original_p); hold on;