蓝海卓越BRAS设备NAT配置。

- 格式:doc

- 大小:122.50 KB

- 文档页数:3

NAT的3种实现方式配置示范NAT包括有静态NAT、动态地址NAT和端口多路复用地址转换三种技术类型。

静态 NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;端口多路复用地址转换是把内部地址映射到外部网络的一个IP 地址的不同端口上。

根据不同的需要,选择相应的NAT技术类型。

一般我们实际工作中都使用复用NAT,即复用端口NAT,也叫PNAT。

一、静态NAT配置步骤:首先,配置各接口的IP地址。

内网使用私有IP.外网使用公网IP.并指定其属于内外接口。

其次,定义静态建立IP地址之间的静态映射。

实例:Router>en (进入特权模式)Router#config t (进入全局配置模式)Router(config)#ho R3 (命名为R3)R3(config)#no ip domain-lo (关闭域名查询,在实验环境中,敲入错误的命令,它将进行域名查询,故关闭他)R3(config)#line c 0 (进入线路CONSOLE接口0下)R3(config-line)#logg syn (启用光标跟随,防止日志信息冲断命令显示的位置)R3(config-line)#logg syn (exec-t 0 0 (防止超时,0 0 为永不超时)R3(config-line)#exitR3(config)#int e0 (进入以太网接口下)R3(config-if)#ip add 192.168.1.1 255.255.255.0 (设置IP地址)R3(config-if)#ip nat inside (设置为内部接口)R3(config-if)#no shutR3(config-if)#exitR3(config)#int ser1 (进入串口下)R3(config-if)#ip add 100.0.0.1 255.255.255.0R3(config-if)#no shutR3(config-if)#ip nat outside (设置为外部接口)R3(config-if)#exitR3(config)#ip nat inside source static 192.168.1.1 100.0.0.1R3(config)#ip nat inside source static 192.168.1.2 100.0.0.2(设置静态转换,其中ip nat inside source 为NAT转换关键字,这里是静态,故为STATIC)R3(config)#ip classlessR3(config)#ip route 0.0.0.0 0.0.0.0 s0(这里是出口或者下一跳地址) R3(config)#exit[/pre]二、动态NAT配置步骤:首先,配置各需要转换的接口的IP,设置内外网IP等。

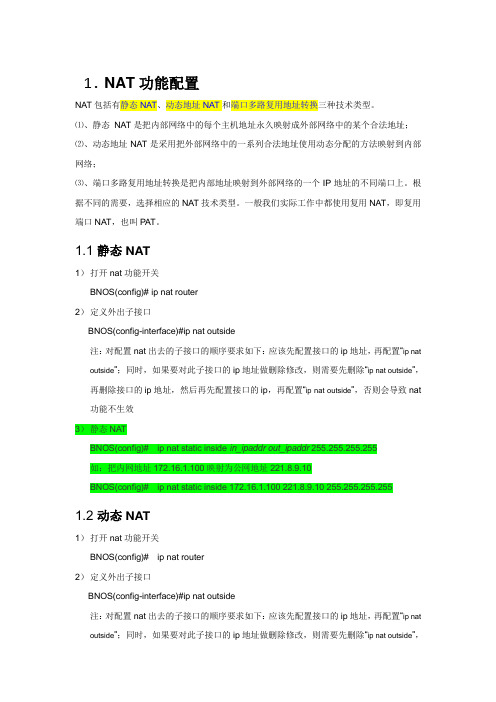

1.NAT功能配置NAT包括有静态NAT、动态地址NAT和端口多路复用地址转换三种技术类型。

⑴、静态NAT是把内部网络中的每个主机地址永久映射成外部网络中的某个合法地址;⑵、动态地址NAT是采用把外部网络中的一系列合法地址使用动态分配的方法映射到内部网络;⑶、端口多路复用地址转换是把内部地址映射到外部网络的一个IP地址的不同端口上。

根据不同的需要,选择相应的NAT技术类型。

一般我们实际工作中都使用复用NAT,即复用端口NAT,也叫PAT。

1.1 静态NAT1)打开nat功能开关BNOS(config)# ip nat router2)定义外出子接口BNOS(config-interface)#ip nat outside注:对配置nat出去的子接口的顺序要求如下:应该先配置接口的ip地址,再配置“ip nat outside”;同时,如果要对此子接口的ip地址做删除修改,则需要先删除“ip nat outside”,再删除接口的ip地址,然后再先配置接口的ip,再配置“ip nat outside”,否则会导致nat 功能不生效3)静态NATBNOS(config)# ip nat static inside in_ipaddr out_ipaddr 255.255.255.255如:把内网地址172.16.1.100映射为公网地址221.8.9.10BNOS(config)# ip nat static inside 172.16.1.100 221.8.9.10 255.255.255.2551.2 动态NAT1)打开nat功能开关BNOS(config)# ip nat router2)定义外出子接口BNOS(config-interface)#ip nat outside注:对配置nat出去的子接口的顺序要求如下:应该先配置接口的ip地址,再配置“ip nat outside”;同时,如果要对此子接口的ip地址做删除修改,则需要先删除“ip nat outside”,再删除接口的ip地址,然后再先配置接口的ip,再配置“ip nat outside”,否则会导致nat 功能不生效3)定义NAT内部ip地址范围poolBNOS(config)# ip nat pool pool_name ip_address ipMask如:BNOS(config)# ip nat pool In-pool 10.223.160.1 255.255.254.04)定义NAT外部ip地址范围poolBNOS(config)# ip nat pool pool_name ip_address ipMask如:BNOS(config)# ip nat pool Out-pool 221.1.2.3 255.255.255.1285)内部pool与外部pool绑定BNOS(config)# ip nat inside In_pool Out_pool overloadIn-pool与Out-pool分别为上面3)与4)中定义的名称。

采用蓝海卓越PPPoE网关,彻底解决企业ARP问题什么是PPPoE?PPPoE全名(point to point protocal over Ethernet),是PPP协议和以太网的完美结合。

由于PPPoE基于网络中的二层,而ARP协议使用三层协议,因此在网络中不使用ARP协议,也就不会产生ARP信息,彻底杜绝了目前网络上无所不在的ARP欺骗和攻击。

并且采用PPPoE方式组网不会改变企业原有的局域网拓扑结构,极大简化了网管人员的工作量。

因此,在目前很多高端的网络安全产品中均内置了PPPoE服务的功能来提高网络的安全性。

安全与成本如何兼得在市场经济影响下,投入和产出比是精明的消费者一定考虑的。

然而,目前市面上任意一款具有PPPoE协议的路由器/网关都是价格昂贵,费用不菲;市面上廉价的小宽带路由器仅仅只能满足基本的上网需求,根本无法应对日异更新的信息化时代,更不要说应对各种常见的网络病毒,内网攻击。

无孔不入的ARP攻击经常给小区网络管理员带来困扰,虽然其本身不能造成多大的危害,可一旦被结合利用,其危险性就不可估量了。

同时,由于ARP协议自身的问题,使得解决ARP攻击变成了异常繁琐的工作,而且效率不高,常常造成网络中断,网管不胜其烦。

如何解决这一问题呢?蓝海卓越针对此种情况推出了PPPOE路由器及网关,从低端的支持30个PPPoE并发的路由器到支持2000个PPPoE并发的高端网关,为不同的用户提供不同的解决方案。

企业用户可以根据自己的实际承受能力选择不同价位的路由器/网关。

以BRAS-5000系列的网关为例,进行说明:PPPoE Server组网特点:1、PPPoE Server配置的易用性:在网关上只需要勾选并启用PPPoE Server功能,其余采用默认配置即可,如下图所示:PPPoE的可管理性启用了PPPOE服务后,我们还需要建立用户帐号,蓝海卓越的网关设备,支持对帐号的用户名、密码、IP、带宽、到期时间等进行分发,如下图所示:用户名称:PPPoE用户登录的帐号名称用户密码:PPPoE用户登录的密码密码确定:确定PPPoE用户登录的IP地址:指定给PPPoE用户的IP地址,此处可以留空上传速率:PPPoE用户登录后允许使用的上传带宽,1M=1024Kbytes,如留空,表示不限制用户带宽使用下载速率:PPPoE用户登录后允许使用的下载带宽,1M=1024Kbytes,如留空,表示不限制用户带宽使用开始时间:PPPoE用户开始使用的时间,此处如留空,则表示立刻开通结束时间:PPPoE用户停用的时间,此处如留空,则表示此帐号无时间限制用户状态:启用或禁用,启用表示正常使用中,如果暂停使用,可以选择禁用自动启动拨号程序:在电脑上配置PPPoE客户端只需要添加一个宽带连接,并将其放在电脑的启动文件夹,每次电脑开机会自动拨号自动连接,这样更是简化网管人员的工作,对上网的客户来说是网络方式并没有改变。

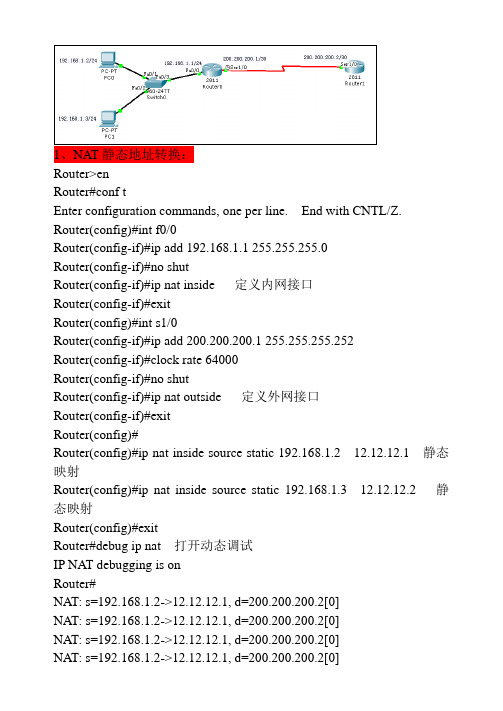

Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#int f0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#no shutRouter(config-if)#ip nat inside 定义内网接口Router(config-if)#exitRouter(config)#int s1/0Router(config-if)#ip add 200.200.200.1 255.255.255.252Router(config-if)#clock rate 64000Router(config-if)#no shutRouter(config-if)#ip nat outside 定义外网接口Router(config-if)#exitRouter(config)#Router(config)#ip nat inside source static 192.168.1.2 12.12.12.1 静态映射Router(config)#ip nat inside source static 192.168.1.3 12.12.12.2 静态映射Router(config)#exitRouter#debug ip nat 打开动态调试IP NAT debugging is onRouter#NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[0]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[0]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[0]Router#sh ip nat trans * 显示NAT转换表Pro Inside global Inside local Outside local Outside global--- 12.12.12.1 192.168.1.2 --- --- --- 12.12.12.2 192.168.1.3 --- ---Router#reloadContinue with configuration dialog? [yes/no]: no2、NAT动态地址转换:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#int f0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#no shutRouter(config-if)#ip nat insideRouter(config-if)#int s1/0Router(config-if)#ip add 200.200.200.1 255.255.255.252Router(config-if)#clock rate 64000Router(config-if)#no shutRouter(config-if)#ip nat outsideRouter(config-if)#exitRouter(config)#ip nat pool nyist 12.12.12.1 12.12.12.20 netmask 255.255.255.0Router(config)#access-list 1 permit 192.168.1.0 0.0.0.255Router(config)#ip nat inside source list 1 pool nyistRouter(config)#exitRouter#debug ip natIP NAT debugging is onRouter#NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.2->12.12.12.1, d=200.200.200.2[1]NAT*: s=200.200.200.2, d=12.12.12.1->192.168.1.2[1]NAT: s=192.168.1.3->12.12.12.2, d=200.200.200.2[2]NAT*: s=200.200.200.2, d=12.12.12.2->192.168.1.3[2]NAT: s=192.168.1.3->12.12.12.2, d=200.200.200.2[2]NAT*: s=200.200.200.2, d=12.12.12.2->192.168.1.3[2]NAT: s=192.168.1.3->12.12.12.2, d=200.200.200.2[2]NAT*: s=200.200.200.2, d=12.12.12.2->192.168.1.3[2]NAT: s=192.168.1.3->12.12.12.2, d=200.200.200.2[2]NAT*: s=200.200.200.2, d=12.12.12.2->192.168.1.3[2]接下来配置复用动态地址转换:Router#no debug ip nat 关闭原来动态NAT调试;Router#clear ip nat transla * 清除原来地址映射表Router#conf tRouter(config)#no ip nat inside source list 1 pool nyist 移除原来的动态映射Router(config)#no ip nat pool nyist 12.12.12.1 12.12.12.20 netmask 255.255.255.0 移除原来的地址池Router(config)#ip nat inside source list 1 int s1/0 overload 建立端口复用地址转换Router(config)#exit%SYS-5-CONFIG_I: Configured from console by consoleRouter#debug ip natIP NAT debugging is onRouter#NAT: s=192.168.1.2->200.200.200.1, d=200.200.200.2[3]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.2[3]NAT: s=192.168.1.2->200.200.200.1, d=200.200.200.2[4]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.2[4]NAT: s=192.168.1.2->200.200.200.1, d=200.200.200.2[5]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.2[5]NAT: s=192.168.1.2->200.200.200.1, d=200.200.200.2[6]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.2[6]NAT: s=192.168.1.3->200.200.200.1, d=200.200.200.2[7]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.3[7]NAT: s=192.168.1.3->200.200.200.1, d=200.200.200.2[8]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.3[8]NAT: s=192.168.1.192.168.1.3->3->200.200.200.1, d=200.200.200.2[9] NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.3[9]NAT: s=192.168.1.3->200.200.200.1, d=200.200.200.2[10]NAT*: s=200.200.200.2, d=200.200.200.1->192.168.1.3[10]Router#sh ip nat tranNAT: expiring 200.200.200.1 (192.168.1.2) 1 22 (22)Pro Inside global Inside local Outside local Outside globalicmp 200.200.200.1:23 192.168.1.2:23 200.200.200.2:23 200.200.200.2:23icmp 200.200.200.1:24 192.168.1.2:24 200.200.200.2:24 200.200.200.2:24icmp 200.200.200.1:25 192.168.1.2:25 200.200.200.2:25 200.200.200.2:25icmp 200.200.200.1:5 192.168.1.3:5 200.200.200.2:5 200.200.200.2:5icmp 200.200.200.1:6 192.168.1.3:6 200.200.200.2:6 200.200.200.2:6icmp 200.200.200.1:7 192.168.1.3:7 200.200.200.2:7 200.200.200.2:7icmp 200.200.200.1:8 192.168.1.3:8 200.200.200.2:8 200.200.200.2:8Router#no debug ip natIP NAT debugging is offRouter#write 保存配置3、端口复用地址转换:Router>enRouter#conf tEnter configuration commands, one per line. End with CNTL/Z. Router(config)#int f0/0Router(config-if)#ip add 192.168.1.1 255.255.255.0Router(config-if)#ip nat insideRouter(config-if)#no shutRouter(config-if)#exitRouter(config)#int s1/0Router(config-if)#ip add 12.12.12.1 255.255.255.252Router(config-if)#clock rate 64000Router(config-if)#ip nat outsideRouter(config-if)#no shutRouter(config-if)#exitRouter(config)#access-list 1 permit 192.168.1.0 0.0.0.255Router(config)#ip nat inside source list 1 interface s1/0 overload Router(config)#exitRouter#debug ip natIP NAT debugging is onRouter#NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[3]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[3]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[4]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[4]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[5]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[5]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[6]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[6]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[7]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[7]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[8]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[8]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[9]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[9]NAT: s=192.168.1.3->12.12.12.1, d=12.12.12.2[10]NAT*: s=12.12.12.2, d=12.12.12.1->192.168.1.3[10]Router#no debug ip natIP NAT debugging is offRouter#sh ip nat transPro Inside global Inside local Outside local Outside globalicmp 12.12.12.1:10 192.168.1.3:10 12.12.12.2:10 12.12.12.2:10icmp 12.12.12.1:11 192.168.1.3:11 12.12.12.2:1112.12.12.2:11icmp 12.12.12.1:12 192.168.1.3:12 12.12.12.2:12 12.12.12.2:12icmp 12.12.12.1:13 192.168.1.3:13 12.12.12.2:13 12.12.12.2:13icmp 12.12.12.1:14 192.168.1.3:14 12.12.12.2:14 12.12.12.2:14icmp 12.12.12.1:15 192.168.1.3:15 12.12.12.2:15 12.12.12.2:15icmp 12.12.12.1:16 192.168.1.3:16 12.12.12.2:16 12.12.12.2:16icmp 12.12.12.1:9 192.168.1.3:9 12.12.12.2:9 12.12.12.2:9Router#sh ip nat transPro Inside global Inside local Outside local Outside globalicmp 12.12.12.1:17 192.168.1.3:17 12.12.12.2:17 12.12.12.2:17icmp 12.12.12.1:18 192.168.1.3:18 12.12.12.2:18 12.12.12.2:18icmp 12.12.12.1:19 192.168.1.3:19 12.12.12.2:19 12.12.12.2:19icmp 12.12.12.1:20 192.168.1.3:20 12.12.12.2:20 12.12.12.2:20Router#sh ip nat transPro Inside global Inside local Outside local Outside globalicmp 12.12.12.1:29 192.168.1.2:29 12.12.12.2:29 12.12.12.2:29icmp 12.12.12.1:30 192.168.1.2:30 12.12.12.2:30 12.12.12.2:30icmp 12.12.12.1:31 192.168.1.2:31 12.12.12.2:31 12.12.12.2:31icmp 12.12.12.1:32 192.168.1.2:32 12.12.12.2:32 12.12.12.2:32icmp 12.12.12.1:17 192.168.1.3:17 12.12.12.2:17 12.12.12.2:17icmp 12.12.12.1:18 192.168.1.3:18 12.12.12.2:18 12.12.12.2:18icmp 12.12.12.1:19 192.168.1.3:19 12.12.12.2:19 12.12.12.2:19icmp 12.12.12.1:20 192.168.1.3:20 12.12.12.2:20 12.12.12.2:20Router#。

蓝海卓越WEB认证(WEB PORTAL)原理及组网方式Portal认证方式具有:不需要安装认证客户端,减少客户端的维护工作量、;便于运营,可以在Portal页面上开展业务拓展、技术成熟等优点而被广泛应用于运营商、学校等网络。

目前在公共场合也有很多的WIFI热点.WIFI本身不加密,但是当用户访问网络的时候,会要求用户输入用户名和密码.认证成功后就可以上网了.WEB认证的特点显而易见,就是不需要特殊的客户端,有浏览器就可以了.所以,手机也可以方面的使用.下图是WEB认证的原理图(CHAP认证):本文所要描述的就是PortalServer的原理与算法.PortalServer 和BAS 之间的通讯遵循华为的PORTAL v1.0协议.以下是协议格式:以下是部分源代码和说明.typedef struct portal_header{u_int8_t ver; //版本,在本例中为1u_int8_t type; //报文类型u_int8_t auth_type; //认证类型,CHAP或者PHP,本文为CHAP协议u_int8_t rsv; //保留字段,恒为零u_int16_t sn; //序列号,用于关联报文用,在一定时间是不能重复的u_int16_t reqid; //应答IDu_int32_t userip; //用户的IPu_int16_t userport; //用户端口,恒为零u_int8_t errcode; //错误码,非常有用的字段u_int8_t attrnum; //属性个数}portal_header_t;定义了PORTAL协议的协议头.如果属性个数不为零,那么后面将跟attrnum个属性.以下是构造挑战报文的代码:sn=(u_int16_t)(1+(int)(9098.0*rand()/(RAND_MAX+1.0))); //随机码req_chap->ver=ver;req_chap->type=REQ_CHALLENGE;req_chap->auth_type=CHAP;req_chap->rsv=0x00;req_chap->sn=sn;req_chap->reqid=0x00;;req_chap->userip = in->s_addr; //客户的IPreq_chap->userport=0x0;req_chap->errcode=0x0;req_chap->attrnum=0x0;当收到了type为0x02的报文,并且errcode=0x00时,说明挑战成功.接下来就可以发送认证请求报文了,以下是构造请求报文的代码:(ra->header).ver = 0x01;(ra->header).type=REQ_AUTH;(ra->header).auth_type=CHAP;(ra->header).rsv=0x00;(ra->header).sn= //新的随机码(ra->header).reqid = req_chap->reqid;(ra->header).userip = req_chap->userip;(ra->header).userport=0x0;(ra->header).errcode=0x0;(ra->header).attrnum=0x2;这个请求报文带两个属性.关键的CHAP密码构造代码如下:MD5_Init(&ctx);MD5_Update(&ctx, &reqid, 1);MD5_Update(&ctx, passwd, strlen(passwd));MD5_Update(&ctx, challenge, 16);MD5_Final(d3, &ctx);如果收到CHAP应答报文,错误代码为零的话,就说明认证成功了.本程序的使用命令如下:cr ver protocol basip username password client_ipver 协议版本,本文只实现了V1protocol CHAP 或者PAP ,本文只实现了CHAP,PAP实现起来更简单.basip BAS的ip ,就是报文发送到的设备IPusername 从WEB过来的用户名password 从WEB PORTAL 过来的密码client_ip 客户的IP地址蓝海卓越Web Portal的组网方式通常如下:蓝海卓越Web Portal的基本认证过程为:(1)用户连接到网络后,终端通过DHCP由BAS做DHCP-Relay,向DHCP Server要IP地址(私网或公网);(也可能由BAS直接做DHCP Server)。

NAT模式下配置⽹络NAT⽅式:虚拟机可以上外⽹,可以访问宿主计算机所在⽹络的其他计算机(反之不⾏)。

1查看虚拟机的⽹络参数,所有的⽹段都是在192.168.1. 开头的

1)打开虚拟机,选择菜单“编辑”》“编辑虚拟⽹络”,注意此处“⼦⽹IP设置”,如下图:

2)点击"NAT设置",注意此处的⽹关设置,如下图:

3) 设置物理主机的虚拟⽹络参数,DNS服务器地址可以不⽤填写

2.使⽤命令⾏设置虚拟机的⽹络,讲IP设置程静态

2.1.vi /etc/sysconfig/network-scripts/ifcfg-eth0,如下修改

DEVICE=eth0(注意此处的⽹卡)

HWADDR=00:0C:29:D6:C0:1B

TYPE=Ethernet

UUID=68791baa-ce71-49c2-8d29-020cd2f97393

ONBOOT=yes(修改)

NM_CONTROLLED=yes

BOOTPROTO=static(修改)

(添加)

IPADDR=192.168.1.188

GATEWAY=192.168.1.2(此处的⽹卡为之前设置的,需跟前⾯第⼀步的⼀致) DNS1=192.168.1.2

3.重启⽹络

service network restart。

一步步教你配置NAT(服务器篇)一步步教你配置NAT(服务器篇)【网友提问】我是一名公司的网管,想问一下NAT技术一般都在什么时候用,在windows 2 003和路由器上如何配置NAT?希望IT168能够帮助我解答!谢谢!经常听身边的网管朋友谈论NAT技术,那么什么时候用到NAT技术呢?主要有两方面,第一是公网IP地址不够用,当企业只租用到了数量有限的公网IP时,不可能为内部每台计算机都分配一个公网IP,如何解决IP地址不够用的问题呢?这时就可以采用NAT技术,多个内部计算机在访问INTERNET时使用同一个公网IP 地址;第二是当公司希望对内部计算机进行有效的安全保护时可以采用NA T技术,内部网络中的所有计算机上网时受到路由器或服务器(防火墙)的保护,黑客与病毒的攻击被阻挡在网络出口设备上,大大提高了内部计算机的安全性。

接下来笔者将带领大家一步步在Windows 2003 Server服务器上配置并启用NAT功能。

具体网络环境:电信的ADSL,交换机一个,服务器一台,客户机若干,网线已经做好,所有机器上用的都是windows2000或是XP。

配置服务器NAT地址转换第一步:启动“路由和远程访问”,通过“开始->程序->管理工具->路由和远程访问”,默认状态下,将本地计算机列出为服务器。

如果要添加其他服务器,请在控制台目录树中,右键单击“服务器状态”,然后单击“添加服务器”。

第二步:右击要启用的服务器(这里是本地服务器),然后单击“配置并启用路由和远程访问”,启动配置向导。

第三步:出现欢迎页面后单击下一步。

出现选择服务器角色设置页面,选择“网络地址转换(NAT)”,接着单击下一步。

第四步:在Internet连接页面中选择“使用Internet连接”,在下面的Internet列表中选项“外网连接”,我们将让客户机通过这条连接访问Internet,界面如下图。

单击下一步继续。

小提示:这一点非常重要,一定不能把内网与外网的接口选择错误,否则配置的NA T就无法生效,因此我们在上面将本地连接的名称进行了修改,这里就显得一目了然了。

NAT防火墙配置要点NAT(网络地址转换)防火墙是一种用于保护网络安全的关键设备。

它通过将内部网络的私有IP地址转换为公共IP地址,实现多个内部主机共享一个公共IP地址的功能。

在配置NAT防火墙时,我们需要遵循一些关键要点,以确保网络安全和正常的网络连接。

本文将介绍NAT防火墙配置的要点。

一、网络拓扑设计在开始配置NAT防火墙之前,我们首先要做的是设计网络拓扑。

网络拓扑包括内部网络以及连接到NAT防火墙的外部网络。

合理的网络拓扑设计有助于提高网络性能,并减少潜在的风险。

我们需要考虑内部网络的规模、外部网络的连接方式以及网络中各个设备的位置等因素,以便有效地配置NAT防火墙。

二、NAT类型选择在配置NAT防火墙时,需要选择适合网络需求的NAT类型。

常见的NAT类型包括静态NAT和动态NAT。

静态NAT将内部私有IP地址一一映射到公共IP地址,适用于需要对特定主机进行映射的情况。

动态NAT则会动态地将多个内部私有IP地址映射到较少的公共IP地址,适用于内部主机数量较多的场景。

根据实际需求,选择适合的NAT类型能够更好地满足网络连接和安全要求。

三、安全策略配置配置NAT防火墙时,安全策略是非常重要的一部分。

安全策略用于控制内部网络和外部网络之间的通信,以确保网络的安全性。

我们需要根据网络需求,制定合理的安全策略,包括允许的内部主机访问外部网络的规则、禁止的流量以及需要进行特殊处理的流量等。

同时,还需要考虑到安全策略的优先级和流量的审计需求,以确保网络连接的安全和可靠性。

四、端口转发配置端口转发是NAT防火墙中的一个重要功能,它允许外部网络访问内部网络的特定服务。

在配置端口转发时,需要指定外部请求的端口以及内部服务器的IP地址和端口。

我们需要确保转发的端口和IP地址是正确配置的,以实现外部网络与内部服务器之间的通信。

同时,需要注意端口转发的安全性,加强对外部访问的控制,避免潜在的风险。

五、日志记录和监控最后,在配置NAT防火墙之后,我们需要进行日志记录和监控配置。

网络路由技术中的NAT配置教程随着互联网的普及和发展,网络路由技术变得越来越重要。

其中,网络地址转换(NAT)技术在实际应用中扮演着重要的角色。

本文将介绍NAT的概念和作用,并给出一个简单易懂的NAT配置教程。

一、NAT的概念和作用NAT是网络路由器上常用的一种技术,其作用是将一个网络的IP地址转换为另一个网络的IP地址。

它在互联网连接中起到了重要的作用,帮助实现了多台计算机共享一个公网IP地址的功能。

其基本原理是,在内部网络中,私有IP地址(如)用于内部通信,而在经过NAT设备时,将私有IP地址映射为公网IP地址,从而实现内部计算机与外部互联网的通信。

二、NAT配置教程接下来,我们将分步骤介绍如何配置一个基本的NAT网络。

首先,确保您已经连接到路由器的配置页面(通常通过浏览器输入等地址访问)。

以下是具体的步骤:1. 登录路由器配置页面。

输入管理员用户名和密码,以获得对路由器的管理权限。

2. 进入“网络设置”或“WAN设置”选项卡。

在这里,您可以找到关于NAT配置的相关选项。

一般而言,您可以看到一个名为“NAT”或“网络地址转换”的设置选项。

3. 启用NAT功能。

找到相应的选项,一般有启用/禁用的开关,将其切换到“启用”状态。

4. 配置NAT规则。

在启用NAT功能后,您可以添加NAT规则,以定义内部网络中计算机和服务的对外访问规则。

最常见的规则是端口映射(Port Forwarding)和地址转换(Address Translation)。

a. 端口映射:如果您希望内部私有IP的计算机可以提供对外部的服务(如Web服务器),您需要添加端口映射规则。

在配置页面中,输入内部私有IP和对应的端口号,然后指定公网IP和同样的端口号。

这样,当外部用户访问公网IP和端口时,请求将被路由器转发到内部私有IP对应的机器上。

b. 地址转换:如果您希望所有内部计算机共享一个公网IP地址,并实现对外访问互联网,您需要配置地址转换规则。

网络路由技术中的NAT配置教程随着互联网的普及和发展,网络路由技术变得越来越重要。

其中,NAT(网络地址转换)作为一种重要的网络路由技术,广泛应用于各种规模的网络中。

本文将介绍NAT的基本原理,并提供一个简单易懂的NAT配置教程。

一、NAT的基本原理NAT是一种将内部网络的私有IP地址转换为公有IP地址的技术。

在互联网中,公有IP地址是有限的资源,而大部分内部网络都使用私有IP地址,因此需要通过NAT来实现与外部网络的通信。

NAT的基本原理是通过在路由器或防火墙上进行IP地址转换,将内部网络的私有IP地址映射到公有IP地址。

当内部网络的主机发送请求到外部网络时,路由器会自动将源IP地址替换为公有IP地址,并将该转换信息记录在转发表中。

当外部网络返回响应时,路由器会根据转发表将目标IP地址替换为内部网络的私有IP地址,然后将响应数据发送给相应的主机。

二、NAT的配置步骤1. 确定网络拓扑在进行NAT配置之前,首先需要确定网络拓扑结构。

一般情况下,NAT配置是在路由器或防火墙上进行的,因此需要了解网络中各个设备的连接方式和IP地址分配情况。

2. 配置外部接口在路由器或防火墙上选择一个与外部网络相连的接口作为外部接口。

设置该接口的IP地址和子网掩码,并启用该接口。

3. 配置内部接口选择一个与内部网络相连的接口作为内部接口。

同样设置该接口的IP地址和子网掩码,并启用该接口。

4. 开启NAT功能在路由器或防火墙上开启NAT功能,并选择适当的转换方式。

常见的NAT转换方式有静态NAT、动态NAT和PAT(端口地址转换)。

静态NAT是将私有IP地址与公有IP地址一对一映射,适用于需要固定映射关系的场景。

动态NAT是根据转发表中的映射关系动态分配公有IP地址,适用于较大规模的内部网络。

PAT则是通过将不同的内部端口与公有IP地址映射,实现多个内部主机共享一个公有IP地址。

5. 配置转发规则根据内部网络的需要,配置转发规则将内部主机的请求转发到外部网络。

蓝海卓越BRAS 设备NA T 配置

环境需求:

内网中的拨号用户172.18.0.0/16和固定IP用户192.168.2.0/24都需要通过BRAS设备上外网。

拓扑图如下:

分析:

目前存在固定IP的192.168.2.0/24和PPPOE拨号的172.16.0.0/16.这二个网段需要访问外部网络。

就需要对其进行NA T转换。

将私网地址转换成公网地址才可以访问Internet资源。

这里的NAT转换就有2种方案

方案一:直接在蓝海BRAS设备上设置NA T规则

方案二:BRAS与防火墙设备之间完全通过路由方式来实现访问。

BRAS设备上只需要做一条到达防火墙的默认路由即可,不做NAT

所有的NA T规则和访问控制完全交由防火墙设备来完成,方便统一管理

方案一实施

根据拓扑此时10.0.0.2就属于192.168.2.0/24和172.16.0.0/16的外网地址。

直接在BRAS 设备上直接做NA T规则

具体步骤:

1.进入BRAS配置管理界面。

进入“防火墙”菜单,打开NAT设置。

点击添加NAT设置。

2.状态为启用,源地址就是你内部需要访问外网的网段。

在这里是192.168.2.0/24与172.18.0.0/16 外部网络接口选择你内网的报文从哪个外部网络接口(E3)出去最后点击添加。

3.此时还需要一条到底BRAS的外部网络的默认路由条目。

进入“网络配置”点击静态路由。

点击添加,目的地址可以是主机也可以是网络。

此时选择网络。

目的地址就是你内网需要和外网通信的网段。

网关地址就是下一跳地址。

所谓的出口地址。

方案二实施

BRAS设备上只需要做一条到达防火墙的默认路由即可,不做NAT

所有的NAT规则和访问控制完全交由防火墙设备来完成,方便统一管理

具体步骤:

1.进入BRAS设备管理界面,配置默认路由。

目的地址的路由类型可以是内部的一个网络或者一个主机。

一台主机就是单台PC与外网通信,网络就是整个内部网段与外部通信。

在这里我们选择网络。

目的地址就是内部需要和外部通信的网段,默认为0.0.0.0。

网关地址选择你的下一跳地址,就是把报文送到哪个接口。

在这里选择的是10.0.0.1.就是防火墙的网关地址。

如下图。

2.防火墙上的配置

①172.18.0.0/16 192.168.2.0/24 这2个网段的NAT转换规则

②到达网络172.18.0.0/16 192.168.2.0/24 的下一跳地址为10.0.0.2。