访问控制技术研究简介共30页文档

- 格式:ppt

- 大小:485.00 KB

- 文档页数:30

访问控制技术研究及应用访问控制技术是计算机安全领域的一个重要研究方向,其主要目标是确保只有授权的用户或实体能够访问系统资源。

访问控制技术在各种应用中被广泛应用,如操作系统、数据库管理系统、网络安全等领域。

本文将介绍访问控制技术的基本原理、主要分类、研究进展和应用情况。

一、访问控制技术的基本原理1.身份识别和认证:确定用户或实体的身份,常用的身份验证方式有密码、指纹、虹膜等生物特征识别技术。

2.权限授权:根据用户或实体的身份和权限进行授权,确定其能够访问的资源,常用的权限授权策略有访问控制列表(ACL)、角色基于访问控制(RBAC)等。

3.安全策略:定义系统的安全策略,包括资源的保护级别、访问控制策略、访问审计等。

二、访问控制技术的主要分类根据实现方式和策略的不同,访问控制技术可以分为以下几类:1.逻辑访问控制:基于用户或实体的身份和权限来控制对系统资源的访问,常用的技术有身份认证、访问控制列表等。

2.物理访问控制:通过物理手段来限制对资源的访问,如门禁系统、安全门等。

3.操作系统级访问控制:主要包括基于角色的访问控制、强制访问控制(MAC)等技术,用于保护操作系统资源。

4.数据库访问控制:用于限制对数据库中数据的访问权限,常用的技术有基于角色的访问控制、行级访问控制等。

5.网络访问控制:主要包括防火墙、入侵检测系统等技术,用于保护网络资源免受未经授权的访问。

三、访问控制技术的研究进展1.基于属性访问控制(ABAC):ABAC是一种新兴的访问控制模型,它通过基于属性的访问策略来控制对资源的访问,相比传统的基于身份和权限的访问控制更加灵活和精细。

2.基于机器学习的访问控制:利用机器学习技术来进行访问控制决策,通过分析大量的历史数据和行为模式来识别异常访问行为,提高对未知攻击的检测和预防能力。

3.云计算访问控制:由于云计算环境中的资源共享性和虚拟化特性,访问控制变得更加复杂和关键。

因此,研究人员提出了基于角色的云访问控制、多租户访问控制等技术,以应对云环境下的安全挑战。

深信服零信任访问控制系统aTrust 用户手册产品版本 2.1.17文档版本05发布日期2022-05-17深信服科技股份有限公司版权声明版权所有© 深信服科技股份有限公司2022。

保留一切权利(包括但不限于修订、最终解释权)。

除非深信服科技股份有限公司(以下简称“深信服公司”)另行声明或授权,否则本文件及本文件的相关内容所包含或涉及的文字、图像、图片、照片、音频、视频、图表、色彩、版面设计等的所有知识产权(包括但不限于版权、商标权、专利权、商业秘密等)及相关权利,均归深信服公司或其关联公司所有。

未经深信服公司书面许可,任何人不得擅自对本文件及其内容进行使用(包括但不限于复制、转载、摘编、修改、或以其他方式展示、传播等)。

特别提示您购买的产品、服务或特性等应受深信服科技股份有限公司商业合同和条款的约束,本文档中描述的全部或部分产品、服务或特性可能不在您的购买或使用范围之内。

除非合同另有约定,深信服科技股份有限公司对本文档内容不做任何明示或默示的声明或保证。

由于产品版本升级或其他原因,本文档内容会不定期进行更新,如有变更,恕不另行通知。

除非另有约定,本文档仅作为使用指导,本文档中的所有陈述、信息和建议不构成任何明示或暗示的担保,深信服科技股份有限公司不对本文档中的遗漏、变更及错误所导致的损失和损害承担任何责任。

联系我们售前咨询热线:400-806-6868售后服务热线:400-630-6430 (中国大陆)您也可以访问深信服科技官方网站:获得最新技术和产品信息7*24小时智能客服,排障咨询好帮手:https:///plugin.php?id=common_plug:online&ref=文档深信服零信任访问控制系统aTrust用户手册前言修订记录修订记录累积了每次文档更新的说明。

最新版本的文档包含以前所有文档版本的更新内容。

符号说明在本文中可能出现下列标志,它们所代表的含义如下。

访问控制起源于20世纪60年代,是一种重要的信息安全技术。

所谓访问控制,就是通过某种途径显式地准许或限制访问能力及范围,从而限制对关键资源的访问,防止非法用户侵入或者合法用户的不慎操作造成破坏。

访问控制一般包括主体、客体和安全访问规则3个元素。

主体是指发出访问操作、存取要求的主动方,通常指用户或某个进程;客体是一种信息实体,指系统中的信息和资源,可以是文件、数据、页面、程序等;访问规则规定了哪些主体能够访问相应的客体,访问权限有多大。

1访问控制一般原理在访问控制中,访问可以对一个系统或在一个系统内部进行。

在访问控制框架内主要涉及请求访问、通知访问结果以及提交访问信息。

访问控制的一般模型见图1。

该模型包含了主体、客体、访问控制实施模块和访问控制决策模块。

实施模块执行访问控制机制,根据主体提出的访问请求和决策规则对访问请求进行分析处理,在授权范围内,允许主体对客体进行有限的访问;决策模块表示一组访问控制规则和策略,它控制着主体的访问许可,限制其在什么条件下可以访问哪些客体。

2传统访问控制早期的访问控制安全模型有自主访问控制(Discretionary Access Control,DAC )模型和强制访问控制(M andatory Access Control,M AC )模型,这两种模型在20世纪80年代以前占据着主导地位。

DAC 模型是根据自主访问策略建立的一种模型,允许合法用户以用户或用户组的身份访问策略规定的客体,同时阻止非授权用户访问客体。

DAC 模型的主要特点是授权灵活,系统中的主体可以将其拥有的权限自主地授予其他用户;缺点是权限很容易因传递而出现失控,进而导致信息泄漏。

M AC 模型是一种多级访问控制策略模型,它的主要特点是系统对访问主体和受控对象实行强制访问控制,系统事先给访问主体和受控对象分配不同的安全级别属性,在实施访问控制时,系统先对访问主体和受控对象的安全级别属性进行比较,再决定访问主体能否访问该受控对象。

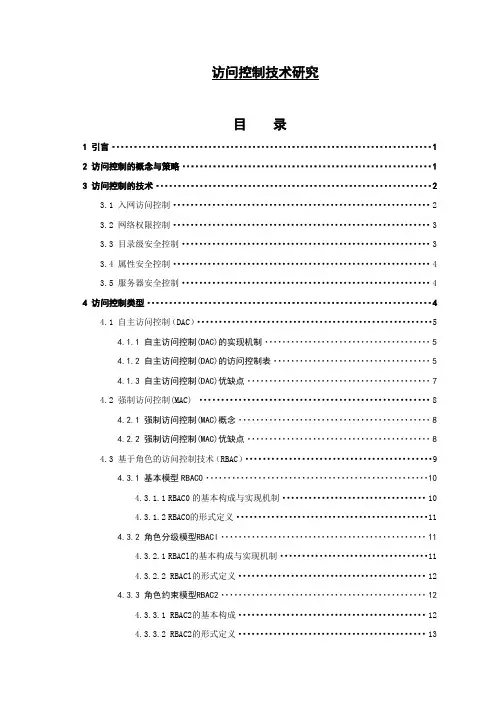

访问控制技术研究目录1 引言 (1)2 访问控制的概念与策略 (1)3 访问控制的技术 (2)3.1 入网访问控制 (2)3.2 网络权限控制 (3)3.3 目录级安全控制 (3)3.4 属性安全控制 (4)3.5 服务器安全控制 (4)4 访问控制类型 (4)4.1 自主访问控制(DAC) (5)4.1.1 自主访问控制(DAC)的实现机制 (5)4.1.2 自主访问控制(DAC)的访问控制表 (5)4.1.3 自主访问控制(DAC)优缺点 (7)4.2 强制访问控制(MAC) (8)4.2.1 强制访问控制(MAC)概念 (8)4.2.2 强制访问控制(MAC)优缺点 (8)4.3 基于角色的访问控制技术(RBAC) (9)4.3.1 基本模型RBAC0 (10)4.3.1.1 RBAC0的基本构成与实现机制 (10)4.3.1.2 RBACO的形式定义 (11)4.3.2 角色分级模型RBACl (11)4.3.2.1 RBACl的基本构成与实现机制 (11)4.3.2.2 RBACl的形式定义 (12)4.3.3 角色约束模型RBAC2 (12)4.3.3.1 RBAC2的基本构成 (12)4.3.3.2 RBAC2的形式定义 (13)4.3.3.3 RBAC2的实现机制 (13)4.3.4 基于角色的访问控制技术(RBAC)优缺点 (14)5 典型案例——一个基于角色的访问控制系统 (15)5.1 系统的开发背景与开发目标 (15)5.2 系统业务功能简介 (16)5.3 系统分析 (16)5.3.1 组织结构 (16)5.3.2 用户和角色 (17)5.3.3 角色等级和权限的定义 (17)5.3.4 角色约束 (18)5.4 系统设计 (18)6 结束语 (19)参考文献 (19)英文摘要 (20)致谢 (20)附录 (21)访问控制技术研究摘要:访问控制是信息安全的重要组成部分,也是当前注重信息安全的人们关注的重点。

基于NFC技术的JAVA Card访问安全管理研究与设计许旭;王如龙【摘要】针对移动支付系统中SIM卡访问安全问题,文章对其进行系统研究.首先分析在GP规范下实现手机客户端及支付系统访问规定规范.其次,以SWP方案为例建立SWP方案访问控制整体设计模型.最后,设计访问控制规则体系构架模型并实现访问规则文件指令写入.最终实现在GP规范下SIM卡SE针对手机客户端的访问控制.【期刊名称】《电脑与信息技术》【年(卷),期】2015(023)004【总页数】6页(P10-15)【关键词】Single Wire Protocol;SE访问控制;支付安全【作者】许旭;王如龙【作者单位】湖南大学信息科学与工程学院,湖南长沙410082;湖南大学信息科学与工程学院,湖南长沙410082【正文语种】中文【中图分类】TP309Java Card技术是智能SIM卡的一种。

Java Card技术是使用智能SIM卡非常有限的内存来运行Java小应用程序的技术。

它的出现为智能SIM卡制造商提供了安全的和可操作的执行平台,它可以管理单个智能卡上的多个应用程序,提供安装、存储、更新等操作能力。

并且非常重要的是Java Card技术与现有的智能SIM卡标准兼容。

GP(GlobalPlatform)[1]规范定义了一个标准,使Java Card上几个应用提供方的每一方都可以拥有一个独立的安全域(SecurityDomain),安全地管理自己SIM卡上的应用。

该安全模型允许各个应用提供商的应用服务程序诸如金融、交通被部署在不同的安全域环境下。

当最终用户拿到这些SIM卡时,他们可以在如手机等个人设备上使用这些SIM卡上的应用服务程序。

应用服务提供商则可以利用个人设备的能力,丰富他们各自产品的客户体验。

毫无疑问,运行在智能SIM卡上的应用(比如银行应用)安全要求是非常高的,未经授权的API不能访问。

然而在国内,以安卓为例,针对手机的“ROOT”,“越狱”等操作随处可见,移动设备的操作系统不能有效防止未经授权或滥用API 可能对安全元素(Secure Element以下简称SE)中应用、SE中个人数据以及SE 本身造成的损害,SE可以是手机、可以是SIM卡、可以一切作为安全组件的构件。