chappap认证原理及配置详细讲解

- 格式:docx

- 大小:10.56 KB

- 文档页数:5

密码认证协议解析【密码认证协议解析(一):基础篇】引言在日常生活中,无论是登录社交媒体账号、网上银行,还是进行在线购物,我们都需要用到密码认证协议。

密码认证协议是确保网络通信安全的重要机制,它帮助我们在互联网上验证身份,保护个人信息和资金安全。

本文将介绍密码认证协议的基本概念、当前主流的密码认证协议及其具体应用场景,同时分析这些协议的优缺点及注意事项。

一、密码认证协议的基本概念密码认证协议是一种使用密码进行身份验证的协议。

简单来说,就是用户通过输入用户名和密码,向服务器证明自己的身份。

如果凭据正确,服务器会发送认证确认;如果凭据错误,服务器会发送认证否定。

二、当前主流的密码认证协议1.PAP(Password Authentication Protocol)PAP是一种最不安全的身份认证协议,通常只在客户端不支持其他身份认证协议时才被用来连接到PPP(Point-to-Point Protocol,点对点协议)服务器。

用户的名称和密码通过线路发送到服务器,并在那里与一个用户帐户名和密码数据库进行比较。

由于密码是明文传输的,这种技术容易受到窃听的攻击。

因此,多数情况下不建议使用PAP。

2.CHAP(Challenge Handshake Authentication Protocol)CHAP是一种基于挑战-响应机制的认证协议,主要用于PPP连接的身份认证。

在建立连接时,服务器向客户端发送一个随机数作为挑战,客户端使用密码和挑战计算出响应值并返回给服务器,服务器验证响应值的正确性以确定用户身份。

CHAP使用唯一且不可预知的挑战数据来防止回放攻击,因此比PAP更安全。

3.MS-CHAP(Microsoft Challenge Handshake Authentication Protocol)MS-CHAP是CHAP的微软版本,也是基于挑战-响应机制的认证协议。

与CHAP相比,MS-CHAP 提供了更强的加密功能,包括使用MD4哈希算法对密码进行哈希处理,以及支持使用用户自定义的加密密钥。

华为PPP认证配置PPP协议点到点协议(Point to Point Protocol,PPP)是为在同等之间传输这样的简单链路设计的协议。

[1] 这种链路提供全双⼯操作,并按照顺序传递数据包。

设计⽬的主要是⽤来通过拨号或专线⽅式建⽴点对点连接发送数据,使其成为各种主机、⽹桥和之间简单连接的⼀种共通的解决⽅案。

PPP具有以下功能:(1)PPP具有动态分配地址的能⼒,允许在连接时刻协商IP地址;(2)PPP⽀持多种,⽐如、、等;(3)PPP具有错误检测能⼒,但不具备纠错能⼒,所以ppp是不可靠传输协议;(4)⽆重传的机制,⽹络开销⼩,速度快。

(5)PPP具有功能。

(6) PPP可以⽤于多种类型的物理介质上,包括串⼝线、电话线、移动电话和光纤(例如SDH),PPP也⽤于Internet接⼊。

华为路由器PPP配置命令:[huawei]interface s1/0/0进⼊串⾏接⼝[huawei-Serial1/0/0]link-protocol ppp设置接⼝模式为PPP,华为设备默认为PPP模式[huawei-Serial1/0/0]ip address 10.10.10.1 32配置IP地址[huawei-Serial1/0/0]ip address unnumbered interface loopback 1PPP模式接⼝也可以配置地址借⽤华为路由器PPP(pap)认证配置命令:让证端配置:[Huawei]aaa进⼊认证端的AAA配置[Huawei-aaa]local-user guest password cipher 123456增加被认证端的⽤户名及密码[Huawei-aaa]local-user guest service-type ppp配置此⽤户的服务类型为PPP[huawei-Serial1/0/0]ppp authentication-mode pap配置认证端的PPP认证模式为pap[huawei-Serial1/0/0]ip address 10.10.10.1 30配置认证端接⼝的IP地址被认证端配置:[huawei-Serial1/0/0]ppp pap local-user guest password cipher 123456配置被认证端的PPP认证⽤户名及密码[huawei-Serial1/0/0]ip address 10.11.11.1 30配置被认证端接⼝的IP地址查看serial端⼝的状态:[huawei-Serial1/0/0]display interface serial 1/0/0Serial1/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2021-03-17 17:40:33 UTC-08:00Description:HUAWEI, AR Series, Serial1/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500, Hold timer is 10(sec)Internet protocol processing : disabledLink layer protocol is PPPLCP opened两端配置正确之后,LCP为显⽰为Opened注:PPP的认证所需要的⽤户名及密码保存在认证端的AAA认证⾥⾯,被认证端所配置的⽤户名及密码必须与认证端的AAA⼀致配置PPP之后,需要将端⼝shutdown,再重新开启⼀下才可⽣效华为路由器PPP(chap)认证配置命令:认证端配置:1. 先配置认证端的AAA⽤户名及密码2. 然后配置AAA⽤户的服务类型为PPP[Huawei]interface Serial 1/0/0进⼊认证端的串⼝[Huawei-Serial1/0/0]ppp authentication-mode chap配置认证端的接⼝认证模式为chap被认证端配置:[Huawei-Serial1/0/0]ppp chap user guest配置被认证端接⼝chap认证⽅式的⽤户名[Huawei-Serial1/0/0]ppp chap password cipher 123456配置被认证端接⼝chap认证⽅式的密码查看配置:[Huawei-Serial1/0/0]display interface Serial 1/0/0注:被认证端的chap认证⽅式的⽤户名及密码需要分开配置,pap认证⽅式的⽤户名及密码可以⽤⼀条命令配置华为路由器PPP动态地址获取配置命令:被认证端配置:[Huawei-Serial1/0/0]ip address ppp-negotiate在被认证端端⼝下配置 IP地址⾃动协商认证端配置:[Huawei-Serial1/0/0]remote address 10.10.11.1在认证端接⼝下配置对端的IP地址查看配置:[Huawei-Serial1/0/0]display interface Serial 1/0/0Serial1/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2021-03-17 18:25:37 UTC-08:00Description:HUAWEI, AR Series, Serial1/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500, Hold timer is 10(sec)Internet Address is 10.10.10.1/30Link layer protocol is PPPLCP opened, IPCP opened两端的链路协商完成后 LCP 显⽰opened,然后再协商IPCP ,IPCP成功协商显⽰ openedPPP动态地址获取——地址池pool配置:被认证端配置:[Huawei-Serial1/0/0]ip address ppp-negotiate在被认证端端⼝下配置 IP地址⾃动协商认证端配置:[Huawei-ip-pool-guest]认证端创建⼀个地址池ip pool guestgateway-list 10.10.10.1network 10.10.10.0 mask 255.255.255.0excluded-ip-address 10.10.10.10 10.10.10.254dns-list 114.114.114.114并配置⽤于给对端提供地址的⽹关、dns等[Huawei-Serial1/0/0]remote address pool guest在认证端的串⼝下启⽤地址池guest被认证端查看配置:[Huawei]display ip interface briefInterface IP Address/Mask Physical ProtocolGigabitEthernet0/0/0 unassigned down downGigabitEthernet0/0/1 192.168.10.1/24 up upGigabitEthernet0/0/2 192.168.20.1/24 up up NULL0 unassigned up up(s) Serial1/0/0 10.10.10.9/32 up up Serial1/0/1 unassigned down down 已经获取到了⼀个 10.10.10.9/32地址。

福建工程学院国脉信息学院实验指导书实验一抓PPP(PAP/CHAP)包及协议分析基础一、实验目的1、掌握抓包软件Wireshark的应用2、掌握交换机路由器仿真环境中抓包工具的应用3、掌握抓PPP包并能进行分析4、理解PAP、CHAP协议原理二、实验环境Internet协议分析仿真实验平台(Dynamips、SecureCRT等)三、实验任务1、Wireshark在Windows中的安装与应用2、Dynamips的安装与应用2、路由器串口间的PPP包并进行分析3、通过抓获的数据包分析PAP、CHAP协议的原理四、实验步骤1、W ireshark在Windows中的安装与应用打开wireshark-win32-1..4.9中文版,进行安装。

点击“next”,进行下一步。

点击“I Agree”,进行下一步。

点击“next”,进行下一步。

点击“Install”,进行安装。

点击“next”,进行下一步。

完成安装,运行程序。

3、Dynamips的安装与应用点击dynamic安装包,进入安装界面。

点击next,进入下一步。

同意安装协议,点击I Agree 进入下一步。

使用默认安装名Dynagen,点击instal选项进行安装。

安装已完成,点击Finish完成安装。

安装完成后可以在桌面上看到以下程序。

4.添加硬件1)打开“控制面板”,双击:添加硬件点击next,进入下一步。

点击next,进入下一步。

选择“添加新的硬件设备”,点击“下一步”。

选择手动安装,点击“下一步”。

选择“网络适配器”进行安装,点击“下一步”点击“完成”,添加硬件成功。

打开本地连接2,先“停用”,再“启用”以记事本方式打开1).将路由器的运行目录定位:按上图的标记1,2在D:\创建文件夹sikeVlab;在文件夹sikeVlab中创建两个文件夹temp,IOS;在文件夹temp中创建文件夹PPP;2).把放进文件夹PPP中。

打开Network device list,将“3”部分替代为下面内容。

1. 前言PAP和CHAP协议是目前的在PPP(MODEM或ADSL拨号)中普遍使用的认证协议,CHAP 在RFC1994中定义,是一种挑战响应式协议,双方共享的口令信息不用在通信中传输;PAP 在RFC1334中定义,是一种简单的明文用户名/口令认证方式。

2. PAPPAP全称为:Password Authentication Protocol(口令认证协议),是PPP中的基本认证协议。

PAP就是普通的口令认证,要求将密钥信息在通信信道中明文传输,因此容易被sniffer监听而泄漏。

PAP协商选项格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Type | Length | Authentication-Protocol |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+对于PAP,参数为:Type = 3,Length = 4,Authentication-Protocol = 0xc023(PAP)PAP数据包格式:0 1 2 30 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1 2 3 4 5 6 7 8 9 0 1+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Code | Identifier | Length |+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+-+| Data ...+-+-+-+-+Code:1字节,表示PAP包的类型1 认证请求2 认证确认3 认证失败Identifier:ID号,1字节,辅助匹配请求和回应Length:2字节,表示整个PAP数据的长度,包括Code, Identifier, Length和Data字段。

遵义师范学院计算机与信息科学学院实验报告(2012—2013学年第1学期)课程名称:网络安全技术班级:计科一班学号:10410901042姓名:陈志军任课教师:蒲晓川实验名称PAP/CHAP网络身份认证实验指导教师蒲老师实验类型实验学时 2 实验时间10月16日一、实验目的与要求1.了解和学习PAP/CHAP网络身份认证协议的基本原理、方法及应用。

2.了解和学习基于PPPoE的网络通信及应用。

3.学习和掌握基于PAP/CHAP的PPPOE身份认证的方法。

二、实验原理1.基于账户/密码的网络身份认证协议在Internet的点对点通信中,PPP协议提供了一整套来解决链路的建立、维护、拆除上层协议协商和身份认证的问题。

其中,在身份认证方面ppp采用了密码认证协议PAP和挑战握手认证协议CHAP 对连接用户进行身份认证验证,以防非法用户的PPP连接。

2.PPPOE协议PPPOE协议的工作流程包含发现和会话两个阶段。

当一个主机想开始一个PPPOE的会话,它必须首先进行发现阶段,发现阶段是无状态的,目的是获得PPPOE终结端的以太网MAC地址,并建立一个唯一的PPPOE SESSION_ID。

在发现阶段,基于网络的拓扑,主机可以发现多个接入的集中器,然后允许用户选择其中一个。

当发现阶段成功完成,主机和选择接入集中器都有了他们在以太网上建立PPP连接信息,就进入了标准的PPP会话阶段,一旦PPP会话建立,主机和接入集中器都必须为PPP 虚接口分配资源。

三.实验环境1.硬件:CPU:Intel Core i5 7502.66Hz;主板:Intel P55;内存:2G DDR3 13332.系统:Linux操作系统:Red Hat Enterprise Linux(RHEL)5 with KERNWL 2.6 18-53.el53.Window操作系统:Windows XP Professional SP34.应用软件:Vmware 6.x ppp-2,4 4-2,el5,i386.rpm Rp-pppoe-3.5-32.1.rhel5.i386.rpm四、实验内容1.实验网络环境的配置。

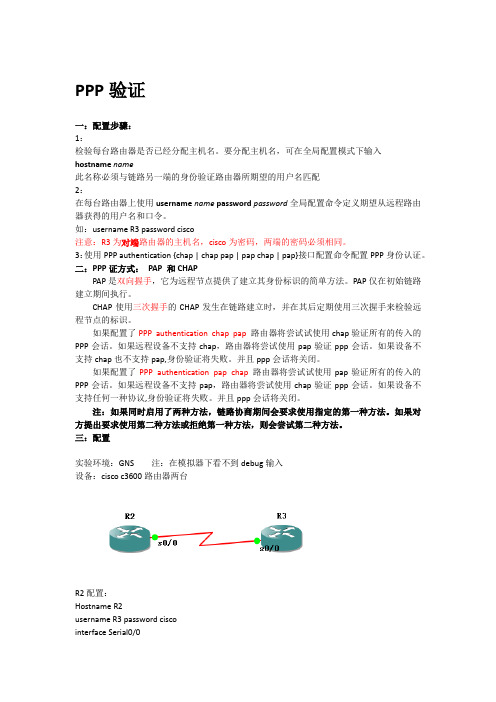

PPP验证一:配置步骤:1:检验每台路由器是否已经分配主机名。

要分配主机名,可在全局配置模式下输入hostname name此名称必须与链路另一端的身份验证路由器所期望的用户名匹配2:在每台路由器上使用username name password password全局配置命令定义期望从远程路由器获得的用户名和口令。

如:username R3 password cisco注意:R3为对端路由器的主机名,cisco为密码,两端的密码必须相同。

3:使用PPP authentication {chap | chap pap | pap chap | pap}接口配置命令配置PPP身份认证。

二:PPP证方式:PAP 和CHAPPAP是双向握手,它为远程节点提供了建立其身份标识的简单方法。

PAP仅在初始链路建立期间执行。

CHAP使用三次握手的CHAP发生在链路建立时,并在其后定期使用三次握手来检验远程节点的标识。

如果配置了PPP authentication chap pap路由器将尝试试使用chap验证所有的传入的PPP会话。

如果远程设备不支持chap,路由器将尝试使用pap验证ppp会话。

如果设备不支持chap也不支持pap,身份验证将失败。

并且ppp会话将关闭。

如果配置了PPP authentication pap chap路由器将尝试试使用pap验证所有的传入的PPP会话。

如果远程设备不支持pap,路由器将尝试使用chap验证ppp会话。

如果设备不支持任何一种协议,身份验证将失败。

并且ppp会话将关闭。

注:如果同时启用了两种方法,链路协商期间会要求使用指定的第一种方法。

如果对方提出要求使用第二种方法或拒绝第一种方法,则会尝试第二种方法。

三:配置实验环境:GNS 注:在模拟器下看不到debug输入设备:cisco c3600路由器两台R2配置:Hostname R2username R3 password ciscointerface Serial0/0ip address 10.1.1.1 255.255.255.0encapsulation pppserial restart-delay 0clock rate 64000 //需要在其中一个配置时钟ppp authentication chapR3配置:Hostname R3username R2 password ciscointerface Serial0/0ip address 10.1.1.2 255.255.255.0encapsulation pppserial restart-delay 0no fair-queueppp authentication chap四:检验身份验证通过debug ppp authentication查看认证协商过程,下面是协议配置错误时的输出(此时还没有配置两个路由器的主机名,也没有添加认证用户名和密码。

实验十二 PPP协议的CHAP验证一、实验目的1、了解PPP协议的基本概念和原理2、掌握PPP配置方法二、原理概述PPP(Point-to-Point Protocol,点到点协议)是用于在点到点线路上(拨号或专线)传输数据的数据链路层协议,具备用户验证能力,支持多种网络协议和地址自动分配,是目前广域网上应用最广泛的协议之一。

PPP解决了链路建立、维护、拆除、上层协议协商、认证等问题。

协议包括:一个将IP数据报封装到串行链路的方法;链路控制协议LCP;一套网络控制协议NCP;CHAP质询握手验证协议。

PPP身份验证协议:PAP或CHAP,一般说来CHAP是首选的验证协议。

PAP (密码验证协议)通过使用两次握手机制,为建立远程节点的验证提供了一个简单的方法。

特点:身份验证时密码以明文传送; 而且由于验证重试的频率和次数由远程发起者控制,因此不能防止回放攻击和重复的尝试攻击。

CHAP质询握手验证协议使用三次握手机制来启动一条链路和周期性的验证远程节点。

(回应数值是由单向哈希函数基于密码和挑战消息计算得出)远程路由器(Santa Cruz)主机名:santacruz 密码:boardwalk主机名:santacruz密码:boardwalk中心节点路由器(HQ)质询(Challenge)回应接受或拒绝三、实验内容1、配置两台路由器之间的PPP 连接。

2、 配置PPP 用户。

3、测试。

四、 实验环境主机两台,Cisco 路由器两台(R1,R2),各类线缆若干。

实验拓扑:五、实验步骤:1、连接:按上图所示用串行接口线缆连接路由器R1和R2。

2、配置路由器R1,R2R1router#conf trouter(config)#hostname r1r1(config)#username r2 password 2007r1(config)#int s0/0/0r1(config-if)#encapsulation pppr1(config-if)#clock rate 56000r1(config-if)#ppp authentication chapr1(config-if)#ip add 192.168.1.1 255.255.255.0r1(config-if)#no shS0 192.168.1.1 S1 192.168.1.2R2router#Conf trouter (config)#Hostname r2r2(config)#Username r1 passoword 2007r2(config)#int s0/0/1r2(config-if)#encapsulation pppr2(config-if)#no shutr2(config-if)#ppp authentication chapr2(config-if)#ip add 192.168.1.2 255.255.255.0 r2(config-if)#Exitr2#ping 192.168.1.13、显示CHAP验证过程:R1#ping 192.168.1.2R2#conf tR2(config)#int s0/0/1R2(config-if)#shR2(config-if)#no shR2(config-if)#^zR2#debug ppp authentication*Dec 11 08:46:15.191: Se0/0/1 PPP: Using default call direction*Dec 11 08:46:15.191: Se0/0/1 PPP: Treating connection as a dedicated line*Dec 11 08:46:15.191: Se0/0/1 PPP: Session handle[95000003] Session id[3]*Dec 11 08:46:15.191: Se0/0/1 PPP: Authorization required*Dec 11 08:46:15.199: Se0/0/1 CHAP: O CHALLENGE id 3 len 23 from "r2"*Dec 11 08:46:15.203: Se0/0/1 CHAP: I CHALLENGE id 3 len 23 from "r1"*Dec 11 08:46:15.203: Se0/0/1 CHAP: Using hostname from unknown source*Dec 11 08:46:15.203: Se0/0/1 CHAP: Using password from AAA*Dec 11 08:46:15.203: Se0/0/1 CHAP: O RESPONSE id 3 len 23 from "r2"*Dec 11 08:46:15.211: Se0/0/1 CHAP: I RESPONSE id 3 len 23 from "r1"*Dec 11 08:46:15.211: Se0/0/1 PPP: Sent CHAP LOGIN Request*Dec 11 08:46:15.211: Se0/0/1 PPP: Received LOGIN Response PASS*Dec 11 08:46:15.211: Se0/0/1 PPP: Sent LCP AUTHOR Request*Dec 11 08:46:15.211: Se0/0/1 PPP: Sent IPCP AUTHOR Request*Dec 11 08:46:15.211: Se0/0/1 LCP: Received AAA AUTHOR Response PASS*Dec 11 08:46:15.215: Se0/0/1 IPCP: Received AAA AUTHOR Response PASS*Dec 11 08:46:15.215: Se0/0/1 CHAP: O SUCCESS id 3 len 4*Dec 11 08:46:15.215: Se0/0/1 CHAP: I SUCCESS id 3 len 4*Dec 11 08:46:15.215: Se0/0/1 PPP: Sent CDPCP AUTHOR Request*Dec 11 08:46:15.215: Se0/0/1 CDPCP: Received AAA AUTHOR Response PASS*Dec 11 08:46:15.219: Se0/0/1 PPP: Sent IPCP AUTHOR Request*Dec 11 08:46:16.215: %LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/ 1, changed state to up五、实验报告要求1、描述PPP配置过程2、记录CHAP验证过程【思考题】1、说明CHAP验证的原理。

福建工程学院国脉信息学院实验指导书实验一抓PPP(PAP/CHAP)包及协议分析基础一、实验目的1、掌握抓包软件Wireshark的应用2、掌握交换机路由器仿真环境中抓包工具的应用3、掌握抓PPP包并能进行分析4、理解PAP、CHAP协议原理二、实验环境Internet协议分析仿真实验平台(Dynamips、SecureCRT等)三、实验任务1、Wireshark在Windows中的安装与应用2、Dynamips的安装与应用2、路由器串口间的PPP包并进行分析3、通过抓获的数据包分析PAP、CHAP协议的原理四、实验步骤1、Wireshark在Windows中的安装与应用打开wireshark-win32-1..4.9中文版,进行安装。

点击“next”,进行下一步。

点击“I Agree”,进行下一步。

点击“next”,进行下一步。

点击“Install”,进行安装。

点击“next”,进行下一步。

完成安装,运行程序。

3、Dynamips的安装与应用点击dynamic安装包,进入安装界面。

点击next,进入下一步。

同意安装协议,点击I Agree 进入下一步。

使用默认安装名Dynagen,点击instal选项进行安装。

安装已完成,点击Finish完成安装。

安装完成后可以在桌面上看到以下程序。

4.添加硬件1)打开“控制面板”,双击:添加硬件点击next,进入下一步。

点击next,进入下一步。

选择“添加新的硬件设备”,点击“下一步”。

选择手动安装,点击“下一步”。

选择“网络适配器”进行安装,点击“下一步”点击“完成”,添加硬件成功。

打开本地连接2,先“停用”,再“启用”以记事本方式打开1).将路由器的运行目录定位:按上图的标记1,2在D:\创建文件夹sikeVlab;在文件夹sikeVlab中创建两个文件夹temp,IOS;在文件夹temp中创建文件夹PPP;2).把放进文件夹PPP中。

打开Network device list,将“3”部分替代为下面内容。

路由器配置——PAP与CHAP认证⼀、实验⽬的:掌握PAP与CHAP认证配置⼆、拓扑图:三、具体步骤配置:(1)R1路由器配置:Router>enable --进⼊特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R1 --修改路由器名为R1R1(config)#interface l0 --进⼊回环端⼝R1(config-if)#ip address 192.168.1.254 255.255.255.0 --配置ip地址R1(config-if)#no shutdown --激活端⼝R1(config-if)#exit --返回上⼀级R1(config)#interface s0/0/0 --进⼊端⼝R1(config-if)#ip address 192.168.12.1 255.255.255.0 --为端⼝配置ip地址R1(config-if)#clock rate 64000 --设置时钟同步速率R1(config-if)#no shutdown --激活端⼝%LINK-5-CHANGED: Interface Serial0/0/0, changed state to downR1(config-if)#exit --返回上⼀级R1(config)#route rip --开启rip服务R1(config-router)#version 2 --版本2R1(config-router)#no auto-summary --关闭路由⾃动汇总R1(config-router)#network 192.168.1.0 --添加直连⽹段到ripR1(config-router)#network 192.168.12.0R1(config-router)#exit --返回上⼀级R1(config)#username abc1 password 456 --在中⼼路由器R1上为远程路由器R2设置⽤户名和密码R1(config)#interface s0/0/0 --进⼊端⼝R1(config-if)#encapsulation ppp --封装端⼝为pppR1(config-if)#ppp authentication pap --在R1上,配置PAP 验证R1(config-if)#ppp pap sent-username abc password 123 --在中⼼路由器R1上为远程路由器R2设置⽤户名和密码R1(config-if)#end --返回特权模式%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to upR1#%SYS-5-CONFIG_I: Configured from console by console%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up(2)R2路由器配置:Router>enable --进⼊特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R2 --修改路由器名为R2R2(config)#interface l0 --进⼊回环端⼝R2(config-if)#ip address 192.168.2.254 255.255.255.0 --配置ip地址R2(config-if)#no shutdown --激活端⼝R2(config-if)#exit --返回上⼀级R2(config)#interface s0/0/0 --进⼊端⼝R2(config-if)#ip address 192.168.12.2 255.255.255.0 --为端⼝配置ip地址R2(config-if)#no shutdown --激活端⼝R2(config-if)#interface s0/0/1 --进⼊端⼝R2(config-if)#ip address 192.168.24.2 255.255.255.0 --为端⼝配置ip地址R2(config-if)#clock rate 64000 --设置时钟同步速率R2(config-if)#no shutdown --激活端⼝%LINK-5-CHANGED: Interface Serial0/0/1, changed state to downR2(config-if)#exit --返回上⼀级R2(config)#route rip --开启rip协议R2(config-router)#version 2 --版本2R2(config-router)#no auto-summary --关闭路由⾃动汇总R2(config-router)#network 192.168.2.0 --添加直连⽹段到ripR2(config-router)#network 192.168.12.0R2(config-router)#network 192.168.24.0R2(config-router)#exit --返回上⼀级R2(config)#username abc password 123 --在R2上为R1设置⽤户名和密码R2(config)#username R3 password cisco --在R2上为R3设置⽤户名和密码(注意两端密码要相同)R2(config)#interface s0/0/0 --进⼊端⼝R2(config-if)#encapsulation ppp --封装端⼝为PPP协议R2(config-if)#ppp authentication pap --配置PAP验证R2(config-if)#ppp pap sent-username abc1 password 456 --在R2上为R1设置⽤户名和密码R2(config-if)#interface s0/0/1 --进⼊端⼝R2(config-if)#encapsulation ppp --封装端⼝为ppp协议R2(config-if)#ppp authentication chap --配置chap验证R2(config-if)#end --返回特权模式R2#%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up%LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%SYS-5-CONFIG_I: Configured from console by console%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R2#%LINK-5-CHANGED: Interface Serial0/0/1, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/1, changed state to up(3)R3路由器配置:Router>enable --进特权模式Router#configure terminal --进⼊全局配置模式Enter configuration commands, one per line. End with CNTL/Z.Router(config)#hostname R3 --修改路由器名为R3R3(config)#interface l0 --进⼊回环端⼝R3(config-if)#ip address 192.168.3.254 255.255.255.0 --为端⼝配置ip地址R3(config-if)#no shutdown --激活端⼝R3(config-if)#exit --返回上⼀级R3(config)#interface S0/0/0 --进⼊端⼝R3(config-if)#ip address 192.168.24.1 255.255.255.0 --为端⼝配置ip地址R3(config-if)#no shutdown --激活端⼝R3(config-if)#exit --返回上⼀级R3(config)#route rip --开启rip协议R3(config-router)#version 2 --版本2R3(config-router)#no auto-summary --关闭路由⾃动汇总R3(config-router)#network 192.168.3.0 --添加直连⽹段到ripR3(config-router)#network 192.168.24.0R3(config-router)#exit --返回上⼀级R3(config)#username R2 password cisco --在R3上为R2设置⽤户名和密码R3(config)#interface s0/0/0 --进⼊端⼝R3(config-if)#encapsulation ppp --封装端⼝为ppp协议R3(config-if)#ppp authentication chap --配置chap验证R3(config-if)#end --返回特权模式%LINK-5-CHANGED: Interface Loopback0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Loopback0, changed state to up %LINK-5-CHANGED: Interface Serial0/0/0, changed state to up%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0/0/0, changed state to up R3#%SYS-5-CONFIG_I: Configured from console by console四、验证测试:1、测试是否开启ppp认证(1)R1:(2)R2:(3)R3:2、查看R1的S0/0/0端⼝信息如图,红⾊标记处表⽰是PPP认证3、测试全⽹是否互通:(1)R1与R2(2)R2与R3(3)R3与R1结果:全⽹互通成功。

p a p c h a p认证详细讲解最近都一直在研究ppp协议和两种认证方式,才发现网上提供的好多的都有错误,而且连书本上同样错,讲的都不详细,今天我就将自已的成果分享出来,供大家学习,如果有什么不懂的地方请留言,我会以最快的速度回复,闲话少说,开始吧。

PPP中的认证方式有pap和chap两种,这两种认证既可以单独使用也可以结合使用。

并且既可以进行单向认证也可以进行双向认证。

pap是两次握手,认证首先由被认证方发起认证请求,将自己的用户名和密码以明文的方式发送给主认证方。

然后,主认证方接受请求,并在自己的本地用户数据库里查找是否有对应的条目,如果有就接受请求。

如果没有,就拒绝请求。

这种认证方式是不安全的,很容易引起密码的泄露,但是,相对于CHAP认证方式来说,节省了宝贵的链路带宽。

比如说现在的Internet 拨号认证接入方式就是PAP认证。

chap是三次握手,认证首先由主认证方发起认证请求,向被认证方发送“挑战”字符串(一些经过摘要算法加工过的随机序列)。

然后,被认证方接到主认证方的认证请求后,将用户名和密码(这个密码是根据“挑战”字符串进行MD5加密的密码)发回给主认证方。

最后,主认证方接收到回应“挑战”字符串后,在自己的本地用户数据库中查找是否有对应的条目,并将用户名对应的密码根据“挑战”字符串进行MD5加密,然后将加密的结果和被认证方发来的加密结果进行比较。

如果两者相同,则认为认证通过,如果不同则认为认证失败

先来讲下pap 认证

1、单向认证

R1只做如下配置(验证服务端)

在配置模式下设定用户名和密码(用户名和密码随意)

R1(config)#username a password 123

在端口模式下进行协议的封装和认证方式的指定

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication pap

R2只做如下配置(验证客户端)

在端口模式下进行协议的封装和发送验证信息(对方设置的用户名和密码)R2(config-if)#encapsulation ppp

R2(config-if)#ppp pap sent-username a password 123

这样就可以完成pap的单向认证

2、双向认证

(其实做完上面的步骤仔细一想,如果两边既是服务端又是客户端口,这样就是双向认证了,不必看下面的也知道该怎么配双向认证了)

R1只做如下配置(既是验证服务端又是客户端)

在配置模式下设定用户名和密码(用户名和密码随意)

R1(config)#username a password 123

在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication pap

R1(config-if)#ppp pap sent-username b password 456

R2只做如下配置(既是验证服务端又是客户端)

在配置模式下设定用户名和密码(用户名和密码随意)

R2(config)#username b password 456

在端口模式下进行协议的封装、认证方式的指定和发送验证信息(对方设置的用户名和密码)

R2(config-if)#encapsulation ppp

R2(config-if)#ppp authentication pap

R2(config-if)#ppp pap sent-username a password 123

这样即可完成pap的双向认证

再来说说chap认证

1、单向认证

R1只做如下配置(验证服务端)

在配置模式下设定用户名和密码(用户名和密码随意)

R1(config)#username a password 123

在端口模式下进行协议的封装和认证方式的指定

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication chap

R2只做如下配置(验证客户端)

在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串)

R2(config-if)#ppp chap hostname a

R2(config-if)#ppp chap password 123

这样就可以完成chap的单向认证

2、双向认证

(这里和pap有所有同,请注意)

R1只做如下配置(既是验证服务端又是客户端)

在配置模式下设定用户名和密码(用户名可随意且可以不同但密码一定相同,因为最终核对的是同一个密码加密后散列函数,如果密码都不同,认证肯定失败)

R1(config)#username a password 123

在端口模式下进行协议的封装和认证方式的指定

R1(config-if)#encapsulation ppp

R1(config-if)#ppp authentication chap

R1(config-if)#ppp chap hostname b //这里只需指定用户名就可以,因为密码双方都知道

R2只做如下配置(既是验证服务端又是客户端)

在配置模式下设定用户名和密码(同上)

R2(config)#username b password 123

在端口模式下进行协议的封装和认证时的用户名和密码指定(记住这里不发送用户名和密码,而是发送一个经过加密密码的一个字符串,也可以解释为什么这里没有sent-username命令)

R2(config-if)#ppp authentication chap

R2(config-if)#ppp chap hostname a //同上这样即可完成chap的双向认证

----------------完----------------------。