美团软件体系结构分析

- 格式:pptx

- 大小:2.87 MB

- 文档页数:55

美团外卖管理信息系统分析指导老师:李蕴、孙小晴组长:周琳惠组员:孙迎秋、武少溥、尚雪容、史振蕾分工:规划和整理:第一部分:周琳惠第二部分:孙迎秋、武少溥第三部分:尚雪容、史振蕾第四部分:周琳惠完成时间:2017-一、系统简介1.名称:美团外卖管理信息系统2.开发者:周琳惠、孙迎秋、武少溥、尚雪容、史振蕾3.背景:随着互联网技术的快速发展,网络早已成为现代人群日常生活中不可或缺的部分,网上订餐由于其独有的便捷性和直观性,能够轻而易举的被现代人群认同和接受。

从一方面来看,互联网上诞生出这种便捷的订餐形式,是电子商务应用的全新体现;从另一各方面来看,网上订餐还起到了帮助推进电子商务的普及和应用进程的作用,网上订餐的形式,同时也在帮助加速电子商务应用的步伐。

美团外卖是目前学生、白领、宅男宅女进行网络订餐的首选系统平台,然而“送餐慢”、“送错餐”等现象却屡屡发生,极大地耽误了顾客与配送员的时间,降低了效率,损坏了口碑,只有对当前的外卖管理系统进行整合改进优化,才能最大限度的满足多样化的顾客需求,促进美团外卖自身的发展。

4.目标:建立健全现有的美团外卖管理信息系统:对订单进行区域分类,改善订单追踪困难的问题;及时更新商家接单、配送员到达商家及顾客收到餐的信息,便于处理催单等的信息;根据订餐的高低峰时期,合理分配外卖人员,提高效率;改善客户终端网络系统,简洁方便联系客户;根据顾客往日订餐状况,智能推测顾客的消费偏好,满足更多顾客多样化的需求。

5.可行性分析:(1)组织可行性:我们组有五个人,通过合理的分工协作:制定合理的项目实施进度计划,设计合理组织机构,选择经验丰富的管理人员及技术人员,建立良好的协作关系等,保证该系统能顺利执行。

(2)经济可行性:如今是信息化时代,信息化管理可以使外卖管理更加系统化,全面化、快速化,这样可以为美团外卖带来高效的工作效益和经济效益,开发出本系统可以精简人员,提高效率,便捷管理,快速实现各项功能。

美团网商业模式分析Q:请根据第一次作业所选取的企业,分析其商业模式,列出顾客细分,渠道。

客户关系合理,价值定位,收入来源,关键资源,关键商业活动,主要伙伴关系和成本结构等运营管理问题?[引言]众所周知,要问现在互联网什么模式最火?当属由美国groupon公司开启的“全民团购时代”,团购消费风靡一时,而美团更是中国首屈一指的团购网站,作为中国专业团购网的鼻祖,美团始终盘踞在团购的巅峰俯瞰群雄亦竞逐“千团大战”,美团以其独特的商业模式实现“商家、消费者、美团”三赢的互利互惠局面,各种商业模式要素均在各种程度上决定着美团的安息兴衰成败,特别是客户关系管理,面对“以社会、消费者为中心”的现代营销模式,美团一直都聚焦着“客户关系”。

“商业模式越简单越好。

美团网虽然每天只为用户提供一款团购产品,但是我们却力求提供最超值的消费体验。

”对比像淘宝这样提供很多产品的电子商务模式,王兴表示自己更倾向于提供“简单的客户服务”。

[以下为美团网商业模式的具体分析]1.美团的顾客细分(Customer Segmentation)任何一个企业不能单凭自己的人力、财力和物力来满足整个市场的所有需求,这不仅缘于企业自身条件的限制,而且从经济效应方面来看也是不足取的。

因为,企业应该分辨出它能有效为之服务的最具有吸引力的细分市场,集中企业资源,制定科学的竞争策略,以取得和增强竞争优势。

顾客天生就存在差异,大量营销策略在忠诚的世界里根本就不适用,因为并不是每一个顾客都适于成为某品牌的品牌忠诚者。

如果企业要最大化地实现可持续发展和长期利润,就要明智地只关注正确的顾客群体,因为企业要获得每一位顾客,先前都要付出一定的投入,这种投入只有在你能赢得顾客的忠诚后才能得到补偿。

因此,要通过价值营销以获得品牌忠诚重要的一步就是对客户进行细分,找寻到哪些顾客是能为企业带来赢利的,哪些顾客不能,并锁定那些高价值顾客。

只有这样企业才能保证他在培育顾客忠诚的过程中所投入的资源得到回报,企业的长期利润和持续发展才能得到保证。

2.完善电子商务发展环境(1)加快商业诚信体系建设。

首先充分利用政府公共信息平台、司法平台、金融平台等行政性信息,对诚信企业与个人进行展示,以政府公信力为个体诚信提供支持,降低电子商务参与主体的诚信成本。

二是定期交换电子交易平台的诚信与违约信息,作为单个主体的诚信评价补充,方便交易主体查询,为建设诚信提供技术支持。

三是通过收集全国各地民事诉讼判例、违约仲裁、失信等多方面个案信息,以个人身份证、企业法人代码等为唯一性建立电商诚信平台,提高电商主体的违约成本,维护电商的诚信形象,提高电商的外部竞争力。

(2)切实维护知识产权。

强化知识产权维护能力,通过强化知识产权维权机构,开展经常性维权。

设立知识产权维权基金,通过公开招投标,维权赔偿分成等多种形式向社会购买维权服务,最大限度地增强维权能力。

实行侵权公示制度,为电子商务发展提供公共服务。

受理知识产权权利拥有者的投诉,经查实确为侵权的,在通过司法等渠道追过的同时,将侵权主体的名称、法人代表、注册地、经营范围等信息在公共网络平台上予以公开,增加侵权主体的违法成本,提高电商的识别能力。

(3)强化政府公共活动的支持。

以政府公众服务网站为依托,为电子商务提供形象宣传、信息展示等方面的支持,将电子商务宣传纳入城市形象宣传范畴,结合各种活动、展会加以推广,为电子商务活动开展提供便利。

通过政府网站、公共服务网站等电子平台、地方网络社区等媒介,宣传电商形象,吸引消费人群,降低电商为吸引消费群体而支付的流量购买成本。

3.构建平等竞争的发展环境电子商务与传统商务都是企业商务活动的组成部分,要鼓励产业做大做强,提升竞争力,不是就特定产业给予特殊的支持与照顾,而是平等各产业、各个主体的竞争环境,让优秀的企业,具有比较优势的产业脱颖而出,形成具有核心竞争力的产业群体。

构筑扶持产业梯度退出制度,使产业发展具有自生能力,完善要素配置市场,构建平等产业竞争环境;完善公共服务的提供方式,提高资源利用效率,促进法律法规的完善,营造守法经营环境。

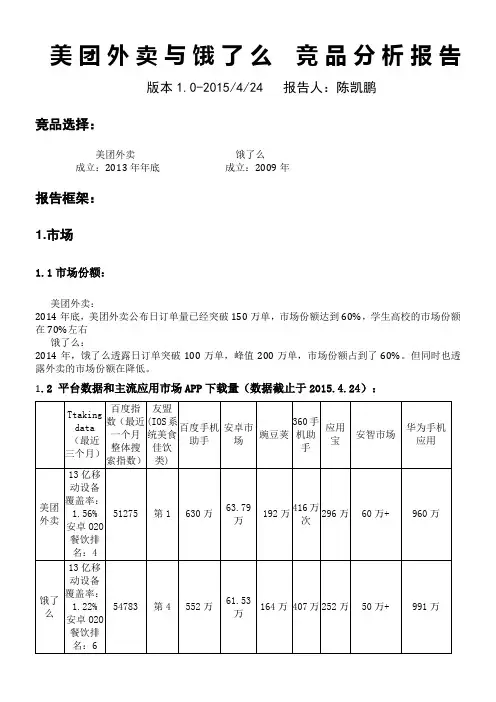

美团外卖与饿了么竞品分析报告版本1.0-2015/4/24 报告人:陈凯鹏竞品选择:美团外卖饿了么成立:2013年年底成立:2009年报告框架:1.市场1.1市场份额:美团外卖:2014年底,美团外卖公布日订单量已经突破150万单,市场份额达到60%,学生高校的市场份额在70%左右饿了么:2014年,饿了么透露日订单突破100万单,峰值200万单,市场份额占到了60%。

但同时也透露外卖的市场份额在降低。

1.2 平台数据和主流应用市场APP下载量(数据截止于2015.4.24):从上面明显可以看出:从Ttaking data 和友盟的数据可以分析出美团用户的覆盖较广美团在这几个主流应用市场的下载量全面超越了饿了么(华为应用市场除外),说明: 从产品的角度来讲美团APP 的用户体验要更好从线下来看,美团外卖的扩张效率要比饿了么更高,应该得益于美团团购在线下的扩张经验2.战略层2.1.1目标人群美团:目标人群方向:公司白领、学生一族、宅男宅女、商务/团购(依托美团) 饿了么:目标人群方向:公司白领、学生一族、宅男宅女、高端商务/团购(依托大众点评) 2.1.2需求市场需求:生活节奏的加快、人们的变懒 学业压力工作压力的增大、都会进一步挤压人们的用餐时间,外卖也就顺理成章成为一个产业,或者说是餐饮行业的重要一环,学生一族、公司白领、宅男宅女和一些企业都是需要外卖的,所以用户数量非常巨大,而且有连续重复购买率高的特性,因此外卖市场是个块大的蛋糕。

需求分析:白领和学生是外卖的主要用户,CBD 商业区和高校是外卖订单比较集中的两个区域,学生是价格敏感群体,对补贴比较感兴趣,有相当一部分生本来不点外卖的,但是因为有补贴就用了,如果补贴减少,这部分用户流失就会很严重,或者那个补贴更多就用哪个。

比起学生,白领的忠诚度要高一些,他们不会因为有补贴就突然使用外卖app 点餐,但是如果真的有点外卖的需要,即使没有补贴,他们依然会继续使用外卖app 。

美团外卖产品体验及竞品分析概览体验产品:美团外卖iOS版软件版本:3.6.1设备型号:iphone6操作系统:iOS8.3体验时间:2015年8月10日需求分析省时:节约时间成本,特别是等待就餐的时间省钱:价格优惠,折扣多省力:遇到下雨、下雪等极端天气,可以足不出户享受美味省心:向用户提供丰富的就餐选择,商家、物流、配送服务质量有保证市场概况2014年Q1-2015年Q1中国互联网餐饮外卖市场订单规模注:以上数据来源于易观智库总结:2014年中国互联网餐饮外卖市场订单规模达到3.7亿订单,中国互联网外卖市场出现爆发式的增长,O2O未来市场潜力巨大。

受春节、季节等多方面的影响,2015年第一季度订单量环比下降了7.5,但同比上升了340.8%,增长依然强劲。

中国互联网餐饮外卖市场用户群体较为单一,市场订单规模易受用户因素出现较大波动,应积极拓宽用户消费群体范围。

2014Q1-Q4中国互联网餐饮外卖市场订单份额注:以上数据来源于易观智库总结:饿了么、美团外卖、淘点点、百度外卖四家平台瓜分外卖市场规模的近八成。

饿了么、美团外卖两者瓜分外卖近六成市场,持续领跑,优势明显。

饿了么份额破三成,占据明显优势,但与美团旗下的美团外卖差距不大,两者竞争激烈。

2014年中国互联网餐饮外卖细分市场订单份额注:以上数据来源于易观智库总结:在白领和校园市场中,饿了么和美团外卖双巨头优势明显,占据了半数以上份额。

家庭市场可挖掘空间巨大。

在家庭市场中,饿了么、美团外卖、淘点点和百度外卖份额差距并不大,四家总计也只占据了不到七成的市场。

2014年11月~2015年1月中国主流互联网餐饮外卖App活跃用户数注:以上数据来源于易观智库总结:App活跃度方面,饿了么和美团外卖继续强势,App活跃人数大幅领先其他平台。

饿了么在App活跃度方面总体继续保持领先,饿了么以较小的优势领先于美团外卖。

移动端已成为餐饮外卖的主要渠道,其重要性日渐凸显。

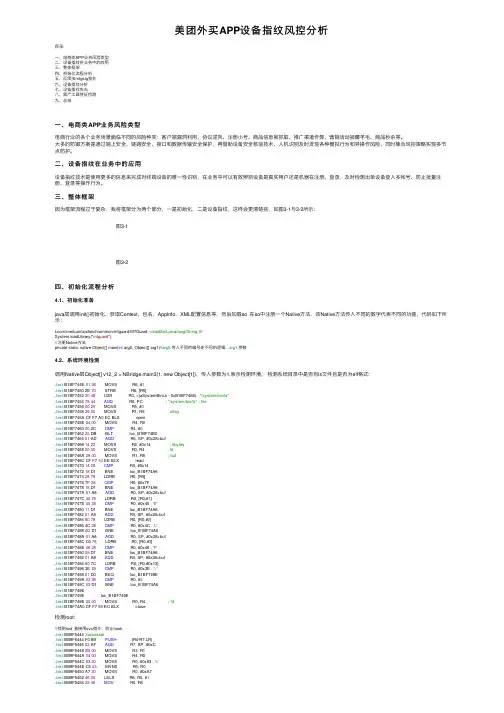

美团外买APP设备指纹风控分析⽬录:⼀、电商类APP业务风险类型⼆、设备指纹在业务中的应⽤三、整体框架四、初始化流程分析五、反爬⾍mtgsig签名六、设备指纹分析七、设备指纹攻击⼋、⿊产⼯具特征检测九、总结⼀、电商类APP业务风险类型电商⾏业的各个业务场景⾯临不同的风险种类:客户端漏洞利⽤、协议逆向、注册⼩号、商品信息被抓取、推⼴渠道作弊、营销活动被薅⽺⽑、商品秒杀等。

⼤多的防御⽅案是通过端上安全、链路安全、接⼝和数据传输安全保护,再借助设备安全核验技术、⼈机识别及时发现各种模拟⾏为和异操作风险、同时集合风控策略实现多节点防护。

⼆、设备指纹在业务中的应⽤设备指纹技术是使⽤更多的信息来完成对终端设备的唯⼀性识别,在业务中可以有效辨别设备是真实⽤户还是机器在注册、登录,及时检测出单设备登⼊多帐号、防⽌批量注册、登录等操作⾏为。

三、整体框架因为框架流程过于复杂,我将框架分为两个部分,⼀是初始化,⼆是设备指纹,这样会更清楚些,如图3-1与3-2所⽰: 图3-1 图3-2四、初始化流程分析4.1、初始化准备java层调⽤init()初始化,获取Context,包名,AppInfo,XML配置信息等,然后加载so 在so中注册⼀个Native⽅法,该Native⽅法传⼊不同的数字代表不同的功能,代码如下所⽰:Lcom/meituan/android/common/mtguard/MTGuard;->loadSo(Ljava/lang/String;)VSystem.loadLibrary("mtguard");//注册Native⽅法private static native Object[] main(int arg0, Object[] arg1)//arg0:传⼊不同的编号⾛不同的逻辑,arg1:参数4.2、系统环境检测调⽤Native层Object[] v12_2 = NBridge.main3(1, new Object[1]),传⼊参数为1,表⽰检测环境,检测系统⽬录中是否有ls⽂件且是否为elf格式:.text:B1BF744E 0126 MOVS R6, #1.text:B1BF7450 2E 70 STRB R6, [R5].text:B1BF7452 2048 LDR R0, =(aSystemBinLs - 0xB1BF7458) ; "/system/bin/ls".text:B1BF7454 7844ADD R0, PC ; "/system/bin/ls" ; file.text:B1BF7456 0025 MOVS R5, #0.text:B1BF7458 2900 MOVS R1, R5 ; oflag.text:B1BF745A CF F7 A0 EC BLX open.text:B1BF745E 0400 MOVS R4, R0.text:B1BF7460 00 2C CMP R4, #0.text:B1BF7462 25 DB BLT loc_B1BF74B0.text:B1BF7464 01 AD ADD R5, SP, #0x28+buf.text:B1BF7466 1422 MOVS R2, #0x14 ; nbytes.text:B1BF7468 2000 MOVS R0, R4 ; fd.text:B1BF746A 2900 MOVS R1, R5 ; buf.text:B1BF746C CF F7 10 EE BLX read.text:B1BF7470 1428CMP R0, #0x14.text:B1BF7472 18 D1 BNE loc_B1BF74A6.text:B1BF7474 2878 LDRB R0, [R5].text:B1BF7476 7F 28CMP R0, #0x7F.text:B1BF7478 15 D1 BNE loc_B1BF74A6.text:B1BF747A 01 A8 ADD R0, SP, #0x28+buf.text:B1BF747C 4078 LDRB R0, [R0,#1].text:B1BF747E 4528CMP R0, #0x45 ; 'E'.text:B1BF7480 11 D1 BNE loc_B1BF74A6.text:B1BF7482 01 A8 ADD R0, SP, #0x28+buf.text:B1BF7484 8078 LDRB R0, [R0,#2].text:B1BF7486 4C 28CMP R0, #0x4C ; 'L'.text:B1BF7488 0D D1 BNE loc_B1BF74A6.text:B1BF748A 01 A8 ADD R0, SP, #0x28+buf.text:B1BF748C C0 78 LDRB R0, [R0,#3].text:B1BF748E 4628CMP R0, #0x46 ; 'F'.text:B1BF7490 09 D1 BNE loc_B1BF74A6.text:B1BF7492 01 A8 ADD R0, SP, #0x28+buf.text:B1BF7494 80 7C LDRB R0, [R0,#0x12].text:B1BF7496 3E 28CMP R0, #0x3E ; '>'.text:B1BF7498 01 D0 BEQ loc_B1BF749E.text:B1BF749A 0328CMP R0, #3.text:B1BF749C 03 D1 BNE loc_B1BF74A6.text:B1BF749E.text:B1BF749E loc_B1BF749E.text:B1BF749E 2000 MOVS R0, R4 ; fd.text:B1BF74A0 CF F7 88 EC BLX close检测root://检测root 直接⽤svc指令,防⽌hook.text:BB9F5444 ;faccessat.text:BB9F5444 F0 B5 PUSH {R4-R7,LR}.text:BB9F5446 03 AF ADD R7, SP, #0xC.text:BB9F5448 0B00 MOVS R3, R1.text:BB9F544A 0400 MOVS R4, R0.text:BB9F544C 6320 MOVS R0, #0x63 ; 'c'.text:BB9F5456 2146MOV R1, R4.text:BB9F5458 1A 46MOV R2, R3.text:BB9F545A 3746MOV R7, R6.text:BB9F545C 00 DF SVC 0.text:BB9F545E 0346MOV R3, R0.text:BB9F5460 1800 MOVS R0, R3.text:BB9F5462 F0 BD POP {R4-R7,PC}//检测⽂件特征/system/bin/su/system/bin/360s/system/xbin/krdem/system/xbin/ku.sud/system/xbin/ksud/system/bin/.usr/.ku/system/xbin/ku.sud.tmp/system/bin/ddexe_real/system/bin/.krsh/system/bin/.suv/system/bin/debuggerd-ku.bak/system/xbin/kugote/system/xbin/kugote/system/usr/ikm/ikmsu/system/etc/kds/system/xbin/start_kusud.sh/system/bin/ddexe-tcs.bak//检测结果1|2|3|32 //字符串的编号检测XPOSED、代理、ROM是否为⾃⼰编译的//检测de.robv.android.xposed.XposedBridge//检测代理http.proxyHosthttps.proxyHostgetProperty检测关键⽅法是否被hook//检测⽅法是否被hook传⼊⽅法⾸地址进⾏对⽐ 0x780x5F 0xF8DF//如果检测到第⼀个⽅法被hook,结果如下1|如果检测到第2个⽅法被hook,结果如下1|2|如果检测到第3个⽅法被hook,结果如下1|2|3|其它检测,代码如下:boolean v2 = MTGuard.isEmu();boolean v3 = MTGuard.isRoot();boolean v4 = MTGuard.hasMalware();boolean v5 = MTGuard.isDarkSystem();boolean v6 = MTGuard.isVirtualLocation();boolean v7 = MTGuard.isRemoteCall();boolean v8 = MTGuard.isSigCheckOK();boolean v11 = MTGuard.inSandBox();boolean v13 = MTGuard.isHook();boolean v14 = MTGuard.isDebug();boolean v15 = MTGuard.isProxy();boolean v16 = MTGuard.isCameraHack();最终都会⾛到Native⽅法中去private static native Object[] main(int arg0, Object[] arg1);4.3、读取资源⽂件并解密4.3.1、读⽂件META-INF/SANKUAI.RSA计算MD5代码如下:.text:B65E1FE4 F0 B5 PUSH {R4-R7,LR}.text:B65E1FE6 03 AF ADD R7, SP, #0xC.text:B65E1FE8 8F B0 SUB SP, SP, #0x3C.text:B65E1FEA 0E00 MOVS R6, R1.text:B65E1FEC 2D 49 LDR R1, =(__stack_chk_guard_ptr - 0xB65E1FF2) .text:B65E1FEE 7944ADD R1, PC ; __stack_chk_guard_ptr.text:B65E1FF0 0C68 LDR R4, [R1] ; __stack_chk_guard.text:B65E1FF2 2168 LDR R1, [R4].text:B65E1FF4 0E91STR R1, [SP,#0x48+var_10].text:B65E1FF6 0A21 MOVS R1, #0xA.text:B65E1FF8 CA 43 MVNS R2, R1.text:B65E1FFA 0168 LDR R1, [R0] ; file.text:B65E1FFC 48 1E SUBS R0, R1, #1.text:B65E1FFE 8258 LDR R2, [R0,R2].text:B65E2000 0025 MOVS R5, #0.text:B65E2002 E8 43 MVNS R0, R5.text:B65E2004 00 2A CMP R2, #0.text:B65E2006 43 D0 BEQ loc_B65E2090.text:B65E2008 0025 MOVS R5, #0.text:B65E200A 0595STR R5, [SP,#0x48+var_34].text:B65E200C 0490STR R0, [SP,#0x48+var_38].text:B65E200E 0690STR R0, [SP,#0x48+var_30].text:B65E2010 0795STR R5, [SP,#0x48+var_2C].text:B65E2012 0890STR R0, [SP,#0x48+var_28].text:B65E2014 0C90STR R0, [SP,#0x48+var_18].text:B65E2016 0D95STR R5, [SP,#0x48+var_14].text:B65E2018 E8 43 MVNS R0, R5.text:B65E201A 0B90STR R0, [SP,#0x48+var_1C].text:B65E201C 0A90STR R0, [SP,#0x48+var_20].text:B65E201E 04 A8 ADD R0, SP, #0x48+var_38 ; int.text:B65E2020 0D F0 40 FF BL openfile_sub_C6BADEA4 ; R3:要读取的⽂件.text:B65E2024 0130 ADDS R0, #1.text:B65E2026 30 D0 BEQ loc_B65E208A.text:B65E2028 0296STR R6, [SP,#0x48+var_40].text:B65E202A 04 A8 ADD R0, SP, #0x48+var_38.text:B65E202C 1E 49 LDR R1, =(sub_B65E20AC+1 - 0xB65E2032).text:B65E202E 7944ADD R1, PC ; sub_B65E20AC.text:B65E2030 0E F0 C8 F9 BL size_sub_C6BAE3C4.text:B65E2034 0600 MOVS R6, R0.text:B65E2036 00 2E CMP R6, #0.text:B65E2038 27 D0 BEQ loc_B65E208A.text:B65E203A 0025 MOVS R5, #0.text:B65E203C 0395STR R5, [SP,#0x48+byte_count].text:B65E2048 0399 LDR R1, [SP,#0x48+byte_count].text:B65E204A 0029CMP R1, #0.text:B65E204C 1D D0 BEQ loc_B65E208A.text:B65E204E 0028CMP R0, #0.text:B65E2050 1B D0 BEQ loc_B65E208A.text:B65E2052 0800 MOVS R0, R1 ; byte_count.text:B65E2054 0191STR R1, [SP,#0x48+var_44].text:B65E2056 EF F7 48 EE BLX malloc ; 分配存放空间.text:B65E205A 0200 MOVS R2, R0.text:B65E205C 0028CMP R0, #0.text:B65E205E 14 D0 BEQ loc_B65E208A.text:B65E2060 0021 MOVS R1, #0.text:B65E2062 1500 MOVS R5, R2.text:B65E2064 2800 MOVS R0, R5.text:B65E2066 01 9A LDR R2, [SP,#0x48+var_44].text:B65E2068 16 F0 2A FA BL memset_sub_C6BB64C0.text:B65E206C 04 A8 ADD R0, SP, #0x48+var_38.text:B65E206E 3100 MOVS R1, R6.text:B65E2070 2A 00 MOVS R2, R5.text:B65E2072 0E F0 6B FB BL ReadFile_unzip_sub_C6BAE74C ; 读取并解压.text:B65E2076 0028CMP R0, #0.text:B65E2078 03 D0 BEQ loc_B65E2082.text:B65E207A 0398 LDR R0, [SP,#0x48+byte_count].text:B65E207C 0299 LDR R1, [SP,#0x48+var_40].text:B65E207E 0860STR R0, [R1]读取的数据与APk包中的内容是⼀样的。

架构设计流程今天我主要说说架构设计流程,围绕着这么⼏个⽅⾯来讲?(1)识别复杂度;(2)设计备选⽅案;(3)评估和选择备选⽅案;(4)详细⽅案设计;⼀、识别复杂度在如下两篇⽂章中,我阐述了六个复杂度来源。

⽂章分别为:如果不了解架构设计的六个复杂度来源可以参考我的上述两篇⽂章看看。

从软件层⾯上来看,前⾯说过,架构设计的⽬的就是为了解决软件系统的复杂度。

所以我们在设计这个软件的时候,⾸先需要做的就是分析系统的复杂性。

只有正确分析出了系统的复杂性,后续的架构设计⽅案才不偏离⽅向,否则,如果对系统的复杂性判断错误,即使后续的架构设计⽅案再完美再先进,都是南辕北辙,做的越好,错的越多越离谱。

⽐如,如果⼀个系统的复杂度本来是业务逻辑太复杂,功能耦合严重,架构师却设计了⼀个TPS达到50000/秒的⾼性能架构,即使这个架构最终的性能再优秀也没有任何意义,因为架构没有解决正确的复杂性问题。

针对诸如这样的例⼦,我们正确的做法是:将主要的复杂度问题列出来,然后根据业务、技术、团队等综合情况进⾏排序,优先解决当前⾯临的最主要复杂度问题。

对于按照复杂度优先级排序解决的⽅式,存在⼀个普遍的担忧:如果按照优先级来解决复杂度,可能会出现解决了优先级排在前⾯的复杂度后,解决后续复杂度的⽅案需要将已经落地的⽅案推倒重来。

这个担忧理论上是可能的,但现实中机会是不可能出现的,原因在于软件系统的可塑性和易变性。

对于同⼀个复杂度问题,软件系统的⽅案可以有多个,总是可以挑出综合来看性价⽐最⾼的⽅案。

即使架构师决定要推到重来,这个新的⽅案也必须能够同时解决已经被解决的复杂度问题,⼀般来说,能够达到这种理想状态的⽅案基本都是依靠新技术的引⼊。

例如,Hadoop能够将⾼可⽤、⾼性能、⼤容量三个⼤数据处理的复杂问题同时解决。

识别复杂度对架构师来说是⼀项挑战,因为原始的需要中并没有哪个地⽅会明确地说明复杂度在哪⾥,需要架构师在理解需求的基础上进⾏分析。

美团网模式初步分析摘要:OTO模式是当今中国时兴的,发展迅速的一种商业模式,本文着重研究的美团网也正是基于线上对线下的OTO商业模式。

目录1 (1)1.美团网的介绍 (2)2.美团网技术组织结构 (2)2.1公司内部架构. (2)2.2 美团网站的运作机制 (3)3.美团商业模式分析 (4)4.美团商家入驻流程、标准 (8)4.1 美团签约商家服务流程 (8)4.2美团商家合作分类入口 (8)4.3 美团携手大众点评推出千城代理招募 (11)4.4 城市代理人费用 (12)4.5 商家加入美团的要求 (13)5.美团前期的推广方式 (13)5.1线下推广策略 (13)5.2 美团的线上推广策略 (16)6. 美团的盈利模式分析 (17)6.1 商家赚人气,美团赚数据 (18)7.美团APP产品功能结构 (19)1.美团网的介绍2010年3月4日,美团网上线,成为中国第一家团的网站。

近4年来,美团网已经覆盖全国00t城市,单日最高交易额突破7000元,单月交易额突破17亿元,市场份额起过市场第2、3名之和。

在手机上网已成为主流。

中国互联网协会发布的013年度-中国互联网10000报告显示,美团网位居团的网站第1名,位列1 0第32位. 一同发布的互联网站流量排名,美团网仅次子阿里巴巴(含淘宝和天指 )、京京商城 ,位列电子商务网站第3名。

美团网融资情况:2010年9月A轮红杉资本中国【1000万美元】2011年7月B轮阿里巴巴/阿里资本、红杉资本中国、北极光创投、华登国际投资【5000万美元】2014年5月C轮 General Atlantic泛大西洋投资、红杉资本中国、阿里巴巴/阿里资本【3亿美元】2014年12月 D轮【7亿美元】估值达到70亿美元,最近两年不考虑上市。

2.美团网技术组织结构2.1公司内部架构其一,销售部:是美团主要的盈利部门,其主要职责是在各个城市寻找合适商家进行谈判,拿到尽量低的商品折扣。

美团外卖规章制度篇一:美团外卖管理信息系统美团外卖手机订餐管理信息系统姓名姓名姓名姓名学号1学号2学号3学号一、系统背景介绍随着互联网技术的快速发展,网络早已经成为现代人日常生活中不可或缺的部分,网上订餐由于其独有的便捷性和直观性,更能够轻而易举地被现代人认同和接受。

互联网上诞生出这种便捷的订餐形式,也是电子商务应用的全新体现;从另一个侧面来看,网上订餐还起到了帮助推进电子商务的普及和应用进程的作用,网上订餐的形式,同时也在帮助加速电子商务应用的步伐o随着时代发展的日益加快,我们身边每天都在发生日新月异的变化。

不论在哪个行业里,用户几个大的根本需求永远不会变,比如说像省钱、懒。

省钱”这个需求美团团购已经做到,现在该轮到“懒”这个需求。

外卖一个就足够满足“懒”的需求——吃饭不出门。

二、系统的组织结构和业务流程的分析1.系统的组织结构分析对美团外卖系统进行分析把美团外卖网上订餐管理信息系统分成几个模块,即信息管理模块、信息发布模块、意见反馈模块、食品管理模块、订单管理模块和送餐管理模块以及细分模块。

2.系统的业务流程分析(1)以下的是销售管理系统业务流程图的符号说明:能描述表格、报表制作业务功信息传递过程三、系统的数据流程分析:(1)以下的是销售管理系统业务流程图的符号说明:(2)下图是数据流程图和数据字典:1,数据流数据流名称:客户信息说明:公司客户资料数据流来源:人工输入篇二:吉利跑腿公司规章制度吉利跑腿公司规章制度1、早:上班9:00晚:下班9:00早班:8:00(含晚班打卡)。

2、不按时打卡迟到、早退一次20元。

3、早晚不打卡算旷工一天,一次30元。

4、值班人员9:00下班必须打扫卫生,不及格一次10元。

5、上岗工牌、工装佩戴整齐,未穿工装、未戴工牌一次20元。

6、每周周六周日不可以请假,一月2天公休,每天只能休1人(自行商量)。

7、超出2天公休一天扣30元(2天公休不能一起休)。

8、自己私自接单(不含美团外卖)发现一次罚款200元, 2次立即开除,工资没有。

美团公司组织架构及

部门职责

第 1 章总则

第 1 条(目的)

为贯彻落实“保健食品生产质量管理规范”要求,明确公司生产组织机构,保证药品生产经营管理正常有序进行。

第 2 条(范围)

本文件适用于本公司。

第 3 条(相关/支持性文件)

无

第4 条(术语的定义)

无

第 2 章组织

第 5 条(组织架构及职责与权限)

1. 行政管理体系

2.质量管理体系

3.技术管理体系

4.股东大会的权责及要求

机构股东大会

工作权限股东大会是公司的最高权力机构,决议公司重大生产经营决策、公司变更事项、公司资本变化事项及其他重大事项。

工作权责工作要求

选举和更换公司董事。

各项活动符合相关

选举和更换由股东代表出任的监事。

法规的要求。

修改公司章程。

决定公司的经营方针。

各项决议符合股东的权决定公司董事和监事的报酬事项。

益。

对公司增加或者减少注册资本做出决议。

美团收银系统介绍文案1.美团收银系统是一款便捷高效的收银软件,帮助商家管理店铺收入与支出。

2.美团收银系统支持多种支付方式,包括现金、刷卡、支付宝、微信支付等。

3.通过美团收银系统,商家可以轻松记录销售信息,实现精准统计与数据分析。

4.美团收银系统拥有直观简洁的操作界面,方便快速上手。

5.自动化计算找零,减少了收银过程中的错误和纠纷。

6.美团收银系统支持联网使用,数据实时同步,方便总部对各门店进行管理。

7.可以设置员工账号,实现不同权限的账单管理,保障资金安全。

8.支持生成各类财务报表,方便商家查看经营情况及对比分析。

9.美团收银系统还可以设置商品库存预警,避免售罄情况的发生。

10.支持打印小票、账单,方便客人留存消费凭证。

11.美团收银系统可根据不同的行业需求,定制各类功能模块。

12.支持线上线下的数据对接,方便商家进行跨渠道销售分析。

13.美团收银系统还可与美团外卖、美团点评等平台进行无缝对接,实现多渠道经营。

14.通过美团收银系统,商家可以实现全面数据化管理,提升营业效率。

15.支持自定义销售策略,提高销售额和客户满意度。

16.美团收银系统采用了多重安全机制,保障交易数据的安全性与可靠性。

17.支持对日常销售数据的历史统计与分析,帮助商家不断优化经营策略。

18.美团收银系统具有良好的用户体验,让商家更加便捷地经营店铺。

19.支持多种语言版本,满足不同地区商家的需求。

20.美团收银系统致力于为商家提供更加便捷、高效的收银管理解决方案。

21.美团收银系统是一款高效、智能的收银软件,帮助商家提升结算速度和客户体验。

22.通过美团收银系统,商家可快速录入订单信息、完成结账流程,提高服务效率。

23.美团收银系统支持多种支付方式,包括现金、刷卡、二维码支付等,满足不同客户需求。

24.该系统拥有简洁直观的操作界面,易于上手,降低商家培训成本。

25.美团收银系统提供多种报表功能,帮助商家分析销售数据,优化经营策略。

阿⾥、腾讯、百度、华为、京东等⼤⼚职级及薪资范围内容参考⾃:知乎、HR⼈⼒资源成长俱乐部互联⽹⼤⼚新⼊职员⼯各职级薪资对应表(技术线):了解互联⽹的薪资情况和级别是每⼀个IT求职者必须做的事,下⾯整理的是互联⽹公司职级及薪资范围,供各位互联⽹的朋友参考,如果有所遗漏和偏差敬请留⾔指正。

01阿⾥巴巴集团采⽤双序列职业发展体系:技术岗】,程序员、⼯程师,某⼀个专业领域的⼈才,⼀共分⼀套体系是专家路线【P序列=技术岗】为 14 级,从 P1 到 P14,⽬前校招最低从 P4 开始。

管理岗】,从M1到M10。

⼀套体系是M路线,即管理者路线【M序列=管理岗】阿⾥的⾮管理岗职级分为10级,需求量最⼤的职级范围分布在 P6-P8,这也是阿⾥集团占⽐最⼤的级别。

⽬前阿⾥巴巴集团⼤部分的校招最低级别也是 P5、P6。

⼀般来说,应届毕业⽣刚⼊职到阿⾥为P5,⼯作1-3年之后升职到 P6,阿⾥⼀般到 P7 才给配股票。

阿⾥P7是级别的分⽔岭,P6晋升到P7是⼀个坎,越往上晋升会越南。

P6阿⾥年薪 = ⽉薪×16(12+1+3)年底的奖⾦为0-6个⽉薪资,90%⼈可拿到3个。

阿⾥股票:股票是⼯作满2年才能开始拿,满两年可以拿50%,第3年25%,第4年25%,4年拿完。

⼀般P7以上都有股票。

02在腾讯,技术线在此之前属于 T 序列,腾讯⼤部分员⼯集中在T2.3 和 T3.1在腾讯的职级体系⾥,T3 级别已经是很多⼈的上限,从2.3升3.1是⾮常困难的。

腾讯薪资架构:12+1+1= 14薪,腾讯标准薪资是14薪,但是通常能拿到 16-20薪。

腾讯年终奖⾮常吸引⼈。

腾讯⽬前⽤的是4-17的新级别,实习⽣和应届毕业⽣基本是4级,最⾼级,原来的T6.1-6.3,统称为16级。

对于校招⼊职的新⼈来说,加⼊“鹅⼚”拿到的年薪在20万-40万之间。

03百度的级别架构分成四条线:技术序列 T:T3 - T11,T5/T6属于部门⾻⼲,⾮常抢⼿产品运营序列 P:P3-P11 产品和运营岗后勤⽀持部门 S:S3-S11主要是公共、⾏政、渠道等等,晋升⽐较困难管理序列 M:M1-M5每⼀级⼜分为2个⼦级 M1A、M1B , 最低的是M1A,⾄少是部门⼆把⼿了,李彦宏是唯⼀的M5。

⼲货深度讲解APP结构,看完后你学会了?本⽂节选⾃霍格沃兹测试学院内部教材我们要学习App结构,那么就是⼀定先了解APK包的结构。

什么是APKAPK 是 Android Package 的缩写,其实就是 Android 的安装包。

通过将 APK ⽂件直接传到 Android 模拟器或Android ⼿机中执⾏即可安装。

APK ⽂件其实是 zip 格式,但后缀名被修改为 apk,通过 Android Studio 可以看到 APK 内部的⽂件。

APK结构知道什么是 APK 之后,接下来再来看看 APK ⾥⾯的结构是怎么样的。

下⾯拿雪球 APK 来举例。

lib/ ⽬录存放的是⼀些 so ⽂件。

so ⽂件是⼆进制⽂件,⽤来兼容各种类型的 CPU。

Android 开发中,在打包发布应⽤时会选择应⽤适配的 CPU 架构平台,在引⽤第三⽅库时也遇到根据不同 CPU 架构引⼊相应的 so 包。

Android主要包括这⼏种 CPU 架构:armeabi、armeabi-v7a、arm64-v8a、x86、x86_64、mips,⼤多数情况下只需要⽀持armabi 与 x86 的架构即可。

不同的 CPU 架构决定了 app 可以运⾏在哪些设备上。

⽐如我们的⼿机设备⼀般来说⽤的是 arm 架构,⽽我们的模拟器⼀般来说是 x86 架构。

如果app 只⽀持 arm 架构的话,那么就只能安装在真机上,模拟器上安装就会不成功。

如果是两种架构都⽀持的话,那么就是真机和模拟器都可以安装了。

res/ ⽬录res ⽬录是⼯程资源⽬录,存放的是各种资源⽂件,包括界⾯布局,图⽚,字符串等。

assets/ ⽬录assets ⽬录⽤来存放配置⽂件。

classes(n).dex ⽂件DEX 编译 Java 的 Class ⽂件,⽣成 classes.dex ⽂件。

resources.arsc ⽂件resources.arsc ⽂件是编译后的⼆进制资源⽂件。