arp病毒检测实验步骤

- 格式:ppt

- 大小:890.00 KB

- 文档页数:21

实验I ARP攻击的攻、判、防ARP攻击不是病毒——几乎所有的杀毒软件对之都无可奈何;但却胜似病毒——因它轻可造成通信变慢、网络瘫痪,重会造成信息的泄密。

多年来,ARP攻击一直存在,却没有一个好的解决办法。

很多网络用户深受其害,网管人员更是无从下手、苦不堪言。

本实验从分析ARP协议和欺骗原理入手,告诉读者如何实施ARP攻击,如何判断正在遭受ARP 攻击,如何防范和解决ARP攻击。

1. ARP协议及欺骗原理(1)以太网的工作原理。

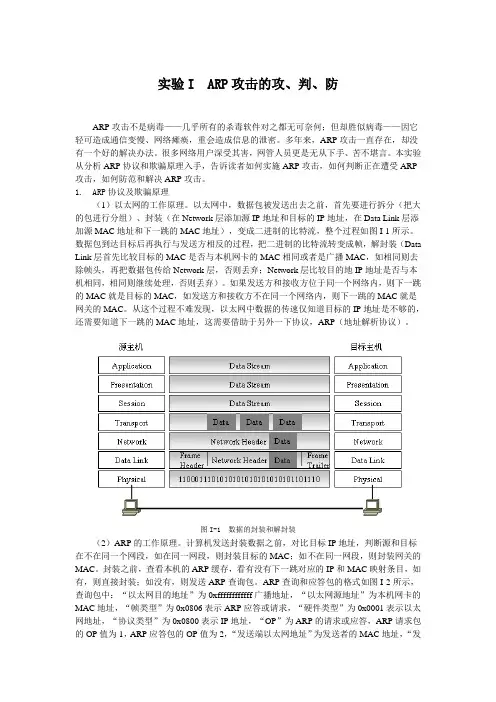

以太网中,数据包被发送出去之前,首先要进行拆分(把大的包进行分组)、封装(在Network层添加源IP地址和目标的IP地址,在Data Link层添加源MAC地址和下一跳的MAC地址),变成二进制的比特流,整个过程如图I-1所示。

数据包到达目标后再执行与发送方相反的过程,把二进制的比特流转变成帧,解封装(Data Link层首先比较目标的MAC是否与本机网卡的MAC相同或者是广播MAC,如相同则去除帧头,再把数据包传给Network层,否则丢弃;Network层比较目的地IP地址是否与本机相同,相同则继续处理,否则丢弃)。

如果发送方和接收方位于同一个网络内,则下一跳的MAC就是目标的MAC,如发送方和接收方不在同一个网络内,则下一跳的MAC就是网关的MAC。

从这个过程不难发现,以太网中数据的传速仅知道目标的IP地址是不够的,还需要知道下一跳的MAC地址,这需要借助于另外一下协议,ARP(地址解析协议)。

图I-1 数据的封装和解封装(2)ARP的工作原理。

计算机发送封装数据之前,对比目标IP地址,判断源和目标在不在同一个网段,如在同一网段,则封装目标的MAC;如不在同一网段,则封装网关的MAC。

封装之前,查看本机的ARP缓存,看有没有下一跳对应的IP和MAC映射条目,如有,则直接封装;如没有,则发送ARP查询包。

ARP查询和应答包的格式如图I-2所示,查询包中:“以太网目的地址”为0xffffffffffff广播地址,“以太网源地址”为本机网卡的MAC地址,“帧类型”为0x0806表示ARP应答或请求,“硬件类型”为0x0001表示以太网地址,“协议类型”为0x0800表示IP地址,“OP”为ARP的请求或应答,ARP请求包的OP值为1,ARP应答包的OP值为2,“发送端以太网地址”为发送者的MAC地址,“发送端IP”为发送者的IP地址,“目的以太网地址”这里为0x000000000000,“目的IP”为查询MAC地址的IP。

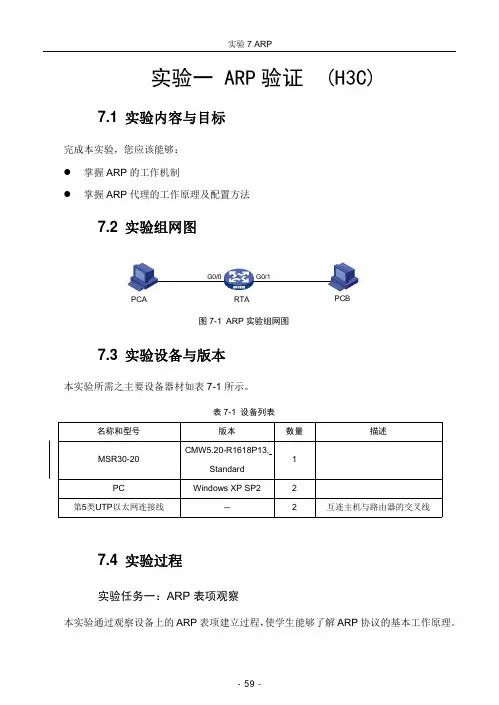

实验一ARP验证(H3C)7.1实验内容与目标完成本实验,您应该能够:●掌握ARP的工作机制●掌握ARP代理的工作原理及配置方法7.2实验组网图图7-1ARP实验组网图7.3实验设备与版本本实验所需之主要设备器材如表7-1所示。

表7-1设备列表名称和型号版本数量描述CMW5.20-R1618P13,1MSR30-20StandardPC Windows XP SP22第5类UTP以太网连接线--2互连主机与路由器的交叉线7.4实验过程实验任务一:ARP表项观察本实验通过观察设备上的ARP表项建立过程,使学生能够了解ARP协议的基本工作原理。

步骤一:建立物理连接按照图7-1进行连接,并检查设备的软件版本及配置信息,确保各设备软件版本符合要求,所有配置为初始状态。

如果配置不符合要求,请读者在用户模式下擦除设备中的配置文件,然后重启设备以使系统采用缺省的配置参数进行初始化。

以上步骤可能会用到以下命令:<RTA>display version<RTA>reset saved-configuration<RTA>reboot步骤二:配置PC及路由器的IP地址表7-2IP地址列表设备名称接口IP地址PCA--172.16.0.1/24PCB--172.16.1.1/24RTA G0/0172.16.0.254/24RTA G0/1172.16.1.254/24根据上表所示在PC上配置IP地址和网关。

配置完成后,在PC的“命令提示符”窗口下,键入命令“ipconfig”来验证PC的IP地址是否配置正确。

PCA的结果应该如下所示:C:\Documets and Settings>ipconfigWindows IP ConfigurationEthernet adapter本地连接:Connection-specific DNS Suffix.:IP Address………………………….:172.16.0.1Subnet Mask………………………….:255.255.255.0Default Gateway……………………:PCB的结果应该如下所示:C:\Documets and Settings>ipconfigWindows IP ConfigurationEthernet adapter本地连接:Connection-specific DNS Suffix.:IP Address………………………….:172.16.1.1Subnet Mask………………………….:255.255.255.0Default Gateway……………………:然后在RTA的接口上配置IP地址及掩码,如下:[RTA]interface GigabitEthernet0/0[RTA-GigabitEthernet0/0]ip address172.16.0.25424[RTA]interface GigabitEthernet0/1[RTA-GigabitEthernet0/1]ip address172.16.1.25424步骤三:查看ARP信息首先,我们在RTA及PCA、PCB上用命令来查看它们的IP地址和MAC地址。

重庆理工大学计算机学院实验报告书课程名称:《TCP/IP原理及应用》实验题目:实验二实验名称:ARP协议分析班级:392学号:************名:***5. 实验过程及结果记录(1)实验设备和连接实验设备和连接图如图所示,一台交换机连接了2 台PC 机,分别命名为PC1、PC2,交换机命名为Switch。

图ARP 协议分析实验连接图(2)实验分组每两名同学为一组,其中每两人一小组,每小组各自独立完成实验。

(3)实验步骤1~7的操作步骤1:按照如图所示连接好设备,查看PC1 和PC2 的IP 地址;步骤2:在PC1、PC2 两台计算机上执行如下命令,清除ARP 缓存:ARP –d步骤3:在PC1、PC2 两台计算机上执行如下命令,查看高速缓存中的ARP 地址映射表的内容:ARP –a (对相应结果截图)步骤 4:在PC1 和 PC2 上运行 Ethereal 截获报文,为了截获和实验内容有关的报文, Ethereal 的Captrue Filter 的混杂模式的勾去掉;步骤5:在主机PC1 上执行message服务用net send向PC2 发送消息;步骤6:执行完毕,对截获的数据包进行筛选ARP报文;步骤7:在PC1、PC2 两台计算机上再次执行ARP –a 命令,查看高速缓存中的ARP 地址映射表的内容(对相应结果截图)。

、(4)根据以上操作步骤回答问题:步骤3和步骤7的执行ARP –a命令结果内容相同吗(附上截图)?结合两次看到的结果,理解ARP缓冲区的作用。

在步骤6中截获的报文中有几个ARP报文?在以太帧中,ARP协议类型的代码值是什么?对步骤6中截获的报文进行分析:ARP 报文分析ARP 请求报文ARP 应答报文字段报文信息及参数字段报文信息及参数硬件类型Ethernet(0x0001)硬件类型Ethernet(0x0001)协议类型Ip(0x0800)协议类型Ip(0x0800)硬件地址长度 6 硬件地址长度 6协议地址长度 4 协议地址长度 4操作Request(0x0001)操作Reply(0x0002)。

ARP 病毒的检测方法ARP 病毒的检测方法方法一,用户自查法1. 同时按住键盘上的―Ctrl+ Alt+Del‖键,选择―任务管理器‖,单击―进程‖标签,查看其中是否有一个名为―MIR0.dat‖进程。

如果有,说明已经中毒。

右键点击此进程后, 选择―结束进程‖命令。

2. 如果用户突然发现无法上网,可以通过如下方法验证是否感染此木马病毒:(1)单击―开始→运行‖,输入―cmd‖,再输入―arp-d‖,回车。

(2)重新尝试上网,若能短暂正常访问,则说明此次断网是受木马病毒影响。

该病毒发作后,在系统进程列表中会有―MIR0.dat‖这个进程存在,可通过直接结束进程的方法解决。

方法二,基层定位法1. 因所有基层单位都是通过三层交换机设备接入城域网的,因此可以通过检查其三层交换机设备上的ARP 表来进行定位。

如果发现有多个IP 地址对应同一个MAC 地址,则说明此MAC 地址对应的计算机很可能中了ARP 木马病毒。

可通过下连的二层交换机的转发表查到此MAC 地址对应的交换机端口,从而定位出有问题的计算机,关闭此端口,通知终端用户查杀病毒结束后再开放端口。

2. 让基层单位网络管理员扫描本子网内的全部IP 地址,然后再查ARP 表。

如果有一个IP地址对应的MAC地址与网关的MAC 地址相同,那么这个IP 地址和MAC地址就是中毒计算机的IP 地址和MAC 地址。

方法三, 端口镜像抓包分析法笔者所在的教育城域网通过NAT 转换的方式连接到互联网,所以在中心交换机上将内网口进行了端口镜像,利用Sniffer 进行抓包分析,凡大量发送ARP 请求的均可能是此木马感染者。

一经发现,立即关闭此端口,并通过交换端口确定上网用户,通知用户查杀病毒,直至确认无毒后再开放端口。

处理方案1. 静态ARP 绑定网关步骤一:在能正常上网时,进入MS-DOS 窗口,输入命令―arp-a‖,查看网关IP 对应的正确MAC 地址,并将其记录下来。

arp欺骗实验报告

ARP欺骗实验报告

在网络安全领域,ARP欺骗是一种常见的攻击手段,它利用ARP协议的漏洞来

欺骗网络设备,使其发送数据包到错误的目的地。

为了更好地了解ARP欺骗的

原理和影响,我们进行了一项实验。

实验步骤如下:

1. 准备工作:我们使用了一台路由器和两台电脑来搭建局域网环境。

其中一台

电脑作为攻击者,另一台电脑作为受害者。

2. ARP欺骗攻击:在攻击者电脑上,我们使用工具来发送伪造的ARP响应包,

将受害者电脑的IP地址映射到攻击者的MAC地址上。

3. 数据传输测试:在进行ARP欺骗攻击后,我们在受害者电脑上发送了一些数

据包,观察其传输情况。

实验结果如下:

1. 数据包丢失:在进行ARP欺骗攻击后,我们发现受害者电脑发送的数据包并

没有到达预期的目的地,而是被发送到了攻击者电脑上。

2. 网络混乱:由于ARP欺骗导致了数据包发送错误,整个局域网环境出现了混乱,部分数据包甚至丢失。

结论:

通过这次实验,我们深刻认识到ARP欺骗对网络的危害。

攻击者可以利用ARP

欺骗来窃取数据、监控通信内容甚至篡改数据,给网络安全带来了严重的威胁。

因此,我们呼吁网络管理员和用户加强对ARP欺骗攻击的防范意识,采取相应

的安全措施来保护网络安全。

同时,我们也希望厂商能够加强对ARP协议的安

全性设计,减少网络攻击的可能性。

网络入侵实验报告学号:0867010077姓名:***一.实验目的:1、了解基本的网络攻击原理和攻击的主要步骤;2、掌握网络攻击的一般思路;3、了解arp攻击的主要原理和过程;二.实验原理:arp攻击就是通过伪造ip地址和mac地址实现arp欺骗,能够在网络中产生大量的arp通信量使网络阻塞,攻击者只要持续不断的发出伪造的arp响应包就能更改目标主机arp缓存中的ip-mac条目,造成网络中断或中间人攻击。

arp攻击主要是存在于局域网网络中,局域网中若有一台计算机感染arp木马,则感染该arp木马的系统将会试图通过“arp欺骗”手段截获所在网络内其它计算机的通信信息,并因此造成网内其它计算机的通信故障。

某机器a要向主机b发送报文,会查询本地的arp缓存表,找到b的ip地址对应的mac地址后,就会进行数据传输。

如果未找到,则a广播一个arp请求报文(携带主机a的ip地址ia——物理地址pa),请求ip地址为ib的主机b回答物理地址pb。

网上所有主机包括b都收到arp请求,但只有主机b识别自己的ip地址,于是向a主机发回一个arp响应报文。

其中就包含有b的mac地址,a接收到b的应答后,就会更新本地的arp缓存。

接着使用这个mac地址发送数据(由网卡附加mac地址)。

因此,本地高速缓存的这个arp表是本地网络流通的基础,而且这个缓存是动态的。

本实验的主要目的是在局域网内,实施arp攻击,使局域网的网关失去作用,导致局域网内部主机无法与外网通信。

三.实验环境:windows xp操作系统,iris抓包软件四.实验步骤:1,安装iris,第一次运行iris后会出现一个要你对适配器的选择的界面,点击适配器类型,点击确定就可以了:如图1-1;图1-1 2对编辑过滤器进行设置(edit filter settings),设置成包含arp 如图1-2;图1-2 3.点击iris的运行按钮(那个绿色的按钮),或捕获(capture)按钮。

如何能够快速检测定位出局域网中的ARP病毒电脑?面对着局域网中成百台电脑,一个一个地检测显然不是好办法。

其实我们只要利用ARP 病毒的基本原理:发送伪造的ARP欺骗广播,中毒电脑自身伪装成网关的特性,就可以快速锁定中毒电脑。

识别ARP可以设想用程序来实现以下功能:在网络正常的时候,牢牢记住正确的网关IP地址和MAC地址,并且实时监控来自全网的ARP数据包。

当发现有某个ARP数据包广播,来自正确网关IP地址其MAC地址竟然是其它电脑的MAC地址的时候,ARP欺骗发生了。

对此可疑MAC地址报警,在根据网络正常时候的IP-MAC地址对照表查询该电脑,定位出其IP地址,这样就定位出中毒电脑了。

一般情况下,被ARP被攻击后,局域网内会出现以下两种现象:1、不断弹出―本机的XXX段硬件地址与网络中的XXX段地址冲突‖的对话框。

2、计算机不能正常上网,出现网络中断的症状。

很多管理员认为有高级功能防火墙,可以得到相应的保护,恰恰相反,防火墙会误以为这是正常的请求数据包,不予拦截。

由此而见,需要我们找到问题根源,找到源头,才能真正解决问题所在。

当你的局域网内出现上面症状后,根据局域网大小,方可使用以下三种方法来检测ARP中毒电脑:检测ARP攻击一、工具软件法:网上已经有很多ARP病毒定位工具软件,目前网络中做得较好的是ARP防火墙。

打开ARP防火墙,输入网关IP地址后,再点击红色框内的―枚举MAC‖按钮,即可获得正确网关的MAC地址,接着点击―自动保护‖按钮,即可保护当前网卡与网关的正常通信。

当局域网中存在ARP欺骗时,该数据包会被Anti ARP Sniffer记录,该软件会以气泡的形式报警。

这时,我们再根据欺骗机的MAC地址,对比查找全网的IP-MAC地址对照表,即可快速定位出中毒电脑。

二、命令行法:在受影响的电脑中查询一下当前网关的MAC地址,就知道中毒电脑的MAC地址了,在cmd命令提示行下输入查询命令为arp -a。

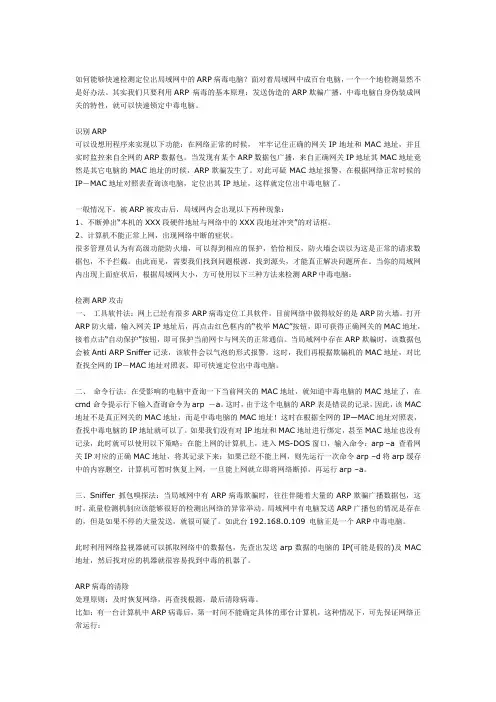

实验1 验证ARP工作过程一、实验目的1、掌握Packet Tracer 5.0软件的使用方法。

2、利用Packet Tracer 5.0的Simulation模式,验证ARP工作过程,理解ARP工作原理。

二、实验任务在Packet Tracer 5.0中用HUB组建局域网,利用PING命令检测机器的互通性,观察ARP的工作过程。

三、实验设备集线器(HUB)一台,工作站PC三台,直连电缆三条。

四、实验环境实验环境如图1-1所示。

图1-1 ARP实验环境五、实验步骤1、运行Packet Tracer 5.0软件,在逻辑工作区放入一台HUB和三台工作站PC,用直连线(Copper Straight-Through)按图1-1把HUB和PC工作站连接起来,HUB端接Port0口,PC端分别接以太网(Fastethernet)口。

2、分别点击各工作站PC,进入其配置窗口,选择桌面(Desktop)项,选择运行IP设置(IP Configuration),设置IP地址和子网掩码分别为PC0:1.1.1.1/24;PC1:1.1.1.2/24;PC2:1.1.1.3/24。

3、点击Packet Tracer 5.0软件右下方的仿真模式(Simulation Mode)按钮,如图1-2所示。

将Packet Tracer 5.0的工作状态由实时模式(Realtime)转换为仿真模式(Simulation)。

图1-2 按Simulation Mode按钮4、点击PC0进入配置窗口,选择桌面(Desktop)项,选择运行DOS命令行窗口(Command Prompt),如图1-3所示。

图1-3 进入PC配置窗口5、在上述DOS命令行窗口中,输入Ping 1.1.1.1命令,回车运行。

然后在仿真面板(Simulation Panel)中点击自动抓取/运行(Auto Capture/Play)按钮,如图1-4所示。

图1-4 点击自动抓取/运行按钮6、观察数据包发送的演示过程,对应地在仿真面板的事件列表(Event List)中观察数据包的类型。

arp攻击实验报告ARP攻击实验报告一、实验目的本实验旨在通过ARP攻击实验,了解ARP攻击的原理和方法,以及如何防范ARP攻击。

二、实验环境1. 虚拟机软件:VMware Workstation2. 操作系统:Kali Linux、Windows 10三、实验过程1. 首先,我们在Kali Linux上使用arpspoof工具进行ARP欺骗攻击,将目标主机(Windows 10)的ARP缓存中的MAC地址修改为攻击者的MAC地址。

2. 然后,我们在Windows 10上使用Wireshark抓包工具进行抓包分析,观察ARP攻击的效果和影响。

3. 最后,我们在Kali Linux上使用arpspoof工具进行ARP防御,将目标主机的ARP缓存中的MAC地址还原为正确的MAC地址。

四、实验结果通过实验我们发现,ARP攻击可以成功地将目标主机的ARP缓存中的MAC地址修改为攻击者的MAC地址,导致目标主机无法正常通信。

而使用arpspoof 工具进行ARP防御可以将目标主机的ARP缓存中的MAC地址还原为正确的MAC地址,恢复正常通信。

五、实验总结ARP攻击是一种常见的网络攻击手段,可以通过欺骗目标主机的ARP缓存来实现攻击。

为了防范ARP攻击,我们可以使用arpspoof工具进行ARP防御,将目标主机的ARP缓存中的MAC地址还原为正确的MAC地址。

同时,网络管理员还应该加强网络安全意识教育,定期检查和清理ARP缓存,以及部署防火墙、入侵检测系统等安全设备,从而有效地防范ARP攻击。

六、参考资料1. 《黑客攻防技术与实战》2. 《网络安全攻防实战指南》通过本次ARP攻击实验,我们对ARP攻击有了更深入的了解,并且掌握了一些防范ARP攻击的方法,希望能够为网络安全提供一些帮助。

实验三 ARP数据包

一、实验内容

ARP数据包

二、实验目的及要求

掌握ARP协议相关概念原理及相关数据包获取及分析方法

三、实验指导

1、查看本地ARP高速缓存,步骤如下:

(1)打开命令提示符窗口,输入arp -a查看你的ARP高速缓存。

记录出现在ARP高速缓存中的所有条目;

(2)使用ping 命令尝试测试与其他机器的连通性;

(3)再次输入arp -a查看ARP高速缓存。

记录高速缓存中出现的新条目,分析原理。

2、双击跟踪文件中的第一个数据包并打开数据包解码窗口。

仔细检查ARP数据包。

回答以下有关跟踪到的数据包的问题:

A、发送该数据包的源地址是什么?

B、IP主机试图解析的是什么IP地址?

C、该数据包的作用是什么?

3、抓取并分析ARP数据包,请写出有关步骤:

四、实验学时

2学时

五、实验报告要求

写出实验内容及步骤(要有附图)。

局域网ARP攻击检测方法有哪些同路由的用户就可能会因为网速问题使用各种网络控制软件,对局域网内的用户进行ARP断网攻击,导致内网下所有用户都不能正常上网,怎么解决呢?怎么检测arp攻击?局域网ARP攻击检测方法一、首先诊断是否为ARP病毒攻击1、当发现上网明显变慢,或者突然掉线时,我们可以用:arp -a 命令来检查ARP表:点击“开始”按钮-选择“运行”-输入“cmd”点击“确定”按钮,在窗口中输入:arp -a 命令。

如何排查内网ARP断网攻击祸首?局域网ARP攻击检测方法检查ARP列表如果发现网关的MAC地址发生了改变,或者发现有很多IP指向同一个物理地址,那么肯定就是ARP欺骗所致。

这时可以通过 arp -d 清除arp列表,重新访问。

2、利用ARP防火墙类软件(如:360ARP防火墙、Anti ARP Sniffer等……)。

二、找出ARP病毒主机1、用arp -d 命令,只能临时解决上网问题,要从根本上解决问题,就得找到病毒主机。

通过上面的 arp -a 命令,可以判定改变了的网关MAC地址或多个IP指向的物理地址,就是病毒机的MAC地址。

哪么对应这个MAC地址的主机又是哪一台呢,Windows中有ipconfig /all 命令查看每台的信息,但如果电脑数目多话,一台台查下去不是办法,因此可以下载一个叫“NBTSCAN”的软件,它可以扫描到PC的真实IP地址和MAC地址。

2、如果手头一下没这个软件怎么办呢?这时也可在客户机运行路由跟踪命令马上就发现第一条不是网关机的内网IP,而是本网段内的另外一台机器的IP,再下一跳才是网关的内网IP;正常情况是路由跟踪执行后的输出第一条应该是默认网关地址,由此判定第一跳的那个非网关IP地址的主机就是罪魁祸首。

查找访问外网路径当然找到了IP之后,接下来是要找到这个IP具体所对应的机子了,如果你每台电脑编了号,并使用固定IP,IP的设置也有规律的话,那么就很快找到了。

ARP攻击实验⼀、实验⽬的1.掌握sniffer和Wireshark⼯具的使⽤。

2.了解WinArpAttacker软件攻击的⽅法和步骤。

3.学会使⽤ARP欺骗的攻击⽅法和掌握ARP欺骗的防范⽅法。

⼆、实验设备及环境两台装有Windows2000/XP电脑操作系统的计算机,并且这两台要在同⼀个局域⽹内,⼀台安装Wireshark、WinArpAttacker⼯具,另⼀台安装ARP 防⽕墙⼯具antiarp软件。

三、实验内容及步骤(截图并对图⽰进⾏必要的⽂字说明)1.ARP泛洪攻击。

⾸先先测试攻击⽅和被攻击⽅的连通性。

安装Wireshark软件并运⾏在软件对话框内选择capture——》options,在弹出的对话框内输⼊被攻击⽅的ip地址。

点击Start按钮,开始嗅探被攻击⽅的数据包。

安装WinArpAttacker软件,并运⾏,选择options——》adapter。

在弹出的对话框内选择attack选项,把攻击的时间延长(时间可随意设置)。

进⾏scan,设置被攻击⽅的ip。

选择设置好的⽬的IP后选择attack,进⾏flood攻击。

这时发现被攻击⽅出现ip地址冲突,即攻击成功。

打开Wireshark查看嗅探到的信息2.使⽤send实施ARP欺骗攻击使⽤ipconfig/all命令查看攻击⽅MAC地址,并⽤ARP –a 查看本地局域⽹内所有⽤户ip和mac地址绑定关系同样使⽤使⽤ipconfig/all 命令查看被攻击⽅MAC 地址,并⽤ARP –a 查看本地局域⽹内所有⽤户ip 和mac 地址绑定关系运⾏WinArpAttacker 软件,选中send 选项,设置相应的参数。

然后点击send 开始攻击。

再次使⽤命令arp –a 查看信息,发现ip和mac地址绑定关系发⽣改变,并发现ping不同。

3. 防范ARP欺骗为防⽌arp欺骗,使⽤静态绑定ip和mac地址。

先使⽤命令arp -d清除缓存表。

ARP攻击与防御(动态ARP检测)【实验名称】ARP攻击与防御(动态ARP检测)【实验目的】使用交换机的DAI(动态ARP检测)功能增强网络安全性【背景描述】某企业的网络管理员发现最近经常有员工抱怨无法访问互联网,经过故障排查后,发现客户端PC上缓存的网关的ARP绑定条目是错误的,从此现象可以判断出网络中可能出现了ARP欺骗攻击,导致客户端PC不能获取正确的ARP条目,以至不能够访问外部网络。

如果通过交换机的ARP检查功能解决此问题,需要在每个接入端口上配置地址绑定,工作量过大,因此考虑采用DAI功能解决ARP欺骗攻击的问题。

【需求分析】ARP欺骗攻击是目前内部网络中出现最频繁的一种攻击。

对于这种攻击,需要检查网络中ARP报文的合法性。

交换机的DAI功能可以满足这个要求,防止ARP欺骗攻击。

【实验拓扑】【实验设备】二层交换机1台(支持DHCP监听与DAI)三层交换机1台(支持DHCP监听与DAI)PC机3台(其中1台需安装DHCP服务器,另1台安装ARP欺骗攻击工具WinArpSpoofer(测试用))【预备知识】交换机转发原理交换机基本配置DHCP监听原理DAI原理ARP欺骗原理【实验原理】交换机的DAI功能可以检查端口收到的ARP报文的合法性,并可以丢弃非法的ARP 报文,防止ARP欺骗攻击。

【实验步骤】第一步:配置DHCP服务器将一台PC配置为DHCP服务器,可以使用Windows Server配置DHCP服务器,或者使用第三方DHCP服务器软件。

DHCP服务器中的地址池为172.16.1.0/24。

第二步:SW2基本配置及DHCP监听配置(接入层)Switch#configureSwitch(config)#hostname SW2SW2(config)#vlan 2SW2(config-vlan)#exitSW2(config)#interface range fastEthernet 0/1-2SW2(config-if-range)#switchport access vlan 2SW2(config-if-range)#exitSW2(config)#interface fastEthernet 0/24SW2(config-if)#switchport mode trunkSW2(config-if)#exitSW2(config)#ip dhcp snoopingSW2(config)#interface fastEthernet 0/24SW2(config-if)#ip dhcp snooping trustSW2(config-if)#endSW2#第三步:SW1基本配置、DHCP监听配置及DHCP Relay配置(分布层)S witch#configureSwitch(config)#hostname SW1SW1(config)#interface fastEthernet 0/24SW1(config-if)#switchport mode trunkSW1(config-if)#exitSW1(config)#vlan 2SW1(config-vlan)#exitSW1(config)#interface vlan 2SW1(config-if)#ip address 172.16.1.1 255.255.255.0SW1(config-if)#exitSW1(config)#vlan 100SW1(config-vlan)#exitSW1(config)#interface vlan 100SW1(config-if)#ip address 10.1.1.2 255.255.255.0SW1(config-if)#exitSW1(config)#interface fastEthernet 0/1SW1(config-if)#switchport access vlan 100SW1(config-if)#exitSW1(config)#ip dhcp snooping!启用DHCP snooping功能SW1(config)#interface fastEthernet 0/1SW1(config-if)#ip dhcp snooping trust!配置F0/1端口为trust端口SW1(config-if)#exitSW1(config)#interface fastEthernet 0/24SW1(config-if)#ip dhcp snooping trust!配置F0/24端口为trust端口SW1(config-if)#exitSW1(config)#service dhcpSW1(config)#ip helper-address 10.1.1.1!配置DHCP中继,指明DHCP服务器地址SW1(config)#endSW1#第四步:验证测试确保DHCP服务器可以正常工作。

局域网断网ARP攻击怎么检测和修复

局域网用户连接网络时常断开怎么办?当局域网用户计算机受到ARP攻击时,会导致连接网络中断或者联网失败。

下面是店铺收集整理的局域网断网ARP攻击怎么检测和修复,希望对大家有帮助~~

局域网断网ARP攻击检测和修复的方法

方法/步骤

局域网ARP攻击的检测方法:打开“运行”窗口,输入“CMD”进入MSDOS界面。

在打开的“MSDOS”界面中,输入“arp -a”查看arp列表,其中如果存在多条与网关IP相对应的MAC地址时,表明局域网存在ARP攻击。

此外,我们还可以通过许多软件来检测局域网ARP攻击,例如“聚生网管”软件,直接在百度中搜索来获取下载地址。

运行“聚生网管”软件,在其主界面中点击“安全防御”-“安全检测工具”项进入。

在打开的“安全检测工具”界面中,点击“局域网攻击检测工具开始检测”按钮。

并在弹出的窗口中点击“开始检测”按钮,并在弹出的窗口中点击“是”按钮,即可自动检测局域网中的攻击源并列表。

对于局域网ARP攻击,有效的防护措施是利用ARP绑定,将网关IP和其Mac地址进行绑定即可。

这可以利用“360流量防火墙”来实现。

或者利用“聚生网管”跌“安全防御”-》“IP和MAC绑定”项来实现。