用新的高级加密标准(AES)保持你的数据安全毕业论文外文翻译

- 格式:docx

- 大小:128.70 KB

- 文档页数:15

aes实验报告AES实验报告引言:AES(Advanced Encryption Standard)是一种对称加密算法,被广泛应用于保护敏感数据的安全传输和存储。

本实验旨在探究AES算法的原理和应用,并通过实验验证其加密和解密的效果。

一、AES算法的原理AES算法是一种分组密码算法,将明文分成固定长度的数据块,并通过一系列的加密和解密操作来保护数据的机密性。

AES算法的核心是轮函数,它通过一系列的轮变换来对数据进行加密和解密。

二、实验准备1. 实验环境搭建:在计算机上安装支持AES算法的编程环境,如Python或Java。

2. 实验材料准备:准备一些测试用的明文和密钥,以及相应的加密和解密结果。

三、AES算法的加密过程1. 密钥扩展:AES算法需要对输入的密钥进行扩展,生成一系列的轮密钥。

这些轮密钥用于后续的加密和解密操作。

2. 初始轮:将明文与第一轮密钥进行异或运算。

3. 轮变换:AES算法中的轮变换包括字节代换、行移位、列混淆和轮密钥加。

这些变换操作按照一定的顺序进行,每一轮都会产生一个新的加密结果。

4. 最终轮:在最后一轮中,省略列混淆操作,并将结果与最后一轮密钥进行异或运算。

四、实验步骤1. 选择一组明文和密钥作为输入数据。

2. 使用AES算法对明文进行加密,得到密文。

3. 使用相同的密钥对密文进行解密,得到还原的明文。

4. 比较还原的明文与原始明文是否一致,验证AES算法的正确性。

五、实验结果与分析在实验中,我们选择了一组明文和密钥进行加密和解密操作。

经过实验,我们成功地得到了相应的密文和还原的明文,并与原始明文进行了比较。

结果显示,还原的明文与原始明文完全一致,证明了AES算法的正确性和可靠性。

六、AES算法的应用AES算法在现代密码学中被广泛应用于数据的加密和解密过程。

它可以用于保护敏感数据的安全传输和存储,如网络通信、文件加密和数据库加密等领域。

AES算法具有高度的安全性和可靠性,被认为是目前最强大的对称加密算法之一。

高级加密标准aes高级加密标准AES。

高级加密标准(Advanced Encryption Standard,AES)是一种对称密钥加密标准,被广泛应用于保护敏感数据的安全传输和存储。

它是美国国家标准与技术研究所(NIST)于2001年发布的一种加密算法,用于替代旧的数据加密标准DES。

AES使用的密钥长度可以是128位、192位或256位,这使得它在安全性和性能之间能够取得一个很好的平衡。

在本文中,我们将深入探讨AES的原理、应用和优势。

AES的原理是基于分组密码,它将明文分成固定长度的数据块,然后通过轮数较多的替代和置换操作,使用密钥对数据进行加密。

在解密过程中,相同的密钥被用来对密文进行逆向操作,从而还原出原始的明文数据。

AES的设计结构非常紧凑,这使得它在软件和硬件上都能够高效地实现。

AES的应用非常广泛,它被用于保护网络通信、存储介质、无线通信和智能卡等多个领域。

在互联网上,HTTPS协议使用AES来加密网页传输的数据,确保用户的隐私和安全。

在移动通信领域,4G和5G网络也采用AES来加密用户的通信数据,防止被窃听和篡改。

此外,在金融、医疗、军事等领域,AES也被广泛应用于数据加密和安全传输。

AES相比于DES等传统加密算法有许多优势。

首先,它的密钥长度更长,使得暴力破解的难度大大增加。

其次,AES的加密速度快,能够在现代计算机和设备上高效运行。

此外,AES的设计结构非常紧凑,使得它在各种平台上都能够轻松实现。

最重要的是,AES已经经过了广泛的安全性分析和审查,被认为是一种非常安全可靠的加密算法。

总的来说,高级加密标准AES是一种非常重要的加密算法,它在网络安全、数据保护和隐私保护方面发挥着重要作用。

随着计算机和通信技术的不断发展,AES将继续发挥它的作用,并在未来的安全领域中扮演着至关重要的角色。

通过深入了解AES的原理和应用,我们能够更好地理解现代加密技术的重要性,从而更好地保护我们的数据和隐私。

AES加密算法AES(Advanced Encryption Standard),又称高级加密标准,是一种对称密钥加密算法,被广泛应用于数据加密和保护领域。

它是在公开征求全球密码学界意见的基础上,由比利时密码学家Vincent Rijmen和Joan Daemen设计的。

AES算法的设计目标是提供一种快速、有效、安全的加密算法来保护数据的机密性。

一、背景介绍AES加密算法是为了替代之前的DES加密算法而设计的。

DES算法在1997年被确定为已被破解,安全性受到了质疑。

为了满足当时不断增长的安全需求和更高的数据保护要求,美国国家标准技术研究所(NIST)于1997年启动了新一轮的AES加密标准化竞赛。

二、AES算法的特点1. 对称密钥加密算法:AES使用相同的密钥进行加密和解密,加密和解密过程完全相同。

密钥长度可选择128位、192位或256位。

2. 高度安全性:AES算法被认为是当前最安全和最可信赖的加密算法之一,经过广泛的密码学分析和实际应用验证。

3. 快速加密速度:相比之前的DES算法,AES加密算法的加密速度更快,对硬件和软件的效率均有很好的支持。

4. 简单而清晰的结构:AES加密算法由一系列的轮函数组成,每个轮函数包含几个基本的步骤,结构清晰、可理解。

三、AES算法的运行过程1. 初始化:根据所选的密钥长度,密钥被扩展为多个轮密钥,并与分组中的数据块进行混合。

2. 轮函数:AES算法使用若干个轮函数对数据进行处理,每一个轮函数由四个基本操作组成:字节代换、行移位、列混淆和轮密钥加。

3. 轮数:有128位密钥长度的AES算法运行10轮,有192位密钥长度的AES算法运行12轮,有256位密钥长度的AES算法运行14轮。

4. 输出:经过多轮的处理,最后一次处理会产生加密或解密后的数据。

四、AES算法的应用领域1. 数据加密:AES算法被广泛应用于数据的加密和解密过程中,以保护敏感数据不被未授权的人员访问。

毕业设计论文AES加密算法摘要随着信息技术的快速发展,人们对数据安全问题的关注日益增加。

AES(Advanced Encryption Standard)是目前应用最广泛的对称加密算法之一,被广泛应用于保护数据的机密性。

本文主要探讨了AES加密算法的原理、过程及其在信息安全中的应用,以期提高数据的安全性。

1.引言随着网络的迅猛发展,信息的传输已经成为我们日常生活中不可或缺的一部分。

然而,信息的传输安全问题也愈发凸显,特别是在敏感信息的保护方面。

因此,保护信息安全和隐私已成为重要的议题。

2.AES加密算法的选择和设计AES加密算法是由美国国家标准与技术研究院(NIST)制定的一种对称加密算法。

与其他对称加密算法相比,AES算法在安全性和效率方面表现更优秀。

在选择AES算法时,需要考虑加密算法的安全性、性能和算法的复杂度等因素。

3.AES加密算法的原理AES加密算法采用分组密码的方式,将明文按照一定的分组长度进行分组,再对每个分组进行轮函数的处理。

在AES算法中,明文分组长度为128位,密钥长度为128、192或256位。

AES算法由四个基本的运算模块构成,包括字节代换(SubBytes)、行移位(ShiftRows)、列混淆(MixColumns)和轮密钥加(AddRoundKey)。

4.AES加密算法的过程在AES加密算法的过程中,首先需要进行密钥的扩展,根据密钥的长度生成多轮的轮密钥。

然后,对明文进行分组、轮函数的处理和轮密钥加操作。

最后得到密文。

5.AES加密算法的应用AES加密算法广泛应用于各个领域,特别是在信息安全领域。

在网络通信中,AES算法被用于保护数据的机密性,防止数据被非法获取。

在存储介质中,AES算法可以被用于加密存储的数据,确保数据的安全性。

此外,AES算法还广泛应用于数字版权保护、无线通信和智能卡等领域。

6.AES加密算法的优化和改进尽管AES加密算法在安全性和效率方面表现出色,但仍有一些改进和优化的空间。

AES加密解密实验报告实验目的:了解和学习AES加密算法的原理和实现过程,掌握AES加密解密的方法。

实验原理:AES(Advanced Encryption Standard)高级加密标准,是一种对称加密算法,使用相同的密钥进行加密和解密。

AES加密算法使用数学运算和逻辑操作混合的方式,通过多轮迭代和替代、逆替代、置换等步骤,对数据进行加密和解密操作。

实验材料和方法:材料:计算机、Python编程环境。

方法:通过Python编程环境调用AES库函数,进行AES加密解密实验。

实验步骤:1. 导入AES库函数:在Python编程环境中,导入AES的库函数。

```pythonfrom Crypto.Cipher import AESfrom Crypto.Random import get_random_bytes```2. 生成随机密钥:使用get_random_bytes(函数生成一个长度为16字节的随机密钥。

```pythonkey = get_random_bytes(16)```3. 实例化AES加密对象:使用AES.new(函数,传入随机密钥和加密模式“AES.MODE_ECB”创建AES加密对象。

```pythoncipher = AES.new(key, AES.MODE_ECB)```4. 加密数据:使用encrypt(函数,传入要加密的数据进行加密操作。

```pythonmessage = "This is a secret message.".encodeciphertext = cipher.encrypt(message)```5. 解密数据:使用decrypt(函数,传入密文进行解密操作。

```pythonplaintext = cipher.decrypt(ciphertext)```6. 打印加密和解密结果:使用print(函数,打印加密前后和解密后的数据。

AES算法在数据库加密中的应用AES(Advanced Encryption Standard)是一种对称加密算法,广泛应用于数据库加密中,用于保护数据库中的敏感信息。

AES算法提供了高强度的加密保护,使得黑客难以破解数据库中的信息,从而保护用户的隐私和数据安全。

在数据库中,通常存储着大量的敏感信息,如用户的个人资料、信用卡信息、密码等。

这些信息如果不经过加密就直接存储在数据库中,一旦数据库受到黑客攻击或者内部员工泄露,将会导致严重的后果。

因此,对数据库中的敏感信息进行加密是非常重要的。

AES算法是目前最流行和最安全的对称加密算法之一,其密钥长度可以是128位、192位或256位,越长的密钥长度越难以被破解。

AES算法通过替换、置换和混淆等操作来加密数据,使得黑客难以通过暴力破解等手段来获取明文信息。

因此,在数据库加密中使用AES算法可以有效保护数据库中的信息安全。

数据库加密一般分为两种方式:全盘加密和字段级加密。

全盘加密是指对整个数据库进行加密保护,而字段级加密则是指对数据库中的特定字段进行加密。

在实际应用中,一般会结合两种方式来确保数据库的安全性。

在全盘加密中,将使用AES算法对整个数据库进行加密,对数据库文件进行加密存储,使得黑客无法直接访问数据库文件。

只有在合法授权的情况下,才能通过解密操作来读取数据库中的信息。

这种方式适用于特别敏感的数据库信息,如金融机构的客户信息、医疗机构的病人信息等。

在字段级加密中,将使用AES算法对数据库中的特定字段进行加密。

例如,对用户的密码字段进行加密存储,使得即使数据库被盗,黑客也无法直接获取用户的明文密码。

只有在合法授权的情况下,才能通过解密操作来读取相关字段的信息。

这种方式适用于需要进行频繁读写操作的字段,如用户的登录密码、信用卡号等。

除了加密之外,数据库还需要考虑密钥管理、权限控制等安全问题。

密钥管理是指如何生成、存储和管理加密解密的密钥,需要确保密钥的安全性。

成都信息工程学院课程设计报告AES加密解密的实现课程名称:应用密码算法程序设计学生姓名:学生学号:专业班级:任课教师:年月日目录1.背景 (1)2.系统设计 (1)2.1系统主要目标 (1)2.2主要软件需求(运行环境) (2)2.3功能模块与系统结构 (2)3 系统功能程序设计 (4)3.1基本要求部分 (4)3.1.1 字节替换 (4)3.1.2行移位 (5)3.1.3列混合 (6)3.1.4密钥加 (6)3.1.5密钥扩展 (7)3.1.6字节替换 (8)3.1.7行移位 (9)3.1.8列混合 (9)3.1.9 加密 (10)3.1.10 解密 (11)4. 测试报告 (12)5.结论 (21)参考文献 (21)1.背景AES,密码学中的高级加密标准(Advanced Encryption Standard,AES),又称Rijndael加密法,是美国联邦政府采用的一种区块加密标准。

这个标准用来替代原先的DES,已经被多方分析且广为全世界所使用。

经过五年的甄选流程,高级加密标准由美国国家标准与技术研究院(NIST)于2001年11月26日发布于FIPS PUB 197,并在2002年5月26日成为有效的标准。

2006年,高级加密标准已然成为对称密钥加密中最流行的算法之一。

AES 有一个固定的128位的块大小和128,192或256位大小的密钥大小。

该算法为比利时密码学家Joan Daemen和Vincent Rijmen所设计,结合两位作者的名字,以Rijndael之命名之,投稿高级加密标准的甄选流程。

(Rijdael的发音近于"Rhine doll"。

)AES在软体及硬件上都能快速地加解密,相对来说较易于实作,且只需要很少的记忆体。

作为一个新的加密标准,目前正被部署应用到更广大的范围.2.系统设计2.1系统主要目标基本要求部分:1.在深入理解AES加密解密算法理论的基础上,设计一个AES加密解密软件系统;2.完成一个明文分组的加解密,明文和密钥是十六进制,长度都为64比特(16个16进制数),输入明文和密钥,输出密文,进行加密后,能够进行正确的解密;3. 程序运行时,要求输出每一轮使用的密钥,以及每一轮加密或解密之后的16进制表示的值;4. 要求提供所设计系统的报告及完整的软件。

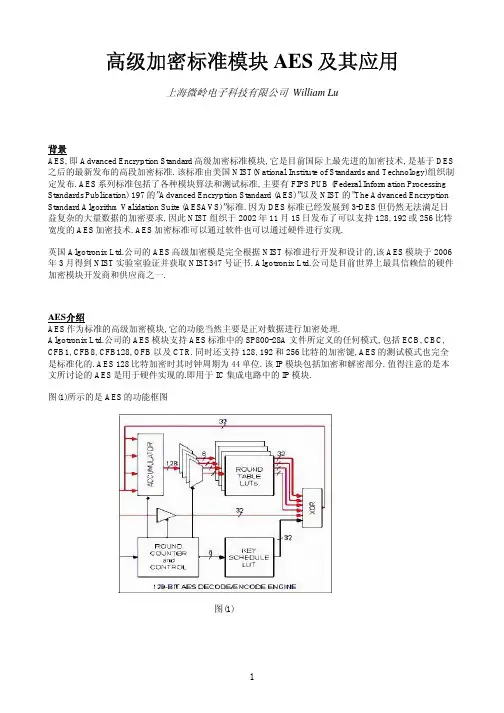

高级加密标准模块AES及其应用上海微岭电子科技有限公司 William Lu背景AES, 即Advanced Encryption Standard高级加密标准模块, 它是目前国际上最先进的加密技术, 是基于DES 之后的最新发布的高段加密标准. 该标准由美国NIST(National Institute of Standards and Technology)组织制定发布. AES系列标准包括了各种模块算法和测试标准, 主要有FIPS PUB (Federal Information Processing Standards Publication) 197的”Advanced Encryption Standard (AES)”以及NIST的”The Advanced Encryption Standard Algorithm Validation Suite (AESAVS)”标准. 因为DES标准已经发展到3-DES但仍然无法满足日益复杂的大量数据的加密要求, 因此NIST组织于2002年11月15日发布了可以支持128, 192或256比特宽度的AES加密技术. AES加密标准可以通过软件也可以通过硬件进行实现.英国Algotronix Ltd.公司的AES高级加密模是完全根据NIST标准进行开发和设计的,该AES模块于2006年3月得到NIST实验室验证并获取NIST347号证书. Algotronix Ltd.公司是目前世界上最具信赖信的硬件加密模块开发商和供应商之一.AES介绍AES作为标准的高级加密模块, 它的功能当然主要是正对数据进行加密处理.Algotronix Ltd.公司的AES模块支持AES标准中的SP800-28A文件所定义的任何模式, 包括ECB, CBC, CFB1, CFB8, CFB128, OFB以及CTR. 同时还支持128, 192和256比特的加密键, AES的测试模式也完全是标准化的. AES 128比特加密时其时钟周期为44单位. 该IP模块包括加密和解密部分. 值得注意的是本文所讨论的AES是用于硬件实现的.即用于IC集成电路中的IP模块.图(1)所示的是AES的功能框图图(1)图(2)所示的是AES的外部接口连接图.图(2)AES的应用AES是高级加密模块, 随着处理数据的不断庞大, 加密保密的要求也随之变得更加重要, 由NIST组织标准化的AES高级加密技术的应用是非常广泛的.AES可以应用于如下:1) 政府或军用通信2) 无线网络3) 网络保密系统: IPSec, SSL, TSL等协议4) 财政保密ANSI X9.535) 游戏机器6) 严密的反盗7) 私有财产的保密应用还有其它应用等下面图(3)所示的是使用AES加密方案于VoIP系统.图(3)图(4)所示的是使用快速AES加密方案应用于无线图像通信系统.图(4)数字加密技术已经成为标准的电子数据传输的重要组成部分, 到目前为止, AES加密算法已经证明是最具保密性和最有效的加密技术. 当今的数字技术世界和信息社会里没有数据加密的电路是不可想象的.后语Algotronix Ltd.公司的AES模块采用的是标准的VHDL硬件语言进行硬件实现的,与该公司AES模块所对应的测试方式同样是使用NIST AESAVE和SP800-38A的定义制作的.测试包括KAT(Known Answer Tests)和MCT(Monte Carlo Tests), 当然还有根据具体设计所定义的矢量. 有关面积和速度可以通过编译开关调节. 该模块在使用TSMC0.18的技术时可以达到的最高速度是343.75MHz. AES除了可以用于ASIC/ASSP等应用之外, 还可应用于FPGA. 目前Algotronix Ltd.公司的AES系列包括有AES-G2和AES-G3产品, 有关AES的IP系列的更多产品信息请询问上海微岭电子科技有限公司.。

Cryptography is the practice and study of hiding information. In modern times, cryptography is considered a branch of both mathematics and computer science, and is affiliated closely with information theory,computer security, and engineering. Cryptography is used in applications present in technologically advanced societies; examples include the security of ATM cards, computer passwords,and electronic commerce, which all depend on cryptography.密码学是信息隐藏的实践与研究。

现代密码学被认为是数学和计算机科学的一个分支,它与信息论、计算机安全和工程密切相关。

密码技术被应用于技术先进的社会中,例如A TM卡、计算机密码和电子商务的安全,这些都依赖于密码学。

(1 )TerminologyUntil modem times, cryptography referred almost exclusively to encryption, the process of converting ordinary information (plaintext) into unintelligible gibberish (i.e., ciphertext). Decryption is the reverse, moving from unintelligible ciphertext to plaintext. A cipher (or cypher) is a pair of algorithms which creates the encryption and the reversing decryption. The detailed operation of a cipher is controlled both by the algorithm and, in each instance, by a key. This is a secret parameter (ideal以known only to the communicants) for a specific message exchange context. Keys are important, as ciphers without variable keys are trivially breakable and therefore less than useful for most purposes. Historically, ciphers were often used directly for encryption or decryption, without additional procedures such as authentication or integrity checks.直到近代,加密提到几乎完全加密,普通的转换过程的信息(明文)到不知所云胡言乱语(即密文)。

【毕业论文】加密和密码学的(AES加密算法)本科毕业论文〔设计〕题目::加密和密码学 (AES加密算法)姓名:邓小明第一章绪论1.1 AES高级加密标准随着Internet的迅猛开展,基于Internet的各种应用也日新月异,日益增长。

但是,由于Internet是一个极度开放的环境,任何人都可以在任何时间、任何地点接入Internet获取所需的信息,这也使得在Internet上信息传输及存储的平安问题成为影响Internet应用开展的重要因素。

正因为如此,信息平安技术也就成为了人们研究Internet应用的新热点。

信息平安的研究包括密码理论与技术、平安协议与技术、平安体系结构理论、信息对抗理论与技术、网络平安与平安产品等诸多领域。

在其中,密码算法的理论与实现研究是信息平安研究的根底。

而确保数据加密算法实现的可靠性和平安性对于算法理论应用到各种平安产品中起到了至关重要的作用。

对各类电子信息进行加密,以保证在其存储,处理,传送以及交换过程中不会泄露,是对其实施保护,保证信息平安的有效措施。

1977年1月数据加密标准DES(Data Encryption Standard)正式向社会公布,它是世界上第一个公认的实用分组密码算法标准。

但DES在经过20年的实践应用后,现在已被认为是不可靠的。

1997年1月2日NIST发布了高级加密标准(AES-FIPS)的研发方案,并于同年9月12日正式发布了征集候选算法公告,NIST希望确定一种保护敏感信息的公开、免费并且全球通用的算法作为AES,以代替DES,用以取代DES的商业应用。

在征集公告中,NIST对算法的根本要求是:算法必须是私钥体制的分组密码,支持128bits分组长度和128,192,256bits密钥长度。

经过三轮遴选,Rijndael最终胜出。

2000年10月2日,NIST宣布采用Rijndael算法作为新一代高级加密标准。

Rijndael的作者是比利时的密码专家Joan Daemon博士和Vincent Rijmen博士。

AES加密算法实验报告AES(Advanced Encryption Standard)是一种对称加密算法,用于保护数据的机密性和完整性。

它是由美国国家标准与技术研究所(NIST)于2001年选定的替代算法,用于替代旧有的DES(Data Encryption Standard)算法。

AES算法的设计目标是提供高安全性以及高效率的加密和解密速度。

AES算法采用分组密码的方式,将明文按照固定大小(128比特)进行分组,然后对每个分组进行加密。

密钥长度可以选择128、192或256比特,不同的密钥长度对应着不同的加密强度。

其中,128比特密钥长度适用于大部分的安全应用,而192和256比特密钥长度适用于更高级别的安全应用。

AES算法的加密和解密过程有以下四个步骤:1. 字节代换(SubBytes):将每个输入字节替换为固定的对应字节,通过查找S盒表中的元素实现。

这一步骤主要用于消除明文的统计性质,增加密码的复杂性。

2. 行移位(ShiftRows):按照特定规则对每个分组中的字节进行循环移位。

这一步骤可以增加明文的扩散性质,增强密码的混淆效果。

3. 列混淆(MixColumns):对每个分组的列进行线性变换。

该变换采用矩阵乘法的方式,通过与固定矩阵的乘法操作实现。

这一步骤可以增加密码的扩散和混淆效果。

4. 轮密钥加(AddRoundKey):将每个分组与轮密钥进行异或操作。

轮密钥是由主密钥派生出来的,用于对每个分组进行不同轮数的加密。

这一步骤可以将密钥的信息混合到每个分组中。

AES算法通过多轮的加密和解密操作,将明文转化为密文,或将密文转化为明文。

每轮加密和解密操作都会使用不同的轮密钥,并对明文或密文进行不同的变换操作。

这样可以增加密码的强度和混淆效果。

在实际应用中,AES算法已被广泛使用于各种安全领域,如电子商务、数字版权保护、无线通信等。

它具有高安全性、高效率和高灵活性的特点,适用于不同安全等级的应用环境。

网络数据加密确保数据的安全传输随着互联网的普及和信息技术的飞速发展,我们越来越离不开网络的便利。

然而,同时也带来了数据安全的隐忧。

在网络中传输的数据很容易遭到黑客或间谍机构的窃取和篡改,这给我们的个人隐私和国家安全带来了极大的威胁。

为了应对这一问题,网络数据加密成为了一种重要的手段,它可以确保数据在传输过程中的安全。

首先,网络数据加密是一种将原始数据转换为不可理解的密文的技术。

只有拥有密钥的人才能将密文还原成原始的明文。

通过这种方式,即使黑客截获了数据包,在没有密钥的情况下也无法获取有用信息。

这种加密方法有效地阻止了黑客的入侵,保护了用户的个人信息。

其次,网络数据加密还可通过其他手段来确保数据的安全传输。

例如,使用传输层安全协议(TLS)和网际网关协议安全(IPsec)等加密协议来保护数据的传输过程。

这些协议利用加密算法对数据进行加密,通过建立安全的通信通道来保护数据的机密性和完整性。

这些协议的使用不仅能够阻止黑客入侵,还可以防止数据在传输过程中被篡改。

此外,网络数据加密还可以用于保护机密文件的存储和传输。

对于一些特别敏感的文件,比如军事机密和商业机密,我们可以使用更高级的数据加密算法,如高级加密标准(AES)来保护数据的安全。

AES 算法采用了强大的加密密钥和复杂的运算方式,极大地提高了数据的安全性。

然而,网络数据加密也面临一些挑战。

首先,加密算法的安全性是一个关键问题。

随着计算机性能的提升,原本强大的加密算法可能会变得容易被破解。

因此,加密算法的研究和改进是非常重要的,并且需要不断地更新和升级。

其次,密钥管理也是一个关键问题。

密钥的泄露或丢失可能导致数据的安全性受到威胁。

因此,我们需要制定有效的密钥管理策略,并且定期更换密钥,以保证数据的安全。

总之,网络数据加密是确保数据安全传输的重要手段。

通过将数据转换为不可理解的密文,网络数据加密可以有效地阻止黑客的入侵,保护用户的个人信息。

同时,使用加密协议和高级加密算法来保护数据的传输和存储,进一步提高了数据的安全性。

AES加密算法范文AES(Advanced Encryption Standard,高级加密标准)是一种对称加密算法,用于数据的加密和解密。

它是目前最流行的加密算法之一,广泛应用在各种领域,如网络通信、数据存储和传输等。

AES算法使用128、192或256位的密钥对数据进行加密和解密。

它将数据分成固定大小的数据块(通常为128位),并对每个数据块进行加密。

加密算法涉及到一系列的变换操作,包括字节替代、行移位、列混淆和轮密钥加等。

AES算法的每个加密轮都包括四个基本的操作:SubBytes、ShiftRows、MixColumns和AddRoundKey。

SubBytes操作通过查找S盒中的值来替换输入的字节。

ShiftRows操作对数据块中的行进行循环移位。

MixColumns操作利用乘法和加法操作将每列的数据进行混淆。

AddRoundKey操作将轮密钥与数据块进行按位异或运算。

AES算法的安全性基于其密钥长度。

较长的密钥长度通常提供更高的安全性,因为破译一个较长密钥的难度要大于破译一个较短密钥。

密钥长度越长,需要的计算能力越大,破解难度越大。

AES算法的性能非常高效,尤其对于使用128位密钥的操作。

它可以在多种硬件平台上实现,并且速度非常快,加密和解密的速度可以满足大多数应用的需求。

AES算法在实际应用中有广泛的影响。

它被用于保护互联网连接和通信的安全性,比如网上银行和电子商务中的加密传输。

它也被应用于密码学和信息安全领域的研究和开发。

此外,AES算法还用于各种存储介质和设备中的数据加密,如硬盘、固态硬盘、USB闪存驱动器等。

尽管AES算法已经存在了很长时间,但至今仍然被认为是一种非常安全和可靠的加密算法。

它是一种成熟的加密标准,在国际上得到了广泛的认可,并被许多组织和机构采用。

总结来说,AES加密算法是一种高效、安全和可靠的对称加密算法。

它使用密钥对数据进行加密和解密,并采用一系列的变换操作来增强数据的安全性。

AES加密模式范文AES (Advanced Encryption Standard)是一种对称密钥加密算法,目前被广泛应用于数据加密和安全传输中。

AES采用分组密码的方式,对输入的明文进行分组加密,并将加密后的密文输出。

AES还支持不同的加密模式,在不同场景下提供不同的安全性和性能。

本文将详细介绍AES的加密模式。

AES加密模式主要包括ECB模式(Electronic Codebook)、CBC模式(Cipher Block Chaining)、CFB模式(Cipher Feedback)、OFB模式(Output Feedback)和CTR模式(Counter)。

下面将对这些模式进行详细的说明。

1.ECB模式:ECB是AES最基本的加密模式,它将明文分成固定长度的块,在加密时对每个块使用相同的密钥进行独立加密。

由于同一个明文块将总是被加密成相同的密文块,因此ECB模式容易受到一些攻击方式的影响,特别是对于一些重复模式的明文数据。

因此,ECB模式在实际应用中很少被使用。

2.CBC模式:CBC模式使用一个初始向量(IV)来加密第一个块,并将加密结果作为下一个块的输入,从而创建一个加密的链。

每个块都依赖于前一个块的加密结果,从而更好地隐藏了明文中的重复模式。

但是,由于每个块的加密都依赖于前一个块的输出,加密过程是串行的,使得CBC模式在性能上可能不如ECB模式。

3.CFB模式:CFB模式将分组密码变成了流密码,它将前一个加密块作为密钥加密输入的明文块,并将加密结果作为密钥加密下一个明文块,从而创建一个流式加密过程。

与CBC模式类似,CFB模式也使用了初始向量来保证安全性。

CFB模式的优点是可以支持任意长度的数据加密,并且可以实现数据的实时加密和解密。

4.OFB模式:OFB模式将AES的加密过程变成了一个流密码,它通过重复加密一个初始向量来生成一串密钥,然后使用这串密钥对明文进行异或运算,从而实现加密。

RSA公钥加密算法的设计与实现本科毕业论⽂RSA公钥加密算法的设计与实现RSA公钥加密算法的设计与实现【论⽂摘要】RSA公钥加密算法是⽬前最有影响⼒的⾮对称加密算法,为ISO的推荐的加密标准。

⽽⾮对称加密因其安全性、开放性以及在数字签名技术中的重要性,在我们的⽣活中被使⽤得越加频繁。

RSA的安全性建⽴在⼤整数的分解困难上,其基本原理是初等数论中的欧拉定理。

在⼯业实现上,为了保证加密的安全性,通常要求密钥对⼤于1Kbits,然⽽计算机的整型变量为32bits,这构成⼀个⽭盾。

此外,RSA密钥的⽣成需要产⽣随机的⼤素数,这也是本⽂需要解决的问题。

【关键词】RSA;⾮对称加密;素数The d esign and implementation of RSA public keyencryption algorithm【ABSTRACT】RSA public key encryption algorithms are the most influential dissymmetrical encryption algorithms, the recommended encryption standard to ISO. And dissymmetrical encryption is used more and more frequently in our lives because of its security, openness and the importance in digital signature technology.RSA's security is built on the difficulties of big integer factorization, whose basic principle is the Euler's theorem in elementary number theory. In order to ensure the security of encryption, when it comes to industry, we often require the key pair is greater than 1Kbits. However, the integer class of computers occupies 32bits, which constitutes a contradiction. In addition, RSA's key-generation needs a random large prime number, which is also a problem to be solved.【Keywords】RSA; dissymmetrical encryption; prime number⽬录RSA公钥加密算法的设计与实现 ...................... II The design and implementation of RSA public key encryption algorithm .............................................. II ⽬录............................................... III ⼀.前⾔ (1)(⼀)引论 (1)(⼆)背景知识 (2)1. 密码技术的发展 (2)2. 密码学的主要任务 (4)3. 密码系统的安全性 (5)4. 对称与⾮对称密码的区别 (5)5. 公钥:RSA密码体制 (6)⼆、实验部分 (8)(⼀)实验⽬的 (8)(⼆)实验环境 (8)(三)实验步骤 (8)1. ⼤整数类 (8)2. 快速模幂运算 (9)3. 快速产⽣随机素数 (9)4. 扩展的欧⼏⾥德算法 (10)(四)代码设计 (11)1. ⼤整数类 (11)2. Rsa类 (14)3. 关键代码 (16)三、结果与讨论 (17)(⼀)程序展⽰ (17)1. 程序主界⾯ (17)2. RSA密钥产⽣ (18)3. 加密解密展⽰ (20)(⼆)RSA分析 (21)1. RSA的安全性 (21)2. RSA效率 (22)(三)⼩结 (24)注释 (25)参考⽂献 (26)致谢 (27)⼀.前⾔(⼀)引论从公元前5世纪,古希腊斯巴达⼈⽤⽊棍和带⼦进⾏换位密码,到现在的⽹上购物、⽹上银⾏,密码学在我们⽣活中占着越来越重要的地位。

AES加密算法实验报告实验报告:AES加密算法一、实验目的与背景AES(Advanced Encryption Standard,高级加密标准)是目前最常用的对称加密算法之一,被广泛应用于数据保密领域。

本实验旨在深入了解AES加密算法的原理和实现过程,掌握其加密和解密的基本操作。

二、实验原理1.初始化状态:将明文分成若干个块,并对每个块进行初始化处理,包括状态添加轮密钥、字节替代、行移位和列混淆。

2.轮函数:通过迭代轮函数,将每个块中的状态混淆,进一步增强加密强度。

3.轮密钥扩展:通过原始密钥生成一系列轮密钥,用于每轮轮函数的运算。

4.复制和结束状态:将各个加密块的状态复制到输出中,并进行最终处理,得到密文。

三、实验过程本实验采用python编程语言,在PyCryptodome库的支持下进行AES 加密算法的实验。

1. 环境准备:安装PyCryptodome库。

2.密钥生成:通过输入一个128位的密钥,生成轮密钥扩展所需的所有轮密钥。

3.加密操作:输入明文,对其进行分组,并逐个块进行加密操作。

4.解密操作:输入密文,对其进行分组,并逐个块进行解密操作。

四、实验结果与分析本实验选取了一个128位的密钥,并对一段文字进行加密和解密实验。

实验结果表明,AES加密算法能够有效保护数据的机密性。

1.加密结果:明文经过AES加密后,得到了一段密文。

密文经过解密操作后,可以得到与原明文相同的结果。

说明AES加密算法是可逆的。

2.加密强度:AES加密算法使用的128位密钥,远超传统DES算法的56位密钥。

这使得破解AES加密算法需要极大的计算成本,增强了数据的安全性。

3.加密效率:AES加密算法在实际应用中具有较高的性能指标,加密速度快,适用于大规模数据的加密保护。

五、实验总结通过本次实验,我们了解到了AES加密算法的基本原理和实现方法,了解了其分组加密和解密的整个过程,并通过实验验证了其加密强度和效果。

AES算法在保证数据安全性的同时,提供了较高的加密和解密性能,适用于信息安全领域的各种加密场景。

密码学——aes加密算法

AES(Advanced Encryption Standard)是一种对称加密算法,它是自DES(Data Encryption Standard)之后被广泛使用的一种加密标准。

AES被认为是一种高效、安全且可靠的加密算法,适用于保护敏感数据的安全性,包括电子商务、数据库存储以及通信等领域。

下面是对AES加密算法的一些要点解释:

1.对称加密:AES使用对称密钥加密,也就是使用相同的密

钥进行加密和解密。

这意味着发送方和接收方需要共享相同的密钥来进行加密和解密操作。

2.分组密码:AES是一种分组密码,它将要加密的数据按照

固定的块大小(128位)进行分组处理。

每个块被称为一个状态(state),并在一系列的加密轮(rounds)中进行加密和混淆。

3.密钥长度:AES支持使用不同长度的密钥,包括128位、

192位和256位。

密钥长度越长,理论上越难以破解,但同时也增加了加密和解密操作的复杂性和运算成本。

4.轮函数:AES在加密过程中使用了一系列的轮函数(round

function),包括替代字节、行移位、列混淆和轮密钥加等操作。

这些操作使得数据在每个加密轮中经过重复的混淆和置换,增加了加密算法的复杂性和安全性。

5.安全性:AES被广泛认为是一种安全的加密算法,经过多

年的广泛分析和审查。

从目前的研究来看,没有已知的有效攻击方法能够完全破解AES加密。

AES加密算法在保护敏感数据和确保数据传输安全方面具有广泛应用。

由于其高效性、可靠性和安全性,它成为许多加密应用和通信协议的首选算法之一。

Keep Your Data Secure with the New Adva need En crypti onStan dardJames McCaffreySUMMARYThe Advaneed Encryption Standard (AES) is a National Institute of Standards and Tech no logy specificati on for the en cryptio n of electr onic data. It is expected to become the accepted means of encrypting digital information, including financial, telecom muni catio ns, and gover nment data. This article prese nts an overview of AES and explains the algorithms it uses..After reading this article you will be able to en crypt data using AES, test AES-based software, and use AES en crypti on in your systems.Note that the code presented in this article and any other implementation based on this article is subject to applicable Federal cryptographic module export controls (see Commercial En crypti on Export Con trols for the exact regulati on s).AES is a new cryptographic algorithm that can be used to protect electr onic data. Specifically, AES is an iterative, symmetric-key block cipher that can use keys of 128, 192, and 256 bits, and en crypts and decrypts data in blocks of 128 bits (16 bytes) Uni ike public-key ciphers, which use a pair of keys, symmetric-key ciphers use the same key to en crypt and decrypt data. En crypted data returned by block ciphers have the same nu mber of bits that the in put data had. Iterative ciphers use a loop structur that repeatedly performs permutati ons and substitutio ns of the in put data. Figure 1 shows AES in action encrypting and then decrypting a 16-byte block of data using a192-bit key.Figure 1 Some DataAES is the successor to the older Data Encryption Standard (DES). DES was approved as a Federal standard in 1977 and remained viable until 1998 when a comb in ati on of adva ncesi n hardware, software, and crypta nalysis theory allowed a DES-e ncrypted message to be decrypted in 56 hours. Since that time nu merous other successful attacks on DES-encrypted data have been made and DES is now considered past its useful lifetime.In late 1999, the Rijn dael (pr onoun ced "ra in doll") algorithm, created by researchers Joa n Daeme n and Vincent Rijme n, was selected by the NIST as the proposal that best met the design criteria of security, implementation efficiency, versatility, and simplicity. Although the terms AES and Rijn dael are sometimes used in tercha ngeab y, they are distinct. AES is widely expected to become the de facto standard for encrypting all forms of electronic data including data used in commercial applications such as banking and finan cial tran sact ions, telecom muni cati ons, and private and Federal in formatio n.Overview of the AES AlgorithmThe AES algorithm is based on permutations and substitutions. Permutations are rearra ngeme nts of data, and substituti ons replace one unit of data with ano ther. AES performs permutations and substitutions using several different techniques. To illustrate these tech niq ues, let's walk through a con crete example of AES en crypti on using the data show n in Figure 1.The following is the 128-bit value that you will encrypt with the indexes array:00 11 22 33 44 55 66 77 88 99 aa bb cc dd ee ff 0123456789 10 11 12 13 14 15The 192-bit key value is:00 01 02 03 04 05 06 07 08 09 0a 0b 0c 0d 0e 0f 10 11 12 13 14 15 16 17 0123456789 10 11 12 13 14 15 16 17 18 19 20 21 22 23Figure 2 SboxWhen the AES constructor is called, two tables that will be used by the encryption method are initialized. The first table is a substitution box named Sbox. It is a 16 16 matrix. The first five rows and colu mns of Sbox are show n in Figure 2. Behi nd the sce nes, the en cryptio n rout ine takes the key array and uses it to gen erate a "key schedule" table n amed w[], show n in Figure 3.Figure 3 Key Sched.The first Nk (6) rows of w[] are seededwith the original key value (0x00 through 0x17) and the remai ning rows are gen erated from the seed key. The variable Nk representsthe size of the seed key in32-bit words. You'll see exactly how w[] is gen erated later whe n I exam ine the AES impleme ntati on. The point is that there are now many keys to use in stead of just one. These new keys are called the round keys to distinguish them from the original seed key.Figure 4 StateThe AES en crypti on rout ine beg ins by copy ing the 16-byte in put array into a 44 byte matrix named State (see Figure 4). The AES encryption algorithm is named Cipher and operates on State[] and can be described in pseudocode (see Figure 5).The encryption algorithm performs a preliminary processing step that's called AddRoundKey in the specification. AddRoundKey performs a byte-by-byte XOR operation on the State matrix using the first four rows of the key schedule, and XORs in put State[r,c] with round keys table w[c,r].For example, if the first row of the State matrix holds the bytes { 00, 44, 88, cc }, and the first column of the key schedule is { 00, 04, 08, 0c }, then the new value of State[0,2] is the result of XORing State[0,2] (0x88) with w[2,0] (0x08), or 0x80:1 0 0 0 1 0 0 00 0 0 0 1 0 0 0 XOR1 0 0 0 0 0 0 0The main loop of the AES en crypti on algorithm performs four differe nt operati ons on the State matrix, called SubBytes, ShiftRows, MixColu mns, and AddRou ndKey in the specification. The AddRoundKey operation is the same as the preliminary AddRo un dKey except that each time AddRo un dKey is called, the n ext four rows of the key schedule are used. The SubBytes routi ne is a substituti on operati on that takes each byte in the State matrix and substitutes a new byte determined by the Sbox table. For example, if the value of State[0,1] is 0x40 and you want to find its substitute, you take the value at State[0,1] (0x40) and let x equal the left digit (4) and y equal the right digit (0). Then you use x and y as indexes into the Sbox table to find thesubstituti on value, as show n in Figure 2.ShiftRows is a permutation operation that rotates bytes in the State matrix to the left. Figure 6 shows how ShiftRows works on State[]. Row 0 of State is rotated 0 positions to the left, row 1 is rotated 1 position left, row 2 is rotated 2 positions left, and row 3 is rotated 3 positi ons left.Figure 6 Running ShiftRows on StateThe MixColumns operation is a substitution operation that is the trickiest part of the AES algorithm to understand. It replaces each byte with the result of mathematical field additions and multiplications of values in the byte's column. I will explain the details of special field addition and multiplication in the next section.Suppose the value at State[0,1] is 0x09, and the other values in colu mn 1 are 0x60, 0xe1, and 0x04; then the new value for State[0,1] is shown in the following: State[0,1] = (State[0,1] * 0x01) + (State[1,1] * 0x02) +(State[2,1] * 0x03) +(State[3,1] * 0x01) = (0x09 * 0x01) + (0x60 * 0x02) +(0xe1 * 0x03) +(0x04 * 0x01)=0x57The addition and multiplication are special mathematical field operations, not the usual additi on and multiplicatio n on in tegers.The four operations SubBytes, ShiftRows, MixColumns, and AddRoundKey are called in side a loop that executes Nr time—the nu mber of rounds for a give n key size, less 1. The number of rounds thatthe encryption algorithm uses is either 10, 12, or 14 and depe nds on whether the seed key size is 128, 192, or 256 bits. In this example, becauseNr equals 12, the four operations are called 11 times. After this iteration completes, the encryption algorithm finishes by calling SubBytes,ShiftRows, and AddRo un dKey before copy ing the State matrix to the output parameter.In summary, there are four operations that are at the heart of the AES encryption algorithm. AddRo un dKey substitutes groups of 4 bytes using round keys gen erated from the seed key value. SubBytes substitutes in dividual bytes using a substituti on table. ShiftRows permutes groups of 4 bytes by rotating 4-byte rows. MixColumns substitutes bytes using a comb in ati on of both field additi on and multiplicati on.Field Addition and Multiplication in GF(28)As you've see n, the AES en cryptio n algorithm uses fairly straightforward tech niq ues for substitution and permutation, except for the MixColumns routine. The MixColumns routine uses special addition and multiplication. The addition and multiplication used by AES are based on mathematical field theory. In particular, AES is based on a field called GF(28).The GF(28) field con sists of a set of 256 values from 0x00 to 0xff, plus addition and multiplication, hence the (28). GF stands for Galois Field, named after the mathematicia n who foun ded field theory. One of the characteristics of GF(28) is that the result of an additi on or multiplicati on operati on must be in the set {0x00 ... 0xff}. Although the theory of fields is rather deep, the net result for GF(28) addition is simple: GF(28) addition is just the XOR operatio n.Multiplication in GF(28) is trickier, however. As you'll see later in the C# implementation, the AES encryption and decryption routines need to know how to multiply by only the seven con sta nts0x01,0x02, 0x03, 0x09, 0x0b, 0x0d, and 0x0e. So in stead of expla ining GF(28) multiplicati on theory in gen eral, I will expla in it just for these seve n specific cases.Multiplication by 0x01 in GF(28) is special; it corresponds to multiplication by 1 in no rmal arithmetic and works the same wa—a ny value times 0x01 equals itself.Now let's look at multiplicati on by 0x02. As in the case of additi on, the theory is deep, but the net result is fairly simple. If the value being multiplied is less than 0x80, then the result of multiplication is just the value left-shifted 1 bit position. If the value being multiplied is greater tha n or equal to 0x80, the n the result of multiplicati on is the value left-shifted 1 bit position XORed with the value 0x1b. This prevents "field overflow" and keeps the product of the multiplicati on in ran ge.Once you've established addition and multiplication by 0x02 in GF(28), you can use them to define multiplication by any constant. To multiply by 0x03 in GF(28), you can decompose 0x03 as powers of 2 and additi ons. To multiply an arbitrary byte b by0x03, observe that 0x03 = 0x02 + 0x01. Thus:b * 0x03 = b * (0x02 + 0x01)=(b * 0x02) + (b * 0x01)This can be done because you know how to multiply by 0x02 and 0x01 and how to perform addition. Similarly, to multiply an arbitrary byte b by 0x0d, you do this: b * 0x0d = b * (0x08 + 0x04 + 0x01) =(b * 0x08) + (b * 0x04) + (b * 0x01)=(b * 0x02 * 0x02 * 0x02) + (b * 0x02 * 0x02) + (b * 0x01)The other multiplications needed for the AES MixColumns routine in the encryption and decrypti on algorithm follow the same gen eral patter n, as show n here: b * 0x09 = b * (0x08 + 0x01) =(b * 0x02 * 0x02 * 0x02) + (b * 0x01)b * 0x0b = b * (0x08 + 0x02 + 0x01)=(b * 0x02 * 0x02 * 0x02) + (b * 0x02) + (b * 0x01)b * 0x0e = b * (0x08 + 0x04 + 0x02)=(b * 0x02 * 0x02 * 0x02) + (b * 0x02 * 0x02) + (b * 0x02)To summarize, addition in GF(28) is the XOR operation. Multiplication in GF(28) reduces to additi ons and multiplicati ons by 0x02, where multiplicati on by 0x02 is a conditional 1-bit left shift. The AES specification contains a lot of additional in formatio n about operati ons in GF(28).Key Expa nsionThe AES en crypti on and decrypti on algorithms use a key schedule gen erated from the seed key array of bytes. The AES specification refers to this as the KeyExpansion routi ne. Gen erat ing, in esse nee, multiple keys from an in itial key in stead of using a sin gle key greatly in creases the diffusi on of bits. Although not overwhel min gly difficult, understanding KeyExpansion is one of the trickier parts of the AES algorithm. In high-level pseudocode, the KeyExpansion routine looks like the followi ng:KeyExpansion(byte[] key, byte[][4] w){copy the seed key into the first rows of wfor each remai ning row of w{use two of the previous rows to create a new row}}The "use two of the previous rows to create a new row" routine makes use of two subrouti nes, RotWord and SubWord, and a table of con sta nts n amed Rcon (for "ro und constants"). Let's look at each of these three items and then come back to the KeyExpa nsion routi ne as a whole.The RotWord routine is simple. It accepts an array of 4 bytes and rotates them 1 positi on left. Because the round schedule table w[] has four colu mns, RotWord rotates a row of w[] to the left. Notice that the RotWord function used by KeyExpansion is very similar to the ShiftRows routine used by the encryption algorithm except that it works on a sin gle row of the key schedule w[] in stead of the en tire en cryptio n state table State[].The SubWord routi ne performs a byte-by-byte substituti on on a give n row of the key schedule table w[] using the substitution table Sbox. The substitutions in KeyExpa nsion operate exactly like those in the en crypti on algorithm. The in put byte to be substituted is separatedi nto an (x,y) pair which are used as in dexes into the substituti on table Sbox. For example, substituti on for 0x27 results in x = 2 and y = 7, and Sbox[2,7] retur ns 0xcc.The KeyExpa nsion rout ine uses an array Rcon [], called the round con sta nt table These con sta nts are 4 bytes each to match with a row of the key schedule table. The AES KeyExpa nsion routi ne requires 11 round con sta nts. You can see these con sta nts listed in Figure 7.Figure 7 In itializ ing RconThe leftmost byte of each round constant is a power of 2 in the GF(28) field. Another way of looking at it is to observe that each value is the previous value times 0x02, as described in the previous sect ion discuss ing multiplicati on in GF(28). Notice that 0x80 x 0x02 = 0x1b is 0x80 left-shifted 1 bit followed by an XOR with 0x1b, as described earlier.Now let's take a closer look at the loop in side KeyExpa nsion. In more detailed pseudocode tha n before, the loop is:for (row = Nk; row < (4 * N叶1); ++row){temp = w[row-1]if (row % Nk == 0)temp = SubWord(RotWord(temp)) xor Rcon[ row/Nk] else if (Nk == 8 and row % Nk == 4)temp = SubWord(temp)w[row] = w[row-Nk] xor temp }Ignoring the if clause for a mome nt, you'll see that each row of the key schedule table w[] is the result of XORi ng the previous row with the row Nk (4, 6, or 8 depe nding on the key size) rows before. The first part of the if conditional modifies every fourth, sixth, or eighth row of the key schedule with SubWord, RotWord, and XORing with a round constant, depending on whether the key size is 128, 192, or 256 bits. The sec ond part of the con diti onal will modify rows 12, 20, 28 and so on — every eighth row— for a 256-bit key to add additional variability to the key schedule.Let's see how KeyExpa nsion gets started with the example prese nted at the begi nning of this article. The seed key is the 192-bit / 6-word value:00 01 02 03 04 05 06 07 08 09 0a Ob 0c 0d 0e Of 10 11 12 13 14 15 16 17The key schedule byte table w[] has the dimensions 4 columns and Nb x (Nr + 1) equals 4 (12 + 1), or 52 rows. The KeyExpansion routine copies the values in theseed key into the first rows of the key schedule byte table w[]. Because my seed key is 192 bits (24 bytes), and the w[] table always has 4 columns, in this case KeyExapansion copies the seed key into the first 6 rows of w[]. Now let's see how the KeyExpansion routine fills the rest of the key schedule table. In my example, the first calculated row is row 6 because rows 0 to 5 were filled with the seed key values: temp = w[row-1] = 14 15 16 17The condition (row % Nk == 0) is true, so first the RotWord subroutine is applied: temp = 15 16 17 14The n SubWord is applied:temp = 59 47 f0 faThen XORed with Rcon[row / Nk] = Rcon[6 / 6] = 01 00 00 00:temp = 58 47 f0 faThis is then XORed with w[row-Nk] = w[6-6] = 00 01 02 03, yielding the following result:w[6] = 58 46 f2 f9The process repeats itself for all of the remaining rows in key schedule table w[]. To summarize, an importa nt part of AES en crypti on and decrypti on is the gen erati on of multiple round keys from the initial seed key. This KeyExpansion algorithm gen erates a key schedule and uses substitutio n and permutati on in a way that is similar in most respects to the en crypti on and decryptio n algorithms.Con clusi onThe new AES will certai nly become the de facto sta ndard for en crypt ing all forms of electronic information, replacing DES. AES-encrypted data is unbreakable in the sense that no known crypta nalysis attack can decrypt the AES cipher text without using a brute-force search through all possible 256-bit keys.AES is an importa nt adva nce and using and un dersta nding it will greatly in crease the reliability and safety of your software systems.用新的高级加密标准(AES保持你的数据安全James McCaffrey摘要AES( The Advaneed Encryption Standard是美国国家标准与技术研究所用于加密电子数据的规范。