cisco网络安全答案1

- 格式:wps

- 大小:312.85 KB

- 文档页数:11

思科练习题答案在本文中,我将为您提供思科练习题的答案。

这些答案旨在帮助您更好地理解和应用思科网络技术。

请一起来看看吧!第一题问题:什么是子网掩码?它的作用是什么?答案:子网掩码是一个32位长的二进制数字,用于确定一个IP地址中哪些位用于网络地址,以及哪些位用于主机地址。

它的作用是帮助划分IP地址,将一个大网络划分为多个小网络,以提高网络的安全性和效率。

第二题问题:请解释什么是VLAN?答案:VLAN(Virtual Local Area Network)是一种将网络设备按逻辑上的需求进行逻辑划分的技术。

通过VLAN,可以将不同的设备划分到不同的虚拟网络中,实现逻辑上的隔离和管理。

这样可以提高网络的可管理性和安全性。

第三题问题:请列举一些常见的网络设备。

答案:常见的网络设备包括路由器、交换机、网关、防火墙等。

路由器用于在不同网络之间进行数据转发和路由选择;交换机用于在局域网中转发数据包;网关用于连接不同类型的网络;防火墙用于保护网络免受恶意攻击。

第四题问题:请解释什么是IP地址?IP地址的分类有哪些?答案:IP地址(Internet Protocol Address)是互联网中用于标识设备的地址。

它由32位的二进制数字组成,通常表示为四个十进制数,每个数的取值范围为0-255。

IP地址的分类主要有A类、B类、C类、D类和E类。

其中,A类地址用于大型网络,B类地址用于中型网络,C类地址用于小型网络,D类地址用于多播,E类地址为保留地址。

第五题问题:请解释什么是动态主机配置协议(DHCP)?答案:动态主机配置协议(DHCP)是一种网络协议,用于自动分配IP地址给网络上的设备。

通过DHCP,设备可以在加入网络时自动获取一个可用的IP地址、子网掩码、网关等网络配置信息,从而实现网络的自动化配置和管理。

总结:通过本文,我们回答了几个与思科网络技术相关的练习题。

我们了解了子网掩码的作用,学习了VLAN的概念,认识到了常见的网络设备,了解了IP地址的分类以及动态主机配置协议(DHCP)的工作原理。

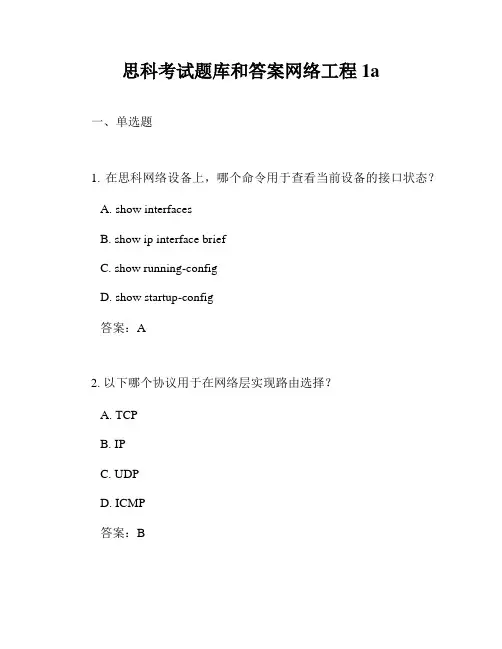

思科考试题库和答案网络工程1a一、单选题1. 在思科网络设备上,哪个命令用于查看当前设备的接口状态?A. show interfacesB. show ip interface briefC. show running-configD. show startup-config答案:A2. 以下哪个协议用于在网络层实现路由选择?A. TCPB. IPC. UDPD. ICMP答案:B3. 在思科设备上,哪个命令用于保存当前的配置到启动配置中?A. copy running-config startup-configB. copy startup-config running-configC. saveD. write答案:A4. 以下哪个命令用于在思科设备上创建一个新的VLAN?A. vlan databaseB. configure terminalC. enableD. show vlan答案:A5. 哪种类型的网络拓扑结构允许设备之间有多个路径?A. 星型拓扑B. 总线拓扑C. 环型拓扑D. 网状拓扑答案:D6. 在思科设备上,哪个命令用于查看设备的ARP表?A. show arpB. show ip arpC. show mac address-tableD. show ip interface brief答案:B7. 以下哪个命令用于在思科设备上配置静态路由?A. ip routeB. route ipC. configure ip routeD. ip static route答案:A8. 以下哪个协议用于在传输层提供可靠的数据传输?B. UDPC. IPD. ICMP答案:A9. 在思科设备上,哪个命令用于查看设备的路由表?A. show ip routeB. show routeC. show running-configD. show startup-config答案:A10. 以下哪个命令用于在思科设备上启用SSH服务?A. enable secretB. line vty 0 4C. transport input sshD. service password-encryption二、多选题1. 以下哪些命令可以用来在思科设备上查看网络接口的状态?A. show interfacesB. show ip interface briefC. show running-configD. show startup-config答案:A, B2. 以下哪些协议属于OSI模型的应用层?A. HTTPB. FTPC. SMTPD. TCP答案:A, B, C3. 在思科设备上,以下哪些命令可以用来查看设备的配置?A. show running-configB. show startup-configC. show interfacesD. show ip interface brief答案:A, B4. 以下哪些命令可以用来在思科设备上配置VLAN?A. vlan databaseB. configure terminalC. enableD. show vlan答案:A, B5. 以下哪些命令可以用来在思科设备上配置静态路由?A. ip routeB. route ipC. configure ip routeD. ip static route答案:A三、判断题1. 在思科设备上,使用“show version”命令可以查看设备的软件版本信息。

思科CISCO笔试题目+解析和答案思科(CISCO)笔试题目+解析和答案一题:解:求至少几人及格,也就是求最多多少人不及格,情况分为:做对0个,做对1个,做对2个,做对3个,做对4个,做对5个,为了使不及格人最多,不妨对做对0个的人说,为何不把你的做错的两道给做对3个或4个的人呢,这样你还是不及格并且可以多增加人不及格,这样做对0个把自己的错误2个题给别人,他错3个,同理做对1个的把自己的.一个错误题给别人,这样保证了不及格人最多,经过以上分析,现在不及格人最多时,只有一下几种情况:做对2个,做对3个,做对4个,做对5个。

分别设人数为:X2,X3.X4.X5,则:当X2最大是,至少及格人数为:100-X2X2+X3+X4+X5=100 (1)总错误题数为:100*5-(80+72+84+88+56)=120则:3X2+2X3+X4=120 (2)(2)-(1)得:2X2+X3-X5=20 (3)可以看出要想使X2最大,则X3最小,X5最大,则:X3=0,X5=56,则X2=38,X4=6,即做对2个38,做对3个0,做对4个6,全对56。

也就是说至少有100-X2=100-38=62人及格,对结果进行分析:对于第五题只有56人做对,那么38+6=44,即做对4个和做对2个的都有第五题做错,那么做对2个的38人只能在前4道题中错2道:显然很好分配,分法之一:38-28=10,做错1和2的10人,做错1和3的20-10=10人,做错2和3的16-10=6人,做错2和4的12人。

二题:10人和一个司机时间最少,则车接第十人正好与前面9个人一起到达终点设第一个人坐车T1小时,步行T2小时,求T1+T2,则:100T1+5T2=1000 (1)假设在D点把第一人放下,在C点车回来接到第二人,则车从D-C 时间为:t=(100T1-5T1)/105,设从车载第二人开始开始到车追上第一人时,第一个走了s公里到达E点则:车在C点时,车与第一人的距离为105t=100T1-5T1=95T1,则:(95T1+s)/100=s/5 (2)即:5T1=s第一人从D-E走了:5t+s公里同理可知第三人到第10 人与第二人一样,则车一共送10人次,回头接人(空车)9次则第一人共走了9*(5t+s)=5T2即:9*[5*(100T1-5T1)/105+S]=5T2 (3)由(1),(2)(3)可得:T1=70/13,T2=1200/13,则:T1+T2=1270/13=97.69小时。

第一章1 人们将 UDP 而不是 TCP 用于语音和视频通信的原因有哪两点?(选择两项。

) b cTCP 需要传输所有数据包,数据才可使用。

TCP 的确认过程引入了延时,这打断了数据流。

UDP 不具有重新传输丢失数据包的机制。

UDP 可以容许延时并相应进行补偿。

TCP 是一种无连接协议,可提供端到端可靠性。

UDP 是一种面向连接的协议,可提供端到端可靠性。

2 为什么 TCP 是用于传输数据文件的首选第 4 层协议? a1TCP 比 UDP 更可靠,因为它要求重新传输丢失的数据包。

与 UDP 相比,TCP 对源主机和目的主机处理资源要求较低。

UDP 引入了延时,因此会降低数据应用程序的质量。

TCP 可确保快速传输,因为它无需排序或确认。

3 企业 IT 部门可使用哪两种解决方案来帮助远程工作人员访问内部网?(选择两项。

) a cVPNNAT用户身份验证客户端防火墙软件数据包嗅探4 Cisco 企业体系架构有什么用途? b放弃三层层次模型,改用平面型网络方案将网络划分为功能组件,同时保持核心层、分布层和访问层的概念通过将多个组件整合在访问层的单个组件中,为核心层提供服务和功能通过将服务器群、管理服务器、企业内部网和电子商务路由器组合在同一层中,降低整体网络流量5 IDS 和 IPS 应该部署在 Cisco 企业体系架构的哪个功能区域内,才能检测和防止来自外部的恶意活动? c企业园区WAN 与 Internet企业边缘服务提供商边缘6 拥有外联网有什么好处? d它可专为员工提供类似 web 的访问方式以访问公司信息。

它可限制用户访问企业信息的方式,使其只能通过安全 VPN 或远程访问连接来访问。

它使客户和合作伙伴可通过连接到公共 web 服务器来访问公司信息。

它使供应商和承包商可通过受控的外部连接访问内部机密信息。

7 VoIP 可为远程办公提供什么功能?b高质量实时视频演示通过 Internet 进行实时语音通信同时共享桌面应用程序的能力通过 Internet 进行安全的加密数据传输8 Cisco 企业体系架构的哪个功能组件负责托管内部服务器? a企业园区企业边缘服务提供商边缘建筑分布层9 在层次式设计模型中,哪项任务一般仅需要使用接入层的服务? c连接到企业 web 服务器以更新销售数据在家中使用 VPN 向总部办公室服务器发送数据通过本地部门网络打印机打印会议日程向国外的商业机构拨打 VoIP 电话回复其它部门同事发来的电子邮件10 企业边缘处的设备有哪两项重要特征或功能?(选择两项。

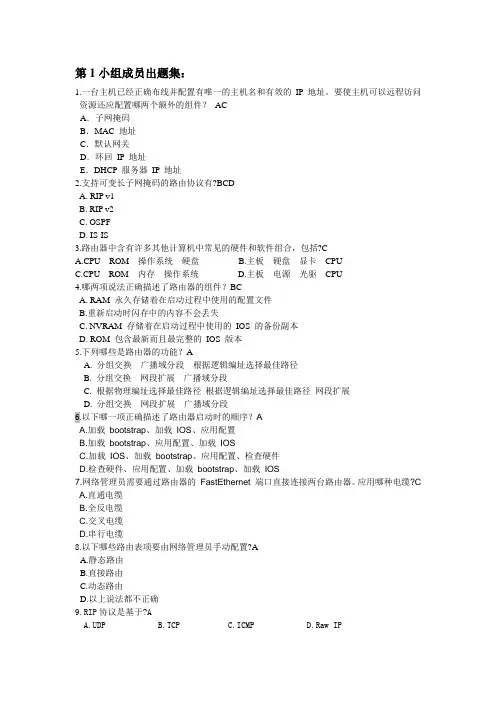

第1小组成员出题集:1.一台主机已经正确布线并配置有唯一的主机名和有效的IP地址。

要使主机可以远程访问资源还应配置哪两个额外的组件?ACA.子网掩码B.MAC 地址C.默认网关D.环回IP 地址E.DHCP 服务器IP 地址2.支持可变长子网掩码的路由协议有?BCDA. RIP v1B. RIP v2C. OSPFD. IS-IS3.路由器中含有许多其他计算机中常见的硬件和软件组合,包括?CA.CPU ROM 操作系统硬盘B.主板硬盘显卡CPUC.CPU ROM 内存操作系统D.主板电源光驱CPU4.哪两项说法正确描述了路由器的组件?BCA. RAM 永久存储着在启动过程中使用的配置文件B.重新启动时闪存中的内容不会丢失C. NVRAM 存储着在启动过程中使用的IOS 的备份副本D. ROM 包含最新而且最完整的IOS 版本5.下列哪些是路由器的功能?AA. 分组交换广播域分段根据逻辑编址选择最佳路径B. 分组交换网段扩展广播域分段C. 根据物理编址选择最佳路径根据逻辑编址选择最佳路径网段扩展D. 分组交换网段扩展广播域分段6.以下哪一项正确描述了路由器启动时的顺序?AA.加载bootstrap、加载IOS、应用配置B.加载bootstrap、应用配置、加载IOSC.加载IOS、加载bootstrap、应用配置、检查硬件D.检查硬件、应用配置、加载bootstrap、加载IOS7.网络管理员需要通过路由器的FastEthernet 端口直接连接两台路由器。

应用哪种电缆?CA.直通电缆B.全反电缆C.交叉电缆D.串行电缆8.以下哪些路由表项要由网络管理员手动配置?AA.静态路由B.直接路由C.动态路由D.以上说法都不正确9.RIP协议是基于?AA.UDPB.TCPC.ICMPD.Raw IP10.以下协议属于路由协议的是 ?ABCGA.RIPB.IS-ISC.OSPFD.PPPE.IPF.IPXG.BGP11.静态路由的优点包括? CA. 管理简单B. 自动更新路由C. 提高网络安全性D. 节省带宽E. 收敛速度快12.以下哪些内容是路由信息中所不包含的?AA. 源地址B. 下一跳C. 目标网络D. 路由权值13.下列关于OSPF协议的说法正确的是?ABDA. OSPF支持基于接口的报文验证B. OSPF支持到同一目的地址的多条等值路由C. OSPF是一个基于链路状态算法的边界网关路由协议D. OSPF发现的路由可以根据不同的类型而有不同的优先级14.以下哪一项正确描述了路由器启动时的顺序?A(A)加载bootstrap、加载IOS、应用配置(B)加载bootstrap、应用配置、加载IOS(C)加载IOS、加载bootstrap、应用配置、检查硬件(D)检查硬件、应用配置、加载bootstrap、加载IOS15.输入以下命令的作用是什么?BR1(config)#line vty 0 4R1(config-line)#password check123R1(config-line)#loginA.确保在进入用户执行模式之前输入口令B.设置通过Telnet连接该路由器时使用的口令C.要求在保存配置前输入check123D.创建本地用户账户以便登陆路由器或交换机16.您需要配置图中所示的串行连接,必须在sydney路由器上发出以下哪条配置命令才能与Melboume站点建立连接?(选三项)ABDA.Sydeny(config-if)#ip address 201.100.53.2 255.255.255.0B.Sydeny(config-if)#no shutdownC.Sydeny(config-if)#ip address 201.100.53.1 255.255.255.224D.Sydeny(config-if)#clock rate 56000E.Sydeny(config-if)#ip gost Melboume 201.100.53.2答案:1-5:AC,BCD,C,B,A6-10:A,C,A,A,ABCG7-15:ACD,A,ABD,A,B16:ABD注释:第1,6,11道陈宝生出题;第2,7,12道许斌斌出题;第3,8,13道曹淑婷出题;第4,9,14道彭鹏出题;第5,10,15,16道陆志翔出题。

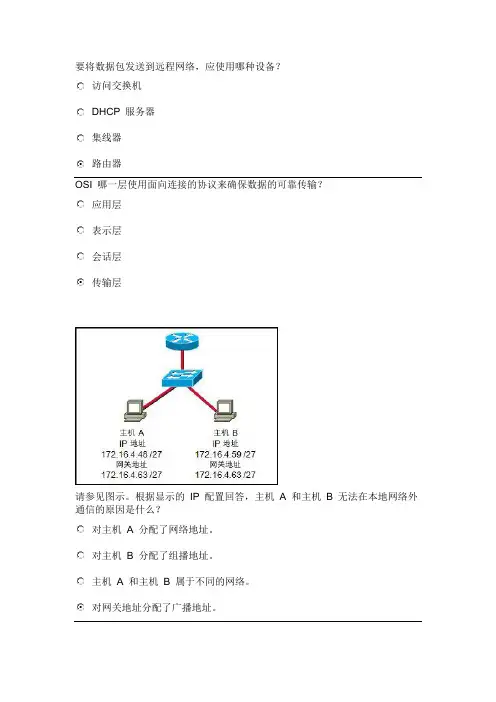

要将数据包发送到远程网络,应使用哪种设备?访问交换机DHCP 服务器集线器路由器OSI 哪一层使用面向连接的协议来确保数据的可靠传输?应用层表示层会话层传输层请参见图示。

根据显示的IP 配置回答,主机 A 和主机 B 无法在本地网络外通信的原因是什么?对主机 A 分配了网络地址。

对主机 B 分配了组播地址。

主机 A 和主机 B 属于不同的网络。

对网关地址分配了广播地址。

请参见图示。

包含路由器 B 的网络遇到问题。

助理网络工程师已确定此网络的问题出在路由行什么操作可以纠正该网络问题?在接口Serial 0/0/0 上发出clock rate命令在接口Serial 0/0/1 上发出description命令在接口FastEthernet 0/0 上发出ip address命令在接口FastEthernet 0/1 上发出no shutdown命令请参见图示。

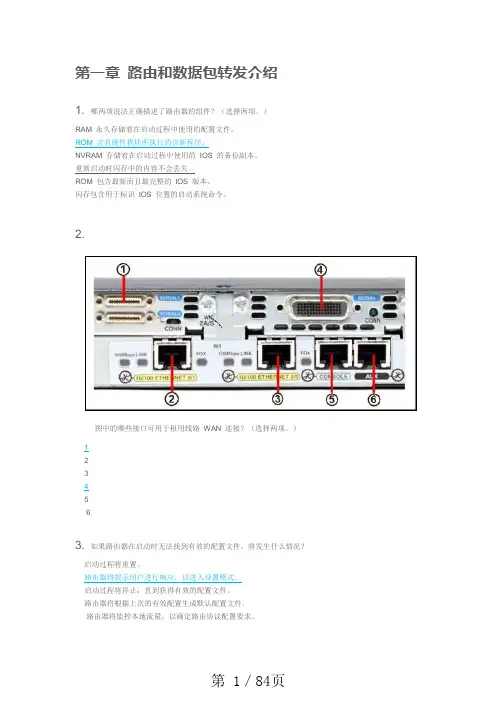

对于从主机 A 向Web 服务器发出的网页请求,正确的目的套接字数字是什么00-08-a3-b6-ce-46198.133.219.25:80C 172.18.0.0/24 is directly connected, FastEthernet0/0在Cisco IOS 设备中,启动配置文件存储于何处?闪存NVRAMRAMROM在配置路由器时,网络技术人员想要命名路由器。

输入hostname命令后,技术人员会看到下列示?Router>Router#Router(config)#Router(config-line)#下列哪三个IPv4 地址代表子网的广播?(选择三项)172.16.4.63 /26172.16.4.129 /26172.16.4.191 /26172.16.4.51 /27172.16.4.95 /27172.16.4.221 /27网络管理员想要限制访问路由器的特权执行模式。

管理员应该使用哪一种口令?使能aux控制台VTY请参见图示。

第一章1.下列哪三个网络工具可以为家庭用户提供最低安全保护?(请选三项。

)BCFA.入侵防御系统B.反间谍软件C.防病毒软件D.访问控制列表E.电力线网络F.防火墙2.哪个表达准确定义了术语“拥塞”?DA.网络数据传送能力的一项衡量标准B.限制硬件或软件故障对网络的影响的一种方法C.管理网络资源使用率的一套技术D.网络资源需求超出可用容量的一种状态3.下列哪种说法正确描述了云计算的特征?DA.企业可以直接连接到 Internet,而不需要使用 ISPB.需要投资新的基础设施才能访问云。

C.设备能够通过现有电线连接到 Internet。

D.通过订阅可以使用 Internet 访问应用程序。

4.填空题缩写词(byod)是指最终用户使用个人设备访问公司网络和资源的趋势。

5.哪两个 Internet 解决方案可以为 LAN 上的计算机提供始终在线的高带宽连接?(请选择两项。

)BEA.卫星B.DSLC.移动电话D.电话拨号E.电缆6.要求使用复杂的强密码是为了实现下列哪个网络安全目标?BA.确保冗余B.确保数据保密性C.确保访问的可靠性D.维护通信完整性7.下列有关 LAN 和 WAN 两者关系的说法,哪两项是正确的?(请选择两项。

)ABA.与 LAN 连接内部终端设备相比,WAN 连接 LAN 的带宽速度较低。

B.WAN 通常通过多个 ISP 运营,而 LAN 通常由一个组织或个人运营C.WAN 必须是公共的,而 LAN 可以由公有或私有实体拥有。

N 和 WAN 均能连接终端设备。

E.Internet 属于 WAN。

8.选择网络介质时应遵循哪两个标准?(请选择两项。

)BEA.网络上使用的终端设备的成本B.介质可以成功传送信号的距离C.需要优先处理的数据类型D.安装在网络中的中间设备的数量E.要安装介质的环境9家庭用户必须要有哪种网络类型访问才能进行网上购物?DA.外联网B.内部网C.局域网D.Internet10电路交换网络有何特征?BA.如果电路发生故障,呼叫将转发到新的路径。

Cisco网络设备配置与管理练习题参考答案由于篇幅限制,以下只提供部分内容作为参考答案,供您参考。

CISCO网络设备配置与管理练习题参考答案一、选择题1. 在CISCO路由器中,哪个命令可以查看路由表的信息?答:show ip route2. 下列哪个命令可以在CISCO交换机上启用某个接口?答:interface <接口名称>3. 下列哪个命令可以为CISCO路由器配置IP地址?答:ip address <IP地址> <子网掩码>4. 在CISCO交换机中,哪个命令可以查看接口状态信息?答:show interface status二、填空题1. CDP是CISCO的一项用于______的协议。

答:邻居发现与监视2. 为了连接两个VLAN,我们需要使用______。

答:交换机3. 在CISCO路由器中,______命令可以配置静态路由。

答:ip route4. CSMA/CD是一种______访问控制方法。

答:载波监听多点冲突检测三、问答题1. 请解释VLAN的概念及其作用。

答:VLAN(Virtual Local Area Network)是一种逻辑上的分隔方法,将物理上分布在不同位置的网络设备划分为多个逻辑上的局域网。

其作用包括提高网络性能、增强网络安全性、简化网络管理等。

2. 如何为CISCO交换机配置SSH远程登录?答:首先,需要为交换机生成RSA密钥对,并启用SSH服务。

具体命令如下:crypto key generate rsaip ssh version 2line vty 0 15transport input sshlogin localexit最后,设置交换机本地用户并为其设置登录密码。

3. 在CISCO路由器中,如何配置动态路由协议RIP?答:首先,需要启用RIP协议并指定版本。

具体命令如下:router ripversion 2然后,通过network命令配置RIP协议的广播接口,使其开始向邻居发送更新信息。

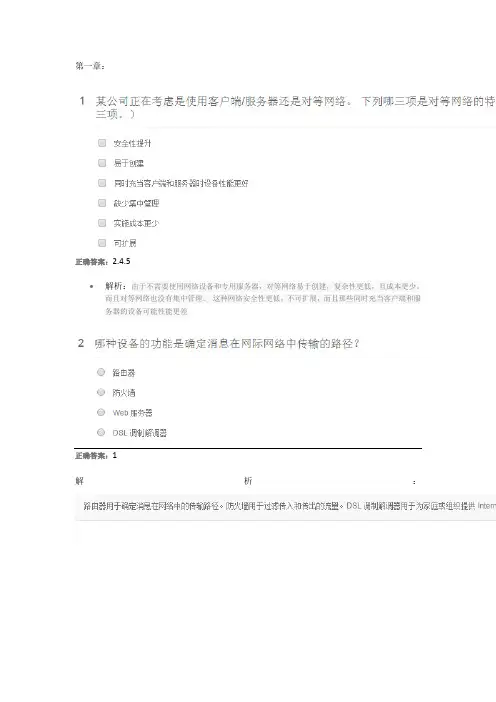

第一章:正确答案:2.4.5•解析:由于不需要使用网络设备和专用服务器,对等网络易于创建,复杂性更低,且成本更少。

而且对等网络也没有集中管理。

这种网络安全性更低,不可扩展,而且那些同时充当客户端和服务器的设备可能性能更差正确答案:1解析:正确答案: 3.5解析:选择网络介质的条件包括:所选介质可以成功传送信号的距离、要安装所选介质的环境、必须传输的数据量和速度以及介质和安装的成本。

正确答案:3和4解析:终端设备上的应用程序可以生成数据,更改数据内容并且负责启动封装过程。

正确答案:1和4解析:终端设备会发出通过网络传输的数据。

中间设备会在链路发生故障时通过备用路径传输数据,并且会过滤数据传输以增强安全性。

网络介质提供网络消息的传输通道。

正确答案:4解析:外联网是公司外部的人或企业合作伙伴访问数据的网络区域。

内部网只描述通常仅供内部人员访问的网络区域。

当设备连接到有线网络时,有线LAN 会受BYOD(自带设备)影响。

使用大学无线LAN 的设备多为平板电脑和智能手机。

大学生主要使用无线WAN 来访问他们的手机运营商网络。

.正确答案:2解析:由于通过Internet 可以联系在线供应商,所以家庭用户通过Internet 进行网上购物。

内联网基本上是仅供内部使用的局域网。

外联网是外部合作伙伴访问组织内部特定资源的网络。

家庭用户并不一定使用LAN 来访问Internet。

例如,PC 可以通过调制解调器直接连接到ISP。

正确答案:1解析:内部网这个术语用于表示一个组织的私有局域网和广域网连接。

内部网的设计旨在仅允许该组织的成员、员工或其他获得授权的人员进行访问。

正确答案:2和4解析:电缆和DSL 均能实现高带宽、始终联网,并提供到主机计算机或LAN 的以太网连接。

10正确答案:2和3解析:移动电话连接需要使用移动电话网络。

卫星连接通常用于家庭或企业外部不便使用物理布线的位置。

11正确答案:2解析:当对网络资源的请求超出了可用容量时,网络就会变得拥堵。

itirr 网络安全不断努力保护连接互联网的网络系统以及与系统相关的所有数据免受未经授权的使用或免受损害。

此试题参考以下领域的内容:Introduction to Cybersecurity1.1.1 个人数据简介数据完整性的目标包括数据在传输期间保持不变以及不会被未经授权的实体更改。

身份验证和加密是确保机密性的方法。

可用性的目标是确保数据始终可用。

考试结果/ 试题反馈报告Introduction to Cybersecurity (版本2) - 网络安全课后评估*以下是针对您未获得满分的试题给出的反馈。

某些交互式试题可能不显示您的答案。

分项1以下哪种说法正确描述了网络安全?正确您的响应响应它是一种安全策略开发框架。

它是基于标准的模型,用于开发防火墙技术以对抗网络犯罪分子。

它是一种面向最终用户的综合安全应用的名称,该应用用于保护工作站免遭攻击。

它不断努力保护连接互联网的系统以及与这些系统相关的数据免遭未经授权的使用或免遭损害。

2确保数据完整性的两个目标是什么?(选择两项。

)正确您的响应响应数据随时可用。

数据在传输过程中保持不变。

对数据的访问需经过身份验证。

数据不被未经授权的实体更改。

数据在传输过程中和存储在磁盘上时经过加密。

机密性确保数据只能由已获得授权的人员访问。

身份验证将有助于验证人员的身份。

此试题参考以下领域的内容:Introduction to Cybersecurity1.2.1 组织数据简介此试题参考以下领域的内容:Introduction to Cybersecurity1.2.1 组织数据简介3Web 服务器管理员正在配置访问设置,要求用户在访问某些网页之前先进行身份验证。

通过该配置可以满足哪项信息安全要求?正确您的响应响应完 整 性 可扩展性可用性机密性可用性确保网络服务在所有条件下均可访问且运行良好。

通过对主 Web 服务器的流量进行负载均衡, 当访问量巨大时,可以保证系统得到良好管理并享受良好服务。

ENetwork Chapter 2 - CCNA Exploration: 网络基础知识(版本 4.0) 1在封装过程中,数据链路层执行什么操作?不添加地址。

添加逻辑地址。

添加物理地址。

添加进程的端口号。

2TCP/IP 网络接入层有何作用?路径确定和数据包交换数据表、编码和控制可靠性、流量控制和错误检测详细规定构成物理链路的组件及其接入方法将数据段划分为数据包3数据链路层封装添加的报尾信息有何主要功能?支持差错校验确保数据按照顺序到达确保送达正确目的标识本地网络中的设备帮助中间设备进行处理和路径选择4请参见图。

下列哪组设备仅包含终端设备?A、C、DB、E、G、HC、D、G、H、I、JD、E、F、H、I、JE、F、H、I J5OSI 模型各层从最高层到最低层的正确顺序如何?物理层、网络层、应用层、数据链路层、表示层、会话层、传输层应用层、物理层、会话层、传输层网络层、数据链路层、表示层应用层、表示层、物理层、会话层、数据链路层、传输层、网络层应用层、表示层、会话层、传输层、网络层、数据链路层、物理层表示层、数据链路层、会话层、传输层、网络层、物理层、应用层6下列哪三项陈述是对局域网(LAN) 最准确的描述?(选择三项)LAN 通常位于一个地域内。

此类网络由由一个组织管理。

LAN 中的不同网段之间一般通过租用连接的方式连接。

此类网络的安全和访问控制由服务提供商控制。

LAN 为同一个组织内的用户提供网络服务和应用程序访问。

此类网络的每个终端通常都连接到电信服务提供商(TSP)。

7第4 层端口指定的主要作用是什么?标识本地介质中的设备标识源设备和目的设备之间的跳数向中间设备标识过该网络的最佳路径标识正在通信的源终端设备和目的终端设备标识终端设备内正在通信的进程或服务8以下哪种特征正确代表了网络中的终端设备?管理数据流发送数据流重新定时和重新传输数据信号确定数据传输路径9请参见图示。

哪个术语正确判断出了包含于绿色区域中的设备类型?源终端传输中间10OSI 模型哪两层的功能与TCP/IP 模型的网络接入层相同?(选择两项)网络层传输层物理层数据链路层会话层11请参见图示。

2019/4/14试题反馈报告考试结果/ 试题反馈报告Introduction to Cybersecurity (版本2) -网络安全课后评估*以下是针对您未获得满分的试题给出的反馈。

某些交互式试题可能不显示您的答案。

分项分数:专业知识- 加权分数1以下哪种说法正确描述了网络安全?正确您的响应响应它是一种安全策略开发框架。

它是基于标准的模型,用于开发防火墙技术以对抗网络犯罪分子。

它是一种面向最终用户的综合安全应用的名称,该应用用于保护工作站免遭攻击。

它不断努力保护连接互联网的系统以及与这些系统相关的数据免遭未经授权的使用或免遭损害。

网络安全不断努力保护连接互联网的网络系统以及与系统相关的所有数据免受未经授权的使用或免受损害。

此试题参考以下领域的内容:Introduction to Cybersecurity1.1.1 个人数据简介2确保数据完整性的两个目标是什么?(选择两项。

)正确您的响应响应数据随时可用。

数据在传输过程中保持不变。

对数据的访问需经过身份验证。

数据不被未经授权的实体更改。

数据在传输过程中和存储在磁盘上时经过加密。

数据完整性的目标包括数据在传输期间保持不变以及不会被未经授权的实体更改。

身份验证和加密是确保机密性的方法。

可用性的目标是确保数据始终可用。

2019/4/14试题反馈报告此试题参考以下领域的内容:Introduction to Cybersecurity1.2.1 组织数据简介3Web 服务器管理员正在配置访问设置,要求用户在访问某些网页之前先进行身份验证。

通过该配置可以满足哪项信息安全要求?正确您的响应响应完整性可扩展性可用性机密性机密性确保数据只能由已获得授权的人员访问。

身份验证将有助于验证人员的身份。

此试题参考以下领域的内容:Introduction to Cybersecurity1.2.1 组织数据简介2019/4/14试题反馈报告4 某公司的某个主要 Web 服务器正在经历访问量轰炸攻击。

思科第四学期第四章答案1良好的安全策略有哪三项特点?(选择三项。

)它定义了对网络资源的使用方式哪些为可接受,哪些为不可接受。

它会传达共识并定义职责。

它由最终用户制订。

它在所有安全设备完全通过测试后制订。

它定义了处理安全事故的方法。

应该将其加密,因为它包含所有重要的口令和密钥。

2下列关于网络安全的说法中哪两项正确?(选择两项。

)保护网络免受内部威胁侵害具有较低的优先级,因为由公司员工带来的安全风险较低。

无论是能自己编写攻击代码的资深黑客,还是从Internet 下载攻击程序的入门攻击者都可能对网络安全造成严重威胁假设一家公司将其web 服务器部署在防火墙之外,并充分备份web 服务器,则无需采取其它安全措施来保护web 即使它被攻击了也不会造成损失。

公众认可的网络操作系统(例如UNIX)和网络协议(例如TCP/IP)可采用默认设置工作,因为它们没有内在的安全保护网络设备免受水电等外在因素造成的物理破坏是安全策略的必要组成部分。

3下列关于网络攻击的说法中哪两项正确?(选择两项。

)侦测攻击本质上始终是电子攻击,例如ping 扫描或端口扫描。

内部设备不应该完全信任DMZ 中的设备,应该对DMZ 和内部设备之间的通信进行身份验证以防止端口重定向等攻蠕虫需要人的参与才能扩散,而病毒不需要。

强网络密码可防范大多数DoS 攻击。

只要暴力攻击选取了组成密码的字符进行测试,则破解密码只是时间问题。

4请参见图示。

下列关于图中所示配置的说法中哪两项正确?(选择两项。

)该远程会话已加密。

vty 线路0 和4 上允许Telnet。

口令以明文发送。

vty 线路0 至4 上允许主机192.168.0.15 访问。

不允许来自网络192.168.0.0 之外的流量经过Router1。

5当用户完成Cisco SDM VPN 向导后,已输入的信息会被如何处理?信息被保存到一个文本文件中以供配置客户端之用。

用户确认后,由Cisco SDM 生成的CLI 命令会被发送到路由器上。

Cisco试题保存路由器配置文件问题:Which command will copy the routers configuration script from RAM to NVRAM?A. copy running-config startup-configB.NVRAM is read-only,so this is not possible.C. copy allD. save ramE. save ram nvramSelect the 1 best answer题目大意:那个命令是将路由器的配置文件从RAM中拷贝到NVARM中。

题解:RAM :相当于计算机的内存,但掉电的时候,内存里面的东西将会丢失。

NVARM:相当于计算机的硬盘,但掉电的时候,硬盘里面的东西不会丢失。

在语句中的Running-config 是存在于RAM中,Startup- config 存在于NVRAM,"copy running-config startup-config" 是一个COPY命令,讲RAM中的数据或配置文件拷贝到NVARM中。

同时在实际中可以用copy run start来简写这个命令。

正确答案:A参考资料:CCNA:Cisco Certified Network Associate Study Guide Fourth Edition------Page194:Hands-on Lab 4.3:Saving a Router ConfigurationCisco试题:路由协议考题分析问题:The acronym BGP stands for which protocol?A.Backgroud Gateway ProtocolB.Backdoor Gateway ProtocolC.Border Gateway ProtocolD.Basic Gateway ProtocolSelect the 1 best answer题目的意思:BGP是下面那个协议的缩写?正确答案:C题解:BGP is an acronym for Border Gateway protocolBGP:边界网关协议。

1.What is a ping sweep?A ping sweep is a network scanning technique that indicates the live hosts in a range of IP addresses.A ping sweep is a software application that enables the capture of all network packets sent across a LAN.A ping sweep is a scanning technique that examines a range of TCP or UDP port numbers on a host to detect listening serA ping sweep is a query and response protocol that identifies information about a domain, including the addresses assignedomain.Observable DescriptionMaxValueEarnedValue1 correctness ofresponse2 points for Option 10 points for any otheroption2 22Which access attack method involves a software program attempting to discover a system password by using an electronic dict buffer overflow attackport redirection attackDenial of Service attackbrute-force attackIP spoofing attackpacket sniffer attackObservable DescriptionMaxValueEarnedValue1 correctness ofresponse2 points for Option 40 points for any otheroption2 03How is a Smurf attack conducted?by sending a large number of packets, overflowing the allocated buffer memory of the target deviceby sending an echo request in an IP packet larger than the maximum packet size of 65,535 bytesby sending a large number of ICMP requests to directed broadcast addresses from a spoofed source address on the sam by sending a large number of TCP SYN packets to a target device from a spoofed source addressObservable DescriptionMaxValueEarnedValue1 correctness ofresponse2 points for Option 30 points for any otheroption2 24A port scan is classified as what type of attack?access attackDenial of Service attackreconnaissance attackspoofing attackObservable DescriptionMaxValueEarnedValue1 correctness ofresponse2 points for Option 30 points for any otheroption2 05What are the basic phases of attack that can be used by a virus or worm in sequential order?paralyze, probe, penetrate, persist, and propagateprobe, penetrate, persist, propagate, and paralyzepenetrate, persist, propagate, paralyze, and probepersist, propagate, paralyze, probe, and penetrateObservableDescriptionMaxValueEarnedValue1 correctness ofresponse2 points for Option 20 points for any otheroption2 06What are the three major components of a worm attack? (Choose three.) enabling vulnerabilityinfecting vulnerabilitypayloadpenetration mechanismprobing mechanismpropagation mechanismObservable DescriptionMaxValueEarnedValue1 correctness ofresponseOption 1, Option 3, and Option 6are correct.1 point for each correct option.0 points if more options areselected than required.3 17Which type of software typically uses a network adapter card in promiscuous mode to capture all network packets that are sent a port scannerping sweeperpacket snifferInternet information queryObservableDescriptionMax ValueEarned Value1correctness of response2 points for Option3 0 points for any other option28An attacker is using a laptop as a rogue access point to capture all network traffic from a targeted user. Which type of attack itrust exploitationbuffer overflowman in the middleport redirectionObservableDescriptionMax ValueEarned Value1correctness of response2 points for Option3 0 points for any other option29Which three options describe the phases of worm mitigation? (Choose three.)The containment phase requires the use of incoming and outgoing ACLs on routers and firewalls.The containment phase tracks down and identifies the infected machines within the contained areas.The inoculation phase disconnects, blocks, or removes infected machines.The inoculation phase patches uninfected systems with the appropriate vendor patch for the vulnerability. The quarantine phase terminates the worm process, removes modified files or system settings, and patches the vulnera used to exploit the system.The treatment phase disinfects actively infected systems.Observable DescriptionMaxValueEarnedValue1 correctness ofresponseOption 1, Option 4, and Option 6are correct.1 point for each correct option.0 points if more options areselected than required.3 110Which phase of worm mitigation requires compartmentalization and segmentation of the network to slow down or stop the wor currently infected hosts from targeting and infecting other systems?containment phaseinoculation phasequarantine phasetreatment phaseObservable DescriptionMaxValueEarnedValue1 correctness ofresponse2 points for Option 10 points for any otheroption2 011What is a characteristic of a Trojan Horse?A Trojan Horse can be carried in a virus or worm.A proxy Trojan Horse opens port 21 on the target system.An FTP Trojan Horse stops anti-virus programs or firewalls from functioning.A Trojan Horse can be hard to detect because it closes when the application that launched it closes.ObservableDescriptionMax Value1 correctness of response2 points for Option 10 points for any other option212Which two statements are characteristics of a virus? (Choose two.)A virus typically requires end-user activation.A virus has an enabling vulnerability, a propagation mechanism, and a payload.A virus replicates itself by independently exploiting vulnerabilities in networks.A virus provides the attacker with sensitive data, such as passwords.A virus can be dormant and then activate at a specific time or date.Observable DescriptionMaxValueEarnedValue1 correctness ofresponseOption 1 and Option 5 are correct.1 point for each correct option.0 points if more options areselected than required.2 013Which two are characteristics of DoS attacks? (Choose two.)They always precede access attacks.They attempt to compromise the availability of a network, host, or application.They are difficult to conduct and are initiated only by very skilled attackers.They are commonly launched with a tool called L0phtCrack.Examples include smurf attacks and ping of death attacks.Observable DescriptionMax Value1correctness ofresponseOption 2 and Option 5 are correct.1 point for each correct option.0 points if more options are selected thanrequired.214Which two statements describe access attacks? (Choose two.)Port redirection attacks use a network adapter card in promiscuous mode to capture all network packets that are sent acPassword attacks can be implemented using brute-force attack methods, Trojan Horses, or packet sniffers. Buffer overflow attacks write data beyond the allocated buffer memory to overwrite valid data or exploit systems to execu code.Port scanning attacks scan a range of TCP or UDP port numbers on a host to detect listening services. Trust exploitation attacks can use a laptop acting as a rogue access point to capture and copy all network traffic in a pub a wireless hotspot.ObservableDescriptionMax Value1correctness of responseOption 2 and Option 3 are correct.1 point for each correct option.0 points if more options are selected than required.215A disgruntled employee is using Wireshark to discover administrative Telnet usernames and passwords. What type of networthis describe?Denial of Serviceport redirectionreconnaissancetrust exploitationObservableDescriptionMax Value1 correctness of response2 points for Option3 0 points for any other option216Which two network security solutions can be used to mitigate DoS attacks? (Choose two.)virus scanningdata encryptionanti-spoofing technologiesintrusion protection systemsapplying user authenticationObservableDescriptionMax Value1correctness of responseOption 3 and Option 4 are correct.1 point for each correct option.0 points if more options are selected than required.217This item references content from the following areas: CCNA Security: Implementing Network Security1.2.1 VirusesUsers report to the helpdesk that icons usually seen on the menu bar are randomly appearing on their c reason that computers are displaying these random graphics?An access attack has occurred.A virus has infected the computers.A DoS attack has been launched against the network.The computers are subject to a reconnaissance attack.ObservableDescriptionMax Value1 correctness of response2 points for Option 220 points for any other option18A network administrator detects unknown sessions involving port 21 on the network. What could be causing this security breaAn FTP Trojan Horse is executing.A reconnaissance attack is occurring.A denial of service attack is occurring.Cisco Security Agent is testing the network.Observable Description Max Value1 correctness of response2 points for Option 10 points for any other option219Which statement accurately characterizes the evolution of network security?Internal threats can cause even greater damage than external threats.Internet architects planned for network security from the beginning.Early Internet users often engaged in activities that would harm other users.Threats have become less sophisticated while the technical knowledge needed by an attacker has grown.Observable Description Max Value1 correctness of response2 points for Option 10 points for any other option220What is considered a valid method of securing the control plane in the Cisco NFP framework?authorization of actionsDHCP snoopingdynamic ARP inspectionlogin and password policy routing protocol authentication role-based access controlObservableDescriptionMax Value1 correctness of response2 points for Option 50 points for any other option221What are two reasons for securing the data plane in the Cisco NFP framework? (Choose two.) to protect against DoS attacksto provide bandwidth controlto force technicians to use SSH and HTTPS when managing devicesto provide a record of who accessed the device, what occurred, and when it occurredto allow users to control the flow of traffic that is managed by the route processor of their network devicesObservable DescriptionMax Value1 correctness ofresponseOption 1 and Option 2 are correct.1 point for each correct option.0 points if more options are selected thanrequired.222Which type of security threat can be described as software that attaches to another program to execute a specific unwanted f viruswormproxy Trojan HorseDenial of Service Trojan HorseObservable Description Max Value1 correctness of response2 points for Option 10 points for any other option2。