语音保密通信系统

- 格式:doc

- 大小:694.00 KB

- 文档页数:27

89信息:技术与应用信息记录材料 2019年4月 第20卷第4期 1 引言当今无线电通信系统中采用的语音加密技术主要分为两大类:模拟加密和数字加密。

频域置乱就是语音最早采用的模拟加密技术,至今仍广泛应用。

频域置乱有三种常用技术:倒频器、带移倒频及频带分割。

倒频器是将高低频交换,使原始语音信号频率成分被置乱降低可读性,起到语音保密作用,常用倒频器没有密钥,故保密性有限。

带移倒频是以倒频器为基础引入密钥,成为真正意义上的语音保密机。

频带分割是将信号频谱分成相等的子带,然后将子带次序打乱实现置乱,达到保密[2]。

本文主要通过倒频器原理来研究语音加密技术。

2 加密、解密原理本文使用倒频器来实现语音的保密,倒频是将信号的高频和低频进行交换,即将信号的高频部分搬到低频段,将低频部分搬到高频段,倒频后的信号和原始信号具有相同的频带范围,由于原始语音信号的频率成分被置乱从而降低了可懂度,起到了语音保密的作用。

原理图如图1所示。

设输入信号的最高角频率为,HP 为理想高通滤波器,其截止角频率为,LP 为理想低通滤波器,截止频率为[1]。

将加密后的信号通过相同的倒频器,经与加密信号相同的高低频交换过程得到与原语音信号相同频率范围的解密信号。

图1 倒频系统的工作原理框图3 程序设计本文在此只给出加密、解密处理部分的程序及结果而其余部分仅做简要说明。

本文程序当中处理的语音信号是利用电脑自带的录音机所录制的一段语音,然后利用MATLAB 自带的函数audioread 采集,并得到采样频率。

将双声道语音数据提取成单声道的。

利用resample 函数将采样率变为8000H Z 以方便后面调制信号频率的选择。

经查阅资料得语音信号的频率范围为300H Z 到3400H Z,使用电脑自带的录音机录制的语音存在50H Z 电源噪音,故使用滤波器将此部分噪音滤除后再进行加密、解密处理[3]。

3.1 加密程序设计根据加密原理,在进行程序设计时,只需将滤波处理后的信号与cos(tωb)相乘进行频谱搬移,然后通过高通滤波器实现单边带调制,再与cos((ωb+ωm)t)相乘通过低通滤波器实现信号高低频交换,进而实现信号的加密处理。

语音保密技术现在对讲机大多有CTCSS、DTCSS等私密功能,一般来讲,当对讲机设置这些私密功能后,不了解所用私线码是无法听到通话内容的,但这并非是真正意义上的语音保密。

因为它的保密功能非常有限,只对无意窃听者有用,而对有意窃听者是无用的。

对于需要有保密要求的用户是不能依靠“私密”线来做保密的。

语音保密就是对通话信息进行伪装,使未经授权者不能听懂其通话内容。

被伪装处理的语音称为明话,对语音信息进行伪装处理过程称语音加密,加密后的语音信息称为密话,加密者使用的一套规则程序称为加密算法,通常算法是在一组密钥控制下进行的。

接受者借助密钥,用于加密相反的算法将密话恢复成能听懂的明话,这个过程称为解密或脱密,窃听者从密话推出明话的过程叫破译。

;在对讲机语音加密就是对通话语音信息进行处理破坏它的特性,降低它的可懂度。

对讲机在使用保密功能后,都会不同程度会影响到语音质量,因此在选择保密度时要注意这个问题。

大多数保密设备对话音信号进行加密后解密处理对于信道的失真、干扰和背景噪声都是很敏感的。

在选择保密设备时还应考虑成本因素,保密功能越高保密设备的成本也越高。

因此在选定保密设备时应综合考虑话音质量、保密水平、保密设备成本多种因素。

对讲机的话音保密技术主要分模拟和数字话音保密技术。

频域置乱就是话音最早采用的模拟话音保密技术,至今仍在广泛运用。

频域置乱有三种常用技术:倒频器、带移倒频及频带分割,主要是用调制器和滤波器来实现频率的搬移,测频和分割。

倒频是目前进口对讲机大都采用的话音保密技术,倒频就是将信号的高频和低频进行交换,即将信号的高频部分搬到低频段,而将低频部分搬到高频段。

倒频后的信号和原始信号具有相同的频带范围。

由于原始语音信号的频率成分被置乱从而降低了可懂度,起到话音保密作用。

在接收端用同样的倒频器再将信号恢复,这种倒频器也就是最简单的话音置乱器,本质上是一个编码器,常用倒频器没有密钥,因此它的保密性是有限的。

军用通信系统中的语音加密技术第一章概述随着信息化程度的不断提高,军用通信系统的安全性问题日益凸显。

为了保证国家机密信息的安全,军用通信系统采用了各种不同的加密技术,其中语音加密技术就是一种重要的加密手段。

所谓语音加密,就是指通过一系列技术手段,对语音信号进行加密处理,从而使其不易被窃听或解密。

本文主要介绍军用通信系统中的语音加密技术。

第二章语音加密技术的基本原理语音加密技术是在传统的数字信号加密技术的基础上发展起来的。

其基本原理是先对语音信号进行采样和量化处理,然后对采样后的信号进行加密,使之达到保护信息安全的目的。

通常,语音加密技术主要采用以下两种加密方式:一是采用对称密钥加密算法,如DES、AES等;二是采用非对称密钥加密算法,如RSA、DSA等。

其中,对称密钥加密算法主要用于加密的效率比较高的情况;非对称密钥加密算法主要用于需要更加严格的信息安全保护的情况。

第三章语音加密技术的主要应用语音加密技术主要应用于军用通信系统中的语音通信保密,以及各种特殊情况下的保密通信。

例如,在军队的指挥、控制通信中,语音加密技术能够确保通信的机密性和安全性,避免被敌方窃听和干扰。

此外,在国际交流、商务谈判等重要事务中,语音加密技术也得到广泛应用,以保证信息的机密性和安全性。

第四章语音加密技术的使用流程语音加密技术的使用流程主要包括以下几个步骤:1. 语音采集:采集需要加密的语音信号,一般通过麦克风或其他录音设备进行。

2. 语音压缩:将采集到的语音信号进行压缩,以减小数据量及加密传输的时间。

3. 加密处理:采用加密算法对压缩后的语音信号进行加密处理。

4. 发送接收:将加密处理后的语音信号发送给接收方,并要求接收方解密以获得原始语音信息。

第五章语音加密技术的发展与趋势随着信息技术的不断发展,语音加密技术也在不断跟随时代的步伐。

在当前的军用通信系统中,语音加密技术已经具备了更高的保密性和更高的处理效率。

以后,语音加密技术还将继续向着更加高效、安全、灵活等方向进行发展。

基于MATLAB的语音加密与解密系统设计作者:林楷松罗惠针孙明来源:《世界家苑》2020年第04期摘要:在大数据时代,个人隐私难以得到保护,一次网页浏览也可能会造成隐私泄露,因此,信息保护愈发重要。

本文将语音信号的保密和解密作为主要研究,着重研究频带置乱法,通过构造出一种可逆的加密系统,对语音信号进行加密与解密,并在MATLAB软件上进行语音验证和结果对比。

同时,简单介绍下频移法以及DCT变换这两种加密原理并与之形成对比。

实验结果表明,采用频带置乱法对语音进行加密的效果最好,解密后的语音信号与原信号一致。

关键词:MATLAB;频移法;频带置乱法;DCT0 引言在语音信息处理技术中,对语音加密的探究一直是热门的研究点,一种既简单保密效果又好的加密技术是社会所需求的。

在通信系统中常采用的语音加密技术分为两种:模拟和数字加密。

语音最早采用的加密技术是频域打乱,至今仍有应用。

频域置乱有三种常用方法:带移倒频、倒频器及频带分割。

倒频器是将高低频交换,使将高頻频率成分与低频频率成分交换,降低可读,达到保密效果。

常用倒频器没有密钥,故保密性一般。

带移倒频是以倒频器为基础引入密钥,从而成为真正意义上的语音加密机。

频带分割是将信号频谱均分成等同的子带,然后将子带顺序打乱,从而实现置乱,起到保密效果。

本文着重研究频带置乱法,通过MATLAB 软件进行仿真,较好的解决语音在加密安全方面的问题,并加深对语音信号处理的理解和掌握。

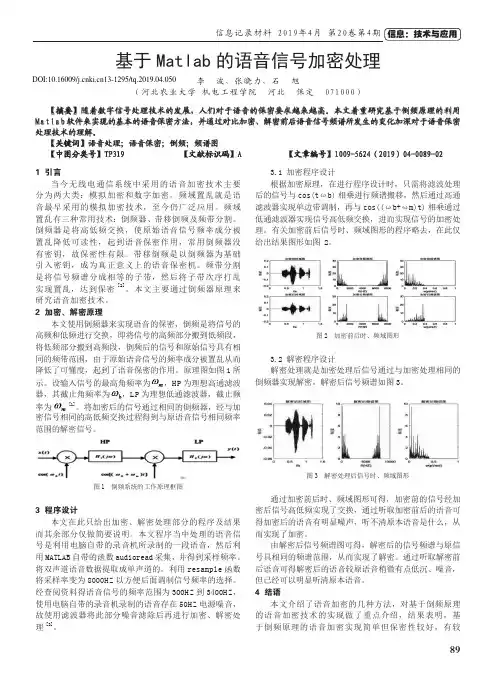

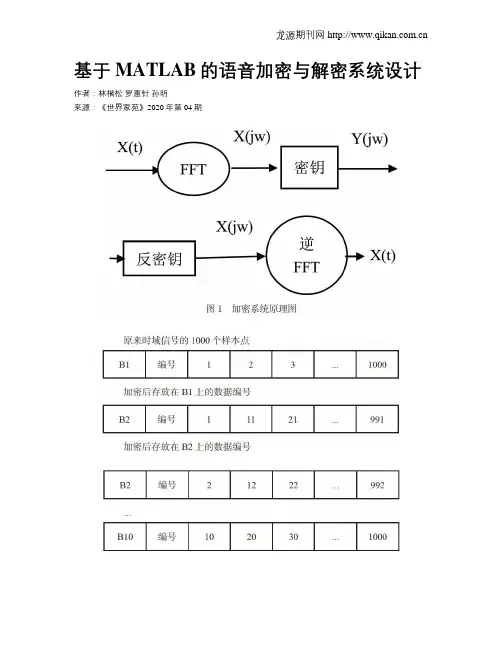

1 语音信号系统加密方法——频带置乱法1.1 加密系统原理加密系统原理图如图1所示。

设原语音数据为X(t),经过快速傅里叶变换(FFT)得到语音频谱X(jw),X(jw)通过密钥加密得到频谱Y(jw),Y(jw)经过反密钥解密为X (jw),X(jw)通过逆快速傅里叶变换(逆FFT)重新得到原语音信号X(t)。

1.2 加密密钥原理1.2.1 加密原理首先在进行加密密钥之前,抽取一段音频的1000个样本点进行,进行FFT傅立叶变换得到频域数据。

语音通信网络安全

语音通信网络安全指的是保护语音通信网络和语音通信系统的安全性,防止未经授权的访问、数据泄露、欺骗等问题。

随着技术的发展,语音通信网络越来越普遍,但同时也面临着越来越多的安全风险。

首先,语音通信网络安全需要保护语音数据的机密性。

语音通信系统中的数据往往包含重要的信息,因此防止未经授权的访问非常重要。

采用强大的加密技术可以有效保护语音数据的机密性,防止黑客窃取,并确保只有授权的人能够访问。

其次,语音通信网络安全需要保护语音数据的完整性。

防止数据在传输过程中被篡改或损坏是非常关键的。

使用数据完整性校验技术可以检测到数据是否被篡改,并及时采取措施进行纠正。

此外,网络安全管理人员还需要定期检查语音通信系统的安全性,及时发现和修复潜在的漏洞。

此外,语音通信网络安全还需要保护语音通信系统的可用性。

确保语音通信系统长时间稳定运行,对于正常的通信活动至关重要。

网络安全管理人员需要定期进行系统性能监测和故障排除,确保语音通信系统的正常运行。

最后,语音通信网络安全需要保护用户的隐私。

用户的个人身份信息和通信内容应该受到保护,不能被恶意获取和滥用。

为了保护用户的隐私,应该采取隐私保护措施,如使用匿名通信技术、加密通信内容等。

总的来说,语音通信网络安全是保护语音通信系统的安全性,包括数据的机密性、完整性、可用性和用户的隐私。

只有加强对语音通信网络安全的重视,采取相应的安全措施,才能确保语音通信系统的正常运行,并防止安全风险的发生。

量子信息应用于公安保密通信的技术研究

张文弘

【期刊名称】《中国安全防范认证》

【年(卷),期】2012(000)003

【摘要】通信的保密性对于公安业务至关重要,本文提出用于传输密钥的环形量子网络的理论方案,其优势在于对服务器的安全性无任何要求,只需通信各方之间建立公开信道的信息比对,即可实现安全通信。

【总页数】4页(P46-49)

【作者】张文弘

【作者单位】公安部安全与警用电子产品质量检测中心

【正文语种】中文

【中图分类】TP393.08

【相关文献】

1.对混沌信号应用于语音保密通信系统存在问题的解决方案 [J], 黄丽亚;蒋国平

2.基于非完美信道信息的协作NOMA系统中保密通信技术研究 [J], 陈杨;张忠培;李彬睿

3.面向能源互联网的电力量子保密通信关键技术研究及应用 [J], 贾耕涛;倪玮栋;吴佳伟;卞宇翔

4.面向能源互联网的电力量子保密通信关键技术研究及应用 [J], 贾耕涛;倪玮栋;吴佳伟;卞宇翔

5.星地一体电力量子保密通信关键技术研究及应用 [J], 冯宝;刘金锁;牟霄寒;赵子岩;张天兵

因版权原因,仅展示原文概要,查看原文内容请购买。

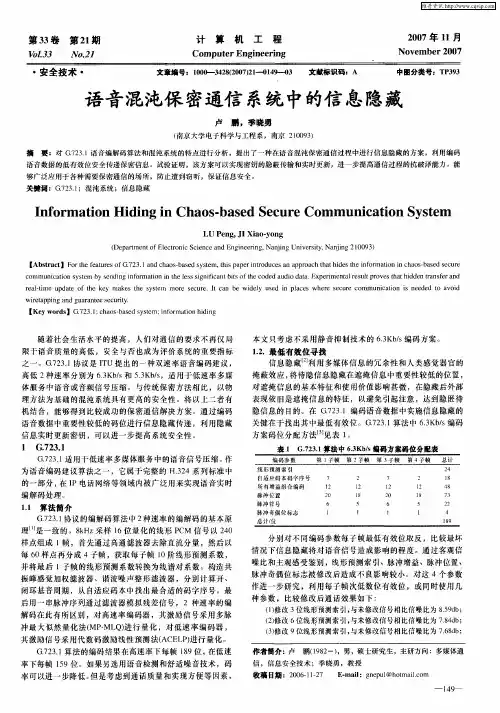

基于G.729A和AES的分组语音保密通信刘运毅;覃团发;倪皖荪;张淑仪【期刊名称】《南京大学学报:自然科学版》【年(卷),期】2005(41)4【摘要】AES分组密码由多轮迭代的轮函数构成,对轮函数包括的4个面向字节的变换:字节变换、行移位、列混合和加载子密钥作简要介绍和分析;并简要描述了G.729A的编码、解码器的工作流程和参数结构.由于AES标准仅支持128bit的分组加密,而G.729A语音编码帧的大小为80bit,所以不能直接应用AES来加密G.729A的编码语音来实现语音保密通信.在不损害AES的安全强度下,提出两个适用于加密G.729A编码语音帧的AES修正方案:AES160和AES80.根据分组密码的随机性测试、明密文独立性测试、雪崩效应测试分析AES160和AES80密码统计性能,测试结果表明AES160和AES80都有优秀的密码学统计性能.最后利用随机误码,分析基于G.729A和AES的语音保密通信系统的抗误码性能,结果表明AES160和AES80适用于加密G.729A的语音编码帧,并保留了AES的密码安全性能.【总页数】10页(P388-397)【关键词】G.729A;声码器;AES;语音保密通信【作者】刘运毅;覃团发;倪皖荪;张淑仪【作者单位】近代声学国家重点实验室,南京大学声学研究所;广西大学计算机与电子信息学院【正文语种】中文【中图分类】TN918.66【相关文献】1.基于双线性频谱弯折的PSTN语音说话人身份保密通信 [J], 张尧;周峰2.J2ME上基于AES的保密通信系统的设计与实现 [J], 赵青云;袁家斌3.分组语音通信中分组丢失对汉语语音清晰度的影响 [J], 胡谷雨;谢希仁4.基于椭圆曲线密码的分组网通信安全与保密 [J], 卢忱;董秀珍;田春鸣;邹慧後5.基于AES加密算法的语音加密通信的实现 [J], 佟铭;杨立波;槐宇超因版权原因,仅展示原文概要,查看原文内容请购买。

第1章语音保密通信的基本原理1.1 前言通信的安全问题,自古以来就一直是人类研究的热点问题之一,特别是在军事政治领域,形式多样且充满想象力的各种通信保密技术总是层出不穷,而且往往它们的成功与否都直接左右了当时的局势。

早在公元前440年,古希腊人Histaicus就将他最信任的奴仆的头发剪去,然后在头皮上刺上秘密信息,等到头发再长出来时,头皮上所刺的信息就变的不可见了,从而通过此法将秘密信息安全的送到了目的地。

在古波斯有一个叫Demeratus的希腊人,他在传送波斯国王Xerxes将要入侵古希腊军事重镇斯巴达的消息时是这样做的:首先将一块用于书写的木片表面上的蜡削去(字本来是在蜡上的),并在木片上写下秘密信息,然后在木片上在覆盖一层蜡。

这样木片看上去就像空白的一样,当时它不仅欺骗了海关人员,还差点儿欺骗了接受方。

这些应该是关于保密通信技术最早的记载了,虽然类似于此的通信方法一直到近代还在使用,但保密通信技术也虽着人类文明的进步而不断发展,在不同时代的科技背景下会有其相应的的保密通信术出现。

因此,从飞鸽传书到微型胶片再到无线电报码,从藏头诗到Cardan栅格再到隐形墨水,保密通信术也已经走过了近千年的历史。

而在人类社会步入信息时代之际,保密通信技术也有了新的发展。

1.2 保密通信的研究现状和应用前景虽着计算机的出现,我们进入了一个全新的数字世界。

与此同时,信息的表现形式也不再拘泥于前,而有了新的变化。

在计算机中大量存储的都是被数字化后的信息,这其中既包括文本信息,又包括图像,声音等多媒体信息。

信息被数字化后的优点是鲜而易见的,尤其是在通信领域,因为仅仅通过一张小小的磁盘或一根简单的电缆线,你就可以把所需转送的秘密信息带到你想去的任何地方,这在很大程度上简化了信息的传输过程,节约了绝大部分时间,从而不仅给我们的工作带来了极大的便利,而且从某种意义上可以说是改变我们的生活方式。

而随着计算机技术和多媒体技术的进一步发展,尤其是在网络高速发展,Internet迅速普及的今天,数字信息的获取和传播更是前所未有的快捷和方便。

虽然,新的技术给我们的工作带来了便利,但由此而产生的一些问题我们还是不得不考虑。

这其中就包括有关信息的安全问题。

但与以往不同的是,现在我们关心的是有关数字信息安全的问题,这应该说是一个全新的话题。

据统计,在全球范围内,数字信息在通过网络或其他物理介质传输时,由于遇到不明身份的恶意攻击者任意地篡改和破坏而造成的直接经济损失每年都达到十亿美元,而且这个数字还一直在不停的增长。

问题的暴露为我们敲响了警钟,看来如何在传输的过程中对数字信息实施有效的保护已经成为了下一步我们需要解决的当务之急。

我们深信,随着时间的推移,人们对数字信息在通信过程中的安全要求会越来越迫切,无论是政府机关,商业机构,还是个人用户都会希望在信息传播的过程中对自己的秘密加以保护,以免遭受精神上和经济上的双重损失。

因此,从事保密通信领域的研究不仅意义非凡而且前途一片光明。

其实,对于数字信息的保密通信,虽然多数传统的保密通信技术已经不在适用,但其中的主要思想还是相似的,那就是要将秘密信息伪装或隐藏起来,防止在传输的过程中被非法用户发现或破坏。

就目前的研究情况而言,在数字信息的保密通信领域,应用得最多,最为广泛的就是数据加密技术。

所谓加密就是将秘密信息转换成无意义的乱码,以达到在通信的过程中保护信息的目的,其过程描述如图1.1图1-2 信息加密的基本过程1.3 语音通信系统结构在发送系统中,从话筒输入的语音信号经采样保持,由于人类语音的频谱成分一般在10KHZ以下,只需保留3.5KHZ以下的频谱,故采样频谱选取8KHZ,再进行数模转换,进而对输入的数字语音信号进行加密运算,然后把密文发送到通信线路上(采用基带通信)。

接受端进行解密运算并把解密信号输出到数模转换模块中,转换成语音模拟信号并经过放大和低通滤波后推动扬声器播放。

整个通信过程为实时通信,通信过程如图1-3所示。

在利用单片机对A/D,D/A进行实验后,我们又利用SystemView 软件进行了仿真设计。

图1-3语音通信系统框图1.4 ADC0809模数转换器的基本工作原理ADC0809芯片是最常用的8位模数转换器。

它的模数转换原理采用逐次逼进型,芯片由单个+5V电源供电,可以分时对8路输入模拟量进行A/D转换,典型的A /D转换时间为100微妙左右。

在同类型产品中,ADC0809模数转换器的分辨率、转换速度和价位都属于居中位置。

内部逻辑结构,如图1.3所示图1.4 ADC0809内部结构示意图引脚功能说明:·D7~D0:8位数字量输出,A/D转换结果。

·IN0~IN7:8路模拟电量输入,可以是:0~5V或者-5V~+5V或者-10V~+10V。

·+VREF:正极性参考电源。

·-VREF:负极性参考电源。

·START:启动A/D转换控制输入,高电平有效。

·CLK:外部输入的工作时钟,典型频率为500KHz。

·ALE:地址锁存控制输入,高电平开启接收3位地址码,低电平锁存地址。

·CBA:3位地址输入,其8个地址值分别选中8路输入模拟量IN0~IN7之一进行模数转换。

C是高位地址,A是最低位地址。

·OE:数字量输出使能控制,输入高有效,输出A/D转换结果D7~D0。

·EOC:模数转换状态输出。

当模数转换未完成时,EOC输出低电平;当模数转换完成时,EOC输出高电平。

EOC输出信号可以作为中断请求或者查询控制。

·Vcc:芯片工作电源+5V。

·GND:芯片接地端。

1.5 MCS-51系统与ADC0809芯片的接口设计图1.5 MCS-51系统与ADC0809芯片的接口设计接口设计说明:1 由于ADC0809片内无时钟,因此可利用8051提供的地址锁存允许信号ALE 可由D触发器二分频后获得。

由于ADC0809具有输出三态锁存器,故其8位数据输出引脚可直接与数据总线相连。

地址译码引脚A,B,C分别与地址总线的低三位A0,A1,A2相连,用来选通IN0~IN7中的一个通道。

将P2.7(地址线最高位为A15)作为片选信号,在启动A/D转换时,由单片机的写信号和P2.7控制ADC的地址锁存和转换启动。

由于ALE和START连在一起,因此ADC0809在锁存通道地址的同时也启动转换,在读取转换结果时,用单片机的读信号和P2.7引脚经一级或非门后,产生的正脉冲作为OE信号,用以打开三态输出锁存器。

可见,在软件编写时,应令P2.7=0,A0,A1,A2给出被选择的的模拟通道的地址。

执行一条输出指令,启动A/D转换;执行一条输入指令,读取A/D转换结果。

2 ADC0809芯片的+VREF接+5V,-VREF直接接地,这是单极性接线,模拟量输入范围是:0~+5V。

3 读取A/D变换结果的程序为ORG 0000HLJMP STARTORG 0100HSTART : MOV R1,#1EHMOV DPTR, #7FF8HMOV A, 00HMOVX @DPTR,A ;启动一个通道A/D转换,从0通道开始MOV R6, #01HDELAY : NOPNOPDJNZ R6,DELAY ;延时等待MOVX A, @DPTR ;读A/D转换结果MOV @R1, AEND1.6 DAC0832数模转换器的基本工作原理DAC0832是最常用的8位数模转换器。

其内部结构设计为双寄存器选通。

数字量先输入到数据寄存器,再选通进入DAC寄存器后,开始进行数模(D/A)转换。

在一个输字量转换过程中,后继转换数据可以进入数据寄存器等候。

如图1.6所示。

图1-5DAC0832内部引脚图·输入锁存使能ILE:高电平允许数据输入。

低电平禁止数据输入。

·输入信号-CS、-WR1:在ILE=1的前提下,-CS=-WR1=0,转换数据选通进入数据寄存器。

·输入信号-WR2、-XFER:当-WR2=-XFER=0,数据选通进入DAC寄存器开始进行数模转换。

·D7~D0:8位数字量输入端。

·Io1和Io2:DAC转换电流输出端。

实际使用时,在两个电流输出端串接运算放大器,把输出的模拟电流转换成模拟电压输出。

·Rb:反馈电阻连接端。

实际使用方法参考应用电路。

·VREF:外接直流参考电源输入。

直流电源VREF在-10V~+10V范围选择。

·Vcc:外接直流工作电源,在+5V~+15V范围选择。

·AGND:模拟接地端。

·DGND:数字接地端。

两种接地端应该分别处理。

具体可以参考实际的应用电路。

1.7 MCS-51系统与DAC0832的接口设计MCS-51系统与DAC0832的接口设计,如图1.7所示图1.7 MCS-51与DAC0832的接口电路图接口设计说明:①本接口采用地址不完全译码设计,Y6控制信号来自74138译码器输出。

当Y6输出有效时,A15A14A13=110B。

如果其他没有使用到的地址都选择为0,那么DAC0832电路的地址是0C000H。

②如果VREF=+5V,那么Vout=-5V~0V。

即8位数字量等于255时,Vout =-5V;8位数字量等于0时,Vout=0V。

③如果VREF=-5V,那么Vout=0V~+5V。

即8位数字量等于255时,Vout =+5V;8位数字量等于0时,Vout=0V。

④如果VREF=+10V,那么Vout=-10V~0V。

即8位数字量等于255时,Vout =-10V;8位数字量等于0时,Vout=0V。

⑤如果VREF=-10V,那么Vout=0V~+10V。

即8位数字量等于255时,Vout =+10V;8位数字量等于0时,Vout=0V。

输出方波脉冲的数模转换程序如下:MOV DPTR,#0C000H; DAC端口地址CYCLE:MOV A,#0;输出低电平MOVX @DPTR,A;NOP;NOP;MOV A,#250;输出高电平MOVX @DPTR,A;NOP;NOP;SJMP CYCLE;第2章SystemView 仿真系统软件2.1 SystemView的介绍电子设计自动化(EDA) 技术已经从单纯的性能模拟仿真(Matlab) 、系统元件级仿真(PSPICE) 发展到系统级仿真,直至指导系统设计。

美国ELANIC 公司开发的动态系统仿真设计软件将设计与仿真结合,功能、界面以及硬件接口远比其它EDA 软件优越,特别适合于通信系统的开发、设计、模拟、调试、分析等。

2.2 SystemView仿真软件的主要特点System View 是一个完整的动态系统设计、分析和仿真的可视化开发设计工具,它可以构造各种复杂的模拟、数字、数模混合及多速率系统,可用于各种线性、非线性控制系统的设计和仿真。