基于混沌的图像加密算法研究

- 格式:pdf

- 大小:2.22 MB

- 文档页数:4

基于混沌系统的图像加密技术研究混沌系统是一种具有无序、随机和不可预测性质的非线性动力学系统,其在密码学中已被广泛应用于消息加密、图像加密、身份验证等领域。

其中,基于混沌系统的图像加密技术可以实现在保持加密数据安全性的同时,保留了图像的视觉效果,因此更适用于图像通信和存储方面。

一、混沌系统的基本原理混沌系统是一种迭代映射动力学系统,在非线性条件下,其状态会随时间变化而呈现出随机、无序、分岔和周期皓等性质。

混沌系统可以用数学模型来描述,其中最著名的混沌系统是洛伦兹系统,它用于描述大气科学中的对流流体的运动。

依据混沌系统的特性,现代密码学发展了一系列混沌加密算法,其中最为常用的是混沌置换和混沌流密码。

混沌置换算法是一种基于迭代映射的分组密码算法,随机的迭代次数和初始条件可用于扰乱图像像素,从而达到加密的目的。

混沌流密码则是利用混沌序列产生伪随机数流,用于对原始数据进行加密。

二、基于混沌系统的图像加密技术图像加密技术是在数字图像传输和存储时必不可少的技术手段。

其中,基于混沌系统的图像加密技术相比于传统的加密技术,更适用于图像加密,具有快速、高效、安全等优势。

下面将从两个方面介绍基于混沌系统的图像加密技术。

1、基于混沌置换的图像加密技术混沌置换算法将迭代映射应用在了像素排序上,通过对图像像素位置的随机变换,来实现混沌加密。

将图像像素坐标变换为一个混沌序列,再通过混沌序列的迭代计算,洛伦兹混沌序列产生了一个随机序列,用于对图像的像素进行混沌置换,从而实现图像的加密。

具体的实现过程为:首先,将图像转化为一维数组,并设置一组初始条件。

然后,通过迭代计算混沌序列,从而得到像素位置的一个置换序列;接着,采用该序列对图像像素进行混淆;最后,将加密后的像素重新排列成二维矩阵,即完成了图像加密。

2、基于混沌流密码的图像加密技术混沌流密码是利用混沌序列产生伪随机数流,用于对原始数据进行加密的密码算法。

混沌流密码包括两个主要部分:混沌序列发生器和异或加密器。

基于混沌的图像加密算法研究图像加密算法是信息安全领域中的重要研究方向之一,它通过对图像进行加密和解密操作,实现保护图像隐私和安全传输等目的。

本文将重点探讨基于混沌的图像加密算法的研究,分析其原理、优势和应用场景。

首先,我们来了解一下混沌理论。

混沌理论是一种非线性动力学系统的研究分支,其在计算机科学和密码学领域有着广泛的应用。

混沌系统具有随机性、不可预测性和灵敏性等特点,这使得混沌可作为图像加密算法的基础。

基于混沌的图像加密算法主要包括两个部分,即混沌映射和置乱操作。

混沌映射是将图像像素映射到一个混沌的迭代序列上,而置乱操作则通过对混沌序列进行重新排列实现对图像的置乱加密。

下面我们将详细介绍这两个部分。

首先是混沌映射。

混沌映射通常选取经典的混沌系统,如Logistic映射和Henon映射等作为基础。

这些映射具有高度的不可预测性和混沌性质,适用于图像加密。

在加密过程中,首先将图像像素值归一化到[0,1]的范围内,然后通过混沌映射将像素值映射到一个混沌序列上。

通过迭代映射操作,可以得到一个与原图像无关的混沌序列。

这个序列将作为后续置乱操作的密钥,确保了加密的随机性和安全性。

接下来是置乱操作。

在加密过程中,通过对混沌序列进行重新排列,实现对图像像素的混乱置乱。

最常用的方法是基于Arnold置乱算法和Baker映射置乱算法。

Arnold置乱算法是一种二维置乱算法,通过对图像像素的行列位置进行迭代映射操作,实现像素位置的混乱。

而Baker映射置乱算法则是通过对图像像素进行乘积操作,实现图像像素值的混乱。

这两种置乱算法具有较高的随机性和不可逆性,能够有效地保障图像的安全性。

基于混沌的图像加密算法具有以下优势:第一,混沌映射和置乱操作具有高度的随机性和不可线性特征,使得加密过程中产生的密钥和置乱后的图像难以被破解和恢复。

这大大增强了图像的安全性。

第二,基于混沌的图像加密算法具有较好的抗攻击性。

混沌系统的不可预测性和随机性能够防止统计分析和密码分析等攻击手段。

基于混沌算法的图像加密技术研究图像加密技术是一种将数字图像转化为不可读的密文,以保护图像的安全性和隐私性的方法。

在信息传输和存储过程中,图像加密技术起到了至关重要的作用。

随着计算机技术的不断发展,混沌算法作为一种新型的加密技术,逐渐引起了研究者们的兴趣。

本文将以基于混沌算法的图像加密技术为研究主题,系统地介绍混沌算法在图像加密中的应用和研究成果。

首先,我们来了解一下混沌算法。

混沌是一种表现出无序、不可预测性和敏感性依赖于初始条件的动态行为的系统。

混沌算法通过利用这种系统的特性,将图像中的像素值进行随机重排或者替代,以实现对图像的加密。

在基于混沌算法的图像加密技术中,最常见的方法是混沌映射法。

混沌映射法通过选择适当的混沌映射函数,将图像中的像素值和密钥进行混淆,从而实现图像的加密。

常用的混沌映射函数有Logistic映射、Tent映射、Henon映射等。

这些映射函数具有迭代快速、初始值敏感等特点,能够有效地对图像进行加密。

在具体的图像加密过程中,混沌算法通常与其他加密算法结合使用。

最常见的是混合加密算法,即将混沌算法和传统的对称加密算法(如AES算法)结合使用。

首先,将图像进行分块处理,然后使用混沌算法生成随机数序列作为密钥,并将密钥和图像的像素值进行异或操作。

接下来,采用对称加密算法对密钥进行加密,进一步提高了图像的安全性。

在解密过程中,按照相反的步骤进行操作,即先使用对称加密算法解密密钥,再将密钥和密文进行异或操作,最后利用混沌算法恢复原始图像。

除了混淆像素值和密钥之外,基于混沌算法的图像加密技术还可以采用其他手段对图像进行加密。

例如,可以通过对图像进行像素位移、差分扩散、像素替代等操作,进一步增加图像的复杂性和随机性,提高加密强度。

此外,还可以引入模糊化技术和水印技术,使得加密后的图像满足一定的鲁棒性要求,以增强图像的安全性和可用性。

基于混沌算法的图像加密技术具有许多优点。

首先,混沌算法具有天然的随机性和不可预测性,能够充分满足图像加密的安全性要求。

基于混沌系统的图像加密算法研究随着图像技术的发展,图像加密技术已经成为了一个不可避免的问题。

现如今,在数字化信息传输中,尤其是在网络传输中,保证信息的安全性是非常重要的。

而其中,图像加密技术是保护图像信息安全的重要手段之一。

然而,传统的图像加密算法效果不佳,易受到攻击,因此研究基于混沌系统的图像加密算法显得尤为重要。

一、混沌系统的基本原理与应用混沌系统是一种复杂的动态系统,具有分形性、敏感性依赖性和随机性等特征。

其中,分形性表现为系统的自相似性,敏感依赖性表现为系统对初始条件和参数的敏感度非常高,随机性表现为系统长期的运动是不可预测的,因此,混沌系统的引入能够提高加密算法的随机性,保证信息传输的安全性。

混沌系统在信息安全中的应用有很多,除了图像加密算法,还有数据加密算法、语音加密算法等等,都可以利用混沌系统的特性提高其安全性。

二、基于混沌系统的图像加密算法的特点基于混沌系统的图像加密算法有以下特点:1、加密过程快速:混沌系统的计算具有快速性能,能够有效提高加密算法的速度。

2、加密效果好:通过混沌系统复杂的运动轨迹,可以使得图像加密后的像素点分布更加随机,增强了加密的随机性和不可预测性,保证信息的安全性。

3、加密系统具有可调性:通过调整混沌系统的参数,可以实现加密算法的可调性,进一步提高加密算法的安全性。

三、基于混沌系统的图像加密算法研究进展目前,关于基于混沌系统的图像加密算法的研究,已经取得了很大的进展。

其中,比较有代表性的算法有:1、Arnold变换和混沌映射Arnold变换是一种二维置换运算,可以将图像像素进行充分的混沌映射。

同时,通过与混沌映射相结合,加强了加密算法的随机性和不可预测性,保证了信息的安全性。

2、离散余弦变换和混沌置乱离散余弦变换是一种常用的图像压缩算法,也可以用于图像加密。

通过与混沌置乱相结合,可以使压缩后的图像得到更好的保护,同时保证加密算法的安全性。

3、混沌加法和混沌变换混沌加法和混沌变换可以同时作用于图像像素的映射,增加了加密算法的复杂度和随机性,保证了信息的安全性。

基于混沌理论的图像加密技术研究随着数字技术的发展,人们越来越依赖数字图像来实现信息的传递和存储,而数字图像的信息安全性也变得越来越重要。

因此,图像加密技术逐渐成为了保障数字信息安全的一个重要手段。

其中一种常用的加密方法是基于混沌理论的图像加密技术。

混沌是指非线性动力学中的一种现象,其特点是系统的状态随时间的推移呈现无规律、复杂、难以预测的特性。

混沌理论被广泛应用于信息加密领域,可以通过自身的无规律性有效保护图像信息。

基于混沌理论的图像加密技术的主要思路是将其分为两个步骤:加密和解密。

加密过程中,通过混沌发生器产生密钥流,再对原始图像进行置乱和扰动操作,最后加上密钥流得到密文。

解密过程中,则是通过同样的密钥流,反向进行置乱和扰动操作得到原始图像。

在实际应用中,混沌发生器的选择十分重要。

目前,常用的混沌发生器有一维混沌映射发生器和二维混沌映射发生器。

一维混沌映射发生器可以用于生成一维的密钥流序列,例如Logistic映射发生器、Henon映射发生器、Tent映射发生器等。

二维混沌映射发生器则可以用于生成二维矩阵型的密钥流序列,例如Arnold映射、Cat映射等。

其中,Arnold映射是一种经典的二维混沌映射发生器,其主要实现过程是先进行像素重排,再进行置换操作。

这种操作能够在不改变图像内容的情况下,使得图像的灰度值位置发生随机变化。

同时,其具有一定的可加密性,可以通过调整参数提高其加密强度。

除了混沌发生器的选择以外,置乱和扰动操作的设计也是图像加密技术中的重要问题。

置乱操作一般包括像素重排、行列置换和旋转等操作,其目的是将原始图像的像素位置打乱,让其看起来像是被随机排列过的。

扰动操作则是对图像进行一系列的变换操作,使得图像具有一定程度的随机性,从而增加了加密的难度。

常用的扰动操作包括灰度变换、像素异或以及高斯噪声添加等。

值得注意的是,虽然基于混沌理论的图像加密技术具有一定的优势,但其其也存在着一些缺陷。

基于混沌系统的彩色图像加密算法研究的开题报告一、选题背景和意义随着信息技术的快速发展,信息交流和数据传输已成为我们日常生活的重要组成部分。

但是,随着信息技术的快速发展,互联网的普及和信息技术的普及,人们对数据的安全性越来越关注。

特别是在医疗、金融、政府和其他领域的重要数据保护中,安全性已经成为一项不可或缺的指标。

信息安全的核心之一是数据加密。

通过加密,数据传输和存储变得更加安全,第三方攻击者无法读取数据。

现有的加密方法包括对称加密和非对称加密。

实施对称加密需要保护密钥,而非对称加密的公钥和私钥都可能被黑客破解。

因此,基于混沌系统的加密方法已经成为了研究的热点。

本文旨在通过分析混沌系统,探讨基于混沌系统的彩色图像加密算法,增强数据安全性。

二、研究内容和方法1. 研究彩色图像的基本加密原理和加密算法,并分析其优点和不足之处。

2. 概述混沌系统及其重要性,并介绍混沌系统用于加密的机制。

3. 利用混沌系统和彩色图像的特征设计基于混沌系统的彩色图像加密算法。

4. 对所提出的算法进行实验验证和安全性分析,与其他常用加密算法进行比较。

三、预期研究成果1. 详尽探讨彩色图像的加密原理和加密算法,明确其优点和不足之处。

2. 介绍混沌系统用于加密的机制,加深对混沌系统的了解。

3. 提出一种基于混沌系统的彩色图像加密算法,并通过实验验证其安全性和实用性。

4. 为数据加密提供一种新的思路和方法。

四、论文结构第一章绪论1.1 选题背景和意义1.2 主要研究内容和方法1.3 预期研究成果第二章彩色图像加密算法的基础知识2.1 彩色图像的表示方法2.2 彩色图像的加密原理2.3 常用彩色图像加密算法第三章混沌理论和混沌系统3.1 混沌理论的基本概念3.2 混沌系统和混沌映射3.3 混沌系统在加密领域的应用第四章基于混沌系统的彩色图像加密算法设计4.1 基于混沌系统的彩色图像加密算法的原理4.2 基于混沌系统的彩色图像加密算法的实现4.3 加密算法的安全性分析第五章算法实验验证和结果分析5.1 实验环境和数据集5.2 算法实验验证5.3 结果分析和比较第六章总结与展望6.1 已取得的研究成果6.2 存在问题和展望参考文献。

基于混沌动力学的图像加密算法研究近年来,信息安全已经成为了社会各个领域中备受关注的问题。

在数字图像传输和存储过程中,保护图像的机密性就显得尤为重要。

为了解决这个问题,图像加密算法应运而生。

在早期的图像加密算法中,我们常常会使用基于互换的方法,例如置换或替换等。

这些方法可以使加密的图像看起来像一堆随机像素,但往往容易被恢复出原始图像。

随着计算机技术和密码学的发展,基于非线性动力系统的图像加密算法逐渐受到更广泛的关注。

混沌动力学依赖于确定性混沌的原理,由此可以产生看似随机的数列。

这种混沌的特性,使得它在图像加密领域中得到了广泛的应用。

基于混沌动力学的图像加密算法采用了一些经典的加密方法,例如置换和替换等,同时引入了混沌动力学系统中的变量,以此增加加密的难度。

在基于混沌动力学的图像加密算法中,通常采用了一些经典的混沌映射,例如Logistic映射和Henon映射等。

这些映射具有周期性,非周期性以及混沌性等不同的属性,因此可以根据不同的加密需求来选择不同的映射函数。

在加密的过程中,加密者首先会将明文图像拆分成一系列的像素点。

然后,使用混沌映射对该像素点序列进行置换操作,接着再使用像素级别的代替方法(Substitution)进行加密。

最后,通过混合算法对加密后的图像进行输出处理。

在基于混沌动力学的图像加密算法中,解密过程与加密过程相反。

解密者根据混沌映射的参数和密钥,可以对加密后的图像进行还原,得到原始的明文图像。

相比于传统的加密算法,基于混沌动力学的图像加密算法在加密效果和安全性方面都具有显著的优势。

由于混沌映射的特性,再加上像素置换和代替的方法,使得加密后的图像难以被解密得到原始的明文图像,从而达到了良好的保密性。

混沌动力学的图像加密算法还具有高速性和高效性的特点。

在加密过程中只需要对像素点矩阵进行简单的变换操作,这种操作速度非常快。

同时,算法的可靠性和可扩展性也极高,因此可以很好地应用于大规模的图像加密领域中。

基于混沌映射的图像加密与解密技术研究随着信息技术的不断发展,数字图像的处理和传输越来越重要,而图像的安全问题也愈加凸显。

在传输过程中,图像的隐私性和完整性都会面临着被泄露和篡改的风险,因此,图像加密技术的研究更加迫切。

而基于混沌映射的图像加密技术,其独特的特点和优势越来越被人们所关注和应用。

混沌映射的特点混沌映射是指在迭代过程中,产生一种不可复制和不可预测的随机序列。

这一序列通过将初始值输入到某类数学函数中,然后迭代或密集计算,会生成一组看似毫无规律的数列,但却有一定的统计特征,比如自相关性和互相关性等。

混沌映射的特点就是:灵敏依赖于初始值和参数的微小变化,可扩散性和不可预测性。

基于混沌映射的图像加密过程基于混沌映射的图像加密过程主要分为三个步骤:密钥初始化,明文置乱和加密。

密钥初始化密钥初始化是指通过某种方式生成一个长密钥来初始化加密系统,密钥含有一定的混沌特性,可以保证其随机性和安全性。

具体实现方法可以是基于系统时间、用户输入、硬件设备等因素来生成随机数。

明文置乱明文置乱指对原始的图像进行一定的混淆和置乱操作,以使加密后的图像无法还原到原始状态。

常用的方法是利用混沌映射来为图像生成随机序列,将影像像素按照随机序列进行置乱,这样原来相邻的像素点就被分散到不同的位置。

加密加密是指将置乱后的图像和密钥通过某种运算产生一个密文。

在基于混沌映射的加密方法中,主要使用了异或和置换方法。

异或操作是将明文和密钥进行逐比特异或运算,得到密文;置换操作是将像素点位置进行随机移位,得到加密后的图像。

基于混沌映射的图像解密过程基于混沌映射的图像解密过程和加密过程类似,也分为三个步骤:密钥初始化,密文解密和明文还原。

密钥初始化密钥初始化时,需要确保解密系统使用的密钥与加密时使用的密钥完全一致,以便正确进行解密操作。

密文解密密文解密是指将加密后的图像通过运算还原回原始的图像,常用的方法是将密文和密钥进行异或运算和像素位置随机移位,还原出加密前的像素点信息。

![基于混沌系统的图像加密算法研究[开题报告]](https://uimg.taocdn.com/c6afd736524de518974b7d4c.webp)

开题报告通信工程基于混沌系统的图像加密算法研究一、课题研究意义及现状意义:随着计算机技术和网络通信技术不断发展和迅速普及,通信保密问题日益突出。

信息安全问题已经成为阻碍经济持续稳定发展和威胁国家安全的一个重要问题,而密码学是用来保证信息安全的一种必要的手段,现代密码学便应运而生,如经典的私钥密码算法DES、IDEA、AES和公钥密码算法RSA、EIGamal等,新颖的量子密码、椭圆曲线密码算法等,在信息安全的保密方面都发挥了重要作用。

图像信息生动形象,它已经成为人类表达信息的重要手段之一,网络上的图像数据有很多是要求发送方和接收方要进行保密通信的,信息安全与保密显得越来越重要。

目前,国际上正在探讨使用一些非传统的方法进行信息加密与隐藏,其中混沌理论就是被采纳和得到广泛应用的方法之一。

混沌加密是近年来兴起的一个研究课题,基于混沌理论的保密通信、信息加密和信息隐藏技术的研究已成为国际非线性科学和信息科学两个领域交叉融合的热门前沿课题之一,也是国际上高科技研究的一个新领域,基于混沌理论的密码学近来成为很热门的科学。

对于数字图像来说,具有其特别的一面就是数字图像具有数据量大、数据相关度高等特点,用传统的加密方式对图像加密时存在效率低的缺点;而新型的混沌加密方式为图像加密提供了一种新的有效途径。

基于这种原因,本论文主要探讨基于混沌理论的数字图像加密算法。

混沌现象是在非线性动力系统中出现的确定性、类似随机的过程,这种过程既非周期又非收敛,并且对初值具有极其敏感的依赖性,混沌系统所具有的这些基本特性恰好能够满足保密通信及密码学的基本要求。

图像加密过程就是通过加密系统把原始的图像信息(明文),按照加密算法变换成与明文完全不同的数字信息(密文)的过程。

国内外现状:1963年,洛伦兹发表论文“决定论非周期流”,讨论了天气预报的困难和大气湍流现象,给出了著名的洛伦兹方程,这是在耗散系统中,一个确定的方程却能导出混沌解的第一个实例,从而揭歼了对混沌现象深入研究的序幕。

基于组合混沌的图像加密算法研究的开题报告一、研究背景与意义现今社会信息安全越来越引人关注,图像作为信息媒介之一,也需要得到保护。

加密技术是保障信息安全的一种重要手段,图像加密技术尤其重要。

目前常见的图像加密算法虽然能够起到一定的保护作用,但是也有一些缺陷,如加密效率低、密钥管理困难、加密容易被破解等问题。

基于组合混沌的图像加密算法是一种新型的图像加密方案。

它利用混沌的随机性和组合的复杂性进行加密,能够增强其安全性,提高加密效率。

因此,本研究计划开展基于组合混沌的图像加密算法的研究,探究组合混沌在图像加密领域的应用。

二、研究目的主要研究基于组合混沌的图像加密算法,包括分析组合混沌的原理和特性,研究如何设计图像加密算法,提高算法的安全性和加密效率。

具体研究目的如下:(1)分析组合混沌的原理和特性。

(2)探究基于组合混沌的图像加密算法的设计思路。

(3)设计一种基于组合混沌的图像加密算法,并对其进行可行性验证。

(4)分析基于组合混沌的图像加密算法的安全性和加密效率。

三、研究方法本研究主要采用以下研究方法:(1)文献研究法:针对图像加密算法、混沌理论、图像处理等方面进行文献调研,了解该领域中已有的研究成果,为本研究提供重要的理论基础。

(2)实验模拟法:将研究中设计的基于组合混沌的图像加密算法实现,并对其进行实验模拟,验证模型的可行性和有效性。

(3)统计分析法:对基于组合混沌的图像加密算法进行统计分析,验证算法的安全性和加密效率。

四、预期成果本研究计划可获得以下预期成果:(1)分析组合混沌的原理和特性。

(2)设计一种基于组合混沌的图像加密算法,实现图像加密功能。

(3)对实验结果进行统计分析,验证基于组合混沌的图像加密算法的安全性和加密效率。

(4)进一步研究基于组合混沌的图像加密算法在图像处理领域的应用前景和发展趋势。

五、研究进度安排(1)第一阶段(1-3月):调研文献,熟悉图像加密、混沌理论、图像处理等相关领域的知识。

3.4.1实验结果3.4.2性能分析………………………………………………………………………….323.5本章小结……………………………………………………………………………….34第四章基于高维混沌系统的图像加密新算法……………………………………………。

354.1引言……。

4.2混沌系统的介绍……………………………………………………………………….364.2.1超混沌系统………………………………………………………………………。

364.2.2Logistic映射4.3基于完全置乱方案的图像加密算法设计……………………………………………384.3.1位置置乱……………………………………………………………………………384.3.2灰度值变换………………………………………………………………………384.3.3解密算法…………….…………………………………404.3.4实验结果与性能分析4.4基于分块的图像加密算法设计…………………………………………………….444.4.1置乱阶段…………………………………………………………………………。

444.4.2灰度值变换阶段4.4.3解密算法…………………………………………………………………………….474.4.4试验结果与性能分析……………。

4.5本章小结………………………………………………………………………………52第五章总结与展望……………………………参考文献………………………………………………………………………………………….55致谢……………………………攻读硕士期间发表论文情况…………………………………………………………………。

6l扬州大学学位论文原创性声明和版权使用授权书…………………。

62邵永晖基于混沌系统的图像加密算法研究竺同理对于P扩展到正实数时的情况,可通过计算式(2-5)左边的极限,也得到与式(2.6)一样的结果。

只是此时要求m至少取n的整数部分,即肌>【口】。

基于混沌系统的图像加密算法实现混沌系统作为一种复杂的非线性动力学系统,近年来受到了广泛的关注。

其特点在于具有高度的敏感性依赖于初值,且能够呈现出高度随机的行为。

因此,在信息安全领域,混沌系统被广泛应用于加密通信、图像加密等方面。

本文将讨论基于混沌系统的图像加密算法及其实现方法。

一、混沌加密算法的优点基于混沌系统的加密算法具有以下几个优点:1.高度随机性:混沌系统能产生高度随机的序列,使其成为一种理想的加密源。

2.异常敏感性:混沌系统依赖于初始状态,因此对于不同的初始状态会得到完全不同的结果,异常敏感性是其最大的特点之一。

3.实时性:混沌系统产生的随机序列是实时的,可以使加密的过程立即执行,不会对通信速度产生影响。

二、混沌加密算法的实现方式1.图像灰度值的混沌加密对图像进行加密的方法之一是利用混沌序列对图像的灰度级进行加密。

具体步骤如下:(1)采用混沌系统生成长度为n的随机数列,作为灰度级的加密密钥;(2)将原始图像的灰度级进行拆分,对每一个像素值进行加密运算,得到加密后的图像。

实现的原理是通过将原始图像的灰度级与密钥进行异或操作,得到加密后的灰度级,再重新生成图像。

该方法简单易懂,实用性强,但其加密强度较低,容易遭受肉眼可见的攻击。

2.图像的置换加密该加密算法采用混沌映射生成随机序列,对矩阵的位置进行加密。

具体步骤如下:(1)将图像像素矩阵进行分组;(2)采用混沌映射生成随机序列,将序列值范围归一化到数组[1, N]以便做下标;(3)通过随机序列将矩阵进行排列,得到加密后的图像。

实现的原理是采用置换加密方法,即通过混沌映射产生的随机数,来改变图像像素的位置,从而构造加密后的图像。

该方法加密强度较高,但实现较为复杂,不适用于实时加密。

3.图像像素值的加密该加密算法采用混沌系统产生随机序列,对原始图像的像素值进行加密。

具体步骤如下:(1)采用混沌系统生成噪声序列,作为图像的加密解密密钥;(2)将原始图像的像素值与密钥进行运算,得到加密后的像素值。

基于混沌映射的图像加密算法研究第一章:引言随着信息技术和网络技术的发展,图像的存储和传输已经成为了一项极其重要的任务。

在这样的背景下,保护图像信息的安全性也变得尤为重要。

为了解决这个问题,图像加密算法应运而生。

目前,混沌映射已成为图像加密领域中的一个热门研究方向,该算法通过利用混沌的性质对图像进行加密,可以有效地保护图像的安全性。

因此,本文将探讨基于混沌映射的图像加密算法研究。

第二章:混沌理论混沌指的是一类看似无序、但却有规律的非线性动力学系统。

混沌的最主要特征是敏感依赖于初始条件,也就是说,对于具有微小初始变化的系统,输出结果将会有相对较大的差异。

混沌的理论奠定了现代密码学的基础。

利用混沌所具有的复杂性和不可预测性,可以很好地实现对信息的加密和解密。

第三章:基于混沌映射的图像加密算法3.1 图像加密流程基于混沌映射的图像加密算法的基本流程如下:(1)准备密钥:密钥是进行加密和解密所必须的参数,是加密算法的核心部分。

通过混沌映射算法生成一组密钥,用于对原图进行加密。

(2)图像预处理:为了提高加密强度,可以对原图进行预处理,比如图像分块、灰度变换等。

(3)混沌加密:将原图按照一定的规则进行分散扰乱,并使用密钥进行加密,最终生成一个密文图像。

(4)密文传输:将加密完成的密文传输给接收方。

(5)密文解密:接收方通过解密密钥将密文图像解密还原成明文图像。

3.2 混沌映射算法选择混沌映射算法的选择对于图像加密的结果有着至关重要的影响。

常见的混沌映射算法包括Logistic映射、Henon映射、Tent映射、Ikeda映射等。

各种混沌映射算法具有不同的数学特性和加密效果,不同的应用场景需要选择不同的混沌映射算法。

比如,Tent映射和Logistic映射适用于对灰度图像加密,而Henon和Ikeda映射适用于对彩色图像加密。

3.3 密钥生成算法密钥生成算法是混沌图像加密算法的核心部分,是系统安全性的基石。

密钥生成算法需要利用混沌映射产生的随机序列生成密钥,以确保加解密双方使用的密钥的随机性和唯一性。

基于混沌映射的高效图像加密算法研究一、引言图像加密算法是图像信息安全保障的重要手段之一。

随着数字图像在网络传输、存储和处理中的广泛应用,图像安全性越来越受到人们的关注。

基于传统加/解密技术,因为其有规律性和可逆性,存在易被破解的风险,而基于混沌映射的图像加密算法在信息保障领域具备了越来越重要的地位。

二、混沌映射混沌现象是19世纪末出现的,在引力理论、随机噪声、大气环流、金融市场波动、生物生长等各个领域都有应用。

其中,混沌映射因为其非线性、随机性、灵敏性和分形属性,被广泛运用在密码学中。

在密钥的选择和加密环节中,算法使用一个巨大的迭代过程,基于初始值系列和一个所谓的“干扰项”,生成了高度的混沌序列。

然后,密钥和加密信息都从产生的混沌序列中获取。

混沌映射的关键在于对数据的前后顺序和位重组进行处理。

三、基于混沌映射的高效图像加密算法(1)基本概念:基于混沌映射的高效图像加密算法是指依据混沌映射理论,通过特定的算法将明文图像转化为了经过加密处理后的密文图像的一组流程。

(2)加/解密流程:1)密钥初始化:初始化算法的两个密钥,一个为图像密钥,一个为控制端口的密钥,两个密钥都采用混沌映射生成。

2)图像加密:在该步骤中,明文图像首先被分成若干个等大小的块,然后对每个块内部进行加密。

加密的过程包括:像素重排、混沌映射和异或操作。

其中,像素重排和随机重组都可以在保证混沌映射密序列前后顺序无规律的情况下,增加加密强度。

3)图像解密:在该步骤中,密文图像首先被分成若干个等大小的块,每个块内部解密。

解密的流程与加密的流程是对称的。

(3)加密实现:主要采用MATLAB平台搭建,实现,同时考虑编程的简洁和运算效率。

1)实现功能:对加密指令、输出、解密指令等具有良好的可读性和易用性。

2)实现细节:由于工作的特殊性,需要注意的事项包括:混沌映射算法、图像块分组与序列重排,各个变量、数组的规划、初始化和调用。

四、实验结果及分析通过实验,取得了以下结论:(1)在采取合理的物理模型、工具和手段的基础上,基于混沌映射的高效图像加密算法可以实现信息加密的目的。

基于混沌理论的图像加密与安全传输技术研究图像加密与安全传输是当今信息安全领域中备受关注的一个话题。

随着互联网的普及和信息传输的快速发展,图像安全传输技术的研究与应用变得越来越重要。

基于混沌理论的图像加密与安全传输技术因其独特的优势而备受关注。

本文将对这一技术进行深入研究与探讨,以期为信息安全领域的研究与应用提供有益的参考。

首先,本文将对混沌理论进行简要介绍。

混沌理论是非线性动力学的重要分支,研究非线性系统中的混沌现象与行为。

在图像加密与安全传输中,混沌理论被广泛应用于生成密钥序列、加密算法和解密算法等方面。

基于混沌理论的图像加密与安全传输技术利用混沌系统的随机性和不可预测性,为图像传输过程中的保密性、完整性和抗攻击性提供了一种新的解决方案。

其次,本文将详细介绍基于混沌理论的图像加密算法。

该算法以混沌序列为密钥,通过对图像进行分析和转换,对图像的像素值进行置乱和扩散操作。

置乱操作改变了图像的像素位置,使得密文具有良好的统计特性和随机性,从而提高了加密的强度。

扩散操作则通过改变图像的像素值,使得像素之间的关联性变得非常复杂,难以被攻击者破解。

同时,基于混沌理论的图像加密算法还可以通过一系列的参数调整,实现不同级别的加密强度和图像质量。

接着,本文将讨论基于混沌理论的图像安全传输技术。

在图像传输过程中,信息的保密性和完整性是最为关键的问题。

基于混沌理论的图像安全传输技术采用了可逆变换和扩频技术等方法,提高了信息传输的安全性和可靠性。

例如,基于混沌的图像传输系统可以采用扩频技术,通过将图像信号转换为高频复杂的信号,使得图像信号在传输过程中难以被窃听、干扰或篡改。

同时,基于混沌的图像传输系统还可以使用反馈机制和差错纠正码等技术,提高传输的可靠性和抗攻击性。

最后,本文将探讨基于混沌理论的图像加密与安全传输技术的应用前景。

随着云计算和物联网技术的不断发展,图像的采集、处理和传输将呈现出越来越广泛和复杂的应用场景。

基于遗传算法的混沌图像加密技术研究随着信息技术的发展和普及,保护个人隐私和商业机密等安全需求越来越迫切,加密技术也日益重要。

传统加密技术存在着密码长度容易被破解等问题,因此,基于遗传算法的混沌图像加密技术应运而生。

一、混沌图像加密技术的原理传统加密技术使用的是数学变换,但因此易受到攻击,所以混沌图像加密技术的提出是给个人隐私保护带来了很大的变化。

混沌系统是一种非线性、迭代的动力学系统,其运动是无规则的,无法精确地预测其下一个状态。

在混沌图像加密技术中,利用混沌系统生成不可预测的伪随机数来对原始图像进行加密。

混沌图像加密技术的加密流程主要包括以下几个步骤:图像预处理、密钥生成、加密。

图像预处理是指对原始图像进行预处理。

然后,通过混沌系统和一系列复杂的加密算法生成一系列伪随机序列,进行密钥生成。

最后,将密钥和预处理后的原始图像作为输入,通过加密算法得到加密后的图像。

二、基于遗传算法的混沌图像加密技术在混沌图像加密技术中,遗传算法(GA)是一种强有力的工具,在混沌图像加密中可以用于生成复杂的密钥。

在传统混沌图像加密技术中,密钥本身就是混沌数列,可以保证加密的安全性。

但是,相比于随机数列,混沌序列计算生成慢,且难以保证每个序列的不同性。

因此,为了提高加密效率并确保安全,将遗传算法引入到混沌图像加密技术中。

遗传算法作为优化算法,可以生成更复杂的密钥,并且可以通过优化算法自适应地选择个体,从而提高算法效率和安全性。

在基于遗传算法的混沌图像加密技术中,遗传算法主要用于产生混沌序列中的种群,根据不同的目标函数,选择不同的适应度函数,利用迭代算法寻找最优解。

通过这种方式,可以生成更高效、更安全的密钥,保证加密的安全性和效率。

三、基于遗传算法的混沌图像加密技术的优点相比于传统的混沌图像加密技术,基于遗传算法的混沌图像加密技术具有以下几个优点:1.加密算法更加复杂:遗传算法可以生成更加复杂的密钥,可以改善传统混沌图像加密技术的缺点,提高加密的安全性。

基于混沌系统和DNA编码的彩色图像加密算法研究基于混沌系统和DNA编码的彩色图像加密算法研究摘要:随着信息技术的发展,图像加密算法在信息安全领域中越来越重要。

本文针对彩色图像加密,提出了一种基于混沌系统和DNA编码的新型加密算法,以提高图像的保密性和安全性。

首先,通过引入混沌系统来生成随机的扰动序列,并通过DNA编码对图像像素进行变换和重排,增加了加密算法的不可预测性。

然后,采用扩散和混淆的策略,对图像进行分组和混合操作,进一步增强了算法的加密强度。

实验结果表明,所提出的算法能够有效保护彩色图像的机密性和完整性。

关键词:彩色图像加密;混沌系统;DNA编码;扩散;混淆引言随着信息技术的飞速发展,网络通信和数字媒体技术得到广泛应用,图像数据的传输和存储变得越来越容易。

然而,图像数据的敏感性和机密性在信息交换和存储过程中也变得越来越重要。

因此,图像加密技术成为了信息安全领域中的热点研究方向之一。

目前,已经有许多图像加密算法被提出,其中包括基于混沌系统、遗传算法、人工神经网络等各种方法。

然而,这些算法多数针对灰度图像进行加密,并且存在加密强度不足以及加密效果不理想等问题。

因此,本文通过结合混沌系统和DNA编码,提出了一种基于混沌系统和DNA编码的彩色图像加密算法。

1. 混沌系统的引入混沌系统具有高度敏感依赖初值和参数的不可预测性,因此被广泛应用于密码学领域。

本文选择了混沌系统中的Logistic映射作为初值,通过迭代得到无法预测的随机数列。

将得到的随机数与原始图像像素进行异或运算,实现基本的图像扰动操作。

2. DNA编码的应用DNA编码作为一种强大的编码方式,具有高度的可靠性和安全性。

本文将混沌系统生成的随机序列作为DNA编码的输入,对图像像素进行DNA编码。

具体操作为,根据混沌系统生成的随机序列将图像像素值进行映射和变换,然后按照DNA编码的规则对像素值进行重排。

这种操作增加了加密算法的不可预测性,增强了图像的加密强度。

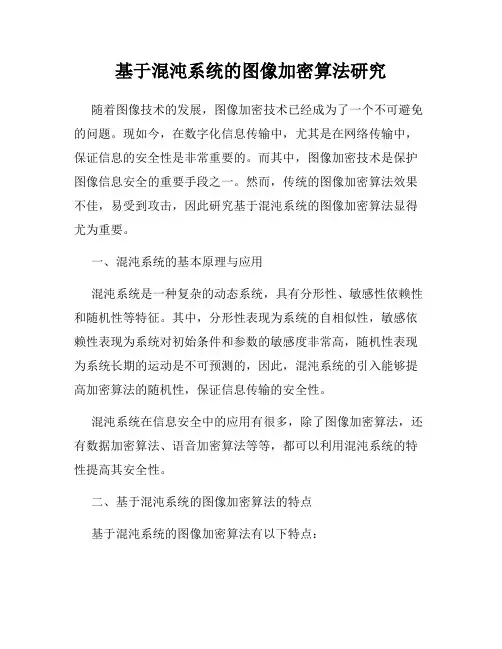

64㊀文献引用格式:沙凯悦ꎬ王中训.基于混沌的图像加密算法研究[J].电声技术ꎬ2019ꎬ43(1):64-67.SHAKYꎬWANGZX.ResearchonImageEncryptionAlgorithmsBasedonChaos[J].Audioengineeringꎬ2019ꎬ43(1):64-67.中图分类号:TP751㊀㊀㊀㊀文献标志码:A㊀㊀㊀㊀DOI:10.16311/j.audioe.2019.01.018基于混沌的图像加密算法研究沙凯悦ꎬ王中训(烟台大学㊀光电信息科学与技术学院ꎬ山东㊀烟台㊀264005)摘要:如今信息㊁数据疾速传播ꎬ信息安全问题日益突出ꎬ保护图像的数据㊁信息安全成为研究热点ꎮ和传统加密技术相比较ꎬ利用混沌特性对图像进行加密的技术ꎬ具有加密效果更好㊁效率㊁安全性更高等优势[1]ꎮ本文简要介绍了混沌的两种普遍定义㊁应用于图像加密的优点㊁思路㊁7种常用分析方法和简单的图像加密算法ꎮ关键词:混沌序列ꎻ数字图像ꎻ加密技术ResearchonImageEncryptionAlgorithmsBasedonChaosSHAKaiyueꎬWANGZhongxun(SchoolofOpto-ElectronicInformationꎬYantaiUniversityꎬYantai264005ꎬChina)Abstract:Nowadaysꎬwiththerapidspreadofinformationanddataꎬtheproblemofinformationsecurityhasbecomein ̄creasinglyprominent.Protectingimagedataandinformationsecurityhasbecomearesearchhotspot.Comparedwithtradi ̄tionalencryptiontechnologyꎬimageencryptiontechnologybasedonchaoticcharacteristicshasadvantagesofbetterencryp ̄tioneffectꎬhigherefficiencyandsecurity.Thispaperbrieflyintroducestwogeneraldefinitionsofchaosꎬtheadvantagesandideasofapplyingchaostoimageencryptionꎬsevencommonanalysismethodsandsimpleimageencryptionalgorithm.Keywords:ChaoticSequenceꎻDigitalImageꎻEncryptionTechnology1㊀引言信息数字化和高速发展的互联网技术ꎬ一方面使人们的生活㊁交流愈加多姿多彩ꎬ另一方面随之而来的数字图像信息安全问题也让人堪忧ꎮ而图像作为如今人们工作㊁生活活动和计算机网络存储㊁传输中最常用的信息载体ꎬ在各个方面都有应用ꎬ而关于国防㊁商业贸易和医疗等特别范畴ꎬ数字图像对保密有非常高的需求[2]ꎮ但近年频发的个人文档的非法拷贝㊁软件的非法盗用㊁数字多媒体作品的版权侵害ꎻ甚至于黑客攻击㊁商务中信息的非法盗取等问题ꎮ提醒我们ꎬ图像信息安全是现在及未来长期发展中必须重视研究的问题ꎮ图像加密算法的研究也非常有必要ꎮ2㊀混沌的定义夫太极之初ꎬ混沌未分 远在三国时期就有混沌一词的出现ꎬ混沌这个词原来指宇宙还没形成之前的混乱状态ꎮ在混沌系统中ꎬ很微小的初始变化ꎬ在规则的连续变动后ꎬ不断发展放大ꎬ也可能对未来的状态造成非常巨大的差别ꎮ混沌现象普遍存在于自然界中ꎬ可以归结为一个确定性系统中出现的类似于随机的ꎬ看似不规则的运动现象[3]ꎮ2.1㊀混沌的Li-Yorke定义至今ꎬ学术界尚未对混沌理论给出精确完整的定义ꎮ目前有拓扑混合㊁Smale马蹄㊁符号动力学等多种定义ꎬ而被大家所广泛接受的一般是Li-Yorke定义及Denvaney定义ꎮLi-Yorke定义:设f(x)是一个连续自映射在区间I上ꎬ如符合下面两个要求即可认为它是混沌的ꎮ条件一:没有上界ꎬ即f(x)周期点无限ꎻ条件二:I区间上存有一个子集S且这个子集不可数ꎬ还满足:(1)任意xꎬyɪSꎬ且xʂyꎬFt(.)=F(F( (F(.))))表示F的t重函数[4]ꎮ65㊀limxң¥supfn(x)-fn(y)>0limxң¥inffn(x)-fn(y)=0(1)(2)任意xɪS与f任意周期点yꎬlimxң¥supfn(x)-fn(y)>0(2)2.2㊀混沌的Denvaney定义1989年ꎬDevaney结合拓扑的角度ꎬ从数学方面给予了影响很大的混沌界说ꎮ倘使X为一度量空间ꎬF是X上的连续映射ꎬ确定F是混沌的ꎬ要满足三个条件:(1)F的周期点在X中繁密ꎬ阐明混沌系统看着无序ꎬ却具备很强的规律㊁确定性ꎮ(2)拓朴传递性ꎬW上任意开集AꎬBɪWꎬ整数k>0ꎬ使Fk(A)ɘBʂ∅ꎻ(3)初值敏感性ꎬ存在a>0ꎬ任意的b>0和任意cɪWꎬ在c的b邻域里有e和自然数k[5]ꎬ使d(fk(c)ꎬfk(e))>aꎮ3㊀基于混沌图像加密的思路(1)选混沌ꎬ即根据实际情况及安全㊁速度㊁操作简易性㊁鲁棒性㊁暂态性等各种性能挑选适宜的混沌系统ꎻ(2)定密钥ꎬ即考虑密钥的空间大小㊁取值范围㊁加密效果及抗攻击性等来确定密钥ꎻ(3)加解密ꎬ即由选择的混沌映射系统ꎬ对原图实行操作实现图像加密㊁解密ꎻ(4)做实验ꎬ即用计算机等工具进行实验仿真ꎬ通过指标对图像加密效果的安全性㊁加解密速度㊁操作简易性等进行分析ꎬ从而确保我们的设计的可行性ꎮ混沌图像加解密流程图如图1所示ꎮ图1㊀混沌图像加解密流程图4㊀混沌加密算法的优点(1)安全性比较高由于混沌系统的初值㊁参数极度敏感性ꎬ也就是极小的变化会造成截然不同的混沌序列ꎬ所以生成的序列有不可预测性ꎬ同一明文所对应的是互相不相关㊁不同的密文ꎮ单从一方面的序列进行猜测具体的关键数值是极其困难的ꎮ所以可以有效抵抗穷举攻击和选择性攻击ꎬ安全性得到非常大的提高ꎮ(2)容易实现混沌加密能通过很多语言来仿真看结果ꎬ如Ja ̄va㊁Matlab㊁C等ꎮ(3)节约时间㊁空间混沌加密准备时间非常短ꎬ在加密时只对数据信息的各个位异或操作ꎬ所以用时时间较短ꎬ况且密钥流是经由循环发生ꎬ只须寄存有限的变量ꎮ所以它运转时需占据使用的空间较少ꎬ在节约空间上亦是较卓越的ꎮ5㊀混沌图像加密的常用分析方法迄今为止ꎬ对混沌图像加密算法的研究并没给出统一的分析㊁评价的标准ꎬ不过ꎬ大部分是从下面几个方面来进行分析㊁评价ꎮ(1)直方图分析直方图中灰度级由横坐标显示ꎬ各个灰度级呈现的像素个数由纵坐标显示ꎮ加密前ꎬ其直方图不规则不平整ꎬ这时可以由统计分析来得到图像某些信息ꎮ加密后ꎬ如果图像的像素灰度值分布的越平整均匀ꎬ即算法的置乱效果就表明越好ꎬ反之ꎬ则表示安全性不高ꎮP(rk)=nkN(3)N 图像像素之总数ꎬnk 第k级灰度的像素数ꎬrk 第k个灰度级ꎬP(rk) 此灰度级浮现的几率ꎬ所以能获得关于图像的灰度值分布特征ꎮ求直方图数值的公式及方差公式ꎬ如下所示:U=ð255i=0iˑpi(4)∂2=ð255i=0(i-u)2ˑpi(5)(2)相邻像素相关性分析顾名思义ꎬ相关性即相毗邻像素点灰度值间特征相似ꎮ如果破解出一个像素点的像素值ꎬ也会破解出此像素点相临近的其它像素值ꎮ所以相邻像素相关性越小ꎬ图像加密效果也就会越好ꎬ反之ꎬ相关性越大ꎬ则效果越差ꎮ从数字图像中随机选取一66㊀些像素点ꎬ根据如下公式计算相关参数ꎮrαβ=cov(αꎬβ)D(α) D(β)(6)cov(αꎬβ)=1NðNi=1((αi-E(α))(βi-E(β))E(α)=1NðNi=1αiD(α)=1NðNi=1(αi-E(α))2(7)rαβ 两个相毗邻像素的相关系数ꎬαꎬβ 选取的相邻像素的灰度值ꎮcov(αꎬβ) 像素值的相关函数ꎬE(α) 均值ꎬD(α) 均方差ꎮ(3)差分攻击能力分析差分攻击是指通过对密文图像实行极小的改变ꎬ再观察变化ꎬ可分析出密文和明文的联系ꎮ评测图像加密算法抗差分攻击能力有两个标准ꎬ即NPCR(平均像素变化率)㊁UACI(归一化平均变化强度)ꎮ我们可以改变图像中的一个像素来看对密文的影响[6]ꎮ设有Q1和Q2两个数字密文图像ꎬ它们所对应的原始数字图像仅有一个像素值不同ꎮQ1(iꎬj)和Q2(iꎬj)表示位置在(iꎬj)上的像素值ꎮ同样定义二值矩阵P与Q1和Q2大小相同ꎬ倘若Q1(iꎬj)=Q2(iꎬj)ꎬ那么P(iꎬj)为0ꎬ否则为1ꎮ若加密算法满足上述关系ꎬ则该算法有抗密码攻击的能力ꎮMꎬN表示图像的宽度和高度ꎬ计算公式如下ꎮNPCR=ðiꎬjP(iꎬj)MˑNˑ100%(8)UACI=1MˑNðiꎬjQ1(iꎬj)-Q2(iꎬj)255[]ˑ100%(9)若两幅密文图像有很大的不同ꎬ则UACI值肯定也大ꎬ因此比较理想的情况是获知UACI值ꎮ若密文图像表现出非常敏感地依赖于明文图像ꎬ则不同明文产生密文的NPCR会比较大[7]ꎮ(4)敏感性分析即加密算法应对明文的变化㊁密钥充分敏感ꎮ对同一个图像用差异非常小的密钥进行加密操作ꎬ如果结果差异非常大就表明加密算法对密钥充分敏感ꎮ一般来说ꎬ抗攻击性就越强加密算法对明文变化越敏感ꎮ(5)密钥空间分析密钥空间是一个由全部合法的密钥组成的集合ꎮ足够大的密钥空间才会抵挡住穷举攻击ꎬ空间越大ꎬ知道准确密钥的可能性就会越小ꎬ从而保护原图的安全[8]ꎮ(6)熵分析图像灰度分布愈匀称ꎬ信息熵愈大ꎬ抗攻击能力就更好ꎬ反之亦然ꎬ信息熵愈小ꎬ抗攻击能力就愈差[9]ꎮ一维信息熵定义公式如下:H=ðN-1i=0pi log21pi(10)且满足0ɤpiɤ1及ðNi=1pi=1ꎮPi是灰度值i出现的概率ꎬ像素灰度值范围[0ꎬN-1]ꎮ以8位的灰度图为例ꎬN=28ꎬ一维信息熵最大值Hmax=8bit/符号[10]ꎮ也就是信息熵越接近8ꎬ抗攻击性就越强ꎮ(7)加密效率分析对于一个加密系统加解密的速度对实际也有很大的应用意义ꎮ我们主要通过通过仿真实验来分析评估算法加密不同的图像所消耗的时间ꎮ6㊀基于Logistic映射的图像加密算法研究6.1㊀定义与概念Logistic混沌系统模型虽然形式简单ꎬ但是是最常见的混沌系统之一ꎬLogistic迭代也就是Logistic映射ꎬ一维Logistic映射定义式如下:xn+1=μxn[1-xn](11)其中ꎬ系统控制参数μɪ(0ꎬ4]ꎬ状态变量xnɪ(0ꎬ1)ꎬn为迭代次数ꎮ当μ逐渐增大的时候ꎬ系统迭代的周期逐渐增多ꎬ当μ越接近4ꎬx的取值在0到1的范围越接近平均分布ꎮ当3.569945<μɤ4时ꎬLogistic映射是混沌的ꎮ6.2㊀基于Logistic映射的图像加密基于Logistic混沌映射的加密算法通常有图像像素位置置乱及图像像素扩散(替代)加密两个方向ꎮ6.2.1㊀图像像素位置置乱算法图像像素位置置乱算法的像素值并没变化ꎬ仅损坏了相毗邻像素的相关性ꎬ使图像像素位置重新排列ꎬ像素值本身和灰度直方图均无变化ꎮ67㊀(1)输入要进行操作的图像ꎬ图像的宽㊁高分别用m㊁n表示ꎬ转换成一维序列A=[a(iꎬj)]mˑnꎻ(2)代入Logistic混沌映射ꎬ生成mˑn的一维序列B=[b(iꎬj)]mˑnꎻ(3)对B序列按大小排序得到新序列C=[c(iꎬj)]mˑnꎻ(4)新建变换序列D=[d(iꎬj)]mˑn对C通过置换ꎬ使C中的值都一一对应换到D中ꎻ(5)置换后重构得到的序列ꎬ把它转换为mˑn的矩阵形式ꎬ即得到置乱后的加密图像[11]ꎮ6.2.2㊀图像像素值扩散(替代)算法图像的扩散加密技术一可通过改变图像像素灰度值ꎬ二可以通过扩散函数(运算方法如求模㊁异或㊁相加运算等)ꎮ(1)输入要进行操作的图像ꎬ图像的宽㊁高分别用m㊁n表示ꎬ转换为一维序列ꎻ(2)选择合适的Logistic映射的参数值㊁初始值ꎻ(3)代入Logistic映射ꎬ用公式进行迭代ꎬ产生一个混沌序列ꎬ再将此序列进行取整并对256取模ꎬ就有了序列xᶄꎬ用xᶄ序列对图像进行加密ꎻ(4)用得到序列的第i个值对第i个像素值加密ꎬxᶄi和目前需加密的像素值与前一个密文值相加后模256ꎬ再进行异或ꎮ依次对序列中各个像素值加密ꎬ就完成了所有像素值的替代过程ꎮ公式如下:Rᶄ(i)=xᶄi R(i)+Rᶄ(i-1)[]modN{}(12)N表示最大像素值ꎬR(i)是当前要加密的像素值ꎬRᶄ(i-1)是前一个加密后的像素值ꎬ是对当前像素加密后的值[12]ꎮ(5)最后把替代完成的一维序列转换成二维矩阵ꎬ就完成了像素值替代加密过程ꎮ解密函数如下:R(i)=xᶄiRᶄ(i)+N-Rᶄ(i-1){}modN(13)7㊀总结与展望本文对基于混沌系统的图像加密做了小结ꎬ在查阅资料学习积累研究的过程中发现还有很多方面没有研究总结到ꎬ这也是以后学习的方向ꎮ比如:图像加密算法的难易程度与加解密速率和抗攻击性等的矛盾问题ꎬ通过怎样结合实际状况来做进一步优化ꎬ还有密钥空间大的高维系统也是未来的研究方向ꎮ由于混沌的种种特性使得其不仅在密码学中有应用价值ꎬ对于经济职能部门宏观调控市场经济㊁医学生物学中的疾病防控和病情的诊断㊁通信中的预报预测方面均有积极的作用[13]ꎮ因此ꎬ混沌理论在图像加密和各个学科领域都有广泛的应用前景ꎮ参考文献:[1]李春虎.基于混沌的图像加密关键技术研究[D].成都:电子科技大学ꎬ2018.[2]安守楠.混沌图像加密算法研究与实现[D].太原:中北大学ꎬ2018.[3]陈磊.基于混沌的图像加密与数字水印算法的安全性研究[D].北京:北京邮电大学ꎬ2018.[4]王宾.混沌理论在图像加密中的研究与应用[D].大连:大连理工大学ꎬ2013.[5]张慧奔.基于混沌图像加密算法的研究[D].成都:电子科技大学ꎬ2015.[6]徐健楠.基于混沌系统的图像加密研究与实现[D].锦州:辽宁工业大学ꎬ2014.[7]吕珍珍.基于离散混沌系统的图像加密算法分析与设计[D].郑州:解放军信息工程大学ꎬ2012.[8]曾辉.双混沌体系下图像加密算法研究[D].成都:成都理工大学ꎬ2010.[9]吴家新.混沌数字图像加密算法研究[D].南京:南京邮电大学ꎬ2014.[10]牟爽.基于混沌理论的数据加密算法研究[D].哈尔滨:黑龙江大学ꎬ2016.[11]张鹏.基于混沌理论的图像加密技术研究[D].秦皇岛:燕山大学ꎬ2011.[12]邓金祥.基于Lorenz混沌系统的图像加密算法研究[D].秦皇岛:燕山大学ꎬ2015.[13]朱和贵.信息安全中混沌图像加密算法及其相关问题研究[D].长春:吉林大学ꎬ2014.作者简介:㊀㊀沙凯悦(1995 )ꎬ硕士生ꎬ主研LDPC码和混沌的图像加密技术ꎻ王中训(1965 )ꎬ博士ꎬ硕士生导师ꎬ主要研究方向为通信中的信源信道编码ꎮ责任编辑:辛美玉收稿日期:2018-10-19。