策略路由和NAT实现负载均衡实例(华为防火墙)

- 格式:docx

- 大小:112.97 KB

- 文档页数:7

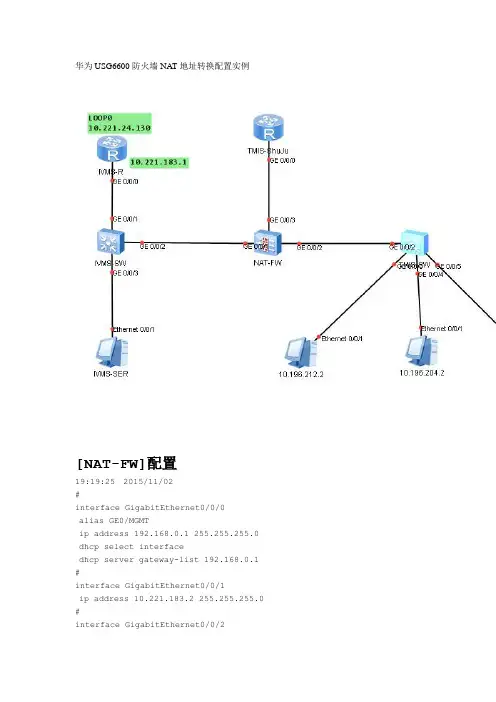

华为USG6600防火墙NA T地址转换配置实例[NAT-FW]配置19:19:25 2015/11/02#interface GigabitEthernet0/0/0alias GE0/MGMTip address 192.168.0.1 255.255.255.0 dhcp select interfacedhcp server gateway-list 192.168.0.1 #interface GigabitEthernet0/0/1ip address 10.221.183.2 255.255.255.0 #interface GigabitEthernet0/0/2ip address 10.196.212.3 255.255.255.0#interface GigabitEthernet0/0/3ip address 10.146.22.98 255.255.255.252#interface GigabitEthernet0/0/4#interface GigabitEthernet0/0/5#interface GigabitEthernet0/0/6#interface GigabitEthernet0/0/7#interface GigabitEthernet0/0/8#interface NULL0alias NULL0#firewall zone localset priority 100#firewall zone trustset priority 85add interface GigabitEthernet0/0/0add interface GigabitEthernet0/0/2#firewall zone untrustset priority 5add interface GigabitEthernet0/0/3#firewall zone dmzset priority 50#firewall zone name ivmsset priority 10add interface GigabitEthernet0/0/1#aaalocal-user admin password cipher %$%$A`_&-qU7951.=&&W!Jj-y2)}%$%$ local-user admin service-type web terminal telnetlocal-user admin level 15authentication-scheme default#authorization-scheme default#accounting-scheme default#domain default##nqa-jitter tag-version 1#ip route-static 10.0.0.0 255.0.0.0 10.146.22.97ip route-static 10.196.202.0 255.255.255.0 10.196.212.1ip route-static 10.196.204.0 255.255.255.0 10.196.212.1ip route-static 10.221.0.0 255.255.0.0 10.221.183.1#banner enable#user-interface con 0authentication-mode noneuser-interface vty 0 4authentication-mode noneprotocol inbound all#slb#right-manager server-group#sysname NAT-FW#l2tp domain suffix-separator @#firewall packet-filter default permit interzone local trust direction inboundfirewall packet-filter default permit interzone local trust direction outboundfirewall packet-filter default permit interzone local untrust direction inboundfirewall packet-filter default permit interzone local untrust direction outboundfirewall packet-filter default permit interzone local dmz direction inboundfirewall packet-filter default permit interzone local dmz direction outboundfirewall packet-filter default permit interzone local ivms direction inboundfirewall packet-filter default permit interzone local ivms direction outboundfirewall packet-filter default permit interzone trust untrust direction inboundfirewall packet-filter default permit interzone trust untrust direction outboundfirewall packet-filter default permit interzone trust dmz direction inboundfirewall packet-filter default permit interzone trust dmz direction outboundfirewall packet-filter default permit interzone trust ivms direction inboundfirewall packet-filter default permit interzone trust ivms direction outboundfirewall packet-filter default permit interzone dmz untrust direction inboundfirewall packet-filter default permit interzone dmz untrust direction outboundfirewall packet-filter default permit interzone ivms untrust direction inboundfirewall packet-filter default permit interzone ivms untrust direction outboundfirewall packet-filter default permit interzone dmz ivms direction inboundfirewall packet-filter default permit interzone dmz ivms direction outbound#ip df-unreachables enable#firewall ipv6 session link-state checkfirewall ipv6 statistic system enable#dns resolve#firewall statistic system enable#pki ocsp response cache refresh interval 0pki ocsp response cache number 0#undo dns proxy#license-server domain #web-manager enable#nat-policy interzone trust ivms outbound policy 0action source-nateasy-ip GigabitEthernet0/0/1#return[TMIS-SW]配置#sysname TMIS-SW#cluster enablentdp enablendp enable#drop illegal-mac alarm#diffserv domain default#drop-profile default#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple adminlocal-user admin service-type http#interface Vlanif1ip address 10.196.212.1 255.255.255.0ip address 10.196.202.1 255.255.255.0 sub ip address 10.196.204.1 255.255.255.0 sub #interface MEth0/0/1#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3 #interface GigabitEthernet0/0/4 #interface GigabitEthernet0/0/5 #interface GigabitEthernet0/0/6 #interface GigabitEthernet0/0/7 #interface GigabitEthernet0/0/8 #interface GigabitEthernet0/0/9 #interface GigabitEthernet0/0/10 #interface GigabitEthernet0/0/11 #interface GigabitEthernet0/0/12 #interface GigabitEthernet0/0/13 #interface GigabitEthernet0/0/14 #interface GigabitEthernet0/0/15 #interface GigabitEthernet0/0/16 #interface GigabitEthernet0/0/17 #interface GigabitEthernet0/0/18 #interface GigabitEthernet0/0/19 #interface GigabitEthernet0/0/20 #interface GigabitEthernet0/0/21 #interface GigabitEthernet0/0/22 #interface GigabitEthernet0/0/23 #interface GigabitEthernet0/0/24 #interface NULL0#ip route-static 10.0.0.0 255.0.0.0 10.196.212.3#user-interface con 0user-interface vty 0 4#return[TMIS-SHU]配置#sysname TMIS-SHU#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher "'(XSjA>n4=H)H2[EInBak2# local-user admin service-type http#firewall zone Localpriority 16#interface Ethernet0/0/0#interface Ethernet0/0/1#interface Serial0/0/0link-protocol ppp#interface Serial0/0/1link-protocol ppp#interface Serial0/0/2link-protocol ppp#interface Serial0/0/3link-protocol ppp#interface GigabitEthernet0/0/0ip address 10.146.22.97 255.255.255.252#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#wlan#interface NULL0#interface LoopBack0ip address 10.192.4.11 255.255.255.255#ip route-static 10.196.0.0 255.255.0.0 10.146.22.98 #user-interface con 0user-interface vty 0 4user-interface vty 16 20#return[IVMS-SW]配置#sysname IVMS-SW#cluster enablentdp enablendp enable#drop illegal-mac alarm#diffserv domain default#drop-profile default#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password simple admin local-user admin service-type http#interface Vlanif1#interface MEth0/0/1#interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#interface GigabitEthernet0/0/4#interface GigabitEthernet0/0/5#interface GigabitEthernet0/0/6#interface GigabitEthernet0/0/7#interface GigabitEthernet0/0/8#interface GigabitEthernet0/0/9#interface GigabitEthernet0/0/10#interface GigabitEthernet0/0/11#interface GigabitEthernet0/0/12#interface GigabitEthernet0/0/13#interface GigabitEthernet0/0/14#interface GigabitEthernet0/0/15#interface GigabitEthernet0/0/16#interface GigabitEthernet0/0/17#interface GigabitEthernet0/0/18#interface GigabitEthernet0/0/19#interface GigabitEthernet0/0/20#interface GigabitEthernet0/0/21#interface GigabitEthernet0/0/22#interface GigabitEthernet0/0/23#interface GigabitEthernet0/0/24#interface NULL0#user-interface con 0user-interface vty 0 4#Return[IVMS-R]配置#sysname IVMS-R#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password cipher %RnRIyYTPRpe}@HMNPn@fma# local-user admin service-type http#firewall zone Localpriority 16#interface Ethernet0/0/0#interface Ethernet0/0/1#interface Serial0/0/0link-protocol ppp#interface Serial0/0/1link-protocol ppp#interface Serial0/0/2link-protocol ppp#interface Serial0/0/3link-protocol ppp#interface GigabitEthernet0/0/0ip address 10.221.183.1 255.255.255.0 #interface GigabitEthernet0/0/1#interface GigabitEthernet0/0/2#interface GigabitEthernet0/0/3#wlan#interface NULL0#interface LoopBack0ip address 10.192.4.11 255.255.255.255 #user-interface con 0user-interface vty 0 4user-interface vty 16 20#return。

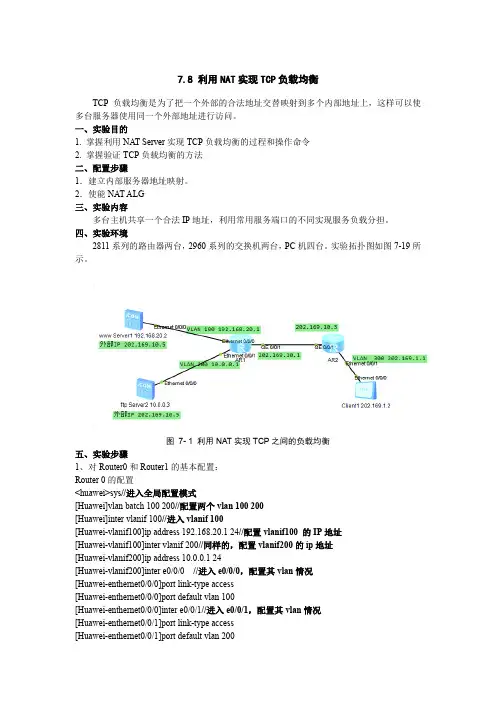

7.8 利用NAT实现TCP负载均衡TCP负载均衡是为了把一个外部的合法地址交替映射到多个内部地址上,这样可以使多台服务器使用同一个外部地址进行访问。

一、实验目的1. 掌握利用NAT Server实现TCP负载均衡的过程和操作命令2. 掌握验证TCP负载均衡的方法二、配置步骤1.建立内部服务器地址映射。

2.使能NAT ALG三、实验内容多台主机共享一个合法IP地址,利用常用服务端口的不同实现服务负载分担。

四、实验环境2811系列的路由器两台,2960系列的交换机两台,PC机四台。

实验拓扑图如图7-19所示。

图7- 1利用NAT实现TCP之间的负载均衡五、实验步骤1、对Router0和Router1的基本配置:Router 0的配置<huawei>sys//进入全局配置模式[Huawei]vlan batch 100 200//配置两个vlan 100 200[Huawei]inter vlanif 100//进入vlanif 100[Huawei-vlanif100]ip address 192.168.20.1 24//配置vlanif100 的IP地址[Huawei-vlanif100]inter vlanif 200//同样的,配置vlanif200的ip地址[Huawei-vlanif200]ip address 10.0.0.1 24[Huawei-vlanif200]inter e0/0/0//进入e0/0/0,配置其vlan情况[Huawei-enthernet0/0/0]port link-type access[Huawei-enthernet0/0/0]port default vlan 100[Huawei-enthernet0/0/0]inter e0/0/1//进入e0/0/1,配置其vlan情况[Huawei-enthernet0/0/1]port link-type access[Huawei-enthernet0/0/1]port default vlan 200[Huawei-enthernet0/0/1]q[Huawei]nat alg ftp enable //使能ftpalg,作用是改变ftp协议内传输的ip地址[Huawei]inter g0/0/1//进入g0/0/1 配置IP地址和natserver信息[Huawei-GigabitEthernet0/0/1]ip address 202.169.10.1 24[Huawei-GigabitEthernet0/0/1]nat server protocol tcp global 202.169.10.5 www inside192.168.20.2 www//配置www服务器的映射[Huawei-GigabitEthernet0/0/1]nat server protocol tcp global 202.169.10.5 ftp inside 10.0.0.3 ftp//配置ftp服务器的映射[Huawei-GigabitEthernet0/0/1]q[Huawei]ip route-static 0.0.0.0 0.0.0.0 202.169.10.3 //配置静态路由Router 1的配置<huawei>sys[Huawei]vlan batch 100[Huawei]inter vlanif 300[Huawei-vlanif100]ip address 202.169.1.1 24[Huawei-vlanif100]inter e0/0/1[Huawei-enthernet0/0/0]port link-type access[Huawei-enthernet0/0/0]port default vlan 300[Huawei-enthernet0/0/0]inter g0/0/1[Huawei-GigabitEthernet0/0/1]ip address 202.169.10.3 24[Huawei-GigabitEthernet0/0/1]q[Huawei]ip route-static 0.0.0.0 0.0.0.0 202.169.10.12、配置各服务器,主机的地址3、配置服务器信息(1)配置www服务器配置www服务器,在文件夹内放置一个文件名为default.htm的网页文件(2)配置ftp服务器4、测试打开Client1的客户端信息,分别在ftp和http客户端,进行测试。

第 18 卷 第 3 期 2007 年 8 月苏州市职业大学学报Journal of Suzhou Vocational UniversityVol.18 No.3 Aug . 2007校园网多 ISP 接入的设计与实现———以苏州科技学院为例袁海峰( 苏州科技学院 网络管理中心, 江苏 苏州 215011)摘 要: 使用华为 S3528P 交换机、港湾 G503 防火墙和 SSR2000 交换机的策略路由和地址转换技术, 以苏州科技学 院为例成功地完成了校园网的多出口解决方案, 优化了网络的配置。

关键词: 策略路由; 地址转换( NAT ) ; 校园网 中图分类号: TP393 文献标识码: A文章编号: 1008- 5475( 2007) 03- 0064- 030 引言中国教育和科研计算机网(CERNET)是 主要面向教育和科研单位服务的全国性学术计算机互联网 络, 由于它流量资费政策的严重不合理, 与中国互联 网络发展的不和谐, 使得许多学校不得不对国际出 口进行限制, 这势必影响教学科研工作的进行。

现在 许多学校都采用了教育网和电信(或者联通、铁通等) 的 多 出 口 方 案 , 由 于 电 信 ISP (Internet Service Provider 网络服务商)具有较高的接入带宽且接入费 用较低, 可以有效提高校园网网络出口带宽, 于是我 院选择电信作为第二出口, 可以起到合理分配网络 资源, 达到增加网络速度, 减少 CERNET 国际流量 费用的目的。

1 校园网络出口现状分析 1.1 校园网络出口现状校园网络出口主要有华为 S3528P 三层交换机、 港 湾 G503 防 火 墙 和 一 台 较 老 的 SSR2000, 华 为 S3528P 主要做策略路由功能, 港湾 G503 防火墙和 SSR2000 交 换 机 做 NAT ( Network Address Translator ) 。

华为路由器路由策略和策略路由路由策略和策略路由⼀、路由策略简介路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变⽹络流量所经过的路径。

路由协议在发布、接收和引⼊路由信息时,根据实际组⽹需求实施⼀些策略,以便对路由信息进⾏过滤和改变路由信息的属性,如:1、控制路由的接收和发布只发布和接收必要、合法的路由信息,以控制路由表的容量,提⾼⽹络的安全性。

2、控制路由的引⼊在⼀种路由协议在引⼊其它路由协议发现的路由信息丰富⾃⼰的路由信息时,只引⼊⼀部分满⾜条件的路由信息。

3、设置特定路由的属性修改通过路由策略过滤的路由的属性,满⾜⾃⾝需要。

路由策略具有以下价值:通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引⼊,提⾼⽹络安全性;通过修改路由属性,对⽹络数据流量进⾏合理规划,提⾼⽹络性能。

⼆、基本原理路由策略使⽤不同的匹配条件和匹配模式选择路由和改变路由属性。

在特定的场景中,路由策略的6种过滤器也能单独使⽤,实现路由过滤。

若设备⽀持BGP to IGP功能,还能在IGP引⼊BGP路由时,使⽤BGP私有属性作为匹配条件。

图1 路由策略原理图如图1,⼀个路由策略中包含N(N>=1)个节点(Node)。

路由进⼊路由策略后,按节点序号从⼩到⼤依次检查当路由与该节点的所有If-match⼦句都匹配成功后,进⼊匹配模式选择,不再匹配其他节点。

匹配模式分permit和deny两种:permit:路由将被允许通过,并且执⾏该节点的Apply⼦句对路由信息的⼀些属性进⾏设置。

deny:路由将被拒绝通过。

当路由与该节点的任意⼀个If-match⼦句匹配失败后,进⼊下⼀节点。

如果和所有节点都匹配失败,路由信息将被拒绝通过。

过滤器路由策略中If-match⼦句中匹配的6种过滤器包括访问控制列表ACL(Access Control List)、地址前缀列表、AS 路径过滤器、团体属性过滤器、扩展团体属性过滤器和RD属性过滤器。

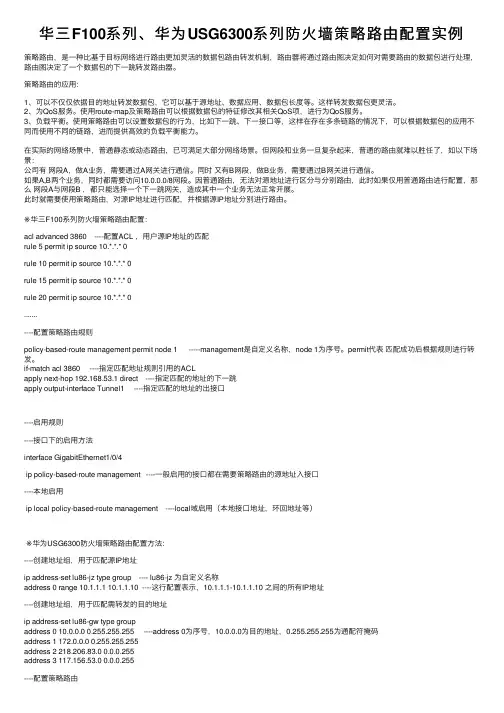

华三F100系列、华为USG6300系列防⽕墙策略路由配置实例策略路由,是⼀种⽐基于⽬标⽹络进⾏路由更加灵活的数据包路由转发机制,路由器将通过路由图决定如何对需要路由的数据包进⾏处理,路由图决定了⼀个数据包的下⼀跳转发路由器。

策略路由的应⽤:1、可以不仅仅依据⽬的地址转发数据包,它可以基于源地址、数据应⽤、数据包长度等。

这样转发数据包更灵活。

2、为QoS服务。

使⽤route-map及策略路由可以根据数据包的特征修改其相关QoS项,进⾏为QoS服务。

3、负载平衡。

使⽤策略路由可以设置数据包的⾏为,⽐如下⼀跳、下⼀接⼝等,这样在存在多条链路的情况下,可以根据数据包的应⽤不同⽽使⽤不同的链路,进⽽提供⾼效的负载平衡能⼒。

在实际的⽹络场景中,普通静态或动态路由,已可满⾜⼤部分⽹络场景。

但⽹段和业务⼀旦复杂起来,普通的路由就难以胜任了,如以下场景:公司有⽹段A,做A业务,需要通过A⽹关进⾏通信。

同时⼜有B⽹段,做B业务,需要通过B⽹关进⾏通信。

如果A,B两个业务,同时都需要访问10.0.0.0/8⽹段。

因普通路由,⽆法对源地址进⾏区分与分别路由,此时如果仅⽤普通路由进⾏配置,那么⽹段A与⽹段B ,都只能选择⼀个下⼀跳⽹关,造成其中⼀个业务⽆法正常开展。

此时就需要使⽤策略路由,对源IP地址进⾏匹配,并根据源IP地址分别进⾏路由。

※华三F100系列防⽕墙策略路由配置:acl advanced 3860 ----配置ACL ,⽤户源IP地址的匹配rule 5 permit ip source 10.*.*.* 0rule 10 permit ip source 10.*.*.* 0rule 15 permit ip source 10.*.*.* 0rule 20 permit ip source 10.*.*.* 0.......----配置策略路由规则policy-based-route management permit node 1 -----management是⾃定义名称,node 1为序号。

[H3C][H3C][H3C][H3C]dis cur#version 5.20, ESS 1807#sysname H3C#firewall enable#nat aging-time tcp 280nat aging-time udp 180nat aging-time icmp 11nat aging-time pptp 290nat aging-time dns 11nat aging-time ftp-ctrl 290nat aging-time tcp-fin 11nat aging-time tcp-syn 11#undo radius client#domain default enable system#dns resolvedns server 202.96.128.166dns server 202.96.128.86#telnet server enable#dar p2p signature-file flash:/p2p_default.mtd#qos carl 1 source-ip-address range 192.168.2.1 to 192.168.2.253 per-addressqos carl 2 source-ip-address range 192.168.3.1 to 192.168.3.253 per-addressqos carl 3 destination-ip-address range 192.168.2.1 to 192.168.2.253 per-address qos carl 4 destination-ip-address range 192.168.3.1 to 192.168.3.253 per-address #ip flow-ordering enable#acl number 2000rule 1 permit source 192.168.0.0 0.0.0.255rule 2 denyacl number 3101rule 0 permit ip source 192.168.1.0 0.0.0.255 rule 1 permit ip source 192.168.3.0 0.0.0.255 rule 2 permit ip source 192.168.5.0 0.0.0.255 rule 3 deny ipacl number 3102rule 0 permit ip source 192.168.2.0 0.0.0.255 rule 1 permit ip source 192.168.4.0 0.0.0.255 rule 2 permit ip source 192.168.6.0 0.0.0.255 rule 3 permit ip source 192.168.0.0 0.0.0.255 rule 4 deny ip#vlan 1#radius scheme system#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#dhcp server ip-pool vlan1 extendednetwork mask 255.255.255.0#user-group system#local-user adminpassword simple adminauthorization-attribute level 1service-type telnetlocal-user msr5006password cipher La%FFS+<AJ="6L8FL=^WJQ!!authorization-attribute level 3service-type telnet#interface Aux0async mode flowlink-protocol ppp#interface Virtual-Ethernet1#interface NULL0interface Vlan-interface1ip address 172.16.1.1 255.255.255.0#interface GigabitEthernet0/1port link-mode routenat outbound 2000nat server protocol tcp global 172.16.1.2 8080 inside 192.168.0.110 8080 nat server protocol tcp global 172.16.1.2 7500 inside 192.168.0.110 7500 ip address 172.16.1.2 255.255.255.252tcp mss 1024#interface GigabitEthernet0/2port link-mode routenat outbound 2000nat server protocol tcp global 10.1.1.2 8080 inside 192.168.0.110 8080nat server protocol tcp global 10.1.1.2 7500 inside 192.168.0.110 8080ip address 10.1.1.2 255.255.255.252tcp mss 1024#interface GigabitEthernet0/3port link-mode routeip address 192.168.1.253 255.255.255.0tcp mss 1024qos car inbound carl 1 cir 1000 cbs 1000000 ebs 0 green pass red discard qos car inbound carl 2 cir 1000 cbs 1000000 ebs 0 green pass red discard qos car outbound carl 3 cir 1300 cbs 1300000 ebs 0 green pass red discard qos car outbound carl 4 cir 1300 cbs 1300000 ebs 0 green pass red discard ip policy-based-route wan#interface GigabitEthernet0/0port link-mode bridge#policy-based-route wan permit node 1if-match acl 3101apply ip-address next-hop 172.16.1.1policy-based-route wan permit node 2if-match acl 3102apply ip-address next-hop 10.1.1.1#ip route-static 0.0.0.0 0.0.0.0 172.16.1.1 pre 60ip route-static 0.0.0.0 0.0.0.0 10.1.1.1 pre 80ip route-static 192.168.0.0 255.255.0.0 192.168.1.254#load tr069-configuration #user-interface con 0user-interface aux 0user-interface vty 0 4authentication-mode scheme #return[H3C][H3C]。

一、问题描述组网图:组网说明:G0/0/0 是联通链路地址58.23.90.58G0/0/1 是电信链路地址121.205.3.126联通地址和电信地址的8008端口分别映射内部服务器8008端口要求:联通用户通过联通地址访问,电信用户通过电信地址访问。

客户设备做的是上出口链路,nat server配置如下:nat server 14 protocol tcp global 121.205.3.126 8008 inside 10.1.11.206 8008 no-reversenat server 15 protocol tcp global 58.23.90.58 8008 inside 10.1.11.206 8008 no-reverseip route-static 0.0.0.0 0.0.0.0 GigabitEthernet0/0/0 121.205.3.1ip route-static 0.0.0.0 0.0.0.0 GigabitEthernet0/0/1 58.23.90.57以上配置,通过电信的地址121.205.3.126的8008端口可以访问内部服务器,但是通过联通地址58.23.90.58 不可以访问二、告警信息无三、处理过程USG2200-hidecmd]display firewall session table verbose_hideboth-direction source global 218.17.167.151tcp VPN:public --> publicZone: untrust--> trust TTL: 00:00:05 Left: 00:00:03 Interface: Vlanif1 NextHop: 10.1.100.1 MAC: 80-fb-06-b0-0d-4d <--packets:0 bytes:0 -->packets:1 bytes:60218.17.167.151:2066-->58.23.90.58:8008[10.1.11.206:8008]tcp VPN:public --> publicZone: trust--> untrust TTL: 00:00:05 Left: 00:00:03 Interface: GigabitEthernet0/0/0 NextHop: 121.205.3.1 MAC:00-e0-fc-65-0c-01<--packets:0 bytes:0 -->packets:1 bytes:6410.1.11.206:8008[58.23.90.58:8008]-->218.17.167.151:2066通过以上命令显示可以看出访问58.23.90.58:8008时,报文由接口GigabitEthernet0/0/1(联通接口)进入,回程报文由GigabitEthernet0/0/0(电信接口)发出,上行路由器开启URPF(严格路由检查)会丢掉这类报文。

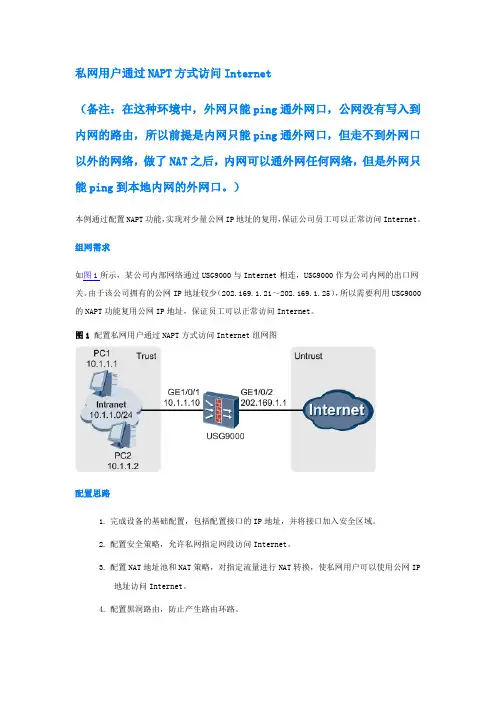

私网用户通过NAPT方式访问Internet(备注:在这种环境中,外网只能ping通外网口,公网没有写入到内网的路由,所以前提是内网只能ping通外网口,但走不到外网口以外的网络,做了NAT之后,内网可以通外网任何网络,但是外网只能ping到本地内网的外网口。

)本例通过配置NAPT功能,实现对少量公网IP地址的复用,保证公司员工可以正常访问Internet。

组网需求如图1所示,某公司内部网络通过USG9000与Internet相连,USG9000作为公司内网的出口网关。

由于该公司拥有的公网IP地址较少(202.169.1.21~202.169.1.25),所以需要利用USG9000的NAPT功能复用公网IP地址,保证员工可以正常访问Internet。

图1 配置私网用户通过NAPT方式访问Internet组网图配置思路1.完成设备的基础配置,包括配置接口的IP地址,并将接口加入安全区域。

2.配置安全策略,允许私网指定网段访问Internet。

3.配置NAT地址池和NAT策略,对指定流量进行NAT转换,使私网用户可以使用公网IP地址访问Internet。

4.配置黑洞路由,防止产生路由环路。

操作步骤1.配置USG9000的接口IP地址,并将接口加入安全区域。

# 配置接口GigabitEthernet 1/0/1的IP地址。

<USG9000> system-view[USG9000] interface GigabitEthernet 1/0/1[USG9000-GigabitEthernet1/0/1] ip address 10.1.1.10 24[USG9000-GigabitEthernet1/0/1] quit# 配置接口GigabitEthernet 1/0/2的IP地址。

[USG9000] interface GigabitEthernet 1/0/2[USG9000-GigabitEthernet1/0/2] ip address 202.169.1.1 24[USG9000-GigabitEthernet1/0/2] quit# 将接口GigabitEthernet 1/0/1加入Trust区域。

版权声明:原创作品,如需转载,请与作者联系。

否则将追究法律责任。

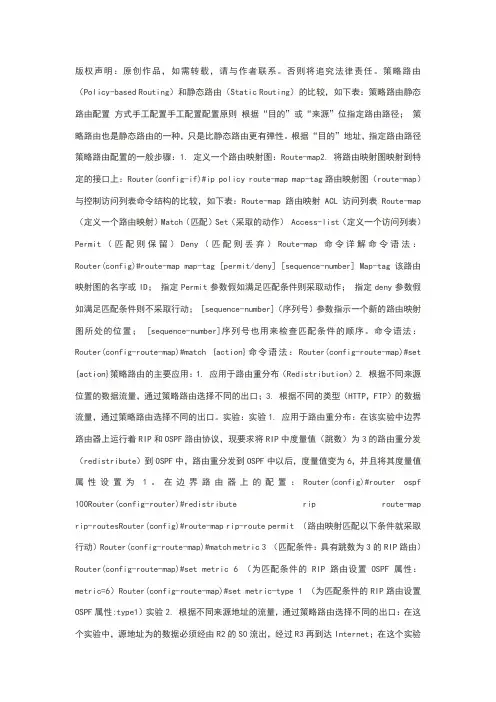

策略路由(Policy-based Routing)和静态路由(Static Routing)的比较,如下表:策略路由静态路由配置方式手工配置手工配置配置原则根据“目的”或“来源”位指定路由路径;策略路由也是静态路由的一种,只是比静态路由更有弹性。

根据“目的”地址,指定路由路径策略路由配置的一般步骤:1. 定义一个路由映射图:Route-map2. 将路由映射图映射到特定的接口上:Router(config-if)#ip policy route-map map-tag路由映射图(route-map)与控制访问列表命令结构的比较,如下表:Route-map 路由映射ACL访问列表 Route-map (定义一个路由映射)Match(匹配)Set(采取的动作) Access-list(定义一个访问列表)Permit(匹配则保留)Deny(匹配则丢弃)Route-map命令详解命令语法:Router(config)#route-map map-tag [permit/deny] [sequence-number] Map-tag 该路由映射图的名字或ID;指定Permit参数假如满足匹配条件则采取动作;指定deny参数假如满足匹配条件则不采取行动; [sequence-number](序列号)参数指示一个新的路由映射图所处的位置; [sequence-number]序列号也用来检查匹配条件的顺序。

命令语法:Router(config-route-map)#match {action}命令语法:Router(config-route-map)#set {action}策略路由的主要应用:1. 应用于路由重分布(Redistribution)2. 根据不同来源位置的数据流量,通过策略路由选择不同的出口;3. 根据不同的类型(HTTP,FTP)的数据流量,通过策略路由选择不同的出口。

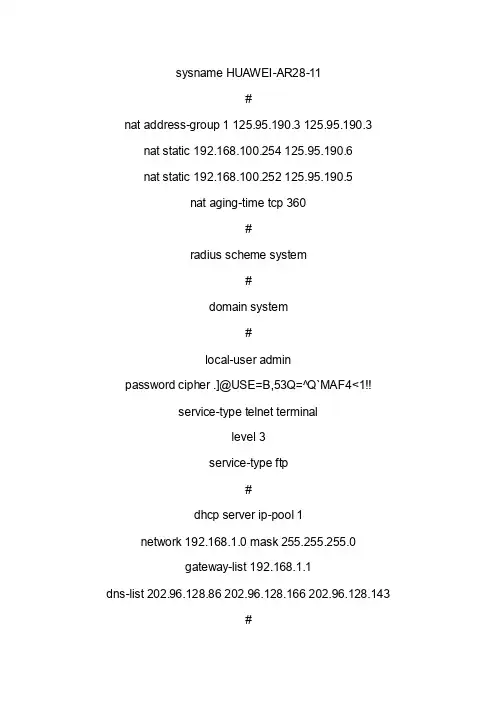

sysname HUAWEI-AR28-11#nat address-group 1 125.95.190.3 125.95.190.3 nat static 192.168.100.254 125.95.190.6nat static 192.168.100.252 125.95.190.5nat aging-time tcp 360#radius scheme system#domain system#local-user adminpassword cipher .]@USE=B,53Q=^Q`MAF4<1!!service-type telnet terminallevel 3service-type ftp#dhcp server ip-pool 1network 192.168.1.0 mask 255.255.255.0gateway-list 192.168.1.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 2network 192.168.2.0 mask 255.255.255.0gateway-list 192.168.2.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 3network 192.168.3.0 mask 255.255.255.0gateway-list 192.168.3.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 4network 192.168.4.0 mask 255.255.255.0gateway-list 192.168.4.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 5network 192.168.5.0 mask 255.255.255.0gateway-list 192.168.5.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 6network 192.168.6.0 mask 255.255.255.0gateway-list 192.168.6.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#dhcp server ip-pool 7network 192.168.7.0 mask 255.255.255.0gateway-list 192.168.7.1dns-list 202.96.128.86 202.96.128.166 202.96.128.143#acl number 2500rule 0 permit source 192.168.0.0 0.0.255.255#acl number 3900rule 0 deny tcp destination-port eq 8rule 1 deny tcp destination-port eq 135rule 2 deny tcp destination-port eq 139rule 3 deny tcp destination-port eq 445rule 4 deny tcp destination-port eq execrule 5 deny tcp destination-port eq 64444rule 6 deny tcp destination-port eq 8080rule 7 deny udp destination-port eq 135rule 8 deny udp destination-port eq 445rule 9 deny udp destination-port eq 3500interface Aux0async mode flow#interface Ethernet0/0ip address 125.95.190.2 255.255.255.248nat outbound staticnat outbound 2500 address-group 1#interface Ethernet0/1description line to HUAWEI-S3928ip address 192.168.8.2 255.255.255.0#interface Serial0/0clock DTECLK1link-protocol pppip address dhcp-alloc#interface NULL0#dhcp server forbidden-ip 192.168.100.252 dhcp server forbidden-ip 192.168.100.254ip route-static 0.0.0.0 0.0.0.0 125.95.190.1 preference 60ip route-static 192.168.1.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.2.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.3.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.4.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.5.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.6.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.7.0 255.255.255.0 192.168.8.1 preference60ip route-static 192.168.100.0 255.255.255.0 192.168.8.1preference 60#user-interface con 0user-interface aux 0set authentication password cipher V_$D$4N:*#F/$ATR*`+,;idle-timeout 2 0user-interface vty 0 4user privilege level 3set authentication password cipher V_$D$4N:*#F/$ATR*`+,;idle-timeout 2 0#return由表及里对“京东校园行”的认识京东高调校园行京东商城携手华为、宝洁、金士顿、富士通、三星相机、清华同方、精灵、宏基、微软、韩都衣舍、自然之宝、苏菲、希捷、三星显示器、酷冷至尊、东芝、PNY、佰科、罗技等商家,于6月10日至6月25日在全国10大城市、近百所高校开展京东校园行之“盛夏…聚惠‟、尽享…暑价‟”活动,覆盖学生群之广创电商行业之最,巡展的参展品类齐全、合作厂商的数量多、品质高,以全面满足高校学生的各种购买需求。

华为防火墙实现双机热备配置详解,附案例一提到防火墙,一般都会想到企业的边界设备,是内网用户与互联网的必经之路。

防火墙承载了非常多的功能,比如:安全规则、IPS、文件类型过滤、内容过滤、应用层过滤等。

也正是因为防火墙如此的重要,如果防火墙一旦出现问题,所有对外通信的服务都将中断,所以企业中首先要考虑的就是防火墙的优化及高可用性。

本文导读一、双机热备工作原理二、VRRP协议三、VGMP协议四、实现防火墙双机热备的配置一、双机热备工作原理在企业中部署一台防火墙已然成为常态。

如何能够保证网络不间断地传输成为网络发展中急需解决的问题!企业在关键的业务出口部署一台防火墙,所有的对外流量都要经过防火墙进行传输,一旦防火墙出现故障,那么企业将面临网络中断的问题,无论防火墙本身的性能有多好,功能有多么强大。

在这一刻,都无法挽回企业面临的损失。

所以在企业的出口部署两台防火墙产品,可以在增加企业安全的同时,保证业务传输基本不会中断,因为两台设备同时出现故障的概率非常小。

经过图中右边的部署,从拓补的角度来看,网络具有非常高的可靠性,但是从技术的角度来看,还需解决一些问题,正因为防火墙和路由器在工作原理上有着本质的区别,所以防火墙还需一些特殊的配置。

左图,内部网络可以通过R3→R1→R4到达外部网络,也可以通过R3→R2→R4到达,如果通过R3→R1→R4路径的cost(运行OSPF协议)比较小,那么默认情况,内部网络将通过R3→R1→R4到达外部网络,当R1设备损坏时,OSPF将自动收敛,R3将通过R2转发到达外部网络。

右图,R1、R2替换成两台防火墙,默认情况下,流量将通过FW1进行转发到达外部网络,此时在FW1记录着大量的用户流量对应的会话表项内容,当FW1损坏时,通过OSPF收敛,流量将引导FW2上,但是FW2上没有之前流量的会话表,之前传输会话的返回流量将无法通过FW2,而会话的后续流量需要重新经过安全策略的检查,并生成会话。

IPv6环境下全协议防火墙部署第一部分 IPv6环境概述与挑战 (2)第二部分全协议防火墙定义与功能 (4)第三部分 IPv6与传统IPv4防火墙差异分析 (6)第四部分全协议防火墙在IPv6中的技术需求 (8)第五部分 IPv6环境下的防火墙架构设计 (11)第六部分防火墙对IPv6协议栈的支持策略 (14)第七部分部署全协议防火墙的硬件与软件准备 (15)第八部分 IPv6环境下防火墙配置与策略设定 (18)第九部分防火墙安全策略与风险防控措施 (21)第十部分实际案例-IPv6全协议防火墙部署实践与经验总结 (24)第一部分 IPv6环境概述与挑战标题:IPv6环境概述及其面临的挑战随着互联网技术的飞速发展,第一代Internet Protocol Version 4 (IPv4) 地址空间的枯竭问题日益凸显,这推动了新一代IP协议——IPv6(Internet Protocol Version 6)的大规模应用与部署。

IPv6采用了128位地址长度,理论上可以提供约3.4×10^38个唯一地址,相较于IPv4的42亿地址有着巨大的扩展性优势,为万物互联时代的网络连接需求提供了充足的资源。

IPv6环境概述:1. 技术特性:IPv6不仅显著扩大了地址空间,还引入了一系列先进的技术特性,如流标签、优先级标识和更强的安全性支持(如内建IPsec),以及更好的路由效率与可扩展性。

此外,IPv6简化了报头结构,提高了包处理速度,并支持即插即用和移动性的无缝切换。

2. 全球部署进展:根据全球IPv6测试中心和IPv6 Ranking的数据,截至202X年底,全球IPv6普及率已超过35%,且仍在持续增长。

各国政府和运营商纷纷推动IPv6的网络基础设施建设,例如中国政府在"宽带中国"战略中明确提出IPv6改造目标,美国Verizon、AT&T 等运营商也完成了核心网络的IPv6全面升级。

云计算基础(习题卷47)第1部分:单项选择题,共55题,每题只有一个正确答案,多选或少选均不得分。

1.[单选题]TCP协议通过( )来区分不同的连接。

A)IP地址B)端口号C)IP地址+端口号D)以上答案均不对答案:C解析:2.[单选题]关于VPN 网关带宽的描述,以下错误的是?A)可以在云监控中配置告警规则对带宽进行监控B)VPN 连接带宽总和可以超过VPN 网关的带宽C)在VPN 使用过程中,当网络流量超过VPN 带宽时有可能造成网络拥塞导致VPN 连接中断D)本地VPN 网关的宽带大小为所有基于该网关创建的VPN 连接共享的带宽答案:B解析:3.[单选题]哪个AWS服务为AWS资源提供扩展的分布式拒绝服务(DDoS)攻击保护?A)AWS防火墙管理器B)AWS ConfigC)Amazon GuardDutyD)AWS Shield Advanced答案:D解析:FM0062803214.[单选题]两台防火墙当用于网络出口作双机备份的时候,如果在不更改当前网络拓扑结构的前提下通常建议让它们工作在什么模式下A)路由模式B)透明模式C)混合模式D)代理模式答案:C解析:5.[单选题]公司使用多个AWS账户时,哪项AWS服务或功能可以使公司每月收到一张AWS账单?A)综合胆汁B)Amazon云目录C)AWS Cost ExplorerD)AWS成本和使用情况报吿答案:A解析:FM0510086.[单选题]创建云硬盘时,默认是以lv的方式存储的,请问默认存储在哪个卷组上?A)group1B)mygroupC)vg1D)cinder-volumes答案:D解析:7.[单选题]以下说法正确的是( )A)docker 中的镜像是可写的B)docker 比虚拟机占用空间更大C)虚拟机比docker 启动速度快D)一台物理机可以创建多个docker 容器答案:D解析:8.[单选题]关于 FusionComputeDRS 特性,以下描述不正确的是?A)可按每天、每周、每月选择时间段精确设置调度策略。

华为策略路由配置实例1、组网需求图1 策略路由组网示例图如上图1所示,公司用户通过Switch双归属到外部网络设备。

其中,一条是低速链路,网关为10.1.20.1/24;另外一条是高速链路,网关为10.1.30.1/24。

公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。

2、配置思路1、创建VLAN并配置各接口,实现公司和外部网络设备互连。

2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。

3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。

4、配置流行为,使满足不同规则的报文分别被重定向到10.1.20.1/24和10.1.30.1/24。

5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。

3、操作步骤3.1、创建VLAN并配置各接口# 在Switch上创建VLAN100和VLAN200。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 100 200# 配置Switch上接口GE1/0/1、GE1/0/2和GE2/0/1的接口类型为Trunk,并加入VLAN100和VLAN200。

[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type trunk[Switch-GigabitEthernet1/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/1] quit[Switch] interface gigabitethernet 1/0/2[Switch-GigabitEthernet1/0/2] port link-type trunk[Switch-GigabitEthernet1/0/2] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/2] quit[Switch] interface gigabitethernet 2/0/1[Switch-GigabitEthernet2/0/1] port link-type trunk[Switch-GigabitEthernet2/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet2/0/1] quit配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。

内网:配置GigabitEthernet 0/0/1加入Trust区域[USG5300]firewall zone trust[USG5300-zone—untrust] add interface GigabitEthernet 0/0/1外网:配置GigabitEthernet 0/0/2加入Untrust区域[USG5300]firewall zone untrust[USG5300—zone—untrust] add interface GigabitEthernet 0/0/2DMZ:[USG5300]firewall zone dmz[USG5300—zone—untrust] add interface GigabitEthernet 0/0/3[USG5300-zone—untrust]quit1。

4.1 Trust和Untrust域间:允许内网用户访问公网policy 1:允许源地址为10.10.10。

0/24的网段的报文通过[USG5300]policy interzone trust untrust outbound[USG5300—policy—interzone-trust—untrust-outbound] policy 1[USG5300-policy-interzone-trust-untrust-outbound-1] policy source 10。

10。

10。

0 0。

0。

0.255[USG5300-policy-interzone-trust—untrust-outbound-1]action permit[USG5300—policy—interzone-trust-untrust—outbound-1] quit如果是允许所有的内网地址上公网可以用以下命令:[USG2100]firewall packet-filter default permit interzone trust untrust direction outbound //必须1.4。

2台华为防火墙负载分担模式原理2台华为防火墙负载分担模式原理1. 引言在网络安全领域,防火墙是非常重要的设备之一。

华为防火墙作为一种高性能、高可用性的网络安全设备,可以有效保护企业网络免受恶意攻击。

其中,负载分担模式是保证防火墙性能和可用性的重要机制之一。

本文将详细介绍2台华为防火墙负载分担模式的原理,以及它们在网络安全中的重要性。

2. 2台华为防火墙负载分担模式的原理2台华为防火墙负载分担模式是基于负载均衡原理进行设计的。

在该模式下,两台防火墙会共同处理流量请求,并将负载均衡地分配到不同的防火墙上进行处理。

主要原理如下:2.1 外部负载均衡器在2台华为防火墙负载分担模式中,我们通常会使用一个外部负载均衡器来分配流量。

外部负载均衡器可以基于不同的算法(如轮询、加权轮询等)将流量均匀地分发到两台防火墙之间。

这样可以有效避免某台防火墙成为瓶颈,提高整体性能和可用性。

2.2 内部负载均衡器除了外部负载均衡器,2台华为防火墙之间还会通过内部负载均衡器来分担负载。

内部负载均衡器通常是一个控制器,它可以监控两台防火墙的性能状态,并根据实时负载情况,将流量按比例分配到不同的防火墙上。

这样可以进一步提高负载均衡的效果,确保两台防火墙能够充分利用其性能优势。

3. 2台华为防火墙负载分担模式在网络安全中的重要性2台华为防火墙负载分担模式在网络安全中具有重要的作用,主要有以下几个方面:3.1 提高性能和可用性通过2台防火墙的负载分担模式,可以实现流量的均衡分配,从而提高整体的性能和可用性。

当网络流量激增时,两台防火墙都可以充分发挥其性能优势,确保网络的稳定运行。

3.2 提高安全性负载分担模式可以将流量分散到多台防火墙上进行处理,有效降低单一防火墙受到攻击的风险。

即使一台防火墙受到攻击或发生故障,其他防火墙仍然可以正常工作,保护网络免受恶意攻击。

3.3 优化资源利用通过负载分担模式,可以充分利用两台防火墙的性能,并实现资源的最大化利用。

一、组网需求:

1.正常情况下10.0.0.2从出口1

2.12.12.0NAT转化成100.0.0.0的地址,20.0.0.2从出口1

3.13.13.0NAT转化成200.0.0.0的地址,实现负载均衡。

2.FW双出口的某一条链路down,所有用户NAT成同一地址段出去,实现链路冗余。

二、实验组网

四、关键配置

USG5360 (V100R003C01SPC007):

ip address-set 100and200 type object

address 0 10.0.0.0 mask 24

address 1 20.0.0.0 mask 24

#

ip address-set 10.0.0.2 type object

address 0 10.0.0.0 mask 24

#

ip address-set 20.0.0.2 type object

address 0 20.0.0.0 mask 24

#

acl number 3001

rule 0 permit ip source 10.0.0.0 0.255.255.255

acl number 3002

rule 0 permit ip source 20.0.0.0 0.255.255.255

#

nat address-group 100 NAT1 100.0.0.1 100.0.0.100

nat address-group 200 NAT2 200.0.0.1 200.0.0.100

#

traffic classifier 12

if-match acl 3001

traffic classifier 13

if-match acl 3002

#

traffic behavior 12

remark ip-nexthop 12.12.12.2 output-interface GigabitEthernet0/0/0 traffic behavior 13

remark ip-nexthop 13.13.13.2 output-interface GigabitEthernet0/0/1 #

qos policy re

classifier 12 behavior 12

classifier 13 behavior 13

#

interface GigabitEthernet0/0/0

ip address 12.12.12.1 255.255.255.252

#

interface GigabitEthernet0/0/1

ip address 13.13.13.1 255.255.255.252 #

interface GigabitEthernet0/0/2

ip address 20.0.0.1 255.255.255.0

#

interface GigabitEthernet0/0/3

ip address 10.0.0.1 255.255.255.0

#

firewall zone local

set priority 100

#

firewall zone trust

set priority 85

qos apply policy re outbound

add interface GigabitEthernet0/0/2 add interface GigabitEthernet0/0/3 #

firewall zone untrust

set priority 5

#

firewall zone name t100

set priority 10

add interface GigabitEthernet0/0/0

#

firewall zone name t200

set priority 11

add interface GigabitEthernet0/0/1

#

nat-policy interzone trust untrust outbound #

nat-policy interzone trust t100 outbound policy 0

action source-nat

policy source address-set 100and200 address-group NAT1

#

nat-policy interzone trust t200 outbound policy 0

action source-nat

policy source address-set 100and200 address-group NAT2

#

ip route-static 0.0.0.0 0.0.0.0 13.13.13.2

ip route-static 0.0.0.0 0.0.0.0 12.12.12.2

#

五、实现原理

按照实验要求,如果我们用传统的NAT,将10.0.0.2 nat 成

100.0.0.0/24网段,将20.0.0.2 nat 成200.0.0.0/24网段,这种方法是实现不了当FW双线上连线路任意断掉一条业务不断的实验要求。

那么我们应如何解决这个问题呢?首先我们要了解防火墙的处理流程,如下图:

NAT实际上在防火墙中也属于域间策略的一种,即从上图中我们可以知道NAT是在路由选路后进行的,而NAT的配置很简单,只是将匹配的地址(acl)进行一个地址转换的操作(如果不选no-pat方式还包括端口),所以我们不可能从NAT上进行某种操作来实现冗余。

这时我们就可以考虑使用策略路由,建议大家在这个时候根据流程图画一张该实验的分析图。

如下图:

注:方便起见,图中文字的接口用IP地址来表示具体三层接口。

从上图中,我们就可以知道,根据不同的下一跳接口,可以分类出两种不同的域间策略,这时我们就可以在不同的域间进行不同NAT,实现了实验要求的NAT需求。

那么第二个实验要求能不能实现呢?

答案是确定能实现的。

我们可以仔细思考一下,利用策略路由我们可以实现不同源地址同一目的地址的不同下一跳操作(有点绕),而下一跳地址是否有效是由三层端口的链路状态决定的。

那么此时,我们将FW上联线路断掉其中一条,自然FW就只存在唯一一条有效的路由下一跳,上图中的流程就不存在了双线,因为只有一个下一跳,也就只有一个目的域,即两个NAT中只有一个生效。

六、总结

通过上述分析,我们了解了利用策略路由+NAT实现双链路负载冗余的需求,即通过有限的功能实现变化多端的应用。

从原理上分析,此解决方案是比较可

行的,但在具体应用过程中,仍有几点需要注意:

1.FW是基于会话的,如果真实的会话改变,那么必须手动清空会话表才能恢复业务,或者停止业务到一个会话的老化时间,再发起。

2.策略路由判断下一跳的方式,不同的产品是有差异的,要看产品具体的实现方式,USG5000的策略路由是通过检测路由表来判断下一跳是否有效,当存

在默认路由的情况下,此方案就不能做到链路冗余,需要将默认路由修改为静

态路由。

3.我司FW产品在配置上有所不同,需要根据具体产品的操作手册确认。