密码学概论

- 格式:doc

- 大小:43.00 KB

- 文档页数:2

第 1 章密码学概述1.1 信息安全Alvin Toffler 在《第三次浪潮》中预言:计算机网络的建立和普及将彻底改变人类生存和生活模式。

信息化以它有别于传统方式的信息获取、存储、处理、传输和使用,给现代社会的正常发展带来了一系列的前所未有的风险和威胁。

传统的一切准则在电子信息环境中如何体现与维护,到现在并没有根本解决,一切都在完善中。

今天,人们一方面享受着信息技术带来的巨大变革,同时也承受着信息被篡改、泄露、伪造的威胁,以及计算机病毒及黑客入侵等安全问题。

信息安全的风险制约着信息的有效使用,并对经济、国防乃至国家的安全构成威胁。

一方面:没有信息安全,就没有完全意义上的国家安全。

另一方面:信息安全还涉及个人权益、企业生存和金融风险防范等。

密码技术和管理是信息安全技术的核心,是实现保密性、完整性、不可否认性的关键。

“ 9.11 事件”后,各国政府纷纷站在国家安全的角度把信息安全列入国家战略。

重视对网络信息和内容传播的监控,更加严格的加固网络安全防线,把信息安全威胁降到最低限度。

2000 年我国开始着力建立自主的公钥基础设施,并陆续启动了信息系统安全等级保护和网络身份认证管理服务体系。

因此,密码学的基本概念和技术已经成为信息科学工作者知识结构中不可或缺的组成部分。

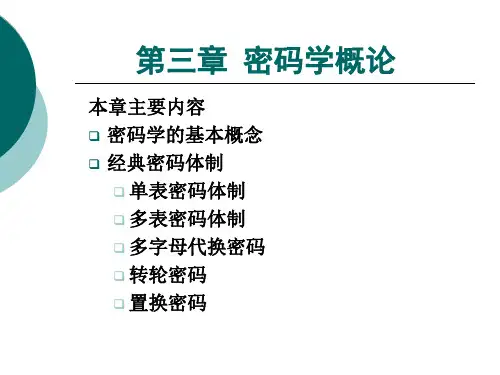

1.2 密码学引论1. 密码学的发展概况密码学是一门既古老又年轻的学科。

自有了战争,就有了加密通信。

交战双方都为了保护自己的通信安全,窃取对方的情报而研究各种信息加密技术和密码分析技术。

古代行帮暗语和一些文字游戏等,实际上就是对信息的加密。

这种加密方法通过原始的约定,把需要表达的信息限定在一定的范围内流通。

古典密码主要应用于政治、军事及外交等领域。

电报发明以后,商业方面对密码学的兴趣主要集中在密码本的编制上。

20 世纪初,集中在与机械和电动机械加密的设计和制造上。

进入信息时代,大量敏感信息要通过公共通信设施或计算机网络进行交换,密码学的应用已经不仅仅局限在政治、军事、外交等领域,其商业和社会价值日益显著,并与人们的日常生活紧密相关。

密码学概论哎,各位小伙伴,今儿咱们来聊聊一个听起来挺神秘,但实际上也挺有意思的学科——密码学概论。

别一听到“密码学”这三个字儿就觉得跟黑客、间谍啥的沾边儿,其实啊,它就像是咱们生活中的一把小锁,保护着咱们的隐私和安全。

话说那天,我正懒洋洋地躺在沙发上,手里拿着本《密码学概论》的书,准备打发打发时间。

一翻开书,嘿,里面讲的啥?什么公钥、私钥、加密算法、解密算法,看得我头晕眼花,心里那个烦啊,就像是被一群蜜蜂围着嗡嗡叫,赶都赶不走。

正当我准备把书一扔,继续躺尸的时候,突然,手机“叮咚”一声,来了一条短信。

我拿起手机一看,嘿,是银行发的,说我的账户有一笔交易记录,让我确认一下。

我心里那个惊啊,心想:我今儿没花钱啊,这咋回事儿?正当我琢磨着要不要打个电话问问银行客服的时候,突然想到了书里的密码学。

我心想:这密码学不就是保护咱们的信息不被别人偷窥的吗?那我这账户是不是也被啥密码给保护着呢?说干就干,我立马拿起书,开始仔细研究起来。

原来啊,这密码学里头的加密算法,就像是给咱们的信息穿了一件隐身衣,让别人看不见。

而解密算法呢,就像是咱们手里的遥控器,能把这件隐身衣给脱掉,看到里面的信息。

我这心里头啊,就像是打开了一扇新世界的大门,觉得密码学这玩意儿还挺有意思的。

于是,我就继续往下看,越看越入迷。

书里讲的那些啥对称加密、非对称加密、哈希函数啥的,虽然还是有点儿懵,但好歹算是知道了个大概。

最让我印象深刻的是那个非对称加密的例子。

书里说,就像是咱们有俩箱子,一个箱子有锁没钥匙(公钥),另一个箱子有钥匙没锁(私钥)。

咱们把要保密的信息放在有锁的箱子里,然后发给别人。

别人收到箱子后,只能用他们自己手里的钥匙(私钥)才能打开箱子,看到里面的信息。

这样,就算箱子在路上被别人捡到了,也打不开,因为他们没有钥匙。

看到这里,我心里那个激动啊,就像是哥伦布发现了新大陆一样。

我心想:这密码学还真是挺神奇的,能保护咱们的信息不被别人偷看。

第1章 概论 习题

1.就你所在单位的某个信息系统,试做一个概略的安全风险评估。

2.网络上查找出分组秘密码DES (基本型)原程序或资料,回答:DES 的密钥空间大小?

3.在国标GB2312的6763个汉字“字符”集上(即取q =6763),设计仿射密码,计算其密钥量。

4.在中途岛战争前,美军通过散布“中途岛淡水设备发生故障”的消息,在日军密报中确认了中途岛的代号,从而破译了日军的密报。

问:美军的此次密码分析属于哪种破译类型?

5.明文在整个消息空间中的一个很小的区域内,英语中某些字符不相等的频率就是这样

的一个例子。

再给出两个也能说明英语明文消息有小的区域分布的例子。

6.编制欧几里德算法程序求gcd()u,v ,假设初值满足10240<2-1u,v N =≤。

7.假设,,x e n 均为正整数()x n <,(1)如果2n x 不超过计算机语言某基

本变量类型允许记录的最大整数,研究计算

mod e y x n =的快速算法;(2)如果n 达到计算机语言某基本变量类型允许记录的最大整数的

32倍,研究计算mod e y x n =的快速算法;(3)查找不依赖于通用计算

机的求mod e y x n =的快速算法。

8.判定问题(decision problem )是仅有两个可能的解(“是”或“否”)的问题。

判定问题∏的全部实例之集D ∏存在划分D Y N ∏∏∏=+,即解

为“是”(“否”)的实例均在Y N ∏∏()。

中。

比如“正整数n 是素数吗?”

就是一个判定问题。

依赖概率图灵机PTM (Probobilistic Turing machine, 即带有随机数发生器的DTM )可以定义概率算法

(probobilistic algorithem )如下:在PTM 上使用算法R 求解判定问题∏。

用[]l I 记实例I 的规模。

如果存在时间复杂度函数T ,使得(1)I D ∏∀∈,PTM 均在[]T l I ()步内停机,并输出“是”或“否”;(2)I Y ∏∀∈,PTM 输出“是”;(3)在N ∏上的出错概率

{ PTM output =""| }1/2r p I N ∏∈≤是

则称R 是一个(解判定问题∏的)概率算法。

在网络上查找到实际使用的求(不少于512比特)大素数的计算机源程序,通过调小其内部循环次数的方法(使得对相同的大整数n 在调整前后有不相同的输出判决),证实它是一个概率算法。

8.为什么安全性基于NP-完全问题的密码体制不一定是安全的?

9.说出下列问题的区别与联系:

i) 图灵可计算的

ii) 难处理的

iii) 易处理的

iv) 确定性多项式时间

v) 实际有效的

10.为什么说一次一密加密抗窃听是无条件安全的?

11.虽然简单代换密码和换位密码对频度分析攻击是十分脆弱的,为什么它们仍被广泛使

用在现代加密方案和密码协议中?

12.加密算法为什么不应该包含秘密设计部分?。