Syslog命令手册

- 格式:doc

- 大小:347.50 KB

- 文档页数:12

各交换机品牌syslog设置命令参考-------------------------------------------------------------------------------H3C-------------------------------------------------------------------------------# 配置远程日志服务器采集器地址#system-view[H3C]cluser[H3C-cluser]logging-host 10.10.10.10-------------------------------------------------------------------------------华为-------------------------------------------------------------------------------# 查看日志信息dis info-center ## 启用日志#info-center enable# 配置远程日志的日志服务器地址,设置发送日志的级别dis cur | include info-center # info-center loghost10.10.10.10info-center source default channel loghost log level notifications警告级别7级emergencies 紧急情况系统无法使用(严重度= 0)alerts 提醒需要立即采取行动(严重度= 1)critical 临界临界条件(严重度=2)errors 错误错误条件(严重度= 3)warnings 警告警告条件(严重度= 4)notifications 通知正常但重要的条件(严重度= 5)informational 信息信息信息(严重度= 6)debugging 调试调试消息(严重性= 7)# 开启NTP服务(与时间服务器同步)需要提供时间服务器的地址查看NTP信息dis cur | include ntp #ntp-service authentication enablentp-service unicast-server 10.111.1.10-------------------------------------------------------------------------------思科-------------------------------------------------------------------------------# 查看端口show running-config | in logging 日志发送到日志采集器#Router#configure terminal# 开启日志服务#Cisco(config)#logging on# 设置日志服务器地址#Cisco(config)#logging host 10.10.10.10# 设置发送日志级别一共7级,可以?号来查看提示#logging trap 5# 日志发出用的源IP地址#logging source-interface loopback0#日志缓冲区大小#logging buffered 20480#记录事件连接默认值#logging event link-status defaultlogging facility local1service timestamps log datetime localtimeCisco(config)#endCisco#write0:紧急(Emergencies) emergency—Logs only emergency events.1:告警(Alerts) alert—Logs alert and more severe events.2:严重的(Critical) critical—Logs critical and more severe events.3:错误(Errors) error—Logs error and more severe events.4:警告(Warnings) warning—Logs warning and more severe events.5:通知(Notifications) notice—Logs notice and more severe events.6:信息(Informational) informational—Logs informational and more severe events.7:调试(Debugging) debug—Logs all events, including debug events.# NTP(时间同步)可能需要每个端口开启NTP ,查看NTP信息show logging | include NTP #Router# config tRouter(config)# interface eth0/0Router(config-if)# no ntp disableRouter(config-if)# exitRouter(config)# ntp server 10.111.1.11 source loopback0Router(config)# exitntp update-calendarntp server 10.111.1.11。

Syslog功能配置本手册著作权属迈普通信技术有限公司所有,未经著作权人书面许可,任何单位或个人不得以任何方式摘录、复制或翻译。

侵权必究。

策划:研究院资料服务处* * *迈普通信技术有限公司地址:成都市高新区九兴大道16号迈普大厦技术支持热线:400-886-8669传真:(+8628)85148948E-mail:support@网址:邮编:610041版本:2011年8月v1.0版目录第1章Syslog功能配置 (4)1.1 Syslog功能简介 (4)1.2 Syslog功能配置 (4)1.2.1 Syslog功能配置列表 (4)1.2.2 开启/关闭设备Syslog功能 (4)1.2.3 Syslog序列号显示配置 (5)1.2.4 Syslog时间戳类型配置 (5)1.2.5 Syslog终端输出配置 (6)1.2.6 Syslog历史缓冲区输出配置 (6)1.2.7 Syslog Flash存储器输出配置 (7)1.2.8 Syslog日志主机输出配置 (8)1.2.9 Syslog SNMP Agent输出配置 (9)1.2.10 模块调试开关配置 (9)1.3配置实例 (10)第1章Syslog功能配置1.1 Syslog功能简介Syslog是系统的信息中心,完成对信息的统一处理和输出。

系统中其他各模块将需要输出的信息发送至Syslog,由Syslog根据用户的配置确定信息的输出格式,并根据用户配置的各输出方向的信息开关及过滤规则,将信息输出到指定的显示设备。

有了Syslog信息的生产者——输出信息的各模块,无需关心信息需要输出到控制台、Telnet终端还是日志主机(Syslog服务器)等,只需将信息输出到Syslog即可。

信息的消费者——控制台、Telnet终端、历史缓冲区、日志主机以及SNMP Agent可以随心所欲的选择接受需要的信息,摒弃不需要的信息,只要配置适当的过滤规则即可。

Solaris配置syslog服务方法在/etc/syslog.conf文件中加入一行。

*.emerg;*.alert;*.crit;*.err;*.warning;*.notice;*.info;*.debug @10.212.41.75其中@loghost在hosts文件中定义,vi /etc/hosts。

在其中加入一行:10.212.41.86 loghost 重起syslog服务:/etc/init.d/syslog stop/etc/init.d/syslog startsvcadm restart system/system-log solaris10svcadm restart svc:/system/system-log:default使syslog记录tcp等网络服务日志。

修改/etc/init.d/inetsvc。

找到inetd那行改为:/usr/sbin/inetd -s -t &重启inetd:/etc/init.d/inetsvc stop/etc/init.d/inetsvc startHP UNIX配置syslog服务方法打开inetd日志功能在/etc/rc.config.d/netdaemons中的INETD_ARGS 环境变量中增加-l参数:export INETD_ARGS=-l修改syslog配置文件syslog.conf,加入*.emerg;*.alert;*.crit;*.err;*.warning;*.notice;*.info;*.debug @loghost在hosts文件中加入10.212.41.86 loghost重启syslog服务:/sbin/init.d/syslogd stop/sbin/init.d/syslogd startIBM AIX配置syslog服务方法修改syslog配置文件/etc/syslog.conf,加入*.emerg;*.alert;*.crit;*.err;*.warning;*.notice;*.info;*.debug @loghost在hosts文件中加入10.212.41.86 loghost重启syslog服务:stopsrc -s syslogdstartsrc –s syslogdSUSE10配置syslog服务vim /etc/syslog-ng/syslog-ng.conf#定义日志类型:filter f_login { level(info) and facility(auth); };filter f_boco { level(warn, err, crit, alert, emerg) and not filter(f_iptables); };#配置日志转发:destination allmessages {udp("10.212.41.87" port(514)); };log { source(src); filter(f_boco); destination(allmessages); };log { source(src); filter(f_login); destination(allmessages); };重启日志服务:/etc/init.d/syslog restartLinux Syslog日志配置在/etc/syslog.conf文件中加入一行。

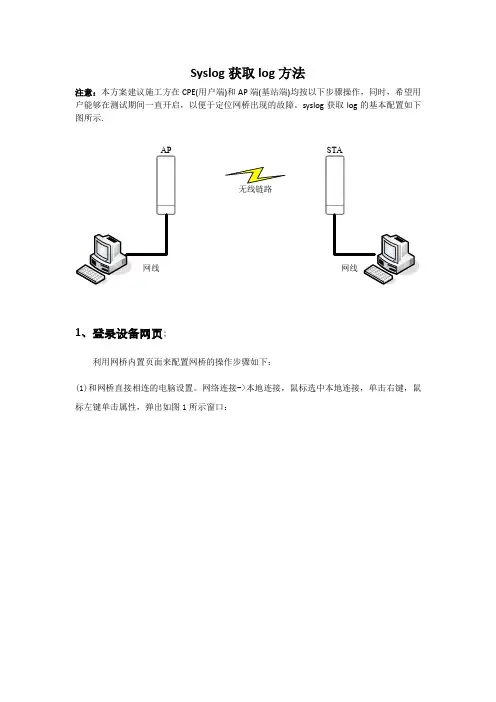

Syslog获取log方法注意:本方案建议施工方在CPE(用户端)和AP端(基站端)均按以下步骤操作,同时,希望用户能够在测试期间一直开启,以便于定位网桥出现的故障。

syslog获取log的基本配置如下图所示.AP STA无线链路1、登录设备网页;利用网桥内置页面来配置网桥的操作步骤如下:(1)和网桥直接相连的电脑设置。

网络连接->本地连接,鼠标选中本地连接,单击右键,鼠标左键单击属性,弹出如图1所示窗口:图 1 电脑的本地连接的属性2、选中Internet协议(TCP/IP),鼠标左键双击,弹出如图2的窗口:图 2 电脑的IP设置3、如图2所示,IP地址设为和网桥同一网段的IP,且IP不能和网桥相同,如:网桥的IP 为192.168.1.36,那么主机可设为192.168.1.180;4、在浏览器输入网桥的IP,然后敲回车键,跳到图3所示页面;5、在如图3的页面用户名和密码中输入网桥对应的用户名和密码,点击登录,此时,就登录到网桥的网页了。

图 3 登录界面2、网页上开启syslog客户端(1)在网页上的任意页面,鼠标单击网页左侧的工具应用,用户将看到如图4所示页面,图4红框中的Syslog请启用,然后服务器IP设置为用网线连接到网桥的电脑的IP地址(确保电脑和网桥IP是同一网段),如图中电脑IP设为192.168.1.180,那么服务器IP请设为:192.168.1.180,服务器端口:514。

图 4 syslog开启(3)点击页面下方的保存,页面上方会跳出应用和放弃的按钮,如图5所示,点击应用即可。

图 5 应用3、开启Syslog服务器(1)把tftp.exe放于用网线和网桥直接相连的电脑的桌面上,双击tftp.exe,打开tftp跳出以下窗口;图 6 tftp(2)选中图6中红框中的Syslog服务器,点击图7红框中的设置。

图7 tftp的设置(3)跳出图8所示窗口,图8中红框中的Syslog服务器勾上;图8 开启Syslog(4)在图9所示的红框中单击SYSLOG,然后在保存系统日志信息到文件中,该文件名用户可手动设置,如图9中红框所示(注意为.txt格式),该文件保存在图10所示的当前目录下。

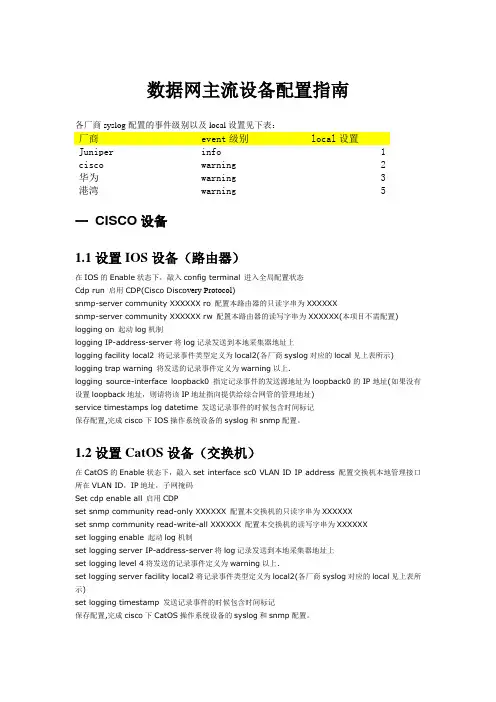

数据网主流设备配置指南各厂商syslog配置的事件级别以及local设置见下表:厂商event级别local设置Juniper info 1cisco warning 2华为warning 3港湾warning 5一CISCO设备1.1设置IOS设备(路由器)在IOS的Enable状态下,敲入config terminal 进入全局配置状态Cdp run 启用CDP(Cisco Disco very Protocol)snmp-server community XXXXXX ro 配置本路由器的只读字串为XXXXXXsnmp-server community XXXXXX rw 配置本路由器的读写字串为XXXXXX(本项目不需配置) logging on 起动log机制logging IP-address-server将log记录发送到本地采集器地址上logging facility local2 将记录事件类型定义为local2(各厂商syslog对应的local见上表所示) logging trap warning 将发送的记录事件定义为warning以上.logging source-interface loopback0 指定记录事件的发送源地址为loopback0的IP地址(如果没有设置loopback地址,则请将该IP地址指向提供给综合网管的管理地址)service timestamps log datetime 发送记录事件的时候包含时间标记保存配置,完成cisco下IOS操作系统设备的syslog和snmp配置。

1.2设置CatOS设备(交换机)在CatOS的Enable状态下,敲入set interface sc0 VLAN ID IP address 配置交换机本地管理接口所在VLAN ID,IP地址,子网掩码Set cdp enable all 启用CDPset snmp community read-only XXXXXX 配置本交换机的只读字串为XXXXXXset snmp community read-write-all XXXXXX 配置本交换机的读写字串为XXXXXXset logging enable 起动log机制set logging server IP-address-server将log记录发送到本地采集器地址上set logging level 4将发送的记录事件定义为warning以上.set logging server facility local2将记录事件类型定义为local2(各厂商syslog对应的local见上表所示)set logging timestamp 发送记录事件的时候包含时间标记保存配置,完成cisco下CatOS操作系统设备的syslog和snmp配置。

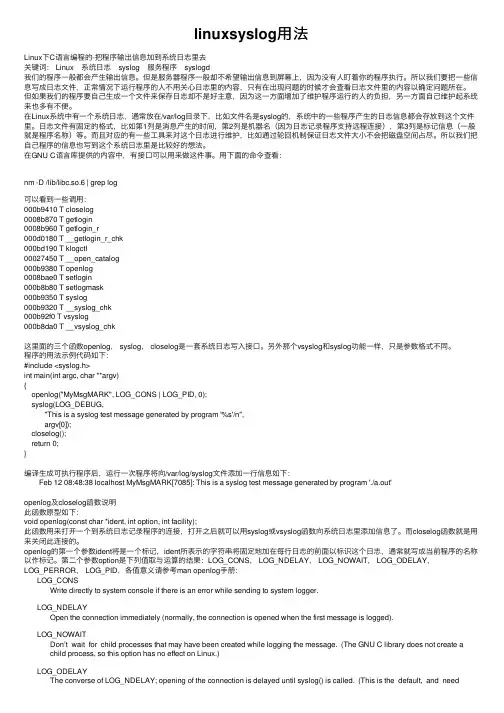

linuxsyslog⽤法Linux下C语⾔编程的-把程序输出信息加到系统⽇志⾥去关键词: Linux 系统⽇志 syslog 服务程序 syslogd我们的程序⼀般都会产⽣输出信息。

但是服务器程序⼀般却不希望输出信息到屏幕上,因为没有⼈盯着你的程序执⾏。

所以我们要把⼀些信息写成⽇志⽂件,正常情况下运⾏程序的⼈不⽤关⼼⽇志⾥的内容,只有在出现问题的时候才会查看⽇志⽂件⾥的内容以确定问题所在。

但如果我们的程序要⾃⼰⽣成⼀个⽂件来保存⽇志却不是好主意,因为这⼀⽅⾯增加了维护程序运⾏的⼈的负担,另⼀⽅⾯⾃⼰维护起系统来也多有不便。

在Linux系统中有⼀个系统⽇志,通常放在/var/log⽬录下,⽐如⽂件名是syslog的,系统中的⼀些程序产⽣的⽇志信息都会存放到这个⽂件⾥。

⽇志⽂件有固定的格式,⽐如第1列是消息产⽣的时间,第2列是机器名(因为⽇志记录程序⽀持远程连接),第3列是标记信息(⼀般就是程序名称)等。

⽽且对应的有⼀些⼯具来对这个⽇志进⾏维护,⽐如通过轮回机制保证⽇志⽂件⼤⼩不会把磁盘空间占尽。

所以我们把⾃⼰程序的信息也写到这个系统⽇志⾥是⽐较好的想法。

在GNU C语⾔库提供的内容中,有接⼝可以⽤来做这件事。

⽤下⾯的命令查看:nm -D /lib/libc.so.6 | grep log可以看到⼀些调⽤:000b9410 T closelog0008b870 T getlogin0008b960 T getlogin_r000d0180 T __getlogin_r_chk000bd190 T klogctl00027450 T __open_catalog000b9380 T openlog0008bae0 T setlogin000b8b80 T setlogmask000b9350 T syslog000b9320 T __syslog_chk000b92f0 T vsyslog000b8da0 T __vsyslog_chk这⾥⾯的三个函数openlog, syslog, closelog是⼀套系统⽇志写⼊接⼝。

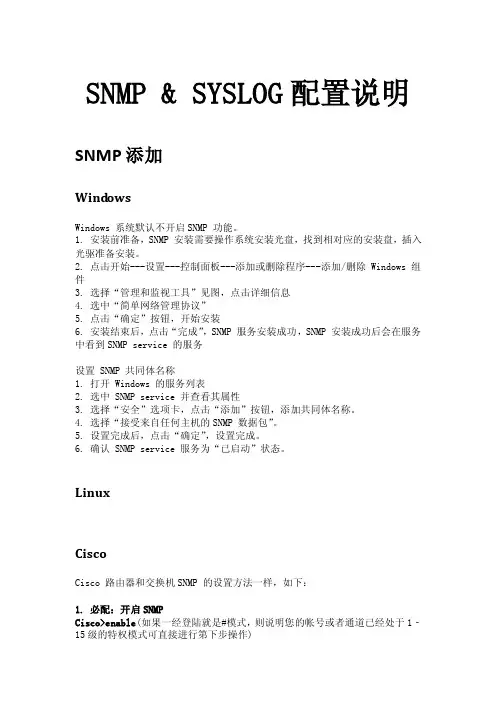

SNMP & SYSLOG配置说明SNMP添加Wind owsWindows 系统默认不开启SNMP 功能。

1. 安装前准备,SNMP 安装需要操作系统安装光盘,找到相对应的安装盘,插入光驱准备安装。

2. 点击开始---设置---控制面板---添加或删除程序---添加/删除Windows 组件3. 选择“管理和监视工具”见图,点击详细信息4. 选中“简单网络管理协议”5. 点击“确定”按钮,开始安装6. 安装结束后,点击“完成”,SNMP 服务安装成功,SNMP 安装成功后会在服务中看到SNMP service 的服务设置 SNMP 共同体名称1. 打开 Windows 的服务列表2. 选中 SNMP service 并查看其属性3. 选择“安全”选项卡,点击“添加”按钮,添加共同体名称。

4. 选择“接受来自任何主机的SNMP 数据包”。

5. 设置完成后,点击“确定”,设置完成。

6. 确认 SNMP service 服务为“已启动”状态。

LinuxCiscoCisco 路由器和交换机SNMP 的设置方法一样,如下:1. 必配:开启SNMPCisco>enable(如果一经登陆就是#模式,则说明您的帐号或者通道已经处于1‐15级的特权模式可直接进行第下步操作)Cisco#configure terminalCisco(config)#SNMPserver community CNS ro (配置SNMP 团体名为cns,ro 为读权限)Cisco(config)#SNMPserver community NI rw(配置SNMP 团体名为NI,rw 为写权限)Cisco(config)#exitCisco# copy run startup(保存命令,如保存不了请利用show process memory 命令查看内存是否已满。

)Cisco#exitCisco>exit2. 选配:开启SNMP TrapCisco>enable(如果一经登陆就是#模式,则说明您的帐号或者通道已经处于1‐15级的特权模式可直接进行第下步操作)Cisco#configure terminalCisco(config)#SNMPserver community ChinaNetwork ro (配置本路由器\交换机的只读字串ChinaNetwork)Cisco(config)#SNMPserver community ChinaNetwork rw (配置本路由器\交换机的读写字串ChinaNetwork)Cisco(config)#SNMPserver enable traps (允许设备将所有类型SNMP Trap 发送出去)Cisco(config)#SNMPserver host 1.1.1.1 traps trapcomm (指定设备SNMP Trap 的接收者为1.1.1.1,发送Trap 时采用trapcomm 作为字串)Cisco(config)#SNMPserver trapsource interfacetype fastethernet 0/0 (指定发送trap 信息的源IP 地址为fastethernet 0/0 接口的地址)Cisco# copy run startup (保存命令,如保存不了请利用show process memory 命令查看内存是否已满。

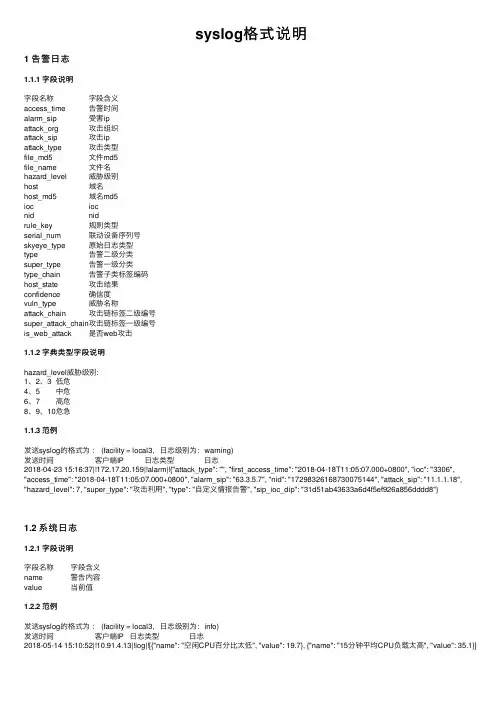

syslog格式说明1 告警⽇志1.1.1 字段说明字段名称字段含义access_time告警时间alarm_sip受害ipattack_org攻击组织attack_sip攻击ipattack_type攻击类型file_md5⽂件md5file_name⽂件名hazard_level威胁级别host域名host_md5域名md5ioc iocnid nidrule_key规则类型serial_num联动设备序列号skyeye_type原始⽇志类型type告警⼆级分类super_type告警⼀级分类type_chain告警⼦类标签编码host_state攻击结果confidence确信度vuln_type威胁名称attack_chain攻击链标签⼆级编号super_attack_chain攻击链标签⼀级编号is_web_attack是否web攻击1.1.2 字典类型字段说明hazard_level威胁级别:1、2、3低危4、5中危6、7⾼危8、9、10危急1.1.3 范例发送syslog的格式为: (facility = local3,⽇志级别为:warning)发送时间客户端IP ⽇志类型⽇志2018-04-23 15:16:37|!172.17.20.159|!alarm|!{"attack_type": "", "first_access_time": "2018-04-18T11:05:07.000+0800", "ioc": "3306", "access_time": "2018-04-18T11:05:07.000+0800", "alarm_sip": "63.3.5.7", "nid": "17298326168730075144", "attack_sip": "11.1.1.18", "hazard_level": 7, "super_type": "攻击利⽤", "type": "⾃定义情报告警", "sip_ioc_dip": "31d51ab43633a6d4f5ef926a856dddd8"}1.2 系统⽇志1.2.1 字段说明字段名称字段含义name警告内容value当前值1.2.2 范例发送syslog的格式为: (facility = local3,⽇志级别为:info)发送时间客户端IP ⽇志类型⽇志2018-05-14 15:10:52|!10.91.4.13|!log|![{"name": "空闲CPU百分⽐太低", "value": 19.7}, {"name": "15分钟平均CPU负载太⾼", "value": 35.1}]1.3 原始告警1.3.1 字段说明告警字段⼀:webids-webattack_dolog ⽹页漏洞利⽤字段名称字段含义attack_type攻击类型attack_type_all攻击类型(全)referer HTTP-来源file_name⽂件名agent代理victim受害者sport源端⼝rsp_status相应状态sip源IPseverity危害级别rsp_body_len相应体长度serial_num采集设备序列号rsp_content_type响应内容类型parameter HTTP请求参数method攻击⽅法req_body请求体req_header请求头rule_name规则名称host域名cookie cookiewrite_date写⼊时间attacker攻击者victim_type受攻击者类型attack_flag攻击标识uri URIrsp_content_length响应内容长度rule_version规则版本rsp_body响应体rsp_header响应头dport⽬的端⼝dolog_count告警次数dip⽬的IPrule_id规则IDconfidence确信度detail_info告警详细信息solution解决⽅案vuln_desc攻击描述vuln_harm攻击危害vuln_name威胁名称vuln_type威胁类型webrules_tag web攻击类规则标签public_date发布时间code_language使⽤语⾔site_app建站appkill_chain攻击链kill_chain_all攻击链(全)instranet_rule_all内部⽹络规则attack_result攻击结果xff xff代理告警字段⼆:webids-webshell_dolog webshell上传字段名称字段含义attack_type攻击类型attack_type_all攻击类型(全)attack_flag攻击标识sip源IPwrite_date写⼊时间victim受害者file_dir⽂件⽬录url URLvictim_type受攻击者类型file_md5附件MD5serial_num采集设备序列号attacker攻击者host域名file⽂件dport⽬的端⼝sport源端⼝dip⽬的IPrule_ip规则IDseverity危害级别confidence确信度detail_info告警详细信息attack_desc攻击描述attack_harm攻击危害rule_name规则名称kill_chain攻击链kill_chain_all攻击链(全)attack_result攻击结果xff xff代理告警字段三:webids_ids_dolog ⽹络攻击字段名称字段含义attack_type攻击类型attack_type_all攻击类型(全)dip⽬的IPpacket_data载荷内容victim受害者sport源端⼝affected_system影响的系统sip源IPseverity危害级别detail_info告警详细信息attacker攻击者packet_size载荷⼤⼩info_id漏洞编号description⽹络攻击描述sig_id特征编号rule_name规则名称write_date写⼊时间protocol_id⽹络攻击协议attack_method攻击⽅法attcak_flag攻击标志rule_id规则IDserial_num采集设备序列号appid应⽤IDdport⽬的端⼝vuln_type威胁类型victim_type受攻击者类型bulletin解决⽅案confidence确信度webrules_tag web攻击类规则标签ids_rule_version IDS规则版本号cnnvd_id CNNVD编号kill_chain攻击链kill_chain_all攻击链(全)instranet_rule_all内部⽹络规则attack_result攻击结果xff xff代理告警字段四:webids_ioc_dolog 威胁情报字段名称字段含义access_time⽇志产⽣时间tid恶意家族IDtype恶意事件类型rule_desc规则详情offence_type关注类型offence_value关注内容sip源IPdip⽬的IPserverity危害级别serial_num采集设备序列号rule_state规则状态ioc_type规则类型ioc_value规则内容nid IOCw唯⼀编号etime结束时间malicious_type威胁类型kill_chain攻击链kill_chain_all攻击链(全)xml_confidence确信度malicious_family恶意家族campaign攻击时间/团伙targeted定向攻击tag恶意家族标签paltform影响平台current_status当前状态packed_data载荷内容ioc_source威胁情报源sport源端⼝dport⽬的端⼝proto协议dns_type DNS类型filename⽂件名称file_md5⽂件MD5desc描述file_direction⽂件传输⽅向host域名uri URLdns_arecord DNS记录tproto传输层协议file_content⽂件内容attack_ip攻击IPvictim_ip受害IPattack_type攻击类型attack_type_all攻击类型(全)xff xff代理1.3.2 字典类型字段说明hazard_rating威胁级别:1、2、3低危4、5中危6、7⾼危8、9、10危急host_state告警结果:0企图1攻击成功2失陷1.3.3 范例webids-ioc_dolog范例发送syslog的格式为: (facility = local3,⽇志级别为:warning)发送时间客户端IP ⽇志类型⽇志2019-08-15 17:50:47|!10.91.4.198|!webids-ioc_dolog|!{"rule_desc": "APT17 APT组织活动事件", "campaign": "APT17", "@timestamp": "2019-08-15T17:00:07.946+0800", "packet_data": "AJALLmC1AFBWogIqCABFAABAh5tAAEARxOUKBQAd3wUFBaEjADUALHr7l9Q BAAABAAAAAAAAA2FsaQpibGFua2NoYWlyA2NvbQAAAQAB", "dns_arecord": "", "tproto": "udp", "host_reraw": "com.blankchair.ali", "sport": 41251, "host_raw": "", "attack_ip": "", "ioc_type": "host", "etime": "2017-03-08 13:33:11", "attack_type": "APT事件", "sip": "10.5.0.29","severity": 9, "proto": "dns", "kill_chain_all": "命令控制:0x03000000|命令控制服务器连接:0x030a0000", "filename": "", "serial_num": "QbJK/cNEg", "dns_type": 0, "rule_state": "green", "tid": 1, "attack_type_all": "APT事件:10000000|APT事件:10010000", "type": "KNOWN APT", "uri_md5": "d41d8cd98f00b204e9800998ecf8427e", "targeted": true, "access_time": 1565859693000, "nid": "1161928703861588190","file_md5": "", "kill_chain": "c2", "offence_value": "10.5.0.29", "host": "", "victim_ip":"10.5.0.29", "malicious_family": "Unknown", "geo_dip": {"subdivision": "Zhejiang Sheng", "country_code2": "CN", "longitude": "120.1614", "latitude": "30.2936", "continent_code": "AS", "city_name": "Hangzhou"}, "desc": "APT 17活动详情\n\nAPT 17是在2015年8⽉被FireEye公开揭露出来的⼀个 APT组织,最早的活动可以追溯到2013年。

syslog详解及配置远程发送⽇志和远程⽇志分类syslog详解及配置远程发送⽇志和远程⽇志分类1、⽇志协议syslog# 1.1、syslog简介 完善的⽇志分析系统应该能够通过多种协议(包括syslog等)进⾏⽇志采集并对⽇志分析,因此⽇志分析系统⾸先需要实现对多种⽇志协议的解析。

其次,需要对收集到的海量⽇志信息进⾏分析,再利⽤数据挖掘技术,发现隐藏再⽇志⾥⾯的安全问题。

Syslog再UNIX系统中应⽤⾮常⼴泛,它是⼀种标准协议,负责记录系统事件的⼀个后台程序,记录内容包括核⼼、系统程序的运⾏情况及所发⽣的事件。

Syslog协议使⽤UDP作为传输协议,通过514端⼝通信,Syslog使⽤syslogd后台进程,syslogd启动时读取配置⽂件/etc/syslog.conf,它将⽹络设备的⽇志发送到安装了syslog软件系统的⽇志服务器,Syslog⽇志服务器⾃动接收⽇志数据并写到指定的⽇志⽂件中。

# 1.2、syslog⽇志格式syslog标准协议如下图: Syslog消息并没有对最⼩长度有所定义,但报⽂的总长度必须在1024字节之内。

其中PRI部分必须有3个字符,以‘<’为起始符,然后紧跟⼀个数字,最后以‘>’结尾。

在括号内的数字被称为Priority(优先级),priority值由Facility和severity两个值计算得出,这两个值的级别和含义见表1-1和表1-2。

下⾯是⼀个例⼦:<30>Oct 1020:30:10 fedora auditd [1780]: The audit daemon is exiting▶“<30>”是PRI部分,即Priority(优先级),取值范围0~191。

▶“Oct 10 20:30:10 fedora”是HEADER(报头部分)。

▶“auditd [1780]: The audit daemon is exiting”是MSG(信息)部分。

linux下syslog使用说明2012-09-26 15:43:36分类:LINUXsyslog 系统日志应用1) 概述syslog是Linux系统默认的日志守护进程。

默认的syslog配置文件是/etc/syslog.conf文件。

程序,守护进程和内核提供了访问系统的日志信息。

因此,任何希望生成日志信息的程序都可以向 syslog 接口呼叫生成该信息。

几乎所有的网络设备都可以通过syslog协议,将日志信息以用户数据报协议(UDP)方式传送到远端服务器,远端接收日志服务器必须通过syslogd监听UDP 端口514,并根据 syslog.conf配置文件中的配置处理本机,接收访问系统的日志信息,把指定的事件写入特定文件中,供后台数据库管理和响应之用。

意味着可以让任何事件都登录到一台或多台服务器上,以备后台数据库用off-line(离线) 方法分析远端设备的事件。

通常,syslog 接受来自系统的各种功能的信息,每个信息都包括重要级。

/etc/syslog.conf 文件通知 syslogd 如何根据设备和信息重要级别来报告信息。

2) etc/syslog.conf/etc/syslog.conf 文件使用下面的格式:facility.level actionfacility.level为选择条件本身分为两个字段,之间用一个小数点(.)分隔。

action和facility.level之间使用TAB隔开。

前一字段是一项服务,后一字段是一个优先级。

选择条件其实是对消息类型的一种分类,这种分类便于人们把不同类型的消息发送到不同的地方。

在同一个syslog配置行上允许出现一个以上的选择条件,但必须用分号(;)把它们分隔开。

action字段所表示的活动具有许多灵活性,特别是,可以使用名称管道的作用是可以使 syslogd 生成后处理信息。

要素分析:facility 指定 syslog 功能,主要包括以下这些:kern 内核信息,首先通过 klogd 传递;user 用户进程;mail 邮件;daemon 后台进程;authpriv 授权信息;syslog 系统日志;lpr 打印信息;news 新闻组信息;uucp 由uucp生成的信息cron 计划和任务信息。

MacOS终端中的系统日志管理和分析命令系统日志是MacOS操作系统中非常重要的记录工具,它会帮助我们追踪和解决各种问题。

在MacOS终端中,系统日志管理和分析命令提供了一种方便的方式来查看、筛选和分析系统日志。

本文将介绍一些常用的系统日志管理和分析命令,帮助您更好地了解和利用MacOS 终端中的系统日志。

一、查看系统日志1. syslog命令syslog命令是最基本的系统日志查看命令,它可用于在终端中实时显示系统日志信息。

使用以下命令:```syslog```这会输出当前系统日志的所有内容。

您可以使用Ctrl+C来停止日志的输出。

2. log命令log命令通过日志类别过滤系统日志,使得我们能够按需查询和查看特定类型的日志信息。

使用以下命令查看指定类别的日志:```log show --predicate 'category == "YOUR_CATEGORY"'```在上述命令中,将'YOUR_CATEGORY'替换为您想要查看的具体日志类别,例如系统日志(syslog)、内核日志(kern)或网络日志(network)。

二、筛选系统日志1. grep命令grep命令是一种强大的文本搜索工具,它可以帮我们从系统日志中筛选出特定的关键词或字符串。

使用以下命令将匹配的行筛选出来:```syslog | grep 'YOUR_KEYWORD'```将'YOUR_KEYWORD'替换为您要筛选的关键词或字符串。

2. log命令log命令也支持通过谓词来筛选系统日志。

使用以下命令筛选符合条件的日志:```log show --predicate 'YOUR_PREDICATE'```将'YOUR_PREDICATE'替换为您自定义的谓词条件,例如日期范围、特定进程或错误代码。

三、分析系统日志1. log命令log命令可以通过使用--last选项来显示最近的系统日志,从而帮助我们分析系统问题的发生。

2.0 SYSLOG 操作手册8DA22501T029ASCVQ ED1.4 RL Oct 24th 2012- 1 -文档号: 版本号: 版本状态 :发布 日期:2012年11月22日2.0 SYSLOG 操作手册For SP6B125目录一. 前言 (2)1.1 文档简介 (2)1.2 读者对象 (2)1.3 文档约定 (2)1.3.1 命令语法约定 (2)1.3.2 文档标志约定 (3)1.4 相关文档 (3)二. 配置SYSLOG (4)2.1 SYSLOG简介 (4)2.1.1 SYSLOG介绍 (4)2.1.2 SYSLOG作用 (5)2.1.3 Syslog级别 (5)2.2 SYSLOG 功能配置 (6)2.3 SYSLOG配置案例 (7)2.4 配置3CDaemon (8)附录A 缩略语 (12)一. 前言本命令行配置手册仅作为使用指导,实际产品可能会由于版本升级或其他原因,与手册描述有轻微差异。

1.1 文档简介概要描述本产品包括几个分册,以及本分册的主要内容。

1.2 读者对象本手册主要适用于期望了解本产品主要技术特性和使用方法的用户以及如下工程师:⏹网络规划人员⏹现场技术支持与维护人员⏹负责网络配置和维护的网络管理员1.3 文档约定1.3.1 命令语法约定命令行模式分为视图模式、系统模式、配置模式和节点配置模式,hansi配置模式五种。

1.3.2 文档标志约定1.4 相关文档列出与该命令行操作手册相配套的其它文档,如命令行手册、安装手册等,手册名称用书名号《》括起来。

二. 配置SYSLOGSyslog是一种工业标准的协议,可用来记录设备的日志。

在UNIX系统,路由器、交换机等网络设备中,系统日志(System Log)记录系统中任何时间发生的大小事件。

管理者可以通过查看系统记录,随时掌握系统状况。

UNIX的系统日志是通过syslogd 这个进程记录系统有关事件记录,也可以记录应用程序运作事件。

Ubuntu中⽤syslog记录外部设备⽇志(Log Server)这⾥以CISCO ASA5520向Ubuntu 8.04 Server输出⽇志为例。

1、设置Log Server允许syslog记录外部⽇志修改 /etc/default/syslogd,把其中的 SYSLOGD="" 改为 SYSLOGD="-r"。

重启syslogd后,会监听UDP的514端⼝。

设置了FW的话,需要授权对UDP/514的访问。

2、定义外部设备⽇志重定向输出修改CISCO ASA5520⽇志定义,让其将⽣成的⽇志向 Ubuntu 服务器发送(UDP/514)。

(config)#logging host inside 10.39.10.61 udp/514注意:ASA5520的facility值默认是20,对应于Ubuntu OS的local4。

(ASA5520的facility从16-23,分别对应:local0-local7)。

3、定义⽇志⽂件考虑到⽇志⽂件⽐较多,在 /var/log 下新建 firewall ⽬录,⽤于保存⽇志⽂件。

⽬录属性750,宿主syslog.adm。

修改 /etc/syslog.conf,在其中增加下⾯⼀⾏: -/var/log/firewall/firewall.log即:只记录info级别以上的安全级别⽇志,不含info级别本⾝,包括:notice、warning、error、critical、alert、emergencies 等级别。

/etc/init.d/syslogd reload后,可进⾏测试:#logger -p local4.error "Test by Lion.Chen."/etc/syslog.conf定义规则如下:facility.level action设备.优先级动作facility.level 字段也被称为seletor(选择条件),选择条件和动作之间⽤空格或tab分割开。

一、linux操作系统syslog配置说明:linux操作系统的syslog配置有三种syslog配置,分别是:syslog、rsyslog、syslog-ng1、Syslog举例1)寻找syslog.conf文件#find / -name syslog.conf注:syslog.conf文件通常是存储与根目录的etc下。

2)修改syslog.conf文件#vi /etc/syslog.conf说明:vi 后输入syslog.conf文件的绝对路径,如/etc/syslog.conf。

然后,按insert (i)后即可修改文件。

在该文件最后添加一条命令:*.* @ IPAddress说明:* @之间为<tab>键,切勿漏输;IPAddress是日志审计的IP 如@192.168.52.6这里的*.* 代表所有的日志,也可以定义如mail.* 或者*.info 等指定具体的日志进行发送。

最后,按ESC后输wq保存修改。

3)重启syslog服务#service syslog restart2、Rsyslog举例1)寻找rsyslog.conf文件#find / -name rsyslog.conf注:rsyslog.conf文件通常是存储与根目录的etc下。

2)修改rsyslog.conf文件#vi /etc/rsyslog.conf说明:vi 后输入rsyslog.conf文件的绝对路径,如/etc/rsyslog.conf。

然后,按insert(i)后即可修改文件。

在该文件最后添加一条命令:*.* @ IPAddress说明:* @之间为<tab>键,切勿漏输;IPAddress是日志审计的IP 如@192.168.52.6这里的*.* 代表所有的日志,也可以定义如mail.* 或者*.info 等指定具体的日志进行发送。

最后,按ESC后输wq保存修改。

3)重启syslog服务#service rsyslog restart3、Syslog-ng 举例1)寻找syslog-ng.conf文件#find / -name rsyslog.conf2)修改:/etc/syslog-ng/syslog-ng.conf配置文件,在该文件内容最后加入以下代码:destination d_syslog { udp("IPAddress" port(514)); };filter:filter f_soc { level(info..emerg) };log:log { source(s_sys); filter(f_soc); destination(d_syslog); };最后,按ESC后输wq保存修改。

华为交换机的syslog功能1.1 日志功能1.SYSLOG介绍日志系统是以太网交换机中不可或缺的一部分,它是系统软件模块的信息枢纽。

日志系统管理大多数的信息输出,并且能够进行细致的分类,从而能够有效地进行信息筛选。

通过与debugging程序的结合,日志系统为网络管理员和开发人员监控网络运行情况和诊断网络故障提供了强有力的支持。

以太网交换机的日志系统具有以下一些特性:支持控制台( Console )、监视终端( monitor )——Telnet终端、日志缓冲区(logbuf )、日志主机(loghost )、告警缓冲区(trapbuf)、SNMP六个方向的日志输出。

日志信息按重要性划分为八种等级,可按等级进行信息过滤。

信息按来源模块进行划分,可按模块进行信息过滤。

信息在输出时可以进行中英文选择。

2. SYSLOG配置SYSLOG配置的配置任务如下:开启或关闭日志功能设置日志信息的输出方向定义日志信息的过滤规则配置日志主机在以上的配置中,配置日志主机不是在交换机上进行的配置。

必须先开启日志功能,其余的配置才能生效。

(1)开启或关闭日志功能可以使用下面的命令来开启或关闭日志功能。

请在系统视图下进行下列操作。

表1-1 开启或关闭日志功能操作命令开启日志系统 info-center enable关闭日志系统 undo info-center enable说明:syslog缺省情况下处于开启状态。

syslog开启时,由于信息分类、输出的原因,在处理信息较多时,对系统性能有一定的影响。

(2)配置日志信息的输出方向目前,以太网交换机的日志系统,可以在六个方向输出各种日志信息。

每个输出方向通过配置命令指定所需要的通道。

所有信息经过指定通道过滤,之后发送到相应的输出方向。

用户可根据需要,配置输出方向所使用的通道以及配置通道的过滤信息,完成各类信息的过滤以及重定向。

可以使用下面的命令来配置日志信息的输出方向请在系统视图下进行下列配置。

Syslog命令手册

目录

1简介 (3)

2配置命令 (3)

3典型配置 (10)

4附件 (11)

1简介

Syslog是一种工业标准的协议,可用来记录设备的日志。

路由器、交换机等网络设备中,系统日志(System Log)记录系统中任何时间发生的大小事件。

管理者可以通过查看系统记录,随时掌握系统状况。

日志文件保存了系统中所发生事件的详细记录,这些记录称作日志文件或消息文件。

可以通过查阅日志文件来确定系统当前状态、观察入侵者踪迹、寻找某特定程序(或事件)相关的数据。

同时,由于守护进程并不拥有控制终端,因此无法将进程运行信息输出显示,因此会向相应的日志文件中写入记录。

而系统内核本身也会将一些系统信息写入相应的日志文件。

由此,构成日志文件的主要内容。

终端支持日志本地查询和过滤,支持访问日志,包括终端的登录记录、企业内部资源访问记录(SSL VPN)、管理配置操作记录等。

支持安全日志,包括外部攻击记录、告警信息记录等。

支持日志生成后上报到syslog服务器。

日志文件管理方面支持日志文件写入等级设置,只有日志等级高于此限制的信息才记入到日志文件。

2配置syslog

3典型配置

配置说明:

host# con t //进入接口配置模式

host(config)# log server addr 202.103.66.23 //日志服务器的IP地址

host(config)# log server enable //将日志记录到syslog服务器

host(config)# log server port 514 // <1-65535> Syslog server port host(config)#log server enable

host(config)#ip route 0.0.0.0/0 202.111.101.49 //配置路由信息

host(config)# show log-config //可查看配置syslog服务器的相关信息。

4附件

1.优先级(priority)(RFC 3164)

优先级(priority),表明该消息所代表事件的严重程度。

如表2所示。

表1 消息优先级

注意:在表中,值越小级别越高。

2.日志记录的功能表

表2 支持日志记录的功能表。