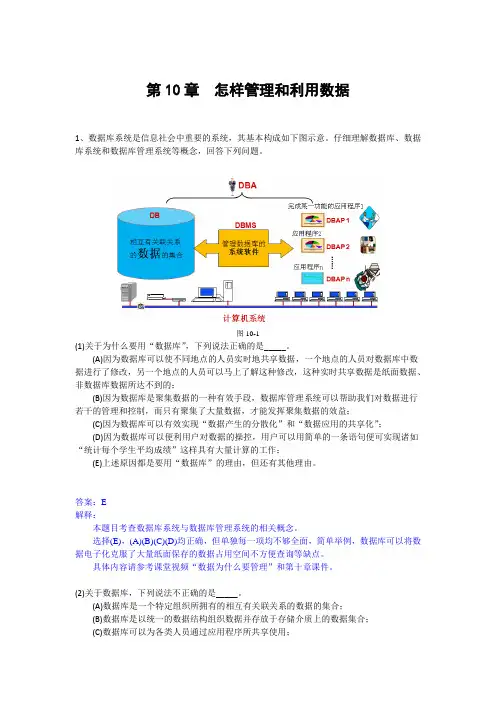

第十章用户定义数据类型

- 格式:ppt

- 大小:231.00 KB

- 文档页数:27

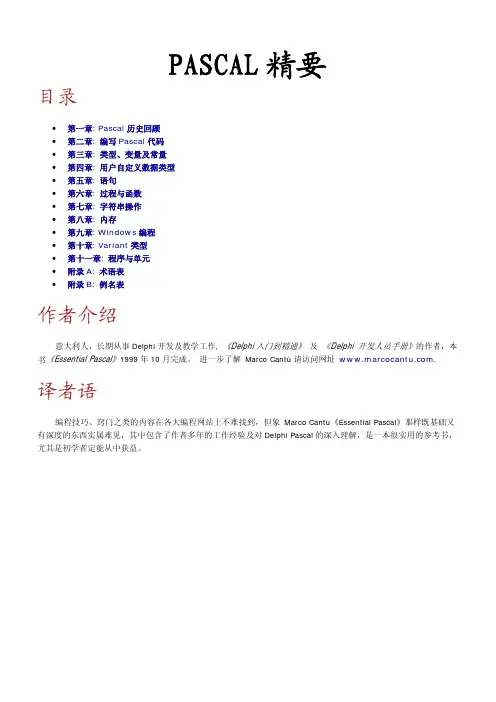

PASCAL精要目录•第一章: Pascal历史回顾•第二章: 编写Pascal代码•第三章: 类型、变量及常量•第四章: 用户自定义数据类型•第五章: 语句•第六章: 过程与函数•第七章: 字符串操作•第八章: 内存•第九章: Windows编程•第十章: Variant类型•第十一章: 程序与单元•附录A: 术语表•附录B: 例名表作者介绍意大利人,长期从事Delphi开发及教学工作, 《Delphi入门到精通》及《Delphi 开发人员手册》的作者,本书《Essential Pascal》1999年10月完成。

进一步了解 Marco Cantù请访问网址.译者语编程技巧、窍门之类的内容在各大编程网站上不难找到,但象 Marco Cantù《Essential Pascal》那样既基础又有深度的东西实属难见,其中包含了作者多年的工作经验及对Delphi Pascal的深入理解,是一本很实用的参考书,尤其是初学者定能从中获益。

Pascal历史回顾Delphi中使用的面向对象Pascal编程语言并不是Borland公司1995年发布可视化开发环境Delphi时才有的,它只是已有Borland Pascal产品的简单扩展。

Borland没有发明Pascal,但它推广并扩展了Pascal。

这一章对Pascal语言的历史背景及其发展历程作一简短回顾。

沃斯的PascalPascal 语言最初由瑞士苏黎士理工学院的尼古拉斯-沃斯(Niklaus Wirth)教授在1971年设计, 作为Algol语言(1960年设计)简化本用于教学目的。

设计Pascal时,许多编程语言业已存在,但只有FORTRAN、C、Assembler、COBOL等少数语言在广泛应用。

Pascal这种新语言的灵魂是其语言规则,Pascal语言规则的管理是通过强健的数据类型概念、强制性的数据类型声明与程序结构化控制来实现的,当时设计Pascal的初衷是想把这种语言用作程序设计课程的教学工具。

C语言习题结构体和杂类(答案)第十章结构体和杂类一.选择题1.如下说明语句,则下面叙述不正确的是(C)。

tructtu{inta;floatb;}tutype;A.truct是结构体类型的关键字B.tructtu是用户定义结构体类型C.tutype是用户定义的结构体类型名(变量名)D.a和b都是结构体成员名2.在16位PC机中,若有定义:tructdata{inti;charch;doublef;}b;则结构变量b占用内存的字节数是(D)。

A.1B.2C.8D.11A.1和2B.2和3C.7和2D.7和84.以下程序的输出结果是(D)。

unionmyun{truct{int某,y,z;}u;intk;}a;main(){a.u.某=4;a.u.y=5;a.u.z=6;a.k=0;printf(\A.4B.5C.6D.05.当定义一个共用体变量时,系统分配给它的内存是(C)。

A.各成员所需内存量的总和B.结构中第一个成员所需内存量C.成员中占内存量最大的容量D.结构中最后一个成员所需内存量6.若有以下程序段:uniondata{inti;charc;floatf;}a;intn;则以下语句正确的是(C)。

A.a=5;B.a={2,’a’,1.2}C.printf(“%d”,a);D.n=a;7.设truct{inta;charb;}Q,某p=&Q;错误的表达式是(d)。

A.Q.aB.(某p).bC.p->aD.某p.b9.以下对C语言中共用体类型数据的叙述正确的是(c)。

A.可以对共用体变量直接赋值B.一个共用体变量中可以同时存放其所有成员C.一个共用体变量中不能同时存放其所有成员D.共用体类型定义中不能出现结构体类型的成员10.下面对typedef的叙述中不正确的是(b)。

A.用typedef可以定义多种类型名,但不能用来定义变量B.用typedef可以增加新类型C.用typedef只是将已存在的类型用一个新的标识符来代表D.使用typedef有利于程序的通用和移植二.判断题1.共用体类型的变量的字节数等于各成员字节数之和。

《C语言程序设计教程》第三版课后习题参考答案C语言程序设计教程第三版课后习题参考答案第一章:C语言概述1.1 C语言的特点答案:C语言是一种通用的、面向过程的程序设计语言,具有高效、简洁、灵活等特点。

它提供了丰富的程序设计元素和功能,适用于各种不同的应用领域。

1.2 C语言程序的基本结构答案:C语言程序由预处理指令、函数声明、函数定义、变量声明和语句组成。

其中,预处理指令用来引入头文件或定义宏,函数声明用来声明函数的名称和参数,函数定义用来实现函数的功能,变量声明用来声明变量的类型和名称,语句用来表达具体的计算过程。

1.3 C语言的数据类型答案:C语言提供了多种数据类型,包括基本类型(整型、浮点型、字符型等)和派生类型(数组、指针、结构体等)。

每种数据类型在内存中占据一定的存储空间,并具有特定的取值范围和操作规则。

1.4 C语言的运算符和表达式答案:C语言支持各种运算符和表达式,例如算术运算符(+、-、*、/等)、关系运算符(>、<、==等)、逻辑运算符(&&、||、!等)等。

通过运算符和表达式可以进行各种数值计算和逻辑判断。

第二章:基本数据类型与运算2.1 整型数据类型答案:C语言提供了不同长度的整型数据类型,包括有符号整型(int、long等)和无符号整型(unsigned int、unsigned long等)。

整型数据类型可以表示整数值,并具有不同的取值范围。

2.2 浮点型数据类型答案:C语言提供了浮点型数据类型(float、double等),用来表示带小数部分的实数值。

浮点型数据可以表示较大或较小的数值,并具有一定的精度。

2.3 字符型数据类型答案:C语言提供了字符型数据类型(char),用来表示单个字符。

字符型数据可以用于表示各种字符(包括字母、数字、符号等)。

2.4 布尔型数据类型答案:C语言不直接支持布尔型数据类型,但可以使用整型数据类型来表示布尔值(0表示假、非零表示真)。

计算机组成课后答案第十章思考题10.1机器指令的典型元素是什么?答:机器指令的典型元素是操作码,源操作数的引用,结果操作数的引用,下一指令引用。

10.2什么类型的位置能保存源和目的的操作数?答:主存(或虚存),寄存器(I/O接口的端口)。

10.3若一个指令容有4个地址,每个指令的用途是什么?答:包括两个源操作数,一个结果,以及下一指令地址。

10.4列出并简介指令集设计的5个重要问题?答:(1)操作指令表:应提供多少和什么样的操作,操作将是何等的复杂。

(2)数据类型:对几种数据类型完成操作。

(3)指令格式:指令的(位)长度、地址数目、各个字段的大小等。

(4)寄存器:能被指令访问的CPU寄存器数目以及它们的用途。

(5)寻址方式:指定操作数地址的产生方式。

10.5在机器指令集中,典型的操作数类型是什么?答:地址、数值、字符、逻辑数据。

10.6压缩十进制表示数与IRA字符代码之间的关系是什么?答:数字0到9的IRA代码的样式是011****,其中后4位恰恰是0000到1001,即压缩十进制数的编码。

因此7位IRA代码与4位压缩十进制表示之间转换是十分方便的。

10.7算数移位和逻辑移位有何区别?答:逻辑移位(无符号<<,>>,java>>>>):一个字的各位左移或右移,一端移出的位丢失,另一端是0被移入。

算术移位(有符号补码<<,>>):把数据看做是有符号整数而不移符号位。

算数右移(有符号补码>>):左边符号位(高位)填充。

算数左移:无溢出时,算数左移和逻辑左移都相当于乘以2。

如果出现溢出,算数左移和逻辑左移将产生不同的结果,但算数左移仍保留数的符号位不变。

10.8为何要控制传递(转移)指令?答:(1)实现一个应用需要上千条甚至上百万条指令,若每条指令必须分立的写出,这将会是非常麻烦的事情。

若一个表或者列表来处理,则可使用程序循环的方法,一个指令序列重复执行直到所有的数据被处理。

选择题部分:第一章:(1)计算机网络安全是指利用计算机网络管理控制和技术措施,保证在网络环境中数据的、完整性、网络服务可用性和可审查性受到保护。

A.保密性(2)网络安全的实质和关键是保护网络的安全。

C.信息(3)实际上,网络的安全问题包括两方面的内容:一是,二是网络的信息安全。

D.网络的系统安全(4)在短时间内向网络中的某台服务器发送大量无效连接请求,导致合法用户暂时无法访问服务器的攻击行为是破坏了。

C.可用性(5)如果访问者有意避开系统的访问控制机制,则该访问者对网络设备及资源进行非正常使用属于。

B.非授权访问(6)计算机网络安全是一门涉及计算机科学、网络技术、信息安全技术、通信技术、应用数学、密码技术和信息论等多学科的综合性学科,是的重要组成部分。

A.信息安全学科(7)实体安全包括。

B.环境安全、设备安全和媒体安全(8)在网络安全中,常用的关键技术可以归纳为三大类。

D.预防保护、检测跟踪、响应恢复第二章:(1)加密安全机制提供了数据的______.D.保密性和完整性(2)SSI.协议是______之间实现加密传输协议。

A.传输层和应用层(3)实际应用时一般利用_____加密技术进行密钥的协商和交换.利用_____加密技术进行用户数据的加密。

B.非对称对称(4)能在物理层、链路层、网络层、传输层和应用层提供的网络安全服务是。

B.数据保密性服务(5)传输层由于可以提供真正的端到端链接,因此最适宜提供安全服务。

D.数据保密性及以上各项(6)VPN的实现技术包括。

D.身份认证及以上技术第三章:(1)网络安全保障包括信息安全策略和。

D.上述三点(2)网络安全保障体系框架的外围是。

D.上述三点(3)名字服务、事务服务、时间服务和安全性服务是提供的服务。

C.CORBA网络安全管理技术(4)一种全局的、全员参与的、事先预防、事中控制、事后纠正、动态的运作管理模式是基于风险管理理念和。

A.持续改进模式的信息安全运作模式(5)我国网络安全立法体系框架分为。

第一章测试1.计算机唯一能直接识别的语言是()。

A:汇编语言B:编译语言C:高级语言D:机器语言答案:D2.计算机的基本功能是()。

A:软件、处理、硬件、数据和输出B:程序、数据、存储、输入和输出C:输入、编码、程序、控制、输出D:输入、存储、处理、控制和输出答案:D3.计算机选择二进制的原因有()。

A:二进制数据在逻辑运算方面比较方便B:容易使用物理器件实现C:人不使用二进制D:二进制运算规则简单答案:ABD4.计算机的CPU主要由()构成。

A:控制器和运算器B:运算器和寄存器C:中央处理器和存储器D:输入输出设备答案:A5.计算机中的数据以十六进制形式存储,指令以二进制形式存储。

()A:错B:对答案:A第二章测试1.C语言规定:在一个源程序中,main函数的位置()。

A:必须放在程序的后面B:可以放在程序的任何位置,但在执行程序时是从main函数开始执行的C:必须放在程序的开头D:可以放在程序的任何位置,但在执行程序时是从程序的开头执行答案:B2.C语言中,下列用户自定义标识符合法的是()。

A:sum_1B:f(x)C:test.cD:apple_price答案:AD3.C语言中运算对象可以是非整型的运算符是()。

A:%B:++C:=D:/答案:BCD4.在C语言中,函数体是由()括起来。

A:< >B:[ ]C:( )D:{ }答案:D5.<stdio.h>用尖括号时,表示系统先在用户当前目录中寻找要包含的文件,若找不到,再按标准方式去查找。

()A:错B:对答案:A第三章测试1.如果“int a=3,b=4;”,则条件表达式a>b? a:b的值是()。

A:0B:3C:4D:1答案:C2.C语言中,关系表达式和逻辑表达式的值是()。

A:T或FB:True或falseC:真或假D:1或0答案:D3.设a为整型变量,能正确表达数学关系10<a<15的C语言表达式是()。

编译原理第十章目标程序运行时的存储组织课前索引【课前思考】◇回顾通常的编译过程,能否找到本章所讲内容在哪个过程?◇为什么编译程序要考虑目标程序运行时存储区的管理与组织?◇请归纳C语言与PASCAL语言的程序结构与数据类型的不一致点【学习目标】全面熟悉目标程序运行时存储区的整体布局;每种存储区的组织方式与管理方法;并通过实例着重掌握,对同意过程嵌套定义的情况,栈式动态存储分配的组织方式与运行时进栈退栈的活动实现方法。

【学习指南】在代码生成前,编译程序务必进行目标程序运行环境的配置与数据空间的分配。

通常来讲,假如编译程序从操作系统中得到一块存储区以使目标程序在其上运行,该存储区需容纳生成的目标代码与目标代码运行时的数据空间。

我们这里所说的运行时的存储区组织,是指目标程序运行时的数据空间的管理与组织。

【难重点】◇目标程序运行时,存储区域的整体布局,与各区域的作用。

◇各类不一致类型的数据表示。

◇同意过程嵌套定义的情况,栈式动态分配的组织管理。

◇对过程的调用,进入与退出时,栈式动态分配的工作原理。

◇过程活动纪录的各项内容与它们的作用,与活动纪录的组织方式。

◇过程参数传递的不一致方式。

【知识结构】从逻辑上看,在代码生成前,编译程序务必进行目标程序运行环境的配置与数据空间的分配。

通常来讲,假如编译程序从操作系统中得到一块存储区以使目标程序在其上运行,该存储区需容纳生成的目标代码与目标代码运行时的数据空间。

数据空间应包含:用户定义的各类类型的数据对象(变量与常数)所需的存储空间,作为保留中间结果与传递参数的临时工作单元,调用过程时所需的连接单元,与组织输入/输出所需的缓冲区。

目标代码所占用空间的大小在编译时能确定。

有些数据对象所占用的空间也能在编译时确定,其地址能够编译进目标代码中。

而有些数据对象具有可变体积与待分配性质,无法在编译时确定存储空间的位置。

因此运行时的存储区常常划分成:目标区、静态数据区、栈区与堆区,如图10.1就是一种典型划分,代码(code)区用以存放目标代码,这是固定长度的,即编译时能确定的;静态数据区(static data)用以存放编译时能确定所占用空间的数据;堆栈区(stack and heap)用于可变数据与管理过程活动的操纵信息。

选择题部分:第一章:(1)计算机网络安全是指利用计算机网络管理控制和技术措施,保证在网络环境中数据的、完整性、网络服务可用性和可审查性受到保护。

A.保密性(2)网络安全的实质和关键是保护网络的安全。

C.信息(3)实际上,网络的安全问题包括两方面的内容:一是,二是网络的信息安全。

D.网络的系统安全(4)在短时间内向网络中的某台服务器发送大量无效连接请求,导致合法用户暂时无法访问服务器的攻击行为是破坏了。

C.可用性(5)如果访问者有意避开系统的访问控制机制,则该访问者对网络设备及资源进行非正常使用属于。

B.非授权访问(6)计算机网络安全是一门涉及计算机科学、网络技术、信息安全技术、通信技术、应用数学、密码技术和信息论等多学科的综合性学科,是的重要组成部分。

A.信息安全学科(7)实体安全包括。

B.环境安全、设备安全和媒体安全(8)在网络安全中,常用的关键技术可以归纳为三大类。

D.预防保护、检测跟踪、响应恢复第二章:(1)加密安全机制提供了数据的______.D.保密性和完整性(2)SSI.协议是______之间实现加密传输协议。

A.传输层和应用层(3)实际应用时一般利用_____加密技术进行密钥的协商和交换.利用_____加密技术进行用户数据的加密。

B.非对称对称(4)能在物理层、链路层、网络层、传输层和应用层提供的网络安全服务是。

B.数据保密性服务(5)传输层由于可以提供真正的端到端链接,因此最适宜提供安全服务。

D.数据保密性及以上各项(6)VPN的实现技术包括。

D.身份认证及以上技术第三章:(1)网络安全保障包括信息安全策略和。

D.上述三点(2)网络安全保障体系框架的外围是。

D.上述三点(3)名字服务、事务服务、时间服务和安全性服务是提供的服务。

C.CORBA网络安全管理技术(4)一种全局的、全员参与的、事先预防、事中控制、事后纠正、动态的运作管理模式是基于风险管理理念和。

A.持续改进模式的信息安全运作模式(5)我国网络安全立法体系框架分为。

c语言中数据类型

在C语言中,数据类型是编程的基础,它决定了变量在内存中的存储方式以及可以对变量执行的操作。

理解C语言中的数据类型对于编写高效、准确的代码至关重要。

C语言的数据类型主要分为基本数据类型、派生数据类型、空类型以及枚举类型。

基本数据类型是编程中最常用的数据类型,包括整型、浮点型、字符型和布尔型。

整型用于存储整数,根据存储空间和表示范围的不同,整型又分为short、int、long等几种。

浮点型用于存储小数,常用的浮点型有float和double。

字符型用于存储单个字符,布尔型则用于表示真或假。

派生数据类型是基于基本数据类型构建的复杂数据类型,包括数组、结构体、联合体和指针等。

数组用于存储一系列相同类型的数据,通过索引可以方便地访问数组中的元素。

结构体用于将不同类型的数据组合在一起,形成一个复杂的数据类型。

联合体也是一种复合数据类型,但它与结构体不同的是,联合体中的所有成员都占用同一块内存空间。

指针是一种特殊的数据类型,它存储的是变量的地址而不是变量的值,通过指针可以间接访问和操作变量。

空类型在C语言中表示为void,它表示无类型。

在函数定义中,如果函数不返回任何值,则可以将函数的返回类型声明为void。

枚举类型是一种用户自定义的数据类型,它用于表示一组命名的整数常量。

通过枚举类型,可以为整数值赋予有意义的名称,提高代码的可读性和可维护性。

总之,C语言中的数据类型丰富多样,每种数据类型都有其特定的用途和优点。

掌握各种数据类型的特性和用法是成为一名优秀C程序员的基础。

Transact-SQL查询语句大全集锦一、简单查询简单的Transact-SQL查询只包括选择列表、FROM子句和WHERE子句。

它们分别说明所查询列、查询的表或视图、以及搜索条件等。

例如,下面的语句查询testtable表中姓名为“张三”的nickname字段和email字段。

代码:SELECT `nickname`,`email`FROM `testtable`WHERE `name`='张三'(一) 选择列表选择列表(select_list)指出所查询列,它可以是一组列名列表、星号、表达式、变量(包括局部变量和全局变量)等构成。

1、选择所有列例如,下面语句显示testtable表中所有列的数据:代码:SELECT * FROM testtable2、选择部分列并指定它们的显示次序查询结果集合中数据的排列顺序与选择列表中所指定的列名排列顺序相同。

例如:代码:SELECT nickname,email FROM testtable3、更改列标题在选择列表中,可重新指定列标题。

定义格式为:列标题=列名列名列标题如果指定的列标题不是标准的标识符格式时,应使用引号定界符,例如,下列语句使用汉字显示列标题:代码:SELECT 昵称=nickname,电子邮件=email FROM testtable4、删除重复行SELECT语句中使用ALL或DISTINCT选项来显示表中符合条件的所有行或删除其中重复的数据行,默认为ALL。

使用DISTINCT选项时,对于所有重复的数据行在SELECT返回的结果集合中只保留一行。

5、限制返回的行数使用TOP n [PERCENT]选项限制返回的数据行数,TOP n说明返回n行,而TOP n PERCENT 时,说明n是表示一百分数,指定返回的行数等于总行数的百分之几。

例如:代码:SELECT TOP 2 * FROM `testtable`代码:SELECT TOP 20 PERCENT * FROM `testtable`(二) FROM子句FROM子句指定SELECT语句查询及与查询相关的表或视图。

选择题部分:第一章:(1)计算机网络安全是指利用计算机网络管理控制和技术措施,保证在网络环境中数据的、完整性、网络服务可用性和可审查性受到保护。

A.保密性(2)网络安全的实质和关键是保护网络的安全。

C.信息(3)实际上,网络的安全问题包括两方面的内容:一是,二是网络的信息安全。

D.网络的系统安全(4)在短时间内向网络中的某台服务器发送大量无效连接请求,导致合法用户暂时无法访问服务器的攻击行为是破坏了。

C.可用性(5)如果访问者有意避开系统的访问控制机制,则该访问者对网络设备及资源进行非正常使用属于。

B.非授权访问(6)计算机网络安全是一门涉及计算机科学、网络技术、信息安全技术、通信技术、应用数学、密码技术和信息论等多学科的综合性学科,是的重要组成部分。

A.信息安全学科(7)实体安全包括。

B.环境安全、设备安全和媒体安全(8)在网络安全中,常用的关键技术可以归纳为三大类。

D.预防保护、检测跟踪、响应恢复第二章:(1)加密安全机制提供了数据的______.D.保密性和完整性(2)SSI.协议是______之间实现加密传输协议。

A.传输层和应用层(3)实际应用时一般利用_____加密技术进行密钥的协商和交换.利用_____加密技术进行用户数据的加密。

B.非对称对称(4)能在物理层、链路层、网络层、传输层和应用层提供的网络安全服务是。

B.数据保密性服务(5)传输层由于可以提供真正的端到端链接,因此最适宜提供安全服务。

D.数据保密性及以上各项(6)VPN的实现技术包括。

D.身份认证及以上技术第三章:(1)网络安全保障包括信息安全策略和。

D.上述三点(2)网络安全保障体系框架的外围是。

D.上述三点(3)名字服务、事务服务、时间服务和安全性服务是提供的服务。

C.CORBA网络安全管理技术(4)一种全局的、全员参与的、事先预防、事中控制、事后纠正、动态的运作管理模式是基于风险管理理念和。

A.持续改进模式的信息安全运作模式(5)我国网络安全立法体系框架分为。