第6章_综合网管软件

- 格式:ppt

- 大小:1.66 MB

- 文档页数:52

Linux网络管理及应用习题参考答案Linux 网络管理及应用第1章Linux网络操作系统1.Linux的创始人是谁?答:Linus Torvalds2.Linux与Unix操作系统有什么关系?答:Linux是一种类Unix操作系统,完全与POSIX标准兼容,是该标准的一种实现。

3.Linux与GNU项目是什么关系?它是开源软件吗?是自由软件吗?答:Linux是一个操作系统内核,并不是一个完整的操作系统;GNU项目是面向开发一个操作系统,采用了Linux作为其系统内核。

Linux遵守GNU GPL协议,是自由软件,同时它也是开源软件。

4.开源软件与自由软件有什么区别与联系?答:自由软件指得是对于软件所拥有的“自由”的权利,包括三种自由;开源软件是一种软件开发方法,面向建立高质量软件。

用户可以获得源代码是这两者共同之处。

5.安装Linux一般如何分区?选择哪种文件系统?答:一般至少分为两个区:根文件系统分区和交换分区。

根分区一般选择ext3格式的文件系统,交换分区采用swap格式。

6.Linux支持哪几种安装方式?答:Linux支持多种安装方式:光盘、网络、本地磁盘等。

7.Linux系统中一个文件的全路径为/etc/passwd,表示了文件的哪些信息?答:表示了文件的位置和文件的命名两部分信息。

8.什么是虚拟机?为什么要使用虚拟机?答:虚拟机是利用软件虚拟技术虚拟一个计算机硬件环境的软件技术。

使用虚拟机可以让一台高性能的计算机充分发挥其硬件的性能,提高系统的利用率;虚拟机也适合需要频繁更换使用不同操作系统的情况,如软件测试、教育等。

9.VMWare虚拟机中可以安装哪些操作系统?答:可以安装微软Windows系列操作系统、Linux的多种发行版、MSDOS等许多操作系统。

第2章Linux桌面环境1.Linux中常见的两种桌面系统是什么?你认为哪种是你喜欢的?答:Linux中常用的桌面系统包括GNOME和KDE两种。

Monet系列GK-G05型光端机使用说明书广州市高科通信技术股份有限公司Guangzhou Gaoke Communications Technology Co.,LTD.Monet系列GK-G05型光端机使用说明书产品版本: GK-G05-04-03-230广州市高科通信技术股份有限公司热情为客户提供全方位的技术支持,用户可与就近的高科办事处联系,也可直接与公司客服部联系。

广州市高科通信技术股份有限公司电话:总机(020)82598555、客服部(020)82598119传真: (020) 82598733 (020) 82599989网址:/E-mail:gaoke@版权声明广州市高科通信技术股份有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书内容的部分或全部,并不得以任何形式传播。

®为高科通信技术股份有限公司的商标,不得仿冒。

Copyright by Gaoke Communication Technologies Co., Ltd.All rights are reserved.No Part of this document may be reproduced or transmitted in any form or by any means without prior written consent of Gaoke Communication Technologies Co., Ltd.®is the trademarks of Gaoke Communication Technologies Co., Ltd. No the trademarks may be counterfeited.免责声明广州市高科通信技术股份有限公司保留修订本出版物和随时修改本文档内容而不预先通知任何人的权利。

Gaoke Communication Technologies Co., Ltd. reserves the right to change the document from time to time at its sole discretion, and not to make the notice to anyone in advance.前言内容简介本使用说明书主要描述GK-G05型光端机的功能及使用说明。

题库来源本次网络系统治理与维护题库来源如下:第一章〔网络系统治理与维护〕这一章属于非重点,选择题1-6 来自课本,多项选择1-4 重命题,推断题1-4 来自网络。

其次章〔用户工作环境治理〕这一章属于重点,选择题1-11 来自课本和网络,多项选择1-4 重命题,推断题1-24 局部来自网络局部重命题。

第三章〔网络病毒防范〕这一章属于重点,选择题1-15 来自课本和网络,多项选择1-10 重命题,推断题1-10 来自网络。

第四章〔防火墙与入侵检测〕这一章属于重点,选择题1-20 来自课本和网络,多项选择1-7 重命题,推断题1-11 来自网络。

第五章〔系统容错与灾难恢复〕这一章属于次重点,选择题1-10 来自课本和网络,多项选择1-12 重命题,推断题1-4 来自网络。

第六章〔补丁治理〕这一章属于非重点,选择题1-3 来自课本,多项选择1-2 重命题,推断题只有一题来自课本。

第七章〔性能监视〕这一章属于非重点,选择题1-7 来自课本,多项选择1-4 重命题,推断题1-8 来自网络。

第八章〔网络故障诊断与排解〕这一章属于次重点,选择题1-15 来自课本和网络,多项选择1-2 重命题,推断题1-15 来自网络。

统计共有单项选择题87 道,多项选择题55 道,推断题77 道。

约50%来自网络,30%来自重命题,20%来自课本。

《网络系统治理与维护》课程网上考试题库第一章〔网络系统治理与维护概述〕一、单项选择题1、在网络治理标准中,通常把层以上的协议都称为应用层协议。

A.应用B.传输C.网络D.数据链路答案:C2、在网络的各级交换机上进展跨交换机的 VLAN 划分,这种方式属于措施。

A.物理隔离B.规律隔离C.交换隔离D.路由隔离答案:A3、下面各种治理任务中,指的是优化网络以及联网的应用系统性能的活动,包括对网络以及应用的监测、准时觉察网络堵塞或中断状况。

全面的故障排解、基于事实的容量规划和有效地安排网络资源。

工业以太网交换机专用网管软件--Kyvision 用户手册适用于3.2.9以后版本前言Kyvision 是北京东土科技股份有限公司开发的,用于管理以太网交换机系列设备的网管软件,提供对本公司SICOM 系列、KIEN 系列以太网交换机的管理和控制功能,同时具有对其它支持RFC1213 标准设备的管理能力。

其管理功能按照TMN 的规范进行设计,包括设备管理、告警管理、权限管理、拓扑管理和组态管理。

《工业以太网交换机专用网管软件--Kyvision 用户手册》供用户在系统开通、扩容和日常维护时参考,同样适用于用户培训以及相关技术人员的学习,是广大用户认识和了解Kyvision 网管软件的实用教材。

本手册主要包括以下内容:第一章概述;第二章软件安装;第三章 Kyvision 界面介绍;第四章设备管理;第五章拓扑管理;第六章组态管理;第七章权限管理;第八章告警管理;第九章个性化设置。

声明:由于产品和技术的不断更新、完善,本资料中的内容可能与实际产品不完全相符,敬请谅解。

如需查询产品的更新情况,请查询本公司网站或直接与本公司业务代表联系。

目录第一章概述 (4)1.1 产品概述 (4)1.2 产品特点 (4)第二章软件安装 (5)2.1 系统要求 (5)2.2 网管软件安装 (5)2.2.1 初次安装网管软件 (6)2.2.2 修复性安装网管软件 (7)2.2.3 客户端安装 (8)2.3 网管软件卸载 (10)2.4 用户登录 (10)2.5 单机环境使用网管 (10)2.5.1 运行服务器 (10)2.5.2 运行客户端 (11)2.6 分布式环境使用网管 (11)2.7 网管服务器后台服务 (11)第三章界面介绍 (13)3.1 客户端登录窗口 (13)3.2 主界面区域组成说明 (14)3.2.1 主菜单 (14)3.2.2 工具栏 (15)3.2.3 拓扑工具条 (15)3.2.4 告警计数栏 (16)3.2.5 导航树 (17)3.2.6 网络拓扑区域 (17)3.2.7 告警实时显示区 (18)3.2.8 设备显示设置 (18)3.2.9 设备维护 (19)第四章设备管理 (20)4.1 功能概述 (20)4.2 新增设备 (20)4.2.1 新增子网 (20)4.2.2 增加设备 (20)4.3 删除设备 (21)4.4 设备本地配置 (22)4.5 设备基本信息 (22)4.6 SNMP参数查询 (23)4.7 Ping设备 (23)4.8 Telnet管理设备 (24)4.9 全部告警 (25)4.10 设备属性配置 (25)4.11 维护 (26)4.11.1 Ftpserver配置 (26)4.11.2 设备配置导出 (27)4.11.3设备配置导入 (28)4.11.4 网管数据备份/恢复 (29)4.11.5 设备软件升级 (31)4.11.6 网管数据清理 (31)第五章拓扑管理 (33)5.1 功能概述 (33)5.2 手动连线 (33)5.3 自动拓扑 (34)5.3.1 指定ip拓扑发现 (34)5.3.2 指定网段拓扑发现 (35)5.4 删除连接线 (36)5.5 查看连接属性 (36)第六章组态管理 (38)6.1 功能概述 (38)6.2 查看设备组态面版图 (38)第七章权限管理 (40)7.1 功能概述 (40)7.2 用户权限管理规则 (40)7.2.1 用户管理 (40)7.3 子网权限管理 (43)7.4 操作权限锁定 (44)第八章告警管理 (46)8.1 功能概述 (46)8.2 告警级别 (46)8.3 告警分类 (46)8.4 告警方式 (46)8.5 故障管理界面 (47)8.5.1 菜单 (47)8.5.2 告警屏蔽设置 (47)8.5.3 查询告警(当前告警和历史告警) (48)8.5.4 告警导出 (48)8.6 告警列表 (49)8.7 告警确认 (50)8.8 告警删除 (51)第九章个性化设置 (52)9.1 功能概述 (52)9.2 更换拓扑背景 (52)第一章概述1.1产品概述Kyvision 是北京东土科技股份有限公司开发的用于管理以太网交换机系列设备的网管软件,提供对本公司SICOM 系列、KIEN 系列以太网交换机的管理和控制功能,同时提供对其它支持RFC1213 标准设备的管理和控制功能。

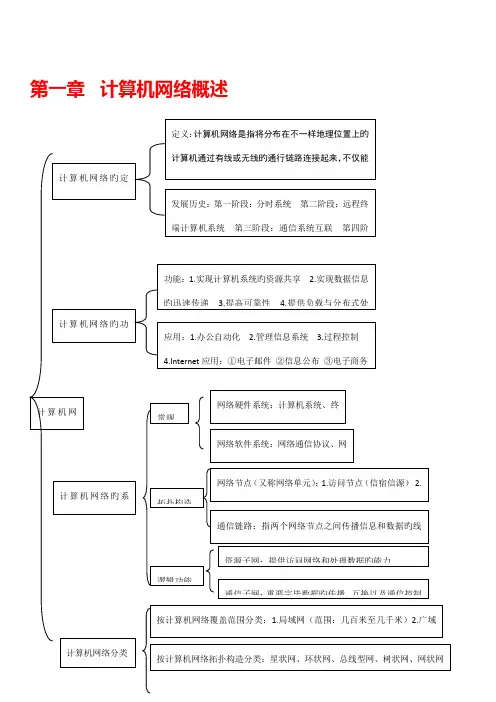

第一章——计算机网络概述一、填空题1.计算机网络的网络资源包括________、________和________。

2.1969年12月,Internet的前身________的投入运行,标志着计算机网络的兴起。

3.国际标准化组织(英文简称____)在1984年正式颁布了________________使计算机网络体系结构实现了标准化。

4.________________是计算机网络最基本的功能之一。

5.计算机网络是________技术与________技术结合的产物。

6.Internet的应用有________、信息发布、电子商务、远程音频、视频应用。

7.计算机网络是由________系统和________系统构成的;从逻辑功能上看,则是由________和________组成的;从拓扑结构看是由一些________和________构成的。

8.________________又称网络单元,一般可分为三类:________、________和________。

9.________是指两个网络节点之间承载信息和数据的线路,可分为______________和____________。

10.__________提供访问网络和处理数据的能力,由主机系统、终端控制器和终端组成;__________是计算机网络中负责数据通信的部分,主要完成数据的传输、交换以及通信控制,由________、________组成。

11.网络硬件系统是指构成计算机网络的硬件设备,包括各种____________、_______及________;网络软件主要包括____________、____________和____________。

12.__________是计算机网络的主体,按其在网络中的用途和功能的不同,可分为________和________两大类。

13.____________是网络中用户使用的计算机设备,又称______;____________是通过网络操作系统为网上工作站提供服务及共享资源的计算机设备。

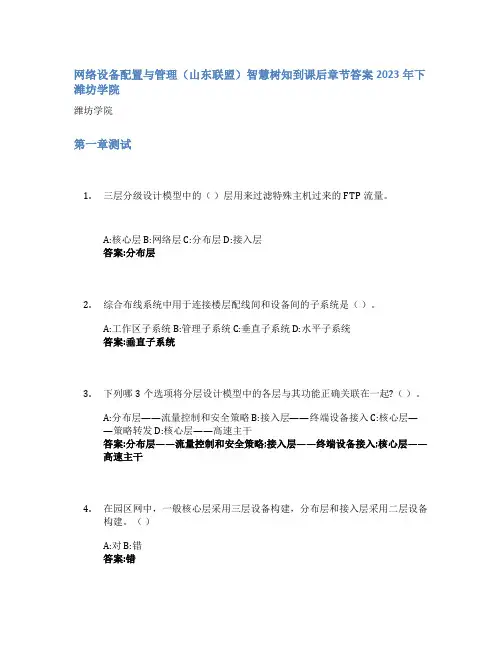

网络设备配置与管理(山东联盟)智慧树知到课后章节答案2023年下潍坊学院潍坊学院第一章测试1.三层分级设计模型中的()层用来过滤特殊主机过来的FTP流量。

A:核心层 B:网络层 C:分布层 D:接入层答案:分布层2.综合布线系统中用于连接楼层配线间和设备间的子系统是()。

A:工作区子系统 B:管理子系统 C:垂直子系统 D:水平子系统答案:垂直子系统3.下列哪3个选项将分层设计模型中的各层与其功能正确关联在一起?()。

A:分布层——流量控制和安全策略 B:接入层——终端设备接入 C:核心层——策略转发 D:核心层——高速主干答案:分布层——流量控制和安全策略;接入层——终端设备接入;核心层——高速主干4.在园区网中,一般核心层采用三层设备构建,分布层和接入层采用二层设备构建。

()A:对 B:错答案:错5.综合布线系统包含网络中的各种线缆、配线设备及网络设备。

()A:对 B:错答案:错第二章测试1.下列有关在 Cisco IOS 设备上运行配置文件的陈述,()是正确的?A:修改running-config配置文件会立即对设备的操作造成影响。

B:路由器重新启动时会自动保存配置文件。

C:配置文件存储在FLASH中 D:strartup-config和running-config两个文件内容是一样的答案:修改running-config配置文件会立即对设备的操作造成影响。

2.访问一台新的交换机可以()进行访问。

A:通过浏览器访问指定IP地址的交换机 B:通过Telnet程序远程访问交换机C:通过计算机的串口连接交换机的控制台端口 D:通过运行SNMP协议的网管软件访问交换机答案:通过计算机的串口连接交换机的控制台端口3.下列命令提示符属于接口配置模式的是:()。

A:router(config)# B:router(config-vlan)# C:router#(config) D:router(config-if)#答案:router(config-if)#4.配置路由器远程登录口令是实现设备远程管理的前提条件之一,配置命令如下:Router(config)#line vty 0 3Router(config-line)# password c13c0Router(config-line)#login通过上述配置项可以实现()。

第一章计算机网络概述1、什么是计算机网络?它有哪些功能?计算机网络是将分布在不一样地理位置上旳计算机通过有线旳或无线旳通信链路链接起来,不仅能使网络中旳各个计算机之间旳互相通信,并且还能通过服务器节点为网络中其他节点提供共享资源服务。

功能应用:1.实现计算机系统旳资源共享2.实现信息旳迅速传递3.提高可靠性4.提供负载均衡与分布式处理能力5.集中管理6.综合信息服务计算机网络应用:1.办公室自动化2.管理信息系统3.过程控制4.Internet应用2、试举几种计算机网络应用旳实例。

办公自动化管理信息系统过程控制Internet应用:电子邮件、信息公布、电子商务、远程音频、视频应用。

3、论述通信子网和顾客资源子网旳关系?从逻辑功能上计算机网络则是由资源子网和通信子网构成旳。

详细答案请参照书本P6。

资源子网提供访问网络和处理数据旳能力,由主机系统,终端控制器,和终端构成,主机系统负责当地或全网旳数据处理,运行多种应用程序或大型数据库,向网络顾客提供多种软硬件资源和网络服务,终端控制器把一组终端连入通信子网,并负责终端控制及终端信息旳接受和发送,中断控制器。

通过资源子网,顾客可以以便旳使用当地计算机或远程计算机旳资源,由于他将通信网旳工作对顾客屏蔽起来,是旳顾客使用远程计算机资源就如同使用当地资源同样以便。

通信子网是计算机网络中负责数据通信旳部分,,重要完毕数据旳传播,互换以及通信控制。

4.经典旳计算机网络拓扑构造包括哪几种?各自特点是什么?试画图阐明。

答:1、星状拓扑、2、环状拓扑3、总线型拓扑4、树状拓扑5、网状拓扑1.星状拓扑星状拓扑是由中央节点和通过点到到通信链路接到中央节点旳各个站点构成。

星形拓扑构造具有如下长处:(1)控制简朴。

(2)故障诊断和隔离轻易。

(3)以便服务。

星形拓扑构造旳缺陷:(1)电缆长度和安装工作量可观。

(2)中央节点旳承担较重,形成瓶颈。

(3)各站点旳分布处理能力较低。

2、总线拓扑2. 总线拓扑总线拓扑构造采用一种信道作为传播媒体,所有站点都通过对应旳硬件接口直接连到这一公共传播媒体上,该公共传播媒体即称为总线。

《计算机网络技术》课程作业参考答案第六章应用层6.2域名系统的主要功能是什么?域名系统中的本地域名服务器、根域名服务器、顶级域名服务器及权限域名服务器有何区别?解析:域名系统中的服务器主要包括:根域名服务器,授权域名服务器和本地域名服务器三种。

了解三者之间的关系是回答此题的基础。

答案:域名系统DNS是因特网使用的命名系统,用来把便于人们使用的机器名字即域名转换为IP地址。

根域名服务器是最高层次的域名服务器。

所有的根域名服务器都知道所有的顶级域名服务器的域名和IP地址。

顶级域名服务器负责管理在该顶级域名服务器注册的所有二级域名。

权限域名服务器就是负责一个区的域名服务器,用来保存该区中的所有主机的域名到IP地址的映射。

本地域名服务器也称为默认域名服务器,每一个因特网服务提供者,或一所大学,甚至一所大学里的系,都可以拥有一台本地域名服务器。

当一台主机发出DNS查询请求时,这个查询请求报文就发送给本地域名服务器。

6.3举例说明域名转换的过程。

域名服务器中的高速缓存的作用是什么?解析:域名转换的过程是首先向本地域名服务器申请解析,如果本地查不到,则向根服务器进行查询,如果根服务器中也查不到,则根据根服务器中保存的相应授权域名服务器进行解析,则一定可以找到。

举例说明即可。

答案:假定域名为的主机想知道另一个域名为的主机的IP地址。

首先向其本地域名服务器查询。

当查询不到的时候,就向根域名服务器 查询。

根据被查询的域名中的“”再向授权域名服务器发送查询报文,最后再向授权域名服务器查询。

得到结果后,按照查询的路径返回给本地域名服务器。

域名服务器中的高速缓存的用途是优化查询的开销,减少域名查询花费的时间。

6.5文件传送协议FTP的主要工作过程是怎样的?为什么说FTP是带外传送控制信息?主进程和从属进程各起什么作用?解析:文件传输协议只提供文件传送的一些基本服务,使用TCP提供可靠的运输服务。

FTP 采用客户服务器方式运行。

HammerView网管软件用户手册港湾网络有限公司北京市海淀区西三环北路21号久凌大厦邮编:100089电话:010-******** 010-********传真:010-******** 010-********E-mail:****************************版权所有,不得翻录声明本手册总体上较为全面地包含了HammerView网管软件当前版本的所有功能特性和配置内容,如有变化,请用户到港湾网络公司网站的下载中心及时下载相应的最新手册。

港湾网络有限公司保留对该手册的解释权。

本手册及相关文档的信息均受版权保护,手册的任何部分未经港湾网络有限公司的书面许可均不得复制或者传播,违者必究。

目录第1章 HammerView综述 (1)1.1 HammerView简介 (1)1.2 HammerView版本介绍 (1)1.3 启动HammerView (1)1.3.1 版权认证 (1)1.3.2 指定服务器 (2)1.3.3 登录HammerView (3)第2章 HammerView用户及安全管理 (4)2.1 功能介绍 (4)2.2 启动用户及安全管理 (4)2.3 用户组管理 (5)2.3.1 增加用户组 (5)2.3.2 删除用户组 (6)2.3.3 配置用户组 (6)2.4 用户管理 (14)2.4.1 增加用户 (15)2.4.2 删除用户 (16)2.4.3 修改用户 (16)2.5 Snmp属性设置 (16)2.6 保护设置 (18)第3章启动面板 (21)3.1 启动方法 (21)3.2 文件菜单 (22)3.3 配置菜单 (22)3.4 特性菜单 (22)3.5 监视菜单 (23)3.6 帮助菜单 (23)第4章性能监视 (24)4.1 设备监视 (24)4.1.1 监视收到的IP包数 (24)4.1.2 监视发送的IP包数 (26)4.1.3 监视收到的SNMP消息数 (28)4.1.4 监视发送的SNMP消息数 (30)4.2 端口监视 (32)4.2.1 监视端口的接收数据量 (32)4.2.2 监视端口的发送数据量 (37)第5章设备列表功能说明 (38)5.1 启动设备列表 (38)5.2 设备管理 (39)5.2.1 自动发现设备 (39)5.2.2 定时轮询 (40)5.2.3 添加设备 (41)5.2.4 修改设备 (42)5.2.5 删除设备 (42)5.2.6 查找设备 (43)5.2.7 进入设备管理 (43)5.3 设备分组 (44)5.3.1 一级分组 (45)5.3.2 二级分组 (46)5.4 设备列表信息的保存和导入 (47)5.4.1 导出设备信息 (47)5.4.2 导出分组信息 (48)5.4.3 导入设备信息 (49)5.4.4 导入分组信息 (50)第6章日志监视 (52)6.1 启动日志监视 (52)6.2 日志监视界面 (52)6.2.1 文件菜单 (52)6.2.2 视图菜单 (53)6.2.3 设置菜单 (55)第7章告警监视 (61)7.1 启动告警监视 (61)7.2 告警监视窗口 (61)7.2.1 文件菜单 (62)7.2.2 视图菜单 (63)7.2.3 设置菜单 (65)第8章设备在线升级 (71)8.1 功能说明 (71)8.1.1 启/停服务 (71)8.1.2 设置上传文件名称和设置工作目录 (71)8.1.3 添加/删除设备 (73)8.1.4 配置SNMP (74)8.1.5 重启设备 (75)8.2 操作说明 (75)8.3 其他补充说明 (77)第9章卸载HammerView1.4 (78)附录目前支持的设备及功能列表 (79)uHammer24/uhammer2/uhammer2024 (79)uHammer24E/uHammer2024E (80)Flexhammer24/Flexhammer16iv2 (81)Flexhammer16i (82)BigHammer400/800 (83)FlexHammer5010 (84)FlexHammer5610、FlexHammer5610T (85)µHammer3550-24、µHammer3550-48 (86)BigHammer6802、BigHammer6808 (87)AeoHammer AP2000 (88)NetHammer M121(原NetHammer1720) (88)NetHammer M128(原NetHammer1728) (89)NetHammer M141(原NetHammer1760) (90)NetHammer M242(原NetHammer2641) (90)NetHammer M262(原NetHammer2651) (91)NetHammer M380(原NetHammer3680) (92)NetHammer G704 ,NetHammer G708 、NetHammer G908 (92)Hammer3300,Hammer3300_48 (93)Hammer3100 (94)Hammer10000 (95)Hammer10000v2 (96)AC3026 (97)IONEView (97)第1章HammerView综述1.1 HammerView简介HammerView是北京港湾网络有限公司开发的网元级网管软件,用以实现对设备的全面集中管理。

第1章绪论1.智能建筑的定义是什么?美国智能化建筑学会对智能建筑下的定义是:智能大厦是将结构、系统、服务、运营及相互关系全面综合,达到最佳组合,获得高效率,高性能与高舒适性的大楼。

2.简述“综合布线系统”的概念?综合布线系统是满足实现智能建筑各种综合服务需求,用于传输数据、语音、图像及多媒体业务等多种信号,并支持多厂商各类设备的集成化信息传输介质系统,是智能建筑的重要组成部分。

3.综合布线系统由哪几部分构成?根据我国《综合布线系统工程设计规范》(GB 50311-2007)规定,综合布线系统可划分为7个部分,其中包括:配线子系统、干线子系统和建筑群子系统,及工作区、设备间、进线间、管理。

即:一区、两间、三个子系统及管理。

8.综合布线系统的特点有哪些?⑴标准化⑵结构模块化⑶开放性⑷可扩展性⑸可靠性⑹经济性第2章传输介质1.综合布线常用的传输介质有哪几种?常用的传输介质分为导向传输介质和非导向传输介质。

2.对绞电缆为什么要将线对进行缠绕,缆线缠绕的次数对缆线的性能有影响吗?线对进行缠绕,目的是提高抵抗系统本身电子噪声和电磁干扰的能力,但它不能防止周围的电子干扰。

有影响。

3.简述各类非屏蔽对绞电缆的传输性能。

在选择对绞电缆时应注意哪些性能指标?⑸近端串扰NEXT:指干扰对同在近端的传送线对与接收线对所产生的影响。

近端串扰与线缆类别、连接方式和频率有关。

⑹相邻线对综合近端串扰PSNEXT:指四对线缆中3对线缆传输信号时对另1对线缆的近端串扰的组合。

⑿回波损耗RL:数据抟输中,当遇到线路中阻抗不匹配时,部分能量会反射回发送端,它反映了因阻抗不匹配反射回来的能量大小,回波损耗对于全双工传输的应用非常重要。

电缆制造过程中的结构变化、连接器和布线安装等3种因素是影响回波损耗数值的主要因素。

4.如何选购双绞线?⑴包装好;⑵标识明确;⑶颜色清;⑷绞合密;⑸韧性好;⑹有阻燃性。

6. 说明同轴电缆分为几类?它们的特性阻抗是多少?分别的应用场合?同轴电缆分类:宽带同轴电缆(特性阻抗:75Ω,如RG-59等;用于模拟传输,如:有线电视系统)和基带同轴电缆(特性阻抗:50Ω,如RG-8、RG-58等;用于数字传输,如网络)。

第一章计算机网络概述1、什么是计算机网络?它有哪些功能?计算机网络是将分布在不同地理位置上的计算机通过有线的或无线的通信链路链接起来,不仅能使网络中的各个计算机之间的互相通信,而且还能通过服务器节点为网络中其他节点提供共享资源服务。

功能应用:1.实现计算机系统的资源共享2.实现信息的快速传递3.提高可靠性4.提供负载均衡与分布式处理能力5.集中管理6.综合信息服务计算机网络应用:1.办公室自动化2.管理信息系统3.过程控制4.Internet应用2、试举几个计算机网络应用的实例。

办公自动化管理信息系统过程控制Internet应用:电子邮件、信息发布、电子商务、远程音频、视频应用。

3、论述通信子网和用户资源子网的关系?从逻辑功能上计算机网络则是由资源子网和通信子网组成的。

具体答案请参照课本P6。

资源子网提供访问网络和处理数据的能力,由主机系统,终端控制器,和终端组成,主机系统负责本地或全网的数据处理,运行各种应用程序或大型数据库,向网络用户提供各种软硬件资源和网络服务,终端控制器把一组终端连入通信子网,并负责终端控制及终端信息的接收和发送,中断控制器。

通过资源子网,用户可以方便的使用本地计算机或远程计算机的资源,由于他将通信网的工作对用户屏蔽起来,是的用户使用远程计算机资源就如同使用本地资源一样方便。

通信子网是计算机网络中负责数据通信的部分,,主要完成数据的传输,交换以及通信控制。

4.典型的计算机网络拓扑结构包括哪几种?各自特点是什么?试画图说明。

答:1、星状拓扑、2、环状拓扑3、总线型拓扑4、树状拓扑5、网状拓扑1.星状拓扑星状拓扑是由中央节点和通过点到到通信链路接到中央节点的各个站点组成。

星形拓扑结构具有以下优点:(1)控制简单。

(2)故障诊断和隔离容易。

(3)方便服务。

星形拓扑结构的缺点:(1)电缆长度和安装工作量可观。

(2)中央节点的负担较重,形成瓶颈。

(3)各站点的分布处理能力较低。

2、总线拓扑2. 总线拓扑总线拓扑结构采用一个信道作为传输媒体,所有站点都通过相应的硬件接口直接连到这一公共传输媒体上,该公共传输媒体即称为总线。