juniper防火墙如何配置多个ip

- 格式:docx

- 大小:18.16 KB

- 文档页数:2

防火墙基本配置步骤

防火墙的基本配置分三个步骤:

1、配置接口的IP地址和接口模式。

2、配置默认路由!

3、配置允许策略,TRUST到UNTRUST的策略!

这个是接口栏的截图:单击EDIT即可进行编辑!这里需要编辑trust口和untrust口!

这是点击trust口的edit后进入的配置界面,您只要输入IP地址和掩码位即可!注意:Manage ip* 对应的空白框一定不要填入内容,截图里的是自动生成的!其他保持默认,单击下面的OK即可完成!

下图是点击untrust口的edit进入编辑,选择static ip ,填入IP地址和掩码位,这里的IP是公网IP地址,manage ip那依然保持空白,模式为route,然后在service options选项栏中,将web ui,telnet,ping;三处打勾,如图!

然后点击OK即可完成!

点击左栏的Destination选项即可出现路由界面:新建点击NEW即可!

下图为点击NEW后出现的画面:如图填入内容,ip address/netmask填入0.0.0.0/0,

Next hop处选择gateway,在interface 处的下拉菜单中选择出口,gateway ip address填入UNTRUST口IP地址的下一跳网关即可!其他默认单击OK完成!

trust,TO处选择untrust,然后点击NEW!

点击new后的配置界面,如图配置即可!source address,destination address,service三处都选择ANY,action选permit, 在logging处打勾,其他保持默认,点击OK即可!

下图为蓝影标出的这条策略就是如上图配置完成后看到的结果!。

Juniper SSG-5(NS-5GT)防火墙配置手册一样策略设置1.第一能够指定IP地址,依照IP地址作策略,选择Policy – Policy Elements – Addresses – List,然后在中间页面选择Trust,然后点击New,如以下图:2.在Address Name为指定IP地址设置识别名称,然后在下面输入具体IP,如以下图:3.设置以后如以下图:4.再设置一个指定IP地址,如以下图:5.设置以后两个都能够显示出来,如以下图:6.设置多个指定IP组,选择Policy – Policy Elements – Addresses – Groups,如以下图:中间页面的Zone选择Trust,点击右边的New。

7.为此IP组起识别名称,下面将需要加入组的IP添加到组里,点OK,如以下图:8.依照需求能够自概念效劳,选择Policy – Policy Elements – Services – Customs,如以下图:点击右边New9.输入此自概念效劳的识别名称,然后下面能够选择效劳类型和效劳端口,如以下图:10.设置完以后如以下图:11.定制多个效劳组,选择Policy – Policy Elements – Services – Groups,点击页面中间右边的New,如以下图:12.为此定制效劳组设置识别名称,将需要的效劳添加进入,点击OK。

13.设置完成以后如以下图:14.策略设置,此处能够直接利用之前设置的指定IP地址(组),自概念效劳(组)。

选择Policy – Polices,如以下图:选择From Untrust to Trust(可依照需要修改),点击右边New,15.如也能够设置From Trust to Untrust,如以下图:16.策略设置页面如以下图,设置名称,选择源地址和目的地址,效劳类型等,最后选择许诺仍是拒绝。

17.设置以后如以下图:18.也能够设置一个全拒绝的策略,如以下图:19.设置以后如以下图:20.能够点击ID为1的策略右边的双箭头符号,显现脚本提示点确信,21.如此能够把ID为1的策略放到下面,如以下图策略含义为从Trust口到Untrust口的流量中,来自IT 组的IP地址到任意目的地,效劳类型属于CTG-APP中的流量许诺通过,其他所有流量都拒绝。

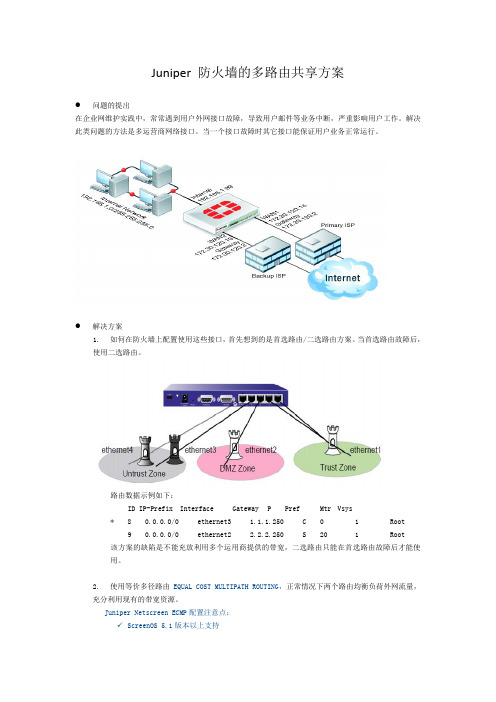

Juniper 防火墙的多路由共享方案●问题的提出在企业网维护实践中,常常遇到用户外网接口故障,导致用户邮件等业务中断,严重影响用户工作。

解决此类问题的方法是多运营商网络接口。

当一个接口故障时其它接口能保证用户业务正常运行。

●解决方案1.如何在防火墙上配置使用这些接口,首先想到的是首选路由/二选路由方案。

当首选路由故障后,使用二选路由。

路由数据示例如下:ID IP-Prefix Interface Gateway P Pref Mtr Vsys* 8 0.0.0.0/0 ethernet3 1.1.1.250 C 0 1 Root9 0.0.0.0/0 ethernet2 2.2.2.250 S 20 1 Root该方案的缺陷是不能充放利用多个运用商提供的带宽,二选路由只能在首选路由故障后才能使用。

2.使用等价多径路由EQUAL COST MULTIPATH ROUTING,正常情况下两个路由均衡负荷外网流量,充分利用现有的带宽资源。

Juniper Netscreen ECMP配置注意点:✓ScreenOS 5.1版本以上支持✓两条路由需具有相同的优先级和Metric值,两条路由的出接口需在同一安全区段。

✓配置的两条同一目标路由在路由表中有效(*号)。

✓启用ECMP功能路由数据示例如下:ID IP-Prefix Interface Gateway P Pref Mtr Vsys * 8 0.0.0.0/0 ethernet3 1.1.1.250 C 0 1 Root * 9 0.0.0.0/0 ethernet2 2.2.2.250 S 0 1 Root具体实施如下✓打开EQUAL COST MULTIPATH ROUTING功能✓设置静态路由的preference值为0(与连接路由的preference值相同)✓设置静态路由,保证两个共享的路由有相同的metricset route 0.0.0.0/0 interface ethernet3 gateway 1.1.1.250 metric 1set route 0.0.0.0/0 interface ethernet4 gateway 2.2.2.250 metric 1。

双ISP在Juniper防火墙上的配置方案双ISP在NS 防火墙上的配置方案一、示意图如下:Zone:ISP1—66.129.80.96/27ISP2—132.132.120.120/24Trust—192.168.1.X/24Azone—10.1.1.X/24接口IP:E1—192.168.1.1/24E2—10.1.1.1/24E3—66.129.80.107/27 下一跳IP:66.129.80.97E4--132.132.120.1/24 下一跳IP:132.132.120.2二、实施步骤:(CLI)1、建立Untrust-VR设置两个路由表中只有自己直连的路由。

Unset vrouter trust-vr route 0.0.0.0/0 vrouter untrust-vrUnset vrouter trust auto-route-export2、建立Zone ISP1、ISP2、Azone,并将相应接口加入Zone,配置IP地址。

WebUI下或CLI操作。

get zone 查看Zone;get int 查看接口3、定义trust-VR和untrust-VR的默认路由set route 0.0.0.0/0 int e3 gateway 66.129.80.97set route 0.0.0.0/0 int e4 gateway 132.132.120.2get route 查看路由表。

4、配置策略:set policy from trust to ISP1 any any any nat permitset policy from AZone to ISP2 any any any tunnel vpn "xxx"5、配置trust和Azone间的访问配置静态路由和策略set vrouter trust-vr route 10.1.1.0/24 vrouter untrust-vrset vrouter untrust-vr route 192.168.1.0/24 vrouter trust-vr get route查看路由表。

juniper防火墙如何配置多个ipjuniper防火墙想要配置多个ip,该怎么办呢?下面由店铺给你做出详细的juniper防火墙配置多个ip方法介绍!希望对你有帮助!juniper防火墙配置多个ip方法一:放到DMZ里面或者单独加一条策略全通的源IP是192.168.50.173 目的是ANY 其余的都是允许就OK了。

192.168.50.173/32 any any permit建好后将该策略移动到192.168.50.0/24策略的前面就行了juniper防火墙配置多个ip方法二:进入防火墙的Web界面,设置接口地址Trust接口Network > Interfaces > Edit (对于Trust Interface)Zone Name: TrustStatic IP: IP Address/Netmask: 192.168.1.1/24 (内网IP,可以根据自己的需要修改,默认IP为192.168.1.1/24 )Interface Mode: NAT默认的管理地址(Manage IP)与接口地址相同,但也可以更改,但管理地址必须与接口地址在同一网段中。

Untrust接口Network > Interfaces > Edit (对于Untrust Interface)Zone Name: UntrustStatic IP: IP Address/Netmask: 外网IP (输入接入商给的外网IP 及掩码地址)Interface Mode: Route设置路由只有对于使用固定IP地址线路接入方式,才需要设置默认路由。

其他两种接入方式,防火墙会自动添加默认路由的。

Network > Routing > Destination选择trust-vr,NewIP Address/Netmask: 0.0.0.0/0.0.0.0选择Gageway,Interface选择Untrust接口,Gateway IP Address填写接入商提供的网关IP。

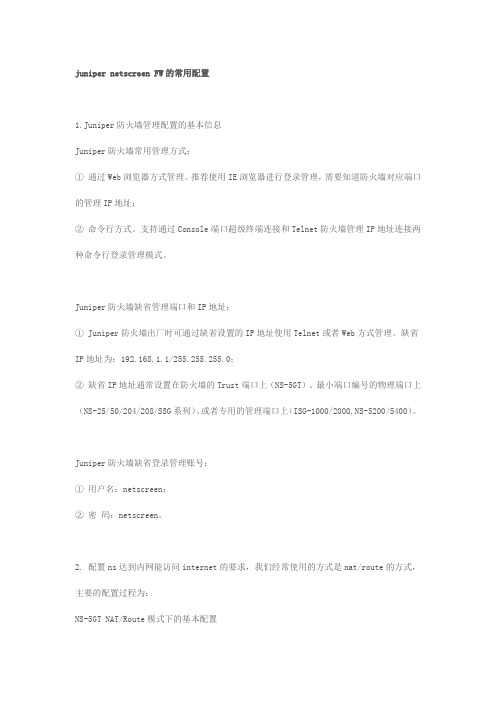

juniper netscreen FW的常用配置1.Juniper防火墙管理配置的基本信息Juniper防火墙常用管理方式:①通过Web浏览器方式管理。

推荐使用IE浏览器进行登录管理,需要知道防火墙对应端口的管理IP地址;②命令行方式。

支持通过Console端口超级终端连接和Telnet防火墙管理IP地址连接两种命令行登录管理模式。

Juniper防火墙缺省管理端口和IP地址:① Juniper防火墙出厂时可通过缺省设置的IP地址使用Telnet或者Web方式管理。

缺省IP地址为:192.168.1.1/255.255.255.0;②缺省IP地址通常设置在防火墙的Trust端口上(NS-5GT)、最小端口编号的物理端口上(NS-25/50/204/208/SSG系列)、或者专用的管理端口上(ISG-1000/2000,NS-5200/5400)。

Juniper防火墙缺省登录管理账号:①用户名:netscreen;②密码:netscreen。

2. 配置ns达到内网能访问internet的要求,我们经常使用的方式是nat/route的方式,主要的配置过程为:NS-5GT NAT/Route模式下的基本配置注:NS-5GT设备的物理接口名称叫做trust和untrust;缺省Zone包括:trust和untrust,请注意和接口区分开。

① Unset interface trust ip (清除防火墙内网端口的IP地址);② Set interface trust zone trust(将内网端口trust分配到trust zone);③ Set interface trust ip 192.168.1.1/24(设置内网端口trust的IP地址,必须先定义zone,之后再定义IP地址);④ Set interface untrust zone untrust(将外网口untrust分配到untrust zone);⑤ Set interface untrust ip 10.10.10.1/24(设置外网口untrust的IP地址);⑥ Set route 0.0.0.0/0 interface untrust gateway 10.10.10.251(设置防火墙对外的缺省路由网关地址);⑦ Set policy from trust to untrust any any any permit log(定义一条由内网到外网的访问策略。

Juniper配置步骤

eth0/1端口是down的。

如何会通?

Down是因为我在截图时没插线。

我配了E0/1.1和E0/1.2还需要配E0/1吗?

我都试过不配子接口,直接用E0/1配成1.0.0.1,可还是与1.0.0.9 ping不通。

1.0.0.1 和 1.0.0.9是直连的,还是通过交换机的?如果的直连的,查1层,如果是后者, 2层也要查。

实际网络拓扑环境:

根据实际环境模拟的实验拓扑环境:

外网:

运营商给了一根线路,多个IP(2个电信IP:1.0.0.1/24;2个联通IP:2.0.0.1/24)

电信局端IP:10.0.0.9/24 联通局端IP:2.0.0.9/24

内网:

服务器1,IP:172.16.0.111 服务端口:31111 服务器2,IP:172.16.0.112 服务端口:31112

防火墙:

型号Juniper ssg140;E0/1作为外网接口;E0/8作为内网接口;

设计方案:

将E0/1接口分为两个子端口E0/1.1和E0/1.2,分别设置电信IP 和联通IP,然后两个子端口分别设置VIP,将外网客户对外网IP+端口31111的访问指向服务器1,对外网IP+端口31112的访问指向服务器2;

Juniper防火墙配置:

接口列表:

子接口E0/1.1 VIP配置

子接口E0/1.2 VIP配置

策略配置:

路由配置:

现在的问题:

1.0.0.9上ping 1.0.0.1 不通;

172.16.0.111上ping 1.0.0.1是通的,但ping 1.0.0.9不通。

求解。

Juniper Netscreen 204防火墙Untrust接口倒换作者 马钢博客 版本 2009021101需求Netscreen 204防火墙拥有两个公网接口,当主接口链路失效时,如ISP故障,则将流量转移到备份接口。

解决方法图 1 网络拓扑如图 1所示,由主接口ethernet2检测ISP网关连通性,如果网关不可达,则标记主接口down,ethernet3自动作为默认出口。

设置ethernet2和ethernet3同为Untrust区段set interface ethernet2 zone Untrustset interface ethernet3 zone Untrust设置ethernet2接口的默认路由为优先路由set route 0.0.0.0/0 interface ethernet2 gateway 2.2.2.254 preference 20set route 0.0.0.0/0 interface ethernet3 gateway 3.3.3.254 preference 25配置track‐ipset interface ethernet2 monitor track‐ip ipset interface ethernet2 monitor track‐ip ip 2.2.2.254set interface ethernet2 track‐ip ip 2.2.2.254 interval 1set interface ethernet2 track‐ip ip 2.2.2.254 threshold 2set interface ethernet2 track‐ip ip 2.2.2.254 weight 10set interface ethernet2 track‐ip threshold 8set interface ethernet2 track‐ip weight 12set interface ethernet2 monitor threshold 5unset interface ethernet3 monitor track‐ip dynamic完成上述设置后,防火墙将在ethernet2启用IP跟踪。

Juniper防火墙三种部署模式及基本配置Juniper防火墙三种部署模式及基本配置文章摘要: Juniper防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:基于TCP/IP协议三层的NAT模式;基于TCP/IP协议三层的路由模式;基于二层协议的透明模式。

1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往...Juniper防火墙三种部署模式及基本配置Juniper防火墙在实际的部署过程中主要有三种模式可供选择,这三种模式分别是:基于TCP/IP协议三层的NAT模式;基于TCP/IP协议三层的路由模式;基于二层协议的透明模式。

1、NAT模式当Juniper防火墙入口接口(“内网端口”)处于NAT模式时,防火墙将通往 Untrust 区(外网或者公网)的IP 数据包包头中的两个组件进行转换:源 IP 地址和源端口号。

防火墙使用 Untrust 区(外网或者公网)接口的 IP 地址替换始发端主机的源IP 地址;同时使用由防火墙生成的任意端口号替换源端口号。

NAT模式应用的环境特征:注册IP地址(公网IP地址)的数量不足;内部网络使用大量的非注册IP地址(私网IP地址)需要合法访问Internet;内部网络中有需要外显并对外提供服务的服务器。

2、Route-路由模式当Juniper防火墙接口配置为路由模式时,防火墙在不同安全区间(例如:Trust/Utrust/DMZ)转发信息流时IP 数据包包头中的源地址和端口号保持不变(除非明确采用了地址翻译策略)。

与NAT模式下不同,防火墙接口都处于路由模式时,防火墙不会自动实施地址翻译;与透明模式下不同,当防火墙接口都处于路由模式时,其所有接口都处于不同的子网中。

路由模式应用的环境特征:防火墙完全在内网中部署应用;NAT模式下的所有环境;需要复杂的地址翻译。

3、透明模式当Juniper防火墙接口处于“透明”模式时,防火墙将过滤通过的IP数据包,但不会修改 IP数据包包头中的任何信息。

Juniper 防火墙v6.0以上版本 L2tpvpn (for XP Win7)配置图解防火墙端配置1、新建地址池Objects – IP Pools – NewIP Pool Name :用户自定义名称Start IP :用户自定义一段地址的起始地址End IP :用户自定义一段地址的结束地址2、修改L2TP 默认设置VPNs – L2TP – Default Settings3、建立用户和组3.1 新建用户Objects – Users – Local -- New重复这个过程,建立多个用户3.2 新建用户组Objects – Users – Local Group -- New4、建立Vpn Tunnel建立tunnel前,先确定好用于拨入VPN的接口编号。

VPNs – L2TP – Tunnel -- New5、建立策略Policy – Policies – NewSource Address : 选择 Dial-UP VPNDestination Address : 选择 New Address ,填入你要访问的目的地址或目的地址段Service :选择要访问的服务Action : 选择 tunnelL2TP :选择新建的L2TP vpn tunnelLogging :可选记录访问日志客户端配置1.1XP端配置1.1.1建立拨号网上邻居右键属性-点击新建连接向导图标点击完成,vpn拨号配置建立完,后面进行配置调整在新建的vpn连接上右键属性提示保留配置时选择Y1.1.2修改注册表点击开始—运行 --- 键入 regedit命令点击确定,进入注册表配置。

进入HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\Paramete rs ,在右侧新建值命名为“ProhibitIpSec”注意大小写,数值为1修改完毕后重启计算机,进行vpn拨号测试用户名和密码栏中填入防火墙端配置的用户名和密码。

juniper防火墙如何配置多个ip

juniper防火墙配置多个ip方法一:

放到dmz里面或者单独加一条策略全通的源ip是192.168.50.173 目的是any 其余的都是允许就ok了。

192.168.50.173/32 any any permit

建好后将该策略移动到192.168.50.0/24策略的前面就行了juniper防火墙配置多个ip方法二:

进入防火墙的web界面,设置接口地址

trust接口

network > interfaces > edit (对于trust interface)

zone name: trust

static ip: ip address/netmask: 192.168.1.1/24 (内网ip,可以根据自己的需要修改,默认ip为192.168.1.1/24 ) interface mode: nat

默认的管理地址(manage ip)与接口地址相同,但也可以更改,但管理地址必须与接口地址在同一网段中。

untrust接口

network > interfaces > edit (对于untrust interface) zone name: untrust

static ip: ip address/netmask: 外网ip (输入接入商给的外网ip及掩码地址)

interface mode: route

设置路由

只有对于使用固定ip地址线路接入方式,才需要设置默认路由。

其他两种接入方式,防火墙会自动添加默认路由的。

network > routing > destination

选择trust-vr,new

ip address/netmask: 0.0.0.0/0.0.0.0

选择gageway,interface选择untrust接口,gateway ip address填写接入商提供的网关ip。

设置策略

部分低端的防火墙中默认有一条from trust to untrust,原地址为any,目标地址为any,服务为any的允许策略。

其他型号均没有,需要手动添加。

选择from trust to untrust,new新建一条

source address选择new address,填写192.168.1.0/24 (内网网段)

destination address选择address book entry,再选择any service选择any

action选择permit

选择logging

ok退出

这条策略是允许内网的所有用户上网,不做任何限制。

看了“ juniper防火墙如何配置多个ip”文章的。