蠕虫病毒的检测和防御研究

- 格式:doc

- 大小:117.50 KB

- 文档页数:16

蠕虫病毒的分析与防范作者:朱慧爽来源:《科学与财富》2019年第06期摘要:蠕虫病毒给网络环境带来了巨大的灾难。

日益严重的蠕虫问题,不仅给用户造成了巨大的损失,而且严重威胁着国家的信息安全。

蠕虫的检测和防范成为当前网络安全研究的热点。

关键词:蠕虫;病毒;网络安全1.蠕虫病毒简介蠕虫病毒与一般病毒不同。

蠕虫病毒不需要将其自身附着到宿主程序,是一种独立的智能程序。

它利用网络进行传播并能够自我复制,爆发时消耗大量的系统资源,使其他程序运行减慢甚至停止,最后导致系统和网络瘫痪。

“熊猫烧香”就是一个典型的感染型蠕虫病毒,其感染行为主要包括:复制自身到系统目录;创建启动项;在各分区根目录生成病毒副本;修改“显示所有文件和文件夹”设置;尝试关闭注册表编辑器、系统配置实用程序、Windows任务管理器、杀毒软件等。

2.蠕虫的检测技术(1)基于蠕虫特征码的检测技术首先将一些蠕虫恶意代码的特征值收集起来,然后逐个创建每一个特征值的特征码规则库。

检测时,利用在特征码和特征码规则库中的具体规则与要检测的网络行为进行匹配,如果存在异常就会匹配成功,对于这样的异常应当给出警告或者拒绝访问。

这样的检测方式有一定的限制,如果有些蠕虫病毒在规则库中没有匹配成功,就无法检测出蠕虫。

(2)基于蠕虫行为特征的检测技术Bakos提出了一种蠕虫行为特征检测技术,利用了ICMP目标主机不可达报文来判断识辨蠕虫的随机扫描行为,并通过信息收集点来收集网络中由路由器产生的这种不可达报文信息,然后统计消息的个数,并和给定的阈值进行比较,以此判断蠕虫是否有传播行为。

但是这种方法中如果路由器个数较少,那么收集到的报文信息数就会较少,会影响到判断的准确性(3)基于贝叶斯的检测技术在网络传播蠕虫的时候,蠕虫会先向网络中有漏洞的目标主机发送大量连接请求数据包,用这种方法就可以判断出目标主机是否开机,还能判断出这些目标主机是否存在漏洞,由此判断是否会被感染。

3.蠕虫病毒的防范3.1单位用户防范措施(1)提高网络管理员的安全意识和管理水平。

实训7-2蠕虫病毒的查杀与防范引言蠕虫病毒是一种恶意软件,通过网络传播并感染计算机系统。

蠕虫病毒可以自动复制和传播自己,对网络安全造成严重威胁。

在本文中,我们将介绍蠕虫病毒的特征和传播方式,并提供一些常用的查杀和防范方法。

蠕虫病毒的特征蠕虫病毒与其他恶意软件不同之处在于其具备自我复制和传播的能力。

蠕虫病毒可以通过网络传播,并在感染新主机后再次复制并传播自己。

这种自我复制和传播的能力使得蠕虫病毒具有迅速传播和蔓延的潜力。

另一个蠕虫病毒的特征是其破坏性。

蠕虫病毒可以危害计算机系统的正常功能,并可能导致数据损失、系统崩溃等严重后果。

一些蠕虫病毒还具备隐藏性,可以在感染主机之后长时间潜伏而不被察觉。

蠕虫病毒的传播方式蠕虫病毒可以通过多种方式传播。

以下是一些常见的传播途径:1.电子邮件附件:蠕虫病毒可以通过电子邮件附件传播。

当用户打开蠕虫病毒的电子邮件附件时,病毒将被激活并感染用户的计算机系统。

2.可执行文件:蠕虫病毒可以附加在可执行文件中,当用户运行该可执行文件时,病毒将开始感染用户的计算机系统。

3.共享文件夹:蠕虫病毒可以通过共享文件夹传播。

当用户访问感染的共享文件夹时,病毒将利用网络传播自己到其他计算机系统。

4.操作系统漏洞:蠕虫病毒可以利用操作系统的漏洞来传播自己。

一旦蠕虫病毒感染了具有漏洞的计算机系统,它可以利用该漏洞来感染其他主机和系统。

蠕虫病毒的查杀方法及时发现和查杀蠕虫病毒对于保护计算机系统的安全至关重要。

以下是一些常用的蠕虫病毒查杀方法:1.使用杀毒软件:杀毒软件是查杀蠕虫病毒的最常见和有效的方法之一。

杀毒软件可以及时检测和清除计算机系统中的病毒,并提供实时保护。

2.更新操作系统:定期更新操作系统是防范蠕虫病毒传播的重要措施。

操作系统提供的更新补丁通常包含了对已知漏洞的修复,减少了蠕虫病毒感染的机会。

3.禁用自动运行:蠕虫病毒通常利用自动运行功能来感染计算机系统。

禁用自动运行功能可以阻止蠕虫病毒在用户运行可执行文件时自动启动。

1998年11月9一个名为Morris的蠕虫爆发9该蠕虫利用UNIX系统的finger和sendmail程序的漏洞9导致当时Internet上10!的邮件服务器受到严重的影响9无法提供正常的服务0Morris可以被认为是第一个具有影响力的蠕虫病毒0从此之后9越来越多的蠕虫病毒相继出现9对整个Internet造成了巨大的冲击0在过去的两年中9对Inter" net造成巨大影响的蠕虫病毒有sadmind/IIS worm\ Codered worm\NIMDA\SOL slammer\MS Blaster0这些蠕虫病毒爆发的时候9严重影响了网络的正常运作9甚至导致部分网络彻底瘫痪0不同的蠕虫实现攻击的方法都不一样9但是防御蠕虫的策略方法却是相同的9所以这些防御策略和方法具有通用性9是具有研究和实用价值的0本文即旨在研究通过Cisco路由器的配置来防御蠕虫攻击的通用策略和方法0本文首先阐述了蠕虫的结构特点9然后针对其特点提出了防御的策略9以及将策略应用到Cisco路由器上的具体配置方法9最后阐述了如何在蠕虫病毒爆发的时候分析攻击数据和追溯感染者01蠕虫的特点蠕虫是完全独立的程序9它自己可以扫描网络上的主机系统漏洞9并可以利用系统漏洞入侵目标系统9如果入侵成功9便将自己复制到新系统中9之后又以新系统为起点9开始新一轮的扫描和入侵9如此循环0通常所说的病毒与蠕虫是不同的9病毒需要携带者9例如邮件\word文档\exe文件等9并且需要人为的干预9例如打开邮件\执行exe文件等0但因为很多蠕虫同时携带病毒9所以本文中有时也将蠕虫称为蠕虫病毒0 2蠕虫的结构通常9蠕虫病毒包括三个部分入侵代码\传播机制和负载0入侵代码用于扫描漏洞9入侵新的系统传播机制用于复制传送自己9例如tftp\ftp等负载可以没有9也可以是一些病毒代码9例如Nimda就携带病毒03蠕虫的危害包括两个方面一是对主机服务器系统造成破坏9导致它们不能够提供正常的服务二是对网络的Dos攻击9造成网络瘫痪0对于蠕虫的防御可以分为两个部分主机上的防御和网络上的防御0主机的防御包括对主机打补丁和病毒清除而网络的防御包括控制蠕虫病毒蔓延以及对攻击数据进行分析和追溯0本文仅研究网络上的防御9关于主机上的防御请参考其它资料0以下内容将以Codered红色代码和MS Blaster 微软冲击波为例9详细分析蠕虫攻击特点9并提出防御策略和Cisco路由器上的配置方法0这些防御的策略和方法同样适用于其它的蠕虫9也可以用于防御将来可能出现的蠕虫病毒04控制蠕虫病毒蔓延4.1"code Red"!红色代码"的防御最初发作时间2001年7月攻击特点及危害利用IIS indexing service的漏洞进行感染9替换被攻击IIS服务器的主页9并对www.进行Dos攻击9在网络上产生大量的非法http请求9导致网络阻塞甚至瘫痪0防御策略针对红色代码9要做的第一件事情就是给IISServer 打补丁0但在打了补丁之后9网络上仍然还有大量的苏丹广东出入境检验检疫局,广东广州510623使用路由器防御蠕虫病毒摘要#过去的几年中!蠕虫病毒曾经给网络造成了很大的危害"本文所讨论的策略和方法不仅可以减轻蠕虫对网络的冲击!也可以用来防御未来出现的蠕虫病毒"关键词#路由器#蠕虫中图分类号#TP309文献标识码#A!"HTTP攻击请求9所以第二步则是阻止这些非法的攻击请求在网络上传播0阻止攻击数据传播的思路是先将非法的请求数据分类出来9再将其删除0要将这些非法的http请求数据分类出来9我们必须了解这些非法数据的特征9再利用这些特征作为分类标准进行数据分类0在红色代码攻击中9http uri中会请求一个defauit. ida文件9我们就可以以此特征为分类标准9让路由器分析http uri请求的内容9查找该特征字符串9然后将包含该特征字符串的数据流分类出来0Cisco的IOS提供了基于类的标记特征(ciass-based marking feature)9我们可以利用它将包含de! fauit.ida请求的数据归为一类9然后建立一个策略图(poiicy map)9将分类出来的数据删除9注意defauit.ida默认安装在IIS服务器上9red code就是利用该文件进行入侵0该文件一般并不使用9这也是该防御方法是基于的前提0如果该文件被使用的话9删除对defauit.ida的请求9可能会阻止正常的访问请求0配置方法注在该范例中9使用了基于类的策略9关于这些配置命令的使用方法9请参考本文最后的参考资料栏目0配置如下步骤一\使用ciass-based marking feature分类进入的"Code Red"攻击数据Router(config)#ciass-map match-any http-hacksRouter(config-cmap)#match protocoi http uri"*de! fauit.ida*"步骤二\建立一个策略图9将分类出来的数据删除.Router(config)#poiicy-map drop-inbound-http-hacks Router(config-pmap)#ciass http-hacksRouter(config-pmap-c)#poiice100000031250 31250conform-action drop exceed-action drop vioiate-action drop步骤三\在入口处加载策略9删除攻击数据.Router(config)#interface seriai0/0Router(config-if)#service-poiicy input drop-in! bound-http-hacks步骤四\验证结果Router#show poiicy-map interface seriai0/0Seriai0/0Service-poiicy input:drop-inbound-http-hacksCiass-map:http-hacks(match-any)5packets,300bytes5minute offered rate0bps,drop rate0bpsMatch:protocoi http uri"*defauit.ida*"5packets,300bytes5minute rate0bpsMatch:protocoi http uri"*cmd.exe*"0packets,0bytes5minute rate0bpsMatch:protocoi http uri"*root.exe*"0packets,0bytes5minute rate0bpspoiice:1000000bps,31250iimit,31250extended iimitconformed5packets,300bytesg action:dropexceeded0packets,0bytesg action:dropvioiated0packets,0bytesg action:dropconformed0bps,exceed0bps,vioiate0bpsCiass-map:ciass-defauit(match-any)5packets,300bytes5minute offered rate0bps,drop rate0bpsMatch:any4.2MS Blaster!微软冲击波"的防御最初发作时间2003年8月9攻击特点及危害利用Windows操作系统的RPC 漏洞9获得在主机运行本地命令的权限9在侵入主机之后9使用tftp传送副本9同时将cmd.exe绑定到TCP端口44449然后通过teinet到该端口9运行本地命令9修改注册表9以使主机重启动之后蠕虫自动运行9蠕虫中包含有Dos攻击代码9在特定的时间对Windowsupdate. com进行攻击9Dos攻击的数据是50个40字节大小的http数据包9目标是的80端口9如果蠕虫无法解析9它将把目标地址设为255.255.255.2559即向本地广播0该蠕虫病毒会导致主机和网络不可用0涉及的端口RPC监听的端口是135\139\445\593 9cmd.exe绑定端口是44449tftp端口号是690防御策略!"防御RPC DCOM攻击的最有效方法就是对主机打补丁O可以采用安全稽核工具来扫描具有RPC DCOM 漏洞的主机之后对其进行修补O而对于网络阻止蠕虫蔓延的最有效方法就是使用ACL阻止对于135139445(TCP和UDP)端口的访问特别是阻止这些端口向Internet开放O配置方法注1在该范例中使用了模块化的Oos命令行接口配置即基于类的策略关于这些配置命令的使用方法请参考本文最后的参考资料栏目O如上图所示配置如下1步骤一生成一个ACL(访问控制列表)!access-iist101deny udp any any eg135access-iist101deny tcp any any eg135access-iist101deny udp any any eg137access-iist101deny tcp any any eg137access-iist101deny udp any any eg139access-iist101deny tcp any any eg139access-iist101deny udp any any eg445access-iist101deny tcp any any eg445access-iist101deny tcp any any eg593access-iist101deny udp any any eg69access-iist101deny tcp any any eg4444access-iist101permit ip any any!步骤二建立ciass-map!ciass-map match-aii rpc_dcommatch access-group101!步骤三在入口使用基于类的策略删除匹配的包!poiicy-map drop-rpc-dcomciass rpc_dcompoiice800010001000conform-action drop ex! ceed-action drop vioiate-action drop!也可以使用NBAR(Network-Based Appiication Recognition)使用基于网络的应用程序识别来进行数据分类再使用Oos命令来对分类后的数据做处理1步骤一使用NBAR生成ciass-map!ciass-map match-aii msbiaster-nbarmatch protocoi netbiosmatch packet iength min404max404!步骤二在入口使用基于类的策略删除匹配的包!poiicy-map drop-msbiaster-wormciass msbiaster_wormpoiice10000003125031250conform-action drop exceed-action drop vioiate-action drop!数据分析和追溯Netfiow简介NetFiow是Cisco路由器上的一个日志工具它提供一些应用程序帮助网络管理员跟踪识别IP数据流包括数据流记帐网路监控Dos(拒绝服务)监控和数据挖掘O所收集的信息可以用于追踪受感染的主机和监控蠕虫在网络中的传播过程O在识别受感染主机之后网络管理员可以实施ACL(访问控制列表)来限制这一部分主机O运行平台1只能在7200和7500系列的路由器上运行O使用Netfiow记录数据Netfiow可以记录多种网络统计数据例如用户协议端口和服务信息3所谓一个流包括这些特性1源和目标IP地址源和目标端口协议类型服务类型输入端口O在启用Netfiow之后统计数据被缓存在Cache中默认可以缓存64k个记录每个记录大约64bytes3也可以配置将缓存的记录发送到管理主机O启用Netfiow1在接口配置模式中使用ip route-cache fiow;将缓存的记录发送到管理主机:ip fiow-export;修改缓存大小1ip fiow-cache entries;使用Netfiow分析数据例如在分析MS Biaster的通信数据的时候我们可以查看端口135,139,445的数据统计命令如下1 Router#show ip cache fiow I inciude0087!"L 网络游戏安全背景近几年来 随着互联网技术的快速发展 网络游戏在国内的游戏市场占据了越来越大的比重:在网络游戏日益盛行的今天 随着网络精品游戏不断推出 更多的玩家进入到网络虚幻世界:但是既然是网络游戏 就一定离不开网络相关的一些问题:一个拥有很高级数和极品装备的帐号不仅仅是玩家时间精力的堆积 同时也是大笔资金的投入:尤其有许多人用现实社会中的货币去购买网络世界中的装备与物品 获得一个高等级的帐号:或者用自己游戏中的物品或者高等级帐号去换现实社会的货币:这更增加了人们对游戏的重视:现在互联网上存在的最普遍的一个问题就是网络信息的安全问题:而现在许多游戏玩家最关心的正是其帐号的安全性的问题:根据一项报告的显示 每年我国有将近60%的玩家经历过装备和虚拟物品被盗 被盗号的占32% 被黑客攻击的占8% 而且90%以上被盗玩家都是受到了木马等相关程序的攻击:帐号密码被盗 根源在哪里?除摘要!本文通过对网络游戏的信息安全问题的分析和目前流行认证技术的介绍!用最新的USB KEY 认证技术设计一个保护网络游戏用户信息的解决方案"关键字!网络游戏!数据加密!USB KEY 中图分类号!TP309文献标识码!AA Solution to the lnformation Security of Online GameAbstract:According to the information security of online game and introduction of the recent certificated technology,the paper puts forward a new USB KEY to design a solution to protect the game user informationKeyword:online game,data encrypt,USB KEY徐永亮同济大学"上海200082网络游戏的信息安全解决方案Router#show ip cache flow I include 0089Router#show ip cache flow I include 0lBD我们也可以将记录的数据倒出到远程主机上再作分析:例如 假设接收主机为l92.l68.l.l 接收端口为0 配置如下:configure terminal interface serial 3/0/0ip route-cache flow exitip flow-export l92.l68.l.l 0version 5peer-as exitclear ip flow stats结束语:在过去的几年中 蠕虫病毒曾经给网络造成了很大的危害:本文所讨论的策略和方法不仅可以减轻蠕虫对网络的冲击 也可以用来防御未来出现的蠕虫病毒:参考文献:[l]<Using Network -Based Application Recognition and ACLs for Blocking the "Code Red"Worm http:// ,Document ID:27842;[2]<Configuring NetFlow ;[3]<Network-Based Application Recognition ;[4]<How to Protect Your Network Against the NimdaVirus Document ID:46l5收稿日期:2004年l2月!"。

蠕虫病毒—恶意软件分析姓名:冯鑫苑班级:计算机应用专业1021 学号:2010284112一、蠕虫病毒1.蠕虫(Worm)病毒定义:蠕虫病毒是一种常见的计算机病毒。

它的传染机理是利用网络进行复制和传播,传染途径是通过网络、电子邮件以及U盘、移动硬盘等移动存储设备。

比如2006年以来危害极大的“熊猫烧香”病毒就是蠕虫病毒的一种。

蠕虫程序主要利用系统漏洞进行传播。

它通过网络、电子邮件和其它的传播方式,象生物蠕虫一样从一台计算机传染到另一台计算机。

因为蠕虫使用多种方式进行传播,所以蠕虫程序的传播速度是非常大的。

蠕虫侵入一台计算机后,首先获取其他计算机的IP地址,然后将自身副本发送给这些计算机.蠕虫病毒也使用存储在染毒计算机上的邮件客户端地址簿里的地址来传播程序。

虽然有的蠕虫程序也在被感染的计算机中生成文件,但一般情况下,蠕虫程序只占用内存资源而不占用其它资源。

蠕虫还会蚕食并破坏系统,最终使整个系统瘫痪。

2.蠕虫病毒入侵模式:蠕虫病毒由两部分组成:一个主程序和一个引导程序。

主程序一旦在机器上建立就会去收集与当前机器联网的其它机器的信息蠕虫病毒的入侵模式。

它能通过读取公共配置文件并运行显示当前网上联机状态信息的系统实用程序而做到这一点。

随后,它尝试利用前面所描述的那些缺陷去在这些远程机器上建立其引导程序。

蠕虫病毒程序常驻于一台或多台机器中,并有自动重新定位。

(autoRelocation)的能力。

如果它检测到网络中的某台机器未被占用,它就把自身的一个拷贝(一个程序段)发送给那台机器。

每个程序段都能把自身的拷贝重新定位于另一台机器中,并且能识别它占用的哪台机器。

二、对蠕虫病毒进行恶意软件分析1.ClamAV对蠕虫病毒进行分析Clam AntiVirus是一个类UNIX系统上使用的反病毒软件包。

主要应用于邮件服务器,采用多线程后台操作,可以自动升级病毒库。

分析过程:clam av 引擎流程图:clam av没有明确的引擎代码部分,这里以scanmanager函数为开始只画出clamav 整个检测流程。

网络蠕虫的检测与抑制办法[摘要]:网络病毒的传播方式使得它们的寄生空间不再局限于孤立的计算机,而是漫布于整个的网络,因此病毒的查杀、清除及其防治措施不得不考虑整体网络的层面。

[关键词]:蠕虫检测抑制中图分类号:s941.52 文献标识码:s 文章编号:1009-914x(2012)26-0303-01随着计算机技术的不断发展,计算机病毒己从早期借助软盘、利用人机交互进行传播的文件型病毒、宏病毒发展到了现在借助网络、利用操作系统或软件的漏洞进行自我复制和自动传播的蠕虫、木马阶段。

近年来,网络病毒的泛滥也说明了网络整体防御的必要性。

如蠕虫和木马的防治问题,当某一蠕虫传播时,仅仅查杀网络中一个节点(一台计算机)中的蠕虫是毫无用处的,只要一个被感染节点清除不了,那么其他节点还会被感染。

木马的防治更是如此,仅仅清除被攻击端的木马也没有太大的用处,远程的控制端才是木马的根源。

所以网络病毒的防御有其特殊性,必须考虑网络整体。

各种层出不穷的蠕虫始终威胁着internet的安全,精心编写的蠕虫能够在几分钟内传遍internet,严重影响人们的正常生活。

目前,病毒检测和防御主要针对其内容特征进行匹配,而特征码的获得又主要依靠人工进行代码分析。

这种方法可以有效识别和阻止慢速传播的早期文件型病毒,但无法高效识别和阻止在数小时甚至数分钟内就能在全球范围内传播的蠕虫。

因此,在未知蠕虫传播的早期进行检测预警,快速生成其特征,并支持后续的自动防御,就成为亟待解决的问题。

因为蠕虫不必寄生在某一个程序之上,所以与其说蠕虫感染了一个文件,不如说蠕虫感染了一个系统或一个网络。

所以检测蠕虫,更应该从网络的层面和蠕虫的特有传播特点来进行检测。

很多蠕虫传播是依靠选择性随机扫描方式,如code red蠕虫,大范围的随机扫描往往是蠕虫爆发时的征兆,因此收集这些扫描活动就能在一定程度上发现蠕虫。

外国研究人员通过统计对未用地址进行的扫描来分析是否有蠕虫活动。

网络蠕虫病毒检测技术研究与应用随着互联网的普及和发展,各种网络蠕虫病毒也在不断涌现。

这些病毒可以在网络中迅速传播并感染大量计算机,给个人信息和数据的安全带来极大的威胁。

因此,开发和应用网络蠕虫病毒检测技术已成为计算机安全领域中的重要研究方向之一。

一、病毒检测技术的发展目前,根据对病毒检测技术的研究和应用,病毒检测技术可以分为传统的基于特征的病毒检测技术和基于机器学习的病毒检测技术两大类。

传统的基于特征的病毒检测技术主要是通过对病毒的特征进行分析和提取,然后与已知的病毒进行匹配,识别和检测病毒。

这种技术可以简单快捷地找到已知病毒,但对于未知病毒的识别能力较弱,无法有效应对未知的病毒攻击。

基于机器学习的病毒检测技术则是通过对已知的病毒样本进行学习,建立病毒检测模型,将模型应用到未知样本的分类和识别中。

相比传统的病毒检测技术,基于机器学习的病毒检测技术可以更快速准确地识别未知的病毒,且可持续性更强。

二、病毒检测技术的应用随着互联网的高速发展,各种在线服务的使用也成为了现代社会的主流。

尤其是在金融、电子商务、医疗等行业,不少信息处理都是通过互联网实现。

这些行业的信息数据一旦泄露或遭受病毒攻击,就可能造成极大的损失。

因此,网络蠕虫病毒的检测技术可以应用到各行各业的信息安全保护中。

例如,在金融领域,病毒攻击可能导致用户的账户信息被盗取或其金融交易遭到干扰。

因此,金融机构可以使用病毒检测技术来保障客户信息的安全,防范金融欺诈等不法行为。

在企业信息安全领域,病毒检测技术可以帮助企业及时发现病毒攻击,并及时做出应对措施。

通过定期巡检,及时检测病毒,企业可以降低病毒攻击对其业务造成的损失。

三、病毒检测技术面临的挑战网络蠕虫病毒检测技术的研究与应用,不仅可以协助用户有效地检测和清除病毒威胁,也有助于提高计算机网络的安全性。

但随着网络蠕虫病毒技术的不断变化和升级,检测技术面临着不小的挑战。

首先,病毒检测技术需要不断更新。

中国地质大学长城学院结课论文题目蠕虫病毒的分析与防范系别信息工程学院学生姓名段嘉豪专业计算机科学与技术学号041130108指导教师赵培昆2016 年 5 月9 日蠕虫病毒的分析与防范摘要随着网络技术的发展,蠕虫病毒不断扩大对网络安全构成了严重的威胁,本文基于当前蠕虫攻击破坏的严峻形势,对蠕虫病毒的检测和防御技术进行了研究。

首先对蠕虫病毒相关知识作了介绍,包括蠕虫病毒的定义、工作流程以及行为特征,并简要分析了蠕虫病毒国内外研究现状;在此基础上接着研究了蠕虫病毒检测技术,提出了基于蠕虫特征码、蠕虫行为特征、蜜罐和蜜网技术以及贝叶斯蠕虫检测技术;最后对蠕虫病毒的防御技术进行了研究,从企业网络用户和个人用户的角度分析了面对当前蠕虫攻击所需要注意和采取的措施,以尽最大可能减少蠕虫的侵害,营造一个良好的网络环境。

关键词:蠕虫病毒;检测;防御;网络安全ABSTRACTWith the development of network technology, the worm expanding constitutes a serious threat to the network security, this paper based on the grim situation the worm attack damage, the worm detection and defense technology were studied. F irst, an introduction of worm related knowledge, including the worm virus definiti on, working process and behavior characteristics, and a brief analysis of the worm virus research status at home and abroad; on the basis of this, then the worm vi rus detection technology, and puts forward the worm character codes, worm behav ior characteristics, honey and honey net technology and Bayesian worm detection t echnology based on. Finally the worm defense technology were studied from the enterprise network users and individual users of the angle analysis in the face of the worm attack needed to pay attention and take measures, so as to the possible reduction in worm damage, to create a good network environment.Key words: worm; detection; defense; network security目录前言 (1)1、蠕虫病毒相关知识介绍 (2)1.1蠕虫病毒定义 (2)1.2蠕虫病毒工作流程和行为特征 (3)1.3蠕虫病毒国内外研究现状 (4)2、蠕虫病毒检测技术研究 (5)2.1基于蠕虫特征码的检测技术 (5)2.2基于蠕虫行为特征的检测技术 (6)2.3基于蜜罐和蜜网的检测技术 (7)2.4基于贝叶斯的网络蠕虫检测技术 (8)3、蠕虫病毒防御技术研究 (9)3.1企业防范蠕虫病毒措施 (9)3.2个人用户防范蠕虫病毒措施 (10)4、总结 (12)致谢 (13)参考文献 (14)前言随着网络技术的发展,人类社会正逐步进入到数字化时代,计算机已经应用到日常生活各个领域,人们在享受到网络便捷服务的同时,各种安全问题也随之出现。

浅析网络蠕虫及防范措施一、网络蠕虫定义及特征(一)网络蠕虫的定义网络蠕虫通过网络传播,是一种无须计算机使用者干预即可运行的独立程序。

它通过不停地获得网络中存在漏洞的计算机上的部分或者全部控制权进行传播。

网络蠕虫与普通计算机病毒不同,它不需要人为干预,不利用文件寄生,而且能够自主不断地复制和传播,对网络造成拒绝服务。

蠕虫普通病毒传播形式主动自己传播通过U盘或者受感染的文件存在形式独立存在寄生于某个宿主文件中复制机制自身拷贝插入到宿主程序中传染机制系统或者软件漏洞宿主程序的运行触发传染程序自身计算机使用者攻击目标网络上其他计算机本地文件破坏重点主机自身性能和网络性能本地文件系统搜索机制网络IP扫描本地文件系统扫描防御措施为系统或者软件打补丁从受感染的文件中清除计算机使用者的角色无关病毒传播的关键环节对抗主体计算机使用者,反病毒厂商系统软件,服务软件提供商,网络管理员表格:蠕虫和普通病毒的区别(二)网络蠕虫的特征1、主动传播蠕虫在整一个传播过程中,从搜索漏洞,到利用搜索结果攻击系统,再到复制副本到目标主机,整个过程由蠕虫程序自身主动完成。

2、传播迅速蠕虫的扫描机制决定了蠕虫传播的迅速,一般情况下,蠕虫会打开几十个甚至上百个线程用来同时对外扫描,而且扫描的间隔时间非常短。

再加上蠕虫爆发时用户尚还未对漏洞打补丁,使蠕虫可以在很短的时间内占领整个互联网。

3、利用漏洞计算机系统存在漏洞是蠕虫传播一个必不可少的条件。

早期的蠕虫是科学家用来进行分布式计算的,他们的传播对象是经过许可的计算机。

蠕虫要想不经过允许而进行传播,只有利用搜索到的漏洞进行攻击,提升权限。

4、网络拥塞从蠕虫的传播过程可以看出,在蠕虫的传播过程中,首先要进行扫描,找到存在漏洞的计算机,这是一个大面积的搜索过程,这些都无疑会带来大量的数据流。

特别是蠕虫传播开以后,成千上万台机器在不断地扫描,这是很大的网络开销。

5、反复感染蠕虫是利用计算机系统的漏洞进行传播,如果只是清除了蠕虫在文件系统中留下的痕迹,像清除病毒一样单单地清除蠕虫本身,而没有及时修补系统的漏洞,计算机在重新联网后还有可能会感染这种蠕虫。

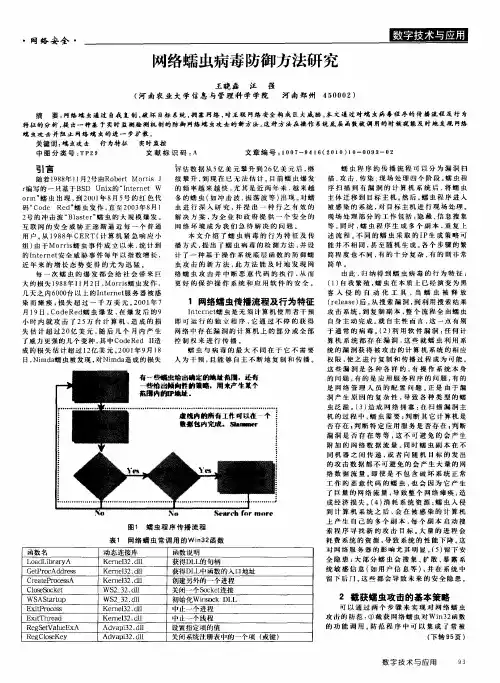

网络蠕虫病毒防御方法研究作者:王晓磊汪强来源:《数字技术与应用》2010年第10期摘要:网络蠕虫通过自我复制,破坏目标系统,拥塞网络,对互联网络安全构成巨大威胁。

本文通过对蠕虫病毒程序的传播流程及行为特征的分析,提出一种基于实时监测检测机制的防御网络蠕虫攻击的新方法。

这种方法在操作系统底层函数被调用的时候就能及时地发现网络蠕虫攻击并阻止网络蠕虫的进一步扩散。

关键词:蠕虫攻击行为特征实时监控中图分类号:TP29 文献标识码:A 文章编号:1007-9416(2010)10-0093-02引言随着1988年11月2号由Robert Morris Jr编写的一只基于BSD Unix的“Internet Worm”蠕虫出现,到2001年8月5号的红色代码“Code Red”蠕虫发作,直至2003年8月12号的冲击波“Blaster”蠕虫的大规模爆发。

互联网的安全威胁正逐渐逼近每一个普通用户。

从1988年CERT (计算机紧急响应小组)由于Morris蠕虫事件成立以来,统计到的Internet安全威胁事件每年以指数增长,近年来的增长态势变得的尤为迅猛。

每一次蠕虫的爆发都会给社会带来巨大的损失1988年11月2日,Morris蠕虫发作,几天之内6000台以上的Internet服务器被感染而瘫痪,损失超过一千万美元。

2001年7 月19日,CodeRed蠕虫爆发,在爆发后的9 小时内就攻击了25万台计算机,造成的损失估计超过20亿美元,随后几个月内产生了威力更强的几个变种,其中CodeRed II造成的损失估计超过12亿美元。

2001年9月18 日,Nimda蠕虫被发现,对Nimda造成的损失评估数据从5亿美元攀升到26亿美元后,继续攀升,到现在已无法估计。

目前蠕虫爆发的频率越来越快,尤其是近两年来,越来越多的蠕虫(如冲击波、振荡波等)出现。

对蠕虫进行深入研究,并提出一种行之有效的解决方案,为企业和政府提供一个安全的网络环境成为我们急待解决的问题。