蠕虫的行为特征描述和工作原理分析

- 格式:pdf

- 大小:82.79 KB

- 文档页数:11

虫子悠悠爬——深入了解网络蠕虫作者:小金一、果园里的虫害老皮特坐在电脑前写着邮件,愁眉不展,连敲回车也弄出很大的声响。

“该死的虫子!我用了几种农药也杀不死它们!……它们总是躲着,从这棵树爬到那棵树!这些可恶的蠕虫!现有的农药不管用!你们快点赶过来,带上新的杀虫剂,要快!资金不是问题,重要的是我的果园!看在果实就快要成熟的份上,快点!上帝啊!”原来,老皮特的果园正在经历一场蠕虫危机,他今天和农业虫害防治的人员取得了联系,正在发电子邮件让他们马上过来。

提到蠕虫,大家都不会陌生,这些自然界中的低等生物以农作物为食,给人类带来经济损失,但是,如果我说计算机中也有这样一种名为“蠕虫”的东西存在,同样也给人类带来严重经济损失,你也许会觉得天方夜谭,虫子怎么会爬进计算机呢?可这偏偏就是事实!当然,能爬进计算机的“蠕虫”就不是自然界中那种动物了,它们是一种特殊的程序、一堆具有自我复制能力的代码,它们像蠕虫一样漫无目的乱爬,给计算机带来危害。

1988年11月2日,世界上第一个蠕虫正式诞生。

美国康乃尔大学一年级研究生莫里斯为了求证计算机程序能否在不同的计算机之间自我复制传播,他写了一段试验程序,为了程序能顺利进入另一台计算机,他写了一段破解用户口令的代码。

11月2日早上5点,这段被称为“Worm”(蠕虫)的程序开始了它的旅行(图1),它果然没有辜负莫里斯的期望:它爬进了几千台电脑,让它们死机,直接造成了经济损失9600万美元的记录。

从此,“蠕虫”这个名词传开了,莫里斯也许不知道,他在证明这个结论的同时,也打开了潘多拉魔盒……二、爬进机器的虫子过了一会儿,老皮特收到两封邮件,一封是虫害防治人员的回复,他们说马上就会过来;另一封就有点奇怪,是个陌生的地址发来的,内容更奇怪,只有一行字:Hey,is that your photo?也许是哪个孩子的恶作剧吧,老皮特随手把邮件删除了。

老皮特做梦也不会想到,他用来管理果园的的计算机里已经来了一个不受欢迎的客人……自1988年第一个蠕虫显示出它的威力以来,越来越多的人加入了蠕虫制作阵营,他们用这种途径来证明自己的能力,或者实现一些特殊目的,于是多种多样的蠕虫诞生了,可是不管蠕虫的“行为方式”(它们进入计算机后要做的事情)有多少种,其“传播方式”却仅仅有屈指可数的几种:电子邮件、网页代码、社会工程学、系统漏洞。

蠕虫名词解释希尔德蠕虫:网上爬的是蠕虫,原因是在人的视觉中,“蠕虫”和“软件”差不多,有很大的欺骗性。

蠕虫是网络世界中最常见、最顽强的一种文件类型,通过网络来传播,任何数据流都可以通过这个名词进行描述。

蠕虫病毒,这种病毒并不直接攻击计算机的硬件,它所感染的计算机系统只是运行在互联网上,将自身的部分程序和信息驻留内存,待机器启动或连网时,这些驻留的程序和信息就会引起系统运行混乱,使得用户无法进行正常的操作。

入侵性蠕虫:【希尔德蠕虫】(Hilder worm)为人所熟知的是一种在金星的表面发现的微小蠕虫,能利用表面存在的氨基酸,经多次转换后组装成自己的身体。

它们可以长期潜伏在金星表面而不被发现,不久前才由澳大利亚宇航局的专家们发现。

【入侵性蠕虫】当某些蠕虫侵入受感染电脑时,有的蠕虫会释放出特殊的刺激性烟雾,对电脑产生损坏,有的则会盗取重要数据资料。

病毒性蠕虫:【病毒性蠕虫】系指那些能够自我复制的蠕虫,通过复制自身,同时又在磁盘、光盘等介质上复制自身副本,借助磁盘、光盘的传播,造成更大的危害。

【希尔德蠕虫】(Hilder worm)为人所熟知的是一种在金星的表面发现的微小蠕虫,能利用表面存在的氨基酸,经多次转换后组装成自己的身体。

它们可以长期潜伏在金星表面而不被发现,不久前才由澳大利亚宇航局的专家们发现。

【入侵性蠕虫】当某些蠕虫侵入受感染电脑时,有的蠕虫会释放出特殊的刺激性烟雾,对电脑产生损坏,有的则会盗取重要数据资料。

病毒性蠕虫:【病毒性蠕虫】系指那些能够自我复制的蠕虫,通过复制自身,同时又在磁盘、光盘等介质上复制自身副本,借助磁盘、光盘的传播,造成更大的危害。

寄生性蠕虫:【寄生性蠕虫】就像蛔虫一样,用体表或体内其他组织或器官的渗出液,以及宿主自身的组织液和淋巴液为食,因此常常会导致宿主的溃烂甚至死亡。

蠕虫不仅有病毒,还有细菌、真菌等。

蠕虫感染只是在人们眼中认为是软件病毒的最初的原因,也是它们成为病毒的原因。

蠕虫的名词解释蠕虫,作为一个广泛存在的生物分类,是指一类无脊椎动物,具有柔软身体和能够蠕动的能力。

蠕虫通常分为水生蠕虫和陆生蠕虫两大类,它们在地球上繁衍生息了数百万年。

蠕虫在生态系统中扮演着重要的角色,不仅能够帮助分解有机物质,促进土壤肥沃,还是许多动物食物链中的重要环节。

一、蠕虫的分类与特征蠕虫在生命的长河中演化出多个不同的分类群,其中最著名的是环节动物门、线虫门和扁虫门。

这些蠕虫的身体形态和特征也各不相同。

环节动物门的蠕虫多数是多节体,其体表特征是由一系列相似的体节构成。

著名的代表有蚯蚓和海蛞蝓。

它们分别在陆地和水中生活,通过吞食土壤或腐败物质来获取养分。

蚯蚓的存在对于土壤的改良非常重要,它们通过排泄物和土壤混合物的运动,促进了土壤的通气和培肥。

线虫门中的蠕虫形态比较简单,身体呈长圆柱形,没有明显的节。

线虫门的蠕虫广泛分布于水中和土壤中,存在着丰富的生物多样性。

有些线虫能够寄生在人和动物体内,对健康构成威胁。

然而,大多数线虫对环境发挥着积极的作用,它们帮助自然界循环有机物,减少死物质的积累。

扁虫门的蠕虫体形扁平,呈带状或条状。

扁虫门的代表性物种有吸血鬼蛭,它们寄生在动物体内,以其血液为食。

这些蠕虫的寄生行为是具有侵略性的,为宿主带来很大困扰。

但是,也有一些扁虫能够以共生或兼性寄生的方式与其他生物共存。

二、蠕虫与生态系统蠕虫在生态系统中扮演着重要的角色,对维持生态平衡起着至关重要的作用。

首先,蠕虫对土壤肥沃具有重要影响。

蚯蚓通过吞食有机物质和土壤微生物,将营养物质分解并排泄在土壤中。

这些排泄物富含养分,能够促进土壤的肥沃,改善植物生长环境。

蠕虫运动的机械作用还可以改善土壤结构,增加土壤通气性和保水性。

其次,蠕虫在食物链中的角色十分重要。

蠕虫是许多生物的食物来源,比如鸟类、昆虫和哺乳动物等。

它们通过成为食物链中的环节,传递能量和养分给上层消费者,维持着生态系统的平衡。

同时,蠕虫还参与有机物的分解和循环。

蠕虫的行为特征描述和工作原理分析*郑辉** 李冠一 涂菶生 (南开大学 20-333# ,天津,300071)E-mail: zhenghui@/students/doctor/spark/zhenghui.htm摘要:本文详细讨论了计算机蠕虫和计算机病毒的异同,指出它们除了在复制和传染方面具有相似性之外,还有很多不同点,如蠕虫主要以计算机为攻击目标,病毒主要以文件系统为攻击目标;蠕虫具有主动攻击特性,而病毒在传播时需要计算机使用者的触发。

通过详细区分它们的不同行为特征,确定了在计算机网络安全防范体系中不同角色的责任。

然后描述了蠕虫发展的历史,从中可以看到,蠕虫产生了越来越大的危害。

通过分析计算机蠕虫的工作原理、功能结构、实体组成,提出了蠕虫的统一功能结构模型,并给出了有针对性的对计算机蠕虫攻击进行防范的措施。

最后本文分析了一些新的蠕虫技术发展趋势,指出计算机蠕虫本质上是黑客入侵行为的自动化,更多的黑客技术将被用到蠕虫编写当中来,由此可以看出对蠕虫攻击的防治和对抗将是长期而困难的工作。

关键词:蠕虫,计算机病毒,计算机网络安全,蠕虫定义,蠕虫历史,行为特征,功能模型一、 引言计算机病毒给世界范围内的计算机系统带来了不可估量的危害,给人们留下了深刻的印象。

同时给人们一种误解,认为危害计算机的程序就是病毒。

从而不加区分把计算机病毒(Virus)、计算机蠕虫(Worm)、木马程序(Trojan Horse)、后门程序(Backdoor)、逻辑炸弹(Logic Bomb)等等这些概念都称为计算机病毒。

这种误解不仅体现在媒体的宣传中,而且体现在病毒技术研究人员的文章[1][2]中,反病毒厂商对产品的介绍说明中,甚至政府部门制定的法律法规[3]当中。

这种相近概念上的误解导致不能有效的给出针对不同类型危害计算机安全的程序的有效防治措施,也为整体的计算机安全防护带来了一定困难。

另外,同一程序的不同分类也不利于对其性质的进一步研究和分析。

蠕虫病毒—恶意软件分析姓名:冯鑫苑班级:计算机应用专业1021 学号:2010284112一、蠕虫病毒1.蠕虫(Worm)病毒定义:蠕虫病毒是一种常见的计算机病毒。

它的传染机理是利用网络进行复制和传播,传染途径是通过网络、电子邮件以及U盘、移动硬盘等移动存储设备。

比如2006年以来危害极大的“熊猫烧香”病毒就是蠕虫病毒的一种。

蠕虫程序主要利用系统漏洞进行传播。

它通过网络、电子邮件和其它的传播方式,象生物蠕虫一样从一台计算机传染到另一台计算机。

因为蠕虫使用多种方式进行传播,所以蠕虫程序的传播速度是非常大的。

蠕虫侵入一台计算机后,首先获取其他计算机的IP地址,然后将自身副本发送给这些计算机.蠕虫病毒也使用存储在染毒计算机上的邮件客户端地址簿里的地址来传播程序。

虽然有的蠕虫程序也在被感染的计算机中生成文件,但一般情况下,蠕虫程序只占用内存资源而不占用其它资源。

蠕虫还会蚕食并破坏系统,最终使整个系统瘫痪。

2.蠕虫病毒入侵模式:蠕虫病毒由两部分组成:一个主程序和一个引导程序。

主程序一旦在机器上建立就会去收集与当前机器联网的其它机器的信息蠕虫病毒的入侵模式。

它能通过读取公共配置文件并运行显示当前网上联机状态信息的系统实用程序而做到这一点。

随后,它尝试利用前面所描述的那些缺陷去在这些远程机器上建立其引导程序。

蠕虫病毒程序常驻于一台或多台机器中,并有自动重新定位。

(autoRelocation)的能力。

如果它检测到网络中的某台机器未被占用,它就把自身的一个拷贝(一个程序段)发送给那台机器。

每个程序段都能把自身的拷贝重新定位于另一台机器中,并且能识别它占用的哪台机器。

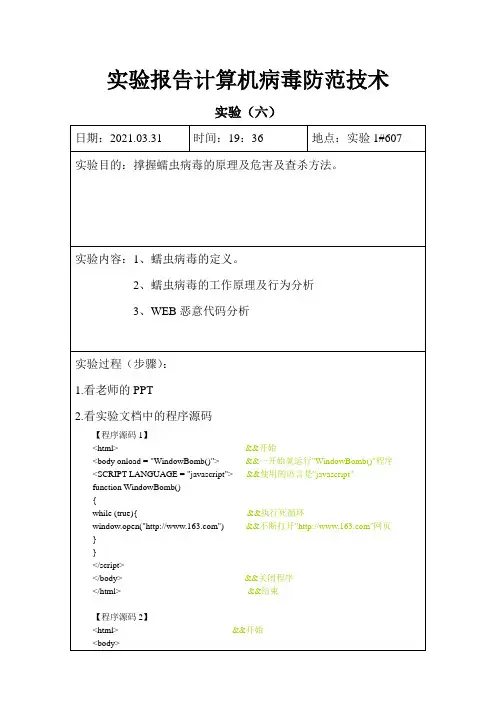

二、对蠕虫病毒进行恶意软件分析1.ClamAV对蠕虫病毒进行分析Clam AntiVirus是一个类UNIX系统上使用的反病毒软件包。

主要应用于邮件服务器,采用多线程后台操作,可以自动升级病毒库。

分析过程:clam av 引擎流程图:clam av没有明确的引擎代码部分,这里以scanmanager函数为开始只画出clamav 整个检测流程。

分析计算机网络中的网络蠕虫病及其防范措施网络蠕虫病是一种常见的计算机网络安全问题,它使用计算机网络作为传输媒介,破坏了网络系统和服务。

本文将介绍网络蠕虫病是如何工作的,以及一些防范措施。

1. 病毒和蠕虫在深入了解网络蠕虫病之前,我们需要了解一些计算机病毒的基础知识。

计算机病毒是一类侵入计算机系统的恶意程序,具有自我复制和传播的能力,它可以危害计算机系统的正常运行。

另一方面,蠕虫也是一种计算机病毒,但是它不需要人工干预即可自我复制和传播。

它通过寻找网络中其他计算机来传播自己,然后在每个受感染计算机上运行,导致计算机系统崩溃。

2. 网络蠕虫病的工作原理网络蠕虫病的工作原理非常简单,它通过利用网络中的漏洞,自我复制并在计算机上运行。

通常情况下,蠕虫程序会沿着网络路由器进行扫描,探测并感染网络中的其他计算机。

然后,在感染的计算机上运行自己的代码,这些代码可以损坏计算机的文件系统、内存等部分,并在计算机上运行恶意软件。

一旦一个计算机被感染,蠕虫程序就可以在后台轻松地运行,而不会给用户留下任何痕迹。

3. 防范措施为了保护计算机免遭网络蠕虫病的入侵,我们需要采取一些防范措施,包括以下几个方面:(1) 安装更新的防病毒软件,对计算机进行全面扫描。

(2) 安装最新的操作系统和程序更新,以防止蠕虫攻击已知漏洞。

(3) 禁止使用未经授权的软件或下载文件,尤其是一些来历不明的文件和软件。

(4) 配置防火墙,限制网络访问。

可以禁用网络上一些不必要的服务和端口,减少网络攻击的机会。

(5) 使用复杂和安全的密码,以防止被破解。

4. 结论从本文中可以看出,网络蠕虫病是一种严重的计算机网络安全问题,它可以通过网络传播并感染其他计算机。

为了有效防止蠕虫攻击,我们需要采取一些防范措施,包括安装防病毒软件、更新操作系统和程序、限制网络访问等。

通过这些措施,我们可以有效保护计算机系统免受蠕虫攻击。

如何识别和防范袭击和蠕虫病在今天的数字时代,网络安全已经成为个人和组织生活中不可或缺的一部分。

袭击和蠕虫病(Malware)是网络威胁的两种常见形式,它们可能会对您的计算机和数据构成严重威胁。

因此,了解如何识别和防范这些威胁至关重要。

本文将讨论如何辨识袭击和蠕虫病,并提供一些有效的防范方法,以确保您的在线安全。

一、袭击的识别和防范1. 了解各种袭击类型袭击是一种广泛的威胁形式,包括病毒、间谍软件、勒索软件和木马等。

为了更好地识别袭击,您需要了解不同类型的袭击及其工作原理。

这将使您能够更容易地辨认它们,并采取适当的防范措施。

2. 安装强大的防病毒软件在您的计算机上安装一个可信赖的防病毒软件是防范袭击的基本措施之一。

这些软件可以扫描和检测潜在的恶意代码,防止其感染您的系统。

确保您的防病毒软件是最新版本,并定期更新病毒定义文件,以确保它可以识别最新的威胁。

3. 谨慎打开附件和链接电子邮件是许多袭击的传播途径,因此要格外小心打开未知发件人发送的附件和链接。

不要轻信来历不明的电子邮件,尤其是那些要求您提供个人信息或敏感信息的邮件。

确保您的电子邮件客户端配置为自动过滤垃圾邮件,并手动核实可疑的邮件。

4. 定期备份数据数据备份是防范袭击的重要一环。

定期备份您的文件和数据到外部存储设备或云存储,以便在受到袭击时能够快速恢复。

如果您的系统受到勒索软件攻击,备份数据可以避免您支付勒索者的赎金。

5. 更新操作系统和应用程序操作系统和应用程序的漏洞通常会被黑客利用来进行攻击。

因此,保持您的操作系统和应用程序的更新非常重要。

开启自动更新功能,以确保您始终运行最新版本的软件,从而减少潜在的安全漏洞。

二、蠕虫病的识别和防范1. 了解蠕虫病的工作原理蠕虫病是一种自我复制的恶意软件,它能够迅速传播到其他计算机。

蠕虫病通常会利用计算机网络的漏洞进行传播,因此了解它们的工作原理对于防范至关重要。

2. 使用防火墙防火墙是一种有效的防范蠕虫病的工具,它可以监控和过滤进入您的网络的流量。

蠕虫病毒的特征各位读友大家好,此文档由网络收集而来,欢迎您下载,谢谢GF蠕虫病毒——————————————————————————装订线————————————————————————————————报告份数:西安邮电大学通信与信息工程学院网络攻防实验报告专业班级:学生姓名:学号(班内序号):2016 年 6 月 4 日实验蠕虫病毒1.场景描述在虚拟机中进行蠕虫病毒的测试,包括其作用机制及相关杀毒工具的使用。

实验样本:暴风一号.vbs备注:实验工具2.实验目的1).学会简单分析病毒代码,从病毒代码中看懂病毒是通过何种方法对系统的篡改和破坏。

2).了解病毒是如何隐藏的,学会借助专门杀毒软件,查杀病毒。

3.需求分析蠕虫病毒是通过分布式网络来扩散特定的信息或错误的,进而造成网络服务器遭到拒绝并发生死锁。

“蠕虫”病毒由两部分组成:一个主程序和另一个是引导程序。

主程序一旦在计算机中得到建立,就可以去收集与当前机器联网的其他机器的信息,它能通过读取公共配置文件并检测当前机器的联网状态信息,尝试利用系统的缺陷在远程机器上建立引导程序。

就是这个一般被称作是引导程序或类似于“钓鱼”的小程序,把“蠕虫”病毒带入了它所感染的每一台机器中。

“蠕虫”病毒程序能够常驻于一台或多台机器中,并有自动重新定位(autorelocation)的能力。

假如它能够检测到网络中的某台机器没有被占用,它就把自身的一个拷贝(一个程序段)发送到那台机器。

每个程序段都能把自身的拷贝重新定位于另一台机器上,并且能够识别出它自己所占用的哪台机器。

计算机网络系统的建立是为了使多台计算机能够共享数据资料和外部资源,然而也给计算机蠕虫病毒带来了更为有利的生存和传播的环境。

在网络环境下,蠕虫病毒可以按指数增长模式进行传染。

蠕虫病毒侵入计算机网络,可以导致计算机网络效率急剧下降、系统资源遭到严重破坏,短时间内造成网络系统的瘫痪。

因此网络环境下蠕虫病毒防治必将成为计算机防毒领域的研究重点。

一、实验目的通过本次实验,了解蠕虫的基本特征、分类及生活习性,掌握蠕虫的形态学观察方法,学会使用显微镜观察蠕虫幼虫,提高对常见寄生虫的认识。

二、实验原理蠕虫是一类寄生虫,分为线虫、吸虫和绦虫等。

它们的生活习性、形态结构及寄生宿主各有特点。

本次实验主要观察线虫和吸虫的幼虫,通过显微镜观察其形态特征,以认识蠕虫。

三、实验材料与仪器1. 实验材料:线虫幼虫、吸虫毛蚴、粪便样本、生理盐水、载玻片、盖玻片、显微镜等。

2. 实验仪器:显微镜、解剖镜、镊子、剪刀、烧杯、酒精灯、酒精、蒸馏水等。

四、实验步骤1. 准备工作(1)将粪便样本用生理盐水稀释,过滤,收集线虫幼虫和吸虫毛蚴。

(2)将收集到的幼虫置于载玻片上,滴加生理盐水,盖上盖玻片。

2. 观察线虫幼虫(1)在低倍显微镜下观察线虫幼虫的整体形态,包括虫体长度、宽度、颜色等。

(2)将线虫幼虫移至高倍显微镜下,观察其头部、口囊、食道、肠道、肛门等部位的结构。

3. 观察吸虫毛蚴(1)在低倍显微镜下观察吸虫毛蚴的整体形态,包括虫体长度、宽度、颜色等。

(2)将吸虫毛蚴移至高倍显微镜下,观察其口吸盘、咽、肠、生殖器官等部位的结构。

4. 实验记录(1)记录线虫幼虫和吸虫毛蚴的形态特征。

(2)描述线虫幼虫和吸虫毛蚴的生活习性。

五、实验结果与分析1. 线虫幼虫(1)形态:线虫幼虫呈细长圆柱形,前端较细,后端逐渐变粗,颜色为白色或淡黄色。

(2)生活习性:线虫幼虫生活在土壤、水生植物及动物肠道内,寄生宿主包括人类、动物等。

2. 吸虫毛蚴(1)形态:吸虫毛蚴呈扁平椭圆形,前端有口吸盘,后端有尾,颜色为淡黄色。

(2)生活习性:吸虫毛蚴生活在水中,通过中间宿主(如螺类)传播,最终寄生在宿主体内。

六、实验结论通过本次实验,我们认识到了线虫和吸虫幼虫的形态特征和生活习性,提高了对常见寄生虫的认识。

在今后的学习和工作中,我们将更加关注蠕虫的防治,保障人体健康。

七、实验体会本次实验使我们深刻认识到寄生虫的危害,以及预防寄生虫感染的重要性。

蠕虫物理知识点总结蠕虫的组织结构和身体特征蠕虫的身体由头、颈、体节和尾部组成,身体以环节的方式分隔成一系列的体节。

在蠕虫的体壁中,含有环肌、纵肌、血管和神经等结构,这些结构协同作用,使得蠕虫能够进行各种复杂的运动和感知行为。

蠕虫的体内通道是通过水来传导的,它们的体壁具有一定的透氧性,可以通过体壁上的毛细血管进行气体交换和体内循环。

蠕虫的运动方式蠕虫的运动是通过蠕动来实现的,蠕动是由蠕虫体节里的环肌、纵肌交替收缩与舒张产生的一种特殊的运动方式。

环肌是环绕蠕虫身体的肌肉,可以让蠕虫的身体变得细长,其收缩会使蠕虫身体变细而变长,并呈现出蠕动的形式,而纵肌则可以使蠕虫的身体变得短而变宽。

通过环肌和纵肌的协同作用,蠕虫可以在土壤中进行蠕动,也可以在水中游动。

蠕虫的生殖方式蠕虫可以进行有丝分裂和生殖循环,其中有丝分裂是蠕虫进行体细胞分裂的一种方式,生殖循环则是蠕虫进行有丝分裂和生殖细胞分裂的循环。

一般来说,蠕虫的生殖方式有两种,即单性生殖和双性生殖。

单性生殖是指蠕虫可以通过无性生殖方式繁殖,产生与自己一模一样的后代,而双性生殖则是指蠕虫的生殖方式中含有雌雄两性生殖器官,可以进行有性生殖。

蠕虫与环境的相互作用蠕虫是土壤中的重要生物,它们通过各种行为与土壤中的微生物、植物和其他生物相互作用,起到了非常重要的生态作用。

例如,蠕虫通过在土壤中蠕动和捕食微生物、植物残渣,可以促进土壤的通气、排水和有机质的分解,提高土壤的肥力和透水性。

同时,蠕虫的排泄物也含有大量的微生物和植物残渣,在土壤中起到了肥料的作用。

此外,蠕虫还可以改良土壤的结构,促进土壤的发展和植物的生长。

蠕虫的物理特性和应用蠕虫的柔软外皮和强健的肌肉使得它们在生物学、生物医学、生态学等多个领域都有着重要的应用价值。

例如,蠕虫的生理、生态特性以及环境适应性可以被应用于土壤改良、废弃物处理、重金属污染修复等领域。

此外,蠕虫作为生物模型也被用于研究突变、基因功能、神经系统和免疫系统等各种生物学问题。

蠕虫行为对神经科学的启示神经科学作为研究神经系统的学科,在理解动物和人类的行为背后的神经机制方面起着关键作用。

蠕虫即是一类简单的生物,其行为和神经系统的连接密切,因此对于神经科学的研究提供了独特的洞察力。

通过研究蠕虫的行为模式,可以揭示神经系统的基本工作原理,并为治疗神经系统疾病提供新的见解和治疗方法。

首先,蠕虫的基本行为可以帮助我们理解学习和记忆的机制。

蠕虫具有简单的神经系统,但却能学会避开环境中的有害刺激。

通过研究蠕虫在特定条件下避免刺激的能力,神经科学家们可以进一步研究与学习和记忆形成相关的神经回路和分子机制。

这有助于我们理解学习和记忆的基本过程,并为治疗相关疾病,如阿尔茨海默病和帕金森病提供新的思路。

其次,蠕虫的行为模式能够揭示神经系统在感知和反应中的作用。

蠕虫能够对环境中的各种刺激做出适当的反应,比如避开有害物质或找寻食物。

这种行为需要神经系统对外界信号的感知和处理。

通过研究蠕虫对各种刺激的感知和反应,我们可以更好地了解神经系统在感知和运动控制中的作用,并揭示相关疾病如感觉运动障碍的发病机制。

此外,蠕虫行为的研究还可以帮助我们理解行为的进化和遗传基础。

蠕虫是一类古老的生物,在其复杂的行为背后可能隐藏着多样的基因调控网络。

通过研究蠕虫的行为遗传学,我们可以发现与行为相关的基因和调控机制,进而了解行为的进化起源和遗传基础。

最后,蠕虫的神经再生能力对于神经系统疾病的治疗也具有重要意义。

蠕虫具有惊人的神经再生能力,身体的一部分被切断后能够重新生长并恢复功能。

通过研究蠕虫神经再生的机制,我们可以洞察神经系统再生的基本原理,并为治疗中枢神经系统的损伤、退行性疾病和神经变性疾病提供新的治疗策略。

总结起来,蠕虫行为对于神经科学的启示不容忽视。

通过研究蠕虫的学习和记忆机制、感知和反应过程、行为的基因组基础以及神经再生机制,我们能够深入了解神经系统的基本工作原理,同时为神经系统相关疾病的治疗提供新的见解和方法。

蠕虫观察实验注意事项蠕虫观察实验是一种常见的实验,用于研究蠕虫的生理特性和行为习性。

在进行蠕虫观察实验时需要注意以下事项:1. 实验材料准备:选择合适的蠕虫种类作为实验材料,例如常见的小麦蠕虫、豌豆蠕虫等。

蠕虫可以在动物实验室或购买获得,也可以在户外采集。

准备一个适宜的容器,如玻璃器皿或塑料盒子,用来观察和养殖蠕虫。

2. 实验环境控制:蠕虫喜欢潮湿的环境,因此在进行观察实验时要保持适宜的湿度,以防止蠕虫变干和死亡。

可以在容器中放入湿润的纸巾或者少量的水,定期检查并添加水分。

3. 饲料准备:蠕虫是杂食性动物,可以吃混合的有机物料,如蔬菜、水果、面包渣等。

在观察实验中,应该提供适量的食物,并定期更换,避免食物变质。

4. 温度控制:蠕虫对温度的要求比较宽泛,一般在20-25摄氏度之间即可。

在进行观察实验时,要避免温度过高或过低,以免影响蠕虫的正常生理活动。

5. 选择观察指标:在蠕虫观察实验中,可以选择不同的指标进行观察,如蠕动率、摄食量、排泄物排出速度等。

根据实验目的,选择适当的指标进行观察,并记录观察结果。

6. 观察时间和频率:蠕虫观察实验需要一定的时间,通常可以选择观察几个小时或者几天。

在观察过程中,要定期观察蠕虫的行为和生理变化,可以每隔一定的时间进行观察记录。

7. 实验操作注意:在进行蠕虫观察实验时,要注意实验操作的卫生和准确性。

避免污染实验材料和误操作导致的测量误差。

8. 数据分析和结果呈现:在实验结束后,对观察到的数据进行整理和分析。

可以使用统计方法进行数据分析,并将结果呈现在实验报告中。

此外,蠕虫观察实验还需要注意动物福利和伦理问题。

在实验过程中要尽可能减少蠕虫的痛苦和伤害,遵守相关的伦理规范和法律法规。

蠕动的名词解释蠕动这一名词在日常生活中被广泛使用,但是它的含义却常常引起人们的困惑。

蠕动除了指代一种生物行为之外,还有不同领域的应用,比如心理学、社会学等等。

在本文中,我们将探讨蠕动在不同语境下的含义和解释。

一、生物学中的蠕动在生物学中,蠕动是指某些动物或生物体特有的一种运动方式。

这种运动主要通过体壁的肌肉收缩和舌状肌的伸缩来实现。

蠕动行为最典型的例子就是蠕虫。

蠕虫以波浪状的线条在地上或其他表面上移动,这种行为是通过身体的收缩和伸展来推动的。

蠕动还可以用来形容其他无脊椎动物的运动方式,比如贝壳中的蠕虫或蛞蝓。

此外,蠕动也可以用来描述某些具有弯曲或蜿蜒特征的动物,比如蛇或某些昆虫。

这些动物在运动时会像波一样移动身体,因此也被称为蠕动。

二、心理学中的蠕动在心理学中,蠕动指的是一种不断变化和迁移的思维或情绪状态。

人的思维和情绪往往是不断变化的,而蠕动这个词正好可以描述这种不断变化的过程。

当我们思考问题或者经历情感波动时,我们的思维和情绪也会像蠕虫一样蜿蜒变化,这就是心理学中所指的蠕动。

蠕动的心理状态可以是积极的,也可以是消极的。

当我们经历一次刺激性的情绪体验时,我们的思维和情绪状态会从一种状态转变为另一种状态,就像蠕虫一样不断蜿蜒。

蠕动的思维和情绪状态可以是复杂的,它们可能会交织在一起,形成一个错综复杂的网络。

三、社会学中的蠕动在社会学中,蠕动指的是人与人之间或社会系统之间的微小变化和交互。

社会系统是一个复杂的网络,其中的个体和因素不断地相互作用和影响。

蠕动这个概念可以帮助我们理解社会系统中的微小变化和演化。

社会系统中的蠕动可以是文化、观念、制度等方面的微小变化。

这些微小的变化可能会像蠕虫一样逐渐渗透到整个社会系统中,从而导致更大的变革或者演化。

蠕动的社会变化通常是缓慢而渐进的,它不同于突发性的社会变革,而更像是一个持续不断的过程。

蠕动在社会学中也可以用来描述社会群体或组织的运动方式。

有时候,社会群体或组织的运动可能不是规划好的,而更具有自发性和不确定性。

蠕虫的行为特征描述和工作原理分析*郑辉** 李冠一 涂菶生 (南开大学 20-333# ,天津,300071)E-mail: zhenghui@/students/doctor/spark/zhenghui.htm摘要:本文详细讨论了计算机蠕虫和计算机病毒的异同,指出它们除了在复制和传染方面具有相似性之外,还有很多不同点,如蠕虫主要以计算机为攻击目标,病毒主要以文件系统为攻击目标;蠕虫具有主动攻击特性,而病毒在传播时需要计算机使用者的触发。

通过详细区分它们的不同行为特征,确定了在计算机网络安全防范体系中不同角色的责任。

然后描述了蠕虫发展的历史,从中可以看到,蠕虫产生了越来越大的危害。

通过分析计算机蠕虫的工作原理、功能结构、实体组成,提出了蠕虫的统一功能结构模型,并给出了有针对性的对计算机蠕虫攻击进行防范的措施。

最后本文分析了一些新的蠕虫技术发展趋势,指出计算机蠕虫本质上是黑客入侵行为的自动化,更多的黑客技术将被用到蠕虫编写当中来,由此可以看出对蠕虫攻击的防治和对抗将是长期而困难的工作。

关键词:蠕虫,计算机病毒,计算机网络安全,蠕虫定义,蠕虫历史,行为特征,功能模型一、 引言计算机病毒给世界范围内的计算机系统带来了不可估量的危害,给人们留下了深刻的印象。

同时给人们一种误解,认为危害计算机的程序就是病毒。

从而不加区分把计算机病毒(Virus)、计算机蠕虫(Worm)、木马程序(Trojan Horse)、后门程序(Backdoor)、逻辑炸弹(Logic Bomb)等等这些概念都称为计算机病毒。

这种误解不仅体现在媒体的宣传中,而且体现在病毒技术研究人员的文章[1][2]中,反病毒厂商对产品的介绍说明中,甚至政府部门制定的法律法规[3]当中。

这种相近概念上的误解导致不能有效的给出针对不同类型危害计算机安全的程序的有效防治措施,也为整体的计算机安全防护带来了一定困难。

另外,同一程序的不同分类也不利于对其性质的进一步研究和分析。

计算机病毒和计算机蠕虫在传播、复制等特性上非常相似,尤其容易造成人们的误解。

导致误解的原因有很多,一方面由于反病毒技术人员自身知识的限制,无法对这两种程序进行清楚细致的区分;另一方面虽然病毒的命名有一定的规范[4][5],但病毒编写者在为自己的程序起名字的时候并不一定遵循这个规范,利用网络功能如电子邮件进行传播的病毒常常被病毒编写者冠以蠕虫的名字,这也给人们带来一些误导。

为了照顾这种病毒的命名,曾有文献试图将蠕虫细分为活动蠕虫和邮件蠕虫[6]。

由于用计算机病毒这个称谓不能涵盖所有危害计算机的程序的特征,而且容易产生误导,所以有的文献采用了含义更广泛的称谓“恶意软件”(malware)[7]来统一称呼它们。

从蠕虫产生开始,十几年来,很多研究人员对蠕*高等学校博士点学科点专项科研基金资助课题(编号:2000005516)。

**作者简介:郑辉(1972~),男,吉林伊通人,博士研究生,主要研究领域为网络与信息安全。

李冠一(1978~),女,辽宁鞍山人,硕士研究生,主要研究领域为模式识别,计算机视觉与图像处理等。

涂奉生(1937~),江西南昌人,博士生导师,主要研究领域为CIMS, DEDS理论,制造系统及通讯理论。

虫和病毒这两个概念进行了区分[7~14],但描述基本都很粗略,而且不同研究人员给出的分类也不一致。

本文试图明确区分这两个概念。

通过对几种典型的蠕虫程序进行分析,本文讨论了蠕虫的主要行为特征。

文献[6][14]提出了蠕虫的功能结构描述,但由于对蠕虫和病毒两种程序的行为特征区分的不明确,这些功能模型结构不清晰,体系不完整。

本文在参考前人工作的基础上,提出了比较清晰全面的蠕虫程序的统一功能模型来完成对蠕虫程序的功能结构描述。

并进一步对蠕虫的实体结构进行了分析,依据功能结构描述和实体结构分析,给出了针对蠕虫防治的几点建议。

另外,本文也对蠕虫技术的未来发展趋势进行了描述。

二、 蠕虫的定义1、蠕虫的原始定义:蠕虫这个生物学名词在1982年由Xerox PARC 的John F. Shoch等人最早引入计算机领域[15],并给出了计算机蠕虫的两个最基本特征:“可以从一台计算机移动到另一台计算机”和“可以自我复制”。

他们编写蠕虫的目的是做分布式计算的模型试验,在他们的文章中,蠕虫的破坏性和不易控制已经初露端倪。

1988年Morris蠕虫爆发后,Eugene H. Spafford 为了区分蠕虫和病毒,给出了蠕虫的技术角度的定义,“计算机蠕虫可以独立运行,并能把自身的一个包含所有功能的版本传播到另外的计算机上。

”(worm is a program that can run by itself and can propagate a fully working version of itself to other machines. )[8]。

2、病毒的原始定义:人们在探讨计算机病毒的定义时,常常追溯到David Gerrold在1972年的发表的科幻小说《When Harlie Was One》,但计算机病毒的技术角度的定义是由Fred Cohen在1984年给出的,“计算机病毒是一种程序,它可以感染其它程序,感染的方式为在被感染程序中加入计算机病毒的一个副本,这个副本可能是在原病毒基础上演变过来的。

”(a program that can 'infect' other programs by modifying them to include a possibly evolved copy of itself.)[9]。

1988年Morris蠕虫爆发后,Eugene H. Spafford 为了区分蠕虫和病毒,将病毒的含义作了进一步的解释。

“计算机病毒是一段代码,能把自身加到其它程序包括操作系统上。

它不能独立运行,需要由它的宿主程序运行来激活它。

”(virus is a piece of code that adds itself to other programs, including operating systems. it cannot run independently and it requires that its 'host' program be run to activate it. )[8]。

3、蠕虫、病毒之间的区别与联系:计算机蠕虫和计算机病毒都具有传染性和复制功能,这两个主要特性上的一致,导致二者之间是非常难区分的,尤其是近年来,越来越多的病毒采取了部分蠕虫的技术,另一方面具有破坏性的蠕虫也采取了部分病毒的技术,更加剧了这种情况。

但对计算机蠕虫和计算机病毒进行区分还是非常必要的,因为通过对它们之间的区别、不同功能特性的分析,可以确定谁是对抗计算机蠕虫的主要因素、谁是对抗计算机病毒的主要因素;可以找出有针对性的有效对抗方案;同时也为对它们的进一步研究奠定初步的理论基础。

本文给出了病毒和蠕虫的一些差别,如下表(表1):病毒蠕虫存在形式寄生独立个体复制机制插入到宿主程序(文件)中自身的拷贝传染机制宿主程序运行系统存在漏洞(vulnerability)搜索机制(传染目标)针对本地文件针对网络上的其它计算机触发传染计算机使用者程序自身影响重点文件系统网络性能、系统性能计算机使用者角色病毒传播中的关键环节无关防治措施从宿主文件中摘除为系统打补丁(Patch)对抗主体计算机使用者、反病毒厂商系统提供商、网络管理人员表1. 病毒和蠕虫的一些差别4、蠕虫定义的进一步说明:在上面提到的蠕虫原始定义和病毒原始定义中,都忽略了相当重要的一个因素,就是计算机使用者,定义中都没有明确描述计算机使用者在其整个传染机制中所处的地位。

计算机病毒主要攻击的是文件系统,在其传染的过程中,计算机使用者是传染的触发者,是传染的关键环节,使用者的计算机知识水平的高低常常决定了病毒所能造成的破坏程度。

而蠕虫主要利用计算机系统漏洞(vulnerability)进行传染,搜索到网络中存在漏洞的计算机后主动进行攻击,在传染的过程中,与计算机操作者是否进行操作无关,从而与使用者的计算机知识水平无关。

另外,蠕虫的定义中强调了自身副本的完整性和独立性,这也是区分蠕虫和病毒的重要因素。

可以通过简单的观察攻击程序是否存在载体来区分蠕虫与病毒;目前很多破坏性很强的病毒利用了部分网络功能,例如以信件作为病毒的载体,或感染Windows系统的网络邻居共享中的文件。

通过分析可以知道,Windows系统的网络邻居共享本质上是本地文件系统的一种扩展,对网络邻居共享文件的攻击不能等同与对计算机系统的攻击。

而利用信件作为宿主的病毒同样不具备独立运行的能力。

不能简单的把利用了部分网络功能的病毒统统称为蠕虫或蠕虫病毒,因为它们不具备上面提到的蠕虫的基本特征。

通过简单的分析,可以得出结论,文献[1][2] [13]中提到的“Morris 蠕虫病毒”是蠕虫而非病毒;“Happy99蠕虫病毒”、“Mellisa网络蠕虫宏病毒”、“Lover Letter网络蠕虫病毒”、“SirCam蠕虫病毒”是病毒而非蠕虫;“NAVIDAD网络蠕虫”、“Blebla.B网络蠕虫”、“VBS_KAKWORM.A蠕虫”是病毒而非蠕虫。

三、 蠕虫发展的历史1980年,Xerox PARC 的研究人员编写了最早的蠕虫[15],用来尝试进行分布式计算(Distributed Computation)。

整个程序由几个段(Segment)组成,这些段分布在网络中的不同计算机上,它们能够判断出计算机是否空闲,并向处于空闲状态的计算机迁移。

当某个段被破坏掉时,其它段能重新复制出这个段。

研究人员编写蠕虫的目的是为了辅助科学实验。

1988年11月2日,Morris 蠕虫[8][10][16~18]发作,几天之内6000台以上的Internet服务器被感染,损失超过一千万美元。

它造成的影响是如此之大,使它在后来的10几年里,被反病毒厂商作为经典病毒案例,虽然它是蠕虫而非病毒;1990年,Morris蠕虫的编写者Robert T. Morris被判有罪并处以3年缓刑、1万美元罚金和400小时的社区义务劳动。

Morris 蠕虫通过fingerd、sendmail、rexec/rsh三种系统服务中存在漏洞进行传播。

1989年10月16日,WANK蠕虫[34]被报告,它表现出来强烈的政治意味,自称是抗议核刽子手的蠕虫(worms against the nuclear killers),将被攻击的DEC VMS计算机的提示信息改为“表面上高喊和平,背地里却准备战争”(You talk of times of peace for all, and then prepare for war.)。