Iptables L7使用方法

- 格式:pdf

- 大小:312.35 KB

- 文档页数:12

Linux命令高级技巧使用iptables配置防火墙规则iptables是Linux系统上一款用于配置网络防火墙的工具。

通过使用iptables,可以实现对传入和传出网络数据包的过滤和转发,以保护服务器和网络的安全。

本文将介绍一些使用iptables配置防火墙规则的高级技巧。

一、iptables概述iptables是Linux系统上的一个基于内核模块netfilter的防火墙软件。

通过对数据包进行过滤和转发,可以实现网络安全的保护。

其主要功能包括:过滤、NAT和转发。

二、iptables基本命令1. 查看当前iptables规则iptables -L2. 清除当前iptables规则iptables -F3. 允许来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j ACCEPT4. 阻止来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j DROP5. 允许某一特定端口的数据包通过iptables -A INPUT -p tcp --dport 80 -j ACCEPT6. 允许所有已建立的连接通过iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT7. 阻止所有其他数据包通过iptables -A INPUT -j DROP三、iptables高级技巧1. 使用iptables实现端口转发在实际应用中,经常需要将某一端口的访问请求转发到另一台服务器上。

通过iptables可以轻松实现该功能。

例如,将来自本地端口8080的访问请求转发到内网服务器192.168.1.100的80端口:iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:802. 使用iptables实现负载均衡通过使用iptables和SNAT,可以实现对多台服务器的负载均衡。

使用iptables命令在Linux中配置和管理防火墙规则防火墙是计算机网络安全的重要组成部分,用于保护计算机免受恶意攻击和未经授权的访问。

在Linux系统中,可以使用iptables命令进行防火墙的配置和管理。

本文将介绍如何使用iptables命令来配置和管理防火墙规则。

一、iptables概述iptables是Linux系统中的一个用于配置和管理防火墙规则的命令行工具。

它可以通过定义规则集来限制、修改和重定向进出系统的网络数据流量。

二、iptables命令基本用法1. 查看当前的iptables规则使用以下命令可以查看当前系统上的iptables规则:```bashiptables -L```该命令将显示当前系统上的所有iptables规则,包括过滤规则、NAT规则和Mangle规则。

2. 清除所有的iptables规则使用以下命令可以清除当前系统上的所有iptables规则:```bashiptables -F```该命令会将所有的iptables规则删除,恢复到默认的配置。

3. 添加一条iptables规则使用以下命令可以添加一条iptables规则:```bashiptables -A [chain] -p [protocol] [--dport] [port] -j [target]```其中,[chain]是要添加规则的链的名称,常见的链包括INPUT、OUTPUT和FORWARD;[protocol]是要过滤的协议,如TCP、UDP或ICMP;[--dport]和[port]用于指定要过滤的端口;[target]是规则的动作,如ACCEPT、DROP或REJECT。

4. 删除一条iptables规则使用以下命令可以删除一条iptables规则:```bashiptables -D [chain] [rule number]```其中,[chain]是要删除规则的链的名称,[rule number]是要删除的规则的序号。

Linux命令高级技巧使用iptables进行端口扫描和防御Linux命令高级技巧:使用iptables进行端口扫描和防御在当今信息时代,网络安全问题变得日益严峻。

攻击者经常利用开放的网络端口来入侵系统,因此,了解如何使用Linux命令iptables进行端口扫描和防御是非常重要的。

本文将介绍iptables的基本原理,并提供一些高级技巧,帮助您更好地保护系统安全。

一、什么是iptablesiptables是Linux操作系统中用于配置IPv4/IPv6的防火墙工具。

它可以根据预先定义的规则集来过滤网络流量,并根据规则决定是否允许或拒绝特定类型的网络连接。

iptables可以用于实现网络地址转换(NAT)、端口转发、包过滤等功能。

二、iptables的基本用法下面是一些基本的iptables命令,用于开始学习和了解如何使用它进行端口扫描和防御:1. 列出当前规则集:```shelliptables -L -n -v```该命令将显示当前防火墙规则集的详细信息,包括规则编号、规则类型、源地址、目标地址等。

2. 清除当前规则集:```shelliptables -F```该命令将清除当前所有的防火墙规则。

3. 配置默认策略:```shelliptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT ACCEPT```这些命令将设置默认策略,即输入和转发所有流量都将被丢弃,而输出流量则被允许。

4. 允许特定端口的流量通过:```shelliptables -A INPUT -p tcp --dport 22 -j ACCEPT```这个例子展示了如何允许SSH流量通过防火墙。

您可以根据需要更改端口号和协议类型。

5. 屏蔽特定IP的流量:```shelliptables -A INPUT -s 192.168.0.100 -j DROP```这个命令将屏蔽来自IP地址为192.168.0.100的流量。

iptables的用法iptables是Linux系统中防火墙工具,用于配置、管理和过滤网络流量。

它可以用于设置各种规则,以控制网络传输,过滤入站和出站流量,并允许或拒绝特定的网络连接。

以下是iptables的常见用法:1. 查看当前的iptables规则:```iptables -L```2. 清除当前的iptables规则:```iptables -F```3. 允许特定IP地址的访问:```iptables -A INPUT -s <IP_ADDRESS> -j ACCEPT```4. 禁止特定IP地址的访问:```iptables -A INPUT -s <IP_ADDRESS> -j DROP```5. 允许特定端口的访问:```iptables -A INPUT -p tcp --dport <PORT_NUMBER> -j ACCEPT```6. 允许特定协议的访问:```iptables -A INPUT -p <PROTOCOL> -j ACCEPT```7. 配置端口转发:```iptables -t nat -A PREROUTING -p tcp --dport <SOURCE_PORT> -j DNAT --to-destination<DESTINATION_IP>:<DESTINATION_PORT>```8. 配置端口映射:```iptables -t nat -A POSTROUTING -p tcp -d <DESTINATION_IP> --dport<DESTINATION_PORT> -j SNAT --to-source <SOURCE_IP>```以上只是iptables的一些常见用法,它还提供了更多高级功能和选项,可以根据具体需求进行配置和使用。

Linux命令高级技巧使用iptables命令进行网络防火墙配置随着互联网的迅速发展和大规模应用,网络安全问题也变得愈发重要。

作为保障网络安全的重要手段,网络防火墙在服务器配置中占据了重要的位置。

Linux系统中,我们可以使用iptables命令进行网络防火墙的配置和管理。

一、什么是iptables命令iptables是Linux系统中用于配置和管理网络防火墙的命令行工具。

它的作用是根据预设的规则集来过滤、转发和修改数据包。

通过iptables命令的灵活配置,我们可以实现各种复杂的网络安全策略。

二、iptables命令的基本结构和用法iptables命令的基本结构如下:```shelliptables [-t 表名] 命令 [链名] [规则参数]```其中,-t 表名用于指定具体的表,有filter、nat和mangle三种表,filter表用于数据包过滤,nat表用于网络地址转换,mangle表用于数据包修改。

命令可以为-A(追加规则)、-D(删除规则)、-I(插入规则)、-R(替换规则)等。

链名指定了规则要应用到的具体链,常见的链有INPUT、OUTPUT和FORWARD。

规则参数为具体的规则内容,如源地址、目标地址、端口等。

下面以实际例子来介绍iptables命令的使用。

1. 添加规则要添加一条规则,可以使用-A选项,并指定表名、链名和规则参数。

```shelliptables -t filter -A INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT```以上命令表示在filter表的INPUT链上添加一条规则,允许来自192.168.1.0/24网段的TCP协议的22端口的数据包通过。

2. 删除规则要删除一条规则,可以使用-D选项,并指定表名、链名和规则参数。

```shelliptables -t filter -D INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT```以上命令表示在filter表的INPUT链上删除一条规则,该规则与添加规则的例子相同。

iptables 用法iptables是Linux系统上的一个强大的防火墙工具。

它可以检查、过滤、转发和修改来自网络的数据包,同时保护Linux主机免受网络攻击。

iptables的工作原理是将来自网络的数据包与预先定义的规则进行匹配,并根据规则对其进行处理。

规则可以定义对来自特定IP地址、端口号或协议的数据包的处理方式。

使用iptables需要一定的专业知识和经验,下面将分步骤介绍iptables的用法和一些常用操作。

要查看当前iptables规则,可以使用以下命令:```bashiptables -L```这将显示当前iptables中所有规则。

默认情况下,iptables不进行任何防火墙过滤,并允许所有数据包通过。

2. 添加规则要添加一个新的规则,需要指定规则的类型、动作和匹配条件。

例如,如果想要阻止所有来自IP地址为192.168.0.2的主机的传入数据包,可以使用以下命令:```bashiptables -A INPUT -s 192.168.0.2 -j DROP```该命令将在“INPUT”链中添加一条规则,该规则匹配所有源IP地址为192.168.0.2的数据包,并将其动作设置为“DROP”,即完全拒绝该数据包。

3. 删除规则要删除特定的iptables规则,需要知道该规则的编号。

可以使用以下命令列出每个规则的编号:一旦知道规则的编号,就可以使用以下命令删除规则:比如,要删除第2条INPUT链规则,可以使用以下命令:4. 允许或拒绝所有数据包要允许或拒绝所有数据包,可以使用以下命令:如果要还原默认策略,可以使用以下命令:5. 修改特定规则6. 保存当前规则为了在每次系统重启后,保留设置的iptables规则,需要将其保存。

可以使用以下命令将iptables规则保存到文件中:```bashiptables-save > /etc/sysconfig/iptables```现在,即使重启系统,iptables的规则也会被保留。

Linux命令高级技巧使用iptables命令配置防火墙Linux命令高级技巧:使用iptables命令配置防火墙防火墙是保护计算机网络安全的重要工具。

在Linux系统中,iptables是一款强大的防火墙管理工具,可以通过配置规则,限制网络访问和数据传输,提高系统的安全性。

本文将介绍如何使用iptables命令进行高级配置和技巧应用。

一、iptables命令简介iptables是Linux系统中的一个工具集,用于配置ipv4数据包的过滤,转发和网络地址转换(NAT)。

通过iptables命令,可以设置规则来控制数据包的流动,实现防火墙的功能。

iptables命令的主要参数包括:- A: 添加规则- D: 删除规则- I: 插入规则- L: 列出规则- F: 清空规则- P: 设置默认策略- S: 保存规则- R: 替换规则- N: 新建自定义链二、iptables配置基础1. 清空规则链在配置iptables之前,可以使用以下命令清空所有规则链,以确保开始时处于一个干净的状态:```shelliptables -Fiptables -Xiptables -Ziptables -t nat -F```2. 设置默认策略默认情况下,iptables会根据规则链上的规则来对数据包进行过滤,如果没有匹配到任何规则,则会根据默认策略来处理。

可以使用以下命令设置默认策略:```shelliptables -P INPUT DROPiptables -P FORWARD DROPiptables -P OUTPUT ACCEPT```3. 添加规则可以使用以下命令添加规则到指定的规则链,例如,添加允许SSH 访问的规则:```shelliptables -A INPUT -p tcp --dport 22 -j ACCEPT```4. 保存规则配置完iptables后,可以使用以下命令将规则保存到文件中,以便重启后自动加载:```shelliptables-save > /etc/iptables/rules.v4```三、高级配置和技巧1. 自定义链iptables支持用户自定义链,可以将一组规则封装到一个新链中,提高规则的可读性和管理性。

Linux命令高级技巧使用iptables进行网络流量控制在Linux操作系统中,iptables是一种强大的工具,用于管理网络流量以及进行网络流量控制。

使用iptables可以实现各种复杂的网络配置和管理任务,如防火墙设置、端口转发、网络地址转换(NAT)等。

本文将介绍一些使用iptables进行网络流量控制的高级技巧。

一、iptables简介iptables是一个内核模块,它是基于Netfilter框架的用户空间工具集,用于管理Linux内核中的数据包过滤规则。

iptables通过匹配数据包的源、目的地址、端口等关键字段,来决定对数据包的处理方式,可以允许、拒绝、重定向或修改数据包。

二、iptables基本用法在开始讲解高级技巧之前,我们先给出一些iptables的基本用法,以便更好地理解后续的内容。

1. 添加规则使用iptables命令添加规则的语法如下:```shelliptables -A <CHAIN> <MATCH_CONDITION> -j <ACTION>```其中,`<CHAIN>`表示规则链,如INPUT、FORWARD、OUTPUT 等;`<MATCH_CONDITION>`表示匹配条件,如源地址、目的地址、端口等;`<ACTION>`表示对匹配的数据包的处理方式,如ACCEPT、DROP、REJECT等。

例如,要允许来自192.168.1.100的主机访问本地的SSH服务(端口22),可以使用以下命令添加规则:```shelliptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT```2. 查看规则使用iptables命令查看规则的语法如下:```shelliptables -L```这会列出iptables中的所有规则,包括链的名称、规则的编号以及匹配条件和动作等信息。

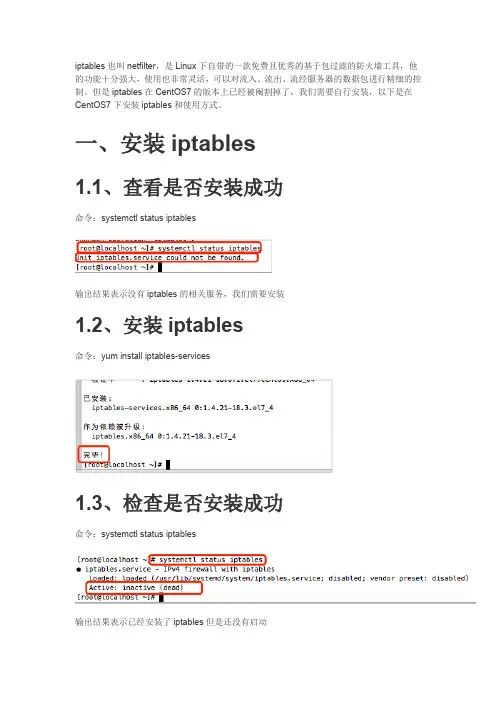

iptables也叫netfilter,是Linux下自带的一款免费且优秀的基于包过滤的防火墙工具,他的功能十分强大,使用也非常灵活,可以对流入、流出、流经服务器的数据包进行精细的控制。

但是iptables在CentOS7的版本上已经被阉割掉了,我们需要自行安装,以下是在CentOS7下安装iptables和使用方式。

一、安装iptables1.1、查看是否安装成功命令:systemctl status iptables输出结果表示没有iptables的相关服务,我们需要安装1.2、安装iptables命令:yum install iptables-services1.3、检查是否安装成功命令:systemctl status iptables输出结果表示已经安装了iptables但是还没有启动1.4、启动iptables命令:systemctl start iptables.service再次查看状态,输出结果表示已经成功启动iptables1.5、关闭SELINUX这里需要关闭SELINUX,因为当SELINUX不关闭时,iptables不读取配置文件,二、命令2.1、系统命令systemctl start iptables #启动systemctl status iptables #查看运行状态systemctl restart iptables.service #重启systemctl stop iptables.service #停止systemctl enable iptables.service #设置开机启动systemctl disable iptables.service #禁止开机启动2.2、常用命令iptables -h #查询帮助iptables -L -n #列出(filter表)所有规则iptables -L -n --line-number #列出(filter表)所有规则,带编号iptables -L -n -t nat #列出(nat表)所有规则iptables -F #清除(filter表)中所有规则iptables -F -t nat #清除(nat表)中所有规则service iptables save #保存配置(保存配置后必须重启iptables)systemctl restart iptables.service #重启三、语法3.1、filter表解析filter表是iptables默认使用的表,负责对流入、流出本机的数据包进行过滤,该表中定义了3个链,分别是:INPUT、OUTPUT、FORWARDINPUT:过滤进入主机的数据包OUTPUT:处理从本机出去的数据包FORWARD:负责转发流经本机但不进入本机的数据包,起到转发作用3.2、iptables常用语法-A:追加到规则的最后一条-D:删除记录-I:添加到规则的第一条-p:(proto)规定通信协议,常见的协议有:tcp、udp、icmp、all-j:(jump)指定要跳转的目标,常见的目标有:ACCEPT(接收数据包)、DROP(丢弃数据包)、REJECT(重定向)三种,但是一般不适用重定向,会带来安全隐患四、常见案例4.1、IP过滤4.1.1、禁止192.168.1.3 IP地址的所有类型数据接入iptables -A INPUT ! -s 192.168.1.3 -j DROP4.2、开放端口4.2.1、开放端口iptables -A INPUT -p tcp --dport 80 -j ACCEPT #开放80端口4.2.2、开放端口范围iptables -I INPUT -p tcp --dport 22:80 -j ACCEPT #开发22-80范围的端口4.2.3、不允许80端口流出iptables -I OUTPUT -p tcp --dport 80 -j DROP。

然后保存退出内核配置模式。

# make dep @@@链接程序代码和函数库首先我们查看一下l7filter支持的封禁列表:# ls /etc/l7-protocols/protocols/100bao.pat gkrellm.pat ncp.pat ssdp.pataim.pat gnucleuslan.pat netbios.pat ssh.pat aimwebcontent.pat gnutella.pat nntp.pat ssl.pat applejuice.pat goboogy.pat ntp.pat stun.patares.pat gopher.pat openft.pat subspace.pat armagetron.pat guildwars.pat pcanywhere.pat subversion.pat battlefield1942.pat h323.pat poco.pat teamfortress2.pat battlefield2142.pat halflife2-deathmatch.pat pop3.pat teamspeak.pat battlefield2.pat hddtemp.pat pplive.pat telnet.patbgp.pat hotline.pat qq.pat tesla.patbiff.pat http.pat quake1.pat tftp.patbittorrent.pat http-rtsp.pat quake-halflife.pat thecircle.pat chikka.pat ident.pat radmin.pat tor.patcimd.pat imap.pat rdp.pat tsp.patciscovpn.pat imesh.pat replaytv-ivs.pat unknown.patcitrix.pat ipp.pat rlogin.pat unset.patcounterstrike-source.pat irc.pat rtp.pat uucp.patcvs.pat jabber.pat rtsp.pat validcertssl.pat dayofdefeat-source.pat kugoo.pat shoutcast.pat ventrilo.pat dhcp.pat live365.pat sip.pat vnc.pat directconnect.pat liveforspeed.pat skypeout.pat whois.patdns.pat lpd.pat skypetoskype.pat worldofwarcraft.pat doom3.pat mohaa.pat smb.pat x11.patedonkey.pat msn-filetransfer.pat smtp.pat xboxlive.pat fasttrack.pat msnmessenger.pat snmp.pat xunlei.pat finger.pat mute.pat socks.pat yahoo.pat网友评论内容:现在出了一个新的MSN客户端米鼠MSN。

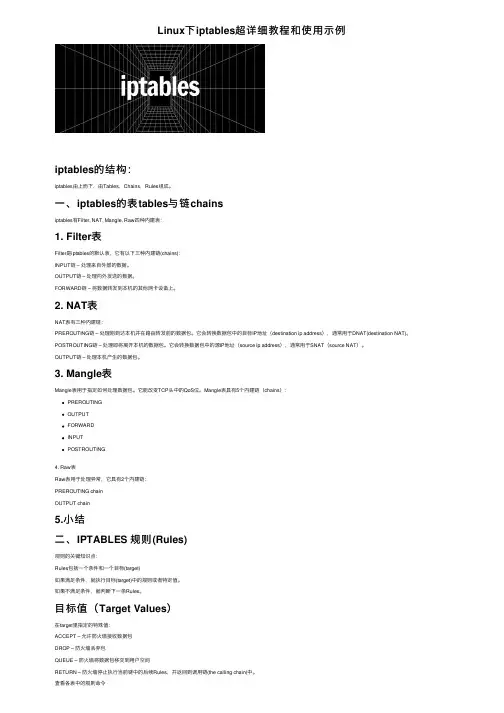

Linux下iptables超详细教程和使⽤⽰例iptables的结构:iptables由上⽽下,由Tables,Chains,Rules组成。

⼀、iptables的表tables与链chainsiptables有Filter, NAT, Mangle, Raw四种内建表:1. Filter表Filter是iptables的默认表,它有以下三种内建链(chains):INPUT链 – 处理来⾃外部的数据。

OUTPUT链 – 处理向外发送的数据。

FORWARD链 – 将数据转发到本机的其他⽹卡设备上。

2. NAT表NAT表有三种内建链:PREROUTING链 – 处理刚到达本机并在路由转发前的数据包。

它会转换数据包中的⽬标IP地址(destination ip address),通常⽤于DNAT(destination NAT)。

POSTROUTING链 – 处理即将离开本机的数据包。

它会转换数据包中的源IP地址(source ip address),通常⽤于SNAT(source NAT)。

OUTPUT链 – 处理本机产⽣的数据包。

3. Mangle表Mangle表⽤于指定如何处理数据包。

它能改变TCP头中的QoS位。

Mangle表具有5个内建链(chains):PREROUTINGOUTPUTFORWARDINPUTPOSTROUTING4. Raw表Raw表⽤于处理异常,它具有2个内建链:PREROUTING chainOUTPUT chain5.⼩结⼆、IPTABLES 规则(Rules)规则的关键知识点:Rules包括⼀个条件和⼀个⽬标(target)如果满⾜条件,就执⾏⽬标(target)中的规则或者特定值。

如果不满⾜条件,就判断下⼀条Rules。

⽬标值(Target Values)在target⾥指定的特殊值:ACCEPT – 允许防⽕墙接收数据包DROP – 防⽕墙丢弃包QUEUE – 防⽕墙将数据包移交到⽤户空间RETURN – 防⽕墙停⽌执⾏当前链中的后续Rules,并返回到调⽤链(the calling chain)中。

安装L7filter使iptables支持对七层应用进行过滤重新编译内核,使iptables支持L7filter,对七层应用进行过滤Iptables对于七层上面的应用过滤本身不支持,需要安装第三方的模块方可支持。

L7-filter是一个iptables的外挂模块,它可以过滤很多种的L7协议,这样能够封杀如P2P、IM等应用。

1.适用编译环境操作系统:RedHat Enterprise Linux AS4 U4 以上且带有GCC编译工具2.软件下载kernel:2.6.25/pub/linux/kernel/v2.6/linux-2.6.25.tar.bz2iptables:/projects/iptables/files/iptables-1.4.0.tar.bz2l7-filter:/project/showfiles.php?group_id=80085netfilter-layer7-v2.20.tar.gzl7-protocols-2008-04-23.tar.gz3.给内核打L7-filter补丁将以上各软件包都解压到/usr/src 目录#cd /usr/src#tar xzvf netfilter-layer7-v2.20.tar.gz#tar xjvf linux-2.6.25.tar.bz2#cd linux-2.6.25#patch -p1 < /usr/src/netfilter-layer7-v2.20/kernel-2.6.25-layer7-2.20.patch4.编译内核#make oldconfig使用make oldconfig可以继承老的kernel的配置,为自己的配置省去很多麻烦。

#make menuconfigmake menuconfig是文字界面下推荐一种方式,在这里可以选择你需要编译到核心的模块。

因为前面make oldconfig已经很多都继承老的配置,所以一般配置不要动。

Linux命令技巧使用iptables进行高级网络防火墙配置使用iptables进行高级网络防火墙配置在Linux系统中,iptables是一个非常强大的工具,它可以用于配置和管理网络防火墙。

通过使用iptables,我们可以实现高级的网络防火墙配置,以保护我们的计算机和网络资源免受潜在的安全威胁。

本文将介绍一些常用的Linux命令技巧,以帮助你更好地使用iptables进行高级网络防火墙配置。

1. 检查当前iptables规则使用以下命令可以查看当前的iptables规则:```shelliptables -L```该命令将显示当前生效的iptables规则列表,包括输入、输出和转发规则。

通过查看这些规则,可以了解当前系统的网络访问策略。

2. 添加规则可以使用以下命令添加iptables规则:```shelliptables -A <chain> <rule>```其中,`<chain>`表示规则要添加到的链,可以是输入链(INPUT)、输出链(OUTPUT)或转发链(FORWARD)等。

`<rule>`表示要添加的规则内容。

例如,如果要允许来自特定IP地址的HTTP访问,可以使用以下命令:```shelliptables -A INPUT -s <IP地址> -p tcp --dport 80 -j ACCEPT```该命令将添加一个在输入链中生效的规则,允许源IP地址为`<IP地址>`,目标端口为80的TCP连接。

3. 删除规则如果需要删除已添加的规则,可以使用以下命令:```shelliptables -D <chain> <rule_number>```其中,`<chain>`表示规则所在的链,`<rule_number>`表示规则在该链中的序号。

例如,如果要删除输入链中的第一条规则,可以使用以下命令:```shelliptables -D INPUT 1```该命令将删除输入链中的第一条规则。

iptables是一种Linux下的防火墙工具,它可以对网络数据包进行过滤、修改和转发等操作,以实现网络安全和数据传输控制的功能。

下面是iptables的一些常用用法:1. 添加规则:iptables -A INPUT -p tcp --dport 22 -j ACCEPT这条命令将添加一条规则,允许TCP协议的数据包通过端口22(SSH 默认端口)。

其中,-A表示添加规则,INPUT表示规则应用于输入链,-p tcp指定协议为TCP,--dport 22指定目标端口为22,-j ACCEPT表示接受该数据包。

2. 删除规则:iptables -D INPUT -p tcp --dport 22 -j ACCEPT这条命令将删除之前添加的允许TCP协议的数据包通过端口22的规则。

其中,-D表示删除规则,其他参数与添加规则时相同。

3. 禁止访问特定IP地址:iptables -A INPUT -s 192.168.0.100 -j DROP 这条命令将禁止来自IP地址为192.168.0.100的数据包通过防火墙。

其中,-s指定源IP地址,-j DROP表示丢弃该数据包。

4. 允许访问特定IP地址:iptables -A INPUT -s 192.168.0.100 -j ACCEPT这条命令将允许来自IP地址为192.168.0.100的数据包通过防火墙。

其中,-s指定源IP地址,-j ACCEPT表示接受该数据包。

5. 清除所有规则:iptables -F这条命令将清除所有iptables规则。

其中,-F表示清空所有链的规则。

6. 保存规则:service iptables save这条命令将保存当前iptables规则到文件中,以便在系统重启后恢复。

其中,service表示调用系统服务,iptables表示要操作的防火墙服务,save表示保存规则。

这只是iptables的一些常用用法示例,实际上iptables还有更多功能和选项可以使用。

Linux命令iptables的用法概述i p ta bl es是L in ux操作系统中的一个重要工具,它用于配置L in ux 内核中的网络过滤规则。

通过使用ip ta bl e s,我们可以控制网络数据包的流向和访问权限,实现网络安全的管理和控制。

本文将详细介绍i p ta bl es的用法和常见操作。

一、iptable s简介i p ta bl es是一个内核空间的防火墙工具,用于过滤、修改、传递数据包,提供网络安全的策略控制。

它基于N et fi lt er框架,能够实时监控网络数据包,并根据预先定义的规则进行处理。

ip ta bl es可以在L i nu x终端上运行,并可以通过配置文件持久化规则。

二、iptable s的基本用法1.查看当前i p t a bl e s规则要查看当前i pt ab le s规则,可以使用以下命令:i p ta bl es-L该命令将显示当前的i pt ab le s规则表和链的信息。

2.添加规则要添加一条i pt ab le s规则,可以使用以下命令:i p ta bl es-A<链名><匹配条件><动作>其中,`链名`表示ip t ab le s中的链,如I NP UT、O UT PU T、F OR WA RD 等;`匹配条件`用于对数据包进行匹配,如源I P、目标IP、协议等;`动作`表示对匹配的数据包采取的操作,如A CC EP T、DR OP等。

3.删除规则要删除一条i pt ab le s规则,可以使用以下命令:i p ta bl es-D<链名><规则序号>其中,`链名`表示要删除规则的链,`规则序号`表示要删除的规则在链中的位置。

4.修改规则要修改一条i pt ab le s规则,可以先删除旧规则,再添加新规则。

三、iptable s常用命令示例1.允许所有本地流量i p ta bl es-A IN PU T-i l o-jA CC EP T该命令允许所有本地流量通过IN PU T链。

系统安全加固Linux终端命令itables的使用方法系统安全加固Linux终端命令iptables的使用方法系统安全是每个使用Linux操作系统的用户都需要关注的重要问题。

在保护服务器和个人设备免受网络攻击和不良活动的影响方面,使用正确的工具和技术至关重要。

在Linux系统中,iptables是一个强大的工具,用于配置和管理网络包过滤规则。

本文将介绍iptables的使用方法,以帮助用户保护其系统免受潜在的威胁。

1. 概述iptables是Linux操作系统中的一个内核模块,可以通过命令行界面进行配置和管理。

它支持针对网络数据包进行过滤、转发和修改等操作,以实现网络安全控制和保护。

iptables提供了一套规则集合,可以根据用户的需求进行定制,以满足不同的安全需求。

2. 安装iptables大多数Linux发行版都默认安装了iptables,但如果您的系统没有安装该工具,可以使用以下命令进行安装:`sudo apt-get install iptables` (适用于Debian/Ubuntu)`sudo yum install iptables` (适用于CentOS/RHEL)安装完成后,可以通过运行以下命令来验证安装是否成功:`iptables --version`如果成功显示版本号,表示iptables已成功安装。

3. 常用命令以下是一些常用的iptables命令和参数,帮助您配置和管理安全规则:- `iptables -L`:列出当前的过滤规则。

- `iptables -A`:在规则链的末尾添加一条新的规则。

- `iptables -D`:删除规则链中的指定规则。

- `iptables -P`:设置默认的策略(允许或拒绝)。

- `iptables -F`:清除规则链中的所有规则。

- `iptables -I`:在规则链的开头插入一条新的规则。

- `iptables -N`:创建一个新的用户定义的用户链。

CentOs7使用iptables开启关闭端口(精品)开启端口:1. 登录到CentOS 7服务器的终端或使用SSH工具连接到服务器。

2. 执行以下命令以检查服务器上已加载的iptables配置:`iptables -L`这将显示当前的iptables规则。

3. 执行以下命令以开放指定端口(例如端口80):`iptables -A INPUT -p tcp --dport 80 -j ACCEPT`这将添加一个允许TCP流量通过指定端口的规则。

注意:如果您希望开放UDP端口,可以将命令中的`tcp`改为`udp`。

4. 执行以下命令以保存您的iptables配置:`service iptables save`这将保存当前的iptables规则并在下次启动时加载它们。

5. 执行以下命令以重新加载iptables规则并使更改生效:`service iptables restart`现在,指定的端口应该已经开放。

关闭端口:1. 登录到CentOS 7服务器的终端或使用SSH工具连接到服务器。

2. 执行以下命令以检查服务器上已加载的iptables配置:`iptables -L`这将显示当前的iptables规则。

3. 执行以下命令以关闭指定端口(例如端口80):`iptables -A INPUT -p tcp --dport 80 -j DROP`这将添加一个拒绝TCP流量通过指定端口的规则。

注意:如果您希望关闭UDP端口,可以将命令中的`tcp`改为`udp`。

4. 执行以下命令以保存您的iptables配置:`service iptables save`这将保存当前的iptables规则并在下次启动时加载它们。

5. 执行以下命令以重新加载iptables规则并使更改生效:`service iptables restart`现在,指定的端口应该已经关闭。

请注意,上述方法是临时更改,如果您在重新启动服务器后还想保持这些更改,请确保运行`service iptables save`以保存配置。

我的技术之路

网络技术Linux数据库编程

然后保存退出内核配置模式。

#make dep@@@链接程序代码和函数库

#make bzImage@@@开始编译系统内核,此步大约需要25分钟#make modules@@@开始编译外挂模块,此步大约需要1个小时#make modules_install@@@安装编译完成的模块

#make install@@@将刚才编译完成的内核安装到系统里面

编译内核完成后,用新内核启动,然后进入系统

看一下当前系统内核:

#uname-r

2.6.27

#iptables-t nat-A POSTROUTING-o eth0-j MASQUERADE-s0/0

下面我们进行测试(l7filter服务器作为企业网络的网关,这里IP为192.168.1.251):

查看当前封禁情况:

#iptables-t mangle-L POSTROUTING-v

Chain POSTROUTING(policy ACCEPT386packets,41321bytes)

pkts bytes target prot opt in out source destination

00DROP all--any any anywhere anywhere

LAYER7l7proto aim

00DROP all--any any anywhere anywhere

LAYER7l7proto bittorrent

00DROP all--any any anywhere anywhere

LAYER7l7proto edonkey

00DROP all--any any anywhere anywhere

LAYER7l7proto xunlei

00DROP all--any any anywhere anywhere

LAYER7l7proto qq

00DROP all--any any anywhere anywhere

LAYER7l7proto msnmessenger

Qq和msn的连接失败信息:系统log信息:

L7filter的处理图示:。