第11章 密码学Hash函数

- 格式:ppt

- 大小:307.00 KB

- 文档页数:26

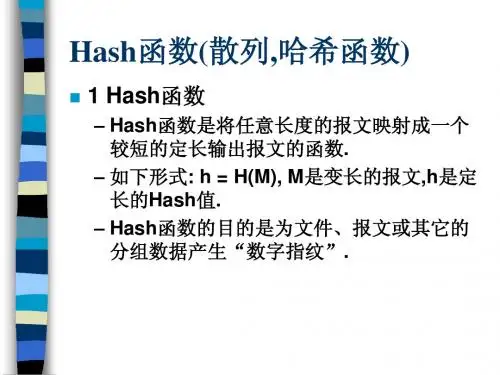

第11章 密码学Hash函数Crytographic Hash Functions课程内容大纲1. 引言第一部分:对称密码2. 传统加密技术第三部分:密码学数据完整性算法11.密码学Hash函数3. 分组密码与数据加密标准(DES) 12.消息认证码(MAC) 4. 数论与有限域的基本概念 13.数字签名 5. 高级加密标准(AES) 6. 分组密码的工作模式 7. 伪随机数的产生和流密码第四部分:相互信任14.密钥管理与分发 15.用户认证第二部分:公钥密码8. 数论入门 9. 公钥密码学与RSA 10. 密钥管理和其他公钥密码体制讲课内容11.1 密码学Hash函数的应用 11.2 两个简单的Hash函数 11.3 需求和安全性、安全Hash函数结构 11.4 基于分组密码链接的Hash函数 11.5 安全Hash算法(SHA) 补充:Hash函数MD511.1 密码学Hash函数的应用Hash函数定义• (单词"hash"的翻译:哈希、杂凑、散列、… ) • Hash函数H是一公开函数,用于将任意长的消息 M映射为较短的、固定长度的一个值H(M)。

称函 值H(M)为杂凑值、杂凑码或消息摘要 M → h = H(M)• 在安全应用中使用的Hash函数称为密码学Hash 函数(cryptographic hash function)Hash函数特点• Hash值 H(M) 是消息中所有 比特的函数,因此提供了一 种错误检测能力,即改变消 息中任何一个比特或几个比 特都会使杂凑码发生改变。

Hash函数的应用(1)消息认证 (2)数字签名 (3)其它一些应用Hash函数应用之一:消息认证• 消息认证是用来验证消息完整性的一种机制或服务 完整性 • 当Hash函数用于提供消息认证功能时,Hash函数 值通常称为消息摘要(message digest)• 一般地,消息认证是通过使用消息认证码(MAC) 实现的,即带密钥的Hash函数。

任务一 MD5算法111111*********一.哈希函数简介信息安全的核心技术是应用密码技术。

密码技术的应用远不止局限于提供机密性服务,密码技术也提供数据完整性服务。

密码学上的散列函数(Hash Functions)就是能提供数据完整性保障的一个重要工具。

Hash函数常用来构造数据的短“指纹”:消息的发送者使用所有的消息产生一个附件也就是短“指纹”,并将该短“指纹”与消息一起传输给接收者。

即使数据存储在不安全的地方,接收者重新计算数据的指纹,并验证指纹是否改变,就能够检测数据的完整性。

这是因为一旦数据在中途被破坏,或改变,短指纹就不再正确。

散列函数是一个函数,它以一个变长的报文作为输入,并产生一个定长的散列码,有时也称为报文摘要,作为函数的输出。

散列函数最主要的作用于是用于鉴别,鉴别在网络安全中起到举足轻重的地位。

鉴别的目的有以下两个:第一,验证信息的发送者是真正的,而不是冒充的,同时发信息者也不能抵赖,此为信源识别;第二,验证信息完整性,在传递或存储过程中未被篡改,重放或延迟等。

二.哈希函数特点密码学哈希函数(cryptography hash function,简称为哈希函数)在现代密码学中起着重要的作用,主要用于对数据完整性和消息认证。

哈希函数的基本思想是对数据进行运算得到一个摘要,运算过程满足:z压缩性:任意长度的数据,算出的摘要长度都固定。

z容易计算:从原数据容易算出摘要。

z抗修改性:对原数据进行任何改动,哪怕只修改1个字节,所得到的摘要都有很大区别。

z弱抗碰撞:已知原数据和其摘要,想找到一个具有相同摘要的数据(即伪造数据),在计算上是困难的。

z强抗碰撞:想找到两个不同的数据,使它们具有相同的摘要,在计算上是困难的。

三.针对哈希函数的攻击与传统密码体制的攻击方式相比,对散列函数的攻击方法主要有两种:z穷举攻击:它可以用于任何类型的散列函数的攻击,最典型的方式就是所谓的“生日攻击”。

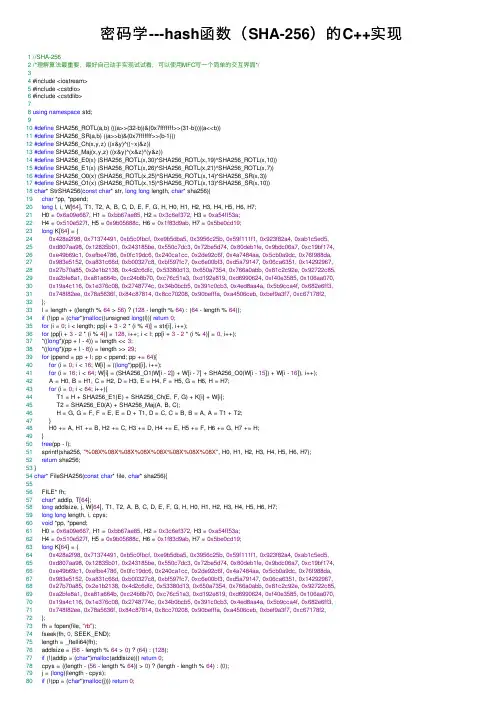

密码学---hash函数(SHA-256)的C++实现 1//SHA-2562/*理解算法最重要,最好⾃⼰动⼿实现试试看,可以使⽤MFC写⼀个简单的交互界⾯*/34 #include <iostream>5 #include <cstdio>6 #include <cstdlib>78using namespace std;910#define SHA256_ROTL(a,b) (((a>>(32-b))&(0x7fffffff>>(31-b)))|(a<<b))11#define SHA256_SR(a,b) ((a>>b)&(0x7fffffff>>(b-1)))12#define SHA256_Ch(x,y,z) ((x&y)^((~x)&z))13#define SHA256_Maj(x,y,z) ((x&y)^(x&z)^(y&z))14#define SHA256_E0(x) (SHA256_ROTL(x,30)^SHA256_ROTL(x,19)^SHA256_ROTL(x,10))15#define SHA256_E1(x) (SHA256_ROTL(x,26)^SHA256_ROTL(x,21)^SHA256_ROTL(x,7))16#define SHA256_O0(x) (SHA256_ROTL(x,25)^SHA256_ROTL(x,14)^SHA256_SR(x,3))17#define SHA256_O1(x) (SHA256_ROTL(x,15)^SHA256_ROTL(x,13)^SHA256_SR(x,10))18char* StrSHA256(const char* str, long long length, char* sha256){19char *pp, *ppend;20long l, i, W[64], T1, T2, A, B, C, D, E, F, G, H, H0, H1, H2, H3, H4, H5, H6, H7;21 H0 = 0x6a09e667, H1 = 0xbb67ae85, H2 = 0x3c6ef372, H3 = 0xa54ff53a;22 H4 = 0x510e527f, H5 = 0x9b05688c, H6 = 0x1f83d9ab, H7 = 0x5be0cd19;23long K[64] = {240x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,250xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,260xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,270x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,280x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,290xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070,300x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3,310x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2,32 };33 l = length + ((length % 64 > 56) ? (128 - length % 64) : (64 - length % 64));34if (!(pp = (char*)malloc((unsigned long)l))) return0;35for (i = 0; i < length; pp[i + 3 - 2 * (i % 4)] = str[i], i++);36for (pp[i + 3 - 2 * (i % 4)] = 128, i++; i < l; pp[i + 3 - 2 * (i % 4)] = 0, i++);37 *((long*)(pp + l - 4)) = length << 3;38 *((long*)(pp + l - 8)) = length >> 29;39for (ppend = pp + l; pp < ppend; pp += 64){40for (i = 0; i < 16; W[i] = ((long*)pp)[i], i++);41for (i = 16; i < 64; W[i] = (SHA256_O1(W[i - 2]) + W[i - 7] + SHA256_O0(W[i - 15]) + W[i - 16]), i++);42 A = H0, B = H1, C = H2, D = H3, E = H4, F = H5, G = H6, H = H7;43for (i = 0; i < 64; i++){44 T1 = H + SHA256_E1(E) + SHA256_Ch(E, F, G) + K[i] + W[i];45 T2 = SHA256_E0(A) + SHA256_Maj(A, B, C);46 H = G, G = F, F = E, E = D + T1, D = C, C = B, B = A, A = T1 + T2;47 }48 H0 += A, H1 += B, H2 += C, H3 += D, H4 += E, H5 += F, H6 += G, H7 += H;49 }50free(pp - l);51 sprintf(sha256, "%08X%08X%08X%08X%08X%08X%08X%08X", H0, H1, H2, H3, H4, H5, H6, H7);52return sha256;53 }54char* FileSHA256(const char* file, char* sha256){5556 FILE* fh;57char* addlp, T[64];58long addlsize, j, W[64], T1, T2, A, B, C, D, E, F, G, H, H0, H1, H2, H3, H4, H5, H6, H7;59long long length, i, cpys;60void *pp, *ppend;61 H0 = 0x6a09e667, H1 = 0xbb67ae85, H2 = 0x3c6ef372, H3 = 0xa54ff53a;62 H4 = 0x510e527f, H5 = 0x9b05688c, H6 = 0x1f83d9ab, H7 = 0x5be0cd19;63long K[64] = {640x428a2f98, 0x71374491, 0xb5c0fbcf, 0xe9b5dba5, 0x3956c25b, 0x59f111f1, 0x923f82a4, 0xab1c5ed5,650xd807aa98, 0x12835b01, 0x243185be, 0x550c7dc3, 0x72be5d74, 0x80deb1fe, 0x9bdc06a7, 0xc19bf174,660xe49b69c1, 0xefbe4786, 0x0fc19dc6, 0x240ca1cc, 0x2de92c6f, 0x4a7484aa, 0x5cb0a9dc, 0x76f988da,670x983e5152, 0xa831c66d, 0xb00327c8, 0xbf597fc7, 0xc6e00bf3, 0xd5a79147, 0x06ca6351, 0x14292967,680x27b70a85, 0x2e1b2138, 0x4d2c6dfc, 0x53380d13, 0x650a7354, 0x766a0abb, 0x81c2c92e, 0x92722c85,690xa2bfe8a1, 0xa81a664b, 0xc24b8b70, 0xc76c51a3, 0xd192e819, 0xd6990624, 0xf40e3585, 0x106aa070,700x19a4c116, 0x1e376c08, 0x2748774c, 0x34b0bcb5, 0x391c0cb3, 0x4ed8aa4a, 0x5b9cca4f, 0x682e6ff3,710x748f82ee, 0x78a5636f, 0x84c87814, 0x8cc70208, 0x90befffa, 0xa4506ceb, 0xbef9a3f7, 0xc67178f2,72 };73 fh = fopen(file, "rb");74 fseek(fh, 0, SEEK_END);75 length = _ftelli64(fh);76 addlsize = (56 - length % 64 > 0) ? (64) : (128);77if (!(addlp = (char*)malloc(addlsize))) return0;78 cpys = ((length - (56 - length % 64)) > 0) ? (length - length % 64) : (0);79 j = (long)(length - cpys);80if (!(pp = (char*)malloc(j))) return0;81 fseek(fh, -j, SEEK_END);82 fread(pp, 1, j, fh);83for (i = 0; i < j; addlp[i + 3 - 2 * (i % 4)] = ((char*)pp)[i], i++);84free(pp);85for (addlp[i + 3 - 2 * (i % 4)] = 128, i++; i < addlsize; addlp[i + 3 - 2 * (i % 4)] = 0, i++);86 *((long*)(addlp + addlsize - 4)) = length << 3;87 *((long*)(addlp + addlsize - 8)) = length >> 29;88for (rewind(fh); 64 == fread(W, 1, 64, fh);){89for (i = 0; i < 64; T[i + 3 - 2 * (i % 4)] = ((char*)W)[i], i++);90for (i = 0; i < 16; W[i] = ((long*)T)[i], i++);91for (i = 16; i < 64; W[i] = (SHA256_O1(W[i - 2]) + W[i - 7] + SHA256_O0(W[i - 15]) + W[i - 16]), i++);92 A = H0, B = H1, C = H2, D = H3, E = H4, F = H5, G = H6, H = H7;93for (i = 0; i < 64; i++){94 T1 = H + SHA256_E1(E) + SHA256_Ch(E, F, G) + K[i] + W[i];95 T2 = SHA256_E0(A) + SHA256_Maj(A, B, C);96 H = G, G = F, F = E, E = D + T1, D = C, C = B, B = A, A = T1 + T2;97 }98 H0 += A, H1 += B, H2 += C, H3 += D, H4 += E, H5 += F, H6 += G, H7 += H;99 }100for (pp = addlp, ppend = addlp + addlsize; pp < ppend; pp = (long*)pp + 16){101for (i = 0; i < 16; W[i] = ((long*)pp)[i], i++);102for (i = 16; i < 64; W[i] = (SHA256_O1(W[i - 2]) + W[i - 7] + SHA256_O0(W[i - 15]) + W[i - 16]), i++); 103 A = H0, B = H1, C = H2, D = H3, E = H4, F = H5, G = H6, H = H7;104for (i = 0; i < 64; i++){105 T1 = H + SHA256_E1(E) + SHA256_Ch(E, F, G) + K[i] + W[i];106 T2 = SHA256_E0(A) + SHA256_Maj(A, B, C);107 H = G, G = F, F = E, E = D + T1, D = C, C = B, B = A, A = T1 + T2;108 }109 H0 += A, H1 += B, H2 += C, H3 += D, H4 += E, H5 += F, H6 += G, H7 += H;110 }111free(addlp); fclose(fh);112 sprintf(sha256, "%08X%08X%08X%08X%08X%08X%08X%08X", H0, H1, H2, H3, H4, H5, H6, H7); 113return sha256;114 }115116char* StrSHA256(const char* str, long long length, char* sha256);117118int main(void){119char text[256];120 cout<<"请输⼊原⽂:\n" ;121while(cin>>text)122 {123 cout<<"请输⼊原⽂:\n" ;124char sha256[256];125 StrSHA256(text,sizeof(text)-1,sha256); // sizeof()包含了末尾的终⽌符'\0'故 -1126 cout<<"执⾏SHA-256算法后的结果如下:\n";127 puts(sha256);128129 }130131 system("pause");132return0;133 }。

harsh函数-概述说明以及解释1.引言1.1 概述概述部分的内容可以描述一下harsh函数是什么以及它的重要性和作用。

可以参考以下内容:概述:随着计算机科学的快速发展,数据安全和隐私保护变得尤为重要。

在这个数字化时代,我们需要一种可靠的方法来保护数据的完整性和安全性。

在这方面,hash函数扮演着至关重要的角色。

Hash函数是一种常见的密码算法,主要用于将数据转换为固定长度的字符串。

它通过对任意长度的数据应用哈希算法,生成一个唯一的哈希值。

这个哈希值可以用来验证数据的完整性,检测数据的变化和确定数据的唯一性。

在hash函数的世界里,harsh函数是一种特殊类型的hash函数,它具有许多独特的特点和优势。

与传统的hash函数相比,harsh函数不仅具有更高的效率和更低的冲突率,还可以提供更好的数据安全性和隐私保护。

harsh函数的工作原理是将输入数据通过一系列复杂而精确的计算,转换为一个唯一的哈希值。

这个哈希值具有不可逆的特性,即无法通过哈希值来恢复原始数据。

这种不可逆的特性使得harsh函数成为密码学中重要的工具,广泛应用于数字签名、数据验证、身份验证等各个领域。

此外,harsh函数还具有较低的碰撞概率,即不同的输入数据生成相同哈希值的概率非常低。

这使得harsh函数在数据完整性验证等关键应用场景中更加可靠。

另外,harsh函数还具有良好的计算性能和效率,使得它能够承担大规模数据处理的任务。

总的来说,harsh函数在确保数据安全性和完整性方面发挥着重要作用。

它的独特特性使其在各个领域得到广泛应用,同时也推动了数据安全和密码学的发展。

未来,随着计算机技术的不断进步,人们对于更加高效和安全的harsh函数算法的需求也将不断增加。

1.2文章结构文章结构部分的内容可以描述整篇文章的组织架构和章节安排:在本文中,我将按照如下结构来阐述关于harsh函数的相关知识。

首先,我将在引言部分进行概述,简要介绍harsh函数的定义、背景和应用领域。

Hash(散列函数)Hash,一般翻译做散列、杂凑,或音译为哈希,是把任意长度的输入(又叫做预映射pre-image)通过散列算法变换成固定长度的输出,该输出就是散列值。

这种转换是一种压缩映射,也就是,散列值的空间通常远小于输入的空间,不同的输入可能会散列成相同的输出,所以不可能从散列值来确定唯一的输入值。

简单的说就是一种将任意长度的消息压缩到某一固定长度的消息摘要的函数基本概念编辑若结构中存在和关键字K相等的记录,则必定在f(K)的存储位置上。

由此,不需比较便可直接取得所查记录。

称这个对应关系f为散列函数(Hash function),按这个事先建立的表为散列表。

对不同的关键字可能得到同一散列地址,即key1≠key2,而f(key1)=f(key2),这种现象称碰撞。

具有相同函数值的关键字对该散列函数来说称做同义词。

综上所述,根据散列函数H(key)和处理冲突的方法将一组关键字映射到一个有限的连续的地址集(区间)上,并以关键字在地址集中的“象” 作为记录在表中的存储位置,这种表便称为散列表,这一映象过程称为散列造表或散列,所得的存储位置称散列地址。

若对于关键字集合中的任一个关键字,经散列函数映象到地址集合中任何一个地址的概率是相等的,则称此类散列函数为均匀散列函数(Uniform Hash function),这就是使关键字经过散列函数得到一个“随机的地址”,从而减少冲突。

性质所有散列函数都有如下一个基本特性:如果两个散列值是不相同的(根据同一函数),那么这两个散列值的原始输入也是不相同的。

这个特性是散列函数具有确定性的结果。

但另一方面,散列函数的输入和输出不是一一对应的,如果两个散列值相同,两个输入值很可能是相同的,但不绝对肯定二者一定相等(可能出现哈希碰撞)。

输入一些数据计算出散列值,然后部分改变输入值,一个具有强混淆特性的散列函数会产生一个完全不同的散列值。

[1]典型的散列函数都有无限定义域,比如任意长度的字节字符串,和有限的值域,比如固定长度的比特串。

Hash函数概念将任意长度的输⼊变换为固定长度的输出的不可逆的单向密码体制Hash函数在数字签名和消息完整性检测等⽅⾯有着⼴泛的应⽤Hash函数同时是⼀种具有压缩特性的单向函数,其像通常称为数字指纹,消息摘要或散列值。

散列值的⽣成过程可以表⽰为h = H(M)其中h是定长的散列值,H是哈希函数,M是⼀个变长消息散列函数主要⽤于消息认证和数字签名,因此需要具备以下特性1. H可应⽤于任意长度的消息2. H产⽣定长的输出3. 对任意给定的消息x,计算H(x)⽐较容易,⽤硬件软件均可实现4. 单向性:对任意给定的散列值h,找到满⾜H(x) = h 的x在计算上是不可⾏的5. 抗弱碰撞性:对任意给定的消息x,找到x != y并且H(x) = H(y)的消息y在计算上是不可⾏的6. 抗强碰撞性:找到任何满⾜H(x) = H(y) 的偶对(x,y)在计算上是不可⾏的性质2是哈希函数的基本特性,性质3是哈希函数的可⽤性,性质4,5,6是哈希函数为满⾜不同应⽤⽽需具备的基本安全性质应⽤数字签名由于消息散列值通常⽐消息本⾝短的多,因此对消息散列值进⾏数字签名在处理上⽐对消息本⾝进⾏签名要⾼效的多。

⽣成程序或⽂档的数字指纹hash函数可以⽤来保证消息的完整性。

⾸先,通过哈希函数变换得到程序或⽂档的散列值,然后将散列值存储,对程序或⽂档进⾏定时的检测,与已存储的散列值进⾏⽐较,以此来实现完整性验证。

⽤于安全传输和⽤户⼝令⽤于保存⽤户登陆⼝令(密码),通过⽤户id及⼝令⽣成相应的散列值,然后保存,⽤户在进⼊系统输⼊⼝令时,⽣成散列值与存储的散列值进⾏⽐较,这样可以确保⽤户⼝令不被管理员或攻击者获取到哈希算法消息认证消息认证的作⽤主要有两个:⼀个是验证信息来源的真实性,⼀般称之为信息源认证;另⼀个是验证消息的完整性消息认证码(MAC)利⽤消息和双放共享的密钥通过认证函数来⽣成⼀个固定长度的短数据块,并将该数据块附加在消息后⽐如发送⽅A和接收⽅B共享密钥K,若A向B发送消息M,则MAC = C(K,M) ,其中C是认证函数,MAC是消息认证码(a)为明⽂传输,(b)为先计算MAC后,将MAC数据块附加在M信息后进⾏加密传输,(c)为先将M进⾏加密,再⽣成MAC,并附在消息块后进⾏传输基于哈希的消息认证码HMAC是实际应⽤中使⽤最多的⽅案,如SSL就使⽤HMAC来实现消息认证功能。

hash函数算法Hash函数算法是一种将任意长度的数据映射成固定长度的HASH值的算法。

它的主要作用是为了保证数据的完整性和安全性。

Hash函数算法的核心思想是将数据在特定算法下进行加密,从而使得数据无法被篡改或伪造。

Hash函数算法广泛应用于信息安全领域,比如密码保护、数字签名等。

Hash函数算法的原理是将明文数据输入Hash函数,经过一系列数学运算(如乘法、加法、取模等)得到Hash值。

Hash值通常是固定长度,而且对于不同的输入数据,得到的Hash值也是不同的。

因此,通过对比两个数据的Hash值,可以判断它们是否相同。

如果Hash值相同,则可以认为两个数据是相同的;如果不同,则可以认为它们是不同的。

在Hash函数算法中,有许多经典的Hash算法,比如MD5、SHA-1、SHA-2、SHA-3等。

这些算法已经被广泛应用于各种网络应用中,比如密码保护、数字签名、数据完整性验证等。

在这些算法中,MD5算法是最常用的一种Hash算法,它能够将任意长度的数据转换成固定长度的128位Hash值。

不过,近年来,MD5算法的安全性已经受到了很大的质疑,因此,安全性更高的SHA-256和SHA-512算法正在逐渐取代MD5算法。

除了经典的Hash算法外,还有一些新型的Hash算法被提出,比如SipHash、BLAKE、Grøstl等。

这些算法在保证Hash函数的安全性和性能的同时,还具有一定的抗攻击性和抗碰撞性。

这些算法的应用范围还比较有限,但是随着技术的发展,它们未来有望成为Hash函数算法的主流。

总之,Hash函数算法是数据安全保护的重要手段。

它能够保护数据的完整性和安全性,并且具有一定的抗攻击性。

目前,经典的Hash函数算法已经广泛应用于各种网络应用中,而新型的Hash函数算法也正在逐步崭露头角。

未来,Hash函数算法将继续发展,成为信息安全的重要保障。