ASA 允许ping和trace配置

- 格式:docx

- 大小:12.86 KB

- 文档页数:1

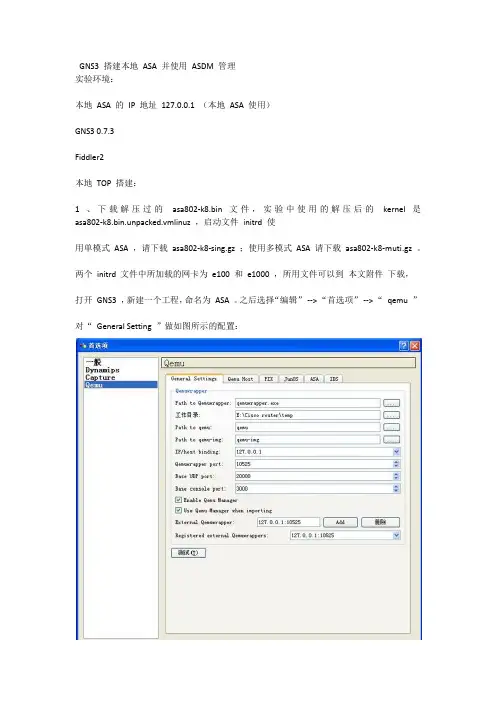

GNS3 搭建本地ASA 并使用ASDM 管理实验环境:本地ASA 的IP 地址127.0.0.1 (本地ASA 使用)GNS3 0.7.3Fiddler2本地TOP 搭建:1 、下载解压过的asa802-k8.bin 文件,实验中使用的解压后的kernel 是asa802-k8.bin.unpacked.vmlinuz ,启动文件initrd 使用单模式ASA ,请下载asa802-k8-sing.gz ;使用多模式ASA 请下载asa802-k8-muti.gz 。

两个initrd 文件中所加载的网卡为e100 和e1000 ,所用文件可以到本文附件下载,打开GNS3 ,新建一个工程,命名为ASA 。

之后选择“编辑”--> “首选项”--> “qemu ”对“General Setting ”做如图所示的配置:之后配置ASA 选项卡:2 、拖入ASA ,分别新建ASA1 和ASA2,TOP 如下:启动两个ASA 可以看到两个QEMU 窗口由于是初次运行,点“console”登录后,看到内核初始化:回到命令提示符后,请等大概 1 分钟左右( 为了防止出现其它问题,请按我说的做) ,等待FLASH 文件的初始化,此时去看相应的工作目录下的FLASH 文件,会发现FLASH 文件的大小开始变化,大概到24.9M 时,就OK 了,在FLASH 文件初始化的时候,你会发现硬盘灯开始狂闪了,^_^ 。

使用asa802-k8-sing.gz 的朋友在FLASH 文件初始化结束后,执行/mnt/disk0/lina_monitor使用asa802-k8-muti.gz 的朋友在FLASH 文件初始化结束后,执行/mnt/disk0/lina –mPS: 再次运行ASA 的时候,将直接启动到ciscoasa> 的状态下,不用再执行上面的命令了可以看到6 块网卡都被ASA 识别了此时如果执行show flash:, 将会是下面的结果:因为是初次运行,虽然上面的步骤中格式化了FLASH 文件等等,但是在ASA 中还是没有加载FLASH所以执行show flash: 后可用空间为0 。

要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmarkglobal_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

ASA防火墙疑难杂症解答ASA防火墙疑难杂症解答1...............................内部网络不能ping通internet2........................内部网络不能使用pptp拨入vpn服务器3....................内部网络不能通过被动Mode访问ftp服务器4.................................内部网络不能进行ipsec NAT5...................................内网不能访问DMZ区服务器6................................内网用户不能ping web服务器1. 内部网络不能ping通internet对于ASA5510,只要策略允许,则是可以Ping通的,对于ASA550,部分IOS可以ping,如果所以流量都允许还是不能Ping的话,则需要做inspect,对icmp协议进行检查即可2. 内部网络不能使用pptp拨入vpn服务器因pptp需要连接TCP 1723端口,同时还需要GRE协议,如果防火墙是linux的Iptables,则需要加载:modprobe ip_nat_pptp modprobe ip_conntrack_proto_gre如果防火墙是ASA,则需要inspect pptp。

3. 内部网络不能通过被动Mode访问ftp服务器同样需要inspect ftp,有些还需要检查相关参数policy-map type inspect ftp ftpaccessparametersmatch request-command appe cdup help get rnfr rnto put stou sitedele mkd rmd4. 内部网络不能进行ipsec NAT这种情况不多用,如查进行ipsect :IPSec Pass Through5. 内网不能访问DMZ区服务器增加NAT规则,即DMZ到内网的规则6. 内网用户不能ping web服务器如果内网中有一台web服务器,且已经配置了NAT,使用internet用户可以通过外部IP访问这台web服务器。

ASA系统的基本管理接口的配置:1、逻辑名称把接口加入到一个安全区域-zone2、安全级别(范围0-100)不同安全级别的接口之间访问时,遵从的默认规则:允许出站(outbound)连接,从一个高安全级别的区域到一个低安全级别区域的访问 禁止入站(inbound)连接,从低到高禁止相同安全级别的接口之间通信3、IP地址interface GigabitEthernet0nameif inside 逻辑名称security-level 100 安全级别ip address 192.168.123.200 255.255.255.04、清空配置write erase 清空startup config(启动配置文件)clear config all 清空running config (当前加载的配置)#在全局配置模式下使用ciscoasa# copy startup-config running-config(把启动配置加载到内存)reload 重启ASA5、配置子接口路由器的配置interface FastEthernet0/0.6encapsulation dot1Q 6ip address 196.1.1.1 255.255.2556、配置静态路由常规配置:设备的基本管理,常规配置:设备的基本管理,1、主机名hostname ASA12、域名后缀domain-name 3、域名和DNS服务器domain-name 【小提醒】:ASA1(config)# show run dnsDNS server-group DefaultDNSdomain-name ASA1(config)# dns domain-lookup dmz (先配置)--在DMZ区域启用DNS解析ASA1(config)#dns name-server 172.16.123.100ASA1(config)# show run dnsdns domain-lookup dmzDNS server-group DefaultDNSname-server 172.16.123.100domain-name 4、如何对设备启用远程管理---TelnetASA1(config)# telnet 192.168.123.0 255.255.255.0 inside 注意:在outside接口启用telnet是不允许的ASA1(config)# enable password cisco 默认使用特权模式口令做为登录口令查看到达ASA的流量5、使用NTP同步时间时区和时间的设置NTP Server:NTPServer(config)#clock timezone Beijing +8NTPServer#clock set 09:51:00 Mar 12 2016NTPServer(config)#ntp master 1NTPServer(config)#show clockNTP Client:NTPClient(config)#clock timezone Beijing +8NTPClient(config)#ntp server 192.168.1.1验证:NTP-Client#show clock detail09:11:41.089 Beijing Tue Mar 15 2016Time source is NTP启用认证:防火墙ASA1上的认证配置:ntp server 172.16.123.1 key 1 source dmzntp authentication-key 1 md5 ciscontp trusted-key 1ntp authenticateASA1(config)#show ntp statusASA1(config)# show clock detailLinux下的配置:1)设置时区[root@extmail ~]#cp /usr/share/zoneinfo/Asia/Shanghai /etc/localtime 2)向指定ntp服务器同步系统时间,同时同步硬件时钟[root@extmail ~]#ntpdate - set the date and time via NTP[root@extmail ~]#ntpdate 172.16.123.1[root@extmail ~]#hwclock -w3)编辑一个任务计划让系统在每天的0点向时间服务器同步[root@extmail~]#crontab -e0 * * * * ntpdate 172.16.123.1;hwclock -w Windows下的设置:6、【附录】 一些互联网的时间服务器 (公共NTP时间服务器) (上海交通大学网络中心NTP服务器地址) 202.120.2.101 (上海交通大学网络中心NTP服务器地址)210.72.145.44 (国家授时中心服务器的IP地址).hk(香港)。

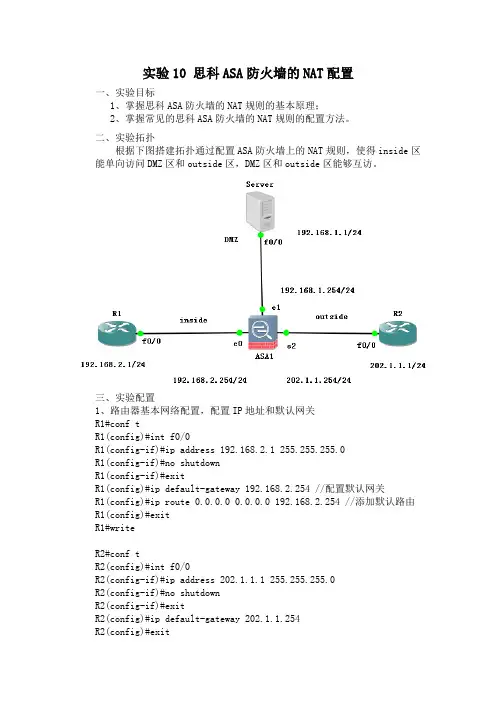

实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

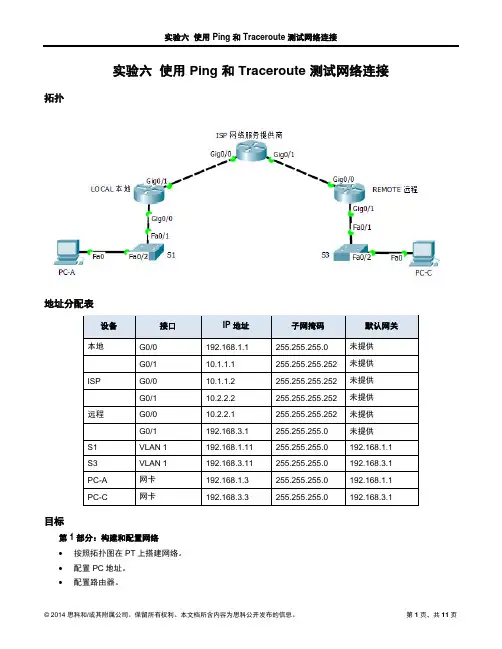

实验六使用 Ping 和 Traceroute 测试网络连接拓扑地址分配表目标第 1 部分:构建和配置网络∙按照拓扑图在PT上搭建网络。

∙配置 PC地址。

∙配置路由器。

∙配置交换机。

第 2 部分:使用 Ping 命令进行基本网络测试∙从 PC 使用 ping。

∙从思科设备使用 ping。

第 3 部分:使用 Tracert 和 Traceroute 命令进行基本网络测试∙从 PC 使用 tracert。

∙从思科设备使用 traceroute。

第 4 部分:排除拓扑故障背景/场景ping 和 traceroute 是测试 TCP/IP 网络连接的必不可少的两个工具。

ping 是一种网络管理实用程序,用于测试IP 网络上的设备是否能访问。

该实用程序还测量从源主机到目的计算机发送消息的往返时间。

traceroute 实用程序是一款网络诊断工具,用于显示路由和测量IP 网络上传输的数据包中转延迟,Windows 系统上可以使用tracert 实用程序。

在本实验中,会检查ping和traceroute命令,并探索修改命令行为的命令选项。

本实验使用思科设备和PC 进行命令探索。

思科路由器将路由信息协议(RIP) 在网络之间路由数据包。

本实验中提供了所需的思科设备配置。

所需资源∙ 3 台路由器(Cisco 1941 或同类路由器)∙ 2 台交换机(Cisco 2960 或同类交换机)∙ 2 台 PC∙拓扑所示的以太网电缆第1部分:构建和配置网络在第1 部分,您将设置拓扑网络并配置PC 和思科设备。

提供了路由器和交换机的初始配置,在此拓扑中,RIP 用于在网络之间路由数据包。

第 1 步:在PT上建立如拓扑图所示的网络。

第 2 步:根据地址分配表配置 PC 的 IP 地址和默认网关。

第 3 步:使用下面提供的初始配置来配置本地、ISP 和远程路由器。

本地路由器的初始配置:(首先进入配置模式)hostname LOCALinterface g0/0ip add 192.168.1.1 255.255.255.0no shutdowninterface g0/1ip address 10.1.1.1 255.255.255.252no shutdownexitrouter RIPnetwork 10.0.0.0network 192.168.1.0endISP 的初始配置:(首先进入配置模式)hostname ISPinterface g0/0ip address 10.1.1.2 255.255.255.252no shutdowninterface g0/1ip address 10.2.2.2 255.255.255.252no shutdownexitrouter RIPnetwork 10.0.0.0end远程路由器的初始配置:(首先进入配置模式)hostname REMOTEinterface g0/0ip address 10.2.2.1 255.255.255.252no shutdowninterface g0/1ip add 192.168.3.1 255.255.255.0no shutdownrouter RIPnetwork 10.0.0.0network 192.168.3.0end第 4 步:将 S1 和 S3 配置为初始配置。

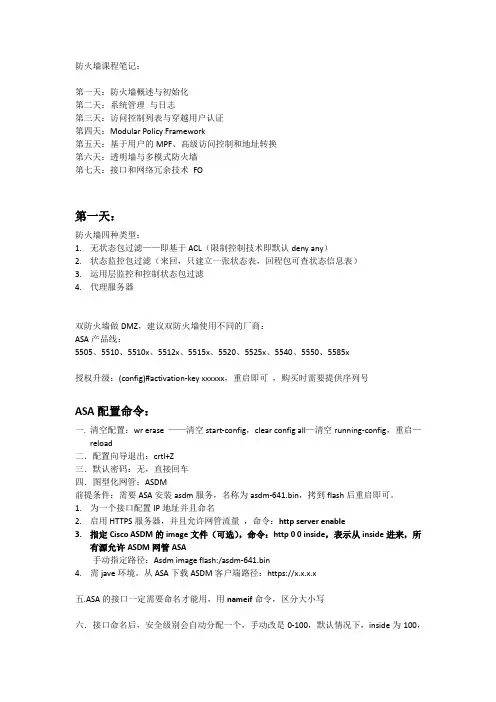

防火墙课程笔记:第一天:防火墙概述与初始化第二天:系统管理与日志第三天:访问控制列表与穿越用户认证第四天:Modular Policy Framework第五天:基于用户的MPF、高级访问控制和地址转换第六天:透明墙与多模式防火墙第七天:接口和网络冗余技术FO第一天:防火墙四种类型:1.无状态包过滤——即基于ACL(限制控制技术即默认deny any)2.状态监控包过滤(来回,只建立一张状态表,回程包可查状态信息表)3.运用层监控和控制状态包过滤4.代理服务器双防火墙做DMZ,建议双防火墙使用不同的厂商:ASA产品线:5505、5510、5510x、5512x、5515x、5520、5525x、5540、5550、5585x授权升级:(config)#activation-key xxxxxx,重启即可,购买时需要提供序列号ASA配置命令:一.清空配置:wr erase ——清空start-config,clear config all—清空running-config,重启—reload二.配置向导退出:crtl+Z三.默认密码:无,直接回车四.图型化网管:ASDM前提条件:需要ASA安装asdm服务,名称为asdm-641.bin,拷到flash后重启即可。

1.为一个接口配置IP地址并且命名2.启用HTTPS服务器,并且允许网管流量,命令:http server enable3.指定Cisco ASDM的image文件(可选),命令:http 0 0 inside,表示从inside进来,所有源允许ASDM网管ASA手动指定路径:Asdm image flash:/asdm-641.bin4.需jave环境。

从ASA下载ASDM客户端路径:https://x.x.x.x五.ASA的接口一定需要命名才能用,用nameif命令,区分大小写六.接口命名后,安全级别会自动分配一个,手动改是0-100,默认情况下,inside为100,其余默认为0,ASA支持101个安全级别,和多于101个(子)接口。

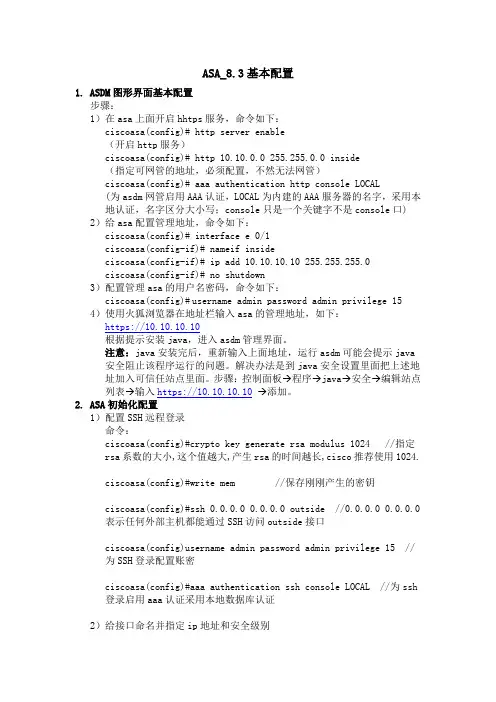

ASA_8.3基本配置1.ASDM图形界面基本配置步骤:1)在asa上面开启hhtps服务,命令如下:ciscoasa(config)# http server enable(开启http服务)ciscoasa(config)# http 10.10.0.0 255.255.0.0 inside(指定可网管的地址,必须配置,不然无法网管)ciscoasa(config)# aaa authentication http console LOCAL(为asdm网管启用AAA认证,LOCAL为内建的AAA服务器的名字,采用本地认证,名字区分大小写;console只是一个关键字不是console口) 2)给asa配置管理地址,命令如下:ciscoasa(config)# interface e 0/1ciscoasa(config-if)# nameif insideciscoasa(config-if)# ip add 10.10.10.10 255.255.255.0ciscoasa(config-if)# no shutdown3)配置管理asa的用户名密码,命令如下:ciscoasa(config)#username admin password admin privilege 15 4)使用火狐浏览器在地址栏输入asa的管理地址,如下:https://10.10.10.10根据提示安装java,进入asdm管理界面。

注意:java安装完后,重新输入上面地址,运行asdm可能会提示java安全阻止该程序运行的问题。

解决办法是到java安全设置里面把上述地址加入可信任站点里面。

步骤:控制面板→程序→java→安全→编辑站点列表→输入https://10.10.10.10→添加。

2.ASA初始化配置1)配置SSH远程登录命令:ciscoasa(config)#crypto key generate rsa modulus 1024 //指定rsa系数的大小,这个值越大,产生rsa的时间越长,cisco推荐使用1024.ciscoasa(config)#write mem //保存刚刚产生的密钥ciscoasa(config)#ssh 0.0.0.0 0.0.0.0 outside //0.0.0.0 0.0.0.0 表示任何外部主机都能通过SSH访问outside接口ciscoasa(config)username admin password admin privilege 15 //为SSH登录配置账密ciscoasa(config)#aaa authentication ssh console LOCAL //为ssh登录启用aaa认证采用本地数据库认证2)给接口命名并指定ip地址和安全级别说明:①安全级别相同接口之间的流量默认不通,可配置放行,命令如下:ciscoasa(config)# same-security-traffic permit inter-interface(放行安全级别相同接口之间的流量)ciscoasa(config)# same-security-traffic permit intra-interface (放行从一个接口先进然后又从同一个接口出的流量)②从安全级别高的到低的流量为outbound流量,默认放行;从低安全级别到高安全级别的流量为inbound流量,默认阻塞。

ASA的基本安全级别Cisco ASA 5500不同安全级别区域实现互访实验一、网络拓扑二、实验环境ASA防火墙eth0接口定义为outside区,Security-Level:0,接Router F0/0;ASA防火墙eth1接口定义为insdie区,Security-Level:100,接Switch的上联口;ASA防火墙Eth2接口定义为DMZ区,Security-Level:60,接Mail Server。

三、实验目的实现inside区域能够访问outside,即Switch能够ping通Router的F0/0(202.100.10.2);dmz区能够访问outside,即Mail Server能够ping通Router的F0/0(202.100.10.2);outside能够访问insdie区的Web Server的http端口(80)和dmz区的Mail Server的pop3端口(110)、smtp端口(25).四、详细配置步骤1、端口配置CiscoASA(config)# interface ethernet 0CiscoASA(config)#nameif ousideCiscoASA(config-if)# security-level 0CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)# interface ethernet 1CiscoASA(config)#nameif insideCiscoASA(config-if)# security-level 100CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)# interface ethernet 2CiscoASA(config)#nameif dmzCiscoASA(config-if)# security-level 50CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0CiscoASA(config-if)# no shut2、路由配置CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1 #默认路由CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1 #外网访问内网服务器的路由3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)# nat (inside) 1 0 0CiscoASA(config)# nat (dmz) 1 0 04、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)# global (outside) 1 interfaceCiscoASA(config)# global (dmz) 1 interface5、定义静态IP映射(也称一对一映射)CiscoASA(config)# static (inside,outside) tcp 202.100.10.1 www 10.1.1.1 www netmask 255.255.255.255#实现从outside区访问inside区10.1.1.1的80端口时,就直接访问10.1.1.1:80 对outside区的映射202.100.10.1:80CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 pop3 172.16.1.2 pop3 netmask 255.255.255.255#实现从outside区访问dmz区172.16.1.2的110时,就直接访问172.16.1.2:110 对outside区的映射202.100.10.1:110(计算机学校/)CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 smtp 172.16.1.2 smtp netmask 255.255.255.255#实现从outside区访问dmz区172.16.1.2的25时,就直接访问172.16.1.2:25 对outside区的映射202.100.10.1:256、定义access-listCiscoASA(config)# access-list 101 extended permit ip any anyCiscoASA(config)# access-list 101 extended permit icmp any anyCiscoASA(config)# access-list 102 extended permit tcp any host 10.1.1.1 eq wwwCiscoASA(config)# access-list 102 extended permit icmp any anyCiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq pop3 CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq smtp7、在接口上应用access-listCiscoASA(config)# access-group 101 in interface outsideCiscoASA(config)#access-group 102 in interface insideCiscoASA(config)#access-group 103 in interface dmz五、实验总结1、当流量从高权限区域流向低权限区域时1、只要路由配通了,无须配置nat/global,也无须配置access-list,就可以直接telnet低权限区域主机;(郑州北大青鸟/)2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping通低权限区域主机;3、只要路由配通了,同时配置了nat/global/access-list,此时telnet/ping均会执行地址转换2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了static IP地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list有关,而跟nat/global 毫无关系。

ASA配置指南;`@《~|(文档属性文档历史~序号版本号修订日期修订人 修订内容 1. . 2. 郑鑫 文档初定3. ~4.5. ~6.7. *8.{!:属性 ;内容标题 思科ASA 防火墙配置指南`文档传播范围发布日期%《;目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)'(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)~(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)(四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)·(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)—六、failover (65)(一)配置failover (65)(二)配置A/A (76)|/一、文档说明本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

|请读者打开文档中的显示批注功能,文档中有部分批注内容。

),二、基础配置(一)查看系统信息hostnat (inside,outside) static—object networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host …access-group inbound in interface outside新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换》(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

NAT(ASA)基本命令配置:ciscoasa(config)# inter e0/0ciscoasa(config-if)# ip add 192.168.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ciscoasa(config-if)# security-level 100ciscoasa(config-if)# inter e0/1ciscoasa(config-if)# ip add 192.168.2.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.ciscoasa(config-if)# security-level 50ciscoasa(config-if)# inter e0/2ciscoasa(config-if)# ip add 202.100.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# security-level 0ciscoasa(config-if)#ciscoasa(config)# route outside 100.1.1.0 255.255.255.0 202.100.1.1 inside(config)#inter f0/0inside(config-if)#ip add 192.168.1.1 255.255.255.0inside(config-if)#no shinside(config-if)#exinside(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.254inside(config)#dmz(config)#inter f0/0dmz(config-if)#ip add 192.168.2.1 255.255.255.0dmz(config-if)#no shdmz(config-if)#exdmz(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254dmz(config)#dmz(config)#line vty 0 4dmz(config-line)#no logindmz(config-line)#dmz(config)#ip http serveroutside(config)#inter f0/0outside(config-if)#ip add 202.100.1.1 255.255.255.0outside(config-if)#no shoutside(config-if)#outside(config)#inter lo 1outside(config-if)#ip add 100.1.1.1 255.255.255.0outside(config)#outside(config)#line vty 0 4outside(config-line)#no login在ASA 的防火墙上,nat后面接的IP地址为内网的私有IP地址。

实验六使用Ping和Traceroute测试网络连接引言:在计算机网络中,网络连接的质量和可靠性非常重要。

为了确保网络连接的良好,我们需要使用一些工具来测试网络的可到达性和传输性能。

本实验将介绍如何使用 Ping 和 Traceroute 这两个常用的网络测试工具。

一、Ping 的原理和工作方式(600字左右)Ping 是一种常用的网络工具,可以测试与目标主机之间的网络可到达性。

Ping 是基于 ICMP(Internet Control Message Protocol)协议来工作的。

Ping 工具发送一个 ICMP Echo 请求消息到目标主机,如果目标主机能够收到该请求并返回一个 ICMP Echo 回复消息,则表示网络连接是通畅的。

Ping 工具会记录下发送和接收的时间,并计算往返时间(RTT)。

通常情况下,网络连接越好,RTT 越短。

Ping 命令的使用方法很简单。

在命令行中输入“ping 目标主机的IP 地址” 或者“ping 目标主机的域名” 即可开始测试网络连接。

Ping 命令会一直发送请求消息,直到手动停止或者超时。

Ping 命令除了测试网络可到达性以外,还可以用于检测网络速度和丢包率等问题。

通过观察 Ping 命令的输出结果,可以得出一些关于网络连接质量的信息。

二、Traceroute 的原理和工作方式(600字左右)Traceroute 是一种用于测试网络路径的工具。

它可以显示从本地主机到目标主机之间经过的网络节点,以及每个节点的延迟时间。

Traceroute 基于 ICMP 报文和 TTL(Time To Live)字段来工作。

Traceroute 工具发送一系列的 ICMP Echo 请求到目标主机,并且每个请求的 TTL 值逐渐增加。

当一个 ICMP Echo 请求到达一个网络节点时,节点会根据 TTL 值来判断是否继续转发。

如果 TTL 值小于节点的 TTL阈值,该节点会抛弃该请求,并返回一个 ICMP Time Exceeded 消息给Traceroute 工具。

Cisco ASA可达性静态路由配置示例如果网络中具有两个ISP的出口连接,为了确保目标地址可达,可配置一个服务等级协议(SLA)监视器进程来监视任意目标地址,这个进程与静态路由联合,使该路由跟踪可达的目标。

简易拓扑:配置示例:ciscoasa(config)# interface ethernet 0/1ciscoasa(config-if)# ip address 200.1.1.1 255.255.255.0ciscoasa(config-if)# nameif outsideciscoasa(config-if)# no shutdownciscoasa(config)# interface ethernet 0/2ciscoasa(config-if)# ip address 201.1.1.1 255.255.255.0ciscoasa(config-if)# nameif outside_2ciscoasa(config-if)# no shutdownciscoasa(config)# sla monitor 1 定义SLA监视过程ciscoasa(config-sla-monitor)# type echo protocol ipIcmpEcho 200.1.1.254 interface outsi de 定义可达性测试ciscoasa(config-sla-monitor-echo)# frequency 30 测试频率设置为30秒一次ciscoasa(config-sla-monitor-echo)# threshold 2000 测试阀值间隔为2秒ciscoasa(config-sla-monitor-echo)# timeout 5000 测试超时间隔为5秒ciscoasa(config-sla-monitor-echo)# exitciscoasa(config)# sla monitor schedule 1 life forever start-time now 立即开始SLA监控测试ciscoasa(config)# track 1 rtr 1 reachability 启用可达性跟踪ciscoasa(config)# sla monitor 2ciscoasa(config-sla-monitor)# type echo protocol ipIcmpEcho 201.1.1.254 interface outsi de_2ciscoasa(config-sla-monitor-echo)# frequency 30ciscoasa(config-sla-monitor-echo)# threshold 2000ciscoasa(config-sla-monitor-echo)# timeout 5000ciscoasa(config-sla-monitor-echo)# exitciscoasa(config)# sla monitor schedule 2 life forever start-time nowciscoasa(config)# track 2 rtr 2 reachabilityciscoasa(config)# route outside 0.0.0.0 0.0.0.0 200.1.1.254 track 1 对默认路由使用跟踪ciscoasa(config)# route outside_2 0.0.0.0 0.0.0.0 201.1.1.254 2 track 2检测静态路由可达性跟踪过程:ciscoasa(config)# show trackTrack 1Response Time Reporter 1 reachabilityReachability is Down1 change, last change 00:04:10Latest operation return code: TimeoutTracked by:STATIC-IP-ROUTING 0Track 2Response Time Reporter 2 reachabilityReachability is Down1 change, last change 00:01:34Latest operation return code: TimeoutTracked by:STATIC-IP-ROUTING 0ciscoasa(config)# debug sla monitor traceIP SLA Monitor TRACE debugging for all operations is onciscoasa(config)# IP SLA Monitor(1) echo operation: TimeoutIP SLA Monitor(1) Scheduler: Updating resultIP SLA Monitor(2) Scheduler: Starting an operationIP SLA Monitor(2) echo operation: Sending an echo operationIP SLA Monitor(2) echo operation: TimeoutIP SLA Monitor(2) Scheduler: Updating result检查SLA配置:ciscoasa(config)# show sla monitor configuration SA Agent, Infrastructure Engine-IIEntry number: 1Owner:Tag:Type of operation to perform: echoTarget address: 200.1.1.254Interface: outsideNumber of packets: 1Request size (ARR data portion): 28Operation timeout (milliseconds): 5000Type Of Service parameters: 0x0Verify data: NoOperation frequency (seconds): 30Next Scheduled Start Time: Start Time already passed Group Scheduled : FALSELife (seconds): ForeverEntry Ageout (seconds): neverRecurring (Starting Everyday): FALSEStatus of entry (SNMP RowStatus): ActiveEnhanced History:Entry number: 2Owner:Tag:Type of operation to perform: echoTarget address: 201.1.1.254Interface: outside_2Number of packets: 1Request size (ARR data portion): 28Operation timeout (milliseconds): 5000Type Of Service parameters: 0x0Verify data: NoOperation frequency (seconds): 30Next Scheduled Start Time: Start Time already passed Group Scheduled : FALSELife (seconds): ForeverEntry Ageout (seconds): neverRecurring (Starting Everyday): FALSEStatus of entry (SNMP RowStatus): ActiveEnhanced History:ciscoasa(config)#show sla monitor operational-state Entry number: 1Modification time: 16:17:04.626 UTC Tue Oct 30 2012Number of Octets Used by this Entry: 1480Number of operations attempted: 18Number of operations skipped: 0Current seconds left in Life: ForeverOperational state of entry: ActiveLast time this entry was reset: NeverConnection loss occurred: FALSETimeout occurred: TRUEOver thresholds occurred: FALSELatest RTT (milliseconds): NoConnection/Busy/TimeoutLatest operation start time: 16:25:34.659 UTC Tue Oct 30 2012 Latest operation return code: TimeoutRTT Values:RTTAvg: 0 RTTMin: 0 RTTMax: 0NumOfRTT: 0 RTTSum: 0 RTTSum2: 0Entry number: 2Modification time: 16:19:41.114 UTC Tue Oct 30 2012Number of Octets Used by this Entry: 1480Number of operations attempted: 13Number of operations skipped: 0Current seconds left in Life: ForeverOperational state of entry: ActiveLast time this entry was reset: NeverConnection loss occurred: FALSETimeout occurred: TRUEOver thresholds occurred: FALSELatest RTT (milliseconds): NoConnection/Busy/TimeoutLatest operation start time: 16:25:41.150 UTC Tue Oct 30 2012 Latest operation return code: TimeoutRTT Values:RTTAvg: 0 RTTMin: 0 RTTMax: 0NumOfRTT: 0 RTTSum: 0 RTTSum2: 0检查路由:ciscoasa(config)# show routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODRP - periodic downloaded static routeGateway of last resort is not setC 201.1.1.0 255.255.255.0 is directly connected, outside_2 C 200.1.1.0 255.255.255.0 is directly connected, outside C 192.168.1.0 255.255.255.0 is directly connected, inside。

ASA防火墙配置ASA防火墙初始配置1.模式介绍“>”用户模式firewall>enable 由用户模式进入到特权模式password:“#”特权模式firewall#config t 由特权模式进入全局配置模式“(config)#”全局配置模式防火墙的配置只要在全局模式下完成就可以了。

2.接口配置(以5510以及更高型号为例,5505接口是基于VLAN 的):interface Ethernet0/0nameif inside (接口的命名,必须!)security-level 100(接口的安全级别)ip address 10.0.0.10 255.255.255.0no shutinterface Ethernet0/1nameif outsidesecurity-level 0ip address 202.100.1.10 255.255.255.0no shut3.路由配置:默认路由:route outside 0 0 202.100.1.1 (0 0 为0.0.0.0 0.0.0.0)静态路由:route inside 192.168.1.0 255.255.255.0 10.0.0.15505接口配置:interface Ethernet0/0!interface Ethernet0/1switchport access vlan 2interface Vlan1nameif insidesecurity-level 100ip address 192.168.6.1 255.255.255.0!interface Vlan2nameif outsidesecurity-level 0ip address 202.100.1.10ASA防火墙NAT配置内网用户要上网,我们必须对其进行地址转换,将其转换为在公网上可以路由的注册地址,防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,Nat配置:firewall(config)# nat (inside) 1 0 0上面inside代表是要被转换得地址,1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,0 0 代表全部匹配(第一个0代表地址,第二个0代表掩码),内部所有地址都回进行转换。

ASA复习笔记一、 Cisco防火墙1. 软件防火墙用在基于IOS软件的设备上,一般客户机上具有应用层智能的状态检测防火墙引擎占CPU、内存资源(可以定期升值)2. 硬件防火墙(更有优势)应用在一般企业外部网络:PIX 500系列安全设备、ASA 5500系列自适应安全设备、Catalyst 6500系列交换机和Cisco 7600 系列路由器的防火墙服务模块(不可以定期升值)二、 Cisco ASA1常见型号:2.基本配置配置主机名:ciscoasa>enciscoasa#cinf tciscoasa(config)#hostname asa802域名:asa802(config)#domain-name 特权密码:asa802(config)#enable password 123Telnet或SSH密码:asa802(config)#passwd ciscoASA接口名字和安全级别asa802(config-if)#nameif inside(不起名,ping不通)asa802(config-if)#security-level 100(取值0—100 ,值越大,安全级越高)//默认情况下,outside口安全级别为0,inside口安全级别为100,防火墙允许数据从高安全级别流向低安全级别的接口,但不允许流量从低安全级别流向高安全级别的接口,若要放行,必须做策略,ACL 放行;若接口的安全级别相同,那么它们之间不允许通信,绝对不允许,但有时有这个需要,故意把它们设成一样。

#show interface inside接口地址:asa802(config-if)#ip address 10.0.0.0.1 255.255.255.0asa802(config-if)#no shut查看接口地址:asa802(config)#show ip address(备注:在5505中不支持在物理接口上直接进行配置,必须将将接口加入vlan,进vlan配置,在vlan没no shu时,接口也不可以no shu)配置路由:asa802(config)#route outside(端口名称) 0.0.0.0 0.0.0.0 (目的网段)20.0.0.1(下一跳)可简写asa802(config)#route outside(端口名称)0 0(目的网段) 20.0.0.1(下一跳)asa802#show route 查看路由表3. ASA支持3种主要的远程管理接入方式:Telnet、SSH和ASDM。