实验10-思科ASA防火墙的NAT配置

- 格式:doc

- 大小:137.00 KB

- 文档页数:5

nat-control命令在6.3的时候只要是穿越防火墙都需要创建转换项,比如:nat;static等等,没有转换项是不能穿越防火墙的,但是到了7.0这个规则有了变化,不需要任何转换项也能正常的像路由器一样穿越防火墙。

但是一个新的命令出现了!当你打上nat-control这个命令的时候,这个规则就改变得和 6.3时代一样必须要有转换项才能穿越防火墙了。

7.0以后开始nat-control是默认关闭的,关闭的时候允许没有配置NA T规则的前提下和外部主机通信,相当于路由器一样,启用NA T开关后内外网就必须通过NA T转换才能通信1、定义外口interface Ethernet0/0 进入端口nameif outside 定义端口为外口security-level 0 定义安全等级为0no shut 激活端口ip address ×.×.×.× 255.255.255.248 设置IP2、定义内口interface Ethernet0/1nameif inside 定义端口为内security-level 100 定义端口安去昂等级为100no shutip address 192.168.1.1 255.255.255.03、定义内部NA T范围。

nat (inside) 1 0.0.0.0 0.0.0.0 任何IP都可以NA T,可以自由设置范围。

4、定义外网地址池global (outside) 1 10.21.67.10-10.21.67.14 netmask 255.255.255.240或global (outside) 1 interface 当ISP只分配给一个IP是,直接使用分配给外口的IP地址。

5、设置默认路由route outside 0 0 218.17.148.14指定下一条为IPS指定的网关地址查看NA T转换情况show xlate要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

思科ASA系列防火墙NAT解析网络地址转换(NAT, Network Address Translation)属接入广域网(WAN)技术,是一种将私有(保留)地址转化为合法IP地址的转换技术,它被广泛应用于各种类型Internet接入方式和各种类型的网络中。

防火墙都运行NAT,主要原因是:公网地址不够使用;隐藏内部IP 地址,增加安全性;允许外网主机访问DMZ。

动态NAT和PAT在图1中,内部主机访问外网和DMZ时,都需要转换源地址,配置方法如下:FW(config)# nat (inside) 1 10.0.1.0 255.255.255.0指定需要转换的源地址。

其NAT ID为1。

用于匹配global命令中的NAT ID。

FW(config)# global (outside) 1 61.136.150.10-61.136.150.20指定用于替代源地址的地址池。

其NAT ID为“1”,表明内口NAT ID为1的地址将被替换为地址池中的地址。

该方式即为动态NAT。

FW(config)# global (dmz) 1 10.0.2.20指定用于替代源地址的唯一地址。

其NAT ID为“1”,表明内口NAT ID为1的地址都将被替换为同一地址(10.0.2.20)。

该方式即为动态PAT。

收到来自内网的IP包后,防火墙首先根据路由表确定应将包发往哪个接口,然后执行地址转换。

静态NAT在图1中,为使外部用户可访问DMZ中的服务器,除适当应用ACL外,还需将服务器的IP地址(10.0.2.1)映射(静态转换)为公网地址(如61.136.151.1),静态转换命令如下:FW (config)# static (dmz,outside) 61.136.151.1 10.0.2.1 netmask255.255.255.255本例中子网掩码为255.255.255.255,表示只转换一个IP地址。

若参数形如“10.0.2.0 61.136.151.0 netmask 255.255.255.0”,则表示要完成一个子网到另一个子网的静态转换。

实验10思科ASA防火墙的NAT配置实验10 思科ASA防火墙的NAT配置一、实验目标1、掌握思科ASA防火墙的NAT规则的基本原理;2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置1、路由器基本网络配置,配置IP地址和默认网关R1#conf tR1(config)#int f0/0R1(config-if)#ip address 192.168.2.1 255.255.255.0R1(config-if)#no shutdownR1(config-if)#exitR1(config)#ip default-gateway 192.168.2.254 //配置默认网关R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exitR1#writeR2#conf tR2(config)#int f0/0R2(config-if)#ip address 202.1.1.1 255.255.255.0R2(config-if)#no shutdownR2(config-if)#exitR2(config)#ip default-gateway 202.1.1.254R2(config)#exitR2#writeServer#conf tServer(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0Server(config-if)#ip address 192.168.1.1 255.255.255.0Server(config-if)#no shutdownServer(config-if)#exitServer(config)#ip default-gateway 192.168.1.254Server(config)#exitServer#write*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

ASA配置指南,~、文档属性 文档历史; 序号 版本号修订日期 修订人 修订内容 1.郑鑫 文档初定 2. ·3.4.<)(, 属性 内容标题 思科ASA 防火墙配置指南文档传播范围发布日期目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)《(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)"(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)%(二)配置A/A (76)一、文档说明<本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

)二、基础配置(一)查看系统信息hostnat (inside,outside) staticobject networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host access-group inbound in interface outside@新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

不支持故障切换global (outside) 1global (outside) 1global (outside) 1定义内部网络地址将要翻译成的全局地址或地址范围nat (inside) 0 access-list 101使得符合访问列表为101地址不通过翻译,对外部网络是可见的nat (inside) 1 0 0内部网络地址翻译成外部地址nat (dmz) 1 0 0DMZ区网络地址翻译成外部地址static (inside,outside) netmask 0 0static (inside,outside) netmask 0 0static (inside,outside) netmask 0 0设定固定主机与外网固定IP之间的一对一静态转换static (dmz,outside) netmask 0 0设定DMZ区固定主机与外网固定IP之间的一对一静态转换static (inside,dmz) netmask 0 0设定内网固定主机与DMZ IP之间的一对一静态转换static (dmz,outside) netmask 0 0设定DMZ区固定主机与外网固定IP之间的一对一静态转换access-group 120 in interface outsideaccess-group 120 in interface insideaccess-group 120 in interface dmz将访问列表应用于端口conduit permit tcp host anyconduit permit tcp host anyconduit permit tcp host anyconduit permit tcp host any设置管道:允许任何地址对全局地址进行TCP协议的访问conduit permit icmp any设置管道:允许任何地址对rip outside passive version 2rip inside passive version 2route outside设定默认路由到电信端route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1route inside 1设定路由回指到内部的子网timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 rpc 0:10:00 h225 1:00:00timeout h323 0:05:00 mgcp 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absoluteaaa-server TACACS+ protocol tacacs+aaa-server RADIUS protocol radiusaaa-server LOCAL protocol localno snmp-server locationno snmp-server contactsnmp-server community publicno snmp-server enable trapsfloodguard enablesysopt connection permit-ipsecsysopt connection permit-pptpservice resetinboundservice resetoutsidecrypto ipsec transform-set myset esp-des esp-md5-hmac。

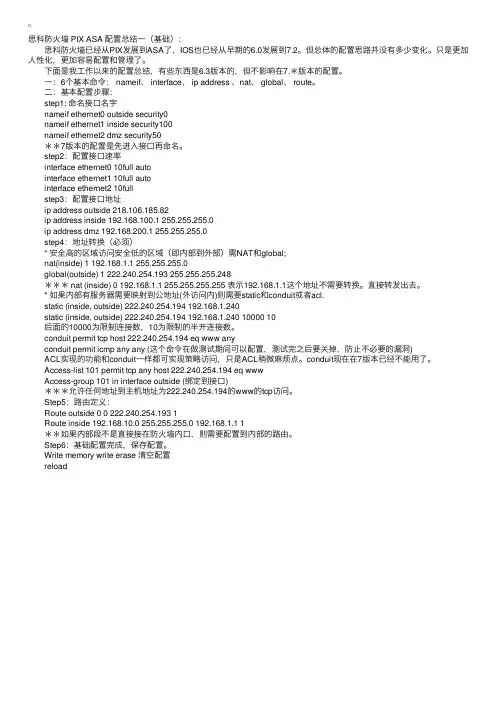

思科ASA防火墙精华配置总结思科防火墙PIX ASA 配置总结一(基础):下面是我工作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

一:6个基本命令:nameif、interface、ip address 、nat、global、route。

二:基本配置步骤:step1: 命名接口名字nameif ethernet0 outside security0nameif ethernet1 inside security100nameif ethernet2 dmz security50**7版本的配置是先进入接口再命名。

step2:配置接口速率interface ethernet0 10full autointerface ethernet1 10full autointerface ethernet2 10fullstep3:配置接口地址ip address outside 218.106.185.82ip address inside 192.168.100.1 255.255.255.0ip address dmz 192.168.200.1 255.255.255.0step4:地址转换(必须)* 安全高的区域访问安全低的区域(即内部到外部)需NAT 和global;nat(inside) 1 192.168.1.1 255.255.255.0global(outside) 1 222.240.254.193 255.255.255.248***nat (inside) 0 192.168.1.1 255.255.255.255 表示192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映像到公网地址(外网访问内网)则需要static和conduit或者acl.static (inside, outside) 222.240.254.194 192.168.1.240static (inside, outside) 222.240.254.194 192.168.1.240 10000 10后面的10000为限制连接数,10为限制的半开连接数。

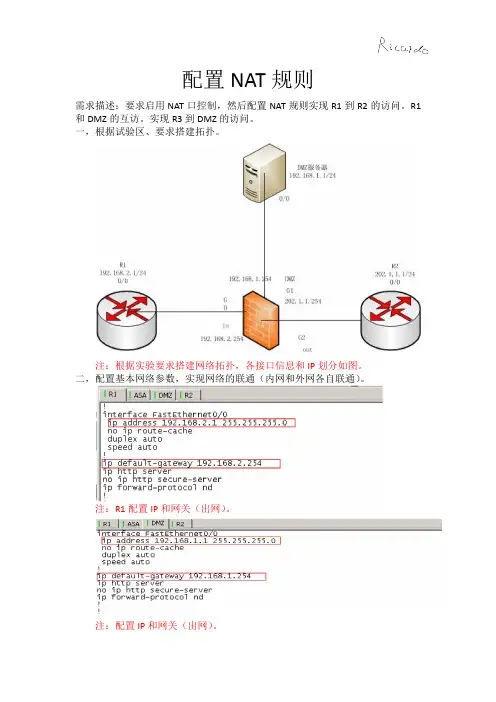

配置NAT规则需求描述:要求启用NAT口控制,然后配置NAT规则实现R1到R2的访问。

R1和DMZ的互访。

实现R3到DMZ的访问。

一,根据试验区、要求搭建拓扑。

注:根据实验要求搭建网络拓扑,各接口信息和IP划分如图。

二,配置基本网络参数,实现网络的联通(内网和外网各自联通)。

注:R1配置IP和网关(出网)。

注:配置IP和网关(出网)。

注:配置IP。

注:配置ip和虚拟名称以及安全级别。

注:内网互通,外网互通。

三,配置动态NAT,实现R1访问R3.注:添加ICMP的有类状态化信息。

配置动态NAT,将192.168.2.0网段的IP 转换为202.1.1.10-202.1.1.15网段的公网IP。

注:在配置动态NAT之前,内网不能访问外网。

配置动态NAT之后可以出网。

(这里已经开启了nat控制。

)四,配置NAT豁免,实现R1和DMZ互访。

注:配置nat豁免,定义ACL,放行dmz到inside的流量,即dmz可以访问R1。

注:因为开启了nat控制,所以R1到dmz的访问被禁止,当豁免了R1到dmz的流量,R1到dmz的访问正常。

注:因为dmz到inside的访问被ASA禁止。

(安全级别不能从低到高)所以即使豁免了R1到dmz的流量,dmz依然不能访问R1。

当使用ACL允许了dmz到R1的流量之后,访问正常。

五,配置静态NAT实现R2访问DMZ。

注:配置静态NAT,实现dmz到外网IP地址的转换。

配置ACL,放行R2到ASA的流量。

(这里的放行的流量为dmz转换之后的公网的IP。

)注:R2可以访问dmz。

(这个时候R2和dmz是可以互访的。

)六,查看ASA的NAT配置。

注:nat转换表。

注:ACL信息。

注:nat和global信息。

C i s c o A S A修订N A T基本配置GE GROUP system office room 【GEIHUA16H-GEIHUA GEIHUA8Q8-一、网络拓扑二、实验环境ASA防火墙eth0接口定义为outside区,Security-Level:0,接RouterF0/0;ASA防火墙eth1接口定义为insdie区,Security-Level:100,接Switch的上联口;ASA防火墙Eth2接口定义为DMZ区,Security-Level:60,接Mail Server。

三、实验目的实现inside区域能够访问outside,即Switch能够ping通Router的F0/0(202.100.10.2);dmz区能够访问outside,即Mail Server能够ping通Router的F0/0(202.100.10.2);outside能够访问insdie区的Web Server的http端口(80)和dmz区的Mail Server的pop3端口(110)、smtp端口(25).四、详细配置步骤1、端口配置CiscoASA(config)# interface ethernet 0CiscoASA(config)#nameif ousideCiscoASA(config-if)# security-level 0CiscoASA(config-if)# ip address 202.100.10.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)# interface ethernet 1CiscoASA(config)#nameif insideCiscoASA(config-if)# security-level 100CiscoASA(config-if)# ip address 192.168.1.1 255.255.255.0CiscoASA(config-if)# no shutCiscoASA(config)# interface ethernet 2CiscoASA(config)#nameif dmzCiscoASA(config-if)# security-level 50CiscoASA(config-if)# ip address 172.16.1.1 255.255.255.0CiscoASA(config-if)# no shut2、路由配置CiscoASA(config)# route outside 0.0.0.0 0.0.0.0 202.100.10.2 1 #默认路由CiscoASA(config)# route inside 10.0.0.0 255.0.0.0 192.168.1.2 1 #外网访问内网服务器的路由3、定义高安全接口区域需要进行地址转换的IP范围CiscoASA(config)# nat (inside) 1 0 0CiscoASA(config)# nat (dmz) 1 0 04、定义低安全接口区域用于高安全接口区域进行IP转换的地址范围CiscoASA(config)# global (outside) 1 interfaceCiscoASA(config)# global (dmz) 1 interface5、定义静态IP映射(也称一对一映射)CiscoASA(config)# static (inside,outside) tcp 202.100.10.1 www 10.1.1.1 www netmask 255.255.255.255#实现从outside区访问inside区10.1.1.1的80端口时,就直接访问10.1.1.1:80 对outside区的映射202.100.10.1:80CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 pop3 172.16.1.2 pop3 netmask 255.255.255.255#实现从outside区访问dmz区172.16.1.2的110时,就直接访问172.16.1.2:110 对outside区的映射202.100.10.1:110CiscoASA(config)# static (dmz,outside) tcp 202.100.10.1 smtp 172.16.1.2 smtp netmask 255.255.255.255#实现从outside区访问dmz区172.16.1.2的25时,就直接访问172.16.1.2:25 对outside区的映射202.100.10.1:256、定义access-listCiscoASA(config)# access-list 101 extended permit ip any anyCiscoASA(config)# access-list 101 extended permit icmp any anyCiscoASA(config)# access-list 102 extended permit tcp any host 10.1.1.1 eq wwwCiscoASA(config)# access-list 102 extended permit icmp any anyCiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq pop3CiscoASA(config)# access-list 103 extended permit tcp any host 172.16.1.2 eq smtp7、在接口上应用access-listCiscoASA(config)# access-group 101 in interface outsideCiscoASA(config)#access-group 102 in interface insideCiscoASA(config)#access-group 103 in interface dmz五、实验总结1、当流量从高权限区域流向低权限区域时1、只要路由配通了,无须配置nat/global,也无须配置access-list,就可以直接telnet低权限区域主机;2、只要路由配通了,同时配置了access-list,无须配置nat/global,就可以直接ping通低权限区域主机;3、只要路由配通了,同时配置了nat/global/access-list,此时telnet/ping 均会执行地址转换2、当流量从低权限区域流向高权限区域时1、即使路由已经配通了,也不能成功访问;2、路由已经配通了,同时必须正确配置了static IP地址映射及access-list,才能成功访问;3、调通路由是基础,同时只跟static/access-list有关,而跟nat/global毫无关系。

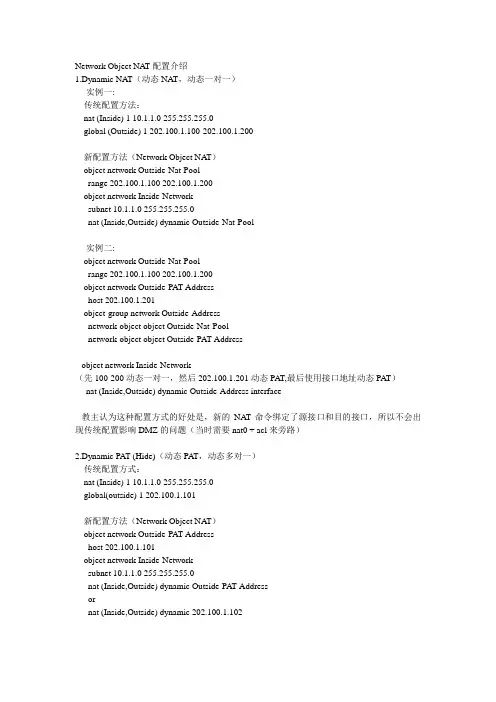

Network Object NA T配置介绍1.Dynamic NAT(动态NA T,动态一对一)实例一:传统配置方法:nat (Inside) 1 10.1.1.0 255.255.255.0global (Outside) 1 202.100.1.100-202.100.1.200新配置方法(Network Object NAT)object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Inside-Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) dynamic Outside-Nat-Pool实例二:object network Outside-Nat-Poolrange 202.100.1.100 202.100.1.200object network Outside-PAT-Addresshost 202.100.1.201object-group network Outside-Addressnetwork-object object Outside-Nat-Poolnetwork-object object Outside-PAT-Addressobject network Inside-Network(先100-200动态一对一,然后202.100.1.201动态PA T,最后使用接口地址动态PAT)nat (Inside,Outside) dynamic Outside-Address interface教主认为这种配置方式的好处是,新的NA T命令绑定了源接口和目的接口,所以不会出现传统配置影响DMZ的问题(当时需要nat0 + acl来旁路)2.Dynamic PAT (Hide)(动态PA T,动态多对一)传统配置方式:nat (Inside) 1 10.1.1.0 255.255.255.0global(outside) 1 202.100.1.101新配置方法(Network Object NAT)object network Outside-PAT-Addresshost 202.100.1.101object network Inside-Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) dynamic Outside-PAT-Addressornat (Inside,Outside) dynamic 202.100.1.1023.Static NAT or Static NAT with Port Translation(静态一对一转换,静态端口转换)实例一:(静态一对一转换)传统配置方式:static (Inside,outside) 202.100.1.101 10.1.1.1新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1nat (Inside,Outside) static Static-Outside-Addressornat (Inside,Outside) static 202.100.1.102 <dns>实例二:(静态端口转换)传统配置方式:static (inside,outside) tcp 202.100.1.102 2323 10.1.1.1 23新配置方法(Network Object NAT)object network Static-Outside-Addresshost 202.100.1.101object network Static-Inside-Addresshost 10.1.1.1nat (Inside,Outside) static Static-Outside-Address service tcp telnet 2323ornat (Inside,Outside) static 202.100.1.101 service tcp telnet 23234.Identity NAT =no nat传统配置方式:nat (inside) 0 10.1.1.1 255.255.255.255新配置方法(Network Object NAT)object network Inside-Addresshost 10.1.1.1nat (Inside,Outside) static Inside-Addressornat (Inside,Outside) static 10.1.1.1Twice NAT(类似于Policy NA T)实例一:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 2 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202实例二:传统配置:access-list inside-to-1 permit ip 10.1.1.0 255.255.255.0 host 1.1.1.1access-list inside-to-202 permit ip 10.1.1.0 255.255.255.0 host 202.100.1.1nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 2 202.100.1.102static (outside,inside) 10.1.1.101 1.1.1.1static (outside,inside) 10.1.1.102 202.100.1.1新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object network map-dst-1host 10.1.1.101object network map-dst-202host 10.1.1.102nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static map-dst-1 dst-1nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static map-dst-202 dst-202实例三:传统配置:access-list inside-to-1 permit tcp 10.1.1.0 255.255.255.0 host 1.1.1.1 eq 23access-list inside-to-202 permit tcp 10.1.1.0 255.255.255.0 host 202.100.1.1 eq 3032nat (inside) 1 access-list inside-to-1nat (inside) 2 access-list inside-to-202global(outside) 1 202.100.1.101global(outside) 1 202.100.1.102新配置方法(Twice NAT):object network dst-1host 1.1.1.1object network dst-202host 202.100.1.1object network pat-1host 202.100.1.101object network pat-2host 202.100.1.102object network Inside-Networksubnet 10.1.1.0 255.255.255.0object service telnet23service tcp destination eq telnetobject service telnet3032service tcp destination eq 3032nat (Inside,Outside) source dynamic Inside-Network pat-1 destination static dst-1 dst-1 service telnet23 telnet23nat (Inside,Outside) source dynamic Inside-Network pat-2 destination static dst-202 dst-202 service telnet3032 telnet3032Main Differences Between Network Object NAT and Twice NAT(Network Object NA T和TwiceNA T的主要区别)How you define the real address.(从如何定义真实地址的角度来比较)– Network object NA T—You define NAT as a parameter for a network object; the network object definition itself provides the real address. This method lets you easily add NAT to network objects. The objects can also be used in other parts of your configuration, for example, for access rules or even in twice NAT rules.<NA T是network object的一个参数,network object定义自己为真实地址。

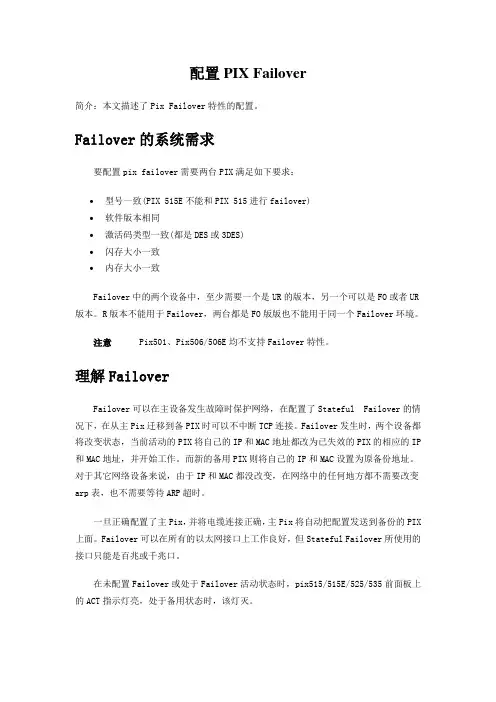

配置PIX Failover简介:本文描述了Pix Failover特性的配置。

Failover的系统需求要配置pix failover需要两台PIX满足如下要求:∙型号一致(PIX 515E不能和PIX 515进行failover)∙软件版本相同∙激活码类型一致(都是DES或3DES)∙闪存大小一致∙内存大小一致Failover中的两个设备中,至少需要一个是UR的版本,另一个可以是FO或者UR 版本。

R版本不能用于Failover,两台都是FO版版也不能用于同一个Failover环境。

注意 Pix501、Pix506/506E均不支持Failover特性。

理解FailoverFailover可以在主设备发生故障时保护网络,在配置了Stateful Failover的情况下,在从主Pix迁移到备PIX时可以不中断TCP连接。

Failover发生时,两个设备都将改变状态,当前活动的PIX将自己的IP和MAC地址都改为已失效的PIX的相应的IP和MAC地址,并开始工作。

而新的备用PIX则将自己的IP和MAC设置为原备份地址。

对于其它网络设备来说,由于IP和MAC都没改变,在网络中的任何地方都不需要改变arp 表,也不需要等待ARP超时。

一旦正确配置了主Pix,并将电缆连接正确,主Pix将自动把配置发送到备份的PIX 上面。

Failover可以在所有的以太网接口上工作良好,但Stateful Failover所使用的接口只能是百兆或千兆口。

在未配置Failover或处于Failover活动状态时,pix515/515E/525/535前面板上的ACT指示灯亮,处于备用状态时,该灯灭。

将两台PIX连在一起做Fairover有两种方式:使用一条专用的高速Failover电缆做基于电缆的Failover,或者使用连接到单独的交换机/VLAN间的单独的接口的基于网络的的Failover。

如果做stateful Failover或做基于网络的Failover时,推荐使用100兆全双工或千兆连接。

思科防⽕墙 PIX ASA 配置总结⼀(基础): 思科防⽕墙已经从PIX发展到ASA了,IOS也已经从早期的6.0发展到7.2。

但总体的配置思路并没有多少变化。

只是更加⼈性化,更加容易配置和管理了。

下⾯是我⼯作以来的配置总结,有些东西是6.3版本的,但不影响在7.*版本的配置。

⼀:6个基本命令: nameif、 interface、 ip address 、nat、 global、 route。

⼆:基本配置步骤: step1: 命名接⼝名字 nameif ethernet0 outside security0 nameif ethernet1 inside security100 nameif ethernet2 dmz security50 **7版本的配置是先进⼊接⼝再命名。

step2:配置接⼝速率 interface ethernet0 10full auto interface ethernet1 10full auto interface ethernet2 10full step3:配置接⼝地址 ip address outside 218.106.185.82 ip address inside 192.168.100.1 255.255.255.0 ip address dmz 192.168.200.1 255.255.255.0 step4:地址转换(必须) * 安全⾼的区域访问安全低的区域(即内部到外部)需NAT和global; nat(inside) 1 192.168.1.1 255.255.255.0 global(outside) 1 222.240.254.193 255.255.255.248 *** nat (inside) 0 192.168.1.1 255.255.255.255 表⽰192.168.1.1这个地址不需要转换。

直接转发出去。

* 如果内部有服务器需要映射到公地址(外访问内)则需要static和conduit或者acl. static (inside, outside) 222.240.254.194 192.168.1.240 static (inside, outside) 222.240.254.194 192.168.1.240 10000 10 后⾯的10000为限制连接数,10为限制的半开连接数。

思科ASA防火墙配置要想配置思科的防火墙得先了解这些命令:常用命令有:nameif、interface、ip address、nat、global、route、static等。

global指定公网地址范围:定义地址池。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中:(if_name):表示外网接口名称,一般为outside。

nat_id:建立的地址池标识(nat要引用)。

ip_address-ip_address:表示一段ip地址范围。

[netmark global_mask]:表示全局ip地址的网络掩码。

nat地址转换命令,将内网的私有ip转换为外网公网ip。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中:(if_name):表示接口名称,一般为inside.nat_id:表示地址池,由global命令定义。

local_ip:表示内网的ip地址。

对于0.0.0.0表示内网所有主机。

[netmark]:表示内网ip地址的子网掩码。

routeroute命令定义静态路由。

语法:route (if_name) 0 0 gateway_ip [metric]其中:(if_name):表示接口名称。

0 0 :表示所有主机Gateway_ip:表示网关路由器的ip地址或下一跳。

[metric]:路由花费。

缺省值是1。

static配置静态IP地址翻译,使内部地址与外部地址一一对应。

语法:static(internal_if_name,external_if_name) outside_ip_addr inside_ ip_address 其中:internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

ASA的NAT配置命令解释版本前默认为nat-control,并且不可以更改版本后默认为no nat-control。

可以类似路由器一样,直接走路由;如果启用nat-control,那就与版本前同。

2.配置动态nat把内部网段:转换成为一个外部的地址池配置命令ASA(config)# nat (inside) 1 (定义源网段)ASA(config)# global (outside) 1 (定义地址池)注意:id必须匹配,并且大于1,这里先使用1检测命令:ASA(config)# show run natASA(config)# show run globalASA(config)# show xlateASA(config)# show connect3.配置PAT把内部网段:转换成为一个外部的一个地址:配置命令ASA(config)# nat (inside) 2 (定义源网段)ASA(config)# global (outside) 2 (定义地址)ASA(config)# global (outside) 2 interface(或者直接转换为外网接口地址)注意:id必须匹配,并且大于2,这里先使用24.配置static NAT把内部网段:转换成为一个外部的一个地址:配置命令ASA(config)# static (inside,outside) 命令格式是内外对应的,红色的接口和红色的地址对应。

实际工作中的应用:static主要是为内部服务器提供服务,如:web、ftp、telnet、mail等等。

access-list WEB permint tcp any host eq 80access-list WEB in interface outside 应用ACLASA(config)# static (inside,outside) tcp 80 80ASA(config)# static (inside,outside) tcp interface 80 805.防止DOS攻击防止外部对的攻击ASA(config)# static (inside,outside) tcp 100 1000 udp 1000tcp 100 1000:表示正常tcp连接最大数量为100,半开连接最大的数量为1000。

Cisco ASA硬件防火墙实验【实验目的】ASA防火墙的基本配置和高级的URL过滤等【实验拓扑】【实验步骤】一、Cisco ASA防火墙的基本配置:1、配置主机名、域名、密码EnableConf tHostname ASA5520 配置主机名为ASA5520Domaln-name 配置域名为Enable password ASA5520 配置特权密码Password cisco 配置远程登录密码2、配置接口Conf tInterface e0/0Nameif inside 配置接口的名字为insideSecurity-level 100 配置接口的安全级别为100Ip address 192.168.0.1 255.255.255.0 配置接口IP地址No shutdown 开启端口ExitInterface e0/1Nameif outside 配置接口的名字为outsideSecurity-level 0 配置接口的安全级别为0Ip address 202.140.11.2 255.255.255.0 配置接口IP地址No shutdown 开启端口ExitInterface e0/0Nameif DMZ 配置接口的名字为DMZSecurity-level 50 配置接口的安全级别为50Ip address 192.168.1.1 255.255.255.0 配置接口IP地址No shutdown 开启端口Exit3、配置路由Conf tRoute outside 0.0.0.0 0.0.0.0 202.140.11.1 配置缺省路由是任意到达出口的地址的下一条是202.140.11.1(因为防火墙有可能不是直接W AN所以要设置默认路由)4、配置远程管理接入配置telnet接入Conf ttelnet 192.168.0.0 255.255.255.0 inside 配置telnet管理接入地址为inside的192.168.0.0/24这个网段的地址telnet 192.168.0.3 255.255.255.255 inside 也可以配置只允许一台主机的接入telnet timeout 30 配置telnet超时为30分钟配置ssh接入Conf tCrypto key generate rsa modulus 1024 生成RSA密钥对Ssh 192.168.0.0 255.255.255.0 inside 配置ssh接入地址为inside的192.168.0.0/24这个网段的地址Ssh 0 0 outside 配置ssh接入地址为outside的任意网段的地址Ssh timeout 30 配置超时为30分钟Ssh version 2 配置版本号为2配置ASDM(自适应安全设备管理器)接入Conf tHttp server enable 65123 打开防火墙HTTPS服务功能http 0 0 outside 配置防火墙允许HTTPS接入的地址为任意asdm image disk0:/asdmfile 指定ASDM映像位置username zhangsan password zhangsan privilege 15 配置客户端登录使用的用户名和密码为zhangsan特权为最高的15级5、为出站流量配置网络地址转换Conf tNat control 启用NAT功能Nat (inside) 1 0 0 指定需要被转换的地址为全内网Global (outside) 1 interface 定义一个全局地址池Global (dmz) 1 192.168.1.100-192.168.1.110 定义一个到达dmz的地址池6、配置ACLConf tAccess-list test1 standard permit 192.168.0.0 255.255.255.0 配置允许192.168.0.0/24这个网段的地址Access-list test2 extended permit tcp any any eq www 配置允许任意的地址访问任意网站Access-group test1 in interface dmz 把test1应用到接口上7、过滤URL配置例子:IP地址范围在192.168.0.2-192.168.0.15中的主机只能访问,不能访问其它任何网站。

ASA配置指南;`@《~|(文档属性文档历史~序号版本号修订日期修订人 修订内容 1. . 2. 郑鑫 文档初定3. ~4.5. ~6.7. *8.{!:属性 ;内容标题 思科ASA 防火墙配置指南`文档传播范围发布日期%《;目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)'(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)~(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)(四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)·(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)—六、failover (65)(一)配置failover (65)(二)配置A/A (76)|/一、文档说明本文档主要介绍思科ASA防火墙在版本之前与版本之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在以后,但有很多老的设备都在以前,所以本文档通过使用ASA 与这两个版本来介绍。

|请读者打开文档中的显示批注功能,文档中有部分批注内容。

),二、基础配置(一)查看系统信息hostnat (inside,outside) static—object networkhostnat (outside,inside) staticaccess-list inbound extended permit ip host host …access-group inbound in interface outside新命令的outbound和inbound流量动作是一样的:(inside,outside)针对outbound流量是源的转换,针对inbound流量是目的的转换》(outside,inside)针对outbound流量是转换目的,针对inbound的是转换源。

ASA配置指南●文档属性●文档历史目录一、文档说明 (5)二、基础配置 (6)(一)查看系统信息 (6)(二)版本区别简介 (6)(三)接口配置与安全级别简介 (7)(四)NTP 配置 (8)(五)SNMP配置 (9)(六)telnet配置 (9)(七)SSH配置 (9)(八)配置管理 (10)(九)常用设备排错命令 (10)三、NAT静态方向写法 (12)(一)传统静态NAT配置方向写法 (12)(二)新静态NAT配置方向写法 (15)四、NAT配置举例 (16)(一)Dynamic NAT (16)(二)Static NAT (27)(三)Identity NAT (34)(四)NAT免除 (40)(五)Twice NAT(策略NAT) (40)(六)NAT执行顺序 (52)五、状态化应用监控 (53)(一)状态化监控策略配置 (53)(二)路由、NAT、ACL、策略执行顺序 (57)六、failover (65)(一)配置failover (65)(二)配置A/A (76)一、文档说明本文档主要介绍思科ASA防火墙在版本8.2之前与版本8.3之后配置区别和常用的一些管理和运维命令,如:系统管理、防火墙策略、NAT、日志配置等。

思科ASA防火墙目前新出厂的设备都在8.3以后,但有很多老的设备都在8.2以前,所以本文档通过使用ASA 8.0与8.4这两个版本来介绍。

请读者打开文档中的显示批注功能,文档中有部分批注内容。

二、基础配置(一)查看系统信息//ASA Software 8.4//ASA Software 8.0(二)版本区别简介两个版本除了在技术NAT和ACL配置方式有所不同外,其他技术配置方式都相同。

NAT:两个版本的NAT配置的动作和效果都是相同的,但配置方式都不通,详细见NAT 配置举例。

ACL:8.2之前的版本在放行inbound流量时放行的是映射的虚IP,而8.3以后的新版本放行inbound流量时是内网的真实IP,详细见配置举例。

NAT(ASA)基本命令配置:ciscoasa(config)# inter e0/0ciscoasa(config-if)# ip add 192.168.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# nameif insideINFO: Security level for "inside" set to 100 by default.ciscoasa(config-if)# security-level 100ciscoasa(config-if)# inter e0/1ciscoasa(config-if)# ip add 192.168.2.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# nameif dmzINFO: Security level for "dmz" set to 0 by default.ciscoasa(config-if)# security-level 50ciscoasa(config-if)# inter e0/2ciscoasa(config-if)# ip add 202.100.1.254 255.255.255.0ciscoasa(config-if)# no shciscoasa(config-if)# nameif outsideINFO: Security level for "outside" set to 0 by default.ciscoasa(config-if)# security-level 0ciscoasa(config-if)#ciscoasa(config)# route outside 100.1.1.0 255.255.255.0 202.100.1.1 inside(config)#inter f0/0inside(config-if)#ip add 192.168.1.1 255.255.255.0inside(config-if)#no shinside(config-if)#exinside(config)#ip route 0.0.0.0 0.0.0.0 192.168.1.254inside(config)#dmz(config)#inter f0/0dmz(config-if)#ip add 192.168.2.1 255.255.255.0dmz(config-if)#no shdmz(config-if)#exdmz(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254dmz(config)#dmz(config)#line vty 0 4dmz(config-line)#no logindmz(config-line)#dmz(config)#ip http serveroutside(config)#inter f0/0outside(config-if)#ip add 202.100.1.1 255.255.255.0outside(config-if)#no shoutside(config-if)#outside(config)#inter lo 1outside(config-if)#ip add 100.1.1.1 255.255.255.0outside(config)#outside(config)#line vty 0 4outside(config-line)#no login在ASA 的防火墙上,nat后面接的IP地址为内网的私有IP地址。

实验10 思科ASA防火墙的NAT配置

一、实验目标

1、掌握思科ASA防火墙的NAT规则的基本原理;

2、掌握常见的思科ASA防火墙的NAT规则的配置方法。

二、实验拓扑

根据下图搭建拓扑通过配置ASA防火墙上的NAT规则,使得inside区能单向访问DMZ区和outside区,DMZ区和outside区能够互访。

三、实验配置

1、路由器基本网络配置,配置IP地址和默认网关

R1#conf t

R1(config)#int f0/0

R1(config-if)#ip address 192.168.2.1 255.255.255.0

R1(config-if)#no shutdown

R1(config-if)#exit

R1(config)#ip default-gateway 192.168.2.254 //配置默认网关

R1(config)#ip route 0.0.0.0 0.0.0.0 192.168.2.254 //添加默认路由R1(config)#exit

R1#write

R2#conf t

R2(config)#int f0/0

R2(config-if)#ip address 202.1.1.1 255.255.255.0

R2(config-if)#no shutdown

R2(config-if)#exit

R2(config)#ip default-gateway 202.1.1.254

R2(config)#exit

R2#write

Server#conf t

Server(config)#no ip routing //用路由器模拟服务器,关闭路由功能Server(config)#int f0/0

Server(config-if)#ip address 192.168.1.1 255.255.255.0

Server(config-if)#no shutdown

Server(config-if)#exit

Server(config)#ip default-gateway 192.168.1.254

Server(config)#exit

Server#write

*说明:实际配置中最好在三台路由器上都添加一条通往防火墙的默认路由,但在本实验中Server和R2不配置不影响实验效果。

2、防火墙基本配置,配置端口IP地址和定义区域

ciscoasa# conf t

ciscoasa(config)# int g0

ciscoasa(config-if)# nameif inside

ciscoasa(config-if)# ip address 192.168.2.254 255.255.255.0 ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exit

ciscoasa(config)# int g1

ciscoasa(config-if)# nameif dmz

ciscoasa(config-if)# security-level 50

ciscoasa(config-if)# ip address 192.168.1.254 255.255.255.0 ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exit

ciscoasa(config)# int g2

ciscoasa(config-if)# nameif outside

ciscoasa(config-if)# ip address 202.1.1.254 255.255.255.0 ciscoasa(config-if)# no shutdown

ciscoasa(config-if)# exit

3、防火墙NAT规则配置

*说明:思科ASA 8.3 版本以后,NAT配置的方法发生了很大的改变。

本文档会对改版前后的命令作比较,便于读者的理解和运用。

*可以通过show version命令来查看防火墙当前的版本。

(1)配置协议类型放行

//状态化icmp流量,让icmp包能回包。

fixup命令作用是启用、禁止、改变一个服务或协议通过防火墙。