关闭Linux系统下不必要的服务

- 格式:doc

- 大小:40.50 KB

- 文档页数:2

Linux服务器日常维护手册引言概述随着信息技术的迅猛发展,Linux服务器在企业和个人应用中扮演着重要的角色。

为了确保服务器的正常运行、安全性和高效性,日常维护工作显得至关重要。

本手册将深入探讨Linux服务器日常维护的关键任务,帮助管理员更好地管理和维护服务器。

1. 系统更新与安全性1.1 定期更新操作系统- 1.1.1 更新源的配置:配置服务器的软件源,确保从官方可信任的源获取软件包,降低恶意软件风险。

- 1.1.2 定时更新系统:建立定期更新的策略,确保服务器及时获取操作系统和软件的最新补丁和安全更新。

- 1.1.3 自动化更新:配置自动化工具,如`unattended-upgrades`,减轻管理员手动更新的负担,提高系统安全性。

1.2 加强服务器安全- 1.2.1 配置防火墙:使用iptables或firewalld等工具配置防火墙规则,限制不必要的网络流量,提高服务器安全性。

- 1.2.2 定期修改密码:强制用户定期修改密码,采用复杂密码策略,增加系统账户的安全性。

- 1.2.3 禁用不必要的服务:关闭或禁用不必要的网络服务和端口,减小攻击面,提高系统抵抗攻击的能力。

2. 性能优化与监控2.1 资源监控- 2.1.1 使用监控工具:部署监控工具如Nagios、Zabbix等,实时监控服务器的CPU、内存、磁盘等资源使用情况。

- 2.1.2 设定报警阈值:根据服务器的实际负载情况,设定合理的资源利用率阈值,及时发现并解决潜在问题。

- 2.1.3 定期审查监控日志:定期审查监控日志,分析历史性能数据,优化服务器配置,提高整体性能。

2.2 磁盘管理与清理- 2.2.1 监控磁盘空间:设置定期任务,监控磁盘空间的使用情况,确保有足够的可用空间。

- 2.2.2 删除不必要文件:定期清理临时文件、日志文件以及不再使用的文件,释放磁盘空间。

- 2.2.3 确保文件系统一致性:定期使用`fsck`检查和修复文件系统,确保文件系统的一致性和稳定性。

如何进行Linux系统安全加固一、用户和权限管理1、最小权限原则为每个用户分配完成其工作所需的最小权限。

避免为用户授予不必要的 root 权限或其他高级权限。

例如,如果一个用户只需要读取某些文件,就只赋予其读取权限,而不是写入和执行权限。

2、删除不必要的用户和组定期审查系统中的用户和组,删除那些不再使用或未经授权的用户和组。

这可以减少潜在的攻击面。

3、密码策略实施强密码策略,要求用户使用包含大小写字母、数字和特殊字符的复杂密码,并定期更改密码。

可以通过修改`/etc/logindefs` 文件来设置密码的有效期、最小长度等参数。

4、限制 root 登录尽量避免直接使用root 用户登录系统。

可以通过配置`sudo` 命令,允许普通用户在必要时以 root 权限执行特定的命令。

二、系统更新和补丁管理1、启用自动更新确保系统能够自动获取并安装安全补丁和更新。

对于大多数主流的Linux 发行版,都提供了相应的工具和配置选项来实现这一点。

2、定期检查更新即使启用了自动更新,也应该定期手动检查系统是否有可用的更新,并及时安装重要的安全补丁。

3、测试更新在将更新应用到生产环境之前,先在测试环境中进行测试,以确保更新不会导致系统出现兼容性问题或其他故障。

三、防火墙配置1、安装和启用防火墙Linux 系统通常提供了内置的防火墙工具,如`iptables` 或`firewalld`。

安装并启用防火墙,根据实际需求配置允许的入站和出站连接。

2、定义规则制定详细的防火墙规则,只允许必要的服务和端口通过防火墙。

例如,如果您的服务器只提供 Web 服务,那么只开放 80(HTTP)和443(HTTPS)端口。

3、监控和日志记录配置防火墙以记录所有的连接尝试和阻止的数据包,定期查看防火墙日志,以便及时发现潜在的攻击或异常活动。

四、服务管理1、禁用不必要的服务关闭那些不需要的系统服务,减少系统的攻击面。

可以通过查看服务的配置文件或使用系统管理工具来禁用不必要的服务。

常用服务启动与关闭命令在计算机系统中,服务是指在后台运行的程序,它们可以为用户提供各种功能和服务。

常见的服务包括网络服务、数据库服务、Web 服务等。

在使用计算机时,我们经常需要启动或关闭某些服务。

本文将介绍常用的服务启动与关闭命令。

一、Windows系统服务启动与关闭命令1. 启动服务命令:net startnet start命令用于启动Windows系统中的服务。

使用该命令时,需要指定服务的名称。

例如,要启动Windows Update服务,可以使用以下命令:net start wuauserv2. 关闭服务命令:net stopnet stop命令用于关闭Windows系统中的服务。

使用该命令时,同样需要指定服务的名称。

例如,要关闭Windows Update服务,可以使用以下命令:net stop wuauserv3. 查看服务状态命令:sc querysc query命令用于查看Windows系统中的服务状态。

使用该命令时,需要指定服务的名称。

例如,要查看Windows Update服务的状态,可以使用以下命令:sc query wuauserv二、Linux系统服务启动与关闭命令1. 启动服务命令:systemctl startsystemctl start命令用于启动Linux系统中的服务。

使用该命令时,需要指定服务的名称。

例如,要启动Apache服务,可以使用以下命令:systemctl start httpd2. 关闭服务命令:systemctl stopsystemctl stop命令用于关闭Linux系统中的服务。

使用该命令时,同样需要指定服务的名称。

例如,要关闭Apache服务,可以使用以下命令:systemctl stop httpd3. 查看服务状态命令:systemctl statussystemctl status命令用于查看Linux系统中的服务状态。

使用该命令时,需要指定服务的名称。

Linux系统安全加固技巧在当今互联网时代,网络安全越来越受到重视。

众所周知,Linux系统因其高效且容易配置性而被广泛使用,但同时它的安全性也需要不断加强。

因此本文将向大家介绍一些Linux系统安全加固的技巧,希望对Linux用户有所启发和帮助。

一、配置强密码密码是保护系统安全的第一道防线。

在Linux中,配置强密码非常重要。

强密码应包含数字、大小写字母、符号等多种元素,并具有一定的长度,以增加密码的复杂度。

一般来说,密码长度应该至少为8个字符,并且不应该包含个人身份信息、生日、姓名等容易被破解的信息。

此外,如果用户有多个账户,则每个账户的密码应该不同。

为了实现强密码,用户可以使用密码生成器,或手动创建密码。

在使用密码生成器时,需要注意选择可靠的密码生成器,并保护好生成的密码,避免密码泄露。

在手动创建密码时,则需要注意不要使用常见的、容易被猜测的密码,不要使用生日、姓名等个人信息,可以使用随机字符串或短语组合等方式生成难以破解的强密码。

二、及时更新系统更新操作系统是保护系统安全的关键之一。

Linux系统的漏洞被及时发现,并修复。

在这种情况下,及时更新操作系统可以避免系统受到攻击。

此外,还应该定期更新软件包及补丁程序以确保系统的安全性。

三、关闭不必要的服务在默认情况下,Linux可能会开启一些不必要的服务,这些服务可能会成为攻击者攻击系统的入口。

因此,对于不必要的服务,用户应该关闭它们。

用户可以通过检查当前正在运行的服务以及它们所提供的功能,来决定是否需要关闭某些服务。

此外,用户还可以通过使用Firewall等工具来限制不必要的服务,以防止未经授权的访问。

四、限制用户访问权限在Linux系统中,对于没有必要执行特定操作的用户来说,用户应该有着足够的权限,以保护系统和文件的安全。

用户应该“最小化权限原则”,即给予用户只能执行他们所必需的操作权限。

如果用户不需要修改系统设置、安装软件等特殊权限,则应该限制他们的权限,防止他们的恶意行为损害系统。

Linux系统加固指南本帮助手册旨在指导系统管理人员或安全检查人员进行Linux操作系统的安全合规性检查和加固。

1. 账号和口令1.1 禁用或删除无用账号减少系统无用账号,降低安全风险。

操作步骤•使用命令userdel <用户名>删除不必要的账号。

•使用命令passwd -l <用户名>锁定不必要的账号。

•使用命令passwd -u <用户名>解锁必要的账号。

1.2 检查特殊账号检查是否存在空口令和root权限的账号。

操作步骤1.查看空口令和root权限账号,确认是否存在异常账号:o使用命令awk -F: '($2=="")' /etc/shadow查看空口令账号。

o使用命令awk -F: '($3==0)' /etc/passwd查看UID为零的账号。

2.加固空口令账号:o使用命令passwd <用户名>为空口令账号设定密码。

o确认UID为零的账号只有root账号。

1.3 添加口令策略加强口令的复杂度等,降低被猜解的可能性。

操作步骤1.使用命令vi /etc/login.defs修改配置文件。

o PASS_MAX_DAYS 90 #新建用户的密码最长使用天数o PASS_MIN_DAYS 0 #新建用户的密码最短使用天数o PASS_WARN_AGE 7 #新建用户的密码到期提前提醒天数2.使用chage命令修改用户设置。

例如,chage -m 0 -M 30 -E 2000-01-01 -W 7 <用户名>表示将此用户的密码最长使用天数设为30,最短使用天数设为0,密码2000年1月1日过期,过期前七天警告用户。

3.设置连续输错三次密码,账号锁定五分钟。

使用命令vi/etc/pam.d/common-auth修改配置文件,在配置文件中添加auth required pam_tally.so onerr=fail deny=3unlock_time=300。

Linux系统的安全加固是一个持续的过程,涉及到多个层面的安全配置和管理。

以下是对Linux系统安全加固的一些关键点的总结:1. 用户与权限管理:禁止root直接登录:通过修改文件禁用root账户远程SSH登录,推荐使用普通用户登录后再通过sudo提权。

设置强密码策略:使用PAM模块如pam_cracklib或pam_passwdqc来实施严格的密码复杂度要求,并设置定期更改密码的策略。

用户口令锁定策略:设定连续登录失败次数限制,超过次数锁定账号,可通过等配置文件实现。

2. 服务和端口管理:关闭不必要的服务和端口:通过systemctl或service命令停止并禁用不需要的服务,如ftp、telnet等不安全的服务,同时在防火墙(iptables或firewalld)中仅开放必要的网络端口。

3. SSH安全加固:使用密钥对验证替代密码验证:启用公钥认证,禁用密码登录以提高安全性。

修改SSH默认端口:将SSH服务监听的端口从22更改为其他非标准端口,增加攻击者猜测难度。

限制SSH访问源地址:通过防火墙规则只允许特定IP或者子网段访问SSH 服务。

4. 文件系统和权限控制:调整umask值:确保新创建的文件和目录具有合理的默认权限,比如将umask设置为027,保证新增内容不会过于开放。

定期检查重要文件权限:例如确保等敏感文件只有特定权限。

5. 日志记录和审计:开启详细的日志记录:调整syslog或rsyslog配置,确保系统和应用程序日志详细且完整。

审计系统:启用auditd进行系统级审计,追踪重要的系统调用和事件。

6. 软件更新与补丁管理:及时更新系统和应用软件:保持操作系统内核及所有安装软件包的最新状态,降低因已知漏洞导致的风险。

7. 备份和恢复策略:制定数据备份计划:定期对重要数据进行备份,确保在发生安全事件后能够快速恢复。

8. 资源和时间限制:设置超时登录:通过TMOUT环境变量限制shell会话空闲时间,防止未授权长时间连接。

linux系统内存告警处理方法【导语】Linux系统作为服务器和开发环境的主流操作系统,其稳定性和性能至关重要。

内存告警是系统管理中常见的问题,它可能会影响系统的正常运行。

下面将详细介绍几种处理Linux系统内存告警的方法。

### Linux系统内存告警处理方法#### 1.分析内存使用情况首先,您需要分析系统内存的使用情况,找出内存使用过高的原因。

- 使用`free -m`命令查看内存使用情况。

- 使用`top`命令查看内存占用最多的进程。

#### 2.关闭不必要的服务和进程检查是否有不必要的后台服务和进程在运行,关闭它们以释放内存。

- 使用`systemctl status`查看服务状态。

- 使用`kill`命令或`pkill`命令结束占用内存过高的进程。

#### 3.调整虚拟内存如果物理内存不足,可以尝试调整虚拟内存。

- 使用`vmstat`命令查看虚拟内存状态。

- 修改`/etc/sysctl.conf`文件,增加`vm.swappiness`的值,允许系统使用更多的交换空间。

#### 4.增加交换空间如果条件允许,增加交换空间(swap space)是解决内存不足的有效方法。

- 创建新的交换文件或分区。

- 使用`mkswap`和`swapon`命令启用新的交换空间。

#### 5.优化系统配置调整系统配置,优化内存使用。

- 修改`/etc/sysctl.conf`,调整内核参数,如`net.ipv4.tcp_fin_timeout`和`net.ipv4.tcp_max_tw_buckets`等。

- 更新内核,以获得更好的内存管理性能。

#### 6.定期清理缓存和临时文件定期清理系统缓存和临时文件。

- 使用`clear`命令清理缓存。

- 删除`/tmp`目录下的临时文件。

#### 7.监控和告警建立系统监控和告警机制,以便及时发现内存告警并处理。

- 使用如Nagios、Zabbix等监控工具。

Linux命令行中的系统安全加固技巧与常用命令在当今信息化社会,保障系统的安全性显得尤为重要。

针对Linux操作系统,本文将介绍一些命令行下的系统安全加固技巧以及常用命令,帮助读者加强对系统的保护,并提高信息安全等级。

一、密码设置与管理1. 密码策略在Linux系统中,合理的密码策略能够大大提高系统的安全性。

根据实际需求,可以通过以下命令设置密码策略:- passwd命令:用于修改用户密码。

指定密码的复杂度和有效期是保证密码安全的重要手段。

- chage命令:可用于设置用户密码过期时间,强制要求用户定期修改密码。

2. 增强登录认证为了增加系统的登录认证复杂度,可以通过以下命令加固:- SSH密钥认证:使用公钥/私钥机制进行认证,禁用明文密码登录。

- 使用强制访问控制(PAM):PAM模块提供了一套强大的验证机制,可限制用户对系统的访问。

二、文件和目录权限管理1. 修改文件权限在Linux系统中,通过chmod命令可以修改文件和目录的权限,从而加强对系统文件的保护。

例如,使用chmod命令将敏感文件的权限设置为只读,可以通过以下命令实现:```chmod 400 filename```2. 防止恶意修改系统文件为了防止恶意修改系统文件,可以通过以下命令:- 使用只读文件系统(read-only filesystem):将系统目录设置为只读,提高系统的安全性。

- 使用文件完整性检查工具(如AIDE):对系统文件进行定期检查,及时发现任何潜在的被修改的迹象。

三、网络安全加固1. 配置防火墙防火墙可以有效限制网络访问,并过滤恶意流量。

Linux系统中,可以通过以下命令配置防火墙:- iptables命令:一种灵活且功能强大的防火墙工具,可以定义不同的规则进行网络访问控制。

2. 禁止不必要的服务为了减少系统暴露在外部网络中的风险,可以禁止不必要的服务。

通过以下命令查看当前正在运行的服务:```service --status-all```然后可以使用以下命令关闭不需要的服务:```service service_name stop```四、日志管理1. 配置日志审计日志审计是系统安全监控的重要手段。

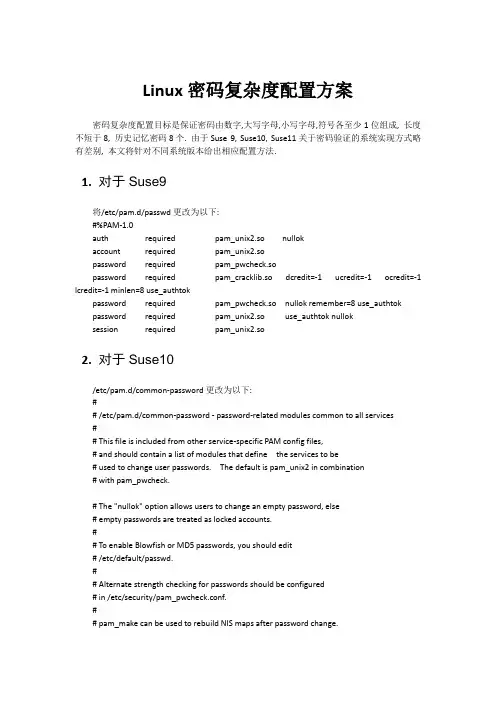

Linux密码复杂度配置方案密码复杂度配置目标是保证密码由数字,大写字母,小写字母,符号各至少1位组成, 长度不短于8, 历史记忆密码8个. 由于Suse 9, Suse10, Suse11关于密码验证的系统实现方式略有差别, 本文将针对不同系统版本给出相应配置方法.1. 对于Suse9将/etc/pam.d/passwd更改为以下:#%PAM-1.0auth required pam_unix2.so nullokaccount required pam_unix2.sopassword required pam_pwcheck.sopassword required pam_cracklib.so dcredit=-1 ucredit=-1 ocredit=-1 lcredit=-1 minlen=8 use_authtokpassword required pam_pwcheck.so nullok remember=8 use_authtokpassword required pam_unix2.so use_authtok nulloksession required pam_unix2.so2. 对于Suse10/etc/pam.d/common-password更改为以下:## /etc/pam.d/common-password - password-related modules common to all services## This file is included from other service-specific PAM config files,# and should contain a list of modules that define the services to be# used to change user passwords. The default is pam_unix2 in combination# with pam_pwcheck.# The "nullok" option allows users to change an empty password, else# empty passwords are treated as locked accounts.## To enable Blowfish or MD5 passwords, you should edit# /etc/default/passwd.## Alternate strength checking for passwords should be configured# in /etc/security/pam_pwcheck.conf.## pam_make can be used to rebuild NIS maps after password change.#password required pam_pwcheck.sopassword required pam_cracklib.so dcredit=-1 ucredit=-1 ocredit=-1 lcredit=-1 minlen=8 use_authtokpassword required pam_pwcheck.so nullok remember=8 use_authtok password required pam_unix2.so use_authtok nullok注意: 设置完以上密码策略后, 以后不可以用yast工具更改历史密码个数, 否则下次更改密码时, 会一直提示重新输入新密码, 最终无法重置密码. 经确认此为Suse10系统bug.3. 对于Suse11(I) 新建/etc/pam.d/common-password-complexity,内容如下:password required pam_cracklib.so dcredit=-1 ucredit=-1 ocredit=-1 lcredit=-1 minlen=8(II) 将/etc/pam.d/common-password更改为password requisite pam_pwcheck.so use_authtok nullok cracklib remember=8 password required pam_unix2.so use_authtok nullok(III) 将/etc/pam.d/passwd更改为#%PAM-1.0auth include common-authaccount include common-accountpassword include common-password-complexitypassword include common-passwordsession include common-session注意:设置完以上密码策略后, 最好也不要用yast工具来更改历史密码个数, 此操作会将/etc/pam.d/common-password文件重置为,password requisite pam_pwcheck.so nullok cracklib remember=8password required pam_unix2.so use_authtok nullok系统会将common-password-complexity和common-password当成两个独立的密码验证模块, 以后重置密码, 若输入的新密码不符合复杂度要求, 会再次提示用户输入新密码, 最终报错. 但是对生产无影响, 用户可重试更改密码, 若输入正确密码, 即可修改成功.关掉系统不必要服务根据linux系统Runbook, 需要关闭不必要开机自动启动服务, 方法如下:关掉系统不必要的服务, 执行以下命令:chkconfig alsasound offchkconfig fbset offchkconfig postfix offchkconfig splash offchkconfig splash_early offchkconfig SuSEfirewall2 off如果以上服务已经设置为开机不启动,重复执行以上命令不会改变设置。

linux终止指令运行的方法在Linux中,可以通过多种方式来终止正在运行的指令。

这些方法可以帮助您中断无响应的指令、停止不需要的进程或关闭正在进行的任务。

下面将介绍几种常见的终止指令运行的方法。

1. 使用Ctrl+C终止指令:最常用的方法是使用Ctrl+C组合键来终止运行中的指令。

在终端窗口中,按下Ctrl键和字母C键,将强制停止当前正在运行的指令。

这在大多数情况下都会正常工作,但对于一些指令可能无法生效。

2. 使用Ctrl+Z暂停指令:仅适用于实时交互式指令。

在运行指令时,按下Ctrl键和字母Z键,将暂停正在运行的指令并返回到终端提示符。

可以使用`fg`命令恢复被暂停的指令,或使用`bg`命令将其转换为后台运行。

3. 使用kill命令终止进程:使用kill命令可以终止运行于后台的进程。

可以使用以下命令格式:`kill <进程ID>`,其中"<进程ID>"是待终止进程的ID。

要查看所有正在运行的进程及其ID,可以使用`ps aux`命令。

还可以使用`killall <进程名>`来终止指定名称的所有进程。

4. 使用pkill命令终止进程:类似于kill命令,pkill命令也用于终止正在运行中的进程。

它可以通过进程名来终止进程,而不需要指定进程ID。

例如,使用`pkill firefox`可以终止所有名为firefox的进程。

5. 使用xkill命令关闭图形界面应用程序:对于图形界面应用程序,可以使用xkill命令来终止运行中的应用程序。

在终端中运行xkill命令后,光标将变成一个“X”符号。

然后,将光标移动到要终止的应用程序窗口上并单击鼠标左键,即可立即终止该应用程序。

6. 使用systemctl命令关闭服务:对于Linux系统中的服务,可以使用systemctl命令来停止运行中的服务。

例如,使用`sudo systemctl stop <服务名称>`可以停止指定名称的服务。

Linux下的系统安全加固方法在当今信息化时代,计算机系统的安全性显得尤为重要。

而Linux作为一种开源操作系统,其灵活性和可配置性为我们提供了强大的安全加固工具和功能。

本文将介绍一些常见的Linux下的系统安全加固方法,帮助读者加强系统的安全性。

1. 更新和升级系统保持操作系统及相关软件的最新版本是确保系统安全的第一步。

定期更新和升级系统可以及时修复系统漏洞和安全隐患,并获得最新的安全补丁和功能特性。

常用的命令包括“yum update”或“apt-get upgrade”等。

2. 安装防火墙防火墙是Linux系统保护网络安全的重要工具。

可以通过配置iptables或firewalld等工具来实现防火墙的功能。

合理配置防火墙规则可以限制网络访问、过滤恶意流量,并对可信来源进行安全访问控制。

3. 用户管理与访问控制合理的用户管理和访问控制是系统安全的核心。

建议进行以下措施:3.1. 删除不必要的用户账号清理掉无用的或未授权的用户账号,减少系统受到攻击的风险。

3.2. 强化密码策略设置密码的复杂性要求,要求用户定期更换密码,并禁止使用弱密码。

3.3. 禁止root远程登录禁止root账号通过远程方式登录,减少系统远程攻击的风险。

3.4. 使用sudo限制命令权限尽量使用sudo命令来执行特权操作,限制用户对系统的直接访问。

4. 加密通信加密通信是保障系统安全的重要环节。

可以通过配置SSL/TLS证书来加密网络通信,确保数据在传输过程中的安全性。

同时,禁止使用明文传输的协议和服务,如Telnet和FTP等。

5. 安全审计和监控通过安全审计和监控可以实时监测系统的安全状态,发现潜在的威胁和异常行为。

常见的安全审计工具有AIDE和OSSEC等,可以实时监控文件和系统的变化,并发出警报。

6. 定期备份和恢复定期备份系统和关键数据是防范数据丢失和系统崩溃的有效方法。

备份数据应存储在安全的位置,并进行定期验证和测试。

如何停⽌和禁⽤Linux系统中的不需要的服务从Linux中删除不需要的服务在本⽂中,我们将讨论⼀些您不需要的不需要的应⽤程序和服务,但它们是在操作系统安装期间默认安装的,并且不知不觉地开始吃您的系统资源。

让我们⾸先知道使⽤以下命令在系统上运⾏什么样的服务。

[avishek@howtoing]# ps ax⽰例输出PID TTY STAT TIME COMMAND2 ? S 0:00 [kthreadd]3 ? S 0:00 \_ [migration/0]4 ? S 0:09 \_ [ksoftirqd/0]5 ? S 0:00 \_ [migration/0]6 ? S 0:24 \_ [watchdog/0]7 ? S 2:20 \_ [events/0]8 ? S 0:00 \_ [cgroup]9 ? S 0:00 \_ [khelper]10 ? S 0:00 \_ [netns]11 ? S 0:00 \_ [async/mgr]12 ? S 0:00 \_ [pm]13 ? S 0:16 \_ [sync_supers]14 ? S 0:15 \_ [bdi-default]15 ? S 0:00 \_ [kintegrityd/0]16 ? S 0:49 \_ [kblockd/0]17 ? S 0:00 \_ [kacpid]18 ? S 0:00 \_ [kacpi_notify]19 ? S 0:00 \_ [kacpi_hotplug]20 ? S 0:00 \_ [ata_aux]21 ? S 58:46 \_ [ata_sff/0]22 ? S 0:00 \_ [ksuspend_usbd]23 ? S 0:00 \_ [khubd]24 ? S 0:00 \_ [kseriod].....现在,让我们快速浏览⼀下使⽤接受连接(端⼝)进程,如下图所⽰。

[avishek@howtoing]# netstat -lp⽰例输出Active Internet connections (only servers)Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program nametcp 0 0 *:31138 *:* LISTEN 1485/rpc.statdtcp 0 0 *:mysql *:* LISTEN 1882/mysqldtcp 0 0 *:sunrpc *:* LISTEN 1276/rpcbindtcp 0 0 *:ndmp *:* LISTEN 2375/perltcp 0 0 *:webcache *:* LISTEN 2312/monitorix-httptcp 0 0 *:ftp *:* LISTEN 2174/vsftpdtcp 0 0 *:ssh *:* LISTEN 1623/sshdtcp 0 0 localhost:ipp *:* LISTEN 1511/cupsdtcp 0 0 localhost:smtp *:* LISTEN 2189/sendmailtcp 0 0 *:cbt *:* LISTEN 2243/javatcp 0 0 *:websm *:* LISTEN 2243/javatcp 0 0 *:nrpe *:* LISTEN 1631/xinetdtcp 0 0 *:xmltec-xmlmail *:* LISTEN 2243/javatcp 0 0 *:xmpp-client *:* LISTEN 2243/javatcp 0 0 *:hpvirtgrp *:* LISTEN 2243/javatcp 0 0 *:5229 *:* LISTEN 2243/javatcp 0 0 *:sunrpc *:* LISTEN 1276/rpcbindtcp 0 0 *:http *:* LISTEN 6439/httpdtcp 0 0 *:oracleas-https *:* LISTEN 2243/java....在上⾯的输出中,您注意到您可能不需要在服务器上的⼀些应⽤程序,但它们仍然运⾏如下:smbd和nmbdsmbd和nmbd是Samba进程的守护程序。

Linux网络安全相关措施在Linux系统中,对于网络安全问题的解决要注意经常性、高效性和尽自己最大努力去做等特点,一些必要的安全措施是不可缺少的,下面介绍几种常用的安全措施。

1.取消不必要的服务早期的Linux/UNIX 版本中,每一个不同的网络服务都有一个服务程序在后台运行,后来的版本用统一的/etc/inetd 服务器程序担此重任。

inetd 是Internet daemon 的缩写,它同时监视多个网络端口,一旦接收到外界传来的连接信息,就提供相应的TCP 或UDP 网络服务。

由于受inetd的统一指挥,因此Linux 中的大部分TCP或UDP服务都是在/etc/inetd.conf文件中设定的。

取消不必要服务的第一步就是检查/etc/inetd.conf 文件,在不要的服务前加上#。

一般来说,除了HTTP、SMTP、Telnet 和FTP 之外,其他服务都应该取消,如简单文件传输协议TFTP,网络邮件存储及接收所用的IMAP和IPOP传输协议,寻找和搜索资料用的gopher,以及用于时间同步的daytime 和time 等。

还有一些报告系统状态的服务,如finger、efinger、systat和netstat等,虽然对系统查错和寻找用户非常有用,但也给黑客提供了方便之门。

例如,黑客可以利用finger服务查找用户的电话、使用目录及其他重要信息。

因此,很多Linux 系统将这些服务全部取消或部分取消,以增强系统的安全性。

inetd除了利用/etc/inetd.conf设置系统服务项外,还利用/etc/services文件查找各项服务所使用的端口。

因此,用户必须仔细检查该文件中各端口的设定,以免有安全上的漏洞。

在Linux中有两种不同的服务型态:一种是仅在有需要时才执行的服务,如finger服务;另一种是一直在执行的永不停顿的服务。

这类服务在系统启动时就开始执行,因此不能靠修改inetd来停止其服务,而只能从修改/etc/rc.d/rc[n].d/文件去修改它。

linux系统安全配置基线Linux系统的安全配置基线是指为了保护系统免受各种威胁和攻击,所采取的一系列配置措施和安全策略。

一个良好的安全配置基线可以有效减少系统被攻击的风险,并保护系统的机密性、完整性和可用性。

以下是一些常见的Linux系统安全配置基线措施:1.更新和升级软件:定期更新和升级操作系统和软件包,以获取最新的安全补丁和修复漏洞。

2.禁用不必要的服务和端口:关闭不需要的网络服务和端口,只保留必要的服务,以减少系统暴露在外部的风险。

3.配置强密码策略:设置密码复杂性和长度要求,包括大写字母、小写字母、数字和特殊字符的组合,并定期要求密码更换。

4.设置账户锁定策略:在一定的登录尝试失败次数后,锁定用户账户,以防止恶意破解密码。

5.使用防火墙:配置和启用系统防火墙,限制进入和离开系统的网络连接,只允许必要的通信。

6.禁用root远程登录:禁止root账户通过SSH远程登录系统,使用普通用户登录后再通过su或sudo提升权限。

7.文件和目录权限设置:将敏感文件和目录设置为只有root用户或授权用户可读写,限制其他用户的访问权限。

8.定期备份数据:定期备份系统数据和配置,以防止数据丢失或系统故障时能够恢复系统。

9.启用日志记录:启用系统的日志记录功能,并定期检查和分析日志文件,及时发现异常行为和攻击行为。

10.安装和配置入侵检测系统(IDS):通过安装和配置IDS,可以实时监控系统的网络流量和行为,并发现潜在的入侵行为。

11.限制物理访问:对于物理服务器,限制只有授权人员可以访问服务器,并监控系统进出的人员和设备。

12.安全审计和漏洞扫描:定期进行安全审计和漏洞扫描,发现系统中的安全隐患和漏洞,并及时修复。

13.加密通信:通过使用SSL / TLS等加密协议,保障网络通信的机密性和完整性。

14.安装安全软件和工具:安装合适的安全软件和工具,如防病毒软件、入侵检测系统、防火墙等,增强系统的安全性。

在Linux操作系统上进行安全审计一、引言安全审计是指通过对计算机系统、网络设备以及软件应用进行全面、深入的监控、分析和检查,及时发现和解决潜在的安全风险和漏洞。

Linux操作系统作为一种强大的、开源的操作系统,越来越受到企业和个人用户的青睐。

本文将介绍在Linux操作系统上进行安全审计的一些基本原则和方法。

二、安全审计的目的和重要性安全审计旨在发现和解决可能导致系统被攻击或数据泄露的隐患,保证系统的稳定和安全运行。

在Linux操作系统上进行安全审计具有以下几个重要目标:1. 检测系统配置错误:审计可以发现系统配置中的错误设置,如不必要的服务开启、权限不当等。

2. 检测安全漏洞:通过对系统中的漏洞进行检测和修复,预防潜在的攻击。

3. 监控系统和网络活动:审计可以监控系统和网络的活动情况,发现异常行为和潜在的攻击。

4. 提升系统响应能力:及时发现和解决系统的安全问题,提高系统的响应能力和抵御能力。

三、Linux安全审计的基本原则在进行Linux安全审计时,需要遵循以下几个基本原则:1. 最小权限原则:为了降低潜在攻击的风险,应该按需分配权限并且限制特权用户的权限。

2. 审计日志的收集和分析:应该启用系统的审计日志功能,并且定期收集、分析日志,发现异常事件和安全威胁。

3. 安全漏洞的修复和更新:及时升级和修复操作系统和应用程序的安全漏洞,保持系统在最新的安全状态。

4. 安全审计的持续性:将安全审计纳入日常运维工作,实施持续不断的安全审计,保证系统长期的安全性。

四、Linux安全审计的具体方法1. 强化系统配置:关闭无关的服务和端口,禁止不必要的服务,限制用户权限,加强密码策略等,以提高系统的安全性。

2. 定期更新和修复系统:及时应用操作系统和应用程序的安全补丁,修复已知安全漏洞,以确保系统的安全性。

3. 启用和分析安全日志:开启系统的审计功能,记录系统和应用的安全事件,对日志进行集中的存储和分析,发现异常行为和安全威胁。

Linux操作系统安全配置规范Linux操作系统是开放源代码的操作系统之一,被广泛应用于各种互联网服务、服务器、移动设备和智能家居等场景。

作为一种常用的服务器操作系统,Linux的安全配置特别紧要,由于一旦服务器被黑客攻击或感染了病毒,可能会带来灾祸性后果。

本文将介绍如何进行Linux操作系统的安全配置规范,保护我们的服务器和用户数据的安全。

一. 系统安装前的准备1.使用权威、正规的Linux发行版,例如CentOS、RedHat、Ubuntu等。

2.在服务器部署之前通过SHA256计算校验和来验证ISO映象文件的完整性,以确保ISO映像未被篡改。

3.安装后立刻修改管理员(root)的默认密码,并且密码必需多而杂、不易被猜到。

4.移除无用的软件包二. 用户和用户组管理1.创建全部用户的实在描述信息,包括所属部门、职责等,并设置一个统一的命名规定,例如姓名首字母缩写+员工编号。

2.严格掌控sudo权限和sudoers文件权限。

3.禁止root直接登录。

三. 系统补丁更新1.使用自动化补丁管理工具,例如yum等。

2.定期检查系统补丁情况,并保证每一次的补丁安装都已经完成。

四. 设置系统安全选项1.设置防火墙,依据实际需求配置iptables防火墙规定,以削减各种恶意攻击,限制入站和出站流量。

2.禁止系统Ping功能,以防止被Ping Flood攻击。

3.限制SSH的安全配置,例如更改默认端口、禁用Root用户直接登录、设置多而杂的密码策略等,防止恶意攻击。

当然假如有本身的VPN也可以设立白名单来限制访问4.关闭不必要的系统服务和接口,例如telnet、FTP等非安全服务和端口。

5.在用户登录前设置Motd提示,以提示用户遵从系统使用规范,例如密码多而杂度规定、保存机密信息等。

五. 日志审计和故障处理1.打开紧要日志文件,例如系统日志、安全日志、用户登录日志等,以便日后查询审计。

2.设置日志维护计划,包括数据保留期限和备份策略。

关闭Linux系统下不必要的服务

chkconfig ——list显示。

chkconfig [service] off 关闭其中一个服务。

守候进程名字功能对照表。

amd :自动安装NFS (网络文件系统)守侯进程。

apmd:高级电源管理。

Arpwatch:记录日志并构建一个在LAN 接口上看到的以太网地址和IP地址对数据库。

Autofs:自动安装管理进程automount ,与NFS 相关,依赖于NIS.

Bootparamd:引导参数服务器,为LAN 上的无盘工作站提供引导所需的相关信息。

crond :Linux 下的计划任务。

Dhcpd :启动一个DHCP(动态IP地址分配)服务器。

Gated :网关路由守候进程,使用动态的OSPF路由选择协议。

Httpd :WEB 服务器。

Inetd :支持多种网络服务的核心守候程序。

Innd:Usenet新闻服务器。

Linuxconf :允许使用本地WEB 服务器作为用户接口来配置机器。

Lpd :打印服务器。

Mars-nwe:mars-nwe文件和用于Novell的打印服务器。

Mcserv:Midnight命令文件服务器。

named :DNS 服务器。

netfs :安装NFS 、Samba 和NetWare 网络文件系统。

network :激活已配置网络接口的脚本程序。

nfs :打开NFS 服务。

nscd:nscd(Name Switch Cache daemon)服务器,用于NIS 一个支持服务,它高速缓存用户口令和组成成员关系。

portmap :RPC portmap 管理器,与inetd 类似,它管理基于RPC 服务的连接。

postgresql:一种SQL 数据库服务器。

routed:路由守候进程,使用动态RIP 路由选择协议。

rstatd:一个为LAN 上的其它机器收集和提供系统信息的守候程序。

ruserd:远程用户定位服务,这是一个基于RPC 的服务,它提供关于当前记录到LAN 上一个机器日志中的用户信息。

rwalld:激活rpc.rwall 服务进程,这是一项基于RPC 的服务,允许用户给每个注册到LAN 机器的其他终端写消息。

rwhod :激活rwhod 服务进程,它支持LAN 的rwho和ruptime 服务。

sendmail:邮件服务器sendmail.

smb :Samba 文件共享/ 打印服务。

snmpd :本地简单网络管理候进程。

squid :激活代理服务器squid.

syslog:一个让系统引导时起动syslog和klogd 系统日志守候进程的脚本。

xfs :X Window字型服务器,为本地和远程X 服务器提供字型集。

xntpd :网络时间服务器。

ypbind:为NIS (网络信息系统)客户机激活ypbind服务进程。

yppasswdd :NIS 口令服务器。

ypserv:NIS 主服务器。

gpm :管鼠标的。

identd:AUTH服务,在提供用户信息方面与finger类似。