基于属性的访问控制(abac)的跨域访问控制面向服务的体系结构(soa)-毕设论文

- 格式:doc

- 大小:256.00 KB

- 文档页数:8

第一部分-------填空,选择,判断1.软件工程三个要素:方法、工具和过程2.软件元素:程序代码、测试用例、设计文档、设计过程、需求分析文档3.构件分类:关键字分类刻画分类法和超文本组织法4.软件体系结构技术反战经历四个阶段(1)无体系结构设计阶段----以汇编语言进行小规模应用程序开发(2)萌芽阶段-----以控制流图和数据流图构成软件结构为特征(3)初期阶段-----出现了从不同侧面描述系统的结构模型,UML(4)高级阶段-----描述系统的高层抽象结构,出现“4+1”模型5.软件体系结构模型:结构模型、框架模型、动态模型、过程模型和功能模型。

6.“4+1”视图模型从五个不同的视角,包括逻辑试图,进程试图,物理视图,开发视图和场景视图来描述软件体系结构。

逻辑视图主要支持系统的功能需求,是系统提供给最终用户的服务。

通过抽象,封装和继承,可以用对象模型来代表逻辑视图,用类图来描述逻辑视图;开发视图也称模块视图,主要侧重于软件模块的组织和管理,主要考虑软件内部的需求,如软件开发的容易性、软件的重用等,通过系统输入输出关系的模型图和子系统图来描述,提供给编程人员的;进程视图侧重于系统的运行特性,主要关注非功能性的需求,如系统的性能和可用性。

进程视图强调并发性、分布性、系统集成性和容错能力管道和过滤器风格、客户/服务器风格等适合进程视图,提供给系统集成人员的;物理视图主要考虑如何把软件映射到硬件上,它通常考虑系统性能、规模、可靠性等,解决系统拓扑结构、系统安装、通信问题,提供给系统工程人员的。

而场景是那些重要系统活动的抽象,它使四个视图有机联系起来,是最重要的需求抽象,它可以帮助设计者找到系统结构的构件和他们之间的作用关系。

总之,逻辑视图和开发视图描述系统的静态结构,而进程视图和物理视图描述系统的动态结构。

软件体系结构的核心模型由五中元素组成:构件、连接件、配置、端口和角色。

7. 软件体系结构的核心模型由五中元素组成:构件、连接件、配置、端口和角色。

浅谈面向服务的体系结构SOA摘要:SOA是一种对未来软件架构设计有巨大影响的技术。

文章从软件体系结构角度出发,深入分析了SOA的产生背景,什么是SOA,SOA的五个特征,SOA包括的角色、操作、构件,以及使用SOA架构的优势。

最后对SOA进行了总结论述。

关键词:SOA;面向服务;架构引言软件开发经历了不同体系结构的变革,从传统软件体系结构阶段到基于组件的体系结构阶段,再到面向服务的体系结构阶段。

随着软件应用规模的逐步扩大,应用层次的不断深入,软件开发的难度、复杂度也随之增加。

如何尽可能多得利用已有的资源而增加修改,提高软件的可重用性,减少开发成本,成为了亟待解决的问题。

1.SOA的产生背景随着网络的普及化,越来越破功需要将现有多个应用系统集成,以便实现更强的信息处理功能。

如电子商务的供应链,智能交通、电子政务、数字地球等。

而传统的三层体系结构虽有力的提供了一种分布式系统的解决方案,实现了一种紧耦合的分布式系统,组成了一个自成体系的单个应用软件,而如何将现有的多个应用软件,通过网络将其整合成一个集成系统,早期的技术是无法解决的,所以迫于亟待解决的多应用集成问题,SOA是当前最理想的解决方案。

SOA就是为了适应复杂多变的应用环境,用一种不同于以往的方式来快速、简便的开发企业应用系统,为企业在激烈的市场竞争中抢得先机。

2.什么是面向服务的体系结构SOASOA(Service-Oriented Architecture),即面向服务的架构,是一个组件模型,它将应用程序的不同功能单元(称为服务)通过这些服务之间定义良好的接口和契约联系起来。

接口是采用中立的方式进行定义的,它应该独立于实现服务的硬件平台、操作系统和编程语言。

这使得构建在各种这样的系统中的服务可以以一种统一和通用的方式进行交互。

SOA是一种粗粒度、松耦合服务架构,服务之间通过简单、精确定义接口进行通讯,不涉及底层编程接口和通讯模型。

SOA的关键是“服务”的概念,W3C 将服务定义为:“服务提供者完成一组工作,为服务使用者交付所需的最终结果。

理工学院毕业设计外文资料翻译专业:通信工程姓名:学号: 11L0751156外文出处: 2012 International Conference OnComputer Science And Service System 附件: 1.外文资料翻译译文;2.外文原文。

附件1:外文资料翻译译文基于属性的访问控制(ABAC)的跨域访问控制面向服务的体系结构(SOA)摘要传统的基于角色的访问控制模型(RBAC)不能满足面向服务的需求架构(SOA)的分布和开放,基于属性的访问控制(ABAC)更多细粒度访问控制,更适合SOA是敞开的环境。

本文提出了一种ABAC-based跨域访问控制系统中,安全域的与主题、对象属性、权力的环境属性访问决策的基础,消除集成基于SOA框架的约束RBAC,某种程度上提高了可伸缩性和可变更性的系统,解决了跨域访问控制的问题。

关键字:SOA,基于属性的访问控制(ABAC),访问控制1. 整体介绍面向服务的体系结构(SOA)是一种组织方法和使用分布式资源的灵活性组织和管理资源的分布不同的管理领域[1 - 2]。

越来越高的对信息集成的需求,松散耦合的、开放的SOA从业务和吸引了越来越多的关注学术界[3]。

但是SOA的发展也面临着许多问题,比如安全保障,以及如何整合环境检测服务和原始数据[4]。

它在特定的SOA安全系统,开放性,跨域访问安全性呈现给我们的是一个巨大的挑战。

基于角色的访问控制(RBAC)是在一个更合适的独立的安全域,不适合跨域访问。

基于主体统一服务认证系统[7],使用不同的方法来处理访问跨域访问,它解决了这个问题在跨域访问企业信息集成一定程度上,但它的基于角色的想法不能最后一个方法实现SOA的开放性和信息集成。

为了解决上述问题,本文提出了一种基于属性的访问控制(ABAC)的跨域访问控制系统,该系统应用的思想属性的访问控制跨域访问控制。

该系统消除过程中的缺陷基于角色的访问控制应用于SOA的作用。

EETrust统一身份管理及访问控制系统(UID System)1. 概述EETrust统一身份管理及访问控制系统(UID System)是通过构建企业级用户目录管理,实现不同用户群体之间统一认证,将大量分散的信息和系统进行整合和互联,形成整体企业的信息中心和应用中心。

UID System系统使企业员工通过单一的入口安全地访问企业内部全部信息与应用,为员工集中获取企业内部信息提供渠道,为员工集中处理企业内部IT系统应用提供统一窗口。

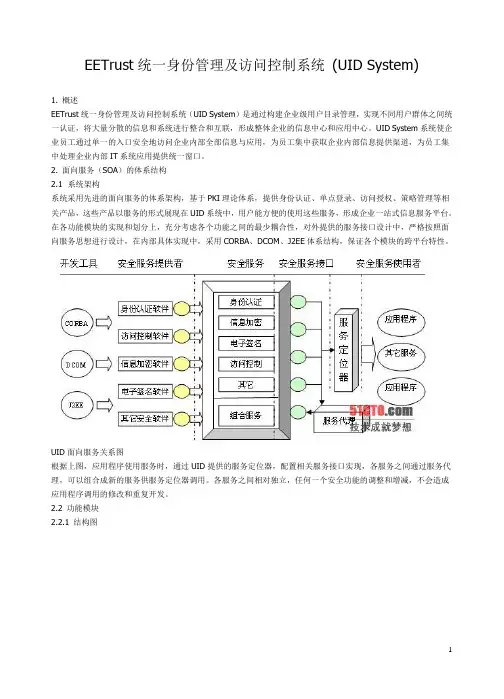

2. 面向服务(SOA)的体系结构2.1 系统架构系统采用先进的面向服务的体系架构,基于PKI理论体系,提供身份认证、单点登录、访问授权、策略管理等相关产品,这些产品以服务的形式展现在UID系统中,用户能方便的使用这些服务,形成企业一站式信息服务平台。

在各功能模块的实现和划分上,充分考虑各个功能之间的最少耦合性,对外提供的服务接口设计中,严格按照面向服务思想进行设计,在内部具体实现中,采用CORBA、DCOM、J2EE体系结构,保证各个模块的跨平台特性。

UID面向服务关系图根据上图,应用程序使用服务时,通过UID提供的服务定位器,配置相关服务接口实现,各服务之间通过服务代理,可以组合成新的服务供服务定位器调用。

各服务之间相对独立,任何一个安全功能的调整和增减,不会造成应用程序调用的修改和重复开发。

2.2 功能模块2.2.1 结构图说明:CA安全基础设施可以采用自建方式,也可以选择第三方CA。

具体包含以下主要功能模块:"认证中心(AuthDB)存储企业用户目录,完成对用户身份、角色等信息的统一管理;"授权和访问管理系统(AAMS)用户的授权、角色分配;访问策略的定制和管理;用户授权信息的自动同步;用户访问的实时监控、安全审计;"身份认证服务(AuthService、AuthAgent)身份认证前置(AuthAgent)为应用系统提供安全认证服务接口,中转认证和访问请求;身份认证服务(AuthService)完成对用户身份的认证和角色的转换;"访问控制服务(AccsService、UIDPlugIn)应用系统插件(UIDPlugIn)从应用系统获取单点登录所需的用户信息;用户单点登录过程中,生成访问业务系统的请求,对敏感信息加密签名;" CA中心及数字证书网上受理系统用户身份认证和单点登录过程中所需证书的签发;用户身份认证凭证(USB智能密钥)的制作;2.2.2 系统(门户)互访模块调用关系图说明:1、黑色箭头描述了员工通过A系统访问B系统的模块调用逻辑关系;2、红箭头描述了员工通过B系统访问A系统的模块调用逻辑关系;2.2.3 角色管理和认证为了实现门户及相关系统的统一认证,建设统一的身份管理中心,身份管理中心集中对用户身份进行管理。

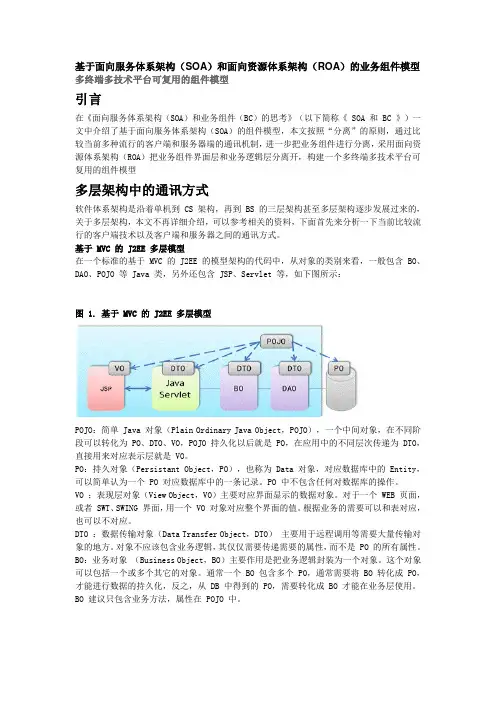

基于面向服务体系架构(SOA)和面向资源体系架构(ROA)的业务组件模型多终端多技术平台可复用的组件模型引言在《面向服务体系架构(SOA)和业务组件(BC)的思考》(以下简称《 SOA 和 BC 》)一文中介绍了基于面向服务体系架构(SOA)的组件模型,本文按照“分离”的原则,通过比较当前多种流行的客户端和服务器端的通讯机制,进一步把业务组件进行分离,采用面向资源体系架构(ROA)把业务组件界面层和业务逻辑层分离开,构建一个多终端多技术平台可复用的组件模型多层架构中的通讯方式软件体系架构是沿着单机到 CS 架构,再到 BS 的三层架构甚至多层架构逐步发展过来的,关于多层架构,本文不再详细介绍,可以参考相关的资料,下面首先来分析一下当前比较流行的客户端技术以及客户端和服务器之间的通讯方式。

基于 MVC 的 J2EE 多层模型在一个标准的基于 MVC 的 J2EE 的模型架构的代码中,从对象的类别来看,一般包含 BO、DAO、POJO 等 Java 类,另外还包含 JSP、Servlet 等,如下图所示:图 1. 基于 MVC 的 J2EE 多层模型POJO:简单 Java 对象(Plain Ordinary Java Object,POJO),一个中间对象,在不同阶段可以转化为 PO、DTO、VO,POJO 持久化以后就是 PO,在应用中的不同层次传递为 DTO,直接用来对应表示层就是 VO。

PO:持久对象(Persistant Object,PO),也称为 Data 对象,对应数据库中的 Entity,可以简单认为一个 PO 对应数据库中的一条记录。

PO 中不包含任何对数据库的操作。

VO :表现层对象(View Object,VO)主要对应界面显示的数据对象。

对于一个 WEB 页面,或者 SWT、SWING 界面,用一个 VO 对象对应整个界面的值。

根据业务的需要可以和表对应,也可以不对应。

DTO :数据传输对象(Data Transfer Object,DTO)主要用于远程调用等需要大量传输对象的地方。

信息安全工程师综合知识真题考点:基于角色的访问控制常用的访问控制类型有:自主访问控制、强制访问控制、基于角色的访问控制、基于属性的访问控制。

其中,基于角色的访问控制是指:根据完成某些职责任务所需要的访问权限来进行授权和管理。

四个基本要素:RBAC——用户(U)、角色(R)、会话(S)、权限(P)。

采用RBAC作为授权存取控制的系统中,由系统管理员负责管理系统的角色集合和访问权限集合,并将这些权限赋予相应的角色,然后把角色映射到承担不同工作职责的用户身上。

注:详见《信息安全工程师教程》(第2版)144页

考点相关真题

访问控制规则实际上就是访问约束条件集,是访问控制策略的具体实现和表现形式。

常见的访问控制规则有基于用户身份,基于时间、基于地址、基于服务数量等多种情况。

其中,根据用户完成某项任务所需要的权限进行控制的访问控制规则属于()。

A.基于角色的访问控制规则

B.基于地址的访问控制规则

C.基于时间的访问控制规则

D.基于异常事件的访问控制规则

参考答案:A。

面向服务的体系结构(Service-Oriented Architecture,SOA)是一种分布式运算的软件设计方法。

这种架构方式中的软件组件(调用者),可以通过网络上的通用协议调用另一个应用软件组件进行运行和操作。

SOA的核心思想是将应用程序拆分成一组相互独立的服务,这些服务可以独立部署、升级和扩展,从而提高了应用程序的灵活性和可维护性。

在SOA中,服务是定义明确的、独立的功能单元,它们通过网络接口进行通信和交互。

这些服务可以使用公共接口标准和架构模式,因此可以快速整合到新应用中。

此外,SOA的关键技术包括UDDI (Universal Description,Discovery,and Integration)、WSDL(Web Services Description Language)、SOAP(Simple Object Access Protocol)和REST(Representational State Transfer)等。

值得一提的是,企业服务总线(Enterprise Service Bus,ESB)在SOA中扮演着重要的角色。

它是一个中央的、可重用的基础设施组件,被用于协调和组织分布式系统中的各个服务之间的通信和交互。

总的来说,SOA提供了一种更加灵活、可扩展和易于管理的软件架构方法,它已经成为许多企业和组织的首选架构模式。

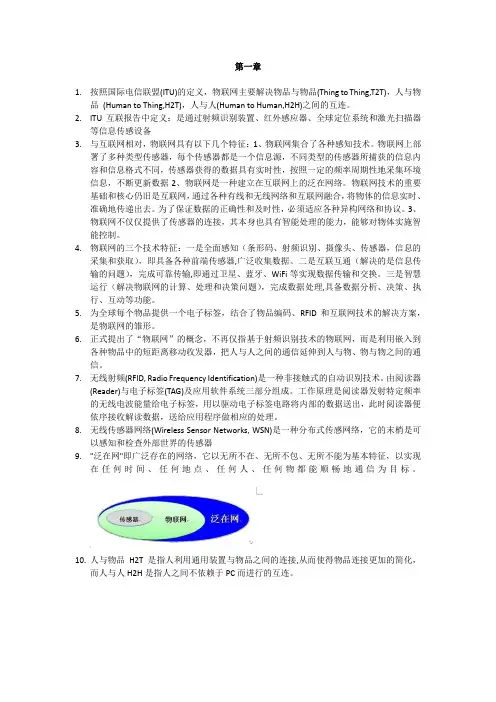

第一章1.按照国际电信联盟(ITU)的定义,物联网主要解决物品与物品(Thing to Thing,T2T),人与物品(Human to Thing,H2T),人与人(Human to Human,H2H)之间的互连。

2.ITU互联报告中定义:是通过射频识别装置、红外感应器、全球定位系统和激光扫描器等信息传感设备3.与互联网相对,物联网具有以下几个特征:1、物联网集合了各种感知技术。

物联网上部署了多种类型传感器,每个传感器都是一个信息源,不同类型的传感器所捕获的信息内容和信息格式不同,传感器获得的数据具有实时性,按照一定的频率周期性地采集环境信息,不断更新数据2、物联网是一种建立在互联网上的泛在网络。

物联网技术的重要基础和核心仍旧是互联网,通过各种有线和无线网络和互联网融合,将物体的信息实时、准确地传递出去。

为了保证数据的正确性和及时性,必须适应各种异构网络和协议。

3、物联网不仅仅提供了传感器的连接,其本身也具有智能处理的能力,能够对物体实施智能控制。

4.物联网的三个技术特征:一是全面感知(条形码、射频识别、摄像头、传感器,信息的采集和获取),即具备各种前端传感器,广泛收集数据。

二是互联互通(解决的是信息传输的问题),完成可靠传输,即通过卫星、蓝牙、WiFi等实现数据传输和交换。

三是智慧运行(解决物联网的计算、处理和决策问题),完成数据处理,具备数据分析、决策、执行、互动等功能。

5.为全球每个物品提供一个电子标签,结合了物品编码、RFID和互联网技术的解决方案,是物联网的雏形。

6.正式提出了“物联网”的概念,不再仅指基于射频识别技术的物联网,而是利用嵌入到各种物品中的短距离移动收发器,把人与人之间的通信延伸到人与物、物与物之间的通信。

7.无线射频(RFID, Radio Frequency Identification)是一种非接触式的自动识别技术。

由阅读器(Reader)与电子标签(TAG)及应用软件系统三部分组成。

⾯向服务的架构设计⼀.什么是SOA SOA 是⼀种在计算环境中设计、开发、部署和管理离散逻辑单元(服务)模型的⽅法。

SOA 并不是⼀个新鲜事物,⽽只是⾯向对象模型的⼀种替代。

虽然基于 SOA 的系统并不排除使⽤ OOD 来构建单个服务,但是其整体设计却是⾯向服务的。

由于 SOA 考虑到了系统内的对象,所以虽然SOA 是基于对象的,但是作为⼀个整体,它却不是⾯向对象的。

SOA 系统原型的⼀个典型例⼦是 CORBA,它已经出现很长时间,其定义的概念与 SOA 相似。

SOA 建⽴在 XML 等新技术的基础上,通过使⽤基于 XML 的语⾔来描述接⼝,服务已经转到更动态且更灵活的接⼝系统中,CORBA 中的 IDL ⽆法与之相⽐。

⼆.基本结构 服务模型的表⽰层从逻辑层分离出来,中间增加了服务对外的接⼝层。

通过服务接⼝的标准化描述,使得服务可以提供给在任何异构平台和任何⽤户接⼝使⽤。

这允许并⽀持基于服务的系统成为松散耦合、⾯向构件和跨技术实现,服务请求者很可能根本不知道服务在哪⾥运⾏、是由哪种语⾔编写的,以及消息的传输路径,⽽是只需要提出服务请求,然后就会得到答案。

三.SOA设计原理 在 SOA 架构中,继承了来⾃对象和构件设计的各种原则,例如,封装和⾃我包含等。

那些保证服务的灵活性、松散耦合和复⽤能⼒的设计原则,对 SOA 架构来说同样是⾮常重要的。

关于服务,⼀些常见的设计原则如下:(1)明确定义的接⼝。

服务请求者依赖于服务规约来调⽤服务,因此,服务定义必须长时间稳定,⼀旦公布,不能随意更改;服务的定义应尽可能明确,减少请求者的不适当使⽤;不要让请求者看到服务内部的私有数据。

(2)⾃包含和模块化。

服务封装了那些在业务上稳定、重复出现的活动和构件,实现服务的功能实体是完全独⽴⾃主的,独⽴进⾏部署、版本控制、⾃我管理和恢复。

(3)粗粒度。

服务数量不应该太多,依靠消息交互⽽不是远程过程调⽤,通常消息量⽐较⼤,但是服务之间的交互频度较低。

《软件架构设计》考试时间:120分钟 考试总分:100分遵守考场纪律,维护知识尊严,杜绝违纪行为,确保考试结果公正。

1、编译器的主要工作过程是将以文本形式输入的代码逐步转化为各种形式,最终生成可执行代码。

现代编译器主要关注编译过程和程序的中间表示,围绕程序的各种形态进行转化与处理。

针对这种特征,现代编译器应该采用()架构风格最为合适。

( )A.数据共享B.虚拟机C.隐式调用D.管道-过滤器2、<p> 架构描述语言(Architecture Description Language ,ADL )是一种为明确说明软件系统的概念架构和对这些概念架构建模提供功能的语言。

ADL 主要包括以下组成部分:组件、组件接口、()和架构配置。

</p>( ) A.架构风格 B.架构实现 C.连接件 D.组件实现3、<p> 服务组件体系结构(Service Component Architecture ,SCA )是基于面向服务体系结构(Service Oriented Architecture ,SOA )的思想描述服务之间组合和协作的规范。

以下关于SCA 的叙述,不正确的是()</p>( )姓名:________________ 班级:________________ 学号:________________--------------------密----------------------------------封 ----------------------------------------------线-------------------------A.SCA定义了语言中立的服务组合方式,能够进行跨语言的服务调用B.SCA加强组件的接口与传输协议的关联,提高组件的内聚性C.SCA实现服务组件和其传输协议的绑定,这种绑定是可扩展的D.SCA主要是为了满足软件集成的需要而创建的架构4、博学公司欲实现一个数据处理软件,该软件需要从网络接收一组复杂的数据,然后分步进行解析和处理。

2022年职业考证-软考-信息系统项目管理师考试全真模拟易错、难点剖析AB卷(带答案)一.综合题(共15题)1.单选题干系人管理活动按时间顺序正确的是()。

①管理干系人期望,确保目标实现②看项目章程和采购文件③识别干系人及其相关信息④制定干系人管理计划问题1选项A.②③④①B.②④①③C.③④②①D.③①②④【答案】A【解析】本题考查项目干系人管理过程,参考《信息系统项目管理师教程》(第3版)P378。

①管理干系人期望,确保目标实现(管理干系人参与)②看项目章程和采购文件(识别干系人输入)③识别干系人及其相关信息(识别干系人输出)④制定干系人管理计划(规划干系人管理)正确排序为②③④①,故本题选择选项A。

2.单选题关于权限管理基础设施的描述,不正确的是()。

问题1选项A.PMI主要进行授权管理,PKI主要进行身份鉴别B.认证过程和授权管理是访问控制的两个重要过程C.图书馆对进入人员的管理属于自主访问控制D.权限管理。

访问控制框架,策略规则共同构成PMI平台【答案】C【解析】访问控制,参考第三版教程P651,用户不能自主地将访问权限授给别的用户这是基于角色访问控制和自主访问控制的根本区别所在。

基于角色的访问控制中,角色由应用系统的管理员定义。

图书馆对进入人员的管理属于基于角色的范问控制。

目前我们使用的访问控制授权方案,主要有以下4种。

(1) DAC (Discretionary Access Control)自主访问控制方式:该模型针对每个用户指明能够访问的资源,对于不在指定的资源列表中的对象不允许访问。

(2) ACL (Access Control List)访问控制列表方式:该模型是目前应用最多的方式。

目标资源拥有访问权限列表,指明允许哪些用户访问。

如果某个用户不在访问控制列表中,则不允许该用户访问这个资源。

(3) MAC (Mandatory Access Control)强制访问控制方式,该模型在军事和安全部门中应用较多,目标具有一个包含等级的安全标签(如:不保密、限制、秘密、机密、绝密) ;访问者拥有包含等级列表的许可,其中定义了可以访问哪个级别的目标:(4) RBAC (Role Based Access Control) 基于角色的访问控制方式:该模型首先定义一些组织内的角色,如局长、科长、职员;再根据管理规定给这些角色分配相应的权限,最后对组织内的每个人根据具体业务和职位分配一个或多个角色。

理工学院毕业设计外文资料翻译专业:通信工程姓名:学号: 11L0751156外文出处: 2012 International Conference OnComputer Science And Service System 附件: 1.外文资料翻译译文;2.外文原文。

附件1:外文资料翻译译文基于属性的访问控制(ABAC)的跨域访问控制面向服务的体系结构(SOA)摘要传统的基于角色的访问控制模型(RBAC)不能满足面向服务的需求架构(SOA)的分布和开放,基于属性的访问控制(ABAC)更多细粒度访问控制,更适合SOA是敞开的环境。

本文提出了一种ABAC-based跨域访问控制系统中,安全域的与主题、对象属性、权力的环境属性访问决策的基础,消除集成基于SOA框架的约束RBAC,某种程度上提高了可伸缩性和可变更性的系统,解决了跨域访问控制的问题。

关键字:SOA,基于属性的访问控制(ABAC),访问控制1. 整体介绍面向服务的体系结构(SOA)是一种组织方法和使用分布式资源的灵活性组织和管理资源的分布不同的管理领域[1 - 2]。

越来越高的对信息集成的需求,松散耦合的、开放的SOA从业务和吸引了越来越多的关注学术界[3]。

但是SOA的发展也面临着许多问题,比如安全保障,以及如何整合环境检测服务和原始数据[4]。

它在特定的SOA安全系统,开放性,跨域访问安全性呈现给我们的是一个巨大的挑战。

基于角色的访问控制(RBAC)是在一个更合适的独立的安全域,不适合跨域访问。

基于主体统一服务认证系统[7],使用不同的方法来处理访问跨域访问,它解决了这个问题在跨域访问企业信息集成一定程度上,但它的基于角色的想法不能最后一个方法实现SOA的开放性和信息集成。

为了解决上述问题,本文提出了一种基于属性的访问控制(ABAC)的跨域访问控制系统,该系统应用的思想属性的访问控制跨域访问控制。

该系统消除过程中的缺陷基于角色的访问控制应用于SOA的作用。

2.基于属性的访问控制(ABAC)基于属性的访问控制模型(ABAC)包括两个方面:政策模型,定义了ABAC策略和应用的体系结构模型web服务访问控制政策。

我们首先解释概念的属性。

A.属性定义ABAC模型可以定义权限基于而已对任何安全相关的特征,称为属性。

访问控制的目的,我们关心的是三种类型的属性:•主题属性。

一个主题是一个实体(如。

一个用户,应用程序或过程),采取行动的资源。

每个主题有关联的属性定义主体的身份和特征。

这样的属性可能包含主体的标识符名称、组织、职位等等。

一个主题的作用,当然,也可以被视为一个属性。

•资源属性。

资源是一个实体(例如,一个web服务,数据结构,或系统组件)是作用于一个主题。

与主题、资源属性,可以利用访问吗控制决策。

Microsoft Word文档的例子,可能属性,如标题、主题,日期,和作者。

往往是资源属性提取的尤其各种web 服务元数据的属性可能相关的访问控制的目的,如所有权、服务分类、甚至质量服务(QoS)属性。

•环境属性是到目前为止在大多数的访问控制策略的忽视。

这些属性描述的操作、技术,甚至情境的环境或上下文信息访问。

例如,属性等当前的日期和时间、当前病毒/黑客活动,和网络的安全级别�(互联网对比内联网),没有相关联的特定主题和资源,但可能也是如此相关应用的访问控制策略。

把角色和身份的特征校长,ABAC完全包含的功能IBAC和RBAC方法。

此外,其考虑的能力额外的资源属性,如敏感信息使它能够解决MAC需求很容易。

因此,我们相信,ABAC的自然融合现有的访问控制模型和超越他们的功能。

语义上更加丰富和政策表示更多的表达,可以更细粒度的列线图,因为它可以基于任何组合的主题,资源和环境属性。

B . ABAC政策制定在这里我们正式定义(基本)ABAC策略模型:(1)S、R和E是主题,资源和环境,分别;(2)SAk(1≤k≤K),RAm(1≤m≤M)和EAa(1≤n≤N)的预定义的属性是主题、资源、分别和环境;(3)ATTR(s),ATTR(r),和ATTR(e)为主题的年代,资源分配关系,和环境,分别为: ATTR(s)∈SA1×SA2×…×SAkATTR(r)∈SA1×SA2×…×SAmATTR(e)∈SA1×SA2×…×SAn我们也使用这个函数赋值符号个人属性。

例如:角色(s)=“服务使用者”服务商(r)= " XYZ公司"当前时间(e)= " 01-23-2005 "(4) 在最一般的形式,一个政策决定的规则年代主题是否可以在一个特定的访问资源r 环境e,的布尔函数s,r,e属性:Rule:can_access(s,r,e)←f(ATTR(s) 、ATTR(r)、ATTR(e))鉴于年代的所有属性分配,r,和e,如果函数评价正确,然后访问资源授予;否则,访问被拒绝。

政策规则或政策存储可能由一个基础策略规则,涉及许多学科和资源在一个安全域。

访问控制决策过程在本质上相当于适用政策的评估规则在商店的政策。

现在我们可以展示不同的政策规则制定使用属性。

一般人最简单的使用形式的策略规则涉及主题、资源、和环境属性是相互独立的。

在通常这种情况下,策略规则匹配/资源/主题环境属性常量值。

例如,一个规则与角色规定“‘用户管理人员’可能访问‘批准购买’网络服务”能够写成:这个示例还说明传统RBAC的规则可以通过对ABAC模型很容易。

然而,ABAC 模型的建模丰富的访问控制语义。

例如,执行资源可能只是由其所有者访问,我们可以有一个规则如下:R2: can_access (s,r,e) ←(UserID(s) = ResourceOwner(r))更有趣的例子将在未来部分。

给属性赋值,评价政策规则可能归结为一阶的评价逻辑(或其简单的变体)表达式,和现有的算法(如。

正向链接)可以方便地应用。

然而,这超出了本文的讨论范围实际实现的政策评估。

在这个基本的定义,我们也假设属性是单值,决策是基于只有吗一个规则。

模型可以扩展为支持更灵活并结合特性,比如多值属性算法对多个规则。

3.系统架构基于角色的访问控制是一种常用的访问控制政策,但是,没有一个安全域包含另一个安全的身份验证信息域。

和定义角色信息是非常复杂的RBAC的另一个领域。

与RBAC,ABAC模型可以定义基于任何安全相关的权限特点,称为属性。

的治疗作用和主体的身份特征,ABAC完全包括IBAC和RBAC的功能方法。

因此,我们相信ABAC是很自然的融合现有的访问控制模型和超越它们的功能。

政策表示语义丰富、更具表现力,更细粒度的内部ABAC因为它可以基于任何组合的主题,资源和环境属性[8]。

ABAC-based跨域访问控制系统体系结构如下图1所示。

本文提出了一种基于属性交叉安全ABAC适用于域访问控制系统、交叉安全域访问控制、系统盾牌安全域的物理存在,确保开放SOA系统的松耦合。

如图1所示,该系统主要由四个功能模块。

消息处理模块这个模块有两个部分:客户端模块和服务器端消息处理模块,客户端模块加密登录信息和解密令牌,服务器端解密模块登录信息和加密令牌。

认证和令牌管理模块身份验证分析登录请求,获取用户的身份信息和基于验证用户的身份用户信息数据库。

令牌管理模块为用户提供的身份令牌,并验证用户的身份令牌进行身份验证,它也提取相关用户根据信息用户信息数据库令牌。

3)访问控制模块基于属性的访问控制模块的核心系统包含策略执行点,政策决策点,政策当局权威和属性。

•属性当局(AA)负责创建和管理对象的属性,资源和环境,分别。

作为一个逻辑实体,一个AA不一定存储属性本身(如。

,AA主题可以选择检索组织目录中),但是它负责绑定属性一个实体的利益,起着重要的作用配置和发现的属性。

图1所示:ABAC-based跨域访问控制系统体系结构•策略执行点(PEP)负责请求授权决策和执行。

在本质上,它是访问控制存在的意义之间必须能够拦截服务请求信息使用者和提供者。

虽然图描绘了鼓舞士气的一个点,它可能是物理上分布在整个网络。

它的最重要的是安全工程考虑PEP的实现是系统必须的设计,PEP不能绕过为了调用一个受保护的资源。

•策略决策点(PDP)负责评估适用的政策和使授权决策(允许或拒绝)。

PDP在政策执行引擎本质。

当一个政策引用一个主题、资源或环境属性不存在的请求时,它联系适当的AA检索属性值(年代)。

•政策权威(PA)创建并管理访问控制策略。

政策可能由决定用于访问规则、条件和其他约束的资源4)服务管理模块该模块由两个模块组成:服务注册和查询服务。

所有服务的安全体系结构必须统一登记才能找到服务方便。

服务信息管理模块提取资源服务响应用户的请求。

4、访问控制过程在访问资源之前,您必须首先登录到系统,系统使用单点登录机制,通过一个身份认证,用户可以无缝的访问从不同的安全域服务。

当用户需要安全域访问另一个服务,它将发生一个十字架安全域服务的访问。

典型cross-security域服务调用过程:1)登录后,用户提出了一个访问请求。

2)验证用户身份验证模块,发送的用户的信息和访问请求的访问控制模块。

3)根据用户信息和资源的URL分别的请求访问,访问控制模块获取属性供决策属性的权力和资源的图书馆。

4)策略决策点允许或拒绝访问基于该算法和策略库。

5、实施A.认证代理的实现为了让服务的认证和授权系统能够在分布式和协同工作异构的环境中,系统使用安全断言标记语言,可以通过安全域的安全令牌传递标准。

SAML的基本目的是提供一个协议提供跨域认证和授权信息,SAML是目前被广泛接受和应用。

使用SAML令牌的过程,单点登录令牌,你可以开放性,通用性,和实施跨安全域中的其他系统不可能。

我们通常有两个基本模型的基于SAML单点:拉模式和推模式。

系统选择拉模型,这将保持一个令牌或声明被称为源站点来减少处理目标站点上的负担。

B.这个消息安全传输在本文中,我们使用基于SSL的HTTPS安全连接接收用户信息和用户信息比较计算MD5摘要值的用户在数据库中的用户认证信息的信息,这使得攻击者无法获得用户认证信息的监测,同时,避免了用户密码以明文存储在服务器端,保证了用户身份认证的传输和存储安全信息。

在系统的认证令牌存储形式在客户端的文件,认证服务器,令牌存储在数据库中,这些标记都是加密的开放性的SAML安全等级的AES算法,攻击者可以不解锁的内容,并通过认证令牌传递HTTPS连接,以确保他们的安全在传输。

C.决策服务的实现该系统由XACML的访问策略的定义,XACML是完全基于XML的标准,访问控制政策也完全由XML标签组成,主体属性和环境属性都包含属性在安全领域,其基本结构如下:<Target><Subjects><Subject><SubjectMatch Matchld="..."><AttributeValue DataTyp="..."><!-here defines subject attribute-></AttributeValue></SubjectMatch></Subject></Subjects><Resources><Resources><SubjectMatch Matchld="..."><AttributeValue DataTyp="..."><!-here defines subject attribute-></AttributeValue></ResourceMatch></Resource></Resources>结论基于属性的模型使用任何相关的安全属性定义访问策略,是非常适合在开放的环境SOA,因为它可以提供细粒度的访问控制。