2019年全国职业院校技能大赛中职组“网络空间安全”赛卷一

- 格式:docx

- 大小:157.51 KB

- 文档页数:15

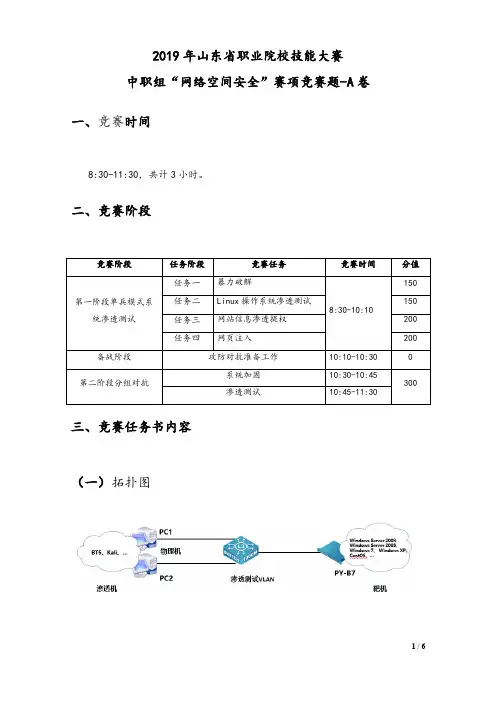

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-A卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:暴力破解任务环境说明:✓服务器场景名称:sql008✓服务器场景操作系统:Microsoft Windows2008 Server✓服务器场景用户名:administrator;密码:未知1.使用渗透机场景kali中工具扫描服务器场景,将iis的版本号作为flag提交;2.使用渗透机场景windows7访问服务器场景,并下载某文件夹下的web目录下的username.txt和wxl_pass_burp.txt,并将username.txt中的用户数量作为flag提交;3.使用渗透机场景windows7访问服务器中的暴力破解首页,并将首页的flag提交;4.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入基于表单的暴力破解进行账号密码的爆破,将爆破后返回的flag提交;5.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on server)进行账号密码的爆破,将爆破后返回的flag提交;6.使用渗透机场景windows7访问服务器场景web暴力破解页面(结合1、2题),进入验证码绕过(on client)进行账号密码的爆破,将爆破后返回的flag提交;任务二:Linux操作系统渗透测试任务环境说明:✓服务器场景:Linux2020✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;2.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;3.通过本地PC中渗透测试平台Kali2.0对服务器场景Linux2020进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;。

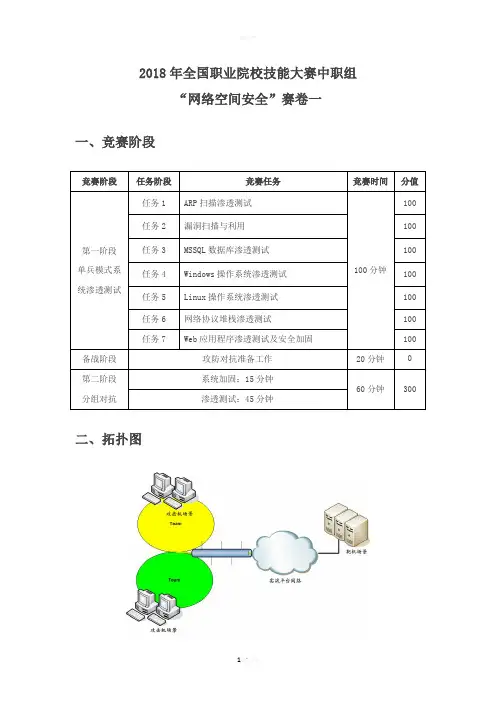

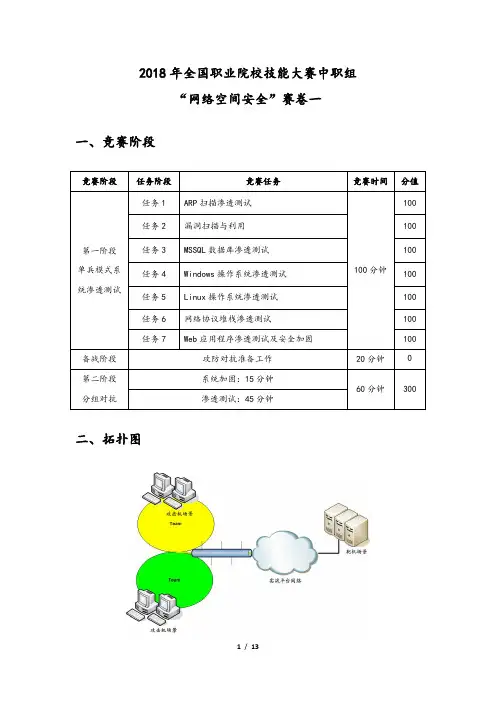

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

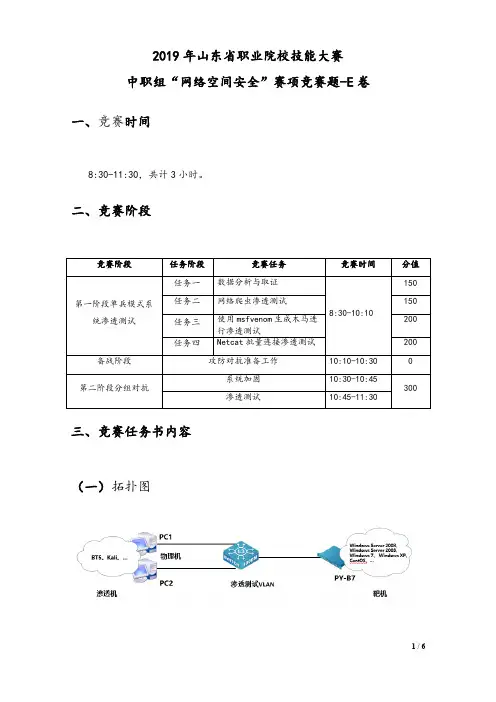

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-E卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:数据分析与取证任务环境说明:✓服务器场景:PC20201✓服务器用户名:administrator密码:1234561.某公司网络系统存在异常,猜测可能有黑客对公司的服务器实施了一系列的扫描和攻击,使用Wireshark抓包分析软件查看并分析PC20201服务器C:\Users\Public\Documents路径下的dump.pcapng数据包文件,找到黑客的IP地址,并将黑客的IP地址作为Flag值(如:172.16.1.1)提交;2.继续分析数据包文件dump.pcapng分析出黑客通过工具对目标服务器的哪些服务进行了密码暴力枚举渗透测试,将服务对应的端口依照从小到大的顺序依次排列作为Flag值(如:77/88/99/166/1888)提交;3.继续分析数据包文件dump.pcapng,找出黑客已经获取到目标服务器的基本信息,请将黑客获取到的目标服务器主机名作为Flag值提交;4.黑客扫描后可能直接对目标服务器的某个服务实施了攻击,继续查看数据包文件dump.pcapng分析出黑客成功破解了哪个服务的密码,并将该服务的版本号作为Flag值(如:5.1.10)提交;5.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将写入的木马名称作为Flag值提交(名称不包含后缀);6.继续分析数据包文件dump.pcapng,黑客通过数据库写入了木马,将黑客写入的一句话木马的连接密码作为Flag值提交;7.继续分析数据包文件dump.pcapng,找出黑客连接一句话木马后查看了什么文件,将黑客查看的文件名称作为Flag值提交;8.继续分析数据包文件dump.pcapng,黑客可能找到异常用户后再次对目标服务器的某个服务进行了密码暴力枚举渗透,成功破解出服务的密码后登录到服务器中下载了一张图片,将图片文件中的英文单词作为Flag值提交。

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

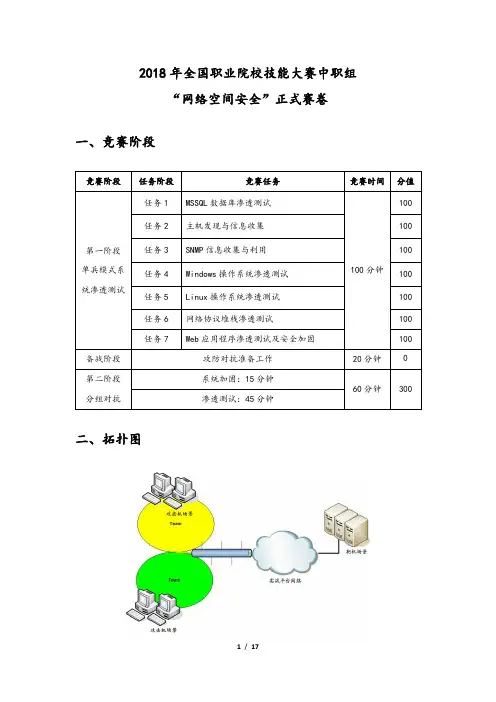

2018年全国职业院校技能大赛中职组“网络空间安全”正式赛卷一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

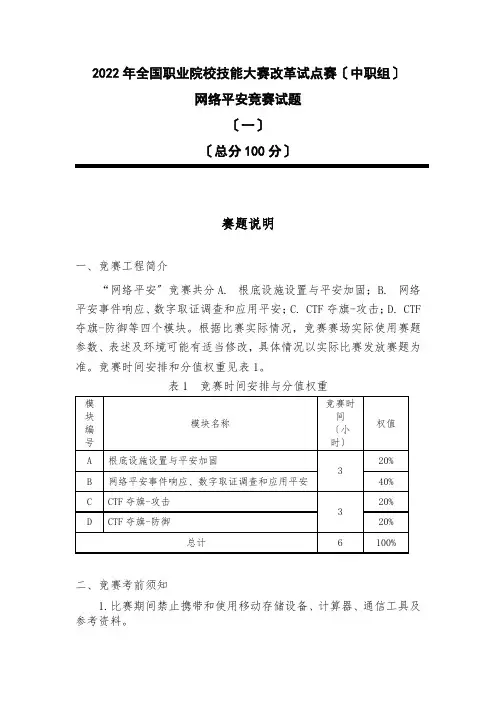

2022年全国职业院校技能大赛改革试点赛〔中职组〕网络平安竞赛试题〔一〕〔总分100分〕赛题说明一、竞赛工程简介“网络平安〞竞赛共分A. 根底设施设置与平安加固;B. 网络平安事件响应、数字取证调查和应用平安;C. CTF夺旗-攻击;D. CTF 夺旗-防御等四个模块。

根据比赛实际情况,竞赛赛场实际使用赛题参数、表述及环境可能有适当修改,具体情况以实际比赛发放赛题为准。

竞赛时间安排和分值权重见表1。

表1 竞赛时间安排与分值权重二、竞赛考前须知1.比赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.在进行任何操作之前,请阅读每个局部的所有任务。

各任务之间可能存在一定关联。

4.操作过程中需要及时按照答题要求保存相关结果。

比赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。

5.比赛完成后,比赛设备、软件和赛题请保存在座位上,禁止将比赛所用的所有物品〔包括试卷等〕带离赛场。

6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为0分。

竞赛内容模块A 根底设施设置与平安加固〔本模块20分〕一、工程和任务描述:假定你是某企业的网络平安工程师,对于企业的效劳器系统,根据任务要求确保各效劳正常运行,并通过综合运用登录和密码策略、数据库平安策略、流量完整性保护策略、事件监控策略、防火墙策略等多种平安策略来提升效劳器系统的网络平安防御能力。

本模块要求对具体任务的操作截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以赛位号作为文件名.二、效劳器环境说明IDS:入侵检测系统效劳器(Snort),操作系统为LinuxLOG:日志效劳器(Splunk),操作系统为LinuxWeb:IIS效劳器,操作系统为WindowsData:数据库效劳器(Mysql),操作系统为Linux三、具体任务〔每个任务以电子答题卡为准〕A-1任务一登录平安加固请对效劳器Log、Web、Data 按要求进行相应的设置,提高效劳器的平安性。

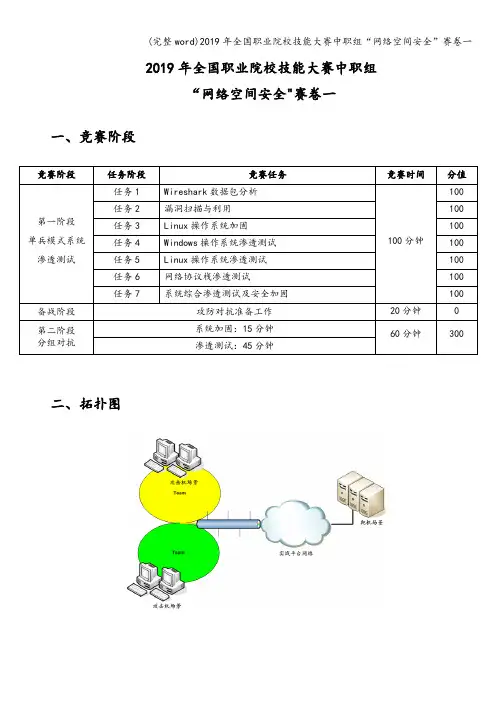

2019年全国职业院校技能大赛中职组“网络空间安全"赛卷一一、竞赛阶段竞赛阶段任务阶段竞赛任务竞赛时间分值第一阶段单兵模式系统渗透测试任务1Wireshark数据包分析100分钟100任务2漏洞扫描与利用100任务3Linux操作系统加固100任务4Windows操作系统渗透测试100任务5Linux操作系统渗透测试100任务6网络协议栈渗透测试100任务7系统综合渗透测试及安全加固100备战阶段攻防对抗准备工作20分钟0第二阶段分组对抗系统加固:15分钟60分钟300渗透测试:45分钟二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456).三、竞赛任务书(一)第一阶段任务书(700分)任务1。

Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1。

使用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1。

1.pcap 数据包文件,通过分析数据包capture1.1.pcap找出主机MAC地址最后两位为“ad"的经纬度信息,并将经纬度信息作为Flag值(之间以英文逗号分隔,例如:39.906000,116.645000)提交;(9分)2.继续分析数据包capture1.1.pcap,找出目标服务器操作系统的版本信息,并将服务器操作系统的版本号作为Flag值提交;(11分)3.继续分析数据包capture1。

2019年全国职业院校技能大赛赛项规程一、赛项名称赛项编号:ZZ-2019024赛项名称:网络空间安全英文名称:Cyberspace Security赛项组别:中职组赛项归属:信息技术类二、竞赛目的网络空间安全已经上升到国家安全的战略高度,得到社会各界的广泛重视,信息安全产业发展进入快车道。

通过本竞赛,可检验参赛选手对网络、服务器系统等网络空间中各个信息系统的安全防护能力,以及分析、处理现场问题的能力,培养更多学生掌握网络安全知识与技能,发展成为国家信息安全领域的技术技能人才。

引导中等职业学校关注网络安全技术发展趋势和产业应用方向,促进网络信息安全专业建设与教学改革。

本赛项赛项紧密结合新一代信息产业发展对网络安全应用型人才的需求,促进校企合作、产教融合,增强中职学校学生的新技术学习能力和就业竞争力,助力新一代信息技术产业快速发展,是践行“以赛促学、以赛促教、以赛促改、以赛促创”的成功实践。

三、竞赛内容重点考核参赛选手网络系统安全策略部署、信息保护、网络安全运维管理的综合实践能力,具体包括:1.参赛选手能够在赛项提供的服务器上配置各种协议和服务,实现网络系统的运行,并根据网络业务需求配置各种安全策略,以满足应用需求。

2.参赛选手能够根据赛项要求,实施网络空间安全防护操作。

3.参赛选手能够根据网络实际运行中面临的安全威胁,确定安全策略并部署实施,防范并制止网络恶意入侵和攻击行为。

4.参赛选手通过分组混合对抗的形式,能够实时防护自己服务器,抵御外界的攻击,同时能够对目标进行渗透测试。

5.竞赛总时长为3个小时,各竞赛阶段安排如下:6.竞赛分值权重和时间安排四、竞赛方式1.本赛项为团体赛,以院校为单位组队参赛,不得跨校组队。

每个参赛队由2名选手组成,同一学校报名参赛队不超过1支,每个参赛队限报2名指导教师。

2.本赛项正在与国际参赛队接洽,同时欢迎国内外团队及选手到场观赛。

五、竞赛流程(一)竞赛流程图(二)竞赛时间表比赛限定在1天内进行,比赛场次为1场,赛项竞赛时间为3小时,时间为9:00-12:00,具体安排如下:六、竞赛赛卷(一)赛项执委会专家组下设的命题组负责本赛项命题工作。

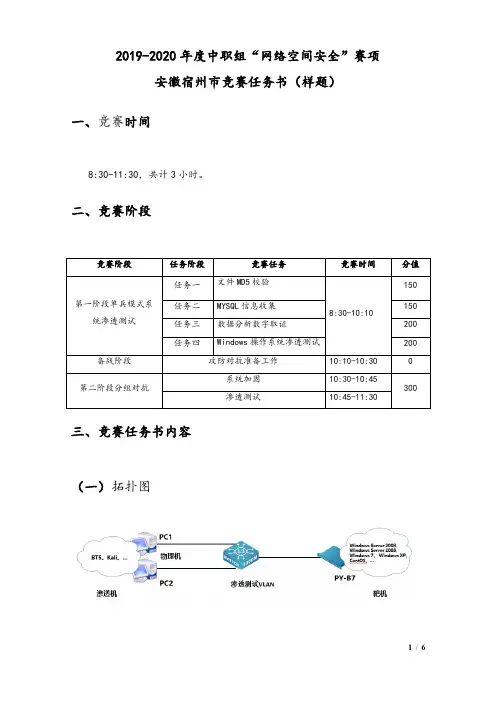

2019-2020年度中职组“网络空间安全”赛项安徽宿州市竞赛任务书(样题)一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:文件MD5校验任务环境说明:✓服务器场景:CentOS6.8(用户名:root;密码:123456)✓服务器场景操作系统:CentOS6.8✓服务器场景操作系统安装服务:HTTP✓服务器场景操作系统安装服务:MYSQL✓渗透机场景:kali✓渗透机用户名:root,密码:toor1.进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum工具来计算出该文件的md5值,并将计算该文件md5的命令的字符串作为flag进行提交;2.进入虚拟机操作系统:CentOS 6.8中的/root目录,找到test.txt文件,并使用md5sum校验工具来计算出该文件的md5值,并将计算该文件得到的md5值的字符串中前6位作为flag进行提交;3.进入虚拟机操作系统:CentOS 6.8中的/root目录,将test.txt文件的文件名称改为txt.txt,然后再使用md5sum工具计算txt.txt文件的md5值,并将计算该文件得到的md5值的字符串中前5位数字和之前test.txt 文件md5值的字符串中前5位数字相减的结果作为flag进行提交;4.进入虚拟机操作系统:CentOS 6.8,使用md5sum工具来计算/etc/passwd文件的md5值,并将改md5值导入到passwd.md5文件中,并将该命令的字符串作为flag进行提交;5.进入虚拟机操作系统:CentOS6.8,创建一个新的用户,用户名为user6,密码为123456。

再次计算/etc/passwd的md5值,并将该值与passwd.md5文件中的值进行对比,并将添加用户后/etc/passwd文件的md5值的字符串中前三位数字和之前/etc/passwd文件md5值的字符串中前三位数字相减的结果作为flag进行提交。

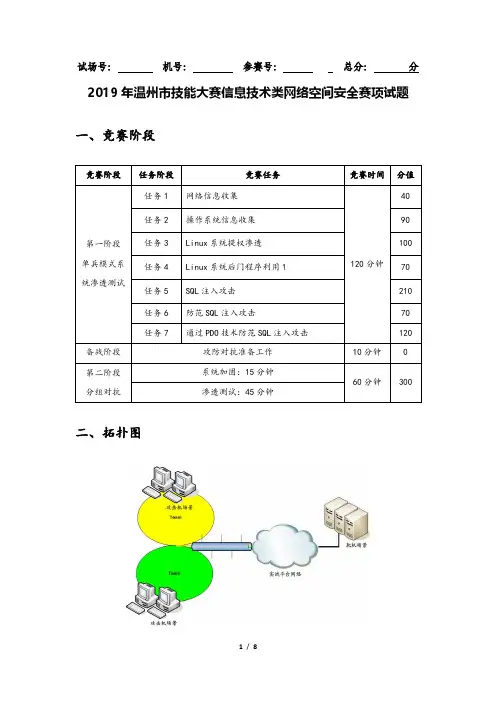

试场号:机号:参赛号:总分:分2019年温州市技能大赛信息技术类网络空间安全赛项试题一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:空)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. 网络信息收集(40分)任务环境说明:✓服务器场景:CentOS(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.51.通过渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为4个),并将该操作使用命令中固定不变的字符串作为Flag提交;(20分)2.通过渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为4个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(20分)任务2. 操作系统信息收(90分)任务环境说明:✓服务器场景:CentOS(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.51.通过渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;(20分)2.通过渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行的单词作为Flag提交;(20分)3.通过渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;(20分)4.通过渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的Running项的值作为Flag提交;(30分)任务3. Linux系统提权渗透(100分)任务环境说明:✓服务器场景:CentOS(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.51.通过渗透测试平台对服务器场景CentOS5.5,使用nmap进行服务扫描渗透测试,并将扫描结果上数第6行的4个单词作为Flag(形式:单词1|单词2|单词3|单词4)提交;(20分)2.通过渗透测试平台对服务器场景CentOS5.5,使用metaspolit进行远程超级管理员口令暴力破解(使用的渗透测试平台中的字典文件superdic.txt),并将破解结果Success:后面2个空格之间的字符串作为Flag 提交;(20分)3.通过渗透测试平台打开已经建立的会话,在与CentOS5.5的会话中新建用户admin,并将该用户提权至root权限,并将新建用户admin并提权至root 权限全部命令作为Flag(形式:命令1|命令2|…|命令n)提交;(30分)任务4. Linux系统后门程序利用1(70分)任务环境说明:✓服务器场景:CentOS(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.51.修改并在原目录下编译、运行/root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将运行/root/autorunp.c木马程序以及运行后的系统网络连接状态(netstat -an)增加行内容作为Flag提交;(20分)2.将autorunp.c木马程序设置为系统启动后自动加载,并转入系统后台运行,并将在配置文件中增加的内容作为Flag提交;(20分)3.重新启动CentOS5.5服务器场景,通过渗透测试平台NETCAT远程打开CentOS5.5服务器场景/bin/sh程序,并运行查看IP地址命令,并将运行该命令需要输入的字符串作为Flag提交;(30分)任务5. SQL注入攻击(210分)任务环境说明:✓服务器场景:WebServ2003✓服务器场景操作系统:Windows server 20031.进入WebServ2003服务器场景,分析源文件login.php,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;(20分)2.进入WebServ2003服务器场景,"/"->"Employee Information Query",查看该页面源文件,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;(20分)3.对该login.php页面注入点进行SQL注入渗透测试,使该Web站点可通过万能用户名、任意密码登录,并将万能用户名字符串中的不变部分作为Flag 提交;(30分)4.进入WebServ2003服务器场景,"/"->"Employee Information Query",对该页面注入点进行渗透测试,根据注入“_”的返回结果确定是注入点,并将注入后页面回显第1行作为Flag提交;(30分)5.进入WebServ2003服务器场景,"/"->"Employee Information Query",对该页面注入点进行SQL注入渗透测试,在WebServ2003服务器场景中添加账号“Hacker”,密码“P@ssword”,并将注入语句作为Flag提交;(30分)6.进入WebServ2003服务器场景,分析源文件login.php,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;(20分)7.进入WebServ2003服务器场景,"/"->"Employee Information Query",查看该页面源文件,找到提交的变量名,并将全部的变量名作为Flag(形式:[变量名1&变量名2&变量名3…&变量名n])提交;(20分)8.对该login.php页面注入点进行SQL注入渗透测试,使该Web站点可通过万能用户名、任意密码登录,并将万能用户名字符串中的不变部分作为Flag 提交;(30分)9.进入WebServ2003服务器场景,"/"->"Employee Information Query",对该页面注入点进行渗透测试,根据注入“_”的返回结果确定是注入点,并将注入后页面回显第1行作为Flag提交;(20分)10.进入WebServ2003服务器场景,"/"->"Employee Information Query",对该页面注入点进行SQL注入渗透测试,在WebServ2003服务器场景中添加账号“Hacker”,密码“P@ssword”,并将注入语句作为Flag提交;(40分)任务6. 防范SQL注入攻击(70分)任务环境说明:✓服务器场景:WebServ2003✓服务器场景操作系统:Windows server 20031.进入WebServ2003服务器场景的C:\AppServ\www目录,找到QueryCtrl.php程序,使用EditPlus工具分析并修改PHP源文件,使之可以抵御SQL注入渗透测试,并将修改后的PHP源文件中的F1和F2作为Flag(形式:[F1]+[ F2])提交;(40分)2.对修改后的"Employee Information Query"页面注入点进行渗透测试,验证此次利用注入点对该WebServ2003服务器场景进行SQL注入渗透测试无效,并将测试后页面回显倒数第2行作为Flag提交。

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-D卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:漏洞扫描与利用任务环境说明:✓服务器场景:Windows2020✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中3389端口对应的服务版本信息字符串作为Flag值提交;2.在msfconsole中用search命令搜索 MS12020 RDP拒绝访问攻击模块,并将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交;3.在msfconsole中利用 MS12020 RDP拒绝访问漏洞辅助扫描模块,将调用此模块的命令作为Flag值提交;4.在第3题的基础上查看需要设置的选项,并将回显中必须要设置的选项名作为Flag值提交;5.使用set命令设置目标IP(在第4题的基础上),并检测漏洞是否存在,运行此模块将回显结果中最后四个单词作为Flag值提交;6.在msfconsole中利用MS12020 RDP拒绝访问攻击模块,将调用此模块的命令作为Flag值提交;7.使用set命令设置目标IP(在第6题的基础上),使用MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第一行的最后一个单词作为Flag值提交;8.进入靶机关闭远程桌面服务,再次运行MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第二行的最后一个单词作为Flag值提交。

任务二:使用msfvenom生成木马进行渗透测试任务环境说明:✓服务器场景:XP-jcst(用户名:未知;密码:未知)✓服务器场景操作系统:未知✓渗透机场景:kali(用户名:root;密码:toor)✓渗透机场景操作系统:Kali Linux1.打开kali攻击机,统计木马生成工具msfvenom的Windows平台相关payload的个数,。

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷三一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1.ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交。

中职组⽹络空间安全⼤赛样题⽹络空间安全⼤赛赛项规程⼀、赛项名称赛项名称:⽹络空间安全中职学⽣组⼆、竞赛内容重点考核参赛选⼿⽹络系统安全策略部署、信息保护、⽹络安全运维管理的综合实践能⼒,具体包括:1.参赛选⼿能够在赛项提供的服务器上配置各种协议和服务,实现⽹络系统的运⾏,并根据⽹络业务需求配置各种安全策略,以满⾜应⽤需求。

2.参赛选⼿能够根据⼤赛提供的赛项要求,实施⽹络空间安全防护操作。

3.参赛选⼿能够根据⽹络实际运⾏中⾯临的安全威胁,确定安全策略并部署实施,防范并制⽌⽹络恶意⼊侵和攻击⾏为。

4. 参赛选⼿通过分组混合对抗的形式,能够实时防护⾃⼰服务器,抵御外界的攻击,同时能够对⽬标进⾏渗透和攻击。

5.竞赛总时长为3个⼩时,各竞赛阶段安排如下:序号内容模块具体内容说明第⼀阶段单兵模式系统渗透测试密码学和VPN密码学、IPSec VPN、IKE:PreSharedKey(预共享密钥认证)、IKE:PKI(公钥架构认证)、SSL VPN等。

操作系统渗透测试及加固Windows操作系统渗透测试及加固、Linux操作系统渗透测试及加固等。

Web应⽤渗透测试及加固SQL Injection(SQL注⼊)漏洞渗透测试及加固、Command Injection(命令注⼊)漏洞渗透测试及加固、File Upload(⽂件上传)漏洞渗透测试及加固、DirectoryTraversing(⽬录穿越)漏洞渗透测试及加固、XSS(Cross Site Script)漏洞渗透测试及加固、CSRF(Cross Site RequestForgeries)漏洞渗透测试及加固、SessionHijacking(会话劫持)漏洞渗透测试及加固⽹络安全数据分析能够利⽤⽇志收集和分析⼯具对⽹络流量收集监控,维护⽹络安全。

常⽤渗透扫描⼯具使⽤与脚本语⾔应⽤能够利⽤如Nmap、Nessus、metasploit等常⽤渗透扫描⼯具进⾏信息收集及系统渗透;熟悉shell,Python等脚本语⾔的应⽤。

2019年山东省职业院校技能大赛中职学生组“网络搭建与应用”赛项

试题库

(B)

中职组“网络搭建与应用”赛项专家组

2019年10月16日

2019年山东省职业院校技能大赛中职学生组“网络搭建与应用”赛项试题库

网络搭建与应用竞赛(B)

(总分1000分)

赛题说明

一、竞赛内容分布

“网络搭建与应用”竞赛共分二个部分,其中:

第一部分:网络搭建及安全部署项目(500分)

第二部分:服务器配置及应用项目(500分)

二、竞赛注意事项

(1)禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

(2)请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

(3)本试卷共有两个部分。

请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,评判以最后的硬件连接为最终结果。

(5)比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

(6)禁止在纸质资料上填写与竞赛无关的标记,如违反规定,可视为0分。

2 / 25。

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷十一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search 命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段竞赛阶段任务阶段竞赛任务竞赛时间分值第一阶段单兵模式系统渗透测试任务1 Wireshark数据包分析100分钟100 任务2 漏洞扫描与利用100 任务3 Linux操作系统加固100 任务4 Windows操作系统渗透测试100 任务5 Linux操作系统渗透测试100 任务6 网络协议栈渗透测试100 任务7 系统综合渗透测试及安全加固100备战阶段攻防对抗准备工作20分钟0第二阶段分组对抗系统加固:15分钟60分钟300 渗透测试:45分钟二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.使用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1.1.pcap数据包文件,通过分析数据包capture1.1.pcap找出主机MAC 地址最后两位为“ad”的经纬度信息,并将经纬度信息作为Flag值(之间以英文逗号分隔,例如:39.906000,116.645000)提交;(9分)2.继续分析数据包capture1.1.pcap,找出目标服务器操作系统的版本信息,并将服务器操作系统的版本号作为Flag值提交;(11分)3.继续分析数据包capture1.1.pcap,找出黑客登录的用户名,并将用户名作为Flag值提交;(13分)4.继续分析数据包capture1.1.pcap,找出黑客登录使用的密码,并将密码作为Flag值提交;(15分)5.使用Wireshark查看并分析服务器场景PYsystem20191桌面下的capture1.2.pcap数据包文件,设置过滤规则,仅显示TCP协议且源端口为23的数据包,并将该过滤规则作为Flag值(提交的答案中不包含空格,例如:ip.dst == 172.16.1.1则Flag为ip.dst==172.16.1.1)提交;(17分)6.继续分析数据包capture1.2.pcap,找出黑客暴力破解Telnet的数据包,将破解成功的用户名和密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(13分)7.继续分析数据包capture1.2.pcap,找出黑客Telnet成功后输入的命令,并将命令作为Flag值提交;(11分)8.继续分析数据包capture1.2.pcap,找出黑客控制了目标靶机后通过靶机向攻击机发送了多少次ICMP请求,并将请求的次数作为Flag值提交。

(11分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20191以半开放式不进行ping的扫描方式,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具Nmap,使用必须要使用的参数),并将以xml 格式向指定文件输出信息必须要使用的参数作为Flag值提交;(13分)2.根据第1题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务(445/tcp)的开放状态作为Flag值提交;(11分)3.在本地PC的渗透测试平台Kali2.0中,使用命令初始化MSF数据库,并将使用的命令作为Flag值提交;(13分)4.在本地PC的渗透测试平台Kali2.0中,打开MSF,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看该数据要使用的命令作为Flag值提交;(15分)5.在msfconsole使用search命令搜索MS17010漏洞利用模块,并将回显结果中的漏洞公开时间作为Flag值提交;(17分)6.在msfconsole中利用MS17010漏洞攻击模块,将调用此模块的命令作为Flag值提交;(9分)7.在上一步的基础上查看需要设置的选项,并将回显中必须设置的选项名作为Flag值提交;(11分)8.使用set命令设置目标IP(在第7题的基础上),并检测漏洞是否存在,将回显结果中最后一个单词作为Flag值提交。

(11分)任务3. Linux操作系统加固(100分)任务环境说明:✓服务器场景:PYsystem20193(用户名:root;密码:123456)✓服务器场景操作系统:PYsystem20193(版本不详)1.通过本地PC中渗透测试平台Kali2.0中的metasploit渗透测试平台对服务器场景PYsystem20193进行Telnet密码暴力破解渗透测试,用户名admin,密码字典使用/root/2.txt,并将破解成功的密码作为Flag值提交;(9分)2.通过本地PC中渗透测试平台Kali2.0中的metasploit渗透测试平台对服务器场景PYsystem20193进行Telnet密码暴力破解渗透测试,并使用Wireshark进行抓包,找到包含正确密码的数据包中的data信息,并将Data:后的字符串作为Flag值提交;(11分)3.对服务器场景PYsystem20193的Telnet服务进行加固,要求修改其配置文件的第12行禁用Telnet服务,将需要加固的配置文件路径作为Flag值提交;(13分)4.对服务器场景PYsystem20193的Telnet服务加固后,打开本地PC中渗透测试平台Kali2.0的终端,使用Telnet命令并再次使用admin账户进行登录,此时应该提示登录失败,将登录失败提示的倒数第一行的最后两个单词作为Flag值(单词之间以英文逗号分隔,例如A,B) 提交;(9分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20193进行FTP弱口令渗透测试,使用匿名用户来登录,并将FTP服务的根目录下唯一一个后缀为.txt的文档内容作为Flag值提交;(11分)6.对服务器场景PYsystem20193的FTP服务进行加固,要求修改其配置文件的第十二行,设置禁止FTP匿名用户登录,将需要加固的配置文件路径作为Flag值提交;(13分)7.对服务器场景PYsystem20193的FTP服务进行加固后,打开本地PC中渗透测试平台Kali2.0的终端,使用FTP命令并且使用匿名用户来登录FTP服务器,将登录失败提示的倒数第二行的最后一个单词作为Flag值(单词之间以英文逗号分隔,例如A,B) 提交;(9分)8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20193,进行Mysql数据库密码暴力破解渗透测试,使用/root/2.txt下的字典文件破解数据库root用户的密码,并将该数据库root用户的密码作为Flag值提交;(12分)9.对服务器场景PYsystem20193的Mysql数据库用户进行加固,使用delete命令将任意地点登录的mysql用户删除,并使用select命令查询现有的mysql用户,将查询到的最后一个用户名作为Flag值提交。

(13分)任务4. Windows操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20194✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为Flag值提交;(7分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景网络连接信息中的DNS信息作为Flag值 (例如:114.114.114.114) 提交;(9分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(11分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为Flag值提交;(15分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为Flag值提交;(17分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中的当前最高账户管理员的密码作为Flag值提交;(20分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20194进行渗透测试,将该场景中回收站内文件的文档内容作为Flag值提交。

(21分)任务5. Linux操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem20195✓服务器场景操作系统:Linux(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行系统服务及版本扫描渗透测试,并将该操作显示结果中21端口对应的服务版本信息字符串作为Flag值提交;(5分)2.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件名称作为Flag值提交;(7分)3.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/home/guest目录中唯一一个后缀为.pdf文件的文件内容作为Flag值提交;(9分)4.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp文件的文件名称作为Flag值提交;(7分)5.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/www目录中唯一一个后缀为.bmp的图片文件中的英文单词作为Flag值提交;(9分)6.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件名称作为Flag值提交;(8分)7.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/var/vsftpd目录中唯一一个后缀为.docx文件的文件内容作为Flag值提交;(11分)8.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件名称作为Flag值提交;(21分)9.通过本地PC中渗透测试平台Kali2.0对服务器场景PYsystem20195进行渗透测试,将该场景/root目录中唯一一个后缀为.txt文件的文件内容作为Flag值提交。