华为数据中心5800交换机01-13 URPF配置

- 格式:pdf

- 大小:473.78 KB

- 文档页数:15

12组播VLAN配置12.1 组播VLAN的简介介绍组播VLAN的定义和目的。

定义组播VLAN全称Multicast VLAN,用于将接收到的相同的组播数据在不同的用户VLAN进行复制分发。

目的二层组播侦听功能很好的弥补了组播数据如果到达的是二层广播网络,就会进行广播的缺陷。

但是这种功能是基于一个广播域,即基于VLAN来实现的。

如果不同VLAN的用户有相同的组播数据需求时,上游路由器仍然需要发送多份相同报文到不同VLAN中。

通过在二层设备上配置组播VLAN功能就可以解决这个问题,它实现了在二层网络设备上进行跨VLAN组播复制。

在二层设备上部署了组播VLAN功能后,上游路由器不必在每个用户VLAN内都复制一份组播流,而是数据流在组播VLAN内复制一份后发送给二层设备。

这样就避免了组播流在上游路由器的重复复制,不仅节省了网络带宽,又减轻了上游路由器的负担。

12.2 组播VLAN原理描述介绍组播VLAN功能的实现原理。

基于用户VLAN的组播VLAN交换机支持将用户VLAN与组播VLAN进行绑定,实现在不同的用户VLAN间进行组播报文复制。

基于用户VLAN的组播VLAN功能提供了组播VLAN复制功能中最核心的功能:上游设备只需要向配置了组播VLAN的交换机上发送一份组播数据,然后交换机再将其复制分发到有相同组播需求的不同用户VLAN中,从而减少了上游设备与交换机之间的带宽浪费,即如图12-1所示。

图12-1 基于用户VLAN 的组播VLAN示意图Multicast Packet VLAN 2VLAN 3VLAN 4VLAN 5 (multicast VLAN)No multicast VLANconfiguredMulticast VLAN configured基于接口的组播VLAN交换机支持在用户侧接口下配置用户VLAN 与组播VLAN 进行绑定,不仅能够实现组播数据在不同用户VLAN 间进行复制,还可以实现基于接口的组播业务隔离。

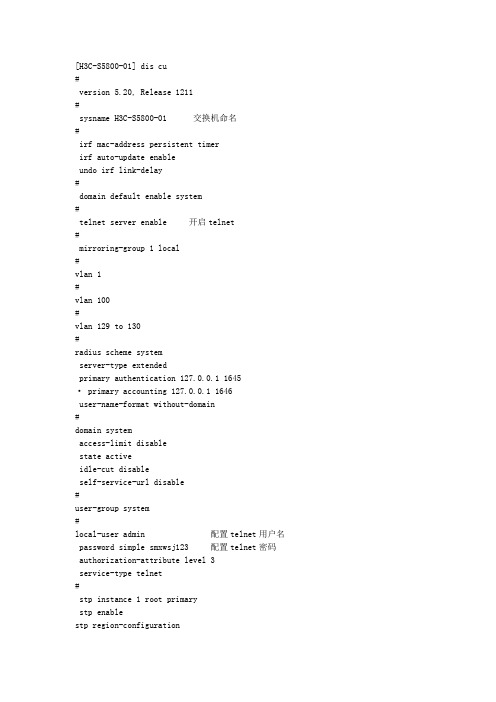

[H3C-S5800-01] dis cu#version 5.20, Release 1211#sysname H3C-S5800-01 交换机命名#irf mac-address persistent timerirf auto-update enableundo irf link-delay#domain default enable system#telnet server enable 开启telnet#mirroring-group 1 local#vlan 1#vlan 100#vlan 129 to 130#radius scheme systemserver-type extendedprimary authentication 127.0.0.1 1645· primary accounting 127.0.0.1 1646user-name-format without-domain#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user admin 配置telnet用户名 password simple smxwsj123 配置telnet密码 authorization-attribute level 3service-type telnet#stp instance 1 root primarystp enablestp region-configurationregion-name h3cinstance 1 vlan 1 129 to 130active region-configuration#interface Bridge-Aggregation1port link-type trunkport trunk permit vlan all#interface NULL0#interface Vlan-interface1 配置管理vlan的IP地址ip address 10.165.128.253 255.255.255.192vrrp vrid 1 virtual-ip 10.165.128.254vrrp vrid 1 priority 120 设为主设备#interface Vlan-interface100 配置与6602-01的互联地址ip address 10.165.128.2 255.255.255.248#interface Vlan-interface129 配置用户VLAN及IP地址ip address 10.165.129.253 255.255.255.0vrrp vrid 129 virtual-ip 10.165.129.254vrrp vrid 129 priority 120 设为主设备#interface Vlan-interface130 配置服务器VLAN及IP地址ip address 10.165.130.253 255.255.255.0vrrp vrid 130 virtual-ip 10.165.130.254vrrp vrid 130 priority 120 设为主设备#interface GigabitEthernet1/0/1 配置互联h3c-6602-01的接口port link-mode bridgedescription --link-h3c-6602-01--port access vlan 100mirroring-group 1 mirroring-port both 配置被监控口#interface GigabitEthernet1/0/2 配置互联qiming-usg-fw-01的接口 port link-mode bridgedescription --link-qiming-usg-fw-01--port access vlan 100mirroring-group 1 mirroring-port both 配置被监控口#interface GigabitEthernet1/0/3 配置互联qiming-ips的接口port link-mode bridgedescription --link--qiming-ips--mirroring-group 1 monitor-port 配置监控口interface GigabitEthernet1/0/4 配置互联qiming-vpn的接口port link-mode bridgedescription --link--qiming-vpn--#interface GigabitEthernet1/0/5 配置互联qiming-ips-guanli的接口 port link-mode bridgedescription --link--qiming-ips--guanli--#interface GigabitEthernet1/0/6port link-mode bridge#interface GigabitEthernet1/0/7port link-mode bridge#interface GigabitEthernet1/0/8port link-mode bridge#interface GigabitEthernet1/0/9port link-mode bridge#interface GigabitEthernet1/0/10port link-mode bridge#interface GigabitEthernet1/0/11port link-mode bridge#interface GigabitEthernet1/0/12port link-mode bridge#interface GigabitEthernet1/0/13port link-mode bridge#interface GigabitEthernet1/0/14port link-mode bridge#interface GigabitEthernet1/0/15port link-mode bridge#interface GigabitEthernet1/0/16port link-mode bridge#interface GigabitEthernet1/0/17port link-mode bridgeinterface GigabitEthernet1/0/18 port link-mode bridge#interface GigabitEthernet1/0/19 port link-mode bridge#interface GigabitEthernet1/0/20 port link-mode bridge#interface GigabitEthernet1/0/21 port link-mode bridge#interface GigabitEthernet1/0/22 port link-mode bridge#interface GigabitEthernet1/0/23 port link-mode bridge#interface GigabitEthernet1/0/24 port link-mode bridge#interface GigabitEthernet1/0/25 port link-mode bridge#interface GigabitEthernet1/0/26 port link-mode bridge#interface GigabitEthernet1/0/27 port link-mode bridge#interface GigabitEthernet1/0/28 port link-mode bridge#interface GigabitEthernet1/0/29 port link-mode bridge#interface GigabitEthernet1/0/30 port link-mode bridge#interface GigabitEthernet1/0/31 port link-mode bridge#interface GigabitEthernet1/0/32#interface GigabitEthernet1/0/33port link-mode bridge#interface GigabitEthernet1/0/34port link-mode bridge#interface GigabitEthernet1/0/35port link-mode bridge#interface GigabitEthernet1/0/36port link-mode bridge#interface GigabitEthernet1/0/37port link-mode bridge#interface GigabitEthernet1/0/38port link-mode bridge#interface GigabitEthernet1/0/39port link-mode bridge#interface GigabitEthernet1/0/40port link-mode bridge#interface GigabitEthernet1/0/41port link-mode bridge#interface GigabitEthernet1/0/42port link-mode bridge#interface GigabitEthernet1/0/43port link-mode bridge#interface GigabitEthernet1/0/44port link-mode bridge#interface GigabitEthernet1/0/45port link-mode bridgeport link-type trunkport trunk permit vlan all#interface GigabitEthernet1/0/46 配置互联qiming-fw-03的接口description --link-qiming-fw-03--port link-type trunkport trunk permit vlan all#interface GigabitEthernet1/0/47 配置互联H3C-S5800-02的接口 port link-mode bridgedescription --link-h3c-s5800-02--port link-type trunkport trunk permit vlan allport link-aggregation group 1#interface GigabitEthernet1/0/48 配置互联H3C-S5800-02的接口 port link-mode bridgedescription --link-h3c-s5800-02--port link-type trunkport trunk permit vlan allport link-aggregation group 1#interface GigabitEthernet1/0/49port link-mode bridge#interface GigabitEthernet1/0/50port link-mode bridge#interface GigabitEthernet1/0/51port link-mode bridge#interface GigabitEthernet1/0/52port link-mode bridge#interface GigabitEthernet1/1/1port link-mode bridge#interface GigabitEthernet1/1/2port link-mode bridge#interface GigabitEthernet1/1/3port link-mode bridge#interface GigabitEthernet1/1/4port link-mode bridge#interface GigabitEthernet1/1/5#interface GigabitEthernet1/1/6port link-mode bridge#interface GigabitEthernet1/1/7port link-mode bridge#interface GigabitEthernet1/1/8port link-mode bridge#interface GigabitEthernet1/1/9port link-mode bridge#interface GigabitEthernet1/1/10port link-mode bridge#interface GigabitEthernet1/1/11port link-mode bridge#interface GigabitEthernet1/1/12port link-mode bridge#interface GigabitEthernet1/1/13port link-mode bridge#interface GigabitEthernet1/1/14port link-mode bridge#interface GigabitEthernet1/1/15port link-mode bridge#interface GigabitEthernet1/1/16port link-mode bridge#ip route-static 0.0.0.0 0.0.0.0 10.165.128.3 配置上网路由ip route-static 10.0.0.0 255.0.0.0 10.165.128.1 配置到省卫生局的路由ip route-static 192.168.0.0 255.255.0.0 10.165.128.1 配置到省卫生局的路由#load xml-configuration#load tr069-configuration#user-interface aux 0user-interface vty 0 4authentication-mode scheme user-interface vty 5 15#return。

华为交换机配置命令大全华为交换机是一种高性能、高可靠的数据通信设备,广泛应用于各种网络环境中。

为了更好地使用华为交换机,我们需要了解一些基本的配置命令。

本文将为大家详细介绍华为交换机的配置命令大全,帮助大家更好地了解和使用华为交换机。

1. 登录华为交换机。

首先,我们需要登录华为交换机进行配置。

一般来说,我们可以通过串口、Telnet或SSH方式登录交换机。

以SSH方式登录为例,我们可以使用以下命令:```shell。

ssh -l username 192.168.1.1。

```。

其中,username为登录用户名,192.168.1.1为交换机的IP地址。

登录成功后,我们需要输入密码进行验证。

2. 查看交换机当前配置。

在登录成功后,我们可以使用以下命令查看交换机的当前配置信息:```shell。

display current-configuration。

```。

这条命令可以显示出交换机当前的全部配置信息,包括接口配置、VLAN配置、路由配置等。

3. 配置交换机接口。

接下来,我们可以对交换机的接口进行配置。

比如,我们可以通过以下命令配置一个VLAN接口:```shell。

interface Vlanif1。

ip address 192.168.1.1 255.255.255.0。

```。

这条命令将为VLAN接口Vlanif1配置IP地址为192.168.1.1,子网掩码为255.255.255.0。

4. 配置交换机VLAN。

除了配置接口,我们还可以对交换机的VLAN进行配置。

比如,我们可以使用以下命令创建一个VLAN:```shell。

vlan 10。

```。

这条命令将创建一个VLAN ID为10的VLAN。

5. 配置交换机路由。

在需要进行路由配置时,我们可以使用以下命令添加静态路由:```shell。

ip route-static 0.0.0.0 0.0.0.0 192.168.1.254。

```。

13流量统计配置13.1 流量统计简介通过MQC实现流量统计。

配置MQC实现流量统计后,设备将对符合流分类规则的报文进行报文数和字节数的统计,可以帮助用户了解应用流策略后流量通过和被丢弃的情况,由此分析和判断流策略的应用是否合理,也有助于进行相关的故障诊断与排查。

只有配置MQC实现流量统计后,才可以通过display traffic-policy statistics命令查看应用流策略后流量通过和被丢弃的情况。

流量统计与接口统计的区别如表13-1所示。

表13-1流量统计与接口统计的区别13.2 应用场景介绍流量统计的应用场景。

流量统计的应用数据中心网络中,租户通过Switch连接到外部网络设备。

租户上送的报文中,存储业务报文的802.1p优先级为6,数据业务报文的802.1p优先级为2。

租户希望对存储业务报文进行流量统计,以确定带宽资源的分配。

如图13-1所示。

图13-1 流量统计应用组网图入方向配置流量统计业务部署l 配置流分类,匹配规则为802.1p 优先级为6,从而区分存储业务报文。

l 配置流行为,在流行为中配置流量统计。

l配置流策略,绑定以上流分类和流行为,并应用在Switch 的入方向,实现对存储业务报文的流量统计。

13.3 配置注意事项介绍流量统计的配置注意事项。

涉及网元无需其他网元配合。

License 支持流量统计是设备的基本特性,无需获得License 许可即可应用此功能。

版本支持表13-2支持本特性的最低软件版本特性依赖和限制l对于CE6870EI,包含流量统计的流策略在出方向应用时,仅支持物理接口以及子接口。

l缺省情况下,设备计算流量统计数据时,不包含帧间隙和前导码。

从V100R005C00版本开始,可以通过配置qos statistics ifg enable命令,使得设备计算流量统计数据时包含帧间隙和前导码。

l当流策略中配置的规则比较多的情况下,如果先清除了统计信息,再查看流量统计,可能会出现统计信息显示为空的情况,请等待一段时间再进行统计信息的查看。

14 URPF配置关于本章配置URPF可以用来防止基于源地址欺骗的网络攻击行为。

14.1 URPF简介介绍URPF的定义、由来和作用。

14.2 原理描述介绍URPF的实现原理。

14.3 应用场景介绍URPF的应用场景。

14.4 配置注意事项介绍配置URPF的注意事项。

14.5 缺省配置介绍URPF缺省配置,实际应用的配置可以基于缺省配置进行修改。

14.6 配置URPF介绍配置URPF具体命令和步骤。

14.7 配置举例通过示例介绍如何配置URPF。

配置示例中包括组网需求、配置思路等。

14.1 URPF简介介绍URPF的定义、由来和作用。

定义URPF(Unicast Reverse Path Forwarding)是单播逆向路径转发的简称,其主要功能是防止基于源IP地址欺骗的网络攻击行为。

目的拒绝服务DoS(Denial of Service)攻击是一种阻止连接服务的网络攻击。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

URPF根据报文的源IP地址在路由表或ARP表中查找出接口,并判断该出接口与报文入接口是否一致。

如果路由表或ARP表中没有该源IP地址的表项,或报文入接口与路由出接口不一致则丢弃该报文,从而预防IP欺骗,特别是针对伪造IP源地址的DoS攻击非常有效。

受益l帮助网络维护者防御网络上的IP源攻击,降低对IP源攻击的维护成本。

l用户能获得更安全、稳定的网络环境,不用担心因IP源攻击带来的困扰。

14.2 原理描述介绍URPF的实现原理。

工作模式在复杂的网络环境中,会遇到路由不对称的情况,即对端设备记录的路由路径与本端不一致,此时使能URPF的设备可能会丢弃从合法路径接收的报文,正常转发从非法路径接收的报文。

为了解决该问题,设备实现了以下两种URPF模式:l严格模式严格模式下,设备不仅要求报文源地址在路由表或ARP表中存在相应表项,还要求报文入接口与表中的出接口必须一致。

华为MA5800配置FTTH业务(P2P接⼊)11配置FTTH 业务(P2P接⼊)⽤户使⽤ONT接⼊到OLT,通过⼀个业务端⼝实现Internet业务、V oIP业务、IPTV业务。

业务需求l⽤户1(ONT_1)⽤户2(ONT_2)都分别采⽤FTTH⽅式接⼊,实现Triple play业务。

l Internet业务采⽤PPPoE⽅式接⼊。

l⽤户1可以收看所有节⽬,⽤户2只能收看BTV-1。

l V oIP业务和IPTV业务采⽤DHCP⽅式接⼊且从DHCP Server获取IP的⽅式为DHCP option-60模式。

l不同的业务流接⼊到OLT设备后,设备将根据业务流优先级的不同为业务流提供不同的QoS保证。

l不同的业务流通过⽤户侧VLAN(C-VLAN)在OLT上进⾏区分。

图11-1单端⼝多业务⽅式光纤接⼊业务配置组⽹图表11-1数据规划前提条件l OLT已经与BRAS、组播服务器、SoftX3000、DHCP服务器等上层设备建⽴连接。

l LSW连接OLT的端⼝VLAN与OLT上⾏VLAN保持⼀致。

操作步骤l在OLT上配置Internet业务。

a.创建VLAN并加⼊上⾏端⼝。

VLAN ID为100,类型为Smart。

上⾏端⼝为0/9/0huawei(config)#vlan 100 smarthuawei(config)#port vlan 100 0/9 0b.配置流量模板。

由于V oIP、IPTV、Internet通过同⼀端⼝接⼊,因⽽需要设置各业务的802.1p优先级。

⼀般优先级按V oIP、IPTV、Internet从⾼到低依次排序。

此处设置流量模板索引号为7,上⽹业务802.1p优先级为1。

huawei(config)#traffic table ip index 7 cir 10240 priority 1 priority-policy local-Settingc.配置业务虚端⼝。

11组播VLAN配置关于本章组播VLAN复制功能可以使三层设备只需把组播数据传送给该组播VLAN,而不必再为每个用户VLAN都复制一份组播报文,减少带宽浪费。

11.1 组播VLAN的简介介绍组播VLAN的定义和目的。

11.2 原理描述介绍组播VLAN功能的实现原理。

11.3 配置任务概览根据不同的应用场景,组播VLAN有不同的配置方式。

11.4 配置注意事项介绍配置组播VLAN的注意事项。

11.5 缺省配置介绍缺省情况下,组播VLAN的配置信息。

11.6 配置组播VLAN介绍组播VLAN的详细配置过程。

11.7 配置举例介绍组播VLAN复制功能的配置举例。

11.8 常见配置错误介绍了常见的配置错误的故障现象以及处理步骤。

11.1 组播VLAN的简介介绍组播VLAN的定义和目的。

定义组播VLAN全称Multicast VLAN,用于将接收到的相同的组播数据在不同的用户VLAN进行复制分发。

目的二层组播侦听功能很好的弥补了组播数据如果到达的是二层广播网络,就会进行广播的缺陷。

但是这种功能是基于一个广播域,即基于VLAN来实现的。

如果不同VLAN的用户有相同的组播数据需求时,上游路由器仍然需要发送多份相同报文到不同VLAN中。

通过在二层设备上配置组播VLAN功能就可以解决这个问题,它实现了在二层网络设备上进行跨VLAN组播复制。

在二层设备上部署了组播VLAN功能后,上游路由器不必在每个用户VLAN内都复制一份组播流,而是数据流在组播VLAN内复制一份后发送给二层设备。

这样就避免了组播流在上游路由器的重复复制,不仅节省了网络带宽,又减轻了上游路由器的负担。

11.2 原理描述介绍组播VLAN功能的实现原理。

基于用户VLAN的组播VLAN交换机支持将用户VLAN与组播VLAN进行绑定,实现在不同的用户VLAN间进行组播报文复制。

基于用户VLAN的组播VLAN功能提供了组播VLAN复制功能中最核心的功能:上游设备只需要向配置了组播VLAN的交换机上发送一份组播数据,然后交换机再将其复制分发到有相同组播需求的不同用户VLAN中,从而减少了上游设备与交换机之间的带宽浪费,即如图11-1所示。

8流量抑制及风暴控制配置关于本章流量抑制及风暴控制配置包括流量抑制及风暴控制的基础知识、配置方法、配置举例和常见配置错误。

8.1 流量抑制及风暴控制简介介绍流量抑制及风暴控制的定义和作用。

8.2 原理描述介绍流量抑制及风暴控制的实现原理。

8.3 应用场景介绍流量抑制及风暴控制的应用场景。

8.4 配置注意事项介绍了设备支持的流量抑制及风暴控制特性的相关配置注意事项以及两者的区别。

8.5 缺省配置介绍设备的流量抑制及风暴控制缺省值。

8.6 配置流量抑制通过配置流量抑制,防范广播风暴,保障设备转发性能。

8.7 配置风暴控制通过配置风暴控制,防范广播风暴,保障设备转发性能。

8.8 配置举例配置举例包括组网需求、配置思路、配置步骤和配置文件。

8.9 参考信息介绍流量抑制及风暴控制的参考标准和协议。

8.1 流量抑制及风暴控制简介介绍流量抑制及风暴控制的定义和作用。

定义流量抑制和风暴控制是两种用于控制广播、组播以及未知单播报文,防止这三类报文引起广播风暴的安全技术。

流量抑制主要通过配置阈值来限制流量,而风暴控制则主要通过关闭端口来阻断流量。

未知单播报文是指目的MAC地址未被设备学习到的单播报文。

目的当设备某个二层以太接口收到广播、组播或未知单播报文时,如果根据报文的目的MAC地址设备不能明确报文的出接口,设备会向同一VLAN内的其他二层以太接口转发这些报文,这样可能导致广播风暴,降低设备转发性能。

引入流量抑制和风暴控制特性,可以控制这三类报文流量,防范广播风暴。

8.2 原理描述介绍流量抑制及风暴控制的实现原理。

8.2.1 流量抑制的基本原理流量抑制特性按以下形式来限制广播、组播以及未知单播报文产生的广播风暴。

l在接口视图下,入方向上,设备支持分别对三类报文按百分比、包速率和比特速率进行流量抑制。

设备监控接口下的三类报文速率并和配置的阈值相比较,当入口流量超过配置的阈值时,设备会丢弃超额的流量。

CE6870EI不支持按包速率进行流量抑制。

配置URPF1配置URPF在以下的介绍中所指的路由器,代表了一般意义下的路由器以及运行了路由协议的以太网交换机。

为提高可读性,在手册的描述中将不另行说明。

1.1URPF简介1.1.1URPF概述URPF(Unicast Reverse Path Forwarding,单播反向路径转发)的主要功能是用于防止基于源地址欺骗的网络攻击行为。

源地址欺骗攻击为入侵者构造出一系列带有伪造源地址的报文,对于使用基于IP地址验证的应用来说,此攻击方法可以导致未被授权用户以他人身份获得访问系统的权限,甚至是以管理员权限来访问。

即使响应报文不能达到攻击者,同样也会造成对被攻击对象的破坏。

图1-1源地址欺骗攻击示意图如图1-1所示,在Router A上伪造源地址为2.2.2.1/8的报文,向服务器Router B发起请求,Router B响应请求时将向真正的“2.2.2.1/8”发送报文。

这种非法报文对Router B和Router C都造成了攻击。

URPF技术可以应用在上述环境中,阻止基于源地址欺骗的攻击。

1.1.2URPF处理流程URPF检查有严格(strict)型和松散(loose)型两种。

此外,还可以支持ACL与链路层、缺省路由的检查。

URPF的处理流程如下:(1) 首先检查源地址合法性。

● 对于广播地址,直接予以丢弃。

● 对于全零地址,如果目的地址不是广播,则丢弃(源地址为0.0.0.0,目的地址为255.255.255.255的报文,可能是DHCP或者BOOTP报文,不做丢弃处理)。

(2) 如果报文的源地址在路由器的FIB表中存在● 对于strict型检查,反向查找报文出接口,若其中至少有一个出接口和报文的入接口相匹配,则报文通过检查;否则报文将被拒绝(反向查找是指查找以该报文源IP地址为目的IP地址的报文的出接口)。

● 对于loose型检查,报文通过检查。

(3) 如果报文的源地址在路由器的FIB表中存在,且报文通过了检查,则检查链路层信息。

13 URPF配置关于本章配置URPF可以用来防止基于源地址欺骗的网络攻击行为。

13.1 URPF概述URPF是单播逆向路径转发的简称。

13.2 原理描述介绍URPF的实现原理。

13.3 应用场景介绍URPF的应用场景。

13.4 配置注意事项介绍配置URPF的注意事项。

13.5 缺省配置介绍URPF缺省配置,实际应用的配置可以基于缺省配置进行修改。

13.6 配置URPF介绍配置URPF具体命令和步骤。

13.7 配置举例通过示例介绍如何配置URPF。

配置示例中包括组网需求、配置思路等。

13.1 URPF概述URPF是单播逆向路径转发的简称。

拒绝服务DoS(Denial of Service)攻击是一种阻止连接服务的网络攻击。

DoS的攻击方式有很多种,最基本的DoS攻击就是利用合理的服务请求来占用过多的服务资源,从而使合法用户无法得到服务的响应。

URPF(Unicast Reverse Path Forwarding)在FIB(Forwarding Information Base)表中查找数据包的IP(Internet Protocol)源地址是否与数据包的源接口相匹配,如果没有匹配表项将丢弃该数据包,从而预防IP欺骗,特别是针对伪造IP源地址的DoS攻击非常有效。

图13-1 URPF原理如图13-1所示,在SwitchA上伪造源地址为2.1.1.1的报文向SwitchB发起请求,SwitchB响应请求时将向真正的“2.1.1.1”即SwitchC发送报文。

这种非法报文对SwitchB和SwitchC都造成了攻击。

如果在SwitchB上启用URPF严格检查,则SwitchB在收到源地址为2.1.1.1的报文时,URPF检查到以此报文源地址对应的接口与收到该报文的接口不匹配,报文会被丢弃。

13.2 原理描述介绍URPF的实现原理。

工作模式在复杂的网络环境中应用URPF时,会遇到路由不对称的情况,即对端设备记录的路由路径不一样,此时使能URPF的设备可能丢弃合法报文,造成设备不能正确转发。

为了解决以上复杂网络中应用URPF的问题,设备实现了URPF的两种工作模式:l严格模式严格模式下,设备不仅要求报文源地址在FIB表中存在相应表项,还要求接口匹配才能通过URPF检查。

建议在路由对称的环境下使用URPF严格模式,例如两个网络边界设备之间只有一条路径的话,这时,使用严格模式能够最大限度的保证网络的安全性。

l松散模式松散模式下,设备不检查接口是否匹配,只要FIB表中存在该报文源地址的路由,报文就可以通过。

建议在不能保证路由对称的环境下使用URPF的松散模式,例如两个网络边界设备之间如果有多条路径连接的话,路由的对称性就不能保证,在这种情况下,URPF的松散模式也可以保证较强的安全性。

工作原理URPF通过获取报文的源地址和入接口,在FIB表中查找源地址对应的接口是否与入接口匹配。

如果不匹配,则认为源地址是伪装的,丢弃该报文。

通过这种工作方式,URPF能有效地防范网络中通过修改源地址而进行的恶意攻击行为。

图13-2 URPF原理如图13-2所示,在SwitchA上伪造源地址为2.1.1.1的报文向SwitchB发起请求,SwitchB响应请求时将向真正的“2.1.1.1”即SwitchC发送报文。

这种非法报文对SwitchB和SwitchC都造成了攻击。

如果在SwitchB上启用URPF严格检查,则SwitchB在收到源地址为2.1.1.1的报文时,URPF检查到以此报文源地址对应的接口与收到该报文的接口不匹配,报文会被丢弃。

13.3 应用场景介绍URPF的应用场景。

严格模式下的URPF应用如图13-3所示,AS1和AS2与AS3之间为单连接。

在SwitchC的Interface1接口和Interface2接口上配置URPF,可以保护AS3免受来自AS1和AS2的源地址欺骗攻击。

如果AS1中的主机PC A伪造了一个源地址为2.2.2.2的报文,向AS3中的Server发送请求。

SwitchC在接收到这个报文后,检查其入接口是否匹配,发现源地址为2.2.2.2的报文应该从Interface2进入,则SwitchC认为该报文源地址是伪造的,直接丢弃该报文。

从AS2发向Server的正常报文,检查通过后,被正常的转发。

图13-3 URPF单宿主客户应用环境示意图松散模式下的URPF应用两个网络边界设备之间多个连接有单宿主单ISP客户和多宿主多ISP客户两种情况。

l单宿主单ISP客户图13-4 URPF单宿主单ISP客户应用环境示意图如图13-4所示,为了保证可靠性,某公司网络和某个ISP之间有两条连接。

这时就不能够保证Enterprise和ISP之间路由的对称性,必须使用URPF松散模式。

l多宿主多ISP客户图13-5 URPF多宿主多ISP客户应用环境示意图URPFURPF在图13-5所示环境中,客户与多个ISP连接,很难保证Enterprise和两个ISP之间路由的对称性,必须使用URPF松散模式。

客户与多个ISP连接下的URPF可以具有以下应用:–如果用户希望某些特殊报文任何情况都可以通过URPF的检查,可以在利用ACL指定这些特殊的源地址允许通过。

–许多用户连接的设备可能只有一条缺省路由指向ISP,此时,需要配置允许匹配缺省路由选项。

13.4 配置注意事项介绍配置URPF的注意事项。

涉及网元无需其他网元配合。

License支持URPF特性是交换机的基本特性,无需获得License许可即可应用此功能。

版本支持表13-1支持本特性的最低软件版本特性依赖和限制在非CE6870EI交换机上部署URPF时,需要注意:l当FIB表中存在多个下一跳地址时,只能以松散模式生效。

l源地址是IPv6地址且该地址是链路本地地址(FE80::/10),则URPF严格模式下会被丢弃。

l在large-route模式下,设备不支持URPF功能。

l使能URPF后,IPv4 FIB规格减少到原规格的1/2。

(CE6880EI除外)l三层以太接口、三层Eth-Trunk接口不支持严格模式。

(CE6880EI除外)l对于CE6850HI、CE6850U-HI、CE6851HI、CE6855HI、CE6860EI、CE7850EI、CE7855EI、CE8850EI和CE8860EI交换机,当系统资源模式设置为large-arp模式时,设备不支持严格模式URPF,配置为严格模式时,实际生效为松散模式。

l对于CE5855EI,只有当系统资源模式设置为large-MAC模式时,设备才支持严格模式URPF。

l在盒盒SVF的集中式转发模式和混合式转发模式下,对于Leaf节点上进行本地三层转发的流量,不支持URPF检查。

l对于源IP地址为127网段的报文,如果该报文不是Ping本设备接口的报文,则会被直接丢弃。

l对于源IP地址为0.0.0.0且目的IP地址为255.255.255.255的BOOTP/DHCP报文,不支持URPF检查。

在CE6870EI交换机上部署URPF时,需要注意:l当执行ip routing ignore-mac命令配置设备忽略报文目的MAC地址的功能后,如果设备三层接口接收到的报文的目的MAC地址不是本三层接口的MAC地址,此时设备仍然会对报文进行三层转发,但是不会进行URPF检查。

l使能URPF后,IPv4 FIB规格减少到原规格的1/2。

l当FIB表中存在多个下一跳地址时,只能以松散模式生效。

l在FIB表中查找数据包的IP源地址的下一跳地址为127.0.0.1的环回地址时,只能以松散模式生效。

l如果设备收到的源IP是本设备上的IP地址和子网广播地址,URPF严格模式不生效,实际生效的为松散模式。

l如果设备收到的源IP是隧道接口的IP地址,则URPF严格模式不生效,实际生效的为松散模式。

报文出隧道解封装后,不再支持URPF检查。

l源地址是IPv6地址且该地址是链路本地地址(FE80::/10),则URPF严格模式不生效。

l缺省情况下,URPF功能和TRILL功能不能同时配置,如果需要同时使用,需要配置trill adjacency-check disable命令。

TRILL功能的优先级比URPF功能高,当设备上配置了URPF功能,再配置TRILL功能时,TRILL功能生效,URPF功能不生效。

l对于源IP地址为127网段的报文,如果该报文不是Ping本设备接口的报文,则会被直接丢弃。

l对于源IP地址为0.0.0.0且目的IP地址为255.255.255.255的BOOTP/DHCP报文,不支持URPF检查。

13.5 缺省配置介绍URPF缺省配置,实际应用的配置可以基于缺省配置进行修改。

URPF的缺省配置如表13-2所示。

表13-2 URPF缺省配置13.6 配置URPF介绍配置URPF具体命令和步骤。

前置任务在配置URPF之前,需完成以下任务:l配置接口的链路层协议参数,使接口的链路协议状态为Up。

13.6.1 使能接口的URPF功能背景信息配置URPF检查功能时,需要在接口下使能URPF功能。

操作步骤步骤1执行命令system-view,进入系统视图。

步骤2执行命令interface interface-type interface-number,进入接口视图。

步骤3(对于以太网接口)执行命令undo portswitch,配置接口切换到三层模式。

(仅CE6870EI需要配置此步骤)缺省情况下,以太网接口处于二层模式。

如果接口下有任何二层的配置存在,该命令都不能执行成功。

请先将接口下的二层配置全部清除,然后再执行undo portswitch命令。

如果涉及的以太网接口较多,可以在系统视图下执行命令undo portswitch batch interface-type{ interface-number1 [ to interface-number2 ] } &<1-10>,批量切换以太网接口的工作模式。

步骤4执行命令ip urpf enable,使能接口下的URPF检查功能。

缺省情况下,接口下未使能URPF检查功能。

步骤5执行命令commit,提交配置。

----结束13.6.2 配置URPF检查模式背景信息在复杂的网络环境中应用URPF时,会遇到路由不对称的情况,即对端设备记录的路由路径不一样,此时使能URPF的设备可能丢弃合法报文,造成设备不能正确转发。

为了解决以上复杂网络中应用URPF的问题,设备实现了URPF的两种工作模式:l严格模式严格模式下,设备不仅要求报文源地址在FIB(Forwarding Information Base)表中存在相应表项,还要求接口匹配才能通过URPF检查。