思科3550交换机配置

- 格式:doc

- 大小:261.50 KB

- 文档页数:25

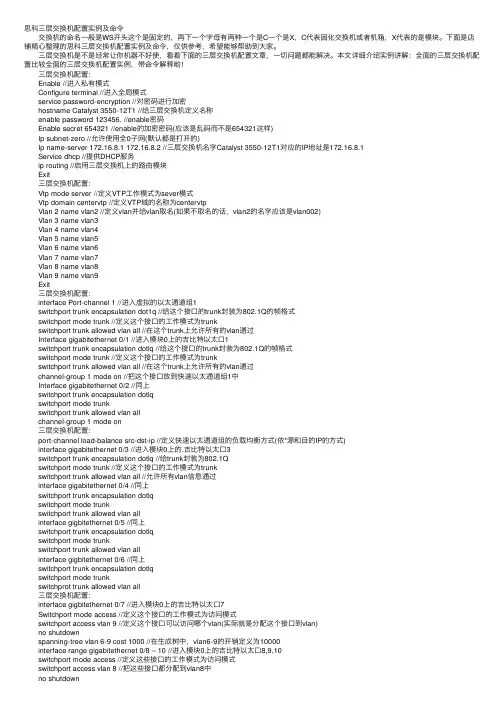

思科三层交换机配置实例及命令 交换机的命名⼀般是WS开头这个是固定的,再下⼀个字母有两种⼀个是C⼀个是X,C代表固化交换机或者机箱,X代表的是模块。

下⾯是店铺精⼼整理的思科三层交换机配置实例及命令,仅供参考,希望能够帮助到⼤家。

三层交换机是不是经常让你机器不好使,看看下⾯的三层交换机配置⽂章,⼀切问题都能解决。

本⽂详细介绍实例讲解:全⾯的三层交换机配置⽐较全⾯的三层交换机配置实例,带命令解释哟! 三层交换机配置: Enable //进⼊私有模式 Configure terminal //进⼊全局模式 service password-encryption //对密码进⾏加密 hostname Catalyst 3550-12T1 //给三层交换机定义名称 enable password 123456. //enable密码 Enable secret 654321 //enable的加密密码(应该是乱码⽽不是654321这样) Ip subnet-zero //允许使⽤全0⼦⽹(默认都是打开的) Ip name-server 172.16.8.1 172.16.8.2 //三层交换机名字Catalyst 3550-12T1对应的IP地址是172.16.8.1 Service dhcp //提供DHCP服务 ip routing //启⽤三层交换机上的路由模块 Exit 三层交换机配置: Vtp mode server //定义VTP⼯作模式为sever模式 Vtp domain centervtp //定义VTP域的名称为centervtp Vlan 2 name vlan2 //定义vlan并给vlan取名(如果不取名的话,vlan2的名字应该是vlan002) Vlan 3 name vlan3 Vlan 4 name vlan4 Vlan 5 name vlan5 Vlan 6 name vlan6 Vlan 7 name vlan7 Vlan 8 name vlan8 Vlan 9 name vlan9 Exit 三层交换机配置: interface Port-channel 1 //进⼊虚拟的以太通道组1 switchport trunk encapsulation dot1q //给这个接⼝的trunk封装为802.1Q的帧格式 switchport mode trunk //定义这个接⼝的⼯作模式为trunk switchport trunk allowed vlan all //在这个trunk上允许所有的vlan通过 Interface gigabitethernet 0/1 //进⼊模块0上的吉⽐特以太⼝1 switchport trunk encapsulation dotlq //给这个接⼝的trunk封装为802.1Q的帧格式 switchport mode trunk //定义这个接⼝的⼯作模式为trunk switchport trunk allowed vlan all //在这个trunk上允许所有的vlan通过 channel-group 1 mode on //把这个接⼝放到快速以太通道组1中 Interface gigabitethernet 0/2 //同上 switchport trunk encapsulation dotlq switchport mode trunk switchport trunk allowed vlan all channel-group 1 mode on 三层交换机配置: port-channel load-balance src-dst-ip //定义快速以太通道组的负载均衡⽅式(依*源和⽬的IP的⽅式) interface gigabitethernet 0/3 //进⼊模块0上的.吉⽐特以太⼝3 switchport trunk encapsulation dotlq //给trunk封装为802.1Q switchport mode trunk //定义这个接⼝的⼯作模式为trunk switchport trunk allowed vlan all //允许所有vlan信息通过 interface gigabitethernet 0/4 //同上 switchport trunk encapsulation dotlq switchport mode trunk switchport trunk allowed vlan all interface gigbitethernet 0/5 //同上 switchport trunk encapsulation dotlq switchport mode trunk switchport trunk allowed vlan all interface gigbitethernet 0/6 //同上 switchport trunk encapsulation dotlq switchport mode trunk switchprot trunk allowed vlan all 三层交换机配置: interface gigbitethernet 0/7 //进⼊模块0上的吉⽐特以太⼝7 Switchport mode access //定义这个接⼝的⼯作模式为访问模式 switchport access vlan 9 //定义这个接⼝可以访问哪个vlan(实际就是分配这个接⼝到vlan) no shutdown spanning-tree vlan 6-9 cost 1000 //在⽣成树中,vlan6-9的开销定义为10000 interface range gigabitethernet 0/8 – 10 //进⼊模块0上的吉⽐特以太⼝8,9,10 switchport mode access //定义这些接⼝的⼯作模式为访问模式 switchport access vlan 8 //把这些接⼝都分配到vlan8中 no shutdown 三层交换机配置: spanning-tree portfast //在这些接⼝上使⽤portfast(使⽤portfast以后,在⽣成树的时候不参加运算,直接成为转发状态) interface gigabitethernet 0/11 //进⼊模块0上的吉⽐特以太⼝11 switchport trunk encapsulation dotlq //给这个接⼝封装为802.1Q switchport mode trunk //定义这个接⼝的⼯作模式为trunk switchport trunk allowed vlan all //允许所有vlan信息通过 interface gigabitethernet 0/12 //同上 switchport trunk encapsulation dotlq switchport mode trunk switchport trunk allowed vlan all interface vlan 1 //进⼊vlan1的逻辑接⼝(不是物理接⼝,⽤来给vlan做路由⽤) ip address 172.16.1.7 255.255.255.0 //配置IP地址和⼦⽹掩码 no shutdown 三层交换机配置: standby 1 ip 172.16.1.9 //开启了冗余热备份(HSRP),冗余热备份组1,虚拟路由器的IP地址为172.16.1.9 standby 1 priority 110 preempt //定义这个三层交换机在冗余热备份组1中的优先级为110,preempt是⽤来开启抢占模式 interface vlan 2 //同上 ip address 172.16.2.252 255.255.255.0 no shutdown standby 2 ip 172.16.2.254 standby 2 priority 110 preempt ip access-group 101 in //在⼊⽅向上使⽤扩展的访问控制列表101 interface vlan 3 //同上 ip address 172.16.3.252 255.255.255.0 no shutdown 三层交换机配置: standby 3 ip 172.16.3.254 standby 3 priority 110 preempt ip access-group 101 in interface vlan 4 //同上 ip address 172.16.4.252 255.255.255.0 no shutdown standby 4 ip 172.16.4.254 standby 4 priority 110 preempt ip access-group 101 in interface vlan 5 ip address 172.16.5.252 255.255.255.0 no shutdown standby 5 ip 172.16.5.254 standby 5 priority 110 preempt ip access-group 101 in interface vlan 6 ip address 172.16.6.252 255.255.255.0 no shutdown 三层交换机配置: standby 6 ip 172.16.6.254 standby 6 priority 100 preempt interface vlan 7 ip address 172.16.7.252 255.255.255.0 no shutdown standby 7 ip 172.16.7.254 standby 7 priority 100 preempt interface vlan 8 ip address 172.16.8.252 255.255.255.0 no shutdown standby 8 ip 172.16.8.254 standby 8 priority 100 preempt interface vlan 9 ip address 172.16.9.252 255.255.255.0 no shutdown 三层交换机配置: standby 9 ip 172.16.9.254 standby 9 priority 100 preempt access-list 101 deny ip any 172.16.7.0 0.0.0.255 //扩展的访问控制列表101 access-list 101 permit ip any any Interface vlan 1 //进⼊vlan1这个逻辑接⼝ Ip helper-address 172.16.8.1 //可以转发⼴播(helper-address的作⽤就是把⼴播转化为单播,然后发向172.16.8.1) Interface vlan 2 Ip helper-address 172.16.8.1 Interface vlan 3 ip helper-address 172.16.8.1 interface vlan 4 ip helper-address 172.16.8.1 interface vlan 5 ip helper-address 172.16.8.1 interface vlan 6 ip helper-address 172.16.8.1 interface vlan 7 ip helper-address 172.16.8.1 interface vlan 9 ip helper-address 172.16.8.1 router rip//启⽤路由协议RIP version 2//使⽤的是RIPv2,如果没有这句,则是使⽤RIPv1 network 172.16.0.0//宣告直连的⽹段 exit 三层交换机配置: ip route 0.0.0.0 0.0.0.0 172.16.9.250//缺省路由,所有在路由表中没有办法匹配的数据包,都发向下⼀跳地址为172.16.9.250这个路由器 line con 0 line aux 0 line vty 0 15//telnet线路(路由器只有5个,是0-4) password 12345678//login密码 login end copy running-config startup-config 保存配置。

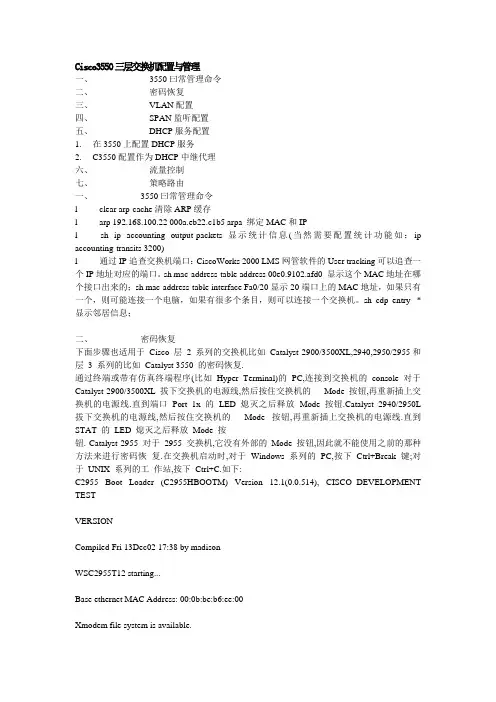

Cisco3550三层交换机配置与管理一、3550曰常管理命令二、密码恢复三、VLAN配置四、SPAN监听配置五、DHCP服务配置1. 在3550上配置DHCP服务2. C3550配置作为DHCP中继代理六、流量控制七、策略路由一、3550曰常管理命令l clear arp-cache清除ARP缓存l arp 192.168.100.22 000a.eb22.c1b5 arpa 绑定MAC和IPl sh ip accounting output-packets显示统计信息(当然需要配置统计功能如:ip accounting-transits 3200)l 通过IP追查交换机端口:CiscoWorks 2000 LMS网管软件的User tracking可以追查一个IP地址对应的端口。

sh mac-address-table address 00e0.9102.afd0 显示这个MAC地址在哪个接口出来的;sh mac-address-table interface Fa0/20显示20端口上的MAC地址,如果只有一个,则可能连接一个电脑,如果有很多个条目,则可以连接一个交换机。

sh cdp entry *显示邻居信息;二、密码恢复下面步骤也适用于Cisco 层 2 系列的交换机比如Catalyst 2900/3500XL,2940,2950/2955和层3 系列的比如Catalyst 3550 的密码恢复.通过终端或带有仿真终端程序(比如Hyper Terminal)的PC,连接到交换机的console 对于Catalyst 2900/3500XL 拔下交换机的电源线,然后按住交换机的Mode 按钮,再重新插上交换机的电源线.直到端口Port 1x 的LED 熄灭之后释放Mode 按钮.Catalyst 2940/2950L 拔下交换机的电源线,然后按住交换机的Mode 按钮,再重新插上交换机的电源线.直到STAT 的LED 熄灭之后释放Mode 按钮. Catalyst 2955 对于2955 交换机,它没有外部的Mode 按钮,因此就不能使用之前的那种方法来进行密码恢复.在交换机启动时,对于Windows 系列的PC,按下Ctrl+Break 键;对于UNIX 系列的工作站,按下Ctrl+C.如下:C2955 Boot Loader (C2955HBOOTM) Version 12.1(0.0.514), CISCO DEVELOPMENT TESTVERSIONCompiled Fri 13Dec02 17:38 by madisonWSC2955T12 starting...Base ethernet MAC Address: 00:0b:be:b6:ee:00Xmodem file system is available.Initializing Flash...flashfs[0]: 19 files, 2 directoriesflashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 7741440flashfs[0]: Bytes used: 4510720 flashfs[0]: Bytes available: 3230720 flashfs[0]: flashfsfsck took 7 seconds....done initializing flash.Boot Sector Filesystem (bs:) installed, fsid: 3Parameter Block Filesystem (pb:) installed, fsid: 4/---接下来交换机会在15 秒内自动启动,等出现该信息之后,按下Ctrl+Break 键或Ctrl+C 键----/The system has been interrupted prior to initializing the flash file system to finishloading the operating system software:flash_init load_helper bootswitch:接下来输入flash_init 命令: switch: flash_init Initializing Flash...flashfs[0]: 143 files, 4 directoriesflashfs[0]: 0 orphaned files, 0 orphaned directories flashfs[0]: Total bytes: 3612672flashfs[0]: Bytes used: 2729472 flashfs[0]: Bytes available: 883200 flashfs[0]: flashfs fsck took 86 seconds....done Initializing Flash.Boot Sector Filesystem (bs:) installed, fsid: 3Parameter Block Filesystem (pb:) installed, fsid: 4switch:接着输入load_helper 命令: switch: load_helper switch:再输入dir flash:命令显示交换机的文件系统:switch: dir flash: Directory of flash:/2 rwx 1803357 <date> c3500xlc3h2smz.1205.WC7.bin4 rwx 1131 <date> config.text5 rwx 109 <date> info6 rwx 389 <date> env_vars7 drwx 640 <date> html18 rwx 109 <date> info.ver403968 bytes available (3208704 bytes used)switch:把配置文件重命名:switch: rename flash:config.text flash:config.old switch:输入boot 命令启动交换机:switch: bootLoading"flash:c3500xlc3h2smz.1205.WC7.bin"...#################### #################################File "flash:c3500xlc3h2smz.1205.WC7.bin" uncompressed and installed, entry point: 0x3000executing...(略)不进入setup 模式:System Configuration DialogAt any point you may enter a question mark '?' for help. Use ctrlc to abort configuration dialog at any prompt. Default settings are in square brackets '[]'.Continue with configuration dialog? [yes/no]: n进入特权模式,恢复原始的配置文件:Switch#rename flash:config.old flash:config.textDestination filename [config.text] Switch#把配置文件保存在内存里:Switch#copy flash:config.text system:runningconfigDestination filename [runningconfig]?1131 bytes copied in 0.760 secsSwitch# 进入全局配置模式,取消密码设置: Switch(config)#no enable secret 保存配置: Switch#write memoryBuilding configuration...[OK] Switch#三、VLAN配置我们现在是一个具备三层交换功能的核心交换机接几台分支交换机(不具备三层交换能力)。

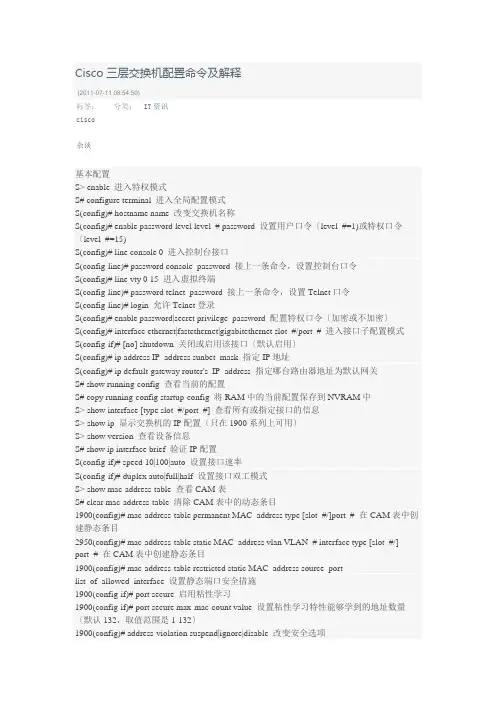

Cisco三层交换机配置命令及解释(2011-07-11 08:54:50)标签:分类:IT资讯cisco杂谈基本配置S> enable 进入特权模式S# configure terminal 进入全局配置模式S(config)# hostname name 改变交换机名称S(config)# enable password level level_# password 设置用户口令〔level_#=1)或特权口令〔level_#=15)S(config)# line console 0 进入控制台接口S(config-line)# password console_password 接上一条命令,设置控制台口令S(config)# line vty 0 15 进入虚拟终端S(config-line)# password telnet_password 接上一条命令,设置Telnet口令S(config-line)# login 允许Telnet登录S(config)# enable password|secret privilege_password 配置特权口令〔加密或不加密〕S(config)# interface ethernet|fastethernet|gigabitethernet slot_#/port_# 进入接口子配置模式S(config-if)# [no] shutdown 关闭或启用该接口〔默认启用〕S(config)# ip address IP_address sunbet_mask 指定IP地址S(config)# ip default-gateway router's_IP_address 指定哪台路由器地址为默认网关S# show running-config 查看当前的配置S# copy running-config startup-config 将RAM中的当前配置保存到NVRAM中S> show interface [type slot_#/port_#] 查看所有或指定接口的信息S> show ip 显示交换机的IP配置〔只在1900系列上可用〕S> show version 查看设备信息S# show ip interface brief 验证IP配置S(config-if)# speed 10|100|auto 设置接口速率S(config-if)# duplex auto|full|half 设置接口双工模式S> show mac-address-table 查看CAM表S# clear mac-address-table 清除CAM表中的动态条目1900(config)# mac-address-table permanent MAC_address type [slot_#/]port_# 在CAM表中创建静态条目2950(config)# mac-address-table static MAC_address vlan VLAN_# interface type [slot_#/] port_# 在CAM表中创建静态条目1900(config)# mac-address-table restricted static MAC_address source_portlist_of_allowed_interface 设置静态端口安全措施1900(config-if)# port secure 启用粘性学习1900(config-if)# port secure max-mac-count value 设置粘性学习特性能够学到的地址数量〔默认132,取值范围是1-132〕1900(config)# address-violation suspend|ignore|disable 改变安全选项1900> show mac-address-table security 验证端口安全措施2950(config)# switchport mode access 定义接口为主机端口而不是中继端口2950(config)# switchport port-security 启用端口安全措施2950(config)# switchport port-security maximum value 指定可与此接口相关的设备的最大数量2950(config)# switchport port-security violation protect|restrict|shutdown 指定出现安全违规时应该发生的事2950(config)# switchport port-security mac-address MAC_address 指定允许与此接口相关确实切的MAC地址2950(config)# switchport port-security mac-address sticky 启用粘性学习特性2950(config)# show port interface type [slot_#/] port_# 验证接口配置2950(config-if) description name 设置接口描述信息2950# show buffers 查看系统缓存的大小1900# copy nvram tftp:// IP_address_of_TFTP_server/ file_name 将配置文件备份到TFTP服务器上1900# copy tftp:// IP_address_of_TFTP_server/ file_name nvram 从TFTP服务器上恢复配置到NVRAM1900# delete nvram 删除配置文件2950# erase startup-config 删除配置文件3550# show tcam qos TCAM_ID statistics 查看TCAM剩余容量4000> enable 进入特权模式4000>(enable) set password 设置用户模式密码4000>(enable) set enablepass 设置授权密码4000>(enable) set interface sc0 IP_address mask 配置IP地址4000>(enable) set port enable|disable slot_#/port_# 启用/禁用接口4000>(enable) show port [slot_#/port_#] 显示接口信息4000>(enable) set port name slot_#/port_# name 设置交换机接口描述信息4000>(enable) set port speed slot_#/port_# 4|10|16|100|auto 设置交换机接口速率4000>(enable) set port duplex slot_#/port_# full|half 设置交换机接口双工模式4000>(enable) clear config all 删除NVRAM中的配置信息4000>(enable) erase all 删除FLASH中的内容4000>(enable) show flash 显示FLASH中的内容4000>(enable) show cam [count] dynamic|static|permanent|system [vlan_#] 显示CAM表VLAN 1900(config)# vtp domain VTP_domain_name 定义交换机域名1900(config)# vtp server|client|transparent 定义交换机VTP模式〔默认服务器〕1900(config)# vtp password VTP_password 配置VTP口令1900(config)# vtp pruning enable|disable 启用/禁用修剪〔默认启用〕1900(config)# vtp trap enable 启用SNMP陷阱〔默认启用〕1900# show vtp 验证VTP配置2950# vtp database 访问VLAN和VTP配置〔以下均是在前用,后全是在全局配置模式下〕2950(vlan)# vtp domain VTP_domain_name 定义交换机域名2950(vlan)# vtp server|client|transparent 定义交换机VTP模式〔默认服务器〕2950(vlan)# vtp password VTP_password 配置VTP口令2950(vlan)# vtp pruning 启用/禁用修剪〔默认启用〕2950(config)# snmp-server enable traps vtp 启用SNMP陷阱〔默认启用〕2950# show vtp status 检查VTP配置2950# show vtp counters 显示与VTP消息发送与接收相关的VTP统计信息1900(config-if)# trunk on|off|desirable|auto 指定中继类型1900# show trunk A|B 验证接口中继〔A是fa0/26,B是fa0/27〕2950(config-if)# switchport mode trunk|dynamic desirable|dynamic auto|nonegotiate 指定中继类型(默认自动协商〕2950(config-if)# switchport trunk native|allowed|pruning vlan VLAN_# 配置中继2950(config-if)# switchport trunk pruning vlan remove VLAN_# 清除不希望消减的VLAN 2950# show interfaces [type 0/port_#] switchport|trunk 验证接口中继1900(config)# vlan VLAN_# [name VLAN_name] 创建VLAN1900(config-if)# vlan-membership static VLAN_# 将该接口静态地分配给一个VLAN1900# show vlan 验证VLAN1900# show vlan-membership 查看VLAN成员关系1900# show spantree [VLAN_#] 查看VLAN的STP信息2950# vlan database 进入VLAN数据库〔前用〕2950(vlan)# vlan VLAN_# [name VLAN_name] 创建VLAN2950(config)# vlan VLAN_# 进入VLAN数据库〔后用〕2950(config-vlan)# name VLAN_name 创建VLAN2950(config-if)# switchport mode access 指定连接是接入链路连接2950(config-if)# switchport access vlan VLAN_# 指定VLAN是接入链路连接4000>(enable) set vlan VLAN_# name VLAN_name 配置VLAN4000>(enable) set vlan VLAN_# slot_#/port_#-port_# 为VLAN分配端口4000>(enable) set trunk slot_#/port_# [on|off|desirable|auto|nonegotiate] [VLAN_#][isl|dot1q|dot10|lane|negotiate] 配置中继4000>(enable) clear trunk slot_#/port_# VLAN_# 删除VLAN4000>(enable) show trunk slot_#/port_# 验证中继端口4000>(enable) set vtp v2 enable 配置VTPv24000>(enable) set vtp [domain name] [mode client|server|transparent] [passwd password] [pruning enable|disable] [v2 enable|disable] 设置VTP4000>(enable) show vtp domain 验证VTP域的信息4000>(enable) show vtp statistics 显示发出或收到的VTP通告信息的摘要内容4000>(enable) set vtp pruneeligible VLAN_# 设置VTP消减4000>(enable) clear vtp pruneeligible VLAN_# 清除不希望消减的VLANSTP 4000>(enable) set spantree enable|disable VLAN_# 启用/禁用STP〔默认启用〕2950(config)# [no] spanning-tree vlan VLAN_# 启用/禁用STP〔默认启用〕4000>(enable) show spantree [VLAN_#] 验证STP状态2950# show spanning-tree 验证STP状态4000>(enable) set spantree root [secondary] VLAN_# [dia network_diameter] [hello hello_time] 设置主根节点桥、备份节点桥、最大桥数量〔2-7〕、持续时间〔1-10,默认2〕4000>(enable) set spantree portcost slot_#/port_# cost_# 设置端口开销2950(config-if)# spanning-tree cost cost_# 设置端口开销4000>(enable) set spantree portpri slot_#/port_# priority_# 设置端口优先级4000>(enable) set spantree portvlanpri slot_#/port_# priority_# [VLAN_#] 改变VLAN的优先级设置2950(config-if)# spanning-tree vlan VLAN_# port-priority priority_# 设置端口优先级4000>(enable) set spantree fwddelay delay_# [VLAN_#] 设置从侦听状态到学习状态再到转发状态的时间间隔〔默认15秒,取值范围是4-30秒〕4000>(enable) set spantree hello interval_time [VLAN_#] 设置根节点交换机发送BPDU的时间间隔〔默认2秒,取值范围是1-10秒〕4000>(enable) set spantree maxage agingtime [VLAN_#] 设置交换机持有BPDU的时间〔默认20秒,取值范围是6-40秒〕2950(config)# spanning-tree vlan VLAN_# forward-time forward_time 设置从侦听状态到学习状态再到转发状态的时间间隔〔默认15秒,取值范围是4-30秒〕2950(config)# spanning-tree vlan VLAN_# hello-time hello_time 设置根节点交换机发送BPDU的时间间隔〔默认2秒,取值范围是1-10秒〕2950(config)# spanning-tree vlan VLAN_# max-age maxage 设置交换机持有BPDU的时间〔默认20秒,取值范围是6-40秒〕4000>(enable) set port channel slot_#/port_# on 建立以太通道集合4000>(enable) show port capabilities slot_#/port_# 查看端口的配置4000>(enable) show port channel 验证以太通道集合的配置2950(config-if)# channel-group group_number mode auto|desirable|on 建立以太通道集合2950# show etherchannel group_number|brief|detail|load-balance|port|port-channel|summary 验证以太通道集合的配置4000>(enable) set spantree portfast slot_#/port_# enable 配置PortFast2950(config-if)# spanning-tree portfast 配置PortFast4000>(enable) set spantree uplinkfast enable|disable [rate station_update_rate] [all-protocolsoff|on] 启用/禁用UplinkFast4000>(enable) show spantree uplinkfast 验证UplinkFast配置2950(config)# spanning-tree uplinkfast [max_update_rate] 启用/禁用UplinkFast2950# show spanning-tree uplinkfast 验证UplinkFast配置4000>(enable) set spantree backbonefast enable|disable 启用/禁用BackboneFast4000>(enable) show spantree backbonefast 验证BackboneFast配置2950(config)# spanning-tree backbonefast 启用BackboneFast虚拟网间路由2600(config)# interface type slot_#/port_#.subint_number 配置子接口2600(config-subif)# encapsulation dot1q|isl|sde|tr-isl VLAN_# 配置封装类型4000>(enable) show module 查看交换机的硬件配置4000>(enable) session module_# 访问L3SML3SM(config-if)# mac-address mac_address 分配MAC地址MLS 2600(config)# mls rp ip 启动MLS2600(config-if)# mls rp vtp-domain domain_name 分配路由器接口到VTP域中2600(config-if)# mls rp vlan-id VLAN_# 向接口分配VLAN2600(config-if)# mls rp management-interface 指定该接口为管理接口2600# show mls rp 提供全局MLS信息2600# show mls rp interface type slot_#/port_# 提供指定接口的MLS信息2600# show mls rp vtp-domain domain_name 提供VTP域的MLS信息6500>(enable) set mls enable 在MLS-SE上启动MLS6500>(enable) set mls include rp_ip_address 告诉交换机哪一个IP地址是正确的6500>(enable) show mls include 显示外部路由处理器的IP地址列表6500>(enable) set mls flow [destination|destination-source|full] 告诉MLS交换机要缓存候选数据包的哪些信息6500>(enable) show mls entry 显示第三层缓存表6500>(enable) set mls agingtime aging_time 改变缓存的衰老时间〔默认256秒,取值范围是8-2032秒中的8的倍数值〕6500>(enable) set mls agingtime fast fast_aging_time pkt_threshold 改变快速衰老周期和数据包门限值6500>(enable) show mls ip 验证MLS-SE的配置6500>(enable) clear mls entry [destination IP_address] [source IP_address] [flow protocol] [source_port] [destination_port] [all] 删除所有或指定MLS缓存记录3550(config)# ip routing 启动IP路由3550(config)# ip cef 启动CEF3550(config-if)# no switchport 将第二层接口转换为第三层接口3550(config-if)# ip route-cache cef 在接口上启动CEF3550# show ip cef 验证CEF组播3640(config)# ip multicast-routing 启动路由器上的组播服务3640(config-if)# ip pim dense-mode 将接口设置为PIM密集模式3640(config-if)# ip pim sparse-mode 将接口设置为PIM稀疏模式3640(config-if)# ip pim sparsed-dense-mode 将接口设置为PIM稀疏-密集模式3640(config)# ip pim rp-address IP_address group_ACL_# [override] 手工配置RP3640(config)# ip pim send-rp-announce type slot_#/port_# scope ttl_value group-list ACL_# 通告RP组的分配3640(config)# ip pim send-rp-discovery scope ttl_value 配置RP映射代理3640(config-if)# ip multicast ttl-threshold ttl_value 设置TTL门限值3640(config-if)# ip igmp join-group group_address 加入组播组3640# show ip mroute 查看组播信息3640# ping 验证RP之间或其他组播路由器之间的连接3640# mtrace source_IP_address [destination_IP_address] [group] 组播traceroute3640(config-if)# ip cgmp 配置CGMP路由器4000>(enable) set cgmp enable 启动CGMP4000>(enable) show cgmp statistics 查看CGMP统计信息4000>(enable) show multicast group cgmp 查看交换机了解到的组播组信息4000>(enable) set cgmp leave enable 检查由客户端产生的IGMPv2的离开信息4000>(enable) set igmp enable 启动IGMP4000>(enable) ip igmp snooping 启动IGMP探听4000>(enable) set igmp fastleave enable 启动快速离开过程4000>(enable) show igmp statistics 显示交换机上IGMP探听的状态信息QoS 2950(config)# wrr-queue cos-map queue_ID cos_value 建立队列2950(config)# wrr-queue bandwidth bandwidth_value 设置队列门限2950(config)# class-maps name 定义对信息传输分类时的匹配标准2950(config-cmap)# match access-group ACL_# 识别被分类的信息传输2950(config)# policy-map name 确定为接入信息传输所设置的分类标准2950(config-pmap)# class name2950(config-pmap-c)# set ip dscp number2950(config-if)# service-policy input name 对该接口应用策略3550(config)# mls qos 启动QoS3550(config-if)# auto qos voip 在接口上启动自动服务质量3550(config)# priority-list priority_queue_# protocol protocol high|medium|normal|low [list ACL_#] 为优先级队列定义信息流3550(config)# priority-list priority_queue_# queue-limit limit_# 定义特定优先级队列的最大队列空间3550(config-if)# priority-group priority_queue_# 向特定输出接口分配优先级队列3550(config)# queue-list queue_list_# interface type slot_#/port_# queue_number 为一个特定的定制队列定义信息流3550(config)# queue-list queue_list_# queue queue_number byte-count size_in_bytes [limit number_of_queue] 为特定的定制队列定义队列的最大空间3550(config-if)# custom-queue-list custom_queue_number 为特定的输出接口分配优先级队列4840(config)# ip slb serverfarm serverfarm_name 配置SLB冗余4840(config-slb-sfarm)# real IP_address [port_#] 指定虚拟IP地址4840(config-slb-sfarm)# inservice 启动服务器4840(config)# virtual IP_address [network_mask] tcp|udp [port_number|wsp|wsp-wtp|wsp-wtls|wsp-wtp-wtls] [service service_name] 建立虚拟服务器IP地址。

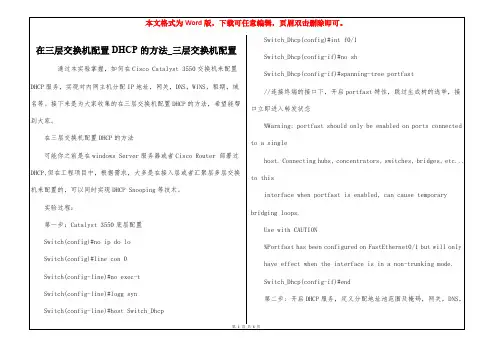

cisco3550怎么配置dhcp思科cisco制造的路由器设备、交换机和其他设备承载了全球80%的互联网通信,成为硅谷中新经济的传奇,那么你知道cisco 3550怎么配置dhcp吗?下面是店铺整理的一些关于cisco 3550怎么配置dhcp的相关资料,供你参考。

例如一台3550EMI交换机,划分三个vlan,vlan2为服务器所在网络,命名为server,IP 地址段为192.168.2.0,子网掩码:255.255.255.0,网关:192.168.2.1,域服务器为 windows2000advanceserver,同时兼作DHCP服务器,DNS服务器,IP地址为192.168.2.10,vlan3为客户机1 所在网络,IP地址段为192.168.3.0,子网掩码:255.255.255.0,网关:192.168.3.1命名为work01,vlan4为客户机2所在网络,命名为work02,IP地址段为192.168.4.0,子网掩码:255.255.255.0,网关:192.168.4.1.3550上端口1-8划到VLAN2,端口9-16划分到VLAN3,端口17-24划分到VLAN4.cisco 3550配置dhcp第一步:创建VLAN:Switch>VlanDatabaseSwitch(Vlan)>Vlan2NameserverSwitch(Vlan)>Vlan3Namework01Switch(vlan)>Vlan4Namework02cisco 3550配置dhcp第二步:启用DHCP中继代理:/*关键一步,若缺少以下两条命令,在VLAN中使用“IPHELPER-ADDRESSDHCP服务器地址”指定DHCP服务器,客户机仍然不能获得IP地址*/Switch>EnableSwitch#ConfigtSwitch(Config)ServiceDhcpSwitch(Config)IpDhcpRelayInformationOptioncisco 3550配置dhcp第三步:设置VLANIP地址:Switch(Config)>IntVlan2Switch(Config-vlan)IpAddress192.168.2.1255.255.255.0Switch(Config-vlan)NoShutSwitch(Config-vlan)>IntVlan3Switch(Config-vlan)IpAddress192.168.3.1255.255.255.0Switch(Config-vlan)NoShutSwitch(Config-vlan)>IntVlan4Switch(Config-vlan)IpAddress192.168.4.1255.255.255.0Switch(Config-vlan)NoShutSwitch(Config-vlan)Exit/*注意:由于此时没有将端口分配置到VLAN2,3,4,所以各VLAN会DOWN掉,待将端口分配到各VLAN后,VLAN会起来*/ cisco 3550配置dhcp 第四步:设置端口全局参数Switch(Config)InterfaceRangeFa0/1-24Switch(Config-if-range)SwitchportModeAccessSwitch(Config-if-range)Spanning-treePortfastcisco 3550配置dhcp第五步:将端口添加到VLAN2,3,4中/*将端口1-8添加到VLAN2*/Switch(Config)InterfaceRangeFa0/1-8Switch(Config-if-range)SwitchportAccessVlan2/*将端口9-16添加到VLAN3*/Switch(Config)InterfaceRangeFa0/9-16Switch(Config-if-range)SwitchportAccessVlan3/*将端口17-24添加到VLAN4*/Switch(Config)InterfaceRangeFa0/17-24Switch(Config-if-range)SwitchportAccessVlan4Switch(Config-if-range)Exit/*经过这一步后,各VLAN会起来*/cisco 3550配置dhcp第六步:在VLAN3和4中设定DHCP服务器地址/*VLAN2中不须指定DHCP服务器地址*/Switch(Config)IntVlan3Switch(Config-vlan)IpHelper-address192.168.2.10Switch(Config)IntVlan4Switch(Config-vlan)IpHelper-address192.168.2.10cisco 3550配置dhcp第七步:启用路由/*路由启用后,各VLAN间主机可互相访问,若需进一步控制访问权限,则需应用到访问控制列表*/Switch(Config)IpRoutingcisco 3550配置dhcp第八步:结束并保存配置Switch(Config-vlan)EndSwitch#CopyRunStart。

配置接口特性这一章详细说明交换机上的接口和描述怎么配置他们。

这章有以下这些内容:●理解接口类型●使用接口命令●配置二层接口●监控和维护第二层接口●配置第三从接口注意:需要完整的有关该章的语法和应用信息,请参考Catalyst 3550 Multilayer Switch Command Reference和Cisco IOS Interface Command Reference for Release 12.1.理解接口类型这个部分描述了不同的接口类型,以及其它章节所包括的详细配置这些接口的一些参考内容。

其他章节描述了物理接口特性的配置过程。

这部分包括:∙基于端口的VLAN (Port-Based VLANs)∙交换端口(Switch Ports)∙以太网通道端口组(EtherChannel Port Groups)∙交换虚拟接口(Switch Virtual Interfaces)∙被路由端口(Routed Ports)∙连接接口(Connecting Interfaces)基于端口的VLAN (Port-based Vlans)一个Vlan是一个按功能、组、或者应用被逻辑分段的交换网络,并不考虑使用者的物理位置。

要更多关于Vlan的信息请看“Configuring VLANS”。

一个端口上接受到的包被发往属于同一个Vlan的接收端口。

没有一个第三层的设备路由Vlan间的流量,不同Vlan的网络设备无法通讯。

为了配置普通范围(Normal-range) Vlan(Vlan IDs 1-1005),使用命令:config-vlan模式(global) vlan vlan-id或vlan-configuration模式(exec) vlan database针对Vlan ID 1-1005的vlan-configration模式被保存在vlan数据库中。

为配置扩展范围(extended-range) Vlans (Vlan ID 1006-4094),你必须使用config-vlan模式,并把VTP的模式设为transparent透明模式。

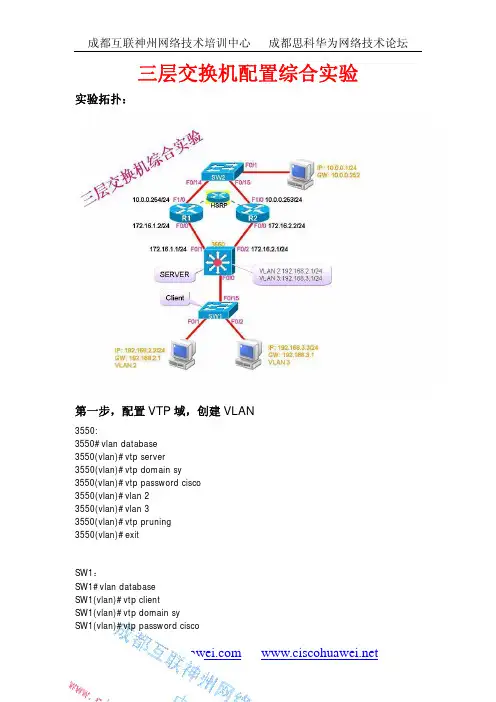

三层交换机配置综合实验实验拓扑:第一步,配置VTP域,创建VLAN3550:3550#vlan database3550(vlan)#vtp server3550(vlan)#vtp domain sy3550(vlan)#vtp password cisco3550(vlan)#vlan 23550(vlan)#vlan 33550(vlan)#vtp pruning3550(vlan)#exitSW1:SW1#vlan databaseSW1(vlan)#vtp clientSW1(vlan)#vtp domain sySW1(vlan)#vtp password ciscoSW1(vlan)#exit第二步,设置中继3550:3550(config)#int f0/03550(config-if)#switchport trunk encapsulation dot1q 3550(config-if)#switchport mode trunk3550(config-if)#end3550#show vtp statusVTP Version : 2Configuration Revision : 2Maximum VLANs supported locally : 256Number of existing VLANs : 7VTP Operating Mode : ServerVTP Domain Name : syVTP Pruning Mode : EnabledVTP V2 Mode : DisabledVTP Traps Generation : DisabledSW1:SW1(config)#int f0/15SW1(config-if)#switchport trunk encapsulation dot1q SW1(config-if)#switchport mode trunkSW1(config-if)#endSW1#show vtp statusVTP Version : 2Configuration Revision : 2Maximum VLANs supported locally : 256Number of existing VLANs : 7VTP Operating Mode : ClientVTP Domain Name : syVTP Pruning Mode : EnabledVTP V2 Mode : DisabledVTP Traps Generation : Disabled第三步,端口加入VLANSW1:SW1#conf tSW1(config)#int f0/1SW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 2SW1(config-if)#exitSW1(config-if)#switchport mode accessSW1(config-if)#switchport access vlan 3SW1(config-if)#end第四步,配置三层交换,实现VLAN之间互通35503550#conf t3550(config)#ip routing3550(config)#int vlan 23550(config-if)#ip address 192.168.2.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#exit3550(config)#int vlan 33550(config-if)#ip address 192.168.3.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#end第五步,客户机验证PC1#ping 192.168.3.3Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 216/284/336 ms PC2#ping 192.168.2.2T ype escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 144/211/276 ms第六步,在三层交换机上启用路由功能3550:3550(config)#int f0/13550(config-if)#no switchport3550(config-if)#ip address 172.16.1.1 255.255.255.03550(config-if)#no shutdown3550(config-if)#exit3550(config)#int f0/23550(config-if)#no switchport3550(config-if)#ip address 172.16.2.1 255.255.255.03550(config-if)#no shutdown第七步,配置两台路由器,并启用HSRPR1:R1(config)#R1(config)#int f0/0R1(config-if)#no ip addressR1(config-if)#ip address 172.16.1.2 255.255.255.0R1(config-if)#no shutdownR1(config-if)#speed 100R1(config-if)#duplex fullR1(config-if)#exitR1(config)#int f1/0R1(config-if)#ip address 10.0.0.254 255.255.255.0R1(config-if)#no shutdownR1(config-if)#speed 100R1(config-if)#duplex fullR1(config-if)#standby 1 ip 10.0.0.252R1(config-if)#standby 1 priority 200R1(config-if)#standby 1 preemptR1(config-if)#standby 1 track f0/0 10R1(config-if)#endR1#show standby briefP indicates configured to preempt.|Interface Grp Prio P State Active Standby Virtual IP Fa1/0 1 200 P Active local 10.0.0.253 10.0.0.252 R2:R2#conf tR2(config)#int f0/0R2(config-if)#ip address 172.16.2.2 255.255.255.0R2(config-if)#no shutdownR2(config-if)#speed 100R2(config-if)#duplex fullR2(config-if)#exitR2(config)#int f1/0R2(config-if)#ip address 10.0.0.253 255.255.255.0R2(config-if)#no shutdownR2(config-if)#speed 100R2(config-if)#duplex fullR2(config-if)#standby 1 ip 10.0.0.252R2(config-if)#end第八步,配置动态路由协议3550:3550(config)#router ospf 13550(config-router)#network 192.168.2.0 0.0.0.255 area 03550(config-router)#network 192.168.3.0 0.0.0.255 area 03550(config-router)#network 172.16.1.0 0.0.0.255 area 03550(config-router)#network 172.16.2.0 0.0.0.255 area 03550(config-router)#endR1:R1(config)#router ospf 2R1(config-router)#network 172.16.1.0 0.0.0.255 area 0R1(config-router)#network 10.0.0.0 0.0.0.255 are 0R1(config-router)#endR2:R2(config)#router ospf 3R2(config-router)#network 172.16.2.0 0.0.0.255 area 0R2(config-router)#network 10.0.0.0 0.0.0.255 area 0R2(config-router)#endR2#show ip route Gateway of last resort is not set172.16.0.0/24 is subnetted, 2 subnetsO 172.16.1.0 [110/2] via 172.16.2.1, 00:03:39, FastEthernet0/0[110/2] via 10.0.0.254, 00:03:39, FastEthernet1/0C 172.16.2.0 is directly connected, FastEthernet0/010.0.0.0/24 is subnetted, 1 subnetsC 10.0.0.0 is directly connected, FastEthernet1/0O 192.168.2.0/24 [110/2] via 172.16.2.1, 00:03:39, FastEthernet0/0O 192.168.3.0/24 [110/2] via 172.16.2.1, 00:03:39, FastEthernet0/0第九步,客户机验证PC3#ping 192.168.2.2、Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.2.2, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 288/337/432 ms PC3#ping 192.168.3.3Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 240/300/336 ms PC1#ping 192.168.3.3Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.3, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 192/231/288 ms。

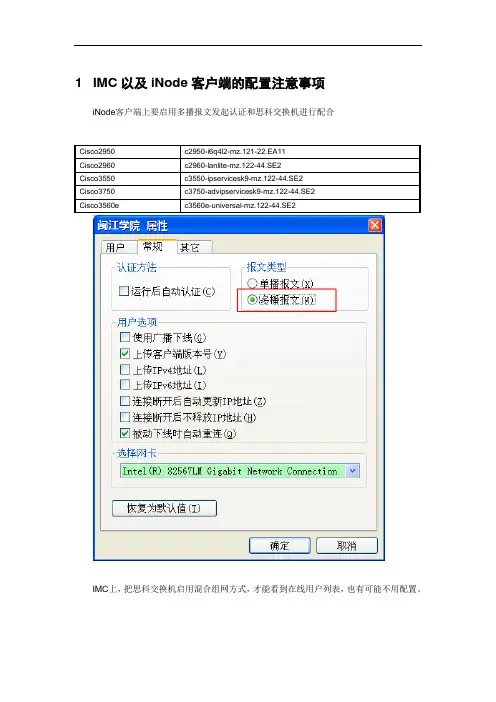

1 IMC以及iNode客户端的配置注意事项iNode客户端上要启用多播报文发起认证和思科交换机进行配合IMC上,把思科交换机启用混合组网方式,才能看到在线用户列表,也有可能不用配置。

2 CISCO产品部署配置及注意事项说明注意:所有Cisco设备的接口须进行no shutdown操作后方可使用;2.1 C isco35502.1.1 EAD配合部署说明在EAD解决方案中使用Cisco3550交换机作为接入设备时的配合部署说明如下:1.802.1X EAP认证方式(Cisco设备不支持802.1X chap和pap认证方式);2.Guest-Vlan功能可部署(静态/动态方式获取IP地址):guest-vlan的切换由Cisco设备上802.1X计时器tx-period来控制;例如,在接入端口配置dot1x timeout tx-period 8,则发起802.1X认证后等待8秒切换到guest-vlan;需要注意这个计时器不能配置的太短,必须让设备完成802.1X认证过程,建议在使用guest-vlan时配置为5~8秒;3.因Cisco设备不支持802.1X扩展,故无法部署“上传客户端IP地址”功能,iMC上无法绑定客户端IP;4.客户PC的MAC地址可以通过EAD认证上传至iMC服务器,iMC上可以绑定客户PC的MAC 地址;5.Cisco交换机作为接入设备时,无法通过iMC服务器为用户下发ACL,因此无法使用“隔离模式”,即使用户被设置为隔离状态,仍然能够正常访问所有的网络资源;6.Cisco设备上可通过配置aaa accounting update periodic命令来启用/设置计费报文的更新时间(例如:aaa accounting update periodic 1,此处数值1的单位为minute,范围为1-2147483647);用户异常下线时,Cisco设备不支持802.1X握手,无法检测,故仍旧周期性向iMC服务器发送计费更新报文,据此iMC服务器认为用户仍然在线,但iMC服务器与iNode客户端间的4次EAD握手报文超时后,iMC服务器会将该用户放入隔离区,该用户仍然在线,但在线信息中的安全状态变为隔离;该用户从原先的接入交换机重新认证后可正常上线,如切换至新的接入交换机进行认证,因该用户已有在线信息,则会导致认证失败;7.强制授权端口功能可正常部署;8.因iMC服务器无法识别Cisco设备radius报文中上传的接入端口和接入vlan信息,故无法部署“vlan绑定”、“端口绑定”功能;9.Cisco3550交换机上可正常部署mac-auth-bypass功能,但需注意以下几点:启用802.1X mac-auth-bypass功能的接入端口不能同时启用guest-vlan功能、dot1x host-mode只能配置为single-host模式、下行不能串连其他网络设备、只能接入一台主机或打印机等终端设备、接入的终端设备必须使用DHCP方式获取IP地址、radius服务器上必须创建一个以终端设备的MAC地址为用户名和密码的帐号并且该帐号不得使用安全策略;10.Cisco3550交换机不支持通过iMC服务器为用户下发接入VLAN功能,无法部署;11.当前Cisco版本不支持基于MAC地址的802.1X认证方式,仅支持基于端口的802.1X认证方式;需要注意一点,Cisco设备基于端口的802.1X认证方式下,接入端口可以配置两种Dot1x主机模式(single-host和multi-host);默认配置为single-host模式时,同一接入端口不允许下挂有多台主机,否则Cisco设备会自动检测并关闭端口;当配置为multi-host模式时,同一接入端口可以下挂多台主机,但只要有一台主机上的用户通过802.1X认证及EAD安全检查,则该端口下挂的其他所有主机将拥有访问网络的同等权限,网络安全存在隐患;12.用户上线后,iMC服务器上用户在线信息中显示正确的项如下:帐号名、用户姓名、登录名、服务名、用户分组、接入时间、接入时长(通过accounting update报文定期更新)、用户IP地址、用户MAC地址、安全状态、设备IP地址、设备启动时间、客户端语言、客户端版本、客户端端口号;13.EAD的在线重认证功能可正常部署;14.Cisco设备不支持802.1X握手,只能依靠iMC服务器和iNode客户端间的EAD握手报文来判断用户是否正常在线,但iMC服务器不会主动踢除异常用户,且因Cisco接入交换机无法检测用户的异常下线,仍旧不停发送计费更新报文给iMC服务器,这样首先会导致异常下线用户的上线计时、计费出现错误;其次因无法控制Cisco设备为用户下发隔离ACL,iMC服务器针对异常用户的隔离操作无法成功生效,导致iNode客户端异常后,用户PC可以无需重新认证即可使用所有的网络资源,存在安全隐患;15.Radius服务器备份可正常部署,Cisco接入交换机上通过配置多个radius服务器进行备份,按照配置顺序依次查找可用的radius服务器,各radius服务器间的切换机制通过radius计时器进行控制,详见配置举例;多个radius服务器备份时需要注意一点,从iNode 客户端发起安全检查会话至iMC服务器响应安全检查的时间间隔不得超过6秒,否则会导致iNode客户端的安全检查会话失败、用户下线,即多个radius服务器之间的切换时间不得超过6秒(可以通过接入交换机上的radius计时器进行控制);16.反复进行802.1X用户上下线,Cisco接入设备稳定无异常;17.代理服务器/IE代理检测功能可部署,但需注意:当前iNode客户端无法针对IE代理功能进行实时监控,即认证和安全检查通过后再进行IE代理功能设置时,iNode无法检测,只有在认证前设置的IE代理功能可以被检测;代理服务器可以实时检测;2.1.2 配置举例/* 配置设备名称*/hostname Cisco3550!/* 配置AAA认证参数*/aaa new-modelaaa authentication dot1x default group radiusaaa authorization network default group radius/* 配置周期性发送计费更新报文,必须配置,数值可依实际情况设定,单位分钟,斜体部分为系统自动添加的配置,无需理会*/aaa accounting update periodic 1 jitter maximum 0aaa accounting dot1x default start-stop group radiusaaa accounting network default start-stop group radius!/* 全局下开启802.1X认证控制*/dot1x system-auth-control/* 允许802.1X认证请求者加入guest-vlan */dot1x guest-vlan supplicant!/* 配置802.1X接入端口,类型必须为access */interface FastEthernet0/3switchport access vlan 30switchport mode accessdot1x pae authenticator/* 配置802.1X认证端口控制方式为auto,由系统根据802.1X认证通过与否来决定端口的up/down状态及端口的访问权限*/dot1x port-control auto/* 配置802.1X接入端口下连的主机模式;默认设置为single-host模式时(默认配置不显示),一个端口只允许一个用户接入;设置为multi-host模式时一个端口可允许多个用户接入,但需注意只要有一个用户通过802.1X认证及EAD安全检查,同一端口下连的其他所有用户都将拥有同等访问网络的权限*/dot1x host-mode single-hostdot1x violation-mode protect/* 配置802.1X两次认证间的静默时间,即认证失败/下线后间隔多长时间允许再次发起认证,建议配置为1秒*/dot1x timeout quiet-period 1/* 配置802.1X发起认证等待的超时时间,如启用了guest-vlan,该计时器不宜配置过长或过短,过短会因认证过程未完成而计时器超时导致认证失败,过长会导致切换到guest-vlan较慢,建议配置为5~8秒*/dot1x timeout tx-period 5/* 启用802.1X的guest-vlan功能并指定guest-vlan所属vlan id */dot1x guest-vlan 60/* cisco默认情况下spanning-tree是开启的,当dot1x认证成功后,cisco设备上该端口就会报up,此时生成树要等待30s才能转发报文,会导致和安全检查服务器连接超时,解决方法就是在端口开启spanning-tree portfast */spanning-tree portfast!/* 配置上行接口*/interface FastEthernet0/12switchport access vlan 30switchport mode access!interface Vlan30ip address 30.1.1.4 255.255.255.0!interface Vlan60ip address 60.1.1.25 255.255.255.0!ip route 172.16.0.0 255.255.255.0 30.1.1.33!/* radius报文中携带的属性格式必须配置为c类型,以便iMC服务器能够识别*/radius-server attribute nas-port format c/* 配置radius认证服务器及认证端口、计费端口等参数,认证端口和计费端口须与radius服务器上的设置相匹配*/radius-server host 172.16.0.2 auth-port 1812 acct-port 1813radius-server host 172.16.0.1 auth-port 1812 acct-port 1813/* 配置向radius服务器发起认证的重传次数和超时时间,当前iNode客户端的安全检查会话超时时间为6秒,故需在6秒内完成802.1X认证和EAD安全检查,避免因安全检查会话超时导致认证失败,此处建议retransmit次数配置为1、timeout时间配置为2秒*/ radius-server retransmit 1radius-server timeout 3/* 当配置有多个radius服务器时,为避免网络振荡等不稳定因素导致用户认证在不同radius服务器间频繁切换,建议配置30分钟的deadtime计时器,即在计时器超时之前不再尝试向原先因无法通信标记为dead的radius服务器发起认证请求*/radius-server deadtime 30/* 配置radius报文的加密密钥,须与radius服务器上配置的加密密钥相匹配*/radius-server key h3c!/* 启用802.1X mac-auth-bypass功能时接入端口的配置如下*/interface FastEthernet0/23switchport access vlan 600switchport mode accessdot1x pae authenticatordot1x port-control auto/* 启用802.1X接入端口的mac-auth-bypass功能,在正常802.1X认证超时后系统会以获取到的下连终端设备的MAC地址为用户名、密码向radius服务器发起认证*/dot1x mac-auth-bypass/* 启用mac-auth-bypass功能的接入端口的host-mode必须配置为single-host */dot1x host-mode single-hostdot1x violation-mode protectdot1x timeout quiet-period 1/* 启用mac-auth-bypass功能的802.1X接入端口需等待该计时器超时后方可发起mac-auth-bypass方式的认证过程,可根据实际情况为该计时器配置一个较小的值*/ dot1x timeout tx-period 5spanning-tree portfast。

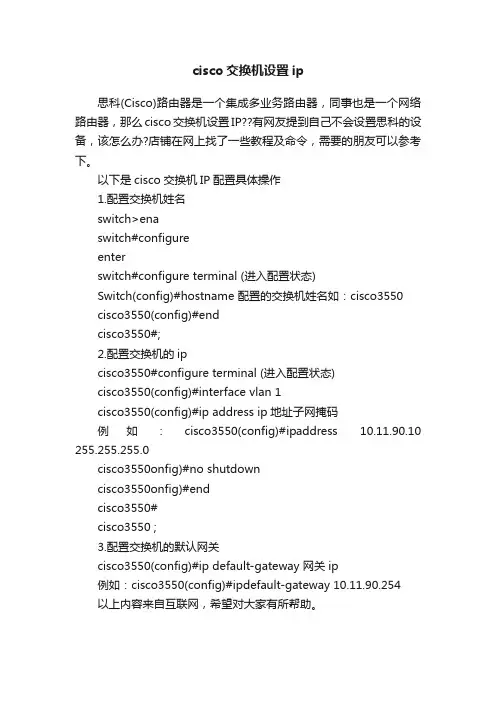

cisco交换机设置ip

思科(Cisco)路由器是一个集成多业务路由器,同事也是一个网络路由器,那么cisco交换机设置IP??有网友提到自己不会设置思科的设备,该怎么办?店铺在网上找了一些教程及命令,需要的朋友可以参考下。

以下是cisco交换机IP配置具体操作

1.配置交换机姓名

switch>ena

switch#configure

enter

switch#configure terminal (进入配置状态)

Switch(config)#hostname 配置的交换机姓名如:cisco3550

cisco3550(config)#end

cisco3550#;

2.配置交换机的ip

cisco3550#configure terminal (进入配置状态)

cisco3550(config)#interface vlan 1

cisco3550(config)#ip address ip地址子网掩码

例如:cisco3550(config)#ipaddress 10.11.90.10 255.255.255.0

cisco3550onfig)#no shutdown

cisco3550onfig)#end

cisco3550#

cisco3550 ;

3.配置交换机的默认网关

cisco3550(config)#ip default-gateway 网关ip

例如:cisco3550(config)#ipdefault-gateway 10.11.90.254

以上内容来自互联网,希望对大家有所帮助。

产品概述Catalyst 3550-12T 12端口多层千兆位以太网交换机允许网络管理员把Cisco IOS智能网络服务和基于Web管理的简单性进行结合,来提高对局域网(LAN)的管理能力。

这种1000BaseT解决方案使中端市场的用户可以在使用5类铜线布线的网络主干或机架堆叠配线室中,配置Cisco IOS智能网络服务,从而极大地提高网络的可利用性、可伸缩性和安全性。

Catalyst 3550-12T把一个强大的特性集和传统LAN交换的简单性进行结合,使之包括多层服务例如IP路由、高级服务质量(QoS)、IP安全以及简单易用的基于Web的Cisco集群管理套件等。

Catalyst 3550-12T交换机为1.5个机柜单元的高度,具有10个10/100/1000BaseT端口和2个基于千兆位接口转换器(GBIC)的1000BaseX端口。

主干或机架堆叠顶层的高性能路由Catalyst 3550-12T交换机具有24Gbps的交换结构和最大12Gbps的传输速度,可在所有的端口以17Mpps的转发速度提供动态IP路由。

分布式的Cisco快速转发结构能够满足不同规模和性能的升级需求。

这种结构支持极高速度的查询,并且能保证将来稳定性、伸缩性的需求。

除了17Mpps的转发速度之外,Catalyst 3550-12T还支持一般网络所需要的组播。

硬件的组播路由协议(PIM)和Internet 组管理协议(IGMP)侦听使Catalyst 3550-12T能够在密集的组播环境中进行理想的交换。

在用作堆叠配线室集合器交换机时,Catalyst 3550-12T提供了许多优点来提高网络性能。

从堆栈最顶层实现的路由上行链路通过使用快速故障切换保护,以及通过终端集合器交换机中的STP实例来简化生成树(STP)算法,提高了网络的可用性。

如果一个上行链路出现了故障,那么通过一个可扩展的路由协议,如开放最短路径优先(OSPF)或增强型内部网关路由协议(EIGRP),就可以将任务切换到其它的上行链路上,而不需要使用标准的STP汇聚。

1.1路由器的几个操作模式Router>//用户模式Router>enable//用户模式敲入enable进入特权模式Router#configure terminal//特权模式敲入configure terminal进入全局配置模式Router(config)#interface ethernet 0//配置模式敲入interface+接口类型+接口编号,进入接口配置模式(如:interface serial 0 或是interface serial 0/1 ,interface fast1/1,接口编号是多少具体要看是哪个型号的设备)Router (config)#interface range fa 0/2 – 5//利用range可以一次操作多个端口Router(config-if)#exit //从接口模式退出到配置模式Router(config)#exit//从配置模式退出到特权模式注意:任何时候按Ctrl-z或是end都会退出到特权模式1.2命名主机名Router(config)#hostname 主机名//路由默认主机名为Router,交换机为switch如:Router(config)#hostname Wisdom//设置主机名是WisdomWisdom(config)#1.3给路由器设置时间Wisdom(config)#clock set 23:46:50 sep 4 2006Wisdom#show clock//用show clock 命令查看时间1.8.利用TELNET来管理网络首先通CONSOLE口控制R1,控制R1后通过TELNET到R2,R3,对R2,R3进行管理.在R1上实验:R1#telnet 12.1.1.2//从R1 TELNET到R2R2>按<Ctrl-Shift-6>x 切换回R1R1#telnet 13.1.1.3//从R1 TELNET到R3R3>按<Ctrl-Shift-6>x 切换回R1R1#show sessions//在R1上查看打开了多少个TELNET的会话Conn Host Address Byte Idle Conn Name1 12.1.1.2 12.1.1.2 0 0 12.1.1.2* 2 13.1.1.3 13.1.1.3 0 0 13.1.1.3R1#resume 2//重新连接到R3R3>按<Ctrl-Shift-6>x 切换回R1R1#R1#disconnect 1//从R1是主动断开到R2的连接(断开一个TELNET的会话)在R2上实验:R2#show users//在R2上查看有谁登录到路由器Line User Host(s) Idle Location* 0 con 0 idle 00:00:002 vty 0 idle 00:01:52 12.1.1.1R2#clear line 2//发现有人TELNET过来,把他清除R2#show usersLine User Host(s) Idle Location* 0 con 0 idle 00:00:00注意:Show session和show user的区别Disconnect 和Clear line的区别Ctrl+shift+6 x 和resume1.9 PING、TraceRoute、Debug、Sysloga.使用PING命令R1#ping 12.1.1.2如果ping的结果是!!!!!则表明网络正常.如果ping的结果是…..则表明网络不通.如果ping的结果是U.U.U则表明下一跳不可达.b.使用traceroute命令, 在网络层上追踪源到目的地址所经过的路由器.(或是数据包经过的路径)例:R2#traceroute 33.1.1.3Tracing the route to 33.1.1.31 12.1.1.1 4 msec 4 msec 4 msec2 13.1.1.34 msec 4 msec *//从以上可以看出从R2 到达33.1.1.3经过了12.1.1.1和13.1.1.3两个路由器例:………………………………………………………………………………………………………………….3.3使用串口管理交换机。

Cisco 3500 系列交换机一、应用领域Catalyst 3500 XL系列交换机是具备高性能,易于管理,灵活配置的可堆叠的以太网/快速以太网/千兆以太网交换机。

Catalyst 3500 XL系列交换机再加上Cisco的交换集群技术,可以实现多达16个Catalyst 3500XL,Catalyst 2900XL,Catalyst 1900系列交换机互联,超过380个端口通过一个IP地址进行管理。

同时Catalyst 3500XL交换机的高性能IOS软件配合Cisco Visual Switch Manager(CVSM)交换机网管软件可以方便实现以主页方式的设置和网管。

Catalyst 3500XL系列交换机拥有Cisco GigaStack千兆堆叠的千兆接口卡(GBIC),可以实现灵活的交换机堆叠和扩展。

二、设备特性1、特性802.1d 生成树冗余堆叠连接,可选600W 交流冗余电源,平均无故障时间超过150000小时保修Cisco承诺终生保修2、规格表1 CISCO WS-C3550-24TS-S详细参数主要参数产品类型:企业级交换机应用层级:三层传输速率:10/100Mbps 交换方式:存储-转发背板带宽:32Gbps包转发率:6.5Mpps MAC地址表:12K端口参数端口结构:非模块化端口数量:26个端口描述:24个以太网10/100Mpps端口,2个基于SFP的千兆位以太网端口传输模式:支持全双工功能特性堆叠功能:可堆叠VLAN:支持QOS:支持网络管理:SNMP,CLI,Web,管理软件其它参数产品尺寸:445×301×44mm 产品重量:3.6kg三、外观图1 Cisco Nexus 3550 四、模块堆叠模块千兆堆叠接口卡(GigaStack GBIC)适用于Catalyst 2900/3500 XL系列交换机的GBIC 插槽,利用最长1m的铜芯双绞线电缆连线技术,实现如下的两种堆叠连接方式。

思科三层交换机路由功能配置教程交换机工作于OSI参考模型的第二层,即数据链路层。

交换机内部的CPU会在每个端口成功连接时,通过将MAC地址和端口对应,形成一张MAC表,在思科三层交换机中,路由功能是很重要的功能,需要做好正确配置,下面一起看看!方法步骤而三层交换机可以在网络层配置路由功能,使不同网段的设备可以通信。

现以思科3550交换机为例配置三层路由功能。

以实现如下拓扑通信。

----------------------------------| 思科3550三层交换机 |---- -------------------- -------50.1.1.1 (23口) 60.1.1.1(24口)|| |||| ||50.1.1.2 60.1.1.2(pc1) (pc2)配置23口:Switch#enableSwitch#configure terminalSwitch(config)#interface fastEthernet 0/23Switch(config)ip addr 50.1.1.1 255.255.255.0Switch(config-if)#no switchportSwitch(config-if)#no shutdownSwitch(config-if)#end类似的配置24口:Switch#enableSwitch#configure terminalSwitch(config)#interface fastEthernet 0/24Switch(config)ip addr 60.1.1.1 255.255.255.0Switch(config-if)#no switchportSwitch(config-if)#no shutdownSwitch(config-if)#end打开交换机路由转发开关:Switch#configure terminalSwitch(config)#ip routingSwitch(config)#ip cef (这个默认是打开的)此时可以查看下23口的状态:Switch#show interfaces fastEthernet 0/23此时在交换机上ping两个口的地址成功:Switch#ping 50.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 50.1.1.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/1 msSwitch#ping 60.1.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 60.1.1.1, timeout is 2 seconds:Success rate is 100 percent (5/5), round-trip min/avg/max = 1/1/4 msSwitch#pc1(win7)增加路由:到60.1.1.0/24的数据包通过50.1.1.1转发:route ADD 60.1.1.0 MASK 255.255.255.0 50.1.1.1 METRIC 3 对应的pc2也增加路由:route ADD 50.1.1.0 MASK 255.255.255.0 60.1.1.1 METRIC 3 此时50.1.1.2和60.1.1.2即可通信。

CISCO交换机端口镜像配置来源:本站发布时间:2010-4-15 13:37:00 浏览量:249CISCO交换机端口镜像配置镜像口配置大多数交换机都支持镜像技术,这可以对交换机进行方便的故障诊断。

我们称之为“mirroring ”或“Spanning ”。

镜像是将交换机某个端口的流量拷贝到另一端口(镜像端口),进行监测。

Cisco3550可以配置2个镜像口案例:将端口2~5镜像到端口61、镜像口配置Switch>enableSwitch#conf tStep3: 配置镜像源,可以是端口也可以是VlanSwitch(config)#monitor session 1 source interface gigabitEthernet 0/2 - 5 rx 上面命令最后一个参数:both 监听双向数据,默认为bothrx 接收tx 发送Step4: 配置镜像目的端口Switch(config)#monitor session 1 destination interface gigabitEthernet 0/6 Switch(config)#exitSwitch#wrStep7:查看配置结果Switch#show monitorSession 1---------Type : Local SessionSource Ports :RX Only : Gi0/2-5Destination Ports : Gi0/6Encapsulation : NativeIngress : DisabledBoth 监听双向数据RX Only 监听接收Tx Only 监听发送2、删除镜像端口Switch#conf tSwitch(config)#no monitor session 1Switch(config)#endSwitch#wrSwitch#show monitorNo SPAN configuration is present in the system.3.其他(1)端口镜像的过滤,端口镜像是可以做Filter的。

配置思科三层交换的综合案例网络基本情况网络拓扑结构为:中心交换机采用Cisco Catalyst 4006-S3,Supervisor Engine III G引擎位于第1插槽,用于实现三层交换;1块24口1000Base-T模块位于第2插槽,用于连接网络服务器;1块6端口1000Base-X模块位于第3插槽,用于连接6台骨干交换机。

一台交换机采用Cisco Catalyst 3550-24-EMI,并安装1块1000Base-X GBIC千兆模块。

一台交换机采用Cisco Catalyst 3550-24-SMI,也安装1块1000Base-X GBIC千兆模块。

另外四台交换机采用Cisco Catalyst 2950G-24-SMI,安装1块1000Base-T GBIC千兆模块。

所有服务器划分为一个VLAN,即VLAN 50。

四台Catalyst 2950G-24-SMI交换机也只划分为一个VLAN,分别为VLAN 60、VLAN 70、VLAN 80和VLAN 90。

Catalyst 3550-24-EMI划分为4个VLAN,分别为VLAN 10、VLAN 20、VLAN 30和VLAN 40。

Catalyst 3550-24-SMI划分2个VLAN,分别为VLAN 60和VLAN 80,与另外两台Catalyst 2950G-24-SMI交换机分别位于同一VLAN。

***************************实例分析****************************由于所有Catalyst 2950G交换机都是一个独立的VLAN,因此,必须先在这些交换机上创建VLAN(VLAN 60~VLAN 90),并将所有端口都指定至该VLAN。

然后,再在Catalyst 4006交换机相应端口上分别创建VLAN。

Catalyst 4006的1000Base-X端口分别与各Catalyst 2950G的1000Base-X端口连接。

思科3550交换机配置[导读] 需要完整的有关该章的语法和应用信息,请参考Catalyst 3550 Multilayer Switch Command Reference和Cisco IOS Interface Command Reference for Release 12.1.理解接口类型这个部分描述了不同的接口类型,以及其它章节所包括的详细配置这些接口的一些参考内容。

其他章节描述了物理接口特性的配置过程。

这部分包括:基于端口需要完整的有关该章的语法和应用信息,请参考Catalyst 3550 Multilayer Switch Command Reference和Cisco IOS Interface Command Reference for Release 12.1.理解接口类型这个部分描述了不同的接口类型,以及其它章节所包括的详细配置这些接口的一些参考内容。

其他章节描述了物理接口特性的配置过程。

这部分包括:基于端口的VLAN (Port-Based VLANs)交换端口(Switch Ports)以太网通道端口组(EtherChannel Port Groups)交换虚拟接口(Switch Virtual Interfaces)被路由端口(Routed Ports)连接接口(Connecting Interfaces)基于端口的VLAN (Port-based Vlans)一个Vlan是一个按功能、组、或者应用被逻辑分段的交换网络,并不考虑使用者的物理位置。

要更多关于Vlan的信息请看“Configuring VLANS”。

一个端口上接受到的包被发往属于同一个Vlan的接收端口。

没有一个第三层的设备路由Vlan间的流量,不同Vlan的网络设备无法通讯。

为了配置普通范围(Normal-range)Vlan(Vlan IDs 1-1005),使用命令:config-vlan模式(global) vlan vlan-id或vlan-configuration模式(exec) vlan database针对Vlan ID 1-1005的vlan-configration模式被保存在vlan数据库中。

为配置扩展范围(extended-range)Vlans (Vlan ID 1006-4094),你必须使用config-vlan模式,并把VTP的模式设为transparent透明模式。

Extended-range Vlans不被添加到Vlan数据库。

当VTP模式为透明模式,VTP和VLan的配置被保存在交换机的running-configration中,并且你可以把它保存在startup-configration文件中,命令为:(exec) copy running-config startup-config添加端口到Vlan使用switchport接口配置命令:确认接口为一个干道(trunk)设置干道特性,并且如有需要,可定义该干道属于哪个VLANs。

为一个访问端口(access port)设置和定义他属于哪个Vlan。

为一个隧道端口(tunnel port)根据客户所指定的Vlan标签(customer-specific Vlan tag)设置和定义Vlan ID。

请看“配置802.1Q和第二层隧道协议”。

交换端口(Switch Ports)交换端口只是和一个物理端口相关的第二层接口。

一个交换端口可以是一个访问端口、一个干道端口、或者一个隧道端口。

你可以配置一个端口为一个访问端口或者干道端口;或者一个预端口(per-port)。

该预端口允许DTP运行,靠与另一端的链路端口协商(negotiate)来决定一个交换端口是一个访问端口还是干道端口。

你必须手工配置隧道端口,该隧道端口连结着一个802.1Q干道端口,并作为一条不对称链路的一部分。

交换端口被用于管理物理接口和与之相关的第二层协议,并且不处理路由和桥接。

配置交换端口使用命令:(interface) switchport需要详细的配置交换端口和干道端口的信息,请看“配置Vlans”。

需要更多关于隧道端口的信息请看“配置802.1Q和第二层隧道协议”。

访问端口(Access Ports)一个访问端口乘载只属于一个Vlan的流量。

流量以不带Vlan标签的本地格式被接收和发送。

到达一个访问端口的流量被认为属于指定给某个端口的某个Vlan。

如果一个访问端口收到了一个被标注的包(ISL或802.Q),这个包被丢弃,他的原地址不被获知,并且这个帧在No destinaion统计项被中计数。

两种类型的访问端口被支持:静态访问端口被手工指派给一个Vlan。

动态访问端口的Vlan成员资格通过进入的包被获知。

缺省一个动态访问端口不是任何一个Vlan的成员,只有当该端口的Vlan成员资格被发现时该端口才能开始转发。

在Catalyst 3550交换机中,动态访问端口被VMPS指派给一个Vlan。

这个VMPS可以是一台Catalyst 6000线性交换机;而Catalyst 3550交换机不支持VMPS功能。

干道端口(Trunk Ports)一个干道端口乘载多Vlan的流量,并且默认是Vlan数据库中的所有Vlans的一个成员。

两个类型的干道端口被支持:在一个ISL干道端口中,所有接收到的数据包被期望使用ISL头部封装,并且所有被传输和发送的包都带有一个ISL头。

从一个ISL端口收到的本地帧(non-tagged)被丢弃。

一个IEEE802.1Q干道端口同时支持加标签和未加标签的流量。

一个802.1Q干道端口被指派了一个缺省的端口Vlan ID(PVID),并且所有的未加标签的流量在该端口的缺省PVID 上传输。

一个带有和外出端口的缺省PVID相等的Vlan ID的包发送时不被加标签。

所有其他的流量发送是被加上Vlan标签的。

尽管缺省情况下,一个干道端口是每个了解VTP的Vlan的一个成员,你可以通过为每个干道端口配置一个允许列表来限制Vlan成员资格。

这个允许Vlan列表不影响除相关干道端口以外的任何其他的端口。

缺省所有可能的Vlan(1-4094)都在这个允许列表里。

如果VTP 了解到了某个Vlan,并且该Vlan为启用运行状态,那么一个干道端口只能够成为一个Vlan 的一个成员。

如果VTP学到了一个新的,启用了的Vlan,并且对于一个干道端口来说该Vlan在允许列表内,那么该干道端口自动成为该Vlan的一个成员,并且该Vlan的流量通过该干道被转发。

如果VTP学习到了一个新的,起用的,但对于该干道端口来说不在访问列表中的Vlan,这个端口不会成为该Vlan的成员,并且没有关于该Vlan的流量会从该端口被转发出去。

注意:Vlan1不包括在允许列表中。

需要更多信息请看“配置Vlans”隧道端口(Tunnel Ports)隧道端口被用于802.1Q隧道,来把服务提供商网络中的客户与表现为同一个Vlan的其他客户流量隔离开。

你从服务提供商的边缘交换机到客户交换机上的一个802.1Q隧道端口配置一条异步链路。

包进入边缘交换机的隧道端口时,为每一个用户把已标注用户Vlan的802.1Q帧与802.1Q标签的另一层(metro tag)一起封装。

该metro标签层包含一个在服务提供商网络中唯一的Vlan ID。

这个双标签包穿过服务提供商网络,并确保该源发客户区别于其他客户的Vlan。

在外出接口,也是一个隧道接口,该metro标签被移除,并且来自于客户网络的源发Vlan 号被检索。

隧道端口不能是干道端口或者访问端口,并且对于每个客户来说必须有一个唯一的Vlan号。

需要更多的关于隧道端口的信息请看“配置802.1Q和第二层隧道协议”。

以太通道端口组(Ethernet Port Groups)以太通道端口组提供把多个交换机端口像一个交换端口对待。

这些端口组为交换机之间或交换机和服务器之间提供一条单独的高带宽连接的逻辑端口。

以太通道在一个通道中提供穿越链路的负载平衡。

如果以太通道中的一个链路失效,流量会自动从失效链路转移到被用链路。

你可以把多干道端口加到一个逻辑的干道端口;把多访问端口加到一个逻辑访问端口;或者多隧道端口加到一个逻辑的隧道接口。

绝大多数的协议能够在单独或是集合的接口上运行,并且不会意识到在端口组中的物理端口。

除了DTP、CDP和PAgP,这些协议只能在物理接口上运行。

当你配置一个以太通道,你创建一个端口通道逻辑接口,并且指派一个接口给以太通道。

对于三层接口,你人工创建该逻辑接口:(global) interface port-channel对于二层接口,该逻辑接口是动态被创建的。

对于二层和三层接口,你人工指派一个接口给以太通道:(interface) channel-group这条命令把物理和逻辑端口绑定到一起。

需要更多的信息请看“配置以太通道”。

交换虚拟接口(Switch Virtual Interfaces)一个SVI代表一个交换端口的Vlan,该端口做为一个系统中的路由或者交换接口。

只有SVI 可以和一个Vlan相关联,但是只有当你期望在Vlan间路由,在Vlan间Fallback桥接不可路由协议时,或提供IP主机与交换机相互联通时,你需要为一个Vlan配置一个SVI。

缺省情况下,为实现远程交换的管理,一个SVI为缺省Vlan(Vlan1)而创建。

额外的SVIs必须被明确的配置。

在二层模式中,SVIs只提供IP主机到系统的可连通行;在三层模式中,你能够配置穿过SVIs的路由。

注意:为了在三层模式中使用SVIs,你必须在你的交换机上安装增强多层软件映像(EMI)。

所有的Catalyst 3550G BT交换机交货时已装有EMI。

Catalyst 3550FESwitch交货时既可能是标准多层软件映像(SMI)也可能是预装EMI。

你可以定购EMI升级包,升级Catalyst3550从SMI到EMI。

当你第一次为一个Vlan接口输入Vlan接口配置命令时SVIs就被创建。

一个Vlan与一个Vlan标签相符合。

该Vlan标签与在干道端口上封装的ISL或者802.1Q数据帧有关,或与为一个访问端口配置的Vlan ID有关。

为你打算路由流量的每个Vlan配置一个Vlan接口,并且指定给他一个IP地址。

需要更多的信息,请看“配置IP地址”部分。

SVIs支持路由协议和桥接配置。

需要更多的关于配置IP路由的信息请看“配置IP单播路由”,“配置IP多播路由”,和“配置Fallback桥接”。

被路由端口(Routed Ports)一个被路由端口是一个物理端口,就像路由器上的端口;他不必连接一个路由器。

一个被路由端口与一个特定的Vlan没有关系,而是作为一个访问端口。