ZXR10-A-CH-网络安全概述-1-201011

- 格式:doc

- 大小:153.50 KB

- 文档页数:11

终端安全体系-概述说明以及解释1.引言1.1 概述终端安全是指对计算机系统中的终端设备进行保护和防护,以确保用户和组织的敏感信息不受未经授权的访问和恶意攻击的威胁。

随着信息技术的快速发展,终端设备的数量和种类也不断增加,包括个人电脑、笔记本电脑、智能手机、平板电脑等,这些设备成为了人们工作和生活中必不可少的工具。

终端设备的普及给我们的生活带来了便利,但同时也带来了一系列的安全隐患。

终端设备可能面临各种威胁,例如病毒和恶意软件的感染、网络钓鱼、黑客攻击以及数据泄露等。

这些威胁对个人用户和企业组织来说都是致命的,可能导致信息泄露、业务中断、财产损失等严重后果。

为了应对终端安全的威胁,人们不断探索和研究各种防护措施。

这些措施包括但不限于:安装防病毒软件和防火墙、定期更新操作系统和应用程序、设定复杂的密码和多因素认证、使用虚拟专用网络(VPN)来保护网络通信等。

此外,教育用户提高安全意识、制定和贯彻安全策略也是终端安全的重要一环。

终端安全不仅对个人用户来说是至关重要的,对于企业组织来说也是不可忽视的。

大规模的终端设备网络可能存在统一管理的难题,因此需要建立完善的终端管理系统和监控机制,以及安全的远程管理方式。

为了更好地保护终端设备不受威胁,我们需要从多个角度来思考和应对终端安全的挑战。

这包括技术层面的创新和发展,制定相关法律法规和政策,加强用户教育和培训等方面的工作。

只有综合各种手段,才能建立起一个相对安全的终端安全体系,保障用户信息的安全和隐私。

综上所述,终端安全是一个十分重要且复杂的领域,需要我们持续关注和投入精力。

本文将详细探讨终端安全的重要性、威胁和防护措施,并提出未来终端安全发展的方向,旨在呼吁人们重视终端安全问题,并为构建一个更加安全和可靠的信息社会做出贡献。

1.2 文章结构文章结构部分的内容应该涵盖以下几个方面:本文主要包括以下几个部分的内容:引言、正文和结论。

引言部分主要对终端安全的概述进行介绍,包括对终端安全的定义、意义和重要性进行解释,以及对文章结构进行概括和说明。

ZXR10 电信级路由交换机培训教材(操作篇)深圳市中兴通讯股份有限公司本资料著作权属深圳市中兴通讯股份有限公司所有,未经著作权人同意,不得摘录、复制、翻译、注释、编辑,侵权必究。

地址:深圳市高新技术产业园科技南路中兴通讯A座电话:(0755)26770000邮编:518057版次:2002年8月第1版目录第一章ZXR10 C系列产品综述及组网应用 (1)1.2规范 (1)1.2.1性能指标和技术规范 (1)1.2.2 TCP/UDP 业务 (3)1.3特征 (3)1.3.1桥接 (3)1.3.2基于端口和协议的VLAN (4)1.3.3路由 (4)1.3.4层4交换 (5)1.3.5安全性 (5)1.3.6服务质量 (6)1.3.7统计 (6)1.3.8管理平台 (6)1.4ZXR10C系列设备原理 (6)1.5T16C硬件概述 (7)1.5.1机箱 (7)1.5.2主板 (8)1.5.3风扇 (8)1.5.4外部控制和连接 (8)1.5.5电源模块 (9)1.5.6线卡 (9)1.6T32C/T64C硬件概述 (14)1.6.1机箱 (14)1.6.2后背板 (16)1.6.3风扇模块 (16)1.6.4控制模块 (16)1.6.5交流电源模块 (17)1.6.6直流电源模块 (18)1.6.7交换结构模块(仅对T64C) (19)1.6.8线卡 (19)1.7组网方式 (30)1.7.1骨干IP网络 (31)1.7.2 IP城域网 (31)1.7.3企业/校园等园区网络 (32)1.7.4政府信息网/数据通信网(DCN)等专用网络 (33)第一章ZXR10 C系列产品综述及组网应用第二章ZXR10 C系列基本操作 (35)2.1系统命令模式 (35)2.1.1用户模式 (35)2.1.2允许模式 (35)2.1.3配置模式 (35)2.1.4 BootPROM模式 (35)2.2基本行编辑命令 (36)2.3建立远程会话 (36)2.4设置CLI参数 (37)2.5获得CLI命令帮助 (37)2.6系统配置文件 (39)2.6.1改变配置信息 (39)2.6.2显示配置信息 (40)2.6.3激活暂存器中的配置命令 (40)2.6.4保存当前配置到启动配置文件 (40)2.6.5查看当前配置 (40)2.6.6备份和恢复启动配置文件 (41)2.7设置基本系统信息 (41)2.8设置SNMP (43)2.9设置密码 (44)2.10设置DNS域名和地址 (45)2.11设置SYSLOG参数 (46)2.12装载系统IMAGE软件 (48)2.13装载B OOT PROM软件 (49)2.14升级VFS (49)2.15系统软件升级 (50)2.15.1升级系统image软件 (50)2.15.2升级Boot PROM 软件 (51)2.15.3网络启动:从TFTP服务器上装载Image软件 (52)2.15.4网络启动:从BootP/TFTP服务器上装载Image软件 (53)2.16端口命名规则 (55)第三章桥接配置指南 (57)3.2生成树(IEEE802.1D) (57)3.3桥接模式(基于流和地址) (57)3.4VLAN概述 (57)3.4.1基于端口的VLAN (58)ZXR10 电信级路由交换机培训教材(操作篇)3.4.2基于MAC地址的VLAN (58)3.4.3基于协议的VLAN (58)3.4.4基于子网的VLAN (58)3.4.5基于组播的VLAN (58)3.4.6基于策略的VLAN (58)3.4.7 ZXR10路由器支持的VLAN (59)3.4.8 VLAN和本路由器产品系列 (59)3.4.9端口VLAN和L3接口 (59)3.5接入端口和中继端口(802.1P AND 802.1Q支持) (59)3.6配置桥接功能 (60)3.7配置生成树 (61)3.7.1使用快速STP (61)3.7.2调整生成树参数 (61)3.8配置基于端口或协议的VLAN (63)3.8.1创建基于端口或协议的VLAN (63)3.8.2增加VLAN端口 (63)3.8.3配置VLAN中继端口 (63)3.9配置桥接VLAN (63)3.10配置第二层过滤 (63)3.11桥接监视 (64)3.12配置范例 (64)3.12.1创建IP或IPX VLAN (64)3.12.2创建非IP/非IPX VLAN (64)第四章SMARTTRUNK配置指南 (65)4.1概述 (65)4.2配置S MART TRUNK S (65)4.2.1创建SmartTRUNK (65)4.2.2增加到SmartTRUNK的物理端口 (65)4.2.3设置流量分配策略(可选) (66)4.3监控S MART TRUNK S (66)4.4配置示例 (66)第五章ATM配置指南 (68)5.1ATM简介 (68)5.2配置ATM端口 (69)5.2.1设置多速率线路卡参数 (69)5.2.2显示端口信息 (70)第一章ZXR10 C系列产品综述及组网应用5.3配置虚信道 (70)5.4流量整形 (71)5.5流量管理 (72)5.5.1配置QoS(在多速率线路卡上) (72)5.5.2配置虚信道组(在OC-12上) (73)5.5.3流量管理配置举例 (74)5.6桥接ATM业务 (76)5.6.1在虚信道上进行强制桥接 (77)5.6.2配置交叉连接 (78)5.6.3限制在VC上学习到的MAC地址 (78)5.7路由ATM业务 (78)5.8配置PPP(在OC-12上) (82)第六章IP路由配置指南 (84)6.1IP路由协议 (84)6.1.1单播路由协议 (84)6.1.2组播路由协议 (84)6.2配置IP接口和参数 (84)6.2.1在端口上配置IP接口 (85)6.2.2在VLAN上配置IP接口 (85)6.2.3定义以太网封装方式 (85)6.3配置J UMBO帧 (85)6.4配置地址解析协议(ARP) (86)6.4.1配置ARP 缓存器表项 (86)6.4.2未解析的MAC 地址 (86)6.4.3配置代理ARP (87)6.5配置反向地址解析协议(RARP) (87)6.5.1定义RARP的IP接口 (87)6.5.2 MAC-IP地址映射 (87)6.5.3监视RARP (88)6.6配置DNS参数 (88)6.7配置IP流量(ICMP) (88)6.8配置IP帮助 (88)6.9配置定向广播 (88)6.10配置拒绝服务攻击(DOS) (89)6.11监视IP参数 (89)6.12配置IP转发 (90)ZXR10 电信级路由交换机培训教材(操作篇)6.13硬件路由表 (90)6.14配置ICMP重定向 (91)6.15转发模式 (91)6.15.1配置基于目的和基于主机流的转发 (91)6.15.2配置用户转发特性(Profile) (91)6.15.3监视用户转发特性(Profiles) (92)6.15.4用户转发特性与其它系统功能的配合使用 (92)6.16配置路由器搜索 (93)6.17配置范例 (94)第七章DHCP配置指南 (95)7.1配置DHCP (95)7.2更新租用数据库 (96)7.3监视DHCP服务器 (96)7.4DHCP配置举例 (96)7.5配置二级子网 (97)7.6二级子网和直联客户机 (98)7.7与中继代理的相互作用 (98)第八章VRRP配置指南 (101)8.1配置VRRP (101)8.1.1基本VRRP配置 (101)8.1.2对称配置 (102)8.1.3多备份配置 (104)8.2附加配置 (107)8.2.1设置备用优先级 (107)8.2.2设置等待时长 (108)8.2.3设置广告间隔 (108)8.2.4设置优先取代模式 (108)8.2.5设置认证密码 (108)8.3VRRP监视 (108)8.3.1 ip-redundancy trace命令 (108)8.3.2 ip- redundancy show命令 (109)8.4VRRP配置的注意事项 (110)第九章网络地址转换配置指南 (111)9.1配置NAT (111)9.1.1设置内部和外部接口 (111)第一章ZXR10 C系列产品综述及组网应用9.1.2设置NAT规则 (112)9.2通过NAT强制转换流量 (112)9.3管理动态绑定 (112)9.4NAT和DNS (113)9.5NAT和ICMP分组 (113)9.6NAT和FTP (113)9.7监视NAT (113)9.8配置举例 (114)9.8.1静态配置 (114)9.8.2动态配置 (114)9.8.3允许IP超载(PAT)的动态NAT配置 (115)9.8.4 DNS动态NAT (116)9.8.5采用外部接口冗余的动态NAT (117)第十章配置访问控制列表 (119)10.1ACL基础 (119)10.1.1定义ACL规则中的选择标准 (119)10.1.2如何评估ACL规则 (120)10.1.3隐式拒绝规则 (120)10.1.4允许外部响应已建立的TCP连接 (121)10.2创建并修改ACL (122)10.2.1脱机编辑ACL (122)10.2.2使用ACL编辑器维护ACL (123)10.3使用ACL (123)10.3.1把ACL应用于接口 (123)10.3.2把ACL应用于服务 (124)10.3.3把ACL应用于第4层桥接端口 (124)10.3.4把ACL用作策略 (124)10.4启用ACL日志 (126)10.5监视ACL (127)第十一章RIP配置指南 (129)11.1配置RIP (129)11.1.1启动和禁止RIP (129)11.1.2配置RIP接口 (129)11.2配置RIP参数 (129)11.2.1配置RIP路由优先级 (130)11.2.2配置RIP路由度量缺省值 (130)ZXR10 电信级路由交换机培训教材(操作篇)11.3监视IP (130)11.4配置举例 (131)第十二章OSPF配置指南 (133)12.1OSPF多路径 (133)12.2配置OSPF (134)12.3设置路由器ID (134)12.4启用OSPF (134)12.5配置OSPF区域 (134)12.5.1配置Stub 区域 (135)12.5.2配置NSSA 区域 (135)12.6配置总结范围 (135)12.7为不同种类的接口配置OSPF (135)12.7.1配置NBMA网络接口 (136)12.7.2配置point-to-multipoint网络接口 (136)12.7.3配置point-to-point网络接口 (136)12.8配置OSPF接口参数 (136)12.8.1设置接口状态 (137)12.8.2 OSPF接口的缺省代价 (137)12.9创建虚拟链路 (137)12.10配置OSPF参数 (137)12.11监视OSPF (139)12.12OSPF配置举例 (140)12.12.1将所有接口和静态路由输出给OSPF (142)12.12.2将所有RIP,接口和静态路由输出给OSPF (142)第十三章路由策略配置 (145)13.1优先权 (145)13.1.1输入策略 (146)13.1.2输出策略 (147)13.1.3指定路由过滤器 (147)13.1.4聚合和生成 (148)13.1.5认证 (149)13.2配置简单路由策略 (150)13.2.1转发静态路由 (151)13.2.2转发直连网络 (151)13.2.3把RIP转发到RIP (151)13.2.4把RIP转发到OSPF (151)第一章ZXR10 C系列产品综述及组网应用13.2.5将OSPF转发到RIP (151)13.2.6转发聚合路由 (152)13.2.7转发到RIP示例 (152)13.2.8转发到OSPF示例 (154)13.3配置高级路由策略 (156)13.3.1输出策略 (156)13.3.2创建输出目的地 (157)13.3.3创建输出源 (157)13.3.4输入策略 (157)13.3.5创建输入源 (158)13.3.6创建路由过滤器 (158)13.3.7创建聚合路由 (158)13.3.8创建聚合目的地 (159)13.3.9创建聚合源 (159)13.3.10输入策略举例:从RIP输入 (159)13.3.11输入策略举例:从OSPF输入 (160)13.3.12输出策略举例:输出到RIP (161)13.3.13输出策略举例:输出到OSPF (165)第一章ZXR10 C系列产品综述及组网应用ZXR10 C系列产品提供无阻塞,高速的2层(交换)、3层(路由)和4层(应用)交换,位级的控制和计账能力,灵活的互连接口,强大的安全能力,巨大的扩展性和健壮的路由软件。

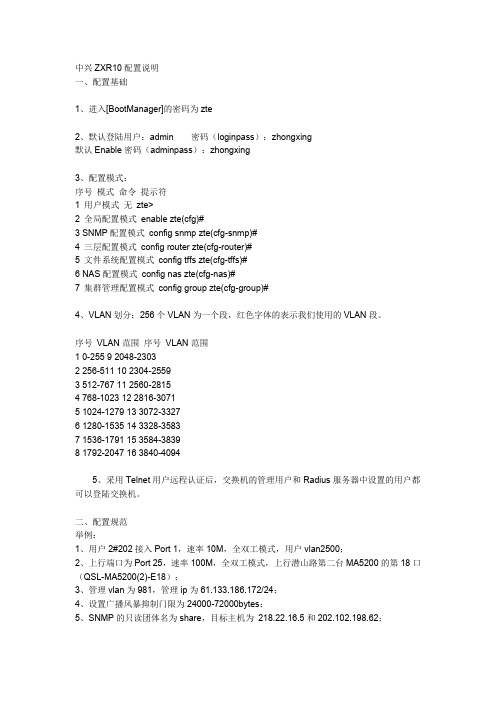

中兴ZXR10配置说明一、配置基础1、进入[BootManager]的密码为zte2、默认登陆用户:admin 密码(loginpass):zhongxing默认Enable密码(adminpass):zhongxing3、配置模式:序号模式命令提示符1 用户模式无zte>2 全局配置模式enable zte(cfg)#3 SNMP配置模式config snmp zte(cfg-snmp)#4 三层配置模式config router zte(cfg-router)#5 文件系统配置模式config tffs zte(cfg-tffs)#6 NAS配置模式config nas zte(cfg-nas)#7 集群管理配置模式config group zte(cfg-group)#4、VLAN划分:256个VLAN为一个段,红色字体的表示我们使用的VLAN段。

序号VLAN范围序号VLAN范围1 0-255 9 2048-23032 256-511 10 2304-25593 512-767 11 2560-28154 768-1023 12 2816-30715 1024-1279 13 3072-33276 1280-1535 14 3328-35837 1536-1791 15 3584-38398 1792-2047 16 3840-40945、采用Telnet用户远程认证后,交换机的管理用户和Radius服务器中设置的用户都可以登陆交换机。

二、配置规范举例:1、用户2#202接入Port 1,速率10M,全双工模式,用户vlan2500;2、上行端口为Port 25,速率100M,全双工模式,上行潜山路第二台MA5200的第18口(QSL-MA5200(2)-E18);3、管理vlan为981,管理ip为61.133.186.172/24;4、设置广播风暴抑制门限为24000-72000bytes;5、SNMP的只读团体名为share,目标主机为218.22.16.5和202.102.198.62;6、Telnet采用远程Radius认证方式,域名:domain_jrw Radius服务器218.22.16.2 认证端口UDP 1812;7、启用SSH功能。

声明Copyright © 2021 普联技术有限公司版权所有,保留所有权利未经普联技术有限公司明确书面许可,任何单位或个人不得擅自仿制、复制、誊抄或转译本手册部分或全部内容,且不得以营利为目的进行任何方式(电子、影印、录制等)的传播。

为普联技术有限公司注册商标。

本手册提及的所有商标,由各自所有人拥有。

本手册所提到的产品规格和资讯仅供参考,如有内容更新,恕不另行通知。

除非有特殊约定,本手册仅作为使用指导,所作陈述均不构成任何形式的担保。

目录第1章前言 (1)1.1 目标读者 (1)1.2 本书约定 (1)1.3 适用机型 (1)第2章基础联网设置 (3)2.1 企业路由器基本设置指南 (3)2.1.1 应用介绍 (3)2.1.2 需求介绍 (3)2.1.3 设置方法 (3)2.1.4 注意事项 (7)2.2 企业路由器IPv6上网配置指导 (8)2.2.1 应用介绍 (8)2.2.2 需求介绍 (8)2.2.3 设置方法 (8)2.2.4 疑问解答 (15)第3章设备管理 (17)3.1 如何在外网远程管理(控制)路由器? (17)3.1.1 应用介绍 (17)3.1.2 需求介绍 (17)3.1.3 设置方法 (17)3.1.4 注意事项 (20)3.1.5 疑问解答 (21)3.2 如何设置自动重启? (22)3.2.1 应用介绍 (22)3.2.2 需求介绍 (22)3.2.3 设置方法 (22)3.2.4 注意事项 (23)第4章负载均衡 (24)4.1 多WAN口路由器负载均衡的设置指南 (24)4.1.1 应用介绍 (24)4.1.2 需求介绍 (24)4.1.3 工作原理 (24)4.1.4 设置方法 (25)第5章路由转发模块 (27)5.1 策略路由设置指南 (27)5.1.1 应用介绍 (27)5.1.2 需求介绍 (27)5.1.3 设置方法 (28)5.1.4 疑问解答 (31)5.2 ISP选路设置指南 (33)5.2.1 应用介绍 (33)5.2.2 需求介绍 (33)5.2.3 设置方法 (34)5.3 静态路由设置指南 (36)5.3.1 应用介绍 (36)5.3.2 需求介绍 (36)5.3.3 设置方法 (37)5.4 线路备份设置指南 (38)5.4.1 应用介绍 (38)5.4.2 需求介绍 (38)5.4.3 设置方法 (38)5.4.4 注意事项 (40)5.5 虚拟服务器设置指南 (41)5.5.1 应用介绍 (41)5.5.2 需求介绍 (41)5.5.3 设置方法 (42)5.5.4 疑问解答 (43)5.6 NAT-DMZ功能设置指南 (44)5.6.1 应用介绍 (44)5.6.2 需求介绍 (44)5.6.3 设置方法 (45)第6章AP和易展管理 (47)6.1 AP管理设置指南 (47)6.1.1 应用介绍 (47)6.1.2 需求介绍 (47)6.1.3 设置方法 (47)6.2 易展AP设置指南 (53)6.2.1 应用介绍 (53)6.2.2 需求介绍 (53)6.2.3 设置方法 (54)6.2.4 注意事项 (58)第7章行为管控 (59)7.1 连接数限制设置指南 (59)7.1.1 应用介绍 (59)7.1.2 需求介绍 (59)7.1.3 设置方法 (59)7.1.4 疑问解答 (60)7.2 访问控制设置指南 (61)7.2.1 应用介绍 (61)7.2.2 需求介绍 (61)7.2.3 设置方法 (61)7.2.4 疑问解答 (67)7.3 应用限制设置指南 (68)7.3.1 应用介绍 (68)7.3.2 需求介绍 (68)7.3.3 设置方法 (68)7.4 网址过滤设置指南 (71)7.4.1 应用介绍 (71)7.4.2 需求介绍 (71)7.4.3 设置方法 (71)7.4.4 疑问解答 (75)7.5 网页安全设置指南 (76)7.5.1 应用介绍 (76)7.5.2 需求介绍 (76)7.5.3 设置方法 (76)第8章安全防护 (78)8.1 ARP防护设置指南 (78)8.1.1 应用介绍 (78)8.1.2 需求介绍 (78)8.1.3 设置方法 (78)8.1.4 疑问解答 (84)8.2 MAC地址过滤设置指南 (86)8.2.1 应用介绍 (86)8.2.2 需求介绍 (86)8.2.3 设置方法 (86)第9章VPN模块 (88)9.1 IPSec VPN设置指南 (88)9.1.1 应用介绍 (88)9.1.2 需求介绍 (88)9.1.3 设置方法 (89)9.2 L2TP VPN设置指南 (96)9.2.1 应用介绍 (96)9.2.2 需求介绍 (96)9.2.3 设置方法 (97)9.3 PPTP VPN设置指南 (105)9.3.1 应用介绍 (105)9.3.2 需求介绍 (105)9.3.3 设置方法 (106)9.4 L2TP VPN代理上网设置指南 (115)9.4.1 应用介绍 (115)9.4.2 需求介绍 (115)9.4.3 设置方法 (115)9.5 PPTP VPN代理上网设置指南 (120)9.5.1 应用介绍 (120)9.5.2 需求介绍 (120)9.5.3 设置方法 (120)第10章认证管理 (125)10.1 一键上网设置指南 (125)10.1.1 应用介绍 (125)10.1.2 需求介绍 (125)10.1.3 设置方法 (126)10.2 短信认证设置指南 (130)10.2.1 应用介绍 (130)10.2.2 需求介绍 (130)10.2.3 设置方法 (131)10.3 Portal认证设置指南—使用内置WEB服务器和内置认证服务器 (136)10.3.1 应用介绍 (136)10.3.2 需求介绍 (136)10.3.3 设置方法 (137)10.4 Portal认证设置指南—使用内置WEB服务器和外部认证服务器 (141)10.4.1 应用介绍 (141)10.4.2 需求介绍 (141)10.4.3 设置方法 (142)10.5 Portal认证设置指南—使用外置WEB服务器和内置认证服务器 (146)10.5.1 应用介绍 (146)10.5.2 需求介绍 (146)10.5.3 设置方法 (147)10.6 Portal认证设置指南—使用外置WEB服务器和外置认证服务器 (150)10.6.1 应用介绍 (150)10.6.2 需求介绍 (150)10.6.3 设置方法 (151)10.7 免认证策略的使用方法 (154)10.7.1 应用介绍 (154)10.7.2 需求介绍 (154)10.7.3 设置方法 (155)10.8 Portal认证中,外部WEB服务器建立规范 (158)10.8.1 应用介绍 (158)10.8.2 流程规范 (159)第11章工业级特性 (163)11.1 如何使用工业级路由器? (163)11.1.1 产品介绍 (163)11.1.2 需求介绍 (163)11.1.3 设置方法 (164)第12章其它功能 (168)12.1 地址组的设置与管理 (168)12.1.1 应用介绍 (168)12.1.2 需求介绍 (168)12.1.3 设置方法 (168)12.1.4 疑问解答 (170)12.2 带宽控制设置指南 (172)12.2.1 应用介绍 (172)12.2.2 需求介绍 (172)12.2.3 设置方法 (172)12.2.4 疑问解答 (175)12.3 PPPOE服务器应用设置指南 (177)12.3.1 应用介绍 (177)12.3.2 需求介绍 (177)12.3.3 设置方法 (178)12.3.4 疑问解答 (181)12.4 网络唤醒功能使用指南 (183)12.4.1 应用介绍 (183)12.4.2 需求介绍 (183)12.4.3 设置方法 (183)12.5 诊断工具使用指南 (186)12.5.1 应用介绍 (186)12.5.2 需求介绍 (186)12.5.3 设置方法 (187)第1章前言本手册旨在帮助您正确使用R系列企业级路由器。

日常维护常用查询命令查看端口状态,主要观察内容为端口速率、双工状态,120秒内出入方向的流量,端口是否有crc校验错误。

ZXR10#show interface gei_2/1gei_2/1 is up, line protocol is upduplex fullHybrid Attribute is FiberThe port is photoelectricVlan mode is access, pvid 1Description is noneMTU 1500 bytes BW 1000000000 KbitsSyslog send disableLast clearing of "show interface" counters never120 seconds input ZXR10_Ate 124458903 Bps, 16790 pps120 seconds output ZXR10_Ate 333168956 Bps, 26984 pps Interface peak ZXR10_Ate : input 201198013Bps, output 386718260 Bps Interface utilization: input 15%, output 36%Input:Packets : 338 Bytes: 41572Unicasts : 0 Multicasts: 328 Broadcasts: 10Undersize: 0 Oversize : 0 CRC-ERROR : 0Dropped : 0 FZXR10_Agments : 0 Jabber : 0MacRxErr : 0Output:Packets : 1017 Bytes: 125470Unicasts : 0 Multicasts: 1017 Broadcasts: 0Collision: 0 LateCollision: 0Total:64B : 20 65-127B : 975 128-255B : 360256-511B : 0 512-1023B : 0 1024-1518B: 0查看所有接口的ip配置和up/down情况ZXR10#show ip interface brief查看系统告警信息ZXR10#show logging alarmAn alarm 18439 level 5 occurred at 10:44:51 09/09/2005 UTC sent by MEC 1 %TCP: tcp rcv bad checksumdescription:An alarm 18439 level 5 occurred at 12:11:12 09/09/2005 UTC sent by MEC 1 %TCP: tcp rcv bad checksumdescription:查看历史操作命令记录ZXR10#show logfile查看系统版本信息和设备启动时长ZXR10#show versionZXR10 Router Operating System Software, ZTE CorporationZXR10 ROS Version V4.6.02ZXR10_T64G Software, V ersion V2.6.02, RELEASE SOFTWARECopyright (c) 2000-2005 by ZTE CorporationCompiled Dec 21 2005, 17:39:55System image files are flash:<//flash/img/zxr10.zar>System uptime is 0 days, 0 hours, 1 minutes[MPU]Main processor: PowerPC MPC8241 Processor with 256M bytes of memory8K bytes of non-volatile configuration memory32M bytes of processor board System flash (Read/Write)ROM: System Bootstrap, Version: V1.2 ,RELEASE SOFTWAREHardware V ersion: V1.0, CPLD Version: V1.1System serial: 1264查看当前CPU利用率ZXR10#show processorM: Master processorS: Slave processorPeak CPU: CPU peak utility measured in 2 minutesPhyMem: Physical memory (megabyte)Panel CPU(5s) CPU(30s) CPU(2m) Peak CPU PhyMem Buffer MemoryMP(S) 1 5% 5% 6% 18% 512 0% 36.426%MP(M) 2 15% 22% 13% 27% 512 0% 49.608% NP(M) 2 8% 8% 7% 10% 128 0% 64.930% NP(M) 4 6% 6% 6% 7% 128 0% 65.333%查看路由转发表(ip包实际转发依赖这张表的内容)ZXR10#show ip routeIPv4 Routing Table:Dest Mask Gw Interface Owner pri metric0.0.0.0 0.0.0.0 192.168.0.254 vlan100 static1 0192.168.0.252 255.255.255.252 192.168.0.253 vlan100 direct 0 0 192.168.0.253 255.255.255.255 192.168.0.253 vlan100 address 0 0192.168.1.0 255.255.255.252 192.168.1.1 vlan201 direct 0 0 192.168.1.1 255.255.255.255 192.168.1.1 vlan201 address 0 0查看协议路由表(所有协议得到的路由都可在这个表里查到,路由前面有> 的为最优路由将被加入路由转发表)ZXR10#show ip protocol routing查看各类协议路由的数量ZXR10#show ip protocol routing summary查看所有配置信息ZXR10#show running-config查看从“ospf”字段开始的配置信息ZXR10#show running-config | begin ospf查看哪些用户在线操作ZXR10#whoG系列交换机端口基本配置开启或关闭端口ZXR10(config)#interface fei_1/1ZXR10(config-if)#shutdown //人为关闭端口ZXR10(config-if)#no shutdown //把关闭的端口打开设置端口自适应ZXR10(config)#interface fei_1/1ZXR10(config-if)#no negotiation auto //关闭端口自适应ZXR10(config-if)#speed 100 //设置端口速率为100MZXR10(config-if)#duplex full //设置端口为全双工ZXR10(config-if)# negotiation auto //恢复端口自适应G系列一些常用的操作命令修改enable密码ZXR10(config)#enabl secret zte允许多用户操作ZXR10(config)#multi-user config将telnet的用户踢下线ZXR10#clear tcp vty XX //XX为telnet用户登录到设备的进程号,可用who命令查到关闭/打开告警在终端上的显示ZXR10#no terminal monitorZXR10#terminal monitor关闭/打开告警功能zte(config)# no logging onzte(config)# logging on配置交换机的Telnet功能1、为交换机配一个可以登录的ipZXR10(config)#vlan 2ZXR10(config-vlan)#exitZXR10(config)#interface vlan2ZXR10(config-if)#ip address 192.168.1.1 255.255.255.0ZXR10(config-if)#exit2、telnet使用的用户名和密码,必配!ZXR10(config)#username zte password zte对flash中的版本文件进行备份ZXR10#copy flash: //img/zxr10.zar tftp: //192.168.1.2/zxr10.zar //使用tftp服务器ZXR10#copy flash: //img/zxr10.zar ftp: //192.168.1.2/zxr10.zar@zte:zte //使用ftp服务器将版本文件恢复到flash中ZXR10#copy tftp: //192.168.1.2/zxr10.zar flash: //img/zxr10.zar //使用tftp服务器ZXR10#copy ftp: //192.168.1.2/zxr10.zar@zte:zte flash: //img/zxr10.zar //使用ftp服务器39/32交换机端口限速•以下配置以实现3928的3号端口入向限速10M,出向限速5M为例。

ZXR10路由器基本操作和配置ZXR10路由器基本操作和配置1、简介1.1 概述1.2 产品特点1.3 硬件规格1.4 软件版本2、准备工作2.1 路由器连接2.2 IP地质分配2.3 登录路由器3、基本配置3.1 修改路由器主机名3.2 设置管理口IP地质3.3 配置DNS服务3.4 设置SNMP4、配置接口4.1 配置以太网口4.2 配置VLAN4.3 配置子接口4.4 配置隧道接口5、配置路由5.1 配置静态路由5.2 配置动态路由 (RIP, OSPF, BGP)5.3 配置路由策略6、安全配置6.1 配置ACL6.2 配置防火墙6.3 配置VPN6.4 配置端口安全7、网络服务配置7.1 配置DHCP7.3 配置IPSec7.4 配置IP地质池8、系统管理8.1 用户管理8.2 系统日志8.3 硬件监控8.4 系统升级9、故障排除9.1 基本故障排查9.2 排除物理连接问题9.3 排查配置错误9.4 路由器性能分析10、附件附件A:示例配置文件附件B:命令行参考手册法律名词及注释:1、路由器:一种用于在网络之间传递数据包的设备。

它基于目的地IP地质自动寻找最佳传输路径,并进行数据转发。

2、IP地质:Internet Protocol Address的缩写,用于标识网络中设备的唯一地质。

3、VLAN:Virtual Local Area Network的缩写,通过将网络中的设备进行逻辑划分,实现不同网络的隔离和管理。

4、静态路由:网络管理员手动配置的路由表条目,通过固定的路径来转发数据包。

5、动态路由:路由器根据网络拓扑变化,自动更新路由表的路由方式。

6、ACL:Access Control List的缩写,用于限制网络流量通过路由器的权限。

7、IPSec:Internet Protocol Security的缩写,用于通过对数据进行加密和认证,确保网络通信的安全性。

8、NTP:Network Time Protocol的缩写,用于同步网络设备的时间。

完整版)网络安全设备介绍网络安全设备防火墙是一种软硬件设备,用于在内部网和外部网、专用网和公共网之间构造保护屏障。

它可以监测、限制、更改跨越防火墙的数据流,尽可能地对外部屏蔽网络内部的信息、结构和运行状况,以此来实现网络的安全保护。

其主要功能包括过滤进出网络的数据、防止不安全的协议和服务、管理进出网络的访问行为、记录通过防火墙的信息内容、对网络攻击进行检测与警告、防止外部对内部网络信息的获取,以及提供与外部连接的集中管理。

防火墙分为网络层防火墙和应用层防火墙。

网络层防火墙基于源地址和目的地址、应用、协议以及每个IP包的端口来作出通过与否的判断,而应用层防火墙则针对特别的网络应用服务协议即数据过滤协议,并且能够对数据包进行分析并形成相关的报告。

传统防火墙是主动安全的概念,因为默认情况下是关闭所有的访问,然后再通过定制策略去开放允许开放的访问。

而下一代防火墙则是一款全面应对应用层威胁的高性能防火墙,可以做到智能化主动防御、应用层数据防泄漏、应用层洞察与控制、威胁防护等特性。

下一代防火墙在一台设备里面集成了传统防火墙、IPS、应用识别、内容过滤等功能,既降低了整体网络安全系统的采购投入,又减去了多台设备接入网络带来的部署成本,还通过应用识别和用户管理等技术降低了管理人员的维护和管理成本。

防火墙部署于单位或企业内部网络的出口位置,但其局限性在于不能防止源于内部的攻击,不能防病毒,不能根据网络被恶意使用和攻击的情况动态调整自己的策略,以及本身的防攻击能力不够,容易成为被攻击的首要目标。

入侵检测系统(IDS)是通过从网络系统中的若干关键节点收集并分析信息,监控网络中是否有违反安全策略的行为或者是否存在入侵行为。

入侵检测系统通常包含3个必要的功能组件,即信息来源、分析引擎和响应组件。

信息来源包括收集系统、网络、数据及用户活动的状态和行为。

入侵检测系统的主要功能是检测网络中的入侵行为,以及提供实时的安全事件响应。

网络安全设备网络安全设备一、什么是网络安全设备?网络安全设备是指专门用于保护计算机网络安全的硬件或软件工具。

它们实施安全控制机制,监测和阻止恶意攻击以及非法访问。

二、为什么需要网络安全设备?随着互联网的快速发展和普及,计算机网络已经成为人们日常生活和工作中不可或缺的一部分。

网络安全威胁也随之增加,如黑客攻击、恶意软件、数据泄露等。

为了确保网络的安全性和数据的完整性,部署网络安全设备至关重要。

三、网络安全设备的类型1. 防火墙防火墙是网络安全设备中最常见的一种。

它位于网络的边界,监控并控制进出网络的流量。

防火墙通过检测、过滤和阻止潜在的恶意流量来保护网络免受攻击。

它可以基于不同的规则和策略,对网络流量进行管理,确保网络的安全性。

2. 入侵检测与防御系统(IDS/IPS)入侵检测与防御系统(IDS/IPS)是另一种常见的网络安全设备,用于监测和阻止网络中的入侵行为。

IDS负责监视网络流量,检测异常行为,并警报。

而IPS负责主动地对网络进行防御,通过阻止恶意流量或关闭相关的网络连接来保护网络的安全。

3. 虚拟专用网络(VPN)虚拟专用网络(VPN)是一种安全通信网络,通过加密和隧道技术,使远程用户可以安全地访问私有网络。

VPN通过为通信数据加密和身份认证,确保网络通信的安全性和隐私性。

它在保护敏感数据和远程办公中起着重要作用。

4. 安全网关安全网关是用于过滤网络流量的边界设备,它可以对流量进行检查、过滤和阻止恶意行为。

安全网关可以包括防火墙、IDS/IPS和反等功能,用于保护网络免受攻击和恶意软件的侵害。

5. 防和反恶意软件工具防和反恶意软件工具是用于检测、识别和消除计算机和恶意软件的软件工具。

它可以监测计算机中的文件和网络流量,识别潜在的威胁,并采取相应的措施进行消除和阻止。

6. 安全审计和监控系统安全审计和监控系统用于监控网络中的安全事件和行为。

它可以实时收集、分析和报告网络活动和安全事件,提供实时的安全情报和警报。

网络安全概述课程目标:●理解网络安全的定义●了解网络不安全的因素目录第1章网络安全概述 (1)1.1 什么是网络安全 (1)1.2 引起网络不安全的因素 (2)1.3 网络安全面临的威胁 (3)1.3.1 数据链路层安全威胁 (4)1.3.2 网络层安全威胁 (4)1.3.3 传输层安全威胁 (5)1.3.4 应用层安全威胁 (6)1.4 网络安全解决方案 (7)i第1章网络安全概述●了解什么是网络安全●了解引起网络不安全的因素●了解网络安全面临的威胁1.1 什么是网络安全随着计算机技术的迅速发展,在计算机上处理的业务也由基于单机的数学运算、文件处理,基于简单连接的内部网络的内部业务处理、办公自动化等发展到基于复杂的内部网(Intranet)、企业外部网(Extranet)、全球互连网(Internet)的企业级计算机处理系统和世界范围内的信息共享和业务处理。

在网络化越来越深刻的今天,我们享受着网络化生活带给我们的便利,但也要看到网络的安全问题也日益突出。

原本被人们津津乐道的英特网的开放性体系现在却变成了其最薄弱的环节。

事实上,资源共享和信息安全历来就是一对矛盾。

在全球,每一秒钟都会发生一起Internet计算机入侵事件。

整体的网络安全主要表现在以下几个方面:网络的物理安全、网络拓扑结构安全、网络系统安全、应用系统安全和网络管理的安全等。

网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。

网络安全从其本质上来讲就是网络上的信息安全。

从广义来说,凡是涉及到网络上信息的保密性、完整性、可用性、真实性和可控性的相关技术和理论都是网络安全的研究领域。

网络安全是一门涉及计算机科学、网络技术、通信技术、密码技术、信息安全技术、应用数学、数论、信息论等多种学科的综合性学科。

网络安全应具有以下五个方面的特征:●保密性:信息不泄露给非授权用户、实体或过程,或供其利用的特性。

●完整性:数据未经授权不能进行改变的特性。

即信息在存储或传输过程中保持不被修改、不被破坏和丢失的特性。

1IPUA_801_C1 网络安全概述2● 可用性:可被授权实体访问并按需求使用的特性。

即当需要时能否存取所需的信息。

例如网络环境下拒绝服务、破坏网络和有关系统的正常运行等都属于对可用性的攻击。

●可控性:对信息的传播及内容具有控制能力。

● 可审查性:出现安全问题时提供审查的依据与手段。

网络安全的具体含义会随着使用者“角度”的变化而变化:● 从用户(个人、企业等)的角度来说,他们希望涉及个人隐私或商业利益的信息在网络上传输时受到机密性、完整性和真实性的保护,避免其他人或对手利用窃听、冒充、篡改、抵赖等手段侵犯用户的利益和隐私。

● 从网络运行和管理者角度说,他们希望对本地网络信息的访问、读写等操作受到保护和控制,避免出现“陷门”、病毒、非法存取、拒绝服务和网络资源非法占用和非法控制等威胁,制止和防御网络黑客的攻击。

● 对安全保密部门来说,他们希望对非法的、有害的或涉及国家机密的信息进行过滤和防堵,避免机要信息泄露,避免对社会产生危害,对国家造成巨大损失。

● 从社会教育和意识形态角度来讲,网络上不健康的内容,会对社会的稳定和人类的发展造成阻碍,必须对其进行控制。

因此计算机安全问题,应该像每家每户的防火防盗问题一样,要做到防范于未然。

甚至不会想到你自己也会成为目标的时候,威胁就已经出现了,一旦发生,常常措手不及,造成极大的损失。

1.2 引起网络不安全的因素引起网络不安全的因素很多,归纳起来主要有以下几个方面:1. 操作系统的脆弱性●操作系统其体系结构本身可能就是一种不安全的因素 ● 由于操作系统可以创建进程,即使在网络的节点上同样也可以进行远程进程的创建与激活,而且被创建的进程具有可以继续创建过程的权力● 网络操作系统提供的远程过程调用(RPC )服务以及它所安排的无口令入口也常常是黑客的入侵通道2. 计算机系统的脆弱性第1章 网络安全概述3● 存在超级用户,如果入侵者得到了超级用户口令,整个系统将完全受控于入侵者●计算机可能会因硬件或软件故障而停止运转,或被入侵者利用并造成损失 ● 计算机系统上运行的软件本身存在安全漏洞的3. 协议安全的脆弱性● 当前计算机网络系统都使用的TCP/IP 协议以及FTP 、E-mail 、NFS 等都包含着许多影响网络安全的因素,存在许多漏洞● 黑客通常采用Sock 、TCP 预测或使用远程访问(RPC )进行直接扫描等方法对防火墙进行攻击4. 数据库管理系统安全的脆弱性● 由于数据管理系统(DBMS )对数据库的管理是建立在分级管理的概念上的,因此DBMS 的安全也存在隐患● DBMS 的安全必须与操作系统的安全配套,由于操作系统本身也存在安全隐患,所以这是DBMS 一个先天的不足之处5. 管理的因素● 不管是什么样的网络系统都离不开人的管理,但又大多数缺少安全管理员,特别是高素质的网络管理员● 缺少网络安全管理的技术规范,缺少定期的安全测试与检查,更缺少安全监控,比如许多网络系统已使用多年,但网络管理员与用户的注册名或口令等还处于缺省状态6. 其他各种外部因素● 网络设备所存放的环境安全因素,比如电源的健壮性,环境的温度、湿度、洁净程度以及防雷、防静电、防水、防火、防电磁干扰等是否符合要求 ● 物理链路工作不正常遭受意外破坏,包括人为和自然的破坏1.3 网络安全面临的威胁网络安全面临的威胁主要分为以下几大类:● 非授权访问,这主要的是指对网络设备以及信息资源进行非正常使用或超越权限使用IPUA_801_C1 网络安全概述4● 假冒合法用户,主要指利用各种假冒或欺骗的手段非法获得合法用户的使用权,以达到占用合法用户资源的目的●数据完整性受破坏,或数据发生泄露 ●干扰网络的正常运行,更改网络运行参数 ● 由病毒引发的不良后果网络通信的每一层中都有自己独特的安全问题,根据TCP/IP 协议的分层样式,网络威胁主要分为:●数据链路层安全威胁 ●网络层安全威胁 ●传输层安全威胁 ● 应用层安全威胁1.3.1 数据链路层安全威胁数据链路层的通信连接就安全而言,是较为薄弱的环节。

在数据链路层的通信中,交换机是关键的部件,它们对于基于数据链路层的威胁会很敏感,这些威胁包括: ●与VLAN 相关的威胁 ●MAC 攻击威胁 ●DHCP 攻击威胁 ●ARP 攻击威胁 ● 生成树协议攻击威胁第二章会对这些威胁及应对进行详细论述。

1.3.2 网络层安全威胁网络层在数据通信中承担着重要的角色,网络层的安全威胁主要可以分为以下几种:●资源耗竭型攻击:DoS 攻击,主要以使设备停止服务性功能为目的。

●欺骗攻击:伪造数据包进行攻击,如伪造源IP 地址等来获取某些权限。

● 对传输层的攻击:从而阻隔上层协议和主机之间的交互,采用会话劫持来获取权限,或窃听数据、伪造数据注入。

第1章 网络安全概述5● 对路由协议的攻击:会阻断路由器和新老邻居对等体之间的交互、重定向流量、注入虚假信息等来阻断用户合法的数据流。

● 针对控制层面的IP 服务的攻击:如针对DHCP 、DNS 、NTP 等的攻击,影响它们的正常工作。

●未授权接入攻击:试图对受限系统进行非授权接入的攻击。

● 利用软件弱点的攻击:如果软件的弱点被利用,会对路由器的机密性、完整性和可用性造成极大危害,也会影响数据层面的流量。

● 恶意的网络探测:对目标进行信息收集,以期找寻系统的弱点或漏洞,为将来可能的攻击做准备。

由于网络层的安全技术种类繁多,本文将分以下四个方面来阐述:●管理平面的安全措施 ●控制平面的安全措施 ●数据平面的安全措施 ● 业务平面的安全措施第三章到第六章会分别对这四个方面进行阐述。

1.3.3 传输层安全威胁传输层在网络层和应用层之间起到了承上启下的作用,传输层控制主机间传输的数据流。

传输层存在两个协议——传输控制协议(TCP )和用户数据报协议(UDP ),因此针对传输层的威胁主要是用于影响TCP 和UDP 协议的,常见的威胁有: ● TCP SYN flooding :是一种DoS 攻击,利用TCP 协议三次握手的原理,向目标主机发送大量的TCP SYN ,而不回应TCP ACK ,使大量连接处于半开状态(half-open ),导致预留资源长时间不能释放(直到超时),最终致使目的端资源耗尽。

● UDP flooding :利用了UDP 传输的无状态性,通过发送大量拥有伪装IP地址的UDP 数据包,填满网络设备(主要是路由器或防火墙)的连接状态表,造成服务被拒绝。

● Crikey CRC flooding :是新出现的一种DoS 攻击方式,目标主要是防火墙等纪录连接状态的网络安全设备。

为了加速数据包通过防火墙,防火墙通常不会使用Checksum 对数据包进行效验,只是把连接添加到连接状态表IPUA_801_C1 网络安全概述6 中。

Crikey CRC flooding 攻击者在TCP 和UDP 头部加入错误的Checksum 值。

当这些数据包到达目的主机时,因为Checksum 错误会被拒绝。

这样,实际上没有建立起来的连接被纪录到了连接状态表中,如果防火墙大量接收到这样的数据包,最终会导致连接状态表被填满,新的连接请求被拒绝。

传输层也支持多种安全服务:●对等实体认证服务 ●访问控制服务 ●数据保密服务 ●数据完整性服务 ● 数据源点认证服务1.3.4 应用层安全威胁应用层安全问题的解决目前往往依赖于网络层、操作系统等。

由于应用系统多样复杂,没有特定的安全技术能够完全解决应用系统的安全问题。

但是对于一些通用的应用程序,如Web Server 程序等,通过漏洞扫描,可以帮助检查这些应用程序自身的安全漏洞和由于配置不当所造成的安全漏洞。

如今,我们已经进入一个“应用层威胁”泛滥的时代,各种蠕虫、间谍软件、网络钓鱼等应用层威胁和E-MAIL 、移动代码结合,形成复合型威胁,使威胁更加危险和难以抵御。

这些威胁直接攻击企业核心服务器和应用,给企业带来了重大损失;攻击终端用户计算机,给用户带来信息风险甚至财产损失;对网络基础设施进行DoS/DDoS 攻击,造成基础设施的瘫痪;更有像电驴、BT 等P2P 应用和MSN 、QQ 等即时通信软件的普及,企业宝贵带宽资源被业务无关流量浪费,形成巨大的资源损失。

常见的应用层安全威胁主要有以下三方面:● 来自于病毒的威胁:各种类型的病毒会提升黑客权限、获取保密信息、更改删除文件、扰乱正常的网络流量。

● 间谍、黑客软件:根据微软的定义,“间谍软件是一种泛指执行特定行为,如播放广告、搜集个人信息、或更改你计算机配置的软件,这些行为通常未经你同意”。