基于DNA技术的对称加密方法

- 格式:doc

- 大小:148.83 KB

- 文档页数:8

生物科技与信息保密生命科学学院 097140003 林未摘要:21世纪是一个高新技术瞬息万变的时代,生物工程技术的飞速发展给生命科学的各个领域带来了巨大的冲击。

生物技术在信息科学领域中的应用,有可能引发一场新的信息革命,这给信息安全保密工作带来了新的挑战与机遇。

本文探讨了生物技术对现有信息安全保密体制的可能攻击以及生物密码技术在未来信息安全保密领域中的重要作用。

关键词:信息保密安全基因生物密码当今社会是一个信息社会,这对于信息安全保密工作提出了前所未有的要求。

现代生物技术正在为解决人类社会所面临的食品短缺、环境污染等重大问题上发挥越来越大的作用,并逐渐发展形成了强大的现代生物技术产业。

然而,随着基因技术及克隆技术等的快速发展,人们逐渐认识到现代生物技术有可能对生态环境和人类健康产生的巨大风险或危险,引起了国际社会的广泛关注。

目前,我国的信息安全保密形势并不乐观,尤其是软硬件核心技术的缺乏,使得我国的信息安全保密工作面临巨大的压力。

历史证明,曾经坚固的保密体系在高新技术面前往往是不堪一击的,而信息科学高新技术的发展,往往又会带来新型的安全保密技术,构筑起更安全可靠的、面向未来的国家之盾。

如果说人民军队是国家的钢铁长城,那么,在信息社会中,信息安全保密可以说是国家之盾的重要组成部分,是国家的政治和经济安全的决定性因素之一。

【1】1、生物信息科学技术研究把生物技术应用于信息科学领域,只是最近十多年的事情。

目前,该领域的研究集中在分子生物计算技术和分子生物密码技术两个方面。

由于现阶段分子生物计算和分子生物密码主要利用DNA作为实现载体,因而,也常被称为DNA 计算和DNA密码。

电子计算技术的出现,是人类社会发展的一次巨大革命,人类的经济、军事和生活都越来越依赖于电子计算机。

然而,半导体集成电路的微型化并不是无限度的,发展到今天已经越来越接近物理极限。

因此,迫切需要寻找新型技术来继续推动微型化的发展。

目前看来,能够继续实现微型化进程,给人类带来更强大计算能力的新技术当属量子计算技术和分子生物计算技术。

对称密码算法有时又叫传统密码算法,就是加密密钥能够从解密密钥中推算出来,反过来也成立。

在大多数对称算法中,加密解密密钥是相同的。

这些算法也叫秘密密钥算法或单密钥算法,它要求发送者和接收者在安全通信之前,商定一个密钥。

对称算法的安全性依赖于密钥,泄漏密钥就意味着任何人都能对消息进行加密解密。

只要通信需要保密,密钥就必须保密。

对称算法的加密和解密表示为:Ek(M)=CDk(C)=M对称算法可分为两类[8]。

一次只对明文中的单个位(有时对字节)运算的算法称为序列算法或序列密码。

另一类算法是对明文的一组位进行运算,这些位组称为分组,相应的算法称为分组算法或分组密码。

现代计算机密码算法的典型分组长度为64位――这个长度大到足以防止分析破译,但又小到足以方便作用。

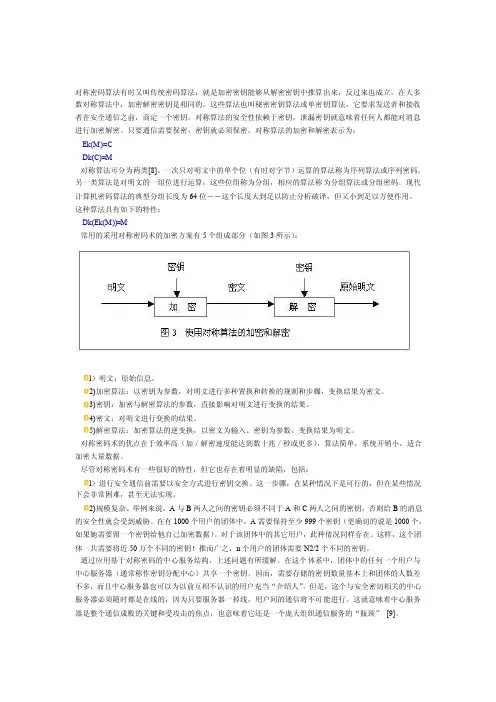

这种算法具有如下的特性:Dk(Ek(M))=M常用的采用对称密码术的加密方案有5个组成部分(如图3所示):l)明文:原始信息。

2)加密算法:以密钥为参数,对明文进行多种置换和转换的规则和步骤,变换结果为密文。

3)密钥:加密与解密算法的参数,直接影响对明文进行变换的结果。

4)密文:对明文进行变换的结果。

5)解密算法:加密算法的逆变换,以密文为输入、密钥为参数,变换结果为明文。

对称密码术的优点在于效率高(加/解密速度能达到数十兆/秒或更多),算法简单,系统开销小,适合加密大量数据。

尽管对称密码术有一些很好的特性,但它也存在着明显的缺陷,包括:l)迸行安全通信前需要以安全方式进行密钥交换。

这一步骤,在某种情况下是可行的,但在某些情况下会非常困难,甚至无法实现。

2)规模复杂。

举例来说,A与B两人之间的密钥必须不同于A和C两人之间的密钥,否则给B的消息的安全性就会受到威胁。

在有1000个用户的团体中,A需要保持至少999个密钥(更确切的说是1000个,如果她需要留一个密钥给他自己加密数据)。

对于该团体中的其它用户,此种倩况同样存在。

这样,这个团体一共需要将近50万个不同的密钥!推而广之,n个用户的团体需要N2/2个不同的密钥。

实验1-2 对称密码算法DES一.实验原理信息加密根据采用的密钥类型可以划分为对称密码算法和非对称密码算法。

对称密码算法是指加密系统的加密密钥和解密密钥相同,或者虽然不同,但是可以从其中任意一个推导出另一个,更形象的说就是用同一把钥匙开锁和解锁。

在对称密码算法的发展历史中曾出现过多种优秀的算法,包括DES、3DES、AES等。

下面我们以DES算法为例介绍对称密码算法的实现机制。

DES算法是有美国IBM公司在20世纪70年代提出,并被美国政府、美国国家标准局和美国国家标准协会采纳和承认的一种标准加密算法。

它属于分组加密算法,即明文加密和密文解密过程中,信息都是按照固定长度分组后进行处理的。

混淆和扩散是它采用的两个最重要的安全特性,混淆是指通过密码算法使明文和密文以及密钥的关系非常复杂,无法从数学上描述或者统计。

扩散是指明文和密钥中每一位信息的变动,都会影响到密文中许多位信息的变动,从而隐藏统计上的特性,增加密码安全。

DES将明文分成64比特位大小的众多数据块,即分组长度为64位。

同时用56位密钥对64位明文信息加密,最终形成64位的密文。

如果明文长度不足64位,则将其扩展为64位(例如补零等方法)。

具体加密过程首先是将输入的数据进行初始换位(IP),即将明文M 中数据的排列顺序按一定的规则重新排列,生成新的数据序列,以打乱原来的次序。

然后将变换后的数据平分成左右两部分,左边记为L0,右边记为R0,然后对R0施行在子密钥(由加密密钥产生)控制下的变换f,结果记为f(R0 ,K1),再与L0做逐位异或运算,其结果记为R1,R0则作为下一轮的L1。

如此循环16轮,最后得到L16、R16,再对L16、R16施行逆初始置换IP-1,即可得到加密数据。

解密过程与此类似,不同之处仅在于子密钥的使用顺序正好相反。

DES全部16轮的加密过程如图1-1所示。

DES的加密算法包括3个基本函数:1.初始换位(IP)它的作用是把输入的64位数据块的排列顺序打乱,每位数据按照下面换位规则重新组合。

数据库中数据加密与解密的实现方法在当今信息时代,数据的安全性愈发突显重要。

尤其是数据库中存储的大量敏感数据,如用户个人信息、企业机密等,必须得到有效的保护,以防止恶意访问和滥用。

加密与解密是一种常用的数据保护措施,通过对数据进行加密处理,即使数据库遭到非法访问,也能有效防止数据泄露。

本文将介绍数据库中数据加密与解密的实现方法。

一、对称加密算法对称加密算法是一种常用的加密方法,也称为私钥加密算法。

该算法使用相同的密钥进行加密和解密操作,因此在应用中密钥的保护措施至关重要。

对称加密算法的优点是加密解密速度快,适合对大量数据进行加密。

常见的对称加密算法有DES(Data Encryption Standard)、AES(Advanced Encryption Standard)等。

在数据库中使用对称加密算法进行数据加密,需要进行以下步骤:1. 选择合适的加密算法和密钥长度。

根据实际需求和数据敏感程度,选择适当的对称加密算法和密钥长度。

2. 生成密钥并妥善保存。

为了保证数据的安全性,密钥的生成和妥善保存非常重要。

可以使用专门的密钥管理系统来生成和管理密钥。

3. 对数据进行加密处理。

对于需要加密的数据,在数据库中创建相应的字段,并通过对称加密算法使用密钥对数据进行加密处理。

4. 存储密文。

将加密后的数据存储在数据库中。

为了提高安全性,最好将密钥和密文分别存储在不同的位置,以免数据泄露导致密钥被获取。

5. 解密数据。

在需要访问加密数据的时候,通过密钥使用相同的对称加密算法进行解密处理,得到明文数据。

二、非对称加密算法非对称加密算法也称为公钥加密算法,相对于对称加密算法,它使用一对不同的密钥进行加密和解密操作,一把密钥是公开的,称为公钥,而另一把密钥是私密的,称为私钥。

公钥用于加密数据,只有持有相应私钥的人才能解密数据。

非对称加密算法的优点是密钥的传输相对安全,不会被中间人窃取。

常见的非对称加密算法有RSA、DSA、ECC等。

常见对称加密算法1、对称加密算法1.1 定义对称加密算法是应⽤较早的加密算法,技术成熟。

在对称加密算法中,数据发信⽅将明⽂()和加密(mi yue)⼀起经过特殊加密算法处理后,使其变成复杂的加密密⽂发送出去。

收信⽅收到密⽂后,若想解读原⽂,则需要使⽤加密⽤过的及相同算法的逆算法对密⽂进⾏解密,才能使其恢复成可读明⽂。

在对称加密算法中,使⽤的只有⼀个,发收信双⽅都使⽤这个密钥对数据进⾏加密和解密,这就要求解密⽅事先必须知道加密密钥。

1.2 优缺点优点:算法公开、计算量⼩、加密速度快、加密效率⾼。

缺点:(1)交易双⽅都使⽤同样钥匙,安全性得不到保证。

(2)每对⽤户每次使⽤对称加密算法时,都需要使⽤其他⼈不知道的惟⼀钥匙,这会使得发收信双⽅所拥有的钥匙数量呈⼏何级数增长,成为⽤户的负担。

对称加密算法在分布式⽹络系统上使⽤较为困难,主要是因为困难,使⽤成本较⾼。

1.3 常⽤对称加密算法基于“”的加密算法主要有DES、3DES(TripleDES)、AES、RC2、RC4、RC5和Blowfish等。

本⽂只介绍最常⽤的对称加密算法DES、3DES(TripleDES)和AES。

2、DES2.1 概述DES算法全称为Data Encryption Standard,即数据加密算法,它是IBM公司于1975年研究成功并公开发表的。

DES算法的⼊⼝参数有三个:Key、Data、Mode。

其中Key为8个字节共64位,是DES算法的⼯作密钥;Data也为8个字节64位,是要被加密或被解密的数据;Mode 为DES的⼯作⽅式,有两种:加密或解密。

2.2 算法原理DES算法把64位的明⽂输⼊块变为64位的密⽂输出块,它所使⽤的密钥也是64位,其算法主要分为两步:(1)初始置换其功能是把输⼊的64位数据块按位重新组合,并把输出分为L0、R0两部分,每部分各长32位,其置换规则为将输⼊的第58位换到第⼀位,第50位换到第2位......依此类推,最后⼀位是原来的第7位。

生物信息学中DNA序列加密与安全传输研究DNA序列是生命体中存储遗传信息的重要组成部分,它包含了生物体的全部遗传信息。

在现代生物学和医学研究中,对DNA序列的准确解读和分析起着至关重要的作用。

然而,由于DNA序列的特殊性以及对个体隐私的关注,保护DNA序列的安全性和隐私成为了研究人员亟待解决的问题。

在生物信息学中,DNA序列加密和安全传输是两个关键的研究方向。

首先,我们需要保护DNA序列的完整性和准确性,防止数据被篡改或损坏。

其次,我们还需要保护DNA序列的隐私,防止未经授权的访问和使用。

在加密DNA序列方面,研究人员尝试使用各种加密算法来保护DNA序列的安全性。

其中,对称密钥加密算法和公钥加密算法是最常用的两种方式。

对称密钥加密算法使用相同的密钥进行加密和解密,速度较快,但需要确保密钥的安全性。

公钥加密算法使用公钥进行加密,私钥进行解密,相对较安全,但速度较慢。

同时,密码学中的哈希算法也可用于验证DNA序列的完整性,防止数据篡改和数据完整性问题。

为了实现DNA序列的安全传输,研究人员还发展了许多传输协议和技术。

其中,SSL/TLS协议是互联网上最常用的安全传输协议之一,它使用公钥加密算法来保护数据在网络上的传输。

此外,VPN(Virtual Private Network)技术也可以用于安全地传输DNA序列,它通过隧道加密技术将数据加密,并在传输过程中保持数据的完整性和机密性。

然而,DNA序列加密与安全传输研究中还存在一些挑战和问题需要解决。

首先,由于DNA序列的庞大和复杂性,加密和传输过程需要消耗大量的计算资源和带宽。

其次,对DNA序列进行加密和传输会引入一定的延迟,这对于一些实时应用来说可能是不可接受的。

此外,随着生物技术的发展,DNA序列的产生速度越来越快,如何在大规模DNA数据处理中保证数据的安全性和隐私性也是一个重要的问题。

为了解决这些挑战,研究人员正在不断改进和创新。

一方面,他们致力于开发更高效和安全的加密算法,以减少加密和传输过程的计算和带宽消耗。

基于DNA计算的密码学技术研究DNA技术是人类历史上的一项伟大发明,它不仅可以在生物学领域中发挥着重要的作用,也在计算机科学领域中展现出惊人的应用价值。

基于DNA计算的密码学技术作为新兴的密码学分支,在安全领域中具有广阔的应用前景。

一、DNA计算的基本原理DNA计算作为一种新兴的计算模型,其基本原理是通过编码DNA序列中的信息,将问题转化为某些特定的DNA序列在反应中的扩增情况,最终输出得到解码后的数据。

由于DNA计算拥有极高的并行性和复杂度,因此可以更准确和高效地解决某些特定的计算问题。

而在密码学技术中,DNA计算不仅能够对传统的密码算法进行优化,还可以进行很多其他领域用途的开发。

二、基于DNA计算的密码学技术1. DNA加密算法对于传统的加密算法而言,破解方法一般是通过暴力破解或者密码学攻击。

而基于DNA加密算法的密码学技术可以更有效地避免这些攻击方式。

具体来说,DNA序列作为独立的密钥进行加密和解密,其安全性远远高于传统的加密算法,同时也难以被破解,这使得DNA加密算法在某些特定领域中得到了广泛应用,例如商业保密、军事保密等领域。

2. DNA隐写术DNA隐写术是指将信息隐藏在DNA序列中,使得外部的人无法发现。

这种密码学技术的应用范围很广,同时也是目前比较热门的一个研究领域。

DNA隐写术不仅可以用于保密和信息传递等方面,还可以用于防伪和授权验证等应用领域。

由于DNA隐写术的安全性极高,因此被广泛应用于金融、法律、医疗等领域。

3. DNA签名技术由于DNA序列具有高度的唯一性和可靠性,因此它可以作为一种有效的签名技术。

DNA签名技术可以帮助人们更好地实现数字签名技术,从而在数字安全领域中起到重要的作用。

同时,DNA签名技术还可以应用到电子票据、契约、证书等领域,从而保证数字签名的安全性和可靠性。

三、基于DNA计算的密码学技术的优势1. 安全性高由于DNA序列作为独立的密钥进行加密和解密,因此其安全性远远高于传统的加密算法。

对称加密的原理及应用对称加密是一种密码学中常用的加密方法,它的原理是使用同一个密钥进行加密和解密。

对称加密算法将明文和密文通过一个密钥进行转换,使除了拥有密钥的人之外的任何人都无法理解密文的真正含义。

对称加密的原理可以简单地理解为一个锁和钥匙的关系。

密钥就像是一把只有一把相同的钥匙可以打开的锁,只有拥有这把钥匙的人才能解密密文,获得明文。

而在加密的过程中,将明文与密钥进行一系列的转换操作,生成相应的密文。

对称加密算法通过几个重要的过程来实现加密和解密。

首先是明文进行分组,将明文按照一定的规则分割成若干个固定长度的分组。

接下来,在加密过程中,对每个分组应用相同的转换算法和密钥进行加密操作,生成相应的密文。

而在解密过程中,通过应用相同的转换算法和密钥对密文进行解密操作,得到相应的明文分组。

最后,将所有的明文分组按照一定的顺序合并,即可得到完整的明文。

对称加密的应用非常广泛。

其中最常见的应用是网络通信中的数据加密。

比如,在互联网上进行数据传输时,为了保护数据的机密性,往往需要使用对称加密算法对数据进行加密。

只有拥有密钥的接收方才能解密数据,确保信息不被未授权方窃取。

此外,对称加密也可以用于存储介质中的数据加密,比如硬盘、U盘等。

另外,对称加密还可以用于身份认证。

在这个过程中,用户首先使用一个密钥对自己的信息进行加密,然后将加密后的信息发送给服务器。

服务器通过解密已知密钥的加密信息,来验证用户的身份是否有效。

对称加密算法有很多,其中最常见的是DES(Data Encryption Standard)和AES(Advanced Encryption Standard)。

DES是一种较早的对称加密算法,采用56位的密钥长度,但随着计算机技术的发展,其安全性逐渐受到质疑。

而AES是目前最常用的对称加密算法,其密钥长度可以是128位、192位或256位,安全性更高。

然而,对称加密算法也存在一些问题。

首先是密钥的管理问题,因为加密和解密使用相同的密钥,所以需要保证密钥的安全,以免被未授权方获得。

对称式加密技术和非对称式加密技术毕业论文目录1、引言 ..................................................................... .. (2)1.1 加密的由来 ..................................................................... (2)1.2 加密的概念 ..................................................................... (3)1.3加密的理由 ..................................................................... ............................ 3 2、加密技术分析 ..................................................................... .. (4)2.1对称式加密技术 ..................................................................... .. (4)2.1.1 描述 ..................................................................... . (4)2.1.2对称加密算法分析 ..................................................................... (4)2.2 非对称加密技术 ..................................................................... . (6)2.2.1 描述 ..................................................................... . (6)2.2.2目的和意义...................................................................... .. (7)2.2.3 RSA公钥加密技术 ..................................................................... ..... 7 3、具体设计 ..................................................................... (10)3.1设计介绍 ..................................................................... . (10)3.2设计的代码 ..................................................................... ...........................14 4、DES算法深入研究 ..................................................................... .. (15)4.1具体分析 ..................................................................... . (15)4.1.1 DES 的工作方式 ..................................................................... (15)4.1.2 DES 算法使用步骤 ..................................................................... .. 154.1.3 算法的安全性分析 ..................................................................... (17)4.1.4 本设计的变体 ..................................................................... ........... 17 5、结束语 ..................................................................... ..........................................22 致谢 ..................................................................... ............. 错误~未定义书签。

![毕业设计(论文)-基于对称密码的加密算法设计[管理资料]](https://uimg.taocdn.com/8e9c44e9227916888586d733.webp)

本科毕业设计(论文) 题目:基于对称密码的加密算法设计院(系):电子信息工程学院专业:电子信息科学与技术班级:学生:学号:指导教师:2011年 06月本科毕业设计(论文) 题目:基于对称密码的加密算法设计院(系):电子信息工程学院专业:电子信息科学与技术班级:0 7 0 4 0 5学生:学号:指导教师:2011年06月基于对称密码的加密算法设计摘要随着信息技术的发展,人们在享受信息资源所带来的巨大的利益的时,也面临着信息安全的严峻考验,信息安全已经成为世界性的现实问题,同时,信息安全问题也是人们能否护自己的个人隐私的关键,于是,信息加密就变得尤为重要。

本文首先介绍了对称加密算法的研究意义和研究背景,接着说明了密码原理与DES加密原理,着重介绍了DES加密算法的原理步骤,核心算法主要分为子密钥的生成和加密流程循环,其中子密钥核心为置换和移位,主流程序主要包括16次迭代,F函数,S盒运算等,再次,介绍matlab的使用和基于matlab的算法编程以及matlab gui的生成及界面的友好性和美观化设置,最后讨论了同类优秀作品。

本论文最终实现能在matlab用户界面上任意输入加密数据和密钥,经加密后输出16位十六进制密文数据。

关键词:加密;数据加密;密码体制;DES;RSABased on symmetrical password encryption algorithm designAbstractWith the development of information society, people enjoy the great benefits brought information resources about, also faces a severe test of information security, information security has become the world's real problems, at the same time, the problem of information security is also can protect your personal people, then, the key to privacy information encryption is especially important.This paper first introduced the symmetrical encryption algorithm research significance and research background, and then illustrates the password principle and DES encryption principle, introduces the principle of the encryption algorithm DES steps, main algorithm are divided into the son key generation and encryption process cycle, which key work for replacement and shift, the mainstream procedure is composed of 16 iteration, F function, S box of operation and so on, another ,is introduced matlab again and use of matlab algorithm based on matlab programming ,the generation of GUI interface,the friendly and beauty Settings, finally discussed the excellent papers with the same topic.This paper finally finish the work which can get any input data and encryption keys in matlab interface, and output 16 datas with hex plaintext after encryption . Keywords: Encryption; DES encryption; Cryptosystem; DES; RSA目录摘要 (I)Abstract (II)第一章课题的研究背景和意义 (1) (1) (2) (2) (2) (4) (5) (5)第二章对称加密算法理论 (6) (6) (6) (6) (7) (7) (9) (9)第三章加密算法设计 (10) (10) (12) (14) (14) (15) (19) (19)第四章设计实现 (20)论文所涉及的平台和工具: (20)MATLAB 介绍: (20)Matlab GUI工具介绍: (22)使用Matlab ,。

认证加密的四种方法全文共四篇示例,供读者参考第一篇示例:认证是指为了验证某个实体的真实性和合法性而进行的一种确认过程。

在网络通信和数据传输中,认证是非常重要的一环,它可以有效地保证信息的真实性和安全性。

加密则是通过一种算法将明文转换成密文,从而保护数据的隐私和安全性。

认证和加密结合在一起,可以更好地保护网络通信和数据传输的安全。

在实际应用中,通过不同的方法进行认证和加密可以更加有效地保护数据的安全。

下面我们来介绍一下认证加密的四种方法。

一、对称加密算法对称加密算法是一种利用同一把密钥进行加密和解密的算法。

对称加密算法的优点是加密解密速度快,但是在传输密钥的过程中容易被截获,造成数据泄露的风险。

因此在对称加密算法中,密钥的安全性是非常重要的。

常见的对称加密算法包括DES、AES等。

在使用对称加密算法时,需要注意保护好密钥的安全性,避免密钥泄露导致数据被窃取。

三、数字证书数字证书是一种将公钥和数字签名结合在一起进行验证的方法。

数字证书由证书颁发机构(CA)颁发,用于确认公钥的真实性和合法性。

数字证书可以有效地防止中间人攻击、伪造公钥和篡改数据的风险。

在使用数字证书时,需要确保证书的有效性和合法性,避免使用过期或被吊销的证书导致安全风险。

四、消息摘要消息摘要是一种将信息通过哈希函数进行处理,得到固定长度的摘要值的方法。

消息摘要可以用于验证数据的完整性和真实性,防止数据在传输过程中被篡改或伪造。

常见的消息摘要算法包括MD5、SHA-1、SHA-256等。

在使用消息摘要时,需要注意选择安全性较高的哈希函数,防止碰撞攻击和弱哈希函数带来的风险。

认证加密是保证网络通信和数据传输安全的重要手段。

通过对称加密、非对称加密、数字证书和消息摘要等方法的结合运用,可以更好地保护数据的安全性和完整性。

在实际应用中,需要根据不同的场景和需求选择合适的认证加密方法,以提高数据的安全性和保密性。

第二篇示例:认证加密在当今信息安全领域中扮演着非常重要的角色,它是保护隐私和数据安全的一种有效方式。

DNA计算理论在密码学中的应用随着计算机技术的不断发展,我们已经进入了一个数字化的时代,在这个时代中,信息的保密性越来越受到重视,确保信息的安全已经成为了一个重要的问题。

而密码学就是解决这个问题的一种科学的方法。

密码学分为对称加密和非对称加密两种模式,其中非对称加密的安全性更高,因为它需要两个密钥:一个公开的公钥和一个保密的私钥。

然而,这个时代已经开始涌现出新的计算模型,比如DNA计算。

DNA计算是将DNA分子用作计算器的模型,这是一种与传统的微处理器不同的新型计算模型。

由于DNA分子可以存储大量的信息和高度并行地进行计算,因此在密码学中应用DNA计算模型是很有前途的。

DNA计算模型的基本思想是将DNA作为计算的介质,并通过设计DNA序列来存储和处理信息。

DNA分子由四种不同的碱基组成:腺嘌呤、胸腺嘧啶、鸟嘌呤和胞嘧啶。

这些碱基可以按照特定的规则序列化为DNA链,在每个基对的位置上仅限于两种碱基。

因此,DNA链的组成方式是有限制的,这就使得DNA计算模型具有很高的信息密度。

DNA计算模型与传统的计算模型不同,它不依赖于二进制代码的存储和处理,而是利用DNA分子的生化性质来处理信息。

这种处理过程是通过滴加DNA反应物来完成的。

这个过程包括两个阶段:分子杂交和酶催化反应。

分子杂交是DNA的两条链的碱基互相匹配,然后进入酶催化反应。

在酶的催化下,DNA链中特定的碱基会发生化学变化,形成新的DNA序列。

这个过程是高度并行的,并且可以在非常短的时间内完成,因此可以处理大量的信息。

在密码学中,DNA计算模型可以用来解决两个基本问题:密钥分发和密码破解。

密钥分发是指将一个密钥分发给多个人的过程,这个过程需要确保密钥的安全性。

DNA计算模型可以通过设计特殊的DNA序列来实现密钥的分发,并且这个过程是非常安全可靠的。

密码破解是指破译加密信息的过程,这个过程需要破解加密算法的密钥。

DNA计算模型可以通过设计特殊的DNA序列来进行密码破解,它可以高效地搜索密钥空间,找到正确的密钥。

对称加密算法的攻击与改进机制分析摘要:对称加密算法是网络通信和数据安全领域中常用的加密方式,但其仍存在被攻击的风险。

本文对对称加密算法的攻击方式进行了分析,并提出了改进机制的建议,以提高加密算法的安全性和性能。

1. 引言对称加密算法是一种使用相同密钥进行加密和解密的加密方式,其核心思想是将明文通过密钥转换为密文,再通过相同的密钥将密文还原为明文。

然而,对称加密算法也面临着各种攻击和破解的风险,如差分攻击、穷举攻击和边信道攻击等。

因此,对对称加密算法的攻击进行分析,并提出改进机制的研究,对于网络通信和数据安全具有重要的意义。

2. 对称加密算法的攻击方式2.1 差分攻击差分攻击是一种通过对大量已知的明文和密文对进行分析,获取密钥信息的攻击方式。

攻击者可以通过差分分析来破解加密算法,从而获取密钥信息,进而解密其他密文。

差分攻击通过比较不同输入所产生的输出,利用不同输入之间的差异来分析密钥。

2.2 穷举攻击穷举攻击是一种通过尝试所有可能的密钥组合,直到找到正确密钥的攻击方式。

由于对称加密算法的密钥空间较大,导致穷举攻击需要耗费大量的计算资源和时间。

然而,随着计算技术的发展,穷举攻击的风险逐渐增加,因此需要设计更加复杂的加密算法来抵御穷举攻击。

2.3 边信道攻击边信道攻击是通过分析加密算法在运行过程中的非密码学输入和输出信息,如功耗、电磁辐射和执行时间等,来获取密钥信息的攻击方式。

攻击者可以通过分析这些边信道信息,推断出密钥的部分或全部位,从而破解加密算法。

边信道攻击是一种隐蔽性较高的攻击方式,对加密算法的安全性提出了更高的要求。

3. 对称加密算法的改进机制3.1 强化差分攻击防御为了抵御差分攻击,可以在对称加密算法中引入随机性的元素,如随机S盒和扩散层。

随机S盒可以增加加密算法的不可预测性,从而提高算法的安全性。

扩散层可以增加密钥和输入之间的关联性,使密钥信息不容易通过差分攻击获取。

3.2 密钥长度和空间的增加为了抵御穷举攻击,可以增加密钥的长度和密钥空间的大小。

加密和解密技术讲解对称加密和非对称加密的原理以及如何使用加密技术保护数据的安全性加密和解密技术是信息安全领域中常用的技术手段,其主要目的是保护数据的机密性和完整性。

在加密和解密技术中,对称加密和非对称加密是两种常见的加密算法。

本文将对这两种技术的原理进行讲解,并探讨如何使用加密技术保护数据的安全性。

对称加密是一种加密方式,加密和解密使用相同的密钥。

在对称加密中,数据被转化为密文(加密),然后通过使用密钥进行解密操作,恢复为原始的明文。

对称加密算法的特点是速度快、效率高,适合加密大量的数据。

常见的对称加密算法有DES、AES等。

对称加密的原理是基于替换和置换操作的。

在加密过程中,明文通过密钥进行一系列的转换操作,最终生成密文。

而在解密过程中,密文通过相同的密钥进行逆向的转换操作,得到原始的明文。

由于加密和解密使用相同的密钥,所以对称加密算法的安全性依赖于密钥的保密性。

然而,对称加密的密钥管理存在一些难题。

当密钥需要在不同的通信节点之间共享时,密钥的传递和管理就成为一个问题。

此外,如果密钥被泄露,攻击者将能够轻易破解密文。

为了解决这些问题,非对称加密应运而生。

非对称加密是一种使用公钥和私钥不同的密钥进行加密和解密的方式。

在非对称加密中,公钥用于加密操作,而私钥用于解密操作。

由于公钥可以公开,所以任何人都可以使用公钥对数据进行加密。

然而,只有拥有私钥的人才能够解密密文。

非对称加密算法的典型代表是RSA算法。

非对称加密的原理是基于数学难题的。

加密的公钥可以由私钥生成,但是从公钥无法推导出私钥。

在加密过程中,明文通过公钥进行加密,得到密文。

而在解密过程中,密文通过私钥进行解密,得到原始的明文。

由于非对称加密需要使用多个密钥,所以其安全性相对更高。

为了保护数据的安全性,加密技术需要在合适的场景中得到应用。

首先,对称加密适合用于内部通信和大量数据的加密。

由于其计算速度快,适用于对称密钥的传输和管理相对容易的情况。

基于DNA计算的图像加密与解密算法研究摘要:随着计算机技术的快速发展,数据的加密与解密技术变得越来越重要。

传统的加密算法在数据安全方面存在一些问题,因此科学家们开始寻找新的加密方法。

基于DNA计算的图像加密与解密算法就是一种新兴的研究领域,它使用DNA分子的特性来加密和解密图像数据。

本文将详细介绍基于DNA计算的图像加密与解密算法的原理、方法和应用。

1. 引言图像加密与解密是保护图像数据安全的重要手段。

传统的加密算法如DES、RSA等在一定程度上可以保障数据的安全性,但是随着计算机算力的提升,这些传统算法逐渐变得不安全。

因此,研究人员开始探索更加安全的加密方法,其中基于DNA计算的图像加密与解密算法成为研究热点。

2. 基于DNA计算的图像加密算法2.1 DNA计算的基本原理DNA计算是一种利用DNA分子的碱基配对规则进行计算的新型计算模型。

DNA分子的碱基只能按A-T、C-G的规则相互配对,这种特性赋予了DNA计算独特的计算能力。

DNA计算通过设计合适的DNA序列来进行计算,并通过观察DNA序列的形态和结构来获取计算结果。

2.2 基于DNA计算的图像加密算法的步骤基于DNA计算的图像加密算法一般包括以下步骤:(1)图像预处理:将需要加密的图像进行预处理,包括图像分割、颜色量化等操作,以准备进行后续的加密操作。

(2)DNA序列设计:根据图像数据的特点,设计符合DNA计算要求的DNA序列,包括编码和解码DNA序列。

(3)信息嵌入:将图像数据转化为DNA序列,并将其嵌入编码DNA序列中,得到加密后的DNA序列。

(4)密钥生成:根据加密算法设定的规则,生成密钥来确保数据的安全性。

(5)加密运算:将加密后的DNA序列与密钥进行异或运算,以增加加密的强度。

(6)密文提取:使用逆向的方法将DNA序列还原为图像数据,达到解密的目的。

3. 基于DNA计算的图像解密算法基于DNA计算的图像解密算法与加密算法相对应,通过逆向的方法将加密后的DNA序列转化为图像数据。

基于DNA 技术的对称加密方法摘要 DNA 密码是伴随DNA 计算的研究而出现的密码学前沿领域。

文中结合现代基因工程技术和密码学技术设计了一个对称加密系统—DNASC 。

在DNASC 中,加密钥和解密钥是DNA 探针,密文是特殊设计的DNA 芯片。

系统的安全性主要基于生物学困难问题而不是传统的计算问题,因而对未来的量子计算机的攻击免疫。

加密过程是制作特殊设计的DNA 芯片(微阵列),解密过程是进行芯片杂交。

在DNASC 中,数以万亿计的DNA 探针被方便地同时进行杂交并识别出来,从一定程度上体现了DNA 在超大规模并行计算和超高容量数据存储方面的巨大潜力。

关键词 对称加密 DNA 密码 DNA 计算近几年来,DNA 所固有的超大规模并行性、超低的能量消耗和超高密度的存储容量被开发出来用于计算、数据储存以及密码学等领域。

DNA 密码就是在这样的背景下诞生的。

类似于量子密码,DNA 密码是传统密码系统的潜在替代与补充,但二者在实现技术上大不相同。

DNA 密码系统的安全性不依赖于计算困难问题,因此不管未来的DNA 计算机和量子计算机的计算能力有多么强大,DNA 密码对这些计算机的攻击都是免疫的。

并且,同量子密码相比,DNA 密码更适用于安全的数据存储。

新生的DNA 密码在理论和实现上都远未成熟,有效的DNA 密码系统鲜见。

这主要是因为下述原因:首先,当前的DNA 技术主要处于试验阶段,缺乏可用于DNA 密码中的成熟理论。

其次,DNA 密码涉及交叉学科,相关研究需要密码学家和生物学家的通力合作,而这两个领域在以往的研究中关联很少。

另外,相关的核心技术如(PCR)技术和DNA 芯片技术以及自动测序技术都是近年来才走向成熟[1]。

密码学家要完全理解这些技术,需要一定的时间。

文中提出如下几点:首先,阻碍生物学发展的生物学困难问题在密码学中会有不同的用途,有可能用来构建新型的密码系统。

本文提出了一个生物学困难问题,并根据当前的生物技术发展水平,对这个困难问题的难度进行了探讨。

基于这个困难问题,提出了一个非确定性的对称加密系统—DNASC 。

DNASC 的安全性主要依赖于文中提出的生物学困难问题,对于量子计算机等超级计算机的攻击是免疫的[2]。

其次,DNASC 的加密是非确定性的,在一定程度上类似于一次一密,其随机化的过程是基于DNA 计算的超大规模并行性。

虽然DNA 计算具有超大规模并行计算的潜力,但是在实际应用中很难得到体现。

在DNASC 的解密过程中,数以万亿计的DNA 探针被方便地同时进行杂交并识别出来,在一定程度上体现了DNA 在并行计算和超大规模数据存储方面的巨大潜力。

第三,已有的DNA 密码系统多需要利用核苷酸直接编码,因而难以实现。

本文中利用DNA 芯片(微阵列)技术,提出了新的数据存储技术、新的编码技术以及新的数据读取技术,因此,在加密阶段不再需要合成DNA 序列,在解密阶段也不再需要对DNA 序列进行测序,这使得DNASC 更容易实现[3]。

本文的目的并不是要提出一个马上就可以替代DES 等加密系统的实用密码系统,而是展示DNA 在密码学的应用中有巨大的发展潜力。

未来,DNA 密码有可能发展成为密码学的重要组成部分。

1生物学困难问题传统密码学基于NP 问题之类的各种数学困难问题。

量子密码基于测不准定理,测不准定理也可以认为是量子状态测定的困难问题。

所以,DNA 密码应该基于生物学困难问题。

然而,现代生物学主要还是基于实验的,并不像数学那样有大量精确的公式和完善的定理[4]。

虽然在研究中发现了众多的生物学困难问题,并且其中很多问题可能比密码学中常用的大整数分解问题等还要难以解决,但是,大多数生物学困难问题并不适用于实现密码系统,而且,要找到一个适合于构建密码系统的生物学困难问题并不容易。

人们对计算复杂性问题已经有了相当深入的研究,而对生物学困难问题的难度还没有系统的研究过。

我们提出了下面一个生物学困难问题,论证了其难度,并利用这个生物学困难问题开发了一个密码系统。

这个生物学困难问题的部分内容也是文献[5]中DNA 信息隐藏方法的安全性依据。

我们认为,“对DNA 芯片(微阵列)上仅核苷酸排列不同的未知混合DNA(PNA)探针的信息进行完全精确测序破译是困难的”,这意味着攻击者不仅要知道芯片上每个点中DNA 探针的种类,而且要知道每一种探针的准确数量,这样的芯片在DNASC 中称为加密芯片或者密文。

相关的解释如下:首先,让我们看一下当前的DNA 测序技术和DNA 克隆技术。

现在有两种主要的测序方法:Maxam-Gilbert 方法(也称为化学降解法)和Sanger 的方法(也称为酶法)。

这两种方法都不适用于对DNA 芯片上微量的未知混合序列进行测序[6]。

Maxam-Gilbert 方法需要相对较多的DNA 样本,不能用于对芯片上微量的DNA 分子进行有效测序。

Sanger 的方法要把引物退火到DNA 模板上来完成测序反应。

如果对待测序的DNA 模板完全未知,最关键的用于测序的引物就无法合成,因此Sanger 的方法不能直接用于对DNA 芯片上的探针进行测序。

有人也许会提出可以先把探针克隆以后再用Maxam-Gilbert 方法进行测序。

然而,这个方法也难以奏效。

在原位合成法制作的芯片中,通常只有不到100万个探针,而在cDNA 微阵列中,通常只有0.10.3ng 的DNA 。

DNA 克隆技术需要的DNA 数量远多于芯片上的DNA 数量,所以难以进行有效的克隆,而且特殊的探针并不能用于克隆[7]。

例如,类似于DNA 分子的肽核酸(PNA)探针已经开始代替DNA 探针用于制作微阵列。

肽核酸(PNA)是DNA 分子的类似物,其特点是DNA 分子的戊糖链骨架被PNA 的N(2-氨基乙基)-甘氨酸代替。

PNA 分子可以作为DNA 分子的替代物在基因芯片等领域使用,但是不能被传统的DNA 克隆技术克隆。

当前,几乎所有的DNA 测序技术,包括最精确的质谱测序技术(MS),都基于Sanger 的方法。

虽然近年来也提出了其他的方法作为Sanger 方法的替代,包括用酶消化核酸片段的MS 方法,用DNA 微阵列测序的方法等等,这些方法仍然处于发展阶段并且都具有自身的弱点。

质谱方法测序的基本原理要求对目的DNA 分子质量的准确测定,从而对DNA 样品的纯度要求极高,而实际应用效果并没有报道的那么理想[8]。

DNA 微阵列方法缺乏成熟的理论并且也有很多技术瓶颈。

其次,相对于DNA 测序技术中遇到的困难而言,制作更难以测序的特殊加密芯片是容易的。

例如,可以在密码系统中使用仅仅是核苷酸排列顺序不同的微量混合探针,现有的测序方法都无法对这种探针进行有效的测序,这是因为所有已知的测序方法都要求对DNA 分子进行纯化与扩展。

如果对这种混合探针预先进行纯化再测序,也是难以实现的,这是因为对这种混合探针的纯化非常困难[9]。

Khodor 和Gifford 指出,对未知的仅核苷酸排列顺序不同的混合探针,即使是40mer 的短序列,如果没有和目标探针同源的探针,利用先进的磁珠法来进行纯化,在理想条件下所能纯化出探针的上限值是1%。

并且,在使用混合探针的情形下,DNA 芯片上的一个点表示0还是表示1,将不仅取决于这个点上的探针的种类,而且要取决于各种探针的比例。

表示0的点和表示1的点可以具有相同的探针种类,所不同的只是各种探针的比例。

在这种情形下,攻击者要想通过测序的方法破译本系统,他不仅要知道芯片上所有探针的种类,还要知道每种探针的准确数量。

对混合探针测序已经如此困难了,要想精确测定混合探针中每种探针的数量,恐怕很多年以内都是难以实现的。

最后,我们认为这个困难问题将持续很多年。

一个原因是现有的生物学技术要解决这个问题还有非常远的距离。

另外一个原因是生物技术的发展,也使得人们更容易制造更难以测序的芯片。

例如,随着纳米技术的进步,人们正在尝试利用原子力显微技术(AFM)在DNA 芯片的每个点上仅放置单个DNA 分子[10]。

2加密流程现在,我们具体描述DNADSE 。

这个系统的安全性主要依赖于第1节描述的生物学困难问题。

首先扩展密码系统的定义如下:假设发送者为Alice ,她拥有加密钥KA 。

指定的接收者为Bob ,他拥有解密钥KB (KA =KB 或者KA ≠KB )。

Alice 使用KA 通过一个变换E 把明文P 装换成密文C 。

除非拥有KB ,从C 得到P 是困难的。

我们称变换E 为加密过程,C 是密文。

Bob 收到密文C 后,利用解密钥KB 和密文C 进行一个变换D 得到明文P 。

这里,KA 和KB 以及C 并不限于数字,还可以是量子或者DNA 等任意的材料、方法等等。

E 和D 也不仅仅限于数学计算,而可以是任意的物理、化学、生物等过程[11]。

系统的总体步骤如下:步骤A 密钥生成。

加密钥是一个特定探针的集合,解密钥是一个对应的互补探针的集合。

杂交条件也可以作为解密钥的组成部分。

发送者Alice 从已有的实验中挑选探针作为加密钥。

解密钥通过安全的途径传送给指定的接收者Bob 。

步骤B 加密。

Alice 首先把明文转换成二进制矩阵,然后根据这个矩阵用加密钥制作DNA 芯片。

在没有解密钥的情况下,从芯片上读出明文是困难的,这类似于量子密码。

量子密码是由于测不准原理难以测定量子状态,而在DNASC 中是由于DNA 技术的局限性无法读取芯片上的特殊探针。

在DNASC 的加密步骤中引入了随机化的过程,这使得加密过程在一定程度上类似于一次一密[12]。

步骤C 解密。

Bob 使用解密钥和DNA 芯片(密文)杂交从而得到杂交信号,这是一个生物过程而非数学计算。

然后Bob 利用电子计算机进行一个信号处理过程得到明文。

下面借助一个例子详细解释这个系统的细节:步骤1 密钥生成。

首先,我们要做一个DNA 杂交实验或者从一个已知的实验中挑选探针作为密钥(这个实验应该保密)。

这里,我们使用一个已知的实验,这个实验并不是为了加密而设计的,我们只是利用这个实验演示一下加密系统。

在实际中,应该如本文所述重新设计实验以获得更高的安全性。

下面,我们将介绍这个已知的实验。

在这个实验里,基因芯片的基因表达数据反映了酵母从无氧呼吸(发酵)到有氧呼吸的代谢转变的过程中基因转录谱的变化。

代表已知的所有酵母基因的6400个cDNA 探针被事先点样在基因芯片上,而从上述两种代谢条件下的酵母体内提取的RNA 则用不同的荧光探针标记作为被检测探针和该芯片上的探针杂交,杂交的结果可以用来分析整个基因组的基因转录水平的变化。

具体地说就是从接种9小时后的酵母细胞(发酵状态)中抽取的RNA 反转录获得的cDNA 探针用绿色荧光分子3Cy 标记,在杂交实验中作为参照系;而从接种后19小时的酵母细胞(有氧呼吸状态)制备的cDNA 分子用红色荧光分子5Cy 标记。