RHCE考试笔记

- 格式:doc

- 大小:38.50 KB

- 文档页数:4

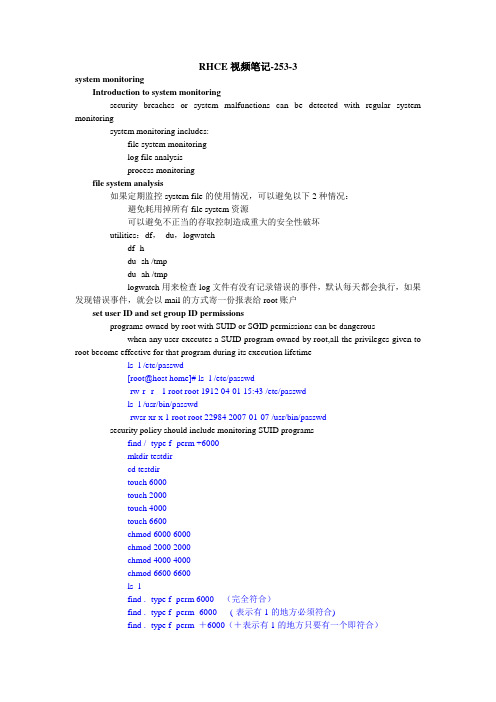

RHCE视频笔记-253-3system monitoringIntroduction to system monitoringsecurity breaches or system malfunctions can be detected with regular system monitoringsystem monitoring includes:file system monitoringlog file analysisprocess monitoringfile system analysis如果定期监控system file的使用情况,可以避免以下2种情况:避免耗用掉所有file system资源可以避免不正当的存取控制造成重大的安全性破坏utilities:df,du,logwatchdf -hdu -sh /tmpdu -ah /tmplogwatch用来检查log文件有没有记录错误的事件,默认每天都会执行,如果发现错误事件,就会以mail的方式寄一份报表给root账户set user ID and set group ID permissionsprograms owned by root with SUID or SGID permissions can be dangerouswhen any user executes a SUID program owned by root,all the privileges given to root become effective for that program during its execution lifetimels -l /etc/passwd[root@host home]# ls -l /etc/passwd-rw-r--r-- 1 root root 1912 04-01 15:43 /etc/passwdls -l /usr/bin/passwd-rwsr-xr-x 1 root root 22984 2007-01-07 /usr/bin/passwdsecurity policy should include monitoring SUID programsfind / -type f -perm +6000mkdir testdircd testdirtouch 6000touch 2000touch 4000touch 6600chmod 6000 6000chmod 2000 2000chmod 4000 4000chmod 6600 6600ls -lfind . -type f -perm 6000 (完全符合)find . -type f -perm -6000 (-表示有1的地方必须符合)find . -type f -perm +6000(+表示有1的地方只要有一个即符合)在使用mount命令时,加上参数nosuid可以锁定SUID and SGID,让其权限失效mount -o remount,nosuid /mountsu - tompasswd结果提示操作错误mount -o remount /typical problematic permissions介绍如何监控一些有问题的权限1.电脑无法识别档案的owners,所以可能无法授权存取这个档案find / -nouser #找出这类档案这类档案可以用如下命令把它交给某个用户托管find / -nouser -exec chown root root {} \;2.file/directories with "other" write permission (o+w) may indicate a problem:find / -type f -perm -2find / -type d -perm -2EXT2/3 filesystem attributesshow attributes with lsattrset attributes: chattr +|-|=attributes <file>A 档案修改时atime不会变a 只允许读,添加内容,不允许删除,覆盖,此属性只有root帐号才能设定d 当使用dump命令备份时,不备份这个档案i 只读,不能添加删除修改重命名,只有root帐号才能设定j 使作业系统将档案的资料记录在ext3的journal里, 只有root帐号才能设定S 当档案被修改时,会立刻将资料写入到硬盘里,也就是立刻同步system log file监控系统log的必要性1.帮助我们找出设备的问题2.帮助我们找出使用者的问题3.帮助我们找出从外部针对系统进行安全性的破坏要监控哪些log1. /var/log/messages 记录许多有关系统的信息2. /var/log/secure 记录用户验证信息,及xinetd服务验证的信息3. /var/log/vsftpd.log 记录FTP服务的传输信息4. /var/log/maillog 记录邮件收发的信息记录log的服务1.许多daemons会传输信息给syslogd这个程序2.kernel的事件记录由klogd这个程序负责syslogd and klogd configuration都记录在/etc/syslog.conf里vi /etc/syslog.conf语法:facility.priority log_locationfacility是指要记录哪个服务的log,priority设定要记录哪种信息等级,log_location设定log存放位置authpriv.* /var/log/securemail.* - /var/log/maillog “-”的意思先记录到buffer,然后再记录到硬盘等级:debug 记录比较详细的信息info 记录一般正常的信息notice 也是记录正常的信息,但是需注意状态warning 警告信息,但还没有到错误的阶段err 错误的信息,应该检查一下错误的原因了crit 错误信息,再不检查错误的原因就要发生问题了alert 是记录要立刻处理错误的警告信息,再不处理就要宕机了emerg 记录系统服务已经发生严重问题了,不能在提供服务了级别是逐渐增加的,比如记录等级是info,那么会记录包括info在内的往下所有的信息,mail.none,不记录mail所有的信息*.emerg *当任何程序出现emerg的错误时,立刻显示给用户local7.* /var/log/boot.log开机过程中所有等级的log都存储在/var/log/boot.log中advanced syslogd configurationoperators(运算符号,指的是服务名称,中间的点,及信息等级).代表要记录mail服务info等级以及info等级以上的信息mail.=info.=代表只记录info等级的信息,其他忽略mail.=!info.=!代表除了不记录info等级,其他等级都记录mail,代表要记录mail和cron服务的info及以上信息然后将log档案存储到特殊的目的地存放到特定的使用者,如果由很多使用者,中间可以用","隔开vi /etc/syslog.conf tom,root一旦由log参生就会发送mail给这2个使用者远程主机,@hostnamevi /etc/syslog.confauthpriv.* @example然后在example这台电脑上设置可以接受其他电脑传过来的logvi /etc/sysconfig/syslogSYSLOGD_OPTIONS="-r -m 0"log file analysis分析log里有无异常的工作要定期执行logwatch就是用来分析看log档案有无发生异常的默认logwatch是存放在/etc/cron.daily/00-logwatch,[root@host testdir]# ls -l /etc/cron.daily/0logwatchlrwxrwxrwx 1 root root 39 03-02 22:32 /etc/cron.daily/0logwatch -> /usr/share/logwatch/scripts/logwatch.pl每天会作一次,可能还是间隔太长mv /etc/cron.daily/0logwatch /etc/cron.hourly/ 这样就会每个小时执行一次monitoring processes监控正在执行的程序可以判断1.可以判断什么原因造成性能下降2.可以判断是否由可疑的程序正在执行工具1.top2.gnome-system-monitor3.sarprocess monitoring utilitiestop用来查看正在运行的程序信息调整进程可以使用kill or riniceGUI tools:gnome-system-monitorkpm:KDE界面的系统监控工具system activity reporting介绍系统运作的报表是如何产生的sar(system activity reporting)可以看到每隔十分钟就会记录一次系统运作的信息必须安装sysstat RPM,设定在/etc/cron.d/sysstat,产生的报表存放在/var/log/sa process accounting toolshistory会记录用户曾经输入的命令在每个用户的home目录都由一个.bash_history,记录了输入过的命令last 可以显示用户的登陆记录,记录在/var/log/wtmp,但整个档案是二进制格式,无法直接查看last tom介绍有关帐号记录的工具必须安装psacct RPMrmp -qa | grep psacctaccton /var/account/pacct 启用账户记录,后跟log目录accton 停止账户记录lastcomm | more 查看刚才记录了哪些内容accton可能会影响系统性能ac display user connect times from /var/log/wtmpac -p 显示各个用户登陆的时间长度ac -d 显示了每天用户登陆的总时间securing networksIP forwarding启用ip forwarding以后就可以把我们的linux主机变成一个路由器起用方式:echo "1" >/proc/sys/net/ipv4/ip_forward也就是把ip_forward值设置为1一般作为router的主机都由2个物理网卡在启用forward之后的主机也可以启用动态路由协议和扮演防火墙角色firewall可以过滤网段间的数据包动态路由协议,像OSPF,BGRP,等允许多个router之间交换路由表Routingrouters可以在2个不同网段之间转发数据包每个主机上都要设置一个网关我们可以使用route命令来增加一条路由记录如果有一条不太可能变化的路由,我们可以写入/etc/sysconfig/static-routes netfilter overview2.4 kernel之后的版本提供的数据包过滤机制换句话说是由kernel来过滤包而不是服务来过滤,所以我们不能关掉这个机制我们可以在OSI当中的2,3,4层中来设置过滤规则netfilter会通过netfilter模块来与kernel沟通,我们可以使用iptables这个软件来控制netfiltersee netfilter architectureiptables有三种功能1.filter:过滤数据包:根据发出去的,流进来的,转发的数据包来设置过滤条件2.NA T:所有路由收到的及传送给自己的数据包,从本机出去的数据包,所有从本机出去包括本机及本机路由的数据包3.mangle:改变数据包内容,如:我们可以用mangle的功能改变数据包的ttl这些不同形式的数据包成为IPTABLES的chains,要设定的过滤条件和要转换的ip及要改变的数据包内容成为IPTABLES的rules,在每个chain的后面都有一个默认的rule,这个rule叫policy,也就是当前面的rule都没有匹配的时候,就会套用policy里面的设置netfilter tables and chainsiptables共有3个table,filter,nat,mangleiptables共有5个chaininput 从别的主机发出来,目的地址是本机的数据包forward 从别的主机发出来,目的地是其他主机的数据包output 从本机发送出去,目的是别的主机的数据包prerouting 数据包进入网卡,但是还没有判断目的地的时候postrouting 数据包即将离开网卡的时候,有可能是本机发出也有可能是经由本机转发的数据包原则上在5个chain都可以设置filter,一般会用在以上图中所示的三个中设置过滤条件netfilter packet flow当数据包从网卡进来以后,首先经过prerouting这个chain,并判断在prerouting里有没有nat,mangle的rule,经过prerouting的处理后系统才会判断目的地是本地的数据包,还是经过本机路由要转发到其他主机的数据包,若是要转送到其他主机的数据包,会经过forward这个chain,并判断里面的filter过滤条件,经过forward的处理后,送到postrouting这个chain,并看里面是否有nat之类的rules,然后从网卡送出去;如果是送到本机的数据包,会经过input,并判断在input里面有无filter过滤条件,再依据这个数据包的内容送到相关的服务所使用的port,当这个数据包处理完毕后,系统会传送一个回应给来源主机,这时候就会经过output这个chain,根据ouput里面有无filter,nat,mangle的rules,进行相应处理,经过处理后再送到postrouting,再判断postrouting里有无nat,然后送到网卡出去.rule matching首先要把所有rule按照顺序把清单写下来,iptables会依据rule的清单里面的顺序逐条比对,看看这个数据包是不是符合rule里面的描述,如果比对到有符合描述的rule的话,就会依据rule里面的规定来处理这个数据包,然后退出这个chain,而不会继续往下比对。

![[全]RHCE 300分的学习笔记](https://img.taocdn.com/s1/m/df6687a448d7c1c708a145c1.png)

RHCE 300分的学习笔记RHCE复习笔记隐含条件:YUM仓库已经配置,IP也已经配置若无法使用ssh远程,说明防火墙限制了ssh登陆# firewall-cmd --list-all# firewall-cmd --add-service=ssh 让防火墙对ssh服务放行## firewall-cmd --add-service=ssh --permanent 让防火墙对ssh服务永久放行第一题:配置Selinux:vim /etc/sysconfig/selinux改为enforcing:wq!:setenforce 1 //在system1和system2上都做一次:getenforce第二题:配置对SSH的限制# vim /etc/hosts.allowsshd : # vim /etc/hosts.denysshd : //在system1和system2上都做一次//可以增加对SSH的规则:(man firewalld.richlanguage example4 ):firewall-cmd --list-all:firewall-cmd --add-rich-rule 'rule family="ipv4" source address="172.17.10.0/24" service name="ssh" reject' --permanent:firewall-cmd --reload:firewall-cmd --list-all第三题:配置IPV6地址:nmcli connection modify eth0 ipv6.addresses fddb:fe2a:ab1e::c0a8:1/64ipv6.method manual connection.autoconnect yes:nmcli connection up eth0 //在system1和system2上都做一次,注意两段ipv6地址不一样,也可以是:nmcli connection up eth0用server0来测试:if# ping6 fddb:fe2a:ab1e::c0a8:2 //server0是1,desktop是2注意下#ping desktop0第四题:配置链路聚合//man nmcli-examples|grep team// man teamd.conf | grep backup#nmcli connection add type team con-name team0 ifname team0 config '{"runner": {"name": "activebackup"}}'//config后面这个在模板中可以找到:man teamd.conf里,查找example,按N 下一个,找到"runner": {"name": "activebackup"}这个参数复制过来,即可,参考命令:man nmcli-examples | grep team |grep \\$ man teamd.conf | grep backup# nmcli connection modify team0 ipv4.addresses 192.168.0.101/24 ipv4.method manual connection.autoconnect yes#nmcli connection add type team-slave con-name team0-s1 ifname eth1 master team0#nmcli connection add type team-slave con-name team0-s2 ifname eth2 master team0# nmcli connection modify team0-s1 connection.autoconnect yes# nmcli connection modify team0-s2 connection.autoconnect yes# nmcli connection show 查看一下然后在desktop上做一样的操作测试:在server上ping desktop的链路地址,一直ping在desktop上:# teamdctl team0 state 查看当前状态是几网卡#nmcli connection down team0-s1 //team0-s1是eth1网卡的意思查看server0上ping是否断掉,没有断则正常最后把team0-s1再正常启动起来,up一下。

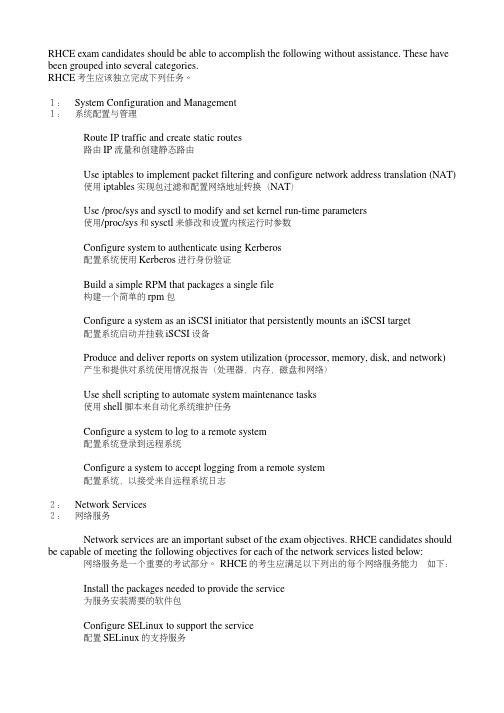

RHCE exam candidates should be able to accomplish the following without assistance. These have been grouped into several categories.RHCE考生应该独立完成下列任务。

1: System Configuration and Management1: 系统配置与管理Route IP traffic and create static routes路由IP流量和创建静态路由Use iptables to implement packet filtering and configure network address translation (NAT) 使用iptables实现包过滤和配置网络地址转换(NAT)Use /proc/sys and sysctl to modify and set kernel run-time parameters使用/proc/sys和sysctl来修改和设置内核运行时参数Configure system to authenticate using Kerberos配置系统使用Kerberos进行身份验证Build a simple RPM that packages a single file构建一个简单的rpm包Configure a system as an iSCSI initiator that persistently mounts an iSCSI target配置系统启动并挂载iSCSI设备Produce and deliver reports on system utilization (processor, memory, disk, and network)产生和提供对系统使用情况报告(处理器,内存,磁盘和网络)Use shell scripting to automate system maintenance tasks使用shell脚本来自动化系统维护任务Configure a system to log to a remote system配置系统登录到远程系统Configure a system to accept logging from a remote system配置系统,以接受来自远程系统日志2: Network Services2: 网络服务Network services are an important subset of the exam objectives. RHCE candidates should be capable of meeting the following objectives for each of the network services listed below: 网络服务是一个重要的考试部分。

rhce知识点:

一、作为Linux系统认证的考试,需要理解和熟悉Linux操作系统是非常重要的。

你需要到redhat原厂重庆思庄认证学习中心学习Linux的基本架构、内核原理、文件系统及目录结构等。

二、网络配置和管理:RHCE考试中涉及到网络配置和管理的内容很多。

你需要学习如何设置IP地址、子网掩码、网关等基本网络设置,还需要学习如何配置和管理网络接口、路由、防火墙以及网络服务等。

三、系统安全:RHCE考试对系统安全的要求较高。

你需要学习如何配置和管理安全策略、使用防火墙和SELinux进行安全保护、使用密钥和证书进行远程登录等。

四、Shell脚本编程:熟练掌握Shell脚本编程是成为一名RHCE的关键技能。

也需要学习Shell基本语法、流程控制、函数、变量和输入输出等。

五、服务和应用管理:RHCE考试还涉及到服务和应用的管理。

同时也学习如何安装、配置和管理常见的服务和应用程序,如Web服务器、数据库服务器、邮件服务器等。

六、故障排除和性能优化:学习RHCE的同时需要学习如何快速诊断和解决系统故障,并进行性能优化。

使用系统日志、监测工具和性能调优命令进行故障排查和性能优化。

RHCE考试经验RHCE在每科考试之前都必须签署不得于考后泄题的同意书,违者会被取消 RHCE资格,这造成了RHCE的考古题取得不易,及RHCE的重考率高。

一方面RHCE考试并不廉价,一方面RHCE一次考一天,精神上的消耗只有考过的人才知道。

希望以下的资料可以对预备报考的朋友有一定的帮助。

1.第一阶段是重点中的重点,一题25~50分,只要错一题后面的压力就不是普通大了(想想看240分才能通过),如果全对的话,一般单项选择题应该有85~90分,这样几乎就保证过关了。

第一阶段的主要困难是,主机可能不能boot,root 不能登入或是不能激活X,而故障点可能不止一个。

提供一个小技巧,只要不能 boot就用cdrom开机,进入rescue模式,先fsck再说,然后再把runlevel改为 1,这是因为X可能crush。

设定的时候,工具是vi不是vim,准备的时候最好在vim中:set patible,熟悉一下古老的vi。

大部份的题目是不会考到shell script的部份,不要钻牛角尖。

如果是效劳激活失败,回想一下该项效劳的激活流程,例如,smb失败,检查一下nmbd或是dns(如果设定dns proxy=yes)。

2.第二阶段都是单项选择题,详细地研读一下手册,小心lynx的使用,80分应该不成问题,如果要高分的.话,找一些LDI的考题K一下吧。

3.第三阶段的准备重点是系统安装,网络效劳以及自订系统核心。

系统安装相信要报考的人应该不会有问题。

编译核心的步骤一定要熟悉,由于考题会要求以重编的核心开机,因此,如果编译失败也就等于考试失败,建议在安装的等待时间里,仔细看完考题,进入系统后,先编译核心,再开其它terminal作设定。

一定要将考题要求的效劳支持编进去,考试的时间内大概只够编译两次,要小心把握。

网络效劳的准备有一个要诀,广比深重要,考试几乎涵盖了所有的效劳,但不会太难,另外,练习的时候顺便想一下,如果要限制使用者或限制工作站存取某种效劳的话怎么作。

RHCE6.0学习笔记注:在VMware下使用Linux,kickstart如果推系统推不出来,ifconfig -a 查看一下网卡eth0的配置,如果没有ip则复制mac地址,然后:1、在/etc/sysconfig/network-scripts/找到相关网卡配置文件,如eth0,修改mac地址为刚才复制的地址2、在/etc/udev/rules.d下把70-persistent-net.rules文件删掉,然后重启该虚拟系统就可以了3、网卡的配置文件在(例如eth0):/etc/sysconfig/network-scripts/ifcfg-eth0BOOTPROTO=static表示静态地址,dhcp表示接受DHCP,none和static一样作用把NM CONTROLLEN="yes"注释掉表示关闭NetworkManager(就是图形化右上角的小灯,考试建议关闭,最好chkconfig NetWorkManager off)老师32位虚机的安装源路径在/var/ftp下前言RH033 红帽企业版Linux用户基础RH133 红帽企业版Linux用户管理和系统管理RH253 红帽企业版Linux网络服务的配置和管理考试上午是RHCSA考试时间两个半小时,下午是RHCE考试时间两个小时,上午补考费是1000块,下午是2000块,没有选择题。

RHCT部分必须达到70%且RHCE部分达到70%才行,考试前把所有需要用的端口给总结一遍,考试时候先在防火墙里把所有需要用的端口全都给打开。

关于版本:RHEL 5都是2.6.18版本号,5.4以后引入了KVM虚拟化软件,RHEL 6的时候抛弃了xenRHEL 6是基于2.6.32.71到2.6.34内核开发的--.71是RHEL的版本号2.6.18说明:比如2是主版本号,6是偶数代表发行版,如果是奇数代表开发版,18是修订版本号。

目录RHCE 学习笔记 (3)一、破解ROOT密码 (3)二、设置不能破解ROOT密码 (4)三、防火墙 (7)四、SELinux配置 (12)4.1 SELinux的三种模式、两种策略 (12)五SSH远程登录协议 (17)六、system-config-工具 (19)七、LVM逻辑卷轴(LVM) (19)7.1 LVM组件 (19)7.2 使用终端SHELL来管理LVM (23)八、kickstart无人值守安装(踢一脚就开始) (26)九、磁盘主引导记录MBR使用和修复 (30)十、网络共享访问 (34)RHCE 学习笔记一、破解ROOT密码步骤一:在5S中内,抓住时机;按任意键(除Enter键之外),进入操作系统菜单项。

步骤二:注意界面提示,按住E表示编辑菜单项。

步骤三:按住E进入菜单编辑项。

选择内核操作,给当前内核发送一个1或者single,启动后进入单用户模式。

步骤四:按Enter键进入操作系统界面,按B单用户模式启动。

步骤五:进入单用户模式,我们先要关闭SELinux,用getenforce获取状态,用setenforce更改。

密码更改完毕,输入init6重新启动。

二、设置不能破解ROOT密码步骤一:如何防止他人更改密码呢?单用户加密(重要说明:在grub.conf文件中,输入加密密码。

有明文加密和MD5加密两种)[root@huatech ~]# grub-md5-cryptPassword: jstvpsRetype password: jstvps$1$BQRsl1$1KNVkYSKSzvK3rZeLk.Nb0步骤二:把秘钥输入到grub.conf中。

建议:先备份grub.conf文件。

[root@huatech ~]# cp /boot/grub/grub.conf /boot/grub/grub.conf.bak[root@huatech ~]# vim /boot/grub/grub.conf步骤三:此时按E键无法进行编辑,只有先按P键,输入密码,才能进行编辑。

I.监控管理进程/日志管理/控制服务和守护进程124-7 监控和管理进程一、进程基本概念1、一个进程组成部分1)已分配的内存地址空间2)安全属性、包括所有凭据和特权3)程序代码的一个或多个执行线程4)进程状态2、进程的环境1)本地和全局变量2)当前调度上下文3)分配的系统资源,如文件描述符和网络端口3、父进程和子进程及进程的生命周期1)systemd是所有进程父进程。

2)父进程生成子进程,并为其调度资源。

3)子进程处于前端(显示)。

4)子进程exit后,其运算资源为可被调用,由父进程回收。

5)如果子进程的资源未被父进程回收(父进程意外关闭),将处于僵尸状态,导致内存泄露,资源减少。

二、进程状态1、进程状态关系图2、进程状态表1)Sleep为等待状态,如ping间隔时(主要看应用)如cp进程也会在拷贝过程中sleep,cpu释放进行其他作业,cpu等待i/o结束后再唤醒复制进程。

由于cp进程在复制期间保持不能中断,进程等待。

2)常见状态:R S T ——R状态取决于cpu核数,大部分为S,Z为瞬间出现。

3、查看进程1)使用ps命令可查看当前终端的进程,参数如下:2)常见组合:aux,-ef,-o <title>三、控制作业1、作业控制1)作业控制是shell的一种功能,允许单个shell实例运行和管理多个命令2)每个终端有一个会话(具有一个前台进程和多个后台进程),一个作业只能它所在的终端的会话3)作业可以前台运行也可以后台运行2、查看作业和调度作业1)Jobs命令可以查看当前shell的后台作业2)fg 命令可以将后台作业调到前台3、操作示例四、中断信号1、基本信号管理2、中断信号操作1)kill -l 列举信号2)kill -信号pid暂停一个作业:kill -19 %1恢复一个作业:kill -18 %13)killall 批量杀进程,可匹配关键字4)pkill 针对用户、组中断进程五、监控进程活动1、查看CPU参数1)cat /proc/cpuinfo:查看cpu信息2、查看CPU使用1)uptime 查看1/5/15分钟的cpu使用3、top监控进程动态1)top命令看到系统进程的动态视图2)top操作键135-4 管理进程优先级一、进程优先级和NICE1、Priority和Nice1)进程cpu资源分配就是指进程的优先权(priority),优先权高的进程有优先执行权利。

HCIP课堂笔记泰克----臧家林制作HCIP:Huawei Certified ICT Professional华为认证ICT高级工程师HCIP 第4天( 2019.7.28 )知识点概述==========IS-IS 协议中间系统到中间系统协议优先级:15 metric : cost运行IS-IS 协议的路由器必须有一个必须有一个被称为NET (Network Entity Title)的网络地址,NET也称为网络实体名,长度为8 至20 字节,其格式可以多种多样。

通常,在IP 环境下NET 格式为:区域ID (1字节)+系统ID(6个字节)+SEL (1个字节),NET中的SEL 总是为00。

配置路由器的网络实体名,同一台路由,可以配置3 个网络实体名,但它们的system ID 要相同IS-IS支持的网络类型:点对点网络类型(P2P)。

广播多路访问网络类型(Broadcast Multiple Access)。

int g0/0/0isis circuit-type p2p在P2P链路上,分为两次握手机制和三次握手机制。

int s0/0/0isis ppp-negotiation 3-way only设置为动态主机名。

isisis-name R1配置认证int g0/0/0isis authentication-mode md5 huaweihello 报文中的padding 在P2P 网络中,建立好之后,就没有了,节约带宽,在广播网络中一直有int s0/0/0isis padding-hello 一直有paddingint s0/0/0isis small-hello 没有padding不在同一个网段,建立ISIS 邻居,两边的路由器都要设置int s0/0/0isis peer-ip-ignore清除LSDB<Huawei>reset isis 1 all修改IS-IS路由器的级别isisis-level level-1修改IS-IS路由器接口的级别int g0/0/0isis circuit-level level-2查看接口的isis 报文收发情况debugging isis adjacency interface g0/0/0查看数据库的情况display isis lsdb level-1 verbose========DIS (Designated IS)选举DIS 优先级,默认是64 ,取值范围是0--127 。

Iptables –F

Iptables –X

Iptables –Z

Iptables –vnL

Service iptables save

Service iptables restart

Iptables –L

SSH

Cat /etc/passwd

Useradd harry

Passwd harry

Vim /etc/hosts.allow

Sshd:

Vim /etc/hosts.deny

Sshd: .remote.test

Sshd

FTP

Yum –y install vsftpd*

Chkconfig vsftpd on

Service vsftpd restart

Lftp

Vim /etc/hosts.deny

Vsftpd: ALL

Vim /etc/hosts.allow

Vsftpd: Service vsftpd restart

Chkconfig vsftpd on

Lftp

Pop3

Yum –y install sendmail*

Yum –y install dovecot*

Service sendmail restart

Chkconfig sendmail on

Service dovecot restart

Chkconfig dovecot on

Cd /etc/mail

Vim local-host-name

Vim access

Connect: RELAY

Connect: remote.test REJECT

Service sendmail restart

Chkconcfig sendmail on

Yum – y install telnet*

telnet 25

vim /etc/dovecot.conf

protocol = imaps pop3

service dovecot restart

chkconfig dovecot on

netatat –tunlp | grep dovecot

iptables –vnL

iptables –A INPUT –s! 192.168.0.0/24

iptables –A INPUT –i lo –j ACCEPT

yum –y install mutt*

mutt –f pop://mary@:110

tail /var/log/maillog

SAMBA

Yum –y install samba*

Service smb restart

Chkconfig smb on

Cd /etc/samba

Cp samba.conf{,.orig}

Vim smb.conf

Workgroup = SAMBA

192.168.0.

[common]

Path = /common

Browseable = yes

Valid = mary

Service sbm restart

Chkconfig smb on

Smbpasswd –a mary

Service smb restart

Chkconfig smb on

Testparm

Testparm /etc/samba/samba.conf 192.168.0.13 Testparm /etc/samba/samba.conf remote33.remote.test 192.168.1.13 Netatat –tunlp | grep smb

Chcon –R –t samba_share_t /common

Smbclient –L

Smbclient ///common –U mary%password

Yum –y install httpd*

Lftp instructor

Get

Cp desktop.html index.html

Co index.html /var/www/html

Chkconfig httpd on

Service httpd restart

Netstat –tunlp | grep httpd

Links –dump

(chcon –R –referentce= /var/www/html /var/www/html/index.html)

Virtual

Mkdir /var/www/virtual

Chgrp harry virtual

Chmod g+s virtual

Cd /var/www/virtual

Lftp instructor

Get

cp station.html index.html

cp index.html /var/www/virtual/index.html

cd

cd /etc/httpd/conf

vim httpd.conf

chkconfig httpd on

service httpd restart

links –dump httpd://

links –dump httpd://

8080

yum –y install squid*

service squid restart

chkconfig squid on

cd /etc/squid

cp squid.conf{,.orig}

vim squid.conf

/3128

8080

/0.0.0.0

Acl desktop13 src 192.168.0.0/255.255.255.0

/deny all

http_access allow desktop13

service squid restart

chkconfig squid on

Yum –y install nfs*

Chkconfig nfs on

Service nfs restart

Vim /etc/exports

/common 192.168.0.0/255.255.255.0(sync)

Showmount –e localhost

Showmount –e

Mount –t nfs :/common /mnt

Vim /etc/hosts/deny

Portmap: ALL

Vim /etc/hosts/allow

Portmap:

MTA

Vim /etc/aliases

Harry: mary

Newaliases

Service sendmail restart

Chkconfig sendmail on

Mail –vs

Mail to mail

SMTP

Cd /etc/mail

Vim sendmail.mc

116 del

Service sendmail restart

Chkconfig sendmail on

Netstat –tunlp | gerp senamail

Mail –vs “harry” harry@

Imap

Make –C /etc/pki/tls/certs dovecot.pem

Vim /etc/dovecot.pem

Ssl

Service dovecot restart

Chkconfig dovecot on

Iptables –A INPUT –s! 192.168.0.0/24 –p tcp –dport 993 –J REJECT Service iptables save

Iptable –vnL

telnet com 993

mutt –f ipams://。