可信计算技术原理与应用(邹德清,羌卫中,金海编著)思维导图

- 格式:xmin

- 大小:4.88 KB

- 文档页数:1

可信计算技术原理与应用一、引言随着信息化进程的加速,计算机及网络技术的发展越来越重要。

在现代社会中,人们越来越多地依赖计算机和网络,包括金融、政府、军事、医疗等各个领域。

然而,随着互联网的普及和信息传输的广泛开放,网络安全问题也越来越受到关注。

可信计算技术,作为一种重要的安全技术,能够保护计算机和网络中的数据和信息不受未经授权的访问或篡改,保证计算机系统的可靠性和安全性。

本文将介绍可信计算技术的原理和应用,对可信计算技术的发展历程和重要概念进行解析,分析可信计算技术的核心原理和关键技术,并探讨可信计算技术在实际应用中的展望和挑战。

二、可信计算技术的发展历程可信计算技术的发展可以追溯到上世纪70年代。

当时,计算机系统的安全性逐渐受到重视,人们开始探索如何在计算机系统中确保数据和程序的安全性。

随着计算机网络的兴起,网络安全问题也逐渐显现出来,如何保证网络通信的可信性成为了当时亟需解决的问题。

在上世纪90年代,随着密码学技术的发展,安全领域的技术不断得到完善和提升。

越来越多的安全机制和协议被提出,如SSL、IPsec等,为网络安全提供了更为全面的保障。

同时,硬件安全技术也开始得到关注,通过硬件保护措施来提高计算机系统的安全性和可信度。

进入21世纪,随着云计算、大数据、物联网等新兴技术的兴起,计算机和网络的规模和复杂度也在不断增加,网络安全问题变得更加复杂和严峻。

可信计算技术作为一种新兴的安全技术,开始引起人们的关注和重视,被广泛应用于云计算、大数据、物联网等领域,为网络安全提供了新的保障和解决方案。

三、可信计算技术的基本概念1. 可信计算可信计算是指在计算机系统和网络中通过特定的技术手段,确保数据和信息在传输和处理过程中不受未经授权的访问或篡改,保证系统的可靠性和安全性。

可信计算技术通过建立信任链、提供安全验证、实现数据保护等手段,保护计算机系统和网络不受恶意攻击和未经授权的访问,确保系统的正常运行和数据的安全性。

可信计算技术原理与应用如下:

•原理。

可信计算是指计算运算的同时进行安全防护,使操作和过程行为在任意条件下的结果总是与预期一样,计算全程可测可控,不被干扰。

它是一种运算和防护并存,自我免疫的新计算模式,能够保证计算机系统所提供的服务是可信赖的。

•应用。

可信计算能够全面可靠地记录合法的可执行实体,一旦发现未知实体即阻止其运行,对实体的各种行为进行细粒度审计,并与强制访问控制策略相结合,实现对重要数据的安全受控访问,从而保证系统漏洞不被利用,数据不被破坏,保证系统和数据安全。

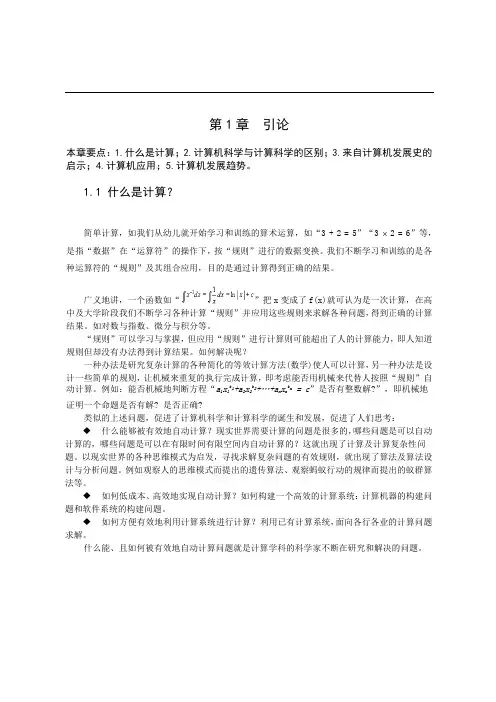

第1章引论本章要点:1.什么是计算;2.计算机科学与计算科学的区别;3.来自计算机发展史的启示;4.计算机应用;5.计算机发展趋势。

1.1 什么是计算?简单计算,如我们从幼儿就开始学习和训练的算术运算,如“3 + 2 = 5”“3 2 = 6”等,是指“数据”在“运算符”的操作下,按“规则”进行的数据变换。

我们不断学习和训练的是各种运算符的“规则”及其组合应用,目的是通过计算得到正确的结果。

广义地讲,一个函数如“”把x变成了f(x)就可认为是一次计算,在高中及大学阶段我们不断学习各种计算“规则”并应用这些规则来求解各种问题,得到正确的计算结果。

如对数与指数、微分与积分等。

“规则”可以学习与掌握,但应用“规则”进行计算则可能超出了人的计算能力,即人知道规则但却没有办法得到计算结果。

如何解决呢?一种办法是研究复杂计算的各种简化的等效计算方法(数学)使人可以计算,另一种办法是设计一些简单的规则,让机械来重复的执行完成计算,即考虑能否用机械来代替人按照“规则”自动计算。

例如:能否机械地判断方程“a1x1b1+a2x2b2+…+a n x n b n = c”是否有整数解?”,即机械地证明一个命题是否有解? 是否正确?类似的上述问题,促进了计算机科学和计算科学的诞生和发展,促进了人们思考:◆什么能够被有效地自动计算?现实世界需要计算的问题是很多的,哪些问题是可以自动计算的,哪些问题是可以在有限时间有限空间内自动计算的?这就出现了计算及计算复杂性问题。

以现实世界的各种思维模式为启发,寻找求解复杂问题的有效规则,就出现了算法及算法设计与分析问题。

例如观察人的思维模式而提出的遗传算法、观察蚂蚁行动的规律而提出的蚁群算法等。

◆如何低成本、高效地实现自动计算?如何构建一个高效的计算系统:计算机器的构建问题和软件系统的构建问题。

◆如何方便有效地利用计算系统进行计算?利用已有计算系统,面向各行各业的计算问题求解。

什么能、且如何被有效地自动计算问题就是计算学科的科学家不断在研究和解决的问题。

信息安全与防范信息安全

计算机病毒

定义

自我复制

破坏计算机功能或者毁坏数据

计算机指令或者程序代码

特点

寄生性

传染性

潜伏性

隐蔽性

破坏性

可触发性

不可预见性

寄传潜隐不可破

危害

对文件造成破坏

占用系统空间

使机器运行异常

占用处理机时间

预防

备份

…

计算机文件保密措施

文件与目录隐藏

office文档加密码

设置系统口令

使用第三方加密工具

网络道德

相关法律法规

《中华人民共和国网络安全法》

2017/6/1

网络日志不少于六个月

《互联网用户账号名称管理规定》

2015/3/1

后台实名,前台自愿

《计算机软件保护条例》2002/1/1

《中华人民共和国刑法》。