无损连接分解(-127)

- 格式:ppt

- 大小:1.37 MB

- 文档页数:127

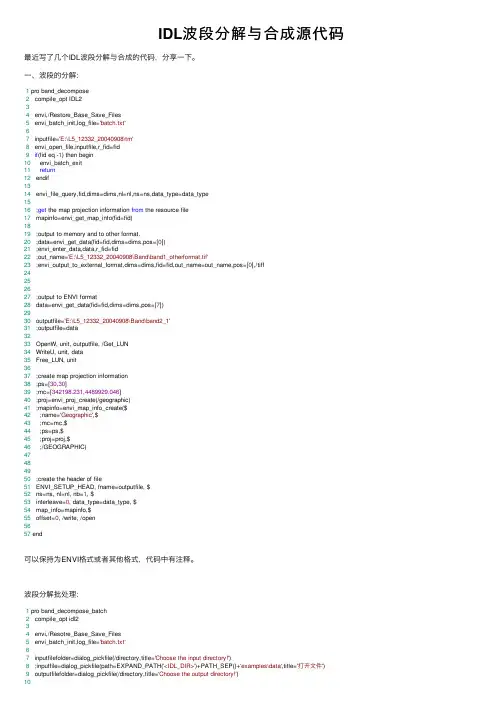

IDL波段分解与合成源代码最近写了⼏个IDL波段分解与合成的代码,分享⼀下。

⼀、波段的分解:1 pro band_decompose2 compile_opt IDL234 envi,/Restore_Base_Save_Files5 envi_batch_init,log_file='batch.txt'67 inputfile='E:\L5_12332_20040908\tm'8 envi_open_file,inputfile,r_fid=fid9if(fid eq -1) then begin10 envi_batch_exit11return12 endif1314 envi_file_query,fid,dims=dims,nl=nl,ns=ns,data_type=data_type1516 ;get the map projection information from the resource file17 mapinfo=envi_get_map_info(fid=fid)1819 ;output to memory and to other format.20 ;data=envi_get_data(fid=fid,dims=dims,pos=[0])21 ;envi_enter_data,data,r_fid=fid22 ;out_name='E:\L5_12332_20040908\Band\band1_otherformat.tif'23 ;envi_output_to_external_format,dims=dims,fid=fid,out_name=out_name,pos=[0],/tiff24252627 ;output to ENVI format28 data=envi_get_data(fid=fid,dims=dims,pos=[7])2930 outputfile='E:\L5_12332_20040908\Band\band2_1'31 ;outputfile=data3233 OpenW, unit, outputfile, /Get_LUN34 WriteU, unit, data35 Free_LUN, unit3637 ;create map projection information38 ;ps=[30,30]39 ;mc=[342198.231,4489929.046]40 ;proj=envi_proj_create(/geographic)41 ;mapinfo=envi_map_info_create($42 ;name='Geographic',$43 ;mc=mc,$44 ;ps=ps,$45 ;proj=proj,$46 ;/GEOGRAPHIC)47484950 ;create the header of file51 ENVI_SETUP_HEAD, fname=outputfile, $52 ns=ns, nl=nl, nb=1, $53 interleave=0, data_type=data_type, $54 map_info=mapinfo,$55 offset=0, /write, /open5657 end可以保持为ENVI格式或者其他格式,代码中有注释。

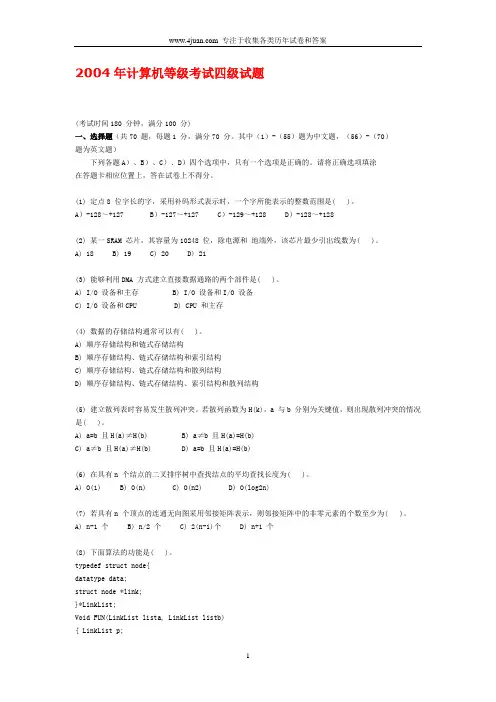

2004年计算机等级考试四级试题(考试时间180 分钟,满分100 分)一、选择题(共70 题,每题1 分,满分70 分。

其中(1)-(55)题为中文题,(56)-(70)题为英文题)下列各题A)、B)、C)、D)四个选项中,只有一个选项是正确的。

请将正确选项填涂在答题卡相应位置上,答在试卷上不得分。

(1) 定点8 位字长的字,采用补码形式表示时,一个字所能表示的整数范围是( )。

A)-128~+127 B)-127~+127 C)-129~+128 D)-128~+128(2) 某一SRAM 芯片,其容量为10248 位,除电源和地端外,该芯片最少引出线数为( )。

A) 18 B) 19 C) 20 D) 21(3) 能够利用DMA 方式建立直接数据通路的两个部件是( )。

A) I/O 设备和主存 B) I/O 设备和I/O 设备C) I/O 设备和CPU D) CPU 和主存(4) 数据的存储结构通常可以有( )。

A) 顺序存储结构和链式存储结构B) 顺序存储结构、链式存储结构和索引结构C) 顺序存储结构、链式存储结构和散列结构D) 顺序存储结构、链式存储结构、索引结构和散列结构(5) 建立散列表时容易发生散列冲突。

若散列函数为H(k),a 与b 分别为关键值,则出现散列冲突的情况是( )。

A) a=b 且H(a)≠H(b)B) a≠b 且H(a)=H(b)C) a≠b 且H(a)≠H(b)D) a=b 且H(a)=H(b)(6) 在具有n 个结点的二叉排序树中查找结点的平均查找长度为( )。

A) O(1) B) O(n) C) O(n2) D) O(log2n)(7) 若具有n 个顶点的连通无向图采用邻接矩阵表示,则邻接矩阵中的非零元素的个数至少为( )。

A) n-1 个B) n/2 个 C) 2(n-1)个 D) n+1 个(8) 下面算法的功能是( )。

typedef struct node{datatype data;struct node *link;}*LinkList;Void FUN(LinkList lista, LinkList listb){ LinkList p;for(p=lista; p->link!=NULL; p=p->link);p->link=listb;}A) 将两个非空线性链表连接成为一个线性链表B) 将两个非空循环链表连接成为一个循环链表C) 逆转一个线性链表D) 删除并释放一个链表(9) 下列等值式中错误的是( )。

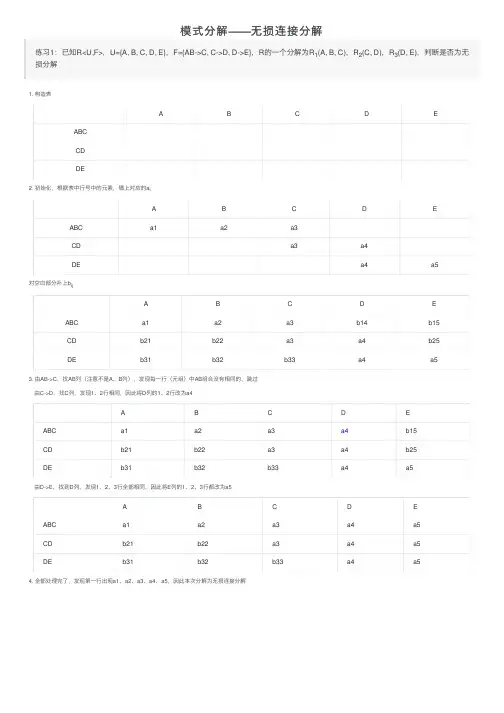

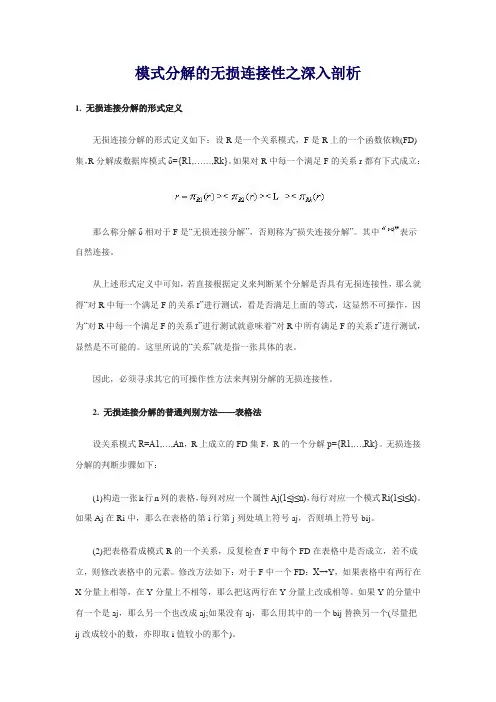

模式分解的无损连接性之深入剖析1. 无损连接分解的形式定义无损连接分解的形式定义如下:设R是一个关系模式,F是R上的一个函数依赖(FD)集。

R分解成数据库模式δ={R1,……,Rk}。

如果对R中每一个满足F的关系r都有下式成立:那么称分解δ相对于F是“无损连接分解”,否则称为“损失连接分解”。

其中表示自然连接。

从上述形式定义中可知,若直接根据定义来判断某个分解是否具有无损连接性,那么就得“对R中每一个满足F的关系r”进行测试,看是否满足上面的等式,这显然不可操作,因为“对R中每一个满足F的关系r”进行测试就意味着“对R中所有满足F的关系r”进行测试,显然是不可能的。

这里所说的“关系”就是指一张具体的表。

因此,必须寻求其它的可操作性方法来判别分解的无损连接性。

2. 无损连接分解的普通判别方法——表格法设关系模式R=A1,…,An,R上成立的FD集F,R的一个分解p={R1,…,Rk}。

无损连接分解的判断步骤如下:(1)构造一张k行n列的表格,每列对应一个属性Aj(1≤j≤n),每行对应一个模式Ri(1≤i≤k)。

如果Aj在Ri中,那么在表格的第i行第j列处填上符号aj,否则填上符号bij。

(2)把表格看成模式R的一个关系,反复检查F中每个FD在表格中是否成立,若不成立,则修改表格中的元素。

修改方法如下:对于F中一个FD:X→Y,如果表格中有两行在X分量上相等,在Y分量上不相等,那么把这两行在Y分量上改成相等。

如果Y的分量中有一个是aj,那么另一个也改成aj;如果没有aj,那么用其中的一个bij替换另一个(尽量把ij改成较小的数,亦即取i值较小的那个)。

若在修改的过程中,发现表格中有一行全是a,即a1,a2,…,an,那么可立即断定p相对于F是无损连接分解,此时不必再继续修改。

若经过多次修改直到表格不能修改之后,发现表格中不存在有一行全是a的情况,那么分解就是有损的。

特别要注意,这里有个循环反复修改的过程,因为一次修改可能导致表格能继续修改。

1、已知关系模式R(ABC),F={A→C,B→C},求F+。

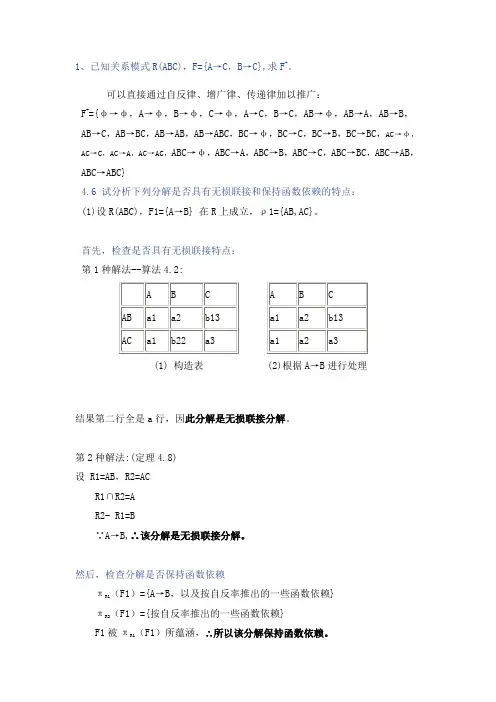

可以直接通过自反律、增广律、传递律加以推广:F+={φ→φ,A→φ,B→φ,C→φ,A→C,B→C,AB→φ,AB→A,AB→B,AB→C,AB→BC,AB→AB,AB→ABC,BC→φ,BC→C,BC→B,BC→BC,AC→φ,AC→C,AC→A,AC→AC,ABC→φ,ABC→A,ABC→B,ABC→C,ABC→BC,ABC→AB,ABC→ABC}4.6 试分析下列分解是否具有无损联接和保持函数依赖的特点:(1)设R(ABC),F1={A→B} 在R上成立,ρ1={AB,AC}。

首先,检查是否具有无损联接特点:第1种解法--算法4.2:(1) 构造表(2)根据A→B进行处理结果第二行全是a行,因此分解是无损联接分解。

第2种解法:(定理4.8)设 R1=AB,R2=ACR1∩R2=AR2- R1=B∵A→B,∴该分解是无损联接分解。

然后,检查分解是否保持函数依赖πR1(F1)={A→B,以及按自反率推出的一些函数依赖}πR2(F1)={按自反率推出的一些函数依赖}F1被πR1(F1)所蕴涵,∴所以该分解保持函数依赖。

2、设R(ABC),F2={A→C,B→C}在R上成立,ρ2={AB,AC}首先,检查是否具有无损联接特点:第1种解法(略)第2种解法:(定理4.8)设 R1=AB,R2=ACR1∩R2=AR2- R1=C∵A→C,∴该分解是无损联接分解。

然后,检查分解是否保持函数依赖πR1(F2)={按自反率推出的一些函数依赖}πR2(F2)={A→C,以及按自反率推出的一些函数依赖}∵F1中的B→C没有被蕴涵,所以该分解没有保持函数依赖。

3、设R(ABC),F3={A→B},在R上成立,ρ3={AB,BC}.首先,检查是否具有无损联接特点:第1种解法:(1) 构造表(2)根据A→B进行处理没有一行全是a行。

因此这个分解不具有无损联接特性。

2024年国家电网招聘之电网计算机提升训练试卷A卷附答案单选题(共100题)1、()是指在云计算基础设施上位用户提供应用软件部署和运行环境的服务。

A.SAASB.PAASC.IAASD.HAAS【答案】 B2、DBMS 的恢复管理子系统保证了事务的()。

A.独立性实现B.一致性实现C.隔离性实现D.持久性实现【答案】 D3、射频识别技术属于物联网产业链的()环节。

A.标识B.感知C.处理D.信息传送【答案】 A4、关键路径是AOE网中()。

A.最长的回路B.最短的回路C.从源点到终点的最长路径D.从源点到终点的最短路径【答案】 C5、具有指令流水线结构的CPU,一般情况下指令的执行时间主要取决于(66)。

A.执行指令的步骤B.CPU有无等待状态C.CPU的时钟周期D.CPU内的Cache存储器大小【答案】 C6、如果节点A有3个兄弟,B是A的双亲,则节点B的度是()。

A.3B.4C.1D.2【答案】 B7、下面关于线性表的叙述中,错误的是()。

A.线性表采用顺序存储,必须占用一片连续的存储单元B.线性表采用顺序存储,便于进行插入和删除操作C.线性表采用链接存储,不必占用一片连续的存储单元D.线性表采用链接存储,便于插入和删除操作【答案】 B8、企业网络计算可采用不同的模型,其中(64)是企业内部的不同平台上的软件的集成。

A.可伸缩的模型B.冗余的模型C.对待的模型D.集成的模型【答案】 D9、在Cache和主存构成的两级存储系统中,Cache的存取时间为100ns,主存的存取时间为1μs,Cache访问失败后CPU才开始访存。

如果希望Cache-主存系统的平均存取时间不超过Cache存取时间的15%,则Cache的命中率至少应为()。

A.95%B.98%C.98.5%D.99.5%【答案】 C10、1000BASE-LX中的1000表示1000Mb/s的传输速率,BASE表示基带传输,LX表示( )。

数据库技术试题二、填空题1.一个类可以从直接的或间接的祖先中继承所有属性和方法。

采用这个方法提高了软件的共享性。

2.用树型结构表示实体类型及实体间联系的数据模型称为层次模型。

3.关系数据库的关系演算语言是以集合操作为基础的DML语言。

4.在函数信赖中,平凡的函数信赖根据 Armstrong 推理规则中的自反律就可推出。

5.分布式数据库中定义数据分片时,必须满足三个条件:完备性条件、重构条件和不相交条件。

6.DB 并发操作通常会带来三类问题,它们是丢失更新、不一致分析和读脏数据。

7.事务必须具有的四个性质是:原子性、一致性、隔离性和持久性。

8.分布式数据库系统中透明性层次越高,应用程序的编写越简单。

9.在有泛化/细化联系的对象类型之间,较低层的对象类型称为子类型。

10. 目前数据库领域中最常用的数据模型有层次模型,、网状模型 ,、关系模型、面向对象模型。

11. 数据管理技术经历了程序管理阶段、文件管理阶段、数据库系统管理阶段三个阶段。

12.SQL 语言集数据查询、数据操纵、、数据定义和数据控制功能于一体。

13.数据库系统采用的三级模式结构为外模式、、模式、内模式。

14.两个实体型之间的联系类型有一对一联系( 1:1 )、一对多联系(1:n )、多对多( m:n)三类。

15.数据库中专门的关系运算包括选择、投影、连接、除法。

16. 满足第一范式(1NF) 的关系模式要求不包含重复组的关系。

17.如何构造出一个合适的数据逻辑结构是逻辑结构设计主要解决的问题。

18.当数据库被破坏后,如果事先保存了日志文件和数据库的副本,就有可能恢复数据库。

19.并发控制操作的主要方法是采用封锁机制,其类型有②排它锁(或 X 锁)③共享锁(或S锁)。

20.在关系模式 R(S,SN,D)和 K(D,CN,NM)中, R的主码是S,K的主码是 D,则 D在 R中称为外键。

21.对于函数依赖 X→Y,如果 Y 是 X 的子集,则称 X→Y为非平凡函数依赖。

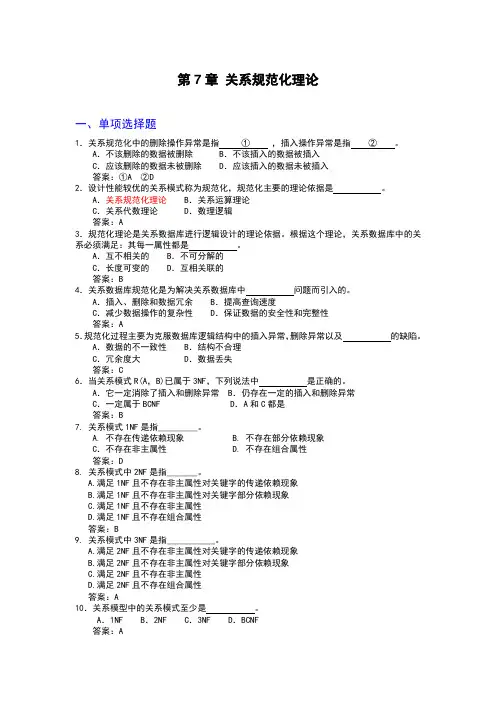

第7章关系规范化理论一、单项选择题1.关系规范化中的删除操作异常是指①,插入操作异常是指②。

A.不该删除的数据被删除 B.不该插入的数据被插入C.应该删除的数据未被删除 D.应该插入的数据未被插入答案:①A ②D2.设计性能较优的关系模式称为规范化,规范化主要的理论依据是。

A.关系规范化理论 B.关系运算理论C.关系代数理论 D.数理逻辑答案:A3.规范化理论是关系数据库进行逻辑设计的理论依据。

根据这个理论,关系数据库中的关系必须满足:其每一属性都是。

A.互不相关的 B.不可分解的C.长度可变的 D.互相关联的答案:B4.关系数据库规范化是为解决关系数据库中问题而引入的。

A.插入、删除和数据冗余 B.提高查询速度C.减少数据操作的复杂性 D.保证数据的安全性和完整性答案:A5.规范化过程主要为克服数据库逻辑结构中的插入异常,删除异常以及的缺陷。

A.数据的不一致性 B.结构不合理C.冗余度大 D.数据丢失答案:C6.当关系模式R(A,B)已属于3NF,下列说法中是正确的。

A.它一定消除了插入和删除异常 B.仍存在一定的插入和删除异常C.一定属于BCNF D.A和C都是答案:B7. 关系模式1NF是指_________。

A. 不存在传递依赖现象B. 不存在部分依赖现象C.不存在非主属性 D. 不存在组合属性答案:D8. 关系模式中2NF是指_______。

A.满足1NF且不存在非主属性对关键字的传递依赖现象B.满足1NF且不存在非主属性对关键字部分依赖现象C.满足1NF且不存在非主属性D.满足1NF且不存在组合属性答案:B9. 关系模式中3NF是指___________。

A.满足2NF且不存在非主属性对关键字的传递依赖现象B.满足2NF且不存在非主属性对关键字部分依赖现象C.满足2NF且不存在非主属性D.满足2NF且不存在组合属性答案:A10.关系模型中的关系模式至少是。

A.1NF B.2NF C.3NF D.BCNF答案:A11.关系模式中,满足2NF的模式,。

7.1好的关系模式的特点四种异常现象:冗余度、插入异常、删除异常、更新异常方法:分解7.2第一范式范式的概念:低级范式------规范化-------- 更高级别的范式第一范式:R的所有属性都是不可再分的基本数据项。

7.3函数依赖的分解函数依赖的概念X->Y(X为决定因素)函数依赖集:R下的所有函数依赖组成的集合。

对函数依赖的理解函数依赖的类型:平凡函数依赖、完全函数依赖与部分函数依赖、传递函数依赖4.候选码、超码、全码5.主属性与非主属性主属性:在候选码中的属性6.第二范式:关系模式满足1NF,并且每个非主属性都完全函数依赖于R的码,则关系属于2NF。

7.4函数依赖理论2函数依赖集的逻辑蕴含3函数依赖的推理规则:自反律、增补律、传递律、合并规则、分解规则、伪传递规则。

函数依赖集的闭包。

1>属性闭包意义及求解算法;2>候选码的求法;候选码从箭头左边属性中找,仅在箭头左边的属性一定在候选码中。

3>函数依赖集的等价,如何判断两个函数依赖集是否等价;4>正则覆盖(极小函数依赖集)。

10.第三范式-3NF关系模式每个非主属性都不部分依赖于码(达到2NF)也不传递依赖于码,则关系模式达到3NF。

(消除非主属性对码的部分依赖和传递依赖)3NF的判断;关键是确定候选码,主属性和非主属性。

11.BCNF范式关系模式的所有非平凡依赖函数α→β,α部分都包含R的一个候选码,则称R属于BC范式。

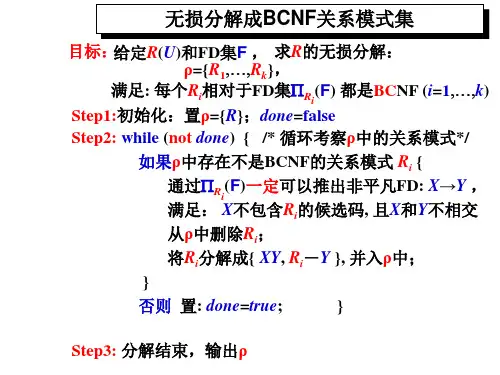

(消除主属性对码的部分依赖和传递依赖)BCNF的判断:若模式达到3NF,检查所有决定因素是否包含候选码,若是则模式达到BCNF.7.5分解算法*模式分解的基本概念;*分解的准则,无损连接和保持函数依赖*判断一个分解是否是无损分解的算法。

*保持函数依赖的判断3NF的模式分解算法:1、3NF且保持函数依赖的分解算法;2、3NF保持函数依赖和无损连接性的分解算法;。

一种改进的QR分解VBLAST解码算法

李永杰;傅洪亮

【期刊名称】《系统仿真学报》

【年(卷),期】2010()6

【摘要】基于传统的QR分解算法,将最大似然算法应用到QR分解算法中,提出了一种改进的VBLAST解码算法,称为MLQR算法。

该算法主要克服QR算法最先检测层性能差的缺点,将最大似然法应用到QR算法中,以最大限度地提高最先检测的两层信号的性能,然后回代到QR算法中检测余下层信号。

仿真结果表明,提出的MLQR算法比QR算法和迫零算法在误码性能上要好,特别是在高信噪比下性能得到明显改善。

【总页数】3页(P1447-1449)

【作者】李永杰;傅洪亮

【作者单位】河南工业大学信息科学与工程学院

【正文语种】中文

【中图分类】TN911.23

【相关文献】

1.基于排序QR分解的VBLAST解码算法研究

2.部分判决的OSIC:一种改进的VBLAST解码算法

3.VBLAST-OFDM系统中改进的QR分解检测算法

4.一种改进的QR分解检测算法

5.一种改进的排序QR分解MIMO检测算法

因版权原因,仅展示原文概要,查看原文内容请购买。

数据库查询无损联结的求解算法及应用

王兰成

【期刊名称】《现代图书情报技术》

【年(卷),期】1995(000)006

【摘要】本文研究任意范式下求解查询无损联结最小覆盖序列的问题 ,介绍查询无损联结检验的算法和基于检验算法求解查询无损联结最小覆盖序列的算法。

【总页数】5页(P20-23,28)

【作者】王兰成

【作者单位】无

【正文语种】中文

【中图分类】TP311.13

【相关文献】

1.查询无损联结算法的C实现及在情报检索中的应用

2.CTW无损压缩算法在管道无损检测中的应用

3.具有无损联结性且保持依赖性关系模式的BCNF完备分解算法

4.具有无损联结性且保持依赖性关系模式的BCNF完备分解算法

5.高温SQUID 磁强计无损检测装置及其在无损检测中的应用研究

因版权原因,仅展示原文概要,查看原文内容请购买。

Shor整数分解算法的线路优化

刘建美;王洪;马智

【期刊名称】《计算机科学》

【年(卷),期】2022(49)S01

【摘要】借助加窗技术和模整数的陪集表示技术,在加法的近似编码表示基础上给出Shor算法量子线路的整体优化和资源估计,并对设计的量子线路进行了仿真实验。

借助加窗技术和模整数的陪集表示技术可以有效减少Toffoli门的数目以及降低整个量子线路的深度,其中Toffoli门数目为0.18n^(3)+0.000465n^(3)log n,线路

深度为0.3n^(3)+0.000465n^(3)log n。

由于采用加窗的半经典傅里叶变换,使得空间资源代价为3n+O(log n)个量子比特。

在增加少量近似误差(误差可以随着填

充数目的增加呈指数减小)的前提下,实现了时间空间资源代价的折衷。

【总页数】5页(P649-653)

【作者】刘建美;王洪;马智

【作者单位】数学工程与先进计算国家重点实验室;河南省网络密码技术重点实验

室

【正文语种】中文

【中图分类】TP301

【相关文献】

1.Shor算法的腔QED实现

2.Shor量子算法的分析及优化

3.SHOR量子算法的优化及应用研究

4.对 Shor 算法破解 RSA 的探讨

5.基于量子计算原理的Shor算法优越性验证

因版权原因,仅展示原文概要,查看原文内容请购买。