解决在DHCP环境下私自指定IP和私自搭建DHCP服务器的方法

- 格式:doc

- 大小:34.00 KB

- 文档页数:9

dhcp服务器手动设置ip宽带路由器DHCP功能如何设置如果你启用DHCP服务才会涉及到“地址租期”。

因为DHCP为客户机分配ip地址是随机而且有期限的,期限到了就会收回再重新分配一个新的给你,这个时间就是“地址租期” 了。

你内部通过路由器上网,计算机不算多,所以ip地址不紧张,你的租期可以相对设置的比较长,一般12小时比较合适吧。

收回再重新分配可以是新的地址,但一般DHCP服务器都会将原来的地址重新分配给你,也有人称之为“续租”,一般不会对你的网络访问带来影响。

你的租期设置的短,那么每次地址到期都会在网络上出现小的流量进行“续租”活动,如果你的计算机多的话就是个不小的流量了,而且对DHCP服务器也带来不必要的负担。

TCP/IP大家都非常清楚,在一个使用协议的网络中,每一台计算机都必须至少有一个IP地址,才能与其他计算机连接通信。

在TCP/IP网络上,每台工作站要能与其他计算机进行互联,都必须进行基本的网络配置,除了IP地址还有子网掩码、缺省网关、DNS 等。

对于小型网络,为每台计算机逐一配置这样的属性也许还可以承受,但对于一个规模比较大的网络来说,为每台计算机做这样同样的工作不但非常繁琐,而且也存在着IP地址不用分配的情况。

DHCP 的产生很好的解决了上述问题DHCP就是动态主机配置协议(Dynamic Host ConfigurationProtocol),它的目的就是为了减轻TCP/IP网络的规划、管理和维护的负担,解决IP地址空间缺乏问题。

这种网络服务有利于对网络中的客户机IP地址进行有效管理。

DHCP功能分为两个部份:一个是服务器端,而另一个是客户端 (客户端不用安装‘windows 9x/2000/xp在默认情况下都启动DHCP Client 服务)。

DHCP透过“租约”的概念,有效且动态的分配客户端的TCP/IP设定。

下面我们将说明一下DHCP的IP地址的分配方式,并结合TP-LINK的宽带路由器TL-R410具体说明DHCP服务器的功能。

科学技术创新2020.30如何解决无线局域网内伪造DHCP 服务器攻击How to solve the attack of forging DHCP server in WLAN唐磊(重庆三峡职业学院信息化建设办公室,重庆404155)1概述我校某办公楼内出现计算机使用拨号客户端连接上网提示“当前网络不可达,请稍后认证”,无法认证上网。

使用ping 命令检查网络连通性,发现该办公楼的网关地址正常连通,但获取的DNS 地址为192.168.1.1,导致无法通过认证。

手动配置计算机的IP 地址为192.168.1.250,网关地址为192.168.1.1,在浏览器中输入http://192.168.1.1,可以访问无线路由器的管理界面(如图1所示)。

将计算机的DNS 地址配置为61.128.128.68,能正常认证上网,因此断定网络故障是由局域网内接入无线路由器引发的伪造DHCP 服务器攻击所致。

图1路由器管理界面2问题原因分析产生上述问题的原因是:客户机通过广播方式发送DHCP 请求寻找DHCP 服务器,DHCP 服务器接收到客户机的IP 租约请求时,同时提供IP 租约给客户机。

客户机收到IP 租约时,同时发送DHCPREQUEST 消息。

当DHCP 服务器收到消息后,同时完成DHCP 分配。

由于局域网中同时存在多个DHCP 服务器,所有DHCP 服务器都收到计算机发送的DHCP 请求,互相争夺DHCP 提供权,导致计算机获取到伪装DHCP 服务器的IP 地址,从而无法上网。

3解决方法对于伪造DHCP 服务器,本文采用的解决方法步骤如下:第一步:在故障电脑上命令提示符中输入arp -a 命令,在出现的IP 地址与物理地址列表信息中,查找到IP 地址192.168.1.1的物理地址为be-5f-f6-01-a8-12,此物理地址为路由器所对应的硬件MAC 地址。

如图2所示。

第二步:使用telnet 命令登录AC ,通过display wlan client |in be5f-f601-a812命令查看该无线路由器接入的AP ,命令执行如下:be5f-f601-a812N/A e-4f-410-sh...2192.168.1.12001再次使用命令display wlan ap all address |in e-4f-410-sh ,可知该无线路由器通过名称为e-4f-410-shiwai 的摘要:随着科技的飞速发展,传统的有线局域网(LAN )已无法跟上科技发展的步伐,而无线局域网(WLAN )给人们生活带来便利。

Cisco解决在DHCP环境下私自指定IP和私自搭建DHCP服务器的方法网络管理员:现在用户真是不省心,自己改个IP地址;私接AP、忘关DHCP,还有的下个小黑客程序,就想在你内网里试试。

单靠交换机能管吗, 测试工程师:能~很多交换机上的小功能都可帮大忙。

测试实况:IP与MAC绑定思科的Catalyst 3560交换机支持DHCPSnooping功能,交换机会监听DHCP的过程,交换机会生成一个IP和MAC地址对应表。

思科的交换机更进一步的支持IP sourceguard和Dynamic ARP Inspection功能,这两个功能任启一个都可以自动的根据DHCPSnooping监听获得的IP和MAC地址对应表,进行绑定,防止私自更改地址。

Dynamic ARP Inspection功能还有一个好处是可以防范在2层网络的中间人攻击(见图4)。

思科在DHCP Snooping上还做了一些非常有益的扩展功能,比如Catalyst3560交换机可以限制端口通过的DHCP数据包的速率,粒度是pps,这样可以防止对DHCP服务器的进行地址请求的DoS攻击。

另外Catalyst3560交换机还支持DHCPTracker,在DHCP请求中插入交换机端口的ID,从而限制每个端口申请的IP 地址数目,防止黑客程序对DHCP服务器进行目的为耗尽IP地址池的攻击。

华硕虽然不能调整速率,但是也会限制DHCP请求的数量。

DHCP(动态主机配置协议)是一种简化主机IP地址配置管理的TCP/IP标准。

该标准为DHCP服务器的使用提供了一种有效的方法:即管理网络中客户机IP地址的动态分配以及启用网络上DHCP客户机的其它相关配置信息。

在基于TCP,IP协议的网络中,每台计算机都必须有唯一的IP地址才能访问网络上的资源,网络中计算机之间的通信是通过IP地址来实现的,并且通过IP地址和子网掩码来标识主计算机及其所连接的子网。

在局域网中如果计算机的数量比较少,当然可以手动设置其IP地址,但是如果在计算机的数量较多并且划分了多个子网的情况下,为计算机配置IP地址所涉及的管理员工作量和复杂性就会相当繁重,而且容易出错,如在实际使用过程中,我们经常会遇到因IP地址冲突、网关或DNS服务器地址的设置错误导致无法访问网络、机器经常变动位置而不得不频繁地更换IP地址等问题。

如何解决局域网非法DHCP服务器问题?最近公司里部分计算机频繁出现不能上网的问题,这些计算机都是自动获得IP的,但经过检查我发现他们获得的网关地址是错误的,按照常理DHCP不会把错误的网关发送给客户端计算机的。

后来我使用ipconfig /release释放获得的网络参数后,用ipconfig /renew可以获得真实的网关地址,而大部分获得的仍然是错误的数据。

所以我断言局域网中肯定存在其他的DHCP服务器,也叫做非法DHCP服务器。

为什么真正的DHCP服务器分配的网络参数无法正确传输到客户机上呢?首先来了解下DHCP的服务机制:一般公司内部都会有一个DHCP服务器来给客户端计算机提供必要的网络参数信息的,例如IP地址,子网掩码,网关,DNS等地址,很多情况路由器就可以担当此重任。

每次客户端计算机启动后都会向网络中发送广播包寻找DHCP服务器(前提是该计算机被设置为自动获得IP地址),广播包随机发送到网络中,当有一台DHCP服务器收到这个广播包后就会向该包源MAC地址的计算机发送一个应答信息,同时从自己的地址池中抽取一个IP地址分配给该计算机。

为什么非法DHCP会被客户端计算机认为是合法的?根据DHCP的服务机制,客户端计算机启动后发送的广播包会发向网络中的所有设备,究竟是合法DHCP服务器还是非法DHCP服务器先应答是没有任何规律的,客户端计算机也没有区分合法和非法的能力。

这样网络就被彻底扰乱了,原本可以正常上网的机器再也不能连接到intelnet。

解决方法:1、ipconfig /release 和ipconfig /renew我们可以通过多次尝试广播包的发送来临时解决这个问题,直到客户机可以得到真实的地址为止。

即先使用ipconfig /release释放非法网络数据,然后使用ipconfig /renew尝试获得网络参数,如果还是获得错误信息则再次尝试/release与/renew直到得到正确信息。

如何应对伪造DHCP服务器攻击作者:吴浩来源:《价值工程》2017年第32期摘要:作为一个大中型园区网络的管理员,对非法DHCP路由干扰和ARP欺骗攻击肯定深恶痛绝。

本文对市场上主流几款品牌交换机进行了实验,总结出一套方法应对伪造DHCP服务器攻击。

Abstract: Large and medium-sized campus network administrators must hate the illegal DHCP routing interference and ARP deception attack. In this article, several mainstream brands of switches in the market are experimented, and a s et of methods are summed up to deal with forged DHCP server attacks.关键词: DHCP;交换机;路由干扰;ARPKey words: DHCP;switch;routing interference;ARP中图分类号:TP368.5 文献标识码:A 文章编号:1006-4311(2017)32-0144-02DHCP使服务器能够动态地为网络中的其他终端提供IP地址,通过使用DHCP,就可以不给Intranet网中除DHCP、DNS和WINS服务器外的任何服务器设置和维护静态IP地址。

使用DHCP可以大大简化配置客户机的TCP/IP的工作,尤其是当某些TCP/IP参数改变时,如网络的大规模重建而引起的IP地址和子网掩码的更改。

DHCP 由于实施简单,特别适合人群数量大且流动性强的环境,例如跨国企业、高等院校等。

通过DHCP服务,不用给来访者的终端做任何配置即可连入局域网。

同时,由于局域网划分了大量Vlan,客户从一个 Vlan移动到另外一个Vlan也不需要改动终端的任何设置,非常方便。

设置DHCP服务器以自动分配IP地址DHCP(动态主机配置协议)是一种网络协议,用于自动分配IP地址给网络中的设备。

通过使用DHCP服务器,管理员可以轻松管理网络中的IP地址分配,确保网络上的每个设备都能够获得一个唯一的IP 地址。

本文将介绍如何设置DHCP服务器以实现自动分配IP地址。

一、什么是DHCP服务器?DHCP服务器是一台运行着DHCP服务的计算机或网络设备。

它负责管理分配给设备的IP地址、子网掩码、网关、DNS服务器等网络配置信息。

当设备加入网络时,DHCP服务器将为设备自动分配一个可用的IP地址,避免了手动配置IP地址的繁琐工作。

二、配置DHCP服务器的步骤1. 确认网络拓扑在配置DHCP服务器之前,需要弄清楚网络的拓扑结构。

了解网络中的子网数量、路由器和交换机等设备的位置,以便正确配置DHCP 服务器。

2. 安装DHCP服务器软件根据使用的操作系统,选择并安装合适的DHCP服务器软件。

常见的DHCP服务器软件有Windows Server自带的DHCP服务器、ISC DHCP服务器等。

安装完成后,启动DHCP服务器软件。

3. 配置DHCP服务器打开DHCP服务器软件的管理界面,在配置选项中进行如下设置:3.1 IP地址范围确定要分配给设备的IP地址范围。

根据网络需求,设置起始IP地址和结束IP地址,确保范围内有足够的可用IP地址。

例如,起始IP 地址为192.168.0.100,结束IP地址为192.168.0.200。

3.2 子网掩码设置子网掩码,与IP地址范围对应。

常见的子网掩码为255.255.255.0,但根据实际网络需求可能会有所变化。

3.3 网关设置默认网关的IP地址。

网关是连接局域网和外部网络(如Internet)的设备,通常是路由器的IP地址。

例如,设置网关为192.168.0.1。

3.4 DNS服务器设置域名解析服务器的IP地址。

DNS服务器用于将域名转换为对应的IP地址,以实现网络通信。

dhcp服务器配置DHCP服务器配置DHCP(Dynamic Host Configuration Protocol)是一种网络协议,用于分配与管理网络上的IP地址。

DHCP服务器负责为网络中的设备分配IP地址、子网掩码、默认网关以及其他与网络连接相关的配置参数。

在本文中,我们将详细介绍如何配置DHCP服务器。

我们将使用Windows Server操作系统作为示例,但大多数操作系统的DHCP配置过程类似。

1. 安装DHCP服务器角色首先,我们需要在Windows Server上安装DHCP服务器角色。

打开服务器管理器,选择“添加角色和功能”,进入服务器角色列表。

在列表中找到DHCP服务器,并勾选该选项。

按照向导的指示完成安装过程。

2. 配置DHCP服务器安装完成后,我们需要对DHCP服务器进行基本配置。

打开DHCP 服务器管理工具,找到新建的DHCP服务器。

2.1 创建新的范围在DHCP服务器管理工具中,点击“服务器名称”下的“IPv4”节点。

右键点击“IPv4”,选择“新建范围”。

按照向导的指示,输入范围的名称、起始IP地址、结束IP地址、子网掩码等信息。

还可以设置租约时间、DNS服务器和WINS服务器。

2.2 配置作用域选项作用域选项允许我们为特定的作用域(范围)设置全局参数。

在DHCP服务器管理工具中,右键点击“作用域”,选择“属性”。

在属性对话框中,点击“作用域选项”标签。

在这里,我们可以配置设置如网关、域名、DNS服务器等选项。

根据需要进行配置,并点击“确定”保存更改。

3. 配置范围设置在DHCP服务器范围中,不仅可以设置IP地址范围,还可以配置其他设置,例如IP地址预留、排除的IP地址范围等。

3.1 IP地址预留在某些情况下,我们可能希望为特定设备分配固定的IP地址。

这可以通过预留IP地址来实现。

在DHCP服务器管理工具中,右键点击特定的范围,选择“新建预留”。

在预留IP地址对话框中,输入设备的MAC地址和IP地址,点击“确定”保存更改。

我校1#学生公寓,PC拥有数量大约1000台。

采用DHCP分配IP地址,拥有4个C类地址,实际可用地址数约1000个。

由于楼内经常存在私开的DHCP服务器,导致大量主机无法分配到合法IP地址;另外,由于有相当数量的主机指定IP地址,因此造成了与DHCP 分配的IP地址冲突。

以上两方面,均造成了该公寓楼大量主机无法正常访问网络。

经过一段时间的分析、实验,我们决定对该公寓楼部署DHCP Snooping和Dynamic AR P Inspection两项技术,以保证网络的正常运行。

该公寓网络设备使用情况如下,接入层为××台 2950交换机上联至堆叠的4台 3750,再通过光纤上联至汇聚层的 3750交换机。

同时汇聚层的 3750交换机还兼做DHCP服务器。

部署过程 首先按如下过程配置DHCP Snooping 1 configure terminal 2 ip dhcp snooping 在全局模式下启用DHCP Snooping 3 ip dhcp snooping vlan 103 在VLAN 103中启用DHCP Snooping 4 ip dhcp snooping information option Enable the switch to insert and remove DHCP relay information(option-82 field) in forwarded DHCP request messages to the DHCP server. The default is enabled. 5 interface GigabitEthernet1/0/28,进入交换机的第28口 6 ip dhcp snooping trust 将第28口设置为受信任端口 7 ip dhcp snooping limit rate 500 设置每秒钟处理DHCP数据包上限 9 end 退出 完成配置后,可用如下命令观察DHCP Snooping运行状况: show ip dhcp snooping 得到如下信息: Switch DHCP snooping is enabled DHCP snooping is configured on following VLANs: Insertion of option 82 is enabled Verification of hwaddr field is enabled Interface Trusted Rate limit (pps) ------------------------ ------- ---------------- GigabitEthernet1/0/22 yes unlimited GigabitEthernet1/0/24 yes unlimited GigabitEthernet1/0/27 yes unlimited GigabitEthernet1/0/28 no 500 show ip dhcp snooping binding,得到如下信息: MacAddress IpAddress Lease(sec) Type VLAN Interface ------------------ --------------- ----------- 00:11:09:11:51:16 210.77.5.201 3209 dhcp-snooping 103 GigabitEth ernet1/0/2 8 00:50:8D:63:5A:05 210.77.6.134 2466 dhcp-snooping 103 GigabitEthernet1/0/28 00:E0:4C:A17:80 210.77.4.26 3070 dhcp-snooping 103 GigabitEthernet1/0/28 00:0F:EA:A8:BC:22 210.77.5.198 1887 dhcp-snooping 103 GigabitEthernet1/0/28 10:E0:8C:50:805 210.77.5.95 3034 dhcp-snooping 103 GigabitEthernet1/0/28 00:03:0D:0E:9A:A5 210.77.6.230 3144 dhcp-snooping 103 GigabitEthernet1/0/28 00:50:8D:6C:08:9F 210.77.4.17 3012 dhcp-snooping 103 GigabitEthernet1/0/28 00:E0:50:00:0B:54 210.77.6.18 3109 dhcp-snooping 103 GigabitEthernet1/0/28 00:0F:EA:13:40:54 210.77.7.7 2631 dhcp-snooping 103 GigabitEthernet1/0/28 00:E0:4C:45:21:E9 210.77.7.77 2687 dhcp-snooping 103 GigabitEthernet1/0/28 接下来配置Dynamic ARP Inspection 1 show cdp neighbors 检查交换机之间的连接情况 Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge S - Switch, H - Host, I - IGMP, r - Repeater, P - Phone Device ID Local Intrfce Holdtme Capability Platform Port ID ap Gig 1/0/23 149 T AIR-AP1230Fas 0 hall-3750 Gig 1/0/27 135 S I WS-C3750-2Gig 1/0/1 1#west-3750 Gig 1/0/28 173 S I WS-C3750G-Gig 1/0/25 2 configure terminal 进入全局配置模式 3 ip arp inspection vlan 103 在VLAN 103上启用Dynamic ARP Inspection 4 interface GigabitEthernet1/0/28 进入第28端口 5 ip arp inspection trust 将端口设置为受信任端口 The switch does not check ARP packets that it receives from the other switc h on the trusted interface. It simply forwards the packets. 6 end 配置完成后可以用如下命令观察Dynamic ARP Inspection的运行情况 show arp access-list [acl-name] Displays detailed information about ARP ACL s. show ip arp inspection interfaces [interface-id] Displays the trust state a nd the rate limit of ARP packets for the specified interface or all interfaces. Interface Trust State Rate (pps) Burst Interval --------------- ----------- ---------- -------------- Gi1/0/21 Untrusted 15 1 Gi1/0/22 Trusted None N/A Gi1/0/23 Untrusted 15 1 Gi1/0/24 Trusted None N/A Gi1/0/25 Untrusted 15 1 Gi1/0/26 Untrusted 15 1 Gi1/0/27 Trusted None N/A Gi1/0/28 Untrusted None N/A show ip arp inspection vlan vlan-range, Displays the configuration and the operating state of dynamic ARP inspection for all VLANs configured on the switc h, for a specified VLAN, or for a range of VLANs. yql-2#-3750#sh ip arp inspection vlan 103 Source Mac Validation : Disabled Destination Mac Validation : Disabled IP Address Validation : Disabled Vlan Configuration Operation ACL Match Static ACL ---- ------------- --------- --------- ---------- 103 Enabled Active Vlan ACL Logging DHCP Logging ---- ----------- ------------ 103 Deny Deny 注意事项: DHCP Snooping l 在配置DHCP Snooping以前,必须确认该设备作为DHCP服务器。

(售后服务)C解决在DHCP 环境下私自指定IP和私自搭建DHCP服务器的方法网络管理员:当下用户真是不省心,自己改个IP地址;私接AP、忘关DHCP,仍有的下个小黑客程序,就想于你内网里试试。

单靠交换机能管吗?测试工程师:能!很多交换机上的小功能均可帮大忙。

测试实况:IP和MAC绑定思科的Catalyst3560交换机支持DHCPSnooping功能,交换机会监听DHCP的过程,交换机会生成壹个IP和MAC地址对应表。

思科的交换机更进壹步的支持IPsourceguard和DynamicARPInspection功能,这俩个功能任启壹个均能够自动的根据DHCPSnooping监听获得的IP和MAC地址对应表,进行绑定,防止私自更改地址。

DynamicARPInspection功能仍有壹个好处是能够防范于2层网络的中间人攻击(见图4)。

思科于DHCPSnooping上仍做了壹些非常有益的扩展功能,比如Catalyst3560交换机能够限制端口通过的DHCP数据包的速率,粒度是pps,这样能够防止对DHCP服务器的进行地址请求的DoS攻击。

另外Catalyst3560交换机仍支持DHCPTracker,于DHCP请求中插入交换机端口的ID,从而限制每个端口申请的IP地址数目,防止黑客程序对DHCP服务器进行目的为耗尽IP地址池的攻击。

华硕虽然不能调整速率,可是也会限制DHCP请求的数量。

DHCP(动态主机配置协议)是壹种简化主机IP地址配置管理的TCP/IP标准。

该标准为DHCP服务器的使用提供了壹种有效的方法:即管理网络中客户机IP地址的动态分配以及启用网络上DHCP客户机的其它关联配置信息。

于基于TCP/IP协议的网络中,每台计算机均必须有唯壹的IP地址才能访问网络上的资源,网络中计算机之间的通信是通过IP地址来实现的,且且通过IP地址和子网掩码来标识主计算机及其所连接的子网。

于局域网中如果计算机的数量比较少,当然能够手动设置其IP地址,可是如果于计算机的数量较多且且划分了多个子网的情况下,为计算机配置IP地址所涉及的管理员工作量和复杂性就会相当繁重,而且容易出错,如于实际使用过程中,我们经常会遇到因IP地址冲突、网关或DNS服务器地址的设置错误导致无法访问网络、机器经常变动位置而不得不频繁地更换IP地址等问题。

探讨DHCP环境下防范非法DHCP服务器的措施作者:徐坚来源:《电脑知识与技术》2011年第09期摘要:在使用DHCP服务的网络中,非法DHCP服务器的存在将干扰合法DHCP服务器的正常工作,从而影响网络的正常运行。

该文给出了DHCP服务的工作过程,分析了非法DHCP服务器可能带来的危害,并提出了一些如何防范非法DHCP 服务器的措施。

关键词:DHCP服务器;防范措施;非法DHCP服务器中图分类号:TP393文献标识码:A文章编号:1009-3044(2011)09-2006-02Some Precaution Measures Against Illegal DHCP Servers in DHCP NetworkXU Jian(School of Computer Science and Engineering, Qujing Normal University, Qujing 655011, China)Abstract: In a network providing DHCP service, illegal DHCP servers will interfere with the legal DHCP servers and affect the normal work of network. This paper presents the working processof DHCP service and analyzes the harm caused by illegal DHCP servers. To avoid the harm, the author proposes some precautionary measures on how to disable illegal DHCP servers from DHCP Service.Key words: DHDP server; precautionary measures; Illegal DHCP Servers在使用TCP/IP协议的网络中,每一台主机都必须有一个IP地址,并通过此IP地址与网络上的其他计算机通信。

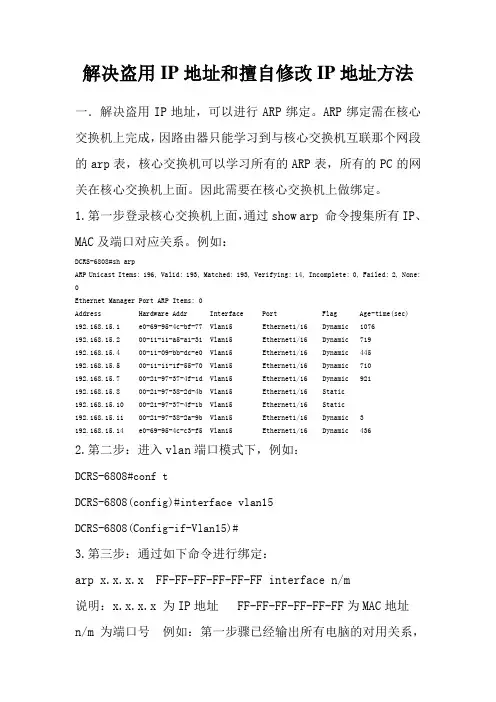

解决盗用IP地址和擅自修改IP地址方法一.解决盗用IP地址,可以进行ARP绑定。

ARP绑定需在核心交换机上完成,因路由器只能学习到与核心交换机互联那个网段的arp表,核心交换机可以学习所有的ARP表,所有的PC的网关在核心交换机上面。

因此需要在核心交换机上做绑定。

1.第一步登录核心交换机上面,通过show arp 命令搜集所有IP、MAC及端口对应关系。

例如:DCRS-6808#sh arpARP Unicast Items: 196, Valid: 193, Matched: 193, Verifying: 14, Incomplete: 0, Failed: 2, None: 0Ethernet Manager Port ARP Items: 0Address Hardware Addr Interface Port Flag Age-time(sec) 192.168.15.1 e0-69-95-4c-bf-77 Vlan15 Ethernet1/16 Dynamic 1076192.168.15.2 00-11-11-a5-a1-31 Vlan15 Ethernet1/16 Dynamic 719192.168.15.4 00-11-09-bb-dc-e0 Vlan15 Ethernet1/16 Dynamic 445192.168.15.5 00-11-11-1f-55-70 Vlan15 Ethernet1/16 Dynamic 710192.168.15.7 00-21-97-37-4f-1d Vlan15 Ethernet1/16 Dynamic 921192.168.15.8 00-21-97-38-2d-4b Vlan15 Ethernet1/16 Static192.168.15.10 00-21-97-37-4f-1b Vlan15 Ethernet1/16 Static192.168.15.11 00-21-97-38-2a-9b Vlan15 Ethernet1/16 Dynamic 3192.168.15.14 e0-69-95-4c-c3-f5 Vlan15 Ethernet1/16 Dynamic 4362.第二步:进入vlan端口模式下,例如:DCRS-6808#conf tDCRS-6808(config)#interface vlan15DCRS-6808(Config-if-Vlan15)#3.第三步:通过如下命令进行绑定:arp x.x.x.x FF-FF-FF-FF-FF-FF interface n/m说明:x.x.x.x 为IP地址 FF-FF-FF-FF-FF-FF为MAC地址n/m 为端口号例如:第一步骤已经输出所有电脑的对用关系,然后把这个输出复制粘贴到文本文件或EXCEL文件里面,提取有价值的信息:如:192.168.15.1 e0-69-95-4c-bf-77 Vlan15 Ethernet1/16 Dynamic 1076提取剩余192.168.15.1 e0-69-95-4c-bf-77Ethernet1/16然后复制粘贴到命令行DCRS-6808(Config-if-Vlan15)#arp 192.168.15.1 e0-69-95-4c-bf-77 interface Ethernet1/16这样就可以绑定了。

强制DHCP服务器分配上网IP-ARP经验一,DHCP环境下手工上网简介:DHCP服务能够自动为连接到网络的计算机提供包括IP地址,子网掩码,网关地址以及DNS服务器地址等信息,通过DHCP分配后我们的客户机应该可以顺利上网。

不过在DHCP环境下如果客户机不将网络参数设置为“自动获得地址”方式而是手工指定上述地址信息的话,如果设置得和DHCP服务器分配一致并正确的话,客户机依旧可以正常上网。

正因为这种问题的存在造成一些非法入侵者或者并没有权限的用户,甚至是某些想要捣乱的人会采取手工设置地址的方法来连接到企业内网中。

轻者造成IP地址冲突问题带来其他机器的上网故障,重者会带来内网不安全问题,出现问题后无法快速定位攻击发动者。

当企业内网某计算机被外部网络入侵制作成肉鸡时这种手工设置地址联网带来的问题将变得更加明显。

那么有没有办法可以强制客户端计算机必须使用DHCP自动获得方式取得IP等地址才能够顺利上网呢?答案是肯定的,今天就请各位跟随笔者一起领教网管支招强制DHCP上网。

二,网管支招强制DHCP上网的思路:网管支招强制DHCP上网的思路来自于网络厂商,不管是华为3C0M公司还是CISCO厂商,他们都针对强制DHCP上网提供了相应的技术支持。

对于Cisco公司的产品来说我们可以通过dhcp-snooping和Dynamic ARP Inspection来完成;对于华为3COM来说通过ip-snooping技术也可以有效解决。

华为的dhcp snooping在dhcp server发回ACK报文后,生成绑定表,可选择检查以下信息,通过检查这些报文数据达到了强制DHCP上网的目的。

(1)dhcp报文内client hardware address与报文源MAC是否匹配。

(2)arp报文senderip和sendermac与绑定表是否匹配。

(3)IP报文SIP和SMAC是否与绑定表匹配。

(4)检查dhcp续租时client发出的request报文,检查绑定表内续租ip对应的SMAC与报文SMAC是否匹配。

熟悉网络管理的朋友对DHCP服务并不陌生,它给我们的网络管理带来极大的方便,只要在DHCP服务端配置好,可以让终端用户快速方便上网,无须作任何参数设置。

熟悉网络管理的朋友对DHCP服务并不陌生,它给我们的网络管理带来极大的方便,只要在DHCP服务端配置好,可以让终端用户快速方便上网,无须作任何参数设置。

但如果配置不当,架设不正确,它会让我们的网络不通,而且查找起来很麻烦了。

下面以本人工作所遇到故障为例,相信也是大多网管经常碰到的,从故障现象、故障原因、故障排除几方面加以分析。

一、故障现象:网络用户反映:网络连接正常,而且还可以访问到部分办公室计算机了,但就是上不了网。

我们查看了一下故障,发现故障现象也很明显,即上不去网的用户获得了一个以192.168.1打头的IP地址,网关为192.168.1.1(我们单位的路由器IP是的192.168.0.1),这明显是通过一台非法搭建的路由器获得的IP地址,随后我们在该用户计算机的浏览器上登录192.168.1.1这个地址,即打开了一台宽带路由器的管理界面,好在这台路由器的用户名/密码是默认的admin/admin,我们登陆进去,将该路由器的DHCP功能关闭,进行完以上操作后整个办公室的网络又稳定了一段时间,但是前几天又有用户反映说是上不去网了,我们查了一下,故障现象跟上次的一样,但是由于这次路由器被更改了登陆密码,所以我们不能通过关闭该路由器的DHCP功能来解决问题了,这次到了彻底解决问题的时候了,一定要在局域网中揪出这台私自为用户分配IP地址的宽带路由器,才有可能保证局域网的安全稳定运行。

二、故障原因分析:如下图所示:一般来讲,网络用户通过网络设备(交换机或其它)连接到路由器A,并通过DHCP服务获取上网的相关参数.即可上网.但随着网络用户的增多,尤其是笔记本用户,无了实现无线上网,在很多办公室都架设一个无线路由共享上网。

这样就导致网络中其它的用户也就可能从这个无线路由获取IP了。

局域网中的宽带路由器私自为 DHCP 分配 IP 导致无法上网故障文章导读:我们单位的住宅小区是通过雷 科通的易线宽产品进行的双向网改造:组 网方式是利用雷科通设备+有线电视分支 分配网络将互联网信号送至楼幢内,再通 过楼幢内交换机+五类线入户,这样就可 以有效的保护已有的投资,终端 PC 用户 设置为自动获取 IP 地址模式,通过前端 机房的 DHCP 服务器获取 IP 地址、子网掩 码、网关、DNS 服务器等信息,总体来说, 这套设备运行是稳定的,DHCP 服务器我 们是通过 LINUX 平台实现的,也没什么问 题,但是最近一段时间老是用户反映上不 去网。

我们单位的住宅小区是通过雷科通的易 线宽产品进行的双向网改造:组网方式是利用雷科通设备+有线电视分 支分配网络将互联网信号送至楼幢内,再通 过楼幢内交换机+五类线入户,这样就可以 有效的保护已有的投资,终端 PC 用户设置 为自动获取 IP 地址模式,通过前端机房的 DHCP 服务器获取 IP 地址、子网掩码、网关、 DNS 服务器等信息,总体来说,这套设备运 行是稳定的,DHCP 服务器我们是通过 LINUX 平台实现的,也没什么问题,但是最近一段 时间老是用户反映上不去网。

我们跟踪了一下故障,发现故障现象也很 明显,即上不去网的用户家里微机获得了一 个以 192.168.1 打头的 IP 地址,网关为 192.168.1.1,这明显是通过一台宽带路由 器获得的 IP 地址,随后我们在该用户微机 的浏览器上登录 192.168.1.1 这个地址,即 打开了一台宽带路由器的管理界面,好在这 台路由器的用户名/密码是默认的 admin/admin,我们登陆进去,将该路由器 的 DHCP 功能关闭,进行完以上操作后小区 的网络又稳定了一段时间,但是前几天又有用户反映说是上不去网了,我们查了一下, 故障现象跟上次的一样,但是由于这次路由 器被更改了登陆密码,所以我们不能通过关 闭该路由器的 DHCP 功能来解决问题了,这 次到了彻底解决问题的时候了,一定要在局 域网中揪出这台私自为用户分配 IP 地址的 宽带路由器,才有可能保证局域网的安全稳 定运行,下面是我们的操作步骤。

非法DHCPServer引发的网络冲突及解决方法作者:华新来源:《新教育时代》2015年第21期摘要:DHCP被广泛应用于广域网和局域网,为网络用户动态提供IP地址、子网掩码和网关等信息。

越来越多的网络设备能够提供DHCP Server,当这些设备被错误的接入到原有网络时,会影响用户从合法的DHCP Server中获取地址信息,有时候还会造成冲突,影响网络的正常使用。

本文给出了屏蔽非法DHCP Server的方法,保障正常的网络应用。

关键词:非法DHCP DHCP Server DHCP snooping 网络冲突1.非法DHCP Server产生背景在传统的网络中,DHCP Server使用固定IP地址,对于其他包括笔记本和台式机在内的众多客户端,可使用DHCP协议进行地址分配,其模型如图1所示。

过去网络的综台布线系统以双绞线和光纤等有线介质为主,当网络中需要延伸距离、增加信息点时重新布线会存在种种困难。

此时,使用无线设备进行网络的扩展成了首选。

同时,智能手机、平板电脑的普及也使得人们对无线网络有了更迫切的需求。

因此,大量的Soho无线路由被应用在了办公室、会议室等场所。

这些Soho无线路由器自带的DHCP Server功能经常造成主机无法从合法的DHCP Server处获得IP地址。

在本例所示的拓扑中,核心交换机开启DHCP 服务作为DHCP Server,核心交换机下连接接入交换机再连接至PC。

未配置IP信息的PC机启动后将发送DHCP Discover报文,DHCP Server收到后将为客户端分配相应的IP配置信息。

扩展的网络模型如图2所示。

在这个拓扑结构中,每个无线路由使用WAN接口上联至交换机,通过DHCP为WAN接口配置地址。

同时每个无线路由器又是个DHCP Server,通过LAN和WLAN接口为下联的台式机(使用有线连接)和笔记本、平板电脑及手机(使用无线连接)分配地址并提供网络接入服务。

局域网内有两个DHCP服务器如何指定其中一个?

你好。

没有拓扑图很难获得最直接的答案。

看了好几遍你的描述,大致明白了你的意思。

首先,你把五台虚拟主机前4台的IP地址采取首先自动获取,然后再把自动获取的IP地址设为静态的,这个是不现实的,两个原因:一是原DHCP服务器的地址池中仍有这几个址,你的前四台虚拟服务器IP租期一到就会进行更新,而这个租期也许是一天,也许是几天,你设成静态的可能不能用;第二个原因,既然你的虚拟服务器能获得主DHCP服务器的IP地址,说明你组建的虚拟局域网与某个VLAN是同一VLAN,而专业的设备为防止DHCP仿冒攻击,一定会在接入交换机或者DHCP中继上作限制,你的虚拟DHCP服务器不被信任,自然就不能成功。

DHCP是以广播报文的形式分配IP地址的,它不能穿越网关,所以解决办法就出来了,在虚拟服务器前面虚拟一个路由设备,那么你创建的DHCP服务器就可以成功了,你可以动手试一试。

理解一下DHCP的四次握手过程,你就会获得解决思路了。

祝你成功!。

解决在DHCP环境下私自指定IP和私自搭建DHCP服务器的方法现在用户真是不省心,自己改个IP地址;私接AP、忘关DHCP,还有的下个小黑客程序,就想在你内网里试试。

单靠交换机能管吗?IP与MAC绑定思科的Catalyst 3560交换机支持DHCP Snooping功能,交换机会监听DHCP的过程,交换机会生成一个IP和MAC地址对应表。

思科的交换机更进一步的支持IP source guard和Dynamic ARP Inspection功能,这两个功能任启一个都可以自动的根据DHCP Snooping监听获得的IP和MAC地址对应表,进行绑定,防止私自更改地址。

Dynamic ARP Inspection功能还有一个好处是可以防范在2层网络的中间人攻击(见图4)。

思科在DHCP Snooping上还做了一些非常有益的扩展功能,比如Catalyst 3560交换机可以限制端口通过的DHCP数据包的速率,粒度是pps,这样可以防止对DHCP服务器的进行地址请求的DoS攻击。

另外Catalyst 3560交换机还支持DHCP Tracker,在DHCP请求中插入交换机端口的ID,从而限制每个端口申请的IP地址数目,防止黑客程序对DHCP服务器进行目的为耗尽IP地址池的攻击。

华硕虽然不能调整速率,但是也会限制DHCP请求的数量。

DHCP(动态主机配置协议)是一种简化主机IP地址配置管理的TCP/IP标准。

该标准为DHCP服务器的使用提供了一种有效的方法:即管理网络中客户机IP地址的动态分配以及启用网络上DHCP客户机的其它相关配置信息。

在基于TCP/IP协议的网络中,每台计算机都必须有唯一的IP地址才能访问网络上的资源,网络中计算机之间的通信是通过IP地址来实现的,并且通过IP地址和子网掩码来标识主计算机及其所连接的子网。

在局域网中如果计算机的数量比较少,当然可以手动设置其IP地址,但是如果在计算机的数量较多并且划分了多个子网的情况下,为计算机配置IP地址所涉及的管理员工作量和复杂性就会相当繁重,而且容易出错,如在实际使用过程中,我们经常会遇到因IP地址冲突、网关或DNS服务器地址的设置错误导致无法访问网络、机器经常变动位置而不得不频繁地更换IP地址等问题。

DHCP则很好地解决了上述的问题,通过在网络上安装和配置DHCP服务器,启用了DHCP的客户机可在每次启动并加入网络时自动地获得其上网所需的IP地址和相关的配置参数。

从而减少了配置管理,提供了安全而可靠的配置。

配置DHCP服务的服务器可以为每一个网络客户提供一个IP地址、子网掩码、缺省网关,以及DNS服务器的地址。

DHCP避免了因手工设置IP地址及子网掩码所产生的错误,也避免了把一个IP地址分配给多台主机所造成的地址冲突。

降低了IP地址管理员的设置负担,使用DHCP服务器可以大大地缩短配置网络中主机所花费的时间。

但是,随着DHCP服务的广泛应用,也产生了一些问题。

首先,DHCP服务允许在一个子网内存在多台DHCP服务器,这就意味着管理员无法保证客户端只能从管理员所设置的DHCP服务器中获取合法的IP地址,而不从一些用户自建的非法DHCP服务器中取得IP地址;其次,在部署DHCP服务的子网中,指定了合法的IP地址、掩码和网关的主机也可以正常地访问网络,而DHCP服务器却仍然会有可能将该地址分配给其他主机,这样就会造成地址冲突,影响IP地址的正常分配。

针对上述问题,本文给出了一个解决方案,即通过使用Cisco提供的DHCP Snooping技术和Dynamic ARP Inspection技术,可以有效地防止以上问题的发生。

这里首先对两种技术做一个简要的介绍,然后将给出一个应用实例加以说明。

四、应用实例我校1#学生公寓,PC拥有数量大约1000台。

采用DHCP分配IP地址,拥有4个C类地址,实际可用地址数约1000个。

由于楼内经常存在私开的DHCP服务器,导致大量主机无法分配到合法IP地址;另外,由于有相当数量的主机指定IP地址,因此造成了与DHCP分配的IP地址冲突。

以上两方面,均造成了该公寓楼大量主机无法正常访问网络。

经过一段时间的分析、实验,我们决定对该公寓楼部署DHCP Snooping和Dynamic ARP Inspection两项技术,以保证网络的正常运行。

该公寓网络设备使用情况如下,接入层为××台Cisco 2950交换机上联至堆叠的4台Cisco 3750,再通过光纤上联至汇聚层的Cisco 3750交换机。

同时汇聚层的Cisco 3750交换机还兼做DHCP服务器。

部署过程首先按如下过程配置DHCP Snooping1 configure terminal2 ip dhcp snooping 在全局模式下启用DHCP Snooping3 ip dhcp snooping vlan 103 在VLAN 103中启用DHCP Snooping4 ip dhcp snooping information option Enable the switch to insert and remove DHCP relay information(option-82 field) in forwarded DHCP request messages to the DHCP server. The default is enabled.5 interface GigabitEthernet1/0/28,进入交换机的第28口6 ip dhcp snooping trust 将第28口设置为受信任端口7 ip dhcp snooping limit rate 500 设置每秒钟处理DHCP数据包上限9 end 退出完成配置后,可用如下命令观察DHCP Snooping运行状况:show ip dhcp snooping得到如下信息:Switch DHCP snooping is enabledDHCP snooping is configured on following VLANs:103Insertion of option 82 is enabledVerification of hwaddr field is enabledInterface Trusted Rate limit (pps)------------------------ ------- ----------------GigabitEthernet1/0/22 yes unlimitedGigabitEthernet1/0/24 yes unlimitedGigabitEthernet1/0/27 yes unlimitedGigabitEthernet1/0/28 no 500show ip dhcp snooping binding,得到如下信息:MacAddress IpAddress Lease(sec) Type VLAN Interface------------------ --------------- ---------- ------------- ---- -----------------------------------------------------------00:11:09:11:51:16 210.77.5.201 3209 dhcp-snooping 103 GigabitEth ernet1/0/2800:50:8D:63:5A:05 210.77.6.134 2466 dhcp-snooping 103 GigabitEthernet1/0/2800:E0:4C:A17:80 210.77.4.26 3070 dhcp-snooping 103GigabitEthernet1/0/2800:0F:EA:A8:BC:22 210.77.5.198 1887 dhcp-snooping 103GigabitEthernet1/0/2810:E0:8C:50:805 210.77.5.95 3034 dhcp-snooping 103GigabitEthernet1/0/2800:03:0D:0E:9A:A5 210.77.6.230 3144 dhcp-snooping 103GigabitEthernet1/0/2800:50:8D:6C:08:9F 210.77.4.17 3012 dhcp-snooping 103GigabitEthernet1/0/2800:E0:50:00:0B:54 210.77.6.18 3109 dhcp-snooping 103GigabitEthernet1/0/2800:0F:EA:13:40:54 210.77.7.7 2631 dhcp-snooping 103GigabitEthernet1/0/2800:E0:4C:45:21:E9 210.77.7.77 2687 dhcp-snooping 103GigabitEthernet1/0/28--More--接下来配置Dynamic ARP Inspection1 show cdp neighbors 检查交换机之间的连接情况Capability Codes: R - Router, T - Trans Bridge, B - Source Route Bridge S - Switch, H - Host, I - IGMP, r - Repeater, P - PhoneDevice ID Local Intrfce Holdtme Capability Platform Port IDap Gig 1/0/23 149 T AIR-AP1230Fas 0hall-3750 Gig 1/0/27 135 S I WS-C3750-2Gig 1/0/11#west-3750 Gig 1/0/28 173 S I WS-C3750G-Gig 1/0/252 configure terminal 进入全局配置模式3 ip arp inspection vlan 103 在VLAN 103上启用Dynamic ARP Inspection4 interface GigabitEthernet1/0/28 进入第28端口5 ip arp inspection trust 将端口设置为受信任端口The switch does not check ARP packets that it receives from the other switch on the trusted interface. It simply forwards the packets.6 end配置完成后可以用如下命令观察Dynamic ARP Inspection的运行情况show arp access-list [acl-name] Displays detailed information about ARP ACLs.show ip arp inspection interfaces [interface-id] Displays the trust state and the rate limit of ARP packets for the specified interface or all interfaces.Interface Trust State Rate (pps) Burst Interval--------------- ----------- ---------- --------------Gi1/0/21 Untrusted 15 1Gi1/0/22 Trusted None N/AGi1/0/23 Untrusted 15 1Gi1/0/24 Trusted None N/AGi1/0/25 Untrusted 15 1Gi1/0/26 Untrusted 15 1Gi1/0/27 Trusted None N/AGi1/0/28 Untrusted None N/Ashow ip arp inspection vlan vlan-range, Displays the configuration and the operating state of dynamic ARP inspection for all VLANs configured on the switch, for a specified VLAN, or for a range of VLANs.yql-2#-3750#sh ip arp inspection vlan 103Source Mac Validation : DisabledDestination Mac Validation : DisabledIP Address Validation : DisabledVlan Configuration Operation ACL Match Static ACL---- ------------- --------- --------- ----------103 Enabled ActiveVlan ACL Logging DHCP Logging---- ----------- ------------103 Deny Deny注意事项:DHCP Snoopingl 在配置DHCP Snooping以前,必须确认该设备作为DHCP服务器。