Chapter 4. PIX防火墙

- 格式:doc

- 大小:172.50 KB

- 文档页数:21

一,所需软件:网卡模拟器openvpn:PIX模拟器pemu:CPU使用率控制器BES:PIX的IOS文件:pix721.binVMware模拟主机dynamips模拟路由器tomcat模拟服务器SecureCRT 5.1二,安装软件:SecureCRT:(用于连接防火墙和路由器的终端)按“下一步”常规安装(序列号在压缩包中)OpenVPN:(在本地PC添加虚拟网卡,为了桥接虚拟机以及模拟路由dynamips)1. 安装openvpn-2.0.9-install.exe2. 在安装目录的bin目录下(一般为C:\Program Files\OpenVPN\bin)运行addtap.bat3. 每运行一次,添加一个虚拟网卡,名为本地链接2,本地链接3,本地链接4...4. 把虚拟网卡改名为tap0、tap1、tap2,后面在开启pix模拟器时可使用这三个网卡5. 如果要删除虚拟网卡的话,运行deltapall.batPIX:(模拟防火墙)∙ 安装pemu,解压开即可!∙ 把pix721.bin改成pix721.rar并解压,提取pix文件放入pemu文件夹里∙ 编辑pemu目录中的pemu.ini文件:清空原有内容粘贴以下黄色代码:∙ serial=0x302aab20∙ image=pix∙ key=0xd2390d2c,0x9fc4b36d,0x98442d99,0xeef7d8b1∙ bios1=mybios_d8000∙ bios2=bios.bin∙ bios_checksum=1∙ DOS界面下进入到pemu目录中,运行以下命令:(启动防火墙并使三块网卡与防火墙的三个端口进入已连接状态)∙ pemu.exe -net nic,macaddr=00:aa:00:00:02:01 -net tap,ifname=tap0 -net nic,macaddr=00:aa:00:00:02:02 -net tap,ifname=tap1 -netnic,macaddr=00:aa:00:00:02:03 -net tap,ifname=tap2 -serialtelnet::4444,server,nowait∙ 用secureCRT登录防火墙(telnet 127.0.0.1 端口4444)∙ 第一次可看到以下启动信息:·此时,show version可看到由于激活码无效使防火墙处于受限功能状态。

实验一PIX防火墙配置一、实验目的通过该实验了解PIX防火墙的软硬件组成结构,掌握PIX防火墙的工作模式,熟悉PIX 防火墙的6条基本指令,掌握PIX防火墙的动态、静态地址映射技术,掌握PIX防火墙的管道配置,熟悉PIX防火墙在小型局域网中的应用。

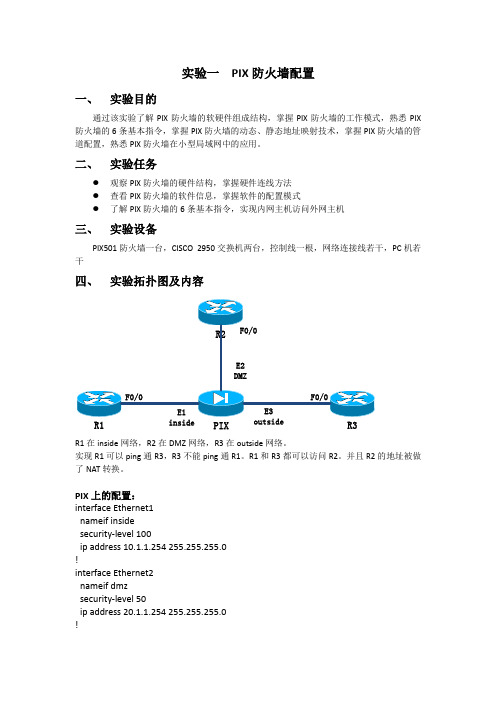

二、实验任务●观察PIX防火墙的硬件结构,掌握硬件连线方法●查看PIX防火墙的软件信息,掌握软件的配置模式●了解PIX防火墙的6条基本指令,实现内网主机访问外网主机三、实验设备PIX501防火墙一台,CISCO 2950交换机两台,控制线一根,网络连接线若干,PC机若干四、实验拓扑图及内容R1在inside网络,R2在DMZ网络,R3在outside网络。

实现R1可以ping通R3,R3不能ping通R1。

R1和R3都可以访问R2。

并且R2的地址被做了NAT转换。

PIX上的配置:interface Ethernet1nameif insidesecurity-level 100ip address 10.1.1.254 255.255.255.0!interface Ethernet2nameif dmzsecurity-level 50ip address 20.1.1.254 255.255.255.0!interface Ethernet3nameif outsidesecurity-level 0ip address 30.1.1.254 255.255.255.0!nat (inside) 10 10.1.1.0 255.255.255.0global (outside) 10 30.1.1.10static (dmz,outside) 30.1.1.100 20.1.1.1 netmask 255.255.255.255 tcp 80 0!access-list out_in extended permit icmp any any echo-replyaccess-list out_in extended permit tcp any host 30.1.1.100 eq www!access-group out_in in interface outsideR1配置:interface FastEthernet0/0ip address 10.1.1.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 10.1.1.254R2配置:interface FastEthernet0/0ip address 20.1.1.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 20.1.1.254R3配置:interface FastEthernet0/0ip address 30.1.1.1 255.255.255.0duplex autospeed autoip route 0.0.0.0 0.0.0.0 30.1.1.254五、实验总结防火墙的接口,有基于安全级别的概念,从高安全级别的访问低安全级别,流量默认是被允许的,而从低安全级别到高安全级别的流量,默认是被拒绝的。

精讲PIX白皮书————————————————————————————————作者:————————————————————————————————日期:ﻩPIX讲解白皮书作者:张其华Email:错误!未定义书签。

Security CCIEﻩﻩﻩﻩﻩ一:PIX防火墙简介:PIX防火墙是Cisco硬件防火墙,它能够提供空前的安全保护能力,它的保护机制的核心是能够提供面向静态连接防火墙功能的ASA(自适应安全算法)。

静态安全性虽然比较简单,但与包过滤相比,功能却更加强劲;另外,与应用层代理防火墙相比,其性能更高,扩展性更强。

ASA可以跟踪源和目的地址、TCP序列号、端口号和每个数据包的附加TCP标志。

只有存在已确定连接关系的正确的连接时,访问才被允许通过PIX防火墙。

这样做,内部和外部的授权用户就可以透明地访问企业资源,而同时保护了内部网络不会受到非授权访问的侵袭。

二:PIX防火墙的特点和优势:1.Proprietaryoperatingsystem //专用操作系统2.Stateful packet inspection //状态包检测3.User-basedauthentication/authorization//基于用户验证和授权PIX防火墙系列通过直通式代理——获得专利的在防火墙处透明验证用户身份、允许或拒绝访问任意基于TCP或UDP的应用的方法,获得更高性能优势。

该方法消除了基于UNIX系统的防火墙对相似配置的性价影响,并充分利用了Cisco安全访问控制服务器的验证和授权服务。

4.Statefulfailover capabilities //状态故障倒换特性5.Web-basedmanagement solutions //基于WEB管理解决方案6.易管理性7.VPN功能PIX免费提供基于软件的DES IPSec特性。

此外,可选3DES、AES许可和加密卡可帮助管理员降低将移动用户和远程站点通过互联网或其它公共IP网络连接至公司网络的成本。

gns3 pix防火墙配置 PIX 防火墙配置方法思科PIX防火墙的基础思科PIX防火墙可以保护各种网络。

有用于小型家庭网络的PIX防火墙,也有用于大型园区或者企业网络的PIX防火墙。

在本文的例子中,我们将设置一种PIX 501型防火墙。

PIX 501是用于小型家庭网络或者小企业的防火墙。

PIX防火墙有内部和外部接口的概念。

内部接口是内部的,通常是专用的网络。

外部接口是外部的,通常是公共的网络。

你要设法保护内部网络不受外部网络的影响。

PIX防火墙还使用自适应性安全算法(ASA)。

这种算法为接口分配安全等级,并且声称如果没有规则许可,任何通信都不得从低等级接口(如外部接口)流向高等级接口(如内部接口)。

这个外部接口的安全等级是“0”,这个内部接口的安全等级是“100”。

下面是显示“nameif”命令的输出情况:pixfirewall# show nameifnameif ethernet0 outside security0nameif ethernet1 inside security100pixfirewall#请注意,ethernet0(以太网0)接口是外部接口(它的默认名字),安全等级是0。

另一方面,ethernet1(以太网1)接口是内部接口的名字(默认的),安全等级是100。

指南在开始设置之前,你的老板已经给了你一些需要遵守的指南。

这些指南是:·所有的口令应该设置为“思科”(实际上,除了思科之外,你可设置为任意的口令)。

·内部网络是10.0.0.0,拥有一个255.0.0.0的子网掩码。

这个PIX防火墙的内部IP地址应该是10.1.1.1。

·外部网络是1.1.1.0,拥有一个255.0.0.0的子网掩码。

这个PIX防火墙的外部IP地址应该是1.1.1.1。

·你要创建一个规则允许所有在10.0.0.0网络上的客户做端口地址解析并且连接到外部网络。

他们将全部共享全球IP 地址1.1.1.2。

PIX防火墙基本配置命令和配置实例PIX防火墙基本配置命令和配置实例1. PIX 的配置命令(1) 配置防火墙接口的名字,并指定安全级别(nameif)Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security50提示:在缺省配置中,以太网0被命名为外部接口(outside),安全级别是0;以太网1被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

若添加新的接口,语句可以这样写:Pix525(config)#nameif pix/intf3 security40 (安全级别任取)(2) 配置以太口参数(interface)Pix525(config)#interface ethernet0 auto(auto选项表明系统自适应网卡类型)Pix525(config)#interface ethernet1 100full(100full选项表示100Mbit/s以太网全双工通信)Pix525(config)#interface ethernet1 100full shutdown(shutdown选项表示关闭这个接口,若启用接口去掉shutdown)(3) 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248Pix525(config)#ip address inside 192.168.0.1 255.255.255.0很明显,Pix525防火墙在外网的ip地址是61.144.51.42,内网ip地址是192.168.0.1 (4) 指定外部地址范围(global)Global命令的配置语法:global (if_name) nat_id ip_address - ip_address [netmark global_mask]global命令把内网的IP地址翻译成外网的IP地址或一段地址范围。

1、建立用户和修改密码跟cisco ios路由器基本一样。

默认密码为空,修改密码用passwd 命令2、激活以太端口pix515e#config tpix515e(config)#interface ethernet0 autopix515e(config)#在默认情况下,ethernet0是属外部网卡outside, ethernet1是属内部网卡inside, inside在初始化配置成功的情况下已经被激活生效了,但是outside必须用命令配置激活。

3、命名端口与安全级别采用命令nameifpix515e(config)#nameif ethernet0 outside security0pix515e(config)#nameif ethernet0 outside security100Pix515e(config)#nameif pix/intf3 security40 (安全级别任取)security0是外部端口outside的安全级别(0安全级别最低),安全级别取值范围为1~99,数字越大安全级别越高。

security100是内部端口inside的安全级别,如果中间还有以太口,则security10,security20等等命名,多个网卡组成多个网络,一般情况下增加一个以太口作为dmz(demilitarized zones非武装区域)。

4、配置以太端口ip 地址采用命令为:ip address如:内部网络为:192.168.1.0 255.255.255.0外部网络为:222.20.16.0 255.255.255.0pix515e(config)#ip address inside 192.168.1.1 255.255.255.0pix515e(config)#ip address outside 222.20.16.1 255.255.255.05、配置远程访问[telnet]在默认情况下,pix的以太端口是不允许telnet的,这一点与路由器有区别。

中国移动PIX防火墙安全配置手册Version 1.0中国移动通信有限公司二零零四年十二月拟制: 审核: 批准: 会签: 标准化:版本控制分发控制目录1 综述 (5)2 CISCO PIX的几种典型配置 (6)2.1 典型配置(1)——访问控制、包过滤和NA T (6)2.1.1 网络拓扑图 (6)2.1.2 配置环境 (6)2.1.3 配置举例 (9)2.2 典型配置(2)——IPsec VPN Tunnel (13)2.2.1 网络拓扑图 (13)2.2.2 配置 (13)2.3 典型配置(3)——双机热备 (15)2.4 典型配置(4)——内容过滤 (20)2.4.1 filter activex示例 (20)2.4.2 filter url示例 (20)2.5 典型配置(5)——入侵检测 (21)3 PIX防火墙自身加固 (23)3.1 PIX防火墙操作系统版本较低 (23)3.2 PIX防火墙没有安全配置SNMP (23)3.3 配置了telnet允许,地址段是调试时的地址,没有更改为管理工作站的地址 (24)3.4 telnet远程管理是明文传输,没有配置SSH (24)3.5没有在PIX防火墙上配置防止恶意攻击的特性 (24)3.6策略配置inside<--→outside的策略不严格,如any---→any等 (25)1综述本配置手册介绍了Cisco PIX防火墙的几种典型的配置场景,以加强防火墙对网络的安全防护作用。

同时也提供了PIX防火墙自身的安全加固建议,防止针对防火墙的直接攻击。

通用和共性的有关防火墙管理、技术、配置方面的内容,请参照《中国移动防火墙安全规范》。

2CISCO PIX的几种典型配置2.1 典型配置(1)——访问控制、包过滤和NAT2.1.1网络拓扑图2.1.2配置环境本配置中没有用户认证和授权,NAT(网络地址转换)完成地址转换工作。

下面的例子中,所有接口上的用户可以访问所有服务器,而在内部、dmz1、dmz2、dmz3和dmz4接口上的主机可以启动连接。

思科ASA和PIX防火墙配置手册根据思科教学资料整理2013 年12 月 19 日目录第一章配置基础 (1)1.1 用户接口 (1)1.2 防火墙许可介绍 (2)1.3 初始配置................................................................................................................................2 第二章配置连接性.. (3)2.1 配置接口 (3)2.2 配置路由 (5)2.3 DHCP (6)2.4 组播的支持 (7)第三章防火墙的管理 (8)3.1 使用Security Context建立虚拟防火墙(7.x特性) (8)3.2 管理Flash文件系统 (9)3.3 管理配置文件 (10)3.4 管理管理会话 (10)3.5 系统重启和崩溃 (11)3.6 SNMP支持............................................................................................................................12 第四章用户管理. (13)4.1 一般用户管理 (13)4.2 本地数据库管理用户 (13)4.3 使用AAA服务器来管理用户 (14)4.4 配置AAA管理用户 (14)4.5 配置AAA支持用户Cut-Through代理 (15)4.6 密码恢复 (15)第五章防火墙的访问控制 (16)5.1 防火墙的透明模式 (16)5.2 防火墙的路由模式和地址翻译 (17)5.3 使用ACL进行访问控制......................................................................................................20 第六章配置Failover增加可用性.. (23)6.1 配置Failover (23)6.2 管理Failover (25)6.3 升级Failover模式防火墙的OS镜像 (25)第七章配置负载均衡 (26)7.1 配置软件实现 (只在6500 native ios模式下) (26)7.2 配置硬件实现 (27)7.3 配置CSS实现.......................................................................................................................29 第八章日志管理. (30)8.1 时钟管理 (30)8.2 日志配置 (30)8.3 日志消息输出的微调 (32)8.4 日志分析..............................................................................................................................33 第九章防火墙工作状态验证.. (34)9.1 防火墙健康检查 (34)9.2 流经防火墙数据的监控 (34)9.3 验证防火墙的连接性 (35)第一章配置基础1.1 用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x 或者2.0,2.0 为7.x 新特性,PDM 的http 方式(7 .x 以后称为ASDM)和VMS 的Firewall Management Center。

Chapter 4. PIX防火墙Cisco公司的PIX系列防火墙是一种基于状态检测的包过滤防火墙。

4.1. 入门PIX防火墙CLI提供4种访问模式,分别是非特权模式、特权模式、配置模式和监控模式。

前三种模式我们应该很熟悉了,和Cisco交换机和路由器一样。

监控模式用于更新系统映像。

当没有配置的PIX防火墙启动时,它会提示你通过交互的方式进行预先配置。

按向导一步步完成后,就可以通过PDM这个GUI工具登录防火墙进行进一步的配置。

一般在内部网络我们多数都是通过telnet命令登录我们PIX防火墙来进行配置管理的,所以我们要配置PIX允许我们使用telnet登录PIX,默认是不允许的。

按下面的步骤操作打开PIX的telnet功能。

第一次登录时的默认密码是cisco。

debian:~/c# telnet 192.168.10.1Trying 192.168.10.1...Connected to 192.168.10.1.Escape character is '^]'.User Access VerificationPassword: Type help or '?' for a list of available commands.fw> enable #进入特权模式,默认不需要密码,直接回车即可fw# configure terminla #进入配置模式fw(config)# telnet 192.168.0.246 255.255.255.255 inside #允许192.168.0.246从内接口登录fw(config)# telnet timeout 30 #设置telnet的空闲中断时间为30分钟fw(config)# passwd 12345 #设置新的telnet密码这里我们使用telnet工具登录PIX是不用提供用户名的。

也就是说只能有一个用户可以登录PIX。

我们也可以创创建本地用户数据库,利用数据库中用户进行登录。

使用以下命令启用通过本地用户数据库进行授权和添加本地用户。

fw(config)# aaa authentication telnet console LOCAL #启用本地用户数据库授权fw(config)# username jims password 12345 privilege 15 #创建拥有最高安全级别的管理员jims启用本地用户数据库授权后,重新登录PIX时就要求输入用户名了。

进入特权模式要用enable命令,默认不需要密码,直接按回车就可以进入。

接着要为我们的特权模式设置一个安全的密码。

设置进入特权模式密码的命令是enable password。

命令格式:Usage: enable password [<pw>] [level <level>] [encrypted] #设置密码no enable password level <level> #取消密码show enable #显示密码password设置密码串,level设置的是特权级别,最高15最低0,encrypted关健字说明密码串为加密后的值。

在PIX中,可在任意地方使用show命令来显示系统状态。

下面几个show命令可以帮助我们了解防火墙的系统信息。

分别是:show memory、show version、show interface、show ip address和show cpu usage。

用show run和write terminal命令可以显示当前的配置信息。

该信息保存在内存中,重启会丢失。

用write memory命令可把当前配置信息保存在闪存中。

语法:Usage: write erase|floppy|mem|terminal|standby示例:fw(config)# wr memBuilding configuration...Cryptochecksum: 2014cbd3 b91eb007 f759bc58 36b62288[OK]如果我们在使用中CLI时对有些命令不熟悉,可以用help命令显示帮助信息。

fw(config)# help writeUSAGE:write erase|floppy|mem|terminal|standbywrite net [<tftp_ip>]:<filename>DESCRIPTION:write Write config to net, flash, floppy, or terminal,or erase flashSYNTAX:erase Clears the flash memory configurationterminal Display the current active configuration, not necessarilythe saved configurationmem Save the active configuration to the flash, so that it willbe the active configuration after a PIX Firewall reloadfloppy Save the active configuration to a floppy disk. This ishighly recommended between PIX Firewall upgradessee also: configure<tftp_ip> IP address of the tftp server.<filename> Name of the configuration file.使用show startup-config和show configure命令可以显示闪存中配置信息。

使用show history命令可以显示命令历史。

使用write erase可清除闪存中的配置信息。

PIX防火墙可以和tftp服务器通信,把配置信息保存在tftp服务器上或从tftp服务器重新读取配置信息。

用tftp-server启用tftp服务器。

命令格式如下:fw(config)# tftp-server ?Usage: tftp-server [<if_name>] <ip> <directory> #指定tftp 服务器地址和路径[no|show|clear] tftp-server示例:fw(config)# tftp-server 192.168.0.3 firewall/config/506e使用write net和configure net命令读写tftp上的备份配置。

运行configure net 命令会用tftp服务器上的配置文件重建配置,所以如果我们在没有清空现有配置的情况下运行该命令,会显示有重复项目的出错信息。

fw(config)# write netBuilding configuration...TFTP write '/srv/tftp/pix506e' at 192.168.0.3 on interface 1 [OK]fw(config)# configure net192.168.3.0 is already mapped to 'anet'!192.168.4.0 is already mapped to 'bnet'!Adding obj (port-object range 26 finger) to grp (port) failed; object already exists...reload命令重启PIX防火墙,并从闪存中重新加载配置信息。

重启前,如果当前配置信息没有写到闪中,则重启后,原先所做的修改信息会丢失。

在防火墙中,准确的时间设置是很重要的。

用clock set命令设置时间,用clear clock 删除时间设置。

clock set命令格式:clock set hh:mm:ss month day year示例:clock set 09:59:00 sep 14 20074.2. ASA安全级别ASA是一种基于状态的安全防护方式。

每个进来的数据包(从低安全级别主机到高安全级别主机)都要根据ASA和PIX防火墙内存中的连接状态信息进行检查。

ASA执行以下任务:∙对经过PIX防火墙的连接执行状态连接控制。

∙对内部应用,在没有明确配置情况下,允许单向(出站)连接。

出站的连接指从高安全级别接口向低安全级别接口的连接。

∙监视返回的数据包,确认其有效性。

∙对TCP顺序号进行随机处理,减少被攻击的可能性。

安全级别表明一个接口相对于另一个接口是可信还是不可信。

如果一个接口的安全级别高于另一个接口的安全级别,则这个接口是可信的,如果一个接口的安全级别低于另一个接口的安全级别,则这个接口是不可信的。

安全级别的基本访问规则是:具有较高安全级别的接口可以访问较低安全级别的接口。

反之,较低安全级别的接口默认不能访问较高安全级别的接口,除非设置了ACL或conduit(管道)。

安全级别的范围是0--100。

下面分别介绍这些安全级别的规则。

∙安全级别100。

这是PIX防火墙内部接口的最高级别,是默认设置,且不能改变。

企业内部网络应该连接在该接口上。

外部的网络不能访问该接口,而该接口可以任意访问其它接口。

∙安全级别0。

这是PIX防火墙外部接口的最低级别,是默认设置,且不能改变。

一般用以连接Internet。

∙安全级别1--99。

与PIX连接的边界接口的安全级别,可根据每台设备的访问情况来给它们分配相应的安全级别。

∙安全级别100访问安全级别0时,所有IP数据流都可以通行,除非设置了ACL、认证或授权的限制。

虽然允许IP数据流通行,但还是要通行nat转换才能到达外网口。

∙安全级别0要访问安全级别100时,默认禁止所有IP数据流通行,除非设置了ACL以允许数据流通过。

认证和授权机制可进一步限制数据流的通行。

4.3. 基本配置使用CLI对PIX进行基本需要使用以下几个命令:∙ nameif,设置接口名称和指定接口安全级别。

∙语法:∙fw(config)# nameif ?∙Usage: nameif <hardware_id> <if_name> <security_lvl>∙ nameif <vlan_id> <if_name> <security_lvl>∙ no nameif∙∙示例:∙fw(config)# nameif ethernet0 outside security0∙fw(config)# nameif ethernet1 inside security100PIX的内网接口名(inside)和外网接口名(outside)都是默认的,不能更改。