super vlan配置及实例

- 格式:doc

- 大小:95.50 KB

- 文档页数:5

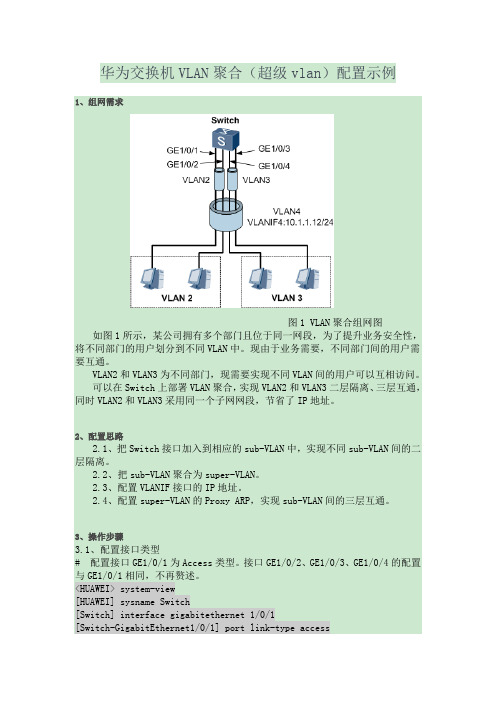

华为交换机VLAN聚合(超级vlan)配置示例1、组网需求图1 VLAN聚合组网图如图1所示,某公司拥有多个部门且位于同一网段,为了提升业务安全性,将不同部门的用户划分到不同VLAN中。

现由于业务需要,不同部门间的用户需要互通。

VLAN2和VLAN3为不同部门,现需要实现不同VLAN间的用户可以互相访问。

可以在Switch上部署VLAN聚合,实现VLAN2和VLAN3二层隔离、三层互通,同时VLAN2和VLAN3采用同一个子网网段,节省了IP地址。

2、配置思路2.1、把Switch接口加入到相应的sub-VLAN中,实现不同sub-VLAN间的二层隔离。

2.2、把sub-VLAN聚合为super-VLAN。

2.3、配置VLANIF接口的IP地址。

2.4、配置super-VLAN的Proxy ARP,实现sub-VLAN间的三层互通。

3、操作步骤3.1、配置接口类型# 配置接口GE1/0/1为Access类型。

接口GE1/0/2、GE1/0/3、GE1/0/4的配置与GE1/0/1相同,不再赘述。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type access[Switch-GigabitEthernet1/0/1] quit#创建VLAN2并向VLAN2中加入GE1/0/1和GE1/0/2。

[Switch] vlan 2[Switch-vlan2] port gigabitethernet 1/0/1 1/0/2[Switch-vlan2] quit#创建VLAN3并向VLAN3中加入GE1/0/3和GE1/0/4。

[Switch] vlan 3[Switch-vlan3] port gigabitethernet 1/0/3 1/0/4[Switch-vlan3] quit3.2、配置VLAN4# 配置super-VLAN。

1Super VLAN 产生的背景在LanSwitch网络中,VLAN技术以其对广播域的灵活控制(可跨物理设备)、部署方便而得到了广泛的应用。

但是在一般的三层交换机中,通常是采用一个VLAN对应一个三层接口的方式来实现广播域之间的互通的,这在某些情况下导致了对IP地址的较大浪费。

我们来看下面这个例子,设备内VLAN划分如图1所示。

图1 普通VLAN网络示意图表1 普通VLAN主机地址划分示例VLAN IP Subnet GatewayAddressUsableHostsCustomerHostsNeededHosts21 1.1.1.0/28 1.1.1.1 14 13 1022 1.1.1.16/29 1.1.1.17 6 5 523 1.1.1.24/30 1.1.1.25 2 1 1表1列出了地址的划分情况。

VLAN 21预计未来要有10个主机,给其分配一个掩码长28的子网——1.1.1.0 /28。

网段内子网号1.1.1.0和子网定向广播地址1.1.1.15不能用作主机地址,1.1.1.1作为子网缺省网关地址也不可作为主机地址,剩下地址范围在1.1.1.2~1.1.1.14的主机地址可以被主机使用,这部分地址共有13个()。

这样,尽管VLAN 21只需要10个地址就可以满足需求了,但是按照子网划分却要分给它13个地址。

依此类推,VLAN 22预计未来有5个主机地址需求,至少需要分配一个29位掩码的子网(1.1.1.16 /29)才能满足要求。

VLAN 23只有1个主机,则占用子网1.1.1.24 /30。

这三个VLAN总共需要10+5+1=16个地址,按照普通VLAN的编址方式,即使最优化的方案也需要占用个地址,地址浪费了将近一半。

而且,如果VLAN 21后来并没有增长到10台主机,而只增长到了3台主机,本来分一个掩码长29的子网就够用了,但之前却分了一个子网掩码长28的子网给它,多出来的地址都因不能再被其他VLAN使用而被浪费掉了。

1Super VLAN 产生的背景在LanSwitch网络中,VLAN技术以其对广播域的灵活控制(可跨物理设备)、部署方便而得到了广泛的应用。

但是在一般的三层交换机中,通常是采用一个VLAN对应一个三层接口的方式来实现广播域之间的互通的,这在某些情况下导致了对IP地址的较大浪费。

我们来看下面这个例子,设备内VLAN划分如图1所示。

图1 普通VLAN网络示意图表1 普通VLAN主机地址划分示例VLAN IP Subnet GatewayAddressUsableHostsCustomerHostsNeededHosts21 1.1.1.0/28 1.1.1.1 14 13 1022 1.1.1.16/29 1.1.1.17 6 5 523 1.1.1.24/30 1.1.1.25 2 1 1表1列出了地址的划分情况。

VLAN 21预计未来要有10个主机,给其分配一个掩码长28的子网——1.1.1.0 /28。

网段内子网号1.1.1.0和子网定向广播地址1.1.1.15不能用作主机地址,1.1.1.1作为子网缺省网关地址也不可作为主机地址,剩下地址范围在1.1.1.2~1.1.1.14的主机地址可以被主机使用,这部分地址共有13个()。

这样,尽管VLAN 21只需要10个地址就可以满足需求了,但是按照子网划分却要分给它13个地址。

依此类推,VLAN 22预计未来有5个主机地址需求,至少需要分配一个29位掩码的子网(1.1.1.16 /29)才能满足要求。

VLAN 23只有1个主机,则占用子网1.1.1.24 /30。

这三个VLAN总共需要10+5+1=16个地址,按照普通VLAN的编址方式,即使最优化的方案也需要占用个地址,地址浪费了将近一半。

而且,如果VLAN 21后来并没有增长到10台主机,而只增长到了3台主机,本来分一个掩码长29的子网就够用了,但之前却分了一个子网掩码长28的子网给它,多出来的地址都因不能再被其他VLAN使用而被浪费掉了。

西安邮电学院实验报告课题名称:IP网络基础实验实验名称:交换机PVLAN与SuperVLAN配置小组编号:第五组小组成员:实验地点: 1号实验楼123实验室实验日期: 2011年6月9日指导老师:1 实验目的1.本实验要求理解PVLAN的基本概念,了解PVLAN的应用环境,能熟练配置PVLAN。

2.本实验要求能够理解Supervlan的含义,掌握配置Supervlan的指令和步骤。

2 实验拓扑图1.交换机PVLAN实验fei_1/1PC1 vlan 2 fei_1/1192.168.1.101/24fei_1/1 vlan 2 PC3 192.168.1.103/24PC2 vlan 2192.168.1.102/242.交换机Supervlan配置Supervlan 10:192.168.1.1/24fei_1/19 fei_1/20vlan 3 vlan 4PC1 PC2IP:192.168.1.101/24 IP:192.168.1.112/24GW:192.168.1.1/24 GW:192.168.1.1/243.补充实验gei_0/2 192.168.1.9/30gei_0/1.1 vlan 10 192.168.1.1/30PC3gei_0/1.2 vlan 20 192.168.1.5/30IP:192.168.1.10/30Trunk vlan 10、20GW:192.168.1.9/30fei_1/16fei_1/10 fei_1/20vlan 10 vlan 20PC1PC2IP:192.168.1.2/30 IP:192.168.1.6/30GW:192.168.1.1/30 GW:192.168.1.5/303 实验主要步骤及内容1.交换机PVLAN实验:(1)如图所示连接好拓扑。

(2)划分VLAN,将fei_1/1, fei_1/2, fei_1/3均划分在VLAN2中。

Supernova测试仪NAT模式VLAN配置手册网测科技2021/11/091目录目录1.文档说明 (3)2.网络拓扑图 (3)3.创建测试用例 (4)4.配置防火墙 (6)4.1设置防火墙工作模式 (6)4.2设置接口ip地址 (6)4.3设置防火墙策略 (8)5.交换机VLAN划分 (10)5.1交换机接口规划 (10)5.2交换机vlan划分 (11)6.运行用例 (14)1.文档说明本文档介绍受测设备为NAT工作模式时,测试仪支持VLAN的部署配置过程。

随着版本的不断更新升级,需要不断对配置用例进行修改和升级,所以有任何问题,请联系我们的售前或售后支持人员。

2.网络拓扑图Supernova-网络测试仪mgmt1网口与工作电脑通过网关相通,Port1模拟客户端,属于VLAN10,通过交换机同一VLAN与受测设备防火墙m1/1相连,Port2模拟服务器,属于VLAN30,通过交换机同一VLAN与受测设备防火墙m1/3相连。

网络拓扑图如下:3.创建测试用例创建一个HTTP新建用例,受测设备是NAT工作模式,支持VLAN,并修改配置参数,比如端口的IP地址以及虚拟用户的数量。

1)通过web登录测试仪,依次点击用例->网关设备测试->HTTP->新建,单击添加,在弹出的选择用例选项中,做如下选择,然后点击确定,进入用例配置页面。

2)输入HTTP新建用例的名称,设置用例名称和测试时长,用例保存后也可修改为便于识别的的名称,测试时长可以根据自己的需求需改。

3)根据网络拓扑,配置端口和IP地址,子网配置勾选VLAN ID,根据测试需求选择抓包协议类型和数量。

4)设置虚拟用户数量,虚拟用户数量不能大于客户端子网IP地址的数量,可以根据客户端子网IP地址的数量修改虚拟用户数量,点击保存,保存HTTP新建用例的配置。

4.配置防火墙以简网科技的防火墙为例进行说明。

让防火墙的m1/1端口通过交换机与测试仪的客户端port1连接,作为客户端port1的网关;让防火墙的m1/3端口通过交换机与测试仪的服务器port2连接,作为服务器port2的网关。

Vlan间的通信详解之super-vlan VLAN聚合也称为Super-VLAN,在一个物理网络内用多个Sub-vlan隔离广播域,讲Sub-Vlan进行逻辑上捆绑成一个VLAN这个VLAN就是超级VLAN,Sub-VLAN使用相同的IP地址子网缺省网关,用于节约IP地址资源。

VLAN互通需要通过Super-VLAN三层VLANIF 接口实现Super-VLAN不会创建物理接口超级VLAN创建与Sub-Vlan捆绑关系# sw2上的配置:[sw2]sysname sw2#[sw2]vlan batch 2 to 3#将vlan4配置成super-vlan 并将vlan2和vlan3作为sub-vlan划分进super-vlan[sw2]vlan 4[sw2-vlan4]aggregate-vlan[sw2-vlan4]access-vlan 2 to 3#在sw2的vlan4上创建vlanif4接口,并配置接口地址,然后开启ARP代理功能[sw2]interface Vlanif4[sw2-Vlanif4]ip address 10.0.0.100 255.255.0.0[sw2-Vlanif4]arp-proxy inner-sub-vlan-proxy enable#[sw2]int g0/0/23[sw2-GigabitEthernet0/0/23]interface GigabitEthernet0/0/23[sw2-GigabitEthernet0/0/23]port link-type trunk[sw2-GigabitEthernet0/0/23] port trunk allow-pass vlan 2 to 3#[sw2-GigabitEthernet0/0/23]int g0/0/24[sw2-GigabitEthernet0/0/24] port link-type trunk[sw2-GigabitEthernet0/0/24] port trunk allow-pass vlan 2 to 3最后记得将所有终端电脑的网关修改为super-vlan的vlanif接口IP地址:10.0.0.100。

•

技术背景:传统VLAN 部署中,一个VLAN 对应一个网段和一个VLANIF 三层接口实现不同VLAN 间通信,但这样的部署很容易导致IP地址的浪费。

实现位于相同网段但不同VLAN间的用户通信。

•只需一个VLANIF 接口作为不同VLAN 的共同网关。

•引入了Super -VLAN和Sub -VLAN概念。

•

•Super VLAN:又称VLAN Aggregation,VLAN 聚合

Super VLAN

•

•

即最终是多个Sub-VLAN组成一个Super-VLAN。

只需Super-VLAN接口上配置IP 地址,所有Sub-VLAN共用一个IP网段,解决了IP •

地址资源浪费的问题。

不同Sub-VLAN下的主机默认不能互通,如果想要互通,需要在Super-VLAN的•

VLANIF接口上开启Proxy ARP。

•

Super VLAN通信规则:

•

•

•

•

•Super VLAN 配置:先创建和配置Sub VLAN ,再创建和配置Super VLAN

[SWA]int vlanif10

[SWA-Vlanif10]ip address10.0.0.1 24

[SWA-Vlanif10]arp-proxy inter-sub-vlan-proxy enable 配置VLANIF的IP地址开启代理ARP

display super-vlan验证Super VLAN。

Super—vlan技术详解在传统的VLAN间路由中,我们需要每个VLAN配置一个IP地址,作为此VLAN的网关,以实现三层路由;此方法中,每个VLAN都是一个子网,子网号不能为主机所用,此子网需要分配一个IP地址作为网关,还有一个IP地址作为定向广播地址,如果VLAN中的主机不需要那么多IP地址,那此子网内的剩余IP地址,也不能分配给其它VLAN的主机使用,造成极大的浪费。

就算是使用VLSM分配IP地址,每个VLAN也至少浪费三个IP地址,如果有几十或上百个VLAN,那会浪费大量的IP地址。

在此这种情况下,为节约IP地址,提出Super VLAN的概念。

Super VLAN又称VLAN聚合,其原理是一个Super VLAN包含多个Sub VLAN,每个Sub VLAN是一个广播域,不同Sub VLAN之间二层相互隔离。

Super VLAN可以配置三层接口,Sub VLAN不能配置三层接口。

当Sub VLAN 内的用户需要进行三层通信时,将使用Super VLAN三层接口的IP地址作为网关地址,通过ARP 代理可以进行ARP 请求和响应报文的转发与处理,从而实现了二层隔离端口间的三层互通。

这样多个Sub VLAN共用一个IP网段,从而节省了IP地址资源。

Super VLAN只建立三层接口,不包含物理端口,可以看到成是一个逻辑的三层接口,若干sub-VLAN的集合。

sub-VLAN 则只包含物理端口,但不能建立三层VLAN虚接口.它的三层通信依靠super-vlan来实现。

与原来的VLAN间路由不通,原本的三层交换可以根据各自的网关进行,但是现在所有的sub-vlan都属于同一个网段,则就处于不同的sub-vlan通信时,会认在同一个网段,会做二层转发,而不会进行三层转发,但是二层转发是被VLAN隔离了,这就造成sub-vlan间不能通信。

解决方法就是代理ARP。

代理ARP的工作原理:源主机认为目标主机与自己在同一网段,广播发送ARP请求。

SuperVlan技术方案现根据业务需求,需要在B8_55分配的一个IP段,且需要对广播域进行隔离,H3C可以采用Supervlan-Subvlan隔离广播域,客户的主机都在subvlan内,每台主机的子网掩码和网关IP与Supervlan定义的相同。

同时subvlan中的广播包和未知流量都局限在内部,保留各自独立的广播域,不会跨越subvlan边界,有效地隔离vlan间的流量,避免广播风暴的产生。

技术说明:Super VLAN在实现不同VLAN间共用同一子网网段地址的同时,也给sub-VLAN间的三层转发采用的是ARP代理。

原本在三层交换机上,VLAN间是可以通过走各自不同的上行网关进行三层转发的。

但是super-VLAN内的主机使用的是同一个网段的地址,共用同一个上行网关,即使是属于不同的sub-VLAN的主机,由于其地址同属一个子网,设备会认为它们是二层互通的,会做二层转发,而不会送网关进行三层转发。

而实际上sub-VLAN间在二层是相互隔离的,这就需要在super VLAN上设置ARP代理。

Super VLAN与trunk端口的相互影响:Super VLAN中是不存在物理端口的,这种限制是强制的,表现在:如果先配好了Super VLAN,在配置trunk端口时,trunk的VLAN allowed 项里就自动滤除了Super VLAN。

即使trunk允许所有VLAN通过,VLAN passing 项里也永远不会有Super VLAN。

如果先配好了trunk端口,并permit VLAN all,则在此设备上将无法配置Super VLAN。

本质原因是有物理端口的VLAN都不能被配置为Super VLAN。

而permit VLAN all的trunk端口是所有VLAN的tagged端口,当然任何VLAN都不能被配置为Super VLAN。

下图是H7-BGP_55与B8_55的组网拓扑图:拓扑说明:1)Supervlan:Vlan10,只提供逻辑端口,不包含成员端口,提供段内的网关和子网掩码;2)Subvlan:vlan2和vlan3,共同属于supervlan10,应用到端口,提供给客户服务器,subvlan之间可以相互通信;3)拓扑中通过互联地址(vlan 100),配置静态路由从H7-BGP_55将路由下放至B8_55,在B8_55配置Supervlan。

RCTE学习笔记交换VLAN基本信息:划分VLAN可以对网络进行一个安全的隔离、分割广播域 VLAN概述:VLAN是划分出来的逻辑网络、是第二层网络 VLAN端口不受物理位置的限制 VLAN隔离广播域 VLAN的好处:隔离广播安全性故障隔离范围:1-4094 802.1Q报文:TPID标记协议标识:0x8100,表示该帧有802.1Q信息 TCI标记控制信息: Priority优先级:3比特CFI Canonical format indicator:1比特,表示总线型以太网,FDDI、令牌环网VLANID:12比特,VLAN范围,1-4095 Native VLAN=default Vlan=VLAN1Native VLAN用于实现与不支持802.1Q帧的设备兼容如果网络中的交换机都支持802.1Q,那么建议将Native VLAN配置为无用户接口的VLAN Pvlan Private Vlan私有VLAN,主要是解决VLAN数量的问题。

VLAN1不能配置为Pvlan,有成员端口的VLAN不能配置为私有VLAN。

配置实例:配置P VLAN步骤: 1. 配置主VLAN和辅VLAN 2. 关联辅助VLAN到主VLAN3. 将辅助VLAN映射到主VLAN的3层接口4. 配置主机端口5. 配置混杂端口vlan100为主VLAN,vlan10为isolated,vlan20为community,vlan30为community vlan100name primaryprivate-vlan primaryprivate-vlan association 10,20,30vlan 10name accountingprivate-vlan isolated vlan 20 name oaprivate-vlan community vlan 30 name techprivate-vlan community interface vlan 100ip address 100.100.100.100 255.255.255.0 private-vlan mapping 10,20,30 interface fa0/0switchport mode private-vlan hostswitchport private-vlan host-association 100 10 interface range fa0/1 �C2switchport mode private-vlan hostswitchport private-vlan host-association 100 20 interface range fa0/3 �C4switchport mode private-vlan hostswitchport private-vlan host-association 100 30 interface fa0/5switchport mode private-vlan promiscuousswitchport private-vlan mapping 100 add 10,20,30 SUPER VLANSUPER VLAN的概念又称为VLAN聚合(VLAN Aggregation),主要目的是节约IPV4的短缺,一个SUPER VLAN可以包含多个Sub VLAN,SUPER VLAN不可以划分到端口,同时也不可以是其他SUPER VLAN的Sub VLAN,但是可以建立SVI,(这是与普通VLAN的不通的地方),并开启ARP代理功能,Sub VLAN可以将网关设置为SUPER VLAN的地址。

<Quidway>sysEnter system view, return user view with Ctrl+Z.[Quidway]dis cu#sysname Quidway#vlan batch 1 10 20 40 50 60 70 300#cluster enablentdp enablentdp hop 16ndp enable#voice-vlan mac-address 0001-e300-0000 mask ffff-ff00-0000 description Siemens phonevoice-vlan mac-address 0003-6b00-0000 mask ffff-ff00-0000 description Cisco phonevoice-vlan mac-address 0004-0d00-0000 mask ffff-ff00-0000 description Avaya phonevoice-vlan mac-address 0060-b900-0000 mask ffff-ff00-0000 description Philips/NEC phonevoice-vlan mac-address 00d0-1e00-0000 mask ffff-ff00-0000 description Pingtel phonevoice-vlan mac-address 00e0-7500-0000 mask ffff-ff00-0000 description Polycom phonevoice-vlan mac-address 00e0-bb00-0000 mask ffff-ff00-0000 description 3com phone#undo http server enable#vlan 300 (创建vlan30)aggregate-vlan (将当前VLAN 300配置为super-VLAN)access-vlan 10 20 (将一个或一组sub-VLAN加入super-VLAN中)vlan 400aggregate-vlanaccess-vlan 50 60 70#interface Vlanif1#interface Vlanif40ip address 192.168.2.1 255.255.255.0#interface Vlanif300 (创建接口VLANIF300并进入VLANIF接口视图)ip address 192.168.1.1 255.255.255.0 (配置虚接口ip)#interface Vlanif400ip address 192.168.3.1 255.255.255.0arp-proxy inter-sub-vlan-proxy enable (开启supervlan400上的arp代理功能;arp-proxy ? 显示命令enable Enable proxy ARP(Address Resolve Protocol)inner-sub-vlan-proxy Proxy in the vlaninter-sub-vlan-proxy Proxy between two vlans)#interface Ethernet0/0/1port default vlan 10bpdu enablentdp enablendp enable#interface Ethernet0/0/2port default vlan 10bpdu enablentdp enablendp enable#interface Ethernet0/0/3port default vlan 20bpdu enablentdp enablendp enable#interface Ethernet0/0/4port default vlan 20bpdu enablentdp enablendp enable#interface Ethernet0/0/5port default vlan 40bpdu enablentdp enablendp enable#interface Ethernet0/0/6port default vlan 1ntdp enablendp enable#interface Etheport default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/8 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/9 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/10 port default vlan 50 bpdu enablentdp enablendp enable#interface Ethernet0/0/11 port default vlan 60 bpdu enablentdp enablendp enable#interface Ethernet0/0/12 port default vlan 70 bpdu enablentdp enablendp enable#interface Ethernet0/0/13 port defaultbpdu enablentdp enable#interface Ethernet0/0/14 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/15 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/16 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/17 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/18 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/19 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/20 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/21 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/22 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/23 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/24 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/25 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/26 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/27 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/28 port default vlan 1ntdp enablendp enable#interface Ethernet0/0/29 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/30 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/31 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/32 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/33 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/34 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/35 port default vlan 1 bpdu enablentdp enable#interface Ethernet0/0/36 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/37 port default vlan 1 bpdu enablentdp enablendp enable#interface Etheport default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/39 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/40 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/41 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/42 port default vlan 1 bpdu enablentdp enablendp enable#interface Ethernet0/0/43port default vlan 1bpdu enablentdp enablendp enable#interface Ethernet0/0/44port defaultbpdu enablentdp enablendp enable#interface Ethernet0/0/45port default vlan 1bpdu enablentdp enablendp enable#interface Ethernet0/0/46port default vlan 1bpdu enablentdp enablendp enable#interface Ethernet0/0/47port default vlan 1bpdu enablentdp enablendp enable#interface Ethernet0/0/48port default vlan 1bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/1 port default vlan 1bpdu enablentdp enablendp enable#interface GigabitEthernet0/0/2 port default vlan 1bpdu enables cuntdp enableysname Quidw ndp enable##abpdu enablentdp enablendp enable#interface GigabitEthernet0/0/4 port default vlan 1bpdu enablentdp enablendp enable#interface NULL0#aaaauthentication-scheme default authorization-scheme default accounting-scheme default domain defaultdomain default_admin#user-interface con 0user-interface vty 0 4#return。

H3C交换机supervlan技术详解2009-11-14 16:36Super VLAN又称为VLAN聚合(VLAN Aggregation),是一种节省VLAN接口及IP地址的三层VLAN技术,其原理是一个Super VLAN包含多个SubVLAN,每个Sub VLAN是一个广播域,不同Sub VLAN之间二层相互隔离。

Super VLAN可以配置三层接口,Sub VLAN不能配置三层接口。

当Sub VLAN内的用户需要进行三层通信时,将使用Super VLAN三层接口的IP地址作为网关地址,这样多个Sub VLAN共用一个IP网段,从而节省了IP地址资源。

为了实现不同Sub VLAN间的三层互通及Sub VLAN与其他网络的互通,需要在Super vlan 开启ARP代理功能。

通过ARP代理可以进行ARP请求和响应报文的转发与处理,从而实现了二层隔离端口间的三层互通。

当设置vlan类型为super vlan 后,该vlan接口上的arp代理自动开启,无需配置,且不能关闭。

super vlan可以节省IP地址,让不同VLAN的网关使用同一个IP,在交换网络环境中引进Sub VLAN和Super VLAN,它们是一种可以实现IP地址划分的更加优化的途径。

它通常将多个不同的VLAN划分至同一IP子网,而不是每个VLAN单独占用一个子网,然后将整个IP子网指定为一个VLAN聚合(Super VLAN),它包含整个IP子网内的所有VLAN(Sub VLAN)。

而这个IP就是SUPER VLAN的IP,它是逻辑上的VLAN,它是不需要把端口加到这个VLAN里的,下面的不同的VLAN都可以看做是它的子VLAN,这些子VLAN是物理的,要加端口才能激活的.只要有一个子VLAN是激活的,那么SUPERVLAN就是激活的.super vlan 可以实现同一个VLAN 内的端口间的隔离,实质上不同的Sub VLAN仍保留各自独立的广播域,而一个或多个Sub VLAN同属于一个Super VLAN,并且都使用Super VLAN的接口地址为默认网关IP地址。

配置VLAN聚合示例组网需求如图1所示,S-switch的接口Ethernet0/0/1连接PC1,Ethernet0/0/2连接PC2,Ethernet0/0/3连接PC3,Ethernet0/0/4连接PC4。

要求通过Proxy ARP后,VLAN2和VLAN3之间可以互相三层通信。

图1 配置VLAN聚合组网图适用产品和版本本特性适用于S2300/S3300/S5300设备。

各产品型号的功能实现相同。

版本为V100R002C01B010及后续版本。

各版本的功能实现相同。

配置注意事项super-VLAN与sub-VLAN必须使用不同的VLAN ID,super-VLAN中不能包含任何物理接口。

配置思路采用如下的思路配置VLAN聚合:创建VLAN。

配置sub-VLAN加入super-VLAN。

配置VLANIF接口的IP地址。

配置sub-VLAN的Proxy ARP。

说明:PC1、PC2、PC3和PC4需要预先配置IP地址,并使它们和VLAN4处于同一网段。

数据准备为完成此配置例,需准备如下的数据:sub-VLAN的ID为2和3,super-VLAN的ID为4。

Ethernet0/0/1、Ethernet0/0/2属于VLAN2。

Ethernet0/0/3、Ethernet0/0/4属于VLAN3。

super-VLAN的IP地址为10.10.10.1。

配置步骤创建VLAN2、VLAN3和VLAN4。

<Quidway> system-view [Quidway] sysname S-switch[S-switch] vlan batch 2 3 4配置sub-VLAN加入super-VLAN。

# 将接口Ethernet0/0/1、Ethernet0/0/2加入到sub-VLAN2中。

[S-switch-vlan2] port gigabitethernet 0/0/1 0/0/2[S-switch-vlan2] quit# 将接口Ethernet0/0/3、Ethernet0/0/4加入到sub-VLAN3中。

Super—vlan技术详解在传统的VLAN间路由中,我们需要每个VLAN配置一个IP地址,作为此VLAN的网关,以实现三层路由;此方法中,每个VLAN都是一个子网,子网号不能为主机所用,此子网需要分配一个IP地址作为网关,还有一个IP地址作为定向广播地址,如果VLAN中的主机不需要那么多IP地址,那此子网内的剩余IP地址,也不能分配给其它VLAN的主机使用,造成极大的浪费。

就算是使用VLSM分配IP地址,每个VLAN也至少浪费三个IP地址,如果有几十或上百个VLAN,那会浪费大量的IP地址。

在此这种情况下,为节约IP地址,提出Super VLAN的概念。

Super VLAN又称VLAN聚合,其原理是一个Super VLAN包含多个Sub VLAN,每个Sub VLAN是一个广播域,不同Sub VLAN之间二层相互隔离。

Super VLAN可以配置三层接口,Sub VLAN不能配置三层接口。

当Sub VLAN 内的用户需要进行三层通信时,将使用Super VLAN三层接口的IP地址作为网关地址,通过ARP 代理可以进行ARP 请求和响应报文的转发与处理,从而实现了二层隔离端口间的三层互通。

这样多个Sub VLAN共用一个IP网段,从而节省了IP地址资源。

Super VLAN只建立三层接口,不包含物理端口,可以看到成是一个逻辑的三层接口,若干sub-VLAN的集合。

sub-VLAN 则只包含物理端口,但不能建立三层VLAN虚接口.它的三层通信依靠super-vlan来实现。

与原来的VLAN间路由不通,原本的三层交换可以根据各自的网关进行,但是现在所有的sub-vlan都属于同一个网段,则就处于不同的sub-vlan通信时,会认在同一个网段,会做二层转发,而不会进行三层转发,但是二层转发是被VLAN隔离了,这就造成sub-vlan间不能通信。

解决方法就是代理ARP。

代理ARP的工作原理:源主机认为目标主机与自己在同一网段,广播发送ARP请求。

SUPER VLAN技术在局域网中的应用【摘要】随着社会的进步和计算机技术的发展,SUPER VLAN技术的应用越来越广泛,对SUPER VLAN技术在局域网中应用的研究已经成了当下网络信息行业相关领域研究的一个重要话题。

本文对SUPER VLAN技术进行了介绍和研究,并且阐述了SUPER VLAN技术在局域网中的应用及重要作用,同时详细描述了SUPER VLAN技术的实现和在应用中应克服的安全隐患。

【关键词】SUPER VLAN技术;局域网;应用探析0.引言近年来,计算机技术和网络技术的发展取得了可喜的成绩,计算机网络已经成为了信息社会的基础设施之一,它的应用范围十分广泛,军队、教育、政府和科研等各个领域它都涉足。

利用计算机网络技术实现办公自动化、提高工作效率,是当今社会发展的一个重要方面,而SUPER VLAN技术是大型局域网建设、应用和管理中的一项必不可少的技术。

1.SUPER VLAN技术简介SUPER VLAN技术又被称为VLAN Aggregation(VLAN聚合)。

在传统的网络信息技术中,每个VLAN都会有一个IP子网,而每一个IP子网,被占用的IP地址就有三个,这三个被占用的IP地址分别用来作为缺省网关、广播地址和子网的网络号。

在这样的情况下,一旦某些用户的子网中存在没有被分配的地址,那么其他用户也就无法使用。

这种传统的网络信息技术会造成大量的IP地址浪费。

SUPER VLAN技术能有效解决上述的问题。

SUPER VLAN技术可以将大量的子VLAN组成一个SUPER VLAN,所有被聚合的这些子VLAN共同使用一个缺省网关和IP子网,这种方法提高了IP地址的利用效率,避免了IP地址的浪费。

此外,SUPER VLAN还有一个优势,就是利用SUPER VLAN技术,它只需要占用一个IP子网,只要为每个子网或者用户建立一个子VLAN,就可以实现SUPER VLAN子网中的IP地址被灵活分配和应用且共同使用SUPER VLAN的缺省网关。

1 配置Super VLAN功能

Super VLAN功能的配置包括三个必选步骤:

(1)配置Sub VLAN,主要是创建Sub VLAN。

(2)配置Super VLAN,主要是创建Super VLAN,并将Super VLAN和Sub VLAN

关联起来。

(3)配置Super VLAN对应的VLAN接口,该接口主要用于接入用户和Sub VLAN

之间的通信。

1. 配置Sub VLAN

表2-1 配置Sub VLAN

isolated-vlan enable命令的支持情况与设备的型号有关,请以设备的实际情况为准。

2. 配置Super VLAN

表2-2 配置Super VLAN

3. 配置Super VLAN对应的VLAN接口

表2-3 配置Super VLAN对应的VLAN接口

●以上步骤中配置的VLAN接口的IP地址就是对应的Super VLAN的IP地址。

●本地代理ARP功能的相关介绍请参见“三层技术-IP业务配置指导”中的“代

理ARP”;local-proxy-arp enable命令的相关描述请参见“三层技术-IP业务命令参考”中的“代理ARP”。

●如果某个VLAN被指定为Super VLAN,则该VLAN不能被指定为某个端口的

Guest VLAN;同样,如果某个VLAN被指定为某个端口的Guest VLAN,则该VLAN不能被指定为Super VLAN。

Guest VLAN的相关内容请参见“安全配置指导”中的“802.1X”。

●在Super VLAN下可以配置二层组播功能,但是该配置将不会生效。

●在Super VLAN对应的VLAN接口下可以配置DHCP、三层组播、动态路由、

NAT等功能,但是只有DHCP的配置生效,其它配置将不会生效。

●在Super VLAN对应的VLAN接口下配置VRRP功能后,会对网络性能造成影

响,建议不要这样配置。

VRRP的详细描述请参见“可靠性配置指导”中的“VRRP”。

●在Sub VLAN对应的VLAN接口下配置不能配置子接口。

2 2.

3 Super VLAN显示和维护

在完成上述配置后,在任意视图下执行display命令可以显示配置后Super VLAN的运行情况,通过查看显示信息验证配置的效果。

表2-4 Super VLAN显示和维护

3 2.

4 Super VLAN典型配置举例

1. 组网需求

●创建Super VLAN 10,VLAN接口的IP地址为10.0.0.1/24。

●创建Sub VLAN:VLAN 2、VLAN 3、VLAN 5。

●端口Ethernet1/1和端口Ethernet1/2属于VLAN 2,端口Ethernet1/3和端口

Ethernet1/4属于VLAN 3,端口Ethernet1/5和端口Ethernet1/6属于VLAN 5。

●各Sub VLAN的用户之间能够满足二层隔离和三层互通。

2. 组网图

图2-1 配置Super-vlan组网图

3. 配置步骤

# 创建VLAN 10,配置VLAN接口的IP地址为10.0.0.1/24。

<Sysname> system-view

[Sysname] vlan 10

[Sysname-vlan10] quit

[Sysname] interface vlan-interface 10

[Sysname-Vlan-interface10] ip address 10.0.0.1 255.255.255.0

# 为实现Super VLAN特性,开启设备的本地代理功能。

[Sysname-Vlan-interface10] local-proxy-arp enable

[Sysname-Vlan-interface10] quit

# 创建VLAN 2,并添加端口Ethernet1/1和端口Ethernet1/2。

[Sysname] vlan 2

[Sysname-vlan2] port ethernet 1/1 ethernet 1/2

[Sysname-vlan2] quit

# 创建VLAN 3,并添加端口Ethernet1/3和端口Ethernet1/4。

[Sysname] vlan 3

[Sysname-vlan3] port ethernet 1/3 ethernet 1/4

[Sysname-vlan3] quit

# 创建VLAN 5,并添加端口Ethernet1/5和端口Ethernet1/6。

[Sysname] vlan 5

[Sysname-vlan5] port ethernet 1/5 ethernet 1/6

[Sysname-vlan5] quit

# 指定VLAN 10为Super VLAN,VLAN 2、VLAN 3和VLAN 5为Sub VLAN。

[Sysname] vlan 10

[Sysname-vlan10] supervlan

[Sysname-vlan10] subvlan 2 3 5

[Sysname-vlan10] quit

[Sysname] quit

4. 显示和验证

# 查看Super VLAN的相关信息,验证以上配置是否生效。

<Sysname> display supervlan

SuperVLAN ID : 10

SubVLAN ID : 2-3 5

VLAN ID: 10

VLAN Type: static

It is a Super VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0010

Name:VLAN 0010

Tagged Ports: none

Untagged Ports: none

VLAN ID: 2

VLAN Type: static

It is a Sub VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0002

Name:VLAN 0002

Tagged Ports: none

Untagged Ports:

Ethernet1/1 Ethernet1/2

VLAN ID: 3

VLAN Type: static

It is a Sub VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0003

Name:VLAN 0003

Tagged Ports: none

Untagged Ports:

Ethernet1/3 Ethernet1/4

VLAN ID: 5

VLAN Type: static

It is a Sub VLAN.

Route Interface: configured

Ip Address: 10.0.0.1

Subnet Mask: 255.255.255.0

Description: VLAN 0005

Name:VLAN 0005

Tagged Ports: none

Untagged Ports:

Ethernet1/5 Ethernet1/6。