H3C无线控制器AC间漫游典型配置举例(V7)

- 格式:doc

- 大小:444.96 KB

- 文档页数:9

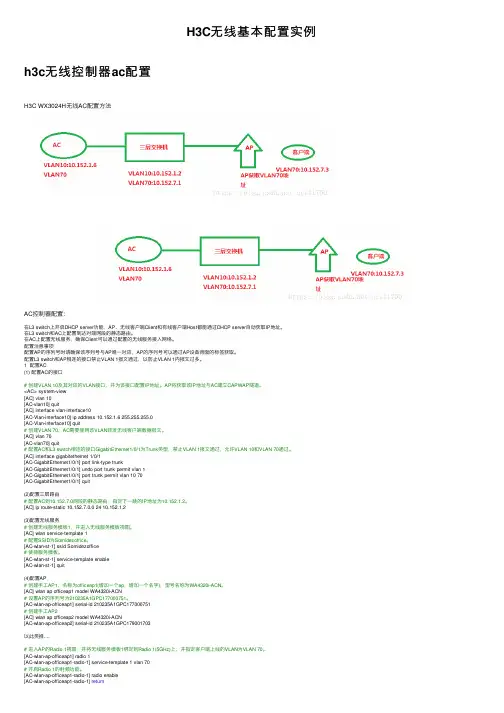

H3C ⽆线基本配置实例h3c ⽆线控制器ac 配置H3C WX3024H ⽆线AC配置⽅法AC 控制器配置:在L3 switch 上开启DHCP server 功能,AP 、⽆线客户端Client 和有线客户端Host 都能通过DHCP server ⾃动获取IP 地址。

在L3 switch 和AC 上配置到达对端⽹段的静态路由。

在AC 上配置⽆线服务,确保Client 可以通过配置的⽆线服务接⼊⽹络。

配置注意事项配置AP 的序列号时请确保该序列号与AP 唯⼀对应,AP 的序列号可以通过AP 设备背⾯的标签获取。

配置L3 switch 和AP 相连的接⼝禁⽌VLAN 1报⽂通过,以防⽌VLAN 1内报⽂过多。

1 配置AC(1) 配置AC 的接⼝# 创建VLAN 10及其对应的VLAN 接⼝,并为该接⼝配置IP 地址。

AP 将获取该IP 地址与AC 建⽴CAPWAP 隧道。

<AC> system-view[AC] vlan 10[AC-vlan10] quit[AC] interface vlan-interface10[AC-Vlan-interface10] ip address 10.152.1.6 255.255.255.0[AC-Vlan-interface10] quit# 创建VLAN 70,AC 需要使⽤该VLAN 转发⽆线客户端数据报⽂。

[AC] vlan 70[AC-vlan70] quit# 配置AC 和L3 switch 相连的接⼝GigabitEthernet1/0/1为Trunk 类型,禁⽌VLAN 1报⽂通过,允许VLAN 10和VLAN 70通过。

[AC] interface gigabitethernet 1/0/1[AC-GigabitEthernet1/0/1] port link-type trunk[AC-GigabitEthernet1/0/1] undo port trunk permit vlan 1[AC-GigabitEthernet1/0/1] port trunk permit vlan 10 70[AC-GigabitEthernet1/0/1] quit(2)配置三层路由# 配置AC 到10.152.7.0⽹段的静态路由,指定下⼀跳的IP 地址为10.152.1.2。

H3C WX系列AC+Fit AP双机直连IRF典型配置举例(V7)Copyright © 2016 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置注意事项 (2)3.3 配置步骤 (2)3.3.1 配置AC 1 (2)3.3.2 配置AC 2 (3)3.3.3 配置IRF (4)3.3.4 配置Switch (4)3.4 验证配置 (4)3.5 配置文件 (6)4 相关资料 (7)1 简介本文档介绍双机直连星型IRF典型配置举例。

IRF是将多台AC设备以星型拓扑连接在一起,进行必要配置后虚拟化成一台分布式设备。

通过IRF特性可以集合多台设备的硬件资源和软件处理能力,实现多台设备的协同工作、统一管理和不间断维护。

当配置了IRF后,用户通过IRF设备中的任意端口都可以登录IRF系统,对所有成员设备进行统一管理,同时,对于网络中的其它设备和网管来说,整个IRF就是一个网络节点,简化了网络拓扑,降低了管理难度。

IRF中有多台成员设备,其中一台作为主设备,负责IRF的运行、管理和维护;其它成员设备作为从设备,从设备在作为备份的同时也可以处理业务。

一旦主设备故障,系统会迅速自动选举新的主设备,以保证业务不中断,从而实现了设备的1:N备份。

当同一IRF域中同时存在多个主设备,则根据角色选举规则选择最优设备为主设备,选举比较先后顺序为优先级、系统运行时间、CPU MAC 大小,优先级大的优,系统运行时间长的优(时间差小于10分钟则认为运行时间相同),MAC小的更优。

星型IRF所有的成员设备接入二层网络,只要成员设备间二层互通,就可以利用现有的物理连接来转发成员设备间的流量和IRF协议报文,不需要专门的物理线路和接口来转发。

H3C WX系列AC+Fit AP二层漫游典型配置举例关键词:AC,AP,Roaming摘要:介绍了H3C WX系列AC+Fit AP二层漫游典型应用缩略语:缩略语英文全名中文解释AC AccessController 无线控制器Point 无线接入点AP AccessClient Client 无线客户端目录1 特性简介 (1)2 应用场合 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 使用版本 (1)3.4 配置步骤 (2)3.5 验证结果 (4)4 相关资料 (5)1 特性简介在无线网络实际应用中,存在一种场景,即客户只需要覆盖一个面积较大的区域,而对该区域的有线网络没有划分任何子网。

在这种情况下,所有AP和AC可能会接入到同一子网下,而无线用户在区域内移动时所属VLAN不变,这种场景就是一种二层漫游情况。

2 应用场合漫游区域内的所有AP和AC可能会接入到同一子网下。

3 配置举例3.1 组网需求本配置举例中的AC使用的是WX5002无线控制器,AP使用的是WA2100无线局域网接入点。

本配置举例使用AC设备一台,AP两台,无线客户端Client从AP1漫游到AP2。

图3-1二层漫游组网图3.2 配置思路配置DHCP服务器(本例中直接在AC上配置DHCP Server功能),配置AC。

3.3 使用版本<AC>display versionH3C Comware Platform SoftwareComware Software, Version 5.00, ESS 1102P01Copyright (c) 2004-2007 Hangzhou H3C Tech. Co., Ltd. All rights reserved.Compiled Jun 13 2007 22:14:11, RELEASE SOFTWAREH3C WX5002-128 uptime is 0 week, 5 days, 17 hours, 55 minutesCPU type: BCM MIPS 1250 700MHz1024M bytes DDR SDRAM Memory32M bytes Flash MemoryPcb Version: ALogic Version: 1.0Basic BootROM Version: 1.12Extend BootROM Version: 1.13[SLOT 1]CON (Hardware)A, (Driver)1.0, (Cpld)1.0[SLOT 1]GE1/0/1 (Hardware)A, (Driver)1.0, (Cpld)1.0[SLOT 1]GE1/0/2 (Hardware)A, (Driver)1.0, (Cpld)1.0[SLOT 1]M-E1/0/1 (Hardware)A, (Driver)1.0, (Cpld)1.03.4 配置步骤(1) AC和AP通过VLAN 1相连,AC的VLAN 1地址为24.10.1.10/24。

1 典型配置举例导读H3C MSR系列路由器典型配置举例(V7)共包括63个文档,介绍了基于Comware V7软件版本的MSR系列路由器软件特性的典型配置举例,包含组网需求、配置步骤、验证配置和配置文件等内容。

1.1 适用款型本手册所描述的内容适用于MSR系列路由器中的如下款型:款型MSR 5600 MSR 56-60 MSR 56-80MSR 3600 MSR 36-10 MSR 36-20 MSR 36-40 MSR 36-60 MSR3600-28 MSR3600-51MSR 2600 MSR 26-301.2 内容简介典型配置举例中特性的支持情况与MSR系列路由器的款型有关,关于特性支持情况的详细介绍,请参见《H3C MSR 系列路由器配置指导(V7)》和《H3C MSR 系列路由器命令参考(V7)》。

手册包含的文档列表如下:编号名称1H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)2H3C MSR系列路由器作为FTP client升级版本的典型配置举例(V7)3H3C MSR系列路由器作为FTP server升级版本的典型配置举例(V7)4H3C MSR系列路由器采用Boot ROM TFTP方式升级方法的典型配置举例(V7)5H3C MSR系列路由器内网用户通过NAT地址访问地址重叠的外网典型配置举例(V7)6H3C MSR系列路由器内网用户通过NAT地址访问内网服务器典型配置举例(V7)7H3C MSR系列路由器内部服务器负载分担典型配置举例(V7)8H3C MSR系列路由器NAT DNS mapping典型配置举例(V7)9H3C MSR系列路由器定时执行任务典型配置举例(V7)10H3C MSR系列路由器RBAC典型配置举例(V7)11H3C MSR系列路由器以太网链路聚合典型配置举例(V7)12H3C MSR系列路由器端口隔离典型配置举例(V7)13H3C MSR系列路由器VLAN典型配置举例(V7)14H3C MSR系列路由器QinQ典型配置举例(V7)15H3C MSR系列路由器PPP典型配置案例(V7)16H3C MSR系列路由器建立LAC-Auto-Initiated模式L2TP隧道典型配置举例(V7) 17H3C MSR系列路由器建立Client-Initiated模式L2TP隧道的典型配置举例(V7) 18H3C MSR系列路由器L2TP多实例典型配置举例(V7)19H3C MSR系列路由器L2TP多域接入典型配置举例(V7)20H3C MSR系列路由器L2TP over IPsec典型配置举例(V7)21H3C MSR系列路由器AAA典型配置举例(V7)22H3C MSR系列路由器802.1X本地认证典型配置举例(V7)23H3C MSR系列路由器802.1X结合Radius服务器典型配置举例(V7)24H3C MSR系列路由器IPsec典型配置举例(V7)25H3C MSR系列路由器Portal典型配置举例(V7)26H3C MSR系列路由器SSH典型配置举例(V7)27H3C MSR系列路由器OSPF典型配置举例(V7)28H3C MSR系列路由器IS-IS典型配置举例(V7)29H3C MSR系列路由器OSPFv3典型配置举例(V7)30H3C MSR系列路由器IPv6 IS-IS典型配置举例(V7)31H3C MSR系列路由器BGP基础典型配置举例(V7)32H3C MSR系列路由器路由策略典型配置举例(V7)33H3C MSR系列路由器策略路由典型配置举例(V7)34H3C MSR系列路由器Tcl脚本典型配置举例(V7)35H3C MSR系列路由器GRE和OSPF结合使用典型配置举例(V7)36H3C MSR系列路由器IPv6 over IPv4 GRE隧道典型配置举例(V7)37H3C MSR系列路由器ISATAP和6to4相结合使用的典型配置举例(V7)38H3C MSR系列路由器IPv6手动隧道+OSPFv3功能的典型配置举例(V7)39H3C MSR系列路由器授权ARP功能典型配置举例(V7)40H3C MSR系列路由器ARP防攻击特性典型配置举例(V7)41H3C MSR系列路由器ACL典型配置举例(V7)42H3C MSR系列路由器流量监管典型配置举例(V7)43H3C MSR系列路由器流量整形典型配置举例(V7)44H3C MSR系列路由器基于控制平面应用QoS策略典型配置举例(V7)45H3C MSR系列路由器IGMP Snooping典型配置举例(V7)46H3C MSR系列路由器IGMP典型配置举例(V7)47H3C MSR系列路由器组播VPN配置举例(V7)48H3C MSR系列路由器MPLS基础典型配置举例(V7)49H3C MSR系列路由器MPLS L3VPN典型配置举例(V7)50H3C MSR系列路由器HoVPN典型配置举例(V7)51H3C MSR系列路由器MPLS TE典型配置举例(V7)52H3C MSR系列路由器MPLS OAM典型配置举例(V7)53H3C MSR系列路由器作为重定向服务器反向Telnet的典型配置举例(V7)54H3C MSR系列路由器BFD典型配置举例(V7)55H3C MSR系列路由器VRRP典型配置举例(V7)56H3C MSR系列路由器SNMP典型配置举例(V7)57H3C MSR系列路由器Sampler结合IPv4 NetStream使用典型配置举例(V7)58H3C MSR系列路由器NQA典型配置举例(V7)59H3C MSR系列路由器EAA监控策略典型配置举例(V7)60H3C MSR系列路由器NTP典型配置举例(V7)61H3C MSR系列路由器RMON统计功能典型配置举例(V7)62H3C MSR系列路由器终端为流接入方式且应用为流连接方式典型配置举例(V7) 63H3C MSR系列路由器终端为TCP接入且应用为TCP连接方式典型配置举例(V7)H3C MSR系列路由器作为TFTP client升级版本的典型配置举例(V7)Copyright © 2014 杭州华三通信技术有限公司版权所有,保留一切权利。

H3C无线控制器WLAN本地转发典型配置举例(V7)Copyright © 2016-2017 新华三技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 配置举例 (1)3.1 组网需求 (1)3.2 配置思路 (1)3.3 配置注意事项 (2)3.4 配置步骤 (2)3.5 验证配置 (4)3.6 配置文件 (4)4 相关资料 (6)1 简介本文档介绍了WLAN本地转发典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的无线控制器和接入点产品,不严格与具体硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解本地转发相关特性。

3 配置举例3.1 组网需求如图1所示,Switch作为DHCP服务器为AP和Client分配IP地址。

现要求:在AC上配置本地转发功能,使Client的数据流量不经过AC,直接由AP转发。

图1WLAN本地转发组网图3.2 配置思路为了将AP的GigabitEthernet1/0/1接口加入本地转发的VLAN 200,需要AC下发map-configuration 文件。

3.3 配置注意事项•map-configuration文件的命令行后面不要出现Tab键或者空格,否则会出现该行配置不成功的情况。

•AP的配置需要根据具体AP的型号和序列号进行配置。

3.4 配置步骤1. apcfg.txt的配置apcfg.txt的内容,要求为文本文件,按照命令行配置的顺序编写文本文件上传至AC即可,AC与AP关联后,通过map-configuration命令下发至AP生效。

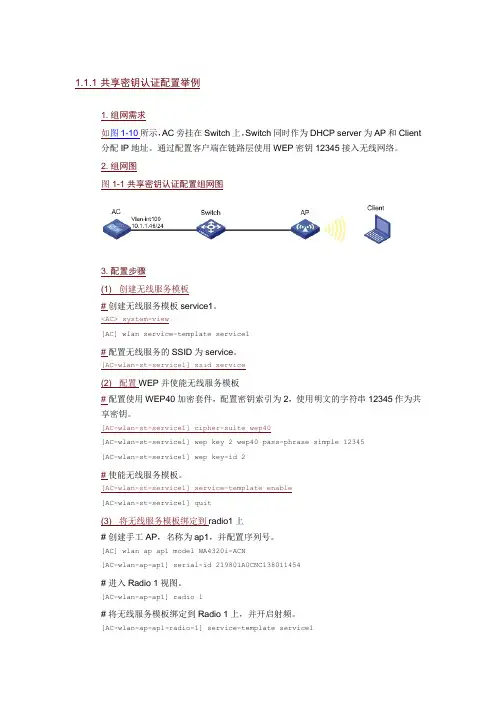

1. 组网需求如图1-10所示,AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client 分配IP地址。

通过配置客户端在链路层使用WEP密钥12345接入无线网络。

2. 组网图图1-1 共享密钥认证配置组网图3. 配置步骤(1)创建无线服务模板# 创建无线服务模板service1。

<AC> system-view[AC] wlan service-template service1# 配置无线服务的SSID为service。

[AC-wlan-st-service1] ssid service(2)配置WEP并使能无线服务模板# 配置使用WEP40加密套件,配置密钥索引为2,使用明文的字符串12345作为共享密钥。

[AC-wlan-st-service1] cipher-suite wep40[AC-wlan-st-service1] wep key 2 wep40 pass-phrase simple 12345[AC-wlan-st-service1] wep key-id 2# 使能无线服务模板。

[AC-wlan-st-service1] service-template enable[AC-wlan-st-service1] quit(3)将无线服务模板绑定到radio1上# 创建手工AP,名称为ap1,并配置序列号。

[AC] wlan ap ap1 model WA4320i-ACN[AC-wlan-ap-ap1] serial-id 219801A0CNC138011454# 进入Radio 1视图。

[AC-wlan-ap-ap1] radio 1# 将无线服务模板绑定到Radio 1上,并开启射频。

[AC-wlan-ap-ap1-radio-1] service-template service1[AC-wlan-ap-ap1-radio-1] radio enable[AC-wlan-ap-ap1-radio-1] return4. 验证配置# 配置完成后,在AC上执行display wlan service-template命令,可以看到无线服务模板下安全信息的配置情况如下:<AC> display wlan service-template service1Service template name : service1SSID : serviceSSID-hide : DisabledUser-isolation : DisabledService template status : EnabledMaximum clients per BSS : 64Frame format : Dot3Seamless roam status : Disabled Seamless roam RSSI threshold : 50 Seamless roam RSSI gap : 20VLAN ID : 1AKM mode : Not configuredSecurity IE : Not configuredCipher suite : WEP40WEP key ID : 2TKIP countermeasure time : 0PTK lifetime : 43200 secGTK rekey : EnabledGTK rekey method : Time-basedGTK rekey time : 86400 secGTK rekey client-offline : EnabledUser authentication mode : BypassIntrusion protection : DisabledIntrusion protection mode : Temporary-blockTemporary block time : 180 secTemporary service stop time : 20 secFail VLAN ID : Not configured802.1X handshake : Disabled802.1X handshake secure : Disabled802.1X domain : Not configuredMAC-auth domain : Not configuredMax 802.1X users : 4096Max MAC-auth users : 4096802.1X re-authenticate : DisabledAuthorization fail mode : OnlineAccounting fail mode : OnlineAuthorization : PermittedKey derivation : N/APMF status : DisabledHotspot policy number : Not configuredForwarding policy status : Disabled Forwarding policy name : Not configuredFT status : DisabledQoS trust : PortQoS priority : 0(2)配置身份认证与密钥管理模式为PSK模式、加密套件为CCMP、安全信息元素为WPA并使能无线服务模板# 配置AKM为PSK,配置PSK密钥,使用明文的字符串12345678作为共享密钥。

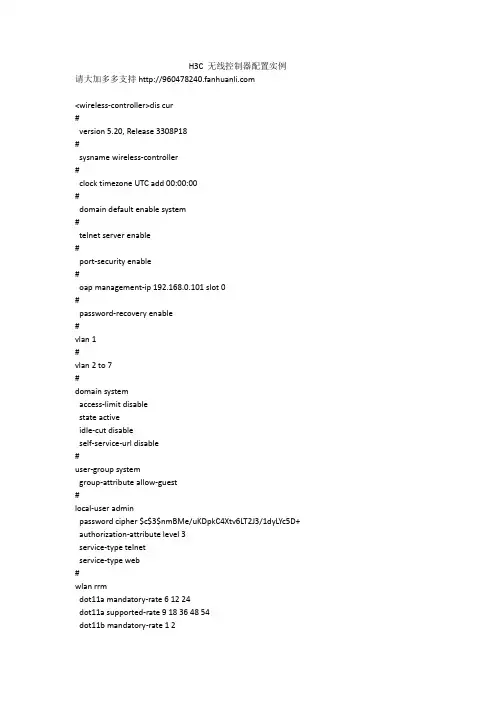

H3C 无线控制器配置实例请大加多多支持<wireless-controller>dis cur#version 5.20, Release 3308P18#sysname wireless-controller#clock timezone UTC add 00:00:00#domain default enable system#telnet server enable#port-security enable#oap management-ip 192.168.0.101 slot 0#password-recovery enable#vlan 1#vlan 2 to 7#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group systemgroup-attribute allow-guest#local-user adminpassword cipher $c$3$nmBMe/uKDpkC4Xtv6LT2J3/1dyLYc5D+ authorization-attribute level 3service-type telnetservice-type web#wlan rrmdot11a mandatory-rate 6 12 24dot11a supported-rate 9 18 36 48 54dot11b mandatory-rate 1 2dot11b supported-rate 5.5 11dot11g mandatory-rate 1 2 5.5 11dot11g supported-rate 6 9 12 18 24 36 48 54 #wlan radio-policy 1025#wlan radio-policy 1026#wlan radio-policy 1281#wlan radio-policy 1282#wlan radio-policy 1537#wlan radio-policy 1538#wlan radio-policy 1793#wlan radio-policy 1794#wlan radio-policy 257#wlan radio-policy 258#wlan radio-policy 513#wlan radio-policy 514#wlan radio-policy 769#wlan radio-policy 770#wlan service-template 1 cryptossid Cofco-Managebind WLAN-ESS 0cipher-suite tkipcipher-suite ccmpsecurity-ie rsnsecurity-ie wpaservice-template enable#wlan service-template 2 cryptossid Cofco-Guestbind WLAN-ESS 1cipher-suite tkipcipher-suite ccmpsecurity-ie rsnsecurity-ie wpaservice-template enable#wlan service-template 3 cryptossid Cofco-Officebind WLAN-ESS 2cipher-suite tkipcipher-suite ccmpsecurity-ie rsnsecurity-ie wpaservice-template enable#interface Bridge-Aggregation1port link-type trunkport trunk permit vlan all#interface NULL0#interface Vlan-interface1ip address 172.16.0.131 255.255.255.128#interface GigabitEthernet1/0/1port link-type trunkport trunk permit vlan allport link-aggregation group 1#interface GigabitEthernet1/0/2port link-type trunkport trunk permit vlan allport link-aggregation group 1#interface WLAN-ESS0port access vlan 2port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase cipher $c$3$Ln6p7TlLik8b3x/QFdVltCyosgpXZSO5xBIv #interface WLAN-ESS1port access vlan 7port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase cipher $c$3$+lUxmwYN7VTFQYEkdl8Nuu5rwiIfvNTgPomW#interface WLAN-ESS2port access vlan 4port-security port-mode pskport-security tx-key-type 11keyport-security preshared-key pass-phrase cipher $c$3$MyyV1q9c/KsWH1ymGETO4mECmglnGoCLV9MN#wlan ap ap-01 model WA2620i-AGN id 1serial-id 219801A0CNC138010655radio 1radio-policy 257service-template 1service-template 2service-template 3radio enableradio 2radio-policy 258service-template 1service-template 2service-template 3radio enable#wlan ap ap-02 model WA2620i-AGN id 2serial-id 219801A0CNC138010660radio 1radio-policy 513service-template 1service-template 2service-template 3radio enableradio 2radio-policy 514service-template 1service-template 2service-template 3radio enable#wlan ap ap-03 model WA2620i-AGN id 3serial-id 219801A0CNC138010650radio 1radio-policy 769service-template 1service-template 2service-template 3radio enableradio 2radio-policy 770service-template 1service-template 2service-template 3radio enable#wlan ap ap-04 model WA2620i-AGN id 4 serial-id 219801A0CNC138011286 radio 1radio-policy 1025service-template 1service-template 2service-template 3radio enableradio 2radio-policy 1026service-template 1service-template 2service-template 3radio enable#wlan ap ap-05 model WA2620i-AGN id 5 serial-id 219801A0CNC138010976 radio 1radio-policy 1281service-template 1service-template 2service-template 3radio enableradio 2radio-policy 1282service-template 1service-template 2service-template 3radio enable#wlan ap ap-06 model WA2620i-AGN id 6 serial-id 219801A0CNC138009512 radio 1radio-policy 1537service-template 1service-template 2service-template 3radio enableradio 2radio-policy 1538service-template 1service-template 2service-template 3radio enable#wlan ap ap-07 model WA2620i-AGN id 7serial-id 219801A0CNC138015012radio 1radio-policy 1793service-template 1service-template 2service-template 3radio enableradio 2radio-policy 1794service-template 1service-template 2service-template 3radio enable#ip route-static 0.0.0.0 0.0.0.0 Vlan-interface1 172.16.0.129#load xml-configuration#user-interface con 0user-interface vty 0 4authentication-mode schemeuser privilege level 3#return<wireless-controller>oap conn slo 0Press CTRL+K to quit.Connected to OAP!<H3C>#Apr 26 13:24:22:591 2000 H3C SHELL/4/LOGIN:Trap 1.3.6.1.4.1.25506.2.2.1.1.3.0.1<hh3cLogIn>: login from Console%Apr 26 13:24:22:729 2000 H3C SHELL/5/SHELL_LOGIN: Console logged in from aux0.#version 5.20, Release 3308P17#sysname H3C#domain default enable system#telnet server enable#oap management-ip 192.168.0.100 slot 1#password-recovery enable#vlan 1#vlan 2 to 7#domain systemaccess-limit disablestate activeidle-cut disableself-service-url disable#user-group system#local-user adminpassword cipher $c$3$7mYcDe1OkwjcKa5yR/l3TIUgTrGDV5iG authorization-attribute level 3service-type telnet#interface Bridge-Aggregation1port link-type trunkport trunk permit vlan all#interface NULL0#interface Vlan-interface1ip address 192.168.0.101 255.255.255.0#interface GigabitEthernet1/0/1poe enable#interface GigabitEthernet1/0/2#interface GigabitEthernet1/0/3poe enable#interface GigabitEthernet1/0/4poe enable#interface GigabitEthernet1/0/5poe enable#interface GigabitEthernet1/0/6poe enable#interface GigabitEthernet1/0/7poe enable#interface GigabitEthernet1/0/8port link-type trunkport trunk permit vlan allpoe enable#interface GigabitEthernet1/0/9#interface GigabitEthernet1/0/10#interface GigabitEthernet1/0/11port link-type trunkport trunk permit vlan allport link-aggregation group 1#interface GigabitEthernet1/0/12port link-type trunkport trunk permit vlan allport link-aggregation group 1#user-interface aux 0user-interface vty 0 4authentication-mode schemeuser-interface vty 5 15#return请大加多多支持。

H3C_AC常用配置操作说明1.连接H3C_AC:首先,需要通过网线将H3C_AC与交换机或路由器相连,确保网络连接正常。

然后,在浏览器中输入H3C_AC的管理IP地址,打开管理界面。

2.配置基本信息:登录管理界面后,需要配置H3C_AC的基本信息,包括设置登录密码、管理IP地址、子网掩码、默认网关等。

这些基本信息是保证H3C_AC正常工作的基础。

3.配置接入点(AP):H3C_AC用于管理和控制AP的工作,因此需要对AP进行配置。

可以添加AP到H3C_AC中,设置AP的基本信息,例如AP的名称、MAC地址、IP地址等。

还可以为AP设置无线网络的参数,如无线信道、传输功率、SSID等。

4.配置无线网络:在H3C_AC中,可以创建多个无线网络,并设置它们的参数。

可以设置无线网络的名称(SSID)、加密方式(如WEP、WPA、WPA2等)、认证方式(如802.1X、MAC地址认证等)、用户接入限制(如最大连接数、连接时间限制等)等。

5.配置用户接入策略:H3C_AC允许管理员对用户进行接入策略的配置。

可以根据用户的身份或MAC地址,设置不同的接入策略。

例如,可以为教职工设置高级别的安全认证方式,而为访客设置较低级别的认证方式。

6.配置网络服务:H3C_AC支持多种网络服务的配置,如DHCP服务器、RADIUS服务器、FTP服务器等。

管理员可以根据实际需求,配置相应的网络服务参数,以便提供更多的网络功能和服务。

7.监控和管理:H3C_AC提供了丰富的监控和管理功能,可以实时监控和管理无线网络的状态和性能。

管理员可以查看AP和用户的连接状态,监控无线信号强度、流量、会话等信息。

还可以进行日志管理、告警配置、固件升级等操作。

8.安全设置:H3C_AC提供了多种安全设置选项,以确保无线网络的安全性。

管理员可以设置防火墙策略、访问控制列表(ACL)、入侵检测和预防(IDS/IPS)等功能,以防止恶意攻击和未经授权的访问。

H3C_AC常用配置操作说明1.登录H3C_AC首先,需要通过浏览器登录H3C_AC的Web管理界面。

在浏览器中输入H3C_AC的IP地址,然后输入用户名和密码进行登录。

2.配置基本网络参数登录H3C_AC后,可以在系统管理中找到基本网络参数配置页面。

在此页面中可以进行各种网络参数的配置,包括IP地址、网关、DNS等。

根据实际情况进行配置,并保存设置。

3.配置SSID和认证方式在无线配置中找到SSID配置页面,可以对SSID进行配置。

SSID是无线网络的名称,可以根据实际需求进行自定义。

在SSID配置页面中可以设置无线认证方式,包括无需认证、WPA/WPA2-Personal、WPA/WPA2-Enterprise等。

选择适合的认证方式,并进行相应的配置。

4.配置无线接口在接口配置中找到无线接口配置页面,可以对无线接口进行配置。

可以指定无线频段(2.4GHz或5GHz)、无线信道、发射功率等参数。

根据实际需求进行配置,并保存设置。

5.配置无线安全策略在安全策略中找到无线安全策略配置页面,可以对无线安全进行配置。

可以设置无线访问控制列表(ACL)、无线身份验证方式、无线加密方式等。

根据实际需求进行配置,并保存设置。

6.配置无线转发策略在转发策略中找到无线转发策略配置页面,可以对无线转发进行配置。

可以设置无线转发模式、无线VLAN、无线流量控制等。

根据实际需求进行配置,并保存设置。

7.配置无线上网策略在上网策略中找到无线上网策略配置页面,可以对无线上网进行配置。

可以设置无线上网方式(IP地址、DHCP方式)、上网策略(黑名单、白名单)等。

根据实际需求进行配置,并保存设置。

8.配置客户端管理在客户端管理中找到无线客户端管理页面,可以对客户端进行管理。

可以设置客户端的最大数量、最长接入时间、会话超时时间等。

根据实际需求进行配置,并保存设置。

9.配置日志和报警在系统管理中找到日志和报警配置页面,可以对系统日志和报警进行配置。

华三⽆线v7简单配置案例1. 组⽹需求如图1-10所⽰,AC旁挂在Switch上,Switch同时作为DHCP server为AP和Client 分配IP地址。

通过配置客户端在链路层使⽤WEP密钥12345接⼊⽆线⽹络。

2. 组⽹图图1-1 共享密钥认证配置组⽹图3. 配置步骤(1)创建⽆线服务模板# 创建⽆线服务模板service1。

system-view[AC] wlan service-template service1# 配置⽆线服务的SSID为service。

[AC-wlan-st-service1] ssid service(2)配置WEP并使能⽆线服务模板# 配置使⽤WEP40加密套件,配置密钥索引为2,使⽤明⽂的字符串12345作为共享密钥。

[AC-wlan-st-service1] cipher-suite wep40[AC-wlan-st-service1] wep key 2 wep40 pass-phrase simple 12345[AC-wlan-st-service1] wep key-id 2# 使能⽆线服务模板。

[AC-wlan-st-service1] service-template enable[AC-wlan-st-service1] quit(3)将⽆线服务模板绑定到radio1上# 创建⼿⼯AP,名称为ap1,并配置序列号。

[AC] wlanap ap1 model WA4320i-ACN[AC-wlan-ap-ap1] serial-id 219801A0CNC138011454# 进⼊Radio 1视图。

[AC-wlan-ap-ap1] radio 1# 将⽆线服务模板绑定到Radio 1上,并开启射频。

[AC-wlan-ap-ap1-radio-1] service-template service1[AC-wlan-ap-ap1-radio-1] radio enable[AC-wlan-ap-ap1-radio-1] return4. 验证配置# 配置完成后,在AC上执⾏display wlan service-template命令,可以看到⽆线服务模板下安全信息的配置情况如下:display wlan service-template service1Service template name : service1SSID : serviceSSID-hide : DisabledUser-isolation : DisabledService template status : EnabledMaximum clients per BSS : 64Frame format : Dot3Seamless roam status : Disabled Seamless roam RSSI threshold : 50 Seamless roam RSSI gap : 20VLAN ID : 1AKM mode : Not configuredSecurity IE : Not configuredCipher suite : WEP40WEP key ID : 2TKIP countermeasure time : 0PTK lifetime : 43200 secGTK rekey : EnabledGTK rekey method : Time-basedGTK rekey time : 86400 secGTK rekey client-offline : EnabledUser authentication mode : BypassIntrusion protection : DisabledIntrusion protection mode : Temporary-blockTemporary block time : 180 secTemporary service stop time : 20 secFail VLAN ID : Not configured802.1X handshake : Disabled802.1X handshake secure : Disabled802.1X domain : Not configuredMAC-auth domain : Not configuredMax 802.1X users : 4096Max MAC-auth users : 4096802.1X re-authenticate : DisabledAuthorization fail mode : OnlineAccounting fail mode : OnlineAuthorization : PermittedKey derivation : N/APMF status : DisabledHotspot policy number : Not configuredForwarding policy status : Disabled Forwarding policy name : Not configured FT status : DisabledQoS trust : PortQoS priority : 0(2)配置⾝份认证与密钥管理模式为PSK模式、加密套件为CCMP、安全信息元素为WPA并使能⽆线服务模板# 配置AKM为PSK,配置PSK密钥,使⽤明⽂的字符串12345678作为共享密钥。

H3C无线控制器自动AP典型配置举例(V7)1 组网需求如图1所示,AC作为DHCP服务器为AP分配IP地址,现要求使用自动AP功能,实现AP与AC自动关联,并且在关联后将AP转化为固化AP。

图1 自动AP配置举例组网图2 配置关键点2.1 AC的配置(1)在AC上配置相关VLAN,并放通对应接口,开启DHCP server功能,AP通过DHCP server自动获取IP地址。

(2)开启自动AP功能和AP自动固化功能。

[AC] wlan auto-ap enable[AC] wlan auto-persistent enable2.2 Switch的配置# 创建相关VLAN,配置L2 switch和AP相连的接口为Trunk类型,PVID为AP管理VLAN,并开启PoE供电功能。

3 验证配置# 通过display wlan ap all命令可以看到AC与AP建立连接,AP的状态为Run。

[AC] display wlan ap allTotal number of APs: 1Total number of connected APs: 1Total number of connected manual APs: 1Total number of connected auto APs: 0Total number of connected common APs: 1Total number of connected WTUs: 0Total number of inside APs: 0Maximum supported APs: 3072Remaining APs: 3071Total AP licenses: 128Remaining AP licenses: 127AP informationState : I = Idle, J = Join, JA = JoinAck, L = ImageLoadC = Config, DC = DataCheck, R = Run, M = Master, B = BackupAP name AP ID State Model Serial ID741f-4a35-6e00 1 R/M WA4320-ACN-SI 219801A0T78156A00049。

三层网络注册配置举例1 组网需求如图1所示,集中式转发架构下,无线客户端Client、有线客户端Host通过L3 switch 与AC相连,L3 switch做DHCP server为AP、Client和Host分配IP地址。

需要实现无线客户端Client通过AP连接到AC上,并能与有线客户端Host互相访问,具体要求如下:∙ 无线客户端Client通过VLAN 200接入网络,有线客户端Host通过VLAN 300接入网络;∙ AC属于VLAN 100,AP属于VLAN 400,AC和AP之间跨三层网络建立连接。

图1 Fit AP通过三层网络注册到AC配置举例组网图2 配置步骤2.1 配置AC(1)在AC上配置相关VLAN,并放通对应接口,配置三层路由让AP和AC之间可达。

(2)配置无线服务# 创建无线服务模板1,并进入无线服务模板视图。

[AC] wlan service-template 1[AC-wlan-st-1] ssid service[AC-wlan-st-1] service-template enable(3)配置AP[AC] wlan ap officeap model WA4320i-ACN[AC-wlan-ap-officeap] serial-id 210235A1GQB147031200[AC-wlan-ap-officeap] radio 1[AC-wlan-ap-officeap-radio-1] service-template 1 vlan 200[AC-wlan-ap-officeap-radio-1] radio enable2.2 配置L3 switch(1)创建相关VLAN,配置L2 switch和AP相连的接口为Trunk类型,PVID为AP 管理VLAN,配置DHCP地址池,为客户端分配地址,并开启PoE供电功能。

(2)配置DHCP server,为AP下发option 43属性[L3 switch] dhcp enable[L3 switch] dhcp server ip-pool 1[L3 switch-dhcp-pool-1] network 192.168.40.0 mask 255.255.255.0[L3 switch-dhcp-pool-1] gateway-list 192.168.40.1[L3 switch-dhcp-pool-1] option 43 hex 8007000001c0a80a01[L3 switch-dhcp-pool-1] quit3 验证配置(1)在AC上查看到AP注册信息# 在AC上使用命令display wlan ap all查看AP,可以看到AP的状态是R/M,表明AP已经成功注册到AC。

H3C无线控制器AC间漫游典型配置举例(V7)1 组网需求如图1所示,在一个区域内通过部署两台AC来为用户提供无线服务,并实现客户端可以在AC间进行快速漫游。

具体要求如下:∙AC 1上的客户端业务VLAN为VLAN 200,AC 2上的客户端业务VLAN为VLAN 400。

∙客户端跨AC漫游后,客户端数据不经过IACTP隧道返回Home-AC。

∙配置用户隔离功能加强用户的安全性,并且减少用户产生的大量组播、广播报文对无线空口资源的占用。

图1 AC间漫游组网图2 配置关键点2.1 配置AC 1(1)在AC上配置相关VLAN和对应虚接口地址,并放通对应接口。

(2)配置802.1X认证# 选择802.1X认证方式为EAP。

[AC1] dot1x authentication-method eap#配置radius认证,配置radius服务器的IP地址、秘钥及radius报文发送的源地址。

[AC1] radius scheme office[AC1-radius-office] primary authentication 192.3.0.2[AC1-radius-office] primary accounting 192.3.0.2[AC1-radius-office] key authentication 12345678[AC1-radius-office] key accounting 12345678[AC1-radius-office] nas-ip 192.1.0.2#创建名为office的ISP域,配置认证、计费、授权方案。

[AC1] domain office[AC1-isp-office] authentication lan-access radius-scheme office [AC1-isp-office] authorization lan-access radius-scheme office [AC1-isp-office] accounting lan-access radius-scheme office (3)配置无线接入服务,配置dot1x认证[AC1] wlan service-template 1[AC1-wlan-st-1] ssid service[AC1-wlan-st-1] vlan 200[AC1-wlan-st-1] client forwarding-location ac[AC1-wlan-st-1] akm mode dot1x[AC1-wlan-st-1] client-security authentication-mode dot1x [AC1-wlan-st-1] dot1x domain office[AC1-wlan-st-1] cipher-suite ccmp[AC1-wlan-st-1] security-ie rsn[AC1-wlan-st-1] service-template enable(4)配置AP[AC1] wlan ap ap1 model WA4320i-ACN[AC1-wlan-ap-ap1] serial-id 210235A1GQC14C000225[AC1-wlan-ap-ap1] radio 1[AC1-wlan-ap-ap1-radio-1] service-template 1[AC1-wlan-ap-ap1-radio-1] radio enable[AC1-wlan-ap-ap1-radio-1] quit[AC1-wlan-ap-ap1] quit(5)配置漫游功能# 创建漫游组1,并进入漫游组视图。

H3C无线控制器AC间漫游典型配置举例(V7)1 组网需求如图1所示,在一个区域内通过部署两台AC来为用户提供无线服务,并实现客户端可以在AC间进行快速漫游。

具体要求如下:∙AC 1上的客户端业务VLAN为VLAN 200,AC 2上的客户端业务VLAN为VLAN 400。

∙客户端跨AC漫游后,客户端数据不经过IACTP隧道返回Home-AC。

∙配置用户隔离功能加强用户的安全性,并且减少用户产生的大量组播、广播报文对无线空口资源的占用。

图1 AC间漫游组网图2 配置关键点2.1 配置AC 1(1)在AC上配置相关VLAN和对应虚接口地址,并放通对应接口。

(2)配置802.1X认证# 选择802.1X认证方式为EAP。

[AC1] dot1x authentication-method eap#配置radius认证,配置radius服务器的IP地址、秘钥及radius报文发送的源地址。

[AC1] radius scheme office[AC1-radius-office] primary authentication 192.3.0.2[AC1-radius-office] primary accounting 192.3.0.2[AC1-radius-office] key authentication 12345678[AC1-radius-office] key accounting 12345678[AC1-radius-office] nas-ip 192.1.0.2#创建名为office的ISP域,配置认证、计费、授权方案。

[AC1] domain office[AC1-isp-office] authentication lan-access radius-scheme office [AC1-isp-office] authorization lan-access radius-scheme office [AC1-isp-office] accounting lan-access radius-scheme office (3)配置无线接入服务,配置dot1x认证[AC1] wlan service-template 1[AC1-wlan-st-1] ssid service[AC1-wlan-st-1] vlan 200[AC1-wlan-st-1] client forwarding-location ac[AC1-wlan-st-1] akm mode dot1x[AC1-wlan-st-1] client-security authentication-mode dot1x [AC1-wlan-st-1] dot1x domain office[AC1-wlan-st-1] cipher-suite ccmp[AC1-wlan-st-1] security-ie rsn[AC1-wlan-st-1] service-template enable(4)配置AP[AC1] wlan ap ap1 model WA4320i-ACN[AC1-wlan-ap-ap1] serial-id 210235A1GQC14C000225[AC1-wlan-ap-ap1] radio 1[AC1-wlan-ap-ap1-radio-1] service-template 1[AC1-wlan-ap-ap1-radio-1] radio enable[AC1-wlan-ap-ap1-radio-1] quit[AC1-wlan-ap-ap1] quit(5)配置漫游功能# 创建漫游组1,并进入漫游组视图。

[AC1] wlan mobility group 1# 配置AC加入漫游组时建立IACTP隧道的源IP地址为192.1.0.2。

[AC1-wlan-mg-1] source ip 192.1.0.2# 添加漫游组内的AC成员,该AC成员用于建立IACTP隧道的源IP地址为192.1.0.3。

[AC1-wlan-mg-1] member ip 192.1.0.3# 开启漫游组功能。

[AC1-wlan-mg-1] group enable(6)配置用户隔离功能# 在VLAN 200上开启用户隔离功能。

[AC1] user-isolation vlan 200 enable# 将VLAN 200的用户网关MAC地址加入VLAN 200所允许的MAC地址列表。

[AC1] user-isolation vlan 200 permit-mac 000f-e212-7788(7)配置缺省路由# 配置AC 1的缺省路由,下一跳地址为192.1.0.1。

[AC1] ip route-static 0.0.0.0 0.0.0.0 192.1.0.12.2 配置AC2(1)在AC上配置相关VLAN和对应虚接口地址,并放通对应接口。

(2)配置802.1X认证# 选择802.1X认证方式为EAP。

[AC2] dot1x authentication-method eap#配置radius认证,配置radius服务器的IP地址、秘钥及radius报文发送的源地址。

[AC2] radius scheme office[AC2-radius-office] primary authentication 192.3.0.2[AC2-radius-office] primary accounting 192.3.0.2[AC2-radius-office] key authentication 12345678[AC2-radius-office] key accounting 12345678[AC2-radius-office] nas-ip 192.1.0.3#创建名为office的ISP域,配置认证、计费、授权方案。

[AC2] domain office[AC2-isp-office] authentication lan-access radius-scheme office [AC2-isp-office] authorization lan-access radius-scheme office [AC2-isp-office] accounting lan-access radius-scheme office(3)配置无线接入服务,开启dot1x认证。

[AC2] wlan service-template 1[AC2-wlan-st-1] ssid service[AC2-wlan-st-1] vlan 200[AC1-wlan-st-1] client forwarding-location ac[AC2-wlan-st-1] akm mode dot1x[AC2-wlan-st-1] client-security authentication-mode dot1x[AC2-wlan-st-1] dot1x domain office[AC2-wlan-st-1] cipher-suite ccmp[AC2-wlan-st-1] security-ie rsn[AC2-wlan-st-1] service-template enable(4)配置AP[AC2] wlan ap ap2 model WA4320i-ACN[AC2-wlan-ap-ap2] serial-id 210235A1GQC14C000224[AC2-wlan-ap-ap2] radio 1[AC2-wlan-ap-ap2-radio-1] service-template 1[AC2-wlan-ap-ap2-radio-1] radio enable(5)配置漫游功能# 创建漫游组1,并进入到漫游组视图。

[AC2] wlan mobility group 1# 配置AC加入漫游组时建立IACTP隧道的源IP地址为192.1.0.3。

[AC2-wlan-mg-1] source ip 192.1.0.3# 添加漫游组内的AC成员,该AC成员用于建立IACTP隧道的源IP地址为192.1.0.2。

[AC2-wlan-mg-1] member ip 192.1.0.2# 开启漫游组功能。

[AC2-wlan-mg-1] group enable(6)配置用户隔离功能# 在VLAN 400上开启用户隔离功能。

[AC2] user-isolation vlan 400 enable# 将VLAN 400的用户网关MAC地址加入VLAN 400所允许的MAC地址列表。

[AC2] user-isolation vlan 400 permit-mac 000f-eeee-1212(7)配置缺省路由# 配置AC 2的缺省路由,下一跳地址为192.1.0.1。

[AC2] ip route-static 0.0.0.0 0.0.0.0 192.1.0.12.3 配置Switch# 创建相关VLAN,配置L2 switch和AP相连的接口为Trunk类型,PVID为AP管理VLAN,开启DHCP server功能,AP、无线客户端Client通过DHCP server 自动获取IP地址,并开启PoE供电功能。

3 配置RADIUS服务器下面以iMC为例(使用iMC版本为:iMC PLAT 7.2(E0403)、iMC EIA 7.2(E0403)),说明RADIUS服务器的基本配置。

# 增加接入设备。

登录进入iMC管理平台,选择“用户”页签,单击导航树中的[接入策略管理/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击<增加>按钮,进入增加接入设备页面。

∙ 设置与AC交互报文时使用的认证、计费共享密钥为“12345678”;∙ 选择或手工增加接入设备,添加IP地址为192.1.0.2和192.1.0.3的接入设备;∙其它参数采用缺省值,并单击<确定>按钮完成操作。

图2 增加接入设备# 增加接入策略。

选择“用户”页签,单击导航树中的[接入策略管理/接入策略管理]菜单项,进入接入策略管理页面,在该页面中单击<增加>按钮,进入增加接入策略页面。

∙ 设置接入策略名输入dot1x;∙选择证书认证为EAP证书认证;∙选择认证证书类型为EAP-PEAP认证,认证证书子类型为MS-CHAPV2认证。

认证证书子类型需要与客户端的身份验证方法一致。

图3 增加服务策略页面# 增加接入服务。

选择“用户”页签,单击导航树[接入策略管理/接入服务管理]菜单项,进入接入服务管理页面,在该页面中单击<增加>按钮,进入增加接入服务页面。