北大网络教育(计算机专业)网络基础作业答案

- 格式:doc

- 大小:152.01 KB

- 文档页数:7

新东方在线考研计算机说明书1.专业的解读:专业方向、专业考察情况、专业院校的情况1)专业方向:随着计算机应用到各个领域,计算机方向也变得多样化,主要包括:(081200)计算机科学与技术、(081201)计算机系统结构、(081202)计算机软件与理论、(081203)计算机应用技术、 (83500)软件工程、(85208)电子与通信工程(专业学位)、(85211)计算机技术(专业学位)、(85212)软件工程(专业学位)、(0812Z1)★信息安全、(0812Z2)★智能科学与技术、(0812J3)数据科学和信息技术、(0812Z1)高可靠嵌入式系统、网络与信息安全、数字化艺术与设计、模式识别与智能系统、人工智能与信息处理。

2)专业考察情况:计算机考研包括统考和非统考两种形式。

统考为(408)计算机学科专业基础综,具体考察的科目包括:数据结构(45分)、计算机组成原理(45分)、操作系统(35分)、计算机网络(25分)。

非统考由各个招生院校自主命题,比如清华(912)计算机专业基础综合、北大(907)计算机学科专业基础综合,但是基本考察科目以数据结构、计算机组成原理、操作系统、计算机网络四门为主,或者其中几门,个别专业倾向性强的专业,可能还考察其他科目,具体看各个院校的招生简章。

3)专业院校的情况:随着计算机行业变的异常火热,国内几乎所有院校都在开设相关课程。

但是专业实力强的还是那些老牌院校,主要包括:清华大学、浙江大学、哈尔滨工业大学、北京大学、东南大学、东北大学、西北工业大学、安徽大学、上海交通大学、华中科技大学、北京航空航天大学、北京理工大学、西安电子科技大学、西安交通大学、电子科技大学、北京工业大学、复旦大学、武汉大学、同济大学、南京大学、中国科学技术大学、四川大学、天津大学、北京邮电大学等。

2.专业考察科目的解读:分数线、科目考什么、参考书、怎么学、学2)参考书:四门基础课程的参考书目主要为:数据结构(《数据结构》(C语言版)(严蔚敏清华大学出版社))、组成原理(《计算机组成原理(第2版)》(唐朔飞高等教育出版社))、操作系统(《计算机操作系统》(汤子瀛西安电子科技大学出版社))、计算机网络(《计算机网络》(谢希仁电子工业出版社))。

![讲义练习2信息获取信息安全[答案]](https://uimg.taocdn.com/522d6e4f3a3567ec102de2bd960590c69ec3d82a.webp)

讲义练习2信息获取信息安全[答案]第⼆章《信息获取》知识点2、1信息获取的⼀般过程信息获取的⼀般过程是:定位信息需求,选择信息来源,确定信息获取⽅法、获取信息,评价信息1、定位信息需求——信息需求表现在:(1)、时间范围(2)、地域范围(3)、内容范围2、选择信息来源信息来源分类:4、评价信息——评价信息的依据是(先前确定的信息需求)2.2 信息的安全与保护1. 威胁信息安全的常见因素⼈为的⽆意失误;⼈为的恶意攻击;软件的漏洞和“后门”;计算机病毒的侵害.2.病毒的概念:指编制或者在计算机程序中插⼊的破坏计算机功能或者毁坏数据,影响计算机使⽤,并能⾃我复制的⼀组计算机指令或者程序代码。

3.病毒的特征:潜伏性、隐蔽性、传染性、爆发性、破坏性。

4.计算机病毒的传染途径:移动存储设备(磁盘、移动硬盘、U盘、光盘),⽹络应⽤(电⼦邮件,在线聊天,⽂件下载)5.计算机感染病毒后的现象(1)打开程序的时间⽐平时长,运⾏异常(2)磁盘空间突然变⼩,或系统不能识别磁盘设备(3)有异常⼯作,如突然死机⼜⾃动重新启动(4)访问设备时有异常现象,如显⽰器显⽰乱码等(5)程序或数据⽆故丢失,找不到⽂件等(6)⽂件的长度发⽣变化(7)发现⼀些来历不明的隐藏⽂件(8)访问设备的时间⽐平时长,如长时间访问磁盘等现象(9)上⽹的计算机出现不能控制的⾃动操作现象等(10)机器发出怪声等6. 计算机病毒的预防措施(1)对重要的数据定期进⾏备份,如使⽤ghost等⼯具软件或刻录成光盘;(2)不适⽤来历不明的软盘、光盘;(3)不⾮法复制别⼈的软件;(4)对⽹络上下载的各种免费和共享软件,要先进⾏查杀病毒后再安装使⽤;(5)要谨慎处理收到的电⼦邮件附件;(6)在QQ聊天时接收到的⼀些⽹址和⽂件最好不要直接打开。

(7)安装杀毒软件和防⽕墙(扫描磁盘,查杀病毒、加强访问控制)。

7. 常⽤的信息安全防护⽅法(1)增强安全防范意识。

时常关注信息安全⽅⾯的信息,访问⼀些著名的⽹络安全站点;(2)禁⽤不必要的服务。

2019考研北大软微867专业课大题简要回忆数据结构4个题1. 给了一个二叉树的图,具体记不清了,中序反正是ABCDEFGHIJ ,要求写出前序,中序,后续遍历序列。

10分2. 要求根据查找频率设计排列顺序,并且计算查找长度。

(这个题在王道真题分析上面的原题)。

这个题我从真题分析上抄下来给大家看看,是2013年408统考真题第42题。

原题如下:设计包含4个元素的集合S={“do” ”for” ”repeat” “while”}各元素的查找概率为p1=0.35p2=0.15 p3=0.15 p4=0.35 将S保存在一个长度为4的顺序表中,采用折半查找算法,查找成功时的平均查找长度为2.2,请回答:(1)若采用顺序存储结构保存S,且要求平均查找长度更短,则元素应该如何排列?应使用何种查找方法?查找成功时的平均查找长度是多少?(2)若采用链式存储结构保存S,切要求平均查找长度更短,则元素应该如何排列?应使用何种查找方法?查找成功时的平均查找长度是多少?3. 给了ABCDEFGH 8个字母,并且给了使用频率,0.020.03 0.06,... ,0.32 要求对其进行哈夫曼编码。

4. 给出了一个有向图,要求使用Dijstra最短路径算法求出V0到V1,V2,V3,V4的距离和路径,要求写出过程。

操作系统3个题1. (1)请求分页的知识考察以及逻辑地址到物理地址的变换(2)画出内存地址变换的机构【我有话要说: 这个图,平时看了N遍,但是让你考试的时候手画出来还真不好画,我花了很多时间雕琢这幅画....】(3)根据LRU和FIFO置换算法,分别列出一个内存访问序列的缺页次数。

【15分】2. 给出了3个进程,P0P1P2三类资源X0X1X2,给出了最大需求矩阵和已分配资源矩阵,即Max矩阵,Allocation矩阵,问能不能给 P1分配其请求的(021)资源请求?【10分】3. (1)文件目录和目录文件的区别是什么?【4分】(2)请描述线性检索树形文件目录的过程。

第一章1,信息与数据的区别。

《书本p1-2页,课件上写的更清楚》信息是反映客观世界中各种事物特征和变化的知识,是数据加工的结果,是有用的数据。

数据:是记录下来可以被鉴别的符号,它本身并没有意义。

二者的区别。

数据是记录下来可以被鉴别的符号,信息是对数据的解释。

数据经过处理后,经过解释才能成为信息。

信息是经过加工后、对客观世界产生影响的数据。

说明:没有二者的区别2,信息应用系统三要素?举一个例子。

《书本p14页》信息应用系统包含三个部分,称为信息应用系统三要素:1,信息含义定义。

信息含义定义包括信息的含义及定义含义的方法。

2,信息传递工具。

指信息提供者根据用户的需求,有针对性地传递给信息接收者的过程使用的工具。

信息传递的目的是使信息用户及时、准确地接收和理解信息。

3,信息传达方法。

是最直接的信息传递者,他和信息传递工具密切相关。

烽火报警系统,信息含义是信息的战况,定义是烟火,传递工具是烽火台和光波,传递方法是哨兵用肉眼看。

(课本的例子)。

举例:交通灯(很详细的描述交通灯的执行方法,红绿灯的各种含义。

其实没有必要)(信息含义是是否可通行,定义是灯。

传递工具是交通灯和光波。

传递方法是人用肉眼看)。

3,举一个信息网络应用的例子,试分析其技术框架。

《课本15页》实验室系统。

网络环境:网络基础是局域网,网络应用体系结构是客户/服务器C/S (Client/Server)结构。

系统环境:服务器和各个终端采用Windows系列操作系统。

系统数据库管理系统采用Oracle。

局域网节点间的通信没有依托的特殊的通信平台,采用操作系统中的进程通信方法。

信息应用服务框架:服务平台是web service。

网上书店。

网络环境:网络基础是Internet网络;网络应用体系结构是浏览器/服务器B/S (Browser/Server)结构。

系统环境:服务器和各个终端采用Windows系列操作系统;系统数据库管理系统采用Oracle。

大数据时代的互联网信息安全考试答案单选题1、2022 年,甲型 h1n1 流感在全球爆发,谷歌(5000 万条历史记录,做了 4.5 亿个通过不同数学模型计算的数据)与最终官方数据之间的相关性非常接近,达到()。

a、 97%b.77%c.67%d.87%a2、2022 年,阿里平台完成农产品销售()元。

d.483 亿3、国务院在 2022 年度提出的关于促进信息消费和扩大内需的若干意见中指出, 2022农村家庭宽带接入能力达到() mbps。

a.4mbps4,在 2022,城市在 Alipay 的人均城市支出中排名第一,(D)嘉义, 5 和 2022,“双11”: Ali 平台的第二顺序。

a、六,。

2022,个人用户进入了 TB 时代,在世界上产生了新的数据。

a.80ebb.280ebc.180ebd.380eb c7、在 2022,杭州城市人均支出排名第二, A、B、嘉义、 C.、嘉兴、 D、高雄、嘉兴和C。

8、按照现代冲突观来看,冲突的作用有积极性的,建设性作用和()的破坏作用。

a、目的性 b、明确性 c、结果 d、消极性 d9.根据现代冲突观,冲突的作用是积极的、建设性的和破坏性的。

a、结果 B、否定性 C、目的性 D、清晰性 B10 大数据的利用过程是 C。

采集-清理-统计-挖掘 11 大数据要求企业设置的位置是()。

a.首席分析师和首席数据官b.首席信息官和首席数据官c、首席信息官兼首席工程师 D.首席分析师兼首席工程师 B12 提出大数据概念的第一家公司是()。

a.麦肯锡公司b.微软公司c.谷歌公司d.脸谱公司a 13.根据周琦老师所讲,以下哪项不属于数据挖掘的内容? a.14.根据涂子沛先生所讲,哪一年被称为大数据元年? b.2022 年15.根据屠子培的说法,非结构化数据现在占人类数据总量的()。

a、 75%16。

根据屠子培先生的说法,以下哪种说法是错误的? d、大数据等于非结构化数据 17 根据屠子培的说法,社交媒体是什么时候浮现的? C18.根据周琦老师所讲,高德交通信息服务覆盖()多个城市以及全国高速路网。

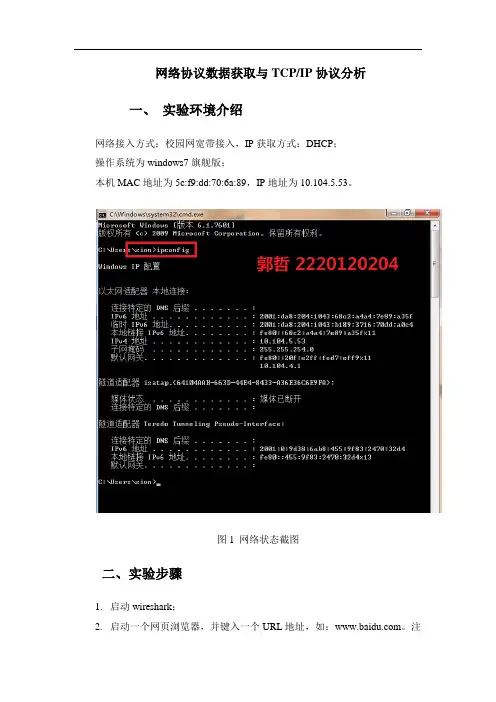

网络协议数据获取与TCP/IP协议分析一、实验环境介绍网络接入方式:校园网宽带接入,IP获取方式:DHCP;操作系统为windows7旗舰版;本机MAC地址为5c:f9:dd:70:6a:89,IP地址为10.104.5.53。

图1 网络状态截图二、实验步骤1. 启动wireshark;2. 启动一个网页浏览器,并键入一个URL地址,如:。

注意此时不要按下回车键;3. 清除电脑中的DNS缓存,启动wireshark,开始抓包;4. 在浏览期网页位置按下回车键,开始访问指定的网页。

5. 一旦网页内容下载完毕,立即停止Microsoft Network Monitor抓包,并将抓到的数据包存入文件中,同时将显示的网页存储下来,以便后面参考。

三、实验过程使用wireshark前清除DNS缓存截图如下。

图2 清除DNS缓存抓取协议如下图所示:图3 抓取协议四、协议分析1. 抓取的协议类型检查在Microsoft Network Monitor顶端窗口的协议一列,确认你已经抓到了DNS、TCP和HTTP数据包。

答:由图3可看出抓到了DNS、TCP、HTTP数据包。

2. 以太网帧,IP分组和UDP数据报(1) 检查客户端发出的第一个DNS分组a.确定客户端的以太网地址和IP地址答:如图4,客户端的MAC地址为5c:f9:dd:70:6a:89;IPv4地址为:10.104.5.53。

b.以太网帧结构的TYPE字段是什么内容?答:如图所示,以太网帧结构的TYPE字段为:0x0800,表示该帧是IP协议。

c.目的以太网地址和目的IP地址分别是什么?这些地址对应哪些计算机?解释这些结果与你连接到Internet 的计算机有关系。

答:目的以太网地址:00: 0f:e2:d7:ef:f9,目的IP地址:10. 0. 0.10对应的计算机:以太网地址对应要访问的的源地址,IP地址是本地局域网域名服务器的IP地址。

因为我们访问网络时用的是域名,只有经过域名服务器经过域名解析得到要访问的网络IP地址,才能进行交换数据。

BCNT2.0技术评测笔试卷选择题 (针对以下题目,请选择最符合题目要求的答案。

针对每一道题目,所有答案都选对,则该题得分,所选答案错误或不能选出所有答案,则该题不得分。

1-50 题,每题2.0ESXia)b)c)d)本地存储共享存储异地存储真实存储VMware vSpherea)b)c)d)vCenter Single Sing-On 可以提供身份验证服务vCenter DB 可以提供数据存储服务vSphere Web vClient 可以通过浏览器管理ESXi 主机vCenter USER 可以提供身份验证服务Hyper-VCPUa)b)c)d)Hyper-V 32 位/64 位处理器都能够安装部署Hyper-V 需要一个64 位处理器,特别须有Intel 虚拟化技术或AMD 虚拟化要求硬件强制实施的数据执行保护必须可用且已启用必须启动Intel XD 位或AMD NX 位Citrixa)b)c)d)XenServer 是由美国Citrix 公司推出的一种服务器虚拟化平台XenDesktop 是一种安装向导工具,可以快速创建多个桌面DDC 桌面传送控制器负责创建和管理虚拟服务器、虚拟机模板、快照等功能XenCenter 可以创建和管理虚拟服务器、虚拟机模板、快照等功能Hyper-Va)b)c)d)RD 授权主机RD 网关主机虚拟主机基础结构主机Hyper-Vsysprepa)b)删除Windows 安装的唯一性信息,方便在不同计算机上重用映像开启系统注册功能c) d)使用图形化界面安装虚拟机功能打开系统配置界面Hyper-Va)b)c)d)建立或扩展私有云环境建立或扩展虚拟机基础结构提高部署和测试活动的效率扩展Windows 系统架构Hyper-Va)b)c)d)具有Intel VT 或者AMD-V 技术的处理器硬件强制实施的数据执行保护 (DEP) 必须可用且已启用启用Intel XD 位 (执行禁用位) 或AMD NX 位 (无执行位)需使用Windows Server 系统Hyper-VMicrosoft Remote Desktopa) Remote Desktop 是一种角色,自动完成虚拟桌面大型安装的创建和交付部分b) Remote Desktop 是微软的一款虚拟化产品c) Remote Desktop 可以利用内置于Windows Server 中的虚拟化技术创建和管理虚拟化的计算环境d) Remote Desktop 所需的组件包括Windows 虚拟机监控程序、Hyper-V 虚拟机管理服务10Hyper-VHyper-Va)b)c)d)Windows 虚拟机监控程序Hyper-V 虚拟机管理服务XenServerDesktop Delivery Controller11Desktop Delivery Controllera)b)c)d)Windows Sql ServerMySqlOracleDB2Citrixa) GPT_SUPPORT=Trueb) c) d)GPT SUPPORT=False MBR SUPPORT=True MBR SUPPORT=FalseCitrixa) Receiverb) Desktop Delivery Controllerc) XenServerd) XenCenter14XenServera)b)c)d)XenServer 是由美国Citrix 公司推出的一种服务器虚拟化平台,其功能强大、丰富、具有卓越的开放性架构、性能和存储集成XenServer 是基于开源Xen Hypervisor 的免费虚拟化平台XenServer 虚拟化平台引进了多服务管理控制台XenCenter,具有强大管理能力XenServer 是一种工具,自动完成虚拟桌面大型安装的创建和交付部分a)b)c)d)虚拟桌面基础架构(VDI)虚拟操作系统基础架构(VOI)远程托管桌面OSV 智能桌面虚拟化a)b)c)d)桌面虚拟化是指将计算机的终端系统 (也称作桌面) 进行虚拟化,以达到桌面使用的安全性和灵活性桌面虚拟化是一个桌面的操作系统,是运行在服务器上的虚拟操作系统桌面虚拟化是一种服务器虚拟化平台桌面虚拟化是一种工具,自动完成虚拟桌面大型安装的创建和交付部分1382572463a)“virsh snapshot-repcopy 虚拟机1382572463”b)“virsh snapshot-revert 虚拟机1382572463”c)“virsh snapshot-create 虚拟机1382572463”d)“virsh snapshot-repet 虚拟机1382572463”18在部署DAG 时,配置专用复制网络的作用是_ _ _a) b) c) d)用于DAG 成员之间数据库同步用于复制服务器配置用于管理成员服务器的可用性用于测试数据库是否完整19DAGExchange Trusted Subsystema) Domain Adminsb) Adminsc) Administratorsd) Domain AdministratorExchangeDAG6a) 1b) 2c) 3d) 4ExchangeDAGa) DAG 是内置于Exchange 中的邮箱服务器高可用性和站点恢复框架的基础组件b) DAG 由一组邮箱服务器 (最多16 个) 构成,每台服务器都同步并保存着DAG 的邮箱数据库副本c) DAG 是服务器级别的故障转移d) DAG 对Windows 故障转移群集的有限依赖,DAG 只使用群集的仲裁、心跳线等功能22ExchangeDAGa)当DAG 成员服务器数量为奇数时,DAG 使用“故障转移群集节点多数仲裁模式”b)当DAG 成员服务器数量为偶数时,DAG 使用“故障转移群集节点和文件共享多数仲裁模式”c)当DAG 成员服务器数量为奇数时,DAG 使用“故障转移群集节点和文件共享多数仲裁模式”d)当DAG 成员服务器数量为偶数时,DAG 使用“故障转移群集节点多数仲裁模式”Exchangea) b) c) d)见证服务器不能同时是DAG 的成员见证服务器必须与DAG 位于同一个AD 林中见证服务器必须运行Exchange 服务器支持的Windows 版本一台见证服务器可以同时支持多个DAG,但是多个DAG 可以共用一个见证目录24Exchange2016Exchange2019ADADa) Schema Admins 组和Enterprise Admins 组b) Backup Operators 组和Enterprise Admins 组c) Schema Admins 组和Backup Operators 组d) Power Users 组和Backup Operators 组Exchange2016Exchange2019Exchange2016a)卸除数据库->删除数据库和数据文件->删除Exchange 2016 服务器的IIS虚拟目录->删除Exchange 2016 脱机通讯簿->卸载Exchange 2016 程序b)卸除数据库->卸载Exchange 2016 程序->删除数据库和数据文件->删除Exchange 2016 服务器的IIS 虚拟目录->删除Exchange 2016 脱机通讯簿c)卸除数据库->删除数据库和数据文件->卸载Exchange 2016 程序->删除Exchange 2016 服务器的IIS 虚拟目录->删除Exchange 2016 脱机通讯簿d)卸除数据库->删除数据库和数据文件->删除Exchange 2016 服务器的IIS虚拟目录->卸载Exchange 2016 程序删除->Exchange 2016 脱机通讯簿Exchange2016Exchange2019a)确保DC/DNS 正常工作,林功能级别至少提升至Windows Server 2008 以上b)确保Exchange 2016 正常工作c)为共存环境安装补丁d)实际生产环境中,迁移前可以不用备份Exchange2016Exchange2019a)备份Exchange 2016->部署共存环境->迁移邮箱->卸载Exchange 2016b)备份Exchange 2016->部署共存环境->卸载Exchange 2016->迁移邮箱c)部署共存环境->迁移邮箱->备份Exchange 2016->卸载Exchange 2016d)部署共存环境->备份Exchange 2016->迁移邮箱->卸载Exchange 2016WindowsWindows Server2019Exchange Server2016Exchange Server 2019a) b) c) d)本地直接升级直接安装新版本部署共存环境迁移邮箱数据库以上说法都不正确Exchange2016Exchange2019a)每个版本的架构区别b) Exchange 服务器角色是否整合c)服务器系统版本d)不需要部署共存环境)a)b)c)d)宝塔Linux 面板支持CentOS/Ubuntu/Deepin/Debian/Fedora 等系统宝塔Windows 面板免费版包括网站管理、系统安全、文件管理、堡塔Windows 拨测等功能宝塔Windows 面板专业版和企业版都需要授权购买宝塔官网分别提供宝塔Windows 面板和宝塔Linux 面板WordPressa) system_logb) close_aspxc) open_phpd) open_basedirMyCata)b)c)d)读写分离分表分库替代JAVA 语言编译数据库替代Hbase 分析大数据WindowsMySQLa)b)c)d)主从服务器上的MySQL 版本应保持一致主从服务器位于同一主机主从服务器上的MySQL 服务均已启动主从服务器的硬件配置必须保持一致Windows PowerShella) iseb) txhc) bled) vimWindows PowerShell”dsadd ou ou=test-user,dc=test,dc=com”a)在er 的域中创建名为 的OUb)在 的域中创建名为test-user 的OUc)在test-user 的域中创建名为 的OUd)在test-com 的域中创建名为test-user 的OUWindowsDFSa)安装DFS 角色及服务>配置DFS 命名空间>配置DFS 复制>创建共享文件夹b)配置DFS 复制>创建共享文件夹>安装DFS 角色及服务>配置DFS 命名空间c)创建共享文件夹>安装DFS 角色及服务>配置DFS 命名空间>配置DFS 复制d)安装DFS 角色及服务>配置DFS 复制>配置DFS 命名空间>创建共享文件夹37DFSa)b)c)d)命名空间服务器命名空间根目标文件夹默认配置文件MPIOa)b)c)d)协商会议最少队列深度最多阻止次数随机轮询Windowsa)两种b) c) d)三种四种六种AD RMSa) b) c) d)根群集仅授权群集域群集非授权群集AD RMSIIS)a)b)c)d)因为需要使用数据库服务因为IIS 服务用于存储AD RMS 的配置与策略等信息因为AD RMS 客户端会创建计算机证书因为客户端是通过HTTP 或HTTPS 协议与AD RMS 服务器进行通信42AD RMSa)b)c)d)AD RMS 账户策略AD RMS 排除策略AD RMS 安全策略AD RMS 文件策略WindowsSLBa) 32b) 64c) 128d)无限制Windowsa) Windows 负载均衡在30 秒之内回复并重新分发负载b) NLB 群集在负载减少时,支持从群集中删除所有服务器c)在单播模式下,NLB 重新对每个NLB 节点中启用NLB 的网络适配器分配MAC 地址d)检测发生故障或脱机的群集服务器并进行删除Windowsa)数值最低b)数值最高c) d)数值为10数值为99Windowsa)b)c)d)5000 台6000 台8000 台10000 台Windowsa)b)c)d)6 种5 种4 种3 种a)b)c)d)默认每隔 5 秒互相发送一次无论任何情况,心跳线都会周期性地发送信息给群集内的其余节点通过心跳通信可以检查其他节点及其应用程序的可用性如果主动节点发生故障,在指定的周期内备份节点没有接收到心跳信息,则将进行故障转移PowerShella)b)c)d)Get-ContentGet-LocationGet-ItemGet-TransactionDFSa)b)c)d)复制组中的所有服务器位于同一林中防病毒软件的兼容性不影响DFS 复制功能DFS 复制不支持ReFS 文件系统或FAT 文件系统没有在作用复制组成员的全部服务器上安装DFS 复制不会影响DFS 系统功能。

《新视野大学英语读写教程(第二版)第三册》课后答案新视野大学英语读写教程(第二版)第一册》课后答案《马·克思主·义大体原理概论》新版完整答案《毛·泽东思想和中国特色社会主·义理论体系概论》习题答案(2020年修订版的)21世纪大学实用英语综合教程(第一册)课后答案及课文翻译西方经济学(高鸿业版)教材详细答案《新视野大学英语读写教程(第二版)第二册》课后答案思想道德修养与法律基础课后习题答案《中国近代史纲要》完整课后答案(高教版)《全新版大学英语综合教程》(第三册)练习答案及课文译文《全新版大学英语综合教程》(第一册)练习答案及课文译文《会计学原理》同步练习题答案《微观经济学》课后答案(高鸿业版)《统计学》课后答案(第二版,贾俊平版)《西方经济学》习题答案(第三版,高鸿业)可直接打印毛邓三全部课后思考题答案(高教版)/毛邓三课后答案新视野大学英语听说教程1听力原文及答案下载西方宏观经济高鸿业第四版课后答案《管理学》经典笔记(周三多,第二版)《中国近代史纲要》课后习题答案《理论力学》课后习题答案《线性代数》(同济第四版)课后习题答案(完整版)高等数学(同济第五版)课后答案(PDF格式,共527页)中国近现代史纲要课后题答案曼昆《经济学原理》课后习题解答21世纪大学英语读写教程(第三册)参考答案谢希仁《计算机网络教程》(第五版)习题参考答案(共48页)《概率论与数理统计》习题答案《模拟电子技术基础》详细习题答案(童诗白,华成英版,高教版)《机械设计》课后习题答案(高教版,第八版,西北工业大学)《大学物理》完整习题答案《管理学》课后答案(周三多)机械设计基础(第五版)习题答案[杨可桢等主编]程守洙、江之永主编《普通物理学》(第五版)详细解答及辅导新视野大学英语课本详解(四册全)21世纪大学英语读写教程(第四册)课后答案新视野大学英语读写教程3册的课后习题答案新视野大学英语第四册答案(第二版)《中国近现代史》选择题全集(共含250道题目和答案)《电工学》课后习题答案(第六版,上册,秦曾煌主编)完整的英文原版曼昆宏观、微观经济学答案《数字电子技术基础》习题答案(阎石,第五版)《电路》习题答案上(邱关源,第五版)《电工学》习题答案(第六版,秦曾煌)21世纪大学英语读写教程(第三册)课文翻译《生物化学》复习资料大全(3套试卷及答案+各章习题集)《模拟电子技术基础》课后习题答案(共10章)《概率论与数理统计及其应用》课后答案(浙江大学盛骤谢式千编著)《理论力学》课后习题答案(赫桐生,高教版)《全新版大学英语综合教程》(第四册)练习答案及课文译文《化工原理答案》课后习题答案(高教出版社,王志魁主编,第三版)《国际贸易》课后习题答案(海闻P.林德特王新奎)大学英语综合教程1-4册练习答案《流体力学》习题答案《传热学》课后习题答案(第四版)高等数学习题答案及提示《高分子化学》课后习题答案(第四版,潘祖仁主编)马·克思主·义大体原理概论答案《计算机网络》课后习题解答(谢希仁,第五版)《概率论与数理统计》优秀学习资料《离散数学》习题答案(高等教育出版社)《模拟电子技术基础简明教程》课后习题答案(杨素行第三版)《信号与线性系统分析》习题答案及辅导参考(吴大正版)《教育心理学》课后习题答案(皮连生版)《理论力学》习题答案(动力学和静力学)选修课《中国现当代文学》资料包机械设计课程设计——二级斜齿圆柱齿轮减速器(WORD+原图)《成本会计》配套习题集参考答案《概率论与数理统计》8套习题及习题答案(自学推荐)《现代西方经济学(微观经济学)》笔记与课后习题详解(第3版,宋承先)《计算机操作系统》习题答案(汤子瀛版,完整版)《毛·泽东思想和中国特色社会主·义理论体系概论》有史以来最全面的温习资料!!!《线性代数》9套习题+9套相应答案(自学,复习推荐)《管理理论与实务》课后题答案(手写版,中央财经大学,赵丽芬)统计学原理作业及参考答案机械设计课程设计——带式运输机的传动装置的设计《物理学》习题分析与解答(马文蔚主编,清·华大学,第五版)《新编大学英语》课后答案(第三册)《通信原理》课后习题答案及每章总结(樊昌信,国防工业出版社,第五版)《c语言程序与设计》习题答案(谭浩强,第三版)《微生物学》课后习题答案(周德庆版)新视野第二版全四册听说教程答案《宏观经济学》课后答案(曼昆,中文版)《电力电子技术》习题答案(第四版,王兆安,王俊主编)《土力学》习题解答/课后答案《公司法》课后练习及参考答案《全新版大学英语综合教程》(第二册)练习答案及课文译文新视野大学英语视听说第三册答案《工程力学》课后习题答案(梅凤翔主编)《理论力学》详细习题答案(第六版,哈工大出版社)《成本会计》习题及答案(自学推荐,23页)《自动控制原理》课后题答案(胡寿松,第四版)《复变函数》习题答案(第四版)《信号与系统》习题答案(第四版,吴大正)《有机化学》课后答案(第二版,高教版,徐寿昌主编)《电工学——电子技术》习题答案(下册)《财务管理学》章后练习参考答案(人大出版,第四版)现代汉语题库(语法部分)及答案《概率论与数理统计》习题详解(浙大二、三版通用)《有机化学》习题答案(汪小兰主编)《微机原理及应用》习题答案《管理运筹学》第二版习题答案(韩伯棠教授)《古代汉语》习题集(附习题答案)福建人民出版社《金融市场学》课后习题答案(张亦春,郑振龙,第二版)《公共关系学》习题及参考答案(复习必备)现代汉语通论(邵敬敏版)词汇语法课后练习答案《国际经济学》教师手册及课后习题答案(克鲁格曼,第六版)《教育技术》课后习题答案参考(北师大)《金融市场学》课后答案(郑振龙版)《组织行为学》习题集答案(参考下,还是蛮好的)《分析化学》课后习题答案(第五版,高教版)大学英语精读第3册答案(外教社)《国际经济学》习题答案(萨尔瓦多,英文版)《复变函数与积分变换》习题答案《信息论与编码》辅导PPT及部分习题答案(曹雪虹,张宗橙,北京邮电大学出版社)《宏观经济学》习题答案(第七版,多恩布什)《物理化学》习题解答(天津大学, 第四版,106张)新视野大学英语视听说教程第一册《机械制造技术》习题集与答案解析新视野大学英语听说教程2册听力原文及答案下载管理学试题(附答案)《材料力学》详细辅导及课后答案(PDF格式,共642页)六级词汇注解《大学基础物理学》课后答案(共16个单元)《管理学——原理与方式》课后习题答案新视野2版第三册(大2上学期用)曼昆《经济学原理》中文第四版.课后习题答案-清晰图片版《数据库系统概论》课后习题(第四版)大学数学基础教程课后答案(微积分)《投资学》课后习题答案(博迪,第四版)流体力学课后答案(高教版,张也影,第二版)《语言学概论》习题答案(自考,新版教材)《统计学》各章练习题答案《数字电子技术基础》课后习题答案(完整答案版)《积分变换》习题答案(配套东南大学张元林编的)《中级财务会计》习题答案(第二版,刘永泽)《计算机网络》课后习题答案(第5版和第4版)《单片机原理及应用》课后习题答案(张毅刚主编,高教版)《金融工程》课后题答案(郑振龙版)《液压传动》第2版思考题和习题解答(共36页)《动物学》习题集与答案(资料相当丰富)《高频电子线路》习题参考答案(第四版)《国际经济法》课后参考答案大学英语四级十年真题+听力《信号与系统》习题详解(奥本海姆版)《电路分析》课后答案及学习指导(第二版,胡翔骏,高教版)《C语言设计》(谭浩强,第三版)227页新视野大学英语课后习题答案1-4册全集《数字电路与逻辑设计》课后习题答案,讲解详细《电路》第五版课后答案《材料力学》详细习题答案及辅导(第四版,刘鸿文)《传播学教程》课后答案(郭庆光主编,完整版)《物理化学》习题答案与课件集合(南大)《金融市场学》电子书(张亦春,郑振龙,第二版)毛邓三95%考点高等教育出版社《毛·泽东思想和中国特色社会主·义道路》(09版,原毛邓三)课后题答案《线性代数》课后习题答案(陈维新,科学出版社)自动控制原理习题集(自学辅导推荐)《现代通信原理》习题答案(曹志刚版)高等数学上下《习题PPT》《数据结构习题集》答案(C版,清·华大学,严蔚敏)《大学物理学》习题解答《物理化学》习题答案(南大,第五版)《机械原理》复习精要与习题精解(第7版,西北大学)《宏观经济学》答案(曼昆,第五版,英文版)pdf格式《化工热力学》习题与习题答案(含各种版本)《材料力学》习题答案教育统计与测量管理心理学(自考必备资料,牛逼打印版)离散数学习题解答(第四版)清·华大学出版社货币银行学《技术经济学概论》(第二版)习题答案《毛·泽东思想和社会主·义建设理论题概论》精炼考试题目,耐心整理《数字信号处理》课后答案及详细辅导(丁美玉,第二版)《语言学概论练习题》答案《会计电算化》教材习题答案(09年)《数据库系统概论》习题答案(第四版)《微观经济学》课后答案(平狄克版)《控制工程基础》课后习题解答(清·华版)《高分子化学》习题答案(第四版)《电机与拖动基础》课后习题答案(第四版,机械工业出版社,顾绳谷主编)《机械工程测试技术基础》(第三版,熊诗波等主编)课后答案《宏观经济学》课后答案(布兰查德版)《机械原理》习题答案和超多例题(西北工业大学,第六版)《大学物理基础教程》课后习题答案(第二版,等教育出版社)简明乐谱基础知识《语言学教程》课后答案《公司理财》课后答案(英文版,第六版)《信息论与编码》学习辅导及习题详解(傅祖芸版)《遗传学》课后习题答案(朱军主编,完整版)现代人心理实战700题处世韬略《自动控制原理》习题答案《普通动物学》完整课后答案(刘凌云,郑光美版)《微机原理》作业答案(李继灿版)尼尔·波兹曼《娱乐至死》《电力电子技术》习题答案(第4版,西安交通大学)大学英语四级(CET-4)历年真题大全[89-07年39套](精品级)753页word 《通信原理》习题答案《普通化学(第五版)》习题详解(配套浙大编的)经济法课后复习及思考答案《结构化学基础》习题答案(周公度,北大版)财务管理学课后答案荆新王化成《C++程序设计》课后习题答案(第2版,吴乃陵,高教版)药用植物的两份习题(自己感觉比较有用)《数学物理方法》习题解答案详细版(梁昆淼,第二版)《机械制图》习题册答案(近机类、非机类,清·华大学出版社)《控制工程基础》习题答案(第二版,燕山大学)《画法几何》资料包(含习题答案,自学辅导课件)《畜禽解剖学与组织胚胎学》习题答案参考《统计学》课后习题答案(周恒彤编)《西方经济学简明教程》课后习题全解(尹伯成,上海人民出版社)《汽车理论》课后答案详细解答(余志生,机械工业出版社)《数学物理方法》(第三版)习题答案新视野听力原文及课后答案新编大学英语4(外研版)课后练习答案《材料力学》习题答案(单辉祖,北京航空航天大学)大学英语精读第3册课文及课后答案《自动控制原理》课后习题答案———胡寿松,第五版《数据库系统原理与设计》课后答案(第四版,王珊,萨师煊)《数字电子技术基础》详细习题答案(阎石第四版)财经应用文笔记《管理学》课后习题答案(罗宾斯,人大版,第7版)《概率论与数理统计》习题答案(复旦大学出版社)《数字信号处理——基于运算机的方式》习题答案(第二版)《传热学》课后答案(杨世铭,陶文铨主编,高教版)C语言资料大全(有课后答案,自学资料,C程序等)毛邓三重点归纳《电力拖动自动控制系统》习题答案逄锦聚《政治经济学》(第3版)笔记和课后习题详解《概率论与数理统计》课后习题解答(东南大学出版社)《有机化学》课后习题答案(胡宏纹,第三版)《常微分方程》习题解答(王高雄版)▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆▆【因为太多了,没方法再粘贴到那个地址了,更多答案,直接进入下面那个搜索就好】源地址:||。

信息检索与利用作业整理信息检索与利用一、单项选择题1. 下面哪项不是情报构成的三要素之一()。

错误!未找到引用源。

D. 通过购买获取2. 报纸区别于其它文献的特征是()。

错误!未找到引用源。

B. 及时性3. 传统信息资源检索技术中常用的布尔逻辑运算符中不包括(错误!未找到引用源。

D. 异或4. 一般存在相应二次文献的是()。

错误!未找到引用源。

A. 期刊5. 下面哪一项是白色文献()。

错误!未找到引用源。

A. 期刊6. 互联网上每台主机一般具有如下域名()。

错误!未找到引用源。

A. 主机名.机构名.网络名.最高层域名7. 由一个主页和若干从属网页构成,将有关的信息集合组织在一起,这种网络信息组织方式称为()。

错误!未找到引用源。

D. 网站8. 网络信息资源检索中最常规,最普遍的方式是(错误!未找到引用源。

C. 利用索引型检索工具9. 不是网络信息资源特点的是()。

错误!未找到引用源。

D. 信息分散有序,容易管理10. 按检索内容分类时,属于综合型网络资源检索工具的是(错误!未找到引用源。

A. Yahoo1. 按工类作方式或检索机制分,不属于搜索引擎类型的是(错误!未找到引用源。

D. 综合型搜索引擎2. 理想的搜索引擎具备的功能中,错误的是(错误!未找到引用源。

C. 简单的检索结果信息描述3. 一个典型的搜索引擎的系统架构主要由以下模块组成(错误!未找到引用源。

A. 信息采集、信息组织、信息查询4. 主要的网上书店有()。

错误!未找到引用源。

A. 亚马逊、当当、卓越5. 按照载体的不同进行分类,不属于eBook的类型的是 ( )。

错误!未找到引用源。

D. 印刷式1. ISI Web of Science数据库检索中,将多个字段或历次检索步骤号码进行组配检索的方式是()。

错误!未找到引用源。

D. 高级检索2. Dialog系统拥有的三个联机检索平台是(错误!未找到引用源。

A. Dialog、Profound、DataStar3. 将一篇文献作为检索对象,直接检索引用该文献的文献,这种方式称为ISI Web of Science数据库检索里的()。

北大医学网络教育学院考生问答最近,许多读者来电来函询问北京大学医学网络教育学院学历教育情况,希望在职参加继续教育。

现就有关情况以问答形式为大家作一介绍:1、问:什么是网络教育,网络教育与传统的学校教育有什么不同?答:网络教育又称远程教育或远距离教育(distance learning),它是利用普通大学自身优势和现代信息技术培养高素质专门人才,为更多的求学者提供接受高等教育和各种终身学习的机会的一种开放教育形式。

采用卫星播放、在学习中心学生集中收视的方式组织教学(学生也可自己访问网络教学器,浏览课后课件),教师通过网络进行答疑、批改作业等。

远程教育具有开放性、协作性和交互性等特点,有助于学生创新意识、创新能力和实践能力的培养。

2、问:北京大学医学网络教育学院的办学优势在那里?答:●灵活便捷的学习模式北京大学医学网络教育学院采取学分制教学,更利于在职医护人员的自主学习。

学院主要采用互联网及分散式教学模式,学生在任何时间、任何地点、都可通过网络进行学习。

主要教学环节为:“网络课程学习+网上作业+网上答疑+网上讨论+自测练习+校外学习中心辅导+校外学习中心完成实验、实习+校外学习中心集中考试”。

●超越时空限制,人人享受优质资源现代远程教育真正做到了超越时间、超越空间的限制,让有限的优质教育资源成为近乎无限的、不受时空限制的、人人可以享受的全民教育资源。

从建院开始,学院就投入大量资金,聘请高水平教师,建设优质网络课件。

目前已开发网络课程154门,包括临床医学、护理学、应用药学、卫生管理、医学信息管理专业的全套专升本和专科层次的网络课件,所有课程均提供光盘版课件,100%发给学生。

●更加适合在职成人业余学习的需要远程教育更加适合在职人员的继续教育,即满足在职人员边工作边学习的需求。

一方面,互联网技术可以较好地实现校外教学的完整过程;另一方面,任何人只要具备上网条件,就可以在任何时间、任何地点接入互联网,自主地选择学习内容。

计算机基础知识:1、一个完整的计算机系统由两部分组成:硬件系统和软件系统。

硬件系统由五部分构成:运算器、控制器、存储器、输入设备、输出设备。

运算器和控制器合称为中央处理器,简称CPU。

计算机处理信息的大致过程见教材P74-75。

2、常见的输入设备有:鼠标、键盘、扫描仪、数码相机等。

常见的输出设备有:显示器、打印机、音箱、绘图仪等。

3、存储器分为两种外存和内存。

内存的读取速度比外存快,存储的是计算机当前正运行程序和处理的数据,一般的内存储器关机后信息消失。

外存储器有:软盘、硬盘、光盘、U盘等,其特点和作用与内存储器相反,主要存储长期保存的信息。

对有写保护的软盘只可以进行读的操作,不可以进行写的操作。

内存储器主要分为两类:只读存储器(ROM)和随机存储器(RAM),只读存储器断电后,信息不会丢失;随机存储器断电后信息全部丢失(用户的程序与数据存于RAM)。

计算机处理的信息都要转换为二进制数(0和1),也就是将信息按一定的编码形式用二进制数表示。

位:在计算机中数据的最小单位是位,位是指一位二进制数,英文名称是bit。

字节:8个二进制位构成1个字节(Byte,通常简写为B),1个字节可以储存1个英文字母或半个汉字。

字节是存储空间的基本计量单位,计算机的内存和磁盘的容量都是以字节表示的。

计算机中常用的存储单位有:B、KB、MB、GB、TB,它们间的换算关系为1024(210),即1KB=1024B,1MB=1024KB,1GB=1024MB,1TB=1024MB。

B即字节,英文Byte。

软件系统分为两类:系统软件和应用软件。

常见的操作系统都属于系统软件。

如DOS、Windows、UNIX、Linux等。

应用软件在识别上侧重于在某一方面的应用。

如,财务软件、学籍处理软件、Word字处理软件、Photoshop图片处理软件等。

4、GUI是图形用户界面的英文缩写,常见的操作系统中只有DOS不属于图形用户界面系统。

应该说如果下面还找不到的那么肯定答案还没出了统计学课后答案(第二版,贾俊平)• ... 200903/• 大学物理实验绪论课指导书• ... 200903/• 《材料力学》课后答案• ... 200903/• MBA入学复试政治题目及参考答案(2008年) • ... 200903/• 《管理学》笔记(周三多、第四版)• ... 200903/• 《管理学》罗宾斯复学资料• ... 200903/• 《管理定律》完整版第三部分• ... 200903/• 《管理定律》完整版第二部分• ... 200903/• 《管理定律》完整版第一部分• ... 200903/• 《公共管理学》笔记(陈振明版)• ... 200903/• 《点集拓扑讲义》题解(熊金城,高教版)• ... 200903/• 大学IT课后习题答案• ... 200903/• 《微机计算机基本原理与接口技术》课后答案(陈红卫版)• ... 200903/ • 中科院《高等代数》考试大纲• ... 200903/• 中科院《数学分析》考试大纲• ... 200903/• 考研数学全分析——第三章一元函数微分学(经典)• ... 200903/• 考研数学全分析——第二章一元函数的连续性(经典)• ... 200903/ • 考研数学全分析——第一章极限(经典)• ... 200903/• 新视野大学英语读写教程1课后答案(第二版)• ... 200903/• 新视野大学英语读写教程2课后答案(第二版)• ... 200903/• 《思想道德修养与法律基础》课后答案( 08修订版)• ... 200903/• 《马克思主义基本原理概论》课后答案(最新版)• ... 200903/• 最感人的句子(圣经)•• 微机原理(第2版)课后答案• ... 200903/• 《物理化学》课后答案(第四版)• ... 200903/• 《光学教程》课后答案(第三版)• ... 200903/• 《电动力学》课后答案(第三版)郭硕鸿版• ... 200903/• 《数字图像处理》课后答案B部分(第二版)• ... 200903/• 《数字图像处理》课后答案A部分(第二版)• ... 200903/• 《操作系统概念》课后答案(英文原版)• ... 200903/• 《复变函数论》课后答案• ... 200903/• 毛邓三课后答案• ... 200903/• 姜楠:资产评估(第二版)习题答案• ... 200903/• 《财务管理》习题答案(第二版)• ... 200903/• 《旅游法规教程》课后答案• ... 200903/• 《网络营销》课后答案• ... 200903/• 《现代营销礼仪》课后答案(第二版) • ... 200903/• 《饭店管理概论》课后答案• ... 200903/• 《旅游资源学》课后答案• ... 200903/• 《市场调查与分析实训》课后答案• ... 200903/• 《房地产经济学》课后答案• ... 200903/• 会计从业《基础会计》课后答案• ... 200903/• 《计算机组成原理》课后答案(第四版)• ... 200902/• 《工程力学》习题3答案• ... 200902/• 《工程力学》习题答案• ... 200902/• 《工程力学》课后答案(章节有点乱,自己找下)• ... 200902/• 《财务管理》习题答案• ... 200902/• 《金融市场学》课后答案(厦门大学)• ... 200902/• 《理论力学》思考题习题答案(周衍柏)4~5章• ... 200902/• 《理论力学》思考题习题答案(周衍柏)1~3章• ... 200902/• 《力学》习题及答案(漆安慎,杜婵英)• ... 200902/• 东南大学结构力学研究生入学试卷(02年03年04年)• ... 200902/ • 《结构力学》习题集(下册)• ... 200902/• 《结构力学》习题集(上册)• ... 200902/• 《结构力学》习题集答案(下册)• ... 200902/• 《结构力学》习题集答案(上册)• ... 200902/• 《会计电算化》习题答案• ... 200902/• 《工程地质学》优秀教案• ... 200902/• 新视野大学英语读写教程3课后答案(最新版) • ... 200902/• 《社会学概论新修》复习内容要点(参考)• ... 200902/• 《社会学概论新修》笔记(郑杭生) • ... 200902/• 考研专业课法学真题分析2 • ... 200902/• 考研专业课法学真题分析1 • ... 200902/• 行政法与行政诉讼法(人大法学笔记)• ... 200902/• 法学笔记之法理学笔记(人大版)• ... 200902/• 刑法学完整笔记(北大版)• ... 200902/• 《民法学》重点与考点参考• ... 200902/• 《行政法与行政诉讼法》笔记• ... 200902/• 《模拟电子技术基础简明教程》习题答案(第三版)• ... 200902/ • 新概念英语第一册课后练习答案• ... 200902/• 中国古代史1、2 • ... 200902/• 中国古代史• ... 200902/• 中国古代史纲笔记(张传玺版)• ... 200902/• 中国现代史笔记(简明版)• ... 200902/• 《中国近代史》笔记(李侃)版本• ... 200902/• 世界古代史名词解释• ... 200902/• 世界历史优秀笔记• ... 200902/• 世界古代史笔记(齐世荣版)• ... 200902/• 《生理学》精要大集合• ... 200902/• 西医综合速记宝典(记忆强化训练)• ... 200902/• 《教育心理学》优秀笔记(吴庆磷版) • ... 200902/• 教育学原理复习要点• ... 200902/• 33套教育学原理精品试题库(含解答) • ... 200902/• 《教育学》50个重点题解答(精华所在)• ... 200902/• 《语言学纲要》习题答案• ... 200902/• 国学常识大全(非常经典)• ... 200902/• 哲学类专业考试笔记宝典(很全,复旦大学)• ... 200902/• 《西方哲学简史》(赵敦华著)经典笔记• ... 200902/• 《高等数学》课后习题答案• ... 200902/• 高等数学II(下册)习题答案• ... 200902/• 高等数学II(上册)习题答案• ... 200902/• 《概率论与数理统计》习题答案• ... 200902/• 高等数学公式大全• ... 200902/• 《宏观经济学》习题答案及学习指南• ... 200902/• 《公司财务》习题答案• ... 200902/• 《教育统计学》课后习题答案• ... 200902/• 《通讯技术》课后习题答案参考• ... 200902/• 《国际经济法》课后作业参考答案• ... 200902/• 《有机化学》课后习题答案(张生勇主编)• ... 200902/• 《畜禽解剖学与组织胚胎学》习题答案参考• ... 200902/• 《网络程序设计-ASP》课后习题答案(第2版)• ... 200902/• 《药物信息应用》课后习题答案• ... 200902/• 《测量学》课后习题答案参考• ... 200902/• Visual FoxPro 课后习题答案• ... 200902/• 佛曰•• 《环境化学》课后习题答案 ... 200902/• 《动物学》课后习题答案 ... 200902/• 《有机化学》[11~20章][曾昭琼]习题答案 ... 200902/• 《有机化学》[9~10章][曾昭琼]习题答案 ... 200902/• 《有机化学》[6~8章][曾昭琼]习题答案• ... 200902/• 《有机化学》[1~5章][曾昭琼]习题答案• ... 200902/• 机械课程设计说明书 ... 200901/• 《自动控制原理》习题答案第七章(胡寿松) ... 200812/• 《自动控制原理》习题答案第六章(胡寿松) ... 200812/• 《自动控制原理》习题答案第五章(胡寿松)• ... 200812/• 《自动控制原理》习题答案第四章(胡寿松)• ... 200812/• 《自动控制原理》习题答案第三章(胡寿松)• ... 200812/• 《自动控制原理》习题答案第二章(胡寿松)• ... 200812/• 《信号与系统》答案(第四版,吴大正)第七章~第八章• ... 200811/ • 《信号与系统》答案(第四版,吴大正)第五章~第六章• ... 200811/ • 《信号与系统》答案(第四版,吴大正)第三章~第四章• ... 200811/ • 《信号与系统》答案(第四版,吴大正)第一章~第二章• ... 200811/ • 《模拟电子技术教程》习题答案• ... 200811/• 《自动控制原理》课后习题答案• ... 200811/• 《数字电路》习题答案• ... 200811/• 微积分(下册)课后答案• ... 200811/• 组合数学课后答案• ... 200811/• 《高等教育学》课后习题及答案• ... 200811/• 新闻评论课后答案• ... 200811/• 矩阵及其运算课后习题答案• ... 200811/• 《数据与计算机通信》课后习题答案• ... 200811/• 《组织行为学》答案• ... 200811/• 机械设计基础答案(第五版)(7~18章)• ... 200811/• 测控电路习题答案(机械出版社)• ... 200810/• 信息论与编码习题答案• ... 200810/• 让人上吊的计算题• ... 200810/• 外国学生做的数学题(搞笑) • ... 200810/• 研究生英语多维教程翻译(第二册)• ... 200810/• 研究生英语多维教程课后答案(下册) • ... 200810/• 《数据库应用》课程答案• ... 200810/• 开放专科计算机应用基础(XP)课后练习及答案• ... 200810/ • 细胞生物习题答案• ... 200809/• 《微机原理及应用》习题答案• ... 200809/• 计算机英语(第2版)译文• ... 200809/• 高等数学(下)习题答案及提示• ... 200809/• 高等数学(中)习题答案及提示• ... 200809/• 高等数学(上)习题答案及提示• ... 200809/• 模拟电路课后习题全解第九章• ... 200809/• 模拟电路课后习题全解第八章• ... 200809/• 模拟电路课后习题全解第七章• ... 200809/• 模拟电路课后习题全解第六章• ... 200809/• 模拟电路课后习题全解第五章• ... 200809/• 模拟电路课后习题全解第四章• ... 200809/• 模拟电路课后习题全解第三章• ... 200809/• 模拟电路课后习题全解第二章• ... 200809/• 模拟电路课后习题全解第一章• ... 200809/• 单片机原理及应用答案• ... 200809/• 阎石《数字电子技术基础》第四版习题解答• ... 200809/• 全新版大学英语阅读教程一(通用本)练习答案• ... 200809/ • 数字图像处理第二版中文版(冈萨雷斯)的习题答案• ... 200808/ • ASP动态网站开发教程(第二版)习题答案• ... 200808/• 线性代数习题参考答案• ... 200808/• 无机化学习题答案(第三版) • ... 200808/• 网络信息安全习题及答案• ... 200808/• 《全球视角的宏观经济学》习题答案• ... 200808/• 汽车构造习题集答案• ... 200808/• 《管理信息系统简明教程》答案• ... 200808/• VB高教版课后答案• ... 200808/• 《软件工程基础》习题集及答案• ... 200808/• 《分子与细胞》课文解析及课后答案• ... 200808/• 建筑材料习题集答案• ... 200808/• 基础上机实践习题及答案• ... 200808/• 《计算机绘图》习题集答案• ... 200808/• 国际商事仲裁法习题及参考答案• ... 200808/• 无机及分析化学原理和应用习题参考答案• ... 200808/• 异步电动机习题参考答案• ... 200808/• 《计算机应用基础.S》课后习题参考答案• ... 200808/• 资产评估习题及答案• ... 200808/• 市场营销学习题及答案• ... 200808/• 森林生态学习题及答案• ... 200808/• 机械制造技术基础习题答案• ... 200808/• 北林函授林专有机化学习题答案• ... 200808/• 《程序设计》习题答案• ... 200808/• 住店期间服务习题答案• ... 200808/• 动物外科手术习题答案• ... 200808/• 概率论的基本概念习题答案• ... 200808/• 电子测量与仪器习题答案• ... 200808/• 呼吸系统习题答案• ... 200808/• 《机械原理》课后习题答案• ... 200808/• 电力系统习题答案• ... 200808/• 财政收入概述习题答案• ... 200808/• 第六章完全竞争市场习题答案• ... 200808/• 《食品营养与卫生学》习题答案• ... 200808/• 成本会计习题答案• ... 200808/• 土地经济学习题答案• ... 200808/• 《全新版大学英语阅读教程》1-2册课后练习答案• ... 200808/• 形式语言与自动机课后答案• ... 200808/• 人力资源管理课后练习参考答案(选修课) • ... 200808/• 执政党建设概论课后答案• ... 200808/• 合同法学课后习题案例参考答案• ... 200808/• 《财政与金融》课后习题答案• ... 200808/• 国际贸易理论与实务答案• ... 200808/• 物理学(五版)马文蔚版课后答案• (200808)• 人力资源管理师二级考试指南答案• (200808)• 离散数学(高等教育出版社)习题答案• (200808)• 计算机组成原理课后习题答案• (200808)• 计算机操作系统教程课后习题详解• (200808)• 机械设计基础答案(第五版)(1~6章)• (200808)• 光学教程答案第四章~第八章• (200808)• 光学教程答案第一章~第三章• (200808)• 工程热力学(第三版)课后习题答案第九章~第十四章• (200808)• 工程热力学(第三版)课后习题答案第五章~第八章• (200808)• 工程热力学(第三版)课后习题答案第一章~第四章• (200808)• 工程光学习题答案• (200808)• 高等化工习题答案第五章• (200808)• 高等化工习题答案第四章• (200808)• 高等化工习题答案第二章• (200808)• 高等化工习题答案第一章• (200808)• 电子电路分析与设计课后题答案• (200808)• 电力电子课后答案• (200808)• 单片机习题答案• (200808)• 《2009版考研数学复习指南》课后习题详解(陈文灯)第三篇概率论与• (200808)• 《2009版考研数学复习指南》课后习题详解(陈文灯)第二篇线性代数• (200808)• 《2009版考研数学复习指南》课后习题详解(陈文灯)第一篇高等数学• (200808)• 《算法导论》课后习题答案• (200808)• 《理论力学》习题参考答案(3~5章)• (200807)• 《理论力学》习题参考答案(1~2章)• (200807)• 《电动力学》习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch31~ch35)习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch26~ch30)习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch21~ch25)习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch16~ch20)习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch11~ch15)习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch6~ch10)习题答案• (200807)• 《微观经济学:现代观点(第5版)》(ch1~ch5)习题答案• (200807)• 《现代西班牙语》第二册讲解及答案• (200807)• 《现代西班牙语》第一册讲解及答案• (200807)• Operating SyStems Concepts课后答案• (200807)• 《微机原理及接口技术》习题参考答案• (200807)• 中国古代文学作品选(一)课后题答案• (200807)• 全新版大学英语第二册综合教程练习答案• (200807)• 《中国教育史》习题答案• (200807)• 《计算机英语》参考译文和练习答案• (200807)• 计算机网络(第4版)习题答案(中文版)• (200807)• 《财务分析》答案(第二版)• (200807)• 《国际贸易》习题答案参考• (200807)• 《电力电子技术》(第四版)课后习题答案• (200807)• IDS习题答案• (200807)• 罗宾斯《管理学》习题答案• (200807)• 《思想道德修养与法律基础》的课后答案• (200807)• 《局域网组建与管理培训教程》习题答案• (200807)• 《国际金融学》习题答案• (200807)• 《管理运筹学》第二版习题答案• (200807)• 《公文写作与处理》课后习题参考答案• (200807)• 《财务管理学》习题参考答案• (200807)• 《管理学——原理与方法》课后习题答案• (200807)• 《政治经济学》课后习题答案• (200807)• 《普通化学》(第二版)习题答案• (200807)• 《媒体与广告》课后答案• (200807)• 《经济学原理》答案(上册微观部分)• (200807)• 陈传璋《数学分析》答案第四篇多变量微积分学• (200807)• 陈传璋《数学分析》答案第三篇级数论• (200807)• 陈传璋《数学分析》答案第二篇单变量微积分学• (200807)• 陈传璋《数学分析》答案第一篇极限论• (200807)• 《操作系统》课后答案(西电汤子赢) • (200807)• 《管理学》课后答案(周三多)• (200807)• 《金融市场学》答案• (200807)• 《统计学》(第二版)课后答案• (200807)• 《数据库原理与应用》习题答案• (200807)• VB语言程序设计课后习题答案• (200807)• VF教材课后题答案• (200807)• 《数据结构》习题答案• (200807)• 《数字信号处理》习题答案• (200807)• 《编译原理》课后习题与答案• (200807)• 《新编Visual Foxpro 教程》课后练习题参考答案. • (200807)• 路基路面工程习题答案• (200807)• 罗森财政学第七版(英文版)课后答案• (200807)• 西方经济学(第三版)习题答案• (200807)• 《工程材料》课后习题答案• (200807)• 《应用语言学概论》课后练习及答案• (200807)• 《语言学教程》课后答案• (200807)• 《政治经济学》习题答案• (200806)• 《计算机应用基础》课后习题与答案• (200806)• 《旅游学概论》习题参考答案• (200806)• 《塑料模塑成型技术》习题参考答案• (200806)• 《国际贸易实务》习题的解答• (200806)• 《大学英语自学教程》(上册)课后习题答案• (200806)• 《财政学》习题集答案• (200806)• 生理学习题参考答案• (200806)• 二级VF教材课后习题答案• (200806)• 《单片机原理与接口技术》习题集答案• (200806)• 《初级财务会计》习题答案• (200806)• 《无机化学基础》习题解答• (200806)• 《现代教育原理》课后练习答案• (200806)• 领导科学课后练习及答案• (200806)• 《生理学》习题参考答案• (200806)• 《婚姻继承法》习题集参考答案• (200806)• 《高分子化学》习题与答案• (200806)• 经济法基础理论习题参考答案• (200806)• 计算机系统结构习题解答(清华2版) • (200806)• 法律基础习题答案• (200806)• 《二级C语言》课后习题参考答案• (200806)• 《数字逻辑电路》习题参考答案• (200806)• 机械装配技术习题参考答案• (200806)• 会计习题答案• (200806)• 《语言学概论练习题》答案• (200806)• 机械原理习题解答• (200806)• 水力学练习题及参考答案• (200806)• 西方财务会计习题答案• (200806)• 新概念力学习题答案• (200806)• 《普通逻辑》练习题参考答案• (200806)• 《数量方法》习题参考答案• (200806)• 《特种加工》习题解答• (200806)• 《模拟电子技术基础》习题解答• (200806)• 分析化学思考题的参考答案• (200806)• 《管理运筹学》习题答案(第二版)(韩伯棠教授)• (200806)• 西方经济学习题解答• (200806)• 《计算机网络》习题解答(谢希仁版)• (200806)• 《高等数学》总习题答案• (200806)• 大学化学习题解答• (200806)• 《热学》思考题答案• (200806)• 《热学》习题答案第八章液体• (200806)• 《热学》习题答案第七章固体• (200806)• 《热学》习题答案第六章热力学第二定律• (200806)• 《热学》习题答案第五章热力学第一定律• (200806)• 《热学》习题答案第四章气体内的输运过程• (200806)• 《热学》习题答案第三章气体分子热运动速率和能量的统计分布律• (200806)• 《热学》习题答案第二章气体分子运动论的基本概念• (200806)• 《热学》习题答案第一章温度• (200806)• 《货币银行学》习题答案• (200806)• 《中国新闻传播史》笔记• (200806)• (第四册)新视野大学英语视听说教程答案及录音原文• (200806)• (第三册)新视野大学英语视听说教程答案及录音原文• (200806)• (第二册)新视野大学英语视听说教程答案及录音原文• (200806)• (第一册)新视野大学英语视听说教程答案及录音原文• (200806)• 高等代数习题答案(北大版)• (200806)• 《中级财务会计》课后习题答案• (200806)• 《公共关系学》作业参考答案• (200806)• 西方经济学习题答案(宏观部分)(高鸿业版) • (200806)• 西方经济学习题答案(微观部分)(高鸿业版) • (200806)• 有机化学习题解答第十七章(徐寿昌版)• (200806)• 有机化学习题解答第十六章(徐寿昌版)• (200806)• 有机化学习题解答第十四章(徐寿昌版)• (200806)• 有机化学习题解答第十五章(徐寿昌版)• (200806)• 有机化学习题解答第十三章(徐寿昌版)• (200806)• 有机化学习题解答第十二章(徐寿昌版)• (200806)• 有机化学习题解答第十一章(徐寿昌版)• (200806)• 有机化学习题解答第十章(徐寿昌版)• (200806)• 有机化学习题解答第九章(徐寿昌版)• (200806)• 有机化学习题解答第八章(徐寿昌版)• (200806)• 有机化学习题解答第七章(徐寿昌版)• (200806)• 有机化学习题解答第六章(徐寿昌版)• (200806)• 有机化学习题解答第五章(徐寿昌版)• (200806)• 有机化学习题解答第四章(徐寿昌版)• (200806)• 有机化学习题解答第三章(徐寿昌版)• (200806)• 有机化学习题解答第二章(徐寿昌版)• (200806)• 《广告学教程》习题答案• (200806)• 水力学课后习题解答(全)• (200806)• 固体物理学习题答案• (200806)• 《会计学原理》习题答案• (200806)• 数据库系统概论习题答案(第三版)• ... n/200806/• 大学计算机基础教程答案• ... n/200806/• c++语言程序设计习题答案(8到13章) • ... n/200806/• c++语言程序设计习题答案(1到7章) • ... n/200806/• 激光原理及应用习题答案(陈家璧版)• ... n/200806/• 生物化学(第三版)课后习题详细解答• ... n/200806/• 有机化学习题解答(汪小兰版)• ... n/200806/• 统计学习题答案• ... n/200806/• 现当代文学习题参考答案(综合练习)• ... n/200806/• 广告摄影课后题及答案• ... n/200806/• 传播学教程课后习题答案• ... n/200806/• 新闻学基本原理课后习题答案• ... n/200806/• 现当代文学习题参考答案(第一章至第四章)• ... n/200806/• 古代汉语习题及参考答案(上册)• ... n/200806/• 《语言学概论》习题答案(新版,自考)• ... n/200806/• 微观经济学习题答案• ... n/200806/• 刑法提纲资料• ... n/200806/• 大学英语精读第2册课文翻译• ... n/200806/• 21世纪大学英语第1册读写教程课后答案• ... n/200806/• 电工学第六版(秦曾煌)课后答案• ... n/200806/• IBM-PC 汇编语言程序设计习题答案• ... n/200806/• 毛邓三课后思考题答案• ... n/200806/• 外国教育史课后习题答案• ... n/200806/• 大学物理练习册解答• ... n/200806/• 世界历史简答题答案• ... n/200806/• 《遗传学》朱军主编课后习题答案• ... n/200806/• 普通逻辑课后习题答案• ... n/200806/• 电机学习题答案(张松林主编)第三部分:交流机• ... n/200806/ • 电机学习题答案(张松林主编)第二部分:变压器• ... n/200806/ • 电机学习题答案(张松林主编)第一部分:直流机• ... n/200806/ • 电磁场习题解第八章电磁辐射与天线• ... n/200806/• 电磁场习题解第七章导行电磁波• ... n/200806/• 电磁场习题解第六章平面电磁波• ... n/200806/• 电磁场习题解第五章时变电磁场• ... n/200806/• 电磁场习题解第四章恒定磁场• ... n/200806/• 电磁场习题解第三章恒定电流场• ... n/200806/• 电磁场第二章• ... an/200806/• 电磁场习题解第一章矢量场• ... an/200806/• 新视野大学英语读写教程第三册答案• ... an/200806/• 新视野大学英语读写教程第四册答案• ... an/200806/• 《马克思主义基本原理概论》复习思考题参考答案• ... an/200806/ • 中国近代史纲要(高教版)课后答案完整版• ... an/200806/• 新视野大学英语读写教程第二册答案• ... an/200806/• 新视野大学英语读写教程第一册答案• ... an/200806/欢迎来到免费考研网本篇来自:考研信息网 (转载请注明.。

北大网络教育(计算机专业)计算机网络基础作业答案

1.从逻辑结构上看,计算机和路由器分别属于资源子网和通信子网。

2、大型广域网常采用的拓扑结构是网络拓扑结构。

3.常借用公用传输网络构建的网络类型是广域网。

4. 简单地说,计算机网络体系结构是分层和协议的集合。

5.集线器采用的传输技术是广播式。

6.协议三要素有语法、语义和时序。

7.相邻实体进行交互连接的逻辑接口是SAP(服务访问点),相邻两层之间的边界是接口。

8.RS-232接口标准所适用的数据传输方式是异步串行。

9. 网络层进行路径选择依据的是IP地址,该地址用32位(bit)表示。

10. 将基带信号经调制后,再通过信道进行传输的方式是频带传输。

11. E1标准采用的多路复用技术是时分多路复用,其一次群的数据传输速率是2.048mbps。

12.仅提供单条光通道的传输介质是单模光纤。

13. 网卡的PROM保存的是物理(或MAC)地址,该地址用12个十六进制数表示。

14. CSMA/CD属于争用型介质访问控制方法,采用该方法的局域网技术是以太网。

15. 实现VLAN之间通信必须使用的网络设备是路由器。

16.交换机自动建立和维护一个表示目的MAC地址与交换机端口(或端口)对应关系的交换表。

17. 在目前的局域网标准中,只支持光纤介质的以太网技术是万兆以太网。

18.具有隔离广播信息能力的网络设备是路由器。

19. 在路由器数据转发的过程中,每一级路由器需要改变的地址是目的MAC地址

20.路径选择方法有非自适应的静态路由和自适应的动态路由。

21.以距离为选择最佳路径度量权值的路径选择算法是距离矢量。

22.不限制路由器跳数的路由协议是OSPF。

23.RIP路由表的确省更新时钟为30s。

24.在一根电话线上,不能同时传输数据和话音的广域网连接技术是拨号线连接(或拨号)。

25. ISDN能够提供的两种服务类型是BRI和PRI。

26. 某IP数据包头的偏移量值为12,该数据包偏移量的字节数是96。

27.Ping命令测试网络连通性使用的协议是ICMP协议。

28. TCP和UDP用不同的端口代表不同的应用进程,该值长度为16位(bit)。

29.特殊IP地址127.0.0.1是回送地址,它主要用于对本机网络协议的测试。

30. 统一资源定位符URL 由协议类型、服务器地址和文件名称组成。

31.网络管理体系结构的组成部分有网络管理系统(或NMS ) , 网络管理协议(或SNMP ) ,网络被管设备(或agent ) , 管理信息库(或MIB )

二、简答题(每小题5分,共10分)

1、 请补画出曼彻斯特和差分曼彻斯特编码波形图

2、 请分别用共享式和交换式100Base-T 技术将4台计算机连成一个小型局域网,具体要

求如下:

1. 画出网络连接图,图中注明所用网络设备、传输介质及介质连接部件的名称

2. 写出什么是交换式局域网

答案:

1. 网络连接图

交换式

共享式

2. 什么是交换式局域网

交换式局域网是指以数据链路层的帧或更小的数据单元(信元)为数据交换单位,以交换设备为基础构成的网络

三、应用题(每小题10分,共20分)

3、 用100Base-T 技术将5台计算机连网,用虚拟网技术,按端口划分将5台计算机划分

到5个VLAN 中,分配的IP 网络地址为195.111.45.0/24,自选网络设备,设计一个小

0 1 1 0 0 1 0 1 1

数字数据 NRZ 编码

同步时钟

曼彻斯特 差分曼彻斯特

型局域网,具体要求如下:

1.画出网络连接图,图中注明所用的网络设备、传输介质和介质连接部件的名称,并画出

VLAN 的划分

2.写出划分子网后,每个子网的子网掩码、网络地址、可用IP 地址段和直接广播地址 3.为每个网络站点分配IP 地址,并写出它的子网掩码。

(答案也可直接标在图中)

答案: 方案一

1.

2. 子网划分

将195.111.45.0/24 划分为8个子网,子网掩码:255.255.255.224

3. IP 地址分配 网络地址

掩码 PC 机 路由器

VL2:195.111.45.0 255.255.255.224 PC1:195.111.45.2 int f0/1 195.111.45.1 VL3:195.111.45.32 255.255.255.224 PC2:195.111.45.34 int f0/2 195.111.45.33 VL4 195.111.45.64 255.255.255.224 PC3:195.111.45.66 int f0/3 195.111.45.65 VL5:195.111.45.96 255.255.255.224 PC4:195.111.45.98 int f0/4 195.111.45.97 VL6:195.111.45.128 255.255.255.224 PC4:195.111.45.130 int f0/4 195.111.45.129

方案二

1.连接图

2.子网划分

答案同方案一

3.IP地址分配

网络地址掩码PC机路由器VL2:195.111.45.0 255.255.255.224 PC1:195.111.45.2 int VL1 195.111.45.1 VL3:195.111.45.32 255.255.255.224 PC2:195.111.45.34 int VL2 195.111.45.33 VL4 195.111.45.64 255.255.255.224 PC3:195.111.45.66 int VL3 195.111.45.65 VL5:195.111.45.96 255.255.255.224 PC4:195.111.45.98 int VL4 195.111.45.97 VL6:195.111.45.128 255.255.255.224 PC4:195.111.45.130 int VL5 195.111.45.129

方案三

1.连接图

2.子网划分

答案同方案一

3.IP地址分配

答案同方案二

4、 在一个校园内设4个中心节点,各节点之间的距离如图所示。

请用千兆以太网技术,

设计一个校园主干网,自选网络设备、传输介质及配件。

具体要求如下:

1、 画出主干网的网络连接图,并在图中标出所采用的千兆以太网介质标准和网络设备、

传输介质及千兆接口转换器(GBIC )的名称

2、 计算并写出构成该主干网所需的所有网络设备、传输介质及各类GBIC 的数量

答案:

1.主干网连接图 方案一

公里 1000Base-LX

1000Base-SX 1000Base

或1000Base-LX

方案二

交换机A -交换机B 改用

1000Base-SX GBIC-SX

50μm 多模光纤

2.设备统计

方案一 方案二 带2个GE 口的三层交换机 4

台 带2个GE 口的三层交换机 4台

GBIC-SX 2个 GBIC-SX 4个 GBIC-LX 4个 GBIC-LX 2个GBIC-ZX 2个 GBIC-ZX 2个62.5μm 多模光缆 804米 50μm 多模光纤 530米 62.5μm

多模光缆 274米

10μm 单模光缆

65公里

10μm 单模光缆

65公里

四、计算填表题(共20分)

1.(每空0.5分,地址类别不计分,共6分)

1000Base-SX

1000Base-SX 1000Base

或1000Base-LX

2.(每空1分,地址类别不计分,共14分)。