【Web攻防】第四节 XXE漏洞利用 任意文件读取

- 格式:pptx

- 大小:1.40 MB

- 文档页数:12

简单易懂的Web安全漏洞原理与攻防实战Web安全漏洞原理与攻防实战在互联网时代,Web安全已经成为了一个重要的话题。

而Web安全漏洞又是Web安全中不可避免的一部分。

本文将通过简单易懂的方式,介绍Web 安全漏洞的原理以及相应的攻防实战。

一、Web安全漏洞原理Web安全漏洞是指Web应用程序中存在的可以被黑客利用的漏洞。

通常,这些漏洞源于编码或设计错误。

安全漏洞可以被利用来执行未授权的操作,造成数据泄露或服务拒绝等严重后果。

Web安全漏洞通常可以分为以下几种类型:1. SQL注入漏洞SQL注入漏洞是指黑客通过在输入框中输入SQL语句的恶意内容,从而扰乱数据库的运作,达到获取、删除、修改、添加数据等非法目的的行为。

2. XSS漏洞XSS(Cross Site Scripting)漏洞是一种常见的Web安全漏洞,它允许攻击者将恶意脚本注入到网页中,从而在用户浏览器中执行。

这种攻击可以让攻击者窃取用户的信息,甚至劫持用户的会话。

3. CSRF漏洞CSRF(Cross-Site Request Forgery)漏洞是一种难以察觉的Web安全漏洞,它可以让攻击者在用户不知情的情况下执行欺诈性的请求,例如转账、修改密码等。

4. 文件上传漏洞文件上传漏洞是指黑客利用Web应用程序中的漏洞,上传包含恶意代码的文件,从而站点可能会受到攻击,最终导致黑客接管服务器等严重后果。

二、攻防实战安全漏洞的存在给我们的网络安全带来了威胁,为了更好地保护我们的数据和财产,我们需要以攻击者的方式来思考,并且积极进行攻防实战。

1. 针对SQL注入漏洞的攻防实战攻击:一种典型的SQL注入攻击方式是通过在提交表单中输入特殊字符,例如‘OR ‘1=1’,从而绕过PHP代码的SQL过滤函数,造成数据库被攻击者控制,从而实现非法目的。

防御:PHP代码中应该加入过滤功能,在提交表单中过滤掉特殊字符。

2. 针对XSS漏洞的攻防实战攻击:黑客会利用XSS漏洞在网页中插入恶意脚本,从而劫持用户会话、窃取用户信息等。

Web安全漏洞的研究作者:李永钢彭云峰来源:《科技视界》2014年第32期【摘要】Web信息系统已经在当今的各个领域广泛应用,而这些基于Web的应用系统在网络环境中正面临着安全方面的威胁。

本文总结了常见的Web安全漏洞和Web攻击方法,探讨了Web安全的主要技术,并提出了应对这些安全威胁的防范措施,这些措施将对设计人员、开发人员、架构师和管理人员有益。

【关键词】Web安全漏洞;Web系统;信息技术0 引言近些年来,国内的各个领域行业都在上线基于Web的信息系统,这些Web信息系统可以为用户提供快捷的服务,为企事业单位提供业务支持和方便的信息管理。

然而开发人员和管理人员往往却忽略了Web系统的安全性,这些人员对安全问题不够重视,缺乏有效防范的经验,上线系统也没有经过全面的安全测试。

随着这些Web系统的使用,各种安全漏洞也会逐渐的暴露出来。

基于HTTP的服务是世界上应用最广泛的服务,但是HTTP请求并不会被防火墙所拦截,操作系统和其他防护软件通常也不会对这些请求进行仔细检查,所以Web站点常被黑客入侵,Web信息系统常遭受攻击。

OWASP(开放式Web应用程序安全项目)列出了“Web系统十大安全隐患”,靠前的包括SQL注入攻击、跨站点脚本、URL非限制访问等。

因此,Web信息系统在上线之前不仅要做功能上的测试,还非常有必要做安全性的测试,开发者需要及早发现Web系统中的全漏洞,防范潜在的安全隐患。

1 常见的Web安全漏洞1.1 SQL注入(SQL injection)SQL注入攻击是多连接的应用程序中的一种常见漏洞,它利用SQL的语法在程序代码预先定义好的字符拼接SQL语句中添加额外的SQL语句元素,欺骗数据库服务器执行非授权的任意查询,篡改和执行命令。

因为各种数据库管理系统DBMS有其自身的特点,所以攻击者使用的实际代码也不尽相同。

在所有Web系统漏洞中,SQL注入的风险最高,因为SQL注入攻击能够轻易的绕过操作系统防火墙并直接访问数据库,甚至能够获得DBMS所在的服务器的管理员权限。

渗透考试试题及答案渗透考试试题:一、选择题(每题2分,共20分)1.渗透测试是一种针对信息系统的攻击测试,目的是:A. 确定系统的安全漏洞B. 破坏系统的数据完整性C. 拒绝系统的服务D. 窃取系统的用户信息2.以下哪个不是密码破解的常用方法?A.暴力破解B.字典攻击C.社交工程D.蜜罐攻击3.在网络渗透测试中,通过发送大量无效数据包或恶意请求来占用服务器资源,以拒绝合法用户的服务,这种攻击方式被称为:A. DDoS攻击B. XSS攻击C. SQL注入攻击D. CSRF攻击4.以下哪项不是网络渗透测试的主要步骤?A.信息收集B.漏洞评估C.安全策略审计D.后渗透攻击5.网站渗透测试中,以下哪个工具可以用于扫描目标网站的漏洞?A. NmapB. WiresharkC. MetasploitD. Nessus6.以下哪种加密算法是对称加密算法?A. RSAB. AESC. HMACD. MD57.社交工程是指通过利用人的弱点或者不安全行为来获取信息或者未授权访问系统的一种攻击方式,以下哪个是社交工程的常见手段?A. 钓鱼邮件B. XSS攻击C. DOS攻击D. SQL注入攻击8.以下哪种漏洞可以通过向用户注入恶意代码来进行攻击?A. XSS漏洞B. CSRF漏洞C. SQL注入漏洞D. RCE漏洞9.SQL注入攻击是通过在用户输入数据中注入SQL语句,从而实现非法访问或者获取数据库信息的攻击方式。

以下哪种防御措施可以减少SQL注入攻击的风险?A. 输入验证与过滤B. 强制访问控制C. 防火墙配置D. 加密存储数据库密码10.以下哪种测试方法是被动的,不对系统发起攻击?A. 黑盒测试B. 白盒测试C. 灰盒测试D. 红队演练二、简答题(每题10分,共30分)1.请简要描述为什么渗透测试在信息安全领域中非常重要?答:渗透测试是一种主动的安全评估方法,可以帮助组织发现和解决系统及应用程序存在的安全漏洞和风险。

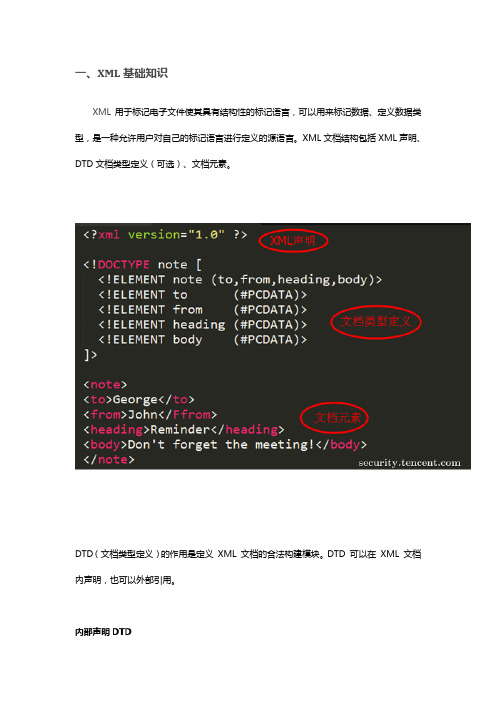

一、XML基础知识XML用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。

XML文档结构包括XML声明、DTD文档类型定义(可选)、文档元素。

DTD(文档类型定义)的作用是定义XML 文档的合法构建模块。

DTD 可以在XML 文档内声明,也可以外部引用。

内部声明DTD根元素[元素声明]>引用外部DTD根元素SYSTEM "文件名">或者根元素PUBLIC "public_ID" "文件名">DTD实体是用于定义引用普通文本或特殊字符的快捷方式的变量,可以内部声明或外部引用。

内部声明实体实体名称"实体的值">引用外部实体实体名称SYSTEM "URI">或者实体名称PUBLIC "public_ID" "URI">二、XML外部实体注入(X ML E x ternal E ntity)当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口、攻击内网网站等危害。

引入外部实体方式有多种,比如:恶意引入外部实体方式1:XML内容:恶意引入外部实体方式2:XML内容:DTD文件(evil.dtd)内容:恶意引入外部实体方式3:XML内容:DTD文件(evil.dtd)内容:另外,不同程序支持的协议不一样,上图是默认支持协议,还可以支持其他,如PHP支持的扩展协议有以下举例说明XXE危害,当然XXE不止这些危害。

XXE危害1:读取任意文件该CASE是读取/etc/passwd,有些XML解析库支持列目录,攻击者通过列目录、读文件,获取帐号密码后进一步攻击,如读取tomcat-users.xml得到帐号密码后登录tomcat 的manager部署webshell。

任意文件写入漏洞常见函数

任意文件写入漏洞是一种常见的安全漏洞,在编写代码时需要特别注意。

以下是几种常见的函数,容易导致任意文件写入漏洞:

1. file_put_contents:该函数可以将字符串写入文件中,但是如果传入的文件路径没有经过过滤,攻击者可以将任意内容写入到指定的文件中。

2. fwrite:该函数可以将数据写入到文件中,同样存在任意文件写入漏洞。

3. move_uploaded_file:该函数用于将上传的文件移动到指定的目录中,如果没有对上传的文件进行严格的检查,攻击者可以通过上传恶意文件的方式进行攻击。

4. copy:该函数用于将文件拷贝到指定的目录中,同样存在任意文件写入漏洞。

为了避免任意文件写入漏洞的发生,我们需要在编写代码时对文件路径进行严格的过滤和检查,确保只有合法的路径才能被写入或移动到指定的目录中。

同时,我们也需要在上传文件时进行严格的检查,防止上传恶意文件给应用程序带来安全风险。

- 1 -。

Web应用安全攻防手段全面梳理Web应用已成为人们日常生活中必不可少的一部分,越来越多的个人和企业都会在谷歌、百度等搜索引擎上搜寻所需要的信息,同时也会在社交媒体、在线购物、金融等领域中使用Web应用,不断地将自己的信息暴露在互联网上。

然而,随着现代社会的高速发展,网络犯罪和黑客攻击的频率也越来越高,所以Web应用的安全性问题正在变得愈加突出。

这篇文章旨在全面梳理Web应用安全攻防手段,以帮助Web应用开发者更好地保护自己的应用和用户数据。

一、常见的Web应用漏洞1. 跨站脚本(XSS)漏洞XSS漏洞是Web应用最常见的漏洞之一,攻击者通过在Web页面中注入恶意脚本来获取用户的信息,如登录密码、cookie信息等。

这类攻击主要针对使用JavaScript的网站或网络应用程序。

为了防止XSS漏洞,开发者应该过滤用户的输入和输出,避免使用eval函数等危险的JavaScript代码。

2. SQL注入漏洞SQL注入漏洞是通过提交恶意SQL语句,来获得Web应用程序服务器中数据的一种攻击方式。

当Web应用程序使用动态构建SQL语句时,黑客通过提交特殊的SQL语句来注入数据库,从而获取、修改或删除敏感的数据。

为了避免SQL注入漏洞,开发人员应该使用参数化查询语句或者存储过程,防止拼接字符串的方式处理SQL查询。

3. CSRF(Cross-site Request Forgery)攻击CSRF攻击是一种利用用户的登录状态来执行未经许可的操作的攻击方式。

黑客通过欺骗目标用户点击链接或提交表单的方式,来使用户在不知情的情况下执行恶意请求。

为了防止CSRF攻击,开发者可以使用随机令牌、验证HTTP Referer等方式,防止攻击者篡改用户的请求。

4. 目录遍历漏洞目录遍历漏洞是一种攻击方式,攻击者通过突破应用程序中的安全限制来访问Web服务器上的敏感文件。

特别是在Web应用程序中使用相对路径时,攻击者可以轻易地获取到服务器上的敏感信息。

本文部分内容来自网络整理,本司不为其真实性负责,如有异议或侵权请及时联系,本司将立即删除!== 本文为word格式,下载后可方便编辑和修改! ==ewebeditor漏洞利用总结课件 4ewebeditor漏洞利用总结先从最基本的记录起!通常入侵ewebeditor编辑器的步骤如下:1、首先访问默认管理页看是否存在。

默认管理页地址2.80以前为 ewebeditor/admin_login.asp以后版本为admin/login.asp (各种语言的大家自己改后缀,本文就以asp来进行说明,下面不再细说了!)2、默认管理帐号密码!默认管理页存在!我们就用帐号密码登陆!默认帐号密码为: admin admin888 !常用的密码还有admin admin999 admin1 admin000 之类的。

3、默认数据库地址。

如果密码不是默认的。

我们就访问是不是默认数据库!尝试下载数据库得到管理员密码!管理员的帐号密码,都在eWebEditor_System表段里,sys_UserName Sys_UserPass 都是md5加密的。

得到了加密密码。

可以去 等网站进行查询!暴力这活好久不干了!也可以丢国外一些可以跑密码的网站去跑!默认数据库路径为: ewebeditor/db/ewebeditor.mdb 常用数据库路径为:ewebeditor/db/ewebeditor.asa ewebeditor/db/ewebeditor.asp ewebeditor/db/#ewebeditor.asa ewebeditor/db/#ewebeditor.mdbewebeditor/db/!@#ewebeditor.asp ewebeditor/db/ewebeditor1033.mdb 等很多管理员常改.asp后缀,一般访问.asp .asa 后缀的都是乱码!可以用下载工具下载下来,然后更改后缀为.mdb 来查看内容!4、说说漏洞基本利用步骤,还以asp为例!登陆后台以后。

OpenfireAdminConsoleSSRF任意⽂件读取漏洞CVE-2019-1839。

Openfire(以前称为Wildfire和Jive Messenger)是⼀个即時通訊(IM)和群聊服务器,它使⽤Java编写的XMPP服务器,并以Apache License 2.0发布。

SSRF CVE-2019-18394该漏洞允许未授权⽤户发起SSRF攻击,相关代码如下FaviconServlet.java...public void doGet(HttpServletRequest request, HttpServletResponse response) {String host = request.getParameter("host");// Check special cases where we need to change host to get a faviconhost = "".equals(host) ? "" : host;byte[] bytes = getImage(host, defaultBytes);if (bytes != null) {writeBytesToStream(bytes, response);}}private byte[] getImage(String host, byte[] defaultImage) {// If we've already attempted to get the favicon twice and failed,// return the default image.if (missesCache.get(host) != null && missesCache.get(host) > 1) {// Domain does not have a favicon so return default iconreturn defaultImage;}// See if we've cached the favicon.if (hitsCache.containsKey(host)) {return hitsCache.get(host);}byte[] bytes = getImage("http://" + host + "/favicon.ico");....}...很简单的⼀个漏洞,poc如下GET /getFavicon?host=192.168.176.1:8080/secrets.txt? HTTP/1.1修复⽅法如下任意⽂件读取漏洞该漏洞只影响windows下安装openfire的⽤户,相关代码如下PluginServlet.java...@Overridepublic void service(HttpServletRequest request, HttpServletResponse response) {String pathInfo = request.getPathInfo();if (pathInfo == null) {response.setStatus(HttpServletResponse.SC_NOT_FOUND);}else {try {// Handle JSP requests.if (pathInfo.endsWith(".jsp")) {...}// Handle servlet requests.else if (getServlet(pathInfo) != null) {handleServlet(pathInfo, request, response);}// Handle image/other requests.else {handleOtherRequest(pathInfo, response);}}...}private void handleOtherRequest(String pathInfo, HttpServletResponse response) throws IOException { String[] parts = pathInfo.split("/");// Image request must be in correct format.if (parts.length < 3) {response.setStatus(HttpServletResponse.SC_NOT_FOUND);return;}String contextPath = "";int index = pathInfo.indexOf(parts[1]);if (index != -1) {contextPath = pathInfo.substring(index + parts[1].length());}File pluginDirectory = new File(JiveGlobals.getHomeDirectory(), "plugins");File file = new File(pluginDirectory, parts[1] + File.separator + "web" + contextPath);// When using dev environment, the images dir may be under something other that web.Plugin plugin = pluginManager.getPlugin(parts[1]);...}poc如下GET /plugins/search/..\..\..\conf\openfire.xml HTTP/1.1Host: localhost:9090Cookie: JSESSIONID=node01aaib5x4g4p781q3i2m2tm74u91.node0;修复⽅法如下参考。

常见漏洞及其解决方法漏洞是指系统、应用程序或网络中的安全弱点,黑客可以利用这些弱点进行非法的入侵、攻击或数据泄露。

为了保护系统和应用程序的安全,我们需要了解一些常见的漏洞以及相应的解决方法。

1.缓冲区溢出漏洞:缓冲区溢出是指向缓冲区写入超出其容量的数据,导致覆盖相邻的内存区域,进而执行恶意代码。

解决方法包括使用输入合法性校验、避免使用不安全的函数、使用安全的编程语言和编译器等。

2.跨站脚本攻击(XSS)漏洞:XSS漏洞是指攻击者通过植入恶意的客户端脚本(通常是JavaScript代码)来获得访问用户敏感信息的权限。

解决方法包括对输入进行过滤和验证、使用安全的HTML转义函数、设置HttpOnly Cookie等。

3.SQL注入漏洞:SQL注入是指攻击者通过向应用程序的输入中插入恶意的SQL语句,从而绕过身份验证、读取、修改或删除数据库中的数据。

解决方法包括使用参数化查询、输入验证和过滤、最小权限原则和避免动态拼接SQL语句。

4.跨站点请求伪造(CSRF)漏洞:CSRF漏洞是指攻击者通过伪造用户的身份发起跨站点请求,从而执行未经授权的操作。

解决方法包括使用随机令牌进行验证、添加Referer检查、设置SameSite Cookie属性等。

5.XML外部实体(XXE)漏洞:XXE漏洞是指攻击者通过操纵XML解析器的实体引用,读取任意文件或执行远程命令。

解决方法包括禁用外部实体解析、使用安全的XML解析器、限制实体扩展等。

6.逻辑漏洞:逻辑漏洞是指应用程序在设计或实现上存在错误,导致不符合预期的行为或逻辑漏洞。

解决方法包括使用代码审计和静态分析工具、执行全面的测试和漏洞扫描、修复设计和实现上的错误等。

7.未经身份验证访问漏洞:未经身份验证访问漏洞是指应用程序没有正确验证用户身份就允许执行敏感操作或访问受限资源。

解决方法包括强制身份验证、实现访问控制列表(ACL)、使用多因素身份验证等。

8.文件上传漏洞:文件上传漏洞是指攻击者通过上传恶意文件来执行任意代码、修改、删除或覆盖系统文件。

XXE漏洞利⽤思路转⾃:⼀、XXE 是什么介绍 XXE 之前,我先来说⼀下普通的 XML 注⼊,这个的利⽤⾯⽐较狭窄,如果有的话应该也是逻辑漏洞如图所⽰:既然能插⼊ XML 代码,那我们肯定不能善罢⽢休,我们需要更多,于是出现了 XXEXXE(XML External Entity Injection) 全称为 XML 外部实体注⼊,从名字就能看出来,这是⼀个注⼊漏洞,注⼊的是什么?XML外部实体。

(看到这⾥肯定有⼈要说:你这不是在废话),固然,其实我这⾥废话只是想强调我们的利⽤点是 外部实体 ,也是提醒读者将注意⼒集中于外部实体中,⽽不要被 XML 中其他的⼀些名字相似的东西扰乱了思维(盯好外部实体就⾏了),如果能注⼊ 外部实体并且成功解析的话,这就会⼤⼤拓宽我们 XML 注⼊的攻击⾯(这可能就是为什么单独说 ⽽没有说 XML 注⼊的原因吧,或许普通的 XML 注⼊真的太鸡肋了,现实中⼏乎⽤不到)⼆、简单介绍⼀下背景知识:XML是⼀种⾮常流⾏的标记语⾔,在1990年代后期⾸次标准化,并被⽆数的软件项⽬所采⽤。

它⽤于配置⽂件,⽂档格式(如OOXML,ODF,PDF,RSS,...),图像格式(SVG,EXIF标题)和⽹络协议(WebDAV,CalDAV,XMLRPC,SOAP,XMPP,SAML, XACML,...),他应⽤的如此的普遍以⾄于他出现的任何问题都会带来灾难性的结果。

在解析外部实体的过程中,XML解析器可以根据URL中指定的⽅案(协议)来查询各种⽹络协议和服务(DNS,FTP,HTTP,SMB等)。

外部实体对于在⽂档中创建动态引⽤⾮常有⽤,这样对引⽤资源所做的任何更改都会在⽂档中⾃动更新。

但是,在处理外部实体时,可以针对应⽤程序启动许多攻击。

这些攻击包括泄露本地系统⽂件,这些⽂件可能包含密码和私⼈⽤户数据等敏感数据,或利⽤各种⽅案的⽹络访问功能来操纵内部应⽤程序。

通过将这些攻击与其他实现缺陷相结合,这些攻击的范围可以扩展到客户端内存损坏,任意代码执⾏,甚⾄服务中断,具体取决于这些攻击的上下⽂。