NGAF典型应用场景及案例

- 格式:pdf

- 大小:438.80 KB

- 文档页数:2

深信服科技NGAF 下一代防火墙方案白皮书1.概述 (4)2.深信服下一代防火墙核心价值 (5)2.1.全程保护 (5)2.2.全程可视 (7)3.主要功能介绍 (8)3.1.系统架构设计 (8)3.2.基础防火墙特性 (11)3.3.事前风险预知 (13)3.4.事中安全防护 (18)3.5.事后检测及响应 (31)4.部署模式 (33)4.1.网关模式 (33)4.2.网桥模式 (34)4.3.旁路模式 (36)4.4.双机模式 (37)5.市场表现 (39)5.1.高速增长,年复合增长超70% (39)5.2.众多权威机构一致认可 (40)5.3.为客户需求而持续创新 (40)6.关于深信服 (40)1.概述近几年来,随着互联网+、业务数字化转型的深入推进,各行各业都在加速往互联网化、数字化转型。

业务越来越多的向公众、合作伙伴,第三方机构等开放,在数字化业务带给我们高效和便捷的同时,信息暴露面的增加,网络边界的模糊化以及黑客攻击的产业化使得网络安全事件相较以往成指数级的增加,面对应对层出不穷的新型安全事件如网站被篡改,被挂黑链,0 day 漏洞利用,数据窃取,僵尸网络,勒索病毒等等,传统安全建设模式已经捉襟见肘,面临着巨大的挑战。

问题一:传统信息安全建设,以事中防御为主。

缺乏事前的风险预知,事后的持续检测及响应能力传统意义上的安全建设无论采用的是多安全产品叠加方案还是采用 UTM/NGFW+WAF 的整合类产品解决方案,关注的重点都在于如何防护资产在被攻击过程中不被黑客入侵成功,但是并不具备对于资产的事前风险预知和事后检测响应的能力,从业务风险的生命周期来看,仅仅具备事中的防护是不完整的,如果能在事前做好预防措施以及在时候提高检测和响应的能力,安全事件发生产生的不良影响会大幅度降低,所以未来,融合安全将是安全建设发展的趋势。

问题二:传统安全建设是拼凑的事中防御,缺乏有效的联动分析和防御机制传统安全建设方案,搜集到的都是不同产品碎片化的攻击日志信息,只能简单的统计报表展示,并不能结合业务形成有效的资产安全状态分析。

深信服N G A F典型部署案例与上架问题参考手册公司标准化编码 [QQX96QT-XQQB89Q8-NQQJ6Q8-MQM9N]NGAF典型案例与上架问题快速参考手册目录案例部分一、路由模式部署单线路简单部署by谢辉【网络现状】Internet——NGAF——内网(PC和服务器)现有1条外网出口线路,20M出口带宽.内网lan口接核心交换机,服务器区也在lan区域.【客户需求】AF代理内网上网对外发布服务双向地址映射流量控制【设备配置】(1)配置lan口,设置为路由口,由于是内网口,固不勾选 wan口(2)配置WAN口,设置为路由口,选择wan口。

(3)设置区域,一个接口属于一个区域,如图:(4)配置系统路由(添加回包路由和缺省路由,缺省路由必须要添加。

)(5)配置源地址转换,即代理上网功能。

源区域选择lan,目标区域选择wan。

源地址转换选择出接口地址,如果有多个公网IP可以选择IP范围。

(6)设置目的地址转换(即对外发布服务)。

源区域选择wan,目的区域为灰色,不可选,IP组应当设置wan口映射IP,可以通过IP组来发布需要映射的公网IP,客户需要将公网的8080端口映射到内部服务器的80端口,固需要将8080端口转换成80端口,以实现客户需求。

(7)客户需要在内网访问公网地址来访问内部服务器,需要我们做双向映射来实现,源区域和目的区域都选择lan区,应用服务器是通过来访问的,固目标端口设置7890,该端口不需要转换所以目标端口转换选择-不转换,如果是域名,则用dnsmapping即可。

所有映射条目如下图:(8)映射设置完毕后,需要放通相应的应用控制策略。

注意:做双向映射后,应当放通lan-lan的规则。

(9)配置流控模块1. 先配置虚拟线路,如图所示:2. 配置正确的线路带宽,将WAN区域的接口设置为外出接口,本例中eth2为WAN口,如下图:3. 设置流控策略,设置流控策略基本和AC一致。

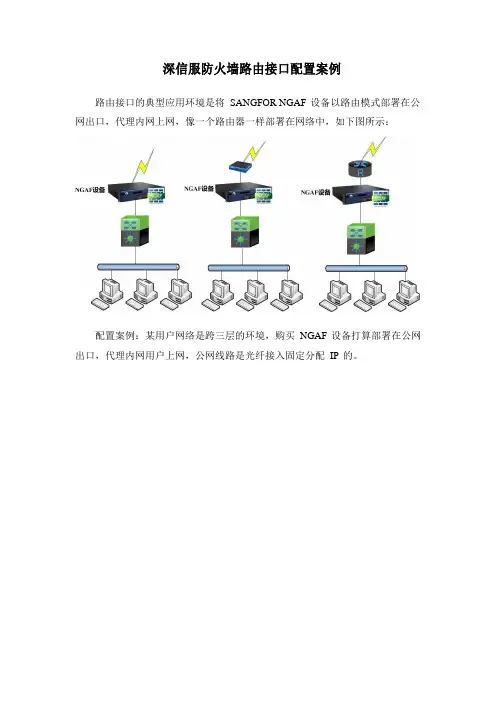

深信服防火墙路由接口配置案例路由接口的典型应用环境是将SANGFOR NGAF 设备以路由模式部署在公网出口,代理内网上网,像一个路由器一样部署在网络中,如下图所示:配置案例:某用户网络是跨三层的环境,购买NGAF 设备打算部署在公网出口,代理内网用户上网,公网线路是光纤接入固定分配IP 的。

第一步:通过管理口(ETH0) 的默认IP 登录设备。

管理口的默认IP 是10.251.251.251/24 ,在计算机上配置一个相同网段的IP 地址,通过https://10.251.251.251 登录设备。

第二步:配置外网接口,通过『网络』→『接口/区域』,点击需要设置成外网接口的接口,如eth2,出现以下页面:接口[类型]选择路由。

[基本属性]可以设置是否为WAN 口和允许PING。

如果是WAN 口,是否与IPSEC VPN 出口线路匹配。

连接上行链路的接口需要勾选WAN 口。

[区域]选择接口eth2 所属的区域。

区域需要提前设置,本例将ETH2 划入WAN 区域,对于区域的设置请参考章节3.3.1.5 区域设置。

选择配置IPv4 地址:[连接类型]包括静态IP、DHCP、ADSL 拨号三种,根据该线路的特征进行配置,如果选择静态IP,需要填写好IP 地址/掩码以及下一跳网关;如果该接口是DHCP 自动获得地址,则设置DHCP;如果线路是ADSL 拨号,则配置好拨号所需的用户名、密码和其他拨号参数。

静态IP 地址可以填写成“IP/掩码”和“IP/掩码-HA”两种形式,后一种形式表示同步网口配置时,不同步IP 地址,“IP/掩码-HA”的形式适用于NGAF 设备双机部署的环境。

本案例中外网接口连接的是静态IP 的光纤线路,所以选择静态IP,并且配置ISP 提供给该光纤线路的公网IP 地址和下一跳网关。

[线路带宽]设置公网链路的上下行带宽。

点击可以修改带宽单位,包括KB/s,MB/s,GB/s。

[链路故障检测]用于检测链路的好坏。

一、Web扫描简介深信服Web扫描使用Web扫描器进行自动化的Web应用安全漏洞评估工作,能够快速扫描和检测所有常见的Web应用安全漏洞,例如SQL注入、跨站点脚本攻击等。

二、使用说明1.web扫描使用说明1.1.界面说明Web扫描的位置在导航菜单-风险发现与防护-web扫描,界面如下图1.2.Web扫描配置1.2.1.起始URL[起始URL]:定义需要扫描的目标网站地址。

支持输入域名和IP地址等多种形式的URL,本版本只支持扫描http,不支持https。

点击[起始URL]右边的按钮可进行[站点设置]。

[站点设置]目的是为扫描器搜集目标网站信息,根据这些信息,扫描器自行配置扫描选项,这样可以更快速更有效地进行安全审计工作。

界面如下:1.2.1.1.登录方式[不用登录]:默认扫描过程中不需要登录网站。

[记录表单登录信息]:扫描器可以通过登入表单信息来记录用户的登录过程,这样扫描器在遇到登录时,会根据用户录入的信息自行登录,进行更深入扫描。

[记录表单登录信息→录入]:进入录入界面,如下图所示:[注销关键字]:用于识别页面是否登录成功。

例如,用户成功登录网易通行证后,页面的右上角出现:,那么在[注销关键字]字段填写"安全退出"。

[已配置完代理服务器]:根据配置完浏览器代理后,勾选此项,才能进行下一步操作。

注意:代理设置中需排除AF自身的IP地址,否则控制台界面会无法使用。

[录入→下一步]:出现如下界面,用户可按下图的提示进行录入:输入用户名,密码,并点击登录后,可看到如下图的[注销关键字]:Logout。

用户登录后,出现[注销关键字]即表明录入完成,勾选“已登录”并点击下一步,可看到刚才录入过程中的登录序列,如下图:点击下一步,如下图。

取消浏览器的代理设置后,勾选[已经取消了服务器代理],点击完成即可。

1.2.1.2.运行环境点击[运行环境]时,扫描器首先根据起始URL自动探测目标环境,用户也可以手动进行配置。

深信服科技教育行业案例集深信服科技有限公司2014年08月目录深信服科技教育行业案例集 (1)秦皇岛教育局 (3)上海教育考试院 (5)北京市顺义教育信息中心 (7)河北经贸大学 (9)北京交通大学海滨学院 (11)南方科技大学 (13)广西农业职业技术学院整体安全防护 (15)柳州师范高等专科学校 (17)复旦大学 (19)湖南农业大学 (20)秦皇岛教育局应用背景秦皇岛教育局共有高中31所,其中普通高中28所、完全中学2所、十二年一贯制1所;高中在校生47806人,专任教师3912人。

初中共有134所,其中初级中学115所、九年一贯制学校19所;初中在校生81211人,专任教师8735人。

小学444所,在校生182632人,专任教师13002人。

幼儿园214所,在校生70576人,专任教师1996人。

中等职业学校31所,在校生数33970人(其中含成人非全日制学生3373人、成人全日制学生2725人),专任教师1991人。

来自各个县、乡、地区的业务访问等数据大集中对于安全的要求也越来越高,秦皇岛市教育局仅通过通用型防火墙安全域的隔离,已经不能满足目前的安全防护的要求。

需求分析替换原有传统防火墙,为来自区县乡地区的教育局业务访问提供L2-7层的安全防护。

各个学校资源访问都在教育局官网,需要防止黑客对web系统的应用层攻击,防止网页被篡改,保证web业务安全稳定运行。

解决方案在秦皇岛市教育局及下级学校互联网出口部署深信服NGAF下一代防火墙,替换原有传统防火墙,不仅能够实现原有区域安全隔离的效果,还能够实现IPS 入侵防御、AV病毒防护的功能。

通过开启NGAF的WAF防护模块,防止黑客利用web应用程序及各类B/S业务的应用程序漏洞攻击教育系统WEB服务器,同时网页防篡改功能也保障了对外web业务的正常提供。

通过部署深信服集中管理平台和统一日志中心,能够对全网的安全设备进行集中管理和运维,减少了安全运维管理的投入,并且能够实时监测全网的安全状况,发现网络弱点区域,并快速进行安全加固。

NGAF常见应用场景及典型案例

安徽卫生厅全省卫生综合管理平台建设

安徽省卫生厅计划完成全省各县的卫生综合管理平台的建设,由于各县级单位资金有限、网络管理人员资源不足,选择一款安全最佳、功能最全、投资最优、运维最简便的安全产品是各县级单位考虑平台安全建设的重点。

深信服NGAF为各县管理平台提供针对服务器风险的2-7层一体化安全解决方案,有效保障管理平台安全的同时,简化了组网、方便了运维、节约了投资,为各县级市投资利益最大化提供了最优的解决方案。

目前全省已成功部署10多台,后续其他各县市也将陆续部署深信服NGAF下一代应用防火墙。

贵阳市地方税务局实现互联网出口统一安全防护

贵阳市地方税务局的网络规划本着“简化组网,节约投资”的原则,内网办公区域互联网的出口与现网网站规划同一互联网出口。

由于内网办公区终端的不可控性,很容易导致位于同一互联网出口的WEB门户网站的安全及响应速度问题。

根据贵阳地税的特殊网络环境和需求,深信服为贵阳地税信息中心提供深信服NGAF互联网一体化安全解决方案。

通过在核心交换前端部署一台深信服NGAF,将WEB门户网站服务器与内网终端进行有效的隔离,进行有效的终端管控与WEB服务器安全防护,有效的解决了贵阳地税面临的门户网站安全问题,保障门户网站可用带宽的同时,解决了内网办公区终端面临的风险问题。

新疆联通大客户高流量互联网出口

中国联合网络通信有限公司新疆维吾尔自治区分公司为给其大客户提供安全、稳定的互联网接入业务,同时确保大客户门户网站访问的安全性。

通过在大客户的互联网出口和服务器前端部署2台高性能的NGAF设备,提供应用管控、服务器防护、终端内容过滤等功能,可满足未来5年8G以上流量,10000人以上并发的高性能需求。

目前已部署上线、稳定运行。

陕煤集团门户网站安全建设

陕煤集团门户网站是对外发布信息的窗口,是广大用户办理业务的便捷通道。

但门户网站却面临越来越严峻的WEB安全形势,诸如注入攻击、跨站攻击、DDOS攻击、脚本攻击、暴力破解等安全事件屡见不鲜。

而已经部署的防火墙、IPS等设备在应对WEB攻击时显得力不从心,如何做好网站安全建设成为陕煤集团信息中心今年的首要任务。

通过在防火墙后方透明部署深信服下一代应用防火墙,为陕煤集团门户提供基于攻击过程的Web安全防护解决方案。

从WEB攻击扫描、入侵、破坏三个过程关注WEB系统安全,同时提供丰富的日志报表帮助陕煤集团信息中心维护网站安全。

重庆百事达实现网站安全防护及流量带宽保障

重庆百事达汽车有限公司是一家以汽车贸易和服务为主营业务的大型民营企业。

除了常规的营销,网络订购、网络代理也成为重庆百事达销售额主要来源之一,因此网站的安全以及体验也从一定意义上影响着公司的销售额。

而由于门户网站与上网终端同属一个出口,有限的带宽、巨大的访问量以及P2P的泛滥给百事达IT部门带来巨大的压力。

深信服NGAF下一代防火墙的部署,将WEB服务器单独划分DMZ区进行强化的WEB安全防护,并制定带宽保障策略,使得网站维护达到安全、高效、稳定的效果,提升了用户访问体验。

同时通过应用管控的功能,限制大量非法、存在风险的互联网应用,保证内网的纯净,使IT部门的压力降到了最低。

河北农业大学打造园区网出口安全和审计方案

河北农业大学园区网建设过程中遇到如下几个棘手的问题:如何将宿舍网络、教务系统网络、互联网进行安全隔离的基础上实现资源共享?如何切断来自互联网的安全威胁?如何审计互联网非法言论的发布?针对这几个问题,深信服提供了下一代应用防火墙和上网行为管理的互联网出口解决方案。

将河北农业大学园区网的几个重要组成部分合理的划分了安全域,有效保证了各个网络的独立性;针对教务系统服务器提供漏洞防护、服务器防护等功能,保障教务系统的安全;通过上网行为管理有效的解决了互联网安全审计的难题,有效的控制了来自互联网的安全风险。