西北工业大学密码学第三章考试重点亲自整理notes3.1

- 格式:doc

- 大小:31.50 KB

- 文档页数:5

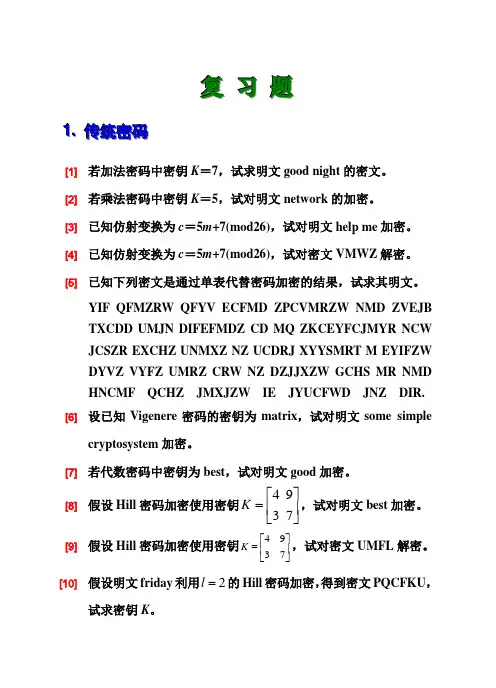

复 习 题11.. 传传统统密密码码[1] 若加法密码中密钥K =7,试求明文good night 的密文。

[2] 若乘法密码中密钥K =5,试对明文network 的加密。

[3] 已知仿射变换为c =5m +7(mod26),试对明文help me 加密。

[4] 已知仿射变换为c =5m +7(mod26),试对密文VMWZ 解密。

[5] 已知下列密文是通过单表代替密码加密的结果,试求其明文。

YIF QFMZRW QFYV ECFMD ZPCVMRZW NMD ZVEJB TXCDD UMJN DIFEFMDZ CD MQ ZKCEYFCJMYR NCW JCSZR EXCHZ UNMXZ NZ UCDRJ XYYSMRT M EYIFZW DYVZ VYFZ UMRZ CRW NZ DZJJXZW GCHS MR NMD HNCMF QCHZ JMXJZW IE JYUCFWD JNZ DIR.[6] 设已知Vigenere 密码的密钥为matrix ,试对明文some simple cryptosystem 加密。

[7] 若代数密码中密钥为best ,试对明文good 加密。

[8] 假设Hill 密码加密使用密钥⎥⎦⎤⎢⎣⎡=7394K ,试对明文best 加密。

[9] 假设Hill 密码加密使用密钥⎥⎦⎤⎢⎣⎡=7394K ,试对密文UMFL 解密。

[10] 假设明文friday 利用2l =的Hill 密码加密,得到密文PQCFKU ,试求密钥K 。

22.. 分分组组密密码码[1] 设DES 数据加密标准中:明文m = 0011 1000 1101 0101 1011 1000 0100 00101101 0101 0011 1001 1001 0101 1110 0111密钥K = 1010 1011 0011 0100 1000 0110 1001 01001101 1001 0111 0011 1010 0010 1101 0011试求L 1与R 1。

第三章:3-1使用密钥字为common 的代换密码方案,列出字母代换表 解:去除后来重复的字母后,真正的密钥字为comn3-2解密下面的一段恺撒密码密文(明文单词间留空,以便阅读):EHVWWLPHRIWKHBHDULVVSULQJZKHQIORZHUVEORRP解:将密文字母在英文字母表上前移3个位置,即可得到这段恺撒密码密文对应的明文如下:best time of the year is spring when flowers bloom3-3利用仿射密码算法加密下面的明文,假设k 1=7,k 2=3(要求首先列出明文字母-密文字母代换表,然后给出对应的密文,并以字母t 的加密为例给出计算过程):解:因为k 1=7,k 2=3,因此仿射密码的加密公式为)26(mod 37)(21+=+==p k p k p e c k字母t (19)被加密为)26(mod 61363197)(G t e k ===+⨯=完整的明文字母-密文字母代换表如下表所示:3-4解密3-3题所得仿射密码密文,并以密文字母F 的解密为例说明计算过程。

解:因为k 1=7,k 2=3,因此,根据仿射密码的解密公式,有)26(mod 1915)3(15)3(71-=-⨯=-⨯=-c c c p密文字母F (5)解密为:)26(mod 4561975195151915e c ===-=-⨯=-3-5使用密钥字student 对明文cryptography 进行维吉尼亚密码加密和解密,要求仿照表3-7(P51)给出其加密和解密过程,并说明相同明文字符的加密结果。

解:去除密钥字student 中后来重复的字母后,真正的密钥为studen 。

因此,应将明文、密文按照6位长度进行分组,每组使用同样的密钥studen 加密、解密。

3-6选择希尔密码的加密密钥矩阵k 为:⎥⎦⎤⎢⎣⎡=07050203k 试以明文love 为例 解:将明文字符love 变换为数字,分别为11、14、21、4。

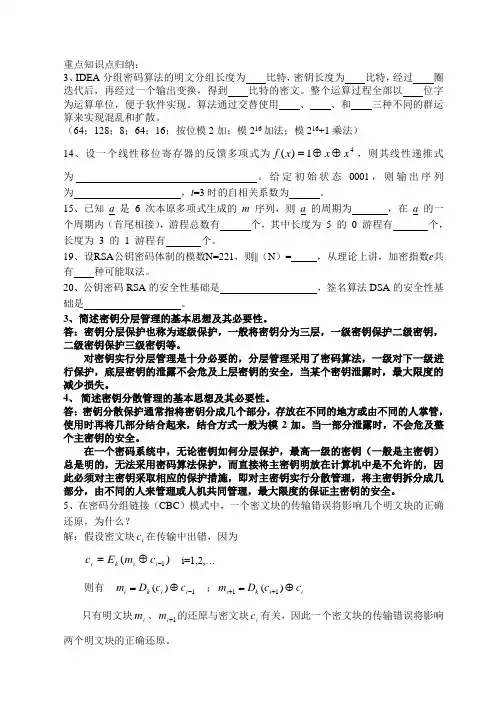

重点知识点归纳:3、IDEA 分组密码算法的明文分组长度为 比特,密钥长度为 比特,经过 圈迭代后,再经过一个输出变换,得到 比特的密文。

整个运算过程全部以 位字为运算单位,便于软件实现。

算法通过交替使用 、 、和 三种不同的群运算来实现混乱和扩散。

(64;128;8;64;16;按位模2加;模216加法;模216+1乘法)14、设一个线性移位寄存器的反馈多项式为41)(x x x f ⊕⊕=,则其线性递推式为 。

给定初始状态0001,则输出序列为 ,t =3时的自相关系数为 。

15、已知 a 是 6 次本原多项式生成的 m 序列,则 a 的周期为 ,在 a 的一个周期内(首尾相接),游程总数有 个,其中长度为 5 的 0 游程有 个,长度为 3 的 1 游程有 个。

19、设RSA 公钥密码体制的模数N=221,则 (N )= ,从理论上讲,加密指数e 共有 种可能取法。

20、公钥密码RSA 的安全性基础是 ,签名算法DSA 的安全性基础是 。

3、简述密钥分层管理的基本思想及其必要性。

答:密钥分层保护也称为逐级保护,一般将密钥分为三层,一级密钥保护二级密钥,二级密钥保护三级密钥等。

对密钥实行分层管理是十分必要的,分层管理采用了密码算法,一级对下一级进行保护,底层密钥的泄露不会危及上层密钥的安全,当某个密钥泄露时,最大限度的减少损失。

4、 简述密钥分散管理的基本思想及其必要性。

答:密钥分散保护通常指将密钥分成几个部分,存放在不同的地方或由不同的人掌管,使用时再将几部分结合起来,结合方式一般为模2加。

当一部分泄露时,不会危及整个主密钥的安全。

在一个密码系统中,无论密钥如何分层保护,最高一级的密钥(一般是主密钥)总是明的,无法采用密码算法保护,而直接将主密钥明放在计算机中是不允许的,因此必须对主密钥采取相应的保护措施,即对主密钥实行分散管理,将主密钥拆分成几部分,由不同的人来管理或人机共同管理,最大限度的保证主密钥的安全。

1.判断题(1)对(2)对(3)对(4)对(5)错(6)错(7)错2.选择题1~5 DDADA 6 C3.填空题1)自反性对称性传递性2)gcd(a,m)=13)子域扩域4)保密系统的通信理论5)冗余度和唯一解距离6)17)时间复杂度和空间复杂度4.简答题及计算题(1)#include<stdio.h>unsigned int Gcd( unsigned int M, unsigned int N ) {unsigned int Rem;while( N > 0 ){Rem = M % N;M = N;N = Rem;}return M;}void main(){int temp;int a,b;scanf("%d",&a);scanf("%d",&b);printf("the greatest common factor of %d and %d is ",a,b); printf("%d\n",Gcd(a,b));}(2)1024=888*1+136 gcd(888,136)888=136*6+72 gcd(136,72)136=72*1+64 gcd(72,64)72=64*1+8 gcd(64,8)64=8*8+0 gcd(8,0)gcd(1024,888)=8gcd(2,99)=1φ(99)=φ(9*11)=φ(32*11)=9*(1-1/3)*11=66 1000000=16666*60+4021000 000 mod99≡216666*60+40 mod99≡240 mod99≡10244 mod99≡344mod99≡672mod99≡34(4)x5+2≡2x(2x4+2)+(2x+2)2x4+2≡(x3+2x2+x+2)(2x+2)+11≡2x4+2-(x3+2x2+x+2)(2x+2)≡2x4+2-(x3+2x2+x+2)[(x5+2)-2x(2x4+2)]≡(2x4+4x3+2x2+4x+1)(2x4+2)+(2x3+x2+2x+1)(x5+2 )≡(2x4+x3+2x2+x+1)(2x4+2)+(2x3+x2+2x+1)(x5+2) 所以,g(x)=1,s(x)=2x4+x3+2x2+x+1,t(x)=2x3+x2+2x+1。

现代密码学知识点:现代密码学知识点整理:————————————————————————————————作者:————————————————————————————————日期:第一章基本概念1. 密钥体制组成部分:明文空间,密文空间,密钥空间,加密算法,解密算法2、一个好密钥体制至少应满足的两个条件:(1)已知明文和加密密钥计算密文容易;在已知密文和解密密钥计算明文容易;(2)在不知解密密钥的情况下,不可能由密文c 推知明文3、密码分析者攻击密码体制的主要方法:(1)穷举攻击(解决方法:增大密钥量)(2)统计分析攻击(解决方法:使明文的统计特性与密文的统计特性不一样)(3)解密变换攻击(解决方法:选用足够复杂的加密算法) 4、四种常见攻击(1)唯密文攻击:仅知道一些密文(2)已知明文攻击:知道一些密文和相应的明文(3)选择明文攻击:密码分析者可以选择一些明文并得到相应的密文(4)选择密文攻击:密码分析者可以选择一些密文,并得到相应的明文【注:①以上攻击都建立在已知算法的基础之上;②以上攻击器攻击强度依次增加;③密码体制的安全性取决于选用的密钥的安全性】第二章古典密码(一)单表古典密码1、定义:明文字母对应的密文字母在密文中保持不变2、基本加密运算设q 是一个正整数,}1),gcd(|{};1,...,2,1,0{*=∈=-=q k Z k Z q Z q q q(1)加法密码①加密算法:κκ∈∈===k X m Z Z Y X q q ;,;对任意,密文为:q k m m E c k m od )()(+== ②密钥量:q (2)乘法密码①加密算法:κκ∈∈===k X m Z Z Y X q q ;,;*对任意,密文为:q km m E c k m od )(== ②解密算法:q c k c D m k mod )(1-==③密钥量:)(q ? (3)仿射密码①加密算法:κκ∈=∈∈∈===),(;},,|),{(;21*2121k k k X m Z k Z k k k Z Y X q q q 对任意;密文q m k k m E c k m od )()(21+==②解密算法:q k c k c D m k mod )()(112-==-③密钥量:)(q q ? (4)置换密码①加密算法:κσκ∈=∈==k X m Z Z Y X q q ;,;对任意上的全体置换的集合为,密文)()(m m E c k σ==②密钥量:!q③仿射密码是置换密码的特例3.几种典型的单表古典密码体制(1)Caeser 体制:密钥k=3 (2)标准字头密码体制:4.单表古典密码的统计分析(1)26个英文字母出现的频率如下:频率约为0.120.06到0.09之间约为0.04 约0.015到0.028之间小于0.01 字母et,a,o,i.n,s,h,rd,lc,u,m,w,f,g ,y,p,bv,k,j,x,q,z【注:出现频率最高的双字母:th ;出现频率最高的三字母:the 】(二)多表古典密码1.定义:明文中不同位置的同一明文字母在密文中对应的密文字母不同2.基本加密运算(1)简单加法密码①加密算法:κκ∈=∈====),...,(,),...,(,,11n n n nq n q n n k k k X m m m Z Z Y X 对任意设,密文:),...,()(11n n k k m k m m E c ++==②密钥量:nq (2)简单乘法密码①密钥量:n q )(? 1.简单仿射密码①密钥量:n n q q )(?2.简单置换密码①密钥量:nq )!( (3)换位密码①密钥量:!n(4)广义置换密码①密钥量:)!(nq(5)广义仿射密码①密钥量:n n r q3.几种典型的多表古典密码体制(1)Playfair 体制:①密钥为一个5X5的矩阵②加密步骤:a.在适当位置闯入一些特定字母,譬如q,使得明文字母串的长度为偶数,并且将明文字母串按两个字母一组进行分组,每组中的两个字母不同。

![[IT认证]北航第三章-加密技术1对称密码体系](https://uimg.taocdn.com/f15e1d47ac02de80d4d8d15abe23482fb4da027d.webp)

密码工程第三四章笔记**一、初入密码世界的奇妙之旅**密码工程的第三四章就像是打开了一个神秘宝藏的大门,哇塞!那里面的知识真是让人眼花缭乱。

第三章开始讲的那些密码算法,就像一群各怀绝技的武林高手。

比如说对称加密算法,它就像一个忠诚的卫士,牢牢地守护着信息的安全。

你想啊,信息就像是城堡里的公主,而对称加密算法这个卫士,只有拥有特定“钥匙”(密钥)的人才能靠近公主,其他人只能干瞪眼。

这是不是超级酷呢?**二、密码算法的家族纷争**在这两章里,我还看到了不同密码算法之间的竞争。

非对称加密算法呢,它就像一个神秘的魔法师。

它和对称加密算法可不一样哦。

如果说对称加密算法是简单直接的“直线攻击”来保护信息,那非对称加密算法就是用一种迂回的战术。

就像你要打开一个魔法盒子,对称加密算法是用一把特制的钥匙直接开锁,而非对称加密算法则是用一个公开的魔法咒语(公钥)把盒子变松一点,然后再用自己的秘密咒语(私钥)才能完全打开。

这两者各有千秋,你要是信息的主人,你会选哪个呢?**三、数字签名:身份的神秘印章**数字签名可太有趣了!它就像我们古代大侠的印鉴一样。

你看啊,当一个人发送信息的时候,数字签名就像是他在信息上盖了自己独一无二的印鉴。

比如说,大侠要给朋友传一封信,他盖上自己的印鉴,朋友看到这个印鉴就知道这封信是大侠发来的,而且没有被别人篡改过。

在密码工程里也是这样,数字签名保证了信息的来源和完整性。

要是没有这个神奇的“印鉴”,那信息在网络的江湖里可就乱套了,就像一群没有身份证明的人在乱跑,谁知道谁是谁呢?**四、哈希函数:信息的指纹鉴定师**哈希函数啊,我感觉它像一个超级精准的指纹鉴定师。

每一条信息都有它独特的“指纹”。

不管信息是长是短,哈希函数都能把它变成一个固定长度的独特“指纹”。

就好比每个人的指纹都是独一无二的,信息的这个“指纹”也是。

比如说,你有一篇很长很长的文章,哈希函数就像一个魔法画笔,轻轻一挥,就把这篇文章变成了一个独一无二的小标记。

密码学考点归纳1、DES S盒对每个盒,6比特输入中的第1和第6比特组成的二进制数确定的行,中间4位二进制数用来确定的列。

其中相应行、列位置的十进制数的4位二进制数表示作为输出。

例如:若输入为101001,则行数和列数的二进制表示分别是11和0100,即第3行和第4列,对应S2,其中的第3行和第4列的十进制数为3,用4位二进制数表示为0011,所以的输出为0011。

2、DES S盒的缺陷——算法的公开性盒脆弱性DES的两个主要弱点:1.密钥容量:56位不太可能提供足够的安全性2.S盒:可能隐含有陷井(Hidden trapdoors)DES的半公开性:S盒的设计原理至今未公布3.DES的有效密钥位数和迭代次数缺陷3、对称加密算法的应用●电子密码本方式(ECB)优点:简单和有效可以并行实现适用于传输短信息缺点:不能隐藏铭文的模式信息(相同明文输出相同密文、同样信息多次出现造成泄漏)对明文的主动攻击是可能的(信息块可悲替换、重拍、删除、重放)误差传递:密文块损坏,仅对应明文块损坏●密码分组连接方式(CBC)优点:相同的明文输出的是不同密文信息快不同意被替换、重排、删除、重放安全性好于ECB适合于传输长度大于64位的报文,还可以进行用户鉴别,是大多系统的标准如 SSL、IPSec缺点:没有已知的并行实现算法误差传递:密文块损坏造成两明文块损坏●密码反馈方式(CFB)优点:分组密码->流密码 隐藏了明文模式缺点:没有已知的并行实现算法 一个单元损坏影响多个单元 需要共同的移位寄存器初始值IV 输出反馈方式(OFB )优点:分组密码->流密码 隐藏了明文模式一个单元损坏只影响对应单元 缺点:没有已知的并行实现算法对明文的主动攻击是可能的(信息块可被替换、重排、删除、重放)安全性较CFB 差 4、Double-Des 、Triple-DES双重DES 是分别用两个不同的密钥K1和K2对明文进行两次DES 变换以实现对数据的加密保护 分析(缺陷):双重DES 的密钥长度是56x2=112比特,但是,双重DES 可利用计算复杂性和存储复杂性都为2^56的中间相遇攻击方案攻破。

1 密码学分类2 攻击分类3 安全业务4 算法输入输出位数5 密钥分配管理6 密钥分配7 公钥分配8 三重DES9 杂凑的要求10 欧几里得11 本原根12勒让德符号13数字签名的执行方式14强单向杂凑15模运算性质16 同余式17 DES18 AES19 RSA20 MD521费尔马定理22 欧拉定理23 中国剩余定理24 四种工作模式1 密码学分类单钥体制双钥体制2 攻击分类唯密文攻击已知明文攻击选择明文攻击选择密文攻击3 安全业务认证业务保密业务完整性业务不可否认业务访问控制4 算法输入输出位数DES 64比特明文56比特密钥输出64比特密文AES 128 192 256 比特RSA 输入664比特MD5 输入512比特分组128比特输出5 密钥分配管理两个用户A和B获得共享密钥的方法包括:①密钥由A选取并通过物理手段发送给B。

②密钥由第三方选取并通过物理手段发送给A和B。

③如果A、B事先已有一密钥,则其中一方选取新密钥后,用已有的密钥加密新密钥并发送给另一方。

④如果A和B与第三方C分别有一保密信道,则C为A、B选取密钥后,分别在两个保密信道上发送给A、B6 密钥分配①A向KDC发出会话密钥请求②KDC为A的请求发出应答。

②A存储会话密钥,并向B转发EKB[KS‖IDA]。

④B用会话密钥KS加密另一个一次性随机数N2,并将加密结果发送给A。

⑤A以f(N2)作为对B的应答,其中f是对N2进行某种变换(例如加1)的函数,并将应答用会话密钥加密后发送给B。

7 公钥分配①用户A向公钥管理机构发送一个带时戳的消息,消息中有获取用户B的当前公钥的请求。

②管理机构对A的请求作出应答,应答由一个消息表示,该消息由管理机构用自己的秘密钥SKAU加密,因此A能用管理机构的公开钥解密,并使A相信这个消息的确是来源于管理机构。

③A用B的公开钥对一个消息加密后发往B,这个消息有两个数据项: 一是A的身份IDA,二是一个一次性随机数N1,用于惟一地标识这次业务。

古典密码1.密码的基本概念○1作为数学的一个分支,是密码编码学和密码分析学的统称○2密码编码学:使消息保密的技术和科学研究内容:1、序列密码算法的编码技术2、分组密码算法的编码技术3、公钥密码体制的编码技术○3密码分析学:破译密文的科学和技术研究内容:1、密码算法的安全性分析和破译的理论、方法、技术和实践2、密码协议的安全性分析的理论与方法3、安全保密系统的安全性分析和攻击的理论、方法、技术和实践2.密码体制的5构成要素:○1M:明文消息空间,表示所有可能的明文组成的有限集。

○2C:密文消息空间,表示所有可能的密文组成的有限集。

○3K:密钥空间,表示所有可能的密钥组成的有限集。

○4E:加密算法集合。

○5D:解密算法集合3.密码体制的分类:○1对称密匙密码系统加密密钥=解密密钥钥匙是保密的依赖密钥选择○2非对称密匙密码系统加密密钥≠解密密钥加密密钥为公钥(Public Key)解密密钥为私钥(Private Key)4.古典密码体制的算法○1棋盘密码希腊作家Polybius提出密钥空间:25○2移位密码○3代换密码○4维吉尼亚密码○5仿射密码:仿射密码是移位密码的一个推广,其加密过程中不仅包含移位操作,而且使用了乘法运算例题:1-1mod26=1 3-1mod26=9 5-1mod26=21 7-1mod26=15 11-1mod26=19 17-1mod26=23 25-1mod26=25○6置换密码○7Hill密码例题:5.密码分析的Kerckhoffs原则:攻击者知道所用的加密算法的内部机理,不知道的仅仅是加密算法所采用的加密密钥6.常用的密码分析攻击分为以下四类:惟密文攻击已知明文攻击选择明文攻击选择密文攻击7.衡量密码体制安全性的基本准则:计算安全的可证明安全的无条件安全的分组密码8.分组密码的设计准则○1概念:又称块密码。

是指对固定长度的一组明文进行加密的一种加密算法,这一固定长度称之为分组长度○2在分组加密中,要求填充是可逆的○3严格的雪崩准则SAC 位独立准则BIG 保证的雪崩准则GAC 非线性性和随机性9.Feistel分组密码的基本结构:Shannon 能够破坏对密码系统进行各种统计分析攻击的两个基本操作:扩散和混淆10.Feistel安全性取决于:○1明文消息和密文消息分组的大小○2子密钥的大小○3循环次数○4子密钥产生算法○5轮函数(核心——非线性)11.数据加密标准——DES(Data Encryption Standard)○1包含16个阶段的“替换--置换”的分组加密算法经过16轮加密得到64位密文序列○2密钥的长度56位12.DES共8个s盒——6位输入4位输出13.高级加密标准AES(Advanced Encryption Standard)128位分组/密钥—10轮192位分组/密钥—12轮256位分组/密钥—14轮14.IDEA(International Data Encryption Algorithm:国际数据加密标准)64位分组128位密钥8轮15.分组密码的4种常用工作模式为:“工作模式”是指以某个分组密码算法为基础,解决对任意长度的明文的加密问题的方法电码本模式(Electronic-Codebook Mode,ECB模式)密码反馈模式(Cipher- Feedback Mode,CFB模式)密码分组链接模式(Cipher-Block-Chaining,CBC模式)输出反馈模式(Output-Feedback Mode,OFB模式)模式(计数器Counter Mode,CTR模式)16.分组密码的分析技术主要有以下几种:穷尽搜索攻击;差分密码分析攻击;线性密码分析攻击; 相关的密钥密码分析攻击。

3.1

n|(a-b)<=>当且仅当a≡b mod n

①反身性:a=a mod n

②对称性:若a=b mod n,则b=a mod n

③传递性: 若a=b mod n 且b=c mod n,则a=c mod n

④如果 a=b mod n且 c=d mod n,则:

a+c=(b+d) mod n

a-c=(b-d) mod n

a•c=(b•d) mod n

⑤ (a+b) mod n = (a mod n + b mod n) mod n

(a-b) mod n = (a mod n - b mod n) mod n

(a•b) mod n = (a mod n • b mod n) mod n

消去率⑥如果ac=bd mod n 且 c=d mod n, gcd(c,n)=1,则 a=b mod n 定理:

同余式ax≡b mod n 有解当且仅当d|b,其中

d=(a,n)。

定理:联立同余式x≡b 1 mod m 1 ,x≡b 2 mod m 2

有一个公共解的充要条件是b 1 ≡b 2 mod d ,其中

d=(m 1 ,m 2 )

定理:

若联立同余式a≡b mod m i 成立,其中

i=1,2,…k,则a≡b mod [m 1 , m 2 ,…, m k ]。

中国剩余定理:

设m 1 , m 2 ,…, m k 是两两互素的正整数,则:

x≡b i mod m i , i=1,2,…k,模[m 1 , m 2 ,…, m k ]有唯一解。

费马定理的另一种形式:

1、费马定理

若p是素数,a为任一正整数,则:

a^p ≡a mod p

定理:设n=p×q,且p和q都是素数,则:

φ(n)= φ(p)φ(q)=(p-1)(q-1)

一般说来,对任意n,φ(n)由下式给出:

φ(n)= ×(p i -1), n= ...

其中p i 均为素数。

欧拉定理:若整数a 和n互素,则:

a^φ (n) ≡ 1 mod n

考虑方程a^x ≡1 mod n, 如果a,n互素,至少有一

个整数x满足这一方程。

称满足这一方程的最小正整数x为模n下a的阶。

定理:设a的阶为m,则a^k ≡1 mod n的充要条件

是k为m的倍数。

定义:如果a的阶m等于φ(n),则称a为n的本原根(或称素根)。

(a<n)如果a是n的本原根,则

a,a^2 ,…,a^φ(n) 【a 的φ(n)次幂】

在mod n下互不相同且都与n互素。

注:并不是所有的整数都有素根。

只有以下形式

的整数才有素根:

2,4,p ^α ,2p ^α其中p为奇素数。

指标:设p是一素数,a是p的素根,则

a,a ^2 ,…,a ^p-1

在mod p下产生出1到p-1之间的所有值。

因此对任意b∈{1,…,p-1},都存在唯一的i(1≤i≤

p-1),使得

b≡a^i mod p。

称i为模p下以a为底b的指标,记为i=ind a,p (b)。

类似于指数函数与对数函数的关系。

指标有以下性质:

① ind a,p (1)=0

② ind a,p (a)=1。

以上假定模数p是素数,对于非素数也有类

似的结论。

③ ind a,p (xy)=[ind a,p (x)+ind a,p (y)] mod φ(p)。

④ ind a,p (y^r )=[r×ind a,p (y)] mod φ(p)。

b≡a^i mod p离散对数,记为:i≡loga b(mod p)

可用之处:当a、p、i已知时,可比较容易地求出b,但如果已知a、b和p,求i则非常困难.

任一有限群都是循环群,也都有一个生成元。

定理:群的性质

设<G,*>为群,则

(1)G有唯一的单位元,G的每个元素有且仅有一个逆元.

(2)关于x的方程a*x=b,x*a=b都有唯一解.

(3)G的所有元素都是可约的.因此,群中消去律成立:

即对于任意a,x,y∈S

若a*x = a*y 则x = y ;

若x*a = y*a 则x = y

(4)单位元e是G的唯一的等幂元素.

定义:称代数结构<F,+,*>为域(field),如果:

(1)<F ,+>是阿贝尔群,设其单位元为0.

(2)F\{0}关于运算“*”也构成Abel群.

(3)对于任意元素a,b,c 属于R,分配律成立,

即:

a*(b+c)= a*b+a*c ,

(b+c)*a = b*a+c*a

如果域F中的元素只有有限个,则称F为有限域或伽罗瓦(Galois)域。

定义:设F * 为 F的非零元素构成的集合,即:

F*= F\{ 0},

F* 关于乘法构成循环群,则该循环群的生成元就称作域F的的生成元,也称本原元素。

任一个有限域(Galois域)都有一个本原元素。

若p 是素数,则F = {0,1,…p - 1 }在 mod p

意义下,关于加法和乘法构成域。

记作G F( p)

若p不是素数,则F= { 0,1,…p - 1}在mod p 意义下,关于加法和乘法则不能构成域。

(因为乘法逆元不一定存在)

Galois域G F(p^n)

多项式:

p(x) =a0+a1*x+a2*x^2+…+ ak*x^k ,a i∈F,i=0,1,…k

p(x)和 k+1个p进制数(a0, a1 , …, ak)一一对应。