交换机实现远程管理

- 格式:docx

- 大小:21.30 KB

- 文档页数:3

任务二对交换机进行远程的管理(管理IP)任务环境在一间有100台二层交换机的企业网中,管理员为了管理的方便,利用一台管理工作站就可以对这些交换机的实时监控与管理,实现统一远程管理,在TCP/IP网络中,因为设备之间的通信是通过IP地址来进行的,要实现管理工作站与各台交换机之间的通信,必须对每一台交换机配置管理IP。

作为一名交换机管理人员必须掌握配置的操作方法。

一、预备知识在一个具有较多二层交换机的企业网中,如果每台交换机都要在现场使用专用配置线通过cosole口进行登录,则这样的工作量是很大的。

在TCP/IP网络中,为了实现交换机管理人员能够对交换机进行远程管理,就必须对交换机配置IP地址,管理人员可以利用这个IP地址登录与管理交换机,这个被用来管理交换机的IP就叫管理IP。

在二层和三层交换机中,管理IP是不同配置的。

因为二层交换机的端口是工作在第二层(数据链路层)的,不可以对端口配置IP地址,并且只可以在二层交换机上配置一个IP地址。

二层交换机有了管理IP之后,管理人员通过管理IP登录交换机的方式就有3种:1.TELNET方式。

2.使用HTTP协议的WEB方式。

3.使用SNMP协议的网络管理软件。

对于二层交换机来说,这个IP是通过对交换机的交换虚拟接口(SVI)进行配置的,SVI(Switch virtual interface)是和某个VLAN 关联的IP 接口。

每个SVI 只能和一个VLAN 关联,如果SVI 是本交换机的管理接口,那么通过该接口交换机管理人员就可以管理该交换机。

可以通过interface vlan 接口配置命令来创建SVI,然后给SVI 分配IP 地址。

SVI的端口状态用no shutdown 命令来开启,用shutdown来关闭。

因为交换机中的vlan 1是默认的,并且所有端口默认状态下都是属于vlan1的。

所以在刚始实验时,我们一般对interface vlan 1的SVI口配置管理IP。

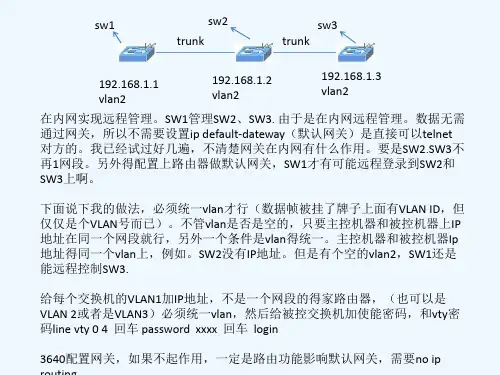

三层(二层)网管交换机的远程管理配置实验1.网络拓扑如下(其中S30也可以直接三层上,不会有任何影响)2.实现功能:可以在三个网段的任意计算机上对所有交换机进行网络管理。

3.交换机配置如下:配置三层交换机Switch>enableSwitch#configure tSwitch(config)#hostname SRoutSwitch(config)#interface range f0/21-24Switch(config-if-range)#switchport trunk encapsulation dot1qSwitch(config-if-range)#switchport mode trunkSwitch#configure tSwitch(config)#vlan 10 !创建相关vlanSwitch(config-vlan)#vlan 20Switch(config-vlan)#vlan 30Switch(config-vlan)#exitSwitch(config)#int vlan 10Switch(config-if)#ip address 192.168.10.254 255.255.255.0 !设置vlan10的网关Switch(config-if)#int vlan 20Switch(config-if)#ip address 192.168.20.254 255.255.255.0 !设置vlan20的网关Switch(config-if)#int vlan 30Switch(config-if)#ip address 192.168.30.254 255.255.255.0 !设置vlan30的网关Switch(config-if)#vlan 99Switch(config-vlan)#int vlan 99Switch(config-if)#ip address 1.1.1.1 255.255.255.0 !设置vlan99的网关,三层的管理地址Switch(config)#line vty 0 4 !设置允许最大远程登录用户Switch(config-line)#password 456 !远程登录密码Switch(config)#enable password 123 !设置配置密码,加密用secret 替换password配置第1个二层交换机Switch>enableSwitch#configure tSwitch(config)#hostname S10 !交换机命名为S10S10(config)#vlan 99 !管理vlanS10(config)#int vlan 99S10(config-if)#ip address 1.1.1.10 255.255.255.0 !配置管理IP地址S10(config)#vlan 10 !创建vlan 10 ,如果你习惯默认的vlan1,这步可以省略S10(config-if)#exitS10(config)#interface range fastEthernet 0/1-10 !网口1-10划到vlan10 下S10(config-if-range)#switchport access vlan 10S10(config)#interface range f0/21-24 !网口21-24 变为tuank口S10(config-if-range)#switchport mode trunkS10(config-if-range)#exitS10(config)#ip default-gateway 1.1.1.1 !设置默认网关,即三层交换机vlan99的ip 地址S10(config)#S10(config)#line vty 0 4 !设置允许最大远程登录用户S10(config-line)#password 456 !远程登录密码S10(config)#enable password 123配置第2个二层交换机enableconfigure thostname S20vlan 99int vlan 99ip address 1.1.1.20 255.255.255.0vlan 20exitinterface range fastEthernet 0/1-10switchport access vlan 20interface range f0/21-24switchport mode trunkexitip default-gateway 1.1.1.1line vty 0 4password 456enable password 123配置第3个二层交换机enableconfigure thostname S30vlan 99int vlan 99ip address 1.1.1.30 255.255.255.0vlan 30exitinterface range fastEthernet 0/1-10switchport access vlan 30interface range f0/21-24switchport mode trunkexitip default-gateway 1.1.1.1line vty 0 4password 456enable password 1234.说明:以上名利可以直接复制使用,注意不要把提示符及其前面内容复制,可以参考最后一个交换机那样复制。

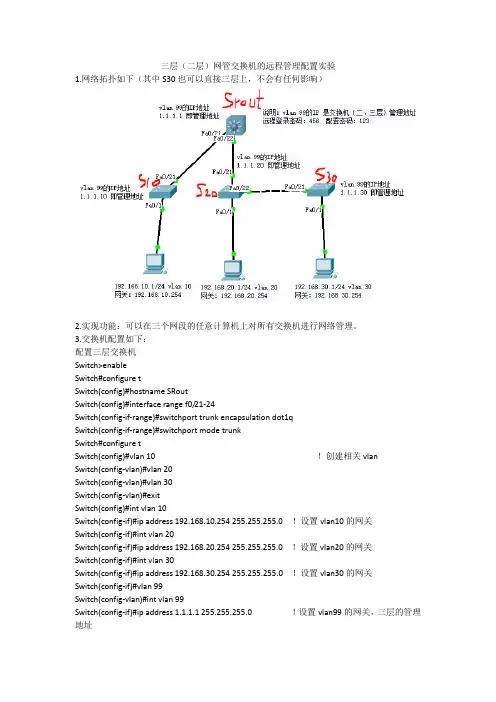

迈普S3026G交换机配置VLAN和远程管理1. console登陆Username: adminPassword: admin2. 获取特权模式switch>enable3. 进入配置模式switch#config4. 设置设备名switch(Config)#hostname TEST5. 创建vlan 10TEST(Config)#vlan 106. 将1-16端口加入vlan 10TEST(Config-Vlan10)#switchport interface e0/0/1-16//such as e0/0/1;e0/0/3;e0/0/5-87. 创建vlan 20TEST(Config)#vlan 208. 将17-24端口加入vlan20TEST(Config-Vlan20)#switchport interface e0/0/17-249. 设置27口和28口为trunk口,并允许vlan 10和20的标签通过TEST(Config)#interface e0/0/27TEST(Config-Ethernet0/0/27)#switchport mode trunkTEST(Config-Ethernet0/0/27)#switchport trunk allowed vlan 10;20TEST(Config-Ethernet0/0/27)#exitTEST(Config)#interface e0/0/28TEST(Config-Ethernet0/0/28)#switchport mode trunkTEST(Config-Ethernet0/0/28)#switchport trunk allowed vlan10;20//这样vlan划分完成便可实现通讯了10.进入vlan 1配置管理地址TEST(Config)#interface vlan 1TEST(Config-If-Vlan1)#ip address 10.0.0.1 255.255.255.0//这样便可以在与trunk口相直连的路由器端口配置相同网段地址便可通讯11.配置telenet远程管理账户TEST(Config)#telnet-user zooyo password 0 123456//0-7为账户权限等级12.设置接口27和28为上行口,其余口为下行口并进行端口隔离TEST(Config)#isolate-port allowed ethernet 0/0/27;28 13.配置光口复用端口的工作模式TEST(Config)#interface ethernet e0/0/28TEST(Config-Ethernet0/0/28)#combo-forced-mode{sfp-forced|copper-forced}//将28口设置为光口或者为电口14.保存配置TEST#write其他命令:TEST(Config)#no vlan 10 //删除vlan10TEST#show vlan //显示所有vlan信息TEST#show mac-address-table //显示vlan下的MAC地址TEST#set default //恢复出厂后保存配置再重启Are you sure? [Y/N] = yMingZuchenglieguan#writeMingZuchenglieguan#reloadProcess with reboot? [Y/N] yTEST#show switchport interface e0/0/1 //显示端口配置信息TEST#show interface e0/0/1 //显示端口其他信息。

H3C-5120交换机远程管理配置1.引言本文档旨在介绍如何进行___-5120交换机的远程管理配置。

通过远程管理配置,管理员可以方便地对交换机进行监控和管理,提高网络管理的效率和便利性。

使用支持SSH(Secure Shell)协议的终端,如SecureCRT,登录到需要远程管理的H3C-5120交换机。

输入正确的IP地址和认证信息以进行登录。

登录成功后,在交换机命令行界面中输入以下命令来打开远程管理服务:Switch。

system-viewSwitch] ssh server enable在交换机命令行界面中输入以下命令,设置远程管理使用的SSH版本和加密算法:Switch。

system-viewSwitch] ssh server n 2Switch] ssh server cipher aes256cbc为了保证远程管理的安全性,需要设置一个专门用于远程管理的管理员账户,具体步骤如下:在交换机命令行界面中输入以下命令,创建管理员账户:Switch。

system-viewSwitch] local-user adminSwitch-luser-admin] password simpleSwitch-luser-admin] service-type sshSwitch-luser-admin] privilege level 15Switch-luser-admin] quit上述命令创建了一个用户名为admin,密码为的管理员账户,该账户对应的服务类型是SSH,并且拥有最高的权限等级。

Switch。

system-viewSwitch] ssh user admin在完成远程管理配置后,需要将设置保存到交换机的配置文件中,并退出交换机命令行界面。

在交换机命令行界面输入以下命令:Switch。

saveSwitch。

quit本文档详细介绍了___-5120交换机的远程管理配置步骤,包括登录交换机、打开远程管理服务、设置SSH版本和加密算法、设置管理员账户以及保存设置并退出。

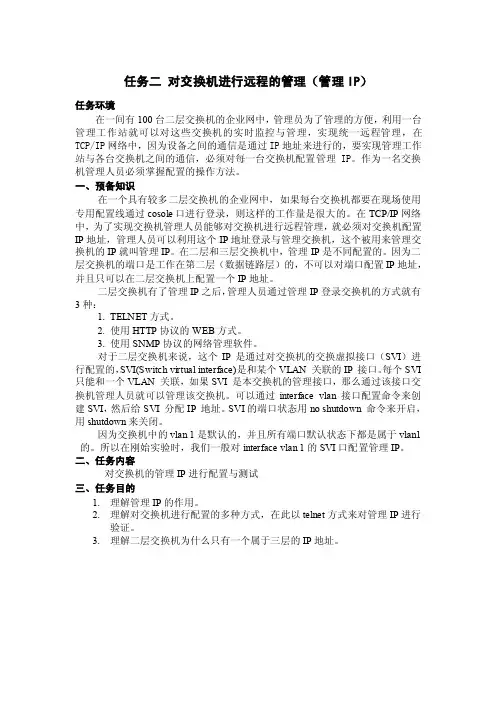

首先,我也是个初学者,打算今年考取ccna,今天遇到一个问题——ip default gateway问题,也就是2层交换机的远程管理问题,网上大部分是理论性质的,没有图,说的也就不太清楚,尤其对于初学者更是一头雾水。

我搞了半天才明白是怎么配置的,这里奉献出来供大家参考,希望所有励志于学习网络的同学都能够彻底明白这个知识点。

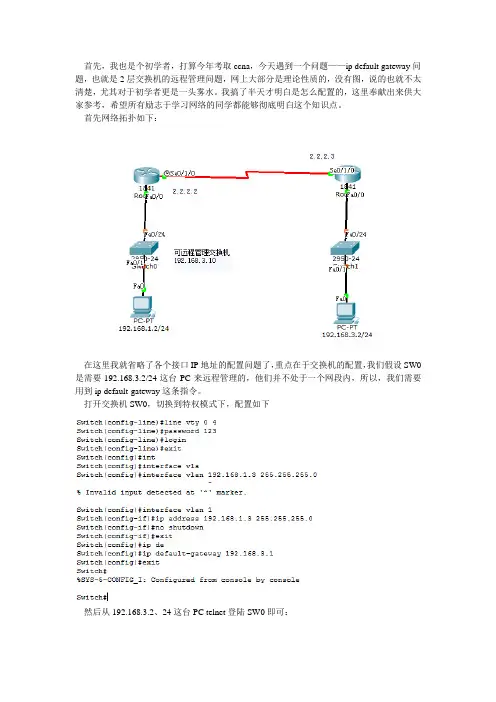

首先网络拓扑如下:

在这里我就省略了各个接口IP地址的配置问题了,重点在于交换机的配置,我们假设SW0是需要192.168.3.2/24这台PC来远程管理的,他们并不处于一个网段内,所以,我们需要用到ip default-gateway这条指令。

打开交换机SW0,切换到特权模式下,配置如下

然后从192.168.3.2、24这台PC telnet登陆SW0即可:

PS:这里重点大家注意要看好默认网关设置的是哪里的IP地址,是哪个网段的,搞清楚这些,我想这个知识点大家应该掌握了。

一、实验目的1. 掌握交换机的基本操作,包括进入特权模式和全局配置模式。

2. 熟悉交换机的远程登录配置方法,包括Telnet和SSH两种方式。

3. 了解远程登录过程中安全性的考虑,以及如何提高安全性。

4. 能够使用远程登录工具对交换机进行管理。

二、实验环境1. 实验设备:华为S5700交换机一台,PC一台,直通线一根。

2. 实验软件:PuTTY(用于SSH远程登录),Xshell(用于Telnet远程登录)。

三、实验内容1. 交换机基本操作(1)进入特权模式:在交换机的命令行提示符下输入“enable”并回车。

(2)进入全局配置模式:在特权模式下,输入“configure terminal”并回车。

2. Telnet远程登录配置(1)设置交换机管理IP:在全局配置模式下,输入“interface vlanif 1”进入VLAN1接口配置模式,然后输入“ip address 192.168.1.1 255.255.255.0”设置管理IP地址。

(2)设置VTY接口:在全局配置模式下,输入“line vty 0 15”进入VTY接口配置模式,然后输入“password 123456”设置登录密码。

(3)保存配置:在全局配置模式下,输入“exit”返回特权模式,然后输入“write”保存配置。

3. SSH远程登录配置(1)创建SSH用户:在特权模式下,输入“system-view”进入系统视图模式,然后输入“local-user username password simple password 123456”创建用户,并设置密码。

(2)设置SSH用户权限:在系统视图模式下,输入“local-user username privilege level 15”设置用户权限级别。

(3)配置SSH服务:在系统视图模式下,输入“transport input ssh”开启SSH服务。

(4)保存配置:在系统视图模式下,输入“save”保存配置。

交换机远程管理实验报告一、简介交换机是计算机网络中的重要组件,用于实现局域网内不同设备之间的数据交换和通信。

为了方便管理和配置交换机,远程管理技术应运而生。

本实验报告旨在介绍交换机远程管理的原理、方法和实验结果。

二、原理1. 远程管理接口:交换机通过支持远程管理接口,如SSH(Secure Shell)、Telnet等,实现对交换机的远程管理。

这些接口允许管理员通过计算机网络连接到交换机,并进行配置、监控和故障排除等操作。

2. 网络配置:远程管理交换机需要确保网络环境的配置正确。

首先,交换机必须分配正确的IP地址,以便可以在网络上进行远程访问。

其次,网络中的路由器和防火墙等设备需要正确配置,以允许远程管理流量通过并不受限制。

3. 安全性保护:由于远程管理涉及敏感信息和对网络设备的控制,必须加强相关安全保护。

使用强密码、限制访问权限、启用身份验证等措施可以有效保护远程管理的安全性。

三、方法1. 远程登录交换机:通过SSH或Telnet等远程管理接口登录到交换机的命令行界面。

在命令行界面上,管理员可以执行各种配置和管理命令,如修改接口设置、配置VLAN、监控设备状态等。

2. 使用图形界面:使用Web界面或专门的管理软件,通过HTTPS等安全协议,连接到交换机进行远程管理。

图形界面提供了更直观、易于操作的方式,可供管理员进行配置、监控和故障排除。

3. 自动化脚本:借助自动化脚本,管理员可以批量执行任务,提高远程管理效率。

例如,可以使用Python编写脚本来自动化配置交换机,并定期执行以检查设备状态或生成报告。

四、实验结果在本次实验中,我们使用了一台支持远程管理的交换机,并通过SSH远程登录到交换机的命令行界面。

我们成功地执行了一系列配置命令,包括修改接口设置、配置VLAN和查看设备状态等。

通过SSH登录交换机后,我们首先使用命令查看当前的接口信息:show interfaces接下来,我们通过修改接口设置来禁用某个接口,并将其添加到特定的VLAN中:interface GigabitEthernet1/0/1shutdownexitinterface VLAN 10no shutdownexit最后,我们使用命令验证我们的配置是否生效:show interfacesshow VLAN实验结果显示,我们成功地禁用了接口GigabitEthernet1/0/1,并将其添加到VLAN 10中。

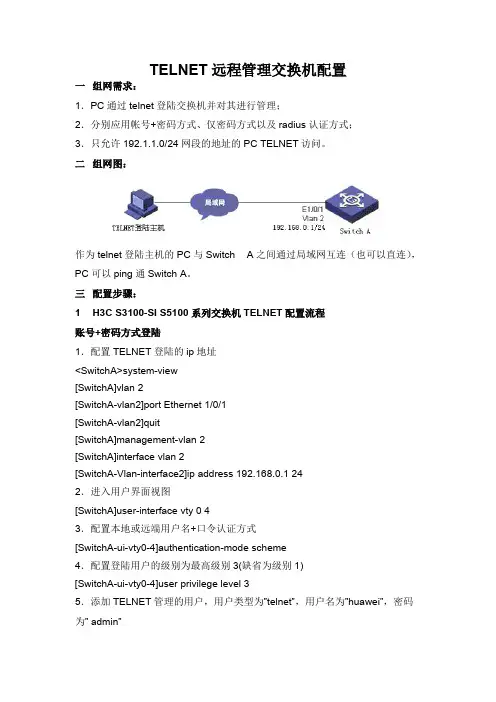

TELNET远程管理交换机配置一组网需求:1.PC通过telnet登陆交换机并对其进行管理;2.分别应用帐号+密码方式、仅密码方式以及radius认证方式;3.只允许192.1.1.0/24网段的地址的PC TELNET访问。

二组网图:作为telnet登陆主机的PC与Switch A之间通过局域网互连(也可以直连),PC可以ping通Switch A。

三配置步骤:1H3C S3100-SI S5100系列交换机TELNET配置流程账号+密码方式登陆1.配置TELNET登陆的ip地址<SwitchA>system-view[SwitchA]vlan 2[SwitchA-vlan2]port Ethernet 1/0/1[SwitchA-vlan2]quit[SwitchA]management-vlan 2[SwitchA]interface vlan 2[SwitchA-Vlan-interface2]ip address 192.168.0.1 242.进入用户界面视图[SwitchA]user-interface vty 0 43.配置本地或远端用户名+口令认证方式[SwitchA-ui-vty0-4]authentication-mode scheme4.配置登陆用户的级别为最高级别3(缺省为级别1)[SwitchA-ui-vty0-4]user privilege level 35.添加TELNET管理的用户,用户类型为”telnet”,用户名为”huawei”,密码为” admin”[SwitchA]local-user huawei[SwitchA-luser-huawei]service-type telnet level 3[SwitchA-luser-huawei]password simple admin仅密码方式登陆1.配置TELNET登陆的ip地址(与上面账号+密码登陆方式相同) 2.进入用户界面视图[SwitchA]user-interface vty 0 43.设置认证方式为密码验证方式[SwitchA-ui-vty0-4]authentication-mode password4.设置登陆验证的password为明文密码”huawei”[SwitchA-ui-vty0-4]set authentication password simple huawei 5.配置登陆用户的级别为最高级别3(缺省为级别1)[SwitchA-ui-vty0-4]user privilege level 3TELNET RADIUS验证方式配置1.配置TELNET登陆的ip地址(与上面账号+密码登陆方式相同) 2.进入用户界面视图[SwitchA]user-interface vty 0 43.配置远端用户名和口令认证[SwitchA-ui-vty0-4]authentication-mode scheme4.配置RADIUS认证方案,名为”cams”[SwitchA]radius scheme cams5.配置RADIUS认证服务器地址192.168.0.31[SwitchA-radius-cams]primary authentication 192.168.0.31 1812 6.配置交换机与认证服务器的验证口令为”huawei”[SwitchA-radius-cams]key authentication huawei7.送往RADIUS的报文不带域名[SwitchA-radius-cams]user-name-format without-domain8.创建(进入)一个域,名为”huawei”[SwitchA]domain huawei9.在域”huawei”中引用名为”cams”的认证方案[SwitchA-isp-huawei]radius-scheme cams10.将域”huawei”配置为缺省域[SwitchA]domain default enable HuaweiTELNET访问控制配置1.配置访问控制规则只允许192.1.1.0/24网段登录[SwitchA]acl number 2000[SwitchA-acl-basic-2000]rule deny source any[SwitchA-acl-basic-2000]rule permit source 192.1.1.0 0.0.0.2552.配置只允许符合ACL2000的IP地址登录交换机[SwitchA]user-interface vty 0 4[SwitchA-ui-vty0-4]acl 2000 inbound3.补充说明:●TELNET访问控制配置是在以上三种验证方式配置完成的基础上进行的配置;●TELNET登陆主机与交换机不是直连的情况下需要配置默认路由。

远程管理二层交换机Cisco二层交换机配置默认网有什么作用?例如:switch(config)#ip default-gateway 192.168.0.1如果你想要管理这台交换机,一般说来默认网关是不能缺少的,default-gateway 和管理ip联系紧密,而并非vlan间路由。

交换机如PC一样,若没有网关,在别的网段是不能访问到它的,即就无法跨网段对其进行管理。

为便于通过Telnet方式,远程登录到二层交换机,实现对交换机的远程配置和管理。

要利用Telnet方式登录连接到交换机,交换机就必须有一个IP地址,二层交换机的端口是无法设置IP地址,但由于交换机都默认有一个VLAN1接口,VLAN接口是可以设置IP地址的,因此,对于二层交换机,其管理地址,就是VLAN1接口的地址,其设置方法为:Switch#config tSwitch(config)#interface vlan 1Switch(config-if)#ip address 192.168.1.254 255.255.255.0Switch(config-if)#no shutdown二层交换机配置了管理IP地址后,在管理地址的同网段内,就可利用“Telnet 192.168.1.254”来登录连接到交换机了。

但若要跨网段去登录连接到另一个网段的二层交换机,则必须给二层交换机配置指定默认网关,双方的二层交换机都要配置指定默认网关地址。

配置指定交换机的默认网关地址使用ip default-gateway 命令,例如,若要将默认网关地址配置为192.168.1.1,则配置命令为:Switch(config)#ip default-gateway 192.168.1.1对于三层交换机,则不需要配置管理地址和默认网关地址,可使用三层交换机上的任何一个三层接口的IP地址来远程登录。

对于不同网络间的通信必须要设置一个转发数据报的地址,这个地址必须要配置到一个三层的接口,就是在电脑里设置的网关,设置了这个网关往往还需要设置路由的。

S7500E系列交换机与ONU实现QinQ组网并能远程管理ONU功能的配置一、组网需求:客户EPON网络中Vlan 4008为管理Vlan,Vlan 3300为业务Vlan,在不影响业务运行的情况下(即保证ONU上行到OLT的业务数据必须在外层打上Vlan 3300的tag),通过Vlan 4008对ONU设备进行远程管理。

二、组网图:无三、配置步骤:(1)创建管理Vlan 4008并配置IP地址。

[H3C]vlan 4008[H3C]int vlan 4008[H3C-Vlan-interface4008]ip add 10.100.20.254 24(2)配置QinQ策略。

[H3C]traffic classifier test operator and[H3C-classifier-test] if-match customer-vlan-id 4008[H3C-classifier-test]traffic behavior test[H3C-behavior-test] remark service-vlan-id 4008[H3C-behavior-test]qos policy test[H3C-qospolicy-test] classifier test behavior test(3)在OLT端口上配置Vlan策略并下发QinQ策略。

[H3C] interface Olt4/0/4[H3C-Olt4/0/4] using onu 1[H3C-Olt4/0/4] port link-type hybrid[H3C-Olt4/0/4] port hybrid vlan 1 3300 4008 tagged[H3C-Olt4/0/4] port hybrid pvid vlan 3300[H3C-Olt4/0/4] qinq enable[H3C-Olt4/0/4] qos apply policy test inbound(4)在ONU端口上配置管理IP地址和Vlan策略。

远程配置方式我们上面就已经介绍过交换机除了可以通过Console端口与计算机直接连接外,还可以通过交换机的普通端口进行连接。

如果是堆栈型的,也可以把几台交换机堆在一起进行配置,因为这时实际上它们是一个整体,一般只有一台具有网管能力。

这时通过普通端口对交换机进行管理时,就不再使用超级终端了,而是以Telnet或Web浏览器的方式实现与被管理交换机的通信。

因为我们在前面的本地配置方式中已为交换机配置好了IP地址,我们可通过IP地址与交换机进行通信,不过要注意,同样只有是网管型的交换机才具有这种管理功能。

因为这种远程配置方式中又可以通过两种不同的方式来进行,所以我们也就分别介绍。

1、Telnet方式Telnet协议是一种远程访问协议,可以用它登录到远程计算机、网络设备或专用TCP/IP网络。

Windows 95/98及其以后的Windows系统、UNIX/Linux等系统中都内置有Telnet客户端程序,我们就可以用它来实现与远程交换机的通信。

在使用Telnet连接至交换机前,应当确认已经做好以下准备工作:·在用于管理的计算机中安装有TCP/IP协议,并配置好了IP地址信息。

·在被管理的交换机上已经配置好IP地址信息。

如果尚未配置IP地址信息,则必须通过Console端口进行设置。

·在被管理的交换机上建立了具有管理权限的用户帐户。

如果没有建立新的帐户,则Cisco交换机默认的管理员帐户为”Admin“。

在计算机上运行Telnet客户端程序(这个程序在Windows 系统中与UNIX、Linux系统中都有,而且用法基本是是兼容的,特别是在Windows 2000系统中的Telnet程序),并登录至远程交换机。

如果我们前面已经设置交换机的IP地址为:61.159.62.182,下面只介绍进入配置界面的方法,至于如何配置那是比较多的,要视具体情况而定,不作具体介绍。

进入配置界面步骤很简单,只需简单的两步:第1步:单击”开始“按钮选择”运行“菜单项,然后在对话框中按”telnet 61.159.62.182“格式输入登录(当然也可先不输入IP地址,在进入telnet主界面后再进行连接,但是这样会多了一步,直接在后面输入要连接的IP的地址更好些),如图8所示。

《网络系统集成实训》指导书1-2 交换机的远程管理与接口配置【实训目的】1.掌握交换机的管理IP的配置;交换机Telnet的启用,通过Telnet远程访问交换机;2.熟练掌握交换机的接口的各种属性的配置【参考资料】1.高峡,陈智罡,袁宗福. 网络设备互连学习指南, 科学出版社,20092.高峡,钟啸剑,李永俊. 网络设备互连实验指南, 科学出版社,20093.锐捷S3550配置手册【实训内容】1.交换机的管理IP及其配置3层交换机在每个3层口上都可以设置IP地址,这里所说的管理IP是指为一台新交换机设置一个IP地址,使它可以正常访问并管理,将来再根据实际应用配置各3层口的IP地址。

新出厂的交换机在用控制台登录时,可以进行一些基础配置,其中就包括管理IP,你应该在此处配置IP地址等参数。

(1)配置或修改管理IP如果需要修改管理IP,可以在登录后用命令行进行修改。

Ruijie(config)#interface vlan 1Ruijie(config-if)#ip address IP-address Subnet-mask说明:interface 命令用于把管理IP指定给VLAN 1。

ip address 命令用于设置IP地址和子网掩码。

通常我们把管理IP指定给VLAN1,因为在初始时,所有接口都属于VLAN1,这样你就可以通过任意一个接口管理交换机了。

(2)删除管理IP具体内容参考《锐捷S3550配置手册》(3)配置交换机默认网关具体内容参考《锐捷S3550配置手册》2.交换机的Telnet的配置(1)远程登录条件(2)开启和禁止远程登录(3)限制远程登录访问(4)设置远程登录的超时时间(5)查看Telnet Server的状态具体内容参考《锐捷S3550配置手册》3.远程登录到交换机这部分要求完成《网络设备互连实验指南》的实验2:在交换机上配置Telnet;4.交换机的接口基本参数的配置(1)交换机接口的类型(2)交换机接口的默认配置(3)交换机接口配置的一般方法(4)配置接口描述(5)配置接口速率(6)配置接口的双工模式(7)禁用/启用交换机接口(8)查看交换机接口信息具体内容参考《锐捷S3550配置手册》【实训任务】S1S2二台交换机S1与S2,S1的端口1与S2的端口1连;要求完成下面的配置:(1)对S1作如下配置:交换机名:S1管理IP地址:192.168.1.2 子网掩码:255.255.255.0远程登录口令:star21特权口令:star22端口1的描述:S2保存配置(2)对S2如下配置:交换机名:S2管理IP地址:192.168.1.3 子网掩码:255.255.255.0远程登录口令:star31特权口令:star32端口1的描述:S1保存配置(3)从S1远程登录到S2上,将S2的交换机名改为S3。

华为交换机开启telnet 实现远程管理相信大家在配置交换机时都有这样的需求,在使在console口配置完成后,有时不在现需要远程进行配置,这时就用到了TELNET来进行管理交换机在默认情况下不没有开启telnet功能的,需要我们使用命令行开启在开启WEB的情况下用WEB开启也是可以的,下面我们主要来说一下命令行下如何开启这个TELNET功能首先我们先通过console登录交换机,在系统视图下进行配置输入:system-view 可以简写成:sys 进入系统视图模式下在系统模式下输入:user-interface vty 0 4 这个命令的意思是配置用户界面VTY 同时可以5个用户。

开启telnet 服务功能输入命令:telnet server enable 这个命令的意思是开启telnet 服务然后在VTY界面命令行下输入:[S5700-24-ui-vty0-4]protocol inbound telnet 这个命令的意思是入站服务类型为telnet继续在这界面下执行:[S5700-24-ui-vty0-4]authentication-mode aaa 这个命令的意思是认证方式为aaa 认证还有一种是password 模式简单理解就是aaa认证是用户名+密码方式认证password 是密码认证以上配置完成后再配置AAA认证的用户名和密码输入q 退出当前VTY界面输入AAA 进入到AAA 配置界面进入到AAA 命令提示符下执行dis th 这个意思是查看当前AAA 的配置情况上一讲中在配置WEB的教程中已经配置过用户admin 如果不想重新另外增加用户就可以用这个用户即可但要注意的是在AAA的服务类型里要有telnet 这个配置下面说一下配置的方法AAA下执行命令:local-user admin password cipher hw12356上面的命令含义是:配置用户名为:admin 密码为:hw123456说明一下这个用户名可以用作WEB ftp ssh telnet 类型的登录用户只要在下边这个命令行执行的时候加个这些服务类型就可以了AAA下执行local-user admin service-type telnet ssh ftp http 这其中就包括了WEB FTP SSH TELNET上面这些就把TELNET的功能配置完成了,就可以通过交换机的IP地址来进行远程登录了我们通过电脑的命令行窗口登录WIN键+R 打开支行对话框输入cmd输入:telnet 10.0.1.100 我这里的交换机IP是10.0.1.100 需要根据自己的实际情况输入输入完成后回车显示如下图:按提示输入用户名:admin输入密码:在输入密码的时候是不显示的,正常输入就可以了回车显示已经进入到交换机里了,这样就完成了交换机的telnet的配置。

交换机远程登陆配置介绍远程登陆配置是指通过网络远程连接到交换机,并进行配置和管理的过程。

在现代网络中,远程登陆配置已经成为了一个非常重要的功能,可以大大提高网络设备的管理效率和便捷性。

本文将介绍交换机远程登陆配置的基本原理和具体步骤。

首先,在进行远程登陆配置前,我们需要确保交换机支持远程登陆功能,并且已经正确配置了相关的参数。

通常情况下,交换机的远程登陆功能是通过网络协议(如SSH、Telnet)实现的。

我们需要确保交换机的管理口(通常是一个以太网接口)已经正确配置,并且网络连接正常。

一般情况下,我们可以通过一台计算机作为管理终端,通过网络连接到交换机进行远程登陆配置。

具体步骤如下:第一步,确保管理终端与交换机在同一个网络中,并且网络连接正常。

可以通过Ping命令来测试与交换机的连通性。

第二步,打开终端工具(如Windows系统中的命令提示符或Linux系统中的终端),通过Telnet或SSH命令连接到交换机的IP地址。

Telnet命令示例:telnet 192.168.0.1SSH命令示例:其中,192.168.0.1是交换机的IP地址,admin是管理账户名称。

第四步,成功登录后,可以使用命令行界面(CLI)进行交换机的配置和管理。

可以使用各种命令来设置IP地址、VLAN、端口安全等功能。

例如,设置一个VLAN的命令为:vlan 10name VLAN10这条命令的作用是创建一个编号为10的VLAN,并设置名称为VLAN10。

另外,还可以使用交互式的管理界面(如Web界面或命令行界面的配置模式)进行配置。

通过这些界面,我们可以更加直观地对交换机进行配置和管理。

需要注意的是,在进行远程登陆配置时,应该确保网络连接的安全性。

为了确保安全,我们应该使用SSH协议来进行远程登陆。

SSH协议提供了数据的加密和身份验证功能,可以有效地防止数据被窃听和篡改。

综上所述,交换机远程登陆配置是网络管理中非常重要的一部分。

如何实现H3C交换机的远程管理远程管理可以使网络管理员灵活的管理网络,如何实现H3C交换机远程管理?H3C交换机远程管理需要进行怎样的配置,山东H3C针对此类问题整理了一下H3C交换机远程管理配置的方式供大家参考:一、TELNET方式【TELNET密码验证配置】只需输入password即可登陆交换机。

1.进入用户界面视图[SwitchA]user-interface vty 0 42.设置认证方式为密码验证方式[SwitchA-ui-vty0-4]authentication-mode password3.设置登陆验证的password为明文密码”huawei”[SwitchA-ui-vty0-4]set authentication password simple huawei4.配置登陆用户的级别为最高级别3(缺省为级别1)[SwitchA-ui-vty0-4]user privilege level 35.或者在交换机上增加super password(缺省情况下,从VTY用户界面登录后的级别为1级,无法对设备进行配置操作。

必须要将用户的权限设置为最高级别3,才可以进入系统视图并进行配置操作。

低级别用户登陆交换机后,需输入super password改变自己的级别)例如,配置级别3用户的super password 为明文密码”super3”[SwitchA]super password level 3 simple super3【TELNET本地用户名和密码验证配置】需要输入username和password才可以登陆交换机。

1.进入用户界面视图[SwitchA]user-interface vty 0 42.配置本地或远端用户名和口令认证[SwitchA-ui-vty0-4]authentication-mode scheme3.配置本地TELNET用户,用户名为”huawei”,密码为”huawei”,权限为最高级别3(缺省为级别1)[SwitchA]local-user huawei[SwitchA-user-huawei]password simple huawei[SwitchA-user-huawei]service-type telnet level 34.在交换机上增加super password[SwitchA]super password level 3 simple super3【TELNET RADIUS验证配置】以使用华为3Com公司开发的CAMS 作为RADIUS服务器为例1.进入用户界面视图[SwitchA]user-interface vty 0 42.配置远端用户名和口令认证[SwitchA-ui-vty0-4]authentication-mode scheme3.配置RADIUS认证方案,名为”cams”[SwitchA]radius scheme cams4.配置RADIUS认证服务器地址10.110.51.31[SwitchA-radius-cams]primary authentication 10.110.51.31 18125.配置交换机与认证服务器的验证口令为”huawei”[SwitchA-radius-cams]key authentication huawei6.送往RADIUS的报文不带域名[SwitchA-radius-cams]user-name-format without-domain7.创建(进入)一个域,名为”huawei”[SwitchA]domain huawei8.在域”huawei”中引用名为”cams”的认证方案[SwitchA-isp-huawei]radius-scheme cams9.将域”huawei”配置为缺省域[SwitchA]domain default enable huawei【TELNET访问控制配置】1.配置访问控制规则只允许10.1.1.0/24网段登录[SwitchA]acl number 2000[SwitchA-acl-basic-2000]rule deny source any[SwitchA-acl-basic-2000]rule permit source 10.1.1.0 0.0.0.2552.配置只允许符合ACL2000的IP地址登录交换机[SwitchA-ui-vty0-4]acl 2000 inbound二、SSH方式1.组网需求配置终端(SSH Client)与以太网交换机建立本地连接。

华三交换机配置远程管理账户密码

首先,需要准备console线串口转usb管理线以及终端登入软件putty或者scureCRT;

下面以putty软件登入为例:连接console线至交换机并安装console线驱动程序,安装成功后可以在计算机管理/系统工具/设备管理器/端口下面看到当前连接的COM管理口,如下图的COM3口;

拷贝putty登入软件至管理电脑,,双击软件图标

来到软件界面:

选择serial串口登入,串口号为COM3,波特率为9600,点击open以继续,如下图:

点击open键后进入命令行管理界面:

进入系统配置模式,修改设备名,配置vlan接口地址:

创建本地用户名和密码,并开启这个用户对应的telnet远程管理服务,给予3级管理权限:进入远程管理虚接口vty0-4共5个接口,允许同时又5个用户登入,配置远程登入的认证模式为scheme调用本地用户名、密码

退出系统配置模式,测试相关配置是否成功telnet ,测试完成后保存配置并退出:

至此,远程telnet登入配置完成。

1,WEB方式

『WEB方式远程管理交换机配置流程』

首先必备条件要保证PC可以与SwitchB通信,比如PC可以ping通SwitchB。

如果想通过WEB方式管理交换机,必须首先将一个用于支持WEB管理的文件载入交换机的flash中,该文件需要与交换机当前使用的软件版本相配套。

WEB 管理文件的扩展名为”tar”或者”zip”,可以从网站上下载相应的交换机软件版本时得到。

需要在交换机上添加WEB管理使用的用户名及密码,该用户的类型为telnet类型,而且权限为最高级别3。

注意,在将WEB管理文件载入交换机flash时,不要将文件进行解压缩,只需将完整的文件载入交换机即可(向交换机flash载入WEB管理文件的方法,请参考本配置实例中交换机的系统管理配置章节)。

【SwitchB相关配置】

1.查看交换机flash里面的文件(保证WEB管理文件已经在交换机flash中)

dir /all

Directory of flash:/

-rwxrwx 1 noone nogroup 442797 Apr 02 2000 13:09:50 wnm-xxx.zip

2.添加WEB管理的用户,用户类型为”telnet”,用户名为”huawei”,密码为”wnm”〔SwitchB〕local-user huawei

〔SwitchB-luser-huawei〕service-type telnet level 3

〔SwitchB-luser-huawei〕password simple wnm

3.配置交换机管理地址

〔SwitchB〕interface vlan 100

〔SwitchB-Vlan-interface100〕ip addr 192.168.0.2 255.255.255.0

4.对HTTP访问用户的控制(Option)

〔SwitchB〕ip http acl acl_num/acl_name

2,TELNET方式

【TELNET密码验证配置】

只需输入password即可登陆交换机。

1. 进入用户界面视图

〔SwitchA〕user-interface vty 0 4

2. 设置认证方式为密码验证方式

〔SwitchA-ui-vty0-4〕authentication-mode password

3. 设置登陆验证的password为明文密码”huawei”

〔SwitchA-ui-vty0-4〕set authentication password simple huawei

4. 配置登陆用户的级别为最高级别3(缺省为级别1)

〔SwitchA-ui-vty0-4〕user privilege level 3

5. 或者在交换机上增加super password(缺省情况下,从VTY用户界面登录后的级别为1级,无法对设备进行配置操作。

必须要将用户的权限设置为最高级别3,才可以进入系统视图并进行配置操作。

低级别用户登陆交换机后,需输入super password改变自己的级别)例如,配置级别3用户的super password 为明文密码”super3”

〔SwitchA〕super password level 3 simple super3

【TELNET本地用户名和密码验证配置】

需要输入username和password才可以登陆交换机。

1. 进入用户界面视图

〔SwitchA〕user-interface vty 0 4

2. 配置本地或远端用户名和口令认证

〔SwitchA-ui-vty0-4〕authentication-mode scheme

3. 配置本地TELNET用户,用户名为”huawei”,密码为”huawei”,权限为最高级别3(缺省为级别1)

〔SwitchA〕local-user huawei

〔SwitchA-user-huawei〕password simple huawei

〔SwitchA-user-huawei〕service-type telnet level 3

4. 在交换机上增加super password

〔SwitchA〕super password level 3 simple super3

【TELNET RADIUS验证配置】

以使用华为3Com公司开发的CAMS 作为RADIUS服务器为例

1. 进入用户界面视图

〔SwitchA〕user-interface vty 0 4

2. 配置远端用户名和口令认证

〔SwitchA-ui-vty0-4〕authentication-mode scheme

3. 配置RADIUS认证方案,名为”cams”

〔SwitchA〕radius scheme cams

4. 配置RADIUS认证服务器地址10.110.51.31

〔SwitchA-radius-cams〕primary authentication 10.110.51.31 1812

5. 配置交换机与认证服务器的验证口令为”huawei”

〔SwitchA-radius-cams〕key authentication huawei

6. 送往RADIUS的报文不带域名

〔SwitchA-radius-cams〕user-name-format without-domain

7. 创建(进入)一个域,名为”huawei”

〔SwitchA〕domain huawei

8. 在域”huawei”中引用名为”cams”的认证方案

〔SwitchA-isp-huawei〕radius-scheme cams

9. 将域”huawei”配置为缺省域

〔SwitchA〕domain default enable huawei

【TELNET访问控制配置】

1. 配置访问控制规则只允许10.1.1.0/24网段登录

〔SwitchA〕acl number 2000

〔SwitchA-acl-basic-2000〕rule deny source any

〔SwitchA-acl-basic-2000〕rule permit source 10.1.1.0 0.0.0.255

2. 配置只允许符合ACL2000的IP地址登录交换机

〔SwitchA-ui-vty0-4〕acl 2000 inbound

3,SSH方式

1. 组网需求

配置终端(SSH Client)与以太网交换机建立本地连接。

终端采用SSH协议进行登录到交换机上,以保证数据信息交换的安全。

2. 组网图(略)

3. 配置步骤(SSH认证方式为口令认证)

〔Quidway〕rsa local-key-pair create

& 说明:如果此前已完成生成本地密钥对的配置,可以略过此项操作。

〔Quidway〕user-interface vty 0 4

〔Quidway-ui-vty0-4〕authentication-mode scheme

〔Quidway-ui-vty0-4〕protocol inbound ssh

〔Quidway〕local-user client001

〔Quidway-luser-client001〕password simple huawei

〔Quidway-luser-client001〕service-type ssh

〔Quidway〕ssh user client001 authentication-type password

SSH的认证超时时间、重试次数以及服务器密钥更新时间可以采取系统默认值,这些配置完成以后,您就可以在其它与以太网交换机连接的终端上,运行支持SSH1.5的客户端软件,以用户名client001,密码huawei,访问以太网交换机了。