802.1X协议在园区网中的应用

- 格式:pdf

- 大小:50.34 KB

- 文档页数:2

802.1x认证协议在局域网管理中的应用为了有效控制用户随意接入局域网的行为,满足管理网络的业务需要,在局域网管理中应用802.1x认证协议,是一种比较安全且容易实现的方法。

1.802.1x认证协议802.1x认证协议是IEEE为了解决基于端口的网络接入控制(Port Based Network Access Control)而定义的一个标准,它是一种对用户进行认证的方法,它的最终目的就是确定一个端口是否可用。

端口可以是一个物理端口,也可以是一个逻辑端口(如VLAN)。

对于一个端口,如果认证成功,就“打开”这个端口,允许所有的报文通过;如果认证不成功,就使这个端口保持“关闭”,即只允许802.1x的认证协议报文通过。

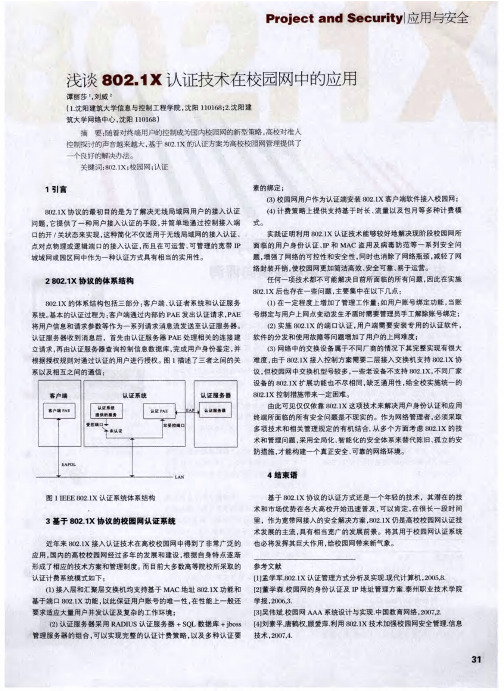

802.1x的体系结构中包括请求者系统、认证系统和认证服务器系统三个部分。

1.1请求者系统请求者是位于局域网链路一端的实体,由连接到该链路另一端的认证系统对其进行认证。

请求者通常是支持802.1x认证的用户终端设备,一般把802.1x客户端软件安装在终端电脑上,用户通过启动客户端软件发起802.lx认证,输入用户名、口令等验证信息即可。

1.2认证系统认证系统对连接到链路对端的认证请求者进行认证。

认证系统通常为支持802.lx协议的网络设备,它为请求者提供服务端口,该端口可以是物理端口,也可以是逻辑端口,其主要作用是将客户端输入的验证信息传递到认证服务器,根据认证的结果打开或关闭服务端口。

1.3认证服务器系统认证服务器检验客户端输入的验证信息,将检验结果通知认证系统。

建议使用RADIUS服务器实现认证服务器的认证和授权功能。

2.RADIUS协议RADIUS(Remote Authentication Dial-In User Service,远程认证拨号用户服务)是一种分布式的、客户端/服务器结构的信息交互协议,能保护网络不受未授权访问的干扰,通常被应用在既要求具有较高安全性又要求维持远程用户访问的各种网络环境中。

无线局域网中802.x的相关概念及应用谷秀平(郑州商贸技师学院,河南郑州450000)摘要:分析802.11无线局域网的组网原理和基本安全手段,重点讨论广泛应用的安全协议———IEEE802.1x认证协议,最后简单介绍IEEE802.1x协议的特点、应用和发展方向。

关键词:无线局域网;802.1x;认证服务器;安全协议;WAPI中图分类号:TN925.93文献标识码:AThe Concept&Application of802.x in the Wireless LANGU Xiu-ping(Henan Business College Technicians,Henan Zhengzhou450000)Key words:WLAN;802.1x;authentication server system;security protecol;WAPI1802.11无线局域网的安全机制802.11无线局域网本身提供了一些基本的安全机制。

802.11接入点AP可以用一个服务集标识SSID(Service Set Identifier)或ESSID(Extensible Service Set Identifier)来配置。

与接入点有关的网卡必须知道SSID以便在网络中发送和接收数据。

但这是一个非常脆弱的安全手段。

因为SSID通过明文在大气中传送,甚至被接入点广播,所有的网卡和接入点都知道SSID。

802.11的安全性主要包括以有线同等保密WEP(Wired Equivalent Privacy)算法为基础的身份验证服务和加密技术。

WEP是一套安全服务,用来防止802.11网络受到未授权用户的访问。

启用WEP时,可以指定用于加密的网络密钥,也可自动提供网络密钥。

802.11无线局域网运作模式基本分为两种:点对点(Ad Hoc)模式和基本(Infrastructure)模式。

2802.1x协议的体系IEEE802.1x协议的体系结构主要包括三部分实体:客户端、认证系统、认证服务器。

802.1x在局域网中的应用摘要:由于随着网络建设规模的发展、网络的安全越来越重要,无线网络、局域网等现在面临着巨大的网络安全挑战,这些网络采用对用户认证作为网络安全的一部分,作为用户认证技术之一的802.1x现在使用也越来越广泛,802.1x能够对用户进行认证、授权使不同用户享受不同的权限。

关键词:局域网;802.1x;认证中图法分类号:TP3文献标识码:A文章编号:1009-3044(2010)08-1821-02Application of 802.1x Protocol to LANYI Da-guo(Dept. of Computer Science, Hunan V ocational Technological Academy of Creature and Mechanical Equipment and Electric Power Equipment, Changsha 410126, China) Abstract: As the scale of network construction with the development of an increasingly important network security, wireless networking, LAN and other networks are now facing a huge security challenges, these networks are used for user authentication as part of network security, as a user authentication technologies one of 802.1x is also now used more widely, 802.1x can user authentication, authorization to enabledifferent users to enjoy various privileges.Key words: LAN; 802.1x; authentication1 802.1x概述随着宽带以太网建设规模的迅速扩大,网络上原有的认证系统已经不能很好地适应用户数量急剧增加和宽带业务多样性的要求。

二层网管交换机应用——802.1x认证(网络安全接入控制)802.1x认证介绍802.1x协议作为局域网端口的接入控制机制在以太网中被广泛应用,主要解决以太网内认证和安全方面的问题。

802.1x 协议是一种基于端口的网络接入控制协议,“基于端口的网络接入控制”是指在局域网接入设备的端口这一级,对所接入的用户设备进行认证和控制。

连接在端口上的用户设备如果能通过认证,就可以访问局域网中的资源;如果不能通过认证,则无法访问局域网中的资源。

TL-SL5428 802.1x认证接入实现示例拓扑结构图中以TL-SG2224E做为中心交换机,TL-SL5428做为接入交换机,802.1x认证服务器接在TL-SG2224E上。

下面将介绍实现局域网中每台设备通过802.1x认证接入的配置过程。

1.搭建Radius认证服务器本文以试用版的WinRadius做为认证服务端。

(也可以在Windows Server 上搭建Radius认证服务器。

有关服务器的搭建方法请在网上参考相关资料)认证服务器上的配置:● 服务器IP地址:192.168.1.250● 认证端口:1812● 计费端口:1813● 密钥:fae● 服务器上设置用户账号2.配置TL-SL5428的802.1x功能● Radius配置将服务器上的相关设置对应配置在交换机上。

如果不需要进行上网计费,则不需要启用计费功能。

● 端口配置i. 不启用TL-SL5428级联端口(28端口)的802.1x认证,使认证服务器的在任何时候都能通过该端口接入网络以便认证客户端。

ii.配置其它需要认证的端口。

(TL-SL5428可同时支持基于MAC和Port的认证,这里均采用基于MAC的认证方式)注:● 如果端口的“状态”处于禁用,则该端口下的设备不需要进行认证,始终处于接入网络的状态。

● 控制类型中,“基于MAC”意为着该端口下的所有设备必需单独进行认证,认证通过后才能接入网络;“基于Port”意味着该端口下只要有一台设备认证通过,其它设备不再需要认证也能接入网络。

WLAN中802.1x的探讨一.802.1x协议的体系IEEE 802.1x协议起源于802.11,其主要目的是为了解决无线局域网用户的接入认证问题。

802.1x 协议又称为基于端口的访问控制协议,可提供对802.11无线局域网和对有线以太网络的验证的网络访问权限。

802.1x协议仅仅关注端口的打开与关闭,对于合法用户接入时,打开端口;对于非法用户接入或没有用户接入时,则端口处于关闭状态。

IEEE 802.1x协议的体系结构主要包括三个部分实体:客户端Supplicant System、认证系统Authenticator System、认证服务器Authentication Server System。

1.客户端一般为一个用户终端系统,该终端系统通常要安装一个客户端软件,用户通过启动这个客户端软件发起IEEE 802.1x协议的认证过程。

2.认证系统通常为支持IEEE 802.1x协议的网络设备。

该设备对应于不同用户的端口有两个逻辑端口:受控(controlled Port)端口和非受控端口(uncontrolled Port)。

第一个逻辑接入点(非受控端口),允许验证者和 LAN 上其它计算机之间交换数据,而无需考虑计算机的身份验证状态如何。

非受控端口始终处于双向连通状态(开放状态),主要用来传递EAPOL协议帧,可保证客户端始终可以发出或接受认证。

第二个逻辑接入点(受控端口),允许经验证的 LAN 用户和验证者之间交换数据。

受控端口平时处于关闭状态,只有在客户端认证通过时才打开,用于传递数据和提供服务。

受控端口可配置为双向受控、仅输入受控两种方式,以适应不同的应用程序。

如果用户未通过认证,则受控端口处于未认证(关闭)状态,则用户无法访问认证系统提供的服务。

3.认证服务器通常为RADIUS服务器,该服务器可以存储有关用户的信息,比如用户名和口令、用户所属的VLAN、优先级、用户的访问控制列表等。

H3C-802.1x典型配置举例802.1x典型配置举例关键词:802.1x,AAA摘要:本文主要介绍以太网交换机的802.1x功能在具体组网中的应用配置,对所涉及到的802.1x客户端、交换机、AAA服务器等角色,分别给出了详细的配置步骤。

缩略语:AAA(Authentication,Authorization and Accounting,认证、授权和计费)第1章 802.1x功能介绍说明:本章中的802.1x功能适用于H3C S3600、H3C S5600、H3C S3100、H3C S5100、H3C S3100-52P、E352&E328、E126和E152这一系列以太网交换机。

1.1 802.1x简介IEEE 802协议定义的局域网不提供接入认证,一般来说,只要用户接入局域网就可以访问网络上的设备或资源。

但是对于如电信接入、写字楼、局域网以及移动办公等应用场合,网络管理者希望能对用户设备的接入进行控制和配置,为此产生了基于端口或用户的网络接入控制需求。

802.1x协议是一种基于端口的网络接入控制(Port Based Network Access Control)协议。

802.1x作为一种基于端口的用户访问控制机制,由于其低成本、良好的业务连续性和扩充性以及较高的安全性和灵活性,受到了设备制造商、各大网络运营商和最终用户的广泛支持和肯定。

1.2 产品特性支持情况1.2.1 全局配置●开启全局的802.1x特性●设置时间参数●设置认证请求帧的最大可重复发送次数●打开静默定时器功能●打开设备重启用户再认证功能1.2.2 端口视图下的配置●开启端口dot1x●配置Guest VLAN功能●配置端口允许的最大用户数●端口接入控制方式(基于端口或基于MAC)●端口接入控制模式(强制授权、非强制授权、自动)●客户端版本检测●代理检测1.2.3 注意事项●只有全局开启dot1x特性后,dot1x的配置才会生效。

第一章802.1X协议简介近来,随着802.1x协议的标准化,一些L2/L3厂家开始推广802.1x认证,又称EAPOE认证。

这种认证技术能否广泛应用于宽带IP城域网,是许多同行普遍关注的问题。

本文从802.1x认证技术的起源、适用场合和局限性等方面对该项技术进行全面和客观的探讨。

一、802.1x认证技术的起源802.1x协议起源于802.11协议,后者是标准的无线局域网协议,802.1x协议的主要目的是为了解决无线局域网用户的接入认证问题。

有线局域网通过固定线路连接组建,计算机终端通过网线接入固定位置物理端口,实现局域网接入,这些固定位置的物理端口构成有线局域网的封闭物理空间。

但是,由于无线局域网的网络空间具有开放性和终端可移动性,因此很难通过网络物理空间来界定终端是否属于该网络,因此,如何通过端口认证来防止其他公司的计算机接入本公司无线网络就成为一项非常现实的问题,802.1x正是基于这一需求而出现的一种认证技术。

也就是说,对于有线局域网,该项认证没有存在的意义。

由此可以看出,802.1x协议并不是为宽带IP城域网量身定做的认证技术,将其应用于宽带IP城域网,必然会有其局限性,下面将详细说明该认证技术的特点,并与PPPOE认证、VLAN+WEB认证进行比较,并分析其在宽带IP 城域网中的应用。

一、802.1x认证技术的特点802.1x协议仅仅关注端口的打开与关闭,对于合法用户(根据帐号和密码)接入时,该端口打开,而对于非法用户接入或没有用户接入时,则该端口处于关闭状态。

认证的结果在于端口状态的改变,而不涉及通常认证技术必须考虑的IP地址协商和分配问题,是各种认证技术中最简化的实现方案。

802.1x认证技术的操作粒度为端口,合法用户接入端口之后,端口处于打开状态,因此其它用户(合法或非法)通过该端口时,不需认证即可接入网络。

对于无线局域网接入而言,认证之后建立起来的信道(端口)被独占,不存在其它用户再次使用的问题,但是,如果802.1x认证技术用于宽带IP城域网的认证,就存在端口打开之后,其它用户(合法或非法)可自由接入和无法控制的问题。

Application 趣麵胡基于802.1X协议的园区网安全认证与实现文丨|兴业银行数据中心李剑南徐桂前,大部分金融机构的网络安全防 =!护仍以网络分区(例如办公网、外 联网、互联网等)的方式进行用户权限、防护措施和访问关系的部署。

网络准入控 制作为网络接入的第一道防线,在分区网 络的安全防护中,显得尤为重要。

本文介 绍了 802.I X认证接入技术的概况以及金 融园区网实施过程中需要考虑的因素。

认证技朮概况认证技术通过对每个用户唯一的唯一性认证,以完成后续的授权和记账环节。

用户终端与AAA Client之间的通信方式 通常称为“认证方式”。

目前主要的接入认证技术有以下三种:PPPoE、Web + Portal、IEEE802.1X。

1. PPPoE全称为以太网上的点对点协议(Point-to-Point Protocol over Ether- n et),是一个允许在以太网广播域中的两 个以太网接口间创建点对点隧道的协议。

它是一种过渡技术,目前应用处于萎缩逐 步淘汰的阶段。

2. Web+PortalPortal认证的基本过程是:客户机 首先通过DHCP协议获取到IP地址(也 可以使用静态IP地址),但是客户使用获 取到的IP地址并不能获得完全的网络访 问权限,在认证通过前只能访问特定的IP地址,通常是Porta丨服务器的IP地址。

这种方式目前主要运用于包括运营商热点、网吧在内的互联网访问类运用场景。

3. 802.1X802.1X的全称是“基于端口的网络接入控制”,属于IEEE 802.1网络协议组的一部分。

它是一种基于端口的Client/server 的访问控制准入协议,简称dotlx,最初是为了解决无线局域网安全问题提出来的,后来被以太网广泛应用,为想要连接到L A N或W L A N的设备提供了一种认证机制。

802.1X协议为二层协议,网络协议开销小,对设备的整体性能要求不高,可以有效降低建网成本;用户通过认证后,业务流和认证流实现分离,对后续的数据包处理没有特殊要求。

802.1x认证技术在校园网中的应用温贺平【摘要】本文首先简单介绍了80Zlx协议,然后对8021x认证技术进行系统的分析,最后阐述了8021x认证技术在校园网中的应用。

【期刊名称】《科技风》【年(卷),期】2012(000)001【总页数】1页(P85-85)【关键词】80Zlx;认证技术;校园网【作者】温贺平【作者单位】东莞职业技术学院教育技术中心,广东东莞523808【正文语种】中文【中图分类】TP393.11随着计算机网络技术在学校的普及,校园网的网络用户与日俱增。

用户接入控制管理已经成为校园网网络管理的一个重要课题。

特别是WLAN技术的应用和LAN 接入在校园网上大规模开展,越来越多的客户机接入到网络中。

因此对端口加以控制以实现用户级的接入控制具有很大的必要性,基于Client/Server的访问控制和认证的802.1x协议应运而生。

实际上,802.1x协议就是IEEE为了解决基于端口的接入访问控制而定义的一个标准。

这种认证技术采用基于以太网端口的用户访问控制技术,只有经系统进行身份认证并授权的用户才可以访问网络系统的业务。

通过在校园网中采用这种认证技术,可以更加有效地对校园网用户进行管理,从而提高校园网的网络质量和安全性能。

802.1 x协议是基于C/S的访问控制和认证协议。

它可以限制未经授权的用户或者设备通过接入端口来访问网络系统。

交换机端口上的用户或者设备在获得交换机或LAN提供的各种业务之前必须进行到802.1x认证服务器进行连接认证。

在认证通过之前,802.1x只允许基于局域网的扩展认证协议的数据通过设备连接的交换机端口。

认证通过以后,才可以正常使用网络系统的接入业务。

2.1802.1 x的体系结构802.1 x认证技术是一种基于端口的认证技术。

端口可以理解为是一个物理端口,如接入交换机的端口;也可以是一个逻辑端口,如VLAN的接口地址;还可以是一个信道,如无线局域网的端口。

0.引言随着园区网规模的逐渐扩大和系统应用的不断深入,计算机网络环境越来越复杂,网络管理难度越来越大。

学习、娱乐、办公、生活等网络应用加大,通过与广域网的互联,实现了与INTERNET 的互联,但是,问题也随之而来,网络系统在运行中会经常出现网络不通、IP 地址冲突等问题,影响了园区网的正常运行,对上网用户的管理与审计也急需加强,在这种需求下,本文介绍802.1X 协议在园区网中的管理与应用。

1.802.1X 协议工作原理802.1x 协议是基于客户机/服务器的访问控制和认证协议,它可以限制未经授权的用户数据通过,在获得交换机或网络提供的各种业务之前,802.1x 协议需对连接到交换机端口上的用户进行身份认证。

在认证通过之前,802.1x 协议只允许EAPOL (基于局域网的扩展认证协议)数据通过设备连接的交换机端口,身份认证完成并通过后,正常的业务数据可以顺利地通过以太网端口。

802.1x 协议为二层协议,不需要到达第三层,对设备的整体性能要求不高,当然需要设备支持802.1X 协议,可以有效降低网络建设的成本,802.1x 的认证体系结构中采用了"可控端口"和"不可控端口"的逻辑功能,从而可以实现业务与认证数据的分离,由RADIUS 和交换机利用不可控的逻辑端口共同完成对用户的认证与控制,业务报文直接承载在正常的二层报文上通过可控端口进行交换,通过认证之后的数据包是无需封装的纯数据包,可以使用现有的后台认证系统降低部署的成本。

2.802.1x 协议工作过程1)终端用户打开802.1X 客户端程序,输入已经在后台认证计费系统中注册的用户名和口令,发起连接请求,客户端程序将发出请求认证的报文送给进行身份认证的交换机,交换机开始启动一次认证过程。

2)交换机收到请求认证的数据帧后,将发出一个请求帧要求用户的客户端程序将输入的用户名送上来。

3)客户端程序响应交换机发出的请求,将用户名信息通过数据帧送给交换机。

交换机将客户端送上来的数据帧经过封装处理后送给认证服务器进行处理。

4)认证计费服务器收到交换机转发上来的终端用户信息后,将该信息与数据库中的用户名表相比对,找到该用户名对应的口令信息,用随机生成的一个加密字对它进行加密处理,同时也将此加密字传送给交换机,由交换机传给客户端程序。

5)客户端程序收到由交换机传来的加密字后,用该加密字对口令部分进行加密处理(此种加密算法通常是不可逆的),并通过交换机传给认证服务器。

6)认证服务器将送上来的加密后的口令信息和其自己经过加密运算后的口令信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息,并向交换机发出打开端口的指令,允许用户的业务流通过端口访问网络。

否则,反馈认证失败的消息,并保持交换机端口的关闭状态,只允许认证信息数据通过而不允许业务数据通过。

3.应用配置802.1X 协议可以在接入层设备上进行认证,也可以在汇聚层设备上进行集中认证,但为了能更好的地对用户进行管理,如对每条物理链路的最大在线用户连接数控制,更加有利于网络维护,本文采用在接入层交换机上进行分布式认证,使网络流量分布更加合理,更加有利于网络的管理和维护,本文采用3公司的接入层交换机6和M S 认证计费系统为案例进行论述,网络应用如图所示。

图2802.1X 认证应用示意图3.1配置Radius 认证策略、认证域[E126]radius schem e ny[E126-radius-cam s ]serv er-type huawei //认证协议[E126-radius-cams]prim ary authentication 10.10.10.101812//配置身份认证的IP 地址和端口号[E126-radius-cams]prim ary acco unting 10.10.10.101813//配置计费系统的IP 地址和端口号[E126-radius-cams]key authen tication cams //配置认证密钥[E126-radius-cams]key acco unting cam s //配置计费密钥(必须与认证密钥相同)[E126-radius-cams]user-name-format without-domain //配置无域名的用户名格式[E126]dom ain n y[E126-isp-cam s]radius-scheme ny //应用上面配置的Radius 认证策略[E126]dom ain d efault enable ny//配置cams 域为缺省认证域进行认证和计费密钥、端口如果需要修改,则两个密钥必须相同且与CAM S 配置同步,同时必须与策略服务器配置文件定义相一致(策略服务器配置只用到认证端口与密钥)。

3.2在接入层交换机上配置802.1x 认证[E126]dot1x//全局启动802.1x 认证[E126]interface ethernet 0/2[E126-Ethernet0/2]dot1x//在接口下启动802.1X 认证协议[E126-Ethernet0/2]d ot1x supp-prox y-check trap //在接口上启动检测代理功能[E126-Ethernet0/2]d ot1x supp-prox y-check log off //代理检测下线[E126-Ethernet0/2]d ot1x version-check //在接口上检测客户端版本信息[E126]dot1x supp-pro xy -check trap //检测代理功能[E126]dot1x supp-pro xy -check lo go ff在全局模式下启用防代理,检测代理下线33三层交换机上启用三层路由802.1X 协议在园区网中的应用阚纯荣1赵书伟2张琳琳3(1.同济大学中国上海200436;2.南阳市医保中心河南南阳473000;3.南阳理工学院河南南阳473000)【摘要】随着园区网的建设与发展,产生了多种身份认证与计费的方法,本文分析了IEEE802.1X 协议,阐述了该协议的工作原理及身份认证的过程,结合应用实例对设备的配置做详细的说明。

【关键词】园区网;802.1X 协议;认证;计费3H C E12C A 2//.40(上接第424页)证以及信息编码等问题。

为了实现数据的共享及维护的方便,需要构建开放、易维护、实用灵活的校园信息集成支撑平台,实现跨系统的数据服务功能。

图4基于Web Se rvice 构建的校园信息集成平台架构方案4.结束语随着数字化校园建设的不断深入,对信息集成的需求将越来越强烈。

本文提出了一种基于Web Serv ice 的信息集成模型。

其中,应用互操作模型能够较好地解决不同部门应用系统之间信息沟通问题,EIP 信息集成模型能够帮助实现统一的校园信息门户,教师、学生和管理人员经过统一身份认证后,在单点登陆系统,享受个性化的内容服务。

本文提出的信息集成模型同样可以推广到其他的行业应用中。

【参考文献】[1]许鑫,苏新宁,姚毅.数字化校园中统一身份认证系统的分析[J].现代图书情报技术,2005,(03).[2]刘靖超.面向数据采集的信息集成系统设计与实现[D ].河北工业大学,2005.[3]黎波,邱会中.基于SO A 的数字化校园———统一身份认证服务的设计与实现[J].福建电脑,2007,(03).[4]盛昀,方明.数字化校园应用系统架构的研究[J]西安石油大学学报(自然科学版),2005,(01).[5]王红霞.数字化校园中统一身份认证关键技术研究与实践[D ].浙江大学,2005.作者简介:马照瑞(1978—),男,郑州轻工业学院,助教,华中科技大学硕士研究生,主要研究方向:计算机网络及应用。

[责任编辑:翟成梁]●在三层交换机上进行VL AN 划分,启用三层,给VLAN 接口配置上不同的IP 地址,做为该VL AN 下面用户的网关,选用路由选择协议进行路由,由于OSPF 是开放性的标准,真正的无路由自环路由协议,收敛速度快、开销小、安全性高、对网络进行分层设计并可以适应各种规模的网络,最多可达到数千台,所以我们在三层设备上选用OSPF 路由选择协议进行路由,简要配置如下所示:[S1]#v lan 2[S1-v lan2]#port e 0/1[S1]#int v lan 2[S1-v lanif2]#ip address 192.168.200.1255.255.255.0[S1]#o spf 1[S 1-OSPF]#area 0.0.0.0[S 1-OSPF-area 0]netwo rk 192.168.200.00.0.0.255以上对端口划分到相应的VL AN 中,对VL AN 接口配置相应的IP 地址,启用OSPF 路由协议,对相连的网段进行路由发布,使用不同网段通过路由进行通讯。

4.802.1X 协议的优点802.1X 协议是纯以太网技术内核,保持了IP 网络无连接特性,不需要进行协议间的多层封装,去除了不必要的开销和冗余;消除网络认证计费瓶颈和单点故障,易于支持多业务和新兴流媒体业务。

可在普通二层、三层交换机上就可以实现,网络综合造价成本低,保留了传统AAA 认证的网络架构,可以利用现有的RADIUS 设备。

在二层网络上实现用户认证,结合M AC 地址、端口号、VLAN 、账号和口令等进行多种绑定,进行分布式部署,在物理端口进行认证,具有很高的安全性。

控制流和业务流完全分离,易于实现跨平台多业务运营。

802.1x 协议具有完备的用户认证、管理功能,可以很好的支撑宽带网络的计费、安全、运营和管理要求,对宽带IP 城域网等电信级网络的运营和管理具有很大的优势。

802.1x 协议对认证方式和认证体系结构上进行了优化,解决了传统PPPOE 和WE B/PORTAL 认证方式带来的问题,更加适合在宽带以太网中的应用。

5.总结随着网络的发展,宽带运营商非常关注全网解决方案,如何运营和管理现有的宽带网络最大限度的发挥作用,在企业信息化和自动化的发展过程中各企业投入大量资金建设企业网,提高了工作效率,对信息的管理用户进行分级管理,在接入层交换机上通过802.1X 协议的分布式部署,在物理端口进行身份认证,大大提高的网络的运行速度和管理水平,在三层交换机配置VL AN 并进行路由,使广播域的规模减少,广播域的数量增加,有效地控制网络的广播,对ARP 等病毒所引起的网络中故障问题也是一个有效的解决方案,经实践证明本方案在网络建设、管理中具有广泛的应用空间和良好的应用价值。

【参考文献】[1][美]Pete Loshin,《TCP/IP 透彻理解》(第四版),电子工业出版社,2003.9.[2][美]Richard D eal 著,《CCN A 学习指南》,人民邮电出版社,2004.7.[3]梁广民等著,《思科网络实验室路由、交换实验指南》,电子工业出版社,2007.8.[4]肖新峰等著,《TCP/IP 协议与网络管理标准教程》,清华大学出版社,2007.7.[5][美]Bae rWolf 公司,《CCIE 路由与交换技术》,人民邮电出版社,2003.1.[6][美]Alexander Clemm 著,《网络管理技术架构》,人民邮电出版社,2008.1.作者简介:阚纯荣(1983—),女,同济大学通信专业,硕士研究生。