加密解密算法RC

- 格式:ppt

- 大小:792.50 KB

- 文档页数:59

RC5密码算法

RC5密码算法是一种对称密钥加密算法,由Ron Rivest于1994年提出。

RC5算法具有灵活性和可扩展性,可以使用不同的密钥长度和轮数来适应不同的安全需求。

下面是RC5密码算法的基本步骤:

1.密钥扩展:根据所选择的密钥长度,将原始密钥拆分为多个

字(通常为32位),并进行扩展生成轮密钥。

2.轮函数:RC5使用两个主要的操作——加法和位运算。

轮函

数将明文和轮密钥作为输入,对数据进行混淆。

3.轮运算:加密和解密过程中,由于舍弃了有密钥的代替

(substitution)步骤,RC5只有两种操作,一种是加法,另一种是无符号位移(rotation)。

4.加密:将明文分成固定大小的块,通常为64位,使用轮函

数和轮运算对每个块进行加密,生成密文。

5.解密:使用相同的轮函数和轮运算对密文进行解密,得到明

文。

RC5的关键特点包括:

1.灵活的密钥长度:RC5可以使用不同长度的密钥,通常为32

位或64位。

2.可扩展的轮数:RC5允许使用不同的轮数来调整安全性和性

能,通常为12轮或16轮。

3.高度可变的块大小:RC5可以处理不同大小的数据块,通常

为64位。

4.基于位运算:RC5算法核心是位运算(如位移和异或)和加

法运算,使得算法在不同平台上具有高效性能。

RC5算法的安全性取决于密钥的选择、安全性分析和实现的严谨性。

在实际应用中,使用者需要评估RC5算法的适用性和安全性,同时保证密钥的安全性和合理选择。

rc4加密算法破解原理

RC4加密算法是一种流密码加密算法,它使用变长密钥对数据

进行加密。

RC4算法的破解原理主要涉及对密钥流的推导和分析。

通常来说,RC4算法的安全性取决于密钥的选择和使用。

破解RC4算法的主要方法之一是通过分析密文和已知明文之间

的关系,尝试推导出密钥流,从而得到密钥。

这需要大量的密文和

对应的明文,因此对于短文本的破解相对困难。

另一种常见的攻击

是通过对算法本身的分析,发现其中的弱点,如密钥调度算法中的

漏洞或者密钥流的相关性,从而推导出密钥。

除此之外,还有一些统计分析和巧合攻击,以及基于已知明文

攻击等方法,都可以用来尝试破解RC4算法。

然而,需要注意的是,RC4算法的安全性取决于密钥的选择和使用,因此合理选择密钥并

且正确使用加密算法是保障信息安全的关键。

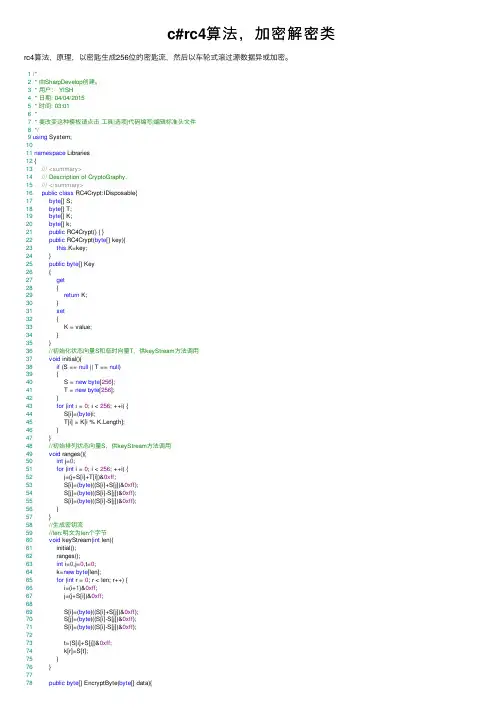

c#rc4算法,加密解密类rc4算法,原理,以密匙⽣成256位的密匙流,然后以车轮式滚过源数据异或加密。

1/*2 * 由SharpDevelop创建。

3 * ⽤户: YISH4 * ⽇期: 04/04/20155 * 时间: 03:016 *7 * 要改变这种模板请点击⼯具|选项|代码编写|编辑标准头⽂件8*/9using System;1011namespace Libraries12 {13///<summary>14/// Description of CryptoGraphy.15///</summary>16public class RC4Crypt:IDisposable{17byte[] S;18byte[] T;19byte[] K;20byte[] k;21public RC4Crypt() { }22public RC4Crypt(byte[] key){23this.K=key;24 }25public byte[] Key26 {27get28 {29return K;30 }31set32 {33 K = value;34 }35 }36//初始化状态向量S和临时向量T,供keyStream⽅法调⽤37void initial(){38if (S == null || T == null)39 {40 S = new byte[256];41 T = new byte[256];42 }43for (int i = 0; i < 256; ++i) {44 S[i]=(byte)i;45 T[i] = K[i % K.Length];46 }47 }48//初始排列状态向量S,供keyStream⽅法调⽤49void ranges(){50int j=0;51for (int i = 0; i < 256; ++i) {52 j=(j+S[i]+T[i])&0xff;53 S[i]=(byte)((S[i]+S[j])&0xff);54 S[j]=(byte)((S[i]-S[j])&0xff);55 S[i]=(byte)((S[i]-S[j])&0xff);56 }57 }58//⽣成密钥流59//len:明⽂为len个字节60void keyStream(int len){61 initial();62 ranges();63int i=0,j=0,t=0;64 k=new byte[len];65for (int r = 0; r < len; r++) {66 i=(i+1)&0xff;67 j=(j+S[i])&0xff;6869 S[i]=(byte)((S[i]+S[j])&0xff);70 S[j]=(byte)((S[i]-S[j])&0xff);71 S[i]=(byte)((S[i]-S[j])&0xff);7273 t=(S[i]+S[j])&0xff;74 k[r]=S[t];75 }76 }7778public byte[] EncryptByte(byte[] data){79//⽣产密匙流80 keyStream(data.Length);81for (int i = 0; i < data.Length; i++) {82 k[i]=(byte)(data[i]^k[i]);83 }84return k;85 }8687public byte[] DecryptByte(byte[] data){88return EncryptByte(data);89 }9091//是否回收完毕92bool _disposed;93public void Dispose()94 {95 Dispose(true);96 GC.SuppressFinalize(this);97 }98 ~RC4Crypt()99 {100 Dispose(false);101 }102//这⾥的参数表⽰⽰是否需要释放那些实现IDisposable接⼝的托管对象103protected virtual void Dispose(bool disposing)104 {105if (_disposed) return;//如果已经被回收,就中断执⾏106if (disposing)107 {108//TODO:释放那些实现IDisposable接⼝的托管对象109110 }111//TODO:释放⾮托管资源,设置对象为null112 S = null;113 T = null;114 K = null;115 k = null;116 _disposed = true;117 }118 }119 }。

rc5密码算法

RC5(Rivest Cipher 5)是由Ron Rivest设计的一种对称密钥分组密码算法。

它是一种快速而灵活的块密码算法,适用于多种应用场景。

以下是RC5算法的基本原理:

1. 密钥扩展:RC5使用一个密钥扩展算法将用户提供的密钥转换为算法所需的轮密钥。

这个过程包括将原始密钥分成若干子块,然后通过多轮的迭代和变换生成轮密钥。

2. 轮函数:RC5的核心是轮函数,它在每轮中作用于数据块。

轮函数使用了混合了位运算和模运算的操作,包括异或(XOR)、模加(modular addition)和循环左移(rotate left)等。

这些操作在轮函数中循环应用,以增加算法的混淆性。

3. 轮数:RC5的加密和解密过程涉及多轮的迭代。

轮数的选择取决于密钥长度,一般而言,轮数越多,算法越安全,但也越慢。

4. 分组大小:RC5支持不同的分组大小,典型的有64位和128位。

分组大小影响了每轮中的数据块大小,以及轮数的选择。

5. 加密和解密:RC5算法的加密和解密过程相似,都是通过多轮的迭代,使用轮函数对数据块进行变换。

解密过程中,轮密钥的使用与加密过程中相反。

RC5算法的设计注重于提供强大的安全性和灵活性。

但需要注意,由于RC5的安全性受到密钥扩展和轮函数设计的影响,密钥的选择和算法参数的配置至关重要。

在使用RC5时,需要仔细选择适当的密钥长度和轮数,以满足具体的安全需求。

此外,由于RC5是一种对称密钥算法,密钥的安全传递也是使用RC5时需要关注的问题。

保密工作中的常见数据加密算法有哪些如何选择合适的加密算法数据保密是当今信息安全领域中的重要问题之一。

为了保护敏感数据不被未经授权的访问者获取,我们需要使用数据加密算法来对其进行加密。

本文将介绍一些常见的数据加密算法,并探讨如何选择合适的加密算法。

一、对称加密算法对称加密算法是使用相同的密钥进行数据的加密和解密。

常见的对称加密算法有DES、AES和RC4等。

1. 数据加密标准(Data Encryption Standard,DES)DES是一种最早的对称加密算法,使用56位密钥将数据分成64位的数据块进行加密。

然而,DES的密钥长度相对较短,且由于算法老化,安全性受到了一些质疑。

2. 高级加密标准(Advanced Encryption Standard,AES)AES是一种广泛使用的对称加密算法,它采用128位、192位或256位的密钥对数据进行加密。

相比于DES,AES具有更高的安全性和更快的加密速度。

3. 响应密码4(Rivest Cipher 4,RC4)RC4是一种流密码算法,对数据进行逐字节的加密,速度较快。

然而,RC4由于其内部结构上的一些漏洞,被认为是不够安全的算法。

二、非对称加密算法非对称加密算法使用一对密钥,即公钥和私钥,其中公钥用于加密数据,私钥用于解密数据。

常见的非对称加密算法有RSA和椭圆曲线加密算法(Elliptic Curve Cryptography,ECC)。

1. RSA算法RSA是一种基于大素数的加密算法,它被广泛应用于数据加密和数字签名等领域。

RSA算法安全性较高,但加密解密速度较慢。

2. 椭圆曲线加密算法椭圆曲线加密算法是基于椭圆曲线的数学难题构建的一种加密算法。

相比于RSA算法,椭圆曲线加密算法在相同安全性下使用更短的密钥长度,从而提供更高的加密效率。

三、哈希算法哈希算法将任意长度的数据映射成固定长度的哈希值。

常用的哈希算法有MD5和SHA系列算法。

1. MD5算法MD5是一种广泛使用的哈希算法,它将任意长度的数据映射为128位的哈希值。

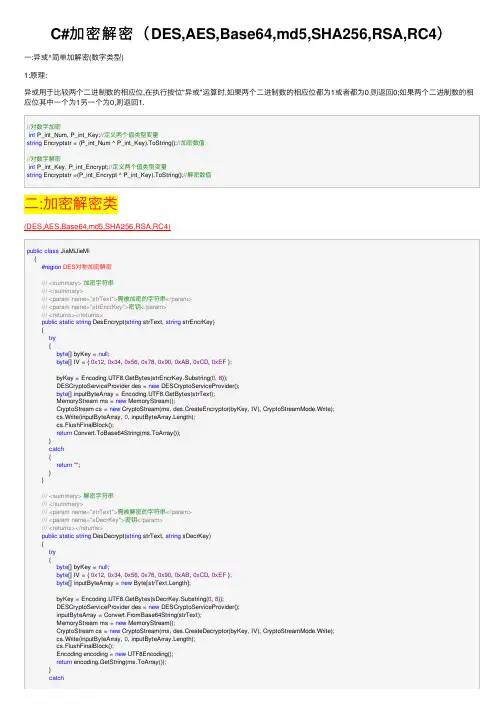

C#加密解密(DES,AES,Base64,md5,SHA256,RSA,RC4)⼀:异或^简单加解密(数字类型)1:原理:异或⽤于⽐较两个⼆进制数的相应位,在执⾏按位"异或"运算时,如果两个⼆进制数的相应位都为1或者都为0,则返回0;如果两个⼆进制数的相应位其中⼀个为1另⼀个为0,则返回1.//对数字加密int P_int_Num, P_int_Key;//定义两个值类型变量string Encryptstr = (P_int_Num ^ P_int_Key).ToString();//加密数值//对数字解密int P_int_Key, P_int_Encrypt;//定义两个值类型变量string Encryptstr =(P_int_Encrypt ^ P_int_Key).ToString();//解密数值⼆:加密解密类public class JiaMiJieMi{#region DES对称加密解密///<summary>加密字符串///</summary>///<param name="strText">需被加密的字符串</param>///<param name="strEncrKey">密钥</param>///<returns></returns>public static string DesEncrypt(string strText, string strEncrKey){try{byte[] byKey = null;byte[] IV = { 0x12, 0x34, 0x56, 0x78, 0x90, 0xAB, 0xCD, 0xEF };byKey = Encoding.UTF8.GetBytes(strEncrKey.Substring(0, 8));DESCryptoServiceProvider des = new DESCryptoServiceProvider();byte[] inputByteArray = Encoding.UTF8.GetBytes(strText);MemoryStream ms = new MemoryStream();CryptoStream cs = new CryptoStream(ms, des.CreateEncryptor(byKey, IV), CryptoStreamMode.Write);cs.Write(inputByteArray, 0, inputByteArray.Length);cs.FlushFinalBlock();return Convert.ToBase64String(ms.ToArray());}catch{return"";}}///<summary>解密字符串///</summary>///<param name="strText">需被解密的字符串</param>///<param name="sDecrKey">密钥</param>///<returns></returns>public static string DesDecrypt(string strText, string sDecrKey){try{byte[] byKey = null;byte[] IV = { 0x12, 0x34, 0x56, 0x78, 0x90, 0xAB, 0xCD, 0xEF };byte[] inputByteArray = new Byte[strText.Length];byKey = Encoding.UTF8.GetBytes(sDecrKey.Substring(0, 8));DESCryptoServiceProvider des = new DESCryptoServiceProvider();inputByteArray = Convert.FromBase64String(strText);MemoryStream ms = new MemoryStream();CryptoStream cs = new CryptoStream(ms, des.CreateDecryptor(byKey, IV), CryptoStreamMode.Write);cs.Write(inputByteArray, 0, inputByteArray.Length);cs.FlushFinalBlock();Encoding encoding = new UTF8Encoding();return encoding.GetString(ms.ToArray());}catchreturn null;}}///<summary>加密⽂件//////</summary>///<param name="m_InFilePath">原路径</param>///<param name="m_OutFilePath">加密后的⽂件路径</param>///<param name="strEncrKey">密钥</param>public static void DesEncryptFile(string m_InFilePath, string m_OutFilePath, string strEncrKey){try{byte[] byKey = null;byte[] IV = { 0x12, 0x34, 0x56, 0x78, 0x90, 0xAB, 0xCD, 0xEF };byKey = Encoding.UTF8.GetBytes(strEncrKey.Substring(0, 8));FileStream fin = new FileStream(m_InFilePath, FileMode.Open, FileAccess.Read);FileStream fout = new FileStream(m_OutFilePath, FileMode.OpenOrCreate, FileAccess.Write);fout.SetLength(0);//Create variables to help with read and write.byte[] bin = new byte[100]; //This is intermediate storage for the encryption.long rdlen = 0; //This is the total number of bytes written.long totlen = fin.Length; //This is the total length of the input file.int len; //This is the number of bytes to be written at a time.DES des = new DESCryptoServiceProvider();CryptoStream encStream = new CryptoStream(fout, des.CreateEncryptor(byKey, IV), CryptoStreamMode.Write);//Read from the input file, then encrypt and write to the output file.while (rdlen < totlen){len = fin.Read(bin, 0, 100);encStream.Write(bin, 0, len);rdlen = rdlen + len;}encStream.Close();fout.Close();fin.Close();}catch{}}///<summary>解密⽂件//////</summary>///<param name="m_InFilePath">被解密路径</param>///<param name="m_OutFilePath">解密后的路径</param>///<param name="sDecrKey">密钥</param>public static void DesDecryptFile(string m_InFilePath, string m_OutFilePath, string sDecrKey){try{byte[] byKey = null;byte[] IV = { 0x12, 0x34, 0x56, 0x78, 0x90, 0xAB, 0xCD, 0xEF };byKey = Encoding.UTF8.GetBytes(sDecrKey.Substring(0, 8));FileStream fin = new FileStream(m_InFilePath, FileMode.Open, FileAccess.Read);FileStream fout = new FileStream(m_OutFilePath, FileMode.OpenOrCreate, FileAccess.Write);fout.SetLength(0);//Create variables to help with read and write.byte[] bin = new byte[100]; //This is intermediate storage for the encryption.long rdlen = 0; //This is the total number of bytes written.long totlen = fin.Length; //This is the total length of the input file.int len; //This is the number of bytes to be written at a time.DES des = new DESCryptoServiceProvider();CryptoStream encStream = new CryptoStream(fout, des.CreateDecryptor(byKey, IV), CryptoStreamMode.Write);//Read from the input file, then encrypt and write to the output file.while (rdlen < totlen){len = fin.Read(bin, 0, 100);encStream.Write(bin, 0, len);rdlen = rdlen + len;}encStream.Close();fout.Close();fin.Close();catch{}}#endregion#region对称加密算法AES RijndaelManaged加密解密private static readonly string Default_AES_Key = "@#kim123";private static byte[] Keys = { 0x41, 0x72, 0x65, 0x79, 0x6F, 0x75, 0x6D, 0x79,0x53,0x6E, 0x6F, 0x77, 0x6D, 0x61, 0x6E, 0x3F };public static string AES_Encrypt(string encryptString){return AES_Encrypt(encryptString, Default_AES_Key);}public static string AES_Decrypt(string decryptString){return AES_Decrypt(decryptString, Default_AES_Key);}///<summary>对称加密算法AES RijndaelManaged加密(RijndaelManaged(AES)算法是块式加密算法) //////</summary>///<param name="encryptString">待加密字符串</param>///<param name="encryptKey">加密密钥,须半⾓字符</param>///<returns>加密结果字符串</returns>public static string AES_Encrypt(string encryptString, string encryptKey){encryptKey = GetSubString(encryptKey, 32, "");encryptKey = encryptKey.PadRight(32, '');RijndaelManaged rijndaelProvider = new RijndaelManaged();rijndaelProvider.Key = Encoding.UTF8.GetBytes(encryptKey.Substring(0, 32));rijndaelProvider.IV = Keys;ICryptoTransform rijndaelEncrypt = rijndaelProvider.CreateEncryptor();byte[] inputData = Encoding.UTF8.GetBytes(encryptString);byte[] encryptedData = rijndaelEncrypt.TransformFinalBlock(inputData, 0, inputData.Length);return Convert.ToBase64String(encryptedData);}///<summary>对称加密算法AES RijndaelManaged解密字符串//////</summary>///<param name="decryptString">待解密的字符串</param>///<param name="decryptKey">解密密钥,和加密密钥相同</param>///<returns>解密成功返回解密后的字符串,失败返回空</returns>public static string AES_Decrypt(string decryptString, string decryptKey){try{decryptKey = GetSubString(decryptKey, 32, "");decryptKey = decryptKey.PadRight(32, '');RijndaelManaged rijndaelProvider = new RijndaelManaged();rijndaelProvider.Key = Encoding.UTF8.GetBytes(decryptKey);rijndaelProvider.IV = Keys;ICryptoTransform rijndaelDecrypt = rijndaelProvider.CreateDecryptor();byte[] inputData = Convert.FromBase64String(decryptString);byte[] decryptedData = rijndaelDecrypt.TransformFinalBlock(inputData, 0, inputData.Length);return Encoding.UTF8.GetString(decryptedData);}catch{return string.Empty;}}///<summary>///按字节长度(按字节,⼀个汉字为2个字节)取得某字符串的⼀部分///</summary>///<param name="sourceString">源字符串</param>///<param name="length">所取字符串字节长度</param>///<param name="tailString">附加字符串(当字符串不够长时,尾部所添加的字符串,⼀般为"...")</param> ///<returns>某字符串的⼀部分</returns>private static string GetSubString(string sourceString, int length, string tailString){return GetSubString(sourceString, 0, length, tailString);}///<summary>///按字节长度(按字节,⼀个汉字为2个字节)取得某字符串的⼀部分///</summary>///<param name="sourceString">源字符串</param>///<param name="startIndex">索引位置,以0开始</param>///<param name="length">所取字符串字节长度</param>///<param name="tailString">附加字符串(当字符串不够长时,尾部所添加的字符串,⼀般为"...")</param>///<returns>某字符串的⼀部分</returns>private static string GetSubString(string sourceString, int startIndex, int length, string tailString){string myResult = sourceString;//当是⽇⽂或韩⽂时(注:中⽂的范围:\u4e00 - \u9fa5, ⽇⽂在\u0800 - \u4e00, 韩⽂为\xAC00-\xD7A3)if (System.Text.RegularExpressions.Regex.IsMatch(sourceString, "[\u0800-\u4e00]+") ||System.Text.RegularExpressions.Regex.IsMatch(sourceString, "[\xAC00-\xD7A3]+")){//当截取的起始位置超出字段串长度时if (startIndex >= sourceString.Length){return string.Empty;}else{return sourceString.Substring(startIndex,((length + startIndex) > sourceString.Length) ? (sourceString.Length - startIndex) : length); }}//中⽂字符,如"中国⼈民abcd123"if (length <= 0){return string.Empty;}byte[] bytesSource = Encoding.Default.GetBytes(sourceString);//当字符串长度⼤于起始位置if (bytesSource.Length > startIndex){int endIndex = bytesSource.Length;//当要截取的长度在字符串的有效长度范围内if (bytesSource.Length > (startIndex + length)){endIndex = length + startIndex;}else{ //当不在有效范围内时,只取到字符串的结尾length = bytesSource.Length - startIndex;tailString = "";}int[] anResultFlag = new int[length];int nFlag = 0;//字节⼤于127为双字节字符for (int i = startIndex; i < endIndex; i++){if (bytesSource[i] > 127){nFlag++;if (nFlag == 3){nFlag = 1;}}else{nFlag = 0;}anResultFlag[i] = nFlag;}//最后⼀个字节为双字节字符的⼀半if ((bytesSource[endIndex - 1] > 127) && (anResultFlag[length - 1] == 1)){length = length + 1;}byte[] bsResult = new byte[length];Array.Copy(bytesSource, startIndex, bsResult, 0, length);myResult = Encoding.Default.GetString(bsResult);myResult = myResult + tailString;return myResult;}return string.Empty;}///<summary>///加密⽂件流///</summary>///<param name="fs"></param>///<returns></returns>public static CryptoStream AES_EncryptStrream(FileStream fs, string decryptKey){decryptKey = GetSubString(decryptKey, 32, "");decryptKey = decryptKey.PadRight(32, '');RijndaelManaged rijndaelProvider = new RijndaelManaged();rijndaelProvider.Key = Encoding.UTF8.GetBytes(decryptKey);rijndaelProvider.IV = Keys;ICryptoTransform encrypto = rijndaelProvider.CreateEncryptor();CryptoStream cytptostreamEncr = new CryptoStream(fs, encrypto, CryptoStreamMode.Write);return cytptostreamEncr;}///<summary>///解密⽂件流///</summary>///<param name="fs"></param>///<returns></returns>public static CryptoStream AES_DecryptStream(FileStream fs, string decryptKey){decryptKey = GetSubString(decryptKey, 32, "");decryptKey = decryptKey.PadRight(32, '');RijndaelManaged rijndaelProvider = new RijndaelManaged();rijndaelProvider.Key = Encoding.UTF8.GetBytes(decryptKey);rijndaelProvider.IV = Keys;ICryptoTransform Decrypto = rijndaelProvider.CreateDecryptor();CryptoStream cytptostreamDecr = new CryptoStream(fs, Decrypto, CryptoStreamMode.Read);return cytptostreamDecr;}///<summary>///对指定⽂件加密///</summary>///<param name="InputFile"></param>///<param name="OutputFile"></param>///<returns></returns>public static bool AES_EncryptFile(string InputFile, string OutputFile){try{string decryptKey = "";FileStream fr = new FileStream(InputFile, FileMode.Open);FileStream fren = new FileStream(OutputFile, FileMode.Create);CryptoStream Enfr = AES_EncryptStrream(fren, decryptKey);byte[] bytearrayinput = new byte[fr.Length];fr.Read(bytearrayinput, 0, bytearrayinput.Length);Enfr.Write(bytearrayinput, 0, bytearrayinput.Length);Enfr.Close();fr.Close();fren.Close();}catch{//⽂件异常return false;}return true;}///<summary>///对指定的⽂件解压缩///</summary>///<param name="InputFile"></param>///<param name="OutputFile"></param>///<returns></returns>public static bool AES_DecryptFile(string InputFile, string OutputFile){try{string decryptKey = "";FileStream fr = new FileStream(InputFile, FileMode.Open);FileStream frde = new FileStream(OutputFile, FileMode.Create);CryptoStream Defr = AES_DecryptStream(fr, decryptKey);byte[] bytearrayoutput = new byte[1024];int m_count = 0;do{m_count = Defr.Read(bytearrayoutput, 0, bytearrayoutput.Length);frde.Write(bytearrayoutput, 0, m_count);if (m_count < bytearrayoutput.Length)break;} while (true);Defr.Close();fr.Close();frde.Close();}catch{//⽂件异常return false;}return true;}#endregion#region Base64加密解密///<summary>/// Base64是⼀種使⽤64基的位置計數法。

rc4算法原理RC4算法原理什么是RC4算法?RC4是一种流加密算法,也称为Ron’s Code,由Ron Rivest在1987年设计。

它广泛应用于网络通信、数据加密等领域,成为一种流行的对称加密算法。

RC4算法原理RC4算法主要包含以下几个步骤:1.初始化:根据输入的密钥生成S盒和T盒。

2.伪随机数生成器:通过对S盒进行置换,生成密钥流。

3.密钥流加密:将明文与密钥流进行异或操作,得到密文。

RC4密钥生成算法RC4的密钥生成算法如下所示:1.密钥初始化:将S盒初始化为0到255的正序排列,同时用长度为N的密钥打乱S盒的顺序。

2.打乱S盒顺序:使用密钥字节序列对S盒进行打乱,打乱的方式是将S盒中的元素与密钥字节进行异或操作,然后交换位置。

3.生成密钥流:通过对S盒的重新排列生成伪随机数序列,作为密钥流。

RC4加密过程RC4加密的过程如下:1.使用RC4密钥生成算法生成密钥流。

2.将明文与密钥流进行异或操作,得到密文。

3.将密文发送给接收方。

RC4解密过程RC4解密的过程与加密过程相同,只需将密文与密钥流进行异或操作,得到明文。

RC4的安全性尽管RC4算法简单高效,但它存在一些安全性问题。

由于密钥是用于打乱S盒的,所以当密钥的长度较短时,可能会导致S盒的周期较短,进而影响密钥流的随机性。

因此,使用较长的密钥可以提高RC4算法的安全性。

此外,RC4算法的S盒初始化过程是固定的,不涉及随机性,使得一些攻击者能够通过破解S盒的初始状态来获得密钥流。

因此,在实际应用中,建议增加密钥初始化的随机性,以增强RC4算法的安全性。

小结RC4算法是一种流加密算法,通过初始化S盒和T盒、生成密钥流,并将密钥流与明文进行异或操作来实现加密和解密。

尽管RC4算法简单高效,但其安全性存在一些问题,建议使用较长的密钥并增加密钥初始化的随机性来加强RC4算法的安全性。

以上就是RC4算法原理的介绍,希望对大家有所帮助。

RC4算法原理深入解析S盒初始化在RC4算法中,S盒是一个256字节的数组。

常见的几种加密算法加密算法是一种数学算法,用于保护数据的机密性和完整性。

它们可以将数据转化为不可读的形式,以防止未经授权的访问和修改。

以下是一些常见的加密算法:1.对称加密算法:对称加密算法使用相同的密钥进行加密和解密。

常见的对称加密算法包括:DES(Data Encryption Standard)、3DES(Triple DES)、AES (Advanced Encryption Standard)和RC4等。

其中,AES是最常用的对称加密算法,其密钥长度可以是128位、192位或256位。

2.非对称加密算法:非对称加密算法使用一对密钥,即公钥和私钥。

公钥用于加密数据,而私钥用于解密数据。

常见的非对称加密算法包括:RSA(Rivest-Shamir-Adleman)、DSA(Digital Signature Algorithm)和ECC(Elliptic Curve Cryptography)等。

RSA是最常见的非对称加密算法,广泛应用于数字签名、密钥交换和数据加密等领域。

3.哈希函数:哈希函数将任意长度的消息转换为固定长度的哈希值,并具有不可逆的特性,即无法从哈希值还原出原始数据。

常见的哈希函数包括:MD5(Message Digest Algorithm 5)、SHA-1(Secure Hash Algorithm 1)、SHA-256和SHA-3等。

然而,由于MD5和SHA-1已被发现存在碰撞漏洞,因此SHA-256及其后续版本更常用。

4.消息认证码(MAC)算法:MAC算法通过将密钥和消息一起进行哈希运算,生成固定长度的消息认证码,用于验证消息的完整性和认证发送方。

常见的MAC算法包括:HMAC(Hash-based Message Authentication Code)、CMAC(Cipher-based Message Authentication Code)和GMAC(Galois/Counter Mode)等。

rc5密码算法

RC5密码算法是一种对称密钥分组密码算法,由罗纳德·里维斯特(Ronald Rivest)提出。

RC5是一种分块密码算法,它将明文分成固定长度的块,并通过一系列的轮函数对每个块进行加密。

RC5算法的核心是轮函数和密钥扩展。

RC5算法的轮函数使用了基于位运算的混合操作,包括异或(XOR)、位移(rotate)和模运算。

密钥扩展是将不确定长度的密钥扩展为固定长度的轮密钥表,这样在每一轮加密过程中都可以使用不同的子密钥来增加密码算法的安全性。

RC5密码算法的安全性主要取决于密钥长度和加密轮数的选择。

一般来说,密钥长度越长和加密轮数越多,算法越安全。

但是过长的密钥和过多的加密轮数会导致加密和解密的性能下降,因此需要在安全和性能之间进行权衡。

RC5密码算法已经得到广泛应用,尤其在电子商务和网络通信等领域。

它具有高度可扩展性和灵活性,可以适应不同应用场景的需求。

但是由于RC5算法的特殊结构,它在硬件实现方面相对复杂,因此一般不适用于嵌入式设备和低功耗环境。

rc4的ctf解题思路摘要:1.RC4 加密算法简介2.CTF 解题思路概述3.RC4 的加密过程4.破解RC4 加密的方法5.实战案例分享正文:【RC4 加密算法简介】RC4(Rivest Cipher 4)是一种对称密钥加密算法,由RSA 安全公司的创始人Ron Rivest 于2001 年设计。

它属于流加密算法,加密速度快,安全性高,广泛应用于各种网络通信和数据存储场景。

【CTF 解题思路概述】CTF(Capture The Flag)是一种网络安全技能竞赛,参赛者需要通过解决各种网络安全问题来获取旗子。

在CTF 中,加密解密题目是非常常见的类型,而RC4 加密算法是其中的高频考点。

对于这类题目,解题思路通常包括分析加密算法原理、寻找密钥、破解加密数据等步骤。

【RC4 的加密过程】RC4 加密过程分为以下几个步骤:1.初始化:首先,选择一个128 位的初始向量(IV),并使用密钥对其进行异或操作,得到一个新的IV。

2.键拓展:将密钥进行特定的扩展操作,生成一个128 位的密钥。

3.循环移位:将明文分组与IV 进行循环移位操作。

4.异或操作:将循环移位后的数据与密钥进行异或操作,得到密文。

【破解RC4 加密的方法】由于RC4 算法本身存在一定的漏洞,例如弱密钥攻击、Fluhrer、Mantin 和Shamir(FMS)攻击等,因此在某些情况下可以破解加密数据。

但是,对于安全性要求较高的场景,RC4 仍然是一种非常可靠的加密算法。

【实战案例分享】假设有一个CTF 题目,要求破解一个RC4 加密的数据。

首先,我们需要分析题目给出的加密过程和选项,了解可能的漏洞。

然后,针对具体的漏洞,选择合适的攻击方法,例如暴力破解、字典攻击等。

最后,通过分析攻击结果,找到正确的密钥和解密数据。

总之,作为一名中文知识类写作助理,在面对RC4 的CTF 解题思路时,我们需要先了解RC4 加密算法的基本原理,然后针对具体的题目,分析加密过程和选项,选择合适的破解方法。

rc4 原理RC4算法是一种流密码算法,RC是Rivest Cipher的缩写,算法流程简单,加密与解密都采用同一算法,因此也称为对称加密算法。

RC4算法的加密过程主要包括密钥初始化、密钥调度和加密三个步骤。

下面我将详细介绍一下RC4算法的原理。

1、密钥初始化在RC4算法中,加密和解密使用同一密钥,密钥长度可以是1个字节到256个字节不等,但是不建议使用过短的密钥。

密钥初始化是RC4算法的第一步,它将密钥填充到256个字节长的密钥表K中。

如果密钥长度小于256字节,则将密钥中的数据重复填充到密钥表K中,直至填满整个密钥表。

2、密钥调度密钥调度是RC4算法的重点,它以密钥表K作为输入,生成真随机密钥流,进而进行加密操作。

密钥调度方法如下:a. 初始化一个状态向量S,该向量长度为256字节,全部初始化为0~255的连续整数。

b. 通过使用密钥表K中的每个字节,更新状态向量S的内容。

具体的操作是,以i和j为下标,对S数组进行置换操作。

i的初始值为0,j 的初始值为0,逐个遍历密钥表K中的每个字节,分别用它们来控制i 和j的变化,执行 S[i] 和 S[j] 的交换操作(S[i] 与 S[j] 交换),S[i] 和S[j] 交换完毕后,将i递增,再将S[i]与S[j]再次交换。

因此,每执行一次加密操作,状态向量S的内容就会发生变化。

c. 重复执行b步操作,直至整个向量S全部置换完毕。

3、加密加密是RC4算法的最后一步,它使用真随机密钥流对明文进行加密,加密步骤如下:a. 生成真随机密钥流,具体方法是按顺序遍历状态向量S,将遍历过程中的每个状态转换为真随机数,作为真随机密钥流。

b. 使用真随机密钥流对明文进行加密,具体方法是将明文中的每个字节与真随机密钥流中对应的字节进行异或运算。

4、解密解密过程与加密过程类似,仅仅是使用真随机密钥流对密文进行异或运算,获得原文。

总体来看,RC4算法的原理简单,运算速度快,加密结果难以预测,安全性较高。

rc4加密解密原理

RC4加密解密原理是基于流密码的对称加密算法。

RC4算法主要包括初始化和伪随机生成密钥流两个步骤。

初始化步骤:

1. 根据输入的密钥,使用一个密钥调度算法,生成一个256字节的密钥表(Key Scheduling Array,简称KSA)。

2. 根据生成的密钥表,将其进行置乱,以增加其随机性。

伪随机生成密钥流步骤:

1. 根据初始化步骤生成的密钥表,将其复制到一个新的数组S中,作为初始状态。

2. 使用伪随机数生成算法(伪随机生成器PRGA)不断生成一个字节的密钥流,以供加密或解密使用。

每次生成一个字节的密钥流时,会对S数组进行进一步置乱以增加随机性。

加密和解密:

1. 将待加密或解密的数据分为若干个字节,并和密钥流的对应字节进行异或操作。

2. 异或操作的结果即为加密或解密后的数据。

RC4算法的特点是简单快速,因此被广泛应用于网络安全、通信协议和无线电等领域。

但是由于其一些弱点(如密钥表的线性取样偏差和密钥表的周期性等),RC4算法在一些安全性要求较高的场景中被认为不安全,因此在实际使用时需要谨慎考虑。

RC4、RC5、RC6密码介绍黎狸1.RC4的原理long Len){int i=0,j=0;//char k[256]={0};unsigned char k[256]={0};unsigned char tmp=0;for(i=0;i<256;i++) {s[i]=i;k[i]=key[i%Len];}for(i=0;i<256;i++) {j=(j+s[i]+k[i])%256;tmp=s[i];printf("copy for dongdeng");s[i]=s[j];//交换s[i]和s[j]s[j]=tmp;}}其中,参数1是一个256长度的char型数组,定义为: unsigned char sBox[256];参数2是密钥,其内容可以随便定义:char key[256];参数3是密钥的长度,Len = strlen(key);初始化的过程中,密钥的主要功能是将S-box搅乱,i确保S-box的每个元素都得到处理,j保证S-box的搅乱是随机的。

而不同的S-box在经过伪随机子密码生成算法的处理后可以得到不同的子密钥序列,将S-box和明文进行xor 运算,得到密文,解密过程也完全相同。

2)加密部分void rc4_crypt(unsigned char*s,unsigned char*Data,unsigned long Len){int i=0,j=0,t=0;unsigned long k=0;unsigned char tmp;for(k=0;k<Len;k++){i=(i+1)%256;j=(j+s[i])%256;tmp=s[i];s[i]=s[j];//交换s[x]和s[y]s[j]=tmp;t=(s[i]+s[j])%256;Data[k]^=s[t];}}其中,参数1是上边rc4_init函数中,被搅乱的S-box;参数2是需要加密的数据data;参数3是data的长度.2.RC5原理2.1RC5简介RC5分组密码算法是1994由麻萨诸塞技术研究所的Ronald L. Rivest教授发明的,并由RSA实验室分析。

rc5密码算法

RC5密码算法是一种对称加密算法,由罗纳德·李维斯特(Ronald Rivest)在1994年提出。

RC5算法是一种基于密钥的分组密码算法,它可以对数据进行加密

和解密,保护数据的安全性。

RC5算法的主要特点是高度可配置性和可扩展性,可以根据需求选择不同的密

钥长度、分组长度和轮数来调整加密强度。

它采用了迭代结构和混合了置换和混淆的操作,以实现高度的安全性。

RC5算法的加密过程包括密钥扩展、轮函数的应用和最终混淆。

首先,密钥扩

展阶段将输入密钥扩展为若干轮密钥,然后在每一轮中应用轮函数对明文进行处理,最后进行混淆操作以生成密文。

在RC5算法中,轮函数是核心部分,它包括置换和混淆操作。

置换操作对输

入数据进行置换,混淆操作对置换后的数据进行混淆,以增加密文的随机性和复杂性,从而增强安全性。

RC5算法的安全性取决于密钥的长度、轮数和混淆程度。

通常情况下,增加密

钥长度、增加轮数和增加混淆程度可以提高算法的安全性,使得破解难度变得更大。

总的来说,RC5密码算法是一种强大的对称加密算法,可以保护数据的安全性,适用于多种应用场景。

通过合理选择参数配置,可以实现不同级别的加密强度,确保数据的机密性和完整性。

RC5算法的应用范围广泛,可以在网络通信、数据存

储和信息安全等领域发挥重要作用。

RC4加密算法什么是RC4 ?RC4加密算法是⼤名⿍⿍的RSA三⼈组中的头号⼈物Ron Rivest在1987年设计的密钥长度可变的流加密算法簇,之所以称其为簇,是由于其核⼼部分的S-box长度可为任意,但⼀般为256字节。

在密码学中,RC4(来⾃Rivest Cipher 4的缩写)是⼀种流加密算法,密钥长度可变。

它加解密使⽤相同的密钥,因此也属于对称加密算法。

所谓对称加密,就是加密和解密的过程是⼀样的。

RC4是有线等效加密(WEP)中采⽤的加密算法,也曾经是TLS 可采⽤的算法之⼀。

RC4已经成为⼀些常⽤的协议和标准的⼀部分,如1997年的WEP和2003/2004年⽆线卡的WPA; 和1995年的SSL,以及后来1999年的TLS。

让它如此⼴泛分布和使⽤的主要因素是它不可思议的简单和速度,不管是软件还是硬件,实现起来都⼗分容易。

基本原理对明⽂使⽤同⼀个密钥异或两次最后得到的是原⽂加密:原⽂和Keystream进⾏异或得到密⽂解密:密⽂和Keystream进⾏异或得到原⽂图⽚来源:《802.11⽆线⽹络权威指南》第 5 章图5-1 串流密码锁的⼀般运作程序流程图解图⽚来源:⽣成秘钥流(KeyStream)从上图可以看出来,RC4加密原理很简单,只需要⼀个KeyStream与明⽂进⾏异或即可,密钥流的长度和明⽂的长度是对应的。

RC4算法的的主要代码还是在于如何⽣成秘钥流。

密钥流的⽣成由两部分组成:1. KSA(the Key-Scheduling Algorithm)2. PRGA(the Pseudo-Random Generation Algorithm)利⽤Key⽣成S盒——The key-scheduling algorithm (KSA)/* 得到S-box */int i = 0;for (i = 0; i < 256; i++) {S[i] = i;T[i] = puc_key[i % key_length];}for (i = 0; i < 256; i++) {j = (j + S[i] + T[i]) % 256;swap_uchar(&S[i], &S[j]); //交换S[i]和S[j]}利⽤S盒⽣成密钥流——The pseudo-random generation algorithm(PRGA)图⽚来源:/* ⽣成密钥流 Keystream */int i = 0;int j = 0;int t = 0;unsigned long k = 0;for (k = 0; k < ul_data_length; k++) {i = (i + 1) % 256;j = (j + puc_sbox[i]) % 256;swap_uchar(&puc_sbox[i], &puc_sbox[j]);t = (puc_sbox[i] + puc_sbox[j]) % 256;puc_key_stream[k] = puc_sbox[t];}代码实现#include<stdio.h>#include<string.h>#define SBOX_LEN 256#define rc4_encrypt rc4_crypt#define rc4_decrypt rc4_cryptstatic inline void swap_uchar(unsigned char *puc_x, unsigned char *puc_y){*puc_x = *puc_x ^ *puc_y;*puc_y = *puc_x ^ *puc_y;*puc_x = *puc_x ^ *puc_y;}void hexdump(unsigned char *puc_data, int length){int i = 0;for (i = 0; i < length; i++) {printf("%02X", puc_data[i]);if (i && (i + 1) % 16 == 0) {putchar('\n');}}printf("\n");}/*** 利⽤Key⽣成S盒* the Key-Scheduling Algorithm*/static void rc4_ksa(unsigned char *puc_sbox, unsigned char *puc_key, int key_length){int i = 0;int j = 0;char tmp[SBOX_LEN] = {0};for (i = 0; i < SBOX_LEN; i++) {puc_sbox[i] = i;tmp[i] = puc_key[i % key_length];}for (i = 0; i < SBOX_LEN; i++) {j = (j + puc_sbox[i] + tmp[i]) % SBOX_LEN;swap_uchar(&puc_sbox[i], &puc_sbox[j]); //交换puc_sbox[i]和puc_sbox[j]}}/*** 利⽤S盒⽣成密钥流* The pseudo-random generation algorithm(PRGA)*/static void rc4_prga(unsigned char *puc_sbox, unsigned char *puc_key_stream, unsigned long ul_data_length) {int i = 0;int j = 0;int t = 0;unsigned long k = 0;for (k = 0; k < ul_data_length; k++) {i = (i + 1) % SBOX_LEN;j = (j + puc_sbox[i]) % SBOX_LEN;swap_uchar(&puc_sbox[i], &puc_sbox[j]);t = (puc_sbox[i] + puc_sbox[j]) % SBOX_LEN;/* 为了更清晰理解rc4算法流程,此处保存keystream,不直接进⾏XOR运算 */puc_key_stream[k] = puc_sbox[t];}}/*加解密*/void rc4_crypt(unsigned char *puc_data, unsigned char *puc_key_stream, unsigned long ul_data_length) {unsigned long i = 0;/* 把PRGA算法放在加解密函数中可以不需要保存keystream */for (i = 0; i < ul_data_length; i++) {puc_data[i] ^= puc_key_stream[i];}}int main(int argc, char *argv[]){unsigned char sbox[SBOX_LEN] = {0};char key[SBOX_LEN] = {"abcdefghijklmnopqrstuvwxyz"}; //秘钥内容随便定义char data[512] = "lsRJ@.0 lvfvr#9527";unsigned char puc_keystream[512] = {0};unsigned long ul_data_length = strlen(data);printf("key=%s, length=%d\n\n", key, strlen(key));printf("Raw data string:%s\n", data);printf("Raw data hex:\n");hexdump(data, ul_data_length);/* ⽣成S-box */rc4_ksa(sbox, (unsigned char *)key, strlen(key));/* ⽣成keystream并保存,S-box也会被更改 */rc4_prga(sbox, puc_keystream, ul_data_length);printf("S-box final status:\n");hexdump(sbox, sizeof(sbox));printf("key stream:\n");hexdump(puc_keystream, ul_data_length);/* 加密 */rc4_encrypt((unsigned char*)data, puc_keystream, ul_data_length);printf("cipher hexdump:\n");hexdump(data, ul_data_length);/* 解密 */rc4_decrypt((unsigned char*)data, puc_keystream, ul_data_length);printf("decypt data:%s\n", data);return0;}运⾏⽰例:参考《802.11⽆线⽹络权威指南》第5章百度百科。

RC4流密码算法之C语言实现RC4加密算法RC4算法的原理很简单,包括初始化算法(KSA)和伪随机子密码生成算法(PRGA)两大部分。

假设S-box长度和密钥长度均为为n。

先来看看算法的初始化部分(用类C伪代码表示):for(i=0;i<n;i++)s=i;在初始化的过程中,密钥的主要功能是将S-box搅乱,i确保S-box的每个元素都得到处理,j保证S-box的搅乱是随机的。

而不同的S-box在经过伪随机子密码生成算法的处理后可以得到不同的子密钥序列,并且,该序列是随机的:j=0;for(i=0;i<n;i++){j=(j+s+k)%256;swap(s,s[j]);}i=j=0;得到的子密码sub_k用以和明文进行xor运算,得到密文,解密过程也完全相同。

根据目前的分析结果,没有任何的分析对于密钥长度达到128位的RC4有效,所以,RC4是目前最安全的加密算法之一,大家可以放心使用!while(明文未结束){++i%=n;j=(j+s)%n;swap(s,s[j]);sub_k=s((s+s[j])%n);}位长可以自己随意设置,将256设置为你希望的即可我的C语言源码:平台:windowsXP,VC++6.0有什么大家可以讨论的地方请留言或发邮件至我邮箱:#include<stdio.h>#include<stdlib.h>#include<string.h>voidswap(unsignedchar*s1,unsignedchar*s2){chartemp;temp=*s1;*s1=*s2;*s2=temp;}voidre_S(unsignedchar*S){unsignedinti;for(i=0;i<256;i++)S[i]=i;}voidre_T(unsignedchar*T,char*key){inti;intkeylen;keylen=strlen(key);for(i=0;i<256;i++)T[i]=key[i%keylen];}voidre_Sbox(unsignedchar*S,unsignedchar*T) {inti;intj=0;for(i=0;i<256;i++){j=(j+S[i]+T[i])%256;swap(&S[i],&S[j]);}}voidre_RC4(unsignedchar*S,char*key){charT[255]={0};re_S(S);re_T(T,key);re_Sbox(S,T);}voidRC4(FILE*readfile,FILE*writefile,char*key) {unsignedcharS[255]={0}; unsignedcharreadbuf[1];inti,j,t;re_RC4(S,key);i=j=0;while(fread(readbuf,1,1,readfile)) {i=(i+1)%256;j=(j+S[i])%256;swap(&S[i],&S[j]);t=(S[i]+(S[j]%256))%256;readbuf[0]=readbuf[0]^S[t];fwrite(readbuf,1,1,writefile);memset(readbuf,0,1);}printf("加密|解密成功!!!\n");}intmain(intargc,char*argv[]){char*Filename1,*Filename2;char*key;FILE*file1,*file2;Filename1=argv[1];Filename2=argv[2];key=argv[3];if(argc==4){printf("**********************正在加密中*******************\n");}else{printf("输入格式:\n");printf("文件名|加密或解密文件名|存放文件名|密钥\n");return-1;}if((file1=fopen(Filename1,"rb"))==NULL||(file2=fopen(Filename2,"wb"))==NULL) {printf("Can'topenfile\n");return-1;}RC4(file1,file2,key);fclose(file1);fclose(file2);return0;}加密解密算法RC5--#include<iostream.h>#include"math.h"#include<stdio.h>staticconstw=32;staticconstb=16;staticconstt=26;//2*r+2=12*2+2staticconstc=4;//r*8/b=16*8/32 typedefunsignedlongintFOURBYTEINT; typedefunsignedcharBYTE;/***循环左移和右移函数*x:被循环的数*y:将要循环的位数*/#defineROTL(x,y)(((x)<<(y&(w-1)))|((x)>>(w-(y&(w-1)))))#defineROTR(x,y)(((x)>>(y&(w-1)))|((x)<<(w-(y&(w-1)))))/**产生子密钥的函数*/voidgenerateChildKey(unsignedchar*,FOURBYTEINT*);/**产生初试密钥的函数*/voidInitialKey(unsignedchar*KeyK,intb){for(inti=0;i<b;i++){KeyK[i]=0;}intintiSeed=3;KeyK[0]=intiSeed;for(i=1;i<b;i++){KeyK[i]=(BYTE)(((int)(pow(3,i)))%(255-i));//KeyK[i]=KeyK[i-1]*intiSeed%256;}}/**取最近奇数的函数*/intOdd(doublefl){intfloorOffl=(int)floor(fl);if(floorOffl%2==0)returnfloorOffl+1;returnfloorOffl;}/**加密函数*/voidEncipher(FOURBYTEINT*In,FOURBYTEINT*Out,FOURBYTEINT*S){ FOURBYTEINTX,Y;X=In[0]+S[0];Y=In[1]+S[1];for(inti=1;i<=r;i++){X=ROTL((X^Y),Y)+S[2*i];Y=ROTL((Y^X),X)+S[2*i+1];}Out[1]=Y;}/**解密函数*/voidDecipher(FOURBYTEINT*In,FOURBYTEINT*Out,FOURBYTEINT*S){ FOURBYTEINTX,Y;X=In[0];Y=In[1];for(inti=r;i>0;i--){Y=ROTR(Y-S[2*i+1],X)^X;X=ROTR(X-S[2*i],Y)^Y;}Out[0]=X-S[0];Out[1]=Y-S[1];}/**主函数*/voidmain(){FOURBYTEINTChildKeyS[2*r+2];//64bitunsignedcharKeyK[b];//8bit=byteInitialKey(KeyK,b);intk;generateChildKey(KeyK,ChildKeyS);FOURBYTEINTSource[2]={8888,6666};//cout<<Source[0]<<""<<Source[1]<<endl;printf("加密以前的明文:");for(k=0;k<2;k++){printf("%.8lX",Source[k]);}FOURBYTEINTDest[2];Encipher(Source,Dest,ChildKeyS);//cout<<Dest[0]<<""<<Dest[1]<<endl;printf("\n");printf("加密以后的密文:");for(k=0;k<2;k++){printf("%.8lX",Dest[k]);}printf("\n");Decipher(Dest,Source,ChildKeyS);//cout<<Source[0]<<""<<Source[1]<<endl;printf("解密以后的明文:");for(k=0;k<2;k++){printf("%.8lX",Source[k]);}/*printf("加密以前的明文:");for(k=0;k<6;k++){printf("%.8lX",mingwen_org[k]);}printf("\n");printf("加密以后的密文:");for(k=0;k<6;k++){printf("%.8lX",miwen[k]);}printf("\n");printf("解密以后的明文:");for(k=0;k<6;k++){printf("%.8lX",mingwen_final[k]);}printf("\n");*/}voidgenerateChildKey(unsignedchar*KeyK,FOURBYTEINT*ChildKeyS) {constdoublee=constdoublePhia=//intPW=Odd((e-1)*pow(2,w));intPW=0xb7e15163;//intQW=Odd((Phia-1)*pow(2,w));intQW=0x9e3779b9;inti;FOURBYTEINTL[c];//初试化数组SChildKeyS[0]=PW;for(i=1;i<t;i++){ChildKeyS[i]=(ChildKeyS[i-1]+QW);//%(2<<w)不需要}//transformfromKtoL//initializationLfor(i=0;i<c;i++){L[i]=0;}intu=w/8;for(i=b-1;i!=-1;i--)L[i/u]=(L[i/u]<<8)+KeyK[i];for(i=0;i<4;i++)printf("%.8X\n",L[i]);/generatechildkeysFOURBYTEINTA,B,X,Y;for(i=0;i<3*t;i++){X=ChildKeyS[A]=ROTL(ChildKeyS[A]+X+Y,3); A=(A+1)%t;Y=L[B]=ROTL(L[B]+X+Y,(X+Y));B=(B+1)%c;}/*for(i=0;i<t;i++){printf("%.8X",ChildKeyS[i]);printf("\n");}*/}。